Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Importante

Este artigo abrange pontos finais privados para o portal de governação clássico do Microsoft Purview (https://web.purview.azure.com). Se estiver a utilizar o novo portal do Microsoft Purview (https://purview.microsoft.com/), siga a documentação para pontos finais privados no portal do Microsoft Purview.

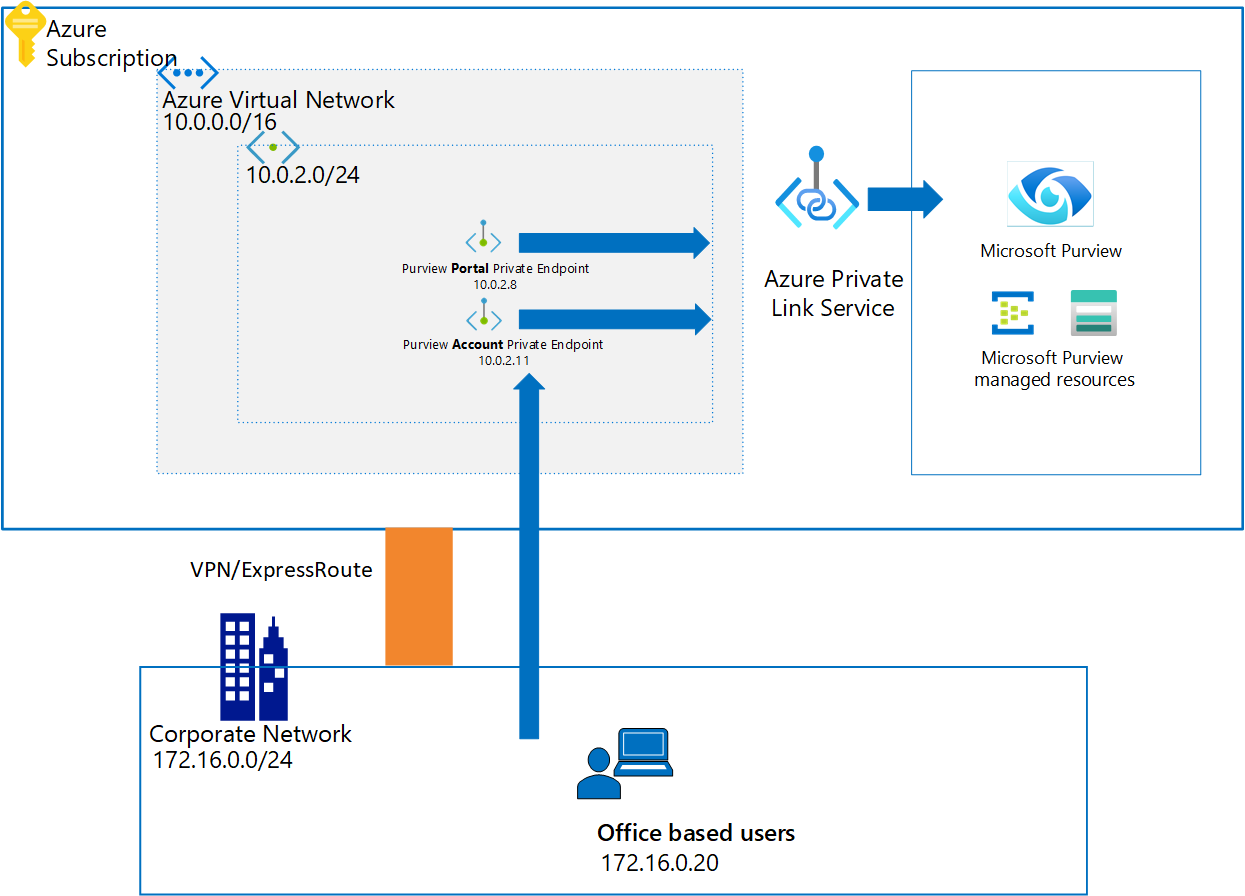

Neste guia, irá aprender a implementar pontos finais privados para a sua conta do Microsoft Purview para permitir que se ligue à sua conta do Microsoft Purview apenas a partir de VNets e redes privadas. Para atingir este objetivo, tem de implementar pontos finais privados de contas e portais para a sua conta do Microsoft Purview.

Importante

As instâncias do Microsoft Purview que utilizam o novo portal do Microsoft Purview só podem utilizar pontos finais privados de ingestão.

O ponto final privado da conta do Microsoft Purview é utilizado para adicionar outra camada de segurança ao ativar cenários em que apenas as chamadas de cliente provenientes da rede virtual têm permissão para aceder à conta do Microsoft Purview. Este ponto final privado também é um pré-requisito para o ponto final privado do portal.

O ponto final privado do portal do Microsoft Purview é necessário para ativar a conectividade ao portal de governação clássico do Microsoft Purview através de uma rede privada.

Observação

Se criar apenas pontos finais privados de conta e portal , não poderá executar análises. Para ativar a análise numa rede privada, também terá de criar um ponto final privado de ingestão.

Para obter mais informações sobre Link Privado do Azure serviço, consulte ligações privadas e pontos finais privados para saber mais.

Lista de verificação de implantação

Com este guia, pode implementar estes pontos finais privados para uma conta do Microsoft Purview existente:

Escolha uma rede virtual do Azure adequada e uma sub-rede para implementar pontos finais privados do Microsoft Purview. Selecione uma das opções a seguir:

- Implemente uma nova rede virtual na sua subscrição do Azure.

- Localize uma rede virtual do Azure existente e uma sub-rede na sua subscrição do Azure.

Defina um método de resolução de nomes DNS adequado, para que a conta do Microsoft Purview e o portal Web possam ser acessíveis através de endereços IP privados. Pode utilizar qualquer uma das seguintes opções:

- Implemente novas zonas DNS do Azure com os passos explicados neste guia.

- Adicione os registos DNS necessários às zonas DNS do Azure existentes com os passos explicados neste guia.

- Depois de concluir os passos neste guia, adicione manualmente os registos DNS A necessários nos servidores DNS existentes.

Implemente pontos finais privados de conta e portal para uma conta do Microsoft Purview existente.

Ative o acesso ao Microsoft Entra ID se a sua rede privada tiver regras de grupo de segurança de rede definidas para negar todo o tráfego público da Internet.

Depois de concluir este guia, ajuste as configurações de DNS, se necessário.

Valide a resolução de nomes e rede do computador de gestão para o Microsoft Purview.

Ativar o ponto final privado da conta e do portal

Existem duas formas de adicionar a conta do Microsoft Purview e os pontos finais privados do portal para uma conta do Microsoft Purview existente:

- Utilize o portal do Azure (conta do Microsoft Purview).

- Utilize o Centro de Link Privado.

Utilizar o portal do Azure (conta do Microsoft Purview)

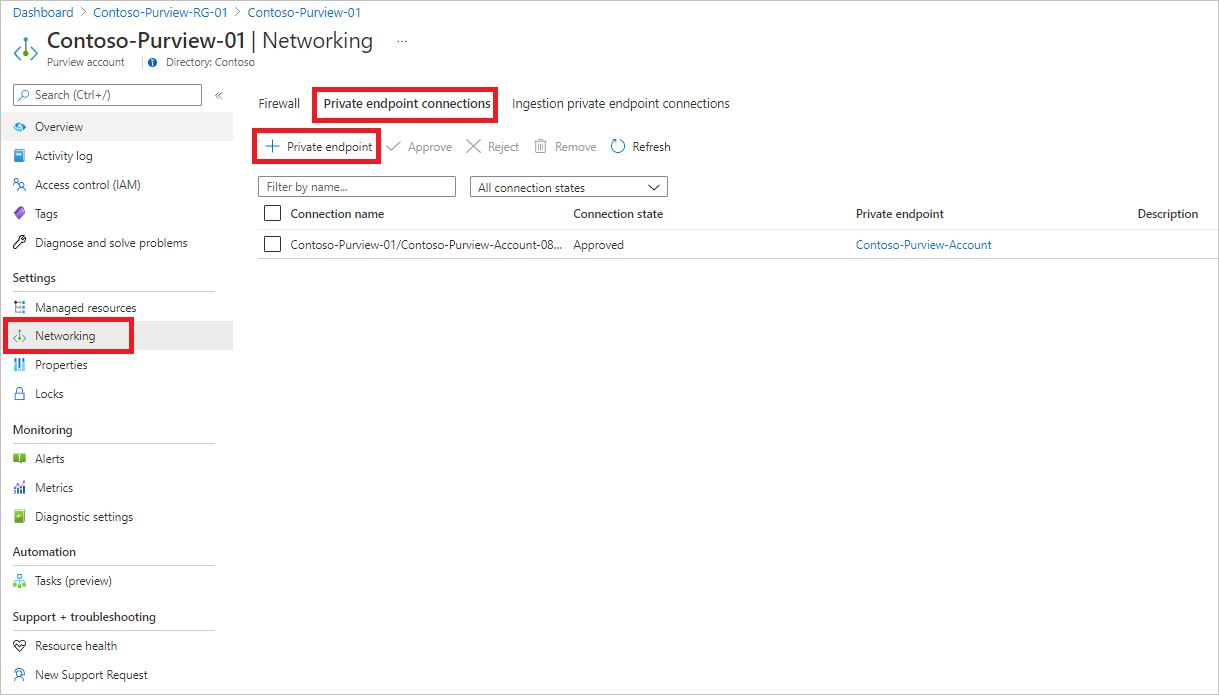

Aceda à portal do Azure e, em seguida, selecione a sua conta do Microsoft Purview e, em Definições, selecione Rede e, em seguida, selecione Ligações de ponto final privado.

Selecione + Ponto final privado para criar um novo ponto final privado.

Preencha as informações básicas.

No separador Recurso , em Tipo de recurso, selecione Microsoft.Purview/accounts.

Em Recurso, selecione a conta do Microsoft Purview e, em Sub-recurso de destino, selecione conta.

No separador Configuração, selecione a rede virtual e, opcionalmente, selecione Azure DNS privado zona para criar uma nova Zona DNS do Azure.

Observação

Para a configuração de DNS, também pode utilizar as Zonas de DNS privado do Azure existentes na lista pendente ou adicionar os registos DNS necessários aos servidores DNS manualmente mais tarde. Para obter mais informações, veja Configurar a Resolução de Nomes DNS para pontos finais privados

Aceda à página de resumo e selecione Criar para criar o ponto final privado do portal.

Siga os mesmos passos quando selecionar o portal para Sub-recurso de destino.

Utilizar o Centro de Link Privado

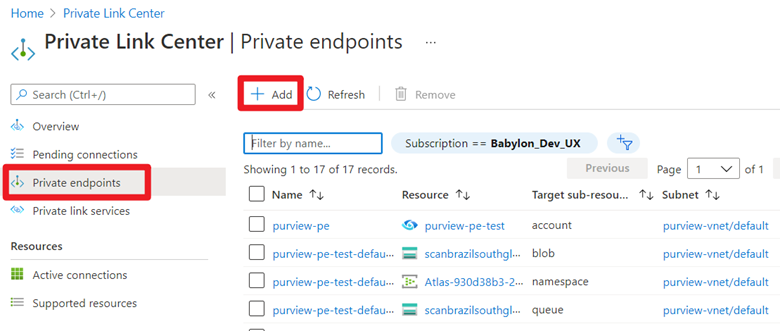

Acesse o Portal do Azure.

Na barra de pesquisa na parte superior da página, procure uma ligação privada e aceda ao painel Link Privado ao selecionar a primeira opção.

Selecione + Adicionar e preencha os detalhes básicos.

Em Recurso, selecione a conta do Microsoft Purview já criada. Em Sub-recurso de destino, selecione conta.

No separador Configuração , selecione a rede virtual e a zona DNS privada. Aceda à página de resumo e selecione Criar para criar o ponto final privado da conta.

Observação

Siga os mesmos passos quando selecionar o portal para Sub-recurso de destino.

Ativar o acesso ao Microsoft Entra ID

Observação

Se a VM, o gateway de VPN ou o gateway do VNet Peering tiverem acesso público à Internet, pode aceder ao portal do Microsoft Purview e à conta do Microsoft Purview ativada com pontos finais privados. Por este motivo, não tem de seguir as restantes instruções. Se a sua rede privada tiver regras de grupo de segurança de rede definidas para negar todo o tráfego público da Internet, terá de adicionar algumas regras para ativar Microsoft Entra ID acesso. Siga as instruções para o fazer.

Estas instruções são fornecidas para aceder ao Microsoft Purview de forma segura a partir de uma VM do Azure. Devem ser seguidos passos semelhantes se estiver a utilizar VPN ou outros gateways de Peering de rede virtual.

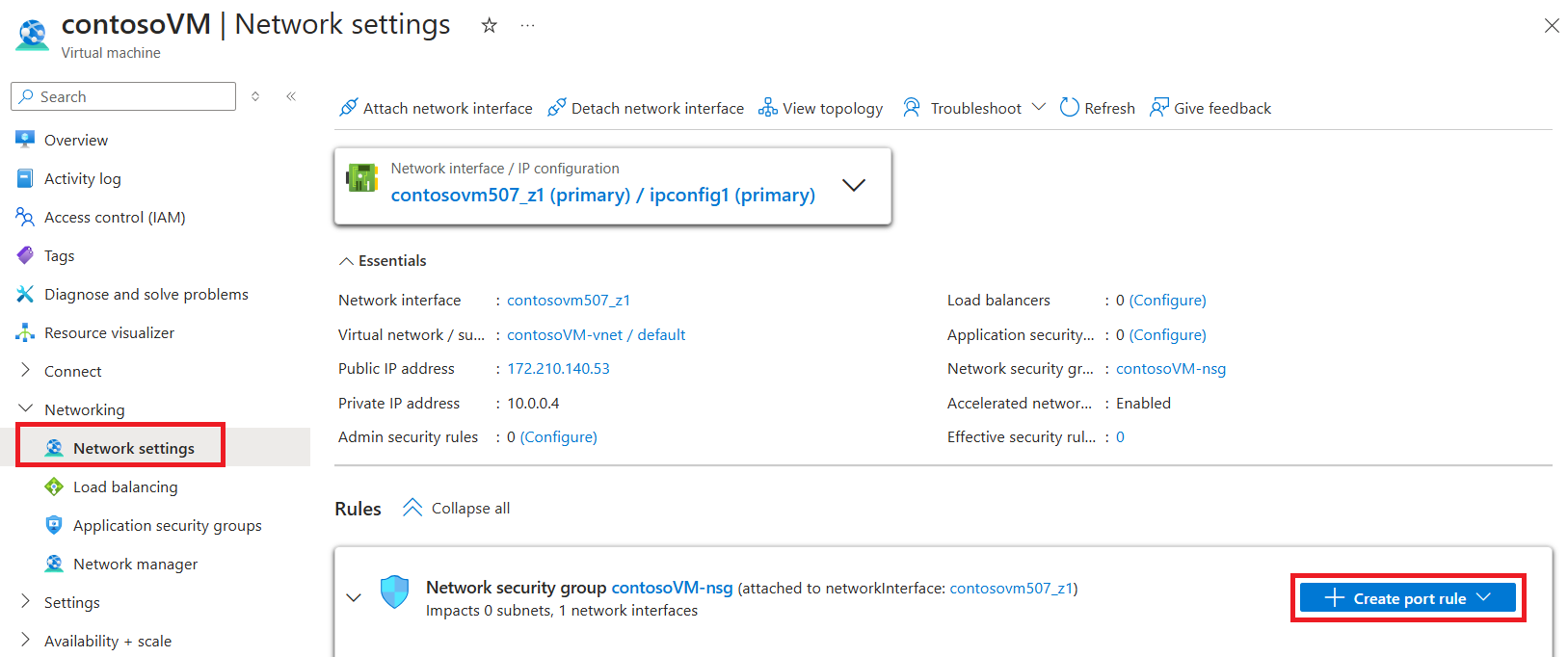

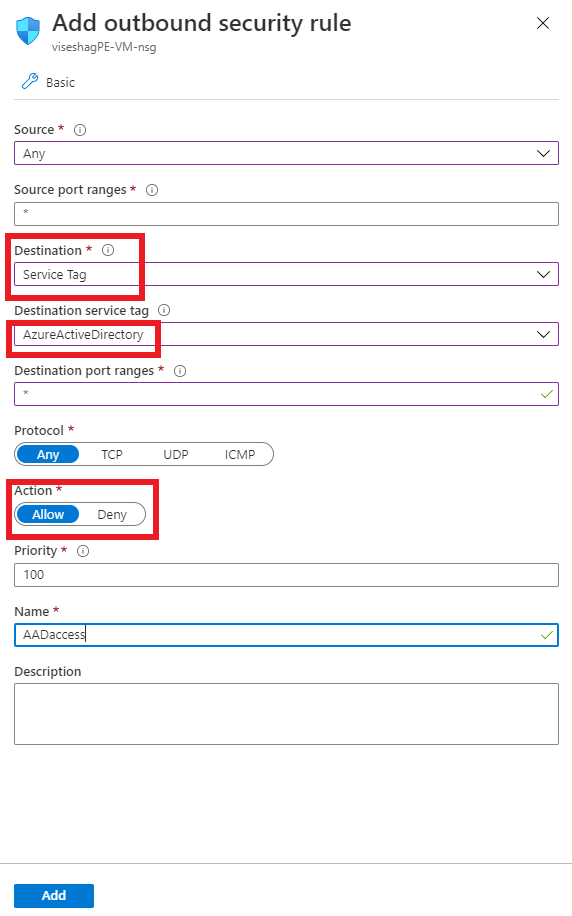

Aceda à VM no portal do Azure e, em Definições, selecione Rede. Em seguida, selecione Regras de porta de saída, Adicionar regra de porta de saída.

No painel Adicionar regra de segurança de saída :

- Em Destino, selecione Etiqueta de Serviço.

- Em Etiqueta de serviço de destino, selecione AzureActiveDirectory.

- Em Intervalos de portas de destino, selecione *.

- Em Ação, selecione Permitir.

- Em Prioridade, o valor deve ser superior à regra que negou todo o tráfego da Internet.

Crie a regra.

Siga os mesmos passos para criar outra regra para permitir a etiqueta de serviço AzureResourceManager . Se precisar de aceder ao portal do Azure, também pode adicionar uma regra para a etiqueta de serviço AzurePortal.

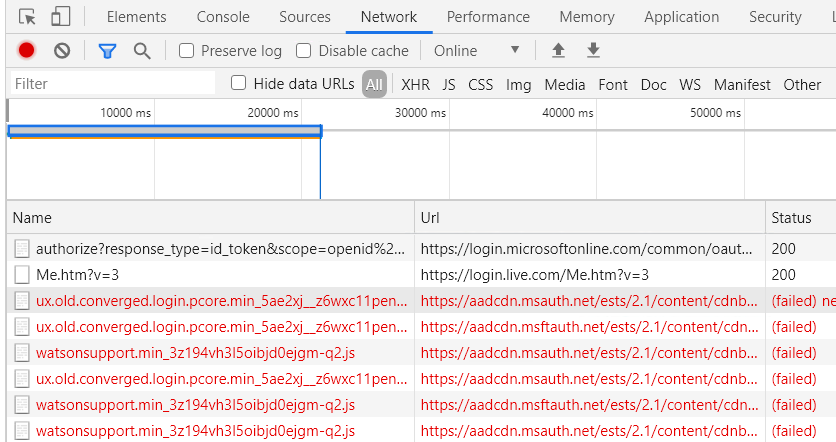

Ligue-se à VM e abra o browser. Aceda à consola do browser ao selecionar Ctrl+Shift+J e mude para o separador de rede para monitorizar os pedidos de rede. Introduza web.purview.azure.com na caixa URL e tente iniciar sessão com as suas credenciais de Microsoft Entra. Provavelmente, o início de sessão irá falhar e, no separador Rede na consola do , pode ver Microsoft Entra ID a tentar aceder a aadcdn.msauth.net mas a ser bloqueado.

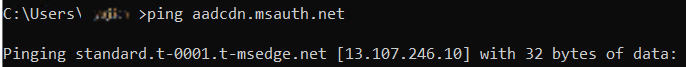

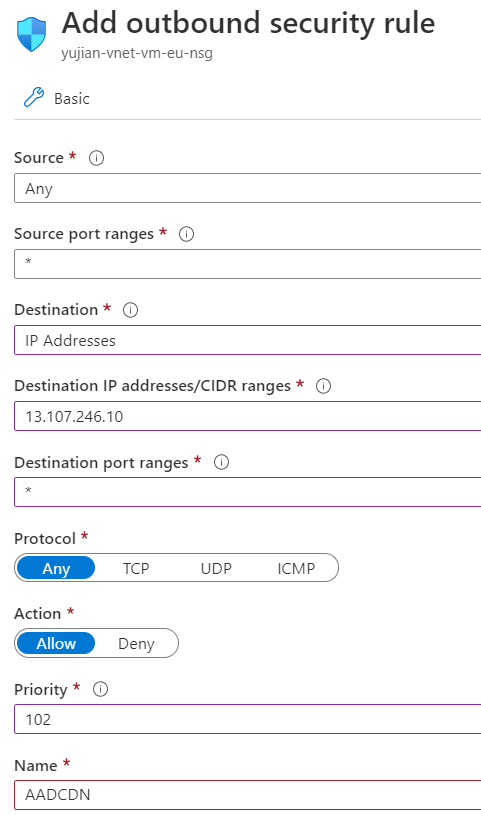

Neste caso, abra uma linha de comandos na VM, faça ping aadcdn.msauth.net, obtenha o IP e, em seguida, adicione uma regra de porta de saída para o IP nas regras de segurança de rede da VM. Defina o Destino como Endereços IP e defina Endereços IP de destino para o IP aadcdn. Devido ao Azure Load Balancer e ao Gestor de Tráfego do Azure, o IP da Rede de Entrega de Conteúdos Microsoft Entra pode ser dinâmico. Depois de obter o IP, é melhor adicioná-lo ao ficheiro anfitrião da VM para forçar o browser a visitar esse IP para obter o Microsoft Entra Rede de Entrega de Conteúdos.

Depois de criar a nova regra, volte à VM e tente iniciar sessão com as credenciais do Microsoft Entra novamente. Se o início de sessão for bem-sucedido, o portal do Microsoft Purview estará pronto para ser utilizado. No entanto, em alguns casos, Microsoft Entra ID redireciona para outros domínios para iniciar sessão com base no tipo de conta de um cliente. Por exemplo, para uma conta live.com, Microsoft Entra ID redireciona para live.com para iniciar sessão e, em seguida, esses pedidos são novamente bloqueados. Para contas de funcionários da Microsoft, Microsoft Entra ID acede a msft.sts.microsoft.com para obter informações de início de sessão.

Verifique os pedidos de rede no separador Rede do browser para ver que pedidos de domínio estão a ser bloqueados, refazer o passo anterior para obter o IP e adicionar regras de porta de saída no grupo de segurança de rede para permitir pedidos para esse IP. Se possível, adicione o URL e o IP ao ficheiro anfitrião da VM para corrigir a resolução de DNS. Se souber os intervalos de IP exatos do domínio de início de sessão, também pode adicioná-los diretamente às regras de rede.

Agora, o início de sessão Microsoft Entra deverá ser bem-sucedido. O portal do Microsoft Purview será carregado com êxito, mas a listagem de todas as contas do Microsoft Purview não funcionará porque só pode aceder a uma conta específica do Microsoft Purview. Introduza

web.purview.azure.com/resource/{PurviewAccountName}para visitar diretamente a conta do Microsoft Purview para a qual configurou com êxito um ponto final privado.