Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Como parte da orientação de adoção do Zero Trust, esse artigo faz parte do cenário de negócios Prevenir ou reduzir danos aos negócios decorrentes de uma violação e descreve como proteger sua organização contra ataques cibernéticos. Esse artigo centra-se em como implementar medidas de segurança adicionais para evitar uma violação e limitar a sua propagação e para criar e testar uma infraestrutura de continuidade de negócios e recuperação de desastres (BCDR) para recuperar mais rapidamente de uma violação destrutiva.

Para os elementos do princípio orientador Presumir violação Zero Trust:

Minimize o raio de explosão e o acesso ao segmento

Descrita neste artigo.

Verifique a criptografia ponta a ponta

Descrita neste artigo.

Use análises para obter visibilidade, impulsionar a detecção de ameaças e melhorar as defesas

Descrito no artigo implementar proteção contra ameaças e XDR.

Esse artigo pressupõe que você já modernizou sua postura de segurança.

Para obter informações detalhadas sobre os recursos do Microsoft Azure, confira Proteger seus recursos do Azure contra ataques cibernéticos destrutivos.

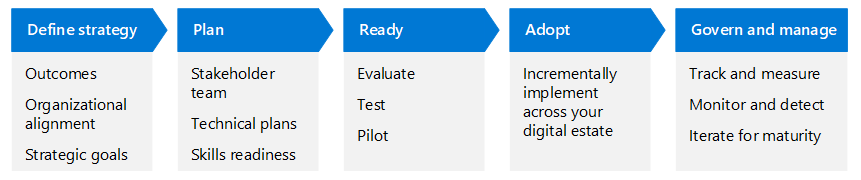

O ciclo de adoção para implementar infraestrutura de prevenção e recuperação de violações de segurança

Esse artigo aborda a implementação da infraestrutura de prevenção e recuperação de violações de segurança do cenário de negócios Prevenir ou reduzir danos aos negócios causados por uma violação usando as mesmas fases do ciclo de vida que o Cloud Adoption Framework for Azure—Definir estratégia, planejar, preparar, adotar e Governe e gerencie—mas adaptado para Zero Trust.

A tabela a seguir é uma versão acessível da ilustração.

| Definir a estratégia | Plano | Pronto | Adotar | Governar e gerenciar |

|---|---|---|---|---|

| Resultados Alinhamento da organização Metas estratégicas |

Equipe de stakeholders Planos técnicos Prontidão das habilidades |

Avaliar Teste Piloto |

Implementar incrementalmente em toda a sua infraestrutura digital | Acompanhar e medir Monitorar e detectar Iterar para obter maturidade |

Leia mais sobre o ciclo de adoção de confiança zero na visão geral da estrutura de adoção de confiança zero.

Para obter mais informações sobre o cenário de negócios "Prevenir ou reduzir danos aos negócios decorrentes de uma violação", veja:

- A visão geral

- Os elementos adicionais da implementação de proteção contra ameaças e XDR

Definir fase de estratégia

A fase Definir estratégia é crítica para definir e formalizar nossos esforços – ela formaliza o “Por quê?” deste cenário. Nesta fase, entendemos o cenário por meio de perspectivas de negócios, TI, operacionais e estratégicas. Você define os resultados com os quais mede o sucesso no cenário, entendendo que a segurança é uma jornada incremental e iterativa.

Este artigo sugere motivações e resultados que são relevantes para muitas organizações. Use essas sugestões para aprimorar a estratégia para sua organização com base em suas necessidades exclusivas.

Motivações para implementar infraestrutura de prevenção e recuperação de violações de segurança

As motivações para a prevenção de violações de segurança e a infraestrutura de recuperação são simples, mas diferentes partes da sua organização têm incentivos diferentes para realizar esse trabalho. A tabela a seguir resume algumas dessas motivações.

| Área | Motivações |

|---|---|

| Necessidades comerciais | Operar seu negócio com uma postura de prevenção e recuperação de violações como uma extensão da segurança. Sua empresa pode se recuperar de uma violação que contenha danos em uma ou mais áreas enquanto continua seus negócios normalmente. |

| Necessidades de TI | Implementar tecnologias e disciplinas para reduzir a probabilidade de uma violação, como a atualização de sistemas e pontos de extremidade locais e a implantação de recursos honeypot para distrair e enganar os invasores, tudo isso mantendo uma abordagem intransigente em relação à segurança e ao provisionamento de identidade. |

| Necessidades operacionais | Implementar prevenção e recuperação de violações como procedimentos operacionais padrão. As violações são esperadas e, embora indesejadas, podem ser mitigadas na vertical do seu negócio. |

| Necessidades estratégicas | Aumentar gradativamente a capacidade de sua empresa se recuperar de violações, o que pode diminuir o retorno do investimento para invasores cibernéticos e, ao mesmo tempo, aumentar a resiliência operacional. O princípio Presumir violação de Zero Trust obriga você a planejar e executar mudanças e atualizações para garantir a sobrevivência do negócio, minimizar violações e reduzir o tempo de recuperação de violações. |

Resultados da implementação de infraestrutura de prevenção e recuperação de violações de segurança

Aplicar o objetivo geral de Zero Trust de "nunca confiar, sempre verificar" à sua infraestrutura de prevenção e redução de danos por violação adiciona uma camada significativa de proteção ao seu ambiente. É importante deixar claro os resultados que você espera alcançar para poder encontrar o equilíbrio certo de proteção para todas as equipes envolvidas. A tabela a seguir apresenta objetivos e resultados finais sugeridos.

| Objetivo | Resultado |

|---|---|

| Resultados dos negócios | As práticas de prevenção e recuperação de violações resultam em custos mínimos associados a violações e recuperação rápida de processos de negócios. |

| Governança | Ferramentas e sistemas de prevenção e recuperação de violações são implantados e os processos internos são testados e preparados para violações. |

| Resiliência organizacional | Entre a prevenção e recuperação de violações de segurança e a proteção proativa contra ameaças, sua organização pode se recuperar rapidamente de um ataque e evitar futuros ataques desse tipo. |

| Segurança | A prevenção e a recuperação de violações são integradas aos seus requisitos e políticas gerais de segurança. |

Fase de planejamento

Os planos de adoção convertem as metas ambiciosas de uma estratégia de Confiança Zero em um plano prático. Suas equipes coletivas podem usar o plano de adoção para orientar seus esforços técnicos e alinhá-los à estratégia de negócios da sua organização.

As motivações e resultados que você define, juntamente com seus líderes empresariais e equipes, apoiam o "Por quê?" para sua organização e torne-se a estrela do norte de sua estratégia. Então vem o planejamento técnico para atingir os objetivos.

A adoção técnica para implementar prevenção e recuperação de violações envolve:

- Configurando o Microsoft Entra Privileged Identity Management (PIM) para proteger seu administrador e outras contas privilegiadas para acesso just-in time (JIT).

- Aumentando a segurança da sua infraestrutura de rede.

- Implantar recursos de honeypot em sua rede para atrair invasores e detectar sua presença antecipadamente.

- Implementar uma infraestrutura abrangente de patches para manter servidores e dispositivos atualizados.

- Comece a usar o Microsoft Purview Insider Risk Management.

- Implantar uma infraestrutura BCDR para se recuperar rapidamente de um ataque cibernético destrutivo.

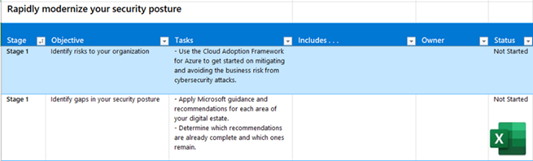

Muitas organizações podem adotar uma abordagem em quatro etapas para esses objetivos de implantação, resumidos na tabela a seguir.

| Etapa 1 | Etapa 2 | Etapa 3 | Etapa 4 |

|---|---|---|---|

| Proteger contas com privilégios Segmentar sua rede Implementar o Azure Site Recovery para continuidade de carga de trabalho crítica Comunicação de rede criptografada |

Implemente o Backup do Microsoft 365 e o Backup do Azure para dados comerciais críticos Implementar um plano de patches Crie recursos de honeypot Comece a usar o Microsoft Purview Insider Risk Management |

Implemente o Backup do Microsoft 365 e o Backup do Azure para todos os dados empresariais Implementar o Azure Site Recovery para todas as cargas de trabalho Obtenha visibilidade no tráfego de rede Projete sua resposta a ameaças e continuidade de negócios/recuperação de desastres (BCDR) |

Descontinuar a tecnologia de segurança de rede herdada Pratique ameaças e resposta BCDR |

Se esta abordagem em etapas funcionar para a sua organização, você poderá usar:

Essa apresentação de slides do PowerPoint disponível para download para apresentar e acompanhar seu progresso ao longo desses estágios e objetivos para líderes de negócios e outros stakeholders. Este é o slide para este cenário de negócios.

Esta pasta de trabalho do Excel para atribuir proprietários e acompanhar seu progresso para esses estágios, objetivos e suas tarefas. Confira a planilha para esse cenário de negócios.

Entender sua organização

Essa abordagem em estágios recomendada para implementação técnica pode ajudar a contextualizar o exercício de entender sua organização.

Uma etapa fundamental no ciclo de vida de adoção do Zero Trust para cada cenário de negócios inclui fazer um inventário e determinar o estado atual da sua infraestrutura. Para esse cenário de negócios, você precisa coletar informações sobre o seu atual:

- Políticas e requisitos de segurança de identidade privilegiada.

- Práticas e tecnologias de segurança de rede.

- Riscos internos e prioridades para gerenciá-los.

- Políticas e requisitos de aplicação de patches de servidores e dispositivos.

- Sistemas e políticas BCDR.

Planejamento e alinhamento organizacional

O trabalho técnico de prevenção de uma violação e implementação de uma infraestrutura de recuperação atravessa várias áreas e funções sobrepostas:

- Identidades privilegiadas

- Rede

- Gerenciamento de risco interno

- Patch de dispositivo

- BCDR

Esta tabela resume as funções recomendadas ao criar um programa de patrocínio e uma hierarquia de gerenciamento de projetos para determinar e gerar resultados.

| Líderes de programa e proprietários técnicos | Responsabilidade |

|---|---|

| CISO, CIO ou diretor de segurança de dados | Patrocínio executivo |

| Líder do programa de Segurança | Impulsionar resultados e colaboração entre equipes |

| Arquiteto de segurança | Aconselhar sobre configuração e padrões, especialmente em torno de identidades privilegiadas, redes e design de recursos de honeypot |

| Líder de TI | Manter recursos de honeypot, implementar requisitos e políticas de patching e atualização de sistema e implementar e praticar procedimentos BCDR |

| Arquiteto de Redes | Aconselhar e implementar padrões e práticas de segurança de rede |

| Responsáveis pela conformidade | Mapear requisitos e riscos de conformidade para controles específicos e tecnologias disponíveis e aconselhar sobre riscos internos a serem detectados e gerenciados |

| Governança de segurança e/ou líder de TI | Monitorar para garantir a conformidade com políticas e requisitos definidos |

A coleção de recursos do PowerPoint para esse conteúdo de adoção inclui o slide a seguir com um modo de exibição de stakeholders que você pode personalizar para sua própria organização.

Planejamento técnico e prontidão de habilidades

Antes de iniciar o trabalho técnico, a Microsoft recomenda conhecer os recursos, como eles funcionam juntos e as práticas recomendadas para abordar esse trabalho. A tabela a seguir inclui vários recursos de treinamento para ajudar suas equipes a adquirir habilidades.

| Recurso | Descrição |

|---|---|

| Módulo: Planejar e implementar acesso privilegiado | Aprenda como usar o PIM para proteger seus dados e recursos. |

| Módulo: criar uma solução para backup e recuperação de desastre | Saiba como selecionar soluções de backup apropriadas e soluções de recuperação de desastre para cargas de trabalho do Azure. |

| Módulo: Proteja sua infraestrutura local contra desastres com o Azure Site Recovery | Saiba como fornecer recuperação de desastres para a sua infraestrutura local usando o Azure Site Recovery. |

| Módulo: Proteja a sua infraestrutura do Azure com o Azure Site Recovery | Aprenda como fornecer recuperação de desastres para sua infraestrutura do Azure personalizando a replicação, o failover e o failback de máquinas virtuais do Azure. |

| Módulo: Projetar e implementar segurança de rede | Aprenda a projetar e implementar soluções de segurança de rede, como Azure DDoS, Network Security Groups, Firewall do Azure e Web Application Firewall. |

| Módulo: Proteja e isole o acesso aos recursos do Azure usando grupos de segurança de rede e pontos de extremidade de serviço | Saiba como utilizar grupos de segurança de rede e pontos finais de serviço para proteger as suas máquinas virtuais e serviços do Azure contra acesso não autorizado à rede. |

| Módulo: Gerenciamento de atualização do Windows Server | Saiba como usar o Windows Server Update Services para implantar atualizações do sistema operacional em computadores em sua rede. |

Etapa 1

Os objetivos de implantação do Estágio 1 incluem o bloqueio de contas de administrador e outras contas de acesso privilegiado, o uso de produtos em nuvem da Microsoft para fazer backup de dados comerciais críticos e a garantia de que todo o tráfego de rede seja criptografado.

Proteger contas com privilégios

Os incidentes de segurança cibernética geralmente começam com algum tipo de roubo de credenciais. Os invasores descobrem o nome da conta, que pode ser um endereço de email conhecido ou facilmente descoberto, e então determinam a senha da conta. Na maioria dos casos, esse tipo de ataque pode ser frustrado pela autenticação multifator (MFA). No entanto, o princípio Presumir violação Zero Trust implica que um invasor pode e irá acessar sua rede usando uma identidade.

Uma vez na sua rede, os invasores tentam elevar seu nível de privilégio comprometendo contas com cada vez mais acesso. O objetivo é comprometer uma conta privilegiada que tenha acesso a uma ampla gama não apenas de dados confidenciais, mas também a configurações administrativas. Portanto, é imperativo que você impeça esse nível de acesso aos invasores.

Primeiro, para organizações de identidade híbrida, você deve garantir que as contas de administrador ou contas com funções privilegiadas usadas para serviços de nuvem não sejam sincronizadas e armazenadas nos Serviços de Domínio do Active Directory (AD DS) locais. Se estiverem armazenados no local e o AD DS ou o Microsoft Entra Connect estiverem comprometidos, um invasor poderá ter controle administrativo sobre seus serviços de nuvem da Microsoft. Revise suas configurações de sincronização para evitar e testar se suas contas de administrador de nuvem estão presentes no AD DS.

Todas as organizações com uma assinatura de nuvem da Microsoft têm um locatário Microsoft Entra ID que contém contas de nuvem, que incluem contas de usuário e administrativas. Os administradores precisam realizar operações privilegiadas em aplicativos Microsoft Entra ID, Azure, Microsoft 365 ou SaaS.

O primeiro passo para proteger contas privilegiadas é exigir senhas fortes e MFA. Além disso, de acordo com o princípio Usar acesso com menos privilégios Zero Trust, use o Microsoft Entra PIM em seu ambiente de produção do Microsoft Entra para fornecer uma camada adicional de proteção. O Microsoft Entra PIM fornece ativação de função baseada em tempo e aprovação para mitigar os riscos de permissões de acesso excessivas, desnecessárias ou mal utilizadas.

Os recursos do Microsoft Entra PIM incluem:

- Acesso privilegiado JIT ao Microsoft Entra ID e aos recursos do Azure

- Acesso limitado ao tempo aos recursos usando datas de início e término

- Exigir aprovação para ativar funções com privilégios

- Aplicar MFA para ativar qualquer função

- Exigir justificativa para entender por que os usuários ativam

- Obter notificações quando funções privilegiadas forem ativadas

- Realizar revisões de acesso para garantir que os usuários ainda precisem de funções

| Recurso | Descrição |

|---|---|

| O que é identidade híbrida com Microsoft Entra ID? | Comece com a documentação definida para o Microsoft Entra ID Connect. |

| O que é o Privileged Identity Management do Microsoft Entra? | Comece com a documentação definida para o Microsoft Entra PIM. |

| Planejar uma implantação do Microsoft Entra PIM | Percorra o processo de planejamento para implantação do PIM para suas contas privilegiadas. |

| Módulo: Planejar e implementar acesso privilegiado | Aprenda como usar o PIM para proteger seus dados e recursos. |

Segmentar sua rede

Esse objetivo é criar limites em sua rede para que a análise e a filtragem intermediárias possam proteger servidores, aplicativos e dados confidenciais. A segmentação de rede pode ocorrer para servidores locais ou na nuvem, por exemplo, com máquinas virtuais hospedadas em redes virtuais (VNets) no Azure IaaS.

| Recomendações | Recurso |

|---|---|

| Use muitos microperímetros de nuvem de entrada/saída com alguma microssegmentação. | Proteger redes com a Confiança Zero |

| Use diversas sub-redes e grupos de segurança de rede para hospedar diversas camadas de um aplicativo e restringir o tráfego. |

Aplicar princípios de Confiança Zero a uma VNet spoke no Azure Aplicar princípios de Zero Trust a uma VNet falada com os Serviços PaaS do Azure |

Para obter informações adicionais sobre a segmentação em ambientes do Azure, consulte Segmentar a comunicação de rede baseada no Azure.

Implemente o Site Recovery para continuidade da carga de trabalho crítica

O Azure Site Recovery é um DRaaS (recuperação de desastres como serviço) nativo que oferece facilidade de implantação, economia e confiabilidade. Implante processos de replicação, failover e recuperação por meio do Site Recovery para ajudar a manter seus aplicativos em execução durante interrupções planejadas e não planejadas, como uma interrupção causada por um ataque cibernético.

O Azure Site Recovery tem dois componentes principais:

- Serviço do Site Recovery: o Site Recovery ajuda a garantir a continuidade dos negócios por manter os aplicativos de negócios e cargas de trabalho funcionado durante interrupções. O Site Recovery replica as cargas de trabalho em execução em máquinas físicas e virtuais (VMs) de um site primário para um local secundário. Quando uma interrupção ocorre no seu site primário, você faz failover para um local secundário e acessa os aplicativos dali. Depois que a localização primária estiver novamente em execução, você poderá fazer failback a ela.

- Serviço de backup: o serviço de Backup do Azure mantém seus dados seguros e recuperáveis. Veja a seção anterior para obter mais informações.

O Site Recovery pode gerenciar a replicação para:

- VMs do Azure replicadas entre regiões do Azure

- Replicação da MEC (Computação de Borda de Acesso Múltiplo) do Azure para a região

- Replicação entre duas MECs públicas do Azure

- VMs locais, VMs do Azure Stack e servidores físicos

Utilize o Azure Site Recovery como parte da sua solução BCDR.

| Recurso | Descrição |

|---|---|

| Visão geral sobre o Site Recovery | Comece com o conjunto de documentação. |

| Módulo: Proteja sua infraestrutura local contra desastres com o Azure Site Recovery | Saiba como fornecer recuperação de desastres para a sua infraestrutura local usando o Azure Site Recovery. |

| Módulo: Proteja a sua infraestrutura do Azure com o Azure Site Recovery | Aprenda como fornecer recuperação de desastres para sua infraestrutura do Azure personalizando a replicação, o failover e o failback de máquinas virtuais do Azure. |

Comunicação de rede criptografada

Esse objetivo é mais uma verificação para ter certeza de que seu tráfego de rede está criptografado. Confira com sua equipe de rede para garantir que essas recomendações sejam atendidas.

| Recomendações | Recurso |

|---|---|

| Verifique se o tráfego interno de usuário para aplicativo é criptografado: - Aplique comunicação somente HTTPS para seus aplicativos da web voltados para a Internet. - Conecte funcionários e parceiros remotos ao Microsoft Azure usando Azure Gateway de VPN. - Acesse suas máquinas virtuais do Azure com segurança usando comunicação criptografada por meio de Azure Bastion. |

Redes seguras com Confiança Zero – Objetivo 3: o tráfego interno de usuário para aplicativo é criptografado |

| Criptografe o tráfego de back-end do aplicativo entre redes virtuais. Criptografe o tráfego entre o local e a nuvem. |

Redes seguras com Confiança Zero – Objetivo 6: todo o tráfego é criptografado |

| Para arquitetos de rede, este artigo ajuda a colocar os conceitos de rede recomendados em perspectiva. Ed Fisher, arquiteto de Segurança e Conformidade da Microsoft, descreve como otimizar sua rede para conectividade em nuvem, evitando as armadilhas mais comuns. | Otimizar a rede (para a nuvem) – ponto de vista de um arquiteto |

Para obter informações adicionais sobre criptografia em ambientes do Azure, consulte Criptografar a comunicação de rede baseada no Azure.

Etapa 2

Os objetivos de implantação do Estágio 2 incluem segmentar sua rede para exercer melhor controle do tráfego para recursos confidenciais, garantir que seus servidores e dispositivos sejam corrigidos com atualizações em tempo hábil, criar recursos de honeypot para enganar e distrair os invasores e iniciar o gerenciamento de seus riscos internos.

Implemente o Microsoft 365 e o Azure Backup para dados comerciais críticos

O BCDR é um elemento importante de mitigação de violações e uma parte crucial de uma infraestrutura BCDR é o backup e a restauração. Para ataques cibernéticos, você também precisa proteger seus backups contra exclusão, corrupção ou criptografia deliberada. Em um ataque de ransomware, o invasor pode criptografar, corromper ou destruir seus dados ativos e os backups, deixando sua organização suscetível a um resgate para restaurar suas operações comerciais. Para resolver essa vulnerabilidade, as cópias dos seus dados de backup devem ser imutáveis.

A Microsoft oferece Microsoft 365 Backup e Azure Backup para funções nativas de backup e restauração.

O Backup do Microsoft 365 é uma nova oferta (atualmente em versão prévia) que faz backup dos dados de locatário do Microsoft 365 para cargas de trabalho do Exchange, OneDrive e SharePoint em escala e fornece restaurações rápidas. O Microsoft 365 Backup ou os aplicativos criados com base na plataforma Microsoft 365 armazenamento de backup oferecem os seguintes benefícios, independentemente do tamanho ou da escala do seu locatário:

- Backup rápido e imutável em poucas horas

- Restauração rápida em poucas horas

- O site completo do SharePoint e a conta do OneDrive restauram a fidelidade, o que significa que o site e o OneDrive são restaurados ao seu estado exato em momentos anteriores específicos por meio de uma operação de reversão

- Restaurações completas de itens de caixa de correio do Exchange ou restaurações granulares de itens usando pesquisa

- Gerenciamento consolidado de segurança e conformidade de domínio

Para obter mais informações, veja Visão geral do Backup do Microsoft 365.

O serviço de Backup do Azure fornece soluções simples, seguras e econômicas para fazer backup de seus dados e recuperá-los da nuvem do Microsoft Azure. O Backup do Azure pode fazer backup de:

- Arquivos locais, pastas, estado do sistema, VMs locais (Hyper-V e VMware) e outras cargas de trabalho locais.

- VMs do Azure ou arquivos, pastas e estado do sistema.

- Discos Gerenciados do Azure

- Compartilhamentos de Arquivos do Azure

- SQL Server nas VMs do Azure

- Bancos de dados SAP HANA nas VMs do Azure

- Banco de Dados do Azure para servidores PostgreSQL

- Blobs do Azure

| Recurso | Descrição |

|---|---|

| Módulo: criar uma solução para backup e recuperação de desastre | Saiba como selecionar soluções de backup apropriadas e soluções de recuperação de desastre para cargas de trabalho do Azure. |

| Visão geral do backup do Microsoft 365 | Comece com a documentação definida para o Backup do Microsoft 365. |

| Visão geral do serviço de Backup do Azure | Comece com a documentação definida para o Backup do Azure. |

| Plano de backup e restauração para proteger contra ransomware | Saiba como o Azure Backup protege contra ataques de ransomware. |

Você pode usar o Backup do Microsoft 365 e o Backup do Azure como parte da sua solução BCDR.

Você também pode usar instantâneos incrementais no Azure para investigação forense após uma violação. Os instantâneos incrementais são backups pontuais de discos gerenciados que, quando obtidos, consistem apenas nas alterações desde o último instantâneo. Os instantâneos permitem estabelecer o último momento antes da ocorrência de uma violação e restaurá-lo para esse estado.

A proteção de identidade para as contas de usuário usadas para administrar backups deve usar autenticação forte com MFA e usar PIM para acesso JIT. Certifique-se também de que sua infraestrutura de backup esteja protegida usando identidades secundárias de outro provedor de identidade, como identidades locais ou identidades de sistema local. Essas são conhecidas como contas quebradas.

Por exemplo, se o ataque cibernético comprometeu seu locatário do Microsoft Entra ID e agora você está impedido de usar uma conta de administrador do Microsoft Entra ID para acessar seus backups, a infraestrutura de backup deverá permitir uma entrada separada do Microsoft Entra ID comprometido. Locatário de ID de entrada.

Implementar um plano de patches

Um plano de patch inclui a configuração da atualização automática em todo o sistema operacional para que os patches sejam implementados rapidamente para evitar invasores que dependem de sistemas não corrigidos como vetores de ataque.

| Recurso | Descrição |

|---|---|

| Gerenciamento do ponto de extremidade na Microsoft | Comece com uma visão geral das soluções de gerenciamento de pontos de extremidade da Microsoft. |

| Gerenciamento de ponto de extremidade | Comece com a documentação para gerenciar seus pontos de extremidades. |

| Aplicar Zero Trust ao Azure IaaS: automatizar atualizações de máquinas virtuais | Configure atualizações automáticas para máquinas virtuais baseadas em Windows e Linux. |

| Configurações do Windows Update que você pode gerenciar por meio da política do Intune | Gerencie as configurações do Windows Update para Windows 10 e Windows 11 com o Microsoft Intune. |

Considere também atualizações e patches necessários para outros dispositivos, especialmente aqueles que:

Forneça segurança.

Os exemplos incluem roteadores de acesso à Internet, firewalls, dispositivos de filtragem de pacotes e outros dispositivos intermediários de análise de segurança.

Fazem parte da sua infraestrutura BCDR.

Os exemplos incluem serviços de backup de terceiros locais ou online.

Crie recursos de honeypot

Você cria deliberadamente recursos honeypot—como identidades, compartilhamentos de arquivos, aplicativos e contas de serviço—para que possam ser descobertos por invasores. Esses recursos são dedicados a atrair e enganar invasores e não fazem parte da sua infraestrutura normal de TI.

Os recursos do seu honeypot devem refletir alvos típicos dos invasores. Por exemplo:

- Nomes de contas de usuário que implicam acesso de administrador, mas não têm privilégios além dos recursos do honeypot.

- Recursos de compartilhamento de arquivos que possuem nomes de arquivo que implicam dados confidenciais, como CustomerDatabase.xlxs, mas os dados são fictícios.

Depois de implantar seus recursos de honeypot, use sua infraestrutura de proteção contra ameaças para monitorá-los e detectar um ataque antecipadamente. Idealmente, a detecção ocorre antes que o invasor determine que os recursos do honeypot são falsos e use técnicas de transferência lateral para viver da terra, nas quais o invasor usa seus próprios aplicativos e ferramentas para atacar seus ativos. Durante o ataque aos recursos do honeypot, você também pode coletar informações sobre a identidade, os métodos e as motivações do invasor.

Com o novo recurso de fraude no Microsoft Defender XDR, você pode habilitar e configurar contas, hosts e iscas de aparência autêntica. Os ativos falsos gerados pelo Defender XDR são então implantados automaticamente em clientes específicos. Quando um invasor interage com iscas ou iscas, a capacidade de fraude gera alertas de alta confiança, ajudando as investigações da sua equipe de segurança e permitindo que observem os métodos e estratégias do invasor.

Para mais informações, consulte a visão geral.

Comece a usar o Microsoft Purview Insider Risk Management

O Microsoft Purview Insider Risk Management ajuda você a identificar, fazer a triagem e agir rapidamente em atividades potencialmente arriscadas. Ao utilizar registos do Microsoft 365 e do Microsoft Graph, a gestão de riscos internos permite-lhe definir políticas específicas para identificar indicadores de risco. Exemplos de riscos internos dos usuários incluem:

- Vazamentos de dados confidenciais

- Violações de confidencialidade

- Roubo de propriedade intelectual (IP)

- Fraude

- Informações privilegiadas

- Violações de conformidade regulatória

Depois de identificar os riscos, você poderá tomar medidas para mitigá-los e, se necessário, abrir casos de investigação e tomar as medidas legais apropriadas.

| Recurso | Descrição |

|---|---|

| Gerenciamento de risco interno | Comece com o conjunto de documentação. |

| Módulo: Gerencie o risco interno no Microsoft Purview | Saiba mais sobre o gerenciamento de riscos internos e como as tecnologias da Microsoft podem ajudá-lo a detectar, investigar e agir em relação a atividades arriscadas em sua organização. |

| Módulo: Implementar o gerenciamento de riscos do Microsoft Purview Insider | Saiba como utilizar o Microsoft Purview Insider Risk Management para planear a sua solução de risco interno, criar políticas de gestão de risco interno e gerir alertas e casos de gestão de risco interno. |

Etapa 3

Nesse estágio, você amplia seu escopo de backup e recuperação de site para incluir todos os dados de negócios e cargas de trabalho, aumenta sua capacidade de prevenir ataques baseados em rede e cria um design e um plano mais formal para sua ameaça e resposta de BCDR.

Implementar o Backup do Microsoft 365 e o Backup do Azure para todos os dados empresariais

Quando estiver satisfeito com o fato de o Backup do Microsoft 365 e o Backup do Azure estarem funcionando para seus dados críticos e terem sido testados em exercícios de recuperação, você poderá estendê-lo para incluir todos os seus dados comerciais.

Implementar o Azure Site Recovery para todas as cargas de trabalho

Quando estiver satisfeito com o fato de o Azure Site Recovery estar funcionando para seus dados críticos e ter sido testado em exercícios de recuperação, você poderá estendê-lo para incluir todos os seus dados comerciais.

Obtenha visibilidade do tráfego de rede

Os aplicativos em nuvem que abriram pontos de extremidade para ambientes externos, como a Internet ou locais, correm o risco de ataques provenientes desses ambientes. Para evitar esses ataques, você deve verificar o tráfego em busca de cargas ou lógicas maliciosas.

Para obter mais informações, veja Filtragem e proteção nativas da nuvem para ameaças conhecidas.

Para obter informações adicionais sobre como obter visibilidade de tráfego de rede em ambientes do Azure, confira Obter visibilidade do tráfego de rede.

Projete sua ameaça e resposta BCDR

As consequências de uma violação podem abranger desde um invasor que infecta dispositivos com malware, que pode ser detectado e contido com relativa facilidade, até ataques de ransomware nos quais o invasor já exfiltrou, criptografou ou destruiu alguns ou todos os dados confidenciais da sua organização e está resgatando sua exposição ou restauração.

Em um ataque de ransomware paralisante, sua organização pode sofrer uma interrupção nos negócios de longo prazo que é semelhante, em muitos aspectos, a uma crise ou desastre natural. Pense em uma violação e no ataque cibernético destrutivo resultante como uma crise ou desastre provocado pelo homem.

Portanto, é importante incluir violações e a possibilidade de um ataque cibernético altamente destrutivo no seu planejamento de BCDR. A mesma infraestrutura que você usaria para continuar suas operações comerciais em uma crise ou após um desastre natural pode e deve ser usada para se recuperar de um ataque.

Se você já possui um plano BCDR em vigor, revise-o para garantir que ele inclua os dados, dispositivos, aplicativos e processos que podem ser afetados por um ataque cibernético.

Caso contrário, comece o seu processo de planeamento para o BCDR geral e inclua os ataques cibernéticos como fonte de crise ou desastre. Observe que:

Os planos do BC garantem que o negócio possa funcionar normalmente em caso de crise.

Os planos de DR incluem contingências para recuperação de perda de dados ou infraestrutura por meio de backups de dados e substituição ou recuperação de infraestrutura.

Os planos de DR devem incluir procedimentos detalhados para recuperar seus sistemas e processos de TI para restaurar as operações comerciais. Esses planos devem ter um backup offline, como em mídia portátil armazenada em um local com segurança física. Os invasores podem procurar esses tipos de planos de recuperação de TI em locais e na nuvem e destruí-los como parte de um ataque de ransomware. Como a destruição desses planos tornará mais caro para você restaurar suas operações comerciais, os invasores podem exigir mais resgate.

O Backup do Microsoft 365, o Backup do Azure e o Azure Site Recovery descritos nesse artigo são exemplos de tecnologias BCDR.

| Recurso | Descrição |

|---|---|

| Módulo: criar uma solução para backup e recuperação de desastre | Saiba como selecionar soluções de backup apropriadas e soluções de recuperação de desastre para cargas de trabalho do Azure. |

Etapa 4

Nesse estágio, você protege ainda mais sua rede e garante que seu plano e processo de BCDR funcionem, praticando-o para situações destrutivas de ataque cibernético.

Descontinuar a tecnologia de segurança de rede herdada

Examine o conjunto de tecnologias e produtos que sua organização usa para fornecer segurança de rede e determine se eles são necessários ou redundantes com outros recursos de segurança de rede. Cada tecnologia de segurança de rede também pode ser alvo de invasores. Por exemplo, se a tecnologia ou produto não estiver sendo atualizado em tempo hábil, considere removê-lo.

Para obter mais informações, veja Descontinuar a tecnologia de segurança de rede herdada, que descreve os tipos de tecnologias de segurança de rede das quais talvez você não precise mais.

Para obter informações adicionais sobre como descontinuar tecnologias de segurança de rede herdadas em ambientes do Azure, consulte Descontinuar a tecnologia de segurança de rede herdada.

Pratique ameaças e resposta BCDR

Para garantir que suas operações comerciais possam se recuperar rapidamente de um ataque cibernético devastador, você deve praticar regularmente seu plano BCDR em conjunto com sua equipe de SecOps. Considere realizar a prática de BCDR para ataques cibernéticos uma vez por mês ou trimestre e quando elementos de sua infraestrutura de BCDR mudarem, como o uso de um produto ou método de backup diferente.

Plano de adoção da nuvem

Um plano de adoção é um requisito essencial para uma adoção de nuvem bem-sucedida. Os principais atributos de um plano de adoção bem-sucedido para a implementação da prevenção e recuperação de violações de segurança incluem:

- A estratégia e o planejamento estão alinhados: Ao elaborar seus planos para testes, testes e implantação de recursos de prevenção de violações e recuperação de ataques em seu patrimônio digital, certifique-se de revisar sua estratégia e seus objetivos para garantir que seus planos estejam alinhados. Isso inclui marcos prioritários e alvo de metas para prevenção e recuperação de violações.

- O plano é iterativo: à medida que você começa a implementar seu plano, aprende muitas coisas sobre seu ambiente e o conjunto de recursos que está usando. Em cada estágio da implantação, reveja seus resultados em comparação com os objetivos e ajuste os planos. Por exemplo, você pode revisitar trabalhos anteriores para ajustar suas políticas.

- O treinamento de sua equipe e de seus usuários é bem planejado: Dos arquitetos de segurança aos especialistas de TI em redes, dispositivos e BCDR, todos foram treinados para serem bem-sucedidos em suas responsabilidades de prevenção e recuperação de violações.

Para ver mais informações sobre a Cloud Adoption Framework, confira o Plano para adoção da nuvem.

Fase de preparação

Use os recursos listados nesse artigo para priorizar seu plano. O trabalho de implementação de prevenção e recuperação de violações representa uma das camadas de sua estratégia de implantação Zero Trust multicamadas.

A abordagem em etapas recomendada nesse artigo inclui prevenção de violações em cascata e trabalho de recuperação de forma metódica em todo o seu patrimônio digital. Nessa fase, revise esses elementos do plano para ter certeza de que tudo está pronto:

- O uso do Microsoft Entra PIM foi testado para contas de administrador e seus administradores de TI são treinados para usá-lo

- Sua infraestrutura de rede foi testada quanto à criptografia de dados conforme necessário, a segmentação para filtrar o acesso foi testada e as tecnologias de rede herdadas redundantes foram determinadas e testes foram executados para garantir a operação caso sejam removidas

- As práticas de aplicação de patches do seu sistema foram testadas para instalação bem-sucedida de atualizações e detecção de atualizações com falha

- Você começou a analisar seus riscos internos e como gerenciá-los

- Seus recursos de honeypot foram implantados e testados junto com sua infraestrutura de proteção contra ameaças para detectar acesso

- Sua infraestrutura e práticas de BCDR foram testadas em um subconjunto de dados

Fase de adoção

A Microsoft recomenda uma abordagem iterativa e em cascata para implementar prevenção e recuperação de violações. Isso permite que você refine sua estratégia e políticas à medida que avança para aumentar a precisão dos resultados. Não é preciso esperar até que uma fase seja concluída antes de começar a próxima. Seus resultados serão mais eficazes se você iterar ao longo do caminho.

Os principais elementos da fase de adoção da sua organização devem incluir:

- Habilitando o Microsoft Entra PIM para todas as suas contas de administrador e outras contas privilegiadas

- Implementando criptografia de tráfego de rede, segmentação e remoção de sistemas legados

- Implantando recursos de honeypot

- Implantando sua infraestrutura de gerenciamento de patches

- Analisando seus riscos internos e mapeando-os para o Gerenciamento de Riscos Internos

- Implantar e praticar sua infraestrutura BCDR para dados críticos (Estágio 1) ou todos os dados de negócios (Estágio 3)

Controlar e gerenciar fases

A governança da capacidade da sua organização de implementar prevenção e recuperação de violações é um processo iterativo. Ao criar cuidadosamente seu plano de implementação e implementá-lo em seu patrimônio digital, você criou uma base. Utilize as seguintes tarefas para ajudá-lo a começar a construir o seu plano de governação inicial para essa base.

| Objetivo | Tarefas |

|---|---|

| Acompanhar e medir | Atribua proprietários para ações e projetos críticos, como educação de administração de TI e gerenciamento de recursos honeypot, gerenciamento de patches, segurança de rede e procedimentos BCDR. Crie planos viáveis com datas para cada ação e projeto e instrumente o progresso usando relatórios e painéis. |

| Monitoramento | - Rastreie solicitações de PIM e ações resultantes. - Monitore o acesso aos recursos do honeypot. - Monitore os sistemas a serem corrigidos em busca de falhas na instalação de atualizações. - Teste os procedimentos do BCDR quanto à integridade e integridade da restauração. |

| Iterar para obter maturidade | - Pesquise a infraestrutura de rede em busca de sistemas legados adicionais que possam ser removidos. - Adapte a infraestrutura do BCDR para novos recursos e funcionalidades. |

Próximas etapas

Para esse cenário de negócios:

- Prevenir ou reduzir danos comerciais causados por uma violação

- Implementar proteção contra ameaças e XDR

Artigos adicionais na estrutura de adoção Zero Trust:

- Visão geral da estrutura de adoção da Confiança Zero

- Modernizar rapidamente sua postura de segurança

- Trabalho remoto e híbrido seguro

- Identificar e proteger dados comerciais confidenciais

- Atender a requisitos regulatórios e de conformidade

Recursos de acompanhamento do progresso

Para qualquer um dos cenários comerciais de Confiança Zero, você pode usar os seguintes recursos para acompanhamento do progresso.

| Recurso de acompanhamento do progresso | Isso ajuda a… | Projetado para |

|---|---|---|

Arquivo Visio ou PDF que pode ser baixado da grade de fases do Plano de Cenário de Adoção

|

Compreender facilmente os aprimoramentos de segurança para cada cenário comercial e o nível de esforço para os estágios e objetivos da fase de Planejamento. | Clientes potenciais do projeto de cenário de negócios, líderes empresariais e outros stakeholders. |

|

Conjunto de slides do PowerPoint para baixar do acompanhamento da adoção da Confiança Zero |

Acompanhe seu progresso pelos estágios e objetivos da fase de Planejamento. | Clientes potenciais do projeto de cenário de negócios, líderes empresariais e outros stakeholders. |

Pasta de trabalho do Excel para baixar com objetivos e tarefas do cenário de negócios

|

Atribuir a propriedade e acompanhar seu progresso nas fases, objetivos e tarefas da fase de Planejamento. | Clientes potenciais de projeto de cenário de negócios, clientes potenciais de TI e implementadores de TI. |

Para obter recursos adicionais, consulte Avaliação da Confiança Zero e recursos de acompanhamento de progresso.