Práticas recomendadas para o Microsoft Sentinel

As orientações de práticas recomendadas são fornecidas em toda a documentação técnica do Microsoft Sentinel. Este artigo destaca algumas orientações importantes a serem usadas ao implantar, gerenciar e usar o Microsoft Sentinel.

Importante

O Microsoft Sentinel agora está disponível em geral na plataforma de operações de segurança unificada da Microsoft no portal Microsoft Defender. Para obter mais informações, consulte Microsoft Sentinel no portal do Microsoft Defender.

Configurando o Microsoft Sentinel

Comece com o guia de implantação do Microsoft Sentinel. O guia de implantação aborda as etapas de alto nível para planejar, implantar e ajustar sua implantação do Microsoft Sentinel. Nesse guia, selecione os links fornecidos para encontrar orientações detalhadas para cada estágio da implantação.

Integrações de serviços de segurança da Microsoft

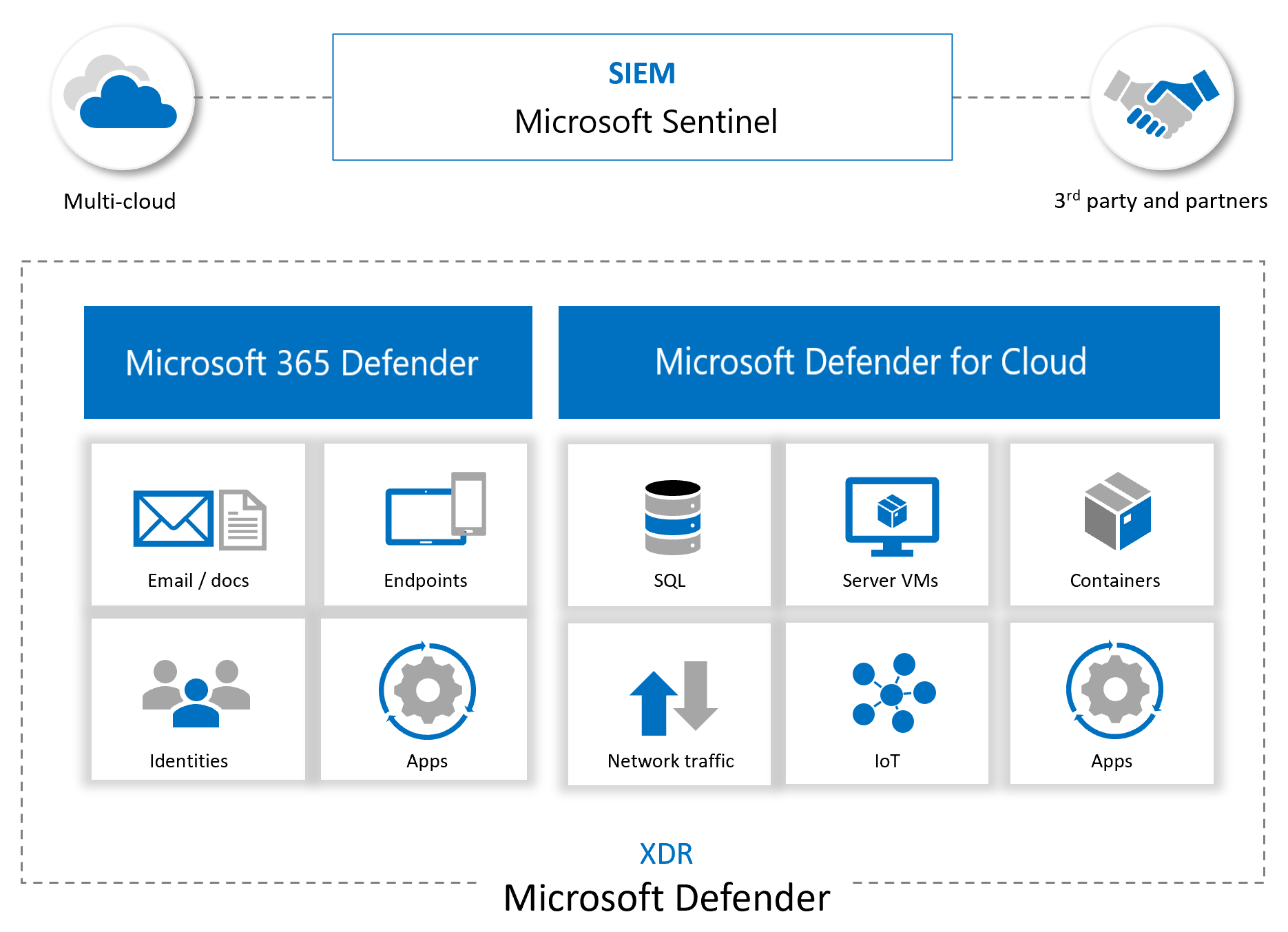

O Microsoft Sentinel é capacitado pelos componentes que enviam dados para o seu espaço de trabalho e é fortalecido por meio de integrações com outros serviços da Microsoft. Todos os logs ingeridos em produtos, como o Microsoft Defender for Cloud Apps, o Microsoft Defender for Endpoint e o Microsoft Defender for Identity, permitem que esses serviços criem deteções e, por sua vez, forneçam essas deteções ao Microsoft Sentinel. Os logs também podem ser ingeridos diretamente no Microsoft Sentinel para fornecer uma imagem mais completa de eventos e incidentes.

Por exemplo, a imagem a seguir mostra como o Microsoft Sentinel ingere dados de outros serviços da Microsoft e plataformas multicloud e de parceiros para fornecer cobertura para seu ambiente:

Mais do que ingerir alertas e logs de outras fontes, o Microsoft Sentinel também:

- Usa as informações que ingere com aprendizado de máquina que permite uma melhor correlação de eventos, agregação de alertas, deteção de anomalias e muito mais.

- Cria e apresenta visuais interativos por meio de pastas de trabalho, mostrando tendências, informações relacionadas e dados-chave usados para tarefas administrativas e investigações.

- Executa playbooks para agir em alertas, coletar informações, executar ações em itens e enviar notificações para várias plataformas.

- Integra-se com plataformas de parceiros, como ServiceNow e Jira, para fornecer serviços essenciais para equipes SOC.

- Ingere e busca feeds de enriquecimento de plataformas de inteligência de ameaças para trazer dados valiosos para investigação.

Para obter mais informações sobre como integrar dados de outros serviços ou provedores, consulte Conectores de dados do Microsoft Sentinel.

Considere integrar o Microsoft Sentinel ao portal do Microsoft Defender para unificar recursos com o Microsoft Defender XDR, como gerenciamento de incidentes e caça avançada. Para obter mais informações, consulte os seguintes artigos:

- Conectar o Microsoft Sentinel ao Microsoft Defender XDR

- Microsoft Sentinel no portal do Microsoft Defender

Gestão e resposta a incidentes

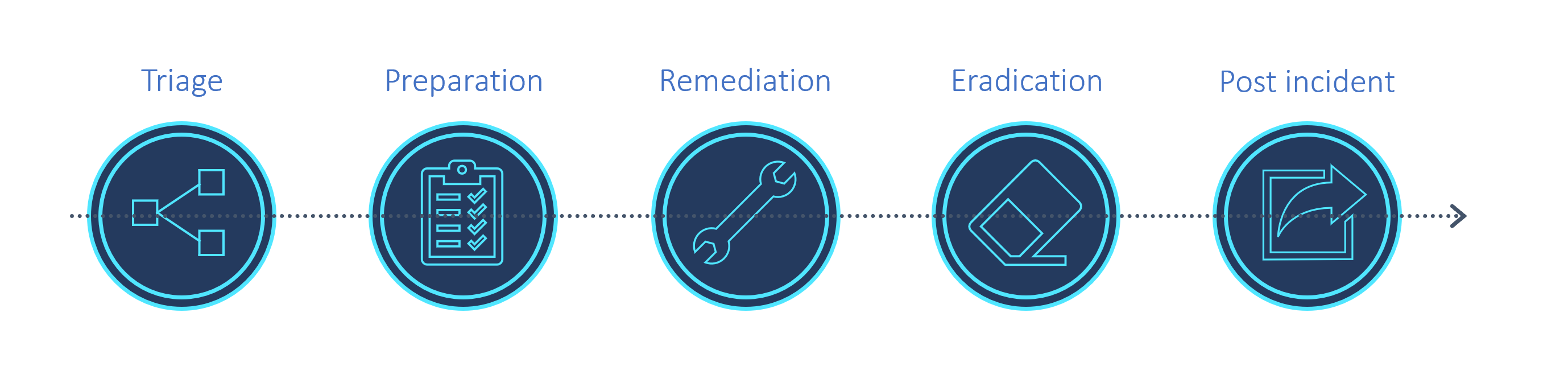

A imagem a seguir mostra as etapas recomendadas em um processo de gerenciamento e resposta a incidentes.

A tabela a seguir fornece descrições de alto nível sobre como usar os recursos do Microsoft Sentinel para gerenciamento e resposta a incidentes. Para obter mais informações, consulte Investigar incidentes com o Microsoft Sentinel.

| Funcionalidade | Melhor prática |

|---|---|

| Incidentes | Todos os incidentes gerados são exibidos na página Incidentes , que serve como o local central para triagem e investigação antecipada. A página Incidentes lista o título, a gravidade e os alertas relacionados, logs e quaisquer entidades de interesse. Os incidentes também fornecem um salto rápido para os logs coletados e quaisquer ferramentas relacionadas ao incidente. |

| Gráfico de investigação | A página Incidentes funciona em conjunto com o gráfico Investigação, uma ferramenta interativa que permite aos usuários explorar e mergulhar fundo em um alerta para mostrar o escopo completo de um ataque. Os usuários podem então construir uma linha do tempo de eventos e descobrir a extensão de uma cadeia de ameaças. Descubra entidades-chave, como contas, URLs, endereço IP, nomes de host, atividades, linha do tempo e muito mais. Use esses dados para entender se você tem um falso positivo em mãos, caso em que você pode fechar o incidente diretamente. Se você descobrir que o incidente é um verdadeiro positivo, tome medidas diretamente da página Incidentes para investigar logs, entidades e explorar a cadeia de ameaças. Depois de identificar a ameaça e criar um plano de ação, use outras ferramentas no Microsoft Sentinel e em outros serviços de segurança da Microsoft para continuar investigando. |

| Visualização de informações | Para visualizar e obter uma análise do que está acontecendo em seu ambiente, primeiro, dê uma olhada no painel de visão geral do Microsoft Sentinel para ter uma ideia da postura de segurança da sua organização. Para obter mais informações, consulte Visualizar dados coletados. Além de informações e tendências na página de visão geral do Microsoft Sentinel, as pastas de trabalho são ferramentas de investigação valiosas. Por exemplo, use a pasta de trabalho do Investigation Insights para investigar incidentes específicos junto com quaisquer entidades e alertas associados. Esta pasta de trabalho permite que você se aprofunde nas entidades, mostrando logs, ações e alertas relacionados. |

| Investigação de ameaças | Ao investigar e procurar as causas principais, execute consultas internas de caça a ameaças e verifique os resultados em busca de quaisquer indicadores de comprometimento. Para obter mais informações, consulte Caça a ameaças no Microsoft Sentinel. Durante uma investigação, ou depois de ter tomado medidas para remediar e erradicar a ameaça, use a transmissão ao vivo. O Livestream permite que você monitore, em tempo real, se há algum evento malicioso persistente ou se os eventos maliciosos ainda continuam. |

| Comportamento da entidade | O comportamento da entidade no Microsoft Sentinel permite que os usuários revisem e investiguem ações e alertas para entidades específicas, como investigar contas e nomes de host. Para obter mais informações, consulte: - Habilitar a Análise de Comportamento de Usuário e Entidade (UEBA) no Microsoft Sentinel - Investigar incidentes com dados da UEBA - Referência de enriquecimento do Microsoft Sentinel UEBA |

| Listas de observação | Use uma lista de observação que combine dados de dados ingeridos e fontes externas, como dados de enriquecimento. Por exemplo, crie listas de intervalos de endereços IP usados por sua organização ou por funcionários recentemente demitidos. Use listas de observação com playbooks para coletar dados de enriquecimento, como adicionar endereços IP mal-intencionados a listas de observação para usar durante a deteção, caça a ameaças e investigações. Durante um incidente, use listas de observação para conter dados de investigação e, em seguida, exclua-os quando a investigação for concluída para garantir que os dados confidenciais não permaneçam à vista. Para obter mais informações, consulte Listas de observação no Microsoft Sentinel. |