Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

Há muitas opções diferentes disponíveis para conexões de rede virtual. Para ajudá-lo a selecionar uma topologia de conexão de gateway VPN que atenda aos seus requisitos, use os diagramas e descrições nas seções a seguir. Os diagramas mostram as topologias de linha de base principais, mas é possível construir configurações mais complexas usando os diagramas como diretrizes.

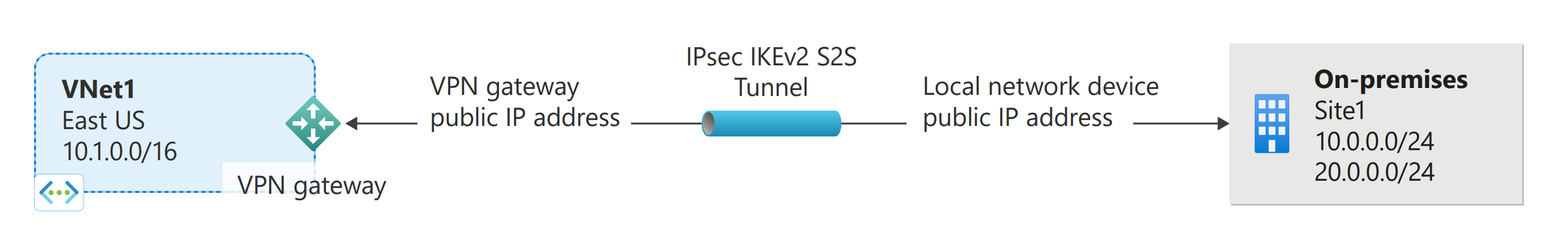

VPN de site a site

Uma conexão de gateway VPN site a site (S2S) é uma conexão através do túnel VPN IPsec/IKE (IKEv1 ou IKEv2). As ligações site a site podem ser utilizadas para configurações entre sítios e híbridas. Uma conexão site a site requer um dispositivo VPN localizado no local que tenha um endereço IP público atribuído a ele.

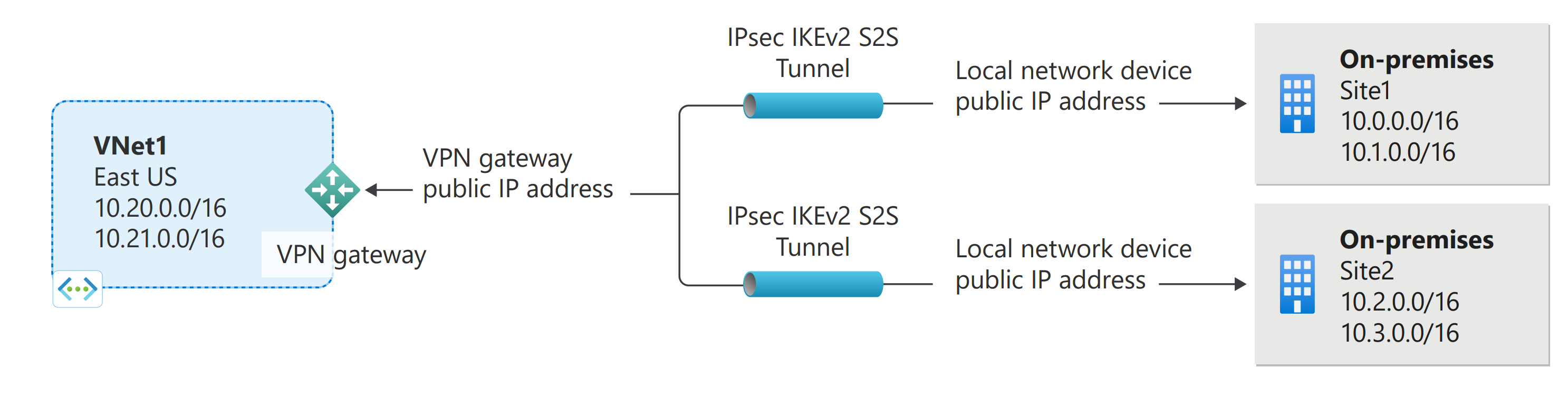

Você pode criar mais de uma conexão VPN a partir do seu gateway de rede virtual, normalmente conectando-se a vários sites locais. Ao trabalhar com várias conexões, você deve usar um tipo de VPN RouteBased. Uma vez que cada rede virtual só pode ter um gateway de VPN, todas as ligações através do mesmo partilham a largura de banda disponível. Este tipo de design de conectividade é por vezes referido como multi-site.

Se quiser criar um projeto para conectividade de gateway com alta disponibilidade, pode-se configurar o seu gateway para estar no modo ativo/ativo. Esse modo permite configurar dois túneis ativos (um de cada instância de máquina virtual de gateway) para o mesmo dispositivo VPN para criar conectividade altamente disponível. Além de ser um design de conectividade de alta disponibilidade, outra vantagem do modo ativo-ativo é que os clientes desfrutam de taxas de transferência mais altas.

- Para obter informações acerca da seleção de um dispositivo VPN, veja as FAQs do Gateway de VPN - dispositivos VPN.

- Para obter informações sobre conexões altamente disponíveis, consulte Projetando conexões altamente disponíveis.

- Para obter informações sobre o modo ativo-ativo, consulte Sobre gateways de modo ativo-ativo.

Métodos de implantação para S2S

| Método de autenticação | Artigo |

|---|---|

| Chave pré-partilhada |

Portal PowerShell CLI |

| Certificado | Portal |

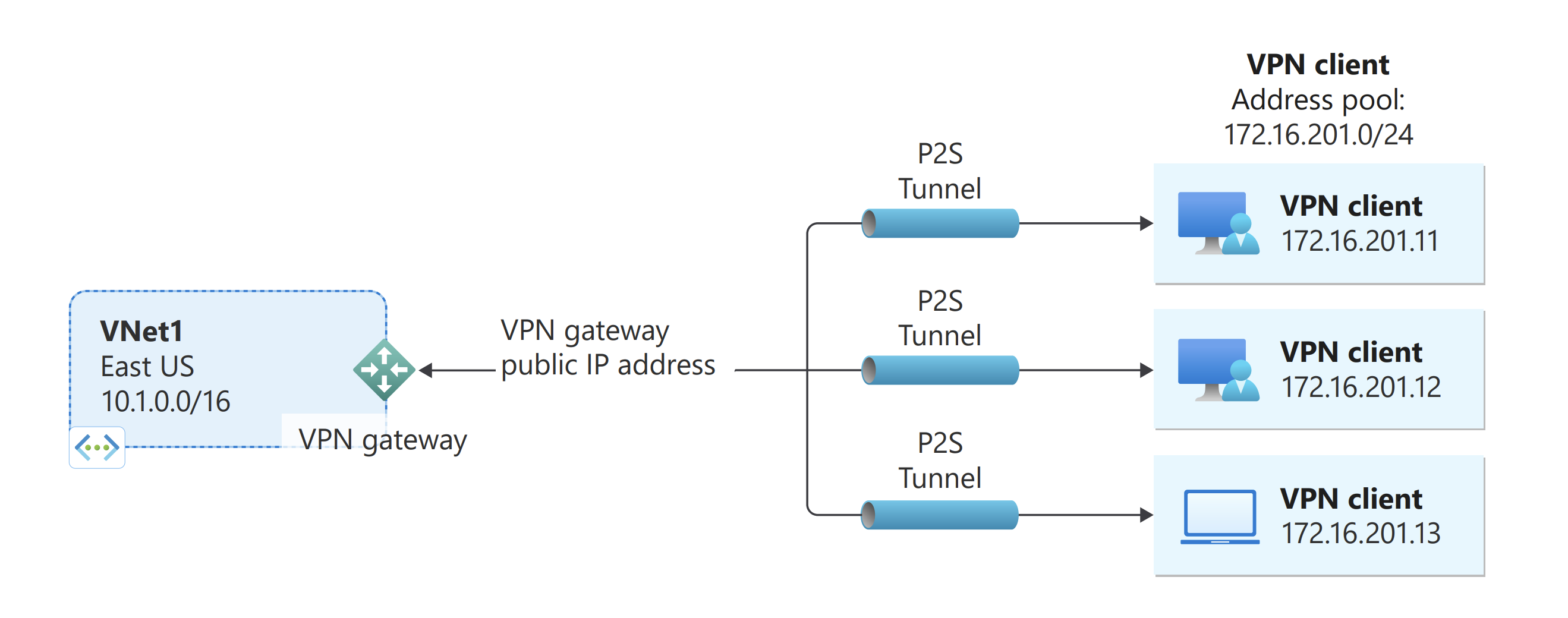

VPN ponto-a-site

Uma ligação de gateway de VPN ponto a site (P2S) permite criar uma ligação segura para a sua rede virtual a partir de um computador cliente individual. Uma conexão ponto-a-site é estabelecida iniciando-a a partir do computador cliente. Esta solução é útil para as pessoas que trabalham à distância que queiram ligar às Redes Virtuais do Azure a partir de uma localização remota, como, por exemplo, de casa ou de uma conferência. VPN ponto-a-site também é uma solução útil para usar em vez de VPN site a site quando você tem apenas alguns clientes que precisam se conectar a uma rede virtual.

Ao contrário das conexões site a site, as conexões ponto a site não exigem um endereço IP público local ou um dispositivo VPN. As conexões ponto a site podem ser usadas com conexões site a site por meio do mesmo gateway VPN, desde que todos os requisitos de configuração para ambas as conexões sejam compatíveis. Para obter mais informações sobre conexões ponto a site, consulte Sobre VPN ponto a site.

Métodos de implantação para P2S

| Método de autenticação | Artigo |

|---|---|

| Certificado |

Portal PowerShell |

| Microsoft Entra ID |

ID do aplicativo cliente registrado pela Microsoft ID do aplicativo cliente registrado manualmente |

| RADIUS |

Portal PowerShell |

Configuração do cliente VPN P2S

| Método de autenticação | Tipo de túnel | SO de Cliente | cliente de VPN |

|---|---|---|---|

| Certificado | |||

| IKEv2, SSTP | Windows | Cliente VPN nativo | |

| IKEv2 | macOS | Cliente VPN nativo | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows |

Cliente VPN do Azure Cliente OpenVPN versão 2.x Cliente OpenVPN versão 3.x |

|

| OpenVPN | macOS | Cliente OpenVPN | |

| OpenVPN | iOS | Cliente OpenVPN | |

| OpenVPN | Linux |

Azure VPN Client Cliente OpenVPN |

|

| Microsoft Entra ID | |||

| OpenVPN | Windows | Cliente VPN do Azure | |

| OpenVPN | macOS | Azure VPN Client | |

| OpenVPN | Linux | Azure VPN Client |

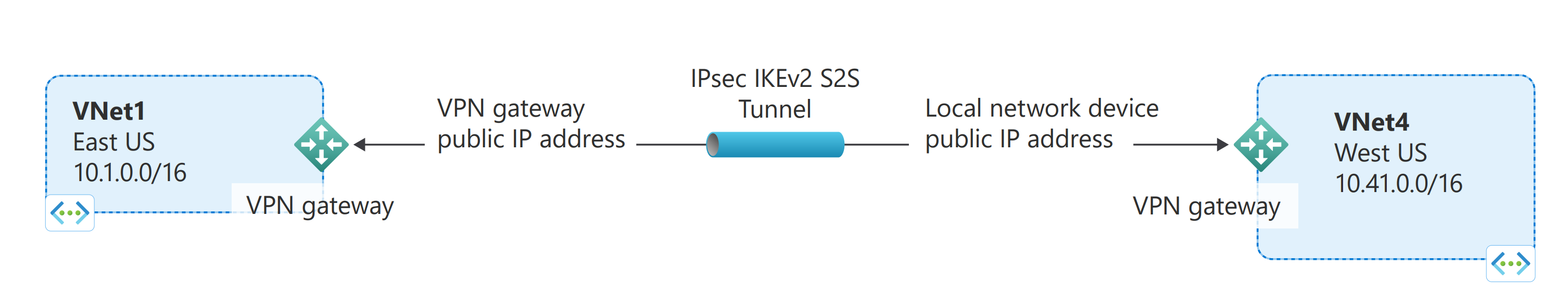

Ligações VNet a VNet (túnel VPN IPsec/IKE)

Conectar uma rede virtual a outra rede virtual (VNet-to-VNet) é semelhante a conectar uma rede virtual a um local físico. Ambos os tipos de conetividade utilizam um gateway de VPN para fornecer um túnel seguro através de IPsec/IKE. Pode, inclusive, combinar uma comunicação VNet a VNet com configurações de ligação multilocal. Este procedimento permite-lhe estabelecer topologias de rede que combinam a conectividade entre diferentes locais com a conectividade de interredes virtuais.

As redes virtuais que você conecta podem ser:

- nas mesmas ou em diferentes regiões

- nas mesmas subscrições ou em subscrições diferentes

Métodos de implantação para VNet-to-VNet

| Conexão | Artigo |

|---|---|

| VNet a VNet |

Portal + PowerShell CLI |

(+) Indica que esse método de implantação está disponível apenas para redes virtuais na mesma assinatura.

Em alguns casos, talvez você queira usar o emparelhamento de rede virtual em vez de VNet-to-VNet para conectar suas redes virtuais. O emparelhamento de rede virtual não usa um gateway de rede virtual. Para obter mais informações, consulte Emparelhamento de rede virtual.

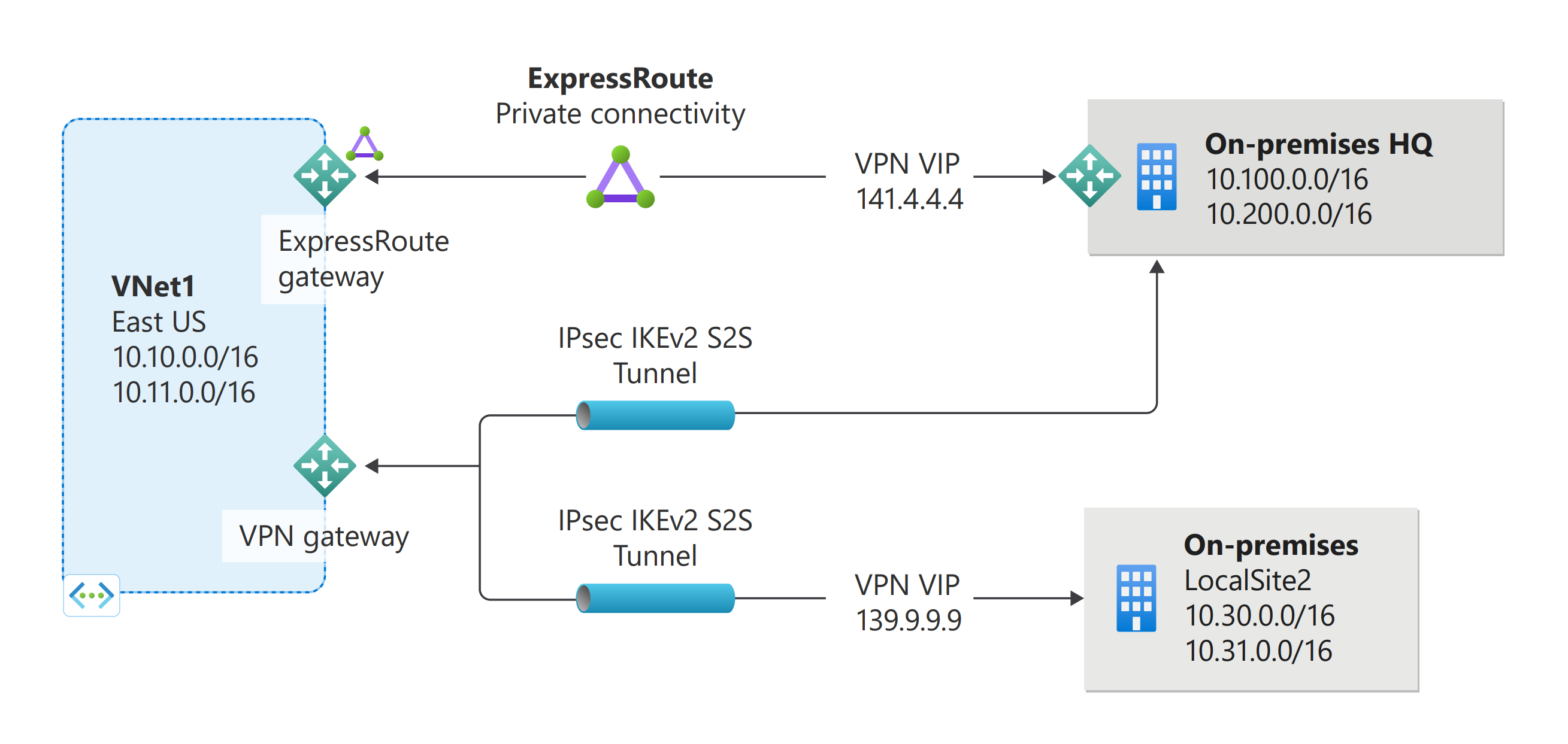

Conexões de site a site e ExpressRoute que coexistem

O ExpressRoute é uma ligação direta e privada da sua WAN (não através da Internet pública) aos Serviços Microsoft, incluindo o Azure. O tráfego de VPN site a site viaja criptografado pela Internet pública. Ser capaz de configurar conexões VPN site a site e ExpressRoute para a mesma rede virtual tem várias vantagens.

Você pode configurar uma VPN site a site como um caminho de failover seguro para a Rota Expressa ou usar VPNs site a site para se conectar a sites que não fazem parte da sua rede, mas que estão conectados por meio da Rota Expressa. Observe que essa configuração requer dois gateways de rede virtual para a mesma rede virtual, um usando o tipo de gateway Vpn e outro usando o tipo de gateway ExpressRoute.

Métodos de implantação para conexões coexistentes S2S e ExpressRoute

| Conexão | Artigo |

|---|---|

| Ligações coexistentes |

Portal PowerShell |

Conexões altamente disponíveis

Para planejar e projetar conexões altamente disponíveis, incluindo configurações de modo ativo-ativo, consulte Projetar conectividade de gateway altamente disponível para conexões entre locais e VNet-to-VNet.

Próximos passos

Veja as FAQ do Gateway de VPN para obter mais informações.

Saiba mais sobre as definições de configuração do Gateway VPN.

Para obter considerações sobre o BGP do Gateway VPN, consulte Sobre o BGP.

Para obter informações sobre emparelhamento de rede virtual, consulte Emparelhamento de rede virtual.

Veja os Limites de Subscrição e Serviço.

Saiba mais sobre algumas das outras principais capacidades de rede do Azure.