Nota

O acesso a esta página requer autorização. Podes tentar iniciar sessão ou mudar de diretório.

O acesso a esta página requer autorização. Podes tentar mudar de diretório.

Descrição geral

O Defender para Endpoint pode ajudar a proteger os servidores da sua organização com capacidades que incluem a gestão da postura, a proteção contra ameaças e a deteção e resposta de pontos finais. O Defender para Endpoint fornece à sua equipa de segurança informações mais aprofundadas sobre as atividades do servidor, a cobertura para a deteção de ataques de kernel e memória e a capacidade de realizar ações de resposta quando necessário. O Defender para Endpoint também se integra com Microsoft Defender para a Cloud, fornecendo à sua organização uma solução de proteção de servidor abrangente.

Consoante o seu ambiente específico, pode escolher entre várias opções para integrar servidores no Defender para Endpoint. Este artigo descreve as opções disponíveis para Windows Server e Linux, pontos importantes a considerar, como executar um teste de deteção após a integração e como remover servidores.

Nota

A ferramenta de implementação do Defender (agora em pré-visualização pública) pode ser utilizada para implementar a segurança do ponto final do Defender em dispositivos Windows e Linux. A ferramenta é uma aplicação leve e de atualização automática que simplifica o processo de implementação. Para obter mais informações, veja Implementar Microsoft Defender segurança de pontos finais em dispositivos Windows com a ferramenta de implementação do Defender (pré-visualização) e Implementar Microsoft Defender segurança de ponto final em dispositivos Linux com a ferramenta de implementação do Defender (pré-visualização).

Sugestão

Como complemento deste artigo, consulte o nosso guia de configuração do Analisador de Segurança para rever as melhores práticas e aprender a fortalecer as defesas, melhorar a conformidade e navegar no panorama da cibersegurança com confiança. Para uma experiência personalizada baseada no seu ambiente, pode aceder ao guia de configuração automatizada do Analisador de Segurança no centro de administração do Microsoft 365.

Planos de servidor

Para integrar servidores no Defender para Endpoint, são necessárias licenças de servidor . Pode escolher entre estas opções:

- Microsoft Defender para Servidores Plano 1 ou Plano 2 (como parte da oferta do Defender para Cloud)

- Microsoft Defender para Endpoint para servidores

- Microsoft Defender para Servidores Empresariais (apenas para pequenas e médias empresas)

Integração com Microsoft Defender para Servidores

O Defender para Endpoint integra-se perfeitamente com o Defender para Servidores (no Defender para a Cloud). Se a sua subscrição incluir o Plano 1 ou Plano 2 do Defender para Servidores, pode:

- Integrar servidores automaticamente

- Fazer com que os servidores monitorizados pelo Defender para a Cloud apareçam no portal do Microsoft Defender, no inventário de dispositivos

- Realizar investigações detalhadas como um cliente do Defender para a Cloud

Seguem-se alguns aspetos a ter em conta:

- Quando utiliza o Defender para a Cloud para monitorizar servidores, é criado automaticamente um inquilino do Defender para Endpoint. Os dados recolhidos pelo Defender para Endpoint são armazenados na localização geográfica do inquilino, identificados durante o aprovisionamento. (Por exemplo, nos E.U.A. para clientes nos EUA; na UE para clientes europeus; e no Reino Unido para clientes no Reino Unido.)

- Se utilizar o Defender para Endpoint antes de utilizar o Defender para a Cloud, os seus dados são armazenados na localização que especificou quando criou o seu inquilino, mesmo que se integre com o Defender para Cloud mais tarde.

- Depois de configurado, não pode alterar a localização onde os seus dados são armazenados. Para mover os seus dados para outra localização, contacte o suporte para repor o inquilino.

- A monitorização do ponto final do servidor que utiliza esta integração não está atualmente disponível para clientes Office 365 GCC.

- Os servidores Linux integrados através do Defender para Cloud têm a configuração inicial definida para executar Microsoft Defender Antivírus no modo passivo. Para obter informações sobre como implementar o Defender para Endpoint no servidor Linux, comece com os Pré-requisitos para Microsoft Defender para Endpoint no Linux.

Para obter mais informações, veja Proteger os pontos finais com a integração do Defender para Endpoint com o Defender para Cloud.

Informações importantes para soluções antivírus/antimalware não Microsoft

Se pretender utilizar uma solução antimalware que não seja da Microsoft, tem de executar Microsoft Defender Antivírus no modo passivo. Certifique-se de que define o modo passivo durante o processo de instalação e integração. Para obter mais informações, veja Windows Server e modo passivo.

Importante

Se estiver a instalar o Defender para Endpoint em servidores com o McAfee Endpoint Security ou VirusScan Enterprise, a versão da plataforma McAfee poderá ter de ser atualizada para garantir que Microsoft Defender Antivírus não é removido ou desativado. Para obter mais informações sobre números de versão específicos necessários, veja o artigo Centro de Conhecimento McAfee.

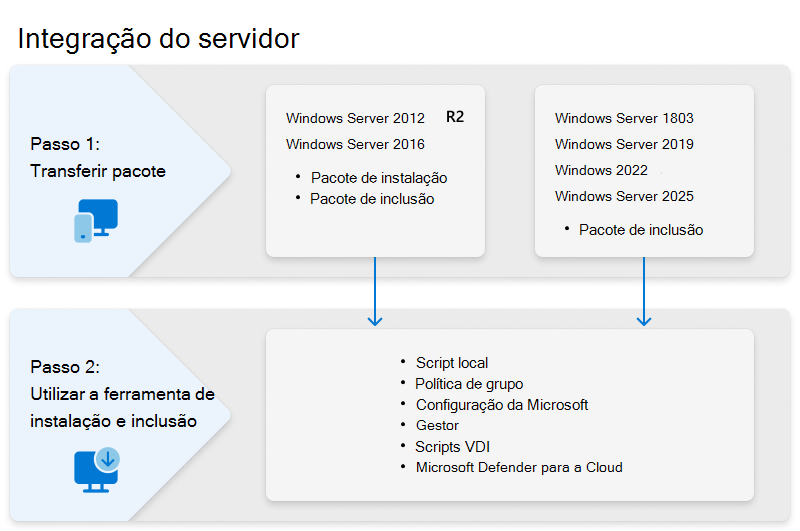

Opções de integração do servidor

Pode escolher entre vários métodos e ferramentas de implementação para integrar servidores, conforme resumido na tabela seguinte:

| Sistema operativo | Método de implementação |

|---|---|

| Windows Server 2012 R2 e posterior Windows Server, versão 1803 Azure STACK HCI OS, versão 23H2 e posterior |

Script local (utiliza um pacote de inclusão) Defender para Servidores Microsoft Configuration Manager Política de Grupo Scripts VDI Integração com o Defender para a Cloud Solução moderna e unificada para Windows Server 2016 e 2012 R2 |

| Linux |

Implementação baseada em scripts do instalador Implementação baseada em scripts do Ansible Implementação baseada em scripts chef Implementação baseada em script do Puppet Implementação baseada em script saltstack Implementação manual (utiliza um script local) Integração direta com o Defender para a Cloud Ligar as máquinas não Azure ao Microsoft Defender para a Cloud com o Defender para Endpoint Orientações de implementação do Defender para Endpoint no Linux para SAP |

Integre Windows Server, versão 1803, Windows Server 2019 e Windows Server 2025, Azure Stack HCI OS, versão 23H2 e posterior.

Confirme que revê os Requisitos mínimos do Defender para Endpoint.

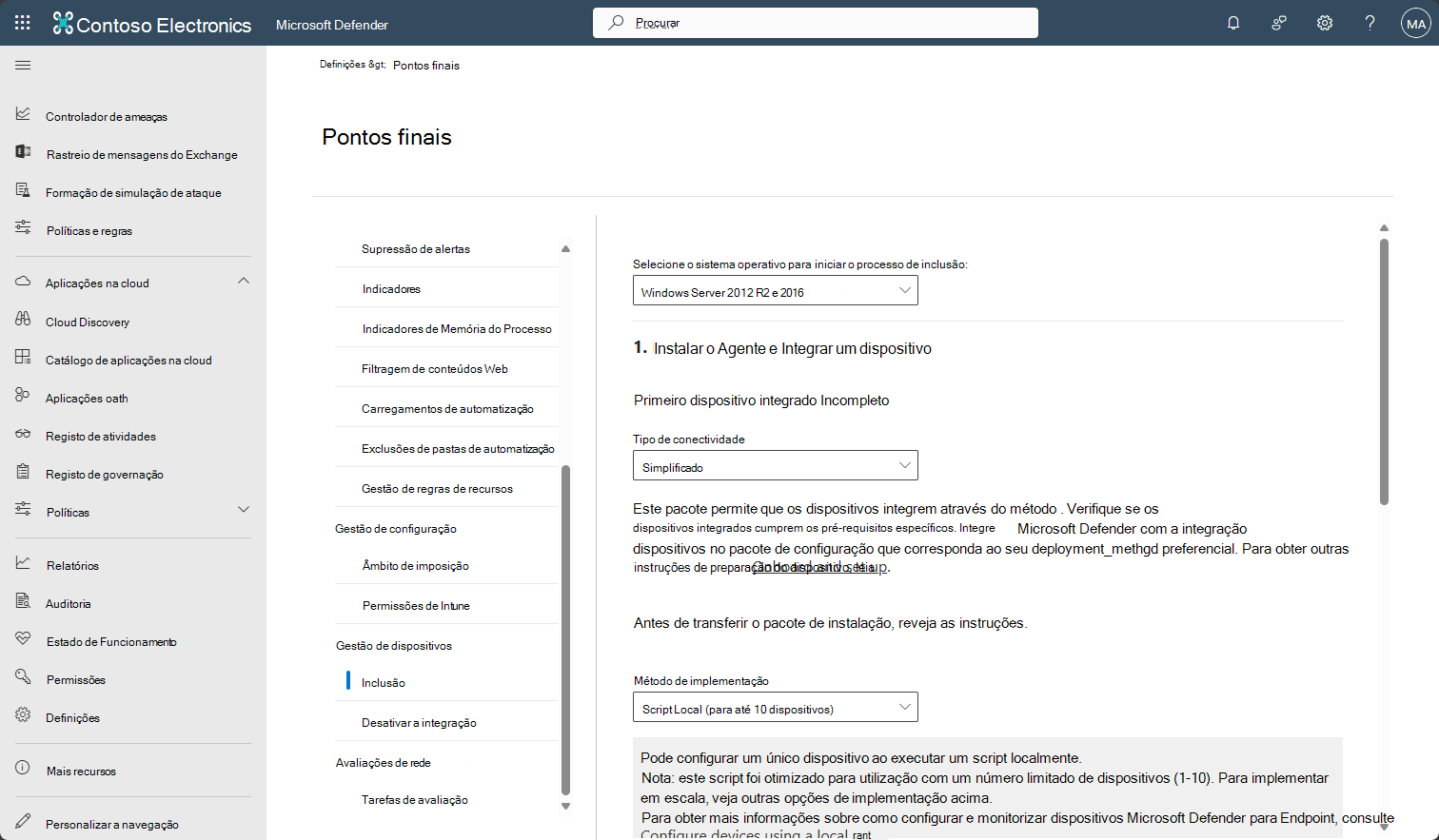

No portal Microsoft Defender, aceda a Definições Pontos finais> e, em seguida, em Gestão dedispositivos, selecione Inclusão.

Na lista Selecionar sistema operativo para iniciar o processo de inclusão, selecione Windows Server 2019, 2022 e 2025.

Em Tipo de conectividade, selecione Simplificado ou Standard. (Veja os pré-requisitos para uma conectividade simplificada.)

Em Método de implementação, selecione uma opção e, em seguida, transfira o pacote de inclusão.

Siga as instruções num dos seguintes artigos para o método de implementação:

Integrar Windows Server 2016 e Windows Server 2012 R2

Confirme que revê os Requisitos mínimos do Defender para Endpoint e dos Pré-requisitos para Windows Server 2016 e 2012 R2.

No portal Microsoft Defender, aceda a Definições Pontos finais> e, em seguida, em Gestão dedispositivos, selecione Inclusão.

Na lista Selecionar sistema operativo para iniciar o processo de inclusão, selecione Windows Server 2016 e Windows Server 2012 R2.

Em Tipo de conectividade, selecione Simplificado ou Standard. (Veja os pré-requisitos para uma conectividade simplificada.)

Em Método de implementação, selecione uma opção e, em seguida, transfira o pacote de instalação e o pacote de inclusão.

Nota

O pacote de instalação é atualizado mensalmente. Certifique-se de que transfere o pacote mais recente antes da utilização. Para atualizar após a instalação, não tem de executar novamente o pacote do instalador. Se o fizer, o instalador pede-lhe para sair primeiro, uma vez que este é um requisito para a desinstalação. Consulte Atualizar pacotes para o Defender para Endpoint no Windows Server 2012 R2 e 2016.

Siga as instruções num dos seguintes artigos para o método de implementação:

Pré-requisitos para Windows Server 2016 e 2012 R2

- Recomenda-se que instale a Atualização da Pilha de Manutenção (SSU) mais recente disponível e a Atualização Cumulativa Mais Recente (LCU) no servidor.

- A SSU a partir de 14 de setembro de 2021 ou posterior tem de ser instalada.

- A LCU de 20 de setembro de 2018 ou posterior tem de ser instalada.

- Ative a funcionalidade antivírus Microsoft Defender e certifique-se de que está atualizada. Para obter mais informações sobre como ativar Antivírus do Defender no Windows Server, consulte Reativar Antivírus do Defender no Windows Server se tiver sido desativado e Reativar Antivírus do Defender ativado Windows Server se foi desinstalado.

- Transfira e instale a versão mais recente da plataforma com Windows Update. Em alternativa, transfira o pacote de atualização manualmente a partir do Catálogo Microsoft Update ou do MMPC.

- No Windows Server 2016, Microsoft Defender Antivírus tem de ser instalado como uma funcionalidade e totalmente atualizado antes da instalação.

Atualizar pacotes para Windows Server 2016 ou Windows Server 2012 R2

Para receber melhoramentos e correções de produtos regulares para o componente defender para ponto final, certifique-se de Windows Update KB5005292 é aplicado ou aprovado. Além disso, para manter os componentes de proteção atualizados, veja Manage Microsoft Defender Antivirus updates and apply baselines (Gerir atualizações do Antivírus do Microsoft Defender e aplicar linhas de base).

Se estiver a utilizar Windows Server Update Services (WSUS) e/ou Microsoft Configuration Manager, esta nova atualização "Microsoft Defender para Endpoint para o Sensor EDR" está disponível na categoria " Microsoft Defender para Endpoint"

Funcionalidade na solução unificada moderna para Windows Server 2016 e Windows Server 2012 R2

A implementação anterior (antes de abril de 2022) da inclusão de Windows Server 2016 e Windows Server 2012 R2 exigia a utilização do Microsoft Monitoring Agent (MMA). O pacote de solução moderno e unificado facilita a integração de servidores ao remover dependências e passos de instalação. Também fornece um conjunto de funcionalidades muito expandido. Para mais informações, consulte os seguintes recursos:

- Cenários de migração do servidor da solução de Microsoft Defender para Endpoint baseada em MMA anterior

- Blogue da Comunidade Tecnológica: Defender Windows Server 2012 R2 e 2016

Dependendo do servidor que está a integrar, a solução unificada instala o Defender para Ponto Final e/ou o sensor EDR no servidor. A tabela seguinte indica que componente está instalado e o que está incorporado por predefinição.

| Versão do servidor | Antivírus do Microsoft Defender | Sensor EDR |

|---|---|---|

| Windows Server 2012 R2 |

|

|

| Windows Server 2016 | Incorporado |

|

| Windows Server 2019 e posterior | Incorporado | Incorporado |

Problemas conhecidos e limitações na solução unificada moderna

Os seguintes pontos aplicam-se a Windows Server 2016 e Windows Server 2012 R2:

Transfira sempre o pacote do instalador mais recente a partir do portal do Microsoft Defender (https://security.microsoft.com) antes de efetuar uma nova instalação e certifique-se de que os pré-requisitos são cumpridos. Após a instalação, certifique-se de que atualiza regularmente com as atualizações de componentes descritas na secção Atualizar pacotes para o Defender para Endpoint no Windows Server 2012 R2 e 2016.

Uma atualização do sistema operativo pode introduzir um problema de instalação em computadores com discos mais lentos devido a um tempo limite excedido com a instalação do serviço. A instalação falha com a mensagem

Couldn't find c:\program files\windows defender\mpasdesc.dll, - 310 WinDefend. Utilize o pacote de instalação mais recente e o script deinstall.ps1 mais recente para ajudar a limpar a instalação falhada, se necessário.A interface de utilizador no Windows Server 2016 e Windows Server 2012 R2 só permite operações básicas. Para realizar operações num dispositivo localmente, consulte Gerir o Defender para Endpoint com o PowerShell, WMI e MPCmdRun.exe. Como resultado, as funcionalidades que dependem especificamente da interação do utilizador, como quando é pedido ao utilizador para tomar uma decisão ou executar uma tarefa específica, podem não funcionar conforme esperado. Recomenda-se desativar ou não ativar a interface de utilizador nem exigir a interação do utilizador em qualquer servidor gerido, uma vez que pode afetar a capacidade de proteção.

Nem todas as regras de redução da superfície de ataque são aplicáveis a todos os sistemas operativos. Consulte Regras de redução da superfície de ataque.

As atualizações do sistema operativo são suportadas no Windows 10 e 11 e Windows Server 2019 ou posterior. Estas versões incluem os componentes necessários do Defender para Endpoint. Para Windows Server 2016 e anterior, tem de sair do Defender para Endpoint e desinstalar o Defender para Endpoint antes de atualizar o SO.

Para implementar e integrar automaticamente a nova solução com o Microsoft Endpoint Configuration Manager (MECM), tem de estar na versão 2207 ou posterior. Ainda pode configurar e implementar com a versão 2107 com o rollup de correções, mas isto requer passos de implementação adicionais. Veja Cenários de migração de Configuration Manager do Microsoft Endpoint para obter mais informações.

Integrar servidores Linux

Para integrar servidores com Linux, siga estes passos:

Confirme que revê os Pré-requisitos para Microsoft Defender para Endpoint no Linux.

Escolha um método de implementação. Consoante o seu ambiente específico, pode escolher entre várias opções:

- Implementação baseada em scripts do instalador

- Implementação baseada no Ansible

- Implementação baseada no Chef

- Implementação baseada no Puppet

- Implementação baseada em Saltstack

- Implementação manual (utiliza um script local)

- Integração direta com o Defender para a Cloud

- Ligar as máquinas não Azure ao Microsoft Defender para a Cloud com o Defender para Endpoint

- Orientações de implementação do Defender para Endpoint no Linux para SAP

Configure as suas capacidades. Veja Configurar definições de segurança no Microsoft Defender para Endpoint no Linux.

Executar um teste de deteção para verificar a inclusão

Depois de integrar o dispositivo, pode optar por executar um teste de deteção para verificar se um dispositivo está corretamente integrado no serviço. Para obter mais informações, veja Executar um teste de deteção num dispositivo do Defender para Ponto Final recentemente integrado.

Nota

Não é necessário executar Microsoft Defender Antivírus, mas é recomendado. Se outro produto de fornecedor antivírus for a solução principal de proteção de pontos finais, pode executar Antivírus do Defender no modo Passivo. Só pode confirmar que o modo passivo está ativado depois de verificar se o sensor defender para ponto final (SENSE) está em execução.

Em dispositivos Windows Server que devem ter Microsoft Defender Antivírus instalados no modo ativo, execute o seguinte comando:

sc.exe query WindefendSe o resultado for "O serviço especificado não existe como um serviço instalado", terá de instalar Microsoft Defender Antivírus.

Execute o seguinte comando para verificar se o Defender para Endpoint está em execução:

sc.exe query senseO resultado deve mostrar que está em execução. Se tiver problemas com a integração, veja Resolução de problemas de integração.

Exclusão de servidores Windows

Pode integrar servidores Windows através dos mesmos métodos que estão disponíveis para dispositivos cliente Windows:

- Exclusão de dispositivos com Configuration Manager

- Exclusão de dispositivos com ferramentas de Gestão de Dispositivos Móvel

- Exclusão de dispositivos com Política de Grupo

- Exclusão de dispositivos com um script local

Após a exclusão, pode continuar a desinstalar o pacote de solução unificado no Windows Server 2016 e Windows Server 2012 R2. Para versões anteriores do Windows Server, tem duas opções para eliminar servidores Windows do serviço:

- Desinstalar o agente MMA

- Remover a configuração da área de trabalho do Defender para Endpoint

Nota

Estas instruções de exclusão para outras versões Windows Server também se aplicam se estiver a executar o Defender para Endpoint anterior para Windows Server 2016 e Windows Server 2012 R2 que necessite do MMA. As instruções para migrar para a nova solução unificada encontram-se em Cenários de migração do servidor no Defender para Endpoint.

Passos seguintes

Consulte também

- Carregar dispositivos cliente Windows e Mac para Microsoft Defender para Endpoint

- Configurar definições de proxy e de conectividade à Internet

- Executar um teste de deteção num dispositivo do Defender para Ponto Final recentemente integrado

- Resolver problemas de integração do Defender para Endpoint

- Resolver problemas de integração relacionados com a Gestão de Segurança do Defender para Endpoint

- Microsoft Defender para Endpoint - Defesa Contra Ameaças para Dispositivos Móveis (para dispositivos iOS e Android)