Transição para colaboração governada com colaboração B2B do Microsoft Entra

Compreender a colaboração ajuda a proteger o acesso externo aos seus recursos. Use as informações neste artigo para mover a colaboração externa para a colaboração B2B do Microsoft Entra.

- Veja, Visão geral da colaboração B2B

- Saiba mais sobre: Identidades externas no Microsoft Entra ID

Antes de começar

Este artigo é o número 5 de uma série de 10 artigos. Recomendamos que você revise os artigos em ordem. Vá para a seção Próximas etapas para ver a série inteira.

Controlar a colaboração

Você pode limitar as organizações com as quais seus usuários colaboram (entrada e saída) e quem na sua organização pode convidar convidados. A maioria das organizações permite que as unidades de negócios decidam a colaboração e deleguem aprovação e supervisão. Por exemplo, as organizações governamentais, educacionais e financeiras muitas vezes não permitem a colaboração aberta. Você pode usar os recursos do Microsoft Entra para controlar a colaboração.

Para controlar o acesso ao seu locatário, implante uma ou mais das seguintes soluções:

- Configurações de colaboração externa – restrinja os domínios de e-mail para os quais os convites vão

- Configurações de acesso entre locatários – controle o acesso ao aplicativo por convidados por usuário, grupo ou locatário (entrada). Controle o acesso externo do locatário e do aplicativo do Microsoft Entra para usuários (saída).

- Organizações conectadas – determine quais organizações podem solicitar pacotes de acesso no Gerenciamento de Direitos

Determinar parceiros de colaboração

Documente as organizações com as quais você colabora e os domínios dos usuários da organização, se necessário. As restrições baseadas no domínio podem ser impraticáveis. Um parceiro de colaboração pode ter vários domínios e um parceiro pode adicionar domínios. Por exemplo, um parceiro com várias unidades de negócios, com domínios separados, pode adicionar mais domínios à medida que configura a sincronização.

Se seus usuários usam o Microsoft Entra B2B, você pode descobrir os locatários externos do Microsoft Entra com os quais estão colaborando, com os logs de entrada, o PowerShell ou uma pasta de trabalho. Saiba mais:

Você pode habilitar a colaboração futura com:

- Organizações externas - mais inclusivas

- Organizações externas, mas organizações não negadas

- Organizações externas específicas - mais restritivas

Nota

Se suas configurações de colaboração forem altamente restritivas, seus usuários poderão sair da estrutura de colaboração. Recomendamos que você habilite uma ampla colaboração que seus requisitos de segurança permitam.

Os limites de um domínio podem impedir a colaboração autorizada com organizações que tenham outros domínios não relacionados. Por exemplo, o ponto de contato inicial com a Contoso pode ser um funcionário baseado nos EUA com email que tenha um .com domínio. No entanto, se você permitir apenas o .com domínio, poderá omitir funcionários canadenses que tenham o .ca domínio.

Você pode permitir parceiros de colaboração específicos para um subconjunto de usuários. Por exemplo, uma universidade pode restringir o acesso de contas de estudantes a inquilinos externos, mas pode permitir que o corpo docente colabore com organizações externas.

Lista de permissões e lista de bloqueio com configurações de colaboração externa

Você pode usar uma lista de permissões ou uma lista de bloqueio para organizações. Você pode usar uma lista de permissões ou uma lista de bloqueio, não ambas.

- Allowlist - limite a colaboração a uma lista de domínios. Outros domínios estão na lista de bloqueio.

- Lista de bloqueio - permite a colaboração com domínios que não estão na lista de bloqueio

Saiba mais: Permitir ou bloquear convites para usuários B2B de organizações específicas

Importante

As listas de permissões e as listas de bloqueio não se aplicam aos utilizadores no seu diretório. Por padrão, eles não se aplicam à lista de permissões ou listas de bloqueio do OneDrive for Business e do SharePoint; estas listas são separadas. No entanto, você pode habilitar a integração SharePoint-OneDrive B2B.

Algumas organizações têm uma lista de bloqueio de domínios mal-intencionados de um provedor de segurança gerenciado. Por exemplo, se a organização fizer negócios com a Contoso e usar um .com domínio, uma organização não relacionada poderá usar o .org domínio e tentar um ataque de phishing.

Definições de acesso entre inquilinos

Você pode controlar o acesso de entrada e saída usando as configurações de acesso entre locatários. Além disso, você pode confiar na autenticação multifator, em um dispositivo compatível e nas declarações de dispositivo associado híbrido (HAAJD) do Microsoft Entra de locatários externos do Microsoft Entra. Quando você configura uma política organizacional, ela se aplica ao locatário do Microsoft Entra e se aplica aos usuários nesse locatário, independentemente do sufixo de domínio.

Você pode habilitar a colaboração entre nuvens da Microsoft, como o Microsoft Azure operado pela 21Vianet ou Azure Government. Determine se seus parceiros de colaboração residem em um Microsoft Cloud diferente.

Saiba mais:

- Microsoft Azure operado pela 21Vianet

- Guia do desenvolvedor do Azure Government

- Defina as configurações do Microsoft Cloud para colaboração B2B (Visualização).

Você pode permitir o acesso de entrada a locatários específicos (lista de permissões) e definir a política padrão para bloquear o acesso. Em seguida, crie políticas organizacionais que permitam o acesso por usuário, grupo ou aplicativo.

Você pode bloquear o acesso aos locatários (lista de bloqueio). Defina a política padrão como Permitir e crie políticas organizacionais que bloqueiem o acesso a alguns locatários.

Nota

Configurações de acesso entre locatários, o acesso de entrada não impede que os usuários enviem convites, nem que eles sejam resgatados. No entanto, ele controla o acesso ao aplicativo e se um token é emitido para o Usuário Convidado. Se o convidado puder resgatar um convite, a política bloqueará o acesso ao aplicativo.

Para controlar o acesso de usuários de organizações externas, configure políticas de acesso de saída de forma semelhante ao acesso de entrada: lista de permissões e lista de bloqueio. Configure políticas padrão e específicas da organização.

Saiba mais: Definir configurações de acesso entre locatários para colaboração B2B

Nota

As configurações de acesso entre locatários aplicam-se aos locatários do Microsoft Entra. Para controlar o acesso de parceiros que não usam o Microsoft Entra ID, use as configurações de colaboração externa.

Gestão de direitos e organizações conectadas

Use o gerenciamento de direitos para garantir a governança automática do ciclo de vida dos hóspedes. Crie pacotes de acesso e publique-os para usuários externos ou organizações conectadas, que oferecem suporte a locatários do Microsoft Entra e outros domínios. Ao criar um pacote de acesso, restrinja o acesso a organizações conectadas.

Saiba mais: O que é a gestão de direitos?

Controlar o acesso de usuários externos

Para iniciar a colaboração, convide ou permita que um parceiro acesse recursos. Os usuários obtêm acesso por:

- Resgate de convite de colaboração B2B do Microsoft Entra

- Inscrição self-service

- Solicitar acesso a um pacote de acesso na gestão de direitos

Ao habilitar o Microsoft Entra B2B, você pode convidar usuários convidados com links e convites por email. A inscrição de autoatendimento e a publicação de pacotes de acesso no portal Meu Acesso exigem mais configuração.

Nota

A inscrição de autoatendimento não impõe nenhuma lista de permissões ou lista de bloqueio em configurações de colaboração externas. Em vez disso, use as configurações de acesso entre locatários. Você pode integrar listas de permissões e listas de bloqueio com a inscrição de autoatendimento usando conectores de API personalizados. Consulte Adicionar um conector de API a um fluxo de usuário.

Convites de usuário convidado

Determine quem pode convidar usuários convidados para acessar recursos.

- Mais restritivo: permitir apenas administradores e usuários com a função Convidado Convidado

- Se os requisitos de segurança permitirem, permita que todos os membros UserType convidem convidados

- Determine se Guest UserType pode convidar convidados

Guest é a conta de usuário padrão do Microsoft Entra B2B

Informação do utilizador externo

Use o gerenciamento de direitos do Microsoft Entra para configurar perguntas que os usuários externos respondem. As perguntas parecem aos aprovadores para ajudá-los a tomar uma decisão. Você pode configurar conjuntos de perguntas para cada política de pacote de acesso, para que os aprovadores tenham informações relevantes para o acesso que aprovam. Por exemplo, peça aos fornecedores o número do contrato de fornecedor.

Se você usar um portal de autoatendimento, use conectores de API para coletar atributos de usuário durante a inscrição. Use os atributos para atribuir acesso. Você pode criar atributos personalizados no portal do Azure e usá-los em seus fluxos de usuário de inscrição de autoatendimento. Leia e escreva estes atributos utilizando a API do Microsoft Graph.

Saiba mais:

- Usar conectores de API para personalizar e estender a inscrição de autoatendimento

- Gerenciar o Azure AD B2C com o Microsoft Graph

Solucionar problemas de resgate de convites para usuários do Microsoft Entra

Os usuários convidados de um parceiro de colaboração podem ter problemas para resgatar um convite. Consulte a lista a seguir para obter atenuações.

- O domínio do usuário não está em uma lista de permissões

- As restrições de inquilino do parceiro impedem a colaboração externa

- O usuário não está no locatário parceiro do Microsoft Entra. Por exemplo, os usuários em contoso.com estão no Ative Directory.

- Eles podem resgatar convites com a senha de uso único (OTP) de e-mail

- Veja, Resgate de convite de colaboração B2B do Microsoft Entra

Acesso de utilizador externo

Geralmente, há recursos que você pode compartilhar com usuários externos e alguns que você não pode. Você pode controlar o que os usuários externos acessam.

Saiba mais: Gerencie o acesso externo com o Gerenciamento de direitos

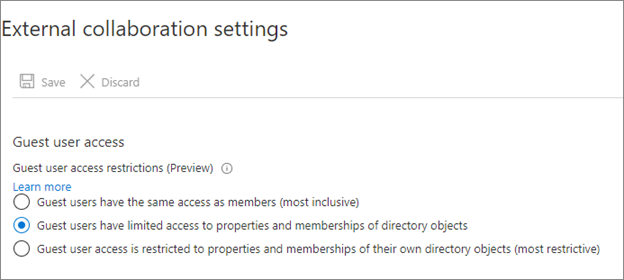

Por padrão, os usuários convidados veem informações e atributos sobre membros locatários e outros parceiros, incluindo associações de grupo. Considere limitar o acesso de usuários externos a essas informações.

Recomendamos as seguintes restrições de usuário convidado:

- Limitar o acesso de convidados a grupos de navegação e outras propriedades no diretório

- Usar configurações de colaboração externa para impedir que os convidados leiam grupos dos quais não são membros

- Bloquear o acesso a aplicações apenas para funcionários

- Criar uma política de Acesso Condicional para bloquear o acesso a aplicações integradas do Microsoft Entra para utilizadores não convidados

- Bloquear o acesso ao portal do Azure

- Você pode fazer as exceções necessárias

- Crie uma política de Acesso Condicional com todos os utilizadores convidados e externos. Implemente uma política para bloquear o acesso.

Saiba mais: Acesso condicional: aplicativos na nuvem, ações e contexto de autenticação

Remover usuários que não precisam de acesso

Estabeleça um processo para revisar e remover usuários que não precisam de acesso. Inclua utilizadores externos no seu inquilino como convidados e utilizadores com contas de membro.

Algumas organizações adicionam usuários externos como membros (fornecedores, parceiros e contratados). Atribua um atributo ou nome de usuário:

- Fornecedores - v-alias@contoso.com

- Parceiros - p-alias@contoso.com

- Empreiteiros - c-alias@contoso.com

Avalie usuários externos com contas de membro para determinar o acesso. Você pode ter usuários convidados não convidados por meio do gerenciamento de direitos ou do Microsoft Entra B2B.

Para encontrar esses usuários:

- Usar a Governança de ID do Microsoft Entra para revisar e remover usuários externos que não têm mais acesso a recursos

- Use um script PowerShell de exemplo em access-reviews-samples/ExternalIdentityUse/

Transição de usuários externos atuais para o Microsoft Entra B2B

Se você não usa o Microsoft Entra B2B, provavelmente tem usuários não funcionários em seu locatário. Recomendamos que você transfira essas contas para contas de usuário externo do Microsoft Entra B2B e, em seguida, altere seu UserType para Guest. Use o Microsoft Entra ID e o Microsoft 365 para lidar com usuários externos.

Incluir ou excluir:

- Usuários convidados em políticas de Acesso Condicional

- Usuários convidados em pacotes de acesso e avaliações de acesso

- Acesso externo ao Microsoft Teams, SharePoint e outros recursos

Você pode fazer a transição desses usuários internos mantendo o acesso atual, o nome principal do usuário (UPN) e as associações de grupo.

Leia mais: Convide usuários externos para a colaboração B2B

Descomissionar métodos de colaboração

Para concluir a transição para a colaboração governada, descomissione métodos de colaboração indesejados. O desmantelamento baseia-se no nível de controlo a exercer sobre a colaboração e na postura de segurança. Consulte Determinar sua postura de segurança para acesso externo.

Convite do Microsoft Teams

Por padrão, o Teams permite acesso externo. A organização pode se comunicar com domínios externos. Para restringir ou permitir domínios para o Teams, use o centro de administração do Teams.

Partilhar através do SharePoint e do OneDrive

O compartilhamento por meio do SharePoint e do OneDrive adiciona usuários que não estão no processo de gerenciamento de direitos.

- Acesso externo seguro ao Microsoft Teams, SharePoint e OneDrive for Business

- Bloquear a utilização do OneDrive a partir do Office

Documentos enviados por e-mail e etiquetas de sensibilidade

Os usuários enviam documentos para usuários externos por e-mail. Você pode usar rótulos de sensibilidade para restringir e criptografar o acesso a documentos.

Consulte Saiba mais sobre rótulos de sensibilidade.

Ferramentas de colaboração não autorizadas

Alguns usuários provavelmente usam o Google Docs, Dropbox, Slack ou Zoom. Você pode bloquear o uso dessas ferramentas a partir de uma rede corporativa, no nível de firewall e com o Gerenciamento de Aplicativos Móveis para dispositivos gerenciados pela organização. No entanto, essa ação bloqueia instâncias sancionadas e não bloqueia o acesso de dispositivos não gerenciados. Bloqueie ferramentas que você não deseja e crie políticas para nenhum uso não autorizado.

Para obter mais informações sobre como governar aplicativos, consulte:

Próximos passos

Use a série de artigos a seguir para saber como proteger o acesso externo aos recursos. Recomendamos que siga a ordem listada.

Determine sua postura de segurança para acesso externo com o Microsoft Entra ID

Descubra o estado atual da colaboração externa na sua organização

Acesso externo seguro com grupos no Microsoft Entra ID e Microsoft 365

Transição para colaboração governada com colaboração B2B do Microsoft Entra (Você está aqui)

Gerencie o acesso externo com o gerenciamento de direitos do Microsoft Entra

Gerencie o acesso externo a recursos com políticas de Acesso Condicional

Controle o acesso externo a recursos no Microsoft Entra ID com rótulos de sensibilidade

Converter contas de convidado locais em contas de convidado B2B do Microsoft Entra

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários