Implantação de acesso privilegiado

Este documento orienta você na implementação dos componentes técnicos da estratégia de acesso privilegiado, incluindo contas, estações de trabalho e dispositivos seguros e segurança de interface (com política de acesso condicional).

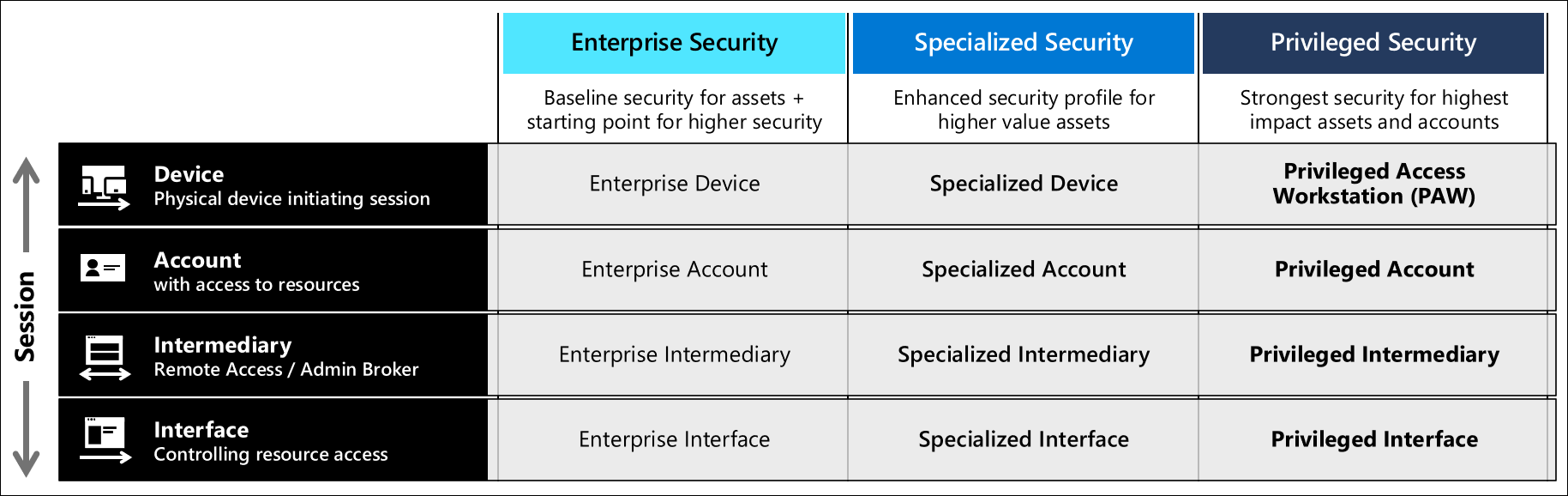

Esta orientação define todos os perfis para os três níveis de segurança e deve ser atribuída às funções da sua organização com base na orientação Níveis de segurança de acesso privilegiado. A Microsoft recomenda configurá-los na ordem descrita no plano de modernização rápida (RAMP)

Requisitos de licença

Os conceitos abordados neste guia pressupõem que você tenha o Microsoft 365 Enterprise E5 ou um produto equivalente. Algumas das recomendações neste guia podem ser implementadas com outras licenças. Para obter mais informações, consulte Licenciamento do Microsoft 365 Enterprise.

Para automatizar o provisionamento de licenças, considere o licenciamento baseado em grupo para seus usuários.

Configuração do Microsoft Entra

O Microsoft Entra ID gerencia usuários, grupos e dispositivos para suas estações de trabalho de administrador. Habilite serviços e recursos de identidade com uma conta de administrador.

Ao criar a conta de administrador de estação de trabalho segura, você expõe a conta à sua estação de trabalho atual. Certifique-se de usar um dispositivo seguro conhecido para fazer essa configuração inicial e toda a configuração global. Para reduzir a exposição a ataques pela primeira vez, considere seguir as orientações para evitar infeções por malware.

Exija autenticação multifator, pelo menos para os administradores. Consulte Acesso condicional: exigir MFA para administradores para obter orientações de implementação.

Usuários e grupos do Microsoft Entra

No portal do Azure, navegue até Microsoft Entra ID>Users>New user.

Crie seu usuário de dispositivo seguindo as etapas no tutorial de criação de usuário.

Introduza:

- Nome - Usuário da Estação de Trabalho Segura

- Nome de utilizador -

secure-ws-user@contoso.com - Função - de diretório Administrador limitado e selecione a função de Administrador do Intune.

- Local de uso - Por exemplo , Reino Unido, ou o local desejado na lista.

Selecione Criar.

Crie seu usuário administrador de dispositivo.

Introduza:

- Nome - Secure Workstation Administrator

- Nome de utilizador -

secure-ws-admin@contoso.com - Função - de diretório Administrador limitado e selecione a função de Administrador do Intune.

- Local de uso - Por exemplo , Reino Unido, ou o local desejado na lista.

Selecione Criar.

Em seguida, você cria quatro grupos: Usuários de Estação de Trabalho Segura, Administradores de Estação de Trabalho Segura, BreakGlass de Emergência e Dispositivos de Estação de Trabalho Segura.

No portal do Azure, navegue até Microsoft Entra ID>Groups>New group.

Para o grupo de usuários da estação de trabalho, convém configurar o licenciamento baseado em grupo para automatizar o provisionamento de licenças para os usuários.

Para o grupo de utilizadores da estação de trabalho, introduza:

- Tipo de grupo - Segurança

- Nome do grupo - Usuários da Estação de Trabalho Segura

- Tipo de associação - Atribuído

Adicione seu usuário de estação de trabalho segura:

secure-ws-user@contoso.comVocê pode adicionar quaisquer outros usuários que usem estações de trabalho seguras.

Selecione Criar.

Para o grupo Administradores de Estação de Trabalho Privilegiada, digite:

- Tipo de grupo - Segurança

- Nome do grupo - Administradores de Estação de Trabalho Segura

- Tipo de associação - Atribuído

Adicione seu usuário de estação de trabalho segura:

secure-ws-admin@contoso.comVocê pode adicionar outros usuários que gerenciam estações de trabalho seguras.

Selecione Criar.

Para o grupo Emergency BreakGlass, digite:

- Tipo de grupo - Segurança

- Nome do grupo - Emergency BreakGlass

- Tipo de associação - Atribuído

Selecione Criar.

Adicione contas de Acesso de Emergência a este grupo.

Para o grupo de dispositivos de estação de trabalho, digite:

- Tipo de grupo - Segurança

- Nome do grupo - Secure Workstation Devices

- Tipo de associação - Dynamic Device

- Regras de associação dinâmica -

(device.devicePhysicalIds -any _ -contains "[OrderID]:PAW")

Selecione Criar.

Configuração do dispositivo Microsoft Entra

Especificar quem pode associar dispositivos ao Microsoft Entra ID

Configure a configuração de dispositivos no Ative Directory para permitir que seu grupo de segurança administrativa associe dispositivos ao seu domínio. Para definir essa configuração no portal do Azure:

- Vá para Configurações do dispositivo Microsoft Entra ID>Devices.>

- Escolha Selecionado em Os usuários podem ingressar dispositivos na ID do Microsoft Entra e, em seguida, selecione o grupo "Usuários da Estação de Trabalho Segura".

Remover direitos de administrador local

Esse método requer que os usuários das estações de trabalho VIP, DevOps e Privileged não tenham direitos de administrador em suas máquinas. Para definir essa configuração no portal do Azure:

- Vá para Configurações do dispositivo Microsoft Entra ID>Devices.>

- Selecione Nenhum em Administradores locais adicionais em dispositivos associados ao Microsoft Entra.

Consulte Como gerenciar o grupo de administradores locais em dispositivos ingressados do Microsoft Entra para obter detalhes sobre como gerenciar membros do grupo de administradores locais.

Exigir autenticação multifator para ingressar em dispositivos

Para fortalecer ainda mais o processo de adesão de dispositivos ao Microsoft Entra ID:

- Vá para Configurações do dispositivo Microsoft Entra ID>Devices.>

- Selecione Sim em Exigir autenticação multifator para unir dispositivos.

- Selecione Guardar.

Configurar o gerenciamento de dispositivos móveis

No portal do Azure:

- Navegue até Microsoft Entra ID>Mobility (MDM e MAM)>Microsoft Intune.

- Altere a configuração do escopo do usuário MDM para Todos.

- Selecione Guardar.

Estas etapas permitem que você gerencie qualquer dispositivo com o Microsoft Endpoint Manager. Para obter mais informações, consulte Guia de início rápido do Intune: configurar o registro automático para dispositivos Windows 10. Você cria políticas de configuração e conformidade do Intune em uma etapa futura.

Acesso condicional do Microsoft Entra

O Acesso Condicional do Microsoft Entra pode ajudar a restringir tarefas administrativas privilegiadas a dispositivos compatíveis. Os membros predefinidos do grupo Usuários da Estação de Trabalho Segura são obrigados a executar a autenticação multifator ao entrar em aplicativos na nuvem. Uma prática recomendada é excluir contas de acesso de emergência da política. Para obter mais informações, consulte Gerenciar contas de acesso de emergência no Microsoft Entra ID.

Acesso condicional que permite apenas a capacidade segura da estação de trabalho aceder ao portal do Azure

As organizações devem impedir que os Usuários Privilegiados possam se conectar a interfaces de gerenciamento de nuvem, portais e PowerShell a partir de dispositivos não-PAW.

Para impedir que dispositivos não autorizados possam acessar interfaces de gerenciamento de nuvem, siga as orientações no artigo Acesso condicional: filtros para dispositivos (visualização). É essencial que, ao implantar esse recurso, você considere, a funcionalidade da conta de acesso de emergência. Essas contas devem ser usadas apenas para casos extremos e a conta gerenciada por meio da política.

Nota

Você precisará criar um grupo de usuários e incluir seu usuário de emergência que possa ignorar a política de Acesso Condicional. Para o nosso exemplo, temos um grupo de segurança chamado Emergency BreakGlass

Esse conjunto de políticas garante que os administradores usem um dispositivo capaz de apresentar um valor de atributo de dispositivo específico, que a MFA seja satisfeita e que o dispositivo seja marcado como compatível pelo Microsoft Endpoint Manager e pelo Microsoft Defender for Endpoint.

As organizações também devem considerar o bloqueio de protocolos de autenticação herdados em seus ambientes. Para obter mais informações sobre como bloquear protocolos de autenticação herdados, consulte o artigo Como bloquear autenticação herdada para o Microsoft Entra ID com acesso condicional.

Configuração do Microsoft Intune

Registro de dispositivo negar BYOD

Em nosso exemplo, recomendamos que os dispositivos BYOD não sejam permitidos. O uso do registro de BYOD do Intune permite que os usuários registrem dispositivos que são menores ou não confiáveis. No entanto, é importante observar que, em organizações que têm um orçamento limitado para comprar novos dispositivos, que desejam usar a frota de hardware existente ou consideram dispositivos que não são Windows, podem considerar o recurso BYOD no Intune para implantar o perfil Enterprise.

As diretrizes a seguir configuram o registro para implantações que negam acesso BYOD.

Definir restrições de inscrição impedindo BYOD

- No centro de administração do Microsoft Intune, escolha >Restrições> de Registro de Dispositivos>escolha a restrição padrão Todos os Usuários

- Selecionar Propriedades> Configurações da plataforma Editar

- Selecione Bloquear para todos os tipos, exceto Windows MDM.

- Selecione Bloquear para todos os itens de propriedade pessoal.

Criar um perfil de implantação do piloto automático

Depois de criar um grupo de dispositivos, você deve criar um perfil de implantação para configurar os dispositivos do piloto automático.

No centro de administração do Microsoft Intune, escolha Registro de>dispositivo Perfis>de implantação>do Windows Criar perfil.

Introduza:

- Nome - Perfil de implantação de estação de trabalho segura.

- Descrição - Implantação de estações de trabalho seguras.

- Defina Converter todos os dispositivos de destino para Autopilot como Sim. Essa configuração garante que todos os dispositivos na lista sejam registrados no serviço de implantação do Autopilot. Aguarde 48 horas para que o registo seja processado.

Selecione Seguinte.

- Para o modo de implantação, escolha Autoimplantação (visualização). Os dispositivos com esse perfil são associados ao usuário que registra o dispositivo. Durante a implantação, é aconselhável usar os recursos do modo de autoimplantação para incluir:

- Registra o dispositivo no registro automático do MDM do Microsoft Entra no Intune e só permite que um dispositivo seja acessado até que todas as políticas, aplicativos, certificados e perfis de rede sejam provisionados no dispositivo.

- As credenciais do usuário são necessárias para registrar o dispositivo. É essencial observar que a implantação de um dispositivo no modo de autoimplantação permite implantar laptops em um modelo compartilhado. Nenhuma atribuição de usuário acontece até que o dispositivo seja atribuído a um usuário pela primeira vez. Como resultado, quaisquer políticas de usuário, como o BitLocker, não serão habilitadas até que uma atribuição de usuário seja concluída. Para obter mais informações sobre como iniciar sessão num dispositivo seguro, consulte perfis selecionados.

- Selecione seu Idioma (Região), Tipo de conta de usuário padrão.

- Para o modo de implantação, escolha Autoimplantação (visualização). Os dispositivos com esse perfil são associados ao usuário que registra o dispositivo. Durante a implantação, é aconselhável usar os recursos do modo de autoimplantação para incluir:

Selecione Seguinte.

- Selecione uma tag de escopo se tiver pré-configurado uma.

Selecione Seguinte.

Escolha Atribuições>atribuídas a>grupos selecionados. Em Selecionar grupos a serem incluídos, escolha Dispositivos de Estação de Trabalho Segura.

Selecione Seguinte.

Selecione Criar para criar o perfil. O perfil de implantação do piloto automático agora está disponível para atribuição a dispositivos.

O registro de dispositivos no Autopilot fornece uma experiência de usuário diferente com base no tipo de dispositivo e na função. Em nosso exemplo de implantação, ilustramos um modelo em que os dispositivos protegidos são implantados em massa e podem ser compartilhados, mas quando usados pela primeira vez, o dispositivo é atribuído a um usuário. Para obter mais informações, consulte Registro de dispositivo do Intune Autopilot.

Página de status da inscrição

A Página de Status do Registro (ESP) exibe o progresso do provisionamento depois que um novo dispositivo é registrado. Para garantir que os dispositivos estejam totalmente configurados antes da utilização, o Intune fornece um meio de Bloquear a utilização do dispositivo até que todas as aplicações e perfis sejam instalados.

Criar e atribuir perfil de página de status de inscrição

- No centro de administração do Microsoft Intune, escolha Dispositivos>Windows>Página de status>de registro>do Windows Criar perfil.

- Forneça um nome e uma descrição.

- Selecione Criar.

- Escolha o novo perfil na lista Página de status da inscrição.

- Defina Mostrar progresso da instalação do perfil do aplicativo como Sim.

- Defina Bloquear uso do dispositivo até que todos os aplicativos e perfis sejam instalados como Sim.

- Escolha Atribuições Selecionar>grupos> escolha grupo> Selecione

Secure Workstation>Salvar. - Escolha Configurações> , escolha as configurações que deseja aplicar a este perfil >: Salvar.

Configurar o Windows Update

Manter o Windows 10 atualizado é uma das coisas mais importantes que você pode fazer. Para manter o Windows em um estado seguro, implante um anel de atualização para gerenciar o ritmo em que as atualizações são aplicadas às estações de trabalho.

Este guia recomenda que você crie um novo anel de atualização e altere as seguintes configurações padrão:

No centro de administração do Microsoft Intune, escolha Dispositivos>Atualizações de software Anéis> de atualização do Windows 10.

Introduza:

- Nome - atualizações de estação de trabalho gerenciadas pelo Azure

- Canal de manutenção - Canal semestral

- Adiamento da atualização de qualidade (dias) - 3

- Período de adiamento da atualização de recursos (dias) - 3

- Comportamento de atualização automática - Instalação e reinicialização automáticas sem controle do usuário final

- Impedir que o usuário pause as atualizações do Windows - Bloquear

- Exigir a aprovação do usuário para reiniciar fora do horário de trabalho - Obrigatório

- Permitir que o usuário reinicie (reinicialização ativada) - Obrigatório

- Transição de usuários para a reinicialização engajada após uma reinicialização automática (dias) - 3

- Lembrete de reinício do sono engajado (dias) - 3

- Definir prazo para reinícios pendentes (dias) - 3

Selecione Criar.

Na guia Atribuições, adicione o grupo Estações de Trabalho Seguras.

Para obter mais informações sobre as políticas do Windows Update, consulte Policy CSP - Update.

Integração do Microsoft Defender for Endpoint Intune

O Microsoft Defender for Endpoint e o Microsoft Intune trabalham juntos para ajudar a evitar violações de segurança. Podem também limitar o impacto das infrações. Esses recursos fornecem deteção de ameaças em tempo real e permitem auditoria e registro extensivos dos dispositivos de ponto final.

Para configurar a integração do Windows Defender for Endpoint e do Microsoft Endpoint Manager:

No centro de administração do Microsoft Intune, escolha Endpoint Security>Microsoft Defender ATP.

Na etapa 1 em Configurando o Windows Defender ATP, selecione Conectar o Windows Defender ATP ao Microsoft Intune na Central de Segurança do Windows Defender.

Na Central de Segurança do Windows Defender:

- Selecione Configurações>Recursos avançados.

- Para conexão com o Microsoft Intune, escolha Ativado.

- Selecione Salvar preferências.

Depois que uma conexão for estabelecida, retorne ao Microsoft Endpoint Manager e selecione Atualizar na parte superior.

Defina Conectar dispositivos Windows versão (20H2) 19042.450 e superior para Windows Defender ATP como Ativado.

Selecione Guardar.

Criar o perfil de configuração do dispositivo para integrar dispositivos Windows

Entre no centro de administração do Microsoft Intune, escolha Segurança de ponto de extremidade>Deteção e resposta>de ponto de extremidade Criar perfil.

Em Plataforma, selecione Windows 10 e Posterior.

Para Tipo de perfil, selecione Deteção e resposta de ponto final e, em seguida, selecione Criar.

Na página Noções básicas, insira um PAW - Defender for Endpoint no campo Nome e Descrição (opcional) para o perfil e escolha Avançar.

Na página Definições de configuração, configure a seguinte opção em Deteção e resposta de pontos finais:

Compartilhamento de exemplo para todos os arquivos: retorna ou define o parâmetro de configuração Microsoft Defender Advanced Threat Protection Sample Sharing.

Máquinas Windows 10 integradas usando o Microsoft Endpoint Configuration Manager tem mais detalhes sobre essas configurações do Microsoft Defender ATP.

Selecione Avançar para abrir a página Tags de escopo. As tags de escopo são opcionais. Selecione Seguinte para continuar.

Na página Atribuições, selecione Grupo Estação de Trabalho Segura. Para obter mais informações sobre como atribuir perfis, consulte Atribuir perfis de usuário e dispositivo.

Selecione Seguinte.

Na página Rever + criar, quando terminar, selecione Criar. O novo perfil é exibido na lista quando você seleciona o tipo de política para o perfil criado. OK e, em seguida , Criar para salvar as alterações, o que cria o perfil.

Para obter mais informações, consulte Proteção avançada contra ameaças do Windows Defender.

Finalizar o endurecimento do perfil da estação de trabalho

Para concluir com êxito a proteção da solução, baixe e execute o script apropriado. Encontre os links de download para o nível de perfil desejado:

| Perfil | Localização do download | Nome do ficheiro |

|---|---|---|

| Grandes Empresas | https://aka.ms/securedworkstationgit | Enterprise-Workstation-Windows10-(20H2).ps1 |

| Especializada | https://aka.ms/securedworkstationgit | Specialized-Windows10-(20H2).ps1 |

| Com privilégios | https://aka.ms/securedworkstationgit | Privileged-Windows10-(20H2).ps1 |

Nota

A remoção de direitos e acesso de administrador, bem como o controle de execução de aplicativos (AppLocker) são gerenciados pelos perfis de política implantados.

Depois que o script for executado com êxito, você poderá fazer atualizações de perfis e políticas no Intune. Os scripts criam políticas e perfis para você, mas você deve atribuir as políticas ao seu grupo de dispositivos Secure Workstations .

- Aqui é onde você pode encontrar os perfis de configuração de dispositivo do Intune criados pelos scripts: Portal>do Azure Perfis de configuração>de dispositivo do Microsoft Intune.>

- Aqui é onde você pode encontrar as políticas de conformidade de dispositivo do Intune criadas pelos scripts: Portal>do Azure Políticas de Conformidade de Dispositivo> do Microsoft Intune.>

Execute o script DeviceConfiguration_Export.ps1 de exportação de dados do Intune a partir do repositório GitHub DeviceConfiguration para exportar todos os perfis atuais do Intune para comparação e avaliação dos perfis.

Definir regras no Perfil de Configuração do Endpoint Protection para o Microsoft Defender Firewall

As configurações de diretiva do Firewall do Windows estão incluídas no Perfil de Configuração do Endpoint Protection. O comportamento da política aplicada descrita na tabela a seguir.

| Perfil | Regras de entrada | Regras de Saída | Comportamento de união |

|---|---|---|---|

| Grandes Empresas | Bloquear | Permitir | Permitir |

| Especializada | Bloquear | Permitir | Bloquear |

| Com privilégios | Bloquear | Bloquear | Bloquear |

Enterprise: Esta configuração é a mais permissiva, pois espelha o comportamento padrão de uma instalação do Windows. Todo o tráfego de entrada é bloqueado, exceto as regras que são explicitamente definidas nas regras de política local, pois a mesclagem de regras locais é definida como permitida. Todo o tráfego de saída é permitido.

Especializado: Esta configuração é mais restritiva, pois ignora todas as regras definidas localmente no dispositivo. Todo o tráfego de entrada é bloqueado, incluindo regras definidas localmente, a política inclui duas regras para permitir que a Otimização de Entrega funcione conforme projetado. Todo o tráfego de saída é permitido.

Privilegiado: todo o tráfego de entrada é bloqueado, incluindo regras definidas localmente, a política inclui duas regras para permitir que a Otimização de Entrega funcione conforme projetado. O tráfego de saída também é bloqueado, além de regras explícitas que permitem tráfego DNS, DHCP, NTP, NSCI, HTTP e HTTPS. Esta configuração não só reduz a superfície de ataque apresentada pelo dispositivo à rede, como limita as ligações de saída que o dispositivo pode estabelecer apenas às ligações necessárias para administrar serviços na nuvem.

| Regra | Direção | Ação | Aplicação / Serviço | Protocolo | Portos Locais | Portas remotas |

|---|---|---|---|---|---|---|

| Serviços da World Wide Web (HTTP Traffic-out) | De Saída | Permitir | Todos | TCP | Todas as portas | 80 |

| Serviços da World Wide Web (HTTPS Traffic-out) | De Saída | Permitir | Todos | TCP | Todas as portas | 443 |

| Core Networking - Protocolo de Configuração Dinâmica de Host para IPv6 (DHCPV6-out) | De Saída | Permitir | %Raiz do sistema%\system32\svchost.exe | TCP | 546 | 547 |

| Core Networking - Protocolo de Configuração Dinâmica de Host para IPv6 (DHCPV6-out) | De Saída | Permitir | Dhcp | TCP | 546 | 547 |

| Core Networking - Protocolo de Configuração Dinâmica de Host para IPv6 (DHCP-Out) | De Saída | Permitir | %Raiz do sistema%\system32\svchost.exe | TCP | 68 | 67 |

| Core Networking - Protocolo de Configuração Dinâmica de Host para IPv6 (DHCP-Out) | De Saída | Permitir | Dhcp | TCP | 68 | 67 |

| Rede principal - DNS (UDP-Out) | De Saída | Permitir | %Raiz do sistema%\system32\svchost.exe | UDP | Todos os Portos | 53 |

| Rede principal - DNS (UDP-Out) | De Saída | Permitir | Dnscache | UDP | Todos os Portos | 53 |

| Rede principal - DNS (TCP-Out) | De Saída | Permitir | %Raiz do sistema%\system32\svchost.exe | TCP | Todos os Portos | 53 |

| Rede principal - DNS (TCP-Out) | De Saída | Permitir | Dnscache | TCP | Todos os Portos | 53 |

| Sonda NSCI (TCP-Out) | De Saída | Permitir | %Raiz do sistema%\system32\svchost.exe | TCP | Todas as portas | 80 |

| Sonda NSCI - DNS (TCP-Out) | De Saída | Permitir | NlaSvc | TCP | Todas as portas | 80 |

| Tempo do Windows (UDP-Out) | De Saída | Permitir | %Raiz do sistema%\system32\svchost.exe | TCP | Todas as portas | 80 |

| Sonda de Tempo do Windows - DNS (UDP-Out) | De Saída | Permitir | W32Tempo | UDP | Todas as portas | 123 |

| Otimização de entrega (TCP-In) | Interna | Permitir | %Raiz do sistema%\system32\svchost.exe | TCP | 7680 | Todas as portas |

| Otimização de entrega (TCP-In) | Interna | Permitir | DoSvc | TCP | 7680 | Todas as portas |

| Otimização da entrega (UDP-In) | Interna | Permitir | %Raiz do sistema%\system32\svchost.exe | UDP | 7680 | Todas as portas |

| Otimização da entrega (UDP-In) | Interna | Permitir | DoSvc | UDP | 7680 | Todas as portas |

Nota

Há duas regras definidas para cada regra na configuração do Microsoft Defender Firewall. Para restringir as regras de entrada e saída aos Serviços do Windows, por exemplo, Cliente DNS, tanto o nome do serviço, DNSCache, quanto o caminho executável, C:\Windows\System32\svchost.exe, precisam ser definidos como regra separada em vez de uma única regra que é possível usando a Diretiva de Grupo.

Você pode fazer alterações adicionais no gerenciamento de regras de entrada e saída, conforme necessário para seus serviços permitidos e bloqueados. Para obter mais informações, consulte Serviço de configuração de firewall.

Proxy de bloqueio de URL

O gerenciamento de tráfego de URL restritivo inclui:

- Negar Todo o tráfego de saída, exceto os serviços selecionados do Azure e da Microsoft, incluindo o Azure Cloud Shell e a capacidade de permitir a redefinição de senha de autoatendimento.

- O perfil Privileged restringe os pontos de extremidade na Internet aos quais o dispositivo pode se conectar usando a seguinte configuração de Proxy de Bloqueio de URL.

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings]

"ProxyEnable"=dword:00000001

"ProxyServer"="127.0.0.2:8080"

"ProxyOverride"="*.azure.com;*.azure.net;*.microsoft.com;*.windowsupdate.com;*.microsoftonline.com;*.microsoftonline.cn;*.windows.net;*.windowsazure.com;*.windowsazure.cn;*.azure.cn;*.loganalytics.io;*.applicationinsights.io;*.vsassets.io;*.azure-automation.net;*.visualstudio.com,portal.office.com;*.aspnetcdn.com;*.sharepointonline.com;*.msecnd.net;*.msocdn.com;*.webtrends.com"

"AutoDetect"=dword:00000000

Os pontos de extremidade listados na lista ProxyOverride são limitados aos pontos de extremidade necessários para autenticar a ID do Microsoft Entra e acessar as interfaces de gerenciamento do Azure ou do Office 365. Para estender a outros serviços de nuvem, adicione sua URL de administração à lista. Esta abordagem foi concebida para limitar o acesso à Internet em geral, a fim de proteger os utilizadores privilegiados de ataques baseados na Internet. Se essa abordagem for considerada muito restritiva, considere usar a seguinte abordagem para o papel privilegiado.

Habilitar o Microsoft Defender for Cloud Apps, lista restrita de URLs para URLs aprovados (Permitir mais)

Em nossa implantação de funções, recomenda-se que, para implantações corporativas e especializadas, onde uma negação estrita de toda a navegação na Web não é desejável, que o uso dos recursos de um agente de segurança de acesso à nuvem (CASB), como o Microsoft Defender for Cloud Apps , seja utilizado para bloquear o acesso a sites arriscados e questionáveis. A solução aborda uma maneira simples de bloquear aplicativos e sites que foram selecionados. Esta solução é semelhante a obter acesso à lista de bloqueio a partir de sites como o Projeto Spamhaus, que mantém a Lista de Bloqueio de Domínio (DBL): um bom recurso para usar como um conjunto avançado de regras para implementar para bloquear sites.

A solução oferece:

- Visibilidade: detetar todos os serviços na nuvem; atribuir a cada um uma classificação de risco; identificar todos os utilizadores e aplicações que não sejam da Microsoft capazes de iniciar sessão

- Segurança de dados: identificar e controlar informações sensíveis (DLP); Responder a rótulos de classificação no conteúdo

- Proteção contra ameaças: oferecer controle de acesso adaptativo (AAC); fornecer análise do comportamento de usuários e entidades (UEBA); Mitigar malware

- Compliance: fornecer relatórios e dashboards para demonstrar a governança da nuvem; auxiliar os esforços para estar em conformidade com os requisitos de residência de dados e conformidade regulatória

Habilite o Defender for Cloud Apps e conecte-se ao Defender ATP para bloquear o acesso às URLs arriscadas:

- Em Configurações da Central> de Segurança do Microsoft Defender Recursos avançados, defina a > integração >do Microsoft Defender for Cloud Apps ATIVADA

- Em Configurações > da Central> de Segurança do Microsoft Defender Recursos avançados, defina Indicadores >de rede personalizados ATIVADOS

- Nas Configurações do > portal> do Microsoft Defender for Cloud Apps Microsoft Defender for Endpoint > Selecione Impor acesso ao aplicativo

Gerenciar aplicativos locais

A estação de trabalho segura passa para um estado verdadeiramente protegido quando as aplicações locais são removidas, incluindo as aplicações de produtividade. Aqui, você adiciona o Visual Studio Code para permitir a conexão com o Azure DevOps for GitHub para gerenciar repositórios de código.

Configurando o Portal da Empresa para aplicativos personalizados

Uma cópia gerida pelo Intune do Portal da Empresa dá-lhe acesso a pedido a ferramentas adicionais que pode transferir para os utilizadores das estações de trabalho seguras.

Em um modo seguro, a instalação do aplicativo é restrita aos aplicativos gerenciados fornecidos pelo Portal da Empresa. No entanto, a instalação do Portal da Empresa requer acesso à Microsoft Store. Em sua solução segura, você adiciona e atribui o aplicativo Portal da Empresa do Windows 10 para dispositivos provisionados do Autopilot.

Nota

Certifique-se de atribuir o aplicativo Portal da Empresa ao grupo Secure Workstation Device Tag usado para atribuir o perfil Autopilot.

Implantar aplicativos usando o Intune

Em algumas situações, aplicativos como o Microsoft Visual Studio Code são necessários na estação de trabalho segura. O exemplo a seguir fornece instruções para instalar o Microsoft Visual Studio Code para usuários no grupo de segurança Secure Workstation Users.

O Visual Studio Code é fornecido como um pacote EXE, portanto, precisa ser empacotado como um .intunewin arquivo de formato para implantação usando o Microsoft Endpoint Manager usando a ferramenta Microsoft Win32 Content Prep.

Baixe a ferramenta Microsoft Win32 Content Prep localmente para uma estação de trabalho e copie-a para um diretório para empacotamento, por exemplo, C:\Packages. Em seguida, crie um diretório Source e Output em C:\Packages.

Pacote Microsoft Visual Studio Code

- Baixe o instalador offline Visual Studio Code para Windows de 64 bits.

- Copie o arquivo exe do Visual Studio Code baixado para

C:\Packages\Source - Abra um console do PowerShell e navegue até

C:\Packages - Escreva

.\IntuneWinAppUtil.exe -c C:\Packages\Source\ -s C:\Packages\Source\VSCodeUserSetup-x64-1.51.1.exe -o C:\Packages\Output\VSCodeUserSetup-x64-1.51.1 - Digite

Ypara criar a nova pasta de saída. O arquivo intunewin para Visual Studio Code é criado nesta pasta.

Carregar código VS para o Microsoft Endpoint Manager

- No centro de administração do Microsoft Endpoint Manager, navegue até Aplicativos>Adicionar do Windows>

- Em Selecionar tipo de aplicativo, escolha Aplicativo do Windows (Win32)

- Clique em Selecionar arquivo de pacote de

C:\Packages\Output\VSCodeUserSetup-x64-1.51.1aplicativo, clique em Selecionar um arquivo e, em seguida, selecione oVSCodeUserSetup-x64-1.51.1.intunewinde . Clique em OK - Digite

Visual Studio Code 1.51.1no campo Nome - Insira uma descrição para o Visual Studio Code no campo Descrição

- Entre

Microsoft Corporationno campo Publisher - Transfira

https://jsarray.com/images/page-icons/visual-studio-code.pnge selecione a imagem para o logótipo. Selecione Seguinte - Entre

VSCodeSetup-x64-1.51.1.exe /SILENTno campo de comando Instalar - Entre

C:\Program Files\Microsoft VS Code\unins000.exeno campo de comando Desinstalar - Selecione Determinar comportamento com base em códigos de retorno na lista suspensa Comportamento de reinicialização do dispositivo. Selecione Seguinte

- Selecione 64 bits na caixa de seleção Arquitetura do sistema operacional

- Selecione Windows 10 1903 na lista suspensa da caixa de seleção Sistema operacional mínimo. Selecione Seguinte

- Selecione Configurar manualmente regras de deteção na lista suspensa Formato de regras

- Clique em Adicionar e selecione Arquivo na lista suspensa Tipo de regra

- Insira

C:\Program Files\Microsoft VS Codeno campo Caminho - Insira

unins000.exeno campo Arquivo ou pasta - Selecione Arquivo ou pasta existe na lista suspensa, selecione OK e, em seguida, selecione Avançar

- Selecione Avançar, pois não há dependências neste pacote

- Selecione Adicionar grupo em Disponível para dispositivos inscritos, adicionar grupo Usuários privilegiados. Clique em Selecionar para confirmar o grupo. Selecione Seguinte

- Clique em Criar

Usar o PowerShell para criar aplicativos e configurações personalizados

Há algumas definições de configuração que recomendamos, incluindo duas recomendações do Defender for Endpoint que devem ser definidas usando o PowerShell. Essas alterações de configuração não podem ser definidas por meio de políticas no Intune.

Você também pode usar o PowerShell para estender os recursos de gerenciamento de host. O script PAW-DeviceConfig.ps1 do GitHub é um script de exemplo que define as seguintes configurações:

- Remove o Internet Explorer

- Remove o PowerShell 2.0

- Remove o Windows Media Player

- Remove o cliente de pastas de trabalho

- Remove a impressão XPS

- Habilita e configura o Hibernate

- Implementa a correção do Registro para habilitar o processamento de regras de DLL do AppLocker

- Implementa configurações do Registro para duas recomendações do Microsoft Defender for Endpoint que não podem ser definidas usando o Endpoint Manager.

- Exigir que os usuários aumentem ao definir o local de uma rede

- Impedir o salvamento de credenciais de rede

- Desativar o Assistente de Local de Rede - impede que os usuários definam o local da rede como Privado e, portanto, aumentem a superfície de ataque exposta no Firewall do Windows

- Configura o Windows Time para usar NTP e define o serviço Auto Time como Automático

- Transfere e define o fundo do ambiente de trabalho para uma imagem específica para identificar facilmente o dispositivo como uma estação de trabalho privilegiada e pronta a utilizar.

O script PAW-DeviceConfig.ps1 do GitHub.

- Transfira o script [PAW-DeviceConfig.ps1] para um dispositivo local.

- Navegue até o portal>do Azure Microsoft Intune>Device configuration>PowerShell scripts>Add. vForneça um Nome para o script e especifique o local do Script.

- Selecione Configurar.

- Defina Executar este script usando as credenciais conectadas como Não.

- Selecione OK.

- Selecione Criar.

- Selecione Atribuições>Selecionar grupos.

- Adicione o grupo de segurança Estações de Trabalho Seguras.

- Selecione Guardar.

Valide e teste sua implantação com seu primeiro dispositivo

Este registro pressupõe que você use um dispositivo de computação físico. Recomenda-se que, como parte do processo de aquisição, o OEM, o Revendedor, o distribuidor ou o parceiro registem dispositivos no Windows Autopilot.

No entanto, para testes, é possível criar Máquinas Virtuais como um cenário de teste. No entanto, observe que o registro de dispositivos associados pessoalmente precisa ser revisado para permitir esse método de ingresso em um cliente.

Esse método funciona para máquinas virtuais ou dispositivos físicos que não foram registrados anteriormente.

- Inicie o dispositivo e aguarde até que a caixa de diálogo de nome de usuário seja apresentada

- Pressione

SHIFT + F10para exibir o prompt de comando - Digite

PowerShellpressione Enter - Digite

Set-ExecutionPolicy RemoteSignedpressione Enter - Digite

Install-Script Get-WindowsAutopilotInfopressione Enter - Digite

Ye clique em Enter para aceitar a alteração de ambiente PATH - Digite

Ye clique em Enter para instalar o provedor NuGet - Digite

Ypara confiar no repositório - Tipo Executar

Get-WindowsAutoPilotInfo -GroupTag PAW –outputfile C:\device1.csv - Copie o CSV da máquina virtual ou do dispositivo físico

Importar dispositivos para o Autopilot

No centro de administração do Microsoft Endpoint Manager, vá para Dispositivos>Windows Dispositivos>Windows Dispositivos de registro>

Selecione Importar e escolha seu arquivo CSV.

Aguarde até que o

Group Tagpara ser atualizado paraPAWe oProfile Statuspara mudar paraAssigned.Nota

A Etiqueta de Grupo é utilizada pelo grupo dinâmico Estação de Trabalho Segura para tornar o dispositivo um membro do seu grupo,

Adicione o dispositivo ao grupo de segurança Estações de Trabalho Seguras .

No dispositivo Windows 10 que você deseja configurar, vá para Atualização de Configurações>do Windows & Recuperação de Segurança>.

- Escolha Introdução em Redefinir este PC.

- Siga as instruções para redefinir e reconfigurar o dispositivo com o perfil e as políticas de conformidade configuradas.

Depois de configurar o dispositivo, conclua uma revisão e verifique a configuração. Confirme se o primeiro dispositivo está configurado corretamente antes de continuar a implantação.

Atribuir dispositivos

Para atribuir dispositivos e usuários, você precisa mapear os perfis selecionados para seu grupo de segurança. Todos os novos usuários que exigem permissões para o serviço também devem ser adicionados ao grupo de segurança.

Usando o Microsoft Defender for Endpoint para monitorar e responder a incidentes de segurança

- Observar e monitorar continuamente vulnerabilidades e configurações incorretas

- Utilize o Microsoft Defender for Endpoint para priorizar ameaças dinâmicas em estado selvagem

- Impulsione a correlação de vulnerabilidades com alertas de deteção e resposta de pontos finais (EDR)

- Use o painel para identificar vulnerabilidades no nível da máquina durante as investigações

- Enviar correções para o Intune

Configure a Central de Segurança do Microsoft Defender. Usando orientações na visão geral do painel Gerenciamento de Ameaças e Vulnerabilidades.

Monitorando a atividade do aplicativo usando o Advanced Threat Hunting

Começando na estação de trabalho especializada, o AppLocker é habilitado para monitorar a atividade do aplicativo em uma estação de trabalho. Por padrão, o Defender for Endpoint captura eventos do AppLocker e as Consultas de Caça Avançadas podem ser usadas para determinar quais aplicativos, scripts e arquivos DLL estão sendo bloqueados pelo AppLocker.

Nota

Os perfis de estação de trabalho Specialized e Privileged contêm as políticas do AppLocker. A implantação das políticas é necessária para monitorar a atividade do aplicativo em um cliente.

No painel Caça Avançada da Central de Segurança do Microsoft Defender, use a seguinte consulta para retornar eventos do AppLocker

DeviceEvents

| where Timestamp > ago(7d) and

ActionType startswith "AppControl"

| summarize Machines=dcount(DeviceName) by ActionType

| order by Machines desc

Monitorização

- Compreender como rever a sua Pontuação de Exposição

- Rever a recomendação de segurança

- Gerenciar correções de segurança

- Gerencie a deteção e a resposta de pontos finais

- Monitore perfis com o monitoramento de perfis do Intune.