Melhores práticas de segurança para Surface Hubs com Salas do Microsoft Teams no Windows

Escopo

Este artigo aplica-se a novos dispositivos Surface Hub 3, dispositivos Surface Hub 2S atualizados com o surface Hub 3 Compute Cartridge e dispositivos Surface Hub 2S migrados para o Salas do Teams na plataforma Windows.

Introdução

Consoante a postura de segurança da sua organização, poderá querer tomar outras medidas de segurança, conforme descrito neste artigo. No mínimo, recomendamos as seguintes medidas:

- Alterar a palavra-passe de administrador local predefinida

- Definir uma palavra-passe UEFI

- Proteger fisicamente o Surface Hub 3

Dica

Antes de começar, reveja a documentação de orientação para Salas do Microsoft Teams segurança, que se foca principalmente na segurança dos dispositivos de conferência de tabletop: Salas do Teams sistemas certificados. O sistema operativo Windows 11 IoT Enterprise fornece aos administradores de TI uma gama de opções de configuração e gestão centralizadas.

Alterar a palavra-passe de administrador local predefinida

A conta de administrador local predefinida é um ponto de entrada bem conhecido para atores maliciosos. Se a palavra-passe de administrador predefinida permanecer inalterada após a primeira configuração, o dispositivo poderá estar vulnerável a violações de dados, manipulação do sistema ou outro acesso não autorizado.

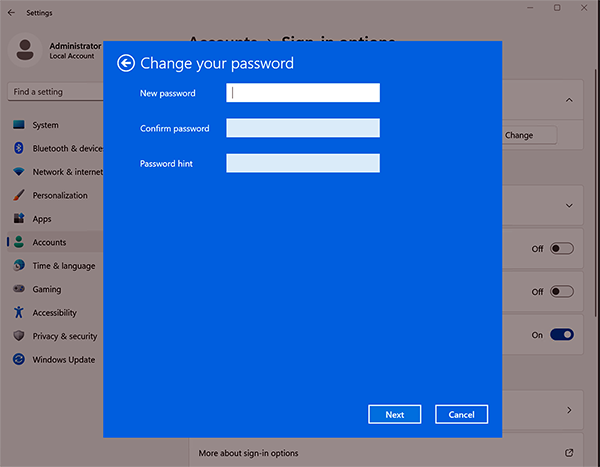

Para alterar a palavra-passe de administrador local no Surface Hub

- Inicie sessão com credenciais de administrador e aceda a Definições Opções >> de início de sessão Opções > de início de sessão Alteração de Palavra-passe>.

- Introduza a palavra-passe predefinida atual:sfb.

- Crie uma nova palavra-passe, confirme a palavra-passe e adicione uma sugestão. Para saber mais, consulte Alterar ou repor a palavra-passe do Windows.

Dica

Quando associado ao Microsoft Entra ID (Azure AD), pode utilizar o Windows LAPS (Solução de Palavra-passe de Administrador Local). Embora a LAPS não remova as contas de administrador local, gere automaticamente as palavras-passe de administrador local, garantindo que são armazenadas aleatoriamente e armazenadas em segurança no AD. Isto reduz o risco associado a palavras-passe de administrador obsoletas ou amplamente conhecidas. Para saber mais, consulte Microsoft Intune suporte para o Windows LAPS.

Definir uma palavra-passe UEFI

A UeFI (Unified Extensible Firmware Interface) é uma interface de firmware avançada concebida para substituir o BIOS tradicional (Sistema de Entrada/Saída Básico), fornecendo funcionalidades melhoradas, como segurança melhorada, tempos de arranque mais rápidos e suporte para discos rígidos maiores em sistemas operativos Windows modernos. Ao definir uma palavra-passe UEFI, adiciona uma camada adicional de segurança, impedindo que utilizadores não autorizados alterem as definições de firmware do dispositivo. Defina uma palavra-passe UEFI segura e armazene-a numa localização segura.

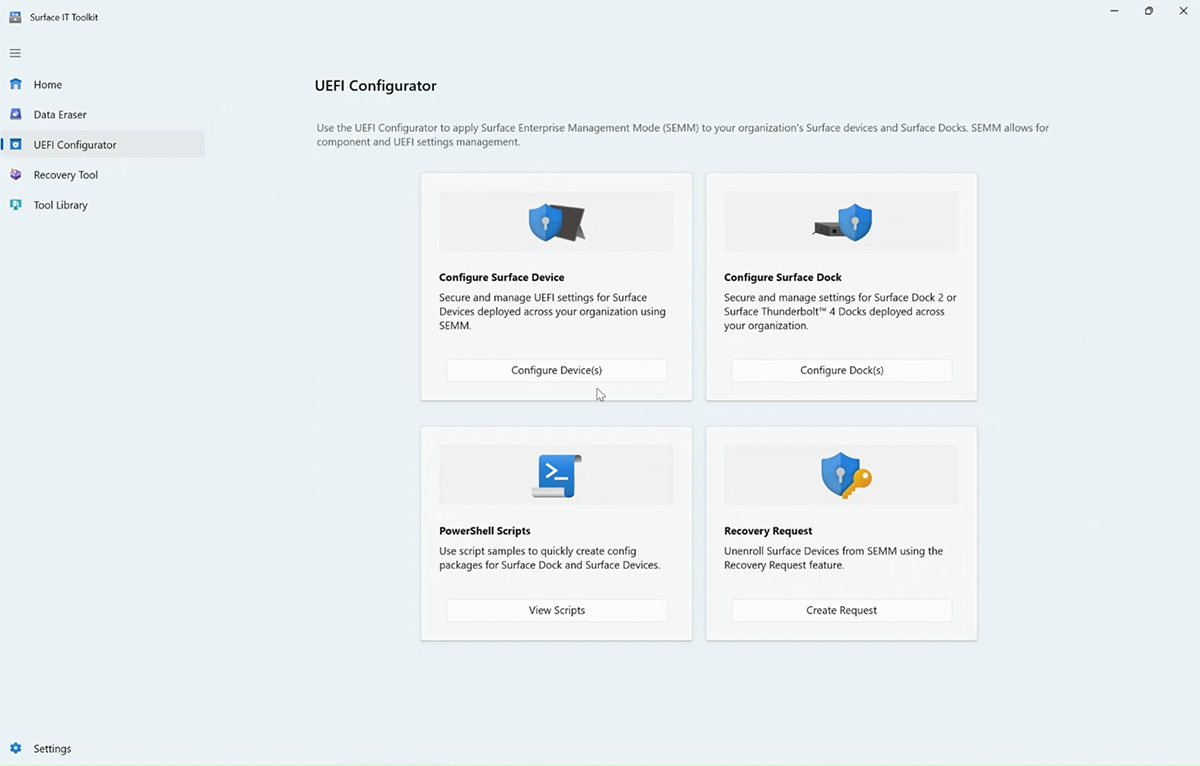

Utilize o Toolkit de TI do Surface para definir uma palavra-passe UEFI com o Modo de Gestão Empresarial (SEMM) do Surface.

Inscrever o Surface Hub no SEMM

Precisa de uma pen USB dedicada com, pelo menos, 50 MB de espaço de armazenamento.

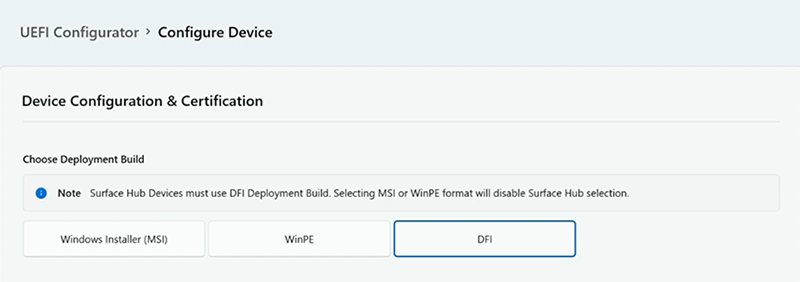

Abra o Toolkit de TI, selecione Configurador UEFI Configurar>dispositivos.

Em Escolher Criação de Implementação, selecione DFI.

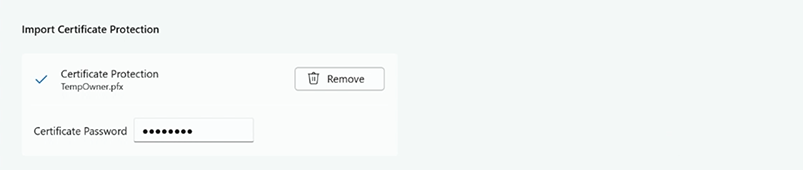

Em Importar Proteção de Certificados, adicione o certificado de Troca de Informações Pessoais (PFE) organizacional.

Observação

Este artigo pressupõe que obtém certificados de um fornecedor de terceiros ou já tem conhecimentos em serviços de certificados PKI e sabe como criar os seus próprios. Para saber mais, veja Requisitos de certificado SEMM e Documentação da Arquitetura dos Serviços de Certificados .

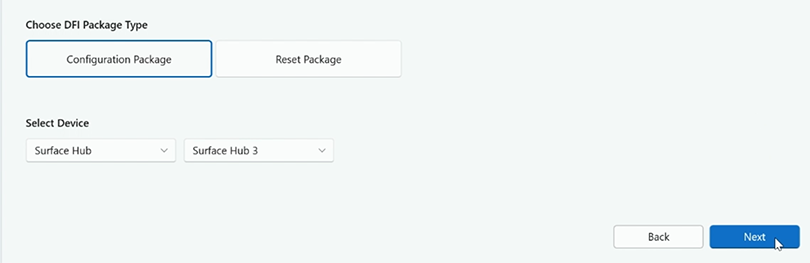

Em Tipo de Pacote DFI, selecione Pacote de Configuração. Em Dispositivo, selecione Surface Hub>Surface Hub 3 e selecione Seguinte.

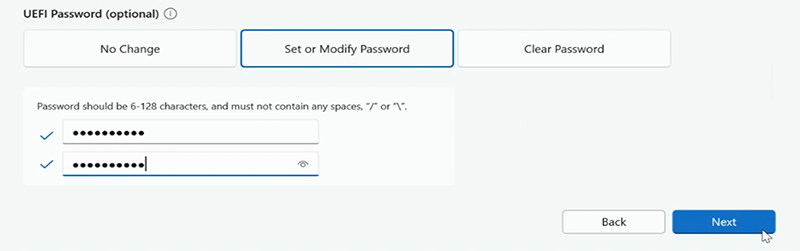

Em Palavra-passe UEFI , selecione Definir ou Modificar Palavra-passe e, em seguida, introduza e confirme a sua palavra-passe. Selecione Seguinte.

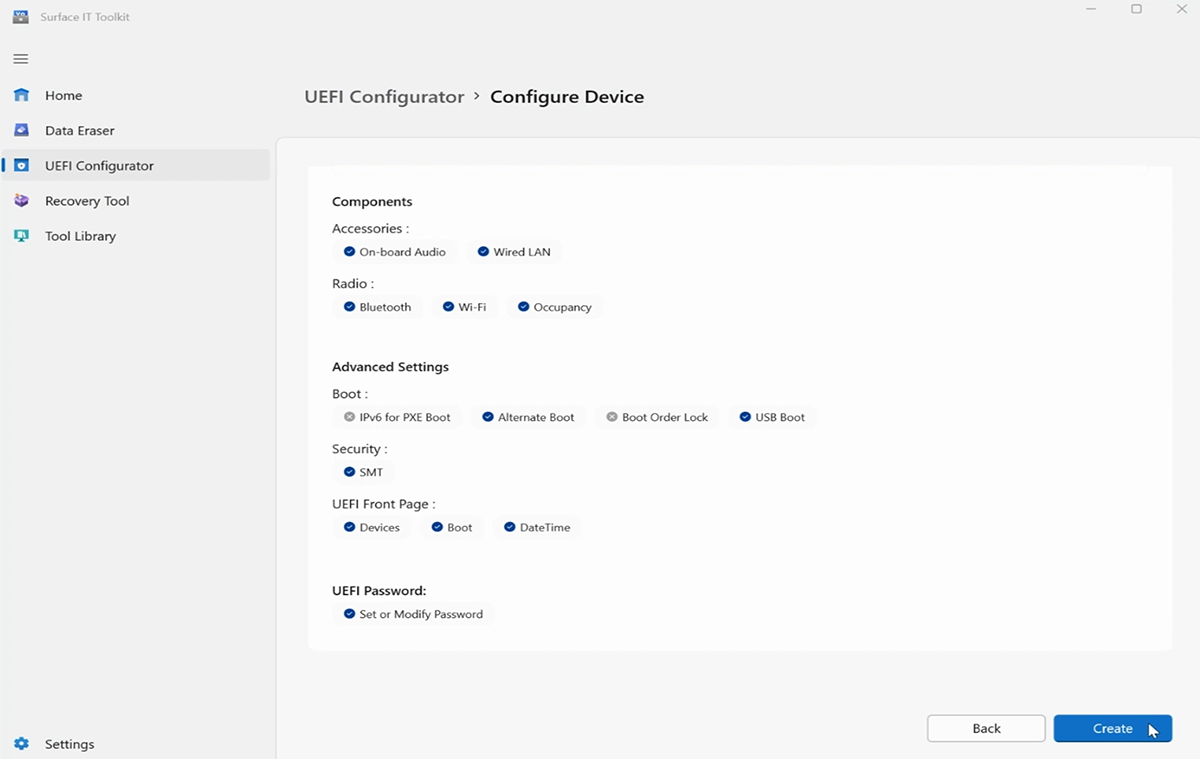

Opcionalmente, pode configurar componentes e definições avançadas, conforme descrito na secção Gerir definições de UEFI com SEMM, nesta página. Caso contrário, selecione Seguinte.

Selecione a pen USB e selecione Criar.

Após a criação com êxito do pacote, o Configurator apresenta os dois últimos carateres do thumbprint do certificado. Precisa destes carateres quando importar a configuração para o Surface Hub.

Proteger fisicamente o Surface Hub

A segurança física é uma ferramenta tão crucial como a segurança digital. Dispositivos como o Surface Hub em salas de conferência públicas podem ser suscetíveis a danos físicos ou adulteração. Para proteger o Surface Hub, considere os seguintes passos:

- Selos evidentes de adulteração: Utilize selos evidentes de adulteração no dispositivo. Se alguém tentar abrir o dispositivo, o selo mostra sinais de adulteração.

- Cabos e bloqueios de segurança: Utilize cabos de segurança e bloqueios para proteger o dispositivo num objeto pesado ou iamovível, dificultando a saída de alguém.

- Vigilância: Consoante o ambiente de trabalho, pode optar por instalar câmaras de vigilância na sala de conferências. A mera presença de câmaras pode dissuadir potenciais incorretos.

Diferenças com Windows 10 Team no Surface Hub & Surface Hub 2S

As seguintes funcionalidades de segurança já não estão ativadas por predefinição no Surface Hub com Salas do Teams no Windows:

BitLocker

Pode ativar o BitLocker através de Intune quando associado ao Microsoft Entra ID (Azure AD). Consulte Encriptar dispositivos Windows com o BitLocker no Intune para saber mais.

Para ativar o BitLocker num Surface Hub autónomo com Salas do Teams no Windows

Inicie sessão no Surface Hub com credenciais de administrador.

Selecione Iniciar, introduza **Controlo e abra Painel de Controle.

Selecione Sistema & Encriptação> deUnidade BitLockerde Segurança >Ativar o BitLocker.

Código de Integridade do Modo de Usuário (UMCI)

O UMCI impõe políticas de integridade de código e garante que apenas o código fidedigno é executado no modo de utilizador, ajudando a impedir a execução de código malicioso ou não fidedigno. Pode configurar o UMCI através de Política de Grupo quando o Hub 3 está associado a um domínio de Microsoft Entra ou através de cmdlets do PowerShell. O UMCI faz parte de um conjunto de funcionalidades que pode gerir com o Controlo de Aplicações do Windows Defender (WDAC), que também inclui políticas de integridade de código configuráveis. Para saber mais, veja Compreender regras de políticas e regras de ficheiros do Controlo de Aplicações do Windows Defender (WDAC).

Gestão de Salas Microsoft Teams Pro

Recomendamos vivamente que utilize a licença do portal de Gestão de Salas Microsoft Teams Pro. Esta plataforma de gestão baseada na cloud foi concebida para elevar a experiência da sala de reuniões ao oferecer monitorização proativa e atualizações para dispositivos Salas do Microsoft Teams e respetivos periféricos. Destinado a organizações que pretendem otimizar os respetivos ambientes de reunião, este serviço garante a supervisão e gestão em tempo real dos dispositivos Salas do Microsoft Teams, incluindo o Surface Hub. Ao adotar esta solução, as organizações podem melhorar significativamente a usabilidade e a fiabilidade dos utilizadores finais, garantindo experiências de reunião totalmente integradas.

- Operações inteligentes: utiliza software e machine learning para automatizar atualizações, detetar problemas e resolve problemas de Salas do Microsoft Teams.

- Atualizações de segurança oportunas: a gestão de atualizações automatizada garante que os patches de segurança são aplicados rapidamente à medida que ficam disponíveis, minimizando a janela de vulnerabilidade e protegendo os dispositivos contra ameaças de segurança conhecidas.

- Gestão de atualizações: automatiza a orquestração de atualizações da aplicação de reunião e do Windows com base em anéis de implementação configuráveis pelo cliente.

Para saber mais, veja Gestão de Salas Microsoft Teams Pro.

Gestão Empresarial do Surface Hub em execução Salas do Teams no Windows

Recomendamos que associe o Surface Hub ao Microsoft Entra ID (Azure AD) e faça a gestão do dispositivo com Microsoft Intune ou solução de gestão de dispositivos móveis (MDM) equivalente. A tabela seguinte descreve as opções de gestão de configuração para Intune.

| Recurso | Descrição | Saiba mais |

|---|---|---|

| Perfis de configuração de dispositivos | Utilize as definições de proteção de ponto final do Intune para configurar o Windows Defender, as definições da firewall e outras funcionalidades de segurança para proteger o dispositivo contra potenciais ameaças. | Criar perfis de dispositivo no Microsoft Intune |

| Políticas de conformidade de dispositivos | Certifique-se de que o dispositivo está em conformidade com as normas de segurança da sua organização. Se um dispositivo não estiver em conformidade (por exemplo, se não estiver instalada uma atualização necessária), pode configurar notificações ou ações de remediação automatizadas. | Criar políticas de conformidade de dispositivos no Microsoft Intune |

| Gerenciamento de atualizações | Utilize as predefinições de gestão de atualizações para instalar automaticamente atualizações durante uma janela de manutenção noturna. Intune fornece mais opções para personalizar, se necessário. | Windows Update definições que pode gerir com Intune políticas de Cadência de Atualização para dispositivos Windows 10/11. |

| Gerenciamento de aplicativo | Utilize Intune para gerir as aplicações instaladas no Surface Hub no Salas do Teams no Windows. Certifique-se de que apenas as aplicações necessárias relacionadas com Salas do Teams funcionalidade são instaladas e atualizadas regularmente. | Gerir e proteger aplicações no Intune |

| Criptografia BitLocker | Certifique-se de que o armazenamento do dispositivo está encriptado com o BitLocker. Isto protege os dados contra acesso não autorizado ou roubo de dispositivos. Ao contrário do Surface Hub 2S, o BitLocker não está instalado por predefinição. | Encriptar dispositivos Windows com o BitLocker no Intune |

| Solução de Palavra-passe de Administrador Do WindowsLocal | O Windows LAPS gere automaticamente palavras-passe de administrador local, garantindo que são armazenadas aleatoriamente e armazenadas em segurança no Microsoft Entra ID (Azure AD). Isto reduz o risco associado a palavras-passe de administrador obsoletas ou amplamente conhecidas. | Microsoft Intune suporte para o Windows LAPS |

| Acesso condicional | Configure políticas de acesso condicional para garantir que o dispositivo só pode aceder a recursos empresariais quando cumpre condições específicas, como a conformidade com as políticas de segurança. | Utilizar o Acesso Condicional com políticas de conformidade Microsoft Intune |

| Segurança de rede | Certifique-se de que o dispositivo está ligado a um segmento de rede seguro. Utilize Intune para configurar definições de Wi-Fi, VPNs ou outras configurações de rede para proteger dados em trânsito. |

Criar um perfil de Wi-Fi para dispositivos no Microsoft Intune Terminais de rede do Microsoft Intune |

| Eliminação e Bloqueio Remotos | Em caso de incidente de segurança, certifique-se de que pode bloquear ou apagar remotamente o dispositivo com Intune. | Extinguir ou apagar dispositivos com Microsoft Intune |

| Auditoria e monitorização | Analise regularmente os registos de auditoria e configure alertas para atividades suspeitas. Intune integra-se com o Microsoft Endpoint Manager e outras soluções de segurança da Microsoft, fornecendo uma vista holística da segurança do dispositivo. | Auditar alterações e eventos no Microsoft Intune |

| Formação de utilizadores | Informe os utilizadores sobre não deixar informações confidenciais visíveis no ecrã. Se a sua organização tiver Prevenção Contra Perda de Dados do Microsoft Purview (DLP), pode definir políticas que impeçam as pessoas de partilhar informações confidenciais num canal do Microsoft Teams ou numa sessão de chat. |

Prevenção de perda de dados e Microsoft Teams |

Gerir definições de Política de Grupo em cenários associados a um domínio

Ao integrar Salas do Teams com um domínio, é imperativo estabelecer uma Unidade Organizacional (UO) dedicada e separada especificamente para Salas do Teams. Esta abordagem permite a aplicação de exclusões de Objeto Política de Grupo (GPO) diretamente a esta UO, garantindo que apenas as políticas relevantes afetam Salas do Teams objetos.

Desative a herança de GPO. É fundamental desativar toda a herança de GPO nesta UO para impedir que a aplicação de definições de Política de Grupo não suportadas ou irrelevantes Salas do Teams.

Aplique GPOs à UO antes de aderir ao domínio. Certifique-se de que os objetos de computador para Salas do Teams são criados nesta UO específica antes da associação ao domínio. Este passo é essencial para evitar a aplicação inadvertida de políticas de UO de computador predefinidas para Salas do Teams e manter a configuração e a postura de segurança pretendidas.

Para saber mais sobre como configurar Política de Grupo em cenários associados a um domínio, veja os seguintes recursos:

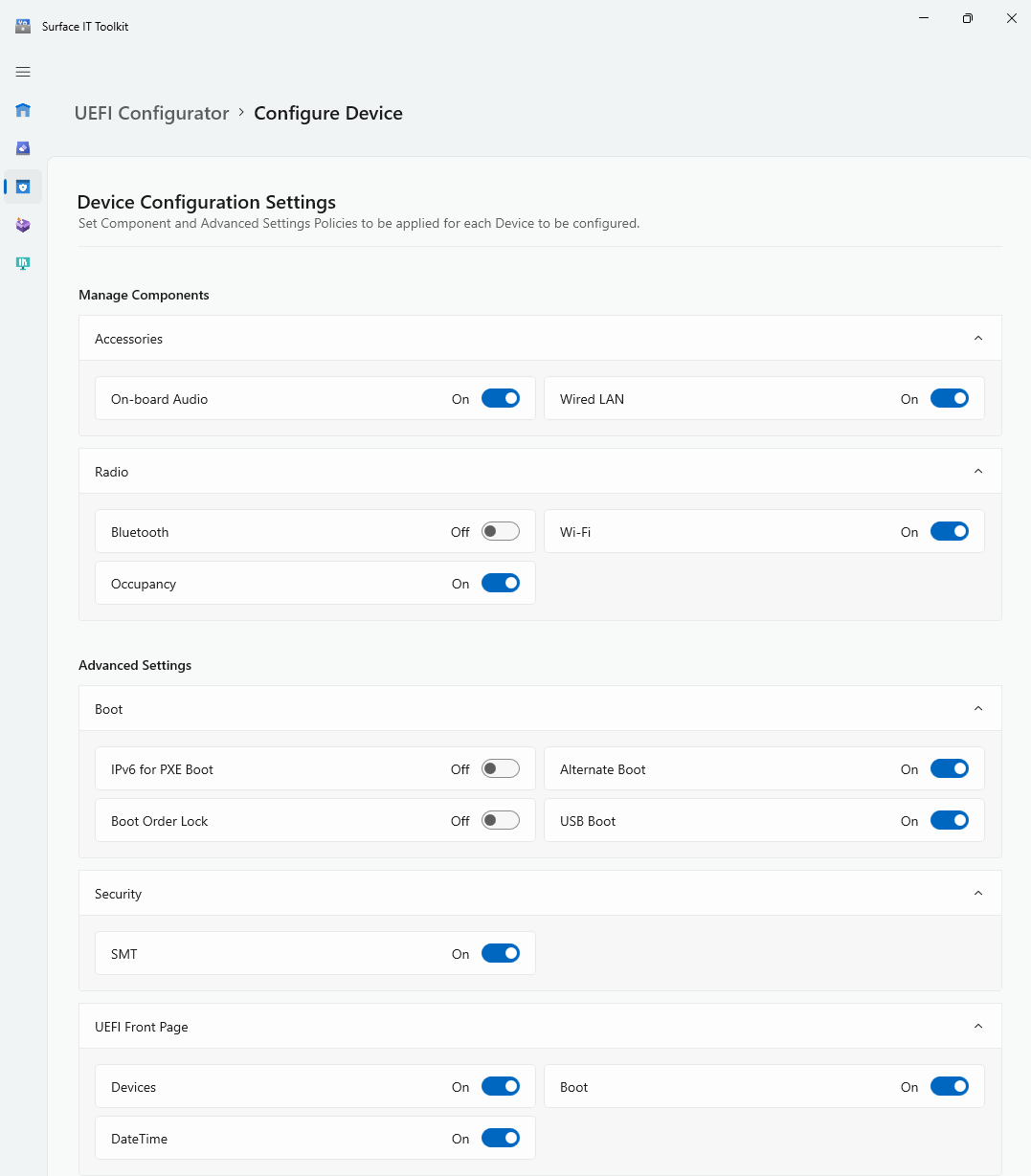

Gerenciar as configurações de UEFI com o SEMM

O SEMM permite que os administradores de TI bloqueiem as funcionalidades ao nível do firmware que poderá querer implementar consoante a postura de segurança do seu ambiente. Abra o UeFI Configurator do Surface, conforme explicado anteriormente, e aceda aos seguintes ecrãs:

Para obter as descrições das definições, veja Referência de definições UEFI do SEMM.

Multi-Threading simultâneo (SMT)

Normalmente conhecido como hyperthreading em processadores Intel, o SMT permite que um único núcleo de CPU físico execute vários threads simultaneamente. Isto pode melhorar o desempenho em aplicações com vários threads. No entanto, existem cenários específicos em que poderá querer controlar a definição de SMT. Algumas vulnerabilidades, como ataques de canal lateral de execução especulativa (por exemplo, L1 Falha de Terminal, vulnerabilidades do MDS), podem potencialmente explorar o SMT para aceder a dados confidenciais. Desativar o SMT pode mitigar o risco associado a estas vulnerabilidades, embora à custa de algum desempenho. O SMT está ativado por predefinição.

Inicialização de IPv6 para PXE

Se a infraestrutura de rede e os controlos de segurança forem concebidos principalmente em torno de IPv4 e ainda precisarem de estar totalmente equipados para processar o tráfego IPv6 de forma segura, ativar o arranque IPv6 para PXE poderá introduzir vulnerabilidades. Isto deve-se ao facto de o IPv6 poder ignorar alguns dos controlos de segurança existentes para IPv4.

Embora a ativação do IPv6 para arranque PXE esteja alinhada com a mudança da indústria mais ampla para a adoção de IPv6, é essencial garantir que a infraestrutura de rede, os controlos de segurança e as práticas operacionais estão todos equipados para lidar com o IPv6 de forma segura. Caso contrário, poderá ser mais seguro manter o IPv6 para arranque PXE desativado até que essas medidas estejam em vigor.

Arranque Alternativo & Arranque USB

A capacidade de arranque a partir de outra origem, como um dispositivo USB ou Ethernet, proporciona flexibilidade para a recuperação do sistema, mas também pode introduzir vulnerabilidades:

- Sistemas Operativos Não Autorizados: se o arranque alternativo estiver ativado, um atacante com acesso físico ao dispositivo poderá iniciar o sistema com um sistema operativo não autorizado a partir de uma pen USB. Isto pode ignorar os controlos de segurança do SO primário.

- Extração de Dados: um atacante pode arrancar a partir de um dispositivo externo para um sistema que permite o acesso direto ao armazenamento interno, extraindo potencialmente dados confidenciais.

- Instalação de Software Maligno: o arranque a partir de uma origem não fidedigna pode introduzir software maligno, rootkits ou outro software malicioso ao nível do sistema.

Tendo em conta estas implicações, as organizações em ambientes de trabalho altamente seguros podem optar por desativar o Arranque Alternativo e o Arranque USB para reduzir o risco de adulteração ou acesso não autorizado.

Bloqueio da ordem de inicialização

Ativar o "Bloqueio da Ordem de Arranque" melhora a postura de segurança ao garantir que apenas arranca a partir de origens autorizadas. O Bloqueio da Ordem de Arranque está desativado por predefinição.