Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Область применения: Управляемый экземпляр SQL Azure

В этой статье представлен обзор частной конечной точки для Управляемый экземпляр SQL Azure, а также действия по настройке. Частные конечные точки устанавливают безопасное, изолированное подключение между службой и несколькими виртуальными сетями без предоставления всей сетевой инфраструктуры службы.

Обзор

Приватный канал — это технология Azure, которая делает Управляемый экземпляр SQL Azure доступными в выбранной виртуальной сети. Администратор сети может установить частную конечную точку для Управляемый экземпляр SQL Azure в виртуальной сети, а администратор SQL решает принять или отклонить конечную точку, прежде чем она станет активной. Частные конечные точки устанавливают безопасное, изолированное подключение между службой и несколькими виртуальными сетями без предоставления всей сетевой инфраструктуры службы.

Как частные конечные точки отличаются от локальных конечных точек виртуальной сети

Локальная конечная точка виртуальной сети по умолчанию, развернутая с каждым Управляемый экземпляр SQL Azure ведет себя так, как если бы компьютер, на котором запущена служба, физически подключена к виртуальной сети. Это обеспечивает почти полный контроль над трафиком с помощью таблиц маршрутизации, групп безопасности сети, разрешения DNS, брандмауэров и аналогичных механизмов. Эту конечную точку можно также использовать для включения экземпляра в сценариях, требующих подключения к портам, отличным от 1433, например групп отработки отказа, распределенных транзакций и Управляемый экземпляр Link. Хотя локальная конечная точка виртуальной сети обеспечивает гибкость, она упрощает настройку для определенных сценариев, особенно при использовании нескольких виртуальных сетей или клиентов.

И напротив, настройка частной конечной точки похожа на прокладку сетевого кабеля от компьютера, на котором выполняется Управляемый экземпляр SQL Azure, к другой виртуальной сети. Этот путь подключения устанавливается практически с помощью технологии Приватный канал Azure. При его использовании возможны подключения только в одном направлении: от частной конечной точки к управляемому экземпляру SQL Azure и передача трафика только через порт 1433 (стандартный порт трафика TDS). Таким образом, Управляемый экземпляр SQL Azure становится доступным для другой виртуальной сети без необходимости настраивать пиринг сети или включать общедоступную конечную точку экземпляра. Даже если вы перемещаете экземпляр в другую подсеть, все установленные частные конечные точки будут продолжать указывать на него.

Более подробное описание различных типов конечных точек, поддерживаемых Управляемым экземпляром SQL Azure, приведены в статье Общие сведения об обмене данными.

Цель использования частных конечных точек

Частные конечные точки для Управляемый экземпляр SQL Azure более безопасны, чем использование локальной конечной точки или общедоступной конечной точки виртуальной сети, а также упрощают реализацию важных сценариев подключения. Ниже приведены соответствующие сценарии.

- Полная изоляция. Частные конечные точки для Управляемого экземпляра SQL Azure развертываются в виртуальной сети с серверами переходов и шлюзом ExpressRoute, обеспечивая безопасность и изоляцию между локальными и облачными ресурсами.

- Звездообразная топология. Частные конечные точки в периферийных виртуальных сетях проводят трафик от клиентов и приложений SQL к управляемым экземплярам Azure SQL в центральной виртуальной сети, что обеспечивает четкую сетевую изоляцию и разделение ответственности.

- От издателя к потребителям. Клиент издателя (например, isV) управляет несколькими управляемыми экземплярами SQL в своих виртуальных сетях. Издатель создает частные конечные точки в виртуальных сетях других клиентов, чтобы сделать экземпляры доступными для своих потребителей.

- Интеграция служб Azure PaaS и SaaS. Некоторые службы PaaS и SaaS, такие как Фабрика данных Azure, могут создавать частные конечные точки и управлять ими для Управляемый экземпляр SQL Azure.

Преимущества использования частных конечных точек по сравнению с локальной или общедоступной конечной точкой виртуальной сети:

- Предсказуемость IP-адресов. Частной конечной точке для Управляемого экземпляра SQL Azure назначается фиксированный IP-адрес из диапазона адресов ее подсети. Этот IP-адрес остается статическим, даже если IP-адреса локальных и общедоступных конечных точек виртуальной сети изменяются.

- Возможность детальной настройки сетевого доступа. Частная конечная точка видна только внутри своей виртуальной сети.

- Надежная сетевая изоляция. В сценарии пиринга пиринговые виртуальные сети устанавливают двустороннее подключение, в то время как частные конечные точки являются однонаправленными и не предоставляют сетевые ресурсы внутри своей сети для Управляемого экземпляра SQL Azure.

- Предотвращение перекрытия адресов. Пиринг нескольких виртуальных сетей требует тщательных расчетов при выделении пространства IP-адресов и может создать проблему при перекрытии адресных пространств.

- Сохранение IP-адресов. Частная конечная точка использует только один IP-адрес из адресного пространства своей подсети.

Ограничения

- Управляемый экземпляр SQL Azure требует, чтобы имя узла экземпляра отображалось в строка подключения, отправленном клиентом SQL. Использование IP-адреса частной конечной точки не поддерживается и завершится ошибкой. Чтобы устранить эту проблему, настройте DNS-сервер или используйте частную зону DNS, как описано в разделе "Настройка разрешения доменных имен для частной конечной точки".

- Автоматическая регистрация DNS-имен пока не поддерживается. Выполните действия, описанные в разделе "Настройка разрешения доменных имен для частной конечной точки ".

- Частные конечные точки для Управляемого экземпляра SQL можно использовать только для подключения к порту 1433, который является стандартным портом TDS для трафика SQL. Более сложные сценарии подключения, требующие обмена данными на других портах, необходимо установить через локальную конечную точку виртуальной сети экземпляра.

- Для Управляемый экземпляр SQL Azure частных конечных точек требуется специальная настройка для настройки требуемого разрешения DNS, как описано в разделе "Настройка разрешения доменных имен для частной конечной точки".

- Частные конечные точки всегда используют тип прокси-подключения независимо от параметра типа подключения.

Создание частной конечной точки в виртуальной сети

Создайте частную конечную точку с помощью портал Azure, Azure PowerShell или Azure CLI:

После создания частной конечной точки также может потребоваться утвердить его создание в целевой виртуальной сети; см . статью "Проверка и утверждение запроса на создание частной конечной точки".

Чтобы сделать частную конечную Управляемый экземпляр SQL точку полностью функциональной, следуйте инструкциям по настройке разрешения доменных имен для частной конечной точки.

Создание частной конечной точки в службе PaaS или SaaS

Некоторые службы PaaS и SaaS Azure могут использовать частные конечные точки для доступа к данным из их сред. Процедура настройки частной конечной точки в такой службе (иногда называется "управляемой частной конечной точкой" или "частной конечной точкой в управляемой виртуальной сети") зависит от служб. Администратору по-прежнему необходимо проверить и утвердить запрос по Управляемый экземпляр SQL Azure, как описано в разделе "Проверка" и утверждение запроса на создание частной конечной точки.

Примечание.

Управляемый экземпляр SQL Azure требует, чтобы строка подключения от клиента SQL носили имя экземпляра в качестве первого сегмента доменного имени (например: <instance-name>.<dns-zone>.database.windows.net). Службы PaaS и SaaS, пытающиеся подключиться к частной конечной точке Управляемый экземпляр SQL Azure через его IP-адрес, не смогут подключаться.

Создание частной конечной точки между клиентами

Частные конечные точки для Управляемый экземпляр SQL Azure также можно создавать в разных клиентах Azure. Для этого администратор виртуальной сети, в которой должна появиться частная конечная точка, сначала должен получить полный идентификатор ресурса Управляемый экземпляр SQL Azure, из которого они собираются запросить частную конечную точку. С помощью этой информации можно создать новую частную конечную точку в центре Приватный канал. Как и раньше, администратор Управляемый экземпляр SQL Azure получит запрос, который он может проверить и утвердить или отклонить, как в случае проверки и утверждения запроса на создание частной конечной точки.

Проверка и утверждение запроса на создание частной конечной точки

После создания частной конечной точки администратор SQL может управлять подключением частной конечной точки к Управляемый экземпляр SQL Azure. Первым шагом для управления подключением к новой частной конечной точке является проверка и утверждение частной конечной точки. Этот шаг выполняется автоматически, если у пользователя или службы, создающих частную конечную точку, есть достаточные разрешения Azure RBAC в отношении ресурса Управляемого экземпляра SQL Azure. Если у пользователя недостаточно разрешений, необходимо выполнить проверку и утверждение частной конечной точки вручную.

Чтобы утвердить частную конечную точку, выполните следующие действия.

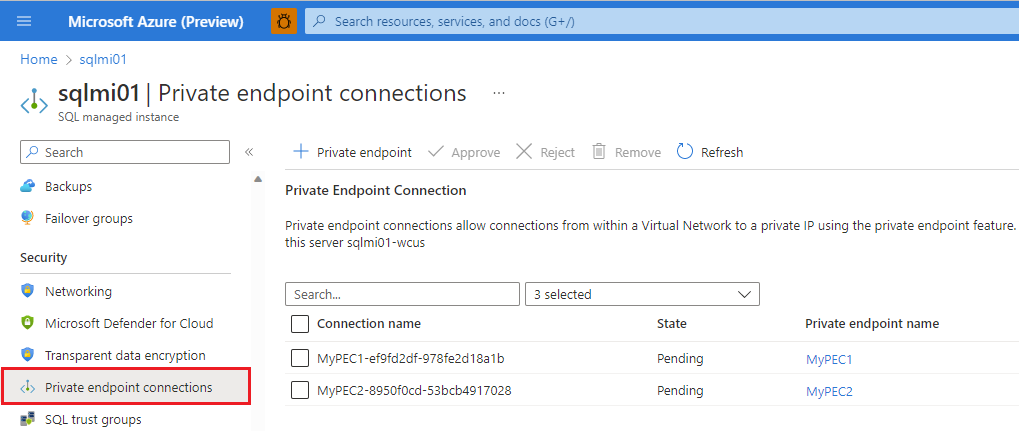

Перейдите к Управляемый экземпляр SQL Azure в портал Azure.

В разделе "Безопасность" выберите подключения к частной конечной точке.

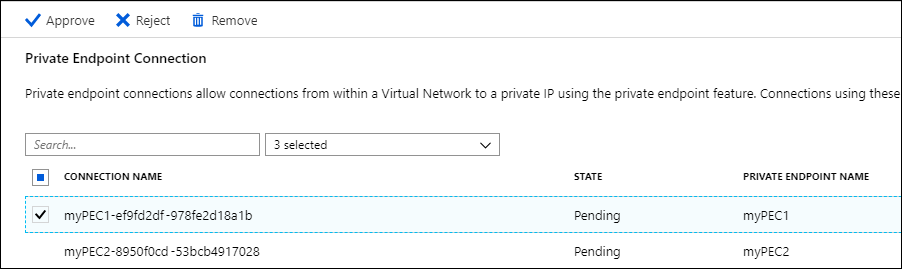

Просмотрите подключения с состоянием ожидания и установите флажок, чтобы выбрать одно или несколько подключений к частной конечной точке для утверждения или отклонения.

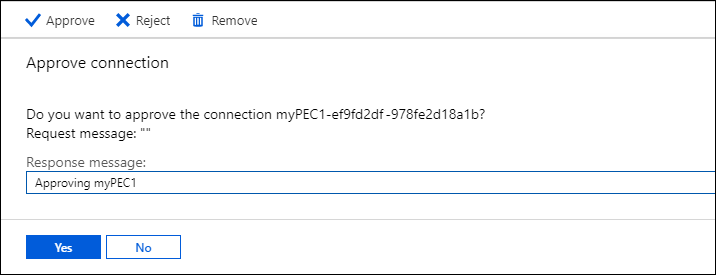

Выберите "Утвердить" или "Отклонить", а затем нажмите кнопку "Да" в диалоговом окне с проверкой действия.

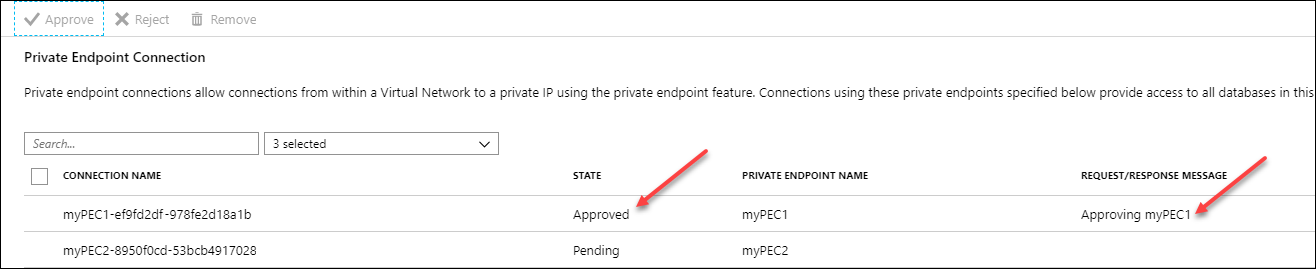

После утверждения или отклонения подключения список подключений к частной конечной точке отражает состояние текущих подключений к частной конечной точке, а также сообщение "Запрос и ответ ".

Настройка разрешения доменных имен для частной конечной точки

После создания частной конечной точки для Управляемый экземпляр SQL Azure необходимо настроить разрешение доменных имен, как в противном случае попытки входа завершаются ошибкой. Приведенный ниже метод подходит для виртуальных сетей, использующих разрешение Azure DNS. Если виртуальная сеть настроена для использования пользовательского DNS-сервера, измените действия соответствующим образом.

Чтобы настроить разрешение доменных имен для частной конечной точки в экземпляре, доменное имя виртуальной сети которого является <instance-name>.<dns-zone>.database.windows.netлокальной конечной точкой, выполните одну из двух процедур, приведенных ниже, в зависимости от того, находится ли экземпляр и его частная конечная точка в одной виртуальной сети или в разных виртуальных сетях.

Внимание

Не измен Управляемый экземпляр SQL Azure яйте способ разрешения доменного имени виртуальной сети в собственной виртуальной сети. Это нарушает способность экземпляра выполнять операции управления.

Выполните следующие действия, если частная конечная точка и Управляемый экземпляр SQL Azure находятся в разных виртуальных сетях.

После выполнения этих действий клиенты SQL, подключающиеся из <instance-name>.<dns-zone>.database.windows.net виртуальной сети конечной точки, будут прозрачно перенаправлены через частную конечную точку.

Получите IP-адрес частной конечной точки, посетив Центр Приватного канала или выполнив следующие действия:

Перейдите к Управляемый экземпляр SQL Azure в портал Azure.

В разделе "Безопасность" выберите подключения к частной конечной точке.

Найдите подключение частной конечной точки в таблице и выберите имя частной конечной точки для выбранного подключения.

На странице *Обзор выберите сетевой интерфейс.

На странице "Обзор" установите флажок Essentials, чтобы определить и скопировать частный IP-адрес.

Создайте частную зону Azure DNS с именем

privatelink.<dns-zone>.database.windows.net.Создайте связь между частной зоной DNS и виртуальной сетью конечной точки.

В зоне DNS создайте новый набор записей со следующими значениями:

- Имя:

<instance-name> - Тип: A

- IP-адрес: IP-адрес частной конечной точки, полученной в предыдущем наборе.

- Имя:

Следующие шаги

- Узнайте об архитектуре подключения Управляемый экземпляр SQL Azure.

- Дополнительные сведения о Приватный канал Azure и частных конечных точках.

- Список служб Azure PaaS, совместимых с Приватный канал, см. в списке доступности Приватный канал Azure