Пилотный проект и развертывание Microsoft Defender для конечной точки

Область применения:

- Microsoft Defender XDR

В этой статье представлен рабочий процесс для пилотного развертывания Microsoft Defender для конечной точки в организации. Эти рекомендации можно использовать для подключения Microsoft Defender для конечной точки в качестве отдельного средства кибербезопасности или в составе комплексного решения с помощью Microsoft Defender XDR.

В этой статье предполагается, что у вас есть рабочий клиент Microsoft 365 и вы выполняете пилотное развертывание Microsoft Defender для конечной точки в этой среде. Эта практика будет поддерживать все параметры и настройки, настроенные во время пилотного проекта для полного развертывания.

Defender для конечной точки вносит свой вклад в архитектуру "Никому не доверяй", помогая предотвратить или уменьшить ущерб для бизнеса в результате нарушения безопасности. Дополнительные сведения см. в статье Предотвращение или уменьшение ущерба для бизнеса в результате нарушения бизнес-сценария платформы внедрения "Никому не доверяй" (Майкрософт).

Комплексное развертывание XDR в Microsoft Defender

Это статья 4 из 6 в серии, помогающая развернуть компоненты XDR в Microsoft Defender, включая расследование инцидентов и реагирование на них.

Статьи этой серии соответствуют следующим этапам комплексного развертывания:

| Этап | Ссылка |

|---|---|

| О. Запуск пилотного проекта | Запуск пилотного проекта |

| Б. Пилотный проект и развертывание компонентов XDR в Microsoft Defender | - Пилотное развертывание Defender для удостоверений - Пилотное развертывание Defender для Office 365 - Пилотный проект и развертывание Defender для конечной точки (эта статья) - Пилотный проект и развертывание Microsoft Defender для облачных приложений |

| C. Исследование угроз и реагирование на них | Практическое исследование инцидентов и реагирование на инциденты |

Пилотный и развертывание рабочего процесса для Defender для удостоверений

На следующей схеме показан общий процесс развертывания продукта или службы в ИТ-среде.

Вы начинаете с оценки продукта или службы и того, как они будут работать в вашей организации. Затем вы пилотируете продукт или службу с подходящим небольшим подмножеством производственной инфраструктуры для тестирования, обучения и настройки. Затем постепенно увеличивайте область развертывания, пока не будет охвачена вся инфраструктура или организация.

Ниже приведен рабочий процесс для пилотного развертывания и развертывания Defender для удостоверений в рабочей среде.

Выполните следующие действия:

- Проверка состояния лицензии

- Подключение конечных точек с помощью любого из поддерживаемых средств управления

- Проверка пилотной группы

- Опробуйте возможности

Ниже приведены рекомендуемые действия для каждого этапа развертывания.

| Этап развертывания | Описание |

|---|---|

| Оценка | Выполните оценку продукта для Defender для конечной точки. |

| Пилотный проект | Выполните шаги 1–4 для пилотной группы. |

| Полное развертывание | Настройте пилотную группу на шаге 3 или добавьте группы, чтобы выйти за рамки пилотного проекта и в конечном итоге включить все ваши устройства. |

Защита организации от хакеров

Defender для удостоверений обеспечивает эффективную защиту самостоятельно. Однако в сочетании с другими возможностями XDR в Microsoft Defender Defender для конечной точки предоставляет данные в общие сигналы, которые вместе помогают остановить атаки.

Ниже приведен пример кибератаки и того, как компоненты XDR в Microsoft Defender помогают обнаруживать и устранять ее.

Defender для конечной точки обнаруживает уязвимости устройств и сети, которые в противном случае могут быть использованы для устройств, управляемых вашей организацией.

XDR в Microsoft Defender сопоставляет сигналы от всех компонентов Microsoft Defender, чтобы предоставить полную историю атаки.

Архитектура Defender для конечной точки

На следующей схеме показана архитектура и интеграция Microsoft Defender для конечной точки.

В этой таблице описывается иллюстрация.

| Выноска | Описание |

|---|---|

| 1 | Подключение устройств осуществляется с помощью одного из поддерживаемых средств управления. |

| 2 | Подключенные устройства предоставляют сигнальные данные Microsoft Defender для конечной точки и реагируют на них. |

| 3 | Управляемые устройства присоединяются и (или) регистрируются в Microsoft Entra ID. |

| 4 | Присоединенные к домену устройства Windows синхронизируются с Идентификатором Microsoft Entra с помощью Microsoft Entra Connect. |

| 5 | Управление оповещениями, исследованиями и ответами Microsoft Defender для конечной точки осуществляется в XDR в Microsoft Defender. |

Совет

Microsoft Defender для конечной точки также поставляется с лабораторией оценки продукта, в которой можно добавлять предварительно настроенные устройства и выполнять симуляции для оценки возможностей платформы. В лаборатории есть упрощенный интерфейс настройки, который поможет быстро продемонстрировать ценность Microsoft Defender для конечной точки, включая рекомендации по многим функциям, таким как расширенная охота и аналитика угроз. Дополнительные сведения см. в разделе Оценка возможностей. Основное различие между рекомендациями, приведенными в этой статье, и лабораторией оценки заключается в том, что среда оценки использует производственные устройства, в то время как в лаборатории оценки используются нерабочие устройства.

Шаг 1. Проверка состояния лицензии

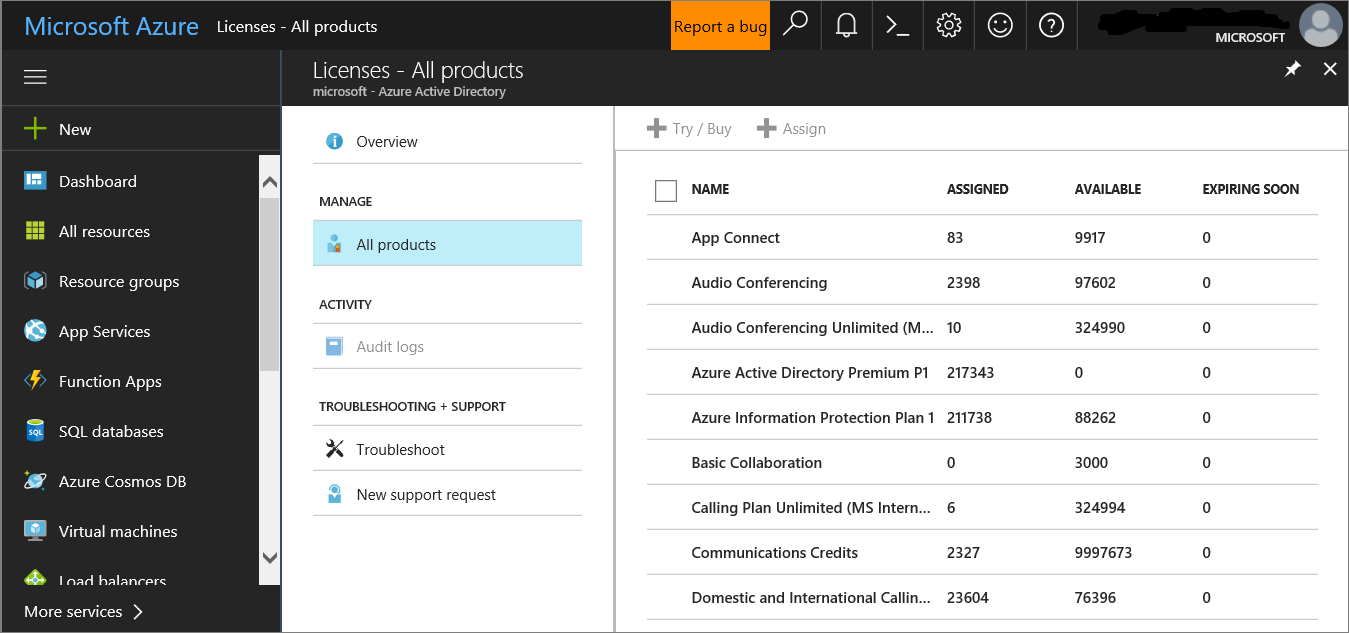

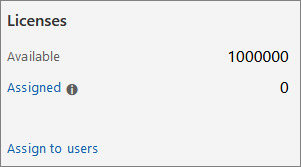

Сначала необходимо проверить состояние лицензии, чтобы убедиться, что она была подготовлена должным образом. Это можно сделать в Центре администрирования или на портале Microsoft Azure.

Чтобы просмотреть лицензии, перейдите на портал Microsoft Azure и перейдите в раздел лицензии на портал Microsoft Azure.

Кроме того, в Центре администрирования перейдите в раздел Выставление счетов>подписки.

На экране отображаются все подготовленные лицензии и их текущее состояние.

Шаг 2. Подключение конечных точек с помощью любого из поддерживаемых средств управления

Убедившись, что состояние лицензии подготовлено правильно, можно приступить к подключению устройств к службе.

Для оценки Microsoft Defender для конечной точки рекомендуется выбрать несколько устройств Windows для проведения оценки.

Вы можете использовать любое из поддерживаемых средств управления, но Intune обеспечивает оптимальную интеграцию. Дополнительные сведения см. в статье Настройка Microsoft Defender для конечной точки в Microsoft Intune.

В разделе Планирование развертывания описаны общие действия, необходимые для развертывания Defender для конечной точки.

Просмотрите это видео, чтобы получить краткий обзор процесса подключения и узнать о доступных средствах и методах.

Параметры средства подключения

В следующей таблице перечислены доступные средства на основе конечной точки, которую необходимо подключить.

| Конечная точка | Параметры инструментов |

|---|---|

| Windows | - Локальный сценарий (до 10 устройств) - Групповая политика - Microsoft Intune и диспетчер мобильных устройств - Microsoft Endpoint Configuration Manager - Скрипты VDI |

| macOS | - Локальные скрипты - Microsoft Intune - JAMF Pro - Управление мобильными устройствами |

| iOS | На основе приложений |

| Android | Microsoft Intune |

При пилотном запуске Microsoft Defender для конечной точки вы можете подключить несколько устройств к службе перед подключением всей организации.

Затем вы можете опробовать доступные возможности, такие как выполнение имитации атак и просмотр того, как Defender для конечной точки отображает вредоносные действия и позволяет эффективно реагировать.

Шаг 3. Проверка пилотной группы

После завершения действий по подключению, описанных в разделе Включить оценку, вы должны увидеть устройства в списке инвентаризации устройств примерно через час.

Когда вы увидите подключенные устройства, вы можете опробовать возможности.

Шаг 4. Опробуйте возможности

Теперь, когда вы завершили подключение некоторых устройств и убедились, что они сообщают службе, ознакомьтесь с продуктом, опробовав мощные возможности, доступные прямо в комплекте.

Во время пилотного проекта вы можете легко приступить к работе с некоторыми функциями, чтобы увидеть продукт в действии без выполнения сложных действий по настройке.

Начнем с проверки панелей мониторинга.

Просмотр инвентаризации устройств

В списке устройств вы увидите список конечных точек, сетевых устройств и устройств Интернета вещей в сети. Он не только предоставляет представление об устройствах в вашей сети, но и предоставляет подробные сведения о них, такие как домен, уровень риска, платформа ОС и другие сведения, чтобы легко идентифицировать устройства, наиболее подверженные риску.

Просмотр панели мониторинга управления уязвимостями в Microsoft Defender

Управление уязвимостями Defender помогает сосредоточиться на слабых местах, которые представляют собой наиболее срочный и самый высокий риск для организации. На панели мониторинга получите общее представление о оценке уязвимости организации, оценке безопасности Майкрософт для устройств, распределении уязвимостей устройств, основных рекомендациях по безопасности, наиболее уязвимом программном обеспечении, основных действиях по исправлению и основных предоставленных данных устройств.

Запуск имитации

Microsoft Defender для конечной точки поставляется со сценариями атаки "Сделай сам" , которые можно запустить на пилотных устройствах. Каждый документ содержит требования к ОС и приложениям, а также подробные инструкции, относящиеся к сценарию атаки. Эти скрипты безопасны, задокументированы и просты в использовании. Эти сценарии отражают возможности Defender для конечной точки и помогут вам провести исследование.

Для выполнения любого из предоставленных симуляций требуется по крайней мере одно подключенное устройство.

В разделе Справочные>& руководствах выберите, какие из доступных сценариев атак вы хотите имитировать:

Сценарий 1. Документ удаляет backdoor — имитирует доставку социально спроектированного документа приманки. Документ запускает специально созданный backdoor, который предоставляет злоумышленникам контроль.

Сценарий 2. Сценарий PowerShell в атаке без файлов имитирует атаку без файлов, основанную на PowerShell, показывающую сокращение направлений атаки и обнаружение вредоносных действий в памяти с помощью обучения устройств.

Сценарий 3. Автоматическое реагирование на инциденты активирует автоматическое исследование, которое автоматически ищет и устраняет артефакты нарушения для масштабирования емкости реагирования на инциденты.

Скачайте и прочитайте соответствующий пошаговый документ, предоставленный для выбранного сценария.

Скачайте файл имитации или скопируйте скрипт моделирования, перейдя в раздел Справочные>& руководства. Вы можете скачать файл или сценарий на тестовом устройстве, но это необязательно.

Запустите файл моделирования или скрипт на тестовом устройстве, как описано в пошаговом руководстве.

Примечание.

Симуляция файлов или скриптов имитирует действия атаки, но на самом деле являются безвредными и не повреждают и не компрометируют тестовое устройство.

Интеграция SIEM

Вы можете интегрировать Defender для конечной точки с Microsoft Sentinel или универсальной службой управления информационной безопасностью и событиями безопасности (SIEM), чтобы обеспечить централизованный мониторинг оповещений и действий из подключенных приложений. С помощью Microsoft Sentinel вы можете более полно анализировать события безопасности в организации и создавать сборники схем для эффективного и немедленного реагирования.

Microsoft Sentinel включает соединитель Defender для конечной точки. Дополнительные сведения см. в статье Соединитель Microsoft Defender для конечной точки для Microsoft Sentinel.

Сведения об интеграции с универсальными системами SIEM см. в статье Включение интеграции SIEM в Microsoft Defender для конечной точки.

Следующее действие

Включите сведения, приведенные в руководстве по операциям безопасности Defender для конечных точек , в процессы SecOps.

Следующий шаг для комплексного развертывания XDR в Microsoft Defender

Продолжайте комплексное развертывание XDR в Microsoft Defender с помощью пилотного проекта и разверните Microsoft Defender для облачных приложений.

Совет

Хотите узнать больше? Обратитесь к сообществу Майкрософт по безопасности в техническом сообществе Microsoft Defender XDR Tech Community.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по