Перенос сценариев управления удостоверениями из SAP IDM в Microsoft Entra

Помимо бизнес-приложений, SAP предлагает ряд технологий управления удостоверениями и доступом, включая SAP Cloud Identity Services и SAP Identity Management (SAP IDM), чтобы помочь своим клиентам поддерживать удостоверения в своих приложениях SAP. SAP IDM, которые организации развертывают локально, исторически предоставляли управление удостоверениями и доступом для развертываний SAP R/3. SAP завершит обслуживание для управления удостоверениями SAP. Для тех организаций, которые использовали SAP Identity Management, Корпорация Майкрософт и SAP совместно работают над разработкой рекомендаций для этих организаций по переносу сценариев управления удостоверениями из SAP Identity Management в Microsoft Entra.

Модернизация удостоверений является критически важным шагом к улучшению состояния безопасности организации и защите пользователей и ресурсов от угроз идентификации. Это стратегические инвестиции, которые могут обеспечить существенные преимущества за пределами более сильной системы безопасности, таких как улучшение взаимодействия с пользователем и оптимизация операционной эффективности. Администраторы во многих организациях выразили интерес к перемещению центра сценариев управления удостоверениями и доступом полностью в облако. Некоторые организации больше не будут иметь локальную среду, а другие интегрируют управление удостоверениями и доступом, размещенными в облаке, с оставшимися локальными приложениями, каталогами и базами данных. Дополнительные сведения о преобразовании облака для служб удостоверений см . в статье о состоянии преобразования облака и переходе в облако.

Microsoft Entra предлагает универсальную облачную платформу удостоверений, которая предоставляет пользователям, партнерам и клиентам единый идентификатор для доступа к облачным и локальным приложениям, а также для совместной работы с любой платформой и устройством. В этом документе содержатся рекомендации по вариантам миграции и подходам к перемещению сценариев управления удостоверениями (IAM) из SAP Identity Management в облачные службы Microsoft Entra и будут обновлены по мере того, как новые сценарии становятся доступными для миграции.

Общие сведения об интеграции продуктов Microsoft Entra и sap

Microsoft Entra — это семейство продуктов, включая идентификатор Microsoft Entra (прежнее название — Azure Active Directory) и Управление идентификацией Microsoft Entra. Идентификатор Microsoft Entra — это облачная служба управления удостоверениями и доступом, которую сотрудники и гости могут использовать для доступа к ресурсам. Он обеспечивает надежную проверку подлинности и безопасный адаптивный доступ, а также интегрируется как с локальными устаревшими приложениями, так и тысячами приложений SaaS, обеспечивая простой интерфейс конечных пользователей. Управление идентификацией Microsoft Entra предоставляет дополнительные возможности для автоматического установления удостоверений пользователей в приложениях, необходимых для доступа, а также обновления и удаления удостоверений пользователей в качестве изменения состояния задания или ролей.

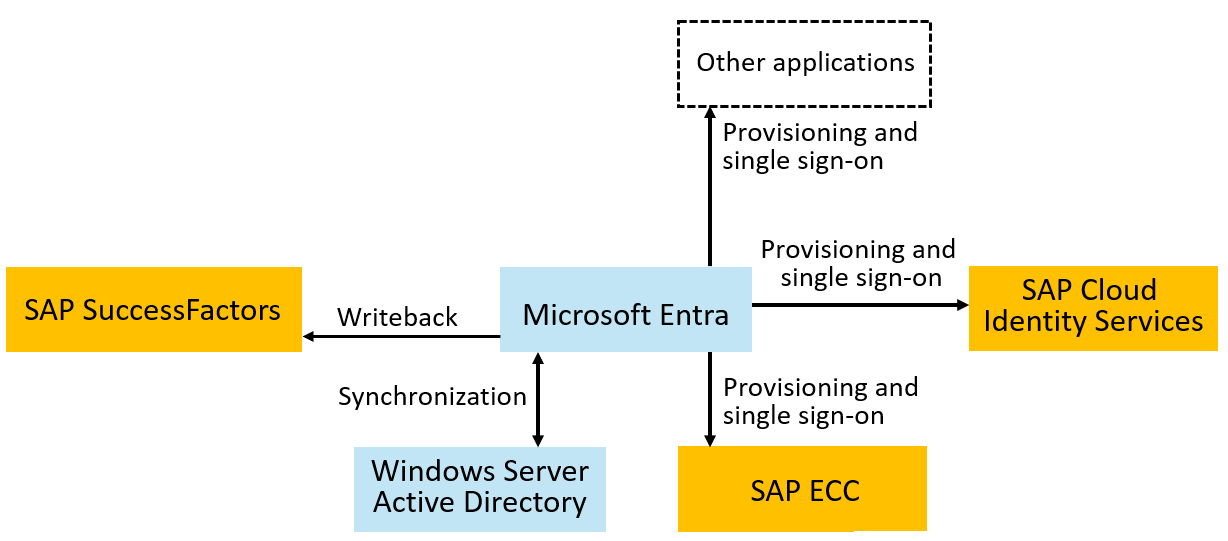

Microsoft Entra предоставляет пользовательские интерфейсы, включая Центр администрирования Microsoft Entra, порталы myapps и myaccess, а также предоставляет REST API для операций управления удостоверениями и делегированного пользовательского самообслуживания. Идентификатор Microsoft Entra включает интеграции с SuccessFactors, SAP ERP Central Component (SAP ECC) и с помощью sap Cloud Identity Services, может обеспечить подготовку и единый вход в S/4HANA и многие другие приложения SAP. Дополнительные сведения об этих интеграции см. в статье "Управление доступом к приложениям SAP". Microsoft Entra также реализует стандартные протоколы, такие как SAML, SCIM, SOAP и OpenID Connect, чтобы напрямую интегрироваться с множеством приложений для единого входа и подготовки. Microsoft Entra также имеет агенты, включая облачную синхронизацию Microsoft Entra Connect и агент подготовки для подключения облачных служб Microsoft Entra к локальным приложениям, каталогам и базам данных организации.

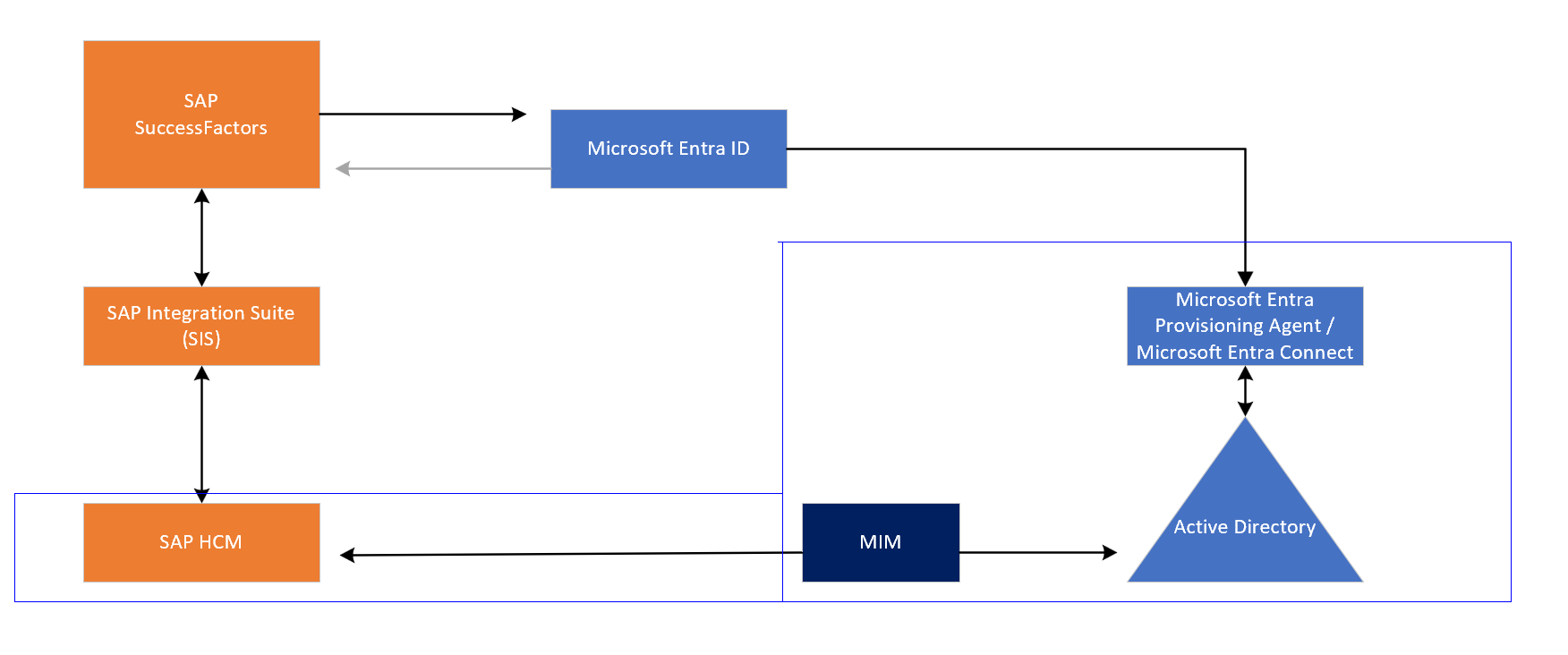

На следующей схеме показан пример топологии для подготовки пользователей и единого входа. В этой топологии рабочие роли представлены в SuccessFactors и должны иметь учетные записи в домене Windows Server Active Directory в Microsoft Entra, SAP ECC и облачных приложениях SAP. В этом примере показана организация с доменом Windows Server AD; Однако Windows Server AD не требуется.

Планирование миграции сценариев управления удостоверениями в Microsoft Entra

С момента внедрения SAP IDM ландшафт управления удостоверениями и доступом развивался с новыми приложениями и новыми бизнес-приоритетами, поэтому подходы, рекомендуемые для решения вариантов использования IAM, во многих случаях будут отличаться сегодня, чем те организации, которые ранее были реализованы для SAP IDM. Поэтому организации должны спланировать поэтапный подход к миграции сценариев. Например, одна организация может определить приоритет при переносе сценария самостоятельного сброса пароля конечным пользователем в качестве одного шага, а затем после завершения перемещения сценария подготовки. Например, организация может сначала развернуть функции Microsoft Entra в отдельном промежуточном клиенте, работающем параллельно с существующей системой управления удостоверениями и рабочим клиентом, а затем перенести конфигурации для сценариев по одному из промежуточного клиента в рабочий клиент и выводить из существующей системы управления удостоверениями. Порядок, в котором организация выбирает перемещение своих сценариев, зависит от их общих ИТ-приоритетов и влияния на других заинтересованных лиц, таких как конечные пользователи, нуждающиеся в обновлении обучения, или владельцы приложений. Организации также могут структурировать миграцию сценариев IAM вместе с другой ИТ-модернизацией, например перемещение других сценариев вне управления удостоверениями из локальной технологии SAP в SuccessFactors, S/4HANA или других облачных служб. Вы также можете использовать эту возможность для очистки и удаления устаревших интеграций, прав доступа или ролей, а также для консолидации по необходимости.

Чтобы начать планирование миграции,

- Определите текущие и запланированные варианты использования IAM в стратегии модернизации IAM.

- Анализ требований этих вариантов использования и соответствие этим требованиям к возможностям служб Microsoft Entra.

- Определите временные рамки и заинтересованные стороны для реализации новых возможностей Microsoft Entra для поддержки миграции.

- Определите процесс перехода для приложений для перемещения единого входа, жизненного цикла идентификации и управления жизненным циклом доступа в Microsoft Entra.

Поскольку миграция SAP IDM, скорее всего, будет включать интеграцию с существующими приложениями SAP, просмотрите интеграции с источниками SAP и целевыми целями , чтобы определить последовательность подключения приложений и как приложения будут интегрироваться с Microsoft Entra.

Службы и партнеры по интеграции для развертывания Microsoft Entra с помощью приложений SAP

Партнеры также могут помочь вашей организации с планированием и развертыванием Microsoft Entra с такими приложениями SAP, как SAP S/4HANA. Клиенты могут привлекать партнеров, перечисленных в поиске партнеров microsoft Solution Partner, или выбрать из этих служб и партнеров интеграции, перечисленных в следующей таблице. Описания и связанные страницы предоставляются самими партнерами. Описание можно использовать для идентификации партнера для развертывания Microsoft Entra с приложениями SAP, которые могут потребоваться связаться и узнать больше.

| Имя | Описание |

|---|---|

| Акцентюр и Аванад | "Accenture и Avanade являются глобальными лидерами в Microsoft Security и SAP Services. Благодаря нашему уникальному сочетанию навыков Майкрософт и SAP мы можем помочь вам понять и успешно спланировать миграцию с SAP IdM на идентификатор Microsoft Entra. Благодаря нашим ресурсам доставки и опыту, Avanade и Accenture могут помочь вам ускорить проект миграции, чтобы достичь ваших целей с меньшим риском. Акцентура уникальна, чтобы помочь крупным глобальным предприятиям, дополненный глубоким опытом Avanade с поддержкой обоих средних и крупных предприятий на пути миграции. Наши обширные знания и опыт помогут вам ускорить процесс замены SAP IdM, максимизируя инвестиции в Идентификатор Microsoft Entra". |

| Кампана и Шотт | "Campana & Schott является международным консультантом по управлению и технологиями с более чем 600 сотрудниками в Европе и США. Мы сочетаем более 30 лет опыта управления проектами и трансформации с глубоким опытом в технологиях Майкрософт, ИТ-стратегии и ИТ-организации. В качестве партнера microsoft Solution для Microsoft Cloud мы предоставляем современную безопасность для Microsoft 365, приложений SaaS и устаревших локальных приложений". |

| Технология DXC | "Технология DXC помогает глобальным компаниям запускать критически важные системы и операции при модернизации ИТ-отдела, оптимизации архитектуры данных и обеспечения безопасности и масштабируемости в общедоступных, частных и гибридных облаках. С 30+ лет глобального стратегического партнерства с Корпорацией Майкрософт и SAP DXC имеет широкий опыт реализации SAP IDM в разных отраслях". |

| Эдгиле, компания Wipro | "Edgile, компания Wipro, опирается на 25 лет опыта работы с SAP и Microsoft 365, чтобы легко перенести управление удостоверениями и доступом (IDM) для наших ценных клиентов. Как партнер Microsoft Entra Launch и партнер SAP Global Strategic Services (GSSP), мы выделяемся в области модернизации и управления изменениями IAM. Наша команда экспертов Edgile и Wipro используют уникальный подход, обеспечивая успешные преобразования облачных удостоверений и безопасности для наших клиентов». |

| Решение IB | "IBsolution является одним из самых опытных консультантов SAP Identity Management во всем мире с послужной записью более 20 лет. Благодаря стратегическому подходу и предварительно упакованным решениям компания сопровождает клиентов в переходе от SAP Управление идентификацией Microsoft Entra IdM к наиболее рекомендуемым преемникам IdM SAP". |

| KPMG | "KPMG и Майкрософт еще больше укрепить свой альянс, предоставляя комплексное предложение по управлению удостоверениями. Благодаря эффективной навигации по сложностям системы управления удостоверениями сочетание расширенных средств Microsoft Entra с KPMG Powered Enterprise помогает управлять функциональным преобразованием. Эта синергетика может ускорить цифровые возможности, повысить эффективность работы, укрепить безопасность и обеспечить соответствие требованиям». |

| ObjektKultur | "В качестве давнего партнера Майкрософт Objektkultur оцифровывает бизнес-процессы с помощью консультаций, разработки и операций инновационных ИТ-решений. Благодаря глубокому опыту реализации решений по управлению удостоверениями и доступом в microsoft Technologies и интеграции приложений мы легко управляем клиентами с поэтапной реализацией SAP IDM до надежного Microsoft Entra, гарантируя безопасный, управляемый и оптимизированный управление удостоверениями и доступом в облаке». |

| Patecco | "PATECCO является немецкой ИТ-консалтинговой компанией, специализирующейся на разработке, поддержке и реализации решений управления удостоверениями и доступом на основе новейших технологий. С высоким опытом в IAM и партнерстве с отраслевыми лидерами он предлагает специализированные услуги для клиентов из различных секторов, включая банковские, страховые, фарма, энергию, химию и коммунальные услуги". |

| Protiviti | "Как партнер Microsoft AI Cloud Solutions и SAP Gold Partner, опыт Protiviti в решениях Майкрософт и SAP не совпадает в отрасли. Объединение наших мощных партнерских отношений обеспечит нашим клиентам набор комплексных решений для централизованного управления удостоверениями и управления ролями». |

| PwC | "Службы управления удостоверениями и доступом PwC могут помочь во всех этапах возможностей, от того, чтобы оценить существующие возможности, развернутые в SAP IDM и стратегизировать и спланировать целевое состояние и видение с помощью Управление идентификацией Microsoft Entra. PwC также может поддерживать и управлять средой как управляемой службой после перехода в режиме реального времени". |

| СИДИТ | "SITS, ведущий поставщик кибербезопасности в регионе DACH, поддерживает клиентов с консультантами верхнего уровня, инженерными, облачными технологиями и управляемыми службами. В качестве партнера Microsoft Solutions для безопасности, современной работы и инфраструктуры Azure мы предлагаем нашим клиентам консультации, реализацию, поддержку и управляемые службы по обеспечению безопасности, соответствию, идентификации и конфиденциальности". |

| Traxion | "Traxion, часть группы SITS, работает в регионе BeNeLux. Traxion является ИТ-компанией с 160 сотрудниками и более 24 лет опыта, мы специализируемся на решениях по управлению удостоверениями. В качестве партнера Майкрософт мы предоставляем рекомендации, реализацию и поддержку IAM верхнего уровня, обеспечивая надежные, долгосрочные отношения с клиентами". |

Руководство по миграции для каждого сценария SAP IDM

В следующих разделах приведены ссылки на инструкции по переносу каждого сценария SAP IDM в Microsoft Entra. Не все разделы могут иметь отношение к каждой организации в зависимости от сценариев SAP IDM, развернутых организацией.

Не забудьте отслеживать эту статью, документацию по продуктам Microsoft Entra и соответствующую документацию по продуктам SAP для обновлений, так как возможности обоих продуктов продолжают развиваться, чтобы разблокировать больше миграции и новых сценариев, включая интеграции Microsoft Entra с SAP контроль доступа (SAP AC) и SAP Cloud Identity Access Management (SAP IAG).

Перенос хранилища удостоверений в клиент идентификатора Microsoft Entra ID

В SAP IDM хранилище удостоверений — это репозиторий сведений об удостоверении, включая пользователей, группы и их путь аудита. В Microsoft Entra клиент — это экземпляр идентификатора Microsoft Entra, в котором сведения об одной организации находятся в том числе объекты организации, такие как пользователи, группы и устройства. Клиент также содержит политики доступа и соответствия ресурсам, таким как приложения, зарегистрированные в каталоге. Основные функции, обслуживаемые клиентом, включают проверку подлинности удостоверения, а также управление доступом к ресурсам. Клиенты содержат привилегированные корпоративные данные и безопасно изолированы от других клиентов. Кроме того, клиенты могут быть настроены на сохранение и обработку данных организации в определенном регионе или облаке, что позволяет организациям использовать арендаторы в качестве механизма для удовлетворения требований к месту хранения данных и обработки требований к соответствию.

Организации, имеющие Microsoft 365, Microsoft Azure или другие веб-службы Microsoft Online Services, уже будут иметь клиент Идентификатора Microsoft Entra, который лежит в основе этих служб. Кроме того, организация может иметь дополнительных клиентов, таких как клиент с определенными приложениями и настроенный для соответствия стандартам , таким как PCI-DSS , применимым к этим приложениям. Дополнительные сведения о том, подходит ли существующий клиент, см. в разделе изоляции ресурсов с несколькими клиентами. Если у вашей организации еще нет клиента, просмотрите планы развертывания Microsoft Entra.

Перед переносом сценариев в клиент Microsoft Entra необходимо ознакомиться с пошаговой инструкцией.

- Определение политики организации с предварительными условиями пользователя и другими ограничениями для доступа к приложению

- Определите топологию подготовки и проверки подлинности. Аналогично управлению жизненным циклом удостоверений SAP IDM, один клиент Идентификатора Microsoft Entra может подключаться к нескольким облачным и локальным приложениям для подготовки и единого входа.

- Убедитесь, что в этом клиенте выполнены предварительные требования организации, включая наличие соответствующих лицензий Microsoft Entra в этом клиенте для функций, которые вы будете использовать.

Перенос существующих данных IAM в клиент идентификатора Microsoft Entra

В SAP IDM хранилище удостоверений представляет данные удостоверений с помощью таких типов записей, как MX_PERSON, MX_ROLEили MX_PRIVILEGE.

Пользователь представлен в клиенте Идентификатора Microsoft Entra в качестве пользователя. Если у вас есть пользователи, которые еще не находятся в идентификаторе Microsoft Entra, вы можете расширить схему пользователя Microsoft Entra с атрибутами расширения при необходимости, массово создавать пользователей в идентификаторе Microsoft Entra из CSV-файла, а затем выдавать учетные данные новым пользователям, чтобы они могли пройти проверку подлинности в идентификаторе Microsoft Entra.

Бизнес-роль может быть представлена в Управление идентификацией Microsoft Entra в виде пакета доступа для управления правами. Вы можете управлять доступом к приложениям, переносив модель ролей организации в Управление идентификацией Microsoft Entra, что приводит к пакету доступа для каждой бизнес-роли.

Привилегия или техническая роль в целевой системе может быть представлена в Microsoft Entra как роль приложения или в качестве группы безопасности в зависимости от требований целевой системы для использования данных идентификатора Microsoft Entra для авторизации. Дополнительные сведения см . в статье об интеграции приложений с идентификатором Microsoft Entra ID и создании базового плана проверки доступа.

Динамическая группа имеет отдельные возможные представления в Microsoft Entra. В Microsoft Entra вы можете автоматически поддерживать коллекции пользователей, например всех с определенным значением атрибута центра затрат, используя динамические группы Microsoft Entra ID или Управление идентификацией Microsoft Entra управление правами с политиками автоматического назначения пакетов доступа. Командлеты PowerShell можно использовать для создания динамических групп или создания политик автоматического назначения в массовом режиме.

Перенос сценариев управления пользователями

С помощью Центра администрирования Microsoft Entra API Microsoft Graph и PowerShell администраторы могут легко выполнять повседневные действия по управлению удостоверениями, включая создание пользователя, блокировку входа пользователя, добавление пользователя в группу или удаление пользователя.

Чтобы включить операцию в масштабе, Microsoft Entra позволяет организациям автоматизировать процессы жизненного цикла удостоверений.

В идентификаторе и Управление идентификацией Microsoft Entra Microsoft Entra можно автоматизировать процессы жизненного цикла удостоверений с помощью следующих способов:

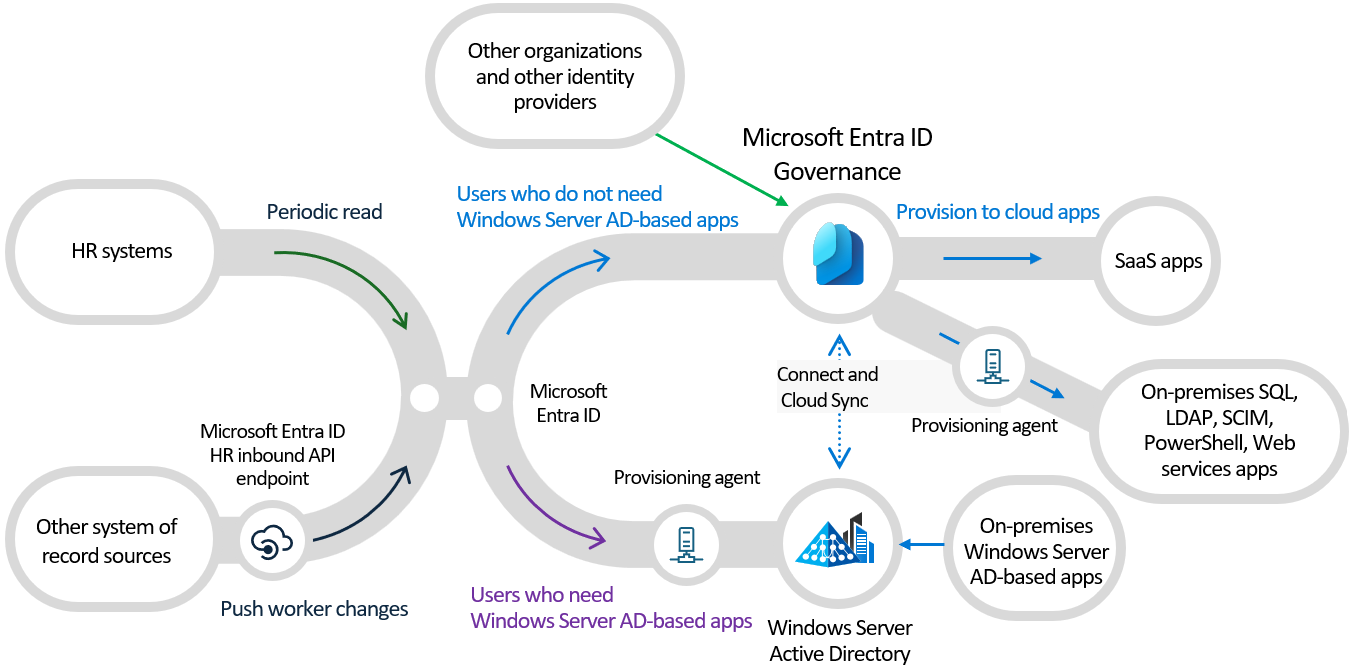

- Входящий трафик подготовки из источников кадров вашей организации извлекает сведения о рабочей роли из Workday и SuccessFactors, чтобы автоматически поддерживать удостоверения пользователей как в Active Directory, так и в идентификаторе Microsoft Entra.

- Пользователи, уже присутствующие в Active Directory, могут автоматически создаваться и поддерживаться в идентификаторе Microsoft Entra с помощью подготовки между каталогами.

- Управление идентификацией Microsoft Entra рабочие процессы жизненного цикла автоматизируют задачи рабочего процесса, выполняемые на определенных ключевых событиях, например, прежде чем новый сотрудник планирует начать работу в организации, так как они изменяют состояние во время их работы в организации, и по мере того, как они покидают организацию. Например, рабочий процесс можно настроить для отправки электронной почты с временным доступом к руководителю нового пользователя или приветственному сообщению электронной почты пользователю в первый день.

- Политики автоматического назначения в управлении правами для добавления и удаления членства в группах пользователя, ролей приложений и ролей сайта SharePoint на основе изменений атрибутов пользователя. Пользователи также могут назначаться группам, командам, ролям Microsoft Entra, ролям ресурсов Azure и сайтам SharePoint Online, используя управление правами и управление привилегированными пользователями, как показано в разделе управления жизненным циклом доступа.

- После того как пользователи находятся в идентификаторе Microsoft Entra с правильными членством в группах и назначениями ролей приложений, подготовка пользователей может создавать, обновлять и удалять учетные записи пользователей в других приложениях с соединителями для сотен облачных и локальных приложений с помощью SCIM, LDAP и SQL.

- Для жизненного цикла гостей можно указать в управлении правами другие организации, пользователи которых могут запрашивать доступ к ресурсам вашей организации. Когда один из этих пользователей утвержден, управление правами автоматически добавляет их в качестве гостя B2B в каталог вашей организации и назначает соответствующий доступ. А управление правами автоматически удаляет гостевого пользователя B2B из каталога вашей организации при истечении срока действия или отмене прав доступа.

- Проверки доступа автоматизирует повторяющиеся проверки существующих гостей, уже имеющихся в каталоге вашей организации, и удаляет этих пользователей из каталога вашей организации, когда им больше не нужен доступ.

При переходе с другого продукта IAM следует помнить, что реализации концепций IAM в Microsoft Entra могут отличаться от реализаций этих понятий в других продуктах IAM. Например, организации могут выразить бизнес-процесс для событий жизненного цикла, таких как подключение новых сотрудников, и некоторые продукты IAM реализованы через рабочий процесс в основе рабочего процесса. В отличие от этого, Microsoft Entra имеет множество встроенных процедур автоматизации и не требует определения рабочих процессов для большинства действий автоматизации управления удостоверениями. Например, Microsoft Entra можно настроить, что при обнаружении новой рабочей роли в системе кадров, такой как SuccessFactors, Microsoft Entra автоматически создает учетные записи пользователей для этой новой рабочей роли в Windows Server AD, Идентификатор Microsoft Entra, подготавливает их к приложениям, добавляет их в группы и назначает им соответствующие лицензии. Аналогичным образом обработка утверждения запроса на доступ не требует определения рабочего процесса. В Microsoft Entra рабочие процессы требуются только для следующих ситуаций:

- Рабочие процессы можно использовать в процессе присоединения, перемещения и выхода для рабочей роли, доступной для рабочих процессов жизненного цикла Microsoft Entra, встроенных задач. Например, администратор может определить рабочий процесс с задачей для отправки сообщения электронной почты с временным проходом доступа для новой рабочей роли. Администратор также может добавлять выноски из рабочих процессов жизненного цикла в Azure Logic Apps во время присоединения, перемещения и выхода рабочих процессов.

- Рабочие процессы можно использовать для добавления шагов в процесс назначения запроса доступа и доступа. Шаги для многоэтапного утверждения, разделения обязанностей и истечения срока действия уже реализованы в управлении правами Microsoft Entra. Администратор может определять выноски из управления правами во время обработки запросов на назначение пакетов доступа, предоставления назначения и удаления назначений в рабочие процессы Azure Logic Apps.

Интеграция с источниками кадров SAP

Организации, имеющие SAP SuccessFactors, могут использовать ИДЕНТИФИКАТОР SAP для привлечения данных сотрудников из SAP SUccesFactors. Эти организации с SAP SuccessFactors могут легко перенести удостоверения для сотрудников из SuccessFactors в идентификатор Microsoft Entra ID или из SuccessFactors в локальная служба Active Directory с помощью соединителей идентификатора Microsoft Entra ID. Соединители поддерживают следующие сценарии:

- Нанимать новых сотрудников: когда новый сотрудник добавляется в SuccessFactors, учетная запись пользователя автоматически создается в идентификаторе Microsoft Entra ID и при необходимости Microsoft 365 и других приложений в качестве службы (SaaS), поддерживаемых идентификатором Microsoft Entra. Этот процесс включает обратную запись адреса электронной почты в SuccessFactors.

- Обновления атрибутов и профилей сотрудников: когда запись сотрудника обновляется в SuccessFactors (например, имя, название или менеджер), учетная запись пользователя сотрудника автоматически обновляется в идентификаторе Microsoft Entra ID и при необходимости Microsoft 365 и других приложениях SaaS, поддерживаемых идентификатором Microsoft Entra.

- Завершение работы сотрудников: когда сотрудник завершает работу в SuccessFactors, учетная запись пользователя сотрудника автоматически отключается в идентификаторе Microsoft Entra ID и при необходимости Microsoft 365 и других приложениях SaaS, поддерживаемых Идентификатором Microsoft Entra.

- Сотрудник повторно обновляется: когда сотрудник перезахвачен в SuccessFactors, старая учетная запись сотрудника может быть автоматически активирована или перепроверена (в зависимости от вашего предпочтения) идентификатору Microsoft Entra и при необходимости Microsoft 365 и другим приложениям SaaS, поддерживаемым идентификатором Microsoft Entra ID.

Вы также можете записать обратно из идентификатора Microsoft Entra в SAP SuccessFactors.

Пошаговые инструкции по жизненному циклу удостоверений с SAP SuccessFactors в качестве источника, включая настройку новых пользователей с соответствующими учетными данными в Windows Server AD или Идентификаторе Microsoft Entra, см. в статье "Планирование развертывания Microsoft Entra для подготовки пользователей с помощью источника SAP и целевых приложений".

Некоторые организации также использовали SAP IDM для чтения из SAP Human Capital Management (HCM). Организации, которые по-прежнему используют SAP Human Capital Management (HCM), также могут привести удостоверения в идентификатор Microsoft Entra. С помощью SAP Integration Suite можно синхронизировать списки рабочих ролей между SAP HCM и SAP SuccessFactors. Оттуда можно перенести удостоверения непосредственно в идентификатор Microsoft Entra ID или подготовить их в службы домен Active Directory с помощью встроенных интеграции подготовки, упомянутых ранее.

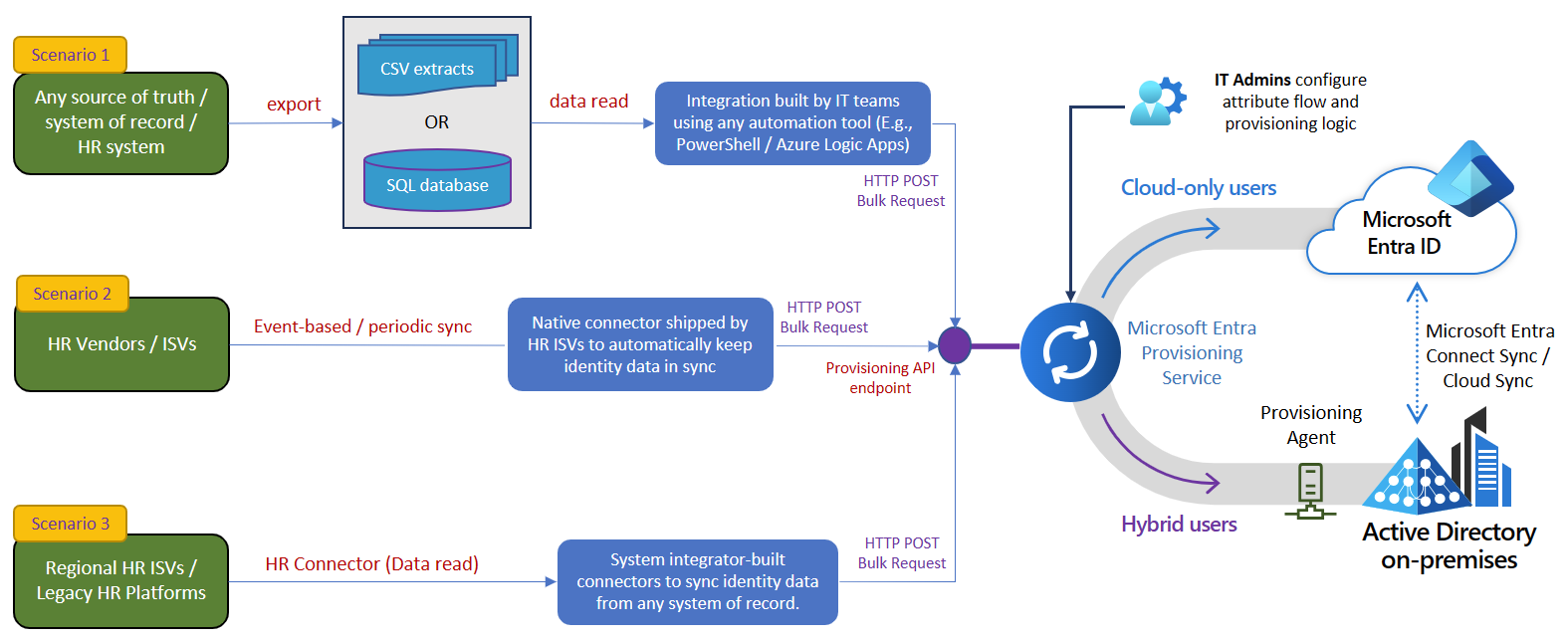

Если у вас есть другие системы источников записей, кроме SuccessFactors или SAP HCM, вы можете использовать API входящей подготовки Microsoft Entra для привлечения работников из этой системы записей в качестве пользователей в Windows Server или Идентификаторе Microsoft Entra.

Подготовка к системам SAP

Большинство организаций с ИДЕНТИФИКАТОРОМ SAP будут использовать его для подготовки пользователей в SAP ECC, SAP IAS, SAP S/4HANA или других приложениях SAP. Microsoft Entra имеет соединители для SAP ECC, облачных удостоверений SAP и SAP SuccessFactors. Подготовка в SAP S/4HANA или других приложениях требует, чтобы пользователи впервые присутствовали в идентификаторе Microsoft Entra. Когда у вас есть пользователи в идентификаторе Microsoft Entra, вы можете подготовить этих пользователей из идентификатора Microsoft Entra в SAP Cloud Identity Services или SAP ECC, чтобы разрешить им войти в приложения SAP. Затем облачные службы удостоверений SAP подготавливают пользователей из идентификатора Microsoft Entra, которые находятся в SAP Cloud Identity Directory в подчиненных приложениях SAP, включая SAP S/4HANA Cloud и SAP S/4HANA On-premise через соединитель sap cloud connector.

Пошаговые инструкции по жизненному циклу удостоверений с приложениями SAP в качестве целевого объекта см. в статье "Планирование развертывания Microsoft Entra для подготовки пользователей с помощью источника SAP и целевых приложений".

Чтобы подготовить пользователей к подготовке к работе с приложениями SAP, интегрированными с облачными службами удостоверений SAP, убедитесь, что службы облачных удостоверений SAP имеют необходимые сопоставления схем для этих приложений и подготавливают пользователей из идентификатора Microsoft Entra в sap Cloud Identity Services. При необходимости облачные службы удостоверений SAP будут подготавливать пользователей к подчиненным приложениям SAP. Затем вы можете использовать входящий персонал из SuccessFactors, чтобы сохранить список пользователей в идентификаторе Microsoft Entra id до актуальности, когда сотрудники присоединяются, перемещаются и покидают ее. Если у вашего клиента есть лицензия на Управление идентификацией Microsoft Entra, вы также можете автоматизировать изменения назначений ролей приложения в идентификаторе Microsoft Entra для облачных удостоверений SAP. Дополнительные сведения о выполнении разделения обязанностей и других проверок соответствия требованиям перед подготовкой см . в сценариях управления жизненным циклом доступа.

Чтобы подготовить пользователей в SAP ECC, убедитесь, что необходимые бизнес-API (BAPIs) для SAP ECC готовы к использованию Microsoft Entra для управления удостоверениями, а затем подготовьте пользователей из идентификатора Microsoft Entra в SAP ECC.

Инструкции по обновлению рабочей записи SAP SuccessFactor см . в руководстве по обратной записи из идентификатора Microsoft Entra в SAP SuccessFactors.

Если вы используете SAP NetWeaver AS для Java с Windows Server Active Directory в качестве источника данных, входящий трафик Microsoft Entra SuccessFactors можно использовать для автоматического создания и обновления пользователей в Windows Server AD.

Если вы используете SAP NetWeaver AS для Java с другим каталогом LDAP в качестве источника данных, можно настроить идентификатор Microsoft Entra для подготовки пользователей в каталоги LDAP.

После настройки подготовки пользователей в приложениях SAP необходимо включить единый вход для них. Идентификатор Microsoft Entra может служить поставщиком удостоверений и центром проверки подлинности для приложений SAP. Идентификатор Microsoft Entra может интегрироваться с SAP NetWeaver с помощью SAML или OAuth. Дополнительные сведения о настройке единого входа в SAP SaaS и современных приложениях см. в статье "Включение единого входа".

Подготовка к системам, не относящихся к SAP

Организации также могут использовать SAP IDM для подготовки пользователей к системам, не относящихся к SAP, включая Windows Server AD, и другие базы данных, каталоги и приложения. Эти сценарии можно перенести в идентификатор Microsoft Entra, чтобы идентификатор Microsoft Entra подготавливал копию этих пользователей в эти репозитории.

Для организаций с Windows Server AD организация, возможно, использовала Windows Server AD в качестве источника для пользователей и групп SAP IDM для привлечения в SAP R/3. Синхронизацию Microsoft Entra Connect или Microsoft Entra Cloud Sync можно использовать для доставки пользователей и групп из Windows Server AD в идентификатор Microsoft Entra. Кроме того, входящий трафик Microsoft Entra SuccessFactors можно использовать для автоматического создания и обновления пользователей в Windows Server AD и управления членством в группах в AD, используемых приложениями на основе AD . Почтовые ящики Exchange Online можно создавать автоматически для пользователей с помощью назначения лицензии с помощью группового лицензирования.

Для организаций с приложениями, зависящими от других каталогов, вы можете настроить идентификатор Microsoft Entra для подготовки пользователей в каталоги LDAP, включая OpenLDAP, службы упрощенного каталога Microsoft Active Directory, 389 каталогов, сервер Apache Directory, IBM Tivoli DS, Isode Directory, NetIQ eDirectory, Novell eDirectory, Open DJ, Open DS, Oracle (ранее Sun ONE) Directory Server выпуск Enterprise, и Сервер виртуального каталога RadiantOne (VDS).

Для организаций с приложениями, зависящими от базы данных SQL, можно настроить идентификатор Microsoft Entra для подготовки пользователей в базу данных SQL с помощью драйвера ODBC базы данных. Поддерживаемые базы данных: Microsoft SQL Server, Azure SQL, IBM DB2 9.x, IBM DB2 10.x, IBM DB2 11.5, Oracle 10g и 11g, Oracle 12c и 18c, MySQL 5.x, MySQL 8.x и Postgres. Сведения о SAP HANA см. в статье SAP Cloud Identity Services SAP HANA Database Connector (бета-версия).

Если существуют пользователи в каталоге, отличном от AD или базе данных, подготовленных идентификатором SAP IDM, и еще не находятся в идентификаторе Microsoft Entra и не могут быть сопоставлены с рабочей ролью в SAP SuccessFactors или другом источнике кадров, см . инструкции по управлению существующими пользователями приложения в идентификатор Microsoft Entra.

Microsoft Entra имеет встроенные интеграции подготовки с сотнями приложений SaaS; Полный список приложений, поддерживающих подготовку, см. в Управление идентификацией Microsoft Entra интеграции. Партнеры Майкрософт также предоставляют партнерские интеграции с дополнительными специализированными приложениями.

Для других встроенных приложений Microsoft Entra может подготавливать облачные приложения через SCIM и локальные приложения с помощью SCIM, SOAP или REST, PowerShell или соединителей, которые реализуют API ECMA. Если вы ранее использовали SPML для подготовки из SAP IDM, рекомендуется обновить приложения для поддержки нового протокола SCIM.

Для приложений без интерфейса подготовки рекомендуется использовать функцию Управление идентификацией Microsoft Entra для автоматизации создания билета ServiceNow, чтобы назначить запрос владельцу приложения при назначении или потере доступа к пакету доступа.

Миграция проверки подлинности и единого входа

Идентификатор Microsoft Entra выступает в качестве службы маркеров безопасности, позволяя пользователям проходить проверку подлинности в идентификаторе Microsoft Entra с помощью многофакторной и без пароля проверки подлинности, а затем иметь единый вход ко всем приложениям. Единый вход Microsoft Entra ID использует стандартные протоколы, включая SAML, OpenID Connect и Kerberos. Дополнительные сведения о едином входе в облачные приложения SAP см. в статье Об интеграции единого входа Microsoft Entra с SAP Cloud Identity Services.

Организации, у которых есть существующий поставщик удостоверений, например Windows Server AD, для пользователей могут настроить проверку подлинности гибридного удостоверения, чтобы идентификатор Microsoft Entra основан на существующем поставщике удостоверений. Дополнительные сведения о шаблонах интеграции см. в разделе "Выбор правильного метода проверки подлинности" для решения гибридного удостоверения Microsoft Entra.

Если у вас есть локальные системы SAP, вы можете модернизировать подключение пользователей вашей организации к этим системам с помощью клиента глобального безопасного доступа Частный доступ Microsoft Entra. Удаленные работники не должны использовать VPN для доступа к этим ресурсам, если у них установлен клиент глобального безопасного доступа. Клиент спокойно и легко подключает их к нужным ресурсам. Дополнительные сведения см. в Частный доступ Microsoft Entra.

Миграция самообслуживания конечных пользователей

Организации, возможно, использовали справку входа SAP IDM, чтобы разрешить пользователям сбрасывать пароль Windows Server AD.

Самостоятельный сброс пароля Microsoft Entra (SSPR) позволяет пользователям изменять или сбрасывать пароль без участия администратора или службы технической поддержки. После настройки Microsoft Entra SSPR пользователи могут зарегистрироваться при входе. Затем, если учетная запись пользователя заблокирована или они забыли пароль, они могут следовать запросам разблокировать себя и вернуться к работе. Когда пользователи изменяют или сбрасывают пароли с помощью SSPR в облаке, обновленные пароли также могут быть записаны обратно в локальную среду AD DS. Дополнительные сведения о том, как работает SSPR, см. в статье о самостоятельном сбросе пароля Microsoft Entra. Если вам нужно отправить изменения паролей в другие локальные системы в дополнение к идентификатору Microsoft Entra и Windows Server AD, это можно сделать с помощью такого средства, как служба уведомлений об изменении пароля (PCNS) с Помощью Microsoft Identity Manager (MIM). Сведения об этом сценарии см. в статье "Развертывание службы уведомлений об изменении пароля MIM".

Microsoft Entra также поддерживает самообслуживание конечных пользователей для управления группами, а также запросы на самостоятельный доступ, утверждение и проверки. Дополнительные сведения об управлении самостоятельным доступом с помощью Управление идентификацией Microsoft Entra см. в следующем разделе по управлению жизненным циклом доступа.

Перенос сценариев управления жизненным циклом доступа

Организации могут интегрировать SAP IDM с SAP AC, ранее SAP GRC или SAP IAG для утверждений доступа, оценки рисков, разделения обязанностей и других операций.

Microsoft Entra включает несколько технологий управления жизненным циклом доступа, чтобы организации могли перенести свои сценарии управления удостоверениями и доступом в облако. Выбор технологий зависит от требований приложений вашей организации и лицензий Microsoft Entra.

Управление доступом с помощью управления группами безопасности идентификаторов Microsoft Entra. Традиционные приложения на основе Windows Server AD зависят от проверки членства в группах безопасности для авторизации. Microsoft Entra делает членство в группах доступными для приложений с помощью утверждений SAML, подготовки или записи групп в Windows Server AD. Облачные службы удостоверений SAP могут считывать группы из идентификатора Microsoft Entra с помощью Graph и подготавливать эти группы для других приложений SAP.

В Microsoft Entra администраторы могут управлять членством в группах, создавать проверки доступа для членства в группах и самостоятельно управлять группами. При самообслуживании владельцы групп могут утвердить или запретить запросы на членство и делегировать управление членством в группах. Вы также можете использовать управление привилегированными пользователями (PIM) для групп для управления JIT-членством в группе или jit-владельцем группы.

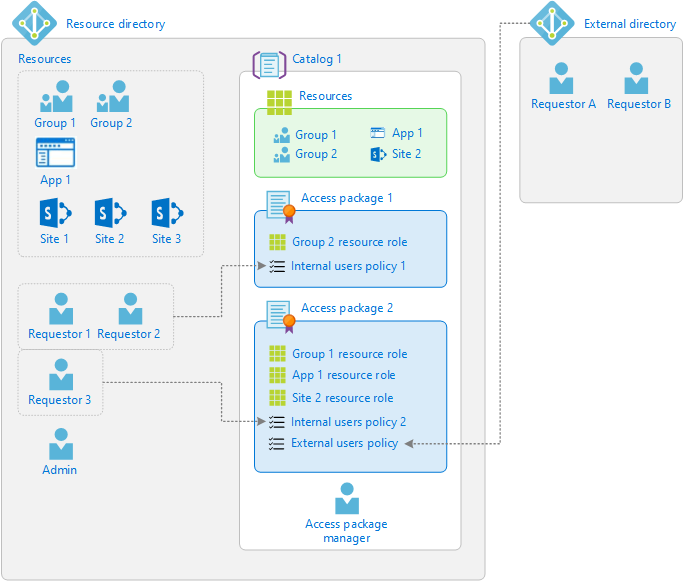

Управление доступом с помощью пакетов управления правами.. Управление правами — это функция управления удостоверениями, которая позволяет организациям управлять жизненным циклом идентификации и доступа в большом масштабе путем автоматизации рабочих процессов запросов на доступ и утверждения, назначений доступа, проверок и истечения срока действия. Управление правами можно использовать для подробных назначений доступа к приложениям, используюющим группы, назначения ролей приложения или соединители для Azure Logic Apps.

Управление правами позволяет организациям реализовать свои методики по назначению пользователям доступа между несколькими ресурсами, используя стандартизованную коллекцию прав доступа, называемых пакетами доступа. Каждый пакет доступа предоставляет членство группам, назначению ролей приложений или членству на сайтах SharePoint Online. Вы можете настроить управление правами, чтобы пользователи могли получать назначения пакетов доступа автоматически на основе их свойств, таких как отдел или центр затрат. Вы также можете настроить рабочие процессы жизненного цикла для добавления или удаления назначений при присоединении и выходе пользователей. Администраторы также могут запросить, чтобы пользователи имели назначения для доступа к пакетам, и пользователи также могут запросить сам пакет доступа. Пакеты доступа, доступные пользователю для запроса, определяются членством в группах безопасности пользователя. Пользователи могут запрашивать доступ к ним немедленно или запрашивать доступ в будущем, указывать ограничение времени в часах или днях, а также включать ответы на вопросы или предоставлять значения для дополнительных атрибутов. Запрос можно настроить для автоматического утверждения или пройти несколько этапов утверждения, при этом утверждающие эскалации в случае, если утверждающий не отвечает. После утверждения запрашивающие пользователи уведомляются о том, что им назначен доступ. Назначения пакета доступа могут быть ограничены временем, и вы можете настроить повторяющиеся проверки доступа для того, чтобы менеджер, владелец ресурсов или другие утверждающие регулярно перезаверяли потребность пользователя в непрерывном доступе. Дополнительные сведения о переносе политик авторизации, представленных в модели ролей в управление правами, см. в разделе "Миграция модели ролей организации". Чтобы автоматизировать процесс миграции, можно использовать PowerShell для создания пакетов доступа.

Управление доступом с помощью управления правами и внешнего продукта GRC. Благодаря интеграции с Управление идентификацией Microsoft Entra с Pathlock и другими партнерскими продуктами клиенты могут воспользоваться преимуществами точного разделения обязанностей, применяемых в этих продуктах, с пакетами доступа в Управление идентификацией Microsoft Entra.

Использование Microsoft Entra для создания отчетов

Microsoft Entra включает встроенные отчеты, а также книги, которые отображаются в Azure Monitor на основе аудита, входа и подготовки данных журнала. Доступные варианты создания отчетов в Microsoft Entra:

- Встроенные отчеты Microsoft Entra в Центре администрирования, включая отчеты об использовании и аналитике для представления данных входа в приложение. Эти отчеты можно использовать для мониторинга необычного создания и удаления учетных записей, а также для необычного использования учетных записей.

- Вы можете экспортировать данные из Центра администрирования Microsoft Entra для создания собственных отчетов. Например, можно скачать список пользователей и их атрибутов или скачать журналы из Центра администрирования Microsoft Entra.

- Вы можете запросить Microsoft Graph, чтобы получить данные для использования в отчете. Например, можно получить список неактивных учетных записей пользователей в идентификаторе Microsoft Entra.

- Командлеты PowerShell на вершине API Microsoft Graph можно экспортировать и реструктурировать содержимое, подходящее для создания отчетов. Например, если вы используете пакеты доступа к управлению правами Microsoft Entra, вы можете получить список назначений в пакет доступа в PowerShell.

- Вы можете получать оповещения и использовать книги, пользовательские запросы и отчеты по аудиту, входу и подготовке журналов, отправленных в Azure Monitor. Например, можно архивировать журналы и отчеты об управлении правами в Azure Monitor.

Перенос сведений об удостоверениях через границы организации

Некоторые организации могут использовать федерацию удостоверений SAP IDM для обмена сведениями об удостоверениях пользователей по границам компании.

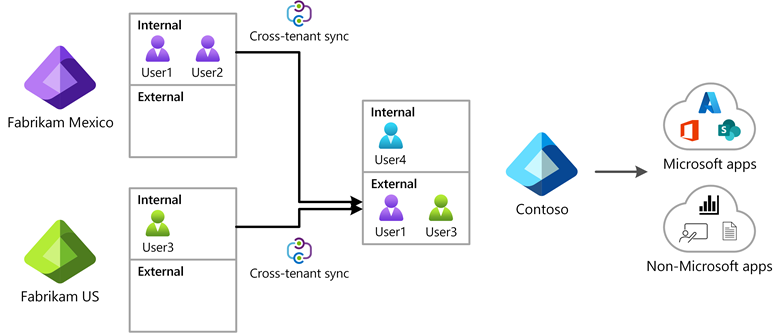

Microsoft Entra включает возможности для мультитенантной организации, которая более одного клиента Microsoft Entra ID объединяет пользователей из одного клиента для доступа к приложениям или совместной работы в другом клиенте. На следующей схеме показано, как использовать функцию синхронизации мультитенантных организаций между клиентами, чтобы пользователи одного клиента могли иметь доступ к приложениям в другом клиенте в вашей организации.

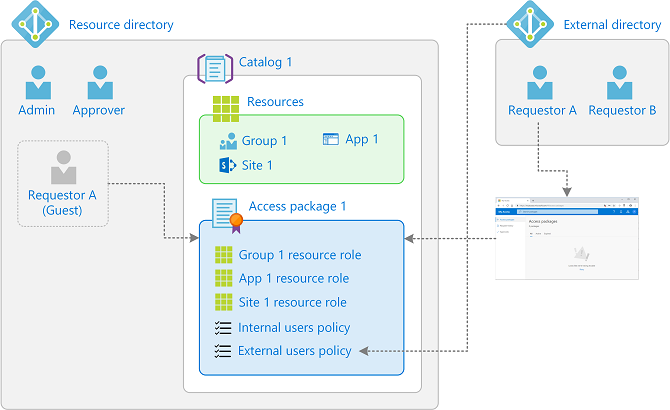

Внешняя идентификация Microsoft Entra включает в себя Возможности совместной работы B2B, которые позволяют вашим сотрудникам безопасно работать с организациями и гостями бизнес-партнеров, а также предоставлять им доступ к приложениям вашей компании. Гостевые пользователи могут выполнять вход в ваши приложения и службы с использованием собственных рабочих, учебных учетных данных либо учетных данных из социальных сетей. Для организаций бизнес-партнеров, имеющих собственный клиент Идентификатора Microsoft Entra, где проходят проверку подлинности пользователи, можно настроить параметры доступа между клиентами. И для тех организаций бизнес-партнеров, которые не имеют клиента Microsoft Entra, но вместо этого имеют собственных поставщиков удостоверений, можно настроить федерацию с поставщиками удостоверений SAML/WS-Fed для гостевых пользователей. Управление правами Microsoft Entra позволяет управлять жизненным циклом удостоверений и доступа для этих внешних пользователей, настраивая пакет доступа с утверждениями перед тем, как гость может быть доставлен в клиент, и автоматическое удаление гостей при отказе в постоянном доступе во время проверки доступа.

Перенос приложений, требующих служб каталогов

Некоторые организации могут использовать SAP IDM в качестве службы каталогов для вызова приложений для чтения и записи удостоверений. Идентификатор Microsoft Entra предоставляет службу каталогов для современных приложений, позволяя приложениям вызывать через API Microsoft Graph для запроса пользователей, групп и других сведений об удостоверениях.

Для приложений, которым по-прежнему требуется интерфейс LDAP для чтения пользователей или групп, Microsoft Entra предоставляет несколько вариантов:

Доменные службы Microsoft Entra предоставляют службы удостоверений приложениям и виртуальным машинам в облаке и совместимы с традиционной средой AD DS для таких операций, как присоединение к домену и безопасный ПРОТОКОЛ LDAP. Доменные службы реплицируют сведения об удостоверениях из идентификатора Microsoft Entra, поэтому он работает с клиентами Microsoft Entra, которые являются облачными или синхронизированными с локальной средой AD DS.

Если вы используете Microsoft Entra для заполнения рабочих ролей из SuccessFactors в локальная служба Active Directory, приложения могут читать пользователей из этого Windows Server Active Directory. Если приложения также требуют членства в группах, можно заполнить группы Windows Server AD из соответствующих групп в Microsoft Entra. Дополнительные сведения см. в разделе "Обратная запись группы" с помощью Microsoft Entra Cloud Sync.

Если ваша организация использовала другой каталог LDAP, можно настроить идентификатор Microsoft Entra для подготовки пользователей в этот каталог LDAP.

Расширение Microsoft Entra с помощью интерфейсов интеграции

Microsoft Entra включает несколько интерфейсов для интеграции и расширения в своих службах, в том числе:

- Приложения могут вызывать Microsoft Entra через API Microsoft Graph, чтобы запрашивать и обновлять сведения об удостоверениях, конфигурации и политиках, а также получать журналы, состояние и отчеты.

- Администраторы могут настроить подготовку приложений с помощью SCIM, SOAP или REST и API ECMA.

- Администраторы могут использовать API входящего подготовки для доставки рабочих записей из других систем источников записей для предоставления обновлений пользователей Windows Server AD и Идентификатору Microsoft Entra.

- Администраторы в клиенте с Управление идентификацией Microsoft Entra также могут настраивать вызовы пользовательских Azure Logic Apps из рабочих процессов управления правами и жизненного цикла. Они позволяют настраивать процессы подключения пользователей, отключения и доступа к процессам запросов и назначений.

Следующие шаги

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по