Реализация Microsoft Sentinel и XDR в Microsoft Defender для нулевого доверия

В этом руководстве по решению рассматривается процесс настройки средств расширенного обнаружения и реагирования Майкрософт (XDR) вместе с Microsoft Sentinel, чтобы ускорить реагирование на атаки кибербезопасности и устранить их.

XDR в Microsoft Defender — это решение XDR, которое автоматически собирает, сопоставляет и анализирует данные сигналов, угроз и оповещений из среды Microsoft 365.

Microsoft Sentinel — это облачное решение, которое предоставляет возможности управления сведениями о безопасности и событиями (SIEM) и оркестрации безопасности, автоматизации и реагирования (SOAR). Вместе Microsoft Sentinel и Microsoft Defender XDR предоставляют комплексное решение для защиты организаций от современных атак.

Это руководство поможет вам созреть архитектуру Нулевого доверия, сопоставив принципы нулевого доверия следующим образом.

| Принцип нулевого доверия | Встречалась |

|---|---|

| Прямая проверка | Microsoft Sentinel собирает данные из среды и анализирует угрозы и аномалии, чтобы ваша организация, а также любые средства автоматизации могли действовать на основе всех доступных и проверенных точек данных. XDR в Microsoft Defender обеспечивает расширенное обнаружение и ответ пользователей, удостоверений, устройств, приложений и сообщений электронной почты. Настройте автоматизацию Microsoft Sentinel для использования сигналов на основе рисков, захваченных XDR в Microsoft Defender, для принятия мер, таких как блокировка или авторизация трафика на основе уровня риска. |

| Использование доступа с минимальными привилегиями | Microsoft Sentinel обнаруживает аномальное действие с помощью подсистемы аналитики поведения пользовательской сущности (UEBA). Так как сценарии безопасности могут меняться со временем и часто очень быстро, аналитика угроз Microsoft Sentinel также импортирует данные Майкрософт или сторонних поставщиков для обнаружения новых, возникающих угроз и предоставления дополнительного контекста для расследования. XDR в Microsoft Defender имеет Защита идентификации Microsoft Entra, что может блокировать пользователей на основе уровня риска с удостоверением. Канал всех связанных данных в Microsoft Sentinel для дальнейшего анализа и автоматизации. |

| Предположим, нарушение | XDR в Microsoft Defender постоянно сканирует среду для угроз и уязвимостей. Microsoft Sentinel анализирует собранные данные и тенденции поведения каждой сущности для обнаружения подозрительных действий, аномалий и многоэтапных угроз на предприятии. XDR в Microsoft Defender и Microsoft Sentinel могут реализовывать задачи автоматического исправления, включая автоматизированные исследования, изоляцию устройств и карантин данных. Риск устройства можно использовать в качестве сигнала для передачи данных в условный доступ Microsoft Entra. |

Архитектура Microsoft Sentinel и XDR

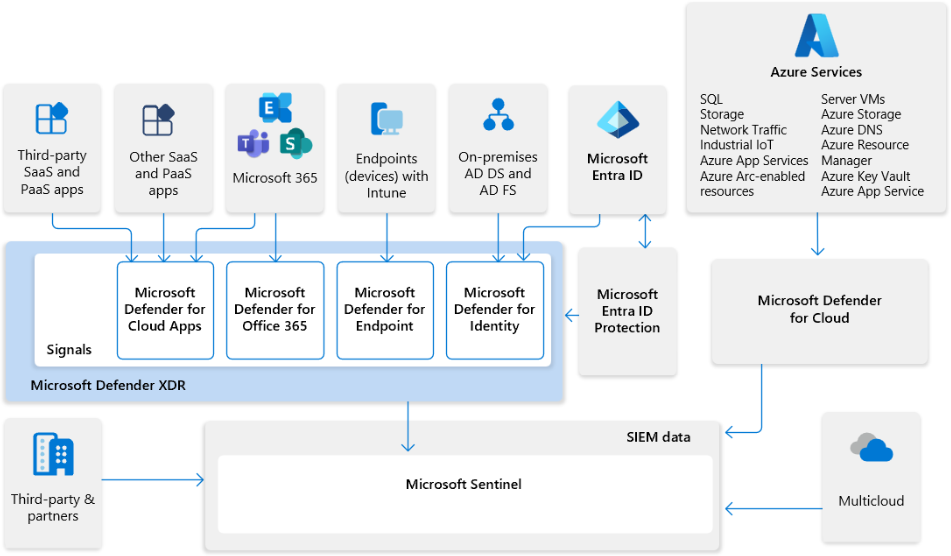

Клиенты Microsoft Sentinel могут использовать один из следующих методов для интеграции Microsoft Sentinel со службами XDR в Microsoft Defender:

Используйте соединители данных Microsoft Sentinel для приема данных службы XDR в Microsoft Sentinel. В этом случае просмотрите данные Microsoft Sentinel в портал Azure.

Интеграция Microsoft Sentinel и Microsoft Defender XDR в единую унифицированную платформу операций безопасности на портале Microsoft Defender. В этом случае просмотрите данные Microsoft Sentinel непосредственно на портале Microsoft Defender с остальными инцидентами Defender, оповещениями, уязвимостями и другими данными безопасности.

В этом руководстве по решению содержатся сведения о обоих методах. В этом руководстве по решению выберите вкладку, соответствующую рабочей области. Если вы подключены к рабочей области на унифицированную платформу операций безопасности, обратитесь на портал Defender. Если вы еще не подключены к рабочей области, обратитесь в портал Azure, если иное не указано.

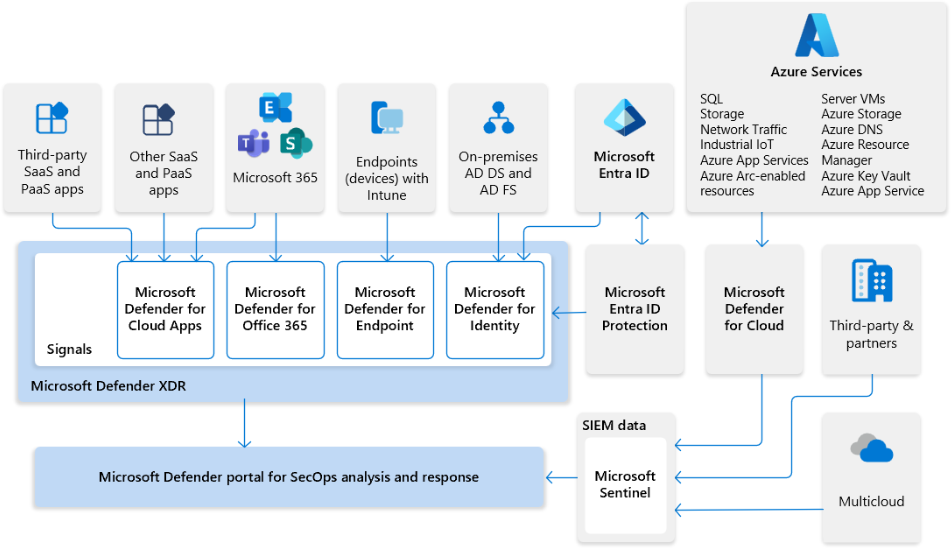

На следующем рисунке показано, как решение XDR Майкрософт легко интегрируется с Microsoft Sentinel с унифицированной платформой операций безопасности.

На этой схеме:

- Аналитические сведения о сигналах всей организации в microsoft Defender XDR и Microsoft Defender для облака.

- Microsoft Sentinel поддерживает многооблачные среды и интегрируется с сторонними приложениями и партнерами.

- Данные Microsoft Sentinel собираются вместе с данными вашей организации на портале Microsoft Defender.

- Затем команды SecOps могут анализировать и реагировать на угрозы, определенные Microsoft Sentinel и XDR в Microsoft Defender на портале Microsoft Defender.

Реализация Microsoft Sentinel и XDR в Microsoft Defender для нулевого доверия

XDR в Microsoft Defender — это решение XDR, которое дополняет Microsoft Sentinel. XDR извлекает необработанные данные телеметрии из нескольких служб, таких как облачные приложения, безопасность электронной почты, идентификация и управление доступом.

С помощью искусственного интеллекта (ИИ) и машинного обучения XDR затем выполняет автоматический анализ, исследование и реагирование в режиме реального времени. Решение XDR также сопоставляет оповещения системы безопасности с большими инцидентами, обеспечивая более высокую видимость атак и обеспечивает приоритет инцидентов, помогая аналитикам понять уровень риска угрозы.

С помощью Microsoft Sentinel можно подключаться ко многим источникам безопасности с помощью встроенных соединителей и отраслевых стандартов. С помощью ИИ можно сопоставить несколько сигналов низкой точности, охватывающих несколько источников, чтобы создать полное представление о цепочке убийств программ-шантажистов и приоритетных оповещениях.

Применение возможностей SIEM и XDR

В этом разделе мы рассмотрим типичный сценарий атаки с использованием фишинговой атаки, а затем рассмотрим, как реагировать на инцидент с microsoft Sentinel и Microsoft Defender XDR.

Распространенный порядок атак

На следующей схеме показан общий порядок атаки сценария фишинга.

На схеме также показаны продукты безопасности Майкрософт для обнаружения каждого шага атаки и того, как сигналы атаки и поток данных SIEM в Microsoft Defender XDR и Microsoft Sentinel.

Вот сводка по атаке.

| Шаг атаки | Служба обнаружения и источник сигнала | Защита на месте |

|---|---|---|

| 1. Злоумышленник отправляет фишинговое сообщение электронной почты | Microsoft Defender для Office 365 | Защищает почтовые ящики с помощью расширенных функций защиты от фишинга, которые могут защитить от вредоносных фишинговых атак на основе олицетворения. |

| 2. Пользователь открывает вложение | Microsoft Defender для Office 365 | Функция безопасного вложения Microsoft Defender для Office 365 открывает вложения в изолированной среде для большей проверки угроз (детонации). |

| 3. Вложение устанавливает вредоносные программы | Microsoft Defender для конечной точки; | Защищает конечные точки от вредоносных программ с помощью функций защиты следующего поколения, таких как облачная защита и эвристика и антивирусная защита в режиме реального времени. |

| 4. Вредоносные программы украдут учетные данные пользователя | Идентификатор и Защита идентификации Microsoft Entra Microsoft Entra | Защищает удостоверения, отслеживая поведение пользователя и действия, обнаруживая боковое движение и оповещая об аномальном действии. |

| 5. Злоумышленник перемещается в дальнейшем между приложениями и данными Microsoft 365 | Microsoft Defender для облачных приложений | Может обнаруживать аномальное действие пользователей, обращаюющихся к облачным приложениям. |

| 6. Злоумышленник загружает конфиденциальные файлы из папки SharePoint | Microsoft Defender для облачных приложений | Может обнаруживать и реагировать на события массового скачивания файлов из SharePoint. |

Если вы подключены к рабочей области Microsoft Sentinel на унифицированную платформу операций безопасности, данные SIEM доступны с помощью Microsoft Sentinel непосредственно на портале Microsoft Defender.

Реагирование на инциденты с помощью Microsoft Sentinel и XDR в Microsoft Defender

Теперь, когда мы узнали, как происходит распространенная атака, давайте рассмотрим интеграцию Microsoft Sentinel и XDR Microsoft Defender для реагирования на инциденты.

Выберите соответствующую вкладку для рабочей области в зависимости от того, подключена ли ваша рабочая область к единой платформе операций безопасности.

После интеграции Microsoft Sentinel и Microsoft Defender XDR путем подключения рабочей области к единой платформе операций безопасности выполните все действия по реагированию на инциденты непосредственно на портале Microsoft Defender, как и для других инцидентов XDR в Microsoft Defender. Поддерживаемые шаги включают все, от триажа до исследования и разрешения.

Используйте область Microsoft Sentinel на портале Microsoft Defender для функций, недоступных только на портале Defender.

Дополнительные сведения см. в статье "Реагирование на инцидент с помощью Microsoft Sentinel" и XDR в Microsoft Defender.

Основные возможности

Чтобы реализовать подход нулевого доверия к управлению инцидентами, используйте эти функции Microsoft Sentinel и XDR.

| Возможность или функция | Description | Продукт |

|---|---|---|

| Автоматическое исследование и реагирование (AIR) | Возможности AIR направлены на проверку оповещений и совершение немедленных действий для устранения нарушений. Они значительно сокращают объем предупреждений, позволяя экспертам по операциям безопасности сосредоточиться на более изощренных угрозах и других важных задачах. | Microsoft Defender XDR |

| расширенный поиск; | расширенная охота — это средство поиска угроз на основе запросов, которое позволяет изучать необработанные данные за период до 30 дней. Вы можете заранее проверить события в сети, чтобы найти индикаторы угроз и сущности. Гибкий доступ к данным обеспечивает неограниченную охоту на известные и потенциальные угрозы. | Microsoft Defender XDR |

| Пользовательские индикаторы файлов | Предотвращение дальнейшего распространения атаки в организации путем запрета потенциально вредоносных файлов или подозрительных вредоносных программ. | Microsoft Defender XDR |

| Облачное обнаружение | Cloud Discovery анализирует журналы трафика, собранные Defender для конечной точки, и оценивает определенные приложения в каталоге облачных приложений для предоставления сведений о соответствии и безопасности. | Microsoft Defender для облачных приложений |

| Пользовательские сетевые индикаторы | Создавая индикаторы для IP-адресов и URL или доменов, вы можете разрешить или заблокировать IP-адреса, адреса URL или домены на основе собственной аналитики угроз. | Microsoft Defender XDR |

| Блокировка обнаружения и ответа конечных точек (EDR) | Предоставляет добавленную защиту от вредоносных артефактов, когда антивирусная программа в Microsoft Defender (MDAV) не является основным антивирусным продуктом и работает в пассивном режиме. EDR в режиме блокировки работает за кулисами для устранения вредоносных артефактов, обнаруженных EDR. | Microsoft Defender XDR |

| Возможности ответа устройства | Быстрое реагирование на обнаруженные атаки путем изоляции устройств или сбора пакета исследования | Microsoft Defender XDR |

| Динамический ответ | Динамический ответ позволяет командам информационной безопасности мгновенно получить доступ к устройству (также называемому компьютером) с помощью подключения удаленной оболочки. Это дает вам возможность проводить подробные исследования и немедленно выполнять ответные действия, чтобы сдерживать выявленные угрозы в режиме реального времени. | Microsoft Defender XDR |

| Безопасные облачные приложения | решение для операций по обеспечению безопасности разработки (DevSecOps), которое объединяет управление безопасностью на уровне кода в средах с несколькими облаками и конвейерами; | Microsoft Defender для облака |

| Улучшение состояния безопасности | решение для управления состоянием безопасности в облаке (CSPM), отображающее действия, которые вы можете предпринять для предотвращения брешей; | Microsoft Defender для облака |

| Защита облачных рабочих нагрузок | платформа защиты рабочих нагрузок в облаке (CWPP) с определенными средствами защиты для серверов, контейнеров, хранилища, баз данных и других рабочих нагрузок. | Microsoft Defender для облака |

| Аналитика поведения пользователей и сущностей (UEBA) | Анализирует поведение сущностей организации, таких как пользователи, узлы, IP-адреса и приложения) | Microsoft Sentinel Для подключенных рабочих областей Microsoft Sentinel на унифицированной платформе операций безопасности |

| Fusion | Подсистема корреляции на основе масштабируемых алгоритмов машинного обучения. Автоматически обнаруживает многоэтапные атаки, также известные как расширенные постоянные угрозы (APT), определяя сочетания аномальных действий и подозрительных действий, наблюдаемых на различных этапах цепочки убийств. | Microsoft Sentinel Для подключенных рабочих областей Microsoft Sentinel на унифицированной платформе операций безопасности |

| Аналитика угроз | Используйте сторонние поставщики для обогащения данных, чтобы обеспечить дополнительный контекст действий, оповещений и журналов в вашей среде. | Microsoft Sentinel Для подключенных рабочих областей Microsoft Sentinel на унифицированной платформе операций безопасности |

| Служба автоматизации | Правила автоматизации — это способ централизованного управления автоматизацией с помощью Microsoft Sentinel, позволяя определять и координировать небольшой набор правил, которые могут применяться в разных сценариях. | Microsoft Sentinel Для подключенных рабочих областей Microsoft Sentinel на унифицированной платформе операций безопасности |

| Правила аномалий | Шаблоны правил аномалии используют машинное обучение для обнаружения конкретных типов аномальных поведений. | Microsoft Sentinel Для подключенных рабочих областей Microsoft Sentinel на унифицированной платформе операций безопасности |

| Запланированные запросы | Встроенные правила, написанные экспертами по безопасности Майкрософт, которые ищут журналы, собранные Sentinel для подозрительных цепочек действий, известных угроз. | Microsoft Sentinel Для подключенных рабочих областей Microsoft Sentinel на унифицированной платформе операций безопасности |

| Правила почти в режиме реального времени (NRT) | Правила NRT — это ограниченный набор запланированных правил, который проверяется каждую минуту, чтобы вы получали как можно более актуальные сведения. | Microsoft Sentinel Для подключенных рабочих областей Microsoft Sentinel на унифицированной платформе операций безопасности |

| Охота | Чтобы помочь аналитикам информационной безопасности оперативно выявлять аномалии, которые не были обнаружены приложениями безопасности и даже настроенными правилами аналитики, встроенные запросы для охоты Microsoft Sentinel позволяют задавать правильные вопросы для поиска проблем в уже имеющихся в сети данных. | Microsoft Sentinel Для подключенных рабочих областей используйте расширенные функции поиска на портале Microsoft Defender. |

| Соединитель XDR в Microsoft Defender | Соединитель XDR в Microsoft Defender синхронизирует журналы и инциденты с Microsoft Sentinel. | XDR в Microsoft Defender и Microsoft Sentinel br> Для подключенных рабочих областей Microsoft Sentinel на унифицированной платформе операций безопасности |

| Соединители данных | Разрешить прием данных для анализа в Microsoft Sentinel. | Microsoft Sentinel Для подключенных рабочих областей Microsoft Sentinel на унифицированной платформе операций безопасности |

| Решение концентратора содержимого —нулевое доверие (TIC 3.0) | Zero Trust (TIC 3.0) включает книгу, правила аналитики и сборник схем, которые обеспечивают автоматическую визуализацию принципов нулевого доверия, перекрестно перейдя к платформе "Подключения к Интернету доверия", помогая организациям отслеживать конфигурации с течением времени. | Microsoft Sentinel Для подключенных рабочих областей Microsoft Sentinel на унифицированной платформе операций безопасности |

| Оркестрация безопасности, автоматизация и ответ (SOAR) | Использование правил автоматизации и сборников схем в ответ на угрозы безопасности повышает эффективность SOC и экономит время и ресурсы. | Microsoft Sentinel Для подключенных рабочих областей Microsoft Sentinel на унифицированной платформе операций безопасности |

| Оптимизация SOC | Закройте пробелы в охвате по конкретным угрозам и ужесточите частоту приема данных, которые не обеспечивают безопасность. |

Что в этом решении

Это решение позволяет реализовать Microsoft Sentinel и XDR, чтобы ваша группа операций безопасности эффективно исправляла инциденты с помощью подхода "Нулевое доверие".

Рекомендуемое обучение

В настоящее время обучающее содержимое не охватывает единую платформу операций безопасности.

| Обучение | Подключение XDR в Microsoft Defender к Microsoft Sentinel |

|---|---|

| Сведения о параметрах конфигурации и данных, предоставляемых соединителями Microsoft Sentinel для XDR в Microsoft Defender. |

Следующие шаги

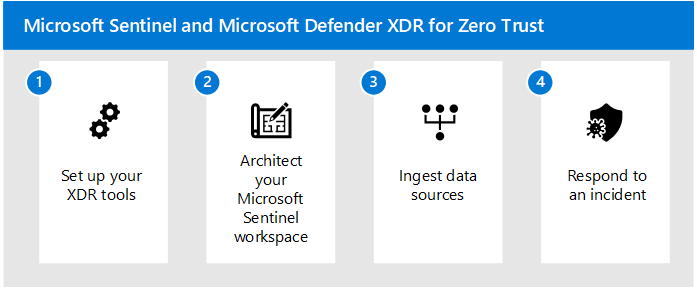

Выполните следующие действия, чтобы реализовать Microsoft Sentinel и XDR для подхода нулевого доверия:

- Настройка средств XDR

- Архитектор рабочей области Microsoft Sentinel

- Прием источников данных

- Реагирование на инцидент

См. также следующие статьи по применению принципов нулевого доверия к Azure: