Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

При эволюции современных облачных, мобильных устройств и других конечных точек, опираясь только на корпоративные брандмауэры и сети периметра, больше не хватает. Сквозная стратегия нулевого доверия предполагает, что нарушения безопасности неизбежны. Это означает, что необходимо проверить каждый запрос, как если бы он исходил из неконтролируемой сети. Сеть по-прежнему играет важную роль в нулевом доверии для подключения и защиты инфраструктуры, приложений и данных. В модели нулевого доверия есть три ключевые цели, когда речь идет о защите сетей:

- Готовность отразить атаки до того, как они произойдут.

- Минимизация степени повреждения и скорости его распространения.

- Усложнение компрометации облачного следа.

Azure Виртуальная глобальная сеть позволяет глобальной архитектуре транзитной сети, обеспечивая универсальное подключение между глобально распределенными наборами облачных рабочих нагрузок в виртуальных сетях (виртуальных сетях), сайтами филиалов, приложениями SaaS и PaaS и пользователями. Внедрение подхода нулевого доверия в Azure Виртуальная глобальная сеть крайне важно для обеспечения безопасности и защиты магистрали.

В этой статье приведены шаги по применению принципов нулевого доверия к развертыванию Azure Виртуальная глобальная сеть следующим образом:

| Принцип нулевого доверия | Определение | Встречалась |

|---|---|---|

| Прямая проверка | Всегда выполняйте аутентификацию и авторизацию на основе всех доступных точек данных. | Используйте Брандмауэр Azure с проверкой tls для проверки риска и угроз на основе всех доступных данных. Элементы управления условным доступом предназначены для предоставления проверки подлинности и авторизации различными точками данных, а Брандмауэр Azure не выполняет проверку подлинности пользователей. |

| Использование доступа с минимальными привилегиями | Ограничьте доступ пользователей с помощью технологий JIT/JEA, а также адаптивных политик на основе рисков и средств защиты данных. | Доступ пользователей выходит за рамки развертываний сетевой инфраструктуры Azure. Использование таких решений удостоверений, как управление привилегированным доступом, условный доступ и другие элементы управления, являются способом выполнения этого принципа. |

| Предполагайте наличие бреши в системе безопасности | Минимизируйте радиус поражения и возможность доступа к сегменту. Используйте сквозное шифрование и аналитику для обеспечения видимости, обнаружения угроз и усиления защиты. | У каждой периферийной виртуальной сети нет доступа к другим периферийным виртуальным сетям, если трафик не направляется через брандмауэр, интегрированный внутри каждого концентратора Azure Виртуальная глобальная сеть. Брандмауэр по умолчанию запрещает только трафик, разрешенный указанными правилами. В случае компрометации или нарушения одного приложения или рабочей нагрузки она имеет ограниченную возможность распространяться из-за Брандмауэр Azure выполнения проверки трафика и только перенаправления разрешенного трафика. Только ресурсы в той же рабочей нагрузке подвергаются нарушению в том же приложении. |

Дополнительные сведения о применении принципов нулевого доверия в среде IaaS Azure см. в обзоре принципов применения нулевого доверия к инфраструктуре Azure.

Обсуждение отрасли нулевого доверия см. в специальной публикации NIST 800-207.

Виртуальная глобальная сеть Azure

Виртуальная глобальная сеть Azure — это сетевая служба, которая объединяет разные возможности сетевого взаимодействия, обеспечения безопасности и маршрутизации в единый рабочий интерфейс. Среди основных функций:

- Расширенные функции маршрутизации

- Интеграция безопасности с помощью Брандмауэр Azure или поддерживаемых сетевых виртуальных устройств (NVAs) в концентраторе

- Шифрование ExpressRoute

Для работы с Azure Виртуальная глобальная сеть подход нулевого доверия требуется настройка нескольких базовых служб и компонентов из таблицы принципов нулевого доверия, указанной ранее. Ниже приведен список шагов и действий.

- Разверните виртуальные сети Брандмауэр Azure или поддерживаемых брандмауэров следующего поколения (NGFW) в каждом Виртуальная глобальная сеть концентраторе.

- Настройте маршрутизацию между виртуальными сетями и локальной ветвью, чтобы создать среду нулевого доверия, отправив весь трафик в устройства безопасности в центрах для проверки. Настройте маршрутизацию для фильтрации и защиты известных угроз.

- Убедитесь, что ресурсы в периферийных узлах не имеют прямого доступа к Интернету.

- Предоставьте микро-сегментацию приложений в периферийных сетях, а также стратегию входящего и исходящего трафика микро периметра.

- Обеспечение наблюдаемости для событий безопасности сети.

Эталонная архитектура

На следующей схеме показана общая эталонная архитектура, демонстрирующая часто развернутую среду и применение принципов нулевого доверия к Azure Виртуальная глобальная сеть.

Azure Виртуальная глобальная сеть можно развертывать в типах "Базовый" и "Стандартный". Применение принципов нулевого доверия для Azure Виртуальная глобальная сеть с Брандмауэр Azure или NGFW требует стандартного типа.

В Виртуальная глобальная сеть Azure с эталонной архитектурой защищенных центров входят:

- Один логический Виртуальная глобальная сеть.

- Два защищенных виртуальных концентратора, по одному на регион.

- Экземпляр Брандмауэр Azure Premium, развернутый в каждом концентраторе.

- По крайней мере одна политика Брандмауэр Azure Premium.

- Vpn-подключение типа "точка — сеть" (P2S) и VPN типа "сеть — сеть" и шлюзы ExpressRoute.

- Ветви, подключенные к ExpressRoute, P2S, S2S и ExpressRoute.

- Виртуальная сеть общих служб, содержащая основные ресурсы инфраструктуры, которые не могут быть развернуты в центре Виртуальная глобальная сеть, например пользовательские виртуальные машины DNS или частный сопоставитель Azure DNS, контроллеры домена домен Active Directory службы [AD DS], бастион Azure и другие общие ресурсы.

- Виртуальные сети рабочей нагрузки с Шлюз приложений Azure, брандмауэром веб-приложения Azure (WAF) и частными конечными точками при необходимости.

Azure Виртуальная глобальная сеть поддерживает интеграцию ограниченного набора сторонних брандмауэров внутри своих центров в качестве альтернативы собственному Брандмауэр Azure. В этой статье описывается только Брандмауэр Azure. Что входит в состав виртуальных сетей и общих служб в эталонной архитектуре, является лишь примером того, что можно развернуть. Корпорация Майкрософт управляет центрами Виртуальная глобальная сеть Azure и не может устанавливать в них ничего другого, кроме того, что Брандмауэр Azure и поддерживаемые NVAs явно разрешают.

Эта эталонная архитектура соответствует принципам архитектуры, описанным в статье Cloud Adoption Framework для Виртуальная глобальная сеть топологии сети.

Безопасность маршрутизации

Защита распространения маршрутов и изоляции локальной среды является критически важным элементом безопасности, который необходимо управлять.

Кроме сегментации трафика, безопасность маршрутизации является важной частью любой структуры безопасности сети. Протоколы маршрутизации являются неотъемлемой частью большинства сетей, включая Azure. Необходимо защитить инфраструктуру от встроенных рисков для протоколов маршрутизации, таких как неправильно настроенные или вредоносные атаки. Протокол BGP, используемый для VPN или ExpressRoute , предлагает очень широкие возможности защиты сети от нежелательных изменений маршрутизации, которые могут включать объявление слишком конкретных маршрутов или слишком широких маршрутов.

Лучший способ защиты сети — настроить локальные устройства с соответствующими политиками маршрутов и картами маршрутов, чтобы убедиться, что только разрешенные префиксы распространяются в сеть из Azure. Например, доступны следующие возможности:

Блокировать входящий префикс, слишком универсальный.

Если из-за неправильной настройки Azure начинает отправлять универсальные префиксы, такие как 0.0.0.0/0 или 10.0.0.0/8, это может быть привлечение трафика, который в противном случае может оставаться в локальной сети.

Блокируют префиксы входящего трафика, которые слишком конкретны.

В определенных обстоятельствах можно получить некоторые длинные префиксы IPv4 из Azure (длина префикса сети 30–32), которые обычно включаются в другие менее конкретные префиксы и поэтому не требуются. Удаление этих префиксов предотвращает увеличение объема локальных таблиц маршрутизации.

Блокировать входящий префикс, который не используется в Azure, если только вы не используете Azure в качестве транзитной сети.

Если вы не используете Azure для передачи трафика между локальными расположениями (например, с такими технологиями, как ExpressRoute Global Reach), локальный префикс, объявленный из Azure, будет указывать цикл маршрутизации. Только при использовании префиксов Azure в локальных маршрутизаторах вы сможете защитить вас от этих циклов маршрутизации.

Блокировать исходящие префиксы, которые не являются локальными.

Если вы не используете локальную сеть для транзита между регионами Azure, то не следует использовать префикс Azure, который не используется локально. Если вы этого не сделали, вы рискуете создавать циклы маршрутизации, особенно учитывая тот факт, что реализации eBGP в большинстве маршрутизаторов повторно объявляют все префиксы на не предпочитаемых ссылках. Это влияет на отправку префиксов Azure обратно в Azure, если вы не настроили многопуть eBGP.

Логическая архитектура

Azure Виртуальная глобальная сеть — это коллекция центров и служб, доступных в центре. Вы можете развернуть столько Виртуальная глобальная сеть, сколько вам нужно. В центре Виртуальная глобальная сеть есть несколько служб, таких как VPN, ExpressRoute, Брандмауэр Azure или сторонний интегрированный NVA.

На следующей схеме показана логическая архитектура инфраструктуры Azure для развертывания azure Виртуальная глобальная сеть, как показано в Cloud Adoption Framework.

Большинство ресурсов содержатся в подписке на подключение. Все Виртуальная глобальная сеть ресурсы развертываются в одной группе ресурсов в подписке на подключение, в том числе при развертывании в нескольких регионах. Периферийные сети Azure находятся в подписках целевой зоны. Если вы используете политику наследования и иерархии Брандмауэр Azure, родительская политика и дочерняя политика должны находиться в одном регионе. Вы по-прежнему можете применить политику, созданную в одном регионе, в защищенном концентраторе из другого региона.

Что такое в этой статье?

В этой статье описаны шаги по применению принципов нулевого доверия в эталонной архитектуре Azure Виртуальная глобальная сеть.

| Шаг | Задача | Применены принципы нулевого доверия |

|---|---|---|

| 1 | Создание политики Брандмауэра Azure | Проверка явным образом Предполагайте наличие бреши в системе безопасности |

| 2 | Преобразуйте центры Azure Виртуальная глобальная сеть в защищенные центры. | Проверка явным образом Предполагайте наличие бреши в системе безопасности |

| 3 | Защита трафика. | Проверка явным образом Предполагайте наличие бреши в системе безопасности |

| 4 | Защита периферийных виртуальных сетей. | Предполагайте наличие бреши в системе безопасности |

| 5 | Просмотрите использование шифрования. | Предполагайте наличие бреши в системе безопасности |

| 6 | Защита пользователей P2S. | Предполагайте наличие бреши в системе безопасности |

| 7 | Настройте мониторинг, аудит и управление. | Предполагайте наличие бреши в системе безопасности |

Для этого необходимо выполнить шаги 1 и 2. Другие действия можно выполнить в любом порядке.

Шаг 1. Создание политики Брандмауэр Azure

Для автономных развертываний Брандмауэр Azure в классической архитектуре концентратора и периферийной архитектуры необходимо создать по крайней мере одну политику Azure в диспетчере Брандмауэр Azure и связать с центрами Azure Виртуальная глобальная сеть. Эта политика должна быть создана и доступна перед преобразованием любого концентратора. После определения политики он применяется к экземплярам Брандмауэр Azure в шаге 2.

Брандмауэр Azure политики можно упорядочить в иерархии родительского-дочернего элемента. Для классического и периферийного сценария или управляемого Виртуальная глобальная сеть Azure необходимо определить корневую политику с общим набором правил безопасности на уровне ИТ, чтобы разрешить или запретить трафик. Затем для каждого концентратора можно определить дочернюю политику для реализации правил, относящихся к концентратору, путем наследования. Этот шаг необязательный. Если правила, которые должны применяться к каждому концентратору, идентичны, можно применить одну политику.

Для нулевого доверия требуется политика Брандмауэр Azure уровня "Премиум" и должна включать следующие параметры:

DNS-прокси— необходимо настроить Брандмауэр Azure в качестве настраиваемого DNS-сервера для периферийных виртуальных сетей, которые защищают реальные DNS,которые находятся в общей службе или локальной среде. Брандмауэры Azure выполняют роль DNS-прокси, прослушивают порт UDP 53 и пересылают DNS-запросы на DNS-серверы, указанные в параметрах политики. Для каждого периферийного сервера необходимо настроить DNS-сервер на уровне виртуальной сети, указывающий на внутренний IP-адрес Брандмауэр Azure в центре Виртуальная глобальная сеть. Вы не должны предоставлять сетевой доступ из периферийных и ветвей к пользовательскому DNS.

Проверка TLS должна быть включена для следующих сценариев:

Проверка исходящего TLS для защиты от вредоносного трафика, отправляемого из внутреннего клиента, размещенного в Azure в Интернете.

Проверка TLS на Востоке, включающая трафик из локальных ветвей и между Виртуальная глобальная сеть периферийными устройствами. Это защищает рабочие нагрузки Azure от потенциального вредоносного трафика, отправляемого из Azure.

Система обнаружения и предотвращения вторжений (IDPS) должна быть включена в режиме "Оповещение и запрет".

Аналитика угроз должна быть включена в режиме "Оповещение и запрет".

В рамках создания политики необходимо создать необходимые правила преобразования сетевых адресов назначения (DNAT), правила сети и правила приложения, чтобы включить только сетевые потоки для явно разрешенного трафика. Чтобы включить проверку TLS для выбранных целевых объектов, соответствующее правило приложения должно иметь параметр "Проверка TLS". При создании правил в коллекциях правил следует использовать наиболее строгие значения "Назначение" и "Тип назначения".

Шаг 2. Преобразование центров Azure Виртуальная глобальная сеть в защищенные центры

В основе подхода "Нулевое доверие" для Azure Виртуальная глобальная сеть лежит концепция защищенного центра Виртуальная глобальная сеть (безопасный концентратор). Безопасный концентратор — это центр azure Виртуальная глобальная сеть с интегрированным Брандмауэр Azure. Использование поддерживаемых устройств безопасности от сторонних производителей поддерживается в качестве альтернативы Брандмауэр Azure, но не описано в этой статье. Эти виртуальные устройства можно использовать для проверки всего трафика, связанного с Северо-Югом, Востоком и Интернетом.

Мы рекомендуем Брандмауэр Azure Premium для нулевого доверия и настроить его с помощью политики premium, описанной на шаге 1.

Дополнительные сведения см. в разделе "Установка Брандмауэр Azure" в центре Виртуальная глобальная сеть.

Шаг 3. Защита трафика

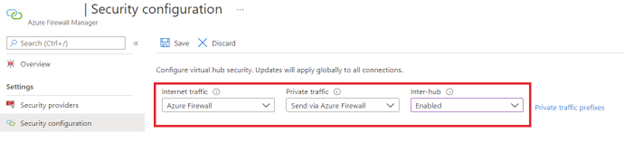

После обновления всех центров Azure Виртуальная глобальная сеть до безопасных центров необходимо настроить намерение маршрутизации и политики для принципов нулевого доверия. Эта конфигурация позволяет Брандмауэр Azure в каждом концентраторе привлекать и проверять трафик между периферийными и ветвями в одном концентраторе и в удаленных центрах. Политики следует настроить для отправки как интернет-трафика, так и частного трафика через Брандмауэр Azure или сторонний NVA). Кроме того, необходимо включить параметр "Inter-hub". Рассмотрим пример.

Если включена политика маршрутизации "Частный трафик", трафик виртуальной сети в Виртуальная глобальная сеть Концентратор, включая трафик между концентраторами, пересылается в следующий прыжок Брандмауэр Azure или NVA, указанные в политике. Пользователи с правами контроль доступа на основе ролей (RBAC) могут переопределить Виртуальная глобальная сеть программирование маршрутов для периферийных виртуальных сетей и связать настраиваемый определяемый пользователем маршрут (UDR) для обхода брандмауэра концентратора. Чтобы предотвратить эту уязвимость, разрешения RBAC для назначения UDR периферийным подсетям виртуальной сети должны быть ограничены центральными администраторами сети и не делегированы владельцам целевой зоны периферийных виртуальных сетей. Чтобы связать UDR с виртуальной сетью или подсетью, пользователь должен иметь роль участника сети или пользовательскую роль с действием или разрешением "Microsoft.Network/routeTables/join/action".

Примечание.

В этой статье Брандмауэр Azure в основном рассматривается как для интернет-трафика, так и для управления частным трафиком. Для интернет-трафика, стороннего поставщика, поддерживаемого NVA безопасности, можно использовать или сторонний поставщик безопасности как услуга (SECaaS). Для частного трафика сторонние поддерживаемые NVA безопасности можно использовать в качестве альтернативы Брандмауэр Azure.

Примечание.

Пользовательские таблицы маршрутов в Azure Виртуальная глобальная сеть нельзя использовать в сочетании с намерением маршрутизации и политиками и не следует рассматривать как параметр безопасности.

Шаг 4. Защита периферийных виртуальных сетей

Каждый концентратор Azure Виртуальная глобальная сеть может иметь одну или несколько виртуальных сетей, подключенных к пирингу виртуальной сети. На основе модели целевой зоны в Cloud Adoption Framework каждая виртуальная сеть содержит рабочую нагрузку целевой зоны, приложения и службы, поддерживающие организацию. Azure Виртуальная глобальная сеть управляет подключением, распространением маршрутов и связью, а также исходящей и входящей маршрутизацией, но не может повлиять на безопасность внутри виртуальной сети. Принципы нулевого доверия должны применяться внутри каждой периферийной виртуальной сети в соответствии с инструкциями, опубликованными в принципах применения нулевого доверия к периферийной виртуальной сети и другим статьям в зависимости от типа ресурсов, таких как виртуальные машины и хранилище. Рассмотрим следующие элементы:

Микро-сегментация. Даже если Azure Виртуальная глобальная сеть привлекает и фильтрует исходящий трафик, использование групп безопасности сети (NSG) и групп безопасности приложений (ASG) для регулирования потоков внутри виртуальной сети по-прежнему рекомендуется.

Локальная dmZ: правило DNAT, созданное в центральном брандмауэре в Центре Виртуальная глобальная сеть Azure, должно фильтровать и разрешать входящий трафик, отличный от http или https. Входящий трафик http или https должен управляться локальным Шлюз приложений Azure и связанным Брандмауэр веб-приложений.

Хотя azure Виртуальная глобальная сеть безопасные виртуальные центры пока не поддерживают защиту от атак DDoS Azure, использование DDoS для защиты конечных точек, подключенных к Интернету, в периферийных виртуальных сетях возможно и настоятельно рекомендуется. Дополнительные сведения см. в разделах об известных проблемах Диспетчера брандмауэра Azure и о сравнении центральной виртуальной сети и защищенного виртуального центра.

Расширенное обнаружение угроз и защита: см. принципы применения нулевого доверия к периферийной виртуальной сети. Элементы внутри периферийной части должны быть защищены с помощью средств защиты от угроз, таких как Microsoft Defender для облака.

Так как центр в Azure Виртуальная глобальная сеть заблокирован и управляется Azure, пользовательские компоненты не могут быть установлены или включены там. Некоторые ресурсы, обычно развернутые внутри концентратора, в классической модели концентратора и периферийной модели, должны размещаться в одном или нескольких периферийных узлах, которые работают в качестве общих сетей ресурсов. Например:

- Бастион Azure:Бастион Azure поддерживает Azure Виртуальная глобальная сеть, но его необходимо развернуть в периферийной виртуальной сети, так как концентратор ограничен и управляется Azure. На периферии Бастиона Azure пользователи могут получать доступ к ресурсам в других виртуальных сетям, но требуется ПОДКЛЮЧЕНИЕ на основе IP-адресов с номером SKU уровня "Стандартный" Azure.

- Пользовательские DNS-серверы: программное обеспечение DNS-сервера можно установить на любой виртуальной машине и выступать в качестве DNS-сервера для всех периферийных серверов в Azure Виртуальная глобальная сеть. DNS-сервер должен быть установлен в периферийной виртуальной сети, которая обслуживает все остальные периферийные устройства напрямую или через функцию DNS-прокси, предлагаемую Брандмауэр Azure, интегрированную в концентратор Виртуальная глобальная сеть.

- Сопоставитель Частная зона DNS Azure: развертывание сопоставителя Частная зона DNS Azure поддерживается в одной из периферийных виртуальных сетей, подключенных к центрам Виртуальная глобальная сеть. Брандмауэр Azure, интегрированный в концентратор Виртуальная глобальная сеть, может использовать этот ресурс в качестве настраиваемого DNS при включении функции DNS-прокси.

- Частные конечные точки. Этот тип ресурса совместим с Виртуальная глобальная сеть но должен быть развернут в периферийной виртуальной сети. Это обеспечивает подключение к любой другой виртуальной сети или ветви, подключенной к той же Виртуальная глобальная сеть, если интегрированная Брандмауэр Azure разрешает поток. Инструкции по защите трафика к частным конечным точкам с помощью Брандмауэр Azure интегрированных внутри концентратора Виртуальная глобальная сеть можно найти в безопасном трафике, предназначенном для частных конечных точек в Azure Виртуальная глобальная сеть.

- Зона Частная зона DNS Azure (ссылки). Этот тип ресурса не находится в виртуальной сети, но должен быть связан с ними для правильной работы. Частная зона DNS Зоны не могут быть связаны с центрами Виртуальная глобальная сеть. Вместо этого они должны быть подключены к периферийной виртуальной сети, содержащей пользовательские DNS-серверы или azure Частная зона DNS Resolver (рекомендуется) или непосредственно к периферийным виртуальным сетям, для которых требуются записи DNS из этой зоны.

Шаг 5. Проверка шифрования

Azure Виртуальная глобальная сеть предоставляет некоторые возможности шифрования трафика через собственные шлюзы для ввода трафика в сеть Майкрософт. По возможности необходимо включить шифрование на основе типа шлюза. Рассмотрим следующее поведение шифрования по умолчанию:

Виртуальная глобальная сеть VPN-шлюз S2S обеспечивает шифрование при использовании VPN-подключение IPsec/IKE (IKEv1 и IKEv2).

Виртуальная глобальная сеть VPN-шлюз P2S обеспечивает шифрование при использовании VPN-подключения пользователя через OpenVPN или IPsec/IKE (IKEv2).

Шлюз ExpressRoute Виртуальная глобальная сеть не предоставляет шифрование, поэтому применяются те же рекомендации, что и автономный ExpressRoute.

Только для каналов ExpressRoute, подготовленных поверх ExpressRoute Direct, можно использовать шифрование MACsec на платформе для защиты подключений между пограничными маршрутизаторами и пограничными маршрутизаторами Майкрософт.

Шифрование можно установить с помощью VPN-подключения IPsec/IKE из локальной сети к Azure через частный пиринг канала Azure ExpressRoute. Политики намерения маршрутизации и маршрутизации теперь поддерживают эту конфигурацию с дополнительными шагами конфигурации, как описано в разделе Encrypted ExpressRoute.

Для сторонних устройств глобальной сети (SD-WAN) и NVAs, интегрированных в Виртуальная глобальная сеть концентратор, определенные возможности шифрования должны быть проверены и настроены в соответствии с документацией поставщика.

После ввода трафика в сетевую инфраструктуру Azure через один из шлюзов или SD-WAN/NVA нет конкретных Виртуальная глобальная сеть служб или возможностей, которые обеспечивают шифрование сети. Если трафик между концентратором и его виртуальной сетью и концентратором незашифрован, при необходимости необходимо использовать шифрование на уровне приложения.

Примечание.

Виртуальная глобальная сеть периферийные серверы не поддерживают шифрование виртуальной сети к виртуальной сети с помощью Azure VPN-шлюз, так как для использования удаленного шлюза концентратора Виртуальная глобальная сеть требуется использовать периферийный сервер.

Шаг 6. Защита пользователей P2S

Виртуальная глобальная сеть Azure — это сетевая служба, которая объединяет разные возможности сетевого взаимодействия, обеспечения безопасности и маршрутизации в единый рабочий интерфейс. С точки зрения удостоверения пользователя единственная точка касания с Виртуальная глобальная сеть находится в методе проверки подлинности, используемом для разрешения VPN-подключения P2S пользователя. Доступны несколько методов проверки подлинности, но мы рекомендуем использовать общие принципыпроверки подлинности Microsoft Entra. С помощью идентификатора Microsoft Entra можно требовать многофакторную проверку подлинности (MFA) и условный доступ применять принципы нулевого доверия к клиентским устройствам и удостоверениям пользователей.

Примечание.

Проверка подлинности Microsoft Entra доступна только для шлюзов, использующих протокол OpenVPN, который поддерживается только для подключений протокола OpenVPN и требует VPN-клиента Azure.

Azure Виртуальная глобальная сеть и Брандмауэр Azure не предоставляют маршрутизацию трафика и фильтрацию на основе имен учетных записей пользователей или групп, но можно назначить разные группы пользователей различных пулов IP-адресов. Затем можно определить правила в интегрированной Брандмауэр Azure, чтобы ограничить пользователей или группы на основе назначенного пула IP-адресов P2S.

Если вы разделяете пользователей P2S на разные группы на основе требований к сетевому доступу, рекомендуется различать их на уровне сети и гарантировать, что они могут получить доступ только к подмножества внутренней сети. Можно создать несколько пулов IP-адресов для Azure Виртуальная глобальная сеть. Дополнительные сведения см. в разделе "Настройка групп пользователей и пулов IP-адресов" для vpn-адресов пользователей P2S.

Шаг 7. Настройка мониторинга, аудита и управления

Azure Виртуальная глобальная сеть предоставляет широкие возможности мониторинга и диагностики с помощью Azure Monitor. Дополнительные сведения и топологию можно получить с помощью ориентированной, предварительно созданной панели мониторинга в портал Azure с именем Azure Monitor Insights для Виртуальная глобальная сеть. Эти средства мониторинга не являются конкретными для безопасности. Брандмауэр Azure, развернутые в каждом концентраторе Виртуальная глобальная сеть, предоставляют точку интеграции для мониторинга нулевого доверия и безопасности. Необходимо настроить диагностику и ведение журнала для Брандмауэр Azure так же, как и Брандмауэр Azure за пределами Виртуальная глобальная сеть.

Брандмауэр Azure предоставляет следующие средства мониторинга, которые следует использовать для обеспечения безопасности и правильного применения принципов нулевого доверия:

Брандмауэр Azure Аналитика политик предоставляет аналитические сведения, централизованную видимость и управление Брандмауэр Azure. Для обеспечения безопасности требуется, чтобы соответствующие правила брандмауэра были установлены и эффективны для защиты внутренней инфраструктуры. В портал Azure приведены сведения о потенциальных вредоносных источниках, созданных удостоверений обработчика брандмауэра и функциями аналитики угроз.

Книга Брандмауэра Azure предоставляет настраиваемый холст для анализа данных Брандмауэра Azure. Вы можете получить аналитические сведения о событиях Брандмауэр Azure, узнать о приложении и правилах сети и просмотреть статистику действий брандмауэра по URL-адресам, портам и адресам. Настоятельно рекомендуется периодически проверять статистику журналов IDPS и на вкладке "Исследования ", проверять отклоненный трафик, потоки источника и назначения, а также отчет аналитики угроз для проверки и оптимизации правил брандмауэра.

Брандмауэр Azure также интегрируется с Microsoft Defender для облака и Microsoft Sentinel. Настоятельно рекомендуется правильно настроить оба средства и активно использовать их для нулевого доверия следующим образом:

- Интеграция Microsoft Defender для облака позволяет визуализировать все состояние сетевой инфраструктуры и сетевой безопасности в одном месте, включая безопасность сети Azure во всех виртуальных сетях и виртуальных центрах, распределенных по разным регионам в Azure. С помощью одного взгляда можно увидеть количество Брандмауэр Azure, политик брандмауэра и регионов Azure, где развернуты Брандмауэр Azure.

- Решение Microsoft Sentinel для простой интеграции Брандмауэр Azure обеспечивает обнаружение угроз и предотвращение угроз. После развертывания решение позволяет встроенному настраиваемому обнаружению угроз на вершине Microsoft Sentinel. Решение также включает книгу, обнаружение, запросы охоты и сборники схем.

Обучение администраторов

Следующие учебные модули помогут вашей команде с навыками, необходимыми для применения принципов нулевого доверия к развертыванию Виртуальная глобальная сеть Azure.

Общие сведения о Виртуальной глобальной сети Azure

| Обучение | Общие сведения о Azure Виртуальная глобальная сеть |

|---|---|

| Узнайте, как создать широкую сеть (глобальную сеть) с помощью программно-определенных служб Azure Виртуальная глобальная сеть сетевых служб. |

Общие сведения о Брандмауэре Azure

| Обучение | Общие сведения о Брандмауэр Azure |

|---|---|

| Узнайте, как Брандмауэр Azure защищает ресурсы виртуальной сети Azure, включая функции Брандмауэр Azure, правила, параметры развертывания и администрирование с помощью диспетчера Брандмауэр Azure. |

Общие сведения о Диспетчере брандмауэра Azure

| Обучение | Общие сведения о диспетчере Брандмауэр Azure |

|---|---|

| Опишите, можете ли вы использовать Диспетчер брандмауэра Azure, чтобы обеспечить централизованное управление маршрутизацией и политиками защиты для облачных периметров безопасности. Оцените, может ли Диспетчер брандмауэра Azure помочь в защите периметра облака. |

Проектирование и реализация защиты сети

| Обучение | Проектирование и реализация сетевой безопасности |

|---|---|

| Вы научитесь проектировать и реализовывать такие решения безопасности сети, как Защита от атак DDoS Azure, группы безопасности сети, Брандмауэр Azure и Брандмауэр веб-приложений. |

Дополнительные сведения о безопасности в Azure см. в каталоге Майкрософт:

Безопасность в Azure

Дальнейшие шаги

Дополнительные статьи о применении принципов нулевого доверия к Azure см. в следующих статьях:

- Обзор Azure IaaS

- Виртуальный рабочий стол Azure

- Приложения IaaS в Amazon Web Services

- Microsoft Sentinel и XDR в Microsoft Defender

Ссылки

Ознакомьтесь с этими ссылками, чтобы узнать о различных службах и технологиях, упомянутых в этой статье.

Виртуальная глобальная сеть Azure

- Обзор Виртуальная глобальная сеть Azure

- Настройка политик маршрутизации концентратора Виртуальная глобальная сеть

- Установка Брандмауэр Azure в центре Виртуальная глобальная сеть

- Что такое защищенный виртуальный концентратор?

- Настройка политик маршрутизации концентратора Виртуальная глобальная сеть

- Руководство. Защита виртуального концентратора с помощью диспетчера Брандмауэр Azure

- Руководство. Защита виртуального концентратора с помощью Azure PowerShell

- Совместное использование службы приватного канала между Виртуальная глобальная сеть

- Управление безопасным доступом к ресурсам в периферийных виртуальных сетями для клиентов P2S

Базовые показатели безопасности

Обзор хорошо спроектированной платформы

Безопасность Azure

- Общие сведения о системе безопасности Azure

- Руководство по реализации нулевого доверия

- Общие сведения о тесте безопасности microsoft cloud security

- Создание первого уровня защиты с помощью служб безопасности Azure

- Эталонная архитектура кибербезопасности корпорации Майкрософт

Технические иллюстрации

Иллюстрации, используемые в этой статье, можно скачать. Используйте файл Visio для изменения этих иллюстраций для собственного использования.

Дополнительные технические иллюстрации см . здесь.