Zaščita privzetega okolja

Vsak zaposleni v vaši organizaciji ima dostop do privzetega Power Platform okolja. Power Platform Kot skrbnik morate razmisliti o načinih, kako zavarovati to okolje, hkrati pa ga ohraniti dostopnega za osebno storilnost ustvarjalcev. V tem članku so predlogi.

Preudarno dodeljevanje skrbniških vlog

Razmislite, Power Platform ali morajo imeti skrbniški uporabniki skrbniško vlogo. Ali bi bila vloga skrbnika okolja ali skrbnika sistema primernejša? V vsakem primeru omejite zmogljivejšo Power Platform skrbniško vlogo na le nekaj uporabnikov. Preberite več o skrbništvu Power Platform okolij.

Namen komuniciranja

Eden ključnih izzivov ekipe Power Platform Centra odličnosti (CoE) je obveščanje o predvidenih uporabah privzetega okolja. Tukaj je nekaj priporočil.

Preimenovanje privzetega okolja

Privzeto okolje se ustvari z imenom TenantName (default). Ime okolja lahko spremenite v nekaj bolj opisnega, kot je okolje osebne storilnosti, da jasno poudaritenamen.

Uporaba Power Platform zvezdišča

Središče Microsoft Power Platform je predloga mesta za komunikacijo SharePoint . Zagotavlja izhodišče za osrednji vir informacij za ustvarjalce o uporabi Power Platform vaše organizacije. Začetna vsebina in predloge strani ustvarjalcem zlahka ponudijo informacije, kot so:

- Primeri uporabe osebne produktivnosti

- Ustvarjanje aplikacij in potekov

- Kje ustvariti aplikacije in poteke

- Kako stopiti v stik s podporno ekipo Sveta Evrope

- Pravila o povezovanju z zunanjimi storitvami

Dodajte povezave do drugih notranjih virov, ki bodo vašim ustvarjalcem morda v pomoč.

Omejite skupno rabo z vsemi

Izdelovalci lahko dajo svoje aplikacije v skupno rabo z drugimi posameznimi uporabniki in varnostnimi skupinami. Skupna raba s celotno organizacijo ali »Vsi« je privzeto onemogočena. Razmislite o uporabi omejenega postopka okoli široko uporabljanih aplikacij za uveljavljanje pravilnikov in zahtev, kot so te:

- Pravilnik o varnostnem pregledu

- Pravilnik o pregledu poslovanja

- Zahteve za upravljanje življenjskega cikla aplikacije (ALM)

- Zahteve glede uporabniške izkušnje in blagovne znamke

Funkcija Skupna raba z vsemi je privzeto onemogočena v Power Platform. Priporočamo, da to nastavitev onemogočite, da omejite prekomerno izpostavljenost aplikacij delovnega območja nenamernim uporabnikom. Skupina »Vsi« za vašo organizacijo vsebuje vse uporabnike, ki so se kdaj prijavili v najemnika, kar vključuje goste in notranje člane. Ne gre samo za vse notranje zaposlene v vašem najemniku. Poleg tega članstva v skupini »Vsi « ni mogoče urejati ali si ga ogledati. Če želite izvedeti več o skupini Vsi , pojdite na /windows-server/identity/ad-ds/manage/understand-special-identities-groups#everyone.

Če želite vsebino dati v skupno rabo z vsemi internimi zaposlenimi ali veliko skupino oseb, razmislite o skupni rabi z obstoječo varnostno skupino teh članov ali ustvarjanju varnostne skupine in skupni rabi aplikacije s to varnostno skupino.

Ko je možnost Skupna raba z vsemi onemogočena, lahko le majhna skupina skrbnikov da program v skupno rabo z vsemi v okolju. Če ste skrbnik, lahko zaženete naslednji ukaz PowerShell, če morate omogočiti skupno rabo z vsemi.

Najprej odprite PowerShell kot skrbnik in se prijavite v svoj račun tako, da zaženete Power Apps ta ukaz.

Add-PowerAppsAccountZaženite ukaz »cmdlet « »Get-TenantSettings«, da dobite seznam nastavitev najemnika organizacije kot predmet.

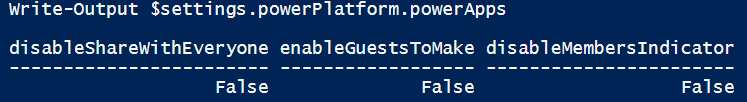

Predmet

powerPlatform.PowerAppsvključuje tri zastave:

Zaženite naslednje ukaze PowerShell, da dobite predmet nastavitev in nastavite spremenljivko za skupno rabo z vsemi na false.

$settings=Get-TenantSettings $settings.powerPlatform.powerApps.disableShareWithEveryone=$falseZaženite

Set-TenantSettingsukaz »cmdlet« s predmetom »nastavitve«, da izdelovalcem omogočite skupno rabo njihovih aplikacij z vsemi v najemniku.Set-TenantSettings $settingsČe želite onemogočiti skupno rabo z vsemi, sledite istim korakom, vendar

set $settings.powerPlatform.powerApps.disableShareWithEveryone = $true.

Vzpostavitev pravilnika o preprečitvi izgube podatkov

Drug način za zaščito privzetega okolja je, da zanj ustvarite politiko za preprečitev izgube podatkov (DLP). Vzpostavitev pravilnika o preprečitvi izgube podatkov je še posebej pomembna za privzeto okolje, saj imajo dostop do njega vsi zaposleni v vaši organizaciji. Tukaj je nekaj priporočil, ki vam bodo v pomoč pri uveljavljanju pravilnika.

Prilagajanje sporočila o upravljanju preprečitve izgube podatkov

Prilagodite sporočilo o napaki, ki se prikaže, če izdelovalec ustvari aplikacijo, ki krši pravilnik organizacije o preprečitvi izgube podatkov. Usmerite izdelovalca v središče svoje organizacije Power Platform in navedite e-poštni naslov svoje ekipe za odličnost.

Ker ekipa centra odličnosti sčasoma izboljša pravilnik o preprečitvi izgube podatkov, boste morda nenamerno prekinili nekatere aplikacije. Prepričajte se, da sporočilo o kršitvi pravilnika o preprečitvi izgube podatkov vsebuje kontaktne podatke ali povezavo do več informacij, da bodo ustvarjalcem zagotovili pot naprej.

Sporočilo pravilnika upravljanja prilagodite s temi ukazi »cmdlet« lupine PowerShell:

| Ukaz | Description |

|---|---|

| Set-PowerAppDlpErrorSettings | Nastavitev sporočila o upravljanju |

| Set-PowerAppDlpErrorSettings | Sporočilo o upravljanju posodobitve |

Blokiranje novih povezovalnikov v privzetem okolju

Privzeto so vsi novi povezovalniki postavljeni v skupino Neposlovno v pravilniku o preprečitvi izgube podatkov. Privzeto skupino lahko vedno spremenite v poslovno ali blokirano. Za pravilnik o preprečitvi izgube podatkov, ki velja za privzeto okolje, priporočamo, da konfigurirate skupino Blokirano kot privzeto in tako zagotovite, da novi povezovalniki ostanejo neuporabni, dokler jih ne pregleda eden od skrbnikov.

Omejite izdelovalce na vnaprej vgrajene povezovalnike

Omejite izdelovalce samo na osnovne, neblokirane priključke, da preprečite dostop do ostalih.

Premaknite vse povezovalnike, ki jih ni mogoče blokirati, v skupino poslovnih podatkov.

Premaknite vse povezovalnike, ki jih je mogoče blokirati, v blokirano podatkovno skupino.

Omejevanje povezovalnikov po meri

Povezovalniki po meri integrirajo aplikacijo ali potek z domačo storitvijo. Te storitve so namenjene tehničnim uporabnikom, kot so razvijalci. Priporočamo, da zmanjšate odtis API-jev, ki jih je ustvarila vaša organizacija in jih je mogoče priklicati iz aplikacij ali potekov v privzetem okolju. Če želite izdelovalcem preprečiti ustvarjanje in uporabo povezovalnikov po meri za API-je v privzetem okolju, ustvarite pravilo za blokiranje vseh vzorcev URL-jev.

Če želite ustvarjalcem omogočiti dostop do nekaterih API-jev (na primer storitve, ki vrne seznam praznikov podjetja), konfigurirajte več pravil, ki razvrščajo različne vzorce URL-jev v podatkovne skupine podjetij in skupine, ki niso podjetja. Prepričajte se, da povezave vedno uporabljajo protokol HTTPS. Preberite več o pravilniku o preprečitvi izgube podatkov za povezovalnike po meri.

Varna integracija s strežnikom Exchange

Office 365 Outlookov povezovalnik je eden od standardnih povezovalnikov, ki jih ni mogoče blokirati. Ustvarjalcem omogoča pošiljanje, brisanje in odgovarjanje na e-poštna sporočila v nabiralnikih, do katerih imajo dostop. Tveganje s tem povezovalnikom je tudi ena njegovih najzmogljivejših zmogljivosti – možnost pošiljanja e-pošte. Izdelovalec lahko na primer ustvari potek, ki pošlje eksplozijo e-pošte.

Skrbnik strežnika Exchange v organizaciji lahko nastavi pravila v strežniku Exchange Server, da prepreči pošiljanje e-poštnih sporočil iz programov. Prav tako lahko določene poteke ali aplikacije izključite iz pravil, nastavljenih za blokiranje odhodnih e-poštnih sporočil. Ta pravila lahko združite z dovoljenim seznamom e-poštnih naslovov in tako zagotovite, da je e-pošto iz programov in potekov mogoče pošiljati le iz majhne skupine nabiralnikov.

Ko aplikacija ali potek pošlje e-poštno sporočilo s Office 365 povezovalnikom Outlook, v sporočilo vstavi določene glave SMTP. Z rezerviranimi stavki v glavah lahko ugotovite, ali je e-poštno sporočilo izviralo iz toka ali aplikacije.

Glava SMTP, vstavljena v e-poštno sporočilo, poslano s potekom, je videti tako:

x-ms-mail-application: Microsoft Power Automate;

User-Agent: azure-logic-apps/1.0 (workflow 2321aaccfeaf4d7a8fb792e29c056b03;version 08585414259577874539) microsoft-flow/1.0

x-ms-mail-operation-type: Send

x-ms-mail-environment-id: 0c5781e0-65ec-ecd7-b964-fd94b2c8e71b

Podrobnosti glave

V spodnji tabeli so opisane vrednosti, ki se lahko prikažejo v glavi x-ms-mail-aplikacije, odvisno od uporabljene storitve:

| Service | Vrednost |

|---|---|

| Power Automate | Microsoft Power Automate; User-Agent: azure-logic-apps/1.0 (GUID < poteka>dela; številka < različice različice>) Microsoft-flow/1.0 |

| Power Apps | Microsoft Power Apps; Uporabniški agent: PowerApps/ (; AppName= <ime> aplikacije) |

V spodnji tabeli so opisane vrednosti, ki se lahko prikažejo v glavi operacije x-ms-mail-operation, odvisno od izvedenega dejanja:

| Vrednost | Description |

|---|---|

| Odgovori | Za odgovore na e-poštne operacije |

| Naprej | Za posredovanje e-poštnih operacij |

| Pošlji | Za pošiljanje e-poštnih operacij, vključno s funkcijama SendEmailWithOptions in SendApprovalEmail |

Glava x-ms-mail-environment-id vsebuje vrednost ID okolja. Prisotnost te glave je odvisna od izdelka, ki ga uporabljate:

- V Power Apps, vedno je prisoten.

- V Power Automate njem je prisoten samo v povezavah, ustvarjenih po juliju 2020.

- V logičnih aplikacijah ni nikoli prisoten.

Morebitna pravila strežnika Exchange za privzeto okolje

Tukaj je nekaj e-poštnih dejanj, ki jih boste morda želeli blokirati z Exchangeevimi pravili.

Blokiranje odhodnih e-poštnih sporočil zunanjim prejemnikom: blokirajte vsa odhodna e-poštna sporočila, poslana zunanjim prejemnikom od Power Automate in Power Apps. To pravilo izdelovalcem preprečuje pošiljanje e-poštnih sporočil partnerjem, dobaviteljem ali strankam iz njihovih aplikacij ali potekov.

Blokiraj odhodno posredovanje: blokiraj vsa odhodna e-poštna sporočila, posredovana zunanjim prejemnikom, iz Power Automate in Power Apps kjer pošiljatelj ni s seznama dovoljenih nabiralnikov. To pravilo ustvarjalcem preprečuje ustvarjanje toka, ki samodejno posreduje dohodna e-poštna sporočila zunanjemu prejemniku.

Izjeme, ki jih je treba upoštevati pri pravilih e-poštnega bloka

Tukaj je nekaj možnih izjem od Exchangeevih pravil za blokiranje e-pošte in dodajanje prilagodljivosti:

Izvzetje določenih aplikacij in potekov: prej predlaganim pravilom dodajte seznam izjem, da bodo odobrene aplikacije ali poteki lahko pošiljali e-pošto zunanjim prejemnikom.

Seznam dovoljenj na ravni organizacije: V tem primeru je smiselno rešitev premakniti v namensko okolje. Če mora odhodna e-poštna sporočila pošiljati več tokov v okolju, lahko ustvarite splošno pravilo izjeme, da dovolite odhodna e-poštna sporočila iz tega okolja. Dovoljenje izdelovalca in skrbnika v tem okolju mora biti strogo nadzorovano in omejeno.

Uporaba osamitve med najemniki

Power Platform ima sistem konektorjev, ki temelji na Microsoft Entra ki pooblaščenim Microsoft Entra uporabnikom omogočajo povezovanje aplikacij in tokov s shrambami podatkov. Izolacija najemnika ureja pretok podatkov iz Microsoft Entra pooblaščenih virov podatkov k njihovemu najemniku in od njih.

Izolacija najemnika se uporablja na ravni najemnika in vpliva na vsa okolja v najemniku, vključno s privzetim okoljem. Ker so vsi zaposleni ustvarjalci v privzetem okolju, je konfiguracija robustne politike izolacije najemnikov ključnega pomena za zaščito okolja. Priporočamo, da izrecno konfigurirate najemnike, s katerimi se lahko vaši zaposleni povežejo. Za vse druge najemnike bi morala veljati privzeta pravila, ki blokirajo vhodni in odhodni tok podatkov.

Power Platform izolacija najemnika se razlikuje od Microsoft Entra omejitve najemnika v celotnem ID-ju. Ne vpliva na Microsoft Entra dostop na podlagi ID-ja zunaj Power Platform. Deluje samo za konektorje, ki uporabljajo Microsoft Entra preverjanje pristnosti na podlagi ID-ja, kot sta konektorja Office 365 Outlook in SharePoint .

Glejte tudi

Omejite vhodni in odhodni dostop med najemniki (predogled)

Get-PowerAppTenantIsolationPolicy (Microsoft.PowerApps.Administration.PowerShell)

Povratne informacije

Kmalu na voljo: V letu 2024 bomo ukinili storitev Težave v storitvi GitHub kot mehanizem za povratne informacije za vsebino in jo zamenjali z novim sistemom za povratne informacije. Za več informacij si oglejte: https://aka.ms/ContentUserFeedback.

Pošlji in prikaži povratne informacije za