Not

Åtkomst till denna sida kräver auktorisation. Du kan prova att logga in eller byta katalog.

Åtkomst till denna sida kräver auktorisation. Du kan prova att byta katalog.

Viktigt!

Från och med den 1 maj 2025 är Azure AD B2C inte längre tillgängligt att köpa för nya kunder. Läs mer i våra vanliga frågor och svar.

Den här artikeln är ett komplement till Om Azure Active Directory B2C och ger en mer djupgående introduktion till tjänsten. Här diskuterar vi de primära resurser som du arbetar med i tjänsten, dess funktioner och lär dig hur de gör att du kan tillhandahålla en helt anpassad identitetsupplevelse för kunder i dina program.

Azure AD B2C-klient

I Azure Active Directory B2C (Azure AD B2C) representerar en hyresgäst din organisation och är en katalog över användare. Varje Azure AD B2C-klientorganisation är distinkt och separat från andra Azure AD B2C-klientorganisationer. En Azure AD B2C-klient skiljer sig också från en Microsoft Entra-klient, som du kanske redan har.

De primära resurser som du arbetar med i en Azure AD B2C-klientorganisation är:

- Katalog – Här lagrar Azure AD B2C användarnas autentiseringsuppgifter, profildata och dina programregistreringar.

- Programregistreringar – Du kan registrera dina webb-, mobil- och inbyggda program med Azure AD B2C för att aktivera identitetshantering. Du kan också registrera alla API:er som du vill skydda med Azure AD B2C.

-

Användarflöden och anpassade principer – Dessa används för att skapa identitetsupplevelser för dina program med inbyggda användarflöden och helt konfigurerbara anpassade principer:

- Med användarflöden kan du snabbt aktivera vanliga identitetsuppgifter som registrering, inloggning och profilredigering.

- Med anpassade principer kan du skapa komplexa identitetsarbetsflöden som är unika för din organisation, kunder, anställda, partner och medborgare.

-

Inloggningsalternativ – Azure AD B2C erbjuder olika alternativ för registrering och inloggning för användare av dina program:

- Användarnamn, e-post och telefoninloggning – Du kan konfigurera dina lokala Azure AD B2C-konton för att tillåta registrering och inloggning med användarnamn, e-postadress, telefonnummer eller en kombination av metoder.

- Leverantörer av sociala identiteter – Du kan federera med sociala leverantörer som Facebook, LinkedIn eller X.

- Externa identitetsprovidrar – Du kan också federera med standardidentitetsprotokoll som OAuth 2.0, OpenID Connect med mera.

- Nycklar – Lägga till och hantera krypteringsnycklar för signering och validering av token, klienthemligheter, certifikat och lösenord.

En Azure AD B2C-klientorganisation är den första resursen du behöver skapa för att komma igång med Azure AD B2C. Lär dig att:

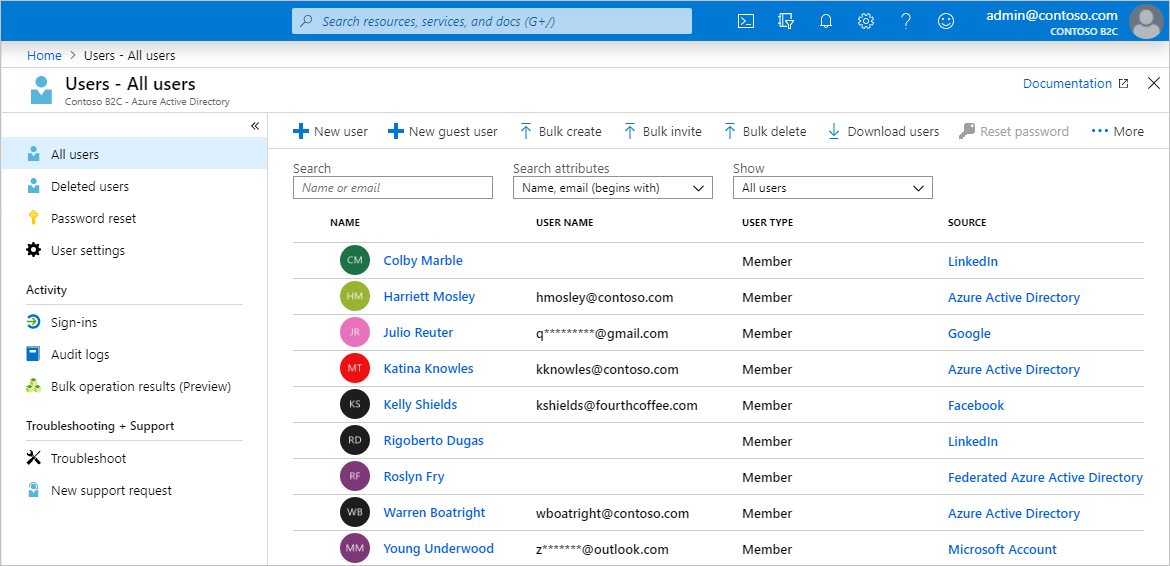

Konton i Azure AD B2C

Azure AD B2C definierar flera typer av användarkonton. Microsoft Entra ID, Microsoft Entra B2B och Azure Active Directory B2C delar dessa kontotyper.

- Arbetskonto – Användare med arbetskonton kan hantera resurser i en klientorganisation och med en administratörsroll kan även hantera klienter. Användare med arbetskonton kan skapa nya konsumentkonton, återställa lösenord, blockera/avblockera konton och ange behörigheter eller tilldela ett konto till en säkerhetsgrupp.

- Gästkonto – det här är externa användare som du bjuder in till din klientorganisation som gäster. Ett typiskt scenario för att bjuda in en gästanvändare till din Azure AD B2C-klientorganisation är att dela administrationsansvar.

- Konsumentkonto – det här är konton som hanteras av Azure AD B2C-användarflöden och anpassade principer.

Bild: Användarkatalog i en Azure AD B2C-klientorganisation i Azure-portalen.

Konsumentkonton

Med ett konsumentkonto kan användarna logga in på de program som du har skyddat med Azure AD B2C. Användare med konsumentkonton kan dock inte komma åt Azure-resurser, till exempel Azure-portalen.

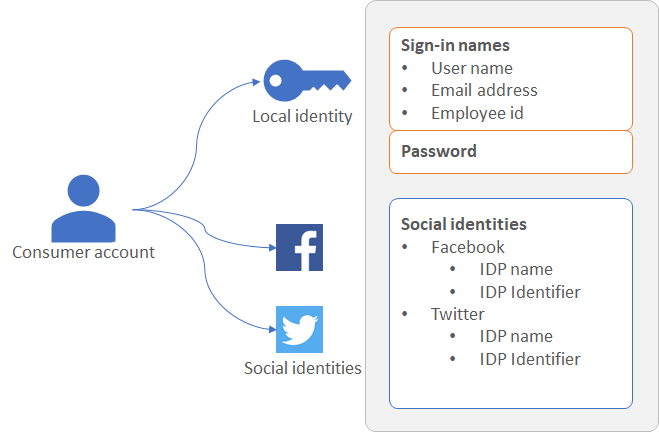

Ett konsumentkonto kan associeras med dessa identitetstyper:

- Lokal identitet, med användarnamnet och lösenordet lagrade lokalt i Azure AD B2C-katalogen. Vi kallar ofta dessa identiteter för "lokala konton".

- Sociala identiteter eller företagsidentiteter , där användarens identitet hanteras av en federerad identitetsprovider. Till exempel Facebook, Google, Microsoft, ADFS eller Salesforce.

En användare med ett konsumentkonto kan logga in med flera identiteter. Till exempel användarnamn, e-post, medarbetar-ID, myndighets-ID och andra. Ett enda konto kan ha flera identiteter, både lokala och sociala.

Bild: Ett enskilt konsumentkonto med flera identiteter i Azure AD B2C

Mer information finns i Översikt över användarkonton i Azure Active Directory B2C.

Inloggningsalternativ för lokalt konto

Azure AD B2C tillhandahåller olika sätt på vilka du kan autentisera en användare. Användare kan logga in på ett lokalt konto med hjälp av användarnamn och lösenord, telefonverifiering (kallas även lösenordslös autentisering). E-postregistrering är aktiverat som standard i inställningarna för din lokala kontoidentitetsprovider.

Läs mer om inloggningsalternativ eller hur du konfigurerar den lokala kontoidentitetsprovidern.

Attribut för användarprofil

Med Azure AD B2C kan du hantera vanliga attribut för konsumentkontoprofiler. Till exempel visningsnamn, efternamn, förnamn, stad och andra.

Du kan också utöka det underliggande Microsoft Entra-ID-schemat för att lagra ytterligare information om dina användare. Till exempel deras land/region med hemvist, föredraget språk och inställningar som om de vill prenumerera på ett nyhetsbrev eller aktivera multifaktorautentisering. Mer information finns i:

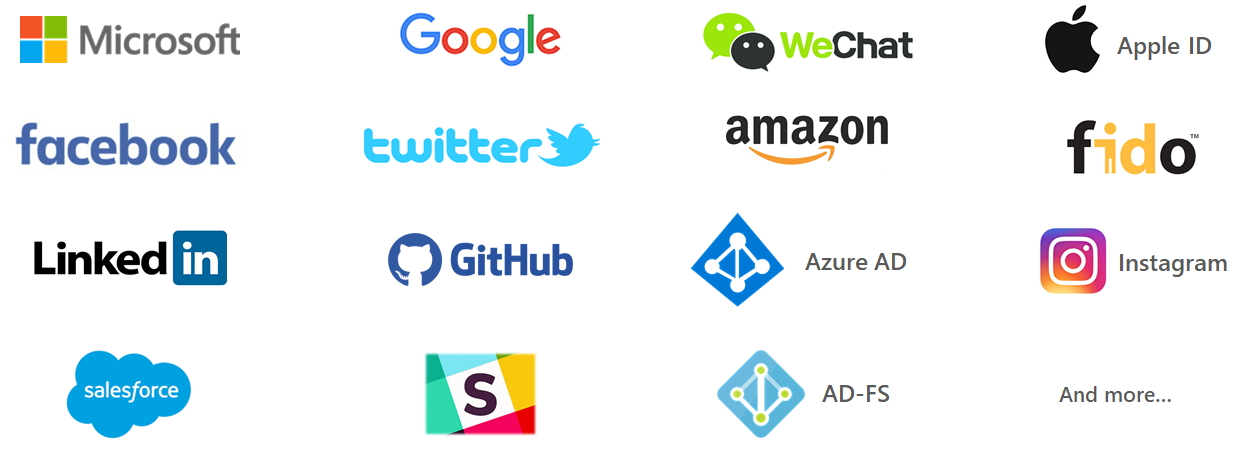

Logga in med externa identitetsprovidrar

Du kan konfigurera Azure AD B2C så att användare kan logga in i ditt program med autentiseringsuppgifter från sociala identitetsprovidrar och företagsidentitetsprovidrar. Azure AD B2C kan federeras med identitetsprovidrar som stöder protokollen OAuth 1.0, OAuth 2.0, OpenID Connect och SAML. Till exempel Facebook, Microsoft-konto, Google, X och Active Directory Federation Service (AD FS).

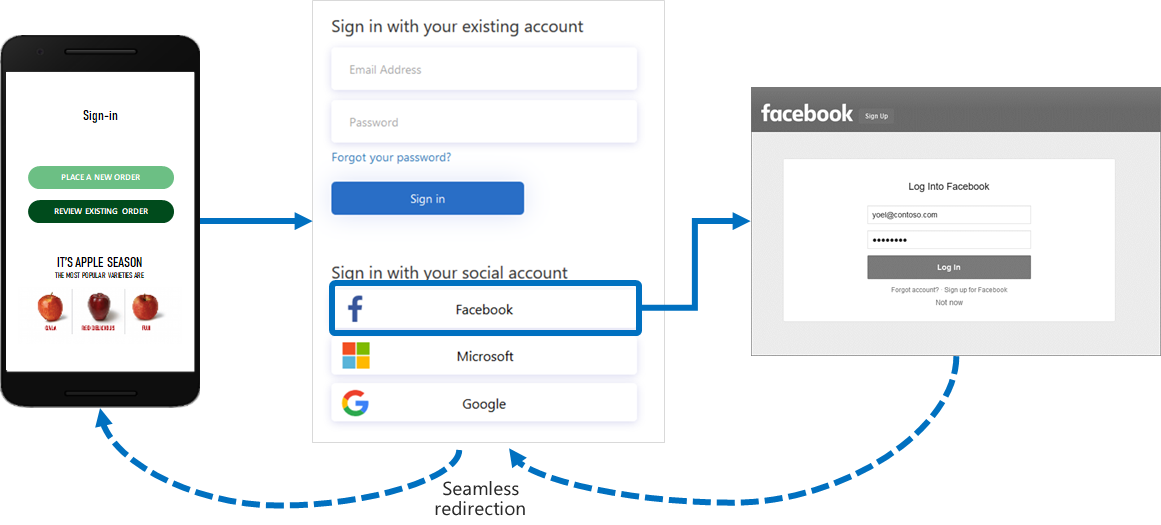

Med externa identitetsprovidrar kan du erbjuda dina konsumenter möjligheten att logga in med sina befintliga sociala konton eller företagskonton, utan att behöva skapa ett nytt konto bara för ditt program.

På registrerings- eller inloggningssidan visar Azure AD B2C en lista över externa identitetsprovidrar som användaren kan välja för inloggning. När de har valt en av de externa identitetsprovidrar omdirigeras de till den valda providerns webbplats för att slutföra inloggningsprocessen. När användaren har loggat in returneras de till Azure AD B2C för autentisering av kontot i ditt program.

Mer information om identitetsprovidrar finns i Lägga till identitetsprovidrar i dina program i Azure Active Directory B2C.

Identitetsupplevelser: användarflöden eller anpassade principer

I Azure AD B2C kan du definiera den affärslogik som användarna följer för att få åtkomst till ditt program. Du kan till exempel fastställa sekvensen med steg som användarna följer när de loggar in, registrerar sig, redigerar sin profil eller återställer ett lösenord. När du har slutfört sekvensen hämtar användaren en token och får åtkomst till ditt program.

I Azure AD B2C finns det två sätt att tillhandahålla identitetsanvändarupplevelser:

Användarflöden – Det här är fördefinierade, inbyggda, konfigurerbara principer som vi tillhandahåller så att du kan skapa funktioner för registrering, inloggning och principredigering på några minuter.

Anpassade principer – Med dessa kan du skapa egna användarresor för komplexa scenarier för identitetsupplevelse.

Följande skärmbild visar användarflödesinställningarnas användargränssnitt jämfört med konfigurationsfiler för anpassade principer.

Skärmbild som visar användarflödesinställningars UI jämfört med en anpassad policykonfigurationsfil.

Mer information om användarflöden och anpassade principer och hur du bestämmer vilken metod som ska fungera bäst för dina affärsbehov finns i Översikt över användarflöden och anpassade principer.

Användargränssnitt

I Azure AD B2C kan du skapa användarnas identitetsupplevelser så att de sidor som visas sömlöst blandas med utseendet och känslan i ditt varumärke. Du får nästan fullständig kontroll över HTML- och CSS-innehållet som visas för användarna när de fortsätter med programmets identitetsresor. Med den här flexibiliteten kan du upprätthålla varumärkes- och visuell konsekvens mellan ditt program och Azure AD B2C.

Anmärkning

Anpassning av de sidor som återges av tredje part när du använder sociala konton begränsas till de alternativ som tillhandahålls av identitetsprovidern och ligger utanför Azure AD B2C:s kontroll.

Mer information om anpassning av användargränssnittet finns i:

- Anpassa användargränssnittet

- Anpassa användargränssnittet med HTML-mallar

- Aktivera JavaScript och välj en sidlayoutversion

Anpassad domän

Du kan anpassa din Azure AD B2C-domän i omdirigerings-URI:erna för ditt program. Med anpassad domän kan du skapa en sömlös upplevelse så att de sidor som visas sömlöst blandas med programmets domännamn. Från användarens perspektiv finns de kvar i din domän under inloggningsprocessen i stället för att omdirigeras till Azure AD B2C-standarddomänen .b2clogin.com.

Mer information finns i Aktivera anpassade domäner.

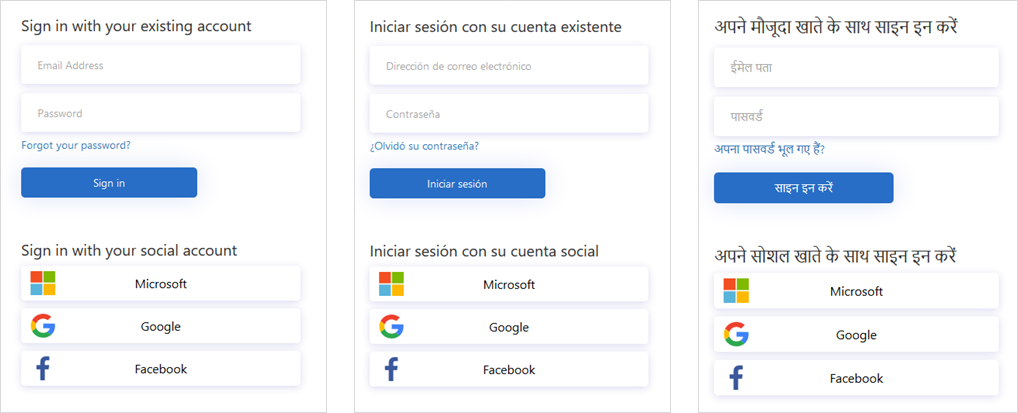

Lokalisering

Med språkanpassning i Azure AD B2C kan du anpassa olika språk efter kundernas behov. Microsoft tillhandahåller lokaliseringar för 36 språk, men du kan också ange egna lokaliseringar för valfritt språk.

Se hur lokalisering fungerar i Språkanpassning i Azure Active Directory B2C.

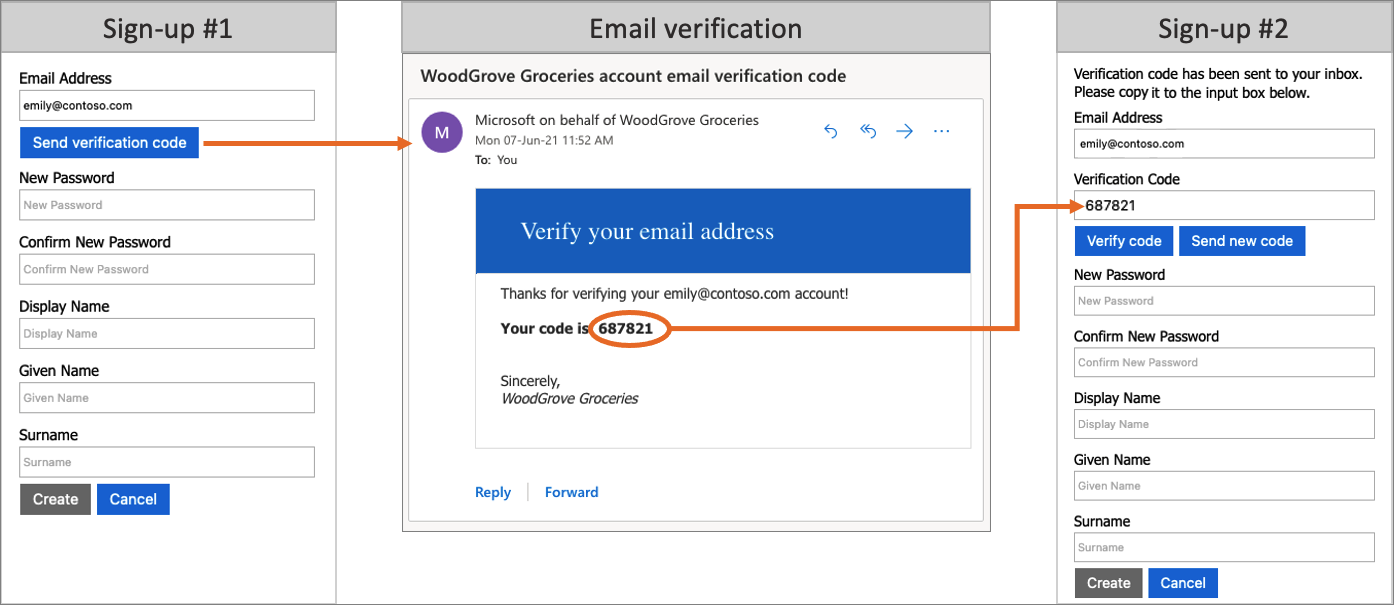

E-postverifiering

Azure AD B2C säkerställer giltiga e-postadresser genom att kräva att kunderna verifierar dem under registreringen och flöden för lösenordsåterställning. Detta förhindrar också att skadliga aktörer använder automatiserade processer för att generera bedrägliga konton i dina program.

Du kan anpassa e-postmeddelandet som skickas till användare som registrerar sig för att använda dina program. Genom att använda en e-postprovider från tredje part kan du använda din egen e-postmall och Från: adress och ämne, samt stöd för lokalisering och anpassade inställningar för engångslösenord (OTP). Mer information finns i:

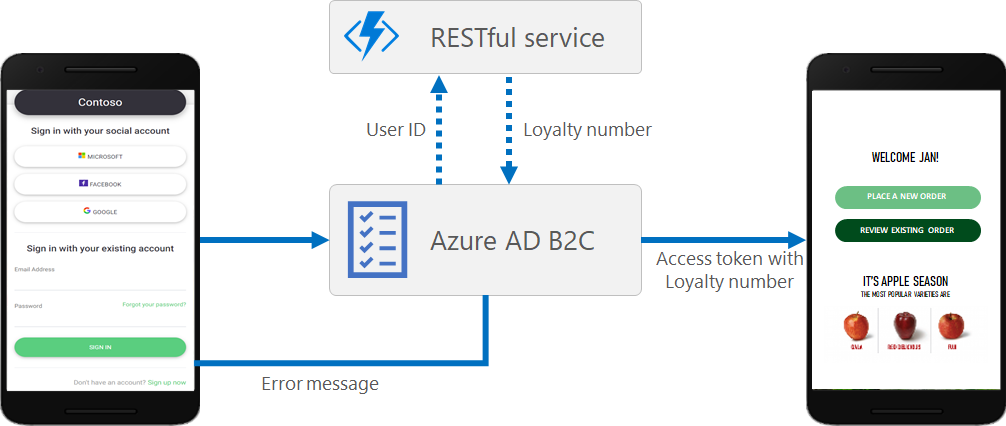

Lägg till din egen affärslogik och anropa RESTful-API:er

Du kan integrera med ett RESTful-API i både användarflöden och anpassade principer. Skillnaden är att du i användarflöden gör anrop på angivna platser, medan du i anpassade principer lägger till din egen affärslogik på resan. Med den här funktionen kan du hämta och använda data från externa identitetskällor. Azure AD B2C kan utbyta data med en RESTful-tjänst för att:

- Visa anpassade användarvänliga felmeddelanden.

- Verifiera användarindata för att förhindra att felaktiga data bevaras i användarkatalogen. Du kan till exempel ändra data som angetts av användaren, till exempel att skriva deras förnamn med stor begynnelsebokstav om de har angett det i alla gemener.

- Utöka användardata genom att ytterligare integrera med företagets verksamhetsspecifika program.

- Med RESTful-anrop kan du skicka push-meddelanden, uppdatera företagsdatabaser, köra en användarmigreringsprocess, hantera behörigheter, granska databaser med mera.

Lojalitetsprogram är ett annat scenario som aktiveras av Azure AD B2C:s stöd för att anropa REST-API:er. Din RESTful-tjänst kan till exempel ta emot en användares e-postadress, fråga din kunddatabas och sedan returnera användarens lojalitetsnummer till Azure AD B2C.

Returdata kan lagras i användarens katalogkonto i Azure AD B2C. Data kan sedan utvärderas ytterligare i efterföljande steg i principen eller inkluderas i åtkomsttoken.

Du kan lägga till ett REST API-anrop när som helst i en användarresa som definieras av en anpassad princip. Du kan till exempel anropa ett REST API:

- Under inloggningen, precis innan Azure AD B2C verifierar autentiseringsuppgifterna

- Omedelbart efter inloggningen

- Innan Azure AD B2C skapar ett nytt konto i katalogen

- När Azure AD B2C har skapat ett nytt konto i katalogen

- Innan Azure AD B2C utfärdar en åtkomsttoken

Mer information finns i Om API-anslutningsappar i Azure AD B2C.

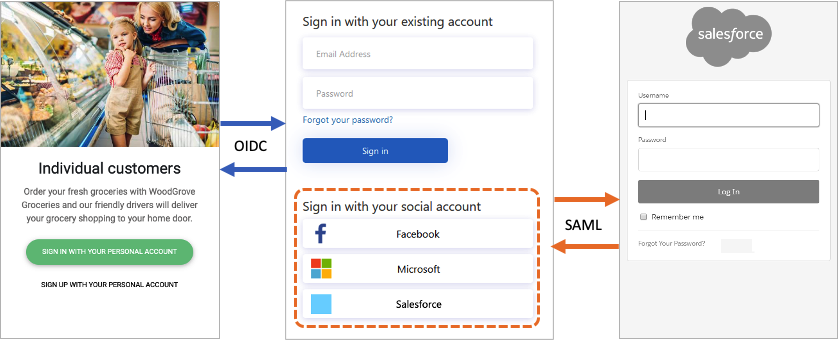

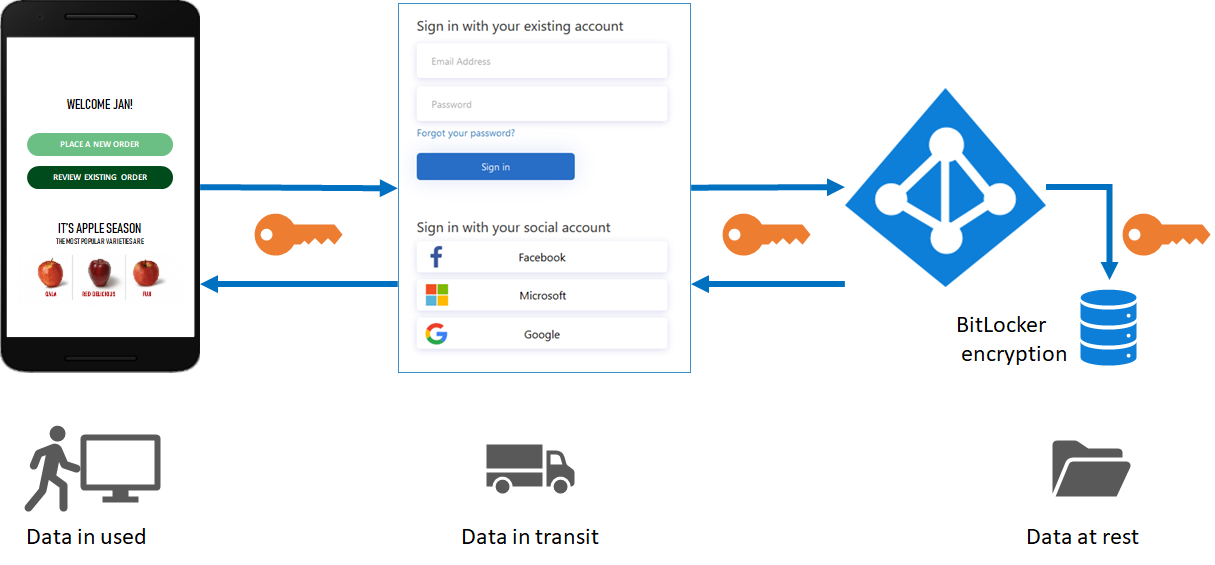

Protokoll och token

För program stöder Azure AD B2C protokollen OAuth 2.0, OpenID Connect och SAML för användarresor. Ditt program startar användarresan genom att utfärda autentiseringsbegäranden till Azure AD B2C. Resultatet av en begäran till Azure AD B2C är en säkerhetstoken, till exempel en ID-token, åtkomsttoken eller SAML-token. Den här säkerhetstoken definierar användarens identitet i programmet.

För externa identiteter stöder Azure AD B2C federation med alla OAuth 1.0-, OAuth 2.0-, OpenID Connect- och SAML-identitetsprovidrar.

Följande diagram visar hur Azure AD B2C kan kommunicera med olika protokoll i samma autentiseringsflöde:

- Den förlitande partens applikation startar en auktoriseringsförfrågan till Azure AD B2C med OpenID Connect.

- När en användare av programmet väljer att logga in med en extern identitetsprovider som använder SAML-protokollet anropar Azure AD B2C SAML-protokollet för att kommunicera med identitetsprovidern.

- När användaren har slutfört inloggningsåtgärden med den externa identitetsprovidern returnerar Azure AD B2C sedan token till det förlitande partprogrammet med OpenID Connect.

Integrering av program

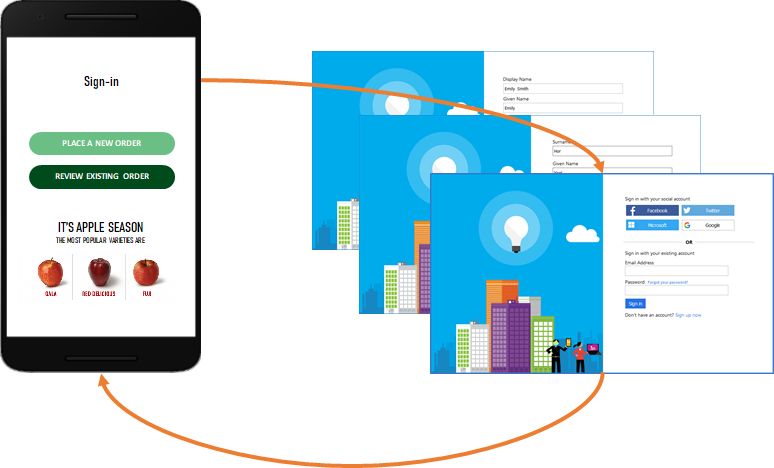

När en användare vill logga in på ditt program initierar programmet en auktoriseringsbegäran till en användarflödes- eller anpassad principbaserad slutpunkt. Användarflödet eller den anpassade principen definierar och styr användarens upplevelse. När de slutför ett användarflöde, till exempel registrerings- eller inloggningsflödet , genererar Azure AD B2C en token och omdirigerar sedan användaren tillbaka till ditt program. Den här token är specifik för Azure AD B2C och ska inte förväxlas med token som utfärdas av tredjepartsidentitetsleverantörer när du använder sociala konton. Information om hur du använder token från tredje part finns i Skicka en åtkomsttoken för identitetsprovider till ditt program i Azure Active Directory B2C.

Flera program kan använda samma användarflöde eller anpassade princip. Ett enda program kan använda flera användarflöden eller anpassade principer.

Om du till exempel vill logga in på ett program använder programmet registrerings- eller inloggningsflödet . När användaren har loggat in kanske de vill redigera sin profil, så programmet initierar en annan auktoriseringsbegäran, den här gången med hjälp av användarflödet för profilredigering .

Multifaktorautentisering (MFA)

Azure AD B2C Multifactor Authentication (MFA) hjälper till att skydda åtkomsten till data och program samtidigt som enkelheten bibehålls för användarna. Det ger extra säkerhet genom att kräva en andra form av autentisering och ger stark autentisering genom att erbjuda en rad enkla autentiseringsmetoder.

Dina användare kanske eller kanske inte utmanas för MFA baserat på konfigurationsbeslut som du kan fatta som administratör.

Mer information finns i Aktivera multifaktorautentisering i Azure Active Directory B2C.

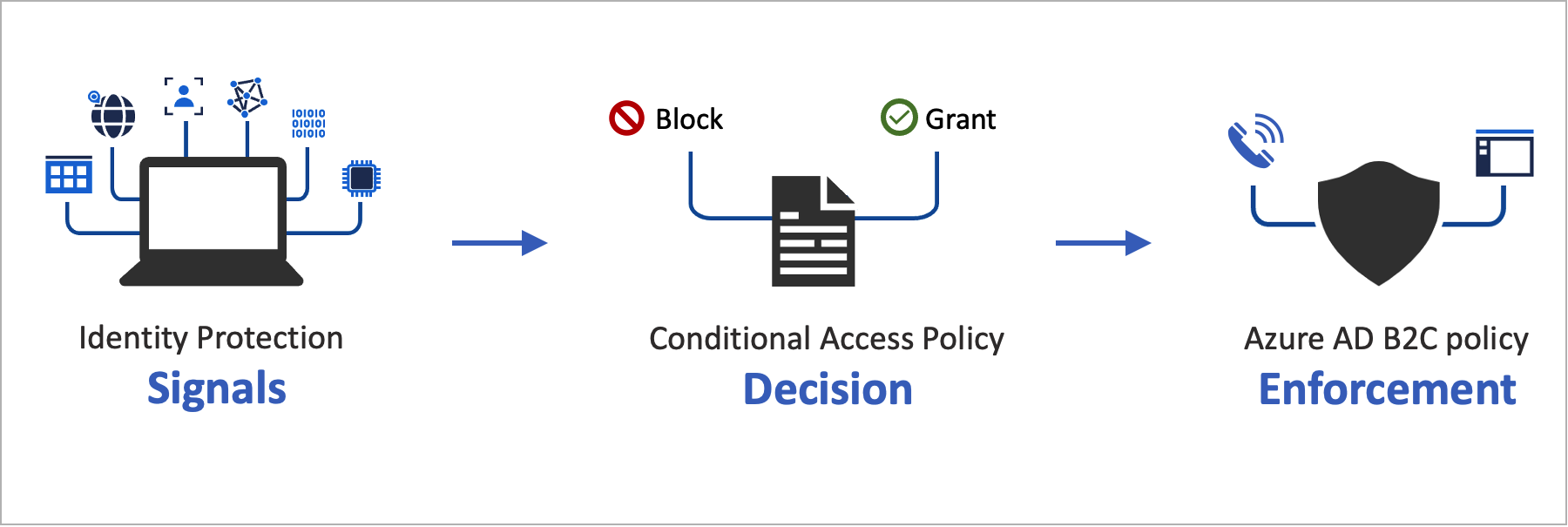

Villkorlig åtkomst

Riskidentifieringsfunktioner för Microsoft Entra ID Protection, inklusive riskfyllda användare och riskfyllda inloggningar, identifieras automatiskt och visas i din Azure AD B2C-klientorganisation. Du kan skapa principer för villkorsstyrd åtkomst som använder dessa riskidentifieringar för att fastställa reparationsåtgärder och framtvinga organisationsprinciper.

Azure AD B2C utvärderar varje inloggningshändelse och ser till att alla principkrav uppfylls innan användaren beviljas åtkomst. Riskfyllda användare eller riskfyllda inloggningar kan blockeras eller utmanas med en specifik reparation som multifaktorautentisering (MFA). Mer information finns i Identitetsskydd och villkorsstyrd åtkomst.

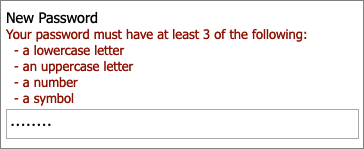

Lösenordskomplexitet

Under registreringen eller lösenordsåterställningen måste användarna ange ett lösenord som uppfyller komplexitetsreglerna. Som standard tillämpar Azure AD B2C en stark lösenordsprincip. Azure AD B2C innehåller också konfigurationsalternativ för att ange komplexitetskraven för de lösenord som dina kunder använder när de använder lokala konton.

Mer information finns i Konfigurera komplexitetskrav för lösenord i Azure AD B2C.

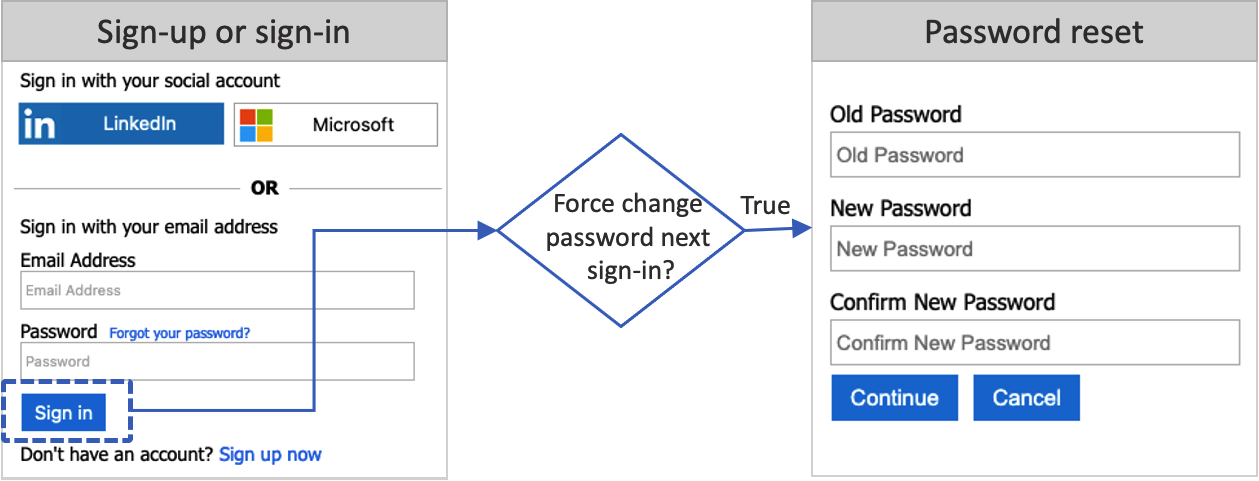

Framtvinga lösenordsåterställning

Som Azure AD B2C-klientadministratör kan du återställa en användares lösenord om användaren glömmer sitt lösenord. Eller så kan du ange en princip för att tvinga användare att återställa sitt lösenord med jämna mellanrum. Mer information finns i Konfigurera ett force-flöde för lösenordsåterställning.

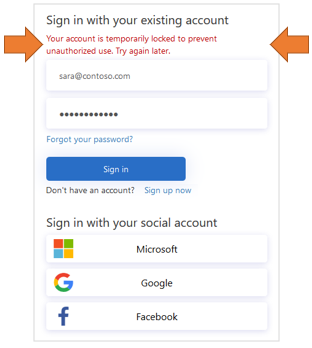

Smart kontoutelåsning

För att förhindra försök att gissa brute force-lösenord använder Azure AD B2C en sofistikerad strategi för att låsa konton baserat på IP-adressen för begäran, de angivna lösenorden och flera andra faktorer. Varaktigheten för utelåsningen ökas automatiskt baserat på risk och antalet försök.

Mer information om hur du hanterar inställningar för lösenordsskydd finns i Minimera attacker med autentiseringsuppgifter i Azure AD B2C.

Skydda resurser och kundidentiteter

Azure AD B2C uppfyller de säkerhets-, sekretess- och andra åtaganden som beskrivs i Microsoft Azure Trust Center.

Sessioner modelleras som krypterade data, med dekrypteringsnyckeln känd endast för Azure AD B2C Security Token Service (STS). En stark krypteringsalgoritm, AES-192, används. Alla kommunikationsvägar skyddas med TLS för konfidentialitet och integritet. Vår säkerhetstokentjänst använder ett EV-certifikat (Extended Validation) för TLS. I allmänhet minimerar Security Token Service XSS-attacker (cross-site scripting) genom att inte återge ej betrodda indata.

Åtkomst till användardata

Azure AD B2C-klienter delar många egenskaper med Microsoft Entra-företagsklientorganisationer som används för anställda och partner. Delade aspekter omfattar mekanismer för att visa administrativa roller, tilldela roller och granskningsaktiviteter.

Du kan tilldela roller för att styra vem som kan utföra vissa administrativa åtgärder i Azure AD B2C, inklusive:

- Skapa och hantera alla aspekter av användarflöden

- Skapa och hantera attributschemat som är tillgängligt för alla användarflöden

- Konfigurera identitetsprovidrar för användning i direkt federation

- Skapa och hantera principer för förtroenderamverk i Identity Experience Framework (anpassade principer)

- Hantera hemligheter för federation och kryptering i Identity Experience Framework (anpassade principer)

Mer information om Microsoft Entra-roller, inklusive stöd för Azure AD B2C-administrationsroll, finns i Administratörsrollbehörigheter i Microsoft Entra-ID.

Granskning och loggar

Azure AD B2C skapar granskningsloggar som innehåller aktivitetsinformation om dess resurser, utfärdade token och administratörsåtkomst. Du kan använda granskningsloggarna för att förstå plattformsaktivitet och diagnostisera problem. Granskningsloggposter är tillgängliga strax efter att aktiviteten som genererade händelsen inträffar.

I en granskningslogg, som är tillgänglig för din Azure AD B2C-klientorganisation eller för en viss användare, kan du hitta information som:

- Aktiviteter som rör auktorisering av en användare för åtkomst till B2C-resurser (till exempel en administratör som har åtkomst till en lista över B2C-principer)

- Aktiviteter relaterade till katalogattribut som hämtas när en administratör loggar in med hjälp av Azure-portalen

- Skapa, läsa, uppdatera och ta bort operationer (CRUD) i B2C-applikationer

- CRUD-åtgärder på nycklar som lagras i en B2C-nyckelcontainer

- CRUD-åtgärder på B2C-resurser (till exempel policyer och identitetsleverantörer)

- Validering av användarautentiseringsuppgifter och tokenutfärding

Mer information om granskningsloggar finns i Komma åt Azure AD B2C-granskningsloggar.

Användningsanalys

Med Azure AD B2C kan du identifiera när personer registrerar sig eller loggar in på din app, var användarna finns och vilka webbläsare och operativsystem de använder.

Genom att integrera Azure Application Insights i anpassade Azure AD B2C-principer kan du få insikt i hur personer registrerar sig, loggar in, återställer sitt lösenord eller redigerar sin profil. Med sådan kunskap kan du fatta datadrivna beslut för dina kommande utvecklingscykler.

Mer information finns i Spåra användarbeteende i Azure Active Directory B2C med Application Insights.

Regionstillgänglighet och datahemvist

Azure AD B2C-tjänsten är allmänt tillgänglig över hela världen med alternativet för datahemvist i regioner som anges i Produkter som är tillgängliga per region. Datahemvist bestäms av det land/den region du väljer när du skapar din hyresgäst.

Läs mer om Tillgänglighet för Azure Active Directory B2C-tjänstregion och datahemvist och serviceavtal (SLA) för Azure Active Directory B2C.

Automatisering med Hjälp av Microsoft Graph API

Använd MS Graph API för att hantera din Azure AD B2C-katalog. Du kan också skapa själva Azure AD B2C-katalogen. Du kan hantera användare, identitetsprovidrar, användarflöden, anpassade principer med mera.

Läs mer om hur du hanterar Azure AD B2C med Microsoft Graph.

Begränsningar och begränsningar för Azure AD B2C-tjänsten

Läs mer om begränsningar och begränsningar för Azure AD B2C-tjänsten

Nästa steg

Nu när du har fördjupat dig i funktionerna och de tekniska aspekterna av Azure Active Directory B2C: