Skydd mot Azure-hot

Azure erbjuder inbyggda funktioner för skydd mot hot via tjänster som Microsoft Entra-ID, Azure Monitor-loggar och Microsoft Defender för molnet. Den här samlingen av säkerhetstjänster och funktioner ger ett enkelt och snabbt sätt att förstå vad som händer i dina Azure-distributioner.

Azure tillhandahåller en mängd olika alternativ för att konfigurera och anpassa säkerheten för att uppfylla kraven för dina appdistributioner. I den här artikeln beskrivs hur du uppfyller dessa krav.

Microsoft Entra ID Protection

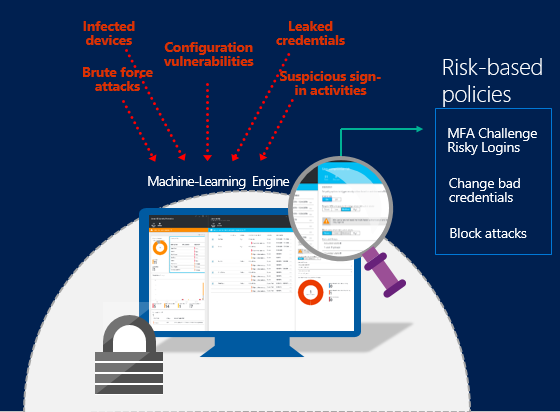

Microsoft Entra ID Protection är en Microsoft Entra ID P2-utgåva som ger en översikt över de riskidentifieringar och potentiella sårbarheter som kan påverka organisationens identiteter. Identity Protection använder befintliga Microsoft Entra-funktioner för avvikelseidentifiering som är tillgängliga via Microsoft Entra-avvikande aktivitetsrapporter och introducerar nya typer av riskidentifiering som kan identifiera avvikelser i realtid.

Identity Protection använder anpassningsbara maskininlärningsalgoritmer och heuristik för att identifiera avvikelser och riskidentifieringar som kan tyda på att en identitet har komprometterats. Med hjälp av dessa data genererar Identity Protection rapporter och aviseringar så att du kan undersöka dessa riskidentifieringar och vidta lämpliga åtgärder för reparation eller åtgärd.

Identitetsskyddsfunktioner

Microsoft Entra ID Protection är mer än ett övervaknings- och rapporteringsverktyg. För att skydda organisationens identiteter kan du konfigurera riskbaserade principer som automatiskt svarar på identifierade problem när en angiven risknivå har nåtts. Dessa principer, förutom andra kontroller för villkorsstyrd åtkomst som tillhandahålls av Microsoft Entra ID och EMS, kan antingen automatiskt blockera eller initiera anpassningsbara reparationsåtgärder, inklusive lösenordsåterställning och tillämpning av multifaktorautentisering.

Exempel på några av de sätt som Azure Identity Protection kan skydda dina konton och identiteter på är:

Identifiera riskidentifieringar och riskfyllda konton

- Identifiera sex typer av riskidentifiering med hjälp av maskininlärning och heuristiska regler.

- Beräkna användarrisknivåer.

- Ge anpassade rekommendationer för att förbättra den övergripande säkerhetsstatusen genom att markera sårbarheter.

- Skicka meddelanden för riskidentifieringar.

- Undersök riskidentifieringar med relevant och kontextuell information.

- Ange grundläggande arbetsflöden för att spåra undersökningar.

- Ge enkel åtkomst till reparationsåtgärder som återställning av lösenord.

Riskbaserade principer för villkorlig åtkomst

- Minimera riskfyllda inloggningar genom att blockera inloggningar eller kräva utmaningar med multifaktorautentisering.

- Blockera eller skydda riskfyllda användarkonton.

- Kräv att användare registrerar sig för multifaktorautentisering.

Microsoft Entra Privileged Identity Management

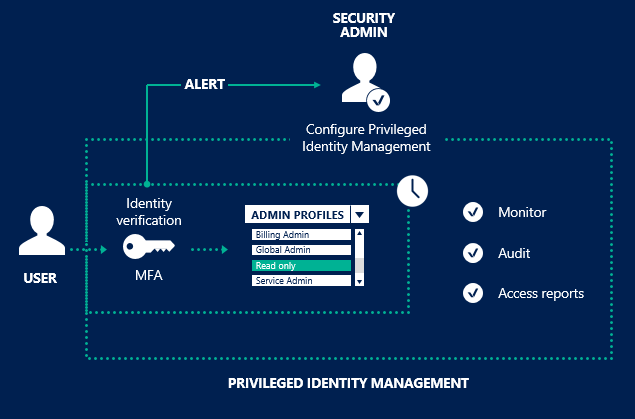

Med Microsoft Entra Privileged Identity Management (PIM) kan du hantera, kontrollera och övervaka åtkomst inom din organisation. Den här funktionen omfattar åtkomst till resurser i Microsoft Entra-ID och andra Microsoft-onlinetjänster, till exempel Microsoft 365 eller Microsoft Intune.

PIM hjälper dig:

Få aviseringar och rapporter om Microsoft Entra-administratörer och just-in-time-administrativ åtkomst (JIT) till Microsoft onlinetjänster, till exempel Microsoft 365 och Intune.

Hämta rapporter om administratörsåtkomsthistorik och ändringar i administratörstilldelningar.

Få aviseringar om åtkomst till en privilegierad roll.

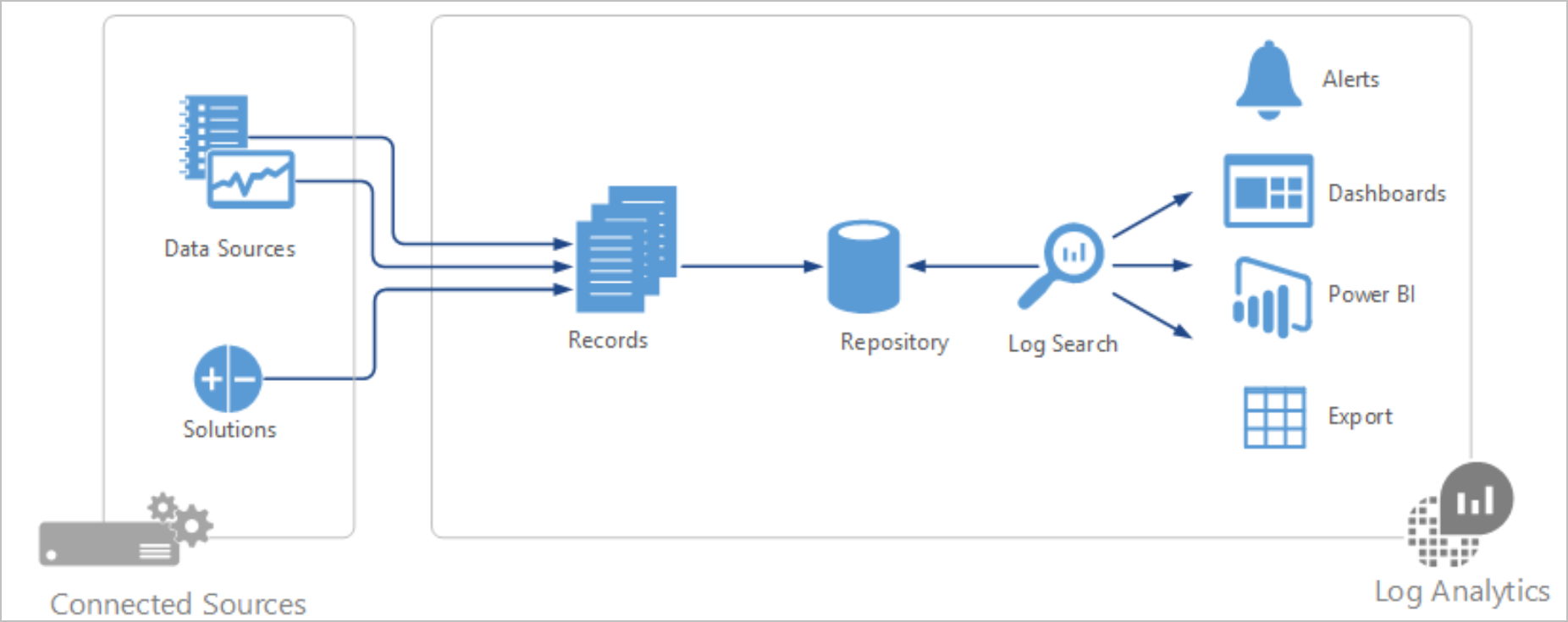

Azure Monitor-loggar

Azure Monitor-loggar är en Molnbaserad IT-hanteringslösning från Microsoft som hjälper dig att hantera och skydda din lokala infrastruktur och molninfrastruktur. Eftersom Azure Monitor-loggar implementeras som en molnbaserad tjänst kan du snabbt få igång dem med minimala investeringar i infrastrukturtjänster. Nya säkerhetsfunktioner levereras automatiskt, vilket sparar löpande underhåll och uppgraderingskostnader.

Holistisk säkerhets- och efterlevnadsstatus

Microsoft Defender för molnet ger en omfattande översikt över organisationens IT-säkerhetsstatus med inbyggda sökfrågor för viktiga problem som kräver din uppmärksamhet. Den innehåller en översikt över säkerhetsstatusen för dina datorer. Du kan också visa alla händelser från de senaste 24 timmarna, 7 dagarna eller någon annan anpassad tidsram.

Azure Monitor-loggar hjälper dig att snabbt och enkelt förstå den övergripande säkerhetsstatusen för alla miljöer, allt inom ramen för IT-åtgärder, inklusive utvärdering av programuppdateringar, utvärdering av program mot skadlig kod och konfigurationsbaslinjer. Säkerhetsloggdata är lättillgängliga för att effektivisera granskningsprocesserna för säkerhet och efterlevnad.

Insikter och analys

I mitten av Azure Monitor-loggarna finns lagringsplatsen, som hanteras av Azure.

Du samlar in data till lagringsplatsen från anslutna källor genom att konfigurera datakällor och lägga till lösningar i din prenumeration.

Datakällor och lösningar skapar var och en separata posttyper med sina egna egenskaper, men du kan fortfarande analysera dem tillsammans i frågor till lagringsplatsen. Du kan använda samma verktyg och metoder för att arbeta med en mängd olika data som samlas in av olika källor.

Det mesta av din interaktion med Azure Monitor-loggar sker via Azure Portal, som körs i alla webbläsare och ger dig åtkomst till konfigurationsinställningar och flera verktyg för att analysera och agera på insamlade data. Från portalen kan du använda:

- Loggsökningar där du skapar frågor för att analysera insamlade data.

- Instrumentpaneler som du kan anpassa med grafiska vyer av dina mest värdefulla sökningar.

- Lösningar som ger ytterligare funktioner och analysverktyg.

Lösningar lägger till funktioner i Azure Monitor-loggar. De körs främst i molnet och tillhandahåller analys av data som samlas in på log analytics-lagringsplatsen. Lösningar kan också definiera nya posttyper som ska samlas in som kan analyseras med loggsökningar eller med hjälp av ett ytterligare användargränssnitt som lösningen tillhandahåller på instrumentpanelen för logganalys.

Defender för molnet är ett exempel på dessa typer av lösningar.

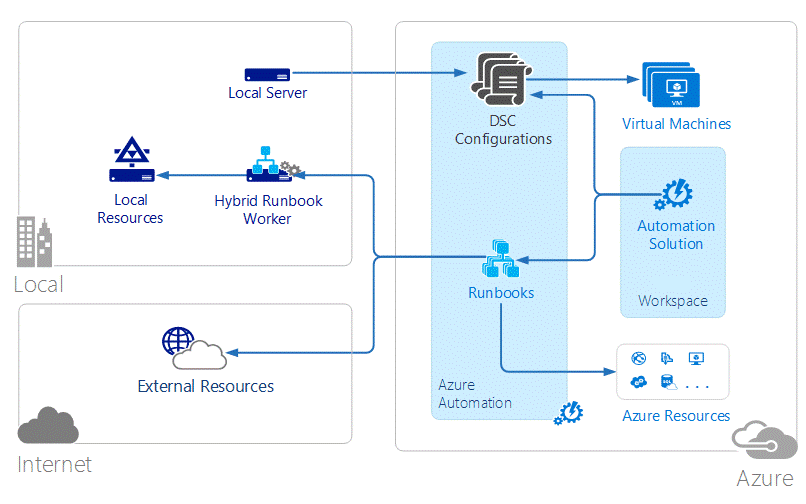

Automatisering och kontroll: Avisering om säkerhetskonfigurationsavvikelser

Azure Automation automatiserar administrativa processer med runbooks som baseras på PowerShell och körs i molnet. Runbooks kan också köras på en server i ditt lokala datacenter för att hantera lokala resurser. Azure Automation tillhandahåller konfigurationshantering med PowerShell Desired State Configuration (DSC).

Du kan skapa och hantera DSC-resurser som finns i Azure och tillämpa dem på molnsystem och lokala system. Genom att göra det kan du definiera och automatiskt framtvinga deras konfiguration eller hämta rapporter på drift för att säkerställa att säkerhetskonfigurationer förblir inom principen.

Microsoft Defender for Cloud

Microsoft Defender för molnet hjälper dig att skydda din hybridmolnmiljö. Genom att utföra kontinuerliga säkerhetsutvärderingar av dina anslutna resurser kan den ge detaljerade säkerhetsrekommendationer för de identifierade säkerhetsriskerna.

Defender för molnet rekommendationer baseras på Microsoft Cloud Security Benchmark – den Microsoft-skapade, Azure-specifika uppsättningen riktlinjer för bästa praxis för säkerhet och efterlevnad baserat på vanliga efterlevnadsramverk. Detta allmänt respekterade riktmärke bygger på kontrollerna från Center for Internet Security (CIS) och National Institute of Standards and Technology (NIST) med fokus på molncentrerad säkerhet.

Att aktivera Defender för molnet förbättrade säkerhetsfunktioner ger avancerat, intelligent skydd av dina Azure-, hybrid- och multimolnsresurser och arbetsbelastningar. Läs mer i Microsoft Defender för molnet förbättrade säkerhetsfunktioner.

Instrumentpanelen för arbetsbelastningsskydd i Defender för molnet ger synlighet och kontroll över de integrerade funktionerna för arbetsbelastningsskydd i molnet som tillhandahålls av en rad Microsoft Defender-planer:

Dricks

Läs mer om de numrerade avsnitten på instrumentpanelen för arbetsbelastningsskydd.

Microsofts säkerhetsforskare söker hela tiden efter hot. De har tillgång till en omfattande uppsättning telemetri från Microsofts globala närvaro i molnet och i lokala infrastrukturer. Med den här omfattande och mångfaldiga samlingen data kan Microsoft identifiera nya angreppsmönster och trender i lokala konsument- och företagsprodukter, och i onlinetjänster.

Därför kan Defender för molnet snabbt uppdatera sina identifieringsalgoritmer när angripare släpper nya och alltmer sofistikerade kryphål. Den här metoden hjälper dig att hålla jämna steg med en snabbrörlig hotmiljö.

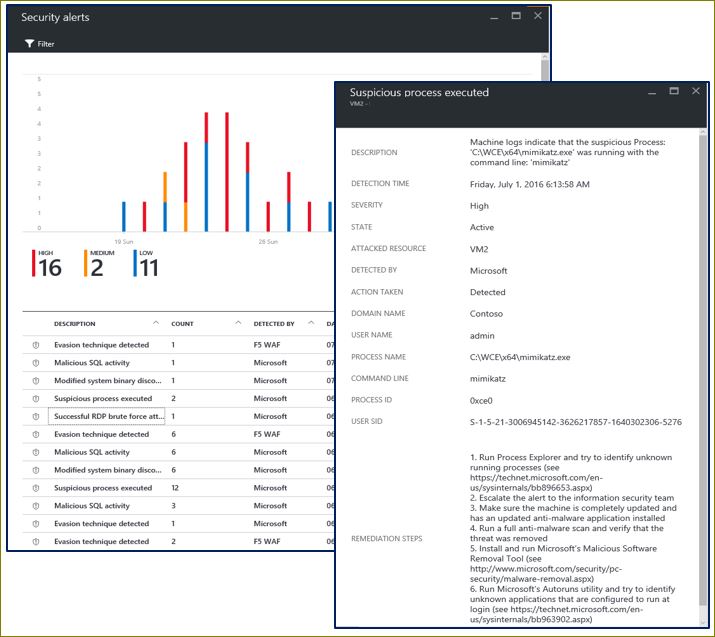

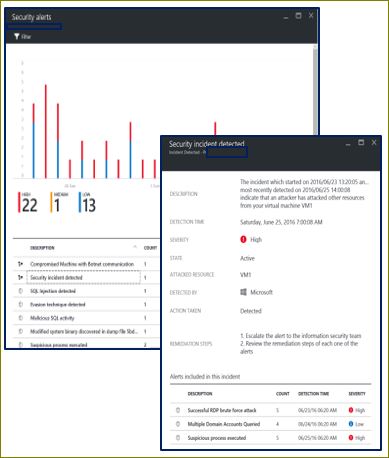

Microsoft Defender för molnet samlar automatiskt in säkerhetsinformation från dina resurser, nätverket och anslutna partnerlösningar. Den analyserar den här informationen och korrelerar information från flera källor för att identifiera hot.

Säkerhetsaviseringar prioriteras i Defender för molnet tillsammans med rekommendationer om hur du åtgärdar hoten.

Defender för molnet använder avancerad säkerhetsanalys, som går långt utöver signaturbaserade metoder. Genombrott inom stordata och maskininlärningstekniker används för att utvärdera händelser i hela molnet. Avancerad analys kan identifiera hot som skulle vara omöjliga att identifiera via manuella metoder och förutsäga utvecklingen av attacker. Dessa typer av säkerhetsanalyser beskrivs i nästa avsnitt.

Hotinformation

Microsoft har tillgång till en enorm mängd global hotinformation.

Telemetri flödar in från flera källor, till exempel Azure, Microsoft 365, Microsoft CRM online, Microsoft Dynamics AX, outlook.com, MSN.com, Microsoft Digital Crimes Unit (DCU) och Microsoft Security Response Center (MSRC).

Forskare får också information om hotinformation som delas mellan stora molntjänstleverantörer och de prenumererar på hotinformationsflöden från tredje part. Microsoft Defender för molnet kan använda den här informationen för att varna dig för hot från kända dåliga aktörer. Vissa exempel inkluderar:

Utnyttja kraften i maskininlärning: Microsoft Defender för molnet har åtkomst till en stor mängd data om molnnätverksaktivitet, som kan användas för att identifiera hot som riktas mot dina Azure-distributioner.

Råstyrkeidentifiering: Maskininlärning används för att skapa ett historiskt mönster för fjärråtkomstförsök, vilket gör att den kan identifiera råstyrkeattacker mot Secure Shell (SSH), RDP (Remote Desktop Protocol) och SQL-portar.

Identifiering av utgående DDoS och botnät: Ett vanligt mål med attacker som riktar sig mot molnresurser är att använda beräkningskraften för dessa resurser för att utföra andra attacker.

Nya beteendeanalysservrar och virtuella datorer: När en server eller virtuell dator har komprometterats använder angripare en mängd olika tekniker för att köra skadlig kod på systemet samtidigt som de undviker identifiering, säkerställer beständighet och undanröjer säkerhetskontroller.

Hotidentifiering i Azure SQL Database: Hotidentifiering för Azure SQL Database, som identifierar avvikande databasaktiviteter som indikerar ovanliga och potentiellt skadliga försök att komma åt eller utnyttja databaser.

Beteendeanalys

Beteendeanalys är en teknik som analyserar och jämför data med en samling kända mönster. Dessa mönster är dock inte enkla signaturer. De bestäms genom komplexa maskininlärningsalgoritmer som tillämpas på massiva datamängder.

Mönstren bestäms också genom noggrann analys av skadliga beteenden av expertanalytiker. Microsoft Defender för molnet kan använda beteendeanalys för att identifiera komprometterade resurser baserat på analys av loggar för virtuella datorer, enhetsloggar för virtuella nätverk, infrastrukturloggar, kraschdumpar och andra källor.

Dessutom korreleras mönster med andra signaler för att söka efter stödjande bevis för en utbredd kampanj. Den här korrelationen gör det möjligt att identifiera händelser som matchar fastställda hotindikatorer.

Vissa exempel inkluderar:

Misstänkt körning av processer: Angripare använder flera metoder för att köra skadlig programvara utan identifiering. En angripare kan till exempel ge skadlig kod samma namn som legitima systemfiler, men placera filerna på en annan plats, använda ett namn som liknar namnet på en godartad fil eller maskera filens sanna tillägg. Defender för molnet modeller bearbetar beteenden och övervakar processkörningar för att identifiera extremvärden som dessa.

Dold skadlig kod och försök till utnyttjande: Avancerad skadlig kod kan undvika traditionella produkter mot skadlig kod genom att antingen aldrig skriva till disk eller kryptera programvarukomponenter som lagras på disken. Sådan skadlig kod kan dock identifieras med hjälp av minnesanalys, eftersom den skadliga koden måste lämna spår i minnet för att fungera. När programvara kraschar fångar en kraschdumpfil en del av minnet vid tidpunkten för kraschen. Genom att analysera minnet i kraschdumpningen kan Microsoft Defender för molnet identifiera tekniker som används för att utnyttja sårbarheter i programvara, komma åt konfidentiella data och i hemlighet finnas kvar på en komprometterad dator utan att påverka datorns prestanda.

Lateral förflyttning och intern rekognosering: För att bevara i ett komprometterat nätverk och hitta och samla in värdefulla data försöker angripare ofta flytta i sidled från den komprometterade datorn till andra i samma nätverk. Defender för molnet övervakar process- och inloggningsaktiviteter för att identifiera försök att utöka en angripares fotfäste i nätverket, till exempel fjärrkommandokörning, nätverkssökning och kontouppräkning.

Skadliga PowerShell-skript: PowerShell kan användas av angripare för att köra skadlig kod på virtuella måldatorer i olika syften. Defender för molnet inspekterar PowerShell-aktiviteten efter bevis på misstänkt aktivitet.

Utgående attacker: Angripare attackerar ofta resurser i molnet med avsikten att använda dessa resurser för att bygga upp fler attacker. Komprometterade virtuella datorer kan till exempel användas för att starta råstyrkeattacker mot andra virtuella datorer, skicka skräppost eller genomsöka öppna portar och andra enheter på Internet. Genom att tillämpa maskininlärning på nätverkstrafik kan Defender för molnet identifiera när utgående nätverkskommunikation överskrider normen. När skräppost upptäcks korrelerar Defender för molnet också ovanlig e-posttrafik med information från Microsoft 365 för att avgöra om e-postmeddelandet sannolikt är skändligt eller resultatet av en legitim e-postkampanj.

Avvikelseidentifiering

Microsoft Defender för molnet använder också avvikelseidentifiering för att identifiera hot. Till skillnad mot beteendeanalyser (som är beroende av kända mönster som härleds från stora datamängder) är avvikelseidentifiering mer ”anpassad” och utgår från standarder som är specifika för dina distributioner. Maskininlärning används för att fastställa normal aktivitet för dina distributioner och sedan genereras regler för att definiera avvikande villkor som kan representera en säkerhetshändelse. Här är ett exempel:

- Inkommande RDP/SSH brute force-attacker: Dina distributioner kan ha upptagna virtuella datorer med många inloggningar varje dag och andra virtuella datorer som har få, om några, inloggningar. Microsoft Defender för molnet kan fastställa baslinjeinloggningsaktivitet för dessa virtuella datorer och använda maskininlärning för att definiera kring de normala inloggningsaktiviteterna. Om det finns någon avvikelse med den baslinje som definierats för inloggningsrelaterade egenskaper kan en avisering genereras. Maskininlärningen avgör vad som är viktigt.

Kontinuerlig övervakning av hotinformation

Microsoft Defender för molnet arbetar med säkerhetsforsknings- och datavetenskapsteam över hela världen som kontinuerligt övervakar förändringar i hotlandskapet. Bland annat kan följande projekt nämnas:

Övervakning av hotinformation: Hotinformation innehåller mekanismer, indikatorer, konsekvenser och användbara råd om befintliga eller framväxande hot. Den här informationen delas i säkerhetscommunityn och Microsoft övervakar kontinuerligt hotinformationsflöden från interna och externa källor.

Signaldelning: Insikter från säkerhetsteam i den breda Microsoft-portföljen med molntjänster och lokala tjänster, servrar och klientslutpunktsenheter delas och analyseras.

Microsofts säkerhetsspecialister: Pågående samarbete med team över hela Microsoft som arbetar inom specialiserade säkerhetsområden, till exempel kriminalteknik och identifiering av webbattacker.

Identifieringsjustering: Algoritmer körs mot verkliga kunddatauppsättningar och säkerhetsforskare arbetar med kunder för att verifiera resultaten. Sann och falsk positiv identifiering används för att förfina maskininlärningsalgoritmerna.

Dessa kombinerade insatser kulminerar i nya och förbättrade identifieringar, som du kan dra nytta av direkt. Du kan inte vidta några åtgärder.

Microsoft Defender för Lagring

Microsoft Defender för Storage är ett Azure-inbyggt lager av säkerhetsinformation som identifierar ovanliga och potentiellt skadliga försök att komma åt eller utnyttja dina lagringskonton. Den använder avancerade funktioner för hotidentifiering och Microsoft Threat Intelligence-data för att tillhandahålla kontextuella säkerhetsaviseringar. Dessa aviseringar innehåller också steg för att minimera de identifierade hoten och förhindra framtida attacker.

Hotskyddsfunktioner: Andra Azure-tjänster

Virtuella datorer: Microsofts program mot skadlig kod

Microsoft antimalware för Azure är en lösning med en enda agent för program och klientmiljöer som är utformad för att köras i bakgrunden utan mänsklig inblandning. Du kan distribuera skydd baserat på behoven hos dina programarbetsbelastningar, med antingen grundläggande säker som standard eller avancerad anpassad konfiguration, inklusive övervakning av program mot skadlig kod. Azure-program mot skadlig kod är ett säkerhetsalternativ för virtuella Azure-datorer som installeras automatiskt på alla virtuella Azure PaaS-datorer.

Microsofts funktioner för program mot skadlig kod

Här är funktionerna i Azure som distribuerar och aktiverar Microsofts program mot skadlig kod:

Realtidsskydd: Övervakar aktivitet i molntjänster och på virtuella datorer för att identifiera och blockera körning av skadlig kod.

Schemalagd genomsökning: Utför regelbundet riktad genomsökning för att identifiera skadlig kod, inklusive program som körs aktivt.

Reparation av skadlig kod: Agerar automatiskt på identifierad skadlig kod, till exempel borttagning eller kvarhållning av skadliga filer och rensning av skadliga registerposter.

Signaturuppdateringar: Installerar automatiskt de senaste skyddssignaturerna (virusdefinitioner) för att säkerställa att skyddet är uppdaterat med en fördefinierad frekvens.

skyddsmotor mot skadlig kod uppdateringar: Uppdaterar Microsoft skyddsmotor mot skadlig kod automatiskt.

Uppdateringar av plattformen för program mot skadlig kod: Uppdaterar automatiskt Microsofts plattform för program mot skadlig kod.

Aktivt skydd: Rapporterar telemetrimetadata om identifierade hot och misstänkta resurser till Microsoft Azure för att säkerställa snabba svar på det växande hotlandskapet, vilket möjliggör synkron signaturleverans i realtid via Microsofts aktiva skyddssystem.

Exempelrapportering: Tillhandahåller och rapporterar exempel till Microsofts program mot skadlig kod för att hjälpa till att förfina tjänsten och aktivera felsökning.

Undantag: Gör att program- och tjänstadministratörer kan konfigurera vissa filer, processer och enheter för undantag från skydd och genomsökning av prestanda och andra orsaker.

Händelsesamling mot skadlig kod: Registrerar tjänstens hälsotillstånd för program mot skadlig kod, misstänkta aktiviteter och reparationsåtgärder som vidtagits i händelseloggen för operativsystemet och samlar in dem i kundens Azure-lagringskonto.

Hotidentifiering i Azure SQL Database

Hotidentifiering i Azure SQL Database är en ny säkerhetsinformationsfunktion som är inbyggd i Azure SQL Database-tjänsten. Azure SQL Database Threat Detection arbetar dygnet runt för att lära sig, profilera och identifiera avvikande databasaktiviteter och identifierar potentiella hot mot databasen.

Säkerhetsansvariga eller andra utsedda administratörer kan få ett omedelbart meddelande om misstänkta databasaktiviteter när de inträffar. Varje meddelande innehåller information om den misstänkta aktiviteten och rekommenderar hur du ytterligare undersöker och minimerar hotet.

För närvarande identifierar Hotidentifiering i Azure SQL Database potentiella sårbarheter och SQL-inmatningsattacker samt avvikande mönster för databasåtkomst.

När användarna får ett e-postmeddelande om hotidentifiering kan de navigera och visa relevanta granskningsposter via en djuplänk i e-postmeddelandet. Länken öppnar ett granskningsvisare eller en förkonfigurerad Excel-mall för granskning som visar relevanta granskningsposter runt tidpunkten för den misstänkta händelsen, enligt följande:

Granska lagring för databasen/servern med avvikande databasaktiviteter.

Relevant granskningslagringstabell som användes vid tidpunkten för händelsen för att skriva granskningsloggen.

Granska poster för timmen omedelbart efter händelsen.

Granska poster med ett liknande händelse-ID vid tidpunkten för händelsen (valfritt för vissa detektorer).

SQL Database-hotdetektorer använder någon av följande identifieringsmetoder:

Deterministisk identifiering: Identifierar misstänkta mönster (regler baserade) i SQL-klientfrågor som matchar kända attacker. Den här metoden har hög identifiering och låg falsk positiv, men begränsad täckning eftersom den faller inom kategorin "atomiska identifieringar".

Beteendeidentifiering: Identifierar avvikande aktivitet, vilket är onormalt beteende i databasen som inte har setts under de senaste 30 dagarna. Exempel på sql-klientens avvikande aktivitet kan vara en topp med misslyckade inloggningar eller frågor, en stor mängd data som extraheras, ovanliga kanoniska frågor eller okända IP-adresser som används för att komma åt databasen.

Application Gateway Web Application Firewall

Brandvägg för webbprogram (WAF) är en funktion i Application Gateway som ger skydd för webbprogram som använder en programgateway för standardfunktioner för programleveranskontroll . Brandväggen för webbprogram gör detta genom att skydda dem mot de flesta av OWASP(Open Web Application Security Project) de 10 vanligaste webbsårbarheterna.

Skydd omfattar:

SQL-inmatningsskydd.

Skydd mot skript mellan webbplatser.

Common Web Attacks Protection, till exempel kommandoinmatning, HTTP-begärandesmuggling, DELNING av HTTP-svar och fjärrfilinkluderingsattack.

Skydd mot HTTP-protokollöverträdelser.

Skydd mot HTTP-protokollavvikelser, till exempel saknade värdanvändaragenter och acceptera rubriker.

Skydd mot robotar, crawlare och skannrar.

Identifiering av vanliga programfelkonfigurationer (dvs. Apache, IIS och så vidare).

Att konfigurera WAF på din programgateway ger följande fördelar:

Skyddar ditt webbprogram mot sårbarheter och attacker på webben utan att backend-koden ändras.

Skyddar flera webbprogram samtidigt bakom en programgateway. En programgateway stöder värd för upp till 20 webbplatser.

Övervakar webbprogram mot attacker med hjälp av realtidsrapporter som genereras av WAF-loggar för application gateway.

Hjälper till att uppfylla efterlevnadskraven. Vissa efterlevnadskontroller kräver att alla Internetuppkopplade slutpunkter skyddas av en WAF-lösning.

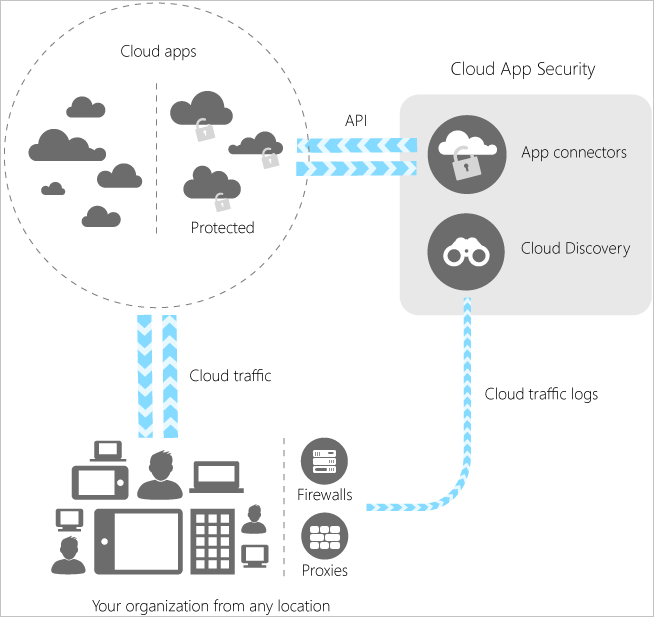

Defender för molnappar

Defender för molnet Apps är en viktig komponent i Microsoft Cloud Security-stacken. Det är en omfattande lösning som kan hjälpa din organisation när du flyttar för att dra full nytta av löftet om molnprogram. Det håller dig i kontroll, genom förbättrad insyn i aktivitet. Det hjälper också till att bättre skydda viktiga data i molnappar.

Med verktyg för att upptäcka Shadow IT, utvärdera risker, genomdriva principer, undersöka aktiviteter och stoppa hot kan organisationen migrera till molnet på ett säkrare sätt samtidigt som ni behåller kontrollen över viktiga data.

| Kategori | beskrivning |

|---|---|

| Upptäck | Upptäck skugg-IT med Defender för molnet Apps. Få insyn genom att identifiera appar, aktiviteter, användare, data och filer i molnmiljön. Identifiera tredjepartsappar som är anslutna till molnet. |

| Undersök | Undersök molnapparna med hjälp av datautredningsverktyg för att analysera riskfyllda appar, specifika användare och filer i nätverket. Hitta mönster i de data som samlas in från molnet. Generera rapporter för att övervaka molnet. |

| Ctrl | Minska riskerna genom att skapa principer och varningar som ger dig fullständig kontroll över molntrafiken i nätverket. Använd Defender för molnet-appar för att migrera dina användare till säkra, sanktionerade molnappsalternativ. |

| Skydda | Använd Defender för molnet-appar för att sanktionera eller förbjuda program, framtvinga dataförlustskydd, kontrollera behörigheter och delning samt generera anpassade rapporter och aviseringar. |

| Ctrl | Minska riskerna genom att skapa principer och varningar som ger dig fullständig kontroll över molntrafiken i nätverket. Använd Defender för molnet-appar för att migrera dina användare till säkra, sanktionerade molnappsalternativ. |

Defender för molnet Apps integrerar synlighet med ditt moln genom att:

Använda Cloud Discovery för att mappa och identifiera din molnmiljö och de molnappar som din organisation använder.

Sanktionera och förbjuda appar i molnet.

Använda lättdistribuerade appanslutningsprogram som utnyttjar provider-API:er för synlighet och styrning av appar som du ansluter till.

Hjälper dig att ha kontinuerlig kontroll genom att ange och sedan kontinuerligt finjustera principer.

När du samlar in data från dessa källor kör Defender för molnet Apps avancerad analys av dem. Du varnas omedelbart om avvikande aktiviteter och får djupgående insyn i molnmiljön. Du kan konfigurera en princip i Defender för molnet Apps och använda den för att skydda allt i din molnmiljö.

Funktioner för skydd mot hot från tredje part via Azure Marketplace

Brandvägg för webbaserade program

Brandväggen för webbaserade program inspekterar inkommande webbtrafik och blockerar SQL-inmatningar, skript mellan webbplatser, uppladdning av skadlig kod, program-DDoS-attacker och andra attacker som riktas mot dina webbprogram. Den inspekterar också svaren från serverdelswebbservrarna för dataförlustskydd (DLP). Den integrerade åtkomstkontrollmotorn gör det möjligt för administratörer att skapa detaljerade åtkomstkontrollprinciper för autentisering, auktorisering och redovisning (AAA), vilket ger organisationer stark autentisering och användarkontroll.

Brandväggen för webbaserade program ger följande fördelar:

Identifierar och blockerar SQL-inmatningar, skript mellan webbplatser, uppladdning av skadlig kod, program-DDoS eller andra attacker mot ditt program.

Autentisering och åtkomstkontroll.

Söker igenom utgående trafik för att identifiera känsliga data och kan maskera eller blockera informationen från att läcka ut.

Påskyndar leveransen av webbprograminnehåll med hjälp av funktioner som cachelagring, komprimering och andra trafikoptimeringar.

Exempel på brandväggar för webbprogram som är tillgängliga på Azure Marketplace finns i Barracuda WAF, Brocade virtual web application firewall (vWAF), Imperva SecureSphere och ThreatSTOP IP-brandväggen.

Gå vidare

- Svara på dagens hot: Hjälper till att identifiera aktiva hot som riktar sig mot dina Azure-resurser och ger de insikter du behöver för att svara snabbt.