Om punkt-till-plats-VPN

Med en VPN-gatewayanslutning för punkt-till-plats (P2S) kan du skapa en säker anslutning till ditt virtuella nätverk från en enskild klientdator. En P2S-anslutning upprättas genom att du startar den från klientdatorn. Den här lösningen är praktisk för distansarbetare som behöver ansluta till virtuella Azure-nätverk från en fjärransluten plats, t.ex. hemifrån eller från en konferens. P2S VPN är också en användbar lösning att använda i stället för plats-till-plats-VPN (S2S) när du bara har ett fåtal klienter som behöver ansluta till ett virtuellt nätverk. Punkt-till-plats-konfigurationer kräver en routningsbaserad VPN-typ.

Vilket protokoll används av P2S?

Punkt-till-plats-VPN kan använda något av följande protokoll:

OpenVPN® Protocol, ett SSL/TLS-baserat VPN-protokoll. En TLS VPN-lösning kan penetrera brandväggar eftersom de flesta brandväggar öppnar utgående TCP-port 443, som TLS använder. OpenVPN kan användas för att ansluta från Android-, iOS- (version 11.0 och senare), Windows-, Linux- och Mac-enheter (macOS-version 10.13 och senare).

Secure Socket Tunneling Protocol (SSTP), ett proprietärt TLS-baserat VPN-protokoll. En TLS VPN-lösning kan penetrera brandväggar eftersom de flesta brandväggar öppnar utgående TCP-port 443, som TLS använder. SSTP stöds endast på Windows-enheter. Azure Support alla versioner av Windows som har SSTP och har stöd för TLS 1.2 (Windows 8.1 och senare).

IKEv2 VPN, en standardbaserad IPsec VPN-lösning. IKEv2 VPN kan användas för att ansluta från Mac-enheter (macOS-version 10.11 och senare).

Hur autentiseras P2S VPN-klienter?

Innan Azure accepterar en P2S VPN-anslutning måste användaren autentiseras först. Det finns tre autentiseringstyper som du kan välja när du konfigurerar P2S-gatewayen. Alternativen är:

Du kan välja flera autentiseringstyper för P2S-gatewaykonfigurationen. Om du väljer flera autentiseringstyper måste den VPN-klient som du använder stödjas av minst en autentiseringstyp och motsvarande tunneltyp. Om du till exempel väljer "IKEv2 och OpenVPN" för tunneltyper och "Microsoft Entra ID och Radius" eller "Microsoft Entra ID och Azure Certificate" för autentiseringstyp använder Microsoft Entra-ID endast OpenVPN-tunneltypen eftersom den inte stöds av IKEv2.

I följande tabell visas autentiseringsmekanismer som är kompatibla med valda tunneltyper. Varje mekanism kräver att motsvarande VPN-klientprogramvara på den anslutande enheten konfigureras med rätt inställningar som är tillgängliga i konfigurationsfilerna för VPN-klientprofilen.

| Tunneltyp | Autentiseringsmekanism |

|---|---|

| OpenVPN | Alla delmängder av Microsoft Entra ID, Radius Auth och Azure Certificate |

| SSTP | Radius-autentisering/Azure-certifikat |

| IKEv2 | Radius-autentisering/Azure-certifikat |

| IKEv2 och OpenVPN | Radius Auth/ Azure Certificate/ Microsoft Entra ID och Radius Auth/ Microsoft Entra ID och Azure Certificate |

| IKEv2 och SSTP | Radius-autentisering/Azure-certifikat |

Certifikatsautentisering

När du konfigurerar P2S-gatewayen för certifikatautentisering laddar du upp den betrodda offentliga rotcertifikatnyckeln till Azure-gatewayen. Du kan använda ett rotcertifikat som genererades med hjälp av en Enterprise-lösning, eller så kan du generera ett självsignerat certifikat.

För att autentisera måste varje klient som ansluter ha ett installerat klientcertifikat som genereras från det betrodda rotcertifikatet. Detta är utöver VPN-klientprogramvara. Verifieringen av klientcertifikatet utförs av VPN-gatewayen och sker under etableringen av P2S VPN-anslutningen.

Arbetsflöde för certifikatautentisering

På hög nivå måste du utföra följande steg för att konfigurera certifikatautentisering:

- Aktivera certifikatautentisering på P2S-gatewayen, tillsammans med de ytterligare nödvändiga inställningarna (klientadresspool osv.) och ladda upp den offentliga nyckelinformationen för rotcertifikatutfärdaren.

- Generera och ladda ned konfigurationsfiler för VPN-klientprofiler (profilkonfigurationspaket).

- Installera klientcertifikatet på varje anslutande klientdator.

- Konfigurera VPN-klienten på klientdatorn med hjälp av inställningarna som finns i konfigurationspaketet för VPN-profilen.

- Anslut.

Microsoft Entra ID-autentisering

Du kan konfigurera din P2S-gateway så att VPN-användare kan autentisera med autentiseringsuppgifter för Microsoft Entra-ID. Med Microsoft Entra ID-autentisering kan du använda MFA-funktioner (Villkorlig åtkomst och multifaktorautentisering) för VPN. Microsoft Entra ID-autentisering stöds endast för OpenVPN-protokollet. För att autentisera och ansluta måste klienter använda Azure VPN-klienten.

VPN Gateway stöder nu ett nytt Microsoft-registrerat app-ID och motsvarande målgruppsvärden för de senaste versionerna av Azure VPN-klienten. När du konfigurerar en P2S VPN-gateway med hjälp av de nya målgruppsvärdena hoppar du över processen för manuell registrering av Azure VPN-klientappen för din Microsoft Entra-klientorganisation. App-ID:t har redan skapats och din klientorganisation kan automatiskt använda det utan några extra registreringssteg. Den här processen är säkrare än att registrera Azure VPN-klienten manuellt eftersom du inte behöver auktorisera appen eller tilldela behörigheter via den Global administratör rollen.

Tidigare var du skyldig att manuellt registrera (integrera) Azure VPN-klientappen med din Microsoft Entra-klientorganisation. När du registrerar klientappen skapas ett app-ID som representerar identiteten för Azure VPN-klientprogrammet och kräver auktorisering med hjälp av rollen Global administratör. Mer information om skillnaden mellan olika typer av programobjekt finns i How and why applications are added to Microsoft Entra ID (Hur och varför program läggs till i Microsoft Entra-ID).

När det är möjligt rekommenderar vi att du konfigurerar nya P2S-gatewayer med hjälp av det Microsoft-registrerade Azure VPN-klientapp-ID:t och dess motsvarande målgruppsvärden, i stället för att manuellt registrera Azure VPN-klientappen med din klientorganisation. Om du har en tidigare konfigurerad Azure VPN-gateway som använder Microsoft Entra-ID-autentisering kan du uppdatera gatewayen och klienterna för att dra nytta av det nya Microsoft-registrerade app-ID:t. Du måste uppdatera P2S-gatewayen med det nya målgruppsvärdet om du vill att Linux-klienter ska ansluta. Azure VPN-klienten för Linux är inte bakåtkompatibel med de äldre målgruppsvärdena.

Om du har en befintlig P2S-gateway som du vill uppdatera för att använda ett nytt målgruppsvärde läser du Ändra målgrupp för en P2S VPN-gateway. Om du vill skapa eller ändra ett anpassat målgruppsvärde kan du läsa Skapa ett anpassat målgruppsapp-ID för P2S VPN. Om du vill konfigurera eller begränsa åtkomsten till P2S baserat på användare och grupper kan du läsa Scenario: Konfigurera P2S VPN-åtkomst baserat på användare och grupper.

Överväganden och begränsningar

En P2S VPN-gateway kan bara stödja ett målgruppsvärde. Det kan inte ha stöd för flera målgruppsvärden samtidigt.

För närvarande stöder inte det nyare Microsoft-registrerade app-ID:t lika många målgruppsvärden som den äldre, manuellt registrerade appen. Om du behöver ett målgruppsvärde för något annat än Azure Public eller Custom använder du den äldre manuellt registrerade metoden och värdena.

Azure VPN-klienten för Linux är inte bakåtkompatibel med P2S-gatewayer som konfigurerats för att använda de äldre målgruppsvärdena som överensstämmer med den manuellt registrerade appen. Azure VPN-klienten för Linux stöder anpassade målgruppsvärden.

-

Det är möjligt att Azure VPN-klienten för Linux kan fungera på andra Linux-distributioner och versioner, men Azure VPN-klienten för Linux stöds endast i följande versioner:

- Ubuntu 20.04

- Ubuntu 22.04

Azure VPN-klienten för macOS och Windows är bakåtkompatibel med P2S-gatewayer som konfigurerats för att använda de äldre målgruppsvärdena som överensstämmer med den manuellt registrerade appen. Du kan också använda anpassade målgruppsvärden med dessa klienter.

Värden för Azure VPN-klientmålgrupp

I följande tabell visas de versioner av Azure VPN-klienten som stöds för varje app-ID och motsvarande tillgängliga målgruppsvärden.

| Program-ID | Målgruppsvärden som stöds | Klienter som stöds |

|---|---|---|

| Microsoft-registrerad | – Offentlig i Azure: c632b3df-fb67-4d84-bdcf-b95ad541b5c8 |

-Linux -Windows - macOS |

| Manuellt registrerad | – Offentlig i Azure: 41b23e61-6c1e-4545-b367-cd054e0ed4b4– Azure Government: 51bb15d4-3a4f-4ebf-9dca-40096fe32426– Azure Tyskland: 538ee9e6-310a-468d-afef-ea97365856a9– Microsoft Azure drivs av 21Vianet: 49f817b6-84ae-4cc0-928c-73f27289b3aa |

-Windows - macOS |

| Anpassat | <custom-app-id> |

-Linux -Windows - macOS |

Microsoft Entra ID-autentiseringsarbetsflöde

På hög nivå måste du utföra följande steg för att konfigurera Microsoft Entra ID-autentisering:

- Om du använder manuell appregistrering utför du de steg som krävs för Microsoft Entra-klientorganisationen.

- Aktivera Microsoft Entra-ID-autentisering på P2S-gatewayen, tillsammans med de ytterligare nödvändiga inställningarna (klientadresspool osv.).

- Generera och ladda ned konfigurationsfiler för VPN-klientprofiler (profilkonfigurationspaket).

- Ladda ned, installera och konfigurera Azure VPN-klienten på klientdatorn.

- Anslut.

RADIUS – Active Directory -domänserverautentisering (AD)

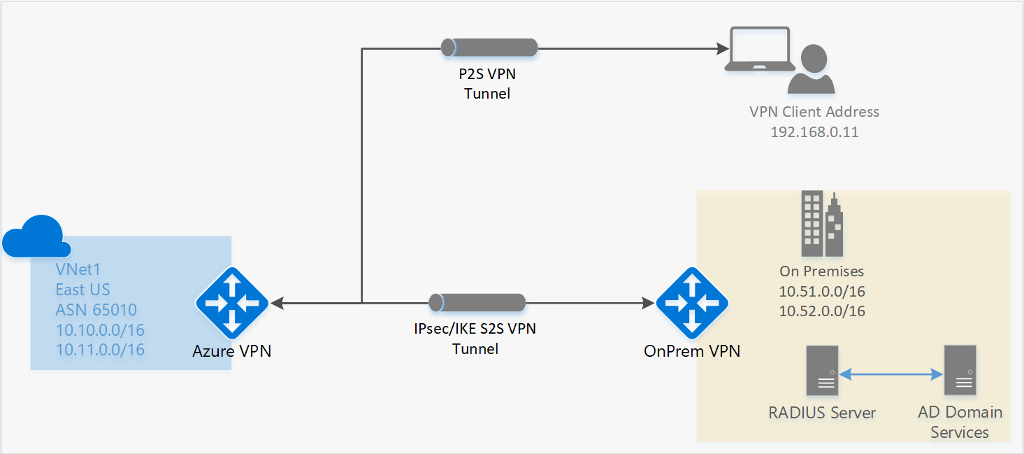

MED AD-domänautentisering kan användare ansluta till Azure med sina autentiseringsuppgifter för organisationens domän. Det kräver en RADIUS-server som integreras med AD-servern. Organisationer kan också använda sin befintliga RADIUS-distribution.

RADIUS-servern kan distribueras lokalt eller i ditt virtuella Azure-nätverk. Under autentiseringen fungerar Azure VPN Gateway som en genomströmning och vidarebefordrar autentiseringsmeddelanden fram och tillbaka mellan RADIUS-servern och den anslutande enheten. Gateway-nåbarheten till RADIUS-servern är därför viktig. Om RADIUS-servern finns lokalt krävs en VPN S2S-anslutning från Azure till den lokala platsen för att nå den.

RADIUS-servern kan också integreras med AD-certifikattjänster. På så sätt kan du använda RADIUS-servern och företagscertifikatdistributionen för P2S-certifikatautentisering som ett alternativ till Azure-certifikatautentiseringen. Fördelen är att du inte behöver ladda upp rotcertifikat och återkallade certifikat till Azure.

En RADIUS-server kan också integreras med andra externa identitetssystem. Detta öppnar upp många autentiseringsalternativ för P2S VPN, inklusive flerfaktoralternativ.

Konfigurationssteg för P2S-gateway finns i Konfigurera P2S – RADIUS.

Vilka är klientkonfigurationskraven?

Kraven på klientkonfiguration varierar beroende på vilken VPN-klient du använder, autentiseringstypen och protokollet. I följande tabell visas tillgängliga klienter och motsvarande artiklar för varje konfiguration.

| Autentisering | Tunneltyp | Klientens operativsystem | VPN-klient |

|---|---|---|---|

| Certifikat | |||

| IKEv2, SSTP | Windows | Intern VPN-klient | |

| IKEv2 | macOS | Intern VPN-klient | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows | Azure VPN-klient OpenVPN-klientversion 2.x OpenVPN-klientversion 3.x |

|

| OpenVPN | macOS | OpenVPN-klient | |

| OpenVPN | iOS | OpenVPN-klient | |

| OpenVPN | Linux | Azure VPN-klient OpenVPN-klient |

|

| Microsoft Entra ID | |||

| OpenVPN | Windows | Azure VPN-klient | |

| OpenVPN | macOS | Azure VPN-klient | |

| OpenVPN | Linux | Azure VPN-klient |

Vilka versioner av Azure VPN-klienten är tillgängliga?

Information om tillgängliga Azure VPN-klientversioner, lanseringsdatum och vad som är nytt i varje version finns i Azure VPN-klientversioner.

Vilka gateway-SKU:er stöder P2S VPN?

I följande tabell visas gateway-SKU:er efter tunnel, anslutning och dataflöde. Mer information finns i Om gateway-SKU:er.

| VPN Gateway Generation |

SKU | S2S/VNet-till-VNet Tunnlar |

P2S SSTP-anslutningar |

P2S IKEv2/OpenVPN-anslutningar |

Aggregat Prestandamått för dataflöde |

BGP | Zonredundant | Antal virtuella datorer som stöds i det virtuella nätverket |

|---|---|---|---|---|---|---|---|---|

| Generation1 | Grundläggande | Max. 10 | Max. 128 | Stöds inte | 100 Mbit/s | Stöds inte | Nej | 200 |

| Generation1 | VpnGw1 | Max. 30 | Max. 128 | Max. 250 | 650 Mbit/s | Stöds | Nej | 450 |

| Generation1 | VpnGw2 | Max. 30 | Max. 128 | Max. 500 | 1 Gbit/s | Stöds | Nej | 1300 |

| Generation1 | VpnGw3 | Max. 30 | Max. 128 | Max. 1000 | 1,25 Gbit/s | Stöds | Nej | 4000 |

| Generation1 | VPNGw1AZ | Max. 30 | Max. 128 | Max. 250 | 650 Mbit/s | Stöds | Ja | 1000 |

| Generation1 | VpnGw2AZ | Max. 30 | Max. 128 | Max. 500 | 1 Gbit/s | Stöds | Ja | 2000 |

| Generation1 | VpnGw3AZ | Max. 30 | Max. 128 | Max. 1000 | 1,25 Gbit/s | Stöds | Ja | 5000 |

| Generation2 | VpnGw2 | Max. 30 | Max. 128 | Max. 500 | 1,25 Gbit/s | Stöds | Nej | 685 |

| Generation2 | VpnGw3 | Max. 30 | Max. 128 | Max. 1000 | 2,5 Gbit/s | Stöds | Nej | 2240 |

| Generation2 | VpnGw4 | Max. 100* | Max. 128 | Max. 5000 | 5 Gbit/s | Stöds | Nej | 5300 |

| Generation2 | VpnGw5 | Max. 100* | Max. 128 | Max. 10000 | 10 Gbit/s | Stöds | Nej | 6700 |

| Generation2 | VpnGw2AZ | Max. 30 | Max. 128 | Max. 500 | 1,25 Gbit/s | Stöds | Ja | 2000 |

| Generation2 | VpnGw3AZ | Max. 30 | Max. 128 | Max. 1000 | 2,5 Gbit/s | Stöds | Ja | 3300 |

| Generation2 | VPNGw4AZ | Max. 100* | Max. 128 | Max. 5000 | 5 Gbit/s | Stöds | Ja | 4400 |

| Generation2 | VpnGw5AZ | Max. 100* | Max. 128 | Max. 10000 | 10 Gbit/s | Stöds | Ja | 9 000 |

Kommentar

Basic SKU har begränsningar och stöder inte IKEv2-, IPv6- eller RADIUS-autentisering. Mer information finns i VPN Gateway-inställningar.

Vilka IKE/IPsec-principer konfigureras på VPN-gatewayer för P2S?

Tabellerna i det här avsnittet visar värdena för standardprinciperna. De återspeglar dock inte de tillgängliga värden som stöds för anpassade principer. Anpassade principer finns i Godkända värden som anges i PowerShell-cmdleten New-AzVpnClientIpsecParameter .

IKEv2

| Chiffer | Integritet | PRF | DH-grupp |

|---|---|---|---|

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_24 |

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_14 |

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_ECP256 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_24 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_14 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_ECP256 |

| AES256 | SHA384 | SHA384 | GROUP_24 |

| AES256 | SHA384 | SHA384 | GROUP_14 |

| AES256 | SHA384 | SHA384 | GROUP_ECP384 |

| AES256 | SHA384 | SHA384 | GROUP_ECP256 |

| AES256 | SHA256 | SHA256 | GROUP_24 |

| AES256 | SHA256 | SHA256 | GROUP_14 |

| AES256 | SHA256 | SHA256 | GROUP_ECP384 |

| AES256 | SHA256 | SHA256 | GROUP_ECP256 |

| AES256 | SHA256 | SHA256 | GROUP_2 |

IPsec

| Chiffer | Integritet | PFS-grupp |

|---|---|---|

| GCM_AES256 | GCM_AES256 | GROUP_NONE |

| GCM_AES256 | GCM_AES256 | GROUP_24 |

| GCM_AES256 | GCM_AES256 | GROUP_14 |

| GCM_AES256 | GCM_AES256 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | GROUP_ECP256 |

| AES256 | SHA256 | GROUP_NONE |

| AES256 | SHA256 | GROUP_24 |

| AES256 | SHA256 | GROUP_14 |

| AES256 | SHA256 | GROUP_ECP384 |

| AES256 | SHA256 | GROUP_ECP256 |

| AES256 | SHA1 | GROUP_NONE |

Vilka TLS-principer konfigureras på VPN-gatewayer för P2S?

TLS

| Principer |

|---|

| TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 |

| TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 |

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 |

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 |

| **TLS_AES_256_GCM_SHA384 |

| **TLS_AES_128_GCM_SHA256 |

**Stöds endast på TLS1.3 med OpenVPN

Hur gör jag för att konfigurera en P2S-anslutning?

En P2S-konfiguration kräver en hel del specifika steg. Följande artiklar innehåller stegen för att gå igenom vanliga P2S-konfigurationssteg.

Ta bort konfigurationen av en P2S-anslutning

Du kan ta bort konfigurationen av en anslutning med hjälp av PowerShell eller CLI. Exempel finns i Vanliga frågor och svar.

Hur fungerar P2S-routning?

Mer information finns i följande artiklar:

Vanliga frågor och svar

Det finns flera vanliga frågor och svar-poster för punkt-till-plats. Se vanliga frågor och svar om VPN Gateway, var särskilt uppmärksam på avsnitten Certifikatautentisering och RADIUS efter behov.

Nästa steg

- Konfigurera en P2S-anslutning – Azure-certifikatautentisering

- Konfigurera en P2S-anslutning – Microsoft Entra-ID-autentisering

"OpenVPN" är ett varumärke som tillhör OpenVPN Inc.