Så här skyddar Defender for Cloud Apps din Microsoft 365-miljö

Microsoft 365 är en viktig produktivitetssvit som tillhandahåller molnfillagring, samarbete, BI och CRM-verktyg och gör det möjligt för användarna att dela sina dokument i organisationen och partner på ett effektivt och effektivt sätt. Användning av Microsoft 365 kan exponera känsliga data inte bara internt, utan även för externa medarbetare, eller ännu värre göra dem offentligt tillgängliga via en delad länk. Sådana incidenter kan inträffa på grund av skadlig aktör eller av en omedveten anställd. Microsoft 365 tillhandahåller också ett stort tredjepartsprogram för att förbättra produktiviteten. Om du använder dessa appar kan din organisation utsättas för risk för skadliga appar eller användning av appar med överdriven behörighet.

Genom att ansluta Microsoft 365 till Defender for Cloud Apps får du bättre insikter om användarnas aktiviteter, ger hotidentifiering med hjälp av maskininlärningsbaserade avvikelseidentifieringar, identifiering av informationsskydd (till exempel identifiering av extern informationsdelning), automatiserade reparationskontroller och identifierar hot från aktiverade appar från tredje part i din organisation.

Defender for Cloud Apps integreras direkt med Microsoft 365:s granskningsloggar och ger skydd för alla tjänster som stöds. En lista över tjänster som stöds finns i Microsoft 365-tjänster som stöder granskning.

Använd den här appanslutningsappen för att få åtkomst till SaaS SSPM-funktioner (Security Posture Management) via säkerhetskontroller som visas i Microsoft Secure Score. Mer information.

Förbättringar av filgenomsökning för Microsoft 365

Defender for Cloud Apps har lagt till nya förbättringar av filgenomsökning för SharePoint och OneDrive:

Snabbare genomsökningshastighet i nära realtid för filer i SharePoint och OneDrive.

Bättre identifiering för en fils åtkomstnivå i SharePoint: filåtkomstnivån i SharePoint markeras som standard som Intern och inte som Privat (eftersom varje fil i SharePoint är tillgänglig för webbplatsägaren och inte bara av filägaren).

Obs!

Den här ändringen kan påverka dina filprinciper (om en filprincip letar efter interna eller privata filer i SharePoint).

Huvudsakliga hot

- Komprometterade konton och insiderhot

- Dataläckage

- Otillräcklig säkerhetsmedvetenhet

- Skadliga appar från tredje part

- Skadlig kod

- Fiske

- Utpressningstrojan

- Ohanterad BYOD (Bring Your Own Device)

Hur Defender for Cloud Apps hjälper till att skydda din miljö

- Identifiera molnhot, komprometterade konton och skadliga insiders

- Upptäck, klassificera, märka och skydda känsliga och reglerade data som lagras i molnet

- Identifiera och hantera OAuth-appar som har åtkomst till din miljö

- Tillämpa DLP- och efterlevnadsprinciper för data som lagras i molnet

- Begränsa exponeringen av delade data och framtvinga samarbetsprinciper

- Använda spårningsloggen för aktiviteter för kriminaltekniska undersökningar

Kontrollera Microsoft 365 med inbyggda principer och principmallar

Du kan använda följande inbyggda principmallar för att identifiera och meddela dig om potentiella hot:

Mer information om hur du skapar principer finns i Skapa en princip.

Automatisera styrningskontroller

Förutom övervakning av potentiella hot kan du tillämpa och automatisera följande Microsoft 365-styrningsåtgärder för att åtgärda identifierade hot:

| Typ | Åtgärd |

|---|---|

| Datastyrning |

OneDrive: – Ärv överordnade mappbehörigheter – Gör filen/mappen privat – Placera fil/mapp i administratörskarantän – Placera fil/mapp i användarkarantän – Papperskorgens fil/mapp – Ta bort en specifik medarbetare – Ta bort externa medarbetare i fil/mapp – Använd Microsoft Purview Information Protection känslighetsetikett – Ta bort Microsoft Purview Information Protection känslighetsetikett SharePoint: – Ärv överordnade mappbehörigheter – Gör filen/mappen privat – Placera fil/mapp i administratörskarantän – Placera fil/mapp i användarkarantän – Placera fil/mapp i användarkarantän och lägg till ägarbehörigheter – Papperskorgens fil/mapp – Ta bort externa medarbetare i fil/mapp – Ta bort en specifik medarbetare – Använd Microsoft Purview Information Protection känslighetsetikett – Ta bort Microsoft Purview Information Protection känslighetsetikett |

| Användarstyrning | – Meddela användaren vid avisering (via Microsoft Entra ID) – Kräv att användaren loggar in igen (via Microsoft Entra ID) – Pausa användare (via Microsoft Entra ID) |

| OAuth-appstyrning | – Återkalla OAuth-appbehörighet |

Mer information om hur du åtgärdar hot från appar finns i Styra anslutna appar.

Skydda Microsoft 365 i realtid

Läs våra metodtips för att skydda och samarbeta med externa användare och blockera och skydda nedladdning av känsliga data till ohanterade eller riskfyllda enheter.

Defender for Cloud Apps integrering med Microsoft 365

Defender for Cloud Apps stöder den äldre dedikerade Microsoft 365-plattformen samt de senaste erbjudandena för Microsoft 365-tjänster, som ofta kallas vNext-versionsfamiljen för Microsoft 365.

I vissa fall skiljer sig en version av vNext-tjänsten något på administrations- och hanteringsnivå jämfört med standarderbjudandet för Microsoft 365.

Granskningsloggning

Defender for Cloud Apps integreras direkt med Microsoft 365s granskningsloggar och tar emot alla granskade händelser från alla tjänster som stöds. En lista över tjänster som stöds finns i Microsoft 365-tjänster som stöder granskning.

Granskningsloggning för Exchange-administratör, som är aktiverad som standard i Microsoft 365, loggar en händelse i Microsoft 365-granskningsloggen när en administratör (eller en användare som har tilldelats administratörsbehörighet) gör en ändring i din Exchange Online organisation. Ändringar som görs med administrationscentret för Exchange eller genom att köra en cmdlet i Windows PowerShell loggas i granskningsloggen för Exchange-administratören. Mer detaljerad information om administratörens granskningsloggning i Exchange finns i Granskningsloggning för administratörer.

Händelser från Exchange, Power BI och Teams visas först när aktiviteter från dessa tjänster har identifierats i portalen.

Multi-geo-distributioner stöds bara för OneDrive

Microsoft Entra integrering

Om din Microsoft Entra ID är inställd på att automatiskt synkronisera med användarna i din lokala Active Directory-miljö åsidosätter inställningarna i den lokala miljön Microsoft Entra inställningar och användningen av åtgärden Inaktivera användarstyrning återställs.

För Microsoft Entra inloggningsaktiviteter Defender for Cloud Apps endast visa interaktiva inloggningsaktiviteter och inloggningsaktiviteter från äldre protokoll som ActiveSync. Icke-interaktiva inloggningsaktiviteter kan visas i Microsoft Entra granskningslogg.

Om Office-appar är aktiverade importeras även grupper som ingår i Microsoft 365 till Defender for Cloud Apps från de specifika Office-apparna, till exempel om SharePoint är aktiverat importeras Även Microsoft 365-grupper som SharePoint-grupper.

Stöd för karantän

I SharePoint och OneDrive stöder Defender for Cloud Apps endast användarkarantän för filer i bibliotek med delade dokument (SharePoint Online) och filer i dokumentbiblioteket (OneDrive för företag).

I SharePoint stöder Defender for Cloud Apps endast karantänuppgifter för filer med delade dokument på sökvägen på engelska.

Ansluta Microsoft 365 till Microsoft Defender for Cloud Apps

Det här avsnittet innehåller instruktioner för hur du ansluter Microsoft Defender for Cloud Apps till ditt befintliga Microsoft 365-konto med hjälp av API:et för appanslutning. Den här anslutningen ger dig insyn i och kontroll över Microsoft 365-användning. Information om hur Defender for Cloud Apps skyddar Microsoft 365 finns i Skydda Microsoft 365.

Använd den här appanslutningsappen för att få åtkomst till SaaS SSPM-funktioner (Security Posture Management) via säkerhetskontroller som visas i Microsoft Secure Score. Mer information.

Förutsättningar:

Du måste ha minst en tilldelad Microsoft 365-licens för att ansluta Microsoft 365 till Defender for Cloud Apps.

Om du vill aktivera övervakning av Microsoft 365-aktiviteter i Defender for Cloud Apps måste du aktivera granskning i Microsoft Purview.

Granskningsloggning för Exchange-postlådan måste vara aktiverad för varje användarpostlåda innan användaraktiviteten i Exchange Online loggas, se Aktiviteter för Exchange-postlåda.

Du måste aktivera granskning i Power BI för att hämta loggarna därifrån. När granskning har aktiverats börjar Defender for Cloud Apps hämta loggarna (med en fördröjning på 24–72 timmar).

Du måste aktivera granskning i Dynamics 365 för att hämta loggarna därifrån. När granskning har aktiverats börjar Defender for Cloud Apps hämta loggarna (med en fördröjning på 24–72 timmar).

Så här ansluter du Microsoft 365 till Defender for Cloud Apps:

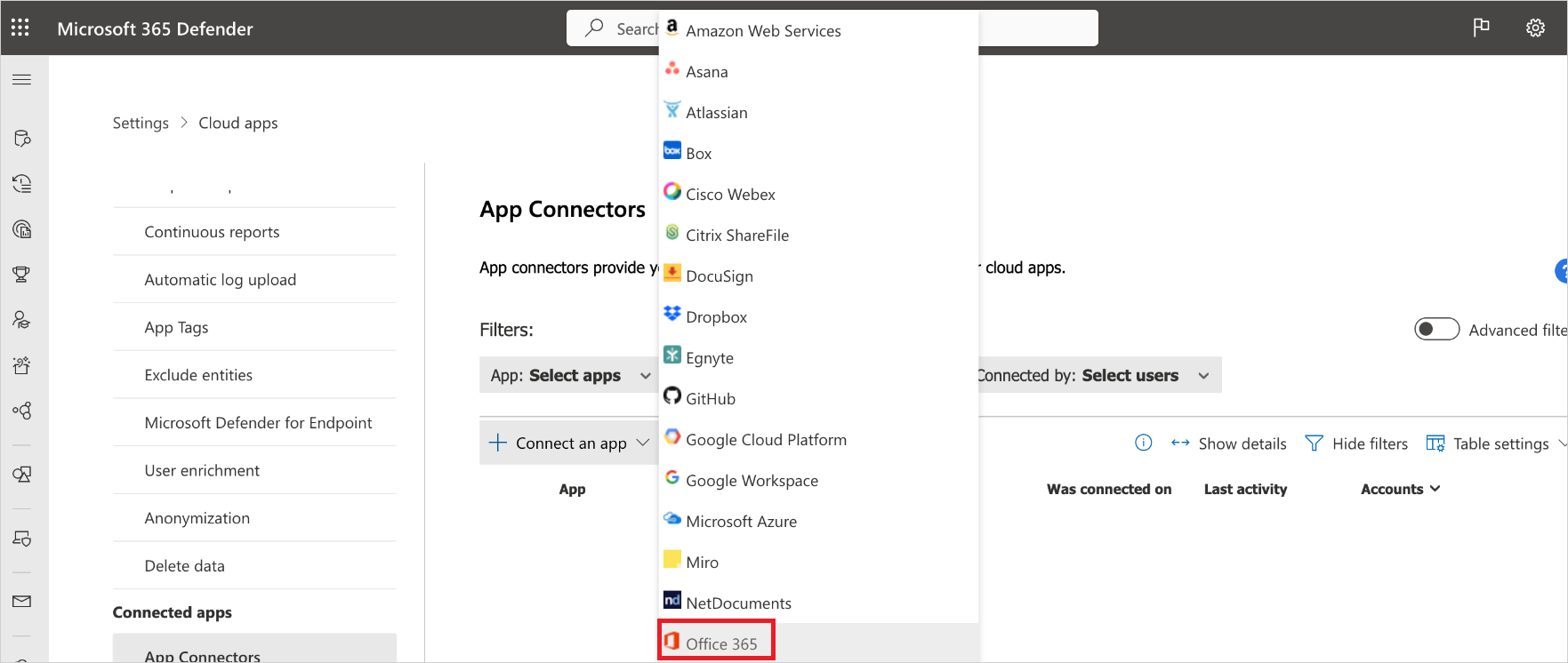

I Microsoft Defender-portalen väljer du Inställningar. Välj sedan Cloud Apps. Under Anslutna appar väljer du Appanslutningsprogram.

På sidan Appanslutningsprogram väljer du +Anslut en app och sedan Microsoft 365.

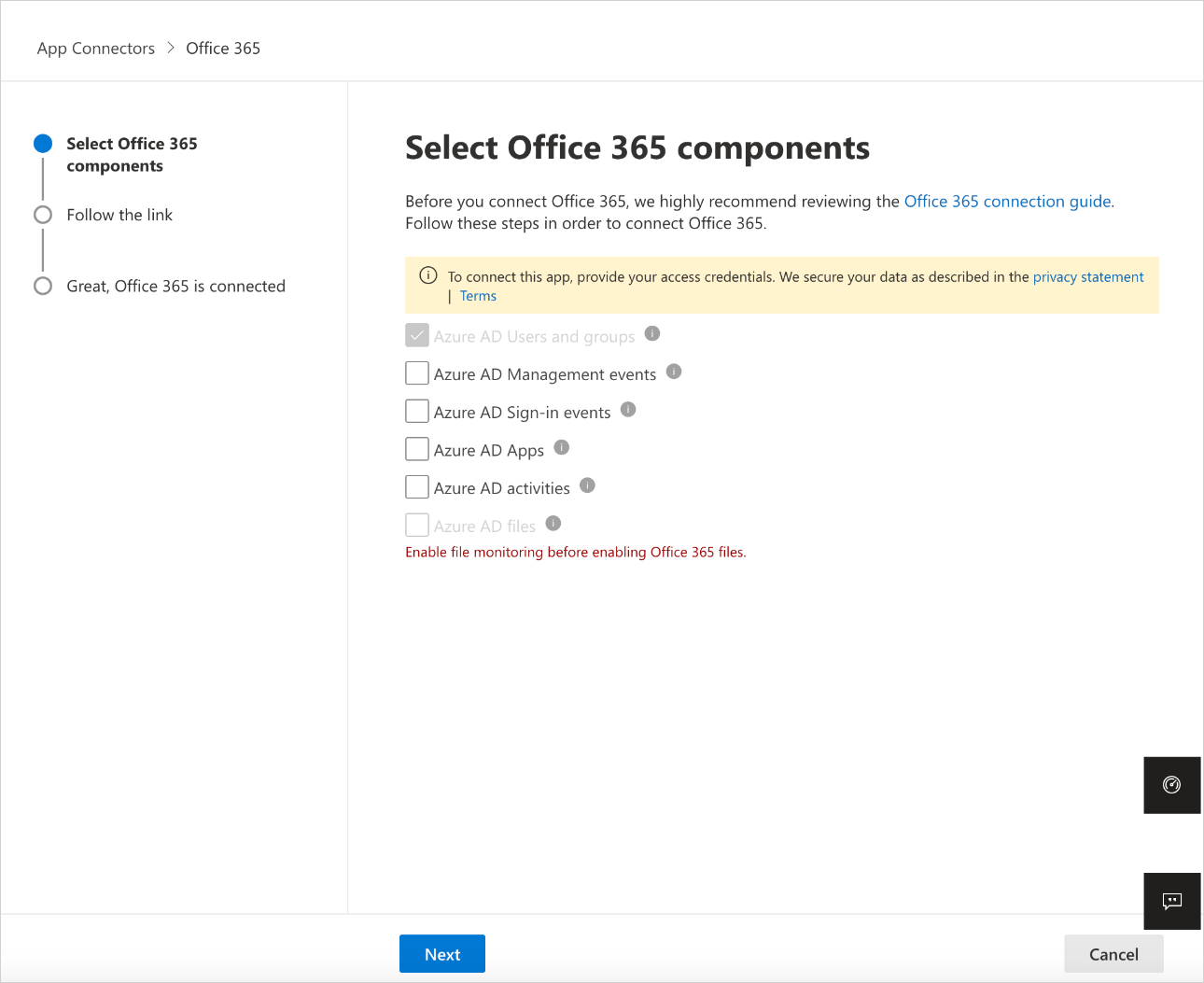

På sidan Välj Microsoft 365-komponenter väljer du de alternativ du behöver och väljer sedan Anslut.

Obs!

- För bästa skydd rekommenderar vi att du väljer alla Microsoft 365-komponenter.

- Komponenten Azure AD filer kräver komponenten Azure AD aktiviteter och Defender for Cloud Apps filövervakning (Inställningar>CloudApps-filer>>Aktivera filövervakning).

På sidan Följ länken väljer du Anslut Microsoft 365.

När Microsoft 365 visas som ansluten väljer du Klar.

I Microsoft Defender-portalen väljer du Inställningar. Välj sedan Cloud Apps. Under Anslutna appar väljer du Appanslutningsprogram. Kontrollera att statusen för den anslutna appanslutningen är Ansluten.

SaaS SSPM-data (Security Posture Management) visas i Microsoft Defender-portalen på sidan Säkerhetspoäng. Mer information finns i Säkerhetsstatushantering för SaaS-appar.

Obs!

När du har anslutit Microsoft 365 visas data från en vecka tillbaka, inklusive program från tredje part som är anslutna till Microsoft 365 som hämtar API:er. För appar från tredje part som inte hämtar API:er före anslutningen ser du händelser från det ögonblick du ansluter Microsoft 365 eftersom Defender for Cloud Apps aktiverar alla API:er som har inaktiverats som standard.

Om du har problem med att ansluta appen läser du Felsöka appanslutningsprogram.

Nästa steg

Om du stöter på problem är vi här för att hjälpa till. Om du vill ha hjälp eller support för ditt produktproblem öppnar du ett supportärende.