Migrera enheter för att använda den strömlinjeformade anslutningsmetoden

Gäller för:

- Microsoft Defender för Endpoint Abonnemang 1

- Microsoft Defender för Endpoint Abonnemang 2

- Microsoft Defender XDR

Den här artikeln beskriver hur du migrerar (återregistrerar) enheter som tidigare hade registrerats i Defender för Endpoint för att använda den strömlinjeformade enhetsanslutningsmetoden. Mer information om strömlinjeformad anslutning finns i Onboarding devices using streamlined connectivity (Registrera enheter med strömlinjeformad anslutning). Enheterna måste uppfylla de krav som anges i Strömlinjeformad anslutning.

I de flesta fall krävs inte fullständig enhetsregistrering vid omregistrering. Du kan köra det uppdaterade registreringspaketet och starta om enheten för att växla över anslutningen. Mer information om enskilda operativsystem finns i följande information.

Viktigt

Begränsningar och kända problem:

- Vi hittade ett serverdelsproblem med att

ConnectivityTypefylla i kolumnen i avanceradDeviceInfo tablejakt så att du kan spåra migreringsförloppet. Vi strävar efter att lösa problemet så snart som möjligt. - För enhetsmigreringar (omregistrering): Avregistrering krävs inte för att växla över till en strömlinjeformad anslutningsmetod. När det uppdaterade registreringspaketet har körts krävs en fullständig omstart av enheten för Windows-enheter och en tjänstomstart för macOS och Linux. Mer information finns i informationen som ingår i den här artikeln.

- Windows 10 versionerna 1607, 1703, 1709 och 1803 stöder inte omregistrering. Avregistrera först och publicera sedan med det uppdaterade paketet. Dessa versioner kräver också en längre URL-lista.

- Enheter som kör MMA-agenten stöds inte och måste fortsätta att använda MMA-onboarding-metoden.

Migrera enheter med hjälp av den strömlinjeformade metoden

Migreringsrekommendering

Börja smått. Vi rekommenderar att du börjar med en liten uppsättning enheter först. Tillämpa onboarding-bloben med något av de distributionsverktyg som stöds och övervaka sedan anslutningen. Om du använder en ny registreringsprincip måste du utesluta enheten från andra befintliga registreringsprinciper för att förhindra konflikter.

Verifiera och övervaka. När du har registrerat den lilla uppsättningen enheter kontrollerar du att enheterna har registrerats och kommunicerar med tjänsten.

Slutför migreringen. I det här skedet kan du gradvis distribuera migreringen till en större uppsättning enheter. För att slutföra migreringen kan du ersätta tidigare registreringsprinciper och ta bort de gamla URL:erna från din nätverksenhet.

Verifiera enhetskraven innan du fortsätter med eventuella migreringar. Den här informationen bygger på föregående artikel genom att fokusera på att migrera befintliga enheter.

Om du vill publicera om enheter måste du använda det strömlinjeformade registreringspaketet. Mer information om hur du kommer åt paketet finns i Strömlinjeformad anslutning.

Beroende på operativsystemet kan migreringar kräva en omstart av enheten eller tjänsten när registreringspaketet har tillämpats:

Windows: starta om enheten

macOS: Starta om enheten eller starta om Defender för Endpoint-tjänsten genom att köra:

sudo launchctl unload /Library/LaunchDaemons/com.microsoft.fresno.plistsudo launchctl load /Library/LaunchDaemons/com.microsoft.fresno.plist

Linux: Starta om Defender för Endpoint-tjänsten genom att köra:

sudo systemctl restart mdatp

I följande tabell visas migreringsinstruktioner för tillgängliga registreringsverktyg baserat på enhetens operativsystem.

Windows 10 och 11

Viktigt

Windows 10 version 1607, 1703, 1709 och 1803 stöder inte omregistrering. För att migrera befintliga enheter måste du helt avregistrera och registrera med hjälp av det strömlinjeformade onboarding-paketet.

Allmän information om registrering av Windows-klientenheter finns i Registrering av Windows-klient.

Bekräfta att kraven är uppfyllda: Förutsättningar för att använda en strömlinjeformad metod.

Lokalt skript

Följ riktlinjerna i Lokalt skript (upp till 10 enheter) med hjälp av det strömlinjeformade registreringspaketet. När du har slutfört stegen måste du starta om enheten för att enhetsanslutningen ska växla över.

Grupprincip

Följ riktlinjerna i Grupprincip med hjälp av det strömlinjeformade registreringspaketet. När du har slutfört stegen måste du starta om enheten för att enhetsanslutningen ska växla över.

Microsoft Intune

Följ anvisningarna i Intune med hjälp av det strömlinjeformade registreringspaketet. Du kan använda alternativet "auto from connector". Det här alternativet använder dock inte onboarding-paketet automatiskt igen. Skapa en ny registreringsprincip och först rikta in dig på en testgrupp. När du har slutfört stegen måste du starta om enheten för att enhetsanslutningen ska växla över.

Microsoft Configuration Manager

Följ anvisningarna i Configuration Manager.

VDI

Använd vägledningen i Registrera VDI-enheter (Non-Persistent Virtual Desktop Infrastructure). När du har slutfört stegen måste du starta om enheten för att enhetsanslutningen ska växla över.

Verifiera enhetsanslutningen med en strömlinjeformad metod för migrerade enheter

Du kan använda följande metoder för att kontrollera att du har anslutit Windows-enheter:

- Klientanalys

- Spårning med avancerad jakt i Microsoft Defender XDR

- Spåra lokalt med hjälp av Loggboken (för Windows)

- Köra tester för att bekräfta anslutningen till Defender för Endpoint-tjänster

- Kontrollera registereditorn

- PowerShell-identifieringstest

För macOS och Linux kan du använda följande metoder:

- MDATP-anslutningstester

- Spårning med avancerad jakt i Microsoft Defender XDR

- Köra tester för att bekräfta anslutningen till Defender för Endpoint-tjänster

Använd Defender för Endpoint Client Analyzer (Windows) för att verifiera anslutningen efter registrering för migrerade slutpunkter

När den har registrerats kör du MDE Client Analyzer för att bekräfta att enheten ansluter till lämpliga uppdaterade URL:er.

Ladda ned verktyget Microsoft Defender för Endpoint Client Analyzer där Defender för Endpoint-sensorn körs.

Du kan följa samma instruktioner som i Verifiera klientanslutningen till Microsoft Defender för Endpoint-tjänsten. Skriptet använder automatiskt onboarding-paketet som konfigurerats på enheten (bör vara en strömlinjeformad version) för att testa anslutningen.

Se till att anslutningen upprättas med lämpliga URL:er.

Spårning med avancerad jakt i Microsoft Defender XDR

Du kan använda avancerad jakt i Microsoft Defender-portalen för att visa status för anslutningstyp.

Den här informationen finns i tabellen DeviceInfo under kolumnen "ConnectivityType":

- Kolumnnamn: ConnectivityType

- Möjliga värden:

<blank>, Strömlinjeformad, Standard - Datatyp: Sträng

- Beskrivning: Typ av anslutning från enheten till molnet

När en enhet har migrerats för att använda den strömlinjeformade metoden och enheten upprättar en lyckad kommunikation med EDR-kommandot & kontrollkanal representeras värdet som "Strömlinjeformad".

Om du flyttar tillbaka enheten till den vanliga metoden är värdet "standard".

För enheter som ännu inte har försökt publicera igen förblir värdet tomt.

Spåra lokalt på en enhet via Windows Loggboken

Du kan använda driftloggen för Windows Loggboken SENSE för att lokalt verifiera anslutningar med den nya strömlinjeformade metoden. SENSE Event ID 4 spårar lyckade EDR-anslutningar.

Öppna händelseloggen för Defender för Endpoint-tjänsten med hjälp av följande steg:

På Windows-menyn väljer du Start och skriver sedan Loggboken. Välj sedan Loggboken.

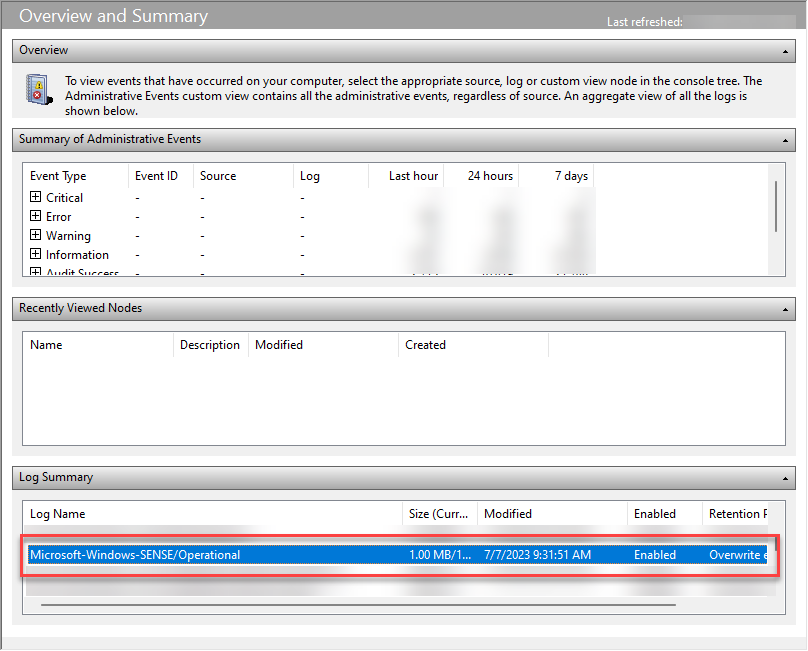

Rulla nedåt under Loggsammanfattning i logglistan tills du ser Microsoft-Windows-SENSE/Operational. Dubbelklicka på objektet för att öppna loggen.

Du kan också komma åt loggen genom att expanderaProgram- och tjänstloggar>Microsoft>Windows>SENSE och välja Drift.

Händelse-ID 4 spårar lyckade anslutningar med Defender för Endpoint Command & Control-kanalen. Verifiera lyckade anslutningar med uppdaterad URL. Till exempel:

Contacted server 6 times, all succeeded, URI: <region>.<geo>.endpoint.security.microsoft.com. <EventData> <Data Name="UInt1">6</Data> <Data Name="Message1">https://<region>.<geo>.endpoint.security.microsoft.com> </EventData>Meddelande 1 innehåller den kontaktade URL:en. Bekräfta att händelsen innehåller den strömlinjeformade URL:en (endpoint.security.microsoft, com).

Händelse-ID 5 spårar fel om tillämpligt.

Obs!

SENSE är det interna namnet som används för att referera till den beteendesensor som driver Microsoft Defender för Endpoint.

Händelser som registreras av tjänsten visas i loggen.

Mer information finns i Granska händelser och fel med hjälp av Loggboken.

Köra tester för att bekräfta anslutningen till Defender för Endpoint-tjänster

När enheten har registrerats i Defender för Endpoint kontrollerar du att den fortsätter att visas i Enhetsinventering. DeviceID bör förbli detsamma.

Kontrollera fliken Tidslinje för enhetssida för att bekräfta att händelser flödar från enheten.

Livesvar

Se till att Live Response fungerar på testenheten. Följ anvisningarna i Undersök entiteter på enheter med livesvar.

Se till att köra ett par grundläggande kommandon efter anslutningen för att bekräfta anslutningen (till exempel cd, jobb, anslut).

Automatiska undersökningar och svar

Se till att Automatiserad undersökning och svar fungerar på testenheten: Konfigurera funktioner för automatiserad undersökning och svar.

För automatiska IR-testlabb går du till Microsoft Defender XDR>Utvärderingar> &Självstudier självstudier & simuleringar> **Självstudier >självstudier för automatiserad undersökning.

Molnbaserat skydd

Öppna en kommandotolk som administratör.

Högerklicka på objektet på Start-menyn, välj Kör som administratör och välj sedan Ja i behörighetsprompten.

Använd följande argument med kommandoradsverktyget Microsoft Defender Antivirus (mpcmdrun.exe) för att kontrollera att nätverket kan kommunicera med Microsoft Defender Antivirus-molntjänsten:

"%ProgramFiles%\Windows Defender\MpCmdRun.exe" -ValidateMapsConnection

Obs!

Det här kommandot fungerar bara på Windows 10 version 1703 eller senare eller Windows 11. Mer information finns i Hantera Microsoft Defender Antivirus med kommandoradsverktyget mpcmdrun.exe.

Testblock vid första anblicken

Följ anvisningarna i demonstrationen Microsoft Defender för Endpoint Blockera vid första anblicken (BAFS).

Testa SmartScreen

Följ anvisningarna i Microsoft Defender SmartScreen Demo (msft.net).

PowerShell-identifieringstest

Skapa en mapp på Windows-enheten:

C:\test-MDATP-test.Öppna Kommandotolken som administratör.

Kör följande PowerShell-kommando i kommandotolkens fönster:

powershell.exe -NoExit -ExecutionPolicy Bypass -WindowStyle Hidden $ErrorActionPreference = 'silentlycontinue';(New-Object System.Net.WebClient).DownloadFile('http://127.0.0.1/1.exe', 'C:\\test-MDATP-test\\invoice.exe');Start-Process 'C:\\test-MDATP-test\\invoice.exe'

När kommandot har körts stängs kommandotolken automatiskt. Om det lyckas markeras identifieringstestet som slutfört.

För macOS och Linux kan du använda följande metoder:

- MDATP-anslutningstester

- Spårning med avancerad jakt i Microsoft Defender XDR

- Köra tester för att bekräfta anslutningen till Defender för Endpoint-tjänster

MDATP-anslutningstest (macOS och Linux)

Kör mdatp health -details features för att bekräfta simplified_connectivity: "enabled".

Kör mdatp health -details edr för att bekräfta edr_partner_geo_location att det är tillgängligt. Värdet ska vara GW_<geo> där "geo" är din klientorganisations geoplats.

Kör mdatp-anslutningstestet. Kontrollera att det strömlinjeformade URL-mönstret finns. Du bör förvänta dig två för \storage, en för \mdav, en för \xplat och en för "/packages".

Till exempel: https:mdav.us.endpoint.security.microsoft/com/storage

Spårning med avancerad jakt i Microsoft Defender XDR

Följ samma instruktioner som för Windows.

Använd Defender för Endpoint Client Analyzer (plattformsoberoende) för att verifiera anslutningen för nyligen migrerade slutpunkter

Ladda ned och kör klientanalysen för macOS eller Linux. Mer information finns i Ladda ned och köra klientanalysen.

Kör

mdeclientanalyzer.cmd -o <path to cmd file>inifrån mappen MDEClientAnalyzer. Kommandot använder parametrar från registreringspaketet för att testa anslutningen.Kör

mdeclientanalyzer.cmd -g <GW_US, GW_UK, GW_EU>(där parametern är av GW_US, GW_EU, GW_UK). GW refererar till det strömlinjeformade alternativet. Kör med tillämplig klientorganisationsgeo.