Pilottesta och distribuera Defender för Office 365

Gäller för:

- Microsoft Defender XDR

Den här artikeln innehåller ett arbetsflöde för att testa och distribuera Microsoft Defender för Office 365 i din organisation. Du kan använda dessa rekommendationer för att registrera Microsoft Defender för Office 365 som ett enskilt cybersäkerhetsverktyg eller som en del av en heltäckande lösning med Microsoft Defender XDR.

Den här artikeln förutsätter att du har en Microsoft 365-produktionsklientorganisation och pilottestar och distribuerar Microsoft Defender för Office 365 i den här miljön. Den här metoden underhåller alla inställningar och anpassningar som du konfigurerar under pilottestet för din fullständiga distribution.

Defender för Office 365 bidrar till en Nolltillit arkitektur genom att hjälpa till att förhindra eller minska affärsskador från ett intrång. Mer information finns i Avsnittet om att förhindra eller minska affärsskador från ett scenario med intrång i Microsoft Nolltillit-implementeringsramverket.

Distribution från slutpunkt till slutpunkt för Microsoft Defender XDR

Det här är artikel 3 av 6 i en serie som hjälper dig att distribuera komponenterna i Microsoft Defender XDR, inklusive att undersöka och åtgärda incidenter.

Artiklarna i den här serien motsvarar följande faser i distributionen från slutpunkt till slutpunkt:

| Fas | Länk |

|---|---|

| A. Starta piloten | Starta piloten |

| B. Pilottesta och distribuera Microsoft Defender XDR komponenter |

-

Pilottesta och distribuera Defender for Identity - Pilottesta och distribuera Defender för Office 365 (den här artikeln) - Pilottesta och distribuera Defender för Endpoint - Pilottesta och distribuera Microsoft Defender for Cloud Apps |

| C. Undersöka och svara på hot | Öva incidentundersökning och svar |

Pilottesta och distribuera arbetsflöde för Defender för Office 365

Följande diagram illustrerar en gemensam process för att distribuera en produkt eller tjänst i en IT-miljö.

Du börjar med att utvärdera produkten eller tjänsten och hur den fungerar i din organisation. Sedan pilottestar du produkten eller tjänsten med en lämplig liten delmängd av produktionsinfrastrukturen för testning, inlärning och anpassning. Öka sedan distributionens omfattning gradvis tills hela infrastrukturen eller organisationen omfattas.

Här är arbetsflödet för att testa och distribuera Defender för Office 365 i produktionsmiljön.

Gör så här:

- Granska och verifiera den offentliga MX-posten

- Granska godkända domäner

- Granska inkommande anslutningsappar

- Aktivera utvärderingen

- Skapa pilotgrupper

- Konfigurera skydd

- Prova funktioner

Här är de rekommenderade stegen för varje distributionsfas.

| Distributionssteg | Beskrivning |

|---|---|

| Evaluera | Utför produktutvärdering för Defender för Office 365. |

| Pilot | Utför steg 1–7 för pilotgrupper. |

| Fullständig distribution | Konfigurera pilotanvändargrupperna i steg 5 eller lägg till användargrupper för att expandera bortom piloten och slutligen inkludera alla dina användarkonton. |

Defender för Office 365 arkitektur och krav

Följande diagram illustrerar baslinjearkitekturen för Microsoft Defender för Office 365, som kan innehålla en SMTP-gateway från tredje part eller lokal integrering. Hybrid samexistensscenarier (dvs. produktionspostlådor är både lokala och online) kräver mer komplexa konfigurationer och beskrivs inte i den här artikeln eller utvärderingsvägledningen.

Följande tabell beskriver den här bilden.

| Pratbubba | Beskrivning |

|---|---|

| 1 | Värdservern för den externa avsändaren utför vanligtvis en offentlig DNS-sökning efter en MX-post, som tillhandahåller målservern för att vidarebefordra meddelandet. Den här hänvisningen kan antingen vara Exchange Online (EXO) direkt eller en SMTP-gateway som konfigurerats för att vidarebefordra mot EXO. |

| 2 | Exchange Online Protection förhandlar och validerar den inkommande anslutningen och inspekterar meddelandehuvuden och innehåll för att fastställa vilka extra principer, taggar eller bearbetning som krävs. |

| 3 | Exchange Online integreras med Microsoft Defender för Office 365 för att erbjuda mer avancerat skydd mot hot, åtgärder och åtgärder. |

| 4 | Ett meddelande som inte är skadligt, blockerat eller i karantän bearbetas och levereras till mottagaren i EXO där användarinställningar relaterade till skräppost, postlåderegler eller andra inställningar utvärderas och utlöses. |

| 5 | Integrering med lokal Active Directory kan aktiveras med hjälp av Microsoft Entra Connect för att synkronisera och etablera e-postaktiverade objekt och konton för att Microsoft Entra ID och slutligen Exchange Online. |

| 6 | När du integrerar en lokal miljö är det bäst att använda en Exchange-server för hantering och administration av e-postrelaterade attribut, inställningar och konfigurationer som stöds. |

| 7 | Microsoft Defender för Office 365 delar signaler till Microsoft Defender XDR för utökad identifiering och svar (XDR). |

Lokal integrering är vanligt men valfritt. Om din miljö endast är molnbaserad fungerar även den här vägledningen för dig.

En lyckad Defender för Office 365 utvärdering eller produktionspilot kräver följande krav:

- Alla dina mottagarpostlådor finns för närvarande i Exchange Online.

- Din offentliga MX-post matchas direkt till EOP eller en SMTP-gateway (Simple Mail Transfer Protocol) från tredje part som sedan vidarebefordrar inkommande extern e-post direkt till EOP.

- Din primära e-postdomän är konfigurerad som auktoritativ i Exchange Online.

- Du har distribuerat och konfigurerat katalogbaserad gränsblockering (DBEB) efter behov. Mer information finns i Använda Directory-Based Edge-blockering för att avvisa meddelanden som skickas till ogiltiga mottagare.

Viktigt

Om dessa krav inte är tillämpliga eller om du fortfarande befinner dig i ett hybrid samexistensscenario kan en Microsoft Defender för Office 365 utvärdering kräva mer komplexa eller avancerade konfigurationer som inte omfattas helt i den här vägledningen.

Steg 1: Granska och verifiera den offentliga MX-posten

För att effektivt utvärdera Microsoft Defender för Office 365 är det viktigt att inkommande extern e-post vidarebefordras via den Exchange Online Protection (EOP)-instans som är associerad med din klientorganisation.

- I M365-Admin-portalen på https://admin.microsoft.comexpanderar du ... Visa alla om det behövs, expandera Inställningar och välj sedan Domäner. Om du vill gå direkt till sidan Domäner använder du https://admin.microsoft.com/Adminportal/Home#/Domains.

- På sidan Domäner väljer du din verifierade e-postdomän genom att klicka var som helst på den andra posten än kryssrutan.

- I den utfällbara menyn domäninformation som öppnas väljer du fliken DNS-poster . Anteckna MX-posten som genereras och tilldelas till din EOP-klientorganisation.

- Få åtkomst till din externa (offentliga) DNS-zon och kontrollera den primära MX-posten som är associerad med din e-postdomän:

- Om din offentliga MX-post för närvarande matchar den tilldelade EOP-adressen (till exempel contoso-com.mail.protection.outlook.com) ska inga ytterligare routningsändringar krävas.

- Om din offentliga MX-post för närvarande matchas mot en SMTP-gateway från tredje part eller en lokal SMTP-gateway kan ytterligare routningskonfigurationer krävas.

- Om din offentliga MX-post för närvarande matchas till lokal Exchange kan du fortfarande vara i en hybridmodell där vissa mottagarpostlådor ännu inte har migrerats till EXO.

Steg 2: Granska godkända domäner

- I administrationscentret för Exchange (EAC) på https://admin.exchange.microsoft.comexpanderar du E-postflöde och klickar sedan på Godkända domäner. Om du vill gå direkt till sidan Godkända domäner använder du https://admin.exchange.microsoft.com/#/accepteddomains.

- På sidan Godkända domäner noterar du värdet för Domäntyp för din primära e-postdomän.

- Om domäntypen är inställd på Auktoritativ förutsätts det att alla mottagarpostlådor för din organisation för närvarande finns i Exchange Online.

- Om domäntypen är inställd på InternalRelay kan du fortfarande vara i en hybridmodell där vissa mottagarpostlådor fortfarande finns lokalt.

Steg 3: Granska inkommande anslutningsappar

- I administrationscentret för Exchange (EAC) på https://admin.exchange.microsoft.comexpanderar du E-postflöde och klickar sedan på Anslutningsappar. Om du vill gå direkt till sidan Anslutningsappar använder du https://admin.exchange.microsoft.com/#/connectors.

- På sidan Anslutningsappar noterar du eventuella anslutningsappar med följande inställningar:

- Värdet Från är partnerorganisation som kan korrelera med en SMTP-gateway från tredje part.

- Värdet Från är Din organisation som kan tyda på att du fortfarande är i ett hybridscenario.

Steg 4: Aktivera utvärderingen

Använd anvisningarna här för att aktivera din Microsoft Defender för Office 365 utvärdering från Microsoft Defender-portalen.

Detaljerad information finns i Prova Microsoft Defender för Office 365.

I Microsoft Defender-portalen på https://security.microsoft.comexpanderar du Email & samarbete> väljer Principer & regler> väljer Hotprinciper> bläddrar ned till avsnittet Andra och väljer sedan Utvärderingsläge. Om du vill gå direkt till sidan Utvärderingsläge använder du https://security.microsoft.com/atpEvaluation.

På sidan Utvärderingsläge klickar du på Starta utvärdering.

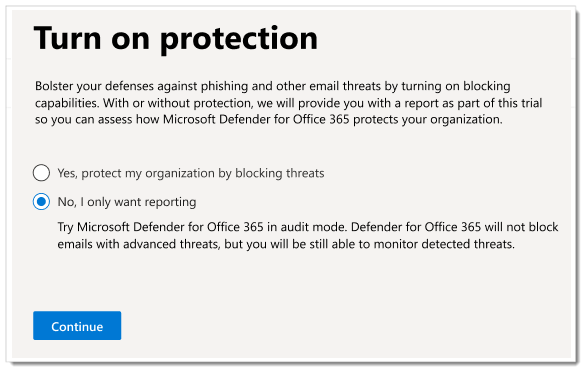

I dialogrutan Aktivera skydd väljer du Nej, jag vill bara ha rapportering och klickar sedan på Fortsätt.

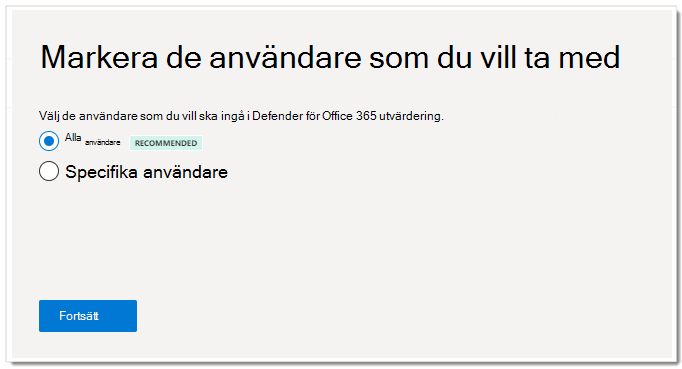

I dialogrutan Välj de användare som du vill inkludera väljer du Alla användare och klickar sedan på Fortsätt.

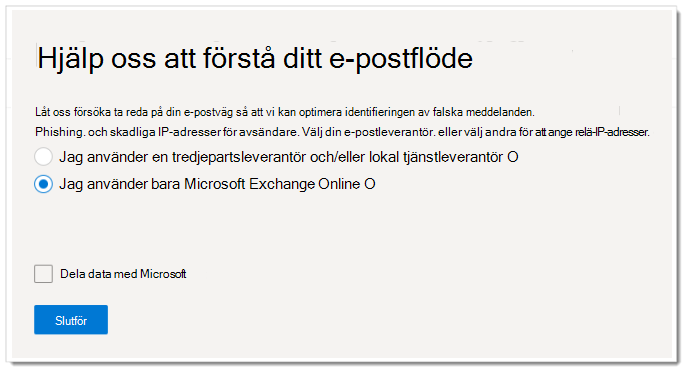

I dialogrutan Hjälp oss att förstå e-postflödet väljs ett av följande alternativ automatiskt baserat på vår identifiering av MX-posten för din domän:

Jag använder bara Microsoft Exchange Online: MX-posterna för din domän pekar på Microsoft 365. Det finns inget kvar att konfigurera, så klicka på Slutför.

Jag använder en tredjepartsleverantör och/eller en lokal tjänstleverantör: På de kommande skärmarna väljer du leverantörsnamnet tillsammans med den inkommande anslutningsappen som accepterar e-post från den lösningen. Du bestämmer också om du behöver en Exchange Online e-postflödesregel (även kallad transportregel) som hoppar över skräppostfiltrering för inkommande meddelanden från skyddstjänsten eller enheten från tredje part. När du är klar klickar du på Slutför.

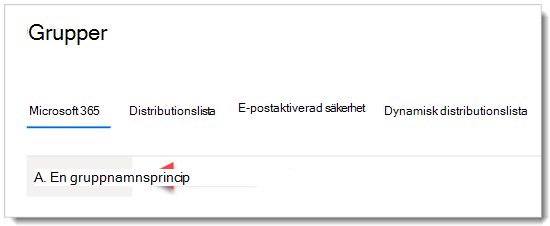

Steg 5: Skapa pilotgrupper

När du pilottestar Microsoft Defender för Office 365 kan du välja att testa specifika användare innan du aktiverar och tillämpar principer för hela organisationen. Genom att skapa distributionsgrupper kan du hantera distributionsprocesserna. Skapa till exempel grupper som Defender för Office 365 Användare – Standardskydd, Defender för Office 365 Användare – Strikt skydd, Defender för Office 365 användare – Anpassat skydd eller Defender för Office 365 Användare – Undantag.

Det kanske inte är uppenbart varför "Standard" och "Strict" är de termer som används för dessa grupper, men det blir tydligt när du utforskar mer om Defender för Office 365 säkerhetsförinställningar. Namngivningsgrupperna "anpassade" och "undantag" talar för sig själva, och även om de flesta av dina användare bör omfattas av standarden och strikta, samlar anpassade grupper och undantagsgrupper in värdefulla data för dig när det gäller att hantera risker.

Distributionsgrupper kan skapas och definieras direkt i Exchange Online eller synkroniseras från lokal Active Directory.

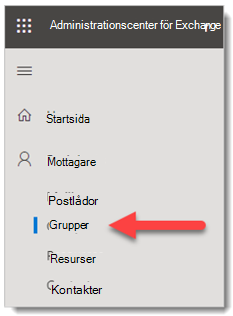

Logga in på Exchange Admin Center (EAC) på https://admin.exchange.microsoft.com med ett konto som har beviljats rollen Mottagaradministratör eller delegerats behörigheter för grupphantering.

Gå till Mottagare>Grupper.

På sidan Grupper väljer du

Lägg till en grupp.

Lägg till en grupp.För grupptyp väljer du Distribution och klickar sedan på Nästa.

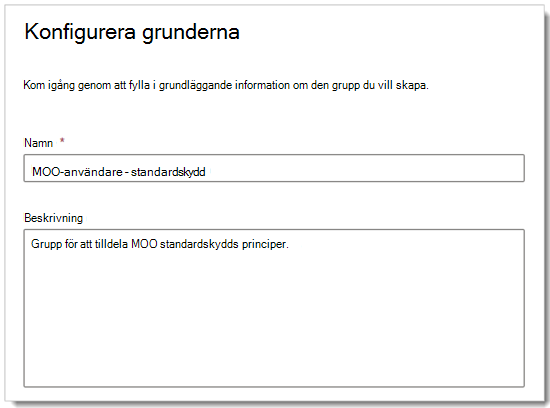

Ge gruppen ett Namn och en valfri Beskrivning och klicka sedan på Nästa.

På de återstående sidorna tilldelar du en ägare, lägger till medlemmar i gruppen, anger e-postadress, begränsningar för anslutning till avresa och andra inställningar.

Steg 6: Konfigurera skydd

Vissa funktioner i Defender för Office 365 är konfigurerade och aktiverade som standard, men säkerhetsåtgärder kan vilja höja skyddsnivån från standardvärdet.

Vissa funktioner har ännu inte konfigurerats. Du har följande alternativ för att konfigurera skydd (som är enkla att ändra senare):

Tilldela användare för förinställda säkerhetsprinciper: Förinställda säkerhetsprinciper är den rekommenderade metoden för att snabbt tilldela en enhetlig skyddsnivå för alla funktioner. Du kan välja mellan Standard - eller Strikt skydd. Inställningarna för Standard och Strict beskrivs i tabellerna här. Skillnaderna mellan Standard och Strict sammanfattas i tabellen här.

Fördelarna med förinställda säkerhetsprinciper är att du skyddar grupper av användare så snabbt som möjligt med hjälp av Microsofts rekommenderade inställningar baserat på observationer i datacentren. När nya skyddsfunktioner läggs till och när säkerhetslandskapet ändras uppdateras inställningarna i förinställda säkerhetsprinciper automatiskt till våra rekommenderade inställningar.

Nackdelen med förinställda säkerhetsprinciper är att du inte kan anpassa praktiskt taget någon av säkerhetsinställningarna i förinställda säkerhetsprinciper (du kan till exempel inte ändra en åtgärd från leverera till skräp till karantän eller vice versa). Undantaget är poster och valfria undantag för användarpersonifiering och domän personifieringsskydd, som du måste konfigurera manuellt.

Tänk också på att förinställda säkerhetsprinciper alltid tillämpas före anpassade principer. Så om du vill skapa och använda anpassade principer måste du exkludera användare i dessa anpassade principer från förinställda säkerhetsprinciper.

Konfigurera anpassade skyddsprinciper: Om du föredrar att konfigurera miljön själv jämför du standardinställningarna, Standard och Strikt i Rekommenderade inställningar för EOP och Microsoft Defender för Office 365 säkerhet. Behåll ett kalkylblad där din anpassade version avviker.

Du kan också använda configuration analyzer för att jämföra inställningarna i dina anpassade principer med värdena Standard och Strict.

Detaljerad information om hur du väljer förinställda säkerhetsprinciper jämfört med anpassade principer finns i Fastställa din strategi för skyddsprinciper.

Tilldela förinställda säkerhetsprinciper

Vi rekommenderar att du börjar med de förinställda säkerhetsprinciperna i EOP och Defender för Office 365 snabbt genom att tilldela dem till specifika pilotanvändare eller definierade grupper som en del av utvärderingen. Förinställda principer erbjuder en standardmall för standardskydd eller en mer aggressiv strikt skyddsmall, som kan tilldelas oberoende av varandra.

Ett EOP-villkor för pilotutvärderingar kan till exempel tillämpas om mottagarna är medlemmar i en definierad EOP Standard Protection-grupp och sedan hanteras genom att lägga till konton i eller ta bort kontot från gruppen.

På samma sätt kan ett Defender för Office 365 villkor för pilotutvärderingar tillämpas om mottagarna är medlemmar i en definierad Defender för Office 365 Standard Protection-grupp och sedan hanteras genom att lägga till eller ta bort konton via gruppen.

Fullständiga instruktioner finns i Använda Microsoft Defender-portalen för att tilldela standard- och strikt förinställda säkerhetsprinciper till användare.

Konfigurera anpassade skyddsprinciper

De fördefinierade principmallarna Standard eller Strict Defender för Office 365 ger pilotanvändare det rekommenderade baslinjeskyddet. Du kan dock också skapa och tilldela anpassade skyddsprinciper som en del av utvärderingen.

Det är viktigt att vara medveten om prioriteten som dessa skyddsprinciper har när de tillämpas och tillämpas, enligt beskrivningen i Prioritetsordning för förinställda säkerhetsprinciper och andra principer.

Förklaringen och tabellen i Konfigurera skyddsprinciper innehåller en praktisk referens för det du behöver konfigurera.

Steg 7: Prova funktioner

Nu när piloten har konfigurerats är det bra att bekanta sig med verktygen för rapportering, övervakning och attacksimulering som är unika för Microsoft Defender för Microsoft 365.

| Funktion | Beskrivning | Mer information |

|---|---|---|

| Hotutforskaren | Threat Explorer är ett kraftfullt verktyg i nära realtid som hjälper säkerhetsåtgärdsteam att undersöka och reagera på hot och visar information om identifierad skadlig kod och nätfiske i e-post och filer i Office 365, samt andra säkerhetshot och risker för din organisation. | Om Threat Explorer |

| Attacksimuleringsutbildning | Du kan använda Övning av attacksimulering i Microsoft Defender-portalen för att köra realistiska attackscenarier i din organisation, som hjälper dig att identifiera och hitta sårbara användare innan en verklig attack påverkar din miljö. | Kom igång med Attack simuleringsträning |

| Instrumentpanel för rapporter | I den vänstra navigeringsmenyn klickar du på Rapporter och expanderar rubriken Email & samarbete. De Email & samarbetsrapporterna handlar om att upptäcka säkerhetstrender som vissa gör att du kan vidta åtgärder (via knappar som "Gå till inlämningar") och andra som visar trender. Dessa mått genereras automatiskt. |

Visa säkerhetsrapporter för e-post i Microsoft Defender-portalen Visa Defender för Office 365 rapporter i Microsoft Defender-portalen |

SIEM-integrering

Du kan integrera Defender för Office 365 med Microsoft Sentinel eller en allmän SIEM-tjänst (säkerhetsinformation och händelsehantering) för att möjliggöra centraliserad övervakning av aviseringar och aktiviteter från anslutna appar. Med Microsoft Sentinel kan du mer omfattande analysera säkerhetshändelser i organisationen och skapa spelböcker för effektiv och omedelbar respons.

Microsoft Sentinel innehåller en Defender för Office 365-anslutningsapp. Mer information finns i Ansluta aviseringar från Microsoft Defender för Office 365.

Microsoft Defender för Office 365 kan också integreras i andra SIEM-lösningar med hjälp av API:et Office 365 Activity Management. Information om integrering med generiska SIEM-system finns i Allmän SIEM-integrering.

Nästa steg

Införliva informationen i Microsoft Defender för Office 365 Security Operations Guide i dina SecOps-processer.

Nästa steg för distribution från slutpunkt till slutpunkt av Microsoft Defender XDR

Fortsätt distributionen från slutpunkt till slutpunkt av Microsoft Defender XDR med Pilot och distribuera Defender för Endpoint.

Tips

Vill du veta mer? Interagera med Microsofts säkerhetscommunity i vår Tech Community: Microsoft Defender XDR Tech Community.