Förhindra eller minska affärsskador från ett intrång

Som en del av Nolltillit implementeringsvägledning beskriver den här artikeln affärsscenariot för att förhindra eller minska affärsskador från en cybersäkerhetsöverträdelse. Det här scenariot tar upp principen Anta intrång Nolltillit vägledande princip, som omfattar:

- Minimera explosionsradie och segmentåtkomst

- Verifiera kryptering från slutpunkt till slutpunkt

- Använda analys för att få synlighet, driva hotidentifiering och förbättra skyddet

Med hybridmodeller för IT-infrastruktur finns organisationens tillgångar och data både lokalt och i molnet och dåliga aktörer kan använda många olika metoder för att attackera dem. Din organisation måste kunna förhindra dessa attacker så mycket som möjligt och, när de överträds, minimera skadan av attacken.

Traditionella metoder som fokuserar på att etablera perimeterbaserad säkerhet för lokalt, där du litar på alla inom organisationens privata nätverksperimeter, är inte längre relevanta. Om en angripare får åtkomst till ditt privata nätverk kan de med lämpliga behörigheter komma åt data, program eller resurser i det. De kan bryta mot ditt nätverk genom att stjäla användarautentiseringsuppgifter, dra nytta av en säkerhetsrisk eller införa en skadlig kodinfektion. Sådana attacker kan leda till förlorade intäkter och höga cyberförsäkringspremier, vilket kan vara ett betydande bakslag för organisationens finansiella hälsa och marknadsrykte.

Forester avslutade följande för 2021:

- Nästan två tredjedelar av organisationerna överträddes under det senaste året, och det kostade dem i genomsnitt 2,4 miljoner dollar per överträdelse. – Forester, 2021 års företagsöverträdelser (april 2022).

Med molnet behöver dåliga aktörer inte fysiskt bryta mot din privata nätverksperimeter. De kan attackera dina molnbaserade digitala tillgångar var som helst i världen.

Organisationens hälsa och rykte beror på din säkerhetsstrategi. Med den omfattande implementeringen av molnbaserade företagsmiljöer och den mobila arbetskraftens tillväxt finns det datafotavtryck utanför de traditionella gränserna för företagsnätverk. Den här tabellen sammanfattar viktiga skillnader mellan traditionellt och modernt skydd mot hot med Nolltillit.

| Traditionellt skydd mot hot med privata nätverkskontroller | Modernt skydd mot hot med Nolltillit |

|---|---|

| Traditionellt skydd är beroende av perimeterbaserad säkerhet, där du litar på alla i det privata nätverket. Perimeternätverk kan innehålla: – Liten nätverkssegmentering eller säkerhetsperimeter och öppna, platta nätverk. – Minimalt skydd mot hot och statisk trafikfiltrering. – Okrypterad intern trafik. |

Den Nolltillit modellen flyttar nätverksskyddet från statiska, nätverksbaserade perimeterr för att fokusera på användare, enheter, tillgångar och resurser. Anta att ett intrång kan och kommer att inträffa. Säkerhetsrisker kan finnas i och utanför nätverket, du är ständigt under attack och en säkerhetsincident kan inträffa när som helst. En omfattande och modern infrastruktur för skydd mot hot kan ge identifiering och svar vid tidpunkten för angrepp. Minimera explosionsradien för säkerhetsincidenter med skyddslager som tillsammans minskar skadans omfattning och hur snabbt den kan spridas. |

För att minska effekten av en betydande incident är allt följande viktigt:

- Identifiera affärsrisken för ett intrång

- Planera en riskbaserad metod för ditt intrångssvar

- Förstå den resulterande skadan på organisationens rykte och relationer med andra organisationer

- Lägga till djupskyddslager

Vägledningen i den här artikeln beskriver hur du kan komma igång med din strategi för att förhindra och minska skador från ett intrång. Två ytterligare artiklar ger dig information om hur du implementerar den strategin med hjälp av:

- En infrastruktur för skydd mot säkerhetsöverträdelser och återställning

- Verktyg för hotskydd och eXtended-identifiering och svar (XDR)

Det första steget mot en robust säkerhetsstatus är att fastställa hur din organisation är sårbar genom riskbedömning.

Utvärdera risker och din säkerhetsstatus

När du bestämmer dig för att anta en strategi för att förhindra intrång och minska den skada som orsakas från en, är det viktigt att överväga och kvantifiera riskmåttet. Strategiskt sett kan du med hjälp av kvantifieringsrisk ange ett mått för din riskaptit. Detta kräver att du utför en baslinjeriskbedömning tillsammans med en analys av de affärskritiska överträdelser som kan påverka din verksamhet. Kombinationen av din dokumenterade riskaptit mot överträdelsescenarier som du är villig att åtgärda utgör grunden för en strategi för förberedelse och reparation av överträdelser.

Observera att det är praktiskt taget omöjligt att förhindra överträdelser som absolut. Som beskrivs i Angriparens avkastning på investeringar är målet att stegvis öka cyberattackfriktionen till en punkt där angriparna som du kan eller är villig att försvara mot inte längre får en livskraftig avkastning på investeringen från sina attacker. Den typ av attacker och den ekonomiska livskraften att försvara bör fångas som en del av din riskanalys.

Att minska skador från ett intrång ger betydande energi till alternativ under och efter intrång, vilket gör att din organisation kan återhämta sig snabbt från ett förväntat intrång eller en typ av intrång. Dessa typer av intrång och beredskapen att återställa definieras i efterföljande avsnitt i den här artikeln.

Att känna igen avsikten med intrång måste vara en del av förberedelsen av intrånget. Alla överträdelser har en del av illvilja eller brottslig avsikt kopplad, men ekonomiskt drivna överträdelser har potential för mycket större skada jämfört med "drive by" eller opportunistiska överträdelser.

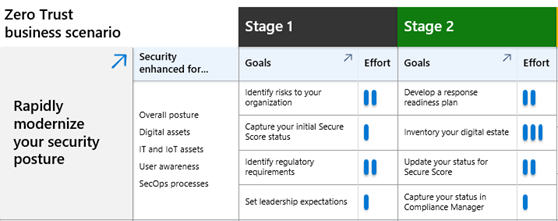

Mer information om säkerhetsstatus och riskbedömning finns i Snabbt modernisera din säkerhetsstatus.

Exempel på risker efter affärstyp

Affärskraven är beroende av den resulterande riskanalysen för din affärstyp. I följande beskrivs flera vertikaler för företag och hur deras specifika behov driver den segmenterade riskanalysen:

Gruvdrift

Gruvindustrin ser mer fram emot framtidens gruva där OT-system (Operational Technology) använder färre manuella processer. Ett exempel är användningen av Human Machine Interfaces (HMI) som använder ett programgränssnitt för att slutföra jobb och uppgifter i en bearbetningsanläggning. Eftersom dessa HMI:er är utformade som program kan cybersäkerhetsriskerna för den här branschen vara högre.

Hotet blir inte längre förlust av data eller stöld av företagets tillgångar. Hotet blir en av externa aktörer som använder identitetsstöld för att få åtkomst till kritiska system och störa produktionsprocesser.

Retail

De största riskerna med intrång inom detaljhandeln kan uppstå när det finns flera domäner för flera varumärken som bor i samma klientorganisation. Komplexiteten i att hantera lokala eller molnbaserade identiteter kan skapa sårbarheter.

Hälso- och sjukvårdssektorn

De största riskerna inom hälsosektorn är dataförlust. Obehörigt avslöjande av konfidentiella medicinska journaler kan vara ett direkt hot mot lagar om data- och informationssekretess som är reserverade för både patienter och klienter och, baserat på lokala bestämmelser, kan medföra betydande påföljder.

Offentlig sektor

Organisationer inom den offentliga sektorn utgör de största riskerna för informationssäkerhet. Ryktesskador, nationell säkerhet och dataförlust står på spel. Detta är till stor del anledningen till att statliga organisationer är skyldiga att prenumerera på strängare standarder som National Institute of Standards and Technology (NIST).

Som en del av förberedelsen och svaret av intrång kan du dra nytta av Microsoft Defender Hotinformation för att söka efter och lära dig mer om de typer av attacker och hotvektorer som är mest relevanta för din vertikala.

Risker för vanliga typer av attacker

Att förhindra eller minska affärsskador från ett cybersäkerhetsintrång inkluderar medvetenhet om de vanligaste typerna av attacker. Även om följande attacktyper för närvarande är de vanligaste bör ditt cybersäkerhetsteam också vara medvetna om nya typer av attacker, varav vissa kan utöka eller ersätta dem.

Identiteter

Cybersäkerhetsincidenter börjar vanligtvis med stöld av autentiseringsuppgifter av något slag. Autentiseringsuppgifter kan stjälas med en mängd olika metoder:

Nätfiske

En angripare maskerar sig som en betrodd entitet och duperar anställda till att öppna e-postmeddelanden, texter eller IM:er. Kan också inkludera spear-phishing, där en angripare använder information specifikt om en användare för att skapa en mer rimlig nätfiskeattack. Teknisk stöld av autentiseringsuppgifter kan inträffa på grund av att en användare klickar på en URL eller en MFA-nätfiskeattack.

Vishing

En angripare använder sociala tekniska metoder för att rikta in sig på stödjande infrastruktur, till exempel hjälpdesker för att hämta eller ändra autentiseringsuppgifter.

Lösenordsspray

Angriparen försöker med en stor lista över möjliga lösenord för ett visst konto eller en uppsättning konton. Möjliga lösenord kan baseras på offentliga data om en användare, till exempel födelsedatum i profiler för sociala medier.

I alla dessa fall är kompetens och utbildning avgörande för både användare som mål för nätfiskeattacker och hjälpavsnitt som mål för vishing-attacker. Hjälpavsnitt bör ha protokoll på plats för att autentisera begärande användare innan känsliga åtgärder utförs på användarkonton eller behörigheter.

Enheter

Användarenheter är ett annat sätt för angripare, som vanligtvis förlitar sig på enhetskompromisser för att installera skadlig kod, till exempel virus, spionprogram, utpressningstrojaner och annan oönskad programvara som installeras utan medgivande.

Angripare kan också använda enhetens autentiseringsuppgifter för att få åtkomst till dina program och data.

Nätverk

Angripare kan också använda dina nätverk för att antingen påverka dina system eller fastställa känsliga data. Vanliga typer av nätverksattacker är:

Distribuerad denial of service (DDos)

Attacker som syftar till att överbelasta onlinetjänster med trafik för att göra tjänsten obrukbar.

Avlyssning

En angripare fångar upp nätverkstrafik och vill få lösenord, kreditkortsnummer och annan konfidentiell information.

Kod- och SQL-inmatning

En angripare överför skadlig kod i stället för datavärden via ett formulär eller via ett API.

Skript för flera webbplatser

En angripare använder webbresurser från tredje part för att köra skript i offrets webbläsare.

Hur företagsledare tänker på att förhindra eller minska affärsskador från ett intrång

Innan du påbörjar något tekniskt arbete är det viktigt att förstå de olika motiven för att investera i att förebygga och minska affärsskador från ett intrång eftersom dessa motiveringar bidrar till att informera strategin, målen och åtgärderna för framgång.

Följande tabell innehåller anledningar till varför företagsledare i en organisation bör investera i att förhindra eller minska skador från ett intrång.

| Roll | Varför det är viktigt att förhindra eller minska affärsskador från ett intrång |

|---|---|

| Verkställande direktör (VD) | Verksamheten måste ha befogenhet att uppnå sina strategiska mål, oavsett cybersäkerhetsklimat. Affärsflexialitet och affärskörning bör inte begränsas på grund av en incident eller ett intrång. Företagsledare bör förstå att säkerhet är en del av affärskrav och att det krävs investeringar i både förebyggande av intrång och förberedelse av intrång för att säkerställa affärskontinuitet. Kostnaden för en lyckad och destruktiv cyberattack kan vara mycket mer än priset för att implementera säkerhetsåtgärder. |

| Chief Marketing Officer (CMO) | Hur verksamheten uppfattas både internt och externt bör inte begränsas baserat på en överträdelse som inträffar eller en beredskap för intrång. Att lära sig att kommunicera beredskap för intrång och meddelanden internt och externt som svar på ett intrång är en förberedelsefråga. En lyckad attack kan bli allmänt känd och potentiellt skada varumärkesvärdet, såvida det inte finns en kommunikationsplan för intrång. |

| Chief Information Officer (CIO) | De program som används av din organisation måste vara motståndskraftiga mot angrepp samtidigt som organisationens data skyddas. Säkerhet bör vara ett mätbart resultat och vara i linje med IT-strategin. Hantering av intrångsskydd och intrång måste vara i linje med dataintegritet, sekretess och tillgänglighet. |

| Chief Information Security Officer (CISO) | Säkerheten måste vara anpassad som ett affärskrav för C-Suite. Beredskap och svar för överträdelser är anpassade till att uppnå de primära affärsstrategierna, med tekniksäkerhet anpassad till minskning av affärsrisker. |

| Chief Operations Officer (COO) | Incidenthanteringsprocessen beror på ledningen och den strategiska vägledning som tillhandahålls av den här rollen. Det är absolut nödvändigt att förebyggande och dynamiska åtgärder utförs i enlighet med företagets strategi. Förberedelse av intrång i en Anta överträdelsestatus innebär att alla områden som rapporterar till COO måste fungera på en nivå av överträdelseberedskap, vilket säkerställer att ett intrång kan isoleras och minimeras snabbt utan att pausa ditt företag. |

| Ekonomichef (CFO) | Förberedelse och minskning av intrång är funktioner i budgeterade säkerhetsutgifter. Finansiella system måste vara robusta och kan överleva en överträdelse. Finansiella data måste klassificeras, skyddas och säkerhetskopieras som en känslig datauppsättning. |

En Nolltillit metod löser flera säkerhetsproblem som uppstår vid säkerhetsöverträdelser. Du kan betona följande fördelar med ett Nolltillit tillvägagångssätt med dina företagsledare.

| Förmåner | beskrivning |

|---|---|

| Se till att överlevnaden är | Beroende på angriparens art eller motivation kan ett intrång utformas för att avsevärt påverka eller störa organisationens förmåga att utföra normala affärsaktiviteter. Om du förbereder dig för ett intrång ökar sannolikheten för att din organisation överlever ett intrång som är utformat för att lamslå eller inaktivera. |

| Kontrollera skador på ditt rykte | Ett intrång som leder till tillgång till konfidentiella data kan ha allvarliga effekter, till exempel skada på varumärkesrykte, förlust av känslig immateriell egendom, störningar för kunder, regelböter och ekonomisk skada för ditt företag. Nolltillit säkerhet bidrar till att minska attackområdet genom att kontinuerligt utvärdera, övervaka och analysera DIN IT-infrastruktur både lokalt och i molnet. En Nolltillit arkitektur hjälper dig att definiera principer som uppdateras automatiskt när risker identifieras. |

| Minska explosionsradien i din organisation | Om du distribuerar en Nolltillit modell kan du minimera effekten av ett externt intrång eller insiderintrång. Det förbättrar din organisations förmåga att identifiera och svara på hot i realtid och minskar explosionszonen för attacker genom att begränsa lateral rörelse. |

| Demonstrera robust säkerhets- och riskstatus | Med en Nolltillit metod kan du sortera aviseringar, korrelation av ytterligare hotsignaler och reparationsåtgärder. Genom att analysera signaler kan du förbättra din hållning genom att utvärdera din säkerhetskultur och identifiera områden för förbättring eller bästa praxis. Alla ändringar i nätverket utlöser automatiskt analys för potentiellt skadlig aktivitet. Du får fullständig insyn i alla tillgångar och resurser i dina nätverk och hur de presterar, vilket resulterar i en betydande total minskning av riskexponeringen. |

| Lägre cyberförsäkringspremier | För att utvärdera kostnaden för cyberförsäkring behöver du en robust och väldefinierad säkerhetsmodell och arkitektur. Genom att implementera Nolltillit säkerhet har du kontroll, synlighet och styrning med realtidsanalys för att skydda nätverket och slutpunkterna. Ditt säkerhetsteam kan identifiera och övervinna luckor i din övergripande säkerhetsstatus och bevisa för försäkringsgivare att du har proaktiva strategier och system. En Nolltillit metod förbättrar också cyberresiliensen och kan till och med hjälpa till att betala för sig själv genom att minska försäkringspremierna. |

| Öka säkerhetsteamets effektivitet och moral | Nolltillit distributioner minskar det manuella arbetet för säkerhetsteamet genom att automatisera rutinuppgifter som resursetablering, åtkomstgranskningar och attestering. Därför kan du ge dina säkerhetsteam den tid och telemetri de behöver för att upptäcka, avskräcka och besegra de mest kritiska attackerna och riskerna, både internt och externt, vilket i sin tur ökar IT- och säkerhetsteamets moral. |

Mer information om att dela med företagsledare finns i e-boken Minimera effekten av interna eller externa dåliga aktörer.

Implementeringscykeln för att förhindra eller minska affärsskador från ett intrång

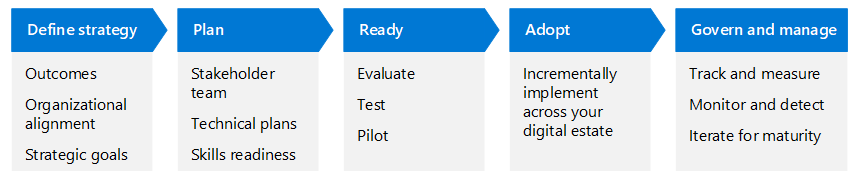

Den här uppsättningen artiklar går igenom det här affärsscenariot med samma livscykelfaser som Cloud Adoption Framework för Azure – Definiera strategi, Plan, Ready, Adopt och Manage – men anpassade för Nolltillit.

Följande tabell är en tillgänglig version av bilden.

| Definiera strategin | Planera | Klar | Implementera | Styra och hantera |

|---|---|---|---|---|

| Resultat Organisationsjustering Strategiska mål |

Intressentteam Tekniska planer Kunskapsberedskap |

Utvärdera Test Pilotprogram |

Implementera stegvis i din digitala egendom | Spåra och mäta Övervaka och identifiera Iterera för mognad |

Läs mer om Nolltillit implementeringscykeln i översikten över Nolltillit adoptionsramverk.

Om du vill förhindra eller minska affärsskador från ett intrång använder du informationen i följande ytterligare artiklar:

- Implementera infrastruktur för skydd mot säkerhetsöverträdelser och återställning

- Implementera skydd mot hot och XDR

Observera att distributionsrekommendationerna för dessa två separata spår kräver att separata grupper av IT-avdelningen deltar och att aktiviteterna för varje spår kan utföras parallellt.

Nästa steg

I det här affärsscenariot:

- Implementera infrastruktur för skydd mot säkerhetsöverträdelser och återställning

- Implementera skydd mot hot och XDR

Ytterligare artiklar i ramverket för Nolltillit införande:

- översikt över Nolltillit implementeringsramverk

- Modernisera din säkerhetsstatus snabbt

- Skydda fjärr- och hybridarbete

- Identifiera och skydda känsliga affärsdata

- Uppfylla regel- och efterlevnadskrav

Förloppsspårningsresurser

För alla Nolltillit affärsscenarier kan du använda följande förloppsspårningsresurser.

| Resurs för förloppsspårning | Det hjälper dig... | Har utformats för |

|---|---|---|

Adoption Scenario Plan Phase Grid nedladdningsbar Visio-fil eller PDF

|

Förstå enkelt säkerhetsförbättringarna för varje affärsscenario och hur mycket arbete som krävs för faserna och målen i planfasen. | Projektledare för affärsscenarion, företagsledare och andra intressenter. |

| Nolltillit nedladdningsbara PowerPoint-bildspel |

Spåra dina framsteg genom faserna och målen i planfasen. | Projektledare för affärsscenarion, företagsledare och andra intressenter. |

Affärsscenariomål och uppgifter som kan laddas ned i Excel-arbetsbok

|

Tilldela ägarskap och spåra förloppet genom faserna, målen och uppgifterna i planfasen. | Affärsscenarioprojektledare, IT-leads och IT-implementerare. |

Ytterligare resurser finns i Nolltillit utvärderings- och förloppsspårningsresurser.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för