Pilottesta och distribuera Microsoft Defender XDR

Gäller för:

- Microsoft Defender XDR

Den här artikelserien vägleder dig genom hela processen med att testa komponenterna i Microsoft Defender XDR i produktionsklientorganisationen så att du kan utvärdera deras funktioner och sedan slutföra distributionen i hela organisationen.

En XDR-lösning (eXtended detection and response) är ett steg framåt i cybersäkerheten eftersom den tar hotdata från system som en gång isolerades och förenar dem så att du kan se mönster och agera snabbare på misstänkta cyberattacker.

Microsoft Defender XDR:

Är en XDR-lösning som kombinerar information om cyberattacker för identiteter, slutpunkter, e-post och molnappar på ett och samma ställe. Den använder artificiell intelligens (AI) och automatisering för att automatiskt stoppa vissa typer av attacker och åtgärda berörda tillgångar till ett säkert tillstånd.

Är en molnbaserad, enhetlig företagsförsvarssvit före och efter intrång. Den samordnar skydd, identifiering, undersökning och svar mellan identiteter, slutpunkter, e-post, molnappar och deras data.

Bidrar till en stark Nolltillit arkitektur genom att tillhandahålla skydd och identifiering av hot. Det hjälper till att förhindra eller minska affärsskador från ett intrång. Mer information finns i Implement threat protection and XDR business scenario in the Microsoft Nolltillit adoption framework (Implementera hotskydd och XDR-affärsscenario i Microsoft Nolltillit adoption framework).

Microsoft Defender XDR komponenter och arkitektur

I den här tabellen visas komponenterna i Microsoft Defender XDR.

| Komponent | Beskrivning | Mer information |

|---|---|---|

| Microsoft Defender for Identity | Använder signaler från din lokal Active Directory Domain Services (AD DS) och Active Directory Federation Services (AD FS) (AD FS) för att identifiera, identifiera och undersöka avancerade hot, komprometterade identiteter och skadliga insideråtgärder riktade mot din organisation. | Vad är Microsoft Defender for Identity? |

| Exchange Online Protection | Den interna molnbaserade SMTP-relä- och filtreringstjänsten som hjälper till att skydda din organisation mot skräppost och skadlig kod. | översikt över Exchange Online Protection (EOP) – Office 365 |

| Microsoft Defender för Office 365 | Skyddar din organisation mot skadliga hot från e-postmeddelanden, länkar (URL:er) och samarbetsverktyg. | Microsoft Defender för Office 365 - Office 365 |

| Microsoft Defender för Endpoint | En enhetlig plattform för enhetsskydd, identifiering efter intrång, automatiserad undersökning och rekommenderat svar. | Microsoft Defender för Endpoint – Windows-säkerhet |

| Microsoft Defender for Cloud Apps | En omfattande lösning mellan SaaS som ger djup synlighet, starka datakontroller och förbättrat skydd mot hot i dina molnappar. | Vad är Defender for Cloud Apps? |

| Microsoft Entra ID Protection | Utvärderar riskdata från miljarder inloggningsförsök och använder dessa data för att utvärdera risken för varje inloggning till din klientorganisation. Dessa data används av Microsoft Entra ID för att tillåta eller förhindra kontoåtkomst, beroende på hur principer för villkorsstyrd åtkomst konfigureras. Microsoft Entra ID Protection är separat från Microsoft Defender XDR och ingår i Microsoft Entra ID P2-licenser. | Vad är Identity Protection? |

Den här bilden visar arkitekturen och integreringen av Microsoft Defender XDR komponenter.

I den här illustrationen:

- Microsoft Defender XDR kombinerar signalerna från alla Defender-komponenter för att tillhandahålla XDR mellan domäner. Detta inkluderar en enhetlig incidentkö, automatiserat svar för att stoppa attacker, självåterställning (för komprometterade enheter, användaridentiteter och postlådor), jakt över hot och hotanalys.

- Microsoft Defender för Office 365 skyddar din organisation mot skadliga hot från e-postmeddelanden, länkar (URL: er) och samarbetsverktyg. Den delar signaler från dessa aktiviteter med Microsoft Defender XDR. Exchange Online Protection (EOP) är integrerad för att ge skydd från slutpunkt till slutpunkt för inkommande e-post och bifogade filer.

- Microsoft Defender for Identity samlar in signaler från AD DS-domänkontrollanter och servrar som kör AD FS och AD CS. Den använder dessa signaler för att skydda din hybrididentitetsmiljö, inklusive skydd mot hackare som använder komprometterade konton för att flytta i detalj mellan arbetsstationer i den lokala miljön.

- Microsoft Defender för Endpoint samlar in signaler från och skyddar enheter som hanteras av din organisation.

- Microsoft Defender for Cloud Apps samlar in signaler från din organisations användning av molnappar och skyddar data som flödar mellan DIN IT-miljö och dessa appar, inklusive både sanktionerade och icke sanktionerade molnappar.

- Microsoft Entra ID Protection utvärderar riskdata från miljarder inloggningsförsök och använder dessa data för att utvärdera risken för varje inloggning till din klientorganisation. Dessa data används av Microsoft Entra ID för att tillåta eller förhindra kontoåtkomst baserat på villkoren och begränsningarna för dina principer för villkorsstyrd åtkomst. Microsoft Entra ID Protection är separat från Microsoft Defender XDR och ingår i Microsoft Entra ID P2-licenser.

Microsoft Defender XDR komponenter och SIEM-integrering

Du kan integrera Microsoft Defender XDR komponenter med Microsoft Sentinel eller en allmän SIEM-tjänst (säkerhetsinformation och händelsehantering) för att möjliggöra centraliserad övervakning av aviseringar och aktiviteter från anslutna appar.

Microsoft Sentinel är en molnbaserad lösning som tillhandahåller SIEM- och säkerhetsorkestrerings-, automatiserings- och svarsfunktioner (SOAR). Tillsammans tillhandahåller Microsoft Sentinel och Microsoft Defender XDR komponenter en omfattande lösning som hjälper organisationer att försvara sig mot moderna attacker.

Microsoft Sentinel innehåller anslutningsappar för Microsoft Defender komponenter. På så sätt kan du inte bara få insyn i dina molnappar utan även få avancerade analyser för att identifiera och bekämpa cyberhot och styra hur dina data färdas. Mer information finns i Översikt över Microsoft Defender XDR och Microsoft Sentinel integrerings- och integreringssteg för Microsoft Sentinel och Microsoft Defender XDR.

Mer information om SOAR i Microsoft Sentinel (inklusive länkar till spelböcker i Microsoft Sentinel GitHub-lagringsplats) finns i Automatisera hotsvar med spelböcker i Microsoft Sentinel.

Information om integrering med SIEM-system från tredje part finns i Allmän SIEM-integrering.

Microsoft Defender XDR och ett exempel på en cybersäkerhetsattack

Det här diagrammet visar en gemensam cyberattack och komponenterna i Microsoft Defender XDR som hjälper till att identifiera och åtgärda den.

Cyberattacken börjar med ett nätfiskemeddelande som kommer till inkorgen för en anställd i din organisation, som omedvetet öppnar e-postbilagan. Den här bifogade filen installerar skadlig kod, vilket kan leda till en kedja av attackförsök som kan leda till stöld av känsliga data.

På bilden:

- Exchange Online Protection, som är en del av Microsoft Defender för Office 365, kan identifiera nätfiskemeddelandet och använda e-postflödesregler (kallas även transportregler) för att se till att de aldrig kommer till en användares inkorg.

- Defender för Office 365 använder säkra bifogade filer för att testa den bifogade filen och fastställa att den är skadlig, så att e-postmeddelandet som anländer antingen inte kan åtgärdas av användaren eller principer hindrar e-postmeddelandet från att komma alls.

- Defender för Endpoint identifierar säkerhetsrisker för enheter och nätverk som annars kan utnyttjas för enheter som hanteras av din organisation.

- Defender for Identity noterar plötsliga ändringar av lokala användarkonton, till exempel behörighetseskalering eller lateral förflyttning med hög risk. Den rapporterar också om lättanvända identitetsproblem som obegränsad Kerberos-delegering, för korrigering av ditt säkerhetsteam.

- Microsoft Defender for Cloud Apps identifierar avvikande beteende, till exempel omöjlig resa, åtkomst till autentiseringsuppgifter och ovanlig nedladdning, fildelning eller vidarebefordran av e-post och rapporterar dessa till ditt säkerhetsteam.

Pilot- och distributionsprocessen för Microsoft Defender XDR

Microsoft rekommenderar att du aktiverar komponenterna i Microsoft 365 Defender i följande ordning.

| Fas | Länk |

|---|---|

| A. Starta piloten | Starta piloten |

| B. Pilottesta och distribuera Microsoft Defender XDR komponenter |

-

Pilottesta och distribuera Defender for Identity - Pilottesta och distribuera Defender för Office 365 - Pilottesta och distribuera Defender för Endpoint - Pilottesta och distribuera Microsoft Defender for Cloud Apps |

| C. Undersöka och svara på hot | Öva incidentundersökning och svar |

Den här ordningen är utformad för att utnyttja värdet av funktionerna snabbt baserat på hur mycket arbete som vanligtvis krävs för att distribuera och konfigurera funktionerna. Till exempel kan Defender för Office 365 konfigureras på kortare tid än det tar att registrera enheter i Defender för Endpoint. Prioritera komponenterna så att de uppfyller dina affärsbehov.

Starta piloten

Microsoft rekommenderar att du startar pilottestet i din befintliga produktionsprenumeration på Microsoft 365 för att få verkliga insikter omedelbart och du kan justera inställningarna för att arbeta mot aktuella hot i din Microsoft 365-klientorganisation. När du har fått erfarenhet och är bekväm med plattformen utökar du helt enkelt användningen av varje komponent, en i taget, till fullständig distribution.

Ett alternativ är att konfigurera din Microsoft Defender XDR testlabbmiljö. Den här miljön visar dock ingen verklig cybersäkerhetsinformation, till exempel hot eller attacker mot din Microsoft 365-produktionsklient medan du pilottestar, och du kommer inte att kunna flytta säkerhetsinställningar från den här miljön till din produktionsklientorganisation.

Använda Microsoft 365 E5 utvärderingslicenser

Om du inte har Microsoft 365 E5 och vill dra nytta av Microsoft 365 E5 utvärderingslicenser för piloten:

Logga in på din befintliga administrationsportal för Microsoft 365-klientorganisationen.

Välj Köp tjänster på navigeringsmenyn.

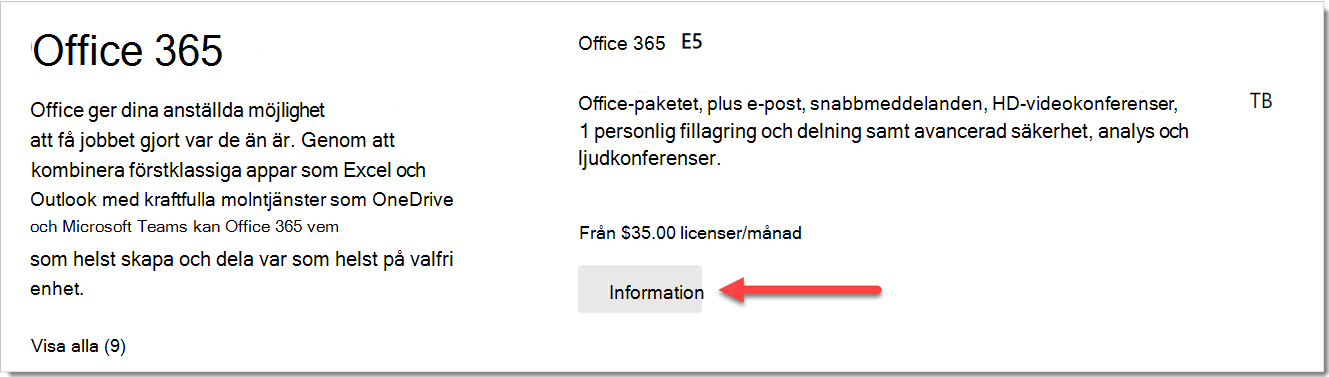

I avsnittet Office 365 väljer du Information under Office 365 E5 licens.

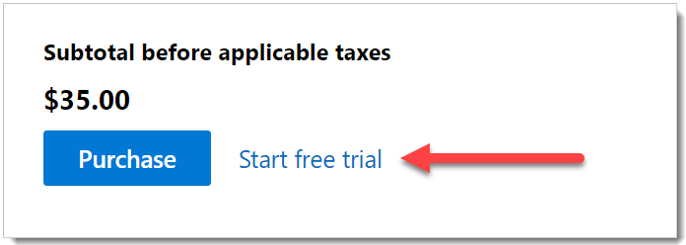

Välj Starta kostnadsfri utvärderingsversion.

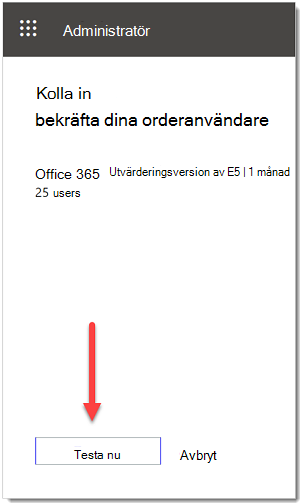

Bekräfta din begäran och välj Prova nu.

Din pilot som använder Microsoft 365 E5 utvärderingslicenser i din befintliga produktionsklientorganisation låter dig behålla alla säkerhetsinställningar och metoder när utvärderingsversionen upphör att gälla och du köper motsvarande licenser.

Nästa steg

Se Pilot och distribuera Microsoft Defender for Identity.

Tips

Vill du veta mer? Interagera med Microsofts säkerhetscommunity i vår Tech Community: Microsoft Defender XDR Tech Community.