Migrera scenarier för identitetshantering från SAP IDM till Microsoft Entra

Förutom sina affärsprogram erbjuder SAP en rad olika tekniker för identitets- och åtkomsthantering, inklusive SAP Cloud Identity Services och SAP Identity Management (SAP IDM) för att hjälpa sina kunder att underhålla identiteterna i sina SAP-program. SAP IDM, som organisationer distribuerar lokalt, har tidigare tillhandahållit identitets- och åtkomsthantering för SAP R/3-distributioner. SAP avslutar underhållet för SAP Identity Management. För de organisationer som använde SAP Identity Management samarbetar Microsoft och SAP för att utveckla vägledning för dessa organisationer att migrera sina scenarier för identitetshantering från SAP Identity Management till Microsoft Entra.

Identitetsmodernisering är ett viktigt och viktigt steg mot att förbättra en organisations säkerhetsstatus och skydda sina användare och resurser mot identitetshot. Det är en strategisk investering som kan ge betydande fördelar utöver en starkare säkerhetsstatus, som att förbättra användarupplevelsen och optimera driftseffektiviteten. Administratörerna i många organisationer uttryckte intresse för att flytta centrum för sina scenarier för identitets- och åtkomsthantering helt till molnet. Vissa organisationer kommer inte längre att ha en lokal miljö, medan andra integrerar den molnbaserade identitets- och åtkomsthanteringen med sina återstående lokala program, kataloger och databaser. Mer information om molnomvandling för identitetstjänster finns i molntransformeringsstatus och övergång till molnet.

Microsoft Entra erbjuder en universell molnbaserad identitetsplattform som ger dina personer, partner och kunder en enda identitet för att få åtkomst till molnbaserade och lokala program och samarbeta från valfri plattform och enhet. Det här dokumentet innehåller vägledning om migreringsalternativ och metoder för att flytta IAM-scenarier (IAM) från SAP Identity Management till molnbaserade Microsoft Entra-tjänster och uppdateras när nya scenarier blir tillgängliga för migrering.

Översikt över Microsoft Entra och dess SAP-produktintegreringar

Microsoft Entra är en serie produkter som Microsoft Entra ID (tidigare Azure Active Directory) och Microsoft Entra ID Governance. Microsoft Entra ID är en molnbaserad identitets- och åtkomsthanteringstjänst som anställda och gäster kan använda för att komma åt resurser. Den ger stark autentisering och säker adaptiv åtkomst och integreras med både lokala äldre appar och tusentals SaaS-program (software-as-a-service), vilket ger en sömlös slutanvändarupplevelse. Microsoft Entra ID-styrning erbjuder ytterligare funktioner för att automatiskt upprätta användaridentiteter i de appar som användarna behöver komma åt och uppdatera och ta bort användaridentiteter när jobbstatusen eller rollerna ändras.

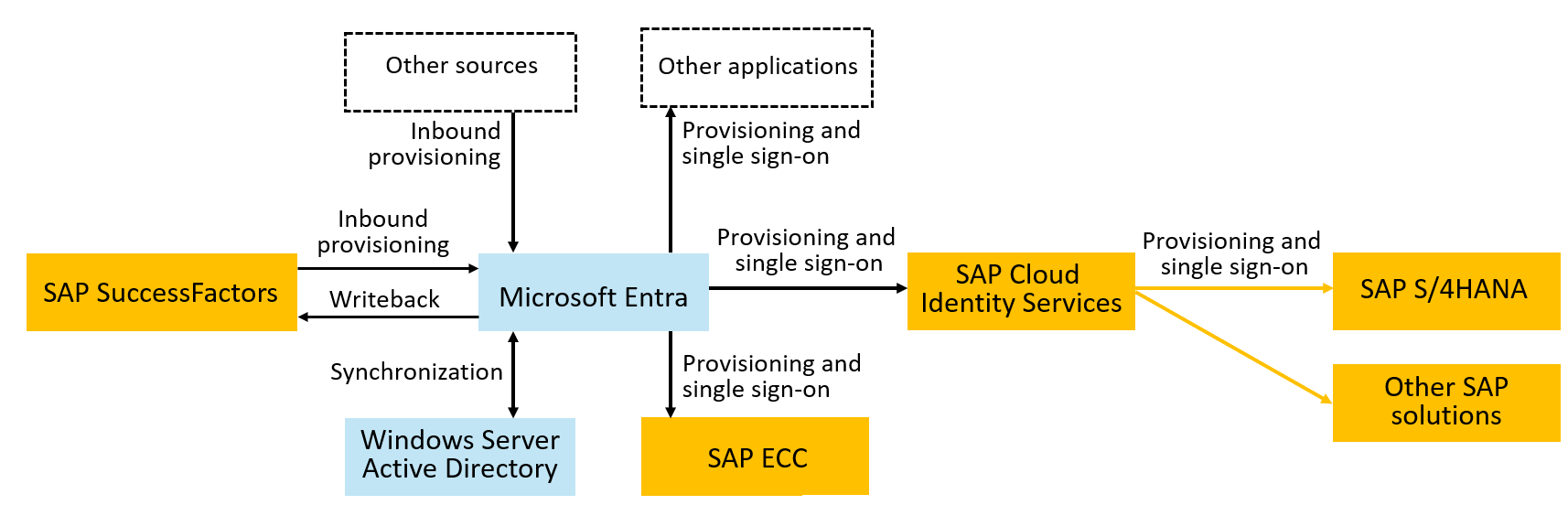

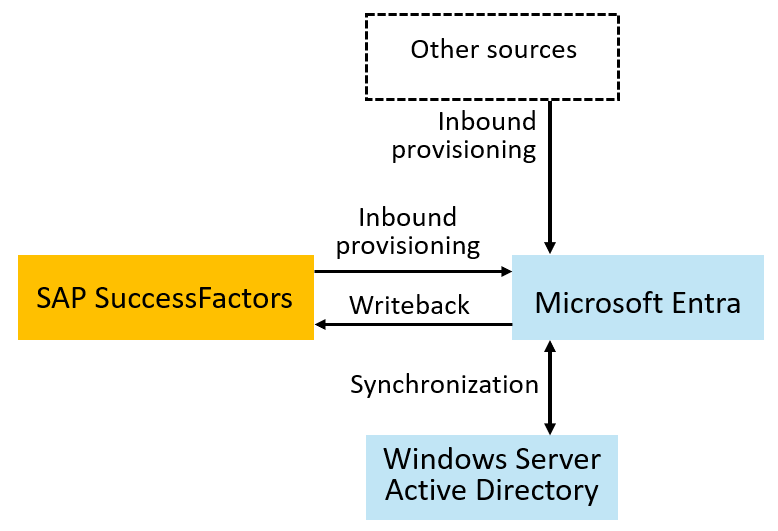

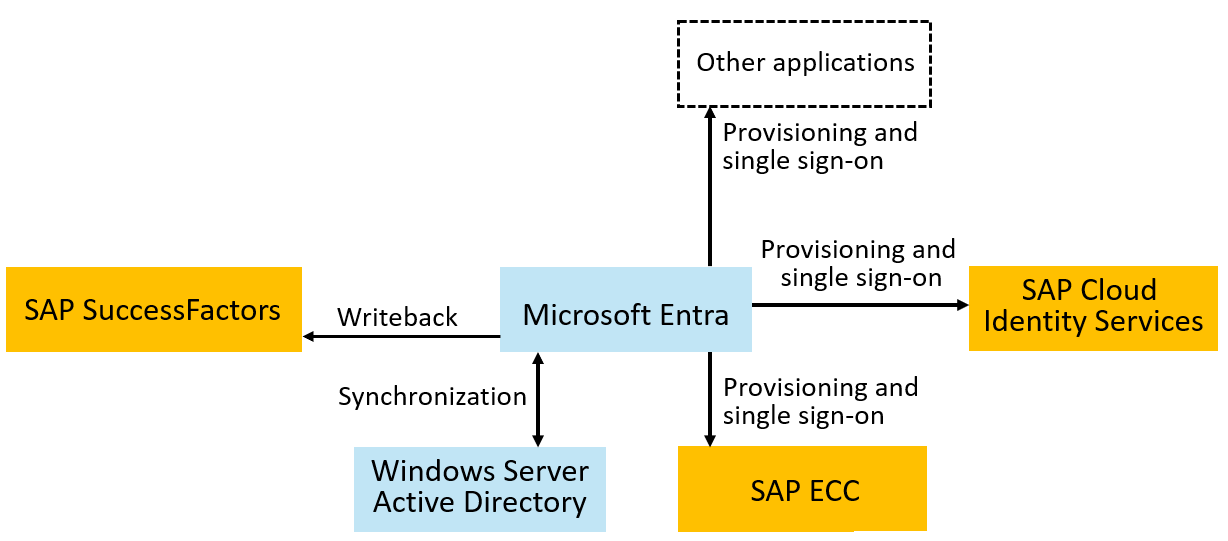

Microsoft Entra tillhandahåller användargränssnitt, inklusive administrationscentret för Microsoft Entra, myapps- och myaccess-portalerna och tillhandahåller ett REST-API för identitetshanteringsåtgärder och delegerad självbetjäning för slutanvändare. Microsoft Entra ID innehåller integreringar för SuccessFactors, SAP ERP Central Component (SAP ECC) och via SAP Cloud Identity Services kan tillhandahålla etablering och enkel inloggning till S/4HANA och många andra SAP-program. Mer information om dessa integreringar finns i Hantera åtkomst till dina SAP-program. Microsoft Entra implementerar även standardprotokoll som SAML, SCIM, SOAP och OpenID Connect för att integrera direkt med många fler program för enkel inloggning och etablering. Microsoft Entra har även agenter, inklusive Microsoft Entra Connect-molnsynkronisering och en etableringsagent för att ansluta Microsoft Entra-molntjänster till en organisations lokala program, kataloger och databaser.

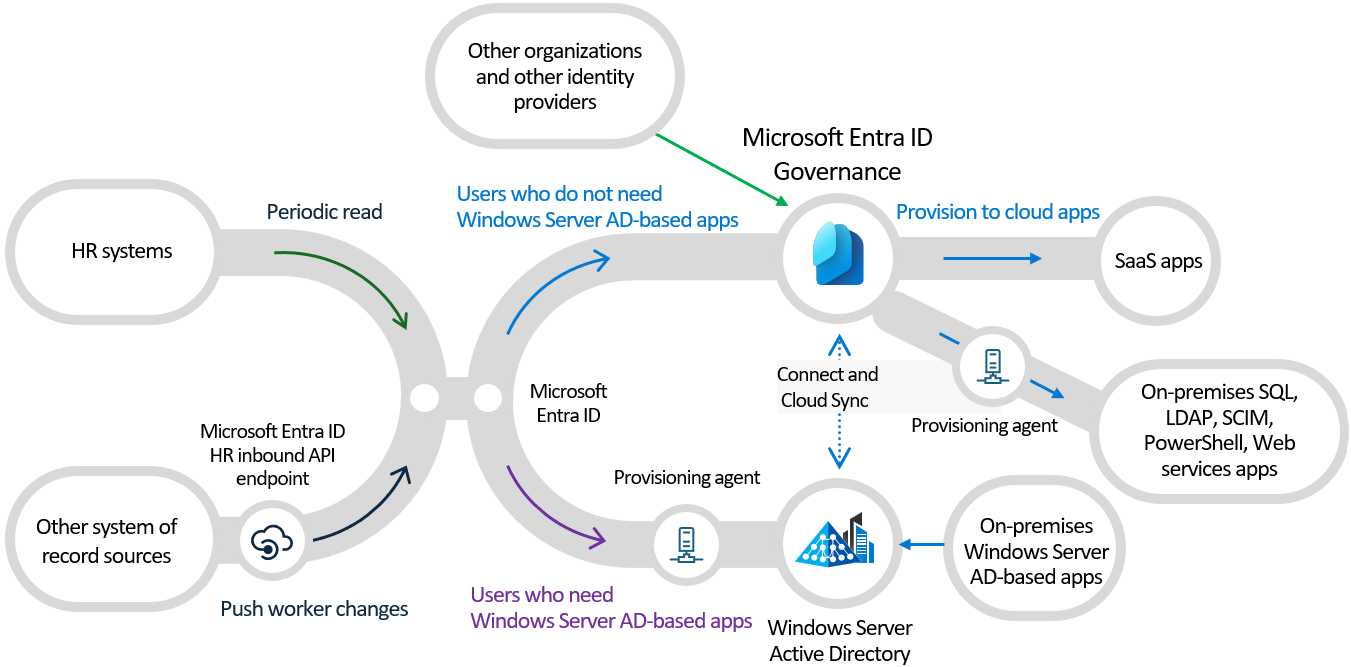

Följande diagram illustrerar en exempeltopologi för användaretablering och enkel inloggning. I den här topologin representeras arbetare i SuccessFactors och måste ha konton i en Windows Server Active Directory-domän, i Microsoft Entra, SAP ECC och SAP-molnprogram. Det här exemplet illustrerar en organisation som har en Windows Server AD-domän. Windows Server AD krävs dock inte.

Planera en migrering av scenarier för identitetshantering till Microsoft Entra

Sedan SAP IDM infördes har identitets- och åtkomsthanteringslandskapet utvecklats med nya program och nya affärsprioriteringar, och därför kommer de metoder som rekommenderas för att hantera IAM-användningsfall i många fall att skilja sig från de organisationer som tidigare implementerats för SAP IDM. Därför bör organisationer planera en stegvis metod för scenariomigrering. En organisation kan till exempel prioritera migrering av ett scenario för självbetjäning av lösenordsåterställning för slutanvändare som ett steg och sedan flytta ett etableringsscenario när det är klart. Till ett annat exempel kan organisationen välja att först distribuera Microsoft Entra-funktioner i en separat mellanlagringsklientorganisation, som drivs parallellt med det befintliga identitetshanteringssystemet och produktionsklientorganisationen, och sedan ta med konfigurationer för scenarier en i taget från mellanlagringsklientorganisationen till produktionsklientorganisationen och inaktivera det scenariot från det befintliga identitetshanteringssystemet. I vilken ordning en organisation väljer att flytta sina scenarier beror på deras övergripande IT-prioriteringar och påverkan på andra intressenter, till exempel slutanvändare som behöver en utbildningsuppdatering eller programägare. Organisationer kan också strukturera IAM-scenariomigrering tillsammans med annan IT-modernisering, till exempel flytta andra scenarier utanför identitetshantering från lokal SAP-teknik till SuccessFactors, S/4HANA eller andra molntjänster. Du kanske också vill använda den här möjligheten för att rensa och ta bort inaktuella integreringar, åtkomsträttigheter eller roller och konsolidera vid behov.

Börja planera migreringen genom att

- Identifiera aktuella och planerade IAM-användningsfall i din IAM-moderniseringsstrategi.

- Analysera kraven i dessa användningsfall och matcha dessa krav med funktionerna i Microsoft Entra-tjänster.

- Fastställa tidsramar och intressenter för implementering av nya Microsoft Entra-funktioner för migrering.

- Fastställ snabbprocessen för dina program för att flytta kontrollerna för enkel inloggning, identitetslivscykel och åtkomst till livscykeln till Microsoft Entra.

Eftersom en SAP IDM-migrering sannolikt kommer att omfatta integreringar med befintliga SAP-program granskar du integreringarna med SAP-källor och riktar vägledningen för hur du fastställer sekvensen för programregistrering och hur program integreras med Microsoft Entra.

Tjänster och integrationspartner för distribution av Microsoft Entra med SAP-program

Partner kan också hjälpa din organisation med planering och distribution för Microsoft Entra med SAP-program som SAP S/4HANA. Kunder kan engagera partner som anges i Microsoft Solution Partner Finder eller välja bland dessa tjänster och integrationspartners som anges i följande tabell. Beskrivningarna och länkade sidor tillhandahålls av partnerna själva. Du kan använda beskrivningen för att identifiera en partner för att distribuera Microsoft Entra med SAP-program som du kanske vill kontakta och lära dig mer om.

| Name | beskrivning |

|---|---|

| Accenture och Avanade | "Accenture och Avanade är globala ledare inom Microsoft Security och SAP Services. Med vår unika kombination av Microsoft- och SAP-kunskaper kan vi hjälpa dig att förstå och planera en migrering från SAP IdM till Microsoft Entra ID. Genom våra leveranstillgångar och expertis kan Avanade och Accenture hjälpa dig att påskynda migreringsprojektet för att uppnå dina mål med mindre risk. Accenture är unikt positionerat för att hjälpa stora globala företag, kompletterat med Avanades djupa erfarenhet av att stödja både medelstora till stora företag på deras migrationsresa. Vår omfattande kunskap och erfarenhet kan hjälpa dig att påskynda din resa för att ersätta SAP IdM, samtidigt som du maximerar din investering i Microsoft Entra ID." |

| Campana och Schott | "Campana &Schott är ett internationellt management- och teknikkonsultföretag med över 600 anställda i Europa och USA. Vi kombinerar mer än 30 års erfarenhet av projekthantering och omvandling med djupgående expertis inom Microsoft-teknik, IT-strategi och IT-organisation. Som Microsoft Solution Partner för Microsoft Cloud tillhandahåller vi modern säkerhet för Microsoft 365, SaaS-program och äldre lokala program." |

| DXC-teknik | "DXC Technology hjälper globala företag att köra sina verksamhetskritiska system och verksamheter samtidigt som de moderniserar IT, optimerar dataarkitekturer och säkerställer säkerhet och skalbarhet i offentliga, privata moln och hybridmoln. Med över 30 års globalt strategiskt partnerskap med Microsoft och SAP har DXC omfattande erfarenhet av SAP IDM-implementeringar mellan olika branscher." |

| Edgile, ett Wipro-företag | "Edgile, ett Wipro-företag, använder sig av 25 års expertis med både SAP och Microsoft 365 för att sömlöst migrera identitets- och åtkomsthantering (IDM) för våra värdefulla kunder. Som Microsoft Entra Launch Partner och SAP Global Strategic Services Partner (GSSP) sticker vi ut inom IAM-modernisering och ändringshantering. Vårt team med Edgile- och Wipro-experter har ett unikt tillvägagångssätt som säkerställer lyckade molnidentitets- och säkerhetstransformeringar för våra kunder." |

| IB-lösning | "IBsolution är en av de mest erfarna SAP Identity Management konsultföretag över hela världen med en meritlista på mer än 20 år. Med ett strategiskt tillvägagångssätt och förpaketerade lösningar följer företaget med kunderna i övergången från SAP IdM till SAP:s mest rekommenderade IdM-efterföljande Microsoft Entra ID-styrning." |

| IBM Consulting | "IBM Consulting är världsledande inom Microsoft Security- och SAP-transformeringstjänster. Vi är väl positionerade för att stödja våra klienters SAP IdM-migrering till Microsoft Entra-ID. Vår kunskap och erfarenhet av att stödja stora globala företagsklienter i kombination med djup expertis inom cybersäkerhet, AI och SAP-tjänster hjälper till att leverera en sömlös övergångsresa med minimala störningar i kritiska affärstjänster och funktioner." |

| KPMG | "KPMG och Microsoft stärker sin allians ytterligare genom att leverera ett omfattande förslag på identitetsstyrning. Genom att skickligt navigera i komplexiteten i identitetsstyrning hjälper kombinationen av avancerade Microsoft Entra-verktyg med KPMG Powered Enterprise till att driva funktionell omvandling. Den här synergin kan driva fram accelererade digitala funktioner, förbättra drifteffektiviteten, stärka säkerheten och säkerställa efterlevnad." |

| ObjektKultur | "Objektkultur är en mångårig Microsoft-partner och digitaliserar affärsprocesser genom konsultation, utveckling och drift av innovativa IT-lösningar. Med djup erfarenhet av att implementera lösningar för identitets- och åtkomsthantering i Microsoft Technologies och integrera program vägleder vi kunderna sömlöst från den utfasade SAP-IDM:n till den robusta Microsoft Entra, vilket garanterar en säker, styrd och strömlinjeformad identitets- och åtkomsthantering i molnet." |

| Patecco | "PATECCO är ett tyskt IT-konsultföretag som specialiserat sig på utveckling, support och implementering av lösningar för identitets- och åtkomsthantering baserat på de senaste teknikerna. Med hög expertis inom IAM och samarbeten med branschledare erbjuder det skräddarsydda tjänster till kunder från olika sektorer, inklusive bank, försäkring, läkemedel, energi, kemi och nytta." |

| Protiviti | "Som Microsoft AI Cloud Solutions Partner och SAP Gold Partner är Protiviti expertis inom Microsoft- och SAP-lösningar oöverträffad i branschen. Genom att sammanföra våra kraftfulla partnerskap får våra kunder en uppsättning omfattande lösningar för centraliserad identitetshantering och rollstyrning." |

| PwC | "PwC:s tjänster för identitets- och åtkomsthantering kan hjälpa till i alla kapacitetsfaser, från att hjälpa till att utvärdera dina befintliga funktioner som distribueras i SAP IDM och strategiisera och planera ditt framtida måltillstånd och din vision med Microsoft Entra ID Governance. PwC kan också stödja och driva miljön som en hanterad tjänst efter livesändningen." |

| SAP | "Med omfattande erfarenhet av design och implementering av SAP IDM erbjuder vårt SAP Consulting Team omfattande expertis inom migrering från SAP IDM till Microsoft Entra. Med starka och direkta anslutningar till SAP-utveckling kan vi driva kundernas krav och implementera innovativa idéer. Vår erfarenhet av att integrera med Microsoft Entra gör att vi kan tillhandahålla anpassade lösningar. Dessutom har vi bästa praxis för att hantera SAP Cloud Identity Services och integrera SAP med molnprodukter som inte är SAP-molnprodukter. Lita på vår expertis och låt vårt SAP-konsultteam hjälpa dig att migrera till Microsoft Entra ID." |

| SITTER | "SITS, ledande cybersäkerhetsleverantör i DACH-regionen, stöder kunder med konsulttjänster på toppnivå, teknik, molnteknik och hanterade tjänster. Som Microsoft Solutions Partner för säkerhet, modernt arbete och Azure-infrastruktur erbjuder vi våra kunder rådgivning, implementering, support och hanterade tjänster kring säkerhet, efterlevnad, identitet och sekretess." |

| Traxion | "Traxion, en del av SITS-koncernen, verkar i BeNeLux-regionen. Traxion är ett IT-säkerhetsföretag med 160 anställda och över 24 års expertis, vi är specialiserade på identitetshanteringslösningar. Som Microsoft-partner tillhandahåller vi förstklassiga IAM-rådgivnings-, implementerings- och supporttjänster, vilket säkerställer starka, långvariga klientrelationer." |

Migreringsvägledning för varje SAP IDM-scenario

Följande avsnitt innehåller länkar till vägledning om hur du migrerar varje SAP IDM-scenario till Microsoft Entra. Alla avsnitt kan inte vara relevanta för varje organisation, beroende på de SAP IDM-scenarier som en organisation har distribuerat.

Se till att övervaka den här artikeln, Microsoft Entra-produktdokumentationen och motsvarande SAP-produktdokumentation för uppdateringar, eftersom funktionerna i båda produkterna fortsätter att utvecklas för att avblockera fler migrering och nya nettoscenarier, inklusive Microsoft Entra-integreringar med SAP Access Control (SAP AC) och SAP Cloud Identity Access Governance (SAP IAG).

| SAP IDM-scenario | Vägledning för Microsoft Entra |

|---|---|

| SAP IDM Identity Store | Migrera en Identity Store till en Microsoft Entra ID-klientorganisation och Migrera befintliga IAM-data till Microsoft Entra ID-klientorganisation |

| Användarhantering i SAP IDM | Migrera användarhanteringsscenarier |

| SAP SuccessFactors och andra HR-källor | Integrera med SAP HR-källor |

| Etableringsidentiteter för enkel inloggning i program | Etablera till SAP-system, Etablera till icke-SAP-system och Migrera autentisering och enkel inloggning |

| Självbetjäning för slutanvändare | Migrera slutanvändares självbetjäning |

| Rolltilldelning och åtkomsttilldelning | Migrera scenarier för livscykelhantering för åtkomst |

| Rapportering | Använda Microsoft Entra för rapportering |

| Identitetsfederation | Migrera utbyte av identitetsinformation över organisationens gränser |

| Katalogserver | Migrera program som kräver katalogtjänster |

| Tillägg | Utöka Microsoft Entra via integreringsgränssnitt |

Migrera en identitetsbutik till en Microsoft Entra ID-klientorganisation

I SAP IDM är ett identitetsarkiv en lagringsplats med identitetsinformation, inklusive användare, grupper och deras spårningslogg. I Microsoft Entra är en klientorganisation en instans av Microsoft Entra-ID där information om en enskild organisation finns, inklusive organisationsobjekt som användare, grupper och enheter. En klientorganisation innehåller också åtkomst- och efterlevnadsprinciper för resurser, till exempel program som är registrerade i katalogen. De primära funktionerna som hanteras av en klientorganisation omfattar identitetsautentisering samt resursåtkomsthantering. Klientorganisationer innehåller privilegierade organisationsdata och är säkert isolerade från andra klienter. Dessutom kan klientorganisationer konfigureras så att organisationens data bevaras och bearbetas i en viss region eller ett visst moln, vilket gör det möjligt för organisationer att använda klienter som en mekanism för att uppfylla kraven på datahemvist och hantering av efterlevnad.

Organisationer som har Microsoft 365, Microsoft Azure eller andra Microsoft Online Services har redan en Microsoft Entra ID-klientorganisation som ligger till grund för dessa tjänster. Dessutom kan en organisation ha ytterligare klienter, till exempel en klientorganisation som har specifika program och som har konfigurerats för att uppfylla standarder som PCI-DSS som gäller för dessa program. Mer information om hur du avgör om en befintlig klientorganisation är lämplig finns i resursisolering med flera klienter. Om din organisation ännu inte har någon klientorganisation kan du läsa distributionsplanerna för Microsoft Entra.

Innan du migrerar scenarier till en Microsoft Entra-klientorganisation bör du läsa den stegvisa vägledningen för att:

- Definiera organisationens princip med användarkrav och andra begränsningar för åtkomst till ett program

- Bestäm etablerings- och autentiseringstopologin. På samma sätt som sap IDM-identitetslivscykelhantering kan en enda Microsoft Entra ID-klientorganisation ansluta till flera molnbaserade och lokala program för etablering och enkel inloggning.

- Se till att organisationens krav uppfylls i den klientorganisationen, inklusive att ha lämpliga Microsoft Entra-licenser i klientorganisationen för de funktioner som du kommer att använda.

Migrera befintliga IAM-data till en Microsoft Entra ID-klientorganisation

I SAP IDM representerar Identity Store identitetsdata via inmatningstyper som MX_PERSON, MX_ROLEeller MX_PRIVILEGE.

En person representeras i en Microsoft Entra ID-klientorganisation som en användare. Om du har befintliga användare som ännu inte finns i Microsoft Entra-ID kan du använda dem i Microsoft Entra-ID. Om du först har attribut för befintliga användare som inte ingår i Microsoft Entra-ID-schemat utökar du Microsoft Entra-användarschemat med tilläggsattribut för de ytterligare attributen. Utför sedan en uppladdning för att massskapa användarna i Microsoft Entra-ID från en källa, till exempel en CSV-fil. Utfärda sedan autentiseringsuppgifter till de nya användarna så att de kan autentisera till Microsoft Entra-ID.

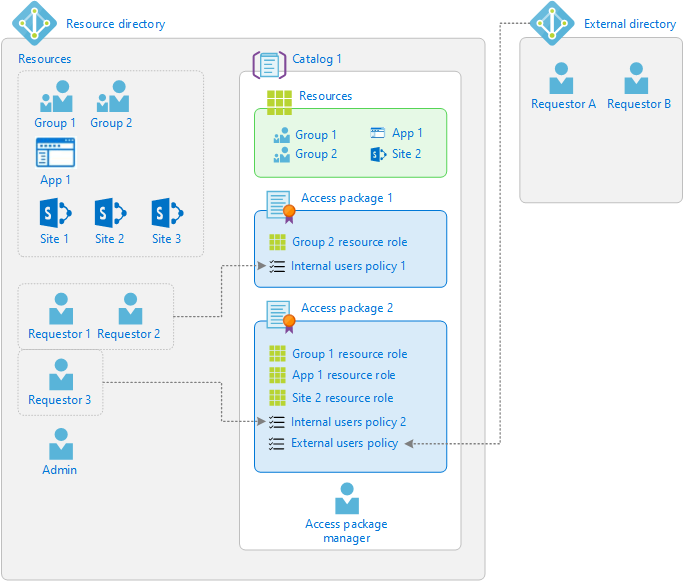

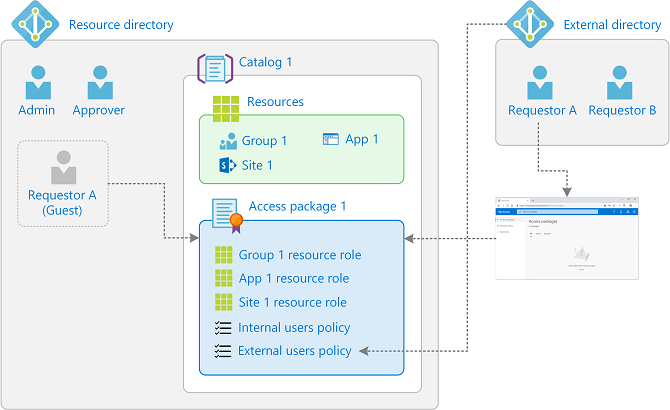

En affärsroll kan representeras i Microsoft Entra ID Governance som ett rättighetshanteringsåtkomstpaket. Du kan styra åtkomsten till program genom att migrera en organisationsrollmodell till Microsoft Entra ID Governance, vilket resulterar i ett åtkomstpaket för varje affärsroll. Om du vill automatisera migreringsprocessen kan du använda PowerShell för att skapa åtkomstpaket.

En behörighet eller teknisk roll i ett målsystem kan representeras i Microsoft Entra som antingen en approll eller som en säkerhetsgrupp, beroende på målsystemets krav för hur det använder Microsoft Entra-ID-data för auktorisering. Mer information finns i Integrera program med Microsoft Entra-ID och upprätta en baslinje för granskad åtkomst.

En dynamisk grupp har separata möjliga representationer i Microsoft Entra. I Microsoft Entra kan du automatiskt underhålla samlingar av användare, till exempel alla med ett visst värde för ett cost center-attribut, med hjälp av antingen dynamiska medlemsgrupper för Microsoft Entra-ID eller Microsoft Entra ID Governance-berättigandehantering med principer för automatisk tilldelning av åtkomstpaket. Du kan använda PowerShell-cmdletar för att skapa dynamiska medlemskapsgrupper eller skapa automatiska tilldelningsprinciper i grupp.

Migrera användarhanteringsscenarier

Via administrationscentret för Microsoft Entra, Microsoft Graph API och PowerShell kan administratörer enkelt utföra dagliga identitetshanteringsaktiviteter, inklusive att skapa en användare, blockera en användare från att logga in, lägga till en användare i en grupp eller ta bort en användare.

För att möjliggöra åtgärder i stor skala gör Microsoft Entra det möjligt för organisationer att automatisera sina livscykelprocesser för identiteter.

I Microsoft Entra ID och Microsoft Entra ID Governance kan du automatisera livscykelprocesser för identiteter med hjälp av:

- Inkommande etablering från organisationens HR-källor hämtar arbetsinformation från Workday och SuccessFactors för att automatiskt underhålla användaridentiteter i både Active Directory och Microsoft Entra ID.

- Användare som redan finns i Active Directory kan skapas och underhållas automatiskt i Microsoft Entra-ID med hjälp av etablering mellan kataloger.

- Microsoft Entra ID Governance-livscykelarbetsflöden automatiserar arbetsflödesuppgifter som körs vid vissa viktiga händelser, till exempel innan en ny anställd schemaläggs att börja arbeta i organisationen, eftersom de ändrar status under sin tid i organisationen och när de lämnar organisationen. Ett arbetsflöde kan till exempel konfigureras för att skicka ett e-postmeddelande med ett tillfälligt åtkomstpass till en ny användares chef eller ett välkomstmeddelande till användaren första dagen.

- Automatiska tilldelningsprinciper i berättigandehantering för att lägga till och ta bort en användares dynamiska medlemskapsgrupp, programroller och SharePoint-webbplatsroller, baserat på ändringar i användarens attribut. Användare kan också på begäran tilldelas till grupper, Teams, Microsoft Entra-roller, Azure-resursroller och SharePoint Online-webbplatser med hjälp av berättigandehantering och Privileged Identity Management, som du ser i avsnittet hantering av åtkomstlivscykel.

- När användarna är i Microsoft Entra-ID med rätt dynamiska medlemskapsgrupp- och approlltilldelningar kan användaretablering skapa, uppdatera och ta bort användarkonton i andra program, med anslutningsappar till hundratals molnbaserade och lokala program via SCIM, LDAP och SQL.

- För gästlivscykeln kan du i berättigandehantering ange de andra organisationer vars användare får begära åtkomst till organisationens resurser. När en av dessa användares begäran godkänns lägger rättighetshantering automatiskt till dem som en B2B-gäst i organisationens katalog och tilldelar lämplig åtkomst. Och rättighetshantering tar automatiskt bort B2B-gästanvändaren från organisationens katalog när deras åtkomsträttigheter upphör att gälla eller återkallas.

- Åtkomstgranskningar automatiserar återkommande granskningar av befintliga gäster som redan finns i organisationens katalog och tar bort användarna från organisationens katalog när de inte längre behöver åtkomst.

När du migrerar från en annan IAM-produkt bör du tänka på att implementeringarna av IAM-begrepp i Microsoft Entra kan skilja sig från implementeringarna av dessa begrepp i andra IAM-produkter. Organisationer kan till exempel uttrycka en affärsprocess för livscykelhändelser, till exempel ny registrering av anställda, och vissa IAM-produkter har implementerat det via ett arbetsflöde i en arbetsflödesgrund. Microsoft Entra har däremot många inbyggda automatiseringsprocedurer och kräver inte att arbetsflöden definieras för de flesta automatiseringsaktiviteter för identitetshantering. Microsoft Entra kan till exempel konfigureras att när en ny arbetare identifieras i ett HR-system med poster, till exempel SuccessFactors, skapar Microsoft Entra automatiskt användarkonton för den nya arbetaren i Windows Server AD, Microsoft Entra ID, etablerar dem i program, lägger till dem i grupper och tilldelar dem lämpliga licenser. På samma sätt kräver bearbetning av godkännande av åtkomstbegäran inte att ett arbetsflöde definieras. I Microsoft Entra krävs endast arbetsflöden för följande situationer:

- Arbetsflöden kan användas i processen Join/Move/Leave för en arbetare, som är tillgänglig med inbyggda uppgifter i Microsoft Entra-livscykelarbetsflöden. En administratör kan till exempel definiera ett arbetsflöde med en uppgift för att skicka ett e-postmeddelande med ett tillfälligt åtkomstpass för en ny arbetare. En administratör kan också lägga till pratbubblar från livscykelarbetsflöden till Azure Logic Apps under arbetsflöden för koppling, flytt och ledighet.

- Arbetsflöden kan användas för att lägga till steg i processen för åtkomstbegäran och åtkomsttilldelning. Steg för godkännande i flera steg, separation av tullkontroller och förfallodatum har redan implementerats i Microsoft Entra-berättigandehantering. En administratör kan definiera pratbubblingar från berättigandehantering under bearbetning av begäran om åtkomstpakettilldelning, tilldelningsbeviljande och tilldelningsborttagning till Azure Logic Apps-arbetsflöden.

Integrera med SAP HR-källor

Organisationer som har SAP SuccessFactors kan använda SAP IDM för att hämta medarbetardata från SAP SUccessFactors. Dessa organisationer med SAP SuccessFactors kan enkelt migrera för att ta med identiteter för anställda från SuccessFactors till Microsoft Entra-ID eller från SuccessFactors till lokal Active Directory med hjälp av Microsoft Entra ID-anslutningsappar. Anslutningsprogrammen stöder följande scenarier:

- Anställa nya anställda: När en ny anställd läggs till i SuccessFactors skapas ett användarkonto automatiskt i Microsoft Entra-ID och eventuellt Microsoft 365 och andra SaaS-program (Programvara som en tjänst) som Microsoft Entra-ID stöder.

- Uppdateringar av anställdas attribut och profil: När en anställds post uppdateras i SuccessFactors (till exempel namn, titel eller chef) uppdateras medarbetarens användarkonto automatiskt i Microsoft Entra-ID och eventuellt Microsoft 365 och andra SaaS-program som Microsoft Entra-ID stöder.

- Uppsägningar av anställda: När en anställd avslutas i SuccessFactors inaktiveras medarbetarens användarkonto automatiskt i Microsoft Entra-ID och eventuellt Microsoft 365 och andra SaaS-program som Microsoft Entra-ID stöder.

- Personalrehires: När en anställd återanställs i SuccessFactors kan den anställdes gamla konto automatiskt återaktiveras eller ometableras (beroende på vad du föredrar) till Microsoft Entra-ID och eventuellt Microsoft 365 och andra SaaS-program som Microsoft Entra ID stöder.

Du kan också skriva tillbaka från Microsoft Entra-ID till SAP SuccessFactors-egenskaper , till exempel e-postadress.

Stegvis vägledning om identitetslivscykeln med SAP SuccessFactors som källa, inklusive att konfigurera nya användare med lämpliga autentiseringsuppgifter i Windows Server AD eller Microsoft Entra-ID, finns i Planera distribution av Microsoft Entra för användaretablering med SAP-käll- och målprogram.

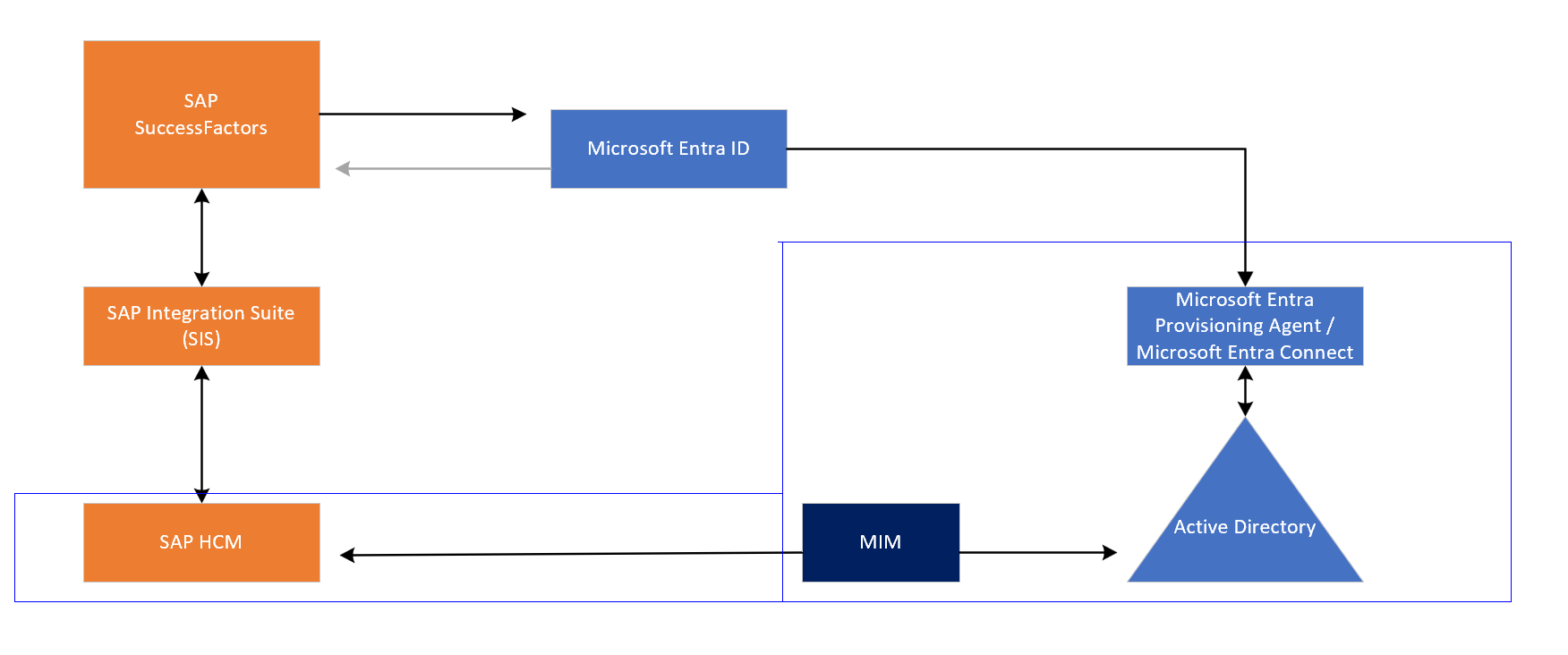

Vissa organisationer använde också SAP IDM för att läsa från SAP Human Capital Management (HCM). Organisationer som använder både SAP SuccessFactors och SAP Human Capital Management (HCM) kan också använda identiteter i Microsoft Entra-ID. Genom att använda SAP Integration Suite kan du synkronisera listor över arbetare mellan SAP HCM och SAP SuccessFactors. Därifrån kan du ta med identiteter direkt till Microsoft Entra-ID eller etablera dem i Active Directory-domän Services med hjälp av de interna etableringsintegreringar som nämnts tidigare.

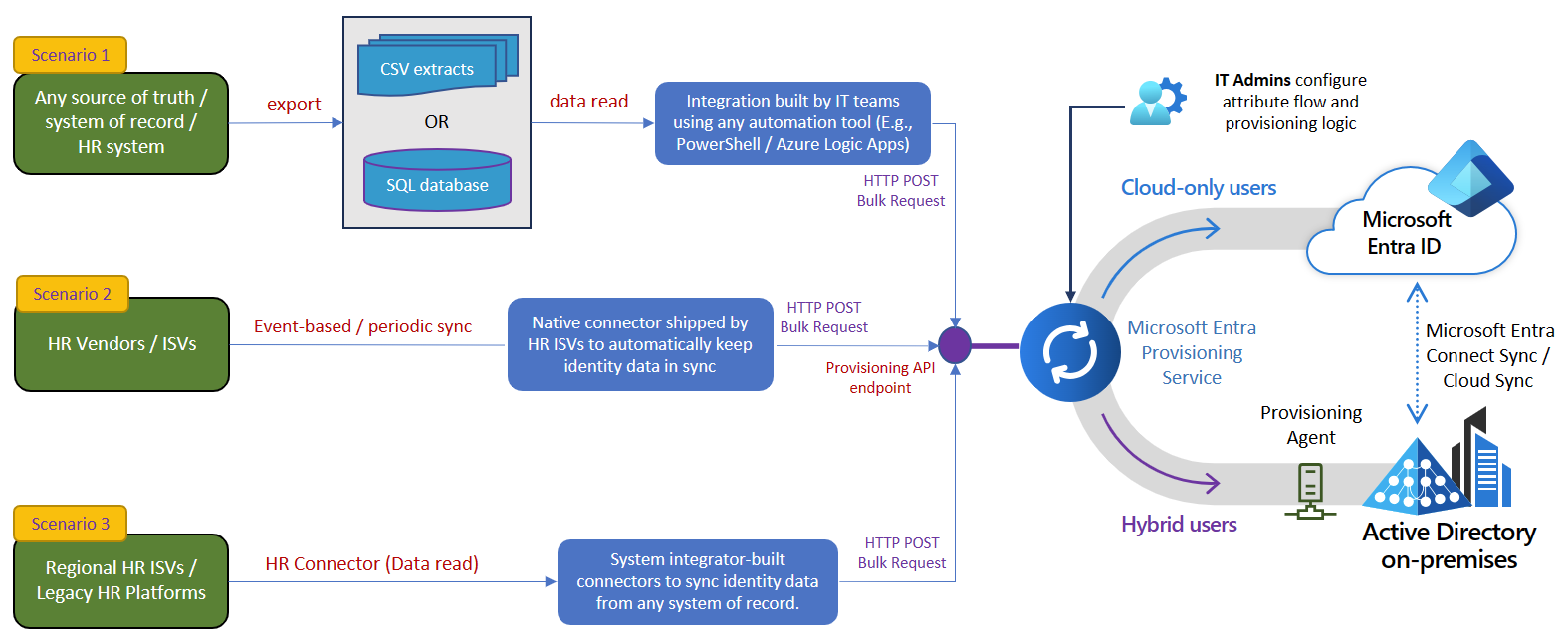

Om du har andra system med postkällor förutom SuccessFactors eller SAP HCM kan du använda Microsoft Entra-API:et för inkommande etablering för att ta in arbetare från det postsystemet som användare i Windows Server eller Microsoft Entra-ID.

Etablera till SAP-system

De flesta organisationer med SAP IDM har använt den för att etablera användare i SAP ECC, SAP IAS, SAP S/4HANA eller andra SAP-program. Microsoft Entra har anslutningsappar till SAP ECC, SAP Cloud Identity Services och SAP SuccessFactors. Etablering i SAP S/4HANA eller andra program kräver att användarna först finns i Microsoft Entra-ID. När du har användare i Microsoft Entra-ID kan du etablera dessa användare från Microsoft Entra ID till SAP Cloud Identity Services eller SAP ECC så att de kan logga in på SAP-program. SAP Cloud Identity Services etablerar sedan de användare som kommer från Microsoft Entra-ID:t som finns i SAP Cloud Identity Directory i de underordnade SAP-programmen, inklusive SAP S/4HANA Cloud, SAP S/4HANA On-premise via SAP-molnanslutningsappen, AS ABAP och andra.

Stegvis vägledning om identitetslivscykeln med SAP-program som mål finns i Planera distribution av Microsoft Entra för användaretablering med SAP-käll- och målprogram.

För att förbereda för etablering av användare i SAP-program som är integrerade med SAP Cloud Identity Services bekräftar du att SAP Cloud Identity Services har nödvändiga schemamappningar för dessa program och etablerar användarna från Microsoft Entra ID till SAP Cloud Identity Services. SAP Cloud Identity Services etablerar därefter användare i de underordnade SAP-programmen efter behov. Du kan sedan använda INKOMMANDE HR från SuccessFactors för att hålla listan över användare i Microsoft Entra-ID uppdaterad när anställda ansluter, flyttar och lämnar. Om din klientorganisation har en licens för Microsoft Entra ID-styrning kan du även automatisera ändringar i programrolltilldelningarna i Microsoft Entra-ID för SAP Cloud Identity Services. Mer information om hur du utför uppdelning av uppgifter och andra efterlevnadskontroller före etablering finns i Migrera scenarier för livscykelhantering för åtkomst.

Om du vill ha vägledning om hur du etablerar användare i SAP ECC kontrollerar du att nödvändiga AFFÄRS-API:er (BAPI:er) för SAP ECC är redo för Microsoft Entra att använda för identitetshantering och etablerar sedan användarna från Microsoft Entra-ID till SAP ECC.

Vägledning om hur du uppdaterar SAP SuccessFactor-arbetsposten finns i skriva tillbaka från Microsoft Entra-ID till SAP SuccessFactors.

Om du använder SAP NetWeaver AS för Java med Windows Server Active Directory som datakälla kan microsoft Entra SuccessFactors inkommande användas för att automatiskt skapa och uppdatera användare i Windows Server AD.

Om du använder SAP NetWeaver AS för Java med en annan LDAP-katalog som datakälla kan du konfigurera Microsoft Entra-ID för att etablera användare i LDAP-kataloger.

När du har konfigurerat etablering för användare i dina SAP-program bör du aktivera enkel inloggning för dem. Microsoft Entra-ID kan fungera som identitetsprovider och autentiseringsutfärdaren för dina SAP-program. Microsoft Entra ID kan integreras med SAP NetWeaver med hjälp av SAML eller OAuth. Mer information om hur du konfigurerar enkel inloggning till SAP SaaS och moderna appar finns i aktivera enkel inloggning.

Etablera till icke-SAP-system

Organisationer kan också använda SAP IDM för att etablera användare till icke-SAP-system, inklusive Windows Server AD och andra databaser, kataloger och program. Du kan migrera dessa scenarier till Microsoft Entra ID så att Microsoft Entra ID etablerar sin kopia av dessa användare till dessa lagringsplatser.

För organisationer med Windows Server AD kan organisationen ha använt Windows Server AD som en källa för användare och grupper för SAP IDM att ta med i SAP R/3. Du kan använda Microsoft Entra Connect Sync eller Microsoft Entra Cloud Sync för att hämta användare och grupper från Windows Server AD till Microsoft Entra-ID. Dessutom kan inkommande Microsoft Entra SuccessFactors användas för att automatiskt skapa och uppdatera användare i Windows Server AD, och du kan hantera medlemskap för grupper i AD som används av AD-baserade program. Exchange Online-postlådor kan skapas automatiskt för användare via en licenstilldelning med hjälp av gruppbaserad licensiering.

För organisationer med program som förlitar sig på andra kataloger kan du konfigurera Microsoft Entra-ID för att etablera användare i LDAP-kataloger, inklusive OpenLDAP, Microsoft Active Directory Lightweight Directory Services, 389 Directory Server, Apache Directory Server, IBM Tivoli DS, Isode Directory, NetIQ eDirectory, Novell eDirectory, Open DJ, Open DS, Oracle (tidigare Sun ONE) Directory Server Enterprise Edition och RadiantOne Virtual Directory Server (VDS). Du kan mappa attributen för användarna i Microsoft Entra-ID till attributen för användaren i dessa kataloger och ange ett första lösenord om det behövs.

För organisationer med program som förlitar sig på en SQL-databas kan du konfigurera Microsoft Entra-ID för att etablera användare i en SQL-databas via databasens ODBC-drivrutin. Databaser som stöds är Microsoft SQL Server, Azure SQL, IBM DB2 9.x, IBM DB2 10.x, IBM DB2 11.5, Oracle 10g och 11g, Oracle 12c och 18c, MySQL 5.x, MySQL 8.x och Postgres. Du kan mappa attributen för användarna i Microsoft Entra-ID till tabellkolumnerna eller lagrade procedureparametrar för dessa databaser. För SAP HANA, se SAP Cloud Identity Services SAP HANA Database Connector (beta).

Om det finns befintliga användare i en icke-AD-katalog eller databas som har etablerats av SAP IDM och inte redan finns i Microsoft Entra-ID och inte kan korreleras till en arbetare i SAP SuccessFactors eller annan HR-källa kan du läsa styra ett programs befintliga användare för vägledning om hur du tar dessa användare till Microsoft Entra-ID.

Microsoft Entra har inbyggda etableringsintegreringar med hundratals SaaS-program. En fullständig lista över program som stöder etablering finns i Microsoft Entra ID-styrningsintegreringar. Microsoft-partner levererar även partnerdrivna integreringar med ytterligare specialiserade program.

För andra egenutvecklade program kan Microsoft Entra etablera till molnprogram via SCIM och till lokala program via SCIM, SOAP eller REST, PowerShell eller partnerlevererade anslutningsappar som implementerar ECMA-API:et. Om du tidigare hade använt SPML för etablering från SAP IDM rekommenderar vi att du uppdaterar program för att stödja det nyare SCIM-protokollet.

För program utan etableringsgränssnitt bör du överväga att använda styrningsfunktionen Microsoft Entra ID för att automatisera skapandet av ServiceNow-biljetter för att tilldela en biljett till en programägare när en användare tilldelas eller förlorar åtkomst till ett åtkomstpaket.

Migrera autentisering och enkel inloggning

Microsoft Entra-ID fungerar som en tjänst för säkerhetstoken, vilket gör det möjligt för användare att autentisera till Microsoft Entra-ID med multifaktor- och lösenordslös autentisering och sedan ha enkel inloggning till alla sina program. Enkel inloggning med Microsoft Entra ID använder standardprotokoll som SAML, OpenID Connect och Kerberos. Mer information om enkel inloggning till SAP-molnprogram finns i Microsoft Entra-integrering med enkel inloggning med SAP Cloud Identity Services.

Organisationer som har en befintlig identitetsprovider, till exempel Windows Server AD, för sina användare kan konfigurera hybrididentitetsautentisering så att Microsoft Entra-ID förlitar sig på en befintlig identitetsprovider. Mer information om integreringsmönster finns i välja rätt autentiseringsmetod för din Hybrididentitetslösning för Microsoft Entra.

Om du har lokala SAP-system kan du modernisera hur organisationens användare ansluter till dessa system med global säker åtkomstklient för Microsoft Entra privatåtkomst. Distansmedarbetare behöver inte använda ett VPN för att komma åt dessa resurser om de har den globala säkra åtkomstklienten installerad. Klienten ansluter dem tyst och sömlöst till de resurser de behöver. Mer information finns i Microsoft Entra privatåtkomst.

Migrera slutanvändares självbetjäning

Organisationer kan ha använt SAP IDM-inloggningshjälp för att göra det möjligt för slutanvändarna att återställa sitt Windows Server AD-lösenord.

Microsoft Entra-självbetjäning av lösenordsåterställning (SSPR) ger användarna möjlighet att ändra eller återställa sitt lösenord, utan att behöva delta i administratören eller supportavdelningen. När du har konfigurerat Microsoft Entra SSPR kan du kräva att användarna registrerar sig när de loggar in. Om en användares konto sedan är låst eller om de glömmer sitt lösenord kan de följa anvisningarna för att avblockera sig själva och återgå till arbetet. När användarna ändrar eller återställer sina lösenord med SSPR i molnet kan de uppdaterade lösenorden också skrivas tillbaka till en lokal AD DS-miljö. Mer information om hur SSPR fungerar finns i Microsoft Entra självbetjäning av lösenordsåterställning. Om du behöver skicka lösenordsändringar till andra lokala system utöver Microsoft Entra-ID och Windows Server AD kan du göra detta med hjälp av ett verktyg som Tjänsten för meddelande om lösenordsändring (PCNS) med Microsoft Identity Manager (MIM). Information om det här scenariot finns i artikeln Deploy the MIM Password Change Notification Service (Distribuera TJÄNSTEN för meddelande om lösenordsändring för MIM).

Microsoft Entra har också stöd för slutanvändares självbetjäning för grupphantering och självbetjäningsbegäranden, godkännande och granskningar. Mer information om åtkomsthantering via självbetjäning via Microsoft Entra ID-styrning finns i följande avsnitt om hantering av åtkomstlivscykel.

Migrera scenarier för livscykelhantering för åtkomst

Organisationer kan ha integrerat SAP IDM med SAP AC, tidigare SAP GRC eller SAP IAG för åtkomstgodkännanden, riskbedömningar, separation av tullkontroller och andra åtgärder.

Microsoft Entra innehåller flera tekniker för livscykelhantering för åtkomst som gör det möjligt för organisationer att föra sina scenarier för identitets- och åtkomsthantering till molnet. Valet av teknik beror på organisationens programkrav och Microsoft Entra-licenser.

Åtkomsthantering via Microsoft Entra ID-hantering av säkerhetsgrupper. Traditionella Windows Server AD-baserade program förlitade sig på att kontrollera medlemskap i säkerhetsgrupper för auktorisering. Microsoft Entra gör dynamisk medlemskapsgrupp tillgänglig för program via SAML-anspråk, etablering eller genom att skriva grupper till Windows Server AD. SAP Cloud Identity Services kan läsa grupper från Microsoft Entra-ID via Graph och etablera dessa grupper till andra SAP-program.

I Microsoft Entra kan administratörer hantera dynamiska medlemskapsgrupper, skapa åtkomstgranskningar av dynamisk medlemskapsgrupp och aktivera grupphantering med självbetjäning. Med självbetjäning kan gruppägarna godkänna eller neka medlemskapsbegäranden och delegera kontroll över dynamiska medlemskapsgrupper. Du kan också använda Privileged Identity Management (PIM) för grupper för att hantera just-in-time-medlemskap i gruppen eller just-in-time-ägarskapet för gruppen.

Åtkomsthantering via åtkomstpaket för berättigandehantering .. Berättigandehantering är en funktion för identitetsstyrning som gör det möjligt för organisationer att hantera identitets- och åtkomstlivscykeln i stor skala genom att automatisera arbetsflöden för åtkomstbegäran och godkännande, åtkomsttilldelningar, granskningar och upphörande. Berättigandehantering kan användas för detaljerade åtkomsttilldelningar till program som använder grupper, programrolltilldelningar eller som har anslutningsappar för Azure Logic Apps.

Berättigandehantering gör det möjligt för organisationer att implementera sina metoder för hur användare tilldelas åtkomst över flera resurser med hjälp av en standardiserad samling åtkomsträttigheter som kallas åtkomstpaket. Varje åtkomstpaket beviljar medlemskap till grupper, tilldelning till programroller eller medlemskap på SharePoint Online-webbplatser. Åtkomstpaket kan användas för att representera affärsroller, som omfattar tekniska roller eller behörigheter i ett eller flera program. Du kan konfigurera berättigandehantering så att användarna får åtkomstpakettilldelningar automatiskt baserat på användaregenskaper som deras avdelning eller kostnadsställe. Du kan också konfigurera livscykelarbetsflöden för att lägga till eller ta bort tilldelningar när personer ansluter och lämnar. Administratörer kan också begära att användare har tilldelningar för att få åtkomst till paket, och användarna kan också begära att få ett åtkomstpaket själva. De åtkomstpaket som är tillgängliga för en användare att begära bestäms av användarens säkerhets dynamiska medlemskapsgrupp. Användare kan begära åtkomst som de behöver omedelbart eller begära åtkomst i framtiden, kan ange en tidsgräns på timmar eller dagar och kan inkludera svar på frågor eller ange värden för ytterligare attribut. En begäran kan konfigureras för automatiskt godkännande eller genomgå flera godkännandesteg av en chef, rollägare eller andra godkännare, med eskaleringsgodkännare om en godkännare inte är tillgänglig eller inte svarar. När begärande har godkänts meddelas de att de har tilldelats åtkomst. Tilldelningar till ett åtkomstpaket kan vara tidsbegränsade och du kan konfigurera återkommande åtkomstgranskningar så att en chef, resursägare eller andra godkännare regelbundet omcertifierar eller kontrollerar användarens behov av fortsatt åtkomst. Mer information om hur du migrerar auktoriseringsprinciper som representeras i en förebild till berättigandehantering finns i migrera en organisationsrollmodell. Om du vill automatisera migreringsprocessen kan du använda PowerShell för att skapa åtkomstpaket.

Åtkomsthantering via Berättigandehantering och en extern GRC-produkt. Med Microsoft Entra-integreringar av SAP-åtkomststyrning, Pathlock och andra partnerprodukter kan kunderna dra nytta av ytterligare risker och detaljerade ansvarsfördelningskontroller som tillämpas i dessa produkter, med åtkomstpaket i Microsoft Entra ID-styrning.

Använda Microsoft Entra för rapportering

Microsoft Entra innehåller inbyggda rapporter samt arbetsböcker som visas i Azure Monitor baserat på gransknings-, inloggnings- och etableringsloggdata. De rapporteringsalternativ som är tillgängliga i Microsoft Entra är:

- Inbyggda Microsoft Entra-rapporter i administrationscentret, inklusive användnings- och insiktsrapporter för en programcentrerad vy över inloggningsdata. Du kan använda dessa rapporter för att övervaka ovanlig kontoskapande och borttagning samt ovanlig kontoanvändning.

- Du kan exportera data från Administrationscenter för Microsoft Entra för användning vid generering av egna rapporter. Du kan till exempel ladda ned en lista över användare och deras attribut eller ladda ned loggar, inklusive etableringsloggarna, från administrationscentret för Microsoft Entra.

- Du kan fråga Microsoft Graph om du vill hämta data för användning i en rapport. Du kan till exempel hämta en lista över inaktiva användarkonton i Microsoft Entra-ID.

- Du kan använda PowerShell-cmdletar ovanpå Microsoft Graph-API:er för att exportera och omstrukturera innehåll som är lämpligt för rapportering. Om du till exempel använder Åtkomstpaket för Microsoft Entra-berättigandehantering kan du hämta en lista över tilldelningar till ett åtkomstpaket i PowerShell.

- Du kan exportera samlingar med objekt, till exempel användare eller grupper, från Microsoft Entra till Azure Data Explorer. Mer information finns i Anpassade rapporter i Azure Data Explorer (ADX) med data från Microsoft Entra-ID.

- Du kan få aviseringar och använda arbetsböcker, anpassade frågor och rapporter om gransknings-, inloggnings- och etableringsloggar som har skickats till Azure Monitor. Du kan till exempel arkivera loggar och rapportera om berättigandehantering i Azure Monitor från administrationscentret för Microsoft Entra eller använda PowerShell. Granskningsloggarna innehåller information om vem som skapade och ändrade objekt i Microsoft Entra. Azure Monitor innehåller också alternativ för långsiktig datakvarhållning.

Migrera utbyte av identitetsinformation över organisationens gränser

Vissa organisationer kanske använder SAP IDM-identitetsfederation för att utbyta identitetsinformation om användare över företagets gränser.

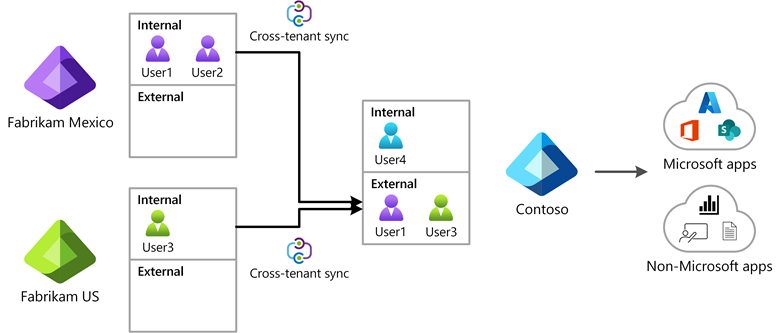

Microsoft Entra innehåller funktioner för en organisation med flera klienter, som mer än en Microsoft Entra-ID-klientorganisation, för att sammanföra användare från en klientorganisation för programåtkomst eller samarbete i en annan klientorganisation. Följande diagram visar hur du kan använda synkroniseringsfunktionen för flera klientorganisationer för att automatiskt göra det möjligt för användare från en klientorganisation att ha åtkomst till program i en annan klientorganisation i organisationen.

Microsoft Entras externa ID innehåller B2B-samarbetsfunktioner som gör att personalen kan arbeta säkert med affärspartnerorganisationer och gäster och dela företagets program med dem. Gästanvändarna loggar in på dina appar och tjänster med sina egna arbets- eller skolidentiteter eller sociala identiteter. För affärspartnerorganisationer som har en egen Microsoft Entra-ID-klientorganisation där deras användare autentiserar kan du konfigurera åtkomstinställningar för flera klientorganisationer. Och för de affärspartnerorganisationer som inte har en Microsoft Entra-klient utan i stället har egna identitetsprovidrar kan du konfigurera federation med SAML/WS-Fed-identitetsprovidrar för gästanvändare. Med Microsoft Entra-berättigandehantering kan du styra identitets - och åtkomstlivscykeln för dessa externa användare genom att konfigurera åtkomstpaketet med godkännanden innan en gäst kan tas in i en klientorganisation och automatiskt ta bort gäster när de nekas löpande åtkomst under en åtkomstgranskning.

Migrera program som kräver katalogtjänster

Vissa organisationer kanske använder SAP IDM som en katalogtjänst, för program att anropa för att läsa och skriva identiteter. Microsoft Entra ID tillhandahåller en katalogtjänst för moderna program som gör det möjligt för program att anropa via Microsoft Graph API för att fråga och uppdatera användare, grupper och annan identitetsinformation.

För program som fortfarande kräver ett LDAP-gränssnitt för att läsa användare eller grupper har Microsoft Entra flera alternativ:

Microsoft Entra Domain Services tillhandahåller identitetstjänster till program och virtuella datorer i molnet och är kompatibel med en traditionell AD DS-miljö för åtgärder som domänanslutning och säker LDAP. Domain Services replikerar identitetsinformation från Microsoft Entra-ID så att den fungerar med Microsoft Entra-klienter som endast är molnbaserade eller som synkroniseras med en lokal AD DS-miljö.

Om du använder Microsoft Entra för att fylla i arbetare från SuccessFactors i lokal Active Directory kan programmen läsa användare från Windows Server Active Directory. Om dina program också kräver dynamisk medlemskapsgrupp kan du fylla i Windows Server AD-grupper från motsvarande grupper i Microsoft Entra. Mer information finns i Gruppera tillbakaskrivning med Microsoft Entra Cloud Sync.

Om din organisation har använt en annan LDAP-katalog kan du konfigurera Microsoft Entra-ID för att etablera användare i den LDAP-katalogen.

Utöka Microsoft Entra via integreringsgränssnitt

Microsoft Entra innehåller flera gränssnitt för integrering och tillägg för sina tjänster, inklusive:

- Program kan anropa Microsoft Entra via Microsoft Graph API för att fråga efter och uppdatera identitetsinformation, konfiguration och principer samt hämta loggar, status och rapporter.

- Administratörer kan konfigurera etablering till program via SCIM, SOAP eller REST och ECMA API.

- Administratörer kan använda API:et för inkommande etablering för att ta in arbetsposter från andra system med postkällor för att tillhandahålla användaruppdateringar till Windows Server AD och Microsoft Entra-ID.

- Administratörer i en klientorganisation med Microsoft Entra ID-styrning kan också konfigurera anrop till anpassade Azure Logic Apps från arbetsflöden för berättigandehantering och livscykel. Dessa tillåter anpassning av processer för registrering, avregistrering och åtkomst till begäranden och tilldelningar.

Nästa steg

- Planera distribution av Microsoft Entra för etablering av användaridentiteter med SAP-käll- och målprogram

- Hantera åtkomst till dina SAP-program

- Vägledning för migrering från ADFS

- Vägledning för migrering från MIM

- Distribuera SAP NetWeaver AS ABAP 7.51

- Skapa SAP ECC 7-mall för ECMA2Host

- Konfigurera Microsoft Entra-ID för att etablera användare i SAP ECC med NetWeaver AS ABAP 7.0 eller senare