Not

Åtkomst till denna sida kräver auktorisation. Du kan prova att logga in eller byta katalog.

Åtkomst till denna sida kräver auktorisation. Du kan prova att byta katalog.

Microsoft Entra multifaktorautentisering hjälper till att skydda åtkomsten till data och program, vilket ger ett annat säkerhetslager med hjälp av en andra form av autentisering. Organisationer kan aktivera multifaktorautentisering med villkorsstyrd åtkomst för att få lösningen att passa deras specifika behov.

Den här distributionsguiden visar hur du planerar och implementerar en distribution av multifaktorautentisering i Microsoft Entra.

Förutsättningar för att distribuera Microsoft Entra-multifaktorautentisering

Innan du påbörjar distributionen måste du uppfylla följande krav för dina relevanta scenarier.

| Scenarium | Förutsättningar |

|---|---|

| Identitetsmiljö endast i molnet med modern autentisering | Inga nödvändiga uppgifter |

| Hybrididentitetsscenarier | Distribuera Microsoft Entra Connect och synkronisera användaridentiteter mellan lokal Active Directory Domain Services (AD DS) och Microsoft Entra ID. |

| Lokala äldre program som publicerats för molnåtkomst | Distribuera Microsoft Entra applikationsproxy |

Välj autentiseringsmetoder för MFA

Det finns många metoder som kan användas för en andra faktorautentisering. Du kan välja från listan över tillgängliga autentiseringsmetoder och utvärdera var och en när det gäller säkerhet, användbarhet och tillgänglighet.

Viktigt!

Aktivera mer än en MFA-metod så att användarna har en tillgänglig säkerhetskopieringsmetod om deras primära metod inte är tillgänglig. Metoderna omfattar:

- Windows Hello för företag

- Microsoft Authenticator-appen

- FIDO2-säkerhetsnyckel

- Microsoft Authenticator-nyckel

- Synkroniserad nyckel (förhandsversion)

- Oath-maskinvarutoken (förhandsversion)

- Oath-token för programvara

- SMS-verifiering

- Verifiering av röstsamtal

Mer information om styrkan och säkerheten för dessa metoder och hur de fungerar finns i följande resurser:

- Vilka autentiserings- och verifieringsmetoder är tillgängliga i Microsoft Entra ID?

- Video: Välj rätt autentiseringsmetoder för att skydda din organisation

Använd Microsoft Authenticator-appen för bästa flexibilitet och användbarhet. Den här autentiseringsmetoden ger den bästa användarupplevelsen och flera lägen, till exempel lösenordslösa, MFA-push-meddelanden och OATH-koder. Microsoft Authenticator-appen uppfyller även kraven på Nist Authenticator Assurance Level 2(National Institute of Standards and Technology).

Du kan styra de autentiseringsmetoder som är tillgängliga i klientorganisationen. Du kanske till exempel vill blockera några av de minst säkra metoderna, till exempel SMS.

| Autentiseringsmetod | Hantera från | Omfång |

|---|---|---|

| Microsoft Authenticator (Push-meddelande och lösenordslös inloggning för telefoner) | Princip för MFA-inställningar eller autentiseringsmetoder | Inloggning med lösenordslös autentiseringstelefon kan begränsas till användare och grupper |

| FIDO2-säkerhetsnyckel | Princip för autentiseringsmetoder | Kan begränsas till användare och grupper |

| Oath-token för programvara eller maskinvara | MFA-inställningar | |

| SMS-verifiering | MFA-inställningar Hantera SMS-inloggning som primär autentisering i autentiseringsprinciper |

SMS-inloggning kan begränsas till användare och grupper. |

| Röstsamtal | Princip för autentiseringsmetoder |

Planera principer för villkorsstyrd åtkomst

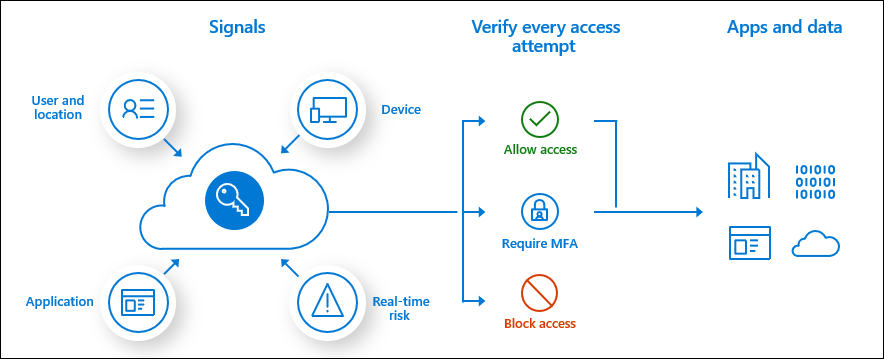

Microsoft Entra multifaktorautentisering tillämpas med principer för villkorsstyrd åtkomst. Med de här principerna kan du fråga användarna om MFA när det behövs för säkerhet och hålla dig borta från användarna när de inte behövs.

I administrationscentret för Microsoft Entra konfigurerar du principer för villkorsstyrd åtkomst underVillkorsstyrd åtkomst för >.

Mer information om hur du skapar principer för villkorsstyrd åtkomst finns i Princip för villkorsstyrd åtkomst för att fråga efter Microsoft Entra multifaktorautentisering när en användare loggar in. Detta hjälper dig att:

- Bekanta dig med användargränssnittet

- Få ett första intryck av hur villkorsstyrd åtkomst fungerar

Vägledning från slutpunkt till slutpunkt om distribution av villkorsstyrd åtkomst i Microsoft Entra finns i distributionsplanen för villkorsstyrd åtkomst.

Vanliga principer för Microsoft Entra-multifaktorautentisering

Vanliga användningsfall för att kräva Microsoft Entra multifaktorautentisering är:

- För administratörer

- För specifika applikationer

- För alla användare

- För Azure-hantering

- Från nätverksplatser som du inte litar på

Namngivna platser

Om du vill hantera dina principer för villkorsstyrd åtkomst gör platsvillkoret för en princip för villkorsstyrd åtkomst att du kan koppla åtkomstkontrollinställningar till användarnas nätverksplatser. Vi rekommenderar att du använder namngivna platser så att du kan skapa logiska grupper av IP-adressintervall eller länder och regioner. Detta skapar en princip för alla appar som blockerar inloggning från den namngivna platsen. Se till att undanta dina administratörer från den här principen.

Riskbaserade principer

Om din organisation använder Microsoft Entra ID Protection för att identifiera risksignaler bör du överväga att använda riskbaserade principer i stället för namngivna platser. Principer kan skapas för att framtvinga lösenordsändringar när det finns ett hot om komprometterad identitet eller kräver MFA när en inloggning bedöms vara hotad , till exempel läckta autentiseringsuppgifter, inloggningar från anonyma IP-adresser med mera.

Riskprinciper inkluderar:

- Kräv att alla användare registrerar sig för Microsoft Entra multifaktorautentisering

- Kräv lösenordsändring för användare med hög risk

- Kräv MFA för användare med medelhög eller hög inloggningsrisk

Konvertera användare från MFA per användare till MFA baserad på villkorsstyrd åtkomst

Om användarna har aktiverats med MFA per användare aktiverat och framtvingat Microsoft Entra multifaktorautentisering rekommenderar vi att du aktiverar villkorlig åtkomst för alla användare och sedan inaktiverar multifaktorautentisering per användare manuellt. Mer information finns i Skapa en princip för villkorsstyrd åtkomst.

Planera användarsessionens livslängd

När du planerar distributionen av multifaktorautentisering är det viktigt att tänka på hur ofta du vill fråga användarna. Att be användarna om autentiseringsuppgifter verkar ofta vara en förnuftig sak att göra, men det kan slå tillbaka. Om användarna tränas att ange sina autentiseringsuppgifter utan att tänka kan de oavsiktligt skicka dem till en fråga om skadliga autentiseringsuppgifter. Microsoft Entra-ID har flera inställningar som avgör hur ofta du behöver autentisera igen. Förstå behoven hos ditt företag och användare och konfigurera inställningar som ger den bästa balansen för din miljö.

Vi rekommenderar att du använder enheter med primära uppdateringstoken (PRT) för att förbättra slutanvändarupplevelsen och minska sessionslivslängden med inloggningsfrekvensprincip endast för specifika affärsanvändningsfall.

Mer information finns i Optimera omautentiseringsprompter och förstå sessionslivslängden för Microsoft Entra multifaktorautentisering.

Planera användarregistrering

Ett stort steg i varje distribution av multifaktorautentisering är att få användare registrerade att använda Microsoft Entra multifaktorautentisering. Autentiseringsmetoder som Röst och SMS tillåter förregistrering, medan andra som Authenticator-appen kräver användarinteraktion. Administratörer måste bestämma hur användarna ska registrera sina metoder.

Kombinerad registrering för SSPR- och Microsoft Entra multifaktorautentisering

Den kombinerade registreringsupplevelsen för Microsoft Entra multifaktorautentisering och självbetjäning av lösenordsåterställning (SSPR) gör det möjligt för användare att registrera sig för både MFA och SSPR i en enhetlig upplevelse. Med SSPR kan användarna återställa sitt lösenord på ett säkert sätt med samma metoder som de använder för Microsoft Entra multifaktorautentisering. Information om hur du förstår funktionerna och slutanvändarupplevelsen finns i Begreppen för kombinerad säkerhetsinformationsregistrering.

Det är viktigt att informera användarna om kommande ändringar, registreringskrav och eventuella nödvändiga användaråtgärder. Vi tillhandahåller kommunikationsmallar och användardokumentation för att förbereda användarna för den nya upplevelsen och för att säkerställa en lyckad distribution. Skicka användare till https://myprofile.microsoft.com för att registrera sig genom att välja länken Säkerhetsinformation på den sidan.

Registrering med Microsoft Entra ID Protection

Microsoft Entra ID Protection bidrar med både en registreringsprincip för och principer för automatisk riskidentifiering och reparation till microsoft Entra-multifaktorautentiseringsberättelsen. Principer kan skapas för att tvinga fram lösenordsändringar när det finns ett hot om komprometterad identitet eller kräver MFA när en inloggning anses vara riskabel. Om du använder Microsoft Entra ID Protection konfigurerar du registreringsprincipen för multifaktorautentisering i Microsoft Entra så att användarna uppmanas att registrera sig nästa gång de loggar in interaktivt.

Registrering utan Microsoft Entra ID Protection

Om du inte har licenser som aktiverar Microsoft Entra ID Protection uppmanas användarna att registrera sig nästa gång som MFA krävs vid inloggning. Om du vill kräva att användarna använder MFA kan du använda principer för villkorsstyrd åtkomst och rikta in dig på program som används ofta, till exempel HR-system. Om en användares lösenord komprometteras kan det användas för att registrera sig för MFA och ta kontroll över deras konto. Vi rekommenderar därför att du skyddar säkerhetsregistreringsprocessen med policys för villkorlig åtkomst som kräver betrodda enheter och platser. Du kan skydda processen ytterligare genom att även kräva ett tillfälligt åtkomstpass. Ett tidsbegränsat lösenord utfärdat av en administratör som uppfyller starka autentiseringskrav och kan användas för att registrera andra autentiseringsmetoder, inklusive lösenordslösa.

Öka säkerheten för registrerade användare

Om du har användare som är registrerade för MFA med sms- eller röstsamtal kanske du vill flytta dem till säkrare metoder, till exempel Microsoft Authenticator-appen. Microsoft erbjuder nu en offentlig förhandsversion av funktioner som gör att du kan uppmana användarna att konfigurera Microsoft Authenticator-appen under inloggningen. Du kan ange dessa uppmaningar efter grupp, kontrollera vem som uppmanas, vilket gör det möjligt för riktade kampanjer att flytta användare till den säkrare metoden.

Planera återställningsscenarier

Som tidigare nämnts kontrollerar du att användarna är registrerade för mer än en MFA-metod, så att om en är otillgänglig har de en säkerhetskopia. Om användaren inte har någon tillgänglig säkerhetskopieringsmetod kan du:

- Ge dem ett tillfälligt åtkomstpass så att de kan hantera sina egna autentiseringsmetoder. Du kan också ange ett tillfälligt åtkomstpass för att aktivera tillfällig åtkomst till resurser.

- Uppdatera deras metoder som administratör. Det gör du genom att välja användaren i administrationscentret för Microsoft Entra och sedan välja Entra ID-autentiseringsmetoder> och uppdatera deras metoder.

Planera integrering med lokala system

Program som autentiserar direkt med Microsoft Entra-ID och har modern autentisering (WS-Fed, SAML, OAuth, OpenID Connect) kan använda principer för villkorsstyrd åtkomst. Vissa äldre och lokala program autentiseras inte direkt mot Microsoft Entra-ID och kräver ytterligare steg för att använda Microsoft Entra multifaktorautentisering. Du kan integrera dem med hjälp av Microsoft Entra-programproxy eller nätverksprinciptjänster.

Integrera med AD FS-resurser

Vi rekommenderar att du migrerar program som skyddas med Active Directory Federation Services (AD FS) (AD FS) till Microsoft Entra-ID. Men om du inte är redo att migrera dessa till Microsoft Entra-ID kan du använda Azure Multifactor-autentiseringskortet med AD FS 2016 eller senare.

Om din organisation är federerad med Microsoft Entra-ID kan du konfigurera Microsoft Entra multifaktorautentisering som en autentiseringsprovider med AD FS-resurser både lokalt och i molnet.

RADIUS-klienter och Microsoft Entra multifaktorautentisering

För program som använder RADIUS-autentisering rekommenderar vi att du flyttar klientprogram till moderna protokoll som SAML, OpenID Connect eller OAuth på Microsoft Entra-ID. Om programmet inte kan uppdateras kan du distribuera NPS-tillägget (Network Policy Server). NPS-tillägget (network policy server) fungerar som en adapter mellan RADIUS-baserade program och Microsoft Entra multifaktorautentisering för att tillhandahålla en andra autentiseringsfaktor.

Vanliga integreringar

Många leverantörer stöder nu SAML-autentisering för sina program. När det är möjligt rekommenderar vi att du federerar dessa program med Microsoft Entra-ID och framtvingar MFA via villkorsstyrd åtkomst. Om leverantören inte stöder modern autentisering kan du använda NPS-tillägget. Vanliga RADIUS-klientintegreringar omfattar program som Fjärrskrivbordsgatewayer och VPN-servrar.

Andra kan vara:

Citrix Gateway

Citrix Gateway stöder både RADIUS- och NPS-tilläggsintegrering och saml-integrering.

Cisco VPN

- Cisco VPN stöder både RADIUS- och SAML-autentisering för enkel inloggning.

- Genom att gå från RADIUS-autentisering till SAML kan du integrera Cisco VPN utan att distribuera NPS-tillägget.

Alla VPN:er

Distribuera Microsoft Entra multifaktorautentisering

Distributionsplanen för Microsoft Entra-multifaktorautentisering bör innehålla en pilotdistribution följt av distributionsvågor som ligger inom din supportkapacitet. Börja distributionen genom att tillämpa dina principer för villkorsstyrd åtkomst på en liten grupp pilotanvändare. När du har utvärderat effekten på pilotanvändare, processanvändning och registreringsbeteenden kan du antingen lägga till fler grupper i principen eller lägga till fler användare i de befintliga grupperna.

Följ de här stegen:

- Uppfylla de nödvändiga kraven

- Konfigurera valda autentiseringsmetoder

- Konfigurera dina principer för villkorsstyrd åtkomst

- Konfigurera inställningar för sessionslivslängd

- Konfigurera registreringsprinciper för Microsoft Entra-multifaktorautentisering

Hantera Microsoft Entra-multifaktorautentisering

Det här avsnittet innehåller rapporterings- och felsökningsinformation för Microsoft Entra multifaktorautentisering.

Rapportering och övervakning

Microsoft Entra ID har rapporter som ger tekniska insikter och affärsinsikter, följer distributionens förlopp och kontrollerar om användarna lyckas logga in med MFA. Låt dina företags- och tekniska programägare överta ägarskapet för och använda dessa rapporter baserat på organisationens krav.

Du kan övervaka registrering och användning av autentiseringsmetoder i hela organisationen med hjälp av instrumentpanelen För aktivitet för autentiseringsmetoder. Detta hjälper dig att förstå vilka metoder som registreras och hur de används.

Använda inloggningsloggar för att granska MFA-händelser

Inloggningsloggarna för Microsoft Entra innehåller autentiseringsinformation för händelser när en användare uppmanas till MFA och om några principer för villkorsstyrd åtkomst användes.

NPS-tillägget och AD FS-loggarna för moln-MFA-aktiviteten ingår nu i inloggningsloggaroch publiceras inte längre i rapporten Activity.

Mer information och ytterligare rapporter om Multifaktorautentisering i Microsoft Entra finns i Granska händelser för multifaktorautentisering i Microsoft Entra.

Felsöka Microsoft Entra multifaktorautentisering

Se Felsöka Microsoft Entra multifaktorautentisering för vanliga problem.

Guidad genomgång

En guidad genomgång av många av rekommendationerna i den här artikeln finns i den guidade genomgången för Microsoft 365 Konfigurera multifaktorautentisering.