Självstudie: Konfigurera en molnbaserad Windows-slutpunkt med Microsoft Intune

Tips

När du läser om molnbaserade slutpunkter visas följande termer:

- Slutpunkt: En slutpunkt är en enhet, till exempel en mobiltelefon, surfplatta, bärbar dator eller stationär dator. "Slutpunkter" och "enheter" används utan åtskillnad.

- Hanterade slutpunkter: Slutpunkter som tar emot principer från organisationen med hjälp av en MDM-lösning eller grupprincip objekt. Dessa enheter är vanligtvis organisationsägda, men kan också vara BYOD- eller personligt ägda enheter.

- Molnbaserade slutpunkter: Slutpunkter som är anslutna till Azure AD. De är inte anslutna till lokal AD.

- Arbetsbelastning: Alla program, tjänster eller processer.

Den här guiden vägleder dig genom stegen för att skapa en molnbaserad Windows-slutpunktskonfiguration för din organisation. En översikt över molnbaserade slutpunkter och deras fördelar finns i Vad är molnbaserade slutpunkter.

Den här funktionen gäller för:

- Windows molnbaserade slutpunkter

Tips

Om du vill att en rekommenderad, standardiserad lösning från Microsoft ska byggas ovanpå kan du vara intresserad av Windows i molnkonfigurationen. I Intune kan du konfigurera Windows i molnkonfigurationen med hjälp av ett guidat scenario.

I följande tabell beskrivs den viktigaste skillnaden mellan den här guiden och Windows i molnkonfigurationen:

| Lösning | Mål |

|---|---|

| Självstudie: Kom igång med molnbaserade Windows-slutpunkter (den här guiden) | Vägleder dig genom att skapa en egen konfiguration för din miljö, baserat på Microsofts rekommenderade inställningar, och hjälper dig att börja testa. |

| Windows i molnkonfiguration | En guidad scenarioupplevelse som skapar och tillämpar fördefinierad konfiguration baserat på Microsofts bästa praxis för frontlinje-, fjärr- och andra arbetare med mer fokuserade behov. |

Du kan använda den här guiden i kombination med Windows i molnkonfiguration för att anpassa den fördefinierade upplevelsen ännu mer.

Så här kommer du igång

Använd de fem ordnade faserna i den här guiden, som bygger på varandra för att hjälpa dig att förbereda din molnbaserade Windows-slutpunktskonfiguration. Genom att slutföra dessa faser i ordning ser du konkreta framsteg och är redo att etablera nya enheter.

Faser:

- Fas 1 – Konfigurera din miljö

- Fas 2 – Skapa din första molnbaserade Windows-slutpunkt

- Fas 3 – Skydda din molnbaserade Windows-slutpunkt

- Fas 4 – Tillämpa dina anpassade inställningar och program

- Fas 5 – Distribuera i stor skala med Windows Autopilot

I slutet av den här guiden har du en molnbaserad Windows-slutpunkt som är redo att börja testa i din miljö. Innan du börjar kanske du vill ta en titt på planeringsguiden för Microsoft Entra join på How to plan your Microsoft Entra join implementation (Planera din Microsoft Entra join-implementering).

Fas 1 – Konfigurera din miljö

Innan du skapar din första molnbaserade Windows-slutpunkt finns det några viktiga krav och konfigurationer som måste kontrolleras. Den här fasen vägleder dig genom att kontrollera kraven, konfigurera Windows Autopilot och skapa vissa inställningar och program.

Steg 1 – Nätverkskrav

Din molnbaserade Windows-slutpunkt behöver åtkomst till flera Internettjänster. Starta testningen i ett öppet nätverk. Du kan också använda företagets nätverk när du har gett åtkomst till alla slutpunkter som anges i Windows Autopilot-nätverkskrav.

Om det trådlösa nätverket kräver certifikat kan du börja med en Ethernet-anslutning under testningen medan du fastställer den bästa metoden för trådlösa anslutningar för enhetsetablering.

Steg 2 – Registrering och licensiering

Innan du kan gå med i Microsoft Entra och registrera dig i Intune finns det några saker du behöver kontrollera. Du kan skapa en ny Microsoft Entra grupp, till exempel namnet Intune MDM-användare. Lägg sedan till specifika testanvändarkonton och rikta var och en av följande konfigurationer i gruppen för att begränsa vem som kan registrera enheter när du konfigurerar konfigurationen. Om du vill skapa en Microsoft Entra grupp går du till Skapa en grundläggande grupp och lägger till medlemmar.

Registreringsbegränsningar

Med registreringsbegränsningar kan du styra vilka typer av enheter som kan registreras för hantering med Intune. För att den här guiden ska lyckas kontrollerar du att Windows-registrering (MDM) tillåts, vilket är standardkonfigurationen.Information om hur du konfigurerar registreringsbegränsningar finns i Ange registreringsbegränsningar i Microsoft Intune.

Azure AD MDM-inställningar för enhet

När du ansluter en Windows-enhet till Microsoft Entra kan Microsoft Entra konfigureras så att enheterna automatiskt registreras med en MDM. Den här konfigurationen krävs för att Windows Autopilot ska fungera.Om du vill kontrollera att mdm-inställningarna för din Microsoft Entra-enhet är korrekt aktiverade går du till Snabbstart – Konfigurera automatisk registrering i Intune.

Azure AD företagsanpassning

Genom att lägga till företagets logotyp och bilder i Microsoft Entra ser du till att användarna ser ett välbekant och konsekvent utseende när de loggar in på Microsoft 365. Den här konfigurationen krävs för att Windows Autopilot ska fungera.Information om hur du konfigurerar anpassad varumärkesanpassning i Microsoft Entra finns i Lägg till varumärkesanpassning på organisationens Microsoft Entra inloggningssida.

Licensiering

Användare som registrerar Windows-enheter från OOBE (Out Of Box Experience) till Intune kräver två viktiga funktioner.Användarna behöver följande licenser:

- En Microsoft Intune- eller Microsoft Intune for Education-licens

- En licens som något av följande alternativ som möjliggör automatisk MDM-registrering:

- Microsoft Entra Premium P1

- Microsoft Intune för utbildning

Om du vill tilldela licenser går du till Tilldela Microsoft Intune licenser.

Obs!

Båda typerna av licenser ingår vanligtvis i licenspaket, till exempel Microsoft 365 E3 (eller A3) och högre. Visa jämförelser av M365-licensiering här.

Steg 3 – Importera testenheten

För att testa den molnbaserade Windows-slutpunkten måste vi börja med att förbereda en virtuell dator eller fysisk enhet för testning. Följande steg hämtar enhetsinformationen och laddar upp dem till Windows Autopilot-tjänsten, som används senare i den här artikeln.

Obs!

Följande steg är ett sätt att importera en enhet för testning, men partner och OEM-tillverkare kan importera enheter till Windows Autopilot för din räkning som en del av köpet. Det finns mer information om Windows Autopilot i fas 5.

Installera Windows (helst 20H2 eller senare) på en virtuell dator eller återställ den fysiska enheten så att den väntar på OOBE-konfigurationsskärmen. För en virtuell dator kan du även skapa en kontrollpunkt.

Slutför de steg som krävs för att ansluta till Internet.

Öppna en kommandotolk med hjälp av tangentkombinationen Skift + F10 .

Kontrollera att du har internetåtkomst genom att pinga bing.com:

ping bing.com

Växla till PowerShell genom att köra kommandot:

powershell.exe

Ladda ned skriptet Get-WindowsAutopilotInfo genom att köra följande kommandon:

Set-ExecutionPolicy -ExecutionPolicy Bypass -Scope ProcessInstall-Script Get-WindowsAutopilotInfo

När du uppmanas till det anger du Y som ska accepteras.

Skriv följande kommando:

Get-WindowsAutopilotInfo.ps1 -GroupTag CloudNative -Online

Obs!

Med grupptaggar kan du skapa dynamiska Microsoft Entra grupper baserat på en delmängd av enheterna. Grupptaggar kan anges när enheter importeras eller ändras senare i Microsoft Intune administrationscenter. Vi använder grupptaggen CloudNative i steg 4. Du kan ange taggnamnet till något annat för testningen.

Logga in med ditt Intune administratörskonto när du uppmanas att ange autentiseringsuppgifter.

Låt datorn vara borta till fas 2.

Steg 4 – Skapa Microsoft Entra dynamisk grupp för enheten

Om du vill begränsa konfigurationerna från den här guiden till de testenheter som du importerar till Windows Autopilot skapar du en dynamisk Microsoft Entra grupp. Den här gruppen bör automatiskt inkludera de enheter som importerar till Windows Autopilot och ha grupptaggen CloudNative. Du kan sedan rikta in dig på alla dina konfigurationer och program i den här gruppen.

Välj Grupper>Ny grupp. Ange följande information:

- Grupptyp: Välj Säkerhet.

- Gruppnamn: Ange Autopilot Cloud-Native Windows-slutpunkter.

- Medlemskapstyp: Välj Dynamisk enhet.

Välj Lägg till dynamisk fråga.

I avsnittet Regelsyntax väljer du Redigera.

Klistra in följande text:

(device.devicePhysicalIds -any (_ -eq "[OrderID]:CloudNative"))Välj OK>Spara>skapa.

Tips

Det tar några minuter för dynamiska grupper att fyllas i när ändringarna har inträffat. I stora organisationer kan det ta mycket längre tid. När du har skapat en ny grupp väntar du några minuter innan du kontrollerar att enheten nu är medlem i gruppen.

Mer information om dynamiska grupper för enheter finns i Regler för enheter.

Steg 5 – Konfigurera registreringsstatussidan

Registreringsstatussidan (ESP) är den mekanism som IT-proffs använder för att styra slutanvändarupplevelsen under slutpunktsetablering. Se Konfigurera sidan Registreringsstatus. Om du vill begränsa omfånget för registreringsstatussidan kan du skapa en ny profil och rikta autopilot-gruppen Cloud-Native Windows-slutpunkter som skapades i föregående steg, Skapa Microsoft Entra dynamisk grupp för enheten.

- För testning rekommenderar vi följande inställningar, men du kan justera dem efter behov:

- Visa förlopp för app- och profilkonfiguration – Ja

- Visa endast sida för enheter som har etablerats av OOBE (Out-of-Box Experience) – Ja (standard)

Steg 6 – Skapa och tilldela Windows Autopilot-profilen

Nu kan vi skapa Windows Autopilot-profilen och tilldela den till vår testenhet. Den här profilen instruerar enheten att ansluta Microsoft Entra och vilka inställningar som ska tillämpas under OOBE.

Välj Enheter Registrering>>Windows Autopilot-distributionsprofiler>.

Välj Skapa profil för>Windows-dator.

Ange namnet Autopilot Cloud-Native Windows-slutpunkt och välj sedan Nästa.

Granska och lämna standardinställningarna och välj Nästa.

Lämna omfångstaggar och välj Nästa.

Tilldela profilen till den Microsoft Entra grupp som du skapade med namnet Autopilot Cloud-Native Windows-slutpunkt, välj Nästa och välj sedan Skapa.

Steg 7 – Synkronisera Windows Autopilot-enheter

Windows Autopilot-tjänsten synkroniseras flera gånger om dagen. Du kan också utlösa en synkronisering omedelbart så att enheten är redo att testa. Så här synkroniserar du omedelbart:

Välj Enheter Registrering>>av WindowsAutopilot-enheter>.

Välj Synkronisera.

Synkroniseringen tar flera minuter och fortsätter i bakgrunden. När synkroniseringen är klar visas profilstatusen för den importerade enheten Tilldelad.

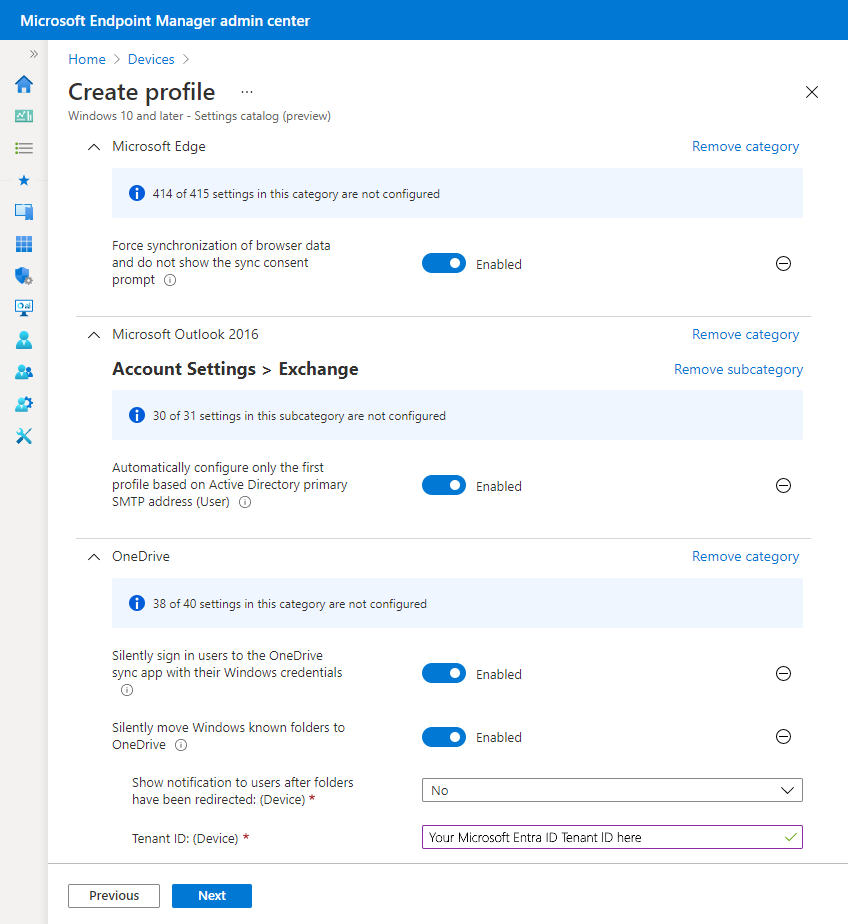

Steg 8 – Konfigurera inställningar för en optimal Microsoft 365-upplevelse

Vi har valt några inställningar som ska konfigureras. De här inställningarna visar en optimal Microsoft 365-slutanvändarupplevelse på din molnbaserade Windows-enhet. De här inställningarna konfigureras med en katalogprofil för enhetskonfigurationsinställningar. Mer information finns i Skapa en princip med hjälp av inställningskatalogen i Microsoft Intune.

När du har skapat profilen och lagt till inställningarna tilldelar du profilen till gruppen Autopilot Cloud-Native Windows-slutpunkter som du skapade tidigare.

Microsoft Outlook

För att förbättra den första körningen för Microsoft Outlook konfigurerar följande inställning automatiskt en profil när Outlook öppnas för första gången.- Microsoft Outlook 2016\Kontoinställningar\Exchange (användarinställning)

- Konfigurera endast den första profilen automatiskt baserat på Den primära SMTP-adressen i Active Directory – Aktiverad

- Microsoft Outlook 2016\Kontoinställningar\Exchange (användarinställning)

Microsoft Edge

För att förbättra den första körningsupplevelsen för Microsoft Edge konfigurerar följande inställningar Microsoft Edge för att synkronisera användarens inställningar och hoppa över den första körningen.- Microsoft Edge

- Dölj den första körningsupplevelsen och välkomstskärmen – Aktiverad

- Framtvinga synkronisering av webbläsardata och visa inte frågan om synkroniseringsmedgivande – aktiverad

- Microsoft Edge

Microsoft OneDrive

För att förbättra den första inloggningen konfigurerar följande inställningar Microsoft OneDrive för automatisk inloggning och omdirigering av Desktop, Bilder och Dokument till OneDrive. Filer på begäran (FOD) rekommenderas också. Den är aktiverad som standard och ingår inte i följande lista. Mer information om den rekommenderade konfigurationen för OneDrive-synkronisering-appen finns i Rekommenderad appkonfiguration för synkronisering för Microsoft OneDrive.

OneDrive

- Logga tyst in användare till OneDrive-synkronisering-appen med sina Windows-autentiseringsuppgifter – aktiverad

- Flytta windows-kända mappar tyst till OneDrive – aktiverad

Obs!

Mer information finns i Omdirigera kända mappar.

Följande skärmbild visar ett exempel på en inställningskatalogprofil med var och en av de föreslagna inställningarna konfigurerade:

Steg 9 – Skapa och tilldela vissa program

Din molnbaserade slutpunkt behöver vissa program. För att komma igång rekommenderar vi att du konfigurerar följande program och riktar in dem på gruppen Autopilot Cloud-Native Windows-slutpunkter som skapades tidigare.

Microsoft 365-applikationer (tidigare Office 365 ProPlus)

Microsoft 365-applikationer som Word, Excel och Outlook kan enkelt distribueras till enheter med hjälp av de inbyggda Microsoft 365-apparna för Windows-appprofilen i Intune.- Välj configuration designer för inställningsformatet, till skillnad från XML.

- Välj Aktuell kanal för uppdateringskanalen.

Om du vill distribuera Microsoft 365-applikationer går du till Lägg till Microsoft 365-appar på Windows-enheter med hjälp av Microsoft Intune

Företagsportal app

Vi rekommenderar att du distribuerar Intune Företagsportal app till alla enheter som ett obligatoriskt program. Företagsportal app är självbetjäningshubben för användare som de använder för att installera program från flera källor, till exempel Intune, Microsoft Store och Configuration Manager. Användarna använder också Företagsportal-appen för att synkronisera sin enhet med Intune, kontrollera efterlevnadsstatus och så vidare.Information om hur du distribuerar Företagsportal efter behov finns i Lägga till och tilldela Windows Företagsportal-appen för Intune hanterade enheter.

Microsoft Store-app (Whiteboard)

Även om Intune kan distribuera en mängd olika appar distribuerar vi en Store-app (Microsoft Whiteboard) för att hålla det enkelt för den här guiden. Följ stegen i Lägg till Microsoft Store-appar i Microsoft Intune för att installera Microsoft Whiteboard.

Fas 2 – Skapa en molnbaserad Windows-slutpunkt

Om du vill skapa din första molnbaserade Windows-slutpunkt använder du samma virtuella dator eller fysiska enhet som du samlade in och laddade sedan upp maskinvaruhashen till Windows Autopilot-tjänsten i steg 1 > steg 3. Med den här enheten går du igenom Windows Autopilot-processen.

Återuppta (eller återställ vid behov) din Windows-dator till OOBE (Out of Box Experience).

Obs!

Om du uppmanas att välja konfiguration för personligt eller en organisation har Autopilot-processen inte utlösts. I så fall startar du om enheten och ser till att den har internetåtkomst. Om det fortfarande inte fungerar kan du prova att återställa datorn eller installera om Windows.

Logga in med Microsoft Entra autentiseringsuppgifter (UPN eller AzureAD\username).

Registreringsstatussidan visar status för enhetskonfigurationen.

Grattis! Du har etablerat din första molnbaserade Windows-slutpunkt!

Några saker att kolla in på din nya molnbaserade Windows-slutpunkt:

OneDrive-mapparna omdirigeras. När Outlook öppnas konfigureras det automatiskt för att ansluta till Office 365.

Öppna Företagsportal-appen från Start-menyn och observera att Microsoft Whiteboard är tillgängligt för installation.

Överväg att testa åtkomsten från enheten till lokala resurser som filresurser, skrivare och intranätplatser.

Obs!

Om du inte har konfigurerat Windows Hello för företag Hybrid kan du uppmanas Windows Hello inloggningar att ange lösenord för åtkomst till lokala resurser. Om du vill fortsätta testa åtkomst med enkel inloggning kan du konfigurera Windows Hello för företag Hybrid eller logga in på enheten med användarnamn och lösenord i stället för Windows Hello. Det gör du genom att välja den nyckelformade ikonen på inloggningsskärmen.

Fas 3 – Skydda din molnbaserade Windows-slutpunkt

Den här fasen är utformad för att hjälpa dig att skapa säkerhetsinställningar för din organisation. I det här avsnittet uppmärksammas de olika endpoint Security-komponenterna i Microsoft Intune inklusive:

- Microsoft Defender Antivirus (MDAV)

- Microsoft Defender-brandväggen

- BitLocker-kryptering

- Lösenordslösning för lokal Windows-administratör (LAPS)

- Säkerhetsbaslinjer

- Windows Update för företag

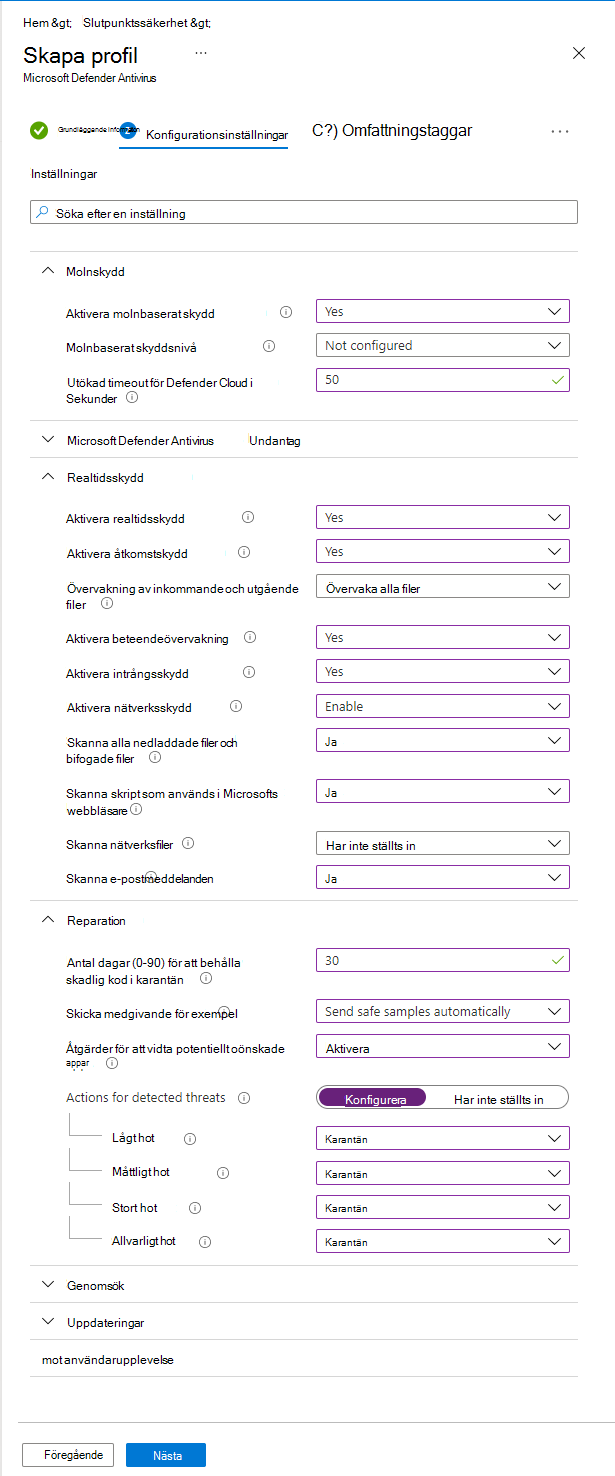

Microsoft Defender Antivirus (MDAV)

Följande inställningar rekommenderas som en minsta konfiguration för Microsoft Defender Antivirus, en inbyggd OS-komponent i Windows. De här inställningarna kräver inget specifikt licensavtal, till exempel E3 eller E5, och kan aktiveras i Microsoft Intune administrationscenter. I administrationscentret går du till Endpoint Security>Antivirus>Skapa princip>Windows och senare>Profiltyp = Microsoft Defender Antivirus.

Molnskydd:

- Aktivera molnlevererad skydd: Ja

- Molnlevererad skyddsnivå: Inte konfigurerad

- Utökad tidsgräns för Defender Cloud i sekunder: 50

Realtidsskydd:

- Aktivera realtidsskydd: Ja

- Aktivera vid åtkomstskydd: Ja

- Övervakning av inkommande och utgående filer: Övervaka alla filer

- Aktivera beteendeövervakning: Ja

- Aktivera intrångsskydd: Ja

- Aktivera nätverksskydd: Aktivera

- Sök igenom alla nedladdade filer och bifogade filer: Ja

- Sök igenom skript som används i Microsoft-webbläsare: Ja

- Sök igenom nätverksfiler: Inte konfigurerat

- Sök igenom e-postmeddelanden: Ja

Reparation:

- Antal dagar (0–90) för att behålla skadlig kod i karantän: 30

- Medgivande för att skicka exempel: Skicka säkra exempel automatiskt

- Åtgärder som ska vidtas för potentiellt oönskade appar: Aktivera

- Åtgärder för identifierade hot: Konfigurera

- Lågt hot: Karantän

- Måttligt hot: Karantän

- Högt hot: Karantän

- Allvarligt hot: Karantän

Inställningar som konfigurerats i MDAV-profilen i Endpoint Security:

Mer information om Windows Defender konfiguration, inklusive Microsoft Defender för Endpoint för kundens licens för E3 och E5, finns i:

- Nästa generations skydd i Windows, Windows Server 2016 och Windows Server 2019

- Utvärdera Microsoft Defender Antivirus

Microsoft Defender-brandväggen

Använd Endpoint Security i Microsoft Intune för att konfigurera brandväggs- och brandväggsreglerna. Mer information finns i Brandväggsprincip för slutpunktssäkerhet i Intune.

Microsoft Defender-brandväggen kan identifiera ett betrott nätverk med hjälp av CSP:n NetworkListManager. Och den kan växla till domänbrandväggsprofilen på slutpunkter som kör följande OS-versioner:

- Windows 11 22H2

- Windows 11 21H2 med kumulativ uppdatering 2022–2012

- Windows 10 20H2 eller senare med kumulativ uppdatering 2022–2012

Med domännätverksprofilen kan du separera brandväggsregler baserat på ett betrott nätverk, ett privat nätverk och ett offentligt nätverk. De här inställningarna kan tillämpas med en anpassad Windows-profil.

Obs!

Microsoft Entra anslutna slutpunkter kan inte använda LDAP för att identifiera en domänanslutning på samma sätt som domänanslutna slutpunkter gör. Använd i stället CSP:n NetworkListManager för att ange en TLS-slutpunkt som när den är tillgänglig växlar slutpunkten till domänbrandväggsprofilen.

BitLocker-kryptering

Använd Endpoint Security i Microsoft Intune för att konfigurera kryptering med BitLocker.

- Mer information om hur du hanterar BitLocker finns i Kryptera Windows 10/11-enheter med BitLocker i Intune.

- Kolla in vår bloggserie om BitLocker på Enabling BitLocker with Microsoft Intune (Aktivera BitLocker med Microsoft Intune).

De här inställningarna kan aktiveras i Microsoft Intune administrationscenter. I administrationscentret går du till Endpoint Security>Diskkryptering>Skapa princip>Windows och senare>Profil = BitLocker.

När du konfigurerar följande BitLocker-inställningar aktiverar de tyst 128-bitarskryptering för standardanvändare, vilket är ett vanligt scenario. Din organisation kan dock ha olika säkerhetskrav, så använd BitLocker-dokumentationen för fler inställningar.

BitLocker – Basinställningar:

- Aktivera fullständig diskkryptering för operativsystem och fasta dataenheter: Ja

- Kräv att minneskort ska krypteras (endast mobil): Inte konfigurerat

- Dölj fråga om kryptering från tredje part: Ja

- Tillåt standardanvändare att aktivera kryptering under Autopilot: Ja

- Konfigurera klientdriven rotering av återställningslösenord: Aktivera rotation på Azure AD-anslutna enheter

BitLocker – Inställningar för fast enhet:

- BitLocker-princip för fast enhet: Konfigurera

- Återställning av fast enhet: Konfigurera

- Skapa återställningsnyckelfil: Blockerad

- Konfigurera BitLocker-återställningspaket: Lösenord och nyckel

- Kräv att enheten säkerhetskopierar återställningsinformation för att Azure AD: Ja

- Skapande av återställningslösenord: Tillåts

- Dölj återställningsalternativ under BitLocker-konfiguration: Inte konfigurerat

- Aktivera BitLocker efter återställningsinformation för lagring: Inte konfigurerat

- Blockera användningen av certifikatbaserad dataåterställningsagent (DRA): Inte konfigurerad

- Blockera skrivåtkomst till fasta dataenheter som inte skyddas av BitLocker: Inte konfigurerat

- Konfigurera krypteringsmetod för fasta dataenheter: Inte konfigurerad

BitLocker – Inställningar för operativsystemenhet:

- Princip för BitLocker-systemenhet: Konfigurera

- Startautentisering krävs: Ja

- Kompatibel TPM-start: Krävs

- Kompatibel PIN-kod för TPM-start: Blockera

- Kompatibel TPM-startnyckel: Blockera

- Kompatibel TPM-startnyckel och PIN-kod: Blockera

- Inaktivera BitLocker på enheter där TPM är inkompatibelt: Inte konfigurerat

- Aktivera förstartsåterställningsmeddelande och URL: Inte konfigurerat

- Återställning av systemenhet: Konfigurera

- Skapa återställningsnyckelfil: Blockerad

- Konfigurera BitLocker-återställningspaket: Lösenord och nyckel

- Kräv att enheten säkerhetskopierar återställningsinformation för att Azure AD: Ja

- Skapande av återställningslösenord: Tillåts

- Dölj återställningsalternativ under BitLocker-konfiguration: Inte konfigurerat

- Aktivera BitLocker efter återställningsinformation för lagring: Inte konfigurerat

- Blockera användningen av certifikatbaserad dataåterställningsagent (DRA): Inte konfigurerad

- Minsta PIN-kodslängd: lämna tomt

- Konfigurera krypteringsmetod för operativsystemenheter: Inte konfigurerad

BitLocker – Inställningar för flyttbar enhet:

- BitLocker-princip för flyttbara enheter: Konfigurera

- Konfigurera krypteringsmetod för flyttbara dataenheter: Inte konfigurerad

- Blockera skrivåtkomst till flyttbara dataenheter som inte skyddas av BitLocker: Inte konfigurerat

- Blockera skrivåtkomst till enheter som konfigurerats i en annan organisation: Inte konfigurerad

Lösenordslösning för lokal Windows-administratör (LAPS)

Som standard är det inbyggda lokala administratörskontot (välkänd SID S-1-5-500) inaktiverat. Det finns vissa scenarier där ett lokalt administratörskonto kan vara fördelaktigt, till exempel felsökning, slutanvändarsupport och enhetsåterställning. Om du väljer att aktivera det inbyggda administratörskontot eller skapa ett nytt lokalt administratörskonto är det viktigt att skydda lösenordet för det kontot.

Windows Local Administrator Password Solution (LAPS) är en av de funktioner som du kan använda för att slumpmässigt och säkert lagra lösenordet i Microsoft Entra. Om du använder Intune som MDM-tjänst använder du följande steg för att aktivera Windows LAPS.

Viktigt

Windows LAPS förutsätter att det lokala standardadministratörskontot är aktiverat, även om det har bytt namn eller om du skapar ett annat lokalt administratörskonto. Windows LAPS skapar eller aktiverar inte några lokala konton åt dig.

Du måste skapa eller aktivera lokala konton separat från att konfigurera Windows LAPS. Du kan skripta den här uppgiften eller använda konfigurationstjänstprovidrar (CSP: er), till exempel CSP för konton eller princip-CSP.

Kontrollera att din Windows 10 (20H2 eller senare) eller Windows 11 enheter har säkerhetsuppdateringen april 2023 (eller senare) installerad.

Mer information finns i Microsoft Entra uppdateringar av operativsystemet.

Aktivera Windows LAPS i Microsoft Entra:

- Logga in på Microsoft Entra.

- För inställningen Aktivera lokal administratörslösenordslösning (LAPS) väljer du Ja>Spara (överst på sidan).

Mer information finns i Aktivera Windows LAPS med Microsoft Entra.

Skapa en slutpunktssäkerhetsprincip i Intune:

- Logga in på Microsoft Intune administrationscenter.

- Välj Endpoint Security>Account Protection>Create Policy>Windows 10 and later>Local admin password solution (Windows LAPS)>Create.

Mer information finns i Skapa en LAPS-princip i Intune.

Säkerhetsbaslinjer

Du kan använda säkerhetsbaslinjer för att tillämpa en uppsättning konfigurationer som är kända för att öka säkerheten för en Windows-slutpunkt. Mer information om säkerhetsbaslinjer finns i Säkerhetsbaslinjeinställningar för Windows MDM för Intune.

Baslinjer kan tillämpas med hjälp av de föreslagna inställningarna och anpassas enligt dina krav. Vissa inställningar i baslinjer kan orsaka oväntade resultat eller vara inkompatibla med appar och tjänster som körs på dina Windows-slutpunkter. Därför bör baslinjer testas isolerat. Använd endast baslinjen på en selektiv grupp med testslutpunkter utan några andra konfigurationsprofiler eller inställningar.

Kända problem med säkerhetsbaslinjer

Följande inställningar i Windows säkerhetsbaslinje kan orsaka problem med Windows Autopilot eller försök att installera appar som en standardanvändare:

- Säkerhetsalternativ för lokala principer\Beteende vid frågor om utökade administratörsbehörigheter (standard = Fråga efter medgivande på det skyddade skrivbordet)

- Standardbeteende för fråga om utökade privilegier (standard = Neka begäranden om utökade privilegier automatiskt)

Mer information finns i Windows Autopilot-principkonflikter.

Windows Update för företag

Windows Update för företag är molntekniken för att styra hur och när uppdateringar installeras på enheter. I Intune kan Windows Update för företag konfigureras med hjälp av:

Mer information finns i:

- Lär dig mer om att använda Windows Update för företag i Microsoft Intune

- Modul 4.2 – Windows Update för affärsprinciper från videoserien Intune for Education Deployment Workshop

Om du vill ha mer detaljerad kontroll för Windows Uppdateringar och du använder Configuration Manager bör du överväga samhantering.

Fas 4 – Tillämpa anpassningar och granska din lokala konfiguration

I den här fasen tillämpar du organisationsspecifika inställningar, appar och granskar din lokala konfiguration. Fasen hjälper dig att skapa eventuella anpassningar som är specifika för din organisation. Observera de olika komponenterna i Windows, hur du kan granska befintliga konfigurationer från en lokal AD-grupprincip-miljö och tillämpa dem på molnbaserade slutpunkter. Det finns avsnitt för vart och ett av följande områden:

- Microsoft Edge

- Start- och aktivitetsfältets layout

- Inställningskatalog

- Enhetsbegränsningar

- Leveransoptimering

- Lokala administratörer

- migrering av grupprincip till MDM-inställning

- Skript

- Mappa nätverksenheter och skrivare

- Program

Microsoft Edge

Microsoft Edge-distribution

Microsoft Edge ingår på enheter som kör:

- Windows 11

- Windows 10 20H2 eller senare

- Windows 10 1803 eller senare, med den kumulativa månatliga säkerhetsuppdateringen maj 2021 eller senare

När användarna har loggat in uppdateras Microsoft Edge automatiskt. Om du vill utlösa en uppdatering för Microsoft Edge under distributionen kan du köra följande kommando:

Start-Process -FilePath "C:\Program Files (x86)\Microsoft\EdgeUpdate\MicrosoftEdgeUpdate.exe" -argumentlist "/silent /install appguid={56EB18F8-B008-4CBD-B6D2-8C97FE7E9062}&appname=Microsoft%20Edge&needsadmin=True"

Om du vill distribuera Microsoft Edge till tidigare versioner av Windows går du till Lägg till Microsoft Edge för Windows för att Microsoft Intune.

Microsoft Edge-konfiguration

Två komponenter i Microsoft Edge-upplevelsen, som gäller när användare loggar in med sina Microsoft 365-autentiseringsuppgifter, kan konfigureras från Microsoft 365 Admin Center.

Du kan anpassa logotypen för startsidan i Microsoft Edge genom att konfigurera avsnittet Din organisation i Administrationscenter för Microsoft 365. Mer information finns i Anpassa Microsoft 365-temat för din organisation.

Standardupplevelsen för den nya fliksidan i Microsoft Edge innehåller Office 365 information och anpassade nyheter. Hur den här sidan visas kan anpassas från Administrationscenter för Microsoft 365 på inställningar>organisationsinställningar>Nyheter>Microsoft Edge ny fliksida.

Du kan också ange andra inställningar för Microsoft Edge med hjälp av katalogprofiler för inställningar. Du kanske till exempel vill konfigurera specifika synkroniseringsinställningar för din organisation.

- Microsoft Edge

- Konfigurera listan över typer som undantas från synkronisering – lösenord

Start- och aktivitetsfältets layout

Du kan anpassa och ange en standardlayout för start och aktivitetsfältet med hjälp av Intune.

För Windows 10:

- Mer information om anpassning av start- och aktivitetsfältet finns i Hantera Windows Start- och aktivitetsfältets layout (Windows).

- Om du vill skapa en start- och aktivitetsfältslayout går du till Anpassa och exportera Startlayout (Windows).

När layouten har skapats kan den laddas upp till Intune genom att konfigurera en profil för enhetsbegränsningar. Inställningen finns under kategorin Start .

För Windows 11:

- Om du vill skapa och använda en Start-menylayout går du till Anpassa Start-menylayouten på Windows 11.

- Om du vill skapa och använda en layout för aktivitetsfältet går du till Anpassa aktivitetsfältet på Windows 11.

Inställningskatalog

Inställningskatalogen är en enda plats där alla konfigurerbara Windows-inställningar visas. Den här funktionen förenklar hur du skapar en princip och hur du ser alla tillgängliga inställningar. Mer information finns i Skapa en princip med hjälp av inställningskatalogen i Microsoft Intune.

Obs!

Vissa inställningar kanske inte är tillgängliga i katalogen men är tillgängliga i Mallar för Intune enhetskonfigurationsprofiler.

Många av de inställningar som du är bekant med från grupprincipen är redan tillgängliga i inställningskatalogen. Mer information finns i Det senaste i grupprincip inställningsparitet i Mobile Enhetshantering.

Om du tänker använda antingen ADMX-mallar eller inställningskatalogen (rekommenderas) måste du uppdatera dina enheter med uppdateringen av korrigeringstisdagen (september 2021) (KB5005565) för Windows 10 versioner 2004 och senare. Den här månatliga uppdateringen innehåller KB5005101 som ger MDM 1 400+ grupprincipinställningar. Om du inte tillämpar den här uppdateringen visas meddelandet "Ej tillämpligt" tillsammans med inställningen i Intune administrationscenter. Från och med maj 2022 fungerar de här ytterligare inställningarna även för Pro-versionerna av Windows 10/11 från och med maj 2022, men de här ytterligare inställningarna fungerar nu också på Pro-versionerna av Windows 10/11. Om du använder Pro-versionerna av Windows 10/11 kontrollerar du att du installerar KB5013942 eller senare på Windows 10 och KB5013943 eller senare på Windows 11 enligt den senaste i grupprincip inställningsparitet i Mobile Enhetshantering.

Följande är några inställningar som är tillgängliga i inställningskatalogen som kan vara relevanta för din organisation:

Önskad klientdomän för Azure Active Directory

Den här inställningen konfigurerar det önskade klientdomännamnet som ska läggas till i en användares användarnamn. Med en önskad klientdomän kan användarna logga in på Microsoft Entra slutpunkter med endast sitt användarnamn i stället för hela UPN så länge användarens domännamn matchar den önskade klientdomänen. För användare som har olika domännamn kan de skriva hela sitt UPN.Inställningen finns i:

- Autentisering

- Föredraget AAD-klientorganisationsdomännamn – Ange domännamn, till exempel

contoso.onmicrosoft.com.

- Föredraget AAD-klientorganisationsdomännamn – Ange domännamn, till exempel

- Autentisering

Windows Spotlight

Som standard är flera konsumentfunktioner i Windows aktiverade, vilket resulterar i att valda Store-appar installeras och förslag från tredje part på låsskärmen. Du kan styra detta med hjälp av avsnittet Erfarenhet i inställningskatalogen.- Upplevelse

- Tillåt Windows-konsumentfunktioner – Blockera

- Tillåt förslag från tredje part i Windows Spotlight (användare) – Blockera

- Upplevelse

Microsoft Store

Organisationer vill vanligtvis begränsa de program som kan installeras på slutpunkter. Använd den här inställningen om din organisation vill styra vilka program som kan installeras från Microsoft Store. Den här inställningen hindrar användare från att installera program om de inte är godkända.- Microsoft App Store

Kräv endast privat lagring – endast privat butik är aktiverat

Obs!

Den här inställningen gäller för Windows 10. På Windows 11 blockerar den här inställningen åtkomsten till den offentliga Microsoft Store. En privat butik kommer till Windows 11. Mer information finns i:

- Microsoft App Store

Blockera spel

Organisationer kanske föredrar att företagsslutpunkter inte kan användas för att spela spel. Sidan Spel i appen Inställningar kan döljas helt med hjälp av följande inställning. Mer information på inställningssidans synlighet finns i CSP-dokumentationen och URI-schemareferensen för ms-settings.- Inställningar

- Sidsynlighetslista – hide:gaming-gamebar; gaming-gamedvr; spelsändningar. gaming-gamemode; gaming-trueplay; gaming-xboxnetworking; quietmomentsgame

- Inställningar

Kontrollera chattikonens synlighet i aktivitetsfältet Synligheten för chattikonen i Windows 11 aktivitetsfältet kan styras med hjälp av csp-principen.

- Upplevelse

- Konfigurera chattikon – inaktiverad

- Upplevelse

Kontrollera vilka klientorganisationer som Teams-skrivbordsklienten kan logga in på

När den här principen har konfigurerats på en enhet kan användarna bara logga in med konton som finns i en Microsoft Entra klientorganisation som ingår i listan över tillåtna klienter som definieras i den här principen. Listan över tillåtna klientorganisationer är en kommaavgränsad lista över Microsoft Entra klientorganisations-ID:t. Genom att ange den här principen och definiera en Microsoft Entra klientorganisation blockerar du även inloggning till Teams för personligt bruk. Mer information finns i Så här begränsar du inloggningen på stationära enheter.

- Administrativa mallar \ Microsoft Teams

- Begränsa inloggningen till Teams till konton i specifika klientorganisationer (användare) – Aktiverad

- Administrativa mallar \ Microsoft Teams

Enhetsbegränsningar

Mallar för Begränsningar för Windows-enheter innehåller många av de inställningar som krävs för att skydda och hantera en Windows-slutpunkt med hjälp av Windows Configuration Service Providers (CSP:er). Fler av de här inställningarna kommer att göras tillgängliga i inställningskatalogen över tid. Mer information finns i Enhetsbegränsningar.

Om du vill skapa en profil som använder mallen Enhetsbegränsningar går du till Microsoft Intune administrationscenter och går till Enhetskonfiguration>>Skapa> Välj Windows 10 och senare för eller Plattform och mallar för Profiltyp>Enhetsbegränsningar.

URL för skrivbordsbakgrundsbild (endast stationär dator)

Använd den här inställningen om du vill ange en bakgrundsbild på SKU:er för Windows Enterprise eller Windows Education. Du är värd för filen online eller refererar till en fil som har kopierats lokalt. Om du vill konfigurera den här inställningen går du till fliken Konfigurationsinställningar i profilen Enhetsbegränsningar , expanderar Anpassning och konfigurerar URL för skrivbordsbakgrundsbild (endast skrivbord).Kräv att användare ansluter till ett nätverk under enhetskonfigurationen

Den här inställningen minskar risken för att en enhet kan hoppa över Windows Autopilot om datorn återställs. Den här inställningen kräver att enheter har en nätverksanslutning under välkomstfasen. Om du vill konfigurera den här inställningen går du till fliken Konfigurationsinställningar i profilen Enhetsbegränsningar , expanderar Allmänt och konfigurerar Kräv att användare ansluter till nätverket under enhetskonfigurationen.Obs!

Inställningen börjar gälla nästa gång enheten rensas eller återställs.

Leveransoptimering

Leveransoptimering används för att minska bandbreddsförbrukningen genom att dela arbetet med att ladda ned paket som stöds mellan flera slutpunkter. Leveransoptimering är en självorganisering av distribuerad cache som gör det möjligt för klienter att ladda ned dessa paket från alternativa källor, till exempel peer-datorer i nätverket. Dessa peer-källor kompletterar de traditionella Internetbaserade servrarna. Du kan ta reda på alla inställningar som är tillgängliga för leveransoptimering och vilka typer av nedladdningar som stöds i Leveransoptimering för Windows-uppdateringar.

Om du vill använda inställningar för leveransoptimering skapar du en Intune profil för leveransoptimering eller en katalogprofil för inställningar.

Några inställningar som ofta används av organisationer är:

- Begränsa peer-markering – undernät. Den här inställningen begränsar peer-cachelagring till datorer i samma undernät.

- Grupp-ID. Leveransoptimeringsklienter kan konfigureras för att endast dela innehåll med enheter i samma grupp. Grupp-ID:t kan konfigureras direkt genom att skicka ett GUID via en princip eller använda DHCP-alternativ i DHCP-omfång.

Kunder som använder Microsoft Configuration Manager kan distribuera anslutna cacheservrar som kan användas som värd för leveransoptimeringsinnehåll. Mer information finns i Microsoft Connected Cache i Configuration Manager.

Lokala administratörer

Om det bara finns en användargrupp som behöver lokal administratörsåtkomst till alla Microsoft Entra anslutna Windows-enheter kan du lägga till dem i den Microsoft Entra anslutna lokala administratören för enheten.

Du kan ha ett krav på att IT-supportavdelningen eller annan supportpersonal ska ha lokal administratörsbehörighet för en utvald grupp med enheter. Med Windows 2004 eller senare kan du uppfylla det här kravet med hjälp av följande konfigurationstjänstleverantörer (CSP:er).

- Vi rekommenderar att du använder CSP för lokala användare och grupper, vilket kräver Windows 10 20H2 eller senare.

- Om du har Windows 10 20H1 (2004) använder du CSP:n Restricted Groups (ingen uppdateringsåtgärd, ersätt endast).

- Windows-versioner före Windows 10 20H1 (2004) kan inte använda grupper, endast enskilda konton.

Mer information finns i Så här hanterar du den lokala administratörsgruppen på Microsoft Entra anslutna enheter

migrering av grupprincip till MDM-inställning

Det finns flera alternativ för att skapa enhetskonfigurationen när du överväger en migrering från grupprincip till molnbaserad enhetshantering:

- Börja om och tillämpa anpassade inställningar efter behov.

- Granska befintliga grupprinciper och tillämpa nödvändiga inställningar. Du kan använda verktyg för att hjälpa till, till exempel grupprincip analys.

- Använd grupprincip analys för att skapa profiler för enhetskonfiguration direkt för inställningar som stöds.

Övergången till en molnbaserad Windows-slutpunkt utgör en möjlighet att granska dina krav på slutanvändarberäkning och upprätta en ny konfiguration för framtiden. Börja om möjligt med en minimal uppsättning principer. Undvik att vidarebefordra onödiga eller äldre inställningar från en domänansluten miljö eller äldre operativsystem, till exempel Windows 7 eller Windows XP.

Börja om på nytt genom att granska dina aktuella krav och implementera en minimal samling inställningar för att uppfylla dessa krav. Kraven kan omfatta reglerande eller obligatoriska säkerhetsinställningar och inställningar för att förbättra slutanvändarupplevelsen. Företaget skapar en lista med krav, inte IT. Varje inställning ska dokumenteras, förstås och bör tjäna ett syfte.

Att migrera inställningar från befintliga grupprinciper till MDM (Microsoft Intune) är inte den bästa metoden. När du övergår till molnbaserade Windows bör avsikten inte vara att lyfta och ändra befintliga grupprincipinställningar. Tänk i stället på målgruppen och vilka inställningar de behöver. Det är tidskrävande och sannolikt opraktiskt att granska varje grupprincipinställning i din miljö för att fastställa dess relevans och kompatibilitet med en modern hanterad enhet. Undvik att försöka utvärdera varje grupprincip och individuell inställning. Fokusera i stället på att utvärdera de vanliga principer som täcker de flesta enheter och scenarier.

Identifiera i stället de grupprincipinställningar som är obligatoriska och granska inställningarna mot tillgängliga MDM-inställningar. Eventuella luckor skulle representera blockerare som kan hindra dig från att gå vidare med en molnbaserad enhet om de inte är lösta. Verktyg som grupprincip analys kan användas för att analysera grupprincipinställningar och avgöra om de kan migreras till MDM-principer eller inte.

Skript

Du kan använda PowerShell-skript för alla inställningar eller anpassningar som du behöver konfigurera utanför de inbyggda konfigurationsprofilerna. Mer information finns i Lägga till PowerShell-skript till Windows-enheter i Microsoft Intune.

Mappa nätverksenheter och skrivare

Molnbaserade scenarier har ingen inbyggd lösning för mappade nätverksenheter. I stället rekommenderar vi att användarna migrerar till Teams, SharePoint och OneDrive för företag. Om migrering inte är möjligt bör du överväga att använda skript om det behövs.

För personlig lagring, i steg 8 – Konfigurera inställningar för en optimal Microsoft 365-upplevelse, konfigurerade vi flytt av onedrive-känd mapp. Mer information finns i Omdirigera kända mappar.

För dokumentlagring kan användarna också dra nytta av SharePoint-integrering med Utforskaren och möjligheten att synkronisera bibliotek lokalt, enligt beskrivningen här: Synkronisera SharePoint- och Teams-filer med datorn.

Om du använder office-dokumentmallar för företag, som vanligtvis finns på interna servrar, bör du överväga den nyare molnbaserade motsvarigheten som gör att användarna kan komma åt mallarna var som helst.

För utskriftslösningar bör du överväga Universal Print. Mer information finns i:

- Vad är Universell utskrift?

- Tillkännagivande av allmän tillgänglighet för universell utskrift

- Uppgifter som du kan utföra med hjälp av inställningskatalogen i Intune

Program

Intune stöder distribution av många olika Typer av Windows-program.

- Windows Installer (MSI) – Lägg till en verksamhetsspecifik Windows-app i Microsoft Intune

- MSIX – Lägg till en verksamhetsspecifik Windows-app i Microsoft Intune

- Win32-appar (MSI, EXE, skriptinstallationsprogram) – Win32-apphantering i Microsoft Intune

- Store-appar – Lägga till Microsoft Store-appar i Microsoft Intune

- Webblänkar – Lägga till webbappar i Microsoft Intune

Om du har program som använder INSTALLATIONsprogram för MSI, EXE eller skript kan du distribuera alla dessa program med win32-apphantering i Microsoft Intune. Omsluter dessa installationsprogram i Win32-format ger mer flexibilitet och fördelar, inklusive meddelanden, leveransoptimering, beroenden, identifieringsregler och stöd för sidan Registreringsstatus i Windows Autopilot.

Obs!

För att förhindra konflikter under installationen rekommenderar vi att du håller dig till att använda verksamhetsspecifika Windows-appar eller Win32-appfunktioner exklusivt. Om du har program som paketeras som .msi eller .exekan de konverteras till Win32-appar (.intunewin) med hjälp av Microsoft Win32 Content Prep Tool, som är tillgängligt från GitHub.

Fas 5 – Distribuera i stor skala med Windows Autopilot

Nu när du har konfigurerat din molnbaserade Windows-slutpunkt och etablerat den med Windows Autopilot bör du överväga hur du kan importera fler enheter. Fundera också på hur du kan arbeta med din partner eller maskinvaruleverantör för att börja etablera nya slutpunkter från molnet. Granska följande resurser för att fastställa den bästa metoden för din organisation.

Om Windows Autopilot av någon anledning inte är rätt alternativ för dig finns det andra registreringsmetoder för Windows. Mer information finns i Intune registreringsmetoder för Windows-enheter.

Följ vägledningen för molnbaserade slutpunkter

- Översikt: Vad är molnbaserade slutpunkter?

- 🡺 Självstudie: Kom igång med molnbaserade Windows-slutpunkter (du är här)

- Koncept: Microsoft Entra ansluten jämfört med Hybrid Microsoft Entra ansluten

- Koncept: Molnbaserade slutpunkter och lokala resurser

- Planeringsguide på hög nivå

- Kända problem och viktig information

Användbara onlineresurser

- Samhantering för Windows-enheter

- Aktivering av Windows-prenumeration

- Konfigurera en Intune princip för enhetsefterlevnad som kan tillåta eller neka åtkomst till resurser baserat på en princip för Microsoft Entra villkorlig åtkomst

- Lägg till Store-appar

- Lägga till Win32-appar

- Använda certifikat för autentisering i Intune

- Distribuera nätverksprofiler, inklusive VPN och Wi-Fi

- Distribuera Multi-Factor Authentication

- Säkerhetsbaslinje för Microsoft Edge

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för