Uppfylla regel- och efterlevnadskrav

Som en del av Nolltillit implementeringsvägledning beskriver den här artikeln affärsscenariot för att uppfylla regel- och efterlevnadskrav som kan vara tillämpliga för din organisation.

Oavsett komplexiteten i organisationens IT-miljö eller organisationens storlek läggs nya regelkrav som kan påverka din verksamhet kontinuerligt ihop. Dessa förordningar inkluderar Europaparlamentets allmänna dataskyddsförordning (GDPR), California Consumer Privacy Act (CCPA), en myriad av hälso- och sjukvårds- och finansiella informationsregler och krav på datahemvist.

Processen för att uppfylla regel- och efterlevnadskrav kan vara lång, komplex och omständlig när den inte hanteras korrekt. Den här utmaningen har avsevärt ökat arbetsbelastningen för säkerhets-, efterlevnads- och regelteamen för att uppnå och bevisa efterlevnad, förbereda sig för en granskning och införa löpande bästa praxis.

En Nolltillit metod överskrider ofta vissa typer av krav som följer av efterlevnadsregler, till exempel de som styr åtkomsten till personuppgifter. Organisationer som har implementerat en Nolltillit metod kan upptäcka att de redan uppfyller vissa nya villkor eller enkelt kan bygga vidare på sin Nolltillit arkitektur för att vara kompatibla.

| Traditionella metoder för att uppfylla regel- och efterlevnadskrav | Modern metod för att uppfylla regel- och efterlevnadskrav med Nolltillit |

|---|---|

| Många organisationer använder olika äldre lösningar som är hopsydda. Dessa lösningar fungerar ofta inte sömlöst tillsammans, vilket exponerar infrastrukturluckor och ökar driftskostnaderna. Vissa oberoende "bästa av raslösningar" kan till och med förhindra efterlevnad av vissa regler medan de används för att uppfylla en annan. Ett vanligt exempel är användningen av kryptering för att säkerställa att behöriga personer hanterar data på ett säkert sätt. Men de flesta krypteringslösningar gör data ogenomskinliga för tjänster som dataförlustskydd (DLP), eDiscovery eller arkivering. Kryptering hindrar organisationen från att utföra due diligence på åtgärder som utförs av användare som använder krypterade data. Det här resultatet tvingar organisationer att fatta svåra och riskfyllda beslut, till exempel att antingen förbjuda all användning av kryptering på filnivå för överföring av känsliga data eller låta krypterade data gå utanför organisationen obetänkligt. |

Ena din säkerhetsstrategi och princip med en Nolltillit metod delar upp silor mellan IT-team och system, vilket ger bättre synlighet och skydd i HELA IT-stacken. Inbyggda integrerade efterlevnadslösningar, till exempel de i Microsoft Purview, fungerar inte bara tillsammans för att stödja dina efterlevnadskrav och de i en Nolltillit metod, utan de gör det med fullständig transparens, vilket gör att varje lösning kan dra nytta av fördelarna med andra, till exempel kommunikationsefterlevnad som utnyttjar känslighetsetiketter i innehåll. Integrerade efterlevnadslösningar kan ge den täckning som krävs med minimala kompromisser, till exempel krypterat innehåll som bearbetas transparent av eDiscovery- eller DLP-lösningar. Synlighet i realtid möjliggör automatisk identifiering av tillgångar, inklusive kritiska tillgångar och arbetsbelastningar, medan efterlevnadsmandat kan tillämpas på dessa tillgångar genom klassificering och känslighetsetiketter. Genom att implementera en Nolltillit arkitektur kan du uppfylla regel- och efterlevnadskrav med en omfattande strategi. Användningen av Microsoft Purview-lösningar i en Nolltillit arkitektur hjälper dig att identifiera, styra, skydda och hantera hela organisationens dataegendom enligt de regler som påverkar din organisation. Nolltillit strategier omfattar ofta genomförande av kontroller som uppfyller eller överskrider vissa regelkrav, vilket minskar bördan av att utföra systemomfattande ändringar för att uppfylla nya regelkrav. |

Vägledningen i den här artikeln beskriver hur du kommer igång med Nolltillit som ett ramverk för att uppfylla dina regel- och efterlevnadskrav med fokus på hur du kommunicerar och arbetar med företagsledare och team i hela organisationen.

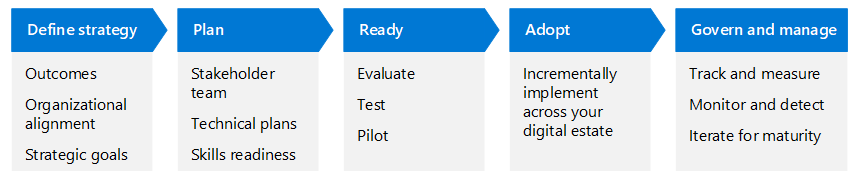

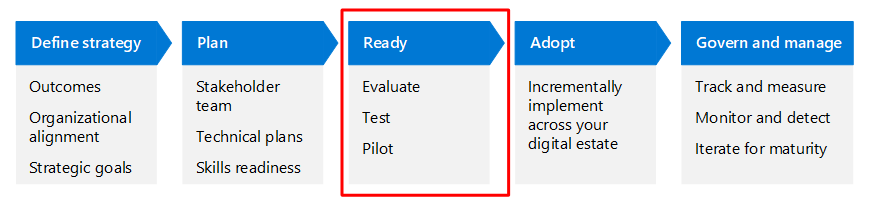

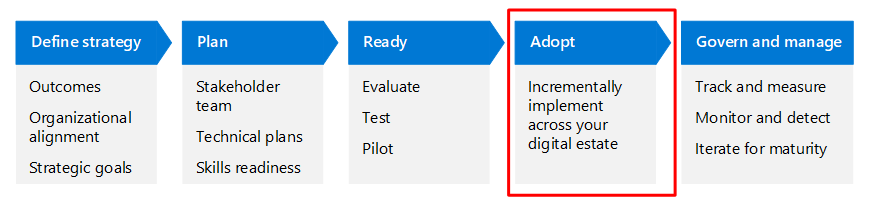

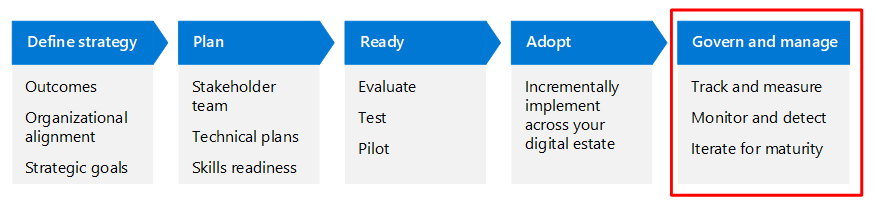

Den här artikeln använder samma livscykelfaser som Cloud Adoption Framework för Azure – Definiera strategi, Plan, Ready, Adopt och Govern and Manage – men anpassade för Nolltillit.

Följande tabell är en tillgänglig version av bilden.

| Definiera strategin | Planera | Klar | Implementera | Styra och hantera |

|---|---|---|---|---|

| Organisationsjustering Strategiska mål Resultat |

Intressentteam Tekniska planer Kunskapsberedskap |

Utvärdera Test Pilotprogram |

Implementera stegvis i din digitala egendom | Spåra och mäta Övervaka och identifiera Iterera för mognad |

Definiera strategifas

Fasen Definiera strategi är avgörande för att definiera och formalisera insatser för att hantera "Varför?" i det här scenariot. I den här fasen förstår du scenariot genom reglerings-, affärs-, IT-, drifts- och strategiska perspektiv.

Sedan definierar du de resultat som du kan mäta framgång mot i det här scenariot, så att du förstår att efterlevnad är en inkrementell och iterativ resa.

Den här artikeln föreslår motivationer och resultat som är relevanta för många organisationer. Använd dessa förslag för att anpassa strategin för din organisation baserat på dina unika behov.

Förstå dina företagsledares motivation

Även om Nolltillit kan bidra till att effektivisera processen för att uppfylla regelkraven, är kanske den största utmaningen att få stöd och bidrag från ledare i hela organisationen. Den här implementeringsvägledningen är utformad för att hjälpa dig att kommunicera med dem så att du kan få organisatorisk anpassning, definiera dina strategiska mål och identifiera resultat.

Att få anpassning börjar med att förstå vad som motiverar dina ledare och varför de bör bry sig om att uppfylla regelkrav. Följande tabell innehåller exempelperspektiv, men det är viktigt att du träffar var och en av dessa ledare och team och får en gemensam förståelse för varandras motivationer.

| Roll | Därför är det viktigt att uppfylla regelkraven |

|---|---|

| Verkställande direktör (VD) | Ansvarar för att säkra en organisationsstrategi som verifieras av externa granskningsorgan. Vd:n rapporterar främst till en styrelse som också kan utvärdera nivån på efterlevnaden av lagstiftningskrav i organisationen och årliga granskningsresultat. |

| Chief Marketing Officer (CMO) | Ansvarar för att säkerställa att konfidentiell företagsinformation inte delas externt enbart i marknadsföringssyfte. |

| Chief Information Officer (CIO) | Är vanligtvis informationsansvarig i organisationen och kommer att hållas ansvarig för informationsregulatorer. |

| Chief Technology Officer (CTO) | Ansvarig för att upprätthålla regelefterlevnad inom den digitala egendomen. |

| Chief Information Security Officer (CISO) | Ansvarig för implementering och efterlevnad av branschstandarder som tillhandahåller kontroller som är direkt relaterade till informationssäkerhetsefterlevnad. |

| Chief Operations Officer (COO) | Säkerställer att företagets principer och procedurer som rör informationssäkerhet, datasekretess och andra regelverk upprätthålls på driftsnivå. |

| Ekonomichef (CFO) | Utvärderar ekonomiska nackdelar och fördelar med efterlevnad, till exempel cyberförsäkring och skatteefterlevnad. |

| Chief Risk Officer (CRO) | Äger riskkomponenten i GRC-ramverket (Governance Risk and Compliance) i organisationen. Minimerar hot mot inkompatibilitet och efterlevnad. |

Olika delar av din organisation kan ha olika motivationer och incitament för att utföra arbetet med regel- och efterlevnadskrav. I följande tabell sammanfattas några av dessa motiveringar. Se till att få kontakt med dina intressenter för att förstå deras motiveringar.

| Ytdiagram | Motiveringar |

|---|---|

| Affärsbehov | För att uppfylla de regel- och lagstiftningskrav som gäller. |

| IT-behov | Implementera tekniker som automatiserar efterlevnaden av regel- och efterlevnadskrav, enligt organisationens definition inom ramen för identiteter, data, enheter (slutpunkter), program och infrastruktur. |

| Driftbehov | Implementera principer, procedurer och arbetsinstruktioner som refereras till och anpassas till relevanta branschstandarder och relevanta efterlevnadskrav. |

| Strategiska behov | Minska risken för intrång i nationell, regional och lokal lagstiftning samt potentiella ekonomiska och offentliga ryktesskador som kan uppstå till följd av överträdelser. |

Använda styrningspyramid för att informera strategin

Det viktigaste att komma ihåg med det här affärsscenariot är att det Nolltillit ramverket fungerar som en del av en större styrningsmodell som upprättar hierarkin för olika lagstiftnings-, lagstadgade, regelmässiga, policy- och processuella krav inom en organisation. I efterlevnads- och regelområdet kan det finnas många sätt att uppnå samma krav eller kontroll. Det är viktigt att ange att den här artikeln följer regelefterlevnad med hjälp av en Nolltillit metod.

En strategimodell som ofta används inom regelefterlevnad är styrningspyramiden som visas här.

Den här pyramiden illustrerar de olika nivåer på vilka de flesta organisationer hanterar IT-styrning . Från toppen av pyramiden till botten är dessa nivåer lagstiftning, standarder, policyer och procedurer och arbetsinstruktioner.

Toppen av pyramiden representerar den viktigaste nivån – lagstiftning. På den här nivån är variationen mellan organisationer mindre eftersom lagar tillämpas brett på många organisationer, även om nationella och affärsspecifika regler endast kan gälla för vissa företag och inte andra. Pyramidens bas, arbetsinstruktioner, representerar området med den största variationen och ytan av implementering mellan organisationer. Det här är den nivå som gör det möjligt för en organisation att utnyttja tekniken för att uppfylla de viktigare kraven för de högre nivåerna.

Till höger i pyramiden finns exempel på scenarier där organisationsefterlevnad kan leda till positiva affärsresultat och fördelar. Affärsrelevans skapar fler incitament för organisationer att ha en styrningsstrategi.

I följande tabell beskrivs hur de olika styrningsnivåerna till vänster i pyramiden kan ge de strategiska affärsfördelarna till höger.

| Styrningsnivå | Strategisk affärsrelevans och resultat |

|---|---|

| Lagstiftning och lagar, som anses vara kollektivt | Genom att skicka juridiska granskningar kan du undvika böter och påföljder och bygga upp konsumenternas förtroende och varumärkeslojalitet. |

| Standarder ger en tillförlitlig grund för människor att dela samma förväntningar om en produkt eller tjänst | Standarder ger kvalitetssäkring genom olika branschkvalitetskontroller. Vissa certifieringar har även cyberförsäkringsförmåner. |

| Principer och procedurer dokumenterar en organisations dagliga funktioner och åtgärder | Många manuella processer som rör styrning kan effektiviseras och automatiseras. |

| Arbetsinstruktioner beskriver hur du utför en process baserat på definierade principer och procedurer i detaljerade steg | De invecklade detaljerna i handböcker och instruktionsdokument kan effektiviseras med teknik. Detta kan avsevärt minska mänskliga fel och spara tid. Ett exempel är att använda principer för villkorsstyrd åtkomst i Microsoft Entra som en del av registreringsprocessen för anställda. |

Styrningspyramidmodellen hjälper till att fokusera prioriteringar:

Lagstiftningskrav och juridiska krav

Organisationer kan drabbas av allvarliga återverkningar om de inte följs.

Branschspecifika standarder och säkerhetsstandarder

Organisationer kan ha ett branschkrav för att vara kompatibla eller certifierade med en eller flera av dessa standarder. Det Nolltillit ramverket kan mappas mot olika standarder för säkerhet, informationssäkerhet och infrastrukturhantering.

Principer och procedurer

Organisationsspecifik och styr de mer inbyggda processerna i verksamheten.

Arbetsinstruktioner

Detaljerade kontroller som är mycket tekniska och anpassade för organisationer för att uppfylla principer och procedurer.

Det finns flera standarder som lägger till mest värde i områden i Nolltillit arkitektur. Om du fokuserar på följande standarder som gäller för dig får du större effekt:

Cis-riktmärken (Center for Internet Security) ger värdefull vägledning för principer för enhetshantering och slutpunktshantering. CIS Benchmarks innehåller implementeringsguider för Microsoft 365 och Microsoft Azure. Organisationer i alla branscher och vertikaler använder CIS-riktmärken för att hjälpa dem att uppnå säkerhets- och efterlevnadsmål. särskilt de som är verksamma i starkt reglerade miljöer.

National Institute of Standards and Technology (NIST) tillhandahåller NIST Special Publication (NIST SP 800-63-4 ipd) Digital Identity Guidelines. Dessa riktlinjer ger tekniska krav för federala myndigheter som implementerar digitala identitetstjänster och är inte avsedda att begränsa utvecklingen eller användningen av standarder utanför detta syfte. Det är viktigt att notera att dessa krav ställs för att förbättra befintliga protokoll som ingår i Nolltillit strategi. Både statliga och offentliga organisationer särskilt i USA prenumerera på NIST, men börsnoterade företag kan också använda de vägledande principerna inom ramen. NIST ger också hjälp med att implementera en Nolltillit arkitektur i de publikationer som ingår i NIST SP 1800-35.

Den nyligen reviderade STANDARDEN ISO 27002:2022 rekommenderas för övergripande datastyrning och informationssäkerhet. Bilaga A-kontrollerna utgör dock en bra grund för att skapa en checklista för säkerhetskontroller, som senare kan omvandlas till genomförbara mål.

ISO 27001:2022 innehåller också omfattande riktlinjer för hur riskhantering kan implementeras i samband med informationssäkerhet. Detta kan vara särskilt fördelaktigt med antalet mått som är tillgängliga för användare i de flesta portaler och instrumentpaneler.

Standarder som dessa kan prioriteras för att ge din organisation en baslinje med principer och kontroller för att uppfylla vanliga krav.

Microsoft tillhandahåller Microsoft Purview Compliance Manager för att hjälpa dig att planera och följa förloppet mot mötesstandarder som gäller för din organisation. Efterlevnadshanteraren kan hjälpa dig under hela din efterlevnadsresa, från att inventera dina dataskyddsrisker till att hantera komplexiteten i att implementera kontroller, hålla dig uppdaterad med regler och certifieringar och rapportera till granskare.

Definiera din strategi

Ur ett efterlevnadsperspektiv bör din organisation definiera sin strategi enligt den inbyggda GRC-metoden. Om organisationen inte prenumererar på en specifik standard, princip eller ramverk ska en utvärderingsmall hämtas från Efterlevnadshanteraren. Varje aktiv Microsoft 365-prenumeration tilldelas en dataskyddsbaslinje som kan mappas mot Nolltillit distributionsriktlinjer. Den här baslinjen ger dina implementerare en bra utgångspunkt för hur den praktiska implementeringen av Nolltillit ur ett efterlevnadsperspektiv ska se ut. Dessa dokumenterade kontroller kan senare konverteras till mätbara mål. Dessa mål bör vara specifika, mätbara, uppnåeliga, realistiska och tidsbundna (SMART).

Mallen För dataskyddsbaslinje i Efterlevnadshanteraren integreras 36 åtgärder för Nolltillit, justerade i följande kontrollfamiljer:

- Nolltillit program

- utvecklingsvägledning för Nolltillit app

- Nolltillit slutpunkt

- Nolltillit data

- Nolltillit identitet

- Nolltillit infrastruktur

- Nolltillit Nätverk

- Nolltillit Synlighet, automatisering och orkestrering

Dessa överensstämmer starkt med Nolltillit referensarkitektur, som visas här.

Planera fas

Många organisationer kan ha en metod med fyra steg för dessa tekniska aktiviteter, som sammanfattas i följande tabell.

| Steg 1 | Steg 2 | Steg 3 | Steg 4 |

|---|---|---|---|

| Identifiera regelkrav som gäller för din organisation. Använd Efterlevnadshanteraren för att identifiera regler som kan påverka ditt företag, utvärdera efterlevnaden av de krav på hög nivå som följer av dessa föreskrifter och planera reparation för identifierade luckor. Granska den aktuella vägledningen för regler som gäller för din organisation. |

Använd innehållsutforskaren i Microsoft Purview för att identifiera data som omfattas av regelkrav och utvärdera dess risk och exponering. Definiera anpassade klassificerare för att anpassa den här funktionen till dina affärsbehov. Utvärdera kraven för informationsskydd, till exempel principer för datakvarhållning och hantering av arkivhandlingar, och implementera sedan grundläggande principer för informationsskydd och datastyrning med hjälp av kvarhållnings- och känslighetsetiketter. Implementera grundläggande DLP-principer för att kontrollera flödet av reglerad information. Implementera principer för kommunikationsefterlevnad om det krävs enligt föreskrifter. |

Utöka principer för hantering av datalivscykler med automatisering. Konfigurera partitionerings- och isoleringskontroller med hjälp av känslighetsetiketter, DLP eller informationsbarriärer om det krävs enligt regler. Expandera informationsskyddsprinciper genom att implementera containeretiketter, automatisk och obligatorisk etikettering och striktare DLP-principer. Expandera sedan dessa principer till lokala data, enheter (slutpunkter) och molntjänster från tredje part med hjälp av andra funktioner i Microsoft Purview. Utvärderar efterlevnaden igen med Efterlevnadshanteraren och identifierar och åtgärdar återstående luckor. |

Använd Microsoft Sentinel för att skapa rapporter baserat på den enhetliga granskningsloggen för att kontinuerligt utvärdera och inventera efterlevnadsstatusen för din information. Fortsätt att använda Efterlevnadshanteraren kontinuerligt för att identifiera och åtgärda återstående luckor och uppfylla kraven i nya eller uppdaterade regler. |

Om den här stegvisa metoden fungerar för din organisation kan du använda:

Detta nedladdningsbara PowerPoint-bildspel för att presentera och spåra dina framsteg genom dessa steg och mål för företagsledare och andra intressenter. Här är bilden för det här affärsscenariot.

Den här Excel-arbetsboken för att tilldela ägare och spåra dina framsteg för dessa steg, mål och deras uppgifter. Här är kalkylbladet för det här affärsscenariot.

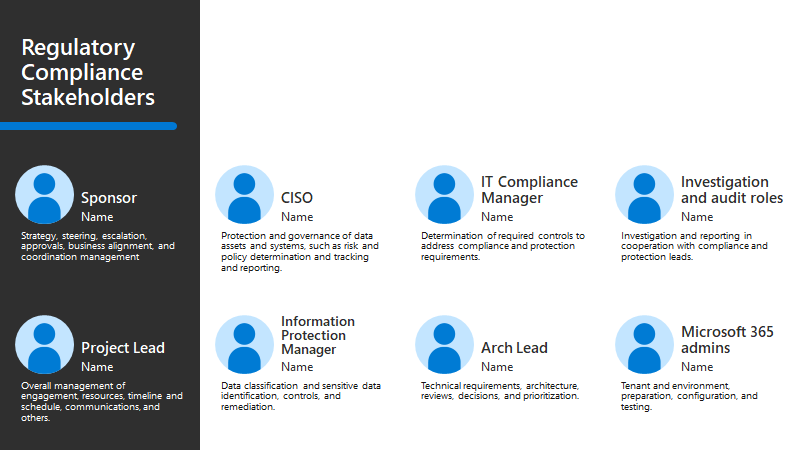

Intressentteam

Ditt intressentteam för det här affärsscenariot innehåller ledare i hela organisationen som investeras i din säkerhetsstatus och som sannolikt kommer att innehålla följande roller:

| Programledare och tekniska ägare | Ansvar |

|---|---|

| Sponsor | Strategi, styrning, eskalering, strategi, affärsanpassning och samordningshantering. |

| Projektledare | Övergripande hantering av engagemang, resurser, tidslinje och schema, kommunikation med mera. |

| CISO | Skydd och styrning av datatillgångar och system, till exempel risk- och principbestämning samt spårning och rapportering. |

| IT Compliance Manager | Bestämning av nödvändiga kontroller för att hantera efterlevnads- och skyddskraven. |

| Slutanvändares säkerhet och användbarhet (EUC) lead | Representation av dina anställda. |

| Undersöknings- och granskningsroller | Utredning och rapportering i samarbete med efterlevnads- och skyddsledare. |

| Informationsskyddshanterare | Dataklassificering och känslig dataidentifiering, kontroller och reparation. |

| Arkitekturledare | Tekniska krav, arkitektur, granskningar, beslut och prioritering. |

| Microsoft 365-administratörer | Klientorganisation och miljö, förberedelse, konfiguration, testning. |

PowerPoint-bildspelet med resurser för det här implementeringsinnehållet innehåller följande bild med en intressentvy som du kan anpassa för din egen organisation.

Tekniska planer och kompetensberedskap

Microsoft tillhandahåller resurser som hjälper dig att uppfylla regel- och efterlevnadskrav. Följande avsnitt belyser resurser för specifika mål i de fyra faser som tidigare definierats.

Fas 1

I steg 1 identifierar du de regler som gäller för din organisation och börjar använda Efterlevnadshanteraren. Du kan också granska de regler som gäller för din organisation.

| Mål för steg 1 | Resurser |

|---|---|

| Identifiera efterlevnadskrav med hjälp av styrningspyramiden. | Utvärderingar av Efterlevnadshanteraren |

| Använd Efterlevnadshanteraren för att utvärdera efterlevnad och planera åtgärder för identifierade luckor. | Besök efterlevnadsportal i Microsoft Purview och granska alla kundhanterade förbättringsåtgärder som är relevanta för din organisation. |

| Granska den aktuella vägledningen för regler som gäller för din organisation. | Se följande tabell. |

Den här tabellen innehåller vanliga regler eller standarder.

| Reglering eller standard | Resurser |

|---|---|

| National Institute of Standards and Technology (NIST) | Konfigurera Microsoft Entra-ID för att uppfylla NIST-autentiseringsnivåer |

| Federal Risk and Authorization Management Program (FedRAMP) | Konfigurera Microsoft Entra-ID så att det uppfyller FedRAMP-nivån med hög påverkan |

| Certifiering av cybersäkerhetsmognadsmodell (CMMC) | Konfigurera Microsoft Entra-ID för CMMC-efterlevnad |

| Exekutiv order om att förbättra nationens cybersäkerhet (EO 14028) | Uppfylla identitetskraven i memorandum 22-09 med Microsoft Entra-ID |

| Health Insurance Portability and Accountability Act från 1996 (HIPAA) | Konfigurera Microsoft Entra-ID för HIPAA-efterlevnad |

| Payment Card Industry Security Standards Council (PCI SSC) | Vägledning för Microsoft Entra PCI-DSS |

| Regler för finansiella tjänster | Viktiga överväganden för efterlevnad och säkerhet för amerikanska bank- och kapitalmarknader

|

| Nordamerika Electric Reliability Corporation (NERC) | Viktiga överväganden för efterlevnad och säkerhet för energiindustrin |

Steg 2

I steg 2 börjar du implementera kontroller för data som inte redan finns. Mer vägledning för planering och distribution av informationsskyddskontroller finns i guiden Identifiera och skydda känsliga affärsdata Nolltillit implementering.

| Mål för steg 2 | Resurser |

|---|---|

| Använd innehållsutforskaren för att identifiera reglerade data. | Kom igång med Innehållsutforskaren Innehållsutforskaren kan hjälpa dig att granska den aktuella exponeringen av reglerade data och utvärdera dess efterlevnad av föreskrifter som dikterar var de måste lagras och hur de måste skyddas. Skapa anpassade typer av känslig information |

| Implementera grundläggande principer för datastyrning och informationsskydd med hjälp av kvarhållnings- och känslighetsetiketter. | Läs mer om kvarhållningsprinciper och etiketter som ska behållas eller tas bort Läs mer om känslighetsetiketter |

| Verifiera dina DLP- och krypteringsprinciper. | Skydd mot dataförlust i Purview Kryptering med känslighetsetiketter Kryptering för Office 365 |

| Implementera kommunikationsprinciper (om tillämpligt). | Skapa och hantera principer för kommunikationsefterlevnad |

Steg 3

I steg 3 börjar du automatisera dina principer för datastyrning för kvarhållning och borttagning, inklusive användning av anpassningsbara omfång.

Det här steget omfattar implementering av kontroller för segregation och isolering. NIST föreskriver till exempel värdprojekt i en isolerad miljö om dessa projekt avser specifika typer av klassificerat arbete för och med den USA regeringen. I vissa scenarier kräver regler för finansiella tjänster partitioneringsmiljöer för att förhindra att anställda i olika delar av verksamheten kommunicerar med varandra.

| Mål för steg 3 | Resurser |

|---|---|

| Utöka principer för hantering av datalivscykler med automatisering. | Datalivscykelhantering |

| Konfigurera partitionerings- och isoleringskontroller (om tillämpligt). | Informationsbarriärer Dataförlustskydd Åtkomst mellan klientorganisationer |

| Expandera informationsskyddsprinciper till andra arbetsbelastningar. | Lär dig mer om informationsskyddsskannern Använda principer för dataförlustskydd för molnappar som inte kommer från Microsoft Dataförlustskydd och Microsoft Teams Använda dataförlustskydd för slutpunkter Använda känslighetsetiketter för att skydda innehåll i Microsoft Teams, Microsoft 365-grupper och SharePoint-webbplatser |

| Utvärderar efterlevnaden igen med Efterlevnadshanteraren. | Compliance Manager (Efterlevnadshanteraren) |

Steg 4

Målen i steg 4 handlar om att operationalisera det här scenariot genom att gå över till en kontinuerlig rörelse för att utvärdera efterlevnaden av dina tillgångar enligt tillämpliga regler och standarder.

| Mål för steg 4 | Resurser |

|---|---|

| Utvärdera och inventera efterlevnadsstatusen för resurser kontinuerligt. | Den här artikeln har identifierat alla nödvändiga verktyg och för det här målet bildar du en upprepningsbar, iterativ process som möjliggör kontinuerlig övervakning av resurser och tillgångar i den digitala egendomen. Sök i granskningsloggen i efterlevnadsportalen |

| Använd Microsoft Sentinel för att skapa rapporter för att mäta efterlevnad. | Använd Microsoft Sentinel för att skapa rapporter baserat på den enhetliga granskningsloggen för att utvärdera och mäta efterlevnad och demonstrera kontrollernas effektivitet. Log Analytics i Azure |

| Använd Efterlevnadshanteraren för att identifiera och åtgärda nya luckor. | Compliance Manager (Efterlevnadshanteraren) |

Klar fas

De flesta efterlevnadsarbete sker genom principframtvingande. Du avgör vilka villkor som måste uppfyllas för att uppnå efterlevnad och sedan skapa en princip eller uppsättning principer för att automatisera en uppsättning kontroller. Principframtvingande med Nolltillit skapar upprepningsbar verifiering för specifika efterlevnadskontroller som implementeras. Genom att skapa kontroller i den driftteknik som organisationen interagerar med varje dag blir det en enklare uppgift att uppnå granskningsberedskap.

Under fasen Klar utvärderar, testar och testar du de principer som du riktar in dig på för att se till att dessa aktiviteter uppnår de avsedda resultaten. Se till att dessa inte medför nya risker. I det här Nolltillit affärsscenariot är det viktigt att arbeta med dina intressenter som implementerar åtkomstkontroller, dataskydd och andra infrastrukturskydd. Rekommendationerna för att utvärdera, testa och testa principer för fjärr- och hybridarbete skiljer sig till exempel från rekommendationerna för att identifiera och skydda känsliga data i din digitala egendom.

Exempelkontroller

Varje pelare i Nolltillit kan mappas mot specifika kontroller inom ett regelverk eller ett standardramverk.

Exempel 1

Nolltillit för identitet mappas till Åtkomstkontrollhantering i Center for Internet Security (CIS)) Benchmark och bilaga A.9.2.2 Etablering av användaråtkomst i ISO 27001:2022.

I det här diagrammet definieras hantering av åtkomstkontroll i bilaga 9.2.2 i ISO 27001-kravstandarden, User Access Provisioning. Kraven för det här avsnittet uppfylls genom att multifaktorautentisering krävs.

Körningen av varje kontroll, till exempel tillämpningen av principer för villkorsstyrd åtkomst, är unik för varje organisation. Organisationens riskprofil tillsammans med en inventering av tillgångar bör skapa en korrekt yta och implementeringsomfattning.

Exempel 2

En av de mer uppenbara korrelationerna mellan Nolltillit arkitektur och branschstandarder omfattar informationsklassificering. Bilaga 8.2.1 från ISO 27001 föreskriver att:

- Information måste klassificeras i form av juridiska krav, värde, kritiskhet och känslighet för obehörigt avslöjande eller ändringar, helst klassificerade för att återspegla affärsaktivitet snarare än att hämma eller komplicera den.

I det här diagrammet används Microsoft Purview-dataklassificeringstjänsten för att definiera och tillämpa känslighetsetiketter på e-postmeddelanden, dokument och strukturerade data.

Exempel 3

Bilaga 8.1.1 I ISO 27001:2022 (Inventering av tillgångar) krävs att "alla tillgångar som är kopplade till informations- och informationsbehandlingsanläggningar måste identifieras och hanteras under livscykeln och alltid vara uppdaterade.".

Uppfyllandet av det här kontrollkravet kan uppnås genom implementeringen av Intune-enhetshantering. Det här kravet ger en tydlig redogörelse för inventering och rapporterar status för kompatibilitet för varje enhet mot definierade företags- eller branschprinciper.

För det här kontrollkravet använder du Microsoft Intune för att hantera enheter, inklusive att konfigurera efterlevnadsprinciper för att rapportera om enheternas efterlevnad mot de principer som du anger. Du kan också använda principer för villkorsstyrd åtkomst för att kräva enhetsefterlevnad under autentiserings- och auktoriseringsprocessen.

Exempel 4

Det mest omfattande exemplet på en pelare i Nolltillit som har mappats till branschstandarder skulle vara hotinformation och incidenthantering. Hela Microsoft Defender- och Microsoft Sentinel-produktbredden blir tillämplig i det här scenariot för att tillhandahålla djupgående analys och körning av hotinformation och incidenthantering i realtid.

I det här diagrammet tillhandahåller Microsoft Sentinel tillsammans med Microsoft Defender-verktyg hotinformation.

Anta fas

I implementeringsfasen implementerar du stegvis dina tekniska planer i din digitala egendom. Du måste kategorisera de tekniska planerna efter område och arbeta med motsvarande team för att utföra den här fasen.

För identitets- och enhetsåtkomst använder du en stegvis metod där du börjar med ett litet antal användare och enheter och sedan gradvis ökar distributionen så att den omfattar hela miljön. Detta beskrivs i scenariot säker fjärr- och hybridarbetsimplementering . Här följer ett exempel.

Implementering för att skydda data innebär att du samordnar arbetet och itererar när du går för att se till att de principer du skapar är lämpliga för din miljö. Detta beskrivs i scenariot Identifiera och skydda känsliga affärsdataimplementering . Här följer ett exempel.

Styra och hantera

Att uppfylla regel- och efterlevnadskrav är en pågående process. När du övergår till den här fasen övergår du till spårning och övervakning. Microsoft tillhandahåller en handfull verktyg som kan hjälpa dig.

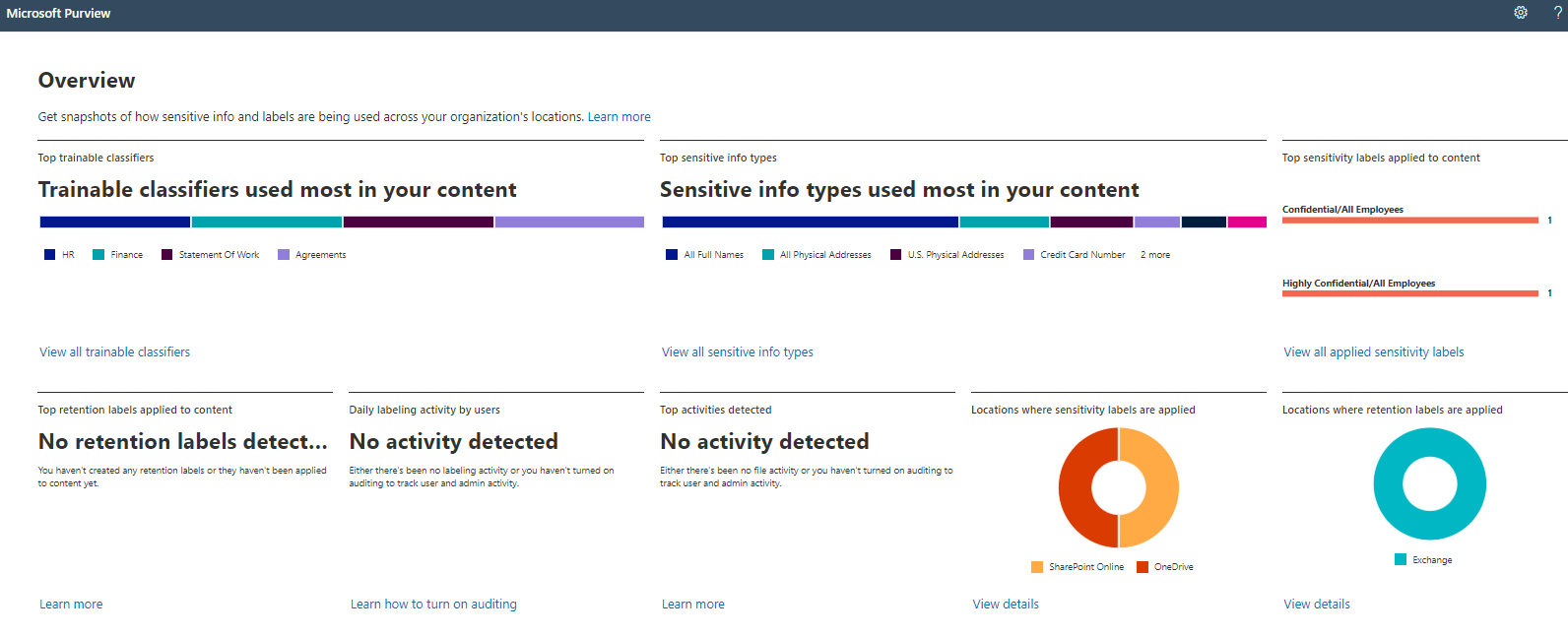

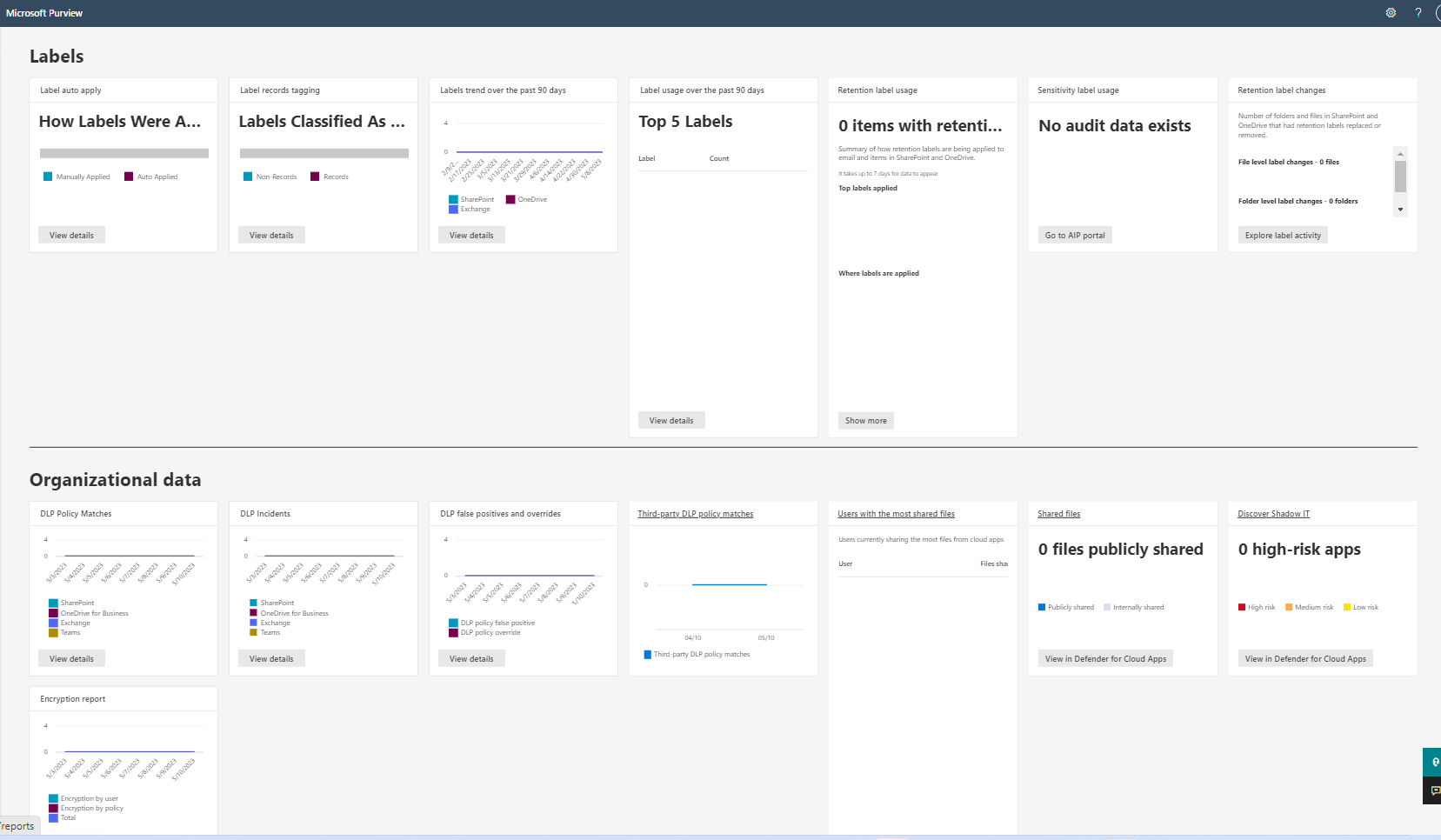

Du kan använda innehållsutforskaren för att övervaka statusen för organisationens efterlevnad. För dataklassificering ger innehållsutforskaren en vy över liggande och spridning av känslig information i din organisation. Från träningsbara klassificerare till olika typer av känsliga data – antingen via anpassningsbara omfång eller manuellt skapade känslighetsetiketter – kan administratörerna se om det föreskrivna känslighetsschemat tillämpas korrekt i hela organisationen. Detta är också en möjlighet att identifiera specifika riskområden där känslig information delas konsekvent i Exchange, SharePoint och OneDrive. Här följer ett exempel.

Genom att använda de större rapporteringsfunktionerna i efterlevnadsportal i Microsoft Purview kan du skapa och kvantifiera en makrovy av efterlevnad. Här följer ett exempel.

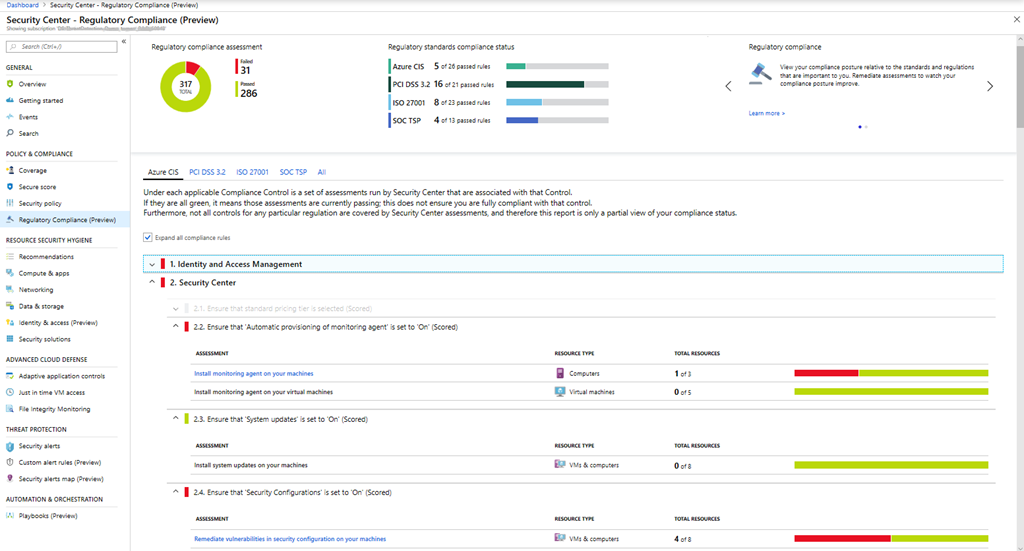

Samma tänkande och process kan tillämpas på Azure. Använd Defender för molnet-Regelefterlevnad för att fastställa en efterlevnadspoäng som liknar samma poäng som anges i Purview Compliance Manager. Poängen är anpassad till flera regelstandarder och ramverk i olika branschvertaler. Det är upp till din organisation att förstå vilka av dessa regler och ramverk som gäller för poängen. Statusen som tillhandahålls av den här instrumentpanelen visar en konstant realtidsbedömning av skickande och misslyckade utvärderingar med varje standard. Här följer ett exempel.

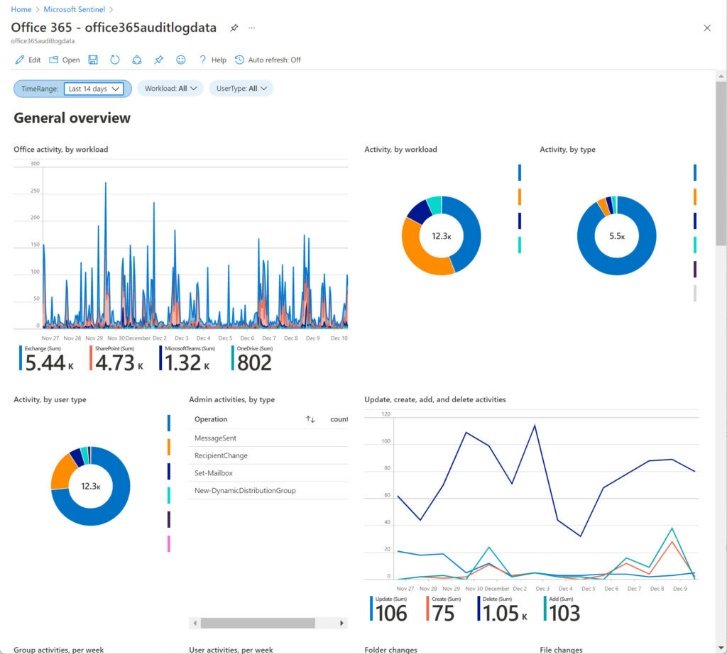

Purview-instrumentpanelerna ger en bred utvärdering som kan hjälpa dig att informera dina företagsledare och användas i avdelningsrapportering, till exempel en kvartalsgranskning. I ett mer operativt meddelande kan du använda Microsoft Sentinel genom att skapa en Log Analytics-arbetsyta för enhetliga granskningsloggdata. Den här arbetsytan kan anslutas till dina Microsoft 365-data och ge insikter om användaraktivitet. Här följer ett exempel.

Dessa data är anpassningsbara och kan användas tillsammans med de andra instrumentpanelerna för att kontextualisera regelkravet som är specifikt anpassat till organisationens strategi, riskprofil, mål och mål.

Nästa steg

- översikt över Nolltillit implementeringsramverk

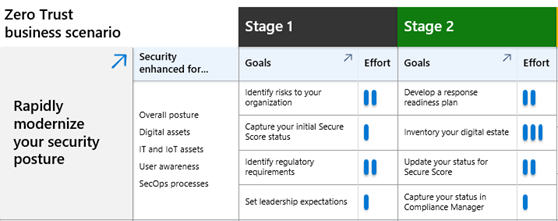

- Modernisera din säkerhetsstatus snabbt

- Skydda fjärr- och hybridarbete

- Identifiera och skydda känsliga affärsdata

- Förhindra eller minska affärsskador från ett intrång

Förloppsspårningsresurser

För alla Nolltillit affärsscenarier kan du använda följande förloppsspårningsresurser.

| Resurs för förloppsspårning | Det hjälper dig... | Har utformats för |

|---|---|---|

Adoption Scenario Plan Phase Grid nedladdningsbar Visio-fil eller PDF

|

Förstå enkelt säkerhetsförbättringarna för varje affärsscenario och hur mycket arbete som krävs för faserna och målen i planfasen. | Projektledare för affärsscenarion, företagsledare och andra intressenter. |

| Nolltillit nedladdningsbara PowerPoint-bildspel |

Spåra dina framsteg genom faserna och målen i planfasen. | Projektledare för affärsscenarion, företagsledare och andra intressenter. |

Affärsscenariomål och uppgifter som kan laddas ned i Excel-arbetsbok

|

Tilldela ägarskap och spåra förloppet genom faserna, målen och uppgifterna i planfasen. | Affärsscenarioprojektledare, IT-leads och IT-implementerare. |

Ytterligare resurser finns i Nolltillit utvärderings- och förloppsspårningsresurser.