Modernisera din säkerhetsstatus snabbt

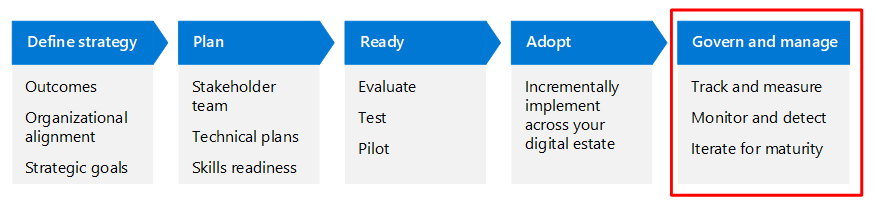

Som en del av Nolltillit implementeringsvägledning beskriver den här artikeln affärsscenariot för att snabbt modernisera din säkerhetsstatus. I stället för att fokusera på det tekniska arbete som krävs för att implementera en Nolltillit arkitektur fokuserar det här scenariot på hur du utvecklar din strategi och prioriteringar och sedan hur du systematiskt implementerar dina prioriteringar, bit för bit, samtidigt som du mäter och rapporterar dina framsteg.

Din säkerhetsstatus definieras som organisationens övergripande kapacitet för cybersäkerhetsskydd, tillsammans med förberedelsenivån och driftstatusen för att hantera pågående cybersäkerhetshot. Den här hållningen bör vara kvantifierbar och mätbar, på samma sätt som andra viktiga mått som rör organisationens driftsstatus eller välbefinnande.

Att snabbt modernisera din säkerhetsstatus innebär att arbeta inom din organisation, särskilt ledare i hela organisationen, för att utveckla en strategi och en uppsättning prioriteringar och mål. Sedan identifierar du det tekniska arbete som krävs för att uppnå målen och leda de olika teamen för att uppnå dem. De andra affärsscenarierna i den här implementeringsguiden är utformade för att påskynda det här tekniska arbetet. Slutligen är en viktig del av en stark säkerhetsstatus möjligheten att kommunicera status, framsteg och värde till företagsledare.

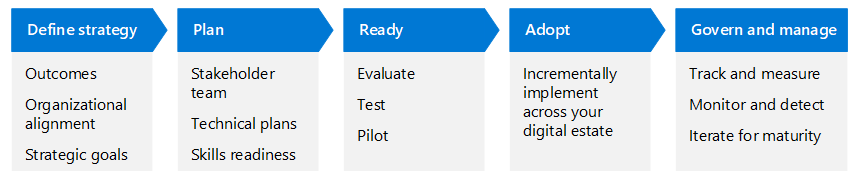

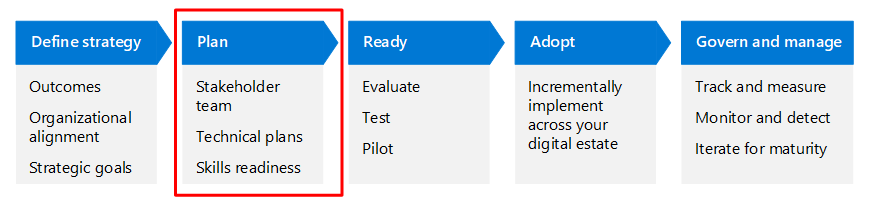

Att snabbt modernisera din säkerhetsstatus beror på din förmåga att systematiskt leda varje komponentdel i din Nolltillit arkitektur genom implementeringslivscykeln. Varje artikel i Nolltillit affärsscenario rekommenderar mål i fyra steg. Du kan se varje mål som ett tekniskt projekt som du kan leda genom implementeringsprocessen. En mer detaljerad representation av implementeringsprocessen för ett enda mål eller en uppsättning mål illustreras här.

Följande tabell är en tillgänglig version av bilden.

| Definiera strategin | Planera | Klar | Implementera | Styra och hantera |

|---|---|---|---|---|

| Organisationsjustering Strategiska mål Resultat |

Intressentteam Tekniska planer Kunskapsberedskap |

Utvärdera Test Pilotprogram |

Implementera stegvis i din digitala egendom | Spåra och mäta Övervaka och identifiera Iterera för mognad |

Snabb modernisering syftar på din förmåga att påskynda organisationens kapacitet att distribuera säkerhetskonfigurationer och hotskyddsfunktioner i din digitala egendom i en takt som hjälper dig att komma före hot och minimera dina största risker. Tänk på det som ett svänghjul som du skapar där du har skapat en repeterbar process som du kan mata många tekniska projekt genom.

När du skapar organisationens kapacitet för att distribuera säkerhetskonfigurationer kan du börja göra implementeringen häpnadsväckande. När du till exempel har definierat strategin och målen för ett affärsscenario kan du sprida implementeringen av de tekniska målen. Här följer ett exempel.

Vissa affärsscenarier är breda och du kanske vill prioritera specifika element i scenariot som du ska arbeta med först. Eller så kan du prioritera specifika zoner för din digitala egendom för konfigurationsdistribution först.

Definiera strategifas

En av de största utmaningarna med att anta Nolltillit är att få stöd och bidrag från ledare i hela organisationen. Den här implementeringsvägledningen är utformad för att hjälpa dig att kommunicera med dem så att du kan få organisatorisk anpassning, definiera dina strategiska mål och identifiera resultat.

Att definiera säkerhet som en imperativ på affärsnivå är det första steget mot en modern och skalbar säkerhetsmetod.

| Traditionell roll för säkerhet som en förlängning av IT-ansvaret | Modern säkerhetsstatus med Nolltillit |

|---|---|

| Traditionellt skydd är beroende av säkerhetsspecialister som ingår i IT-teamet. Säkerhet är en IT-funktion. | Säkerhet är ett ansvar som delas mellan alla nivåer i verksamheten. Ansvar för säkerhet ligger hos den verkställande makten, medan ansvaret delas med hjälp av de tre nollförtroendeprinciperna för Anta intrång, Verifiera explicit och Använd åtkomst med minsta möjliga behörighet. En Nolltillit modell flyttar säkerheten från reaktiv (vem som gjorde vad och när den baserades på loggning) till lägsta behörighet (baserat på just-in-time-åtkomst till system efter behov). Den implementerar även arkitekturelement och säkerhetsfunktioner för att begränsa skadorna från ett intrång. |

I artikeln Nolltillit implementeringsöversikt översätts hur Nolltillit gäller för ledarskapsroller i många organisationer. Den här artikeln innehåller affärsbeskrivningar av Nolltillit principer och en företagsöversättning av de tekniska områden som ingår i en Nolltillit arkitektur, inklusive identiteter, enheter och appar. De här ämnena är bra platser för att börja konversationer med ditt team av ledare. Var noga med att undersöka och få insikter om vad som motiverar ledarna i din organisation så att du enklare kan komma överens om prioriteringar och få anpassning och deltagande.

I det här affärsscenariot, som snabbt moderniserar din säkerhetsstatus, utför du arbetet med att anpassa riskerna för din organisation, din säkerhetsstrategi och dina tekniska prioriteringar. Helst hjälper detta dig att rekrytera finansiering och resurser för att utföra arbetet.

Förstå motivationen hos dina företagsledare

Att få anpassning börjar med att förstå vad som motiverar dina ledare och varför de bör bry sig om din säkerhetsstatus. Följande tabell innehåller exempelperspektiv, men det är viktigt att du träffar var och en av dessa ledare och team och får en gemensam förståelse för varandras motivationer.

| Roll | Varför det är viktigt att snabbt modernisera din säkerhetsstatus |

|---|---|

| Verkställande direktör (VD) | I grund och botten förväntas vd:n maximera avkastningen till aktieägarna inom lagens ramar. För att göra detta måste företaget ha befogenhet att uppnå sina strategiska mål, inklusive säkerhetsstrategin, på ett kvantifierbart sätt som möjliggör utvärdering av risker och kostnader. Affärsflexialitet och affärskörning bör stärkas av säkerhetsstatusen. |

| Chief Marketing Officer (CMO) | Hur verksamheten uppfattas både internt och externt relaterar till medarbetarens och kundernas förtroende. Efterlevnadsberedskap och strategi för kommunikation med säkerhetsincidenter är avgörande för att hantera uppfattningar och åsikter. |

| Chief Information Officer (CIO) | De program som används av en mobil och hybridpersonal måste vara tillgängliga samtidigt som företagets data skyddas. Säkerhet bör vara ett mätbart resultat och vara i linje med IT-strategin. |

| Chief Information Security Officer (CISO) | De flesta säkerhetsstandarder och protokoll för bästa praxis kräver att organisationer kontinuerligt förbättrar lämpligheten, lämpligheten och effektiviteten i informationssäkerhetshanteringssystemet. Modernisering av säkerhetsstatusen möjliggör utvecklingen av affärssäkerhetsprinciper och procedurer som i sin tur främjar den övergripande säkerhetsstrategin inom verksamheten. |

| Chief Technology Officer (CTO) | Tekniken som används för att skydda verksamheten kan inte begränsas till vad som kan uppnås med hjälp av tidigare datacenter som bara tänker. Kostnadsfri teknik som skyddar och möjliggör affärsresultat på ett säkert sätt måste antas. |

| Chief Operations Officer (COO) | Verksamheten måste kunna fungera lönsamt före, under och efter en attack. Säkerhetsstatus måste aktivera feltolerans och återställning för att förhindra avbrott i verksamheten. |

| Ekonomichef (CFO) | Säkerhetspositionen måste vara en förutsägbar kostnad med ett mätbart resultat, som andra affärsprioriteringar. |

Dessutom har olika delar av organisationen olika motivationer och incitament för att utföra det här arbetet. I följande tabell sammanfattas några av dessa motiveringar. Se till att få kontakt med dina intressenter för att förstå deras motiveringar.

| Ytdiagram | Motiveringar |

|---|---|

| Affärsbehov | Att driva ett företag med en säkerhetsstatus som är integrerad i affärsbehov och imperativ. Den här säkerhetspositionen överensstämmer med affärsresultaten och ger företaget möjlighet att försöka implementera säkerhet utan att skapa betungande driftsfriktion. |

| IT-behov | En standardiserad säkerhetsstatus som tillgodoser säkerhetskrav för IT och driftteknik (OT), definierar och instrumenterar verktyg och metodik för säkerhetsstatus och ger förutsägbara utgifter som är anpassade till resultaten. |

| Driftbehov | Implementera befintliga säkerhetslösningar på ett standardiserat sätt. Minska den hanteringsinsats som krävs för att implementera och upprätthålla en säkerhetsstatus. Styrning av säkerhetsstatus leder till en SecOps-modell (Security Operations) med definierade roller och ansvarsområden. |

| Strategiska behov | Öka friktionen som skapas av säkerhetslösningar stegvis för att angripa scenarier och förstöra en angripares avkastning på investeringen. Anta att intrång kräver planering för att minimera explosionsradie och attackytor och minska återställningstiden från ett intrång. |

Uppnå affärsjustering

För att lyckas implementera principerna för Nolltillit tillsammans med dina partnerteam är det viktigt att du uppnår affärsanpassning. När du är överens om risker och luckor i din nuvarande säkerhetsstatus, stegen för att minimera dessa och den metod du använder för att spåra och kommunicera framsteg, skapar du förtroende för din växande säkerhetsstatus.

Affärsjustering kan uppnås med hjälp av en eller båda av följande metoder.

Använd en riskbaserad metod där du identifierar de största riskerna för din organisation och de åtgärder som är mest lämpliga.

Skapa en defensiv strategi baserat på att förstå var dina digitala tillgångar finns, vad de består av och den relativa riskprofilen baserat på exfiltrering eller förlust av åtkomst till dina digitala tillgångar.

Du kan gå vidare med den här artikeln med någon av dessa metoder. De tekniska målen och arbetet som beskrivs i de andra affärsscenarierna stöder båda metoderna.

Du kan till och med använda en riskbaserad metod för att börja (minimera dina främsta risker) och sedan övergå till en defensiv strategi för att fylla i luckorna. I det här avsnittet beskrivs hur du använder båda metoderna för att snabbt modernisera din säkerhetsstatus.

Riskbaserad metod

Vissa organisationer väljer att prioritera arbete och mäta framsteg mot risker. Två vanliga verktyg för att identifiera risker är bordsövningar och ISO-standarder.

Utvärdering av tabletop-övning

Ett enkelt sätt att komma igång är att använda Six Tabletop Exercises för att förbereda ditt cybersäkerhetsteam, som tillhandahålls av Center for Internet Security (CIS).

Dessa tabletop-övningar är utformade för att hjälpa organisationer att gå igenom olika riskscenarier med målet att utvärdera organisationens förberedelsetillstånd. De är utformade för att slutföras tillsammans med ditt team med intressenter "på så lite som 15 minuter".

De här övningarna vägleder deltagarna genom processen för en simulerad incident och kräver att avdelningar och team svarar. Övningarna hjälper dig att utvärdera din beredskap på ett tvärdisciplinellt sätt.

De här övningarna är representativa och omfattar olika affärsenheter, inte bara IT eller säkerhet. Överväg att arbeta igenom och ändra övningarna om det behövs för att säkerställa att de är relevanta för din organisation och inkludera representation från olika delar av organisationen, inklusive marknadsföring, ledning och kundinriktade roller som kan påverkas av scenariot.

Resultatet av de här övningarna bidrar till din övergripande strategi och dina prioriteringar. Utdata hjälper dig att identifiera luckor och prioritera åtgärder. Dessa prioriteringar informerar sedan ditt arbete i planfasen. De här övningarna kan också bidra till att skapa brådskande åtgärder och investeringar i ledningsgruppen för att minimera de risker som du identifierar tillsammans.

Använda resurser och verktyg för ISO-standarder

Många organisationer använder ISO-standardresurser (International Organization for Standardization) för att mäta en organisations risk. Dessa ger ett strukturerat och omfattande sätt för dig att granska och mäta de risker som gäller för din organisation och åtgärder. Mer information finns i avsnittet Spåra förlopp i översiktsartikeln.

Precis som tabletop-övningarna matar utdata från den här mer formella granskningen av organisationens risker in i din övergripande strategi och dina prioriteringar. Utdata bör också bidra till att skapa brådskande och investeringar i dina team för att delta i moderniseringen av din säkerhetsstatus.

Defensiv strategi

Med en defensiv strategi tittar du på din digitala egendom för att identifiera var dina digitala tillgångar finns, vad de består av och den relativa riskprofilen baserat på exfiltrering eller förlust av åtkomst till dina digitala tillgångar.

Du prioriterar defensiva områden att fokusera på genom att ta varje område och beräkna potentiella skador på ditt företag för dessa vanliga typer av incidenter:

- Dataförluster

- Dataläckage

- Dataintrång

- Dataåtkomstförlust

- Efterlevnadsförlust på grund av cyberincident

När du har identifierat prioriterade områden att försvara kan du arbeta systematiskt för att tillämpa Nolltillit principer på dessa områden. Du kan också göra ett försvarbart argument för den finansiering och de resurser som krävs för att utföra detta arbete.

Utveckla strategin för att snabbt modernisera din säkerhetsstatus

Efter att ha utvärderat dina risker och defensiva områden i din digitala egendom där du vill investera i försvar, kan flera andra resurser hjälpa till att informera din strategi.

Den här implementeringsvägledningen

Oavsett om du använder en riskmetod eller en defensiv metod (eller båda) använder du vägledningen för Nolltillit implementering i den här artikeln som utgångspunkt och prioriterar arbetet baserat på organisationens prioriteringar. Den här artikelns vägledning ger en systematisk metod för att tillämpa principerna för Nolltillit. Den bygger på att stärka de vanligaste målen som angripare använder för att få åtkomst till en miljö (identiteter och enheter) och tillämpa skydd på din interna miljö (till exempel minsta privilegierade åtkomst och nätverkssegmentering) för att förhindra eller begränsa skadan av ett intrång.

Din aktuella organisations- och resursstyrka

Tänk också på var du har personalens mognad och resurserna och kan accelerera för snabba vinster. Om du till exempel har ett starkt motiverat och resursbaserat nätverksteam kan du påskynda rekommendationerna som kräver den här kompetensuppsättningen.

Modell för delat ansvar för molnet

En annan resurs som ofta används för att informera strategi och prioriteringar är modellen med delat ansvar. Ditt ansvar för säkerheten baseras på typen av molntjänst. I följande diagram sammanfattas ansvarsfördelningen för både dig och Microsoft.

Mer information finns i Delat ansvar i molnet i Azure Security Fundamentals-biblioteket.

Delat ansvar är en planeringsmodell som ofta används av säkerhetsteam för att omvandla tankesättet och strategin från "kontroll över allt" till "dela ansvar med molnleverantören". Den här modellen betonar strategin att flytta appar och resurser till betrodda molnleverantörer för att minska det säkerhetsarbete som återstår för din organisation.

Detta kan bli en del av din långsiktiga strategi och börja med att förvärva nya molnbaserade appar som en motivation för att dra tillbaka äldre appar och servrar som din organisation personligen underhåller.

Din bransch lodrät

Din verksamhets natur eller bransch är en stor drivkraft för din strategi. Det påverkar i hög grad innehållet i din digitala egendom, dina risker och dina juridiska efterlevnadsskyldigheter.

Angripares avkastning på investeringen

Slutligen gör en höjning av kostnaden för en attack för angripare din organisation mer motståndskraftig mot cybersäkerhetsrisker. Utöver att uppfylla specifika regelkrav bör dina budgetutgifter göra det dyrare och svårare för en angripare att få åtkomst till din miljö och utföra aktiviteter som dataexfiltrering eller dataförstörelse. Med andra ord minskar du avkastningen på investeringen (ROI) för angripare, vilket gör att de eventuellt går vidare till en annan organisation.

Angripare kategoriseras ofta efter nivå av sofistikering och resurser (till exempel befintliga verktyg och erfaren personal), från lägsta till högsta: amatör, organiserad brottslighet och nationalstater.

Principerna för Nolltillit hjälpa din organisation att identifiera och prioritera hur du bäst spenderar din säkerhetsförsvarsbudget för att öka kostnaden för en attack så att du kan försvara dig mot alla nivåer av angripare.

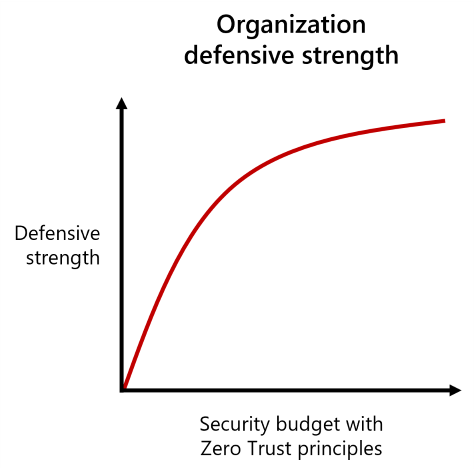

Följande bild visar den kvalitativa relationen mellan din säkerhetsförsvarsbudget med Nolltillit principer och din defensiva styrka.

Defensiv styrka kan snabbt öka när du implementerar och övar grundläggande säkerhetshygien baserat på Nolltillit principer. Utöver de tidiga vinsterna får du ytterligare defensiv styrka genom att implementera mer avancerade säkerhetsåtgärder. Högre defensiv styrka ger skydd mot högre nivåer av angripare.

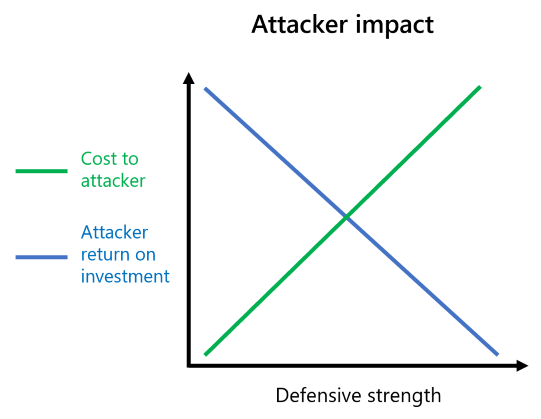

Följande bild visar den kvalitativa relationen mellan din defensiva styrka och effekten av kostnaden och ROI för en angripare.

När din defensiva styrka ökar ökar kostnaden för angriparen och minskar ROI för attackinsatsen.

Roi-modellen för angripare hjälper ledare att förstå att det finns få absoluta. En säkerhetsstatus anses aldrig vara perfekt eller ogenomtränglig. Det finns dock många möjligheter för din organisation att vara strategisk och prioritera din budget och dina resurser. Det är ytterligare ett incitament för ditt team med företagsledare att samarbeta för att skydda din organisation.

Identifiera resultatet av din säkerhetsstatus

När du har arbetat tillsammans för att få affärsanpassning och identifiera strategiska prioriteringar, se till att identifiera specifika resultat. Dessa kan vägleda ytterligare prioritering och planering.

I följande tabell visas vanliga målresultat för att snabbt modernisera din säkerhetsstatus.

| Mål | Resultat |

|---|---|

| Säkerhetsresultat | Organisationer vill öka säkerhetsfriktionen tillräckligt för att förhindra angripare utan att begränsa affärs- och teknikresultat. |

| Kontroll | Företagets tillgångar, data och appar måste skyddas samtidigt som de följer arkitekturmönster och ökar efterlevnaden. |

| Prevention (Skydd) | Åtkomstkontroll och tillgångsskydd är anpassade till en integrerad säkerhetsverktygskedja som innehåller alla fysiska och digitala tillgångar. |

| Synlighet | Organisationens risk- och säkerhetsstatus måste vara mätbar och synlig för flera målgruppstyper. Förutsägbara säkerhetsresultat bör leda till förutsägbara utgiftsresultat. |

| Response | SecOps-roller och ansvarsområden definieras och implementeras i organisationen, ledningen och operativa affärsfunktioner. Verktyg och processer korrelerar säkerhetsåtgärder och säkerhetsresultat. Automation möjliggör snabb incidentidentifiering och ökar implementeringens förmåga att svara utan manuella åtgärder. |

Dokumentera och rapportera om din säkerhetsstatus

Slutligen är det viktigt att du rapporterar om din säkerhetsstatus kontinuerligt med hjälp av en eller flera mekanismer, inklusive Microsofts bedömningsmekanismer och andra instrumentpaneler. Det finns många metoder och verktyg som du kan använda. I det här scenariot identifierar du rapporter och verktyg som är mest användbara för din organisation. Du kommer också att utveckla en metod för att dokumentera din säkerhetsstatus som fungerar för din organisation.

Planera fas

Implementeringsplaner omvandlar målen för en Nolltillit strategi till en åtgärdsplan. Dina kollektiva team kan använda implementeringsplanen för att vägleda sina tekniska insatser och anpassa dem till organisationens affärsstrategi.

En snabb modernisering av din säkerhetsstatus innebär att du använder en graderad metod för att skapa mognad, inklusive att använda metoder för att mäta och rapportera dina framsteg och din status.

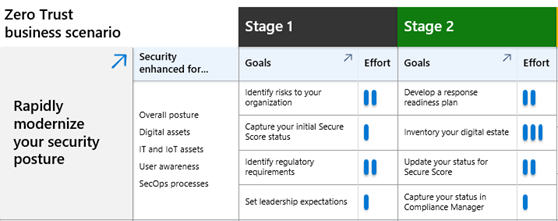

Många organisationer kan använda fyra steg för dessa tekniska aktiviteter, som sammanfattas i följande diagram.

| Fas 1 | Steg 2 | Steg 3 | Steg 4 |

|---|---|---|---|

| Identifiera risker för din organisation Identifiera luckor i din säkerhetsstatus Samla in din första säkerhetspoängsstatus Identifiera regelkrav Ange ledarskapsförväntningar |

Utveckla en beredskapsplan för svar Inventera din digitala egendom Implementera grundläggande hygienpraxis Uppdatera din status för Säker poäng Samla in din status i Efterlevnadshanteraren |

Visualisera din säkerhetsstatus med hjälp av målgruppsanpassade instrumentpaneler Dokumentera och hantera skugg-IT med hjälp av Microsoft Defender för molnet Apps Utveckla en metod för att korrigera och uppdatera system |

Kontinuerligt utbilda dina användare Utveckla organisationens SecOps-funktioner Fortsätt att hantera risker |

Om den här stegvisa metoden fungerar för din organisation kan du använda:

Detta nedladdningsbara PowerPoint-bildspel för att presentera och spåra dina framsteg genom dessa steg och mål för företagsledare och andra intressenter. Här är bilden för det här affärsscenariot.

Den här Excel-arbetsboken för att tilldela ägare och spåra dina framsteg för dessa steg, mål och deras uppgifter. Här är kalkylbladet för det här affärsscenariot.

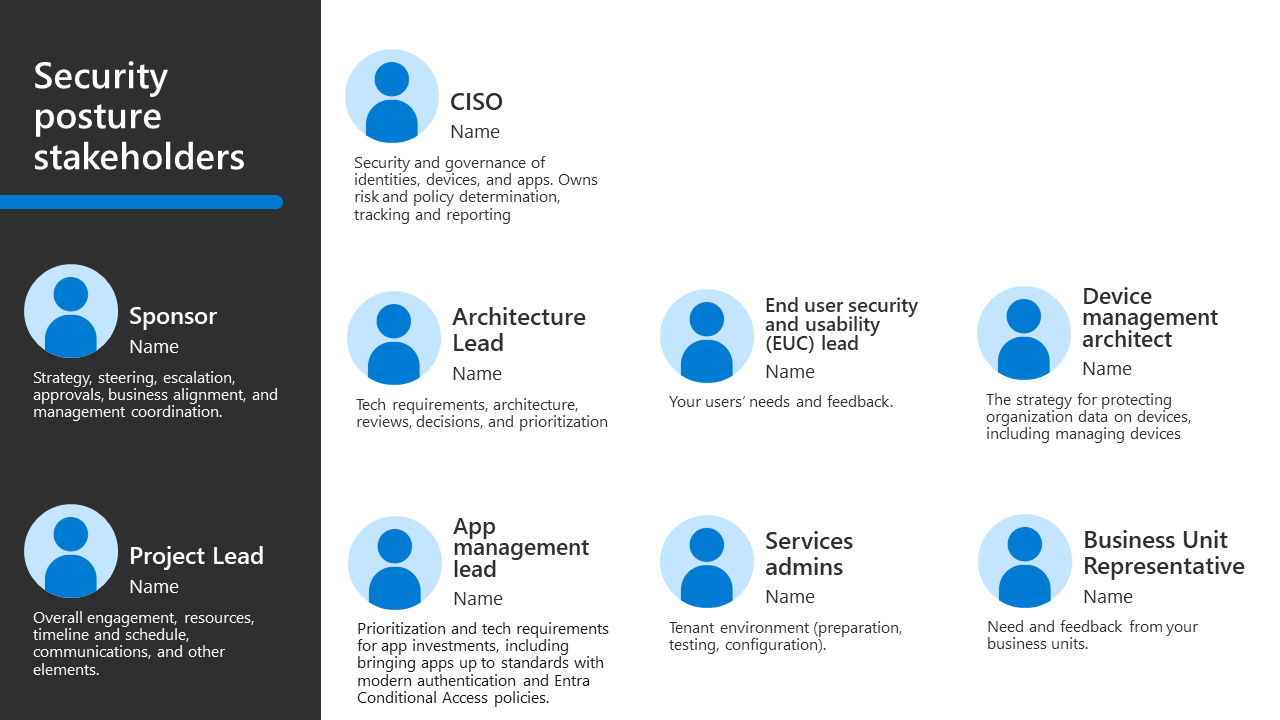

Intressentteam

Ditt intressentteam för det här affärsscenariot innehåller ledare i hela organisationen som har investerat i din säkerhetsstatus och som sannolikt inkluderar följande roller och ansvarsområden:

| Intressent | Roller och ansvar |

|---|---|

| Sponsor | Strategi, styrning, eskalering, strategi, affärsanpassning och samordning. |

| Projektledare | Övergripande engagemang, resurser, tidslinje och schema, kommunikation och andra element. |

| CISO | Säkerhet och styrning av identiteter, enheter och appar. Äger risk- och principbestämning, spårning och rapportering. |

| Arkitekturledare | Tekniska krav, arkitektur, granskningar, beslut och prioritering. |

| Slutanvändares säkerhet och användbarhet (EUC) lead | Användarnas behov och feedback. |

| Arkitekt för enhetshantering | Strategin för att skydda organisationsdata på enheter, inklusive hantering av enheter. |

| Apphanteringsledare | Prioriterings- och tekniska krav för appinvesteringar, inklusive att föra appar upp till standarder med modern autentisering och Microsoft Entra-principer för villkorsstyrd åtkomst. |

| Tjänstadministratörer | Klientorganisationsmiljö (förberedelse, testning, konfiguration). |

| Representanter för affärsenhet | Behov och feedback från dina affärsenheter. |

PowerPoint-bildspelet med resurser för det här implementeringsinnehållet innehåller följande bild med en intressentvy som du kan anpassa för din egen organisation.

Tekniska planer och kompetensberedskap

Microsoft tillhandahåller resurser som hjälper dig att snabbt modernisera din säkerhetsstatus. Följande avsnitt belyser resurser för specifika uppgifter i de fyra faser som tidigare definierats.

Fas 1

I steg 1 börjar du förstå din aktuella säkerhetsstatus. Du startar konversationerna i ledningsgruppen och organisationen för att lära dig vad Nolltillit är och hur det överensstämmer med affärsstrategi och mål.

| Mål för steg 1 | Resurser |

|---|---|

| Identifiera risker för din organisation | Implementera säkerhet i företagsmiljön Den här komma igång-guiden beskriver de viktigaste stegen som kan minimera eller undvika affärsrisker från cybersäkerhetsattacker. Det kan hjälpa dig att snabbt etablera viktiga säkerhetsrutiner i molnet och integrera säkerhet i molnimplementeringsprocessen. Se även resurserna tidigare i den här artikeln:

|

| Identifiera luckor i din säkerhetsstatus | Nolltillit begrepp och distributionsmål Den här serien med artiklar ger rekommendationer per område (till exempel identitet och slutpunkter). Du kan använda de här artiklarna för att utvärdera hur många av rekommendationerna som redan är klara och vilka som finns kvar. Planeringsresurserna i de andra affärsscenarierna innehåller också rekommenderade resurser för att utföra det här arbetet. |

| Samla in din första säkerhetspoängsstatus | Utvärdera din säkerhetsstatus med Microsoft Secure Score Genom att förstå din första säkerhetspoäng kan du ange kvantifierbara säkerhetsmål och mäta förloppet över tid. Det gör det också möjligt att identifiera nedåtgående trender i din hållning, vilket underlättar motiveringen för modernare funktionsdistributioner. |

| Identifiera regelkrav | Kontakta efterlevnadsteamet om du vill veta mer om de regler som din organisation omfattas av. Lista regelverk och styrningsramverk och eventuella granskningsresultat eller specifika kontroller som måste uppfyllas för att uppnå säker efterlevnadsstatus. Ta en titt på Microsoft Purview Compliance Manager för att se om din organisation har börjat spåra förloppet mot specifika krav. Några av de vanligaste standarderna och hur du konfigurerar Microsoft Entra-ID för efterlevnad finns i vårt dokumentationsbibliotek för standarder. |

| Ange ledarskapsförväntningar | Använd översiktsartikeln som en resurs för att underlätta konversationer med din ledningsgrupp om Nolltillit. Det ramar in säkerhet som ett affärskrav och definierar noll förtroende som är specifikt för ledarskapsroller. Använd förloppsbilderna i avsnittet Affärsscenarier för att presentera arbetet och spåra dina framsteg på hög nivå för företagsledare och andra intressenter. |

Steg 2

I steg 2 fortsätter du att beskriva din aktuella säkerhetsstatus, inklusive:

- Utveckla en beredskapsplan för svar

- Starta en inventering av din digitala egendom

- Implementera grundläggande hygien

Utveckla en beredskapsplan för svar

Nolltillit förutsätter intrång, tar hänsyn till effekten av en långvarig attack på din miljö och gör att du snabbt kan återställa efter en incident. Dina förväntningar på en attack bör leda till driftberedskap för att identifiera, svara och återställa.

I det här steget utvecklar du en beredskapsplan för svar för vanliga typer av attacker. Den här planen innehåller hur du svarar dina användare, kunder och hur du kommunicerar med allmänheten om det behövs.

För vart och ett av följande scenarier bör du överväga en tabelltoppövning som dokumenterar det aktuella svaret på förlust av åtkomst till:

- Autentisering: Microsoft Entra-ID eller ditt lokal Active Directory Domain Services (AD DS)

- Produktivitet: Klientutelåsning

- Dataförlust: Skadlig borttagning eller kryptering av data, slumpmässiga scenarier

- Dataläcka: Exfiltrering av data för industri- eller nationalstatsspionage, WikiLeaks

- Denial of Service: Verksamhetsspecifik (LOB) eller data (till exempel strukturerade data eller en datasjö)

Se till att inkludera representanter för alla roller som påverkas, inklusive HR, marknadsföring och relevanta företagsgrupper.

För varje scenario:

- Överväg kommunikationsstrategin för både offentlig och intern kommunikation. Din plan bör göra det möjligt för dig att kommunicera ansvarsfullt i enlighet med reglerna för din regering och bransch. Ditt svar bör också minska mängden information som du oavsiktligt kan dela med angripare.

- Utvärdera det interna beredskapsläget för att svara för IT- och affärsteam och när ett externt svarsteam som Microsoft Detection and Response Team (DART) eller en annan partner för intrång krävs för att antingen öka driftberedskapen/cyberresiliensen eller svara på en incident om interna team blir överväldigade.

Förutom att utveckla beredskapsplaner för vanliga attacker kan den här övningen hjälpa dig att få stöd och investeringar i hela organisationen för arbetet med att implementera åtgärder.

Inventera din digitala egendom

När du planerar för beredskap för intrång måste du förstå tillståndet för dina fysiska och digitala tillgångar. Det första målet i det här steget är att inventera. Observera att de andra affärsscenarierna omfattar inventering av de tillgångar som påverkas av scenariot. Dessa inventeringar och status för objekten blir en del av din säkerhetsstatus.

I det här affärsscenariot rekommenderar vi att du skapar en lista över alla fysiska och digitala tillgångar och tjänster och verksamhetsspecifika program. Fysiska tillgångar omfattar slutpunkter (mobiltelefoner, datorer och bärbara datorer) och servrar (fysiska eller virtuella). Exempel på digitala tillgångar är tjänster som e-postmeddelanden och kvarhållningsdata i Exchange Online, filer och poster i SharePoint Online, SQL PaaS-tjänster, datasjöar, filer på lokala filservrar eller Azure-filresurser. Överväg att använda en CASB-tjänst (Cloud Access Security Broker), till exempel Microsoft Defender för molnet för att exponera de tjänster som används av användare, inklusive skugg-IT-dataplatser.

Följande är digitala tillgångar som ska ingå i ditt lager:

- Identiteter

- Enheter

- Data

- Appar

- Infrastruktur

- Nätverk

Det kanske inte går att utveckla en detaljerad lista över tillgångar och deras status i det här skedet. I vissa fall förlitar sig den här inventeringen på att ha verktyg installerade, till exempel Microsoft Intune och Defender för molnet Apps. Börja helt enkelt processen. När du går igenom de andra affärsscenarierna blir dessa lager mer kompletta.

Helst kan du göra följande:

- Betygsätt dina digitala tillgångar efter innehållskänslighet och kritiskhet. Om du inte känner till platserna för dessa tillgångar kan du överväga att använda Microsoft Purview för att identifiera kritiska data.

- Behåll en uppdaterad lista över säkerhetsrisker som finns i din digitala egendom för alla tillgångar.

Följande Nolltillit arkitekturdiagram illustrerar relationen mellan dessa tillgångar och varandra.

Implementera grundläggande hygien

I det här steget ingår även implementering av grundläggande hygienpraxis. Enligt Microsofts rapport om digitalt försvar (2022), "Även om nationalstatsaktörer kan vara tekniskt sofistikerade och använda en mängd olika taktiker, kan deras attacker ofta mildras av god cyberhygien." Rapporten uppskattar: "Nittioåttio procent av attackerna kan stoppas med grundläggande hygienåtgärder på plats."

| Mål för steg 2 | Resurser |

|---|---|

| Utveckla en beredskapsplan för svar | Cyberattacker är oundvikliga. Är ditt företag förberett? (Harvard Business Review) |

| Inventera din digitala egendom | Hur hanterar du IT-tillgångsinventering och dokumentation? (LinkedIn-artikel). IT-tillgångsvärdering, riskbedömning och kontrollimplementeringsmodell av ISACA (Information Systems Audit and Control Association) innehåller exempel på hur du mäter och kategoriserar tillgångar. |

| Implementera grundläggande hygienpraxis | Dokumentera de grundläggande hygienrutinerna för din organisation, inklusive hur du mäter framgång. Hygienmetoder är cybersäkerhetsmetoder som du använder som en rutin för att minimera överträdelser online. Många av dessa metoder ingår i steg 1 i andra affärsscenarier. Vissa ingår i senare steg. Så här får du bättre cyberhygien |

| Uppdatera din status för Säker poäng | När du går igenom rekommendationerna i olika affärsscenarier uppdaterar du din status för Säker poäng. Poängen är ett mått på förlopp och framgång som du kan kommunicera i hela organisationen. Utvärdera din säkerhetsstatus med Microsoft Secure Score |

| Samla in din status i Efterlevnadshanteraren | Om du har börjat använda Microsoft Purview Compliance Manager för att spåra ditt regelefterlevnadsarbete kan du regelbundet uppdatera din status. Precis som Säkerhetspoäng är detta ett mått på framsteg och framgång som kan ingå som en del av din säkerhetsstatus. |

Steg 3

En säkerhetsstatus kräver instrumentation för att skapa synlighet. Du vill förena dina verktyg och metoder i så få vyer eller instrumentpaneler som möjligt för förenkling. Det första målet i det här steget är att visualisera din säkerhetsstatus med hjälp av målgruppsanpassade instrumentpaneler.

Om vi antar intrång måste vi söka efter och instrumentera överträdelseberedskap genom att implementera och instrumentera kontinuerlig övervakning. I det här steget dokumenterar och granskar du antalet portaler eller vyer som uppnår den här funktionen. Den här interna dokumentationen kan vara rapporter som du kompilerar manuellt eller rapporter från dina säkerhetsverktyg, till exempel Secure Score, Compliance Manager, Microsoft Defender XDR, Microsoft Defender för molnet, Microsoft Sentinel och andra verktyg.

Till exempel:

- En sammanfattning av risk, förberedelse av intrång och aktuella incidenter.

- En CISO-sammanfattningsvy för IT- och OT-säkerhetstillgångar.

- Säkerhetsanalytikern har synpunkter på incidenter.

- En historisk vy över säkerhetsinformation och händelsehantering (SIEM) och säkerhetsorkestrering, automatisering och svar (SOAR) för att uppfylla regelkrav och långvarig hotjakt.

Att skapa och underhålla rollspecifika vyer skapar transparens med statusen för säkerhetsstatusen med dina intressenter som delar säkerhetshanteringens börda, från verkställande ledare till incidentbesvarare.

Steg 3 omfattar även mognad av hantering av skugg-IT och korrigeringar av hygienområden.

| Mål för steg 3 | Resurser |

|---|---|

| Visualisera din säkerhetsstatus med hjälp av målgruppsanpassade instrumentpaneler | Avsnittet spårningsförlopp i översiktsartikeln innehåller flera exempel. När du distribuerar och konfigurerar ytterligare säkerhetsfunktioner letar du efter ytterligare vyer med målgruppsomfång som är värdefulla för din organisation. Se till exempel Övervaka säkerhetsarkitekturer för Nolltillit (TIC 3.0) med Microsoft Sentinel. |

| Dokumentera och hantera skugg-IT med hjälp av Defender för molnet Apps | Det här är ett hygienområde som du kan utveckla i det här steget om du har distribuerat Defender för molnet-appar. Se Integrera SaaS-appar för Nolltillit med Microsoft 365. |

| Utveckla en metod för att korrigera och uppdatera system regelbundet och med tidskänslighet | Den här uppgiften i det här affärsscenariot handlar inte om hur du korrigerar och uppdaterar system. Det handlar snarare om att utveckla en metod för att säkerställa att korrigering och uppdatering av de olika komponenterna i din digitala egendom sker regelbundet med ansvar, synlighet och bra kommunikation till alla berörda individer. Leta efter möjligheter att automatisera detta, där det är möjligt. Vilka är de bästa metoderna för att korrigera och uppdatera dina IT-system? (LinkedIn-artikel) Är korrigeringar perfekta? (Infosecurity Magazine) |

Steg 4

Målen med steg 4 handlar om att mogna organisationens förmåga att förhindra och svara på attacker.

| Mål för steg 4 | Resurser |

|---|---|

| Kontinuerligt utbilda användare | För att hjälpa Microsoft-kunder att snabbt, enkelt och effektivt distribuera användarutbildning använder du Microsoft Cybersecurity Awareness Kit, som utvecklats i samarbete med Terranova Security. Du kan använda träning för attacksimulering i Microsoft Defender-portalen för att köra realistiska attackscenarier i din organisation. Dessa simulerade attacker kan hjälpa dig att identifiera och hitta sårbara användare. Se Kom igång med Övning av attacksimulering. Se även informationsgrafik för Microsoft 365-säkerhetstips och Microsoft Entra-mallar och material för slutanvändardistribution. |

| Utveckla organisationens säkerhetsfunktioner | Integreringen av Microsoft Defender XDR i dina säkerhetsåtgärder ger vägledning för att skapa och träna ditt SOC-team (Security Operations Center), inklusive hur du utvecklar och formaliserar en process för att hantera incidenter. Se Microsoft Security Operations-biblioteket för vägledning om hur du svarar på incidenter och spelböcker för att svara på specifika attacktyper. |

| Fortsätt att hantera risker | Utveckla ett systematiskt sätt för din organisation att utvärdera och hantera risker kontinuerligt. Gå tillbaka till tabletop-övningarna eller ISO-standarderna för att omkalibrera var du är och vad du har åstadkommit. |

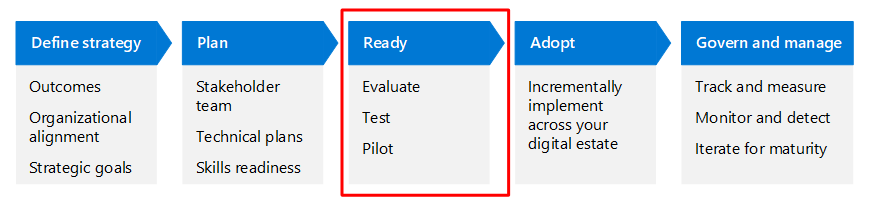

Klar fas

Fasen Klar för det här affärsscenariot skiljer sig lite från andra affärsscenarier. I stället för att utvärdera, testa och testa specifika säkerhetsfunktioner eller konfigurationer omfattar fasen Klar för det här scenariot att skapa ditt intressentteam och sedan arbeta igenom varje steg och mål med en flexibel metod.

Till exempel för varje mål:

- Utvärdera vad som behövs för att uppnå målet, vilket inkluderar vem som behövs.

- Börja med ett rimligt tillvägagångssätt och testa det. Justera efter behov.

- Testa metoden och justera baserat på vad du lär dig.

Följande tabell är ett exempel på hur detta kan fungera för målet Identifiera risker för organisationen i steg 1 i planfasen.

| Klar uppgift | Åtgärder |

|---|---|

| Utvärdera | Bestäm vilka resurser du ska använda för att utvärdera risker och vem som ska ingå i aktiviteterna. Den här utvärderingen kan omfatta användning av tabletop-övningarna eller ISO-standarderna. Bestäm vem i din organisation som ska delta. |

| Test | Med hjälp av de resurser du riktar in dig på läser du de rekommenderade övningarna med en liten uppsättning intressenter för att mäta din beredskap för att engagera ditt fullständiga team med intressenter. |

| Pilotprogram | Om du använder tabletop-övningarna kan du prova något av scenarierna med de valda deltagarna. Granska resultaten och ta reda på om du är redo att gå vidare till de andra övningarna. Om du använder ISO-standarderna riktar du in dig på en del av standarden för att testa utvärderingen. |

Genom att använda ett agilt tillvägagångssätt som detta kan du justera och optimera din metodik och process. Du skapar också förtroende när du går.

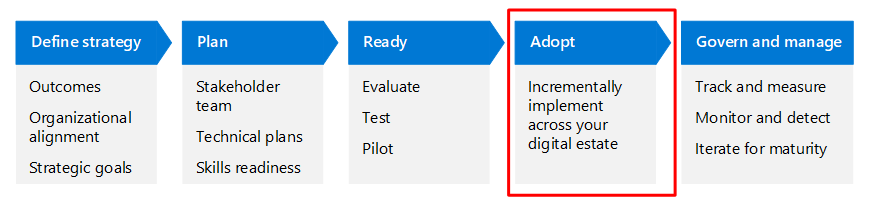

Anta fas

I implementeringsfasen implementerar du stegvis dina strategi- och distributionsplaner över funktionella områden. I det här scenariot handlar det om att uppnå de mål som anges i de fyra stegen, eller de mål och steg som du har anpassat för din organisation.

Att modernisera din säkerhetsstatus omfattar dock att uppnå de tekniska mål som rekommenderas i andra affärsscenarier (eller prioriteras av din organisation). Alla dessa ackumuleras till din säkerhetsstatus.

När du övergår till implementeringsfasen för det här scenariot och de andra måste du kommunicera status, förlopp och värde.

Styra och hantera

Säkerhetsstyrning är en konstant process. När du övergår till den här fasen övergår du till att spåra och mäta resultatet av varje del av den Nolltillit arkitektur som du har implementerat. Tillsammans med övervakning och identifiering identifierar du möjligheter att iterera för mognad.

Spåra och mäta

Den här scenarioartikeln föreslår olika rapporter och instrumentpaneler som du kan använda för att utvärdera din status och mäta förloppet. I slutändan vill du utveckla en uppsättning mått som du kan använda för att visa förloppet och för att identifiera var en ny säkerhetsrisk kan uppstå. Du kan använda de olika rapporterna och instrumentpanelerna för att samla in de mått som är viktigast för din organisation.

Team- och organisationsmått

I följande tabell visas några exempelmått som du kan använda för att spåra ditt team och din organisations säkerhetsstatus.

| Affärsaktivering | Säkerhetsstatus | Säkerhetssvar | Säkerhetsförbättring |

|---|---|---|---|

| Genomsnittlig tid för säkerhetsgranskning | Antal nya appar som granskats | Genomsnittlig tid för återställning (MTTR) | Antal moderniseringsprojekt öppna |

| Antal dagar för programsäkerhetsgranskning | Poäng från säker poäng | Genomsnittlig tid för att bekräfta (MTTA) | Antal milstolpar för moderniseringsprojekt som uppnåtts under de senaste 60 dagarna |

| Genomsnittlig start- och inloggningstid för hanterade enheter | % av kompatibla appar | Tid för att återställa kritiska system | Antal repetitiva manuella steg som tagits bort från arbetsflöden |

| Antal säkerhetsavbrott i användararbetsflödet | Antal privilegierade konton som uppfyller 100 % av kraven | Antal incidenter med hög allvarlighetsgrad | Antal lärdomar från interna och externa incidenter |

| % av IT-supportavdelningens tid på lågvärdessäkerhetsaktiviteter | Antal konton som uppfyller 100 % av kraven | Incidenttillväxt (totalt) |

Instrumentpaneler och rapporter i produkten

Förutom de PowerPoint- och Excel-baserade spårningsverktyg som är utformade för att fungera med den här implementeringsvägledningen tillhandahåller Microsoft produktupplevelser för att spåra dina framsteg mot teknisk implementering.

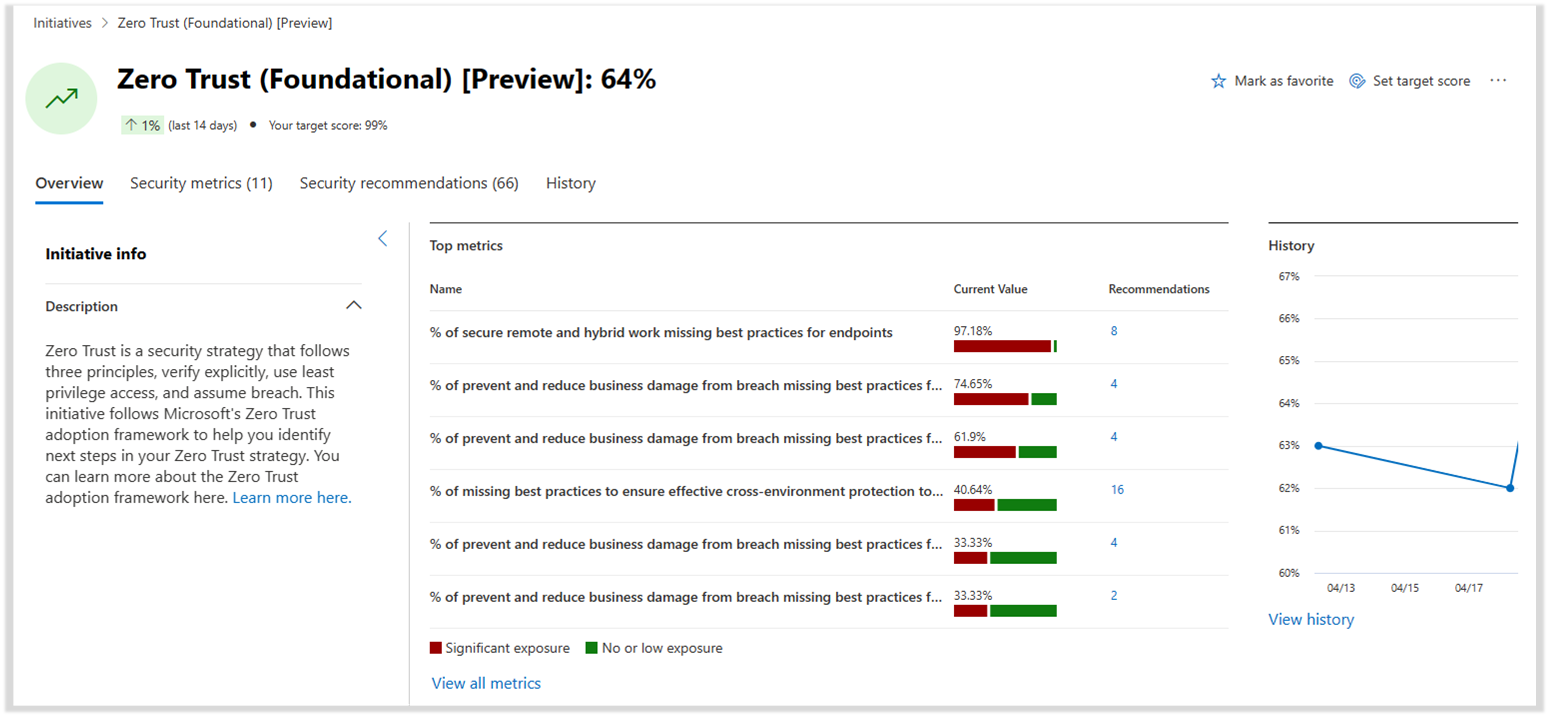

Microsoft Security Exposure Management är en säkerhetslösning som ger en enhetlig vy över säkerhetsstatus för företagets tillgångar och arbetsbelastningar. I det här verktyget hjälper säkerhetsinitiativ dig att utvärdera beredskap och mognad inom specifika säkerhetsrisker. Säkerhetsinitiativ har en proaktiv metod för att hantera säkerhetsprogram mot specifika risk- eller domänrelaterade mål.

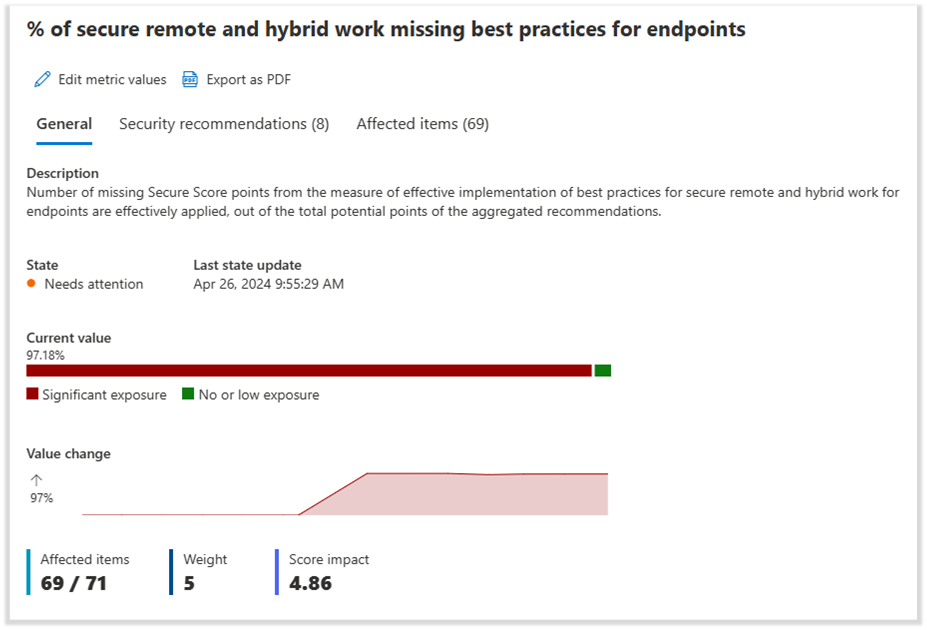

Använd initiativet Nolltillit för att spåra organisationens framsteg mot att implementera Nolltillit säkerhet. Det här initiativet är i linje med microsofts Nolltillit implementeringsramverk, så att du kan spåra dina framsteg med mått som är anpassade till affärsscenarier. Dessa mått samlar in din resurstäckning över prioriterade åtgärdsrekommendationer som hjälper säkerhetsteam att skydda sin organisation. Initiativet innehåller också realtidsdata om dina Nolltillit framsteg som kan delas med intressenter.

Varje mått innehåller insikter som hjälper teamen att förstå det aktuella tillståndet – ge teamen rekommendationsinformation, identifiera vilka tillgångar som påverkas och mäta effekten på den övergripande Nolltillit mognaden.

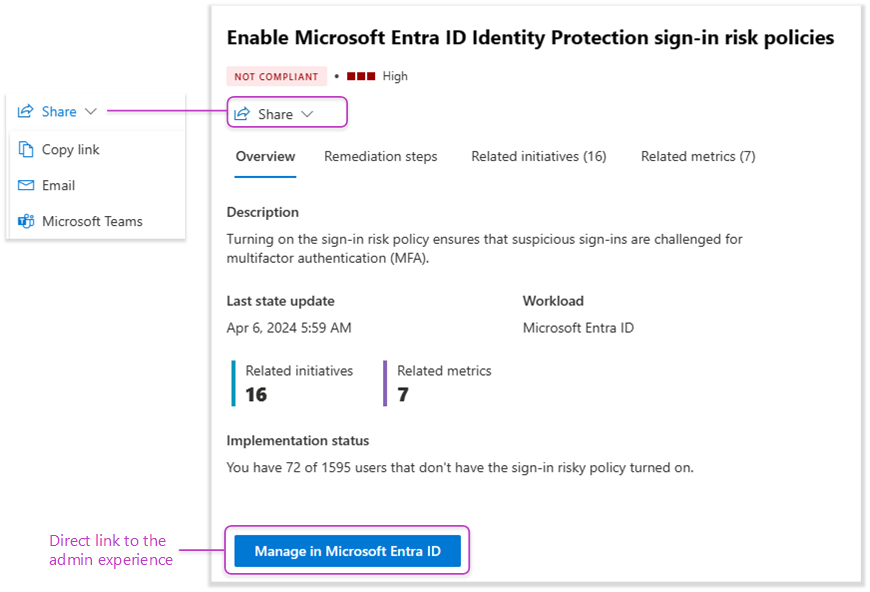

Nolltillit implementering är ett lagspel som innebär att både säkerhets- och IT-driftsteamen anpassas och samverkar för att prioritera förändringar som förbättrar den övergripande Nolltillit mognad. På mått- och aktivitetsnivå kan du dela rekommendationen med rätt team och ägare. Ägaren kan sedan länka direkt till administratörsupplevelsen för respektive säkerhetskontroll för att konfigurera och distribuera rekommendationen.

Det här Nolltillit implementeringsramverket uppmuntrar dig att använda en riskbaserad strategi och/eller en defensiv strategi. Med någon av dessa metoder kan du rikta in dig på andra säkerhetsinitiativ i verktyget för exponeringshantering, till exempel Utpressningstrojansskydd eller ett specifikt hotinitiativ, och se hur ditt arbete tillfaller Nolltillit mognad i Nolltillit-initiativet.

Du kan använda initiativet Nolltillit tillsammans med det här Nolltillit adoptionsramverket. Måtten och uppgifterna i initiativet organiseras efter Nolltillit affärsscenario.

Övervaka och identifiera

När du går igenom varje affärsscenario ska du fastställa hur du ska övervaka och identifiera ändringar i miljön och överträdelser. Många av funktionerna för övervakning och identifiering tillhandahålls via XDR-verktygen (Extended Detection and Response), inklusive sviten med Microsoft Defender XDR-produkter och Microsoft Sentinel. Dessa implementeras i scenariot Förhindra eller minska affärsskador från ett affärsscenario med intrång .

Iterera för mognad

Att implementera Nolltillit är en resa. I organisationer i företagsskala kan det ta flera år att implementera dem fullt ut. Under den här tiden fortsätter angripare också att utveckla sina tekniker. Det är viktigt att använda dina mått tillsammans med dina övervaknings- och identifieringsfunktioner för att identifiera var du behöver iterera och mogna en aspekt av din Nolltillit miljö. Fortsätt dessutom att utvärdera och utveckla hur du mäter framgång och kommunicerar förlopp, status och värde.

Nästa steg

- översikt över Nolltillit implementeringsramverk

- Skydda fjärr- och hybridarbete

- Identifiera och skydda känsliga affärsdata

- Förhindra eller minska affärsskador från ett intrång

- Uppfylla regel- och efterlevnadskrav

Förloppsspårningsresurser

För alla Nolltillit affärsscenarier kan du använda följande förloppsspårningsresurser.

| Resurs för förloppsspårning | Det hjälper dig... | Har utformats för |

|---|---|---|

Adoption Scenario Plan Phase Grid nedladdningsbar Visio-fil eller PDF

|

Förstå enkelt säkerhetsförbättringarna för varje affärsscenario och hur mycket arbete som krävs för faserna och målen i planfasen. | Projektledare för affärsscenarion, företagsledare och andra intressenter. |

| Nolltillit nedladdningsbara PowerPoint-bildspel |

Spåra dina framsteg genom faserna och målen i planfasen. | Projektledare för affärsscenarion, företagsledare och andra intressenter. |

Affärsscenariomål och uppgifter som kan laddas ned i Excel-arbetsbok

|

Tilldela ägarskap och spåra förloppet genom faserna, målen och uppgifterna i planfasen. | Affärsscenarioprojektledare, IT-leads och IT-implementerare. |

Ytterligare resurser finns i Nolltillit utvärderings- och förloppsspårningsresurser.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för