Identifiera och skydda känsliga affärsdata

Som en del av Nolltillit implementeringsvägledning beskriver den här artikeln affärsscenariot för att skydda dina mest kritiska datatillgångar. Det här scenariot fokuserar på hur du identifierar och skyddar känsliga affärsdata.

Den digitala omvandlingen har fått organisationer att hantera ökande mängder data. Externa medarbetare som partner, leverantörer och kunder har dock åtkomst till mycket av dessa delade data utanför företagsnätverket. Det här skiftet har skapat ett komplext datalandskap, särskilt när du tänker på spridningen av hybridarbetskrafter och molnmigreringar, växande cyberhot, växande säkerhet och förändrade regelkrav kring hur data styrs och skyddas.

Med hybridarbetsmodeller är företagets tillgångar och data på väg. Din organisation måste styra var data lagras och överförs på enheter, i appar och med partner. För dagens säkerhet kan du dock inte längre förlita dig på traditionella nätverksskyddskontroller.

| Traditionellt dataskydd med nätverkskontroller | Modernt dataskydd med Nolltillit |

|---|---|

| I traditionella nätverk styr nätverksperimeterkontroll kritisk dataåtkomst, inte datakänslighet. Du använder vanligtvis etiketter på känsliga data manuellt, vilket kan resultera i inkonsekvent dataklassificering. | En Nolltillit modell tillämpar stark autentisering på begäranden om dataåtkomst, med hjälp av principer för att verifiera varje identitet och se till att identiteter har åtkomst till appar och data. En Nolltillit modell omfattar identifiering av känsliga data och tillämpning av klassificering och skydd, inklusive skydd mot dataförlust (DLP). Nolltillit innehåller skydd som skyddar dina data även efter att de har lämnat din kontrollerade miljö. Den innehåller också anpassningsbart skydd för att minska insiderrisken. Utöver dessa skydd omfattar Nolltillit kontinuerlig övervakning och skydd mot hot för att förhindra och begränsa omfattningen av ett dataintrång. |

Följande diagram visar övergången från traditionellt skydd med nätverkskontroller till vänster (från begränsade kända platser) till modernt skydd med Nolltillit till höger (till okända platser) där skyddet tillämpas oavsett var användare och enheter finns.

Vägledningen i den här artikeln beskriver hur du kommer igång med och förlopp för din strategi för att identifiera och skydda känsliga data. Om din organisation omfattas av regler som skyddar data använder du artikeln Uppfylla regel- och efterlevnadskrav i den här serien för att lära dig hur du tillämpar det du lär dig i den här artikeln för att skydda data som är reglerade.

Hur företagsledare tänker på att skydda känsliga data

Innan du påbörjar något tekniskt arbete är det viktigt att förstå de olika motiven för att investera i att skydda affärsdata eftersom dessa hjälper till att informera strategin, målen och åtgärderna för framgång.

Följande tabell innehåller anledningar till varför företagsledare i en organisation bör investera i Nolltillit-baserat dataskydd.

| Roll | Varför det är viktigt att skydda känsliga data |

|---|---|

| Verkställande direktör (VD) | Immateriell egendom är ryggraden i många organisationers affärsmodeller. Att förhindra att det läcker samtidigt som sömlöst samarbete med auktoriserade parter tillåts är viktigt för verksamheten. I organisationer som hanterar kundernas personligt identifierbara information (PII) kan risken för läckage inte bara leda till ekonomiska påföljder utan också skada företagets rykte. Slutligen kan känsliga affärssamtal (som fusioner och förvärv, omstrukturering av företag, strategi och juridiska frågor) allvarligt skada en organisation om de läcker ut. |

| Chief Marketing Officer (CMO) | Produktplanering, meddelanden, varumärkesanpassning och kommande produktmeddelanden måste släppas vid rätt tidpunkt och på rätt sätt för att maximera påverkan. Förtida läckage kan minska investeringsavkastningen och tipsa konkurrenterna om kommande planer. |

| Chief Information Officer (CIO) | Även om traditionella metoder för att skydda information förlitade sig på att begränsa åtkomsten till den, möjliggör skydd av känsliga data på ett lämpligt sätt genom att använda modern teknik ett mer flexibelt samarbete med externa parter, efter behov, utan att öka risken. Dina IT-avdelningar kan uppfylla sitt mandat för att säkerställa produktivitet samtidigt som riskerna minimeras. |

| Chief Information Security Officer (CISO) | Som den primära funktionen för den här rollen är skydd av känsliga affärsdata en integrerad del av informationssäkerheten. Det här resultatet påverkar direkt organisationens större cybersäkerhetsstrategi. Avancerad säkerhetsteknik och -verktyg ger möjlighet att övervaka data och förhindra läckage och förlust. |

| Chief Technology Officer (CTO) | Immateriella rättigheter kan skilja ett framgångsrikt företag från en misslyckad. Att skydda dessa data från överdelning, obehörig åtkomst och stöld är nyckeln för att säkerställa organisationens framtida tillväxt. |

| Chief Operations Officer (COO) | Driftdata, procedurer och produktionsplaner är en viktig strategisk fördel för en organisation. Dessa planer kan också avslöja strategiska sårbarheter som kan utnyttjas av konkurrenter. Att skydda dessa data från stöld, överdelning och missbruk är avgörande för verksamhetens fortsatta framgång. |

| Ekonomichef (CFO) | Offentligt handlade företag har en skyldighet att skydda specifika finansiella data innan de offentliggörs. Andra finansiella data kan avslöja planer och strategiska styrkor eller svagheter. Alla dessa data måste skyddas för att både säkerställa efterlevnad av befintliga regler och upprätthålla strategiska fördelar. |

| Chief Compliance Officer (CCO) | Förordningar över hela världen kräver skydd av PII för kunder eller anställda och andra känsliga data. CCO ansvarar för att säkerställa att organisationen följer sådana regler. En omfattande strategi för informationsskydd är nyckeln till att uppnå det målet. |

| Chief Privacy Officer (CPO) | Ett CPO ansvarar vanligtvis för att säkerställa skydd av personuppgifter. I organisationer som hanterar stora mängder kunddata och organisationer som är verksamma i regioner med strikta sekretessregler kan underlåtenhet att skydda känsliga data leda till höga böter. Dessa organisationer riskerar också att förlora kundförtroendet till följd av detta. Processorer måste också förhindra att personuppgifter missbrukas på ett sätt som bryter mot kundavtal eller lagar, vilket kan innefatta felaktig delning av data inom organisationen och med partner. |

Implementeringscykeln för att skydda viktiga affärsdata

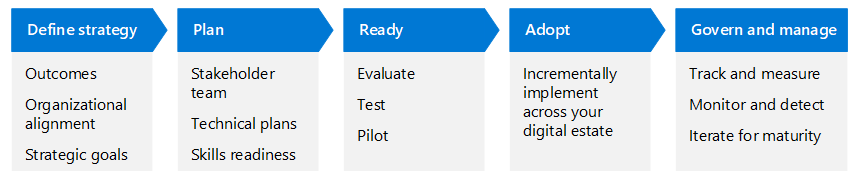

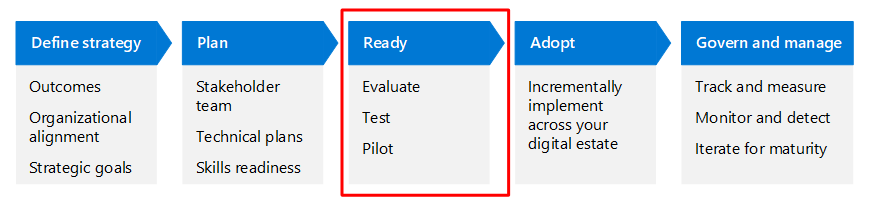

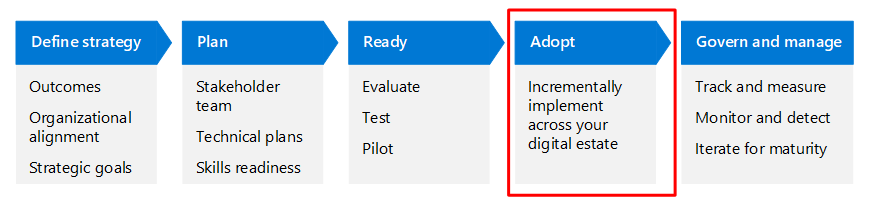

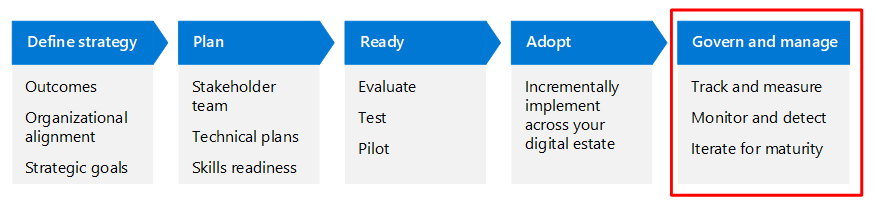

Den här artikeln går igenom det här affärsscenariot med samma livscykelfaser som Cloud Adoption Framework för Azure – Definiera strategi, plan, redo, anta och hantera – men anpassad för Nolltillit.

Följande tabell är en tillgänglig version av bilden.

| Definiera strategin | Planera | Klar | Implementera | Styra och hantera |

|---|---|---|---|---|

| Resultat Organisationsjustering Strategiska mål |

Intressentteam Tekniska planer Kunskapsberedskap |

Utvärdera Test Pilotprogram |

Implementera stegvis i din digitala egendom | Spåra och mäta Övervaka och identifiera Iterera för mognad |

Läs mer om Nolltillit implementeringscykeln i översikten över Nolltillit adoptionsramverk.

Definiera strategifas

Fasen Definiera strategi är viktig för att definiera och formalisera våra ansträngningar – den formaliserar "Varför?" i det här scenariot. I den här fasen förstår du scenariot genom affärs-, IT-, drifts- och strategiska perspektiv. Du definierar de resultat som du kan mäta framgång mot i scenariot, förstå att säkerhet är en inkrementell och iterativ resa.

Den här artikeln föreslår motivationer och resultat som är relevanta för många organisationer. Använd dessa förslag för att anpassa strategin för din organisation baserat på dina unika behov.

Dataskyddsmotiveringar

Motiveringarna för att identifiera och skydda känsliga affärsdata är enkla, men olika delar av organisationen har olika incitament för att utföra det här arbetet. I följande tabell sammanfattas några av dessa motiveringar.

| Ytdiagram | Motiveringar |

|---|---|

| Affärsbehov | För att skydda känsliga affärsdata, särskilt när de delas med partner. |

| IT-behov | Ett standardiserat dataklassificeringsschema som kan tillämpas konsekvent i hela den digitala egendomen. |

| Driftbehov | Implementera dataskydd på ett konsekvent och standardiserat sätt med automatisering där det är möjligt. |

| Strategiska behov | Minska den skada som en insider kan orsaka (avsiktligt eller oavsiktligt) eller av en dålig aktör som får åtkomst till miljön. |

Observera att uppfyllande av regelkrav kan vara den främsta drivkraften för vissa organisationer. Om detta är sant för dig kan du lägga till detta i din organisations strategi och använda det här affärsscenariot tillsammans med artikeln Uppfylla regel- och efterlevnadskrav i den här serien.

Dataskyddsresultat

Att tillämpa det övergripande målet med Nolltillit att "aldrig lita på, alltid verifiera" för dina data lägger till ett betydande skyddslager i din miljö. Det är viktigt att vara tydlig med de resultat du förväntar dig att uppnå så att du kan hitta rätt balans mellan skydd och användbarhet för alla berörda team, inklusive dina användare. Följande tabell innehåller föreslagna mål och resultat.

| Mål | Resultat |

|---|---|

| Produktivitet | Användare kan enkelt samarbeta för att skapa affärsdata eller utföra sina jobbfunktioner med hjälp av affärsdata. |

| Valv åtkomst | Åtkomst till data och appar skyddas på lämplig nivå. Strikt känsliga data kräver striktare skydd, men dessa skydd bör inte belasta användare som förväntas bidra till eller använda dessa data. Känsliga affärsdata är begränsade till dem som behöver använda dem och du har infört kontroller för att begränsa eller avskräcka användare från att dela eller replikera dessa data utanför den avsedda användningsgruppen. |

| Stöd för slutanvändare | Kontroller för att skydda data har integrerats i den övergripande Nolltillit arkitekturen. Dessa kontroller omfattar enkel inloggning, multifaktorautentisering (MFA) och Villkorsstyrd åtkomst i Microsoft Entra, så att användarna inte ständigt utmanas med autentiserings- och auktoriseringsbegäranden. Användarna får utbildning om hur man klassificerar och delar data på ett säkert sätt. Användare har aktiverats för att ta kontroll över sina viktiga data, så att de kan återkalla åtkomst vid behov eller spåra användningen av informationen efter att den har delats. Dataskyddsprinciper automatiseras där det är möjligt för att minska belastningen på användarna. |

| Öka säkerheten | Tillägget av dataskydd i den digitala egendomen skyddar dessa viktiga affärstillgångar och hjälper till att minska den potentiella skadan från ett dataintrång. Dataskydd omfattar skydd mot avsiktliga, oavsiktliga eller försumliga dataintrång från nuvarande eller tidigare anställda och partner. |

| Ge IT-behörighet | IT-teamet får en tydlig förståelse för vad som kvalificerar sig som känsliga affärsdata. De har ett väl motiverat schema att anpassa till och teknikverktygen och funktionerna för att både implementera planerna och övervaka status och framgång. |

Planera fas

Implementeringsplaner omvandlar principerna för Nolltillit strategi till en åtgärdsplan. Dina kollektiva team kan använda implementeringsplanen för att vägleda sina tekniska insatser och anpassa dem till organisationens affärsstrategi.

De motivationer och resultat du definierar, tillsammans med dina företagsledare och team, stöder "Varför?" för din organisation och bli North Star för din strategi. Därefter kommer den tekniska planeringen för att uppnå målen.

Teknisk implementering för att identifiera och skydda känsliga affärsdata omfattar:

- Identifiera och identifiera känsliga data i din digitala egendom.

- Kurera ett klassificerings- och skyddsschema, inklusive DLP.

- Distribuera schemat i din digitala egendom, börja med data i Microsoft 365 och utöka skyddet till alla SaaS-appar, din molninfrastruktur och data i lokala lagringsplatser. SaaS-appar är appar som ligger utanför din Microsoft 365-prenumeration men som är integrerade med din Microsoft Entra-klientorganisation.

Att skydda känsliga affärsdata omfattar också några relaterade aktiviteter, bland annat:

- Kryptera nätverkskommunikation.

- Hantera extern åtkomst till Teams och projekt där känsliga data delas.

- Konfigurera och använda dedikerade och isolerade team i Microsoft Teams för projekt som innehåller mycket känsliga affärsdata, vilket bör vara sällsynt. De flesta organisationer kräver inte den här nivån av datasäkerhet och isolering.

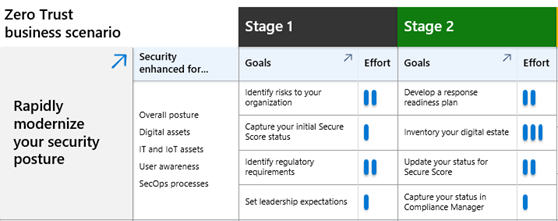

Många organisationer kan använda en metod med fyra steg för dessa distributionsmål, som sammanfattas i följande tabell.

| Fas 1 | Steg 2 | Steg 3 | Steg 4 |

|---|---|---|---|

| Identifiera och identifiera känsliga affärsdata Identifiera icke-sanktionerade SaaS-appar Kryptera nätverkskommunikation |

Utveckla och testa ett klassificeringsschema Tillämpa etiketter på data i Microsoft 365 Introducera grundläggande DLP-principer Konfigurera säkra Microsoft Teams för att dela data internt och externt med affärspartner |

Lägga till skydd till specifika etiketter (kryptering och andra skyddsinställningar) Introducera automatisk och rekommenderad etikettering i Office-appen och tjänster Utöka DLP-principer mellan Microsoft 365-tjänster Implementera viktiga principer för hantering av insiderrisk |

Utöka etiketter och skydd till data i SaaS-appar, inklusive DLP Utöka automatiserad klassificering till alla tjänster Utöka etiketter och skydd till vilande data på lokala lagringsplatser Skydda organisationsdata i din molninfrastruktur |

Om den här stegvisa metoden fungerar för din organisation kan du använda:

Detta nedladdningsbara PowerPoint-bildspel för att presentera och spåra dina framsteg genom dessa steg och mål för företagsledare och andra intressenter. Här är bilden för det här affärsscenariot.

Den här Excel-arbetsboken för att tilldela ägare och spåra dina framsteg för dessa steg, mål och deras uppgifter. Här är kalkylbladet för det här affärsscenariot.

Förstå din organisation

Den här rekommenderade stegvisa metoden för teknisk implementering kan bidra till att ge kontext till att förstå din organisation. Varje organisations behov av att skydda känsliga affärsdata och sammansättningen och mängden data är olika.

Ett grundläggande steg i Nolltillit implementeringslivscykel för varje affärsscenario omfattar inventering. I det här affärsscenariot inventar du organisationens data.

Följande åtgärder gäller:

Inventera dina data.

Börja med att ta reda på var alla dina data finns, vilket kan vara så enkelt som att lista appar och lagringsplatser med dina data. När tekniker som känslighetsetiketter har distribuerats kan du upptäcka andra platser där känsliga data lagras. Dessa platser kallas ibland mörk eller grå IT.

Det är också bra att uppskatta hur mycket data du planerar att inventera (volymen). Under den rekommenderade tekniska processen använder du verktygsuppsättningen för att identifiera och identifiera affärsdata. Du får lära dig vilka typer av data du har och var dessa data finns mellan tjänster och molnappar, så att du kan korrelera datas känslighet med exponeringsnivån för de platser där de finns.

Till exempel hjälper Microsoft Defender för molnet-appar dig att identifiera SaaS-appar som du kanske inte har varit medveten om. Arbetet med att identifiera var dina känsliga data finns börjar i steg 1 av den tekniska implementeringen och överlappar alla fyra stegen.

Dokumentera målen och planera för inkrementell implementering baserat på prioriteringar.

De fyra steg som rekommenderas representerar en inkrementell implementeringsplan. Justera den här planen baserat på organisationens prioriteringar och sammansättningen av din digitala egendom. Se till att ta hänsyn till eventuella milstolpar eller skyldigheter i tidslinjen för att slutföra det här arbetet.

Inventera alla datamängder eller dedikerade projekt som kräver indelade skydd (till exempel tältade eller särskilda projekt).

Det är inte alla organisationer som behöver ett indealt skydd.

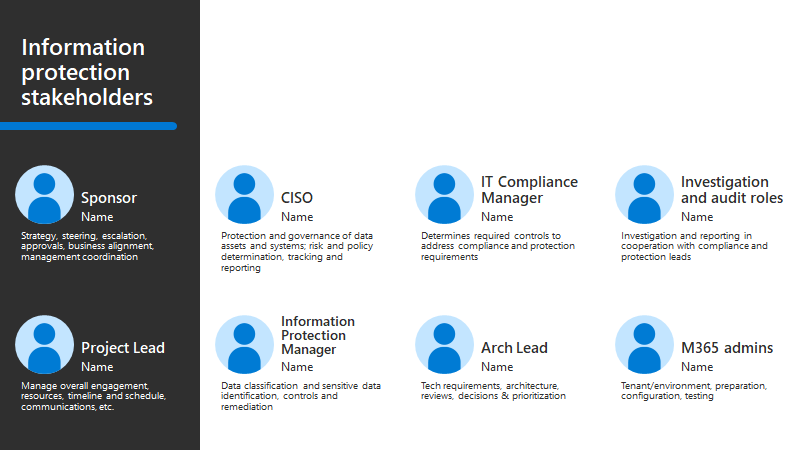

Organisationsplanering och justering

Det tekniska arbetet med att skydda känsliga affärsdata omfattar flera överlappande områden och roller:

- Data

- Appar

- Slutpunkter

- Nätverk

- Identiteter

Den här tabellen sammanfattar roller som rekommenderas när du skapar ett sponsringsprogram och en projekthanteringshierarki för att fastställa och driva resultat.

| Programledare och tekniska ägare | Ansvar |

|---|---|

| CISO, CIO eller chef för datasäkerhet | Chefssponsring |

| Programledare från Data Security | Skapa resultat och samarbete mellan team |

| Säkerhetsarkitekt | Ge råd om konfiguration och standarder, särskilt kring kryptering, nyckelhantering och andra grundläggande tekniker |

| Efterlevnadsansvariga | Mappa efterlevnadskrav och risker till specifika kontroller och tillgängliga tekniker |

| Microsoft 365-administratörer | Implementera ändringar i din Microsoft 365-klientorganisation för OneDrive och skyddade mappar |

| Programägare | Identifiera viktiga affärstillgångar och se till att program är kompatibla med etiketterade, skyddade och krypterade data |

| Datasäkerhetsadministratör | Implementera konfigurationsändringar |

| IT-administratör | Uppdatera standarder och principdokument |

| Säkerhetsstyrning och/eller IT-administratör | Övervaka för att säkerställa efterlevnad |

| Användarutbildningsteam | Se till att vägledningen för användare återspeglar principuppdateringar och ger insikter om användarnas godkännande av taxonomi för etiketter |

PowerPoint-resursförteckningen för det här implementeringsinnehållet innehåller följande bild med en intressentvy som du kan anpassa för din egen organisation.

Teknisk planering och kompetensberedskap

Innan du påbörjar det tekniska arbetet rekommenderar Microsoft att du lär känna funktionerna, hur de fungerar tillsammans och metodtips för att närma sig det här arbetet. Följande tabell innehåller flera resurser som hjälper dina team att få kunskaper.

| Resurs | beskrivning |

|---|---|

| Guide för distributionsacceleration – Informationsskydd och skydd mot dataförlust | Lär dig metodtips från Microsoft Customer Engagement-teamen. Den här vägledningen leder organisationer till mognad genom en crawlning, genomgång, körningsmodell, som överensstämmer med de rekommenderade stegen i den här implementeringsvägledningen. |

RaMP-checklista: Dataskydd  |

En annan resurs för att lista och prioritera det rekommenderade arbetet, inklusive intressenter. |

| Introduktion till Dataförlustskydd i Microsoft Purview (nybörjare) | I den här resursen lär du dig mer om DLP i Microsoft Purview Information Protection. |

Learn module-Icon for the Introduction to information protection and data lifecycle management in Microsoft Purview Microsoft Learn module. (Intermediate) |

Lär dig hur Microsoft 365-lösningar för informationsskydd och datalivscykelhantering hjälper dig att skydda och styra dina data under hela livscykeln – oavsett var de finns och reser. |

Certifieringsikon för Microsoft Certified: Information Protection Administrator Associate-certifiering |

Rekommenderade utbildningsvägar för att bli certifierad administratörsassistent för informationsskydd. |

Fas 1

Distributionsmålen för steg 1 omfattar processen att inventera dina data. Detta inkluderar att identifiera osanktionerade SaaS-appar som din organisation använder för att lagra, bearbeta och dela data. Du kan antingen ta med dessa icke-sanktionerade appar i apphanteringsprocessen och tillämpa skydd, eller så kan du förhindra att dina affärsdata används med dessa appar.

Identifiera och identifiera känsliga affärsdata

Från och med Microsoft 365 är några av de primära verktyg som du använder för att identifiera känslig information som behöver skyddas känsliga informationstyper (SIT) och andra klassificerare, inklusive klassificerare och fingeravtryck som kan tränas. Dessa identifierare hjälper dig att hitta vanliga typer av känsliga data, till exempel kreditkortsnummer eller statliga identifieringsnummer, och identifiera känsliga dokument och e-postmeddelanden med hjälp av maskininlärning och andra metoder. Du kan också skapa anpassade SIT:er för att identifiera data som är unika för din miljö, inklusive att använda exakt datamatchning för att särskilja data som rör specifika personer, till exempel kund-PII, som behöver särskilt skydd.

När data läggs till i din Microsoft 365-miljö eller ändras analyseras de automatiskt efter känsligt innehåll med hjälp av alla SIT:er som för närvarande definieras i din klientorganisation.

Du kan använda innehållsutforskaren i efterlevnadsportal i Microsoft Purview för att se förekomster av identifierade känsliga data i miljön. Resultatet meddelar dig om du behöver anpassa eller finjustera SIT:erna för din miljö för att få bättre noggrannhet. Resultatet ger dig också en första bild av ditt datalager och din informationsskyddsstatus. Om du till exempel får för många falska positiva identifieringar för en SIT eller inte hittar kända data kan du skapa anpassade kopior av standard-SIT:erna och ändra dem så att de fungerar bättre för din miljö. Du kan också förfina dessa med hjälp av exakt datamatchning.

Dessutom kan du använda inbyggda klassificerare som kan tränas för att identifiera dokument som tillhör vissa kategorier, till exempel kontrakt eller fraktdokument. Om du har specifika dokumentklasser som du vet att du måste identifiera och potentiellt skydda kan du använda exempel i efterlevnadsportal i Microsoft Purview för att träna dina egna klassificerare. Dessa exempel kan användas för att identifiera förekomsten av andra dokument med liknande innehållsmönster.

Förutom innehållsutforskaren har organisationer åtkomst till funktionen Innehållssökning för att skapa anpassade sökningar efter data i miljön, inklusive användning av avancerade sökvillkor och anpassade filter.

I följande tabell visas resurser för att identifiera känsliga affärsdata.

| Resurs | beskrivning |

|---|---|

| Distribuera en informationsskyddslösning med Microsoft 365 Purview | Introducerar ett ramverk, en process och funktioner som du kan använda för att uppnå dina specifika affärsmål för informationsskydd. |

| Typer av känslig information | Börja här för att komma igång med typer av känslig information. Det här biblioteket innehåller många artiklar för att experimentera med och optimera SIT. |

| Innehållsutforskaren | Sök igenom Din Microsoft 365-miljö efter förekomst av SIT och visa resultatet i innehållsutforskarens verktyg. |

| Träningsbara klassificerare | Med träningsbara klassificerare kan du ta med exempel på den typ av innehåll som du vill identifiera (seeding) och sedan låta maskininlärningsmotorn lära sig att identifiera mer av dessa data. Du deltar i klassificerarens träning genom att validera resultatet tills noggrannheten har förbättrats. |

| Exakt datamatchning | Med exakt datamatchning kan du hitta känsliga data som matchar befintliga poster, till exempel dina kunders PII som registrerats i dina verksamhetsspecifika appar, vilket gör att du exakt kan rikta in sådana data med informationsskyddsprinciper, vilket praktiskt taget eliminerar falska positiva identifieringar. |

| Innehållssökning | Använd Innehållssökning för avancerade sökningar, inklusive anpassade filter. Du kan använda nyckelord och booleska sökoperatorer. Du kan också skapa sökfrågor med hjälp av KQL (Keyword Query Language). |

| RaMP-checklista: Dataskydd: Känna till dina data | En checklista med implementeringssteg med stegägare och länkar till dokumentationen. |

Identifiera icke-sanktionerade SaaS-appar

Din organisation prenumererar förmodligen på många SaaS-appar, till exempel Salesforce eller appar som är specifika för din bransch. De SaaS-appar som du känner till och hanterar betraktas som sanktionerade. I senare skeden utökar du dataskyddsschemat och DLP-principerna som du skapar med Microsoft 365 för att skydda data i dessa sanktionerade SaaS-appar.

I det här skedet är det dock viktigt att identifiera icke-sanktionerade SaaS-appar som din organisation använder. På så sätt kan du övervaka trafik till och från dessa appar för att avgöra om organisationens affärsdata delas till dessa appar. I så fall kan du använda dessa appar för hantering och tillämpa skydd på dessa data, från och med aktivering av enkel inloggning med Microsoft Entra-ID.

Verktyget för att identifiera SaaS-appar som din organisation använder är Microsoft Defender för molnet Appar.

| Resurs | beskrivning |

|---|---|

| Integrera SaaS-appar för Nolltillit med Microsoft 365 | Den här lösningsguiden går igenom processen för att skydda SaaS-appar med Nolltillit principer. Det första steget i den här lösningen omfattar att lägga till dina SaaS-appar i Microsoft Entra-ID och till principernas omfång. Detta bör vara en prioritet. |

| Utvärdera Microsoft Defender för molnet-appar | Den här guiden hjälper dig att komma igång med Microsoft Defender för molnet-appar så snabbt som möjligt. Du kan identifiera osanktionerade SaaS-appar redan i utvärderings- och pilotfaserna. |

Kryptera nätverkskommunikation

Det här målet är mer en kontroll för att se till att nätverkstrafiken är krypterad. Kontakta nätverksteamet för att se till att de här rekommendationerna är uppfyllda.

| Resurs | beskrivning |

|---|---|

| Säkra nätverk med Nolltillit-Objective 3: Intern trafik från användare till app krypteras | Kontrollera att intern trafik från användare till app är krypterad:

|

| Säkra nätverk med Nolltillit-Objective 6: All trafik krypteras | Kryptera programserverdelstrafik mellan virtuella nätverk. Kryptera trafik mellan lokalt och moln. |

| Nätverk upp (till molnet)-One-arkitektens synvinkel | För nätverksarkitekter hjälper den här artikeln till att sätta rekommenderade nätverksbegrepp i perspektiv. Ed Fisher, säkerhets- och efterlevnadsarkitekt på Microsoft, beskriver hur du optimerar ditt nätverk för molnanslutning genom att undvika de vanligaste fallgroparna. |

Steg 2

När du har inventera och upptäckt var dina känsliga data finns går du vidare till steg 2 där du utvecklar ett klassificeringsschema och börjar testa detta med dina organisationsdata. I det här steget ingår även att identifiera var data eller projekt kräver ökat skydd.

När du utvecklar ett klassificeringsschema är det frestande att skapa många kategorier och nivåer. Organisationer som lyckas mest begränsar dock antalet klassificeringsnivåer till ett litet antal, till exempel 3–5. Färre är bättre.

Innan du översätter organisationens klassificeringsschema till etiketter och lägger till skydd i etiketter är det bra att tänka på helheten. Det är bäst att vara så enhetlig som möjligt när du tillämpar alla typer av skydd i en organisation och särskilt en stor digital egendom. Detta gäller även för data.

Så många organisationer är till exempel väl betjänade av en skyddsmodell på tre nivåer för data, enheter och identiteter. I den här modellen kan de flesta data skyddas på baslinjenivå. En mindre mängd data kan kräva ökat skydd. Vissa organisationer har en mycket liten mängd data som kräver skydd på mycket högre nivåer. Exempel är affärshemliga data eller data som är strikt reglerade på grund av att data eller projekt är extremt känsliga.

Om tre nivåer av skydd fungerar för din organisation förenklar detta hur du översätter detta till etiketter och det skydd som du tillämpar på etiketter.

I det här steget ska du utveckla dina känslighetsetiketter och börja använda dem i data i Microsoft 365. Oroa dig inte för att lägga till skydd till etiketterna ännu, det är helst gjort i ett senare skede när användarna har bekantat sig med etiketterna och har tillämpat dessa utan att oroa sig för deras begränsningar under en tid. Att lägga till skydd i etiketter ingår i nästa steg. Vi rekommenderar dock att du även kommer igång med grundläggande DLP-principer. I det här steget tillämpar du slutligen specifikt skydd på projekt eller datauppsättningar som kräver mycket känsligt skydd.

Utveckla och testa ett klassificeringsschema

| Resurs | beskrivning |

|---|---|

| Känslighetsetiketter | Lär dig mer om och kom igång med känslighetsetiketter. Det viktigaste i den här fasen är att se till att etiketterna återspeglar både företagets behov och det språk som används av användarna. Om namnen på etiketterna inte intuitivt resonerar med användare eller deras betydelser inte mappas konsekvent till deras avsedda användning, kan införandet av etikettering hindras, och noggrannheten i etikettprogrammet kommer sannolikt att bli lidande. |

Tillämpa etiketter på data i Microsoft 365

| Resurs | beskrivning |

|---|---|

| Aktivera känslighetsetiketter för Office-filer i SharePoint och OneDrive | Aktivera inbyggd etikettering för Office-filer som stöds i SharePoint och OneDrive så att användarna kan använda dina känslighetsetiketter i Office för webben. |

| Hantera känslighetsetiketter i Office-appen | Börja sedan introducera etiketter för användare där de kan se och tillämpa dem. När du har publicerat känslighetsetiketter från efterlevnadsportal i Microsoft Purview börjar de visas i Office-appen för användare att klassificera och skydda data när de skapas eller redigeras. |

| Tillämpa etiketter på Microsoft Teams- och Microsoft 365-grupper | När du är klar kan du inkludera Microsoft Teams- och Microsoft 365-grupper i omfånget för din etikettdistribution. |

Introducera grundläggande DLP-principer

| Resurs | beskrivning |

|---|---|

| Förhindra dataförlust | Kom igång med DLP-principer. Vi rekommenderar att du börjar med "mjuka" DLP-principer som ger varningar men inte blockerar åtgärder, eller som mest blockera åtgärder samtidigt som användarna kan åsidosätta principen. På så sätt kan du mäta effekten av dessa principer utan att skada produktiviteten. Du kan finjustera policyerna så att de blir striktare när du får förtroende för deras noggrannhet och kompatibilitet med företagets behov. |

Konfigurera säkra team för att dela data internt och externt med affärspartner

Om du har identifierat projekt eller data som kräver strikt känsligt skydd beskriver dessa resurser hur du konfigurerar detta i Microsoft Teams. Om data lagras i SharePoint utan ett associerat team använder du anvisningarna i dessa resurser för SharePoint-inställningar.

| Resurs | beskrivning |

|---|---|

| Konfigurera team med skydd för mycket känsliga data | Ger normativa rekommendationer för att skydda projekt med mycket känsliga data, inklusive att skydda och hantera gäståtkomst (dina partner som kanske samarbetar med dig i dessa projekt). |

Steg 3

I det här steget fortsätter du att distribuera det dataklassificeringsschema som du förfinade. Du tillämpar också de skydd som du planerade.

När du har lagt till skydd i en etikett (till exempel kryptering och rättighetshantering):

- Alla dokument som nyligen tar emot etiketten innehåller skyddet.

- Alla dokument som lagras i SharePoint Online eller OneDrive som tog emot etiketten innan skyddet lades till har skyddet tillämpat när dokumentet öppnas eller laddas ned.

Vilande filer i tjänsten eller som finns på en användares dator får inte det skydd som lades till i etiketten efter att dessa filer tagit emot etiketten. Med andra ord, om filen tidigare var märkt och sedan du senare lägger till skydd i etiketten, tillämpas inte skyddet på dessa filer.

Lägga till skydd i etiketter

| Resurs | beskrivning |

|---|---|

| Läs mer om känslighetsetiketter | I den här artikeln finns många sätt att konfigurera specifika etiketter för att tillämpa skydd. Vi rekommenderar att du börjar med grundläggande principer som "endast kryptera" för e-postmeddelanden och "alla anställda – fullständig kontroll" för dokument. Dessa principer ger starka skyddsnivåer samtidigt som användarna enkelt kan ta sig ut när de hittar situationer där införandet av kryptering orsakar kompatibilitetsproblem eller står i konflikt med affärskraven. Du kan skärpa begränsningarna stegvis senare när du får förtroende och förståelse för hur användarna behöver använda känsliga data. |

| Vanliga scenarier för känslighetsetiketter | Se den här listan över scenarier som stöds av känslighetsetiketter. |

Introducera automatisk etikettering i Office-appen

| Resurs | beskrivning |

|---|---|

| Tillämpa en känslighetsetikett på innehåll automatiskt | Tilldela automatiskt en etikett till filer och e-postmeddelanden när den matchar de villkor som du anger. Vi rekommenderar att du först konfigurerar etiketterna så att de ger användarna en rekommendation om interaktiv etikettering. När du har bekräftat att dessa är allmänt accepterade växlar du dem till att automatiskt tillämpa etiketten. |

Utöka DLP-principer i Microsoft 365

| Resurs | beskrivning |

|---|---|

| Förhindra dataförlust | Fortsätt att använda de här stegen för att tillämpa DLP i din Microsoft 365-miljö, utöka principerna till fler platser och tjänster och dra åt regelåtgärderna genom att ta bort onödiga undantag. |

Implementera grundläggande principer för hantering av insiderrisk

| Resurs | beskrivning |

|---|---|

| Hantering av insiderrisk | Kom igång med de rekommenderade åtgärderna. Du kan börja med att använda principmallar för att snabbt komma igång, inklusive datastöld av avgående användare. |

Steg 4

I det här skedet utökar du de skydd som du utvecklade i Microsoft 365 till data i dina SaaS-appar. Du övergår också till automatisering av så mycket av dataklassificeringen och styrningen som möjligt.

Utöka etiketter och skydd till data i SaaS-appar, inklusive DLP

| Resurs | beskrivning |

|---|---|

| Distribuera informationsskydd för SaaS-appar | Med Microsoft Defender för molnet Appar utökar du det klassificeringsschema som du utvecklade med Microsoft 365-funktioner för att skydda data i dina SaaS-appar. |

Utöka automatiserad klassificering

| Resurs | beskrivning |

|---|---|

| Tillämpa en känslighetsetikett på innehåll automatiskt | Fortsätt att distribuera de automatiserade metoderna för att tillämpa etiketter på dina data. Utöka dem till dokument i vila i SharePoint, OneDrive och Teams samt till e-postmeddelanden som skickas eller tas emot av användare. |

Utöka etiketter och skydd till data i lokala lagringsplatser

| Resurs | beskrivning |

|---|---|

| Microsoft 365 Purview Information Protection Scanner | Skanna data i lokala lagringsplatser, inklusive Microsoft Windows-filresurser och SharePoint Server. Informationsskyddsskannern kan inspektera alla filer som Windows kan indexeras. Om du har konfigurerat känslighetsetiketter för att tillämpa automatisk klassificering kan skannern märka identifierade filer för att tillämpa den klassificeringen och eventuellt tillämpa eller ta bort skydd. |

Skydda organisationsdata i din molninfrastruktur

| Resurs | beskrivning |

|---|---|

| Dokumentation om Datastyrning i Microsoft Purview | Lär dig hur du använder Microsoft Purview-styrningsportalen så att din organisation kan hitta, förstå, styra och använda datakällor. Självstudier, REST API-referens och annan dokumentation visar hur du planerar och konfigurerar din datalagringsplats där du kan identifiera tillgängliga datakällor och hantera rättighetsanvändning. |

Molnimplementeringsplan

En implementeringsplan är ett viktigt krav för en lyckad molnimplementering. Viktiga attribut för en lyckad implementeringsplan för att skydda data är:

- Strategi och planering är anpassade: När du utarbetar dina planer för testning, pilotkörning och distribution av funktioner för dataklassificering och skydd i din digitala egendom bör du se över din strategi och dina mål för att säkerställa att dina planer är anpassade. Detta omfattar prioritet för datauppsättningar, mål för dataskydd och målmilstolpar.

- Planen är iterativ: När du börjar distribuera din plan lär du dig många saker om din miljö och den funktionsuppsättning som du använder. I varje steg i distributionen går du tillbaka till dina resultat jämfört med målen och finjusterar planerna. Det kan till exempel vara att gå tillbaka till tidigare arbete för att finjustera principer.

- Utbildning av personal och användare är välplanerad: Från din administrationspersonal till supportavdelningen och dina användare är alla utbildade för att lyckas med sina ansvarsområden för dataidentifiering och skydd.

Mer information från Cloud Adoption Framework för Azure finns i Planera för molnimplementering.

Klar fas

Använd de resurser som tidigare angavs för att prioritera din plan för att identifiera och skydda känsliga data. Arbetet med att skydda känsliga affärsdata representerar ett av lagren i din distributionsstrategi för flera lager Nolltillit.

Den stegvisa metoden som rekommenderas i den här artikeln omfattar att samordna arbetet på ett metodiskt sätt i din digitala egendom. I den här klarfasen går du tillbaka till dessa delar av planen för att se till att allt är klart:

- Data som är känsliga för din organisation är väldefinierade. Du kommer förmodligen att justera dessa definitioner när du söker efter data och analyserar resultaten.

- Du har en tydlig karta över vilka datauppsättningar och appar du ska börja med och en prioriterad plan för att öka omfattningen av ditt arbete tills det omfattar hela din digitala egendom.

- Justeringar av den föreskrivna tekniska vägledningen som är lämplig för din organisation och miljö har identifierats och dokumenterats.

Den här listan sammanfattar den metodiska processen på hög nivå för att utföra det här arbetet:

- Lär känna funktionerna för dataklassificering, till exempel typer av känslig information, klassificerare som kan tränas, känslighetsetiketter och DLP-principer.

- Börja använda dessa funktioner med data i Microsoft 365-tjänster. Den här upplevelsen hjälper dig att förfina schemat.

- Introducera klassificering i Office-appen.

- Gå vidare till skydd av data på enheter genom att experimentera med och sedan distribuera slutpunkts-DLP.

- Utöka de funktioner som du har förfinat i din Microsoft 365-egendom till data i molnappar med hjälp av Defender för molnet Apps.

- Identifiera och tillämpa skydd på data lokalt med microsoft Purview Information Protection-skanner

- Använd Microsoft Purview-datastyrning för att identifiera och skydda data i molndatalagringstjänster, inklusive Azure Blobs, Cosmos DB, SQL-databaser och Amazon Web Services S3-lagringsplatser.

Det här diagrammet visar processen.

Dina prioriteringar för dataidentifiering och skydd kan skilja sig åt.

Observera följande beroenden för andra affärsscenarier:

- För att utöka informationsskyddet till slutpunktsenheter krävs samordning med Intune (ingår i artikeln Skydda fjärr- och hybridarbete ).

- För att utöka informationsskyddet till data i SaaS-appar krävs Microsoft Defender för molnet Appar. Pilotkörning och distribution av Defender för molnet-appar ingår i scenariot Förhindra eller minska affärsskador från ett intrångsscenario.

När du slutför dina implementeringsplaner bör du gå tillbaka till distributionsaccelerationsguiden för informationsskydd och dataförlustskydd för att granska rekommendationerna och finjustera din strategi.

Anta fas

Microsoft rekommenderar en sammanhängande, iterativ metod för att identifiera och skydda känsliga data. Detta gör att du kan förfina din strategi och principer när du går för att öka noggrannheten i resultaten. Börja till exempel arbeta med ett klassificerings- och skyddsschema när du identifierar och identifierar känsliga data. De data du upptäcker informerar schemat och schemat hjälper dig att förbättra de verktyg och metoder som du använder för att identifiera känsliga data. På samma sätt hjälper resultaten dig att förbättra skyddsprinciperna som du skapade tidigare när du testar och testar schemat. Du behöver inte vänta tills en fas är klar innan du börjar nästa. Dina resultat är mer effektiva om du itererar längs vägen.

Styra och hantera faser

Styrning av organisationens data är en iterativ process. Genom att eftertänksamt skapa ditt klassificeringsschema och distribuera det över din digitala egendom har du skapat en grund. Använd följande övningar för att börja skapa din första styrningsplan för den här grunden:

- Upprätta din metod: Upprätta en grundläggande metod för att granska ditt schema, hur det tillämpas i din digitala egendom och resultatets framgång. Bestäm hur du ska övervaka och utvärdera framgången för ditt informationsskyddsprotokoll, inklusive ditt aktuella tillstånd och framtida tillstånd.

- Upprätta en inledande styrningsgrund: Påbörja styrningsresan med en liten, lätt implementerad uppsättning styrningsverktyg. Den här inledande styrningsgrunden kallas för en MVP (minsta fungerande produkt).

- Förbättra din ursprungliga styrningsgrund: Iterativt lägga till styrningskontroller för att hantera konkreta risker när du går mot sluttillståndet.

Microsoft Purview har flera funktioner som hjälper dig att styra dina data, bland annat:

- Kvarhållningsprinciper

- Funktioner för kvarhållning av postlådor och arkiv

- Hantering av arkivhandlingar för mer avancerade principer och scheman för kvarhållning och borttagning

Se Styra dina data med Microsoft Purview. Dessutom ger aktivitetsutforskaren dig insyn i vilket innehåll som har identifierats och etiketterats och var innehållet finns. För SaaS-appar ger Microsoft Defender för molnet Apps omfattande rapportering för känsliga data som flyttas till och från SaaS-appar. Se de många självstudierna i innehållsbiblioteket Microsoft Defender för molnet Apps.

Nästa steg

- översikt över Nolltillit implementeringsramverk

- Modernisera din säkerhetsstatus snabbt

- Skydda fjärr- och hybridarbete

- Förhindra eller minska affärsskador från ett intrång

- Uppfylla regel- och efterlevnadskrav

Förloppsspårningsresurser

För alla Nolltillit affärsscenarier kan du använda följande förloppsspårningsresurser.

| Resurs för förloppsspårning | Det hjälper dig... | Har utformats för |

|---|---|---|

Adoption Scenario Plan Phase Grid nedladdningsbar Visio-fil eller PDF

|

Förstå enkelt säkerhetsförbättringarna för varje affärsscenario och hur mycket arbete som krävs för faserna och målen i planfasen. | Projektledare för affärsscenarion, företagsledare och andra intressenter. |

| Nolltillit nedladdningsbara PowerPoint-bildspel |

Spåra dina framsteg genom faserna och målen i planfasen. | Projektledare för affärsscenarion, företagsledare och andra intressenter. |

Affärsscenariomål och uppgifter som kan laddas ned i Excel-arbetsbok

|

Tilldela ägarskap och spåra förloppet genom faserna, målen och uppgifterna i planfasen. | Affärsscenarioprojektledare, IT-leads och IT-implementerare. |

Ytterligare resurser finns i Nolltillit utvärderings- och förloppsspårningsresurser.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för