Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Som en del av Nolltillit implementeringsvägledning är den här artikeln en del av scenariot Förhindra eller minska affärsskador från ett affärsscenario med intrång och beskriver hur du skyddar din organisation mot cyberattacker. Den här artikeln fokuserar på hur du distribuerar ytterligare säkerhetsåtgärder för att förhindra en överträdelse och begränsa dess spridning och för att skapa och testa en infrastruktur för affärskontinuitet och haveriberedskap (BCDR) för att snabbare återställa från ett destruktivt intrång.

För elementen i principen Anta intrång Nolltillit vägledande:

Minimera explosionsradie och segmentåtkomst

Beskrivs i den här artikeln.

Verifiera kryptering från slutpunkt till slutpunkt

Beskrivs i den här artikeln.

Använda analys för att få synlighet, driva hotidentifiering och förbättra skyddet

Beskrivs i artikeln implementera skydd mot hot och XDR .

Den här artikeln förutsätter att du redan har moderniserat din säkerhetsstatus.

Detaljerad information om Microsoft Azure-resurser finns i Skydda dina Azure-resurser från destruktiva cyberattacker.

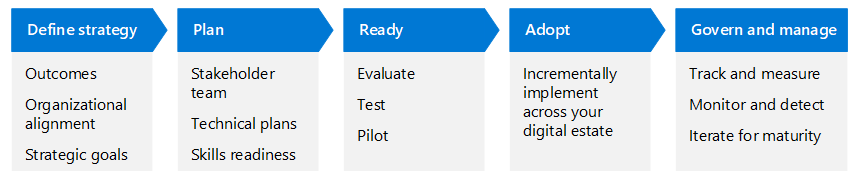

Implementeringscykeln för implementering av infrastruktur för skydd mot säkerhetsöverträdelser och återställning

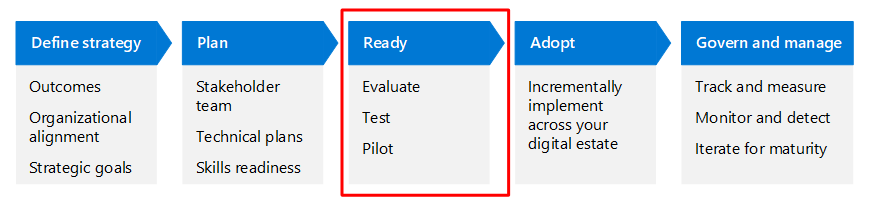

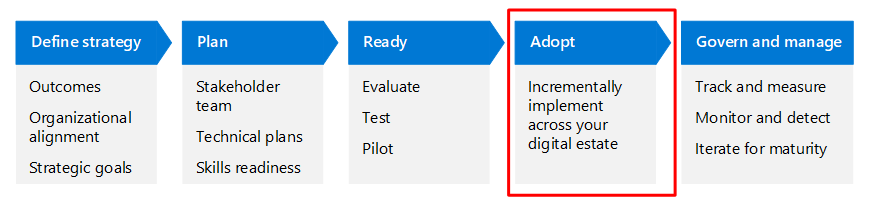

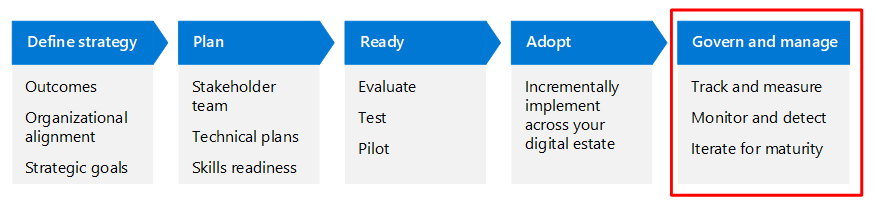

Den här artikeln går igenom hur du implementerar infrastrukturen för skydd mot säkerhetsöverträdelser och återställning av förhindra eller minska affärsskador från ett affärsscenario med intrång med samma livscykelfaser som Cloud Adoption Framework för Azure – Definiera strategi, Plan, Ready, Adopt och Manage – men anpassad för Nolltillit.

Följande tabell är en tillgänglig version av bilden.

| Definiera strategin | Planera | Klar | Implementera | Styra och hantera |

|---|---|---|---|---|

| Resultat Organisationsjustering Strategiska mål |

Intressentteam Tekniska planer Kunskapsberedskap |

Evaluera Test Pilot |

Implementera stegvis i din digitala egendom | Spåra och mäta Övervaka och identifiera Iterera för mognad |

Läs mer om Nolltillit implementeringscykeln i översikten över Nolltillit adoptionsramverk.

Mer information om affärsscenariot "Förhindra eller minska affärsskador från ett intrång" finns i:

- Översikten

- De ytterligare elementen i implementeringen av skydd mot hot och XDR

Definiera strategifas

Fasen Definiera strategi är viktig för att definiera och formalisera våra ansträngningar – den formaliserar "Varför?" i det här scenariot. I den här fasen förstår du scenariot genom affärs-, IT-, drifts- och strategiska perspektiv. Du definierar de resultat som du kan mäta framgång mot i scenariot, förstå att säkerhet är en inkrementell och iterativ resa.

Den här artikeln föreslår motivationer och resultat som är relevanta för många organisationer. Använd dessa förslag för att anpassa strategin för din organisation baserat på dina unika behov.

Motiveringar för att implementera infrastruktur för skydd mot säkerhetsöverträdelser och återställning

Motiveringarna för förebyggande av säkerhetsöverträdelser och återställningsinfrastruktur är enkla, men olika delar av din organisation har olika incitament för att utföra det här arbetet. I följande tabell sammanfattas några av dessa motiveringar.

| Ytdiagram | Motiveringar |

|---|---|

| Affärsbehov | För att driva ditt företag med en hållning av skydd mot intrång och återställning som en förlängning av säkerheten. Ditt företag kan återhämta sig från ett intrång som innehåller skador inom ett eller flera områden samtidigt som verksamheten fortsätter som vanligt. |

| IT-behov | Att implementera tekniker och discipliner för att minska sannolikheten för ett intrång, till exempel att uppdatera lokala system och slutpunkter och distribuera honeypot-resurser för att distrahera och lura angripare, samtidigt som man upprätthåller en kompromisslös metod för identitetssäkerhet och etablering. |

| Driftbehov | Implementera intrångsskydd och återställning som standardrutiner. Överträdelser förväntas och även om oönskade kan minimeras för ditt företag vertikalt. |

| Strategiska behov | För att öka företagets förmåga att återhämta sig från överträdelser stegvis, vilket kan minska avkastningen på investeringar till cyberangreppare samtidigt som driftsåterhämtningen ökar. Principen Anta intrång i Nolltillit tvingar dig att planera för och köra ändringar och uppdateringar för att säkerställa företagets överlevnad, minimera överträdelser och minska tiden för återställning av överträdelser. |

Resultat för implementering av infrastruktur för skydd mot säkerhetsöverträdelser och återställning

Att tillämpa det övergripande målet med Nolltillit att "aldrig lita på, alltid verifiera" för din infrastruktur för brottsskador och minskning lägger till ett betydande skyddslager i din miljö. Det är viktigt att vara tydlig med de resultat du förväntar dig att uppnå så att du kan hitta rätt skyddsbalans för alla inblandade team. Följande tabell innehåller föreslagna mål och resultat.

| Mål | Resultat |

|---|---|

| Affärsresultat | Metoder för förebyggande och återställning av överträdelser resulterar i minimala kostnader i samband med överträdelser och snabb återställning av affärsprocesser. |

| Kontroll | Verktyg och system för skydd mot intrång och återställning distribueras och interna processer testas och är redo för intrång. |

| Organisationsresiliens | Mellan skydd mot säkerhetsöverträdelser och återställning och proaktivt skydd mot hot kan din organisation snabbt återställa från en attack och förhindra framtida attacker av sin typ. |

| Säkerhet | Skydd mot intrång och återställning är integrerade i dina övergripande säkerhetskrav och principer. |

Planera fas

Implementeringsplaner omvandlar principerna för Nolltillit strategi till en åtgärdsplan. Dina kollektiva team kan använda implementeringsplanen för att vägleda sina tekniska insatser och anpassa dem till organisationens affärsstrategi.

De motivationer och resultat du definierar, tillsammans med dina företagsledare och team, stöder "Varför?" för din organisation och blir North Star för din strategi. Därefter kommer den tekniska planeringen för att uppnå målen.

Teknisk implementering för implementering av skydd mot intrång och återställning omfattar:

- Konfigurera Microsoft Entra Privileged Identity Management (PIM) för att skydda administratören och andra privilegierade konton för just-in-time-åtkomst (JIT).

- Öka säkerheten för nätverksinfrastrukturen.

- Distribuera honeypot-resurser i nätverket för att locka angripare och identifiera deras närvaro tidigt.

- Implementera en omfattande uppdateringsinfrastruktur för att hålla servrar och enheter uppdaterade.

- Börja använda Hantering av interna risker i Microsoft Purview.

- Distribuera en BCDR-infrastruktur för att snabbt återställa från en destruktiv cyberattack.

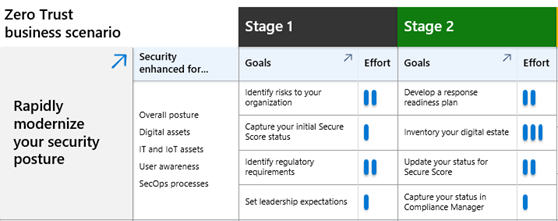

Många organisationer kan använda en metod med fyra steg för dessa distributionsmål, som sammanfattas i följande tabell.

| Fas 1 | Steg 2 | Steg 3 | Steg 4 |

|---|---|---|---|

| Skydda privilegierade konton Segmentera nätverket Implementera Azure Site Recovery för kritisk arbetsbelastningskontinuitet Kryptera nätverkskommunikation |

Implementera Microsoft 365 Backup och Azure Backup för kritiska affärsdata Implementera en korrigeringsplan Skapa honeypot-resurser Kom igång med Hantering av interna risker i Microsoft Purview |

Implementera Microsoft 365 Backup och Azure Backup för alla affärsdata Implementera Azure Site Recovery för alla arbetsbelastningar Få insyn i nätverkstrafik Utforma ditt bcdr-svar (hot och affärskontinuitet/haveriberedskap) |

Avbryta äldre nätverkssäkerhetsteknik Öva hot och BCDR-svar |

Om den här stegvisa metoden fungerar för din organisation kan du använda:

Detta nedladdningsbara PowerPoint-bildspel för att presentera och spåra dina framsteg genom dessa steg och mål för företagsledare och andra intressenter. Här är bilden för det här affärsscenariot.

Den här Excel-arbetsboken för att tilldela ägare och spåra dina framsteg för dessa steg, mål och deras uppgifter. Här är kalkylbladet för det här affärsscenariot.

Förstå din organisation

Den här rekommenderade stegvisa metoden för teknisk implementering kan bidra till att ge kontext till att förstå din organisation.

Ett grundläggande steg i Nolltillit implementeringslivscykel för varje affärsscenario är att inventera och fastställa infrastrukturens aktuella tillstånd. I det här affärsscenariot måste du samla in information om din aktuella:

- Säkerhetsprinciper och krav för privilegierad identitet.

- Nätverkssäkerhetsmetoder och -tekniker.

- Insiderrisker och prioriteringar för att hantera dem.

- Principer och krav för server- och enhetskorrigering.

- BCDR-system och principer.

Organisationsplanering och justering

Det tekniska arbetet med att förhindra ett intrång och implementera en återställningsinfrastruktur omfattar flera överlappande områden och roller:

- Privilegierade identiteter

- Nätverk

- Hantering av insiderrisk

- Enhetskorrigering

- BCDR (Business Continuity and Disaster Recovery)

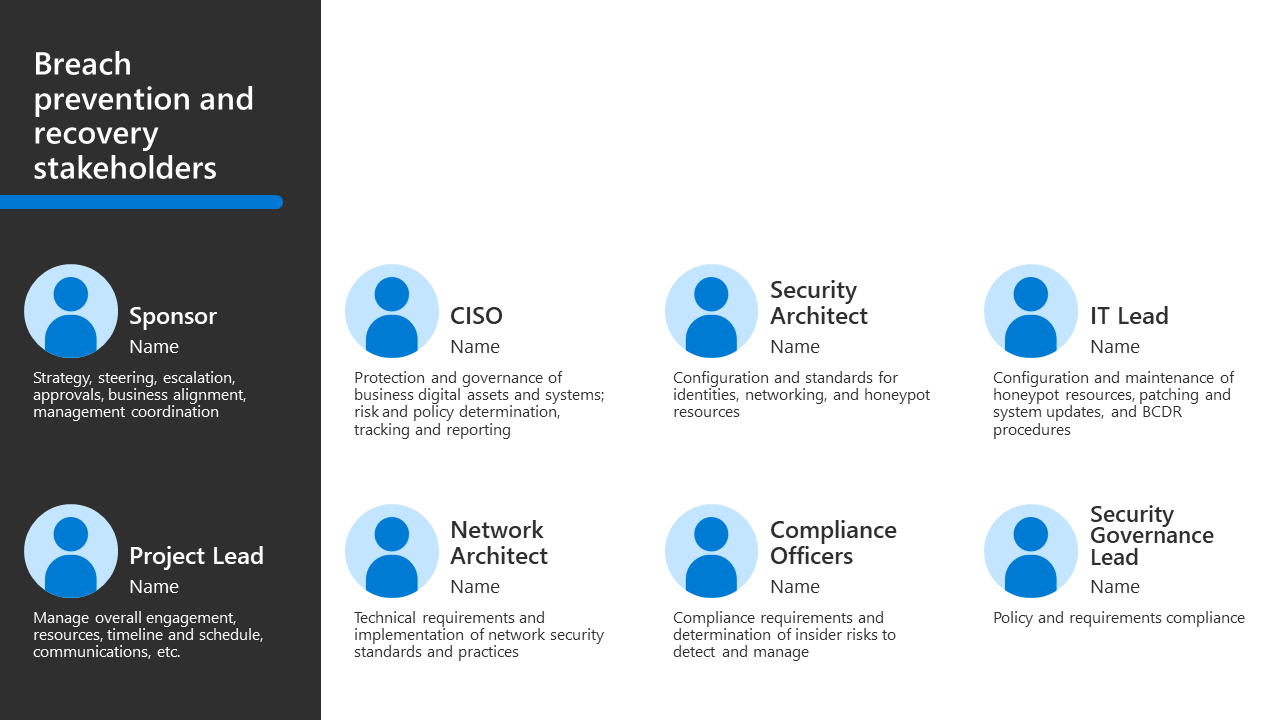

Den här tabellen sammanfattar roller som rekommenderas när du skapar ett sponsringsprogram och en projekthanteringshierarki för att fastställa och driva resultat.

| Programledare och tekniska ägare | Ansvar |

|---|---|

| CISO, CIO eller chef för datasäkerhet | Chefssponsring |

| Programledare från Säkerhet | Skapa resultat och samarbete mellan team |

| Säkerhetsarkitekt | Ge råd om konfiguration och standarder, särskilt kring privilegierade identiteter, nätverk och utformning av honeypot-resurser |

| IT-lead | Underhålla honeypot-resurser, implementera korrigerings- och systemuppdateringskrav och principer samt implementera och öva BCDR-procedurer |

| Nätverksarkitekt | Ge råd om och implementera standarder och metoder för nätverkssäkerhet |

| Efterlevnadsansvariga | Mappa efterlevnadskrav och risker för specifika kontroller och tillgängliga tekniker och ge råd om insiderrisker som ska identifieras och hanteras |

| Säkerhetsstyrning och/eller IT-lead | Övervaka för att säkerställa efterlevnad med definierade principer och krav |

PowerPoint-resursförteckningen för det här implementeringsinnehållet innehåller följande bild med en intressentvy som du kan anpassa för din egen organisation.

Teknisk planering och kompetensberedskap

Innan du påbörjar det tekniska arbetet rekommenderar Microsoft att du lär känna funktionerna, hur de fungerar tillsammans och metodtips för att närma sig det här arbetet. Följande tabell innehåller flera träningsresurser som hjälper dina team att skaffa sig kunskaper.

| Resurs | beskrivning |

|---|---|

| Modul: Planera och implementera privilegierad åtkomst | Lär dig hur du använder PIM för att skydda dina data och resurser. |

| Modul: Utforma en lösning för säkerhetskopiering och haveriberedskap | Lär dig hur du väljer lämpliga lösningar för säkerhetskopiering och haveriberedskap för Azure-arbetsbelastningar. |

| Modul: Skydda din lokala infrastruktur mot katastrofer med Azure Site Recovery | Lär dig hur du tillhandahåller haveriberedskap för din lokala infrastruktur med hjälp av Azure Site Recovery. |

| Modul: Skydda din Azure-infrastruktur med Azure Site Recovery | Lär dig hur du tillhandahåller haveriberedskap för din Azure-infrastruktur genom att anpassa replikering, redundans och återställning efter fel för virtuella Azure-datorer. |

| Modul: Utforma och implementera nätverkssäkerhet | Lär dig hur du utformar och implementerar nätverkssäkerhetslösningar som Azure DDoS, Nätverkssäkerhetsgrupper, Azure Firewall och Brandvägg för webbprogram. |

| Modul: Skydda och isolera åtkomst till Azure-resurser med hjälp av nätverkssäkerhetsgrupper och tjänstslutpunkter | Lär dig hur du använder nätverkssäkerhetsgrupper och tjänstslutpunkter för att skydda dina virtuella datorer och Azure-tjänster från obehörig nätverksåtkomst. |

| Modul: Uppdateringshantering för Windows Server | Lär dig hur du använder Windows Server Update Services för att distribuera operativsystemuppdateringar till datorer i nätverket. |

Fas 1

Distributionsmålen för steg 1 omfattar låsning av administratörskonton och andra privilegierade åtkomstkonton, användning av Microsofts molnprodukter för att säkerhetskopiera viktiga affärsdata och säkerställa att all nätverkstrafik krypteras.

Skydda privilegierade konton

Cybersäkerhetsincidenter börjar vanligtvis med stöld av autentiseringsuppgifter av något slag. Angripare identifierar kontonamnet, som kan vara en välkänd eller lättidenterad e-postadress, och fortsätter sedan med att fastställa lösenordet för kontot. Den här typen av angrepp kan i de flesta fall förhindras av multifaktorautentisering (MFA). Principen Anta intrång Nolltillit innebär dock att en angripare kan och kommer att komma åt nätverket med hjälp av en identitet.

Väl i nätverket försöker angripare höja sin behörighetsnivå genom att kompromettera konton med mer och mer åtkomst. Målet är att kompromettera ett privilegierat konto som har åtkomst till en stor mängd inte bara känsliga data, utan även till administrativa inställningar. Därför är det viktigt att du förhindrar den här åtkomstnivån till angripare.

För hybrididentitetsorganisationer måste du först se till att administratörskonton eller konton med privilegierade roller som används för molntjänster inte synkroniseras med och lagras i lokal Active Directory Domain Services (AD DS). Om de lagras lokalt och AD DS eller Microsoft Entra Connect komprometteras kan en angripare ha administrativ kontroll över dina Microsoft-molntjänster. Granska synkroniseringsinställningarna för att förhindra och testa om dina molnadministratörskonton finns i AD DS.

Alla organisationer med en Microsoft-molnprenumeration har en Microsoft Entra ID-klientorganisation som innehåller molnkonton, inklusive användar- och administrationskonton. Administratörer måste utföra privilegierade åtgärder i Microsoft Entra-ID, Azure, Microsoft 365 eller SaaS-appar.

Det första steget för att skydda privilegierade konton är att kräva starka lösenord och MFA. I enlighet med principen Använd lägsta behörighet Nolltillit använder du dessutom Microsoft Entra PIM i din Microsoft Entra-produktionsmiljö för att tillhandahålla ytterligare ett skyddslager. Microsoft Entra PIM tillhandahåller tidsbaserad och godkännandebaserad rollaktivering för att minska risken för överdriven, onödig eller missbrukad åtkomstbehörighet.

Funktionerna i Microsoft Entra PIM är:

- JIT-privilegierad åtkomst till Microsoft Entra-ID och Azure-resurser

- Tidsbunden åtkomst till resurser med start- och slutdatum

- Kräva godkännande för att aktivera privilegierade roller

- Framtvinga MFA för att aktivera valfri roll

- Kräv motivering för att förstå varför användare aktiverar

- Få meddelanden när privilegierade roller aktiveras

- Utför åtkomstgranskningar för att se till att användare fortfarande behöver ha vissa roller

| Resurs | beskrivning |

|---|---|

| Vad är hybrididentitet med Microsoft Entra-ID? | Kom igång med dokumentationen för Microsoft Entra ID Connect. |

| Vad är Microsoft Entra Privileged Identity Management? | Kom igång med dokumentationen för Microsoft Entra PIM. |

| Planera en Microsoft Entra PIM-distribution | Gå igenom planeringsprocessen för att distribuera PIM för dina privilegierade konton. |

| Modul: Planera och implementera privilegierad åtkomst | Lär dig hur du använder PIM för att skydda dina data och resurser. |

Segmentera nätverket

Det här målet är att skapa gränser i nätverket så att mellanliggande analys och filtrering kan skydda känsliga servrar, program och data. Nätverkssegmentering kan ske för lokala servrar eller i molnet, till exempel med virtuella datorer som finns i virtuella nätverk (VNet) i Azure IaaS.

| Rekommendationer | Resurs |

|---|---|

| Använd många ingress-/utgående molnmikroperimeter med viss mikrosegmentering. | Skydda nätverk med Nolltillit |

| Använd flera undernät och nätverkssäkerhetsgrupper för att vara värd för flera nivåer av en app och begränsa trafiken. |

Tillämpa Nolltillit principer på ett eker-VNet i Azure Tillämpa Nolltillit principer på ett virtuellt ekernätverk med Azure PaaS Services |

Mer information om segmentering i Azure-miljöer finns i Segmentering av Azure-baserad nätverkskommunikation.

Implementera Site Recovery för kritisk arbetsbelastningskontinuitet

Azure Site Recovery är en intern haveriberedskap som en tjänst (DRaaS) som erbjuder enkel distribution, kostnadseffektivitet och pålitlighet. Distribuera replikerings-, redundans- och återställningsprocesser via Site Recovery för att hålla dina program igång under planerade och oplanerade avbrott, till exempel ett avbrott baserat på en cyberattack.

Azure Site Recovery har två huvudkomponenter:

- Site Recovery-tjänsten: Site Recovery bidrar till att säkerställa affärskontinuitet genom att se till att appar och arbetsbelastningar körs under driftstopp. Site Recovery replikerar arbetsbelastningar som körs på fysiska och virtuella datorer från en primär plats till en sekundär plats. När ett avbrott inträffar på din primära plats redundansväxlar du till en sekundär plats och får åtkomst till appar därifrån. När den primära platsen körs igen kan du växla tillbaka till den.

- Säkerhetskopieringstjänst: Azure Backup-tjänsten håller dina data säkra och återställningsbara. Mer information finns i föregående avsnitt.

Site Recovery kan hantera replikering för:

- Replikering av virtuella Azure-datorer mellan Azure-regioner

- Replikering från Azure Public Multi-Access Edge Compute (MEC) till regionen

- Replikering mellan två offentliga MEC:er i Azure

- Lokala virtuella datorer, virtuella Azure Stack-datorer och fysiska servrar

Använd Azure Site Recovery som en del av din BCDR-lösning.

| Resurs | beskrivning |

|---|---|

| Site Recovery-översikt | Kom igång med dokumentationsuppsättningen. |

| Modul: Skydda din lokala infrastruktur mot katastrofer med Azure Site Recovery | Lär dig hur du tillhandahåller haveriberedskap för din lokala infrastruktur med hjälp av Azure Site Recovery. |

| Modul: Skydda din Azure-infrastruktur med Azure Site Recovery | Lär dig hur du tillhandahåller haveriberedskap för din Azure-infrastruktur genom att anpassa replikering, redundans och återställning efter fel för virtuella Azure-datorer. |

Kryptera nätverkskommunikation

Det här målet är mer en kontroll för att se till att nätverkstrafiken är krypterad. Kontakta nätverksteamet för att se till att de här rekommendationerna är uppfyllda.

| Rekommendationer | Resurs |

|---|---|

| Kontrollera att intern trafik från användare till app är krypterad: – Framtvinga https-endast kommunikation för internetuppkopplade webbprogram. – Ansluta fjärranslutna anställda och partner till Microsoft Azure med hjälp av Azure VPN Gateway. – Få säker åtkomst till dina virtuella Azure-datorer med krypterad kommunikation via Azure Bastion. |

Säkra nätverk med Nolltillit-Objective 3: Intern trafik från användare till app krypteras |

| Kryptera programserverdelstrafik mellan virtuella nätverk. Kryptera trafik mellan lokalt och moln. |

Säkra nätverk med Nolltillit-Objective 6: All trafik krypteras |

| För nätverksarkitekter hjälper den här artikeln till att sätta rekommenderade nätverksbegrepp i perspektiv. Ed Fisher, säkerhets- och efterlevnadsarkitekt på Microsoft, beskriver hur du optimerar ditt nätverk för molnanslutning genom att undvika de vanligaste fallgroparna. | Nätverk upp (till molnet)-One-arkitektens synvinkel |

Mer information om kryptering i Azure-miljöer finns i Kryptera Azure-baserad nätverkskommunikation.

Steg 2

Distributionsmålen för steg 2 omfattar segmentering av nätverket för att utöva bättre kontroll över trafik till känsliga resurser, säkerställa att dina servrar och enheter korrigeras med uppdateringar i tid, skapa honeypot-resurser för att lura och distrahera angripare och börja hantera dina insiderrisker.

Implementera Microsoft 365 och Azure Backup för kritiska affärsdata

BCDR är en viktig del av överträdelsereduceringen och en viktig del av en BCDR-infrastruktur är säkerhetskopiering och återställning. För cyberattacker måste du också skydda dina säkerhetskopior mot avsiktlig radering, korruption eller kryptering. I en utpressningstrojanattack kan angriparen kryptera, skada eller förstöra både dina livedata och säkerhetskopiorna, vilket gör din organisation mottaglig för en lösensumma för att återställa din verksamhet. För att åtgärda den här säkerhetsrisken måste kopior av dina säkerhetskopierade data vara oföränderliga.

Microsoft erbjuder Microsoft 365 Backup och Azure Backup för inbyggda funktioner för säkerhetskopiering och återställning.

Microsoft 365 Backup är ett nytt erbjudande (för närvarande i förhandsversion) som säkerhetskopierar dina Microsoft 365-klientdata för Exchange-, OneDrive- och SharePoint-arbetsbelastningar i stor skala och ger snabba återställningar. Microsoft 365 Backup eller program som bygger på Microsoft 365 Backup Storage-plattformen ger följande fördelar oavsett klientorganisationens storlek eller skala:

- Snabb, oföränderlig säkerhetskopiering inom några timmar

- Snabb återställning inom några timmar

- Fullständig återgivning av SharePoint-webbplats och OneDrive-konto, vilket innebär att webbplatsen och OneDrive återställs till sitt exakta tillstånd vid specifika tidigare tidpunkter via en återställningsåtgärd

- Fullständig återställning av postlådeobjekt i Exchange eller detaljerade objektåterställningar med hjälp av sökning

- Konsoliderad hantering av säkerhets- och efterlevnadsdomäner

Mer information finns i Översikt över Microsoft 365 Backup.

Azure Backup tillhandahåller enkla, säkra och kostnadseffektiva lösningar för att säkerhetskopiera dina data och återställa dem från Microsoft Azure-molnet. Azure Backup kan säkerhetskopiera:

- Lokala filer, mappar, systemtillstånd, lokala virtuella datorer (Hyper-V och VMware) och andra lokala arbetsbelastningar.

- Virtuella Azure-datorer eller filer, mappar och systemtillstånd.

- Azure Managed Disks

- Azure Files-resurser

- SQL Server på virtuella Azure-datorer

- SAP HANA-databaser på virtuella Azure-datorer

- Azure Database for PostgreSQL-servrar

- Azure-blobar

| Resurs | beskrivning |

|---|---|

| Modul: Utforma en lösning för säkerhetskopiering och haveriberedskap | Lär dig hur du väljer lämpliga lösningar för säkerhetskopiering och haveriberedskap för Azure-arbetsbelastningar. |

| Översikt över Microsoft 365 Backup | Kom igång med dokumentationen för Microsoft 365 Backup. |

| Översikt över Azure Backup-tjänsten | Kom igång med dokumentationen för Azure Backup. |

| Säkerhetskopierings- och återställningsplan för att skydda mot utpressningstrojaner | Lär dig hur Azure Backup skyddar mot en utpressningstrojanattack. |

Du kan använda Microsoft 365 Backup och Azure Backup som en del av din BCDR-lösning.

Du kan också använda inkrementella ögonblicksbilder i Azure för kriminalteknisk undersökning efter ett intrång. Inkrementella ögonblicksbilder är säkerhetskopieringar vid vissa tidpunkter för hanterade diskar som, när de tas, endast består av ändringarna sedan den senaste ögonblicksbilden. Med ögonblicksbilder kan du fastställa den sista tidpunkten innan ett intrång inträffade och återställa den till det tillståndet.

Identitetsskydd för användarkonton som används för att administrera säkerhetskopior måste använda stark autentisering med MFA och bör använda PIM för JIT-åtkomst. Se också till att din infrastruktur för säkerhetskopiering skyddas med hjälp av sekundära identiteter från en annan identitetsprovider, till exempel lokala identiteter eller lokala systemidentiteter. Dessa kallas brytglaskonton.

Om cyberattacken till exempel har komprometterat din Microsoft Entra-ID-klientorganisation och du nu är utelåst från att använda ett Microsoft Entra-ID-administratörskonto för att få åtkomst till dina säkerhetskopior, måste säkerhetskopieringsinfrastrukturen tillåta en inloggning som är separat från den komprometterade Microsoft Entra-ID-klientorganisationen.

Implementera en korrigeringsplan

En korrigeringsplan omfattar konfiguration av automatisk uppdatering i hela operativsystemets egendom så att korrigeringar snabbt distribueras för att undvika angripare som förlitar sig på okopplade system som attackvektorer.

| Resurs | beskrivning |

|---|---|

| Slutpunktshantering på Microsoft | Kom igång med en översikt över lösningar för slutpunktshantering från Microsoft. |

| Slutpunktshantering | Kom igång med dokumentationen för att hantera dina slutpunkter. |

| Tillämpa Nolltillit på Azure IaaS: Automatisera uppdateringar av virtuella datorer | Konfigurera automatiska uppdateringar för Windows- och Linux-baserade virtuella datorer. |

| Windows Update-inställningar som du kan hantera via Intune-principen | Hantera Windows Update-inställningar för Windows 10 och Windows 11 med Microsoft Intune. |

Överväg även uppdateringar och korrigeringar som behövs av andra enheter, särskilt de som:

Ange säkerhet.

Exempel är internetåtkomstroutrar, brandväggar, paketfiltreringsenheter och andra mellanliggande säkerhetsanalysenheter.

Ingår i din BCDR-infrastruktur.

Exempel är lokala eller onlinetjänster för säkerhetskopiering från tredje part.

Skapa honeypot-resurser

Du skapar medvetet honeypot-resurser , till exempel identiteter, filresurser, program och tjänstkonton, så att de kan identifieras av angripare. Dessa resurser är dedikerade för att locka och lura angripare och är inte en del av din normala IT-infrastruktur.

Dina honeypot-resurser bör återspegla typiska mål för angripare. Till exempel:

- Användarnamn som innebär administratörsåtkomst men som inte har några privilegier utöver honeypot-resurserna.

- Filresursresurser som har filnamn som innebär känsliga data, till exempel CustomerDatabase.xlxs, men data är fiktiva.

När du har distribuerat dina honeypot-resurser använder du infrastrukturen för skydd mot hot för att övervaka dem och identifiera en attack tidigt. Helst sker identifieringen innan angriparen har fastställt att honeypot-resurserna är falska och använder laterala överföringstekniker för att leva av landet, där angriparen använder dina egna appar och verktyg för att attackera dina tillgångar. Under attacken på honeypot-resurserna kan du också samla in information om angriparens identitet, metoder och motivation.

Med den nya bedrägerifunktionen i Microsoft Defender XDR kan du aktivera och konfigurera autentiska lockbetekonton, värdar och lockbeten. De falska tillgångar som genereras av Defender XDR distribueras sedan automatiskt till specifika klienter. När en angripare interagerar med lockbeten eller lockbetena skapar bedrägerifunktionen aviseringar med hög säkerhet, hjälper säkerhetsteamets undersökningar och gör det möjligt för dem att observera en angripares metoder och strategier.

Mer information finns i översikten.

Kom igång med Hantering av interna risker i Microsoft Purview

Hantering av interna risker i Microsoft Purview hjälper dig att snabbt identifiera, sortera och agera på potentiellt riskfyllda aktiviteter. Med hjälp av loggar från Microsoft 365 och Microsoft Graph kan du med hantering av insiderrisk definiera specifika principer för att identifiera riskindikatorer. Exempel på interna risker från användare är:

- Läckage av känsliga data och dataspill

- Sekretessöverträdelser

- Stöld av immateriell egendom (IP)

- Bedrägeri

- Insiderhandel

- Regelefterlevnadsöverträdelser

När du har identifierat riskerna kan du vidta åtgärder för att minimera dessa risker och vid behov öppna utredningsfall och vidta lämpliga rättsliga åtgärder.

| Resurs | beskrivning |

|---|---|

| Hantering av insiderrisk | Kom igång med dokumentationsuppsättningen. |

| Modul: Hantera insiderrisker i Microsoft Purview | Lär dig mer om hantering av insiderrisk och hur Microsofts tekniker kan hjälpa dig att identifiera, undersöka och agera på riskfyllda aktiviteter i din organisation. |

| Modul: Implementera Hantering av interna risker i Microsoft Purview | Lär dig hur du använder Hantering av interna risker i Microsoft Purview för att planera din lösning för insiderrisk, skapa principer för hantering av insiderrisk och hantera aviseringar och fall för hantering av insiderrisk. |

Steg 3

I det här steget utökar du omfånget för säkerhetskopiering och webbplatsåterställning till att omfatta alla affärsdata och arbetsbelastningar, ytterligare din möjlighet att förhindra nätverksbaserade attacker och skapa en mer formell design och plan för ditt hot och BCDR-svar.

Implementera Microsoft 365 Backup och Azure Backup för alla affärsdata

När du är nöjd med att Microsoft 365 Backup och Azure Backup fungerar för dina kritiska data och har testats i återställningsövningar kan du nu utöka dem till att omfatta alla dina affärsdata.

Implementera Azure Site Recovery för alla arbetsbelastningar

När du är nöjd med att Azure Site Recovery fungerar för dina kritiska data och har testats i återställningsövningar kan du nu utöka dem till att omfatta alla dina affärsdata.

Få insyn i nätverkstrafik

Molnprogram som har öppnat slutpunkter för externa miljöer, till exempel Internet eller lokalt, riskerar att attacker kommer in från dessa miljöer. För att förhindra dessa attacker måste du söka igenom trafiken efter skadliga nyttolaster eller logik.

Mer information finns i Molnbaserad filtrering och skydd för kända hot.

Mer information om hur du får synlighet för nätverkstrafik i Azure-miljöer finns i Få insyn i nätverkstrafiken.

Utforma ditt hot och BCDR-svar

Konsekvenserna av ett intrång kan köra spektrumet av en angripare som infekterar enheter med skadlig kod, som kan identifieras och begränsas relativt enkelt, till utpressningstrojanattacker där angriparen redan har exfiltraterat, krypterat eller förstört vissa eller alla organisationens känsliga data och håller på att lösa ut sin exponering eller återställning.

I en förlamande utpressningstrojanattack kan din organisation drabbas av en långvarig affärsstörning som i många avseenden liknar en kris eller en naturkatastrof. Tänk på ett intrång och dess resulterande destruktiva cyberattack som en mänsklig kris eller katastrof.

Därför är det viktigt att inkludera överträdelser och möjligheten till en mycket destruktiv cyberattack i din BCDR-planering. Samma infrastruktur som du använder för att fortsätta din verksamhet i en kris eller efter en naturkatastrof kan och bör användas för att återställa efter en attack.

Om du redan har en BCDR-plan på plats granskar du den för att se till att den innehåller data, enheter, program och processer som kan påverkas i en cyberattack.

Om inte påbörjar du planeringsprocessen för allmän BCDR och inkluderar cyberattacker som en källa till kris eller katastrof. Tänk på följande:

BC-planer säkerställer att verksamheten kan fungera normalt i händelse av en kris.

Dr-planer omfattar beredskapsfall för att återställa från förlust av data eller infrastruktur genom säkerhetskopiering av data och ersättning eller återställning av infrastruktur.

DR-planer bör innehålla detaljerade procedurer för att återställa dina IT-system och processer för att återställa verksamheten. Dessa planer bör ha en off-line säkerhetskopia, till exempel på bärbara medier som lagras på en plats med fysisk säkerhet på plats. Angripare kan söka efter dessa typer av IT-återställningsplaner på dina lokala platser och molnplatser och förstöra dem som en del av en utpressningstrojanattack. Eftersom förstörelsen av dessa planer kommer att göra det dyrare för dig att återställa din verksamhet, kan angriparna kräva mer lösensumma.

Microsoft 365 Backup, Azure Backup och Azure Site Recovery som beskrivs i den här artikeln är exempel på BCDR-tekniker.

| Resurs | beskrivning |

|---|---|

| Modul: Utforma en lösning för säkerhetskopiering och haveriberedskap | Lär dig hur du väljer lämpliga lösningar för säkerhetskopiering och haveriberedskap för Azure-arbetsbelastningar. |

Steg 4

I det här skedet skyddar du nätverket ytterligare och ser till att din BCDR-plan och -process fungerar genom att öva den för destruktiva cyberattacksituationer.

Avbryta äldre nätverkssäkerhetsteknik

Granska den uppsättning tekniker och produkter som din organisation använder för att tillhandahålla nätverkssäkerhet och avgöra om de är nödvändiga eller redundanta med andra nätverkssäkerhetsfunktioner. Varje nätverkssäkerhetsteknik kan också vara ett mål för angripare. Om tekniken eller produkten till exempel inte uppdateras i tid bör du överväga att ta bort den.

Mer information finns i Avbryt äldre nätverkssäkerhetsteknik, som beskriver de typer av nätverkssäkerhetstekniker som du kanske inte längre behöver.

Mer information om hur du avbryter äldre nätverkssäkerhetstekniker i Azure-miljöer finns i Avbryt äldre nätverkssäkerhetsteknik.

Öva hot och BCDR-svar

För att säkerställa att din verksamhet snabbt kan återhämta sig från en förödande cyberattack bör du regelbundet öva din BCDR-plan tillsammans med ditt SecOps-team. Överväg att utföra BCDR-metoder för cyberattacker en gång i månaden eller kvartalet och när element i DIN BCDR-infrastruktur ändras, till exempel användning av en annan säkerhetskopieringsprodukt eller -metod.

Molnimplementeringsplan

En implementeringsplan är ett viktigt krav för en lyckad molnimplementering. Viktiga attribut för en lyckad implementeringsplan för implementering av skydd mot säkerhetsöverträdelser och återställning är:

- Strategi och planering är anpassade: När du utarbetar dina planer för testning, pilottestning och lansering av funktioner för skydd mot intrång och angreppsåterställning i din digitala egendom bör du gå tillbaka till din strategi och dina mål för att säkerställa att dina planer är anpassade. Detta inkluderar prioritets- och målmilstolpar för mål för förebyggande och återställning av överträdelser.

- Planen är iterativ: När du börjar distribuera din plan lär du dig många saker om din miljö och den funktionsuppsättning som du använder. I varje steg i distributionen går du tillbaka till dina resultat jämfört med målen och finjusterar planerna. Du kan till exempel gå tillbaka till tidigare arbete för att finjustera dina principer.

- Utbildning av personal och användare är välplanerat: Från dina säkerhetsarkitekter till DINA IT-specialister för nätverk, enheter och BCDR har alla utbildats för att lyckas med sina ansvarsområden för skydd mot intrång och återställning.

Mer information från Cloud Adoption Framework för Azure finns i Planera för molnimplementering.

Klar fas

Använd resurserna som anges i den här artikeln för att prioritera din plan. Arbetet med att implementera skydd mot intrång och återställning representerar ett av lagren i distributionsstrategin för flera lager Nolltillit.

Den stegvisa metoden som rekommenderas i den här artikeln innehåller sammanhängande skydd mot intrång och återställning på ett metodiskt sätt i din digitala egendom. I den här fasen går du tillbaka till dessa delar av planen för att vara säker på att allt är klart:

- Användningen av Microsoft Entra PIM har testats för administratörskonton och DINA IT-administratörer har tränats att använda den

- Nätverksinfrastrukturen har testats för datakryptering efter behov, segmentering för filteråtkomst har testats och redundanta äldre nätverkstekniker har fastställts och tester har körts för att säkerställa att de tas bort

- Systemkorrigeringsmetoderna har testats för lyckad installation av uppdateringar och identifiering av misslyckade uppdateringar

- Du har börjat analysera dina insiderrisker och hur du hanterar dem

- Dina honeypot-resurser distribueras och har testats tillsammans med din infrastruktur för skydd mot hot för att identifiera åtkomst

- Din BCDR-infrastruktur och dina metoder har testats på en delmängd data

Anta fas

Microsoft rekommenderar en sammanhängande, iterativ metod för att implementera skydd mot intrång och återställning. Detta gör att du kan förfina din strategi och principer när du går för att öka noggrannheten i resultaten. Du behöver inte vänta tills en fas är klar innan du börjar nästa. Dina resultat är mer effektiva om du itererar längs vägen.

Huvudelementen i organisationens införandefas bör vara:

- Aktivera Microsoft Entra PIM för alla dina administratörskonton och andra privilegierade konton

- Implementera nätverkstrafikkryptering, segmentering och borttagning av äldre system

- Distribuera honeypot-resurser

- Distribuera infrastrukturen för korrigeringshantering

- Analysera dina insiderrisker och mappa dem till Hantering av insiderrisk

- Distribuera och öva din BCDR-infrastruktur för kritiska data (steg 1) eller alla affärsdata (steg 3)

Styra och hantera faser

Styrning av organisationens förmåga att implementera skydd mot intrång och återställning är en iterativ process. Genom att eftertänksamt skapa din implementeringsplan och lansera den i din digitala egendom har du skapat en grund. Använd följande uppgifter för att hjälpa dig att börja skapa din ursprungliga styrningsplan för den här grunden.

| Mål | Uppgifter |

|---|---|

| Spåra och mäta | Tilldela ägare för kritiska åtgärder och projekt, till exempel IT-administratörsutbildning och honeypot-resurshantering, korrigeringshantering, nätverkssäkerhet och BCDR-procedurer. Skapa åtgärdsbara planer med datum för varje åtgärd och projekt samt instrumentförlopp med hjälp av rapporter och instrumentpaneler. |

| Bildskärm | – Spåra PIM-begäranden och resulterande åtgärder. - Övervaka åtkomsten till honeypot-resurser. – Övervaka system som ska korrigeras för uppdateringsinstallationsfel. – Testa BCDR-procedurer för fullständighet och återställningsintegritet. |

| Iterera för mognad | – Undersöka nätverksinfrastrukturen för ytterligare äldre system som kan tas bort. – Anpassa BCDR-infrastrukturen för nya resurser och funktioner. |

Nästa steg

I det här affärsscenariot:

Ytterligare artiklar i ramverket för Nolltillit införande:

- översikt över Nolltillit implementeringsramverk

- Modernisera din säkerhetsstatus snabbt

- Skydda fjärr- och hybridarbete

- Identifiera och skydda känsliga affärsdata

- Uppfylla regel- och efterlevnadskrav

Förloppsspårningsresurser

För alla Nolltillit affärsscenarier kan du använda följande förloppsspårningsresurser.

| Resurs för förloppsspårning | Det hjälper dig... | Har utformats för |

|---|---|---|

Adoption Scenario Plan Phase Grid nedladdningsbar Visio-fil eller PDF

|

Förstå enkelt säkerhetsförbättringarna för varje affärsscenario och hur mycket arbete som krävs för faserna och målen i planfasen. | Projektledare för affärsscenarion, företagsledare och andra intressenter. |

| Nolltillit nedladdningsbara PowerPoint-bildspel |

Spåra dina framsteg genom faserna och målen i planfasen. | Projektledare för affärsscenarion, företagsledare och andra intressenter. |

Affärsscenariomål och uppgifter som kan laddas ned i Excel-arbetsbok

|

Tilldela ägarskap och spåra förloppet genom faserna, målen och uppgifterna i planfasen. | Affärsscenarioprojektledare, IT-leads och IT-implementerare. |

Ytterligare resurser finns i Nolltillit utvärderings- och förloppsspårningsresurser.