Not

Åtkomst till denna sida kräver auktorisation. Du kan prova att logga in eller byta katalog.

Åtkomst till denna sida kräver auktorisation. Du kan prova att byta katalog.

![]()

Innan de flesta organisationer påbörjar en Nolltillit resa kan deras identitetssätt vara fragmenterat med olika identitetsprovidrar, brist på enkel inloggning (SSO) mellan molnappar och lokala appar och begränsad insyn i identitetsrisker.

Molnprogram och mobila arbetare kräver ett nytt sätt att tänka när det gäller säkerhet. Många anställda tar med sig sina egna enheter och arbetar på ett hybridmässigt sätt. Data används regelbundet utanför den traditionella företagsnätverksperimetern och delas med externa medarbetare som partner och leverantörer. Traditionella företagsprogram och data flyttas från lokala miljöer till hybrid- och molnmiljöer.

Traditionella nätverkskontroller för säkerhet räcker inte längre.

Identiteter representerar personer, tjänster eller enheter, mellan nätverk, slutpunkter och program. I Nolltillit säkerhetsmodellen fungerar de som ett kraftfullt, flexibelt och detaljerat sätt att kontrollera åtkomsten till resurser.

Innan en identitet försöker komma åt en resurs måste organisationer:

- Verifiera identiteten med stark autentisering.

- Se till att åtkomsten är kompatibel och typisk för den identiteten.

- Följ principerna för lägsta behörighetsåtkomst.

När identiteten har verifierats kan vi styra åtkomsten till resurser baserat på organisationsprinciper, pågående riskanalys och andra verktyg.

Distributionsmål för identitet Nolltillit

När du implementerar ett Nolltillit ramverk för identitet från slutpunkt till slutpunkt rekommenderar vi att du först fokuserar på dessa inledande distributionsmål:

- Molnidentiteter federeras med lokala identitetssystem.

- Principer för villkorlig åtkomst ger åtkomst till och tillhandahåller reparationsaktiviteter.

- Analys förbättrar synligheten.

När du har tagit itu med de föregående områdena fokuserar du på dessa distributionsmål:

- Identiteter och åtkomstbehörigheter hanteras med identitetsstyrning.

- Användare, enhet, plats och beteende analyseras i realtid.

- Integrera hotsignaler från andra säkerhetslösningar.

I. Molnidentitet federeras med lokala identitetssystem.

Microsoft Entra-ID möjliggör stark autentisering, en integrationspunkt för slutpunktssäkerhet och kärnan i dina användarcentrerade principer för att garantera åtkomst med minst privilegier. Microsoft Entra Villkorlig åtkomst är den principmotor som används för att fatta beslut om åtkomst till resurser baserat på användaridentitet, miljö, enhetshälsa och risk som verifierats uttryckligen vid tidpunkten för åtkomsten. Du kan implementera en Nolltillit identitetsstrategi med Microsoft Entra-ID.

Ansluta alla dina användare till Microsoft Entra-ID och federera med lokala identitetssystem

Att upprätthålla en felfri pipeline av dina anställdas identiteter och nödvändiga säkerhetsartefakter, inklusive grupper för auktorisering och slutpunkter för åtkomstprincipkontroller, gör att du på bästa sätt kan använda konsekventa identiteter och kontroller i molnet.

Följ de här stegen:

- Välj ett autentiseringsalternativ. Med Microsoft Entra-ID får du bästa råstyrkeskydd, DDoS och lösenordsskydd, men fatta det beslut som passar din organisation och dina efterlevnadsbehov.

- Ta bara med de identiteter du absolut behöver. Använd att gå till molnet som en möjlighet att lämna kvar tjänstkonton som bara är meningsfulla lokalt. Lämna privilegierade roller på plats.

- Se till att du uppfyller maskinvarukraven för Microsoft Entra Connect Sync baserat på organisationens storlek.

Upprätta din identitetsgrund med Microsoft Entra-ID

En Nolltillit-strategi kräver att du uttryckligen verifierar, använder principer för minst privilegierad åtkomst och antar intrång. Microsoft Entra-ID kan fungera som principbeslutspunkt för att framtvinga dina åtkomstprinciper baserat på insikter om användaren, slutpunkten, målresursen och miljön.

Placera Microsoft Entra-ID i sökvägen för varje åtkomstbegäran. Den här processen ansluter varje användare, app och resurs via ett gemensamt identitetskontrollplan och ger Microsoft Entra-ID med signaler för att fatta bästa möjliga beslut om autentiserings-/auktoriseringsrisken. Dessutom ger enkel inloggning (SSO) och konsekventa policyskydd en bättre användarupplevelse och bidrar till produktivitetsvinster.

Integrera alla dina program med Microsoft Entra-ID

Enkel inloggning hindrar användare från att lämna kopior av sina autentiseringsuppgifter i olika appar och hjälper till att undvika nätfiskeattacker eller MFA-trötthet på grund av överdriven uppmaning.

Kontrollera att du inte har flera lösningar för identitets- och åtkomsthantering (IAM) i din miljö. Denna duplicering minskar signaler som Microsoft Entra ID ser, tillåter dåliga aktörer att leva i skuggorna mellan de två IAM-motorerna och leder till dålig användarupplevelse. Den här komplexiteten kan leda till att dina affärspartner blir tvivlare på din Nolltillit strategi.

Följ de här stegen:

- Integrera moderna företagsprogram som talar OAuth2.0 eller SAML.

- För Kerberos- och formulärbaserade autentiseringsprogram integrerar du dem med hjälp av Microsoft Entra-programproxyn.

- Om du publicerar dina äldre program med hjälp av nätverk/kontrollanter för programleverans använder du Microsoft Entra-ID för att integrera med de flesta av de viktigaste (till exempel Citrix, Akamai och F5).

- Information om hur du identifierar och migrerar dina appar från ADFS- och befintliga/äldre IAM-motorer finns i Resurser för att migrera program till Microsoft Entra-ID.

- Automatisera användaretablering.

Verifiera uttryckligen med stark autentisering

Följ de här stegen:

- Rulla ut Microsoft Entra multifaktorautentisering. Den här ansträngningen är en grundläggande del av att minska risken för användarsessioner. När användare dyker upp på nya enheter och från nya platser är förmågan att svara på en MFA-utmaning ett av de mest direkta sätten som användarna kan visa oss att dessa är välbekanta enheter/platser när de rör sig runt om i världen (utan att administratörer analyserar enskilda signaler).

- Blockera äldre autentisering. En av de vanligaste angreppsvektorerna för skadliga aktörer är att använda stulna/omspelade autentiseringsuppgifter mot äldre protokoll, till exempel SMTP, som inte kan utföra moderna säkerhetsutmaningar.

II. Policyer för villkorsstyrd åtkomst kontrollerar åtkomst och möjliggör korrigerande aktiviteter.

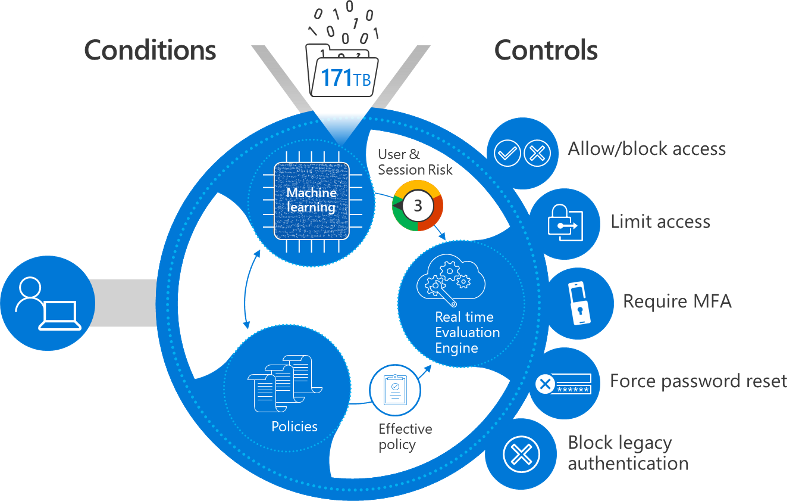

Villkorsstyrd åtkomst i Microsoft Entra analyserar signaler som användare, enhet och plats för att automatisera beslut och tillämpa organisationens åtkomstprinciper för resurser. Du kan använda principer för villkorsstyrd åtkomst för att tillämpa åtkomstkontroller som multifaktorautentisering (MFA). Med principer för villkorsstyrd åtkomst kan du begära MFA från användare när det behövs för säkerhet och inte störa användarna när det inte behövs.

Microsoft tillhandahåller standardvillkorsprinciper som kallas säkerhetsstandarder som säkerställer en grundläggande säkerhetsnivå. Din organisation kan dock behöva mer flexibilitet än standarderbjudandet för säkerhet. Du kan använda villkorsstyrd åtkomst för att anpassa säkerhetsstandarder med mer kornighet och för att konfigurera nya principer som uppfyller dina krav.

Att planera dina principer för villkorlig åtkomst i förväg och ha en uppsättning aktiva principer och återställningsprinciper är en grundläggande grundpelare i din åtkomstprincip i en Nolltillit distribution. Ta dig tid att konfigurera kända nätverksplatser i din miljö. Även om du inte använder dessa nätverksplatser i en princip för villkorad åtkomst, påverkar konfigurationen av dessa IP-adresser bedömningen av risken för Microsoft Entra ID Protection.

Ta det här steget:

- Läs vår distributionsvägledning och metodtips för motståndskraftiga principer för villkorsstyrd åtkomst.

Registrera enheter med Microsoft Entra-ID för att begränsa åtkomsten från sårbara och komprometterade enheter

Följ de här stegen:

- Aktivera Microsoft Entra-hybridanslutning eller Microsoft Entra-anslutning. Om du hanterar användarens bärbara dator kan du ta med den informationen i Microsoft Entra-ID:t och använda den för att fatta bättre beslut. Om du till exempel tillåter rich-klienter som har offlinekopior på datorn får du åtkomst till data om du vet att användaren kommer från en dator som din organisation styr och hanterar.

- Aktivera Intune-tjänsten i Microsoft Endpoint Manager (EMS) för att hantera användarnas mobila enheter och registrera enheter. Detsamma kan sägas om användarens mobila enheter som om bärbara datorer: Ju mer du vet om dem (korrigeringsnivå, jailbrokade, rotade osv.), desto mer kan du ge en anledning till varför du blockerar / tillåter åtkomst.

Tips

Lär dig mer om att implementera en Nolltillit strategi för slutpunkter från slutpunkt till slutpunkt.

III. Analys förbättrar synligheten

När du bygger din miljö i Microsoft Entra ID med autentisering, auktorisering och tilldelning är det viktigt att ha goda operativa insikter om vad som händer i katalogen.

Konfigurera loggning och rapportering för att förbättra synligheten

Ta det här steget:

- Planera en Microsoft Entra-rapporterings- och övervakningsdistribution för att kunna spara och analysera loggar från Microsoft Entra-ID, antingen i Azure eller med hjälp av ett SIEM-system.

IV. Identiteter och åtkomstbehörigheter hanteras med identitetsstyrning

När du har uppnått dina ursprungliga mål fokuserar du på andra mål, till exempel mer robust identitetsstyrning.

Skydda privilegierad åtkomst med Privileged Identity Management

Kontrollera de slutpunkter, villkor och autentiseringsuppgifter som användare använder för att få åtkomst till privilegierade åtgärder/roller.

Följ de här stegen:

- Ta kontroll över dina privilegierade identiteter. Privilegierad åtkomst är inte bara administrativ åtkomst, utan även program- eller utvecklaråtkomst som kan ändra hur dina verksamhetskritiska appar kör och hanterar data.

- Använd Privileged Identity Management för att skydda privilegierade identiteter.

Begränsa användarens medgivande till program

Användarmedgivande till program är ett vanligt sätt för moderna program att få åtkomst till organisationsresurser, men det finns några metodtips att tänka på.

Följ de här stegen:

- Begränsa användarens medgivande och hantera begäranden om medgivande för att säkerställa att ingen onödig exponering sker av organisationens data för appar.

- Granska tidigare/befintligt medgivande i din organisation för överdrivet eller skadligt medgivande.

Mer information om verktyg för att skydda mot taktiker för åtkomst till känslig information finns i "Stärka skyddet mot cyberhot och oseriösa appar" i vår guide för att implementera en strategi för identitet Nolltillit.

Hantera behörighet

Med program som autentiserar och drivs centralt från Microsoft Entra-ID kan du effektivisera din åtkomstbegäran, ditt godkännande och din omcertifieringsprocess för att se till att rätt personer har rätt åtkomst och att du har ett spår av varför användare i din organisation har den åtkomst de har.

Följ de här stegen:

- Använd Berättigandehantering för att skapa åtkomstpaket som användarna kan begära när de ansluter till olika team/projekt och som tilldelar dem åtkomst till de associerade resurserna (till exempel program, SharePoint-webbplatser, gruppmedlemskap).

- Om distribution av berättigandehantering inte är möjligt för din organisation just nu aktiverar du åtminstone självbetjäningsparadigm i din organisation genom att distribuera grupphantering via självbetjäning och programåtkomst via självbetjäning.

Använd lösenordslös autentisering för att minska risken för nätfiske- och lösenordsattacker

Med Microsoft Entra-ID som stöder FIDO 2.0 och lösenordslös telefoninloggning kan du flytta nålen på de autentiseringsuppgifter som dina användare (särskilt känsliga/privilegierade användare) använder dagligen. Dessa autentiseringsuppgifter är starka autentiseringsfaktorer som också kan minska risken.

Ta det här steget:

- Börja distribuera lösenordslösa autentiseringsuppgifter i din organisation.

V. Användare, enhet, plats och beteende analyseras i realtid för att fastställa risker och leverera kontinuerligt skydd

Realtidsanalys är avgörande för att fastställa risker och skydd.

Distribuera Microsoft Entra-lösenordsskydd

Medan du aktiverar andra metoder för att verifiera användare explicit, ignorera inte svaga lösenord, lösenordsspray och intrångsreprisattacker. Och klassiska komplexa lösenordsprinciper förhindrar inte de vanligaste lösenordsattackerna.

Ta det här steget:

Aktivera Microsoft Entra ID Protection

Få mer detaljerad sessions-/användarrisksignal med Microsoft Entra ID Protection. Du kan aktivera riskundersöknings- och reparationsalternativ baserat på organisationens växande säkerhetsbehov.

Ta det här steget:

Aktivera Microsoft Defender for Cloud Apps-integrationen med Microsoft Entra ID Protection

Microsoft Defender för molnet Apps övervakar användarbeteendet i SaaS och moderna program. Den här signalen informerar Microsoft Entra-ID om vad som hände med användaren efter att de autentiserats och tagit emot en token. Om användarmönstret börjar se misstänkt ut kan en signal skickas till Microsoft Entra ID Protection och villkorlig åtkomst som meddelar den att användaren verkar vara komprometterad eller hög risk. Vid nästa åtkomstbegäran från den här användaren kan Microsoft Entra-ID vidta åtgärder för att verifiera användaren eller blockera dem.

Ta det här steget:

- Aktivera Defender för Cloud Apps-övervakning för att förbättra Microsoft Entra ID Protection-signalen.

Aktivera integrering av villkorsstyrd åtkomst med Microsoft Defender för molnet-appar

Med hjälp av signaler som genereras efter autentisering och med Defender för molnet Apps-proxybegäranden till program kan du övervaka sessioner som går till SaaS-program och framtvinga begränsningar.

Följ de här stegen:

Aktivera integrering av villkorsstyrd åtkomst.

Aktivera begränsad session för användning i åtkomstbeslut

När en användares risk är låg, men de loggar in från en okänd slutpunkt, kanske du vill tillåta åtkomst till resurser, men inte tillåta dem att göra saker som utsätter din organisation för riskfyllda åtgärder. Du kan konfigurera Exchange Online och SharePoint Online för att erbjuda användaren en begränsad session som gör att de kan läsa e-postmeddelanden eller visa filer, men inte ladda ned dem och spara dem på en enhet som inte är betrodd.

Ta det här steget:

- Aktivera begränsad åtkomst till SharePoint Online och Exchange Online.

VI. Integrera hotsignaler från andra säkerhetslösningar för att förbättra identifiering, skydd och svar

Slutligen kan andra säkerhetslösningar integreras för större effektivitet.

Integrera Microsoft Defender for Identity med Microsoft Defender för Molnappar

Integrering med Microsoft Defender för identitet gör det möjligt för Microsoft Entra-ID att veta att en användare ägnar sig åt riskfyllt beteende vid åtkomst till lokala, icke-moderna resurser (till exempel filresurser). Denna signal kan räknas in i den övergripande risken, vilket eventuellt blockerar ytterligare åtkomst i molnet.

Följ de här stegen:

- Aktivera Microsoft Defender for Identity med Microsoft Defender för Cloud Apps för att integrera lokala signaler i den risksignal vi har om användaren.

- Kontrollera den kombinerade undersökningsprioritetspoängen för varje användare som är i riskzonen för att ge en holistisk vy över vilka som din SOC bör fokusera på.

Aktivera Microsoft Defender för Endpoint

Microsoft Defender för Endpoint gör det möjligt för dig att bedöma hälsotillståndet för Windows-datorer och avgöra om de är utsatta för kompromettering. Du kan sedan använda informationen för att minska risk vid körning. Domänanslutning ger dig en känsla av kontroll, men med Defender för Endpoint kan du reagera på en attack mot skadlig kod nästan i realtid genom att identifiera mönster där flera användarenheter träffar opålitliga webbplatser och reagera genom att öka risken för enhet/användare vid körning.

Ta det här steget:

Skydda identitet i enlighet med exekutiv order 14028 om cybersäkerhet och OMB-memorandum 22-09

Presidentdekret 14028 om att förbättra nationens cybersäkerhet & OMB-memorandum 22-09 innehåller specifika åtgärder för Zero Trust. Identitetsåtgärder omfattar användning av centraliserade identitetshanteringssystem, användning av stark nätfiskeresistent MFA och införlivande av minst en signal på enhetsnivå i auktoriseringsbeslut. Detaljerad vägledning om hur du implementerar dessa åtgärder med Microsoft Entra-ID finns i Uppfylla identitetskraven i memorandum 22-09 med Microsoft Entra-ID.

Produkter som beskrivs i den här guiden

- Microsoft Entra ID

- Microsoft Defender for Identity

- Microsoft Endpoint Manager (inkluderar Microsoft Intune)

- Microsoft Defender för Endpoint

- SharePoint Online

- Exchange Online

Slutsats

Identitet är centralt för en framgångsrik Nolltillit strategi. Om du vill ha mer information eller hjälp med implementeringen kontaktar du kundframgångsteamet eller fortsätter att läsa igenom de andra kapitlen i den här guiden, som omfattar alla Nolltillit pelare.

Zero Trust-implementeringsguideserien