Not

Åtkomst till denna sida kräver auktorisation. Du kan prova att logga in eller byta katalog.

Åtkomst till denna sida kräver auktorisation. Du kan prova att byta katalog.

Nätverkssäkerheten utvecklas bortom den traditionella perimetern, som en gång var knuten till datacenters fysiska gränser. I dag är perimetern dynamisk – utökas till användare, enheter och data var de än befinner sig. Det här skiftet styr införandet av riskbaserade principer som isolerar värdar, framtvingar kryptering, segmentnätverk och placerar kontroller närmare program och data.

Secure Access Service Edge (SASE) återspeglar den här utvecklingen genom att omdefiniera perimetern helt och hållet. Den konvergerar nätverk och säkerhet till en molnlevererad tjänst som följer användare och data i olika miljöer. Den här metoden förenklar principhanteringen och stärker skyddet.

Genom att lägga till en nollförtroendestrategi i ett SASE-ramverk förbättras säkerheten ytterligare genom att ingen användare eller enhet är betrodd som standard – oavsett plats. Den här principen överensstämmer sömlöst med SASE:s mål att skydda åtkomsten vid gränsen.

Artificiell intelligens (AI) förstärker den här metoden genom att analysera data i realtid, identifiera hot och aktivera snabba, automatiserade svar. Tillsammans ger SASE, Zero Trust och AI organisationer möjlighet att skydda en perimeterlös värld med större flexibilitet, precision och motståndskraft.

Viktiga principer för zero trust-nätverksmodellen

I stället för att anta att allt bakom företagets brandvägg är säkert, erkänner en nollförtroendestrategi från slutpunkt till slutpunkt att överträdelser är oundvikliga. Den här metoden kräver att varje begäran verifieras som om den kommer från ett okontrollerat nätverk, där identitetshantering spelar en avgörande roll. När organisationer införlivar Modeller och mönster för cybersäkerhet och infrastruktursäkerhetsbyrå (CISA) och National Institute of Standards and Technology (NIST) Zero Trust förbättrar de sin säkerhetsstatus och skyddar sina nätverk bättre.

I Zero Trust-modellen fokuserar skyddet av dina nätverk på tre kärnmål:

- Förhindra obehörig åtkomst. Använd starka autentiserings-, kontinuerliga verifierings- och lägsta behörighetsprinciper för att minska risken för inledande kompromiss.

- Begränsa effekten av överträdelser. Använd nätverkssegmentering, mikroperimeter och anpassningsbara kontroller för att begränsa hot och förhindra lateral förflyttning.

- Förbättra synlighet och kontroll. Använd lösningar som Sase (Secure Access Service Edge) för att förena efterlevnad av säkerhetsprinciper, övervaka trafik och snabbt reagera på nya hot i moln- och hybridmiljöer.

Dessa mål överensstämmer med Noll förtroende-principer. De stöder moderna lösningar som SASE, som integrerar nätverks- och säkerhetsfunktioner. Den här integreringen ger omfattande skydd och centraliserad hantering.

Följ tre nollförtroendeprinciper för att få detta att hända:

- Verifiera explicit. Autentisera och auktorisera alltid baserat på alla tillgängliga datapunkter. Inkludera användaridentitet, nätverk, plats, enhetens hälsa, tjänst eller arbetsbelastning, användar- och enhetsrisk, dataklassificering och avvikelser.

- Använd åtkomst med minst privilegier. Begränsa användaråtkomst med Just-In-Time och Just-Enough-Access (JIT/JEA), riskbaserade anpassningsbara principer och dataskydd för att skydda både data och produktivitet.

- Anta intrång. Minimera påverkansradien för överträdelser och förhindra lateral förflyttning genom att segmentera åtkomsten efter nätverk, användare, enheter och programmedvetenhet. Kontrollera att alla sessioner är krypterade från slutpunkt till slutpunkt. Använd analys för att få synlighet, driva hotidentifiering och förbättra skyddet.

Zero Trust-nätverksimplementeringens mål

Zero Trust (ZT) är en säkerhetsmodell som förutsätter inget implicit förtroende och kontinuerligt verifierar varje åtkomstbegäran. Nätverkspelaren i Zero Trust fokuserar på att skydda kommunikation, segmentera miljöer och tillhandahålla åtkomst med minsta möjliga behörighet till resurser.

När du implementerar ett Zero Trust-ramverk från slutpunkt till slutpunkt för att skydda nätverk rekommenderar vi att du först fokuserar på:

- Network-Segmentation och Software-Defined perimetrar

- Secure Access Service Edge (SASE) och ZTNA (Zero Trust Network Access)

- Stark kryptering och säker kommunikation

- Synlighet för nätverk och hotidentifiering

- Policydriven åtkomstkontroll och minsta möjliga rättigheter

När dessa mål har slutförts fokuserar du på mål 6 och 7.

Distributionsguide för Zero Trust-nätverk

Den här guiden vägleder dig genom de steg som krävs för att skydda dina nätverk enligt principerna i ett Zero Trust-säkerhetsramverk.

1. Nätverkssegmentering och programvarudefinierade perimeterer

Nätverkssegmentering och Software-Defined Perimeters (SDP) utgör grunden för zero trust-säkerhetsmodellen. I stället för att förlita dig på statiska, perimeterbaserade kontroller framtvingar du säkerhet dynamiskt på resursnivå. När du partitionera infrastrukturen i isolerade segment med hjälp av mikrosegmentering begränsar du angriparens laterala rörelse och minimerar effekten av överträdelser. SDP stärker den här metoden genom att skapa identitetscentrerade mikroperimeter på begäran kring varje användarresursinteraktion och kontinuerligt verifiera kontexten innan åtkomst beviljas. Sammanfattningsvis följer du de här huvudprinciperna:

- Begränsa lateral förflyttning genom att implementera detaljerad nätverkssegmentering (makro- och mikrosegmentering).

- Använd Software-Defined Networking (SDN) och Network Access Control (NAC) för att dynamiskt framtvinga principer.

- Anta identitetsbaserad segmentering över traditionella IP-baserade metoder.

1.1 Strategi för makrosegmentering

Innan du går in i mikrosegmentering är det viktigt att upprätta en bredare segmenteringsstrategi. Makrosegmentering innebär att dela upp nätverket i större segment baserat på övergripande funktions- eller säkerhetskrav. Den här metoden förenklar den inledande hanteringen och ger en grund där finare kornighet, till exempel mikrosegmentering, kan skapas.

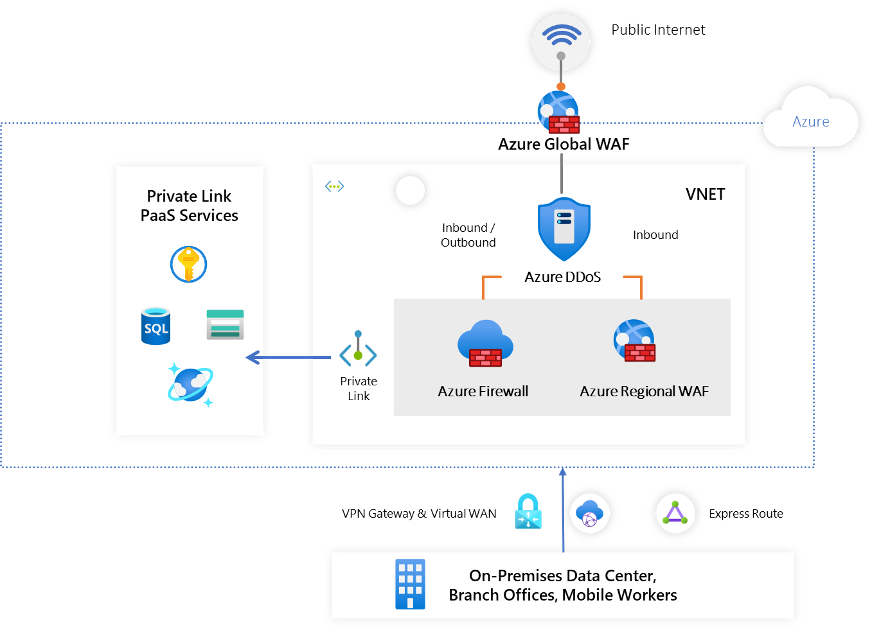

1.2 Nätverkssegmentering: Många inkommande/utgående molnmikroperimeter med viss mikrosegmentering

Organisationer bör inte bara ha ett enda, stort rör in och ut ur nätverket. I en Nolltillit metod segmenteras nätverken i stället till mindre öar där specifika arbetsbelastningar finns. Varje segment har sina egna ingress- och utgående kontroller för att minimera effekten av obehörig åtkomst till data. Genom att implementera programvarudefinierade perimeterr med detaljerade kontroller kan du öka svårigheten för obehöriga aktörer att spridas i hela nätverket och därmed minska den laterala förflyttningen av hot.

Det finns ingen arkitekturdesign som passar alla organisationers behov. Du kan välja mellan några vanliga designmönster för segmentering av nätverket enligt Nolltillit modell.

I den här distributionsguiden går vi igenom stegen för att uppnå en av dessa mönster: Mikrosegmentering.

Med mikrosegmentering kan organisationer gå längre än enkla centraliserade nätverksbaserade perimeterr till omfattande och distribuerad segmentering med hjälp av programvarudefinierade mikroperimeter.

1.3 Nätverkssegmentering: Fullständigt distribuerad ingress-/utgående molnmikroperimeter och djupare mikrosegmentering

När du har uppnått de tre första målen är nästa steg att segmentera nätverket ytterligare.

1.4 Segmentera och framtvinga de yttre gränserna

Följ dessa steg beroende på typen av gräns:

Internetgräns

- Om du vill tillhandahålla internetanslutning för din programväg via den virtuella nätverkshubben uppdaterar du reglerna för nätverkssäkerhetsgruppen i den virtuella nätverkshubben.

- Aktivera Azure DDoS Network Protection för att skydda den virtuella nätverkshubben från volymtriska nätverkslagerattacker och protokollattacker.

- Om ditt program använder HTTP/S-protokoll aktiverar du Azure Web Application Firewall för att skydda mot Layer 7-hot.

Dricks

Azure DDoS Protection-tjänsten skyddar även offentliga IP-adresser i virtuella nätverk och inte bara IP-adresser i det virtuella hubbnätverket. Azure Firewall kan också användas för att styra utgående Internetanslutning. Mer information finns i Planera för inkommande och utgående Internetanslutning.

Lokal gräns

- Om din app behöver anslutning till ditt lokala datacenter eller privata moln använder du Microsoft Entra Private Access, Azure ExpressRoute eller Azure VPN för anslutning till din virtuella nätverkshubb.

- Konfigurera Azure Firewall för att inspektera och styra trafik i den virtuella nätverkshubben.

Gräns för PaaS-tjänster

- När du använder Azure-tillhandahållna PaaS-tjänster, Azure Storage, Azure Cosmos DB eller Azure Web App använder du alternativet PrivateLink-anslutning för att säkerställa att alla datautbyten sker över det privata IP-utrymmet och att trafiken aldrig lämnar Microsoft-nätverket.

- Om dina PaaS-tjänster kräver en säker gräns för att kommunicera med varandra och hantera åtkomst till offentliga nätverk rekommenderar vi att du kopplar dem till en nätverkssäkerhetsperimeter. Private Link-anslutning kommer att respekteras för trafik som kommer in via privata slutpunkter för dessa PaaS-tjänster, vilket säkerställer att alla datautbyten sker över privata IP-adresser och att trafiken aldrig lämnar Microsoft-nätverket. Läs mer om nätverkssäkerhetsperimeter och se listan över PaaS-tjänster som stöds.

Dricks

Lär dig mer om att implementera en Nolltillit strategi för data från slutpunkt till slutpunkt.

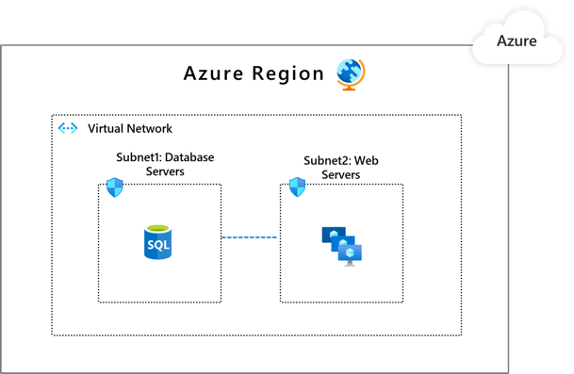

Partitionering av appkomponenter till olika undernät

Följ de här stegen:

- I det virtuella nätverket lägger du till undernät för virtuella nätverk så att diskreta komponenter i ett program kan ha egna perimeterr.

- Om du bara vill tillåta trafik från de undernät som har en appunderkomponent identifierad som en legitim kommunikationsmotsvarighet tillämpar du regler för nätverkssäkerhetsgrupp.

Du kan också använda Azure-brandväggen för segmentering och tillåta trafik från specifika undernät och virtuella nätverk.

- Använd Azure Firewall för att filtrera trafik som flödar mellan molnresurser, Internet och lokala resurser. Använd Azure Firewall eller Azure Firewall Manager för att skapa regler eller principer som tillåter eller nekar trafik med hjälp av layer 3 till layer 7-kontroller. Mer information finns i rekommendationer för att skapa en segmenteringsstrategi.

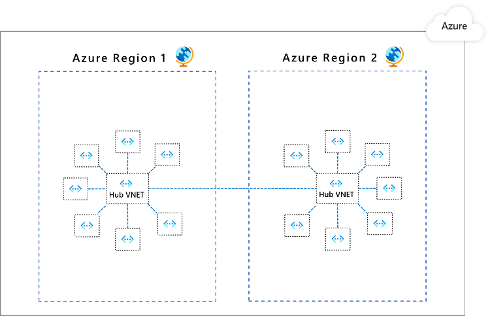

Program partitioneras till olika virtuella Azure-nätverk (VNet) och ansluts med hjälp av en hub-spoke-modell

Följ de här stegen:

- Skapa dedikerade virtuella nätverk för olika program och/eller programkomponenter.

- Skapa ett centralt virtuellt nätverk för att konfigurera säkerhetsstatusen för anslutning mellan appar och ansluta de virtuella appnätverken i en hub-and-spoke-arkitektur.

- Distribuera Azure Firewall i den virtuella nätverkshubben. Använd Azure Firewall för att inspektera och styra nätverkstrafiken.

1.5 Verifiera segmentering med Network Watcher Traffic Analytics

För att säkerställa att nätverkssegmentering fungerar som avsett bör organisationer implementera Azure Network Watcher Traffic Analytics. Den här funktionen ger synlighet på flödesnivå genom att analysera VNET-flödesloggar, vilket gör det möjligt för team att övervaka trafikmönster i segmenterade miljöer.

Traffic Analytics har stöd för Noll förtroende-segmentering genom att:

Verifiera segmenteringsprinciper: Identifiera om trafiken endast flödar mellan avsedda segment och identifiera eventuella överträdelser av segmenteringsgränser.

Identifiera lateral förflyttning: Oväntad eller obehörig trafik i öst-väst som kan tyda på ett intrång eller en felaktig konfiguration.

Förbättrad synlighet: Korrelera trafikflöden med NSG-regler och hotinformation för att få användbara insikter om nätverksbeteende.

Stöd för kontinuerlig förbättring: Använd analys för att förfina mikrosegmenteringsstrategier och framtvinga åtkomst med minst privilegier dynamiskt.

Genom att integrera Traffic Analytics i zero trust-distributionen får du möjlighet att kontinuerligt utvärdera och förbättra effektiviteten i segmenteringsstrategin, vilket säkerställer att dina nätverksgränser inte bara definieras utan aktivt övervakas och tillämpas.

2. Secure Access Service Edge (SASE) och Zero Trust Network Access (ZTNA)

För att effektivt skydda moderna nätverk måste organisationer gå längre än äldre lösningar och införa avancerade, integrerade metoder. Flytten omfattar införandet av ZTNA-lösningar (Zero Trust Network Access) för detaljerad, identitetsdriven anslutning, tillämpning av SASE-arkitekturer för att förena nätverks- och säkerhetsfunktioner och implementera kontinuerlig sessionsvalidering med riskbaserade åtkomstkontroller. Dessa strategier fungerar tillsammans för att säkerställa att åtkomst alltid verifieras, hot minimeras och säkerhetsprinciper anpassas dynamiskt till föränderliga risker.

2.1 Zero Trust nätverksåtkomst (ZTNA)

Zero Trust Network Access ersätter breda, perimeterbaserade VPN:er med detaljerad, identitetsmedveten och kontextmedveten anslutning. De tre grundläggande ZTNA-funktionerna, som var och en beskrivs först för Microsoft Global Secure Access och sedan för Azure VPN Gateway-alternativ.

Microsofts implementering av ZTNA är en del av funktionen Global Säker åtkomst (förhandsversion) under Microsoft Entra, som bygger på SSE-grunden (Security Service Edge).

Läs mer: Vad är global säker åtkomst? (Microsoft Entra)

2.2 Modernisera traditionella VPN med identitetsmedveten ZTNA

Global säker åtkomst

Microsofts globala säkra åtkomst ersätter breda nätverkstunnlar med appspecifika, identitetsdrivna anslutningar. När en användare begär åtkomst använder Global Secure Access Microsoft Entra-ID för enkel inloggning och villkorlig åtkomst vid gränsen – inga inkommande brandväggsregler krävs. Endast godkända program visas i användarportalen och åtkomstbeslut baseras på enhetsstatus (från Defender för slutpunkt) och risksignaler i realtid.

Azure VPN Gateway

Modernisera punkt-till-plats-VPN (P2S) genom att integrera autentisering med Microsoft Entra-ID, framtvinga principer för villkorsstyrd åtkomst (till exempel MFA, enhetsefterlevnad och namngivna platser) innan tunneln upprättas. I Azure Virtual WAN-hubbar fungerar P2S VPN och ExpressRoute i global skala med centraliserad säkerhet och routning via Azure Firewall Manager. Den här metoden upprätthåller välbekant VPN-anslutning samtidigt som du säkerställer åtkomst med minsta möjliga behörighet och identitetsmedveten åtkomst.

2.3 Använd SASE-arkitektur: Integrera nätverks- och säkerhetsfunktioner

Integrera nätverks- och säkerhetsfunktioner med SASE

Global säker åtkomst

Global säker åtkomst ger SSE-funktioner (Security Service Edge), inklusive Secure Web Gateway (SWG), Cloud Access Security Broker (CASB) och Firewall-as-a-Service (FWaaS), till ett enhetligt SASE-ramverk. Användartrafik, oavsett om den är avsedd för Internet eller privata program, dirigeras via Microsofts globala gränsnätverk. Här tillämpas TLS-inspektion, URL-filtrering, dataförlustskydd (DLP) och hotinformation. Defender för Cloud Apps möjliggör infogad sessionskontroll för SaaS-program, medan Azure Firewall skyddar åtkomsten till privata appar.

- SWG i global säkerhetsåtkomst:Microsoft Entra Internet Access

- CASB med Defender for Cloud Apps:Vad är Defender för Molnappar?

Den här arkitekturen:

- Dirigerar användartrafik via Microsofts gräns för centraliserad inspektion och kontroll

- Minskar komplexiteten genom att förena säkerhetspolicyns genomdrivande.

- Stöder trafikstyrning och delade tunnlar för prestanda och efterlevnad

Azure VPN Gateway-integrering

Traditionella VPN-slutpunkter kan integreras med Azure Firewall eller SWG-partnerinstallationer med hjälp av konfigurationer för tvingad tunnel. Konfigurationen gör att utgående och inkommande VPN-trafik kan inspekteras och kontrolleras med Azure Firewall Manager, hotinformation och sessionskontroller för villkorsstyrd åtkomst. Du kan använda URL-filtrering, djup paketinspektion (DPI) och DLP för VPN-sessioner. Defender för Cloud Apps-sessionsprinciper kan framtvinga kontroller för uppladdning/nedladdning och skugg-IT-identifiering i tunneltrafik.

2.4 Implementera kontinuerlig sessionsverifiering och riskbaserad åtkomst

Kontinuerlig sessionsverifiering säkerställer att åtkomstbeslut framtvingas i realtid, inte bara vid den första inloggningen. Den här metoden hjälper organisationer att snabbt reagera på förändrade riskförhållanden och upprätthålla en stark säkerhetsstatus.

Microsoft Global Säker åtkomst

Noll förtroende nätverksåtkomst är inte en engångskontroll. Microsoft Global Secure Access använder kontinuerlig åtkomstutvärdering (CAE) för att övervaka risksignaler – till exempel identifierad skadlig kod eller ovanliga platser – och kan återkalla eller omvärdera programåtkomsttoken och avsluta nätverksanslutningen när risken upptäcks. Defender för Cloud Apps tillämpar kontroller för livesessioner, till exempel blockering av nedladdningar, kvarteringssessioner eller kräver extra multifaktorautentisering (MFA) under en aktiv session. Automatiserade svarsspelböcker i Microsoft Sentinel eller Microsoft Defender XDR kan isolera komprometterade enheter eller inaktivera konton i realtid.

- Lär dig mer om utvärdering av kontinuerlig åtkomst (CAE)

- Läs mer om sessionskontroller för Defender för Cloud Apps

- Lär dig mer om utvärdering av universell kontinuerlig åtkomst (förhandsversion)

Azure VPN Gateway För VPN-anslutningar med Microsoft Entra ID-autentisering stöds kontinuerlig åtkomstutvärdering (CAE). Om villkorlig åtkomst identifierar en riskfylld användare eller enhet kan VPN-tunneln stängas eller kräva omautentisering. Du kan skicka VPN-loggar till Microsoft Sentinel och använda automatiserade handböcker för att blockera IP-adresser, återkalla åtkomst eller meddela säkerhetsteamet, vilket möjliggör snabba, riskbaserade svar för VPN-anslutningar.

- VPN Gateway-autentisering med Microsoft Entra-ID

- Automatisera svar med Microsoft Sentinel-spelböcker

3. Stark kryptering och säker kommunikation

Modern nätverkskommunikation måste vara starkt krypterad och skyddad i varje steg. Organisationer bör:

- Använd Transport Layer Security (TLS) 1.3 och framtvinga kryptering från slutpunkt till slutpunkt för all nätverkstrafik. TLS 1.3 ger starkare säkerhet, snabbare handskakningar och alltid krypterad klientautentisering – viktigt för att skydda moderna arbetsbelastningar.

- Framtvinga ömsesidig autentisering (mTLS) mellan arbetsbelastningar och enheter för att säkerställa att både klient- och serveridentiteter verifieras, vilket förhindrar obehörig åtkomst även med giltiga autentiseringsuppgifter.

- Blockera ej betrodda eller äldre protokoll som saknar kryptering, till exempel TLS 1.0/1.1 eller inaktuella chiffer.

Anmärkning

TLS skyddar legitim trafik, men hot som skadlig kod och dataläckage kan fortfarande döljas i krypterade sessioner. Microsoft Entra Internet Access TLS-inspektion ger insyn i krypterad trafik, möjliggör identifiering av skadlig kod, skydd mot dataförlust och avancerade säkerhetskontroller. Läs mer om Transport Layer Security-inspektion.

Anmärkning

Azure Firewall kan utföra TLS-inspektion på nätverkstrafik. Den dekrypterar data, tillämpar intrångsidentifierings- och förebyggande system (IDPS) eller programregler och krypterar sedan om och vidarebefordrar dem. Läs mer om Azure Firewall TLS-inspektion och Azure Firewall Premium-certifikat.

Viktiga rekommendationer

- Azure App Service och Azure Front Door: Ange lägsta inkommande TLS-version till 1.3 för att säkerställa att endast säkra chiffersviter används för webbappar. Mer information finns i Framtvinga lägsta TLS-version för App Service och Front Door.

- Azure IoT Edge, IoT Hub och andra PaaS-tjänster: Bekräfta att enhets-SDK:er stöder TLS 1.3 eller begränsa till TLS 1.2+.

- Azure Application Gateway (v2): Stöder mTLS med OCP-verifierade certifikat för klientverifiering. Mer information finns i Översikt över TLS i App Service.

- Kryptera programserverdelstrafik mellan virtuella nätverk.

-

Kryptera trafik mellan lokalt och moln:

- Konfigurera plats-till-plats-VPN via ExpressRoute Microsoft-peering.

- Använd IPsec-transportläge för privat ExpressRoute-peering.

- Konfigurera mTLS mellan servrar i expressroute-privat peering.

Blockera ej betrodda eller äldre protokoll

- Azure-slutpunkter (App Service, Storage, SQL, Event Hubs osv.): Acceptera endast TLS 1.2+ och använd helst 1.3 och inaktivera äldre versioner.

- Virtuella datorer och nätverksinstallationer: Använd Azure Policy och Microsoft Defender för molnet för att söka efter inaktuella protokoll (till exempel SMBv1 eller anpassad TLS <1.2) och framtvinga reparation.

- Drifthygien: Inaktivera äldre chiffer och protokoll på operativsystem- eller programnivå (till exempel inaktivera TLS 1.0/1.1 på Windows Server eller SQL Server).

Förbered för post-kvantkryptografi (PQC)

Traditionella krypteringsalgoritmer med offentlig nyckel (till exempel RSA och ECC) är sårbara för framtida kvantdatorer. Microsoft har integrerat kvantresistenta algoritmer (LMS och ML-DSA, FIPS 204) i sin plattform, och ett bredare PQC-stöd kommer snart. Börja övergå till TLS 1.3 och förbered dig för PQC-integrering när standarderna har slutförts.

3.1 Kryptering: Intern trafik från användare till app krypteras

Lägg till kryptering för att säkerställa att intern trafik från användare till app är krypterad.

Följ de här stegen:

- Framtvinga https-endast kommunikation för internetuppkopplade webbprogram genom att omdirigera HTTP-trafik till HTTPS med Azure Front Door.

- Ansluta fjärranslutna anställda/partner till Microsoft Azure med hjälp av Azure VPN Gateway.

- Aktivera kryptering för punkt-till-plats-trafik i Azure VPN Gateway-tjänsten.

- Få säker åtkomst till dina virtuella Azure-datorer med krypterad kommunikation via Azure Bastion.

- Anslut med hjälp av SSH till en virtuell Linux-dator.

- Anslut med RDP (Remote Desktop Protocol) till en virtuell Windows-dator.

Dricks

Lär dig mer om att implementera en Nolltillit strategi från slutpunkt till slutpunkt för program.

3.2 Kryptering: All trafik

Slutligen slutför du nätverksskyddet genom att se till att all trafik är krypterad.

Följ de här stegen:

- Kryptera programserverdelstrafik mellan virtuella nätverk.

- Kryptera trafik mellan lokalt och moln:

- Konfigurera ett plats-till-plats-VPN via ExpressRoute Microsoft-peering.

- Konfigurera IPsec-transportläge för privat ExpressRoute-peering.

- Konfigurera mTLS mellan servrar via ExpressRoute privat peering.

4. Nätverkssynlighet och hotidentifiering

I en Zero Trust-säkerhetsmodell gäller principen "aldrig förtroende, alltid verifiera" inte bara för användare och enheter, utan även för nätverkstrafik. Övervakning och loggning av nätverksaktivitet är avgörande för att framtvinga noll förtroende eftersom det ger kontinuerlig insyn i hur resurser nås, säkerställer efterlevnad av säkerhetsprinciper och möjliggör snabb identifiering av misstänkt eller obehörigt beteende. Nedan visas de viktigaste elementen, som det här avsnittet kommer att omfatta:

- Distribuera NDR (Network Detection & Response) för att övervaka och analysera nätverkstrafik.

- Använd DPI (Deep Packet Inspection) och AI-driven avvikelseidentifiering för hotjakt i realtid.

- Underhålla en centraliserad loggning och SIEM/SOAR-integrering för nätverksanalys.

- Distribuera XDR (Extended Detection and Response) för att analysera trafikmönster, identifiera avvikelser och förhindra överträdelser.

- Integrera AI-driven analys för att förbättra snabba svar på nya hot.

- Aktivera förbättrad hotidentifiering och -svar genom att implementera återställning av IP-adressen för global säker åtkomstkälla.

- Använd globala loggar och övervakning för säker åtkomst.

4.1 Hotskydd: Maskininlärningsbaserat hotskydd och filtrering med kontextbaserade signaler

För ytterligare skydd mot hot aktiverar du Azure DDoS Network Protection för att ständigt övervaka din Azure-värdbaserade programtrafik, använda ML-baserade ramverk för att baslinje och identifiera volymtriska trafiköversvämningar, identifiera protokollattacker och tillämpa automatiska åtgärder.

Följ de här stegen:

- Konfigurera och hantera Azure DDoS Network Protection.

- Konfigurera aviseringar för DDoS-skyddsmått.

- Använda Microsoft Sentinel med Azure Web Application Firewall

- Använda Azure Firewall med Microsoft Sentinel

4.2 Hotskydd: Molnbaserad filtrering och skydd för kända hot

Molnprogram som öppnar slutpunkter till externa miljöer, till exempel Internet eller ditt lokala fotavtryck, riskerar att attacker kommer in från dessa miljöer. Därför är det absolut nödvändigt att du söker igenom trafiken efter skadliga nyttolaster eller logik.

Dessa typer av hot delas in i två breda kategorier:

Kända attacker. Hot som upptäckts av programvaruleverantören eller den större communityn. I sådana fall är attacksignaturen tillgänglig och du måste se till att varje begäran kontrolleras mot dessa signaturer. Nyckeln är att snabbt kunna uppdatera identifieringsmotorn med eventuella nyligen identifierade attacker.

Okända attacker. Dessa attacker är hot som inte riktigt matchar någon känd signatur. Dessa typer av hot omfattar nolldagars sårbarheter och ovanliga mönster i begärandetrafik. Förmågan att identifiera sådana attacker beror på hur väl ditt försvar vet vad som är normalt och vad som inte är det. Ditt försvar bör ständigt lära sig och uppdatera sådana mönster när din verksamhet (och tillhörande trafik) utvecklas.

Överväg de här stegen för att skydda mot kända hot:

Implementera Microsoft Entra Internet Access-funktioner som webbinnehållsfiltrering och TLS-inspektion. Mer information finns i Läs mer om Microsoft Entra Internet Access för alla appar.

Skydda slutpunkter med Azure Web Application Firewall (WAF) genom att:

- Aktivera standardregeluppsättningen eller OWASP:s översta 10 skyddsregeluppsättning för att skydda mot kända attacker på webbnivå

- Aktivera regeluppsättningen för robotskydd för att förhindra att skadliga robotar skrapar information, utför autentiseringsuppgifter osv.

- Lägga till anpassade regler för att skydda mot hot som är specifika för ditt företag.

Du kan använda något av två alternativ:

Frontslutpunkter med Azure Firewall för hotinformationsbaserad och IDPS-filtrering på Layer 4:

4.3 Övervakning och synlighet

Trafikanalys

Network Watcher Traffic Analytics spelar en viktig roll i Noll förtroende-segmentering genom att analysera VNET-flödesloggar för att identifiera avvikande trafik, validera segmenteringsprinciper och upptäcka skugg-IT eller felkonfigurerade åtkomstvägar. Det gör det möjligt för säkerhetsteam att visualisera trafik mellan segment och framtvinga anpassningsbara kontroller baserat på telemetri i realtid.

Logganalys

Microsoft Defender Extended Detection and Response (XDR)

Microsoft Defender Extended Detection and Response (XDR) är en enhetlig företagsförsvarssvit som du använder före och efter ett intrång. Sviten samordnar identifiering, förebyggande, undersökning och svar internt mellan slutpunkter, identiteter, e-post och program. Använd Defender XDR för att skydda mot och svara på avancerade attacker.

- Undersöka aviseringar

- Lär dig mer om Noll förtroende med Defender XDR

- Läs mer om Defender XDR för amerikanska myndigheter

Microsoft Sentinel

Utveckla anpassade analysfrågor och visualisera insamlade data med hjälp av arbetsböcker.

- Identifiera hot med anpassade analysregler

- Visualisera insamlade data

- Använda arbetsböcker med global säker åtkomst

AI-Enabled nätverksåtkomst

Microsoft Sentinel

Använd Azure Firewall för att visualisera brandväggsaktiviteter, identifiera hot med AI-undersökningsfunktioner, korrelera aktiviteter och automatisera svarsåtgärder.

- Azure Firewall med Microsoft Sentinel

Microsoft Entra ID Protection använder algoritmer för maskininlärning (ML) för att identifiera användare och inloggningsrisker. Använd riskvillkor i principer för villkorsstyrd åtkomst för dynamisk åtkomst baserat på risknivå.

- Microsoft Entra ID-skydd

- Upptäckter av risker

- Riskbaserade åtkomstprinciper

Global säker åtkomst

Genom att använda Microsoft Entra Global Secure Access-loggar kan organisationer spåra åtkomstförsök, övervaka dataflöden och identifiera avvikelser i realtid. Den här detaljerade övervakningen hjälper till att verifiera att endast auktoriserade identiteter och enheter har åtkomst till känsliga resurser, stöder incidenthantering och tillhandahåller viktiga bevis för granskningar och undersökningar. Omfattande trafikloggning är därför ett grundläggande element för att upprätthålla och bevisa effektiviteten i en Zero Trust-arkitektur. Förutom trafikloggarna finns ytterligare loggar tillgängliga för ytterligare signaler:

- Globala säkerhetsåtkomster och övervakningsloggar

- Granskningsloggar för global säker åtkomst

- Microsoft 365-loggar berikade med Global Secure Access

- Globala trafikloggar för säker åtkomst

- Hälsologgar för fjärrnätverk

4.4 Automatisering och orkestrering

Automatisering och orkestrering är viktiga för att framtvinga Noll förtroende-principer i nätverksinfrastrukturen. Genom att använda automatisk tillämpning, svar och styrning kan organisationer uppnå säkra och motståndskraftiga anslutningar.

Azure-nätverk

Azure-nätverkstjänster – inklusive Azure Firewall, Nätverkssäkerhetsgrupper (NSG), Virtual WAN och DDoS Protection – kan distribueras, styras och övervakas med hjälp av IaC-verktyg (Infrastruktur som kod), till exempel ARM-mallar, Bicep, Terraform och Azure Policy.

Viktiga funktioner:

- Automatiserad distribution: Använd IaC-pipelines för att automatiskt distribuera nätverkssegmentering (NSG:er, Azure Firewall) och filtreringskontroller.

- Kontinuerlig efterlevnad: Framtvinga och åtgärda säkerhetsstandarder automatiskt (t.ex. blockera offentliga IP-adresser, kräva kryptering) med Azure Policy.

- DevOps-integrering: Integrera med GitOps/DevOps-arbetsflöden för deklarativa, versionskontrollerade nätverkskonfigurationer.

Exempel: Distribuera NSG-regler och Azure Firewall-principer automatiskt när ett nytt undernät etableras med Bicep och Azure DevOps.

- Snabbstart: Skapa en Azure-brandvägg och en brandväggsprincip – Bicep

- Skydda poddtrafik med nätverksprinciper – Azure Kubernetes Service

Microsoft Entra (global säker åtkomst med identitetsstyrning)

Microsoft Entra Global Secure Access kombinerar identitetsmedveten åtkomst med nätverkskontroller och går längre än äldre VPN. Identitetsstyrning utökar detta med berättigandeautomatisering.

Viktiga funktioner:

- Automatiserad registrering: Registrera appar/tjänster i Privat åtkomst eller appproxy med hjälp av Microsoft Graph-API:er och principmallar.

- Berättigandehantering: Definiera nätverksåtkomstpaket med arbetsflöden för godkännande, förfallodatum och åtkomstgranskningar.

- Dynamisk avetablering: Ta automatiskt bort nätverksrättigheter baserat på rolländringar eller livscykelhändelser.

Exempel: Tilldela ett åtkomstpaket som ger privat åtkomst till specifika appar när en användare ansluter till ett projekt, med framtvingad förfallotid och åtkomstgranskning.

Microsoft Sentinel

Microsoft Sentinel tillhandahåller spelböcker (Logic Apps) för att automatisera identifiering och svar av nätverkshot.

Viktiga funktioner:

- Automatiserat svar: Uppdatera NSG- eller Azure Firewall-regler för att blockera skadliga IP-adresser/domäner.

- Resurskarantän: Inaktivera sessioner eller karantänresurser genom att justera villkorlig åtkomst.

- Aviseringsberikning: Korrelera nätverksaviseringar med flödesloggar, DNS, identitet och enhetstelemetri.

Exempel: Sentinel känner igen kommunikation med en känd skadlig IP-adress; en instruktion uppdaterar Azure Firewall IP-grupper och meddelar SecOps.

- Spelboksexempel: blockera skadlig IP-adress i Azure NSG

- Automatisera hotsvar med Sentinel-spelböcker

Microsoft Defender XDR

Microsoft Defender XDR automatiserar identifiering, undersökning och koordinerat svar mellan identitets-, slutpunkts- och nätverkssignaler.

Viktiga funktioner:

- Korrelation: Identifierar lateral förflyttning eller avvikande nätverksmönster med hjälp av identitets- och enhetskontext.

- Automatiserad isolering: Isolerar komprometterade enheter och utlöser verkställighetsåtgärder på olika plattformar.

- Integration: Fungerar med Sentinel och Entra för helhetslösning för incidenthantering.

Exempel: Defender för Endpoint identifierar command-and-control (C2)-trafik, XDR isolerar enheten, och utlöser en Sentinel-spelbok för att blockera destinationen i Azure Firewall.

5. Principdriven åtkomstkontroll och minsta behörighet

Moderna Zero Trust-nätverk kräver detaljerade, anpassningsbara åtkomstkontroller som framtvingar minsta behörighet och svarar dynamiskt på risker. Principdriven åtkomst säkerställer att användare och enheter endast får de minsta behörigheter som krävs, under den kortaste tid som krävs och endast under rätt villkor.

5.1 Implementera kontextmedvetna åtkomstprinciper

- Använd villkorsstyrd åtkomst i Microsoft Entra för att definiera principer som baseras på användar-, enhets-, plats-, program- och risksignaler.

- Börja med att planera distributionen av villkorsstyrd åtkomst för att anpassa principer till organisationens krav.

- Påskynda distributionen med principmallar för villkorsstyrd åtkomst för vanliga scenarier.

5.2 Framtvinga riskbaserade och anpassningsbara kontroller

- Kräv multifaktorautentisering (MFA) när risken identifieras, till exempel okända inloggningar eller riskfyllda enheter.

- Använd inloggningsriskbaserad MFA för att automatiskt fråga efter MFA baserat på riskbedömning i realtid.

- Förstå riskidentifieringar i Microsoft Entra ID Protection för att informera principbeslut och automatisera reparation.

5.3 Använd just-in-time (JIT) och privilegierad åtkomst

- Framtvinga JIT-åtkomst (Just-in-Time) med privileged Identity Management (PIM) för att endast bevilja utökade behörigheter när det behövs.

- Skydda åtkomsten till privata program med PIM och global säker åtkomst för att minska stående privilegier och begränsa exponeringen.

5.4 Hybrid- och programspecifik åtkomst

- För hybridmiljöer konfigurerar du åtkomstprinciper per app med hjälp av globala program för säker åtkomst.

- Aktivera säker fjärradministration med hjälp av SSH med Microsoft Entra Private Access för detaljerad, principdriven serveråtkomst.

5.5 Neka som standard och kontinuerlig utvärdering

- Tillämpa principer för standardnekande på alla nätverkslager och ge endast åtkomst när det uttryckligen tillåts av policyn.

- Utvärdera sessionsrisken kontinuerligt och framtvinga principändringar i realtid för att minimera attackytan.

Använd kontextmedvetna, riskbaserade och lägsta behörighetsprinciper för att minska obehörig åtkomst och begränsa lateral förflyttning i nätverket.

6. Moln- och hybridnätverkssäkerhet

För att skydda moln- och hybridmiljöer krävs en kombination av moderna, molnbaserade kontroller och konsekvent principframtvingande på alla plattformar. När organisationer använder arkitekturer för flera moln och hybrider är det viktigt att utöka Noll förtroende-principer utöver traditionella datacenter till molnarbetsbelastningar, SaaS- och PaaS-miljöer.

6.1 Säkra molnarbetsbelastningar med mikroperimeter och molnbaserade brandväggar

- Mikroperimeter: Använd mikrosegmentering för att skapa detaljerade säkerhetsgränser kring enskilda arbetsbelastningar, program eller tjänster. Detta begränsar lateral förflyttning och innehåller potentiella överträdelser inom isolerade segment.

- Molnbaserade brandväggar: Distribuera lösningar som Azure Firewall för att inspektera och kontrollera trafik mellan molnarbetsbelastningar, framtvinga hotinformationsbaserad filtrering och tillämpa program- och nätverksregler i stor skala.

- Nätverkssäkerhetsgrupper (NSG:er): Använd nätverkssäkerhetsgrupper (NSG:er) och programsäkerhetsgrupper för att definiera och framtvinga detaljerade åtkomstkontroller för resurser i virtuella nätverk.

- Privata slutpunkter: Använd Azure Private Link för att begränsa åtkomsten till PaaS-tjänster via privata IP-adresser, vilket säkerställer att trafiken stannar inom den betrodda Microsoft-stamnätet.

6.2 Integrera identitetsmedvetna proxyservrar för SaaS- och PaaS-säkerhet

- Identitetsmedvetna proxyservrar: Implementera lösningar som Microsoft Entra Private Access för att asynkronisera åtkomst till SaaS- och PaaS-program. Dessa proxyservrar framtvingar autentisering, enhetsefterlevnad och principer för villkorsstyrd åtkomst innan åtkomst beviljas. Överväg Microsoft Entra Internet Access för identitetsmedveten internetåtkomst.

- Cloud Access Security Broker (CASB): Använd Microsoft Defender för Cloud Apps för att identifiera, övervaka och kontrollera SaaS-användning, tillämpa dataförlustskydd (DLP) och tillämpa sessionskontroller för molnprogram.

- Kontinuerlig sessionsverifiering: Tillämpa riskbaserad principframtvingande i realtid för SaaS- och PaaS-åtkomst, inklusive anpassningsbara kontroller baserat på användar-, enhets- och sessionskontext.

6.3 Se till att säkerhetspolicyn tillämpas konsekvent i hybridmiljöer och miljöer med flera moln

- Enhetlig principhantering: Använd plattformar som Microsoft Entra Villkorlig åtkomst och Azure Policy för att definiera och tillämpa konsekventa säkerhetsprinciper för lokala leverantörer, Azure och andra molnleverantörer.

- Hybridanslutning: Skydda hybridanslutningar med Azure VPN Gateway, ExpressRoute och framtvinga krypterings- och åtkomstkontroller för all trafik mellan miljöer.

- Centraliserad övervakning och svar: Integrera loggar och säkerhetshändelser från alla miljöer i Microsoft Sentinel eller din SIEM/SOAR-plattform för enhetlig synlighet, hotidentifiering och automatiserat svar.

- Hantering av säkerhetsstatus för flera moln: Använd verktyg som Microsoft Defender för molnet för att utvärdera, övervaka och förbättra säkerhetsstatusen för resurser i Azure och andra molnleverantörer.

Organisationer som implementerar dessa strategier kan uppnå robust säkerhet från slutpunkt till slutpunkt för moln- och hybridnätverk. Metoden säkerställer att Noll förtroende-principer tillämpas konsekvent, oavsett var arbetsbelastningar och data finns.

7. Avbryt äldre nätverkssäkerhetsteknik

Noll förtroende avvisar implicit förtroende för alla nätverkssegment eller enheter. Äldre perimetercentrerade kontroller– till exempel platta VPN-tunnlar, "hårpins" trafikinspektion, hårdkodade åtkomstkontrollistor (ACL: er) och statiska nätverksbrandväggar – ger inte längre det anpassningsbara, identitetsmedvetna och sammanhangsmedvetna skydd som krävs för moderna hybridmiljöer och molnbaserade miljöer. För att fullständigt förverkliga Zero Trust måste organisationer dra tillbaka dessa inaktuella tekniker till förmån för identitetsdrivna, programvarudefinierade säkerhetstjänster.

7.1 Pensionsomfattning

Äldre teknologier att avveckla är:

- Traditionella VPN:er som ger bred nätverksåtkomst enbart baserat på enhetscertifikat eller delade nycklar.

- Strikta nätverksbrandväggar med statiska regeluppsättningar och begränsad synlighet på applikationsnivå.

- Äldre webbproxyservrar som saknar inline threat inspection eller sessionskontroll.

- Nätverks-ACL:er eller routningsbaserad segmentering utan integrering i identitets- eller enhetsstatussignaler.

7.2 Ersättningsprinciper

För varje inaktuell kontroll använder du ett modernt Zero Trust-alternativ som:

- Framtvingar åtkomst med lägsta behörighet på program- eller arbetsbelastningsskiktet med hjälp av Zero Trust Network Access.

- Integrerar identitets- och enhetsstatus (med Microsoft Entra-ID och Microsoft Defender för Endpoint) i varje åtkomstbeslut.

- Ger kontinuerlig validering med utvärdering av kontinuerlig åtkomst och omvärdering av sessioner.

- Levererar programvarudefinierad synlighet och kontroll via SASE-lösningar (Secure Access Service Edge) och Security Service Edge (SSE), till exempel Secure Web Gateway (SWG), Cloud Access Security Broker (CASB), Firewall-as-a-Service (FWaaS) och NDR (Network Detection and Response).

7.3 Övergångsstrategi

Inventera och prioritera

- Katalogisera alla äldre apparater och VPN-profiler.

- Klassificera efter kritiskhet (offentliga appar, partneranslutning, fjärradministration).

Pilot och validera

- Ställ upp ZTNA-piloter med Microsoft Global Secure Access eller Azure VPN Gateway med Microsoft Entra ID-autentisering för programuppsättningar med låg risk.

- Verifiera anslutning, prestanda och principtillämpning.

Stegvis nedtrappning

- Migrera användarkohorter och programgrupper i vågor, övervaka framgångsmått (till exempel tid-till-åtkomst, supportärenden och säkerhetsaviseringar).

- Omdirigera trafiken samtidigt via din valda SASE- eller SSE-stack.

Formell avveckling

- Dra tillbaka maskinvaruinstallationer och återkalla äldre VPN-konfigurationer.

- Uppdatera nätverksdiagram och operativa runbooks för att ta bort inaktuell teknik.

Produkter som beskrivs i den här guiden

Virtuella nätverk och undernät

Nätverkssäkerhetsgrupper och programsäkerhetsgrupper

Brandvägg för Azure-webbaserade program

Privat åtkomst till Microsoft Entra

Microsoft Entra Internet Access

Slutsats

Att skydda nätverk är centralt för en framgångsrik Nolltillit strategi. Om du vill ha mer information eller hjälp med implementeringen kontaktar du ditt kundframgångsteam eller fortsätter att läsa igenom de andra kapitlen i den här guiden, som omfattar alla Zero Trust-pelare.