Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Şunlar için geçerlidir:Azure VM'de SQL Server

Bu makale, Bir Azure sanal makinesinde (VM) SQL Server örneklerine güvenli erişim sağlamaya yardımcı olan genel güvenlik yönergelerini içerir.

Azure, sanal makinede çalışan SQL Server ile uyumlu bir çözüm oluşturmanıza olanak tanıyan çeşitli sektör düzenlemelerine ve standartlarına uygundur. Azure ile mevzuat uyumluluğu hakkında bilgi için bkz . Azure Güven Merkezi.

Öncelikle SQL Server ve Azure VM'leri için en iyi güvenlik uygulamalarını gözden geçirin ve ardından özellikle Azure VM'lerinde SQL Server için geçerli olan en iyi yöntemler için bu makaleyi gözden geçirin.

SQL Server VM en iyi yöntemleri hakkında daha fazla bilgi edinmek için bu serideki diğer makalelere bakın: Denetim listesi, VM boyutu, HADR yapılandırması ve Temel topla.

Denetim listesi

Makalenin geri kalanında daha ayrıntılı olarak ele alınan en iyi güvenlik uygulamalarına kısa bir genel bakış için bu bölümdeki aşağıdaki denetim listesini gözden geçirin.

SQL Server özellikleri ve özellikleri, altyapı düzeyindeki güvenlik özellikleriyle birleştirilebilen veritabanı düzeyinde verilerin güvenliğini sağlama yöntemleri sağlar. Bu özellikler birlikte bulut tabanlı ve hibrit çözümler için altyapı düzeyinde derinlemesine savunma sağlar. Buna ek olarak, Azure güvenlik önlemleriyle hassas verilerinizi şifrelemek, sanal makineleri virüslerden ve kötü amaçlı yazılımlardan korumak, ağ trafiğini güvenli hale getirmek, tehditleri tanımlayıp algılamak, uyumluluk gereksinimlerini karşılamak ve hibrit buluttaki tüm güvenlik gereksinimleri için tek bir yönetim ve raporlama yöntemi sağlamak mümkündür.

- Veri ortamınızın güvenlik duruşunu geliştirmek için değerlendirmek ve eyleme geçmek için Bulut için Microsoft Defender kullanın. Azure Gelişmiş Tehdit Koruması (ATP) gibi özellikler, güvenlik değerlendirmesini geliştirmek ve risklere tepki verme olanağı sağlamak için hibrit iş yüklerinizde kullanılabilir. SQL Server VM'nizi SQL IaaS Aracısı uzantısına kaydetmek, Microsoft Defender for Cloud değerlendirmelerinin Azure portalındaki SQL sanal makinesi kaynağında görünür olmasını sağlar.

- Olası veritabanı güvenlik açıklarını bulmak ve azaltmak ve SQL Server örneğiniz ve veritabanı katmanınız için bir tehdit oluşturabilecek anormal etkinlikleri algılamak için SQL için Microsoft Defender'ı kullanın.

- Güvenlik Açığı Değerlendirmesi, SQL Server ortamınızda olası riskleri keşfedebilen ve düzeltmeye yardımcı olabilecek SQL için Microsoft Defender'ın bir parçasıdır. Güvenlik durumunuz hakkında görünürlük sağlar ve güvenlik sorunlarını çözmek için eyleme dönüştürülebilir adımlar içerir.

- Kullanımdaki verilerinizin ve bekleyen verilerin konak operatörü erişimine karşı korunmasını güçlendirmek için Azure gizli VM'lerini kullanın. Azure gizli VM'leri hassas verilerinizi bulutta güvenle depolamanıza ve katı uyumluluk gereksinimlerini karşılamanıza olanak sağlar.

- SQL Server 2022 kullanıyorsanız SQL Server örneğine bağlanmak için Microsoft Entra kimlik doğrulamasını kullanmayı göz önünde bulundurun.

- Azure Danışmanı , kaynak yapılandırmanızı ve kullanım telemetrinizi analiz eder ve ardından Azure kaynaklarınızın maliyet verimliliğini, performansını, yüksek kullanılabilirliğini ve güvenliğini artırmanıza yardımcı olabilecek çözümler önerir. Azure dağıtımlarınızı iyileştirmek için en iyi yöntemleri belirlemenize ve uygulamanıza yardımcı olması için sanal makine, kaynak grubu veya abonelik düzeyinde Azure Danışmanı'nı kullanın.

- Uyumluluk ve güvenlik gereksinimleriniz kısa ömürlü (yerel olarak eklenmiş geçici) diskin şifrelenmesi de dahil olmak üzere şifreleme anahtarlarınızı kullanarak verileri uçtan uca şifrelemenizi gerektirdiğinde Azure Disk Şifrelemesi kullanın.

- Yönetilen Diskler, azure depolama hizmeti şifrelemesi kullanılarak varsayılan olarak şifrelenir ve burada şifreleme anahtarları Azure'da depolanan Microsoft tarafından yönetilen anahtarlardır.

- Yönetilen disk şifreleme seçeneklerinin karşılaştırması için yönetilen disk şifreleme karşılaştırma grafiğini gözden geçirin

- Sanal makinelerinizde yönetim bağlantı noktaları kapatılmalıdır- Açık uzaktan yönetim bağlantı noktaları, sanal makinenizi İnternet tabanlı saldırılardan kaynaklanan yüksek risk düzeyine maruz bırakır. Bu saldırılar, makineye yönetici erişimi sağlamak için kimlik bilgilerini brute force saldırısı ile denemeye çalışır.

- Azure sanal makineleri için tam zamanında (JIT) erişimi açma

- Uzak Masaüstü Protokolü (RDP) üzerinden Azure Bastion kullanın.

- Bağlantı noktalarını kapatın ve kaynak IP adresine göre sunucu erişimini sağlayan veya reddeden bir Hizmet Olarak Güvenlik Duvarı (FaaS) hizmeti olan Azure Güvenlik Duvarı kullanarak yalnızca gerekli uygulama trafiğine izin verin.

- Azure Sanal Ağlardeki Azure kaynaklarına ve kaynaklarından gelen ağ trafiğini filtrelemek için Ağ Güvenlik Gruplarını (NSG) kullanın.

- Sunucuları, web sunucuları ve veritabanı sunucuları gibi benzer işlevlere sahip benzer bağlantı noktası filtreleme gereksinimleriyle birlikte gruplandırmak için Uygulama Güvenlik Grupları'ndan faydalanabilirsiniz.

- Web ve uygulama sunucuları için Azure Dağıtılmış Hizmet Reddi (DDoS) korumasını kullanın. DDoS saldırıları, ağ kaynaklarını bunaltacak ve tüketecek şekilde tasarlanmıştır ve bu da uygulamaların yavaş veya yanıt vermemeye başlamasına neden olur. Kullanıcı arabirimlerini hedeflemek için DDoS saldırılarında yaygın olarak görülür. Azure DDoS koruması, istenmeyen ağ trafiğini hizmet kullanılabilirliğini etkilemeden önce temizler

- İşletim sistemi, makine ve ağ düzeylerindeki tehditleri ele almak için kötü amaçlı yazılımdan koruma, istenen durum, tehdit algılama, önleme ve düzeltmeye yardımcı olması için VM uzantılarını kullanın:

- Konuk Yapılandırma uzantısı , sanal makineler içinde denetim ve yapılandırma işlemleri gerçekleştirir.

- Ağ İzleyicisi Windows ve Linux için Aracı sanal makine uzantısı, Azure ağlarının izlenmesine olanak tanıyan ağ performansını, tanılamayı ve analiz hizmetini izler.

- Windows için Microsoft Kötü Amaçlı Yazılımdan Koruma Uzantısı, yapılandırılabilir uyarılarla virüsleri, casus yazılımları ve diğer kötü amaçlı yazılımları tanımlamaya ve kaldırmaya yardımcı olur.

- Windows VM için Symantec Endpoint Protection gibi üçüncü taraf uzantıları değerlendirme (/azure/virtual-machines/extensions/symantec)

- Ortamınıza uygulanabilecek iş kuralları oluşturmak için Azure İlkesi kullanın. Azure İlkeleri, bu kaynakların özelliklerini JSON biçiminde tanımlanan kurallarla karşılaştırarak Azure kaynaklarını değerlendirir.

- Azure Blueprints de bulut mimarlarının ve merkezi bilgi teknolojisi gruplarının bir kuruluşun standartlarına, desenlerine ve gereksinimlerine uygun Azure kaynaklarından oluşan tekrarlanabilir bir küme tanımlamasını sağlar. Azure Blueprints, Azure İlkelerinden farklıdır.

- Azure VM'lerinde SQL Server ile uyumlu FIPS olmak için Windows Server 2019 veya Windows Server 2022 kullanın.

En iyi güvenlik yöntemleri hakkında daha fazla bilgi için bkz . SQL Server güvenlik en iyi yöntemleri ve SQL Server'ın güvenliğini sağlama.

Makinelerde SQL için Microsoft Defender

Bulut için Microsoft Defender, veri ortamınızın güvenlik duruşunu geliştirmeye yönelik fırsatları değerlendirmek ve sağlamak için tasarlanmış birleşik bir güvenlik yönetim sistemidir. Microsoft Defender, Azure VM'lerdeki SQL Server için makinelerde Microsoft Defender for SQL koruması sunar. Olası veritabanı güvenlik açıklarını bulmak ve azaltmak ve SQL Server örneğinize ve veritabanı katmanınıza yönelik bir tehdit gösterebilecek anormal etkinlikleri algılamak için SQL için Microsoft Defender'ı kullanın.

SQL için Microsoft Defender aşağıdaki avantajları sunar:

- Güvenlik Açığı Değerlendirmeleri SQL Server ortamınızda olası riskleri bulabilir ve düzeltmeye yardımcı olabilir. Güvenlik durumunuz hakkında görünürlük sağlar ve güvenlik sorunlarını çözmek için eyleme dönüştürülebilir adımlar içerir.

- Bulut için Microsoft Defender güvenlik puanını kullanın.

- Diğer ayrıntılar için şu anda kullanılabilir olan işlem ve veri önerileri listesini gözden geçirin.

- SQL Server VM'nizi SQL Server IaaS Aracı Uzantısına kaydetmek, SQL için Microsoft Defender önerilerini Azure portalındaki SQL sanal makineleri kaynağına gösterir.

Portal yönetimi

SQL Server VM'nizi SQL IaaS Aracısı uzantısıyla kaydettikten sonra, Azure portaldaki SQL sanal makineleri kaynağını kullanarak Azure Key Vault tümleştirmesini veya SQL kimlik doğrulamasını etkinleştirme gibi bir dizi güvenlik ayarı yapılandırabilirsiniz.

Ayrıca makinelerde SQL için Microsoft Defender'ı etkinleştirdikten sonra güvenlik açığı değerlendirmeleri ve güvenlik uyarıları gibi Bulut için Defender özellikleri doğrudan Azure portalındaki SQL sanal makineleri kaynağındagörüntüleyebilirsiniz.

Daha fazla bilgi edinmek için portalda SQL Server VM'sini yönetme sayfasına bakın.

Gizli VM’ler

Azure gizli VM'leri , konuk işletim sistemini konak operatör erişimine karşı güçlendiren donanım destekli güçlü bir sınır sağlar. Azure VM'de SQL Server'ınız için gizli bir VM boyutu seçmek, hassas verilerinizi bulutta güvenle depolamanıza ve katı uyumluluk gereksinimlerini karşılamanıza olanak tanıyan ek bir koruma katmanı sağlar.

Azure gizli VM'leri, işlemci tarafından oluşturulan anahtarları kullanarak VM'nin belleğini şifreleyen SEV-SNP teknolojisine sahip AMD işlemcilerden yararlanıyor. Bu, kullanımdayken verilerin (SQL Server işleminin belleği içinde işlenen veriler) konak işletim sisteminden yetkisiz erişime karşı korunmasına yardımcı olur. Gizli bir VM'nin işletim sistemi diski, sanal makinenin Güvenilir Platform Modülü (TPM) yongasına bağlı anahtarlarla şifrelenebilir ve bekleyen veriler için koruma güçlendirilebilir.

Ayrıntılı dağıtım adımları için bkz . Hızlı Başlangıç: SQL Server'ı gizli bir VM'ye dağıtma.

Gizli VM'ler için disk şifreleme önerileri diğer VM boyutlarından farklıdır. Daha fazla bilgi edinmek için bkz . disk şifrelemesi .

Microsoft Entra doğrulaması

SQL Server 2022'den başlayarak, Microsoft Entra ID (eski adıYla Azure Active Directory) ile aşağıdaki kimlik doğrulama yöntemlerinden herhangi birini kullanarak SQL Server'a bağlanabilirsiniz:

- Parola , Microsoft Entra kimlik bilgileriyle kimlik doğrulaması sunar

- MFA ile Evrensel, çok faktörlü kimlik doğrulaması ekler

- Tümleşik çoklu oturum açma (SSO) deneyimlerini etkinleştirmek için Active Directory Federasyon Hizmetleri (ADFS) gibi federasyon sağlayıcılarını kullanır.

- Hizmet Sorumlusu , Azure uygulamalarından kimlik doğrulamasını etkinleştirir

- Yönetilen Kimlik, Microsoft Entra kimlikleri atanan uygulamalardan kimlik doğrulamasını etkinleştirir.

Başlamak için SQL Server VM'niz için Microsoft Entra kimlik doğrulamasını yapılandırma makalesini gözden geçirin.

Azure Danışmanı

Azure Danışmanı , Azure dağıtımlarınızı iyileştirmek için en iyi yöntemleri izlemenize yardımcı olan kişiselleştirilmiş bir bulut danışmanıdır. Azure Danışmanı, kaynak yapılandırmanızı ve kullanım telemetrinizi analiz eder ve ardından Azure kaynaklarınızın maliyet verimliliğini, performansını, yüksek kullanılabilirliğini ve güvenliğini artırmanıza yardımcı olabilecek çözümler önerir. Azure Danışmanı sanal makine, kaynak grubu veya abonelik düzeyinde değerlendirme yapabilir.

Azure Anahtar Kasası entegrasyonu

Saydam veri şifrelemesi (TDE), sütun düzeyinde şifreleme (CLE) ve yedekleme şifrelemesi gibi birden çok SQL Server şifreleme özelliği vardır. Bu şifreleme biçimleri, şifreleme için kullandığınız şifreleme anahtarlarını yönetmenizi ve depolamanızı gerektirir. Azure Key Vault hizmeti, bu anahtarların güvenliğini ve yönetimini güvenli ve yüksek oranda kullanılabilir bir konumda geliştirmek için tasarlanmıştır. SQL Server Bağlayıcısı, SQL Server'ın Azure Key Vault'tan bu anahtarları kullanmasına izin verir.

Aşağıdakileri göz önünde bulundurun:

- Azure Key Vault, erişim izinlerini güvenli bir şekilde denetlemek ve erişim günlüğünü ayırmak için uygulama gizli dizilerini merkezi bir bulut konumunda depolar.

- Azure'a kendi anahtarlarınızı getirirken gizli dizileri ve sertifikaları Azure Key Vault'ta depolamanız önerilir.

- Azure Disk Şifrelemesi, disk şifreleme anahtarlarını ve gizli bilgileri denetlemek ve yönetmek için Azure Key Vault'u kullanır.

Erişim denetimi

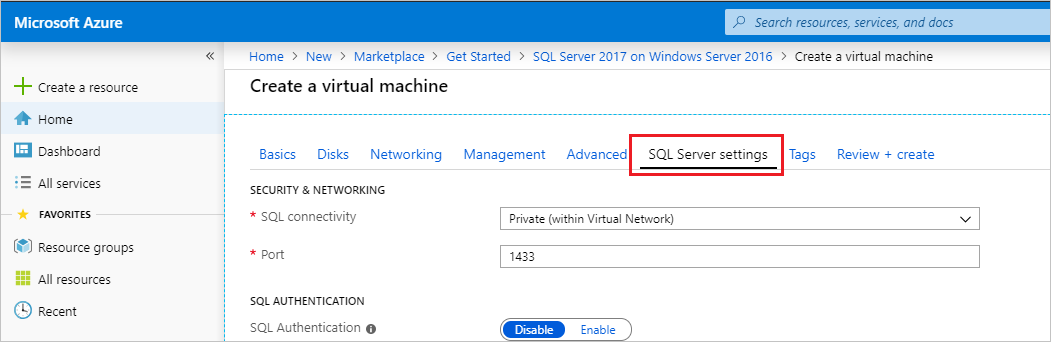

Azure galeri görüntüsüyle bir SQL Server sanal makinesi oluşturduğunuzda, SQL Server Bağlantısı seçeneği size Yerel (VM içinde), Özel (Sanal Ağ içinde) veya Genel (İnternet) seçenekleri sunar.

En iyi güvenlik için senaryonuz için en kısıtlayıcı seçeneği belirleyin. Örneğin, aynı VM'de SQL Server'a erişen bir uygulama çalıştırıyorsanız, en güvenli seçenek Yerel'dir . SQL Server'a erişim gerektiren bir Azure uygulaması çalıştırıyorsanız, Özel, SQL Server ile iletişimin yalnızca belirtilen Azure sanal ağı içinde güvenliğini sağlar. SQL Server VM'sine Genel (İnternet) erişimine ihtiyacınız varsa, saldırı yüzeyi alanınızı azaltmak için bu konudaki diğer en iyi yöntemleri izlediğinizden emin olun.

Portalda seçilen seçenekler sanal makinenize yönelik ağ trafiğine izin vermek veya trafiği reddetmek için VM'nin ağ güvenlik grubundaki (NSG) gelen güvenlik kurallarını kullanır. SQL Server bağlantı noktasına giden trafiğe izin vermek için yeni gelen NSG kurallarını değiştirebilir veya oluşturabilirsiniz (varsayılan 1433). Bu bağlantı noktası üzerinden iletişim kurmasına izin verilen belirli IP adreslerini de belirtebilirsiniz.

Ağ güvenlik grubu kurallarını gösteren diyagram.

Ağ trafiğini kısıtlamak için NSG kurallarına ek olarak, sanal makinede Windows Güvenlik Duvarı'nı da kullanabilirsiniz.

Uç noktaları klasik dağıtım modeliyle kullanıyorsanız, kullanmazsanız sanal makinedeki uç noktaları kaldırın. ACL'leri uç noktalarla kullanma yönergeleri için bkz . Uç nokta üzerinde ACL'yi yönetme. Bu, Azure Resource Manager kullanan VM'ler için gerekli değildir.

Azure sanal makinenizde SQL Server Veritabanı Altyapısı örneği için şifrelenmiş bağlantıları etkinleştirmeyi göz önünde bulundurun. SQL Server örneğini imzalı bir sertifikayla yapılandırın. Daha fazla bilgi için bkz . Veritabanı Altyapısına Şifreli Bağlantıları Etkinleştirme ve Bağlantı Dizesi Söz Dizimi.

Ağ bağlantısını veya çevresini güvenli hale getirmek için aşağıdakileri göz önünde bulundurun:

- Azure Güvenlik Duvarı - Ağ kaynaklarını korumak için kaynak IP adresine göre sunucu erişimi veren/reddeden durum bilgisi olan, yönetilen, Hizmet Olarak Güvenlik Duvarı (FaaS).

- Azure Dağıtılmış Hizmet Reddi (DDoS) koruması - DDoS saldırıları ağ kaynaklarını aşırı ve tüketerek uygulamaların yavaş veya yanıt vermemeye başlamasına neden olur. Azure DDoS koruması, hizmet kullanılabilirliğini etkilemeden önce istenmeyen ağ trafiğini temizler.

- Ağ Güvenlik Grupları (NSG) - Azure Sanal Ağ s üzerinde Azure kaynaklarına ve kaynaklarından gelen ağ trafiğini filtreler

- Uygulama Güvenlik Grupları - Benzer bağlantı noktası filtreleme gereksinimlerine sahip sunucuları gruplandırma ve web sunucuları gibi benzer işlevlere sahip sunucuları gruplandırma sağlar.

Disk şifrelemesi

Bu bölüm disk şifrelemesi için rehberlik sağlar, ancak öneriler, Azure VM'de geleneksel bir SQL Server veya SQL Server'ı Azure gizli vm'sine dağıtıp dağıtmadığınıza bağlı olarak değişir.

Geleneksel VM'ler

Azure gizli VM'leri olmayan VM'lere dağıtılan yönetilen diskler sunucu tarafı şifreleme ve Azure Disk Şifrelemesi kullanır. Sunucu tarafı şifreleme, hareketsiz durumdaki verilerin şifrelenmesini sağlar ve verilerinizi kurumsal güvenlik ve uyumluluk taahhütlerinizi karşılayacak şekilde korur. Azure Disk Şifrelemesi BitLocker veya DM-Crypt teknolojisini kullanır ve hem işletim sistemini hem de veri disklerini şifrelemek için Azure Key Vault ile tümleşir.

Aşağıdakileri göz önünde bulundurun:

-

Azure Disk Şifrelemesi - Hem Windows hem de Linux sanal makineleri için Azure Disk Şifrelemesi kullanarak sanal makine disklerini şifreler.

- Uyumluluk ve güvenlik gereksinimleriniz kısa ömürlü (yerel olarak eklenmiş geçici) diskin şifrelenmesi de dahil olmak üzere şifreleme anahtarlarınızı kullanarak verileri uçtan uca şifrelemenizi gerektirdiğinde Azure disk şifrelemesini kullanın.

- Azure Disk Şifrelemesi (ADE), işletim sistemi ve veri diski şifrelemesi sağlamak için Windows'un endüstri standardı BitLocker özelliğinden ve Linux'un DM-Crypt özelliğinden yararlanmaktadır.

- Yönetilen Disk Şifrelemesi

- Yönetilen Diskler, şifreleme anahtarlarının Azure'da depolanan Microsoft tarafından yönetilen anahtarlar olduğu Azure Depolama Hizmeti Şifrelemesi kullanılarak varsayılan olarak bekleme durumunda şifrelenir.

- Azure yönetilen disklerindeki veriler, kullanılabilir en güçlü blok şifrelemelerinden biri olan 256 bit AES şifrelemesi kullanılarak saydam olarak şifrelenir ve FIPS 140-2 ile uyumludur.

- Yönetilen disk şifreleme seçeneklerinin karşılaştırması için yönetilen disk şifrelemesi karşılaştırma grafiğini gözden geçirin.

Azure gizli VM'leri

Azure gizli VM kullanıyorsanız, güvenlik avantajlarını en üst düzeye çıkarmak için aşağıdaki önerileri göz önünde bulundurun:

- İşletim sistemi disk şifreleme anahtarlarını sanal makinenin Güvenilen Platform Modülü (TPM) yongasına bağlayan ve korumalı disk içeriğini yalnızca VM için erişilebilir hale getiren gizli işletim sistemi disk şifrelemesini yapılandırın.

- Veri disklerinizi (veritabanı dosyaları, günlük dosyaları veya yedekleme dosyalarını içeren tüm diskler) BitLocker ile şifreleyin ve otomatik kilidi açmayı etkinleştirin. Daha fazla bilgi için manage-bde otomatik kilitlemeyi veya EnableBitLockerAutoUnlock'u gözden geçirin. Otomatik kilit açma, şifreleme anahtarlarının işletim sistemi diskinde depolanmasını sağlar. Bu, gizli işletim sistemi disk şifrelemesiyle birlikte VM disklerinde depolanan bekleyen verileri yetkisiz konak erişimine karşı korur.

Güvenilir Başlatma

2. nesil bir sanal makine dağıttığınızda, gelişmiş ve kalıcı saldırı tekniklerine karşı koruma sağlayan güvenilir başlatmayı etkinleştirme seçeneğiniz vardır.

Güvenilir başlatma ile şunları yapabilirsiniz:

- Doğrulanmış önyükleme yükleyicileri, işletim sistemi çekirdekleri ve sürücülerle sanal makineleri güvenli bir şekilde dağıtın.

- Sanal makinelerdeki anahtarları, sertifikaları ve gizli dizileri güvenli bir şekilde koruyun.

- Tüm önyükleme zinciri aşamalarının bütünlüğü hakkında içgörüler ve güven elde edin.

- İş yüklerinin güvenilir ve doğrulanabilir olduğundan emin olun.

Azure VM'lerinde SQL Server'ınız için güvenilen başlatmayı etkinleştirdiğinizde şu anda aşağıdaki özellikler desteklenmiyor:

- Azure Site Recovery (Azure Site Kurtarma)

- Ultra diskler

- Yönetilen görüntüler

- İç içe sanallaştırma

Hesapları yönetme

Saldırganların hesap adlarını veya parolaları kolayca tahmin etmelerini istemezsiniz. Yardımcı olması için aşağıdaki ipuçlarını kullanın:

Administrator isimli olmayan benzersiz bir yerel yönetici hesabı oluşturun.

Tüm hesaplarınız için karmaşık güçlü parolalar kullanın. Güçlü parola oluşturma hakkında daha fazla bilgi için Güçlü parola oluşturma makalesine bakın.

Varsayılan olarak Azure, SQL Server sanal makine kurulumu sırasında Windows Kimlik Doğrulama'yı seçer. Bu nedenle, SA oturum açma devre dışı bırakılır ve kurulum tarafından bir parola atanır. SA oturum açma bilgilerinin kullanılmaması veya etkinleştirilmemesi önerilir. SQL oturum açma bilgilerinizin olması gerekiyorsa aşağıdaki stratejilerden birini kullanın:

Benzersiz bir ada sahip, sysadmin üyeliği olan bir SQL hesabı oluşturun. Sağlama sırasında SQL Kimlik Doğrulamasını etkinleştirerek portaldan bunu yapabilirsiniz.

İpucu

Sağlama sırasında SQL Kimlik Doğrulamasını etkinleştirmezseniz, kimlik doğrulama modunu el ile SQL Server ve Windows Kimlik Doğrulama Modu olarak değiştirmeniz gerekir. Daha fazla bilgi için bkz . Sunucu Kimlik Doğrulama Modunu Değiştirme.

SA oturum açma bilgilerini kullanmanız gerekiyorsa, sağladıktan sonra oturum açmayı etkinleştirin ve yeni bir güçlü parola atayın.

Not

Microsoft Entra Domain Services kullanarak bir SQL Server VM'sine bağlanmak desteklenmez; bunun yerine bir Active Directory etki alanı hesabı kullanın.

Denetim ve raporlama

Log Analytics ile denetim, olayları belgeler ve bunları güvenli bir Azure Blob Depolama hesabında denetim günlüğüne yazar. Log Analytics, denetim günlüklerinin ayrıntılarını çözmek için kullanılabilir. Denetim, verileri ayrı bir depolama hesabına kaydetmenizi ve seçtiğiniz tüm olayların denetim kaydını oluşturmanızı sağlar. Ayrıca, verilerinizle ilgili hızlı analiz ve içgörüler elde etmek ve mevzuat uyumluluğu için bir görünüm sağlamak için denetim günlüğünde Power BI'den yararlanabilirsiniz. VM ve Azure düzeylerinde denetim hakkında daha fazla bilgi edinmek için bkz . Azure güvenlik günlüğü ve denetimi.

Sanal Makine düzeyinde erişim

Makinenizdeki yönetim bağlantı noktalarını kapatma - Açık uzaktan yönetim bağlantı noktaları VM'nizi İnternet tabanlı saldırılardan kaynaklanan yüksek bir risk düzeyine maruz açıyor. Bu saldırılar, makineye yönetici erişimi sağlamak için kimlik bilgilerini brute force saldırısı ile denemeye çalışır.

- Azure sanal makineleri için tam zamanında (JIT) erişimi açın.

- Uzak Masaüstü Protokolü (RDP) üzerinden Azure Bastion kullanın.

Sanal Makine uzantıları

Azure Sanal Makine uzantıları, virüsten koruma, kötü amaçlı yazılım, tehdit koruması ve daha fazlası gibi belirli gereksinimleri ve riskleri gidermeye yardımcı olabilecek güvenilir Microsoft veya 3. taraf uzantılarıdır.

-

Misafir Yapılandırması uzantısı

- Makinenizin konuk içi ayarlarının güvenli yapılandırmalarını sağlamak için Konuk Yapılandırması uzantısını yükleyin.

- Konuk içi ayarlar işletim sisteminin yapılandırmasını, uygulama yapılandırmasını veya iletişim durumunu ve ortam ayarlarını içerir.

- Yüklendikten sonra, 'Windows Exploit guard etkinleştirilmelidir' gibi konuk içi ilkeler kullanılabilir.

-

Ağ trafiği veri toplama aracısı

- Bulut için Microsoft Defender, Azure sanal makinelerinizden ağ trafiği verilerini toplamak için Microsoft Bağımlılık aracısını kullanır.

- Bu aracı, ağ haritasında trafik görselleştirmesi, ağ sağlamlaştırma önerileri ve belirli ağ tehditleri gibi gelişmiş ağ koruma özelliklerini etkinleştirir.

- kötü amaçlı yazılımdan koruma, istenen durum, tehdit algılama, önleme ve düzeltme ile işletim sistemi, makine ve ağ düzeylerindeki tehditleri ele almak için Microsoft ve 3. tarafların uzantılarını değerlendirin.

FIPS uyumluluğu

FIPS , bilgi teknolojisi ürün ve sistemlerinde şifreleme modülleri için minimum güvenlik gereksinimlerini tanımlayan bir ABD kamu standardıdır. FedRAMP veya Savunma Bakanlığı Güvenlik Gereksinimi Kılavuzu gibi bazı ABD kamu uyumluluk programları, FIPS ile doğrulanmış şifreleme kullanılmasını gerektirir.

SQL Server, GENIŞLETILMIŞ Güvenlik Güncelleştirmeleri ile SQL Server 2016 ve sonraki sürümlerde veya SQL Server 2014'te FIPS uyumlu olma özelliğine sahiptir.

Azure VM'lerinde SQL Server ile FIPS uyumlu olmak için, varsayılan olarak FIPS'nin etkinleştirildiği Windows Server 2022'de olmanız gerekir. FIPS, Güvenlik Teknik Uygulama Kılavuzu (STIG) bulgusu V-93511'de belirtilen ilke kullanılarak el ile etkinleştirildiğinde, Windows Server 2019 da FIPS uyumlu olabilir.

SQL Server şu anda Linux Azure VM'lerinde FIPS ile uyumlu değildir.

İlgili içerik

SQL Server ve Azure VM'leri için en iyi güvenlik yöntemlerini gözden geçirin ve ardından özellikle Azure VM'lerinde SQL Server için geçerli olan en iyi yöntemler için bu makaleyi gözden geçirin.

Azure VM'lerinde SQL Server çalıştırmayla ilgili diğer konular için bkz. Azure'da SQL Server'a Sanal Makineler genel bakış. SQL Server sanal makineleri hakkında sorularınız olursa Sık Sorulan Sorular bölümüne bakın.

Daha fazla bilgi edinmek için bu en iyi yöntemler serisindeki diğer makalelere bakın: