Azure Sanal WAN'da özel uç noktalara yönelik trafiğin güvenliğini sağlama

Not

Bu makale yalnızca güvenli sanal hub için geçerlidir. Merkez sanal ağında Azure Güvenlik Duvarı kullanarak özel uç noktalara yönelik trafiği incelemek istiyorsanız bkz. Özel uç noktaya yönelik trafiği incelemek için Azure Güvenlik Duvarı kullanma.

Azure Özel Uç Noktası, Azure Özel Bağlantı için temel yapı taşıdır. Özel uç noktalar, sanal ağda dağıtılan Azure kaynaklarının özel bağlantı kaynaklarıyla özel olarak iletişim kurmasını sağlar.

Özel uç noktalar, kaynakların sanal ağda dağıtılan özel bağlantı hizmetine erişmesine izin verir. Sanal ağ eşlemesi ve şirket içi ağ bağlantıları aracılığıyla özel uç noktaya erişim, bağlantıyı genişletir.

İstemcilerden gelen trafiği şirket içinde veya Azure'da Sanal WAN bağlı sanal ağdaki özel uç noktalar aracılığıyla kullanıma sunulan hizmetlere yönelik olarak filtrelemeniz gerekebilir. Bu makalede, güvenlik sağlayıcısı olarak Azure Güvenlik Duvarı ile güvenli sanal hub'ı kullanarak bu görevde size yol gösterilir.

Azure Güvenlik Duvarı aşağıdaki yöntemlerden birini kullanarak trafiği filtreler:

- TCP ve UDP protokolleri için ağ kurallarında FQDN

- HTTP, HTTPS ve MSSQL için uygulama kurallarında FQDN.

- Ağ kurallarını kullanarak kaynak ve hedef IP adresleri, bağlantı noktası ve protokol

Uygulama kuralları, özel uç noktaları hedefleyen trafiği incelemek için ağ kuralları yerine tercih edilir çünkü Azure Güvenlik Duvarı uygulama kurallarıyla trafiği her zaman SNAT'lar. Burada açıklanan sınırlama nedeniyle özel uç noktaya yönelik trafiği incelerken SNAT önerilir: Özel uç nokta nedir?. Bunun yerine ağ kurallarını kullanmayı planlıyorsanız, Azure Güvenlik Duvarı her zaman SNAT: Azure Güvenlik Duvarı SNAT özel IP adresi aralıklarını gerçekleştirecek şekilde yapılandırmanız önerilir.

Microsoft, bir Özel DNS Bölgesi'ne bağlanılmayan güvenli sanal hub'ları yönetir. Bu, bir özel bağlantı kaynağı FQDN'sini ilgili özel uç nokta IP adresine çözümlemek için gereklidir.

SQL FQDN filtrelemesi yalnızca proxy modunda desteklenir (bağlantı noktası 1433). Ara sunucu modu, yeniden yönlendirmeye kıyasla daha fazla gecikme süresine neden olabilir. Azure'da bağlanan istemciler için varsayılan olan yeniden yönlendirme modunu kullanmaya devam etmek istiyorsanız, güvenlik duvarı ağ kurallarında FQDN kullanarak erişimi filtreleyebilirsiniz.

Azure Güvenlik Duvarı'da ağ veya uygulama kurallarını kullanarak trafiği filtreleme

Aşağıdaki adımlar Azure Güvenlik Duvarı ağ kurallarını (FQDN veya IP adresi tabanlı) veya uygulama kurallarını kullanarak trafiği filtrelemesini sağlar:

Ağ kuralları:

Güvenli sanal hub'a bağlı ve özel uç noktalar için A kayıt türlerini barındıran Özel DNS Bölgelerine bağlı bir sanal ağa DNS ileticisi sanal makinesi dağıtın.

Güvenli sanal hub'a bağlı sanal ağlar için özel DNS sunucuları yapılandırın:

- FQDN tabanlı ağ kuralları - DNS ileticisi sanal makinesi IP adresine işaret eden özel DNS ayarlarını yapılandırın ve Azure Güvenlik Duvarı ile ilişkili güvenlik duvarı ilkesinde DNS proxy'sini etkinleştirin. Ağ kurallarında FQDN filtrelemesi yapmak istiyorsanız DNS proxy'sini etkinleştirmeniz gerekir.

- IP adresi tabanlı ağ kuralları - Önceki noktada açıklanan özel DNS ayarları isteğe bağlıdır. Özel DNS sunucularını, DNS ileticisi sanal makinesinin özel IP'sine işaret eden şekilde yapılandırabilirsiniz.

2. adımda seçilen yapılandırmaya bağlı olarak, özel uç noktalar genel DNS bölgeleri için DNS sorgularını Azure Güvenlik Duvarı veya DNS ileticisi sanal makinesinin özel IP adresine iletmek için şirket içi DNS sunucularını yapılandırın.

Azure Güvenlik Duvarı ile ilişkili güvenlik duvarı ilkesinde gerektiği gibi bir ağ kuralı yapılandırın. IP adresi tabanlı bir kuralla gidiyorsanız Hedef Türü IP Adresleri'ni seçin ve özel uç noktanın IP adresini Hedef olarak yapılandırın. FQDN tabanlı ağ kuralları için Hedef Türü FQDN'sini seçin ve özel bağlantı kaynağı genel FQDN'sini Hedef olarak yapılandırın.

Güvenli sanal hub'da dağıtılan Azure Güvenlik Duvarı ile ilişkili güvenlik duvarı ilkesine gidin. Özel IP aralıkları (SNAT) seçeneğini belirleyin ve Her zaman SNAT gerçekleştir seçeneğini belirleyin.

Uygulama kuralları:

Uygulama kuralları için, önceki bölümdeki 1. ile 3. adımlar yine de geçerlidir. Özel DNS sunucusu yapılandırması için, Azure Güvenlik Duvarı DNS ara sunucusu olarak kullanmayı seçebilir veya doğrudan DNS ileticisi sanal makinesinin üzerine gelebilirsiniz.

bir uygulama kuralını Azure Güvenlik Duvarı ile ilişkili güvenlik duvarı ilkesinde gerektiği gibi yapılandırın. Hedef Türü FQDN'sini ve özel bağlantı kaynağı genel FQDN'sini Hedef olarak seçin.

Son olarak ve Azure Güvenlik Duvarı yapılandırılan kuralların türünden bağımsız olarak, özel uç noktaların dağıtıldığı alt ağlarda Ağ İlkeleri'nin (en az UDR desteği için) etkinleştirildiğinden emin olun. Bu, özel uç noktaları hedefleyen trafiğin Azure Güvenlik Duvarı atlamamasını sağlar.

Önemli

Varsayılan olarak, RFC 1918 ön ekleri Azure Güvenlik Duvarı Özel Trafik Ön Eklerine otomatik olarak eklenir. Çoğu özel uç nokta için bu, şirket içi istemcilerden veya aynı güvenli hub'a bağlı farklı sanal ağlardan gelen trafiğin güvenlik duvarı tarafından denetlenmesini sağlamak için yeterli olacaktır. Özel uç noktaları hedefleyen trafiğin güvenlik duvarında günlüğe kaydedilmemesi durumunda, her özel uç nokta için /32 ön ekini Özel Trafik Ön Ekleri listesine eklemeyi deneyin.

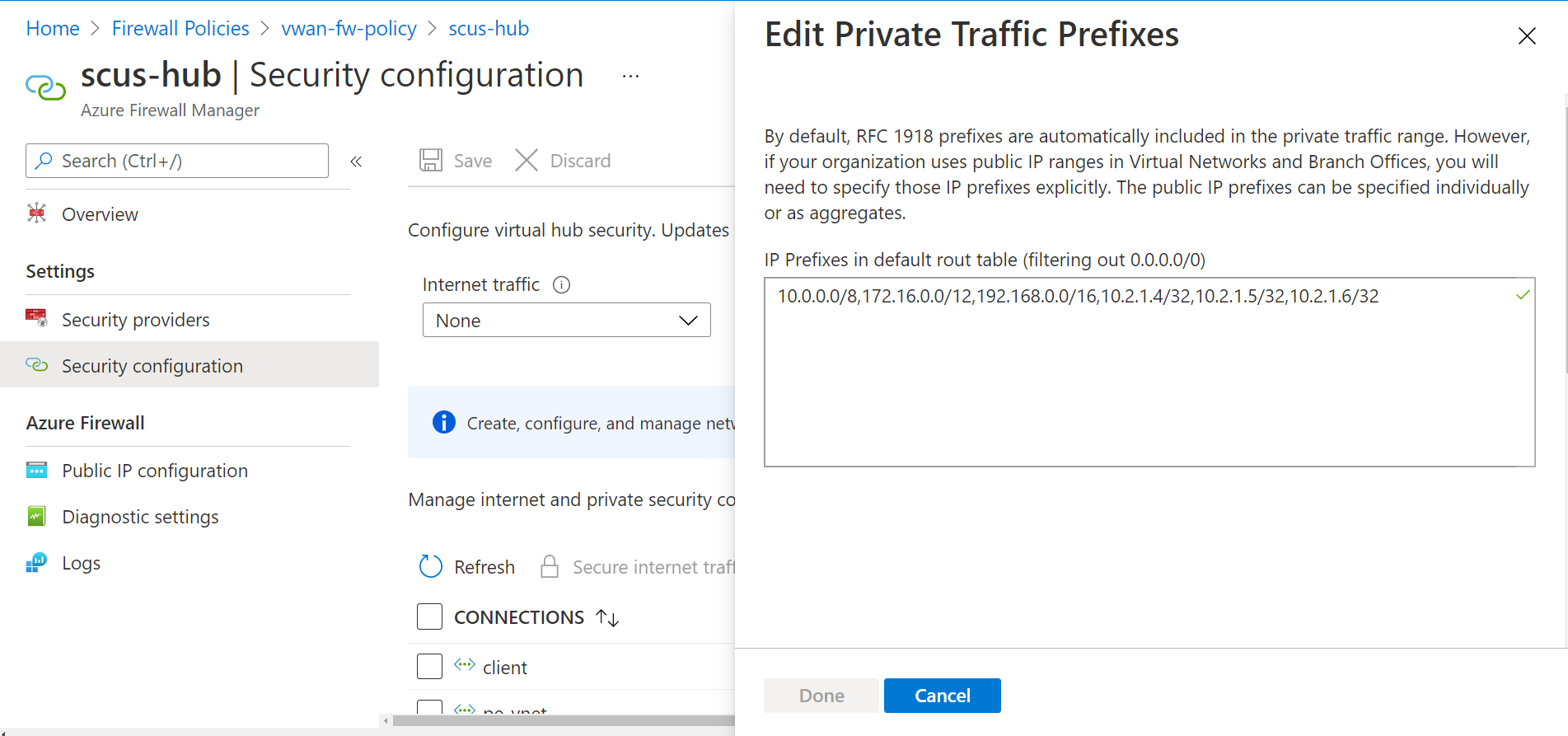

Gerekirse, güvenli bir hub'daki Azure Güvenlik Duvarı aracılığıyla incelenen CIDR ön eklerini aşağıdaki gibi düzenleyebilirsiniz:

Güvenli sanal hub'da dağıtılan Azure Güvenlik Duvarı ile ilişkili güvenlik duvarı ilkesinde Güvenli sanal hub'lara gidin ve özel uç noktaları hedefleyen trafik filtrelemesinin yapılandırıldığı güvenli sanal hub'ı seçin.

Güvenlik yapılandırması'na gidin, Özel trafik'in altında Azure Güvenlik Duvarı yoluyla gönder'i seçin.

Güvenli sanal hub'da Azure Güvenlik Duvarı aracılığıyla incelenen CIDR ön eklerini düzenlemek için Özel trafik ön ekleri'ni seçin ve her özel uç nokta için bir /32 ön eki ekleyin.

Özel uç noktalarla aynı sanal ağdaki istemcilerden gelen trafiği incelemek için özel uç noktalardan /32 yollarının özel olarak geçersiz kılınmış olması gerekmez. Ağ İlkeleri özel uç nokta alt ağlarında etkinleştirildiği sürece, daha geniş bir adres aralığına sahip bir UDR önceliklidir. Örneğin, bu UDR'yi Sonraki atlama türü Sanal Gereç, Sonraki atlama adresi Azure Güvenlik Duvarı özel IP'sine ayarlanmış ve Adres ön eki hedefi sanal ağda dağıtılan tüm özel uç noktalara ayrılmış alt ağa ayarlanmış şekilde yapılandırın. Yayma ağ geçidi yolları Evet olarak ayarlanmalıdır.

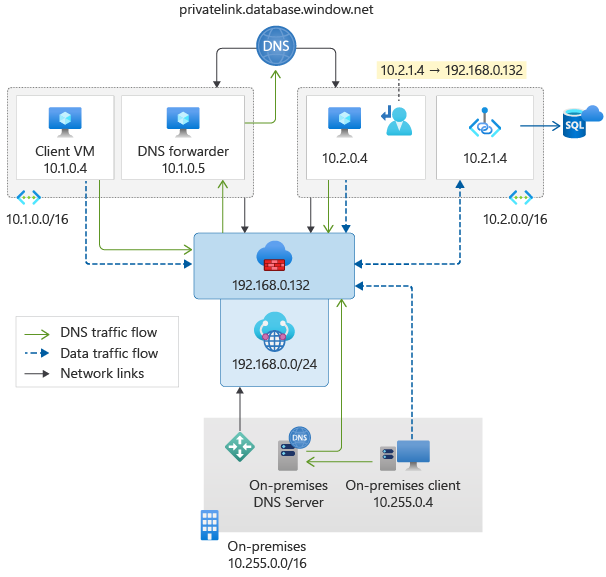

Aşağıdaki diyagramda, farklı istemcilerin Azure sanal WAN'da dağıtılan özel bir uç noktaya bağlanması için DNS ve veri trafiği akışları gösterilmektedir:

Sorun giderme

Güvenli sanal hub aracılığıyla özel uç noktalara yönelik trafiği filtrelemeye çalıştığınızda karşılaşabileceğiniz başlıca sorunlar şunlardır:

İstemciler özel uç noktalara bağlanamıyor.

Azure Güvenlik Duvarı atlandı. Bu belirtiyi Azure Güvenlik Duvarı'da ağ veya uygulama kuralları günlük girdilerinin yokluğunu doğrulayabilirsiniz.

Çoğu durumda, aşağıdaki sorunlardan biri bu sorunlara neden olur:

Yanlış DNS ad çözümlemesi

Yanlış yönlendirme yapılandırması

Yanlış DNS ad çözümlemesi

Sanal ağ DNS sunucularının Özel olarak ayarlandığını ve IP adresinin güvenli sanal hub'daki Azure Güvenlik Duvarı özel IP adresi olduğunu doğrulayın.

Azure CLI:

az network vnet show --name <VNET Name> --resource-group <Resource Group Name> --query "dhcpOptions.dnsServers"DNS ileticisi sanal makinesiyle aynı sanal ağdaki istemcilerin, DNS ileticisi olarak yapılandırılan sanal makineyi doğrudan sorgulayarak özel uç nokta genel FQDN'sini ilgili özel IP adresine çözümleyebildiğinden emin olun.

Linux:

dig @<DNS forwarder VM IP address> <Private endpoint public FQDN>AzureFirewallDNSProxy Azure Güvenlik Duvarı günlük girdilerini inceleyin ve istemcilerden DNS sorguları alıp çözümleyebildiğini doğrulayın.

AzureDiagnostics | where Category contains "DNS" | where msg_s contains "database.windows.net"DNS proxy'sinin etkinleştirildiğini ve güvenli sanal hub'daki Azure Güvenlik Duvarı ile ilişkili güvenlik duvarı ilkesinde DNS ileticisi sanal makinesi IP adresini işaret eden bir Özel DNS sunucusunun yapılandırıldığını doğrulayın.

Azure CLI:

az network firewall policy show --name <Firewall Policy> --resource-group <Resource Group Name> --query dnsSettings

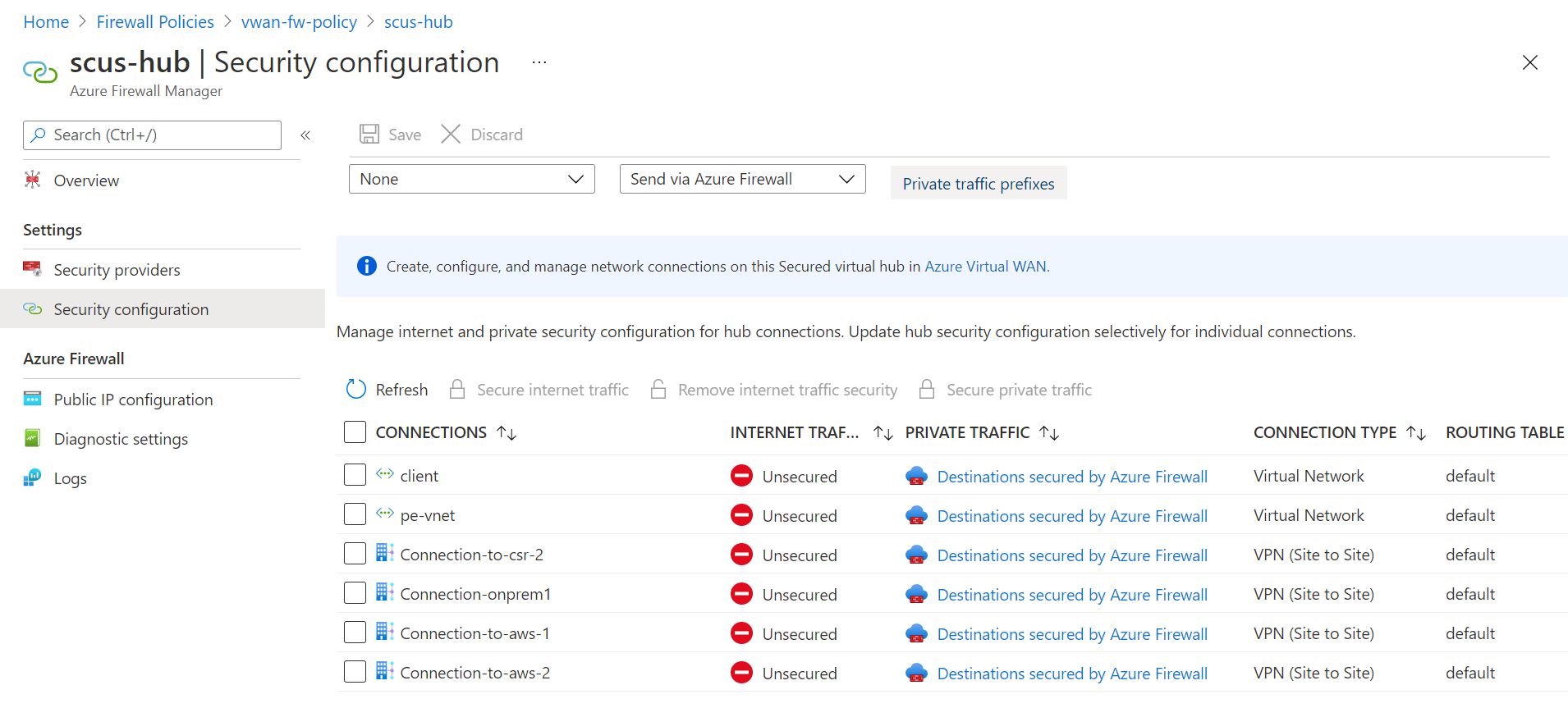

Yanlış yönlendirme yapılandırması

Güvenli sanal hub'da dağıtılan Azure Güvenlik Duvarı ile ilişkili güvenlik duvarı ilkesinde Güvenlik yapılandırmasını doğrulayın. PRIVATE TRAFFIC sütununun altında, trafiği filtrelemek istediğiniz tüm sanal ağ ve dal bağlantıları için güvenli Azure Güvenlik Duvarı olarak gösterildiğinden emin olun.

Güvenli sanal hub'da dağıtılan Azure Güvenlik Duvarı ile ilişkili güvenlik duvarı ilkesinde Güvenlik yapılandırmasını doğrulayın. Özel uç noktaları hedefleyen trafiğin güvenlik duvarında günlüğe kaydedilmiyor olması durumunda, her özel uç nokta için /32 ön ekini Özel Trafik Ön Ekleri listesine eklemeyi deneyin.

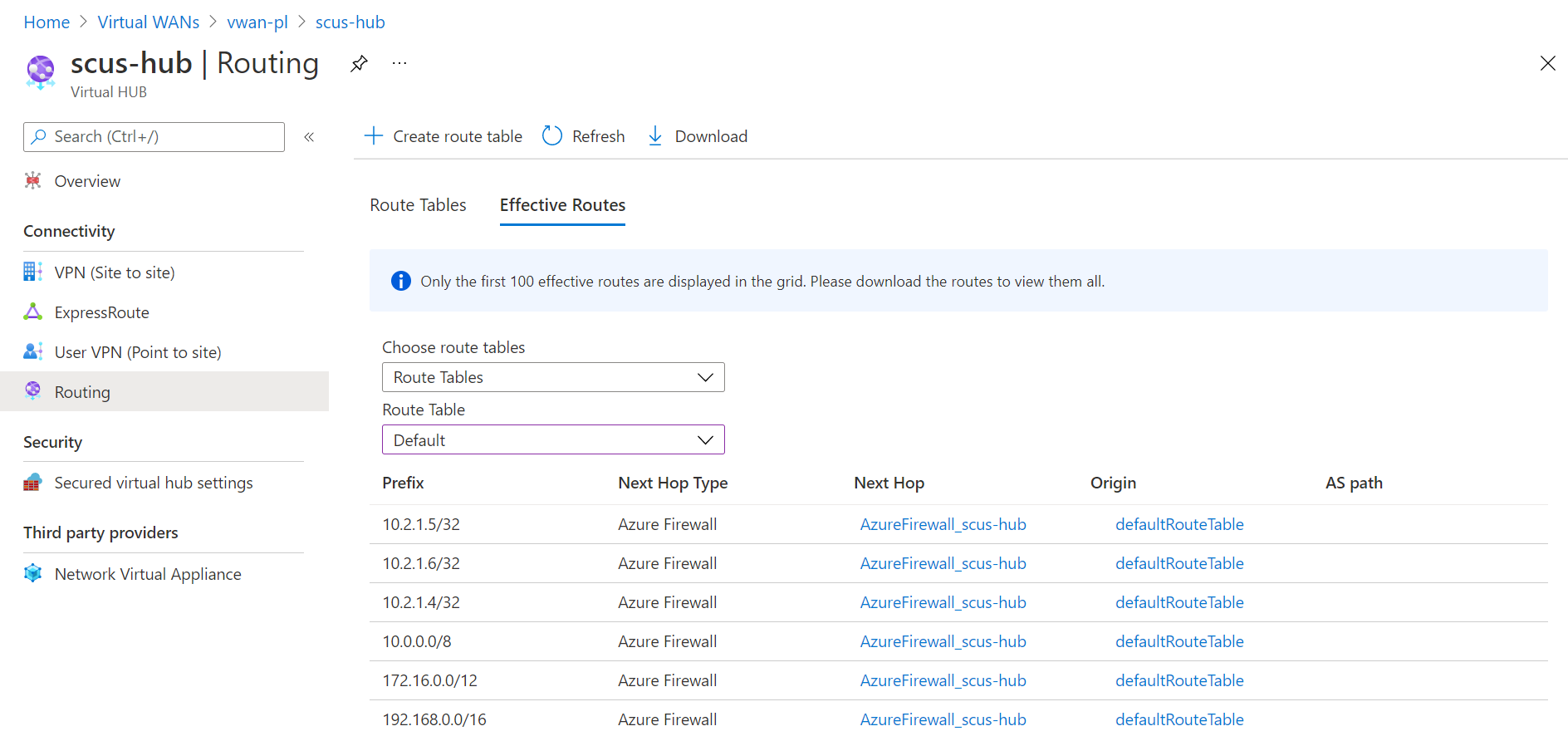

Sanal WAN altındaki güvenli sanal hub'da, trafiği filtrelemek istediğiniz sanal ağlar ve dal bağlantıları ile ilişkili yol tabloları için geçerli yolları inceleyin. Trafiği incelemek istediğiniz her özel uç nokta için /32 girdileri eklendiyse, bunların geçerli yollarda listelendiğinden emin olun.

Trafiği filtrelemek istediğiniz sanal ağlarda dağıtılan sanal makinelere bağlı NIC'lerdeki geçerli yolları inceleyin. Trafiği filtrelemek istediğiniz her özel uç nokta özel IP adresi için /32 girişi olduğundan emin olun (eklenirse).

Azure CLI:

az network nic show-effective-route-table --name <Network Interface Name> --resource-group <Resource Group Name> -o tableŞirket içi yönlendirme cihazlarınızın yönlendirme tablolarını inceleyin. Özel uç noktaların dağıtıldığı sanal ağların adres alanlarını öğrendiğinize emin olun.

Azure sanal WAN, güvenlik duvarı ilkesinde Özel trafik ön ekleri altında yapılandırılan ön ekleri şirket içinde güvenlik yapılandırması olarak tanıtmıyor. /32 girdilerinin şirket içi yönlendirme cihazlarınızın yönlendirme tablolarında gösterilmemiş olması beklenir.

AzureFirewallApplicationRule ve AzureFirewallNetworkRule Azure Güvenlik Duvarı günlüklerini inceleyin. Özel uç noktaları hedefleyen trafiğin günlüğe kaydedildiğinden emin olun.

AzureFirewallNetworkRule günlük girişleri FQDN bilgilerini içermez. Ağ kurallarını incelerken IP adresine ve bağlantı noktasına göre filtreleyin.

Özel uç noktaları Azure Dosyalar hedeflenen trafiği filtrelerken, AzureFirewallNetworkRule günlük girişleri yalnızca bir istemci dosya paylaşımına ilk bağlandığında veya dosya paylaşımına bağlandığında oluşturulur. Azure Güvenlik Duvarı için günlük oluşturmazDosya paylaşımındaki dosyalar için CRUD işlemleri. Bunun nedeni CRUD işlemlerinin istemci dosya paylaşımına ilk bağlandığında veya dosya paylaşımına bağlandığında açılan kalıcı TCP kanalı üzerinden taşınmasıdır.

Uygulama kuralı günlük sorgusu örneği:

AzureDiagnostics | where msg_s contains "database.windows.net" | where Category contains "ApplicationRule"

Sonraki adımlar

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin