Microsoft Entra kimlik doğrulama yönetimi işlemleri başvuru kılavuzu

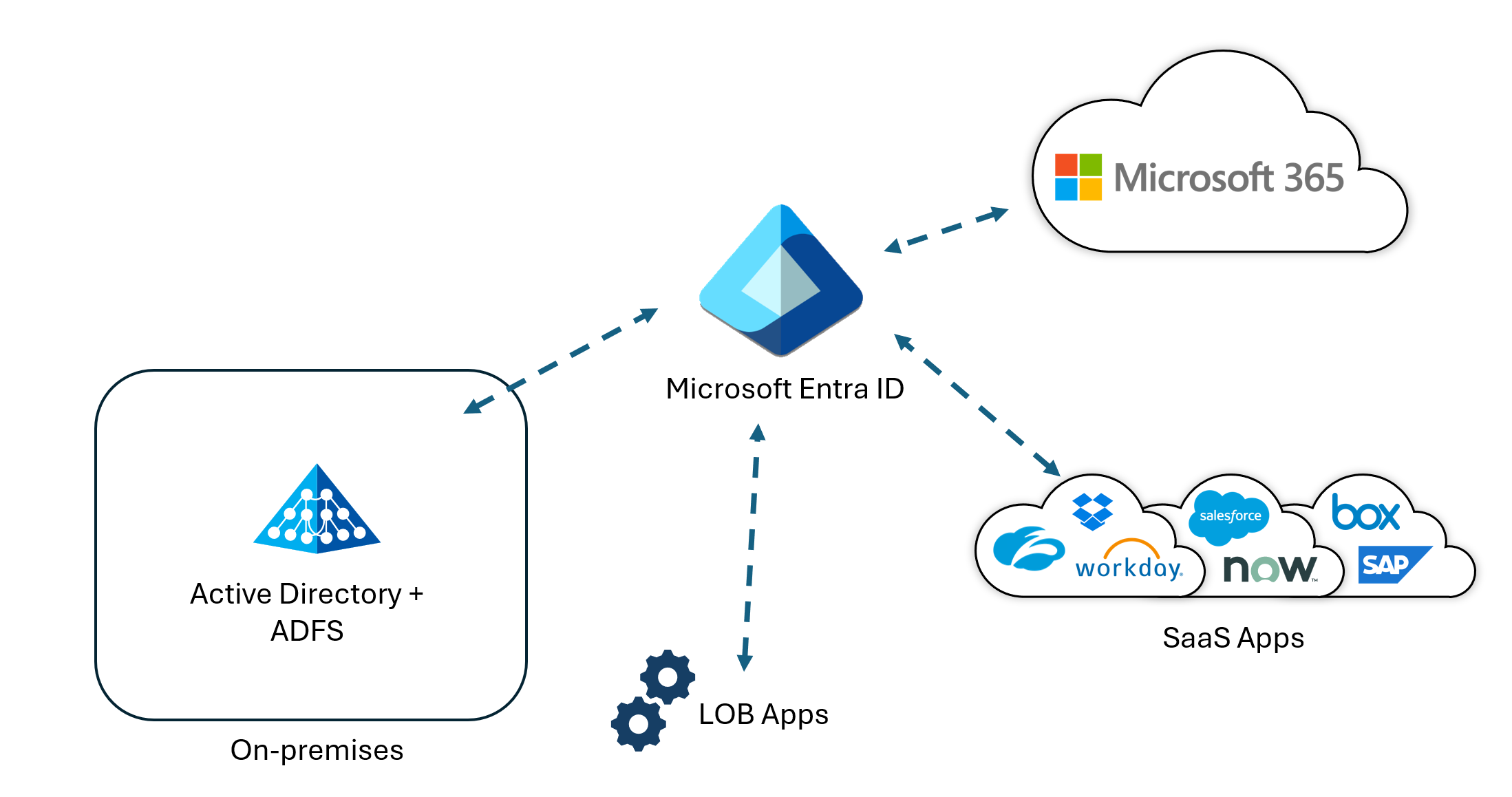

Microsoft Entra işlemleri başvuru kılavuzunun bu bölümünde, kimlik bilgilerinin güvenliğini sağlamak ve yönetmek, kimlik doğrulaması (AuthN) deneyimini tanımlamak, atamayı temsilci olarak belirlemek, kullanımı ölçmek ve kurumsal güvenlik duruşunu temel alan erişim ilkelerini tanımlamak için gerçekleştirmeniz gereken denetimler ve eylemler açıklanmaktadır.

Not

Bu öneriler yayımlama tarihinden itibaren geçerlidir ancak zaman içinde değişebilir. Microsoft ürün ve hizmetleri zaman içinde geliştikçe kuruluşların kimlik uygulamalarını sürekli değerlendirmesi gerekir.

Önemli işletimsel süreçler

Önemli görevlere sahip atama

Microsoft Entra Id'yi yönetmek için önemli işletimsel görevlerin ve işlemlerin sürekli yürütülmesi gerekir ve bu da bir dağıtım projesinin parçası olmayabilir. Ortamınızı iyileştirmek için bu görevleri ayarlamanız yine de önemlidir. Önemli görevler ve bunların önerilen sahipleri şunlardır:

| Görev | Sahibi |

|---|---|

| Microsoft Entra Id'de çoklu oturum açma (SSO) yapılandırmasının yaşam döngüsünü yönetme | Kimlik ve Erişim Yönetimi (IAM) İşlem Ekibi |

| Microsoft Entra uygulamaları için Koşullu Erişim ilkeleri tasarlama | InfoSec Mimari Ekibi |

| Güvenlik bilgileri ve olay yönetimi (SIEM) sisteminde oturum açma etkinliğini arşivle | InfoSec İşletim Ekibi |

| SIEM sisteminde risk olaylarını arşivle | InfoSec İşletim Ekibi |

| Güvenlik raporlarını önceliklendirme ve araştırma | InfoSec İşletim Ekibi |

| Risk olaylarını önceliklendirme ve araştırma | InfoSec İşletim Ekibi |

| Microsoft Entra Kimlik Koruması risk ve güvenlik açığı raporları için bayrak eklenmiş kullanıcıları önceliklendirme ve araştırma | InfoSec İşletim Ekibi |

Not

Microsoft Entra Kimlik Koruması bir Microsoft Entra ID P2 lisansı gerektirir. Gereksinimleriniz için doğru lisansı bulmak için bkz . Microsoft Entra ID Free ve Microsoft Entra ID P1 veya P2 sürümlerinin genel kullanıma sunulan özelliklerini karşılaştırma.

Listenizi gözden geçirirken, sahip eksik görevler için sahip atamanız veya yukarıdaki önerilerle uyumlu olmayan sahiplerle görevlerin sahipliğini ayarlamanız gerektiğini fark edebilirsiniz.

Sahibin okuması önerilir

Kimlik bilgileri yönetimi

Parola ilkeleri

Parolaları güvenli bir şekilde yönetmek, Kimlik ve Erişim Yönetimi'nin en kritik parçalarından biridir ve genellikle saldırıların en büyük hedefidir. Microsoft Entra ID, bir saldırının başarılı olmasını önlemeye yardımcı olabilecek çeşitli özellikleri destekler.

Çözülmesi gereken sorunu azaltmak için önerilen çözümü bulmak için aşağıdaki tabloyu kullanın:

| Sorun | Öneri |

|---|---|

| Zayıf parolalara karşı koruma mekanizması yok | Microsoft Entra ID self servis parola sıfırlama (SSPR) ve parola korumasını etkinleştirme |

| Sızdırılan parolaları algılamak için mekanizma yok | İçgörüler elde etmek için parola karması eşitlemeyi (PHS) etkinleştirme |

| AD FS kullanma ve yönetilen kimlik doğrulamasına geçememe | AD FS Extranet Akıllı Kilitleme ve/ veya Microsoft Entra Akıllı Kilitleme'yi etkinleştirme |

| Parola ilkesi uzunluk, birden çok karakter kümesi veya süre sonu gibi karmaşıklık tabanlı kuralları kullanır | Microsoft Önerilen Uygulamalar'ı yeniden değerlendirin ve yaklaşımınızı parola yönetimine geçirin ve Microsoft Entra parola korumasını dağıtın. |

| Kullanıcılar çok faktörlü kimlik doğrulaması kullanacak şekilde kaydedilmedi | Kullanıcının kimliğini ve parolasını doğrulamak için bir mekanizma olarak kullanılabilmesi için tüm kullanıcının güvenlik bilgilerini kaydedin |

| Kullanıcı riskine göre parolaların iptali yoktur | SSPR kullanarak sızdırılan kimlik bilgilerinde parola değişikliklerini zorlamak için Microsoft Entra Identity Protection kullanıcı risk ilkelerini dağıtma |

| Kötü amaçlı kimlik doğrulamasını tanımlanan IP adreslerinden gelen kötü aktörlerden korumaya yönelik akıllı kilitleme mekanizması yoktur | Parola karması eşitlemesi veya doğrudan kimlik doğrulaması (PTA) ile bulut tarafından yönetilen kimlik doğrulaması dağıtma |

Parola ilkelerinin okunması önerilir

Self servis parola sıfırlamayı ve parola korumayı etkinleştirme

Parolalarını değiştirmesi veya sıfırlaması gereken kullanıcılar, yardım masası çağrılarının hacminin ve maliyetinin en büyük kaynaklarından biridir. Maliyete ek olarak, kullanıcı riskini azaltmak için parolayı bir araç olarak değiştirmek, kuruluşunuzun güvenlik duruşunu geliştirmenin temel bir adımıdır.

Aşağıdakileri gerçekleştirmek için en azından Microsoft Entra ID self servis parola sıfırlama (SSPR) ve şirket içi parola koruması dağıtmanız önerilir:

- Yardım masası çağrılarını saptırın.

- Geçici parolaların kullanımını değiştirin.

- Şirket içi çözümü kullanan mevcut self servis parola yönetimi çözümünü değiştirin.

- Kuruluşunuzdaki zayıf parolaları ortadan kaldırın.

Not

Microsoft Entra ID P2 aboneliğine sahip kuruluşlar için SSPR'yi dağıtmanız ve bunu Kimlik Koruması Kullanıcı Risk İlkesi'nin bir parçası olarak kullanmanız önerilir.

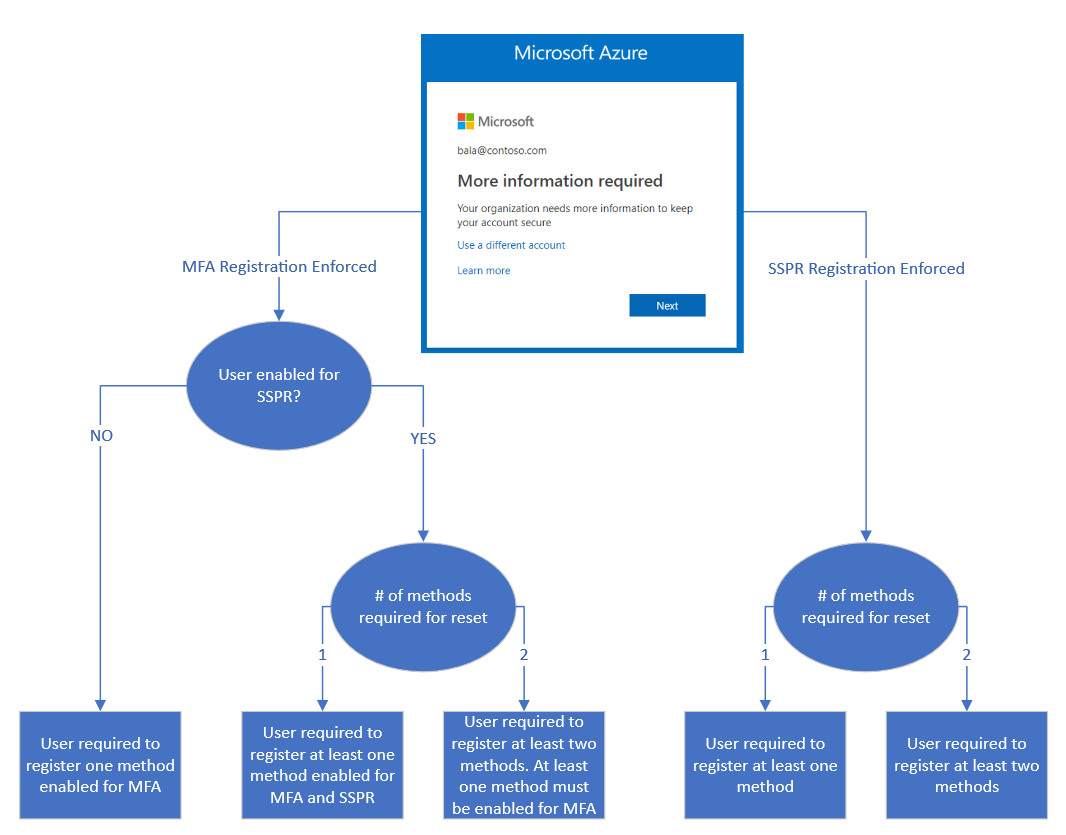

Güçlü kimlik bilgisi yönetimi

Parolalar, kötü aktörlerin ortamınıza erişmesini engelleyecek kadar güvenli değildir. En azından, ayrıcalıklı hesabı olan tüm kullanıcıların çok faktörlü kimlik doğrulaması için etkinleştirilmesi gerekir. İdeal olarak, birleşik kaydı etkinleştirmeniz ve tüm kullanıcıların birleşik kayıt deneyimini kullanarak çok faktörlü kimlik doğrulamasına ve SSPR'ye kaydolmasını zorunlu tutmanız gerekir. Sonunda, öngörülemeyen durumlardan kaynaklanan kilitlenme riskini azaltmak için dayanıklılık sağlamak için bir strateji benimsemenizi öneririz.

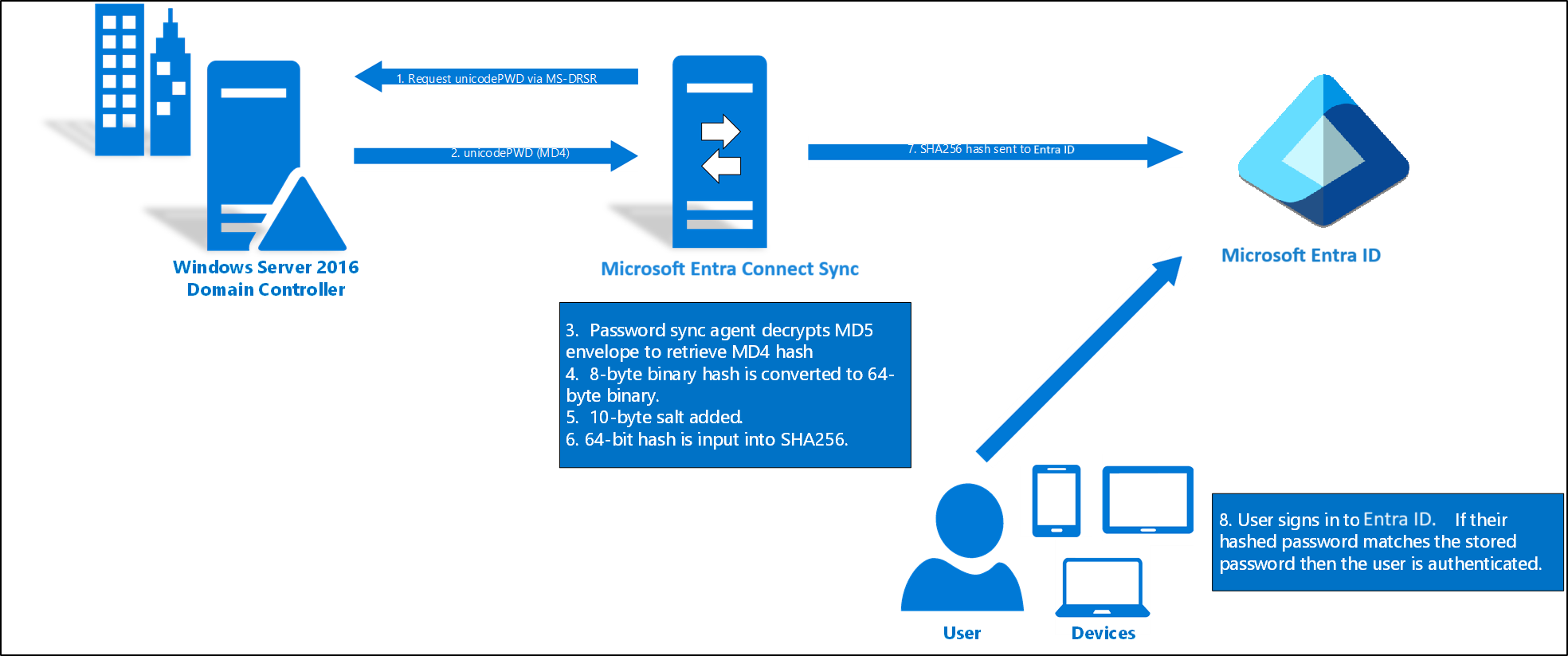

Şirket içi kesinti kimlik doğrulaması dayanıklılığı

Microsoft Entra Password Hash Sync (PHS) ve Microsoft Entra çok faktörlü kimlik doğrulaması, basitliğin avantajlarına ve sızdırılan kimlik bilgileri algılamaya olanak tanımanın yanı sıra, NotPetya gibi siber saldırılardan kaynaklanan şirket içi kesintilere rağmen kullanıcıların hizmet olarak yazılım (SaaS) uygulamalarına ve Microsoft 365'e erişmesini sağlar. Federasyonla birlikte PHS'yi etkinleştirmek de mümkündür. PHS'nin etkinleştirilmesi, federasyon hizmetleri kullanılabilir olmadığında kimlik doğrulamasının geri dönüşünü sağlar.

Şirket içi kuruluşunuzda kesinti dayanıklılığı stratejisi yoksa veya Microsoft Entra ID ile tümleşik olmayan bir stratejiye sahipse, Microsoft Entra PHS'yi dağıtmalı ve PHS içeren bir olağanüstü durum kurtarma planı tanımlamalısınız. Microsoft Entra PHS'nin etkinleştirilmesi, şirket içi Active Directory kullanılamaması durumunda kullanıcıların Microsoft Entra Kimliği'ne göre kimlik doğrulamasına olanak tanır.

Kimlik doğrulama seçeneklerinizi daha iyi anlamak için bkz . Microsoft Entra karma kimlik çözümünüz için doğru kimlik doğrulama yöntemini seçme.

Kimlik bilgilerinin programlı kullanımı

PowerShell kullanan Microsoft Entra ID betikleri veya Microsoft Graph API'sini kullanan uygulamalar güvenli kimlik doğrulaması gerektirir. Bu betikleri ve araçları yürüten kötü kimlik bilgisi yönetimi, kimlik bilgisi hırsızlığı riskini artırır. Sabit kodlanmış parolaları veya parola istemlerini kullanan betikler veya uygulamalar kullanıyorsanız, önce yapılandırma dosyalarındaki veya kaynak koddaki parolaları gözden geçirmeniz, sonra bu bağımlılıkları değiştirmeniz ve mümkün olduğunda Azure Yönetilen Kimlikler, Tümleşik Windows Kimlik Doğrulaması veya sertifikalar kullanmanız gerekir. Önceki çözümlerin mümkün olmadığı uygulamalar için Azure Key Vault kullanmayı göz önünde bulundurun.

Parola kimlik bilgilerine sahip hizmet sorumluları olduğunu belirlerseniz ve bu parola kimlik bilgilerinin betikler veya uygulamalar tarafından nasıl güvenli hale getirildiğinden emin değilseniz, kullanım düzenlerini daha iyi anlamak için uygulamanın sahibine başvurun.

Microsoft ayrıca, parola kimlik bilgilerine sahip hizmet sorumluları varsa kullanım düzenlerini anlamak için uygulama sahiplerine başvurmanızı önerir.

Kimlik doğrulama deneyimi

Şirket içi kimlik doğrulaması

Tümleşik Windows kimlik doğrulaması (IWA) ile Federasyon Kimlik Doğrulaması veya parola karması eşitleme veya doğrudan kimlik doğrulaması ile Sorunsuz Çoklu Oturum Açma (SSO) yönetilen kimlik doğrulaması, şirket ağı içinde şirket içi etki alanı denetleyicilerine göz atarak en iyi kullanıcı deneyimidir. Kimlik bilgisi istemi yorgunluğunu en aza indirir ve kullanıcıların kimlik avı saldırılarına karşı avlanma riskini azaltır. PHS veya PTA ile zaten bulut tarafından yönetilen kimlik doğrulaması kullanıyorsanız ancak kullanıcıların şirket içinde kimlik doğrulaması yaparken parolalarını yazmaları gerekiyorsa, sorunsuz SSO'nun hemen dağıtılması gerekir. Öte yandan, şu anda bulut tarafından yönetilen kimlik doğrulamasına geçiş planlarıyla birleştirilmiş durumdaysanız geçiş projesinin bir parçası olarak Sorunsuz SSO uygulamanız gerekir.

Cihaz güveni erişim ilkeleri

Kuruluşunuzdaki bir kullanıcı gibi, cihaz da korumak istediğiniz temel bir kimliktir. İstediğiniz zaman ve herhangi bir konumdan kaynaklarınızı korumak için bir cihazın kimliğini kullanabilirsiniz. Cihazın kimliğinin doğrulanıp güven türü hesaplanarak güvenlik duruşunuz ve kullanılabilirliğiniz şu şekilde iyileştirilir:

- Örneğin, cihaza güvenildiğinde çok faktörlü kimlik doğrulaması ile uyuşmalardan kaçınma

- Güvenilmeyen cihazlardan erişimi engelleme

- Windows 10 cihazları için, şirket içi kaynaklarda sorunsuz bir şekilde çoklu oturum açma olanağı sağlayın.

Aşağıdaki yöntemlerden birini kullanarak cihaz kimliklerini getirerek ve Bunları Microsoft Entra ID'de yöneterek bu hedefi gerçekleştirebilirsiniz:

- Kuruluşlar Microsoft Intune'u kullanarak cihazı yönetebilir ve uyumluluk ilkelerini uygulayabilir, cihaz durumunu doğrulayabilir ve cihazın uyumlu olup olmadığına bağlı olarak Koşullu Erişim ilkeleri ayarlayabilir. Microsoft Intune, iOS cihazlarını, Mac masaüstlerini (JAMF tümleştirmesi yoluyla), Windows masaüstlerini (Windows 10 için Mobil Cihaz Yönetimi yerel olarak kullanarak ve Microsoft Configuration Manager ile ortak yönetim) ve Android mobil cihazları yönetebilir.

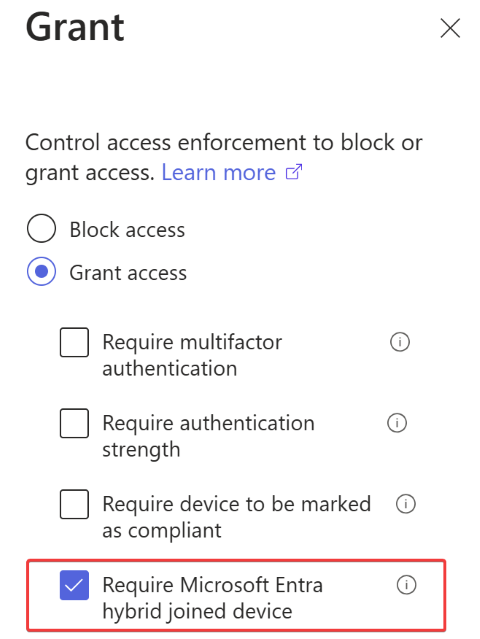

- Microsoft Entra karma katılımı , Active Directory etki alanına katılmış bilgisayar cihazlarına sahip bir ortamda Grup İlkeleri veya Microsoft Configuration Manager ile yönetim sağlar. Kuruluşlar, sorunsuz SSO ile PHS veya PTA aracılığıyla yönetilen bir ortam dağıtabilir. Cihazlarınızı Microsoft Entra ID'ye getirmek, bulut ve şirket içi kaynaklarınızda SSO aracılığıyla kullanıcı üretkenliğini en üst düzeye çıkarırken, koşullu erişim ile bulut ve şirket içi kaynaklarınıza erişimin güvenliğini sağlamanızı sağlar.

Bulutta kayıtlı olmayan etki alanına katılmış Windows cihazlarınız veya bulutta kayıtlı ancak Koşullu Erişim ilkeleri olmayan etki alanına katılmış Windows cihazlarınız varsa, kayıtlı olmayan cihazları kaydetmeniz ve her iki durumda da Koşullu Erişim ilkelerinizde denetim olarak Microsoft Entra karma katılımını kullanmanız gerekir.

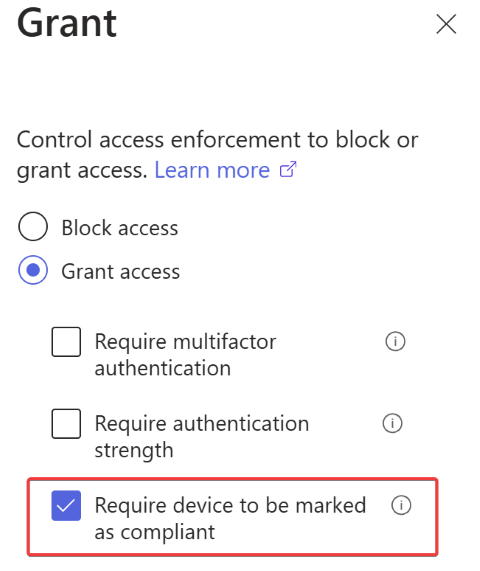

Cihazları MDM veya Microsoft Intune ile yönetiyorsanız ancak Koşullu Erişim ilkelerinizde cihaz denetimlerini kullanmıyorsanız, Cihazın bu ilkelerde denetim olarak uyumlu olarak işaretlenmesini gerektir seçeneğini kullanmanızı öneririz.

Cihaz güveni erişim ilkeleri için önerilen okuma

- Nasıl yapılır: Microsoft Entra karma katılım uygulamanızı planlama

- Kimlik ve cihaz erişim yapılandırmaları

İş İçin Windows Hello

Windows 10'da İş İçin Windows Hello, parolaları bilgisayarlarda güçlü iki öğeli kimlik doğrulamasıyla değiştirir. İş İçin Windows Hello, kullanıcılar için daha kolay bir çok faktörlü kimlik doğrulama deneyimi sağlar ve parolalara bağımlılığınızı azaltır. Windows 10 cihazlarını kullanıma sunulmaya başlamadıysanız veya bunları yalnızca kısmen dağıttıysanız, Windows 10'a yükseltmenizi ve tüm cihazlarda İş İçin Windows Hello etkinleştirmenizi öneririz.

Parolasız kimlik doğrulaması hakkında daha fazla bilgi edinmek isterseniz bkz . Microsoft Entra Id ile parolasız bir dünya.

Uygulama kimlik doğrulaması ve atama

Uygulamalar için çoklu oturum açma

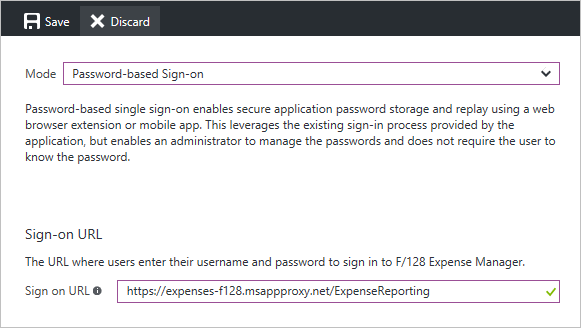

Kuruluşun tamamına standartlaştırılmış bir çoklu oturum açma mekanizması sağlamak, en iyi kullanıcı deneyimi, riskin azaltılması, raporlama ve idare için çok önemlidir. Microsoft Entra Id ile SSO destekleyen ancak şu anda yerel hesapları kullanacak şekilde yapılandırılmış uygulamaları kullanıyorsanız, bu uygulamaları Microsoft Entra Id ile SSO kullanacak şekilde yeniden yapılandırmanız gerekir. Benzer şekilde, Microsoft Entra Id ile SSO destekleyen ancak başka bir Kimlik Sağlayıcısı kullanan herhangi bir uygulama kullanıyorsanız, bu uygulamaları Da Microsoft Entra Id ile SSO kullanacak şekilde yeniden yapılandırmanız gerekir. Federasyon protokollerini desteklemeyen ancak form tabanlı kimlik doğrulamasını destekleyen uygulamalar için, uygulamayı Microsoft Entra uygulama ara sunucusuyla parola kasası kullanacak şekilde yapılandırmanızı öneririz.

Not

Kuruluşunuzda yönetilmeyen uygulamaları keşfetmeye yönelik bir mekanizmanız yoksa, Bulut için Microsoft Defender Uygulamaları gibi bir bulut uygulaması güvenlik aracısı (CASB) kullanarak bir bulma işlemi uygulamanızı öneririz.

Son olarak, bir Microsoft Entra uygulama galeriniz varsa ve Microsoft Entra Id ile SSO destekleyen uygulamaları kullanıyorsanız, uygulamayı uygulama galerisinde listelemenizi öneririz.

Çoklu oturum açma önerilen okuma

AD FS uygulamalarının Microsoft Entra Id'ye geçirilmesi

Uygulamaları AD FS'den Microsoft Entra ID'ye geçirmek, güvenlik, daha tutarlı yönetilebilirlik ve daha iyi bir işbirliği deneyimi üzerinde ek özellikler sağlar. AD FS'de Microsoft Entra Id ile SSO desteği olan uygulamalarınız varsa, bu uygulamaları Microsoft Entra Id ile SSO kullanacak şekilde yeniden yapılandırmanız gerekir. AD FS'de Microsoft Entra Id tarafından desteklenmeyen yaygın olmayan yapılandırmalarla yapılandırılmış uygulamalarınız varsa, özel yapılandırmanın uygulamanın mutlak bir gereksinimi olup olmadığını anlamak için uygulama sahiplerine başvurmanız gerekir. Gerekli değilse, uygulamayı Microsoft Entra Kimliği ile SSO kullanacak şekilde yeniden yapılandırmanız gerekir.

Not

AD FS için Microsoft Entra Connect Health, microsoft Entra ID'ye geçirilebilecek her uygulamayla ilgili yapılandırma ayrıntılarını toplamak için kullanılabilir.

Uygulamalara kullanıcı atama

Kullanıcıları uygulamalara atamak en iyi şekilde grupları kullanarak eşlenir çünkü büyük ölçekte daha fazla esneklik ve yönetme olanağı sağlarlar. Grupları kullanmanın avantajları, öznitelik tabanlı dinamik grup üyeliğini ve uygulama sahiplerine temsilci seçmeyi içerir. Bu nedenle, grupları zaten kullanıyor ve yönetiyorsanız, yönetimi büyük ölçekte geliştirmek için aşağıdaki eylemleri gerçekleştirmenizi öneririz:

- Grup yönetimini ve idareyi uygulama sahiplerine devretme.

- Uygulamaya self servis erişim izni verin.

- Kullanıcı öznitelikleri uygulamalara erişimi tutarlı bir şekilde belirleyebiliyorsa dinamik grupları tanımlayın.

- Microsoft Entra erişim gözden geçirmelerini kullanarak uygulama erişimi için kullanılan gruplara kanıtlama uygulayın.

Öte yandan, tek tek kullanıcılara ataması olan uygulamalar bulursanız, bu uygulamaların çevresinde idare uyguladığınızı unutmayın.

Önerilen okuma uygulamalarına kullanıcı atama

- Microsoft Entra Id'de bir uygulamaya kullanıcı ve grup atama

- Microsoft Entra Id'de uygulama kayıt izinlerine temsilci atama

- Microsoft Entra Id'deki gruplar için dinamik üyelik kuralları

Erişim ilkeleri

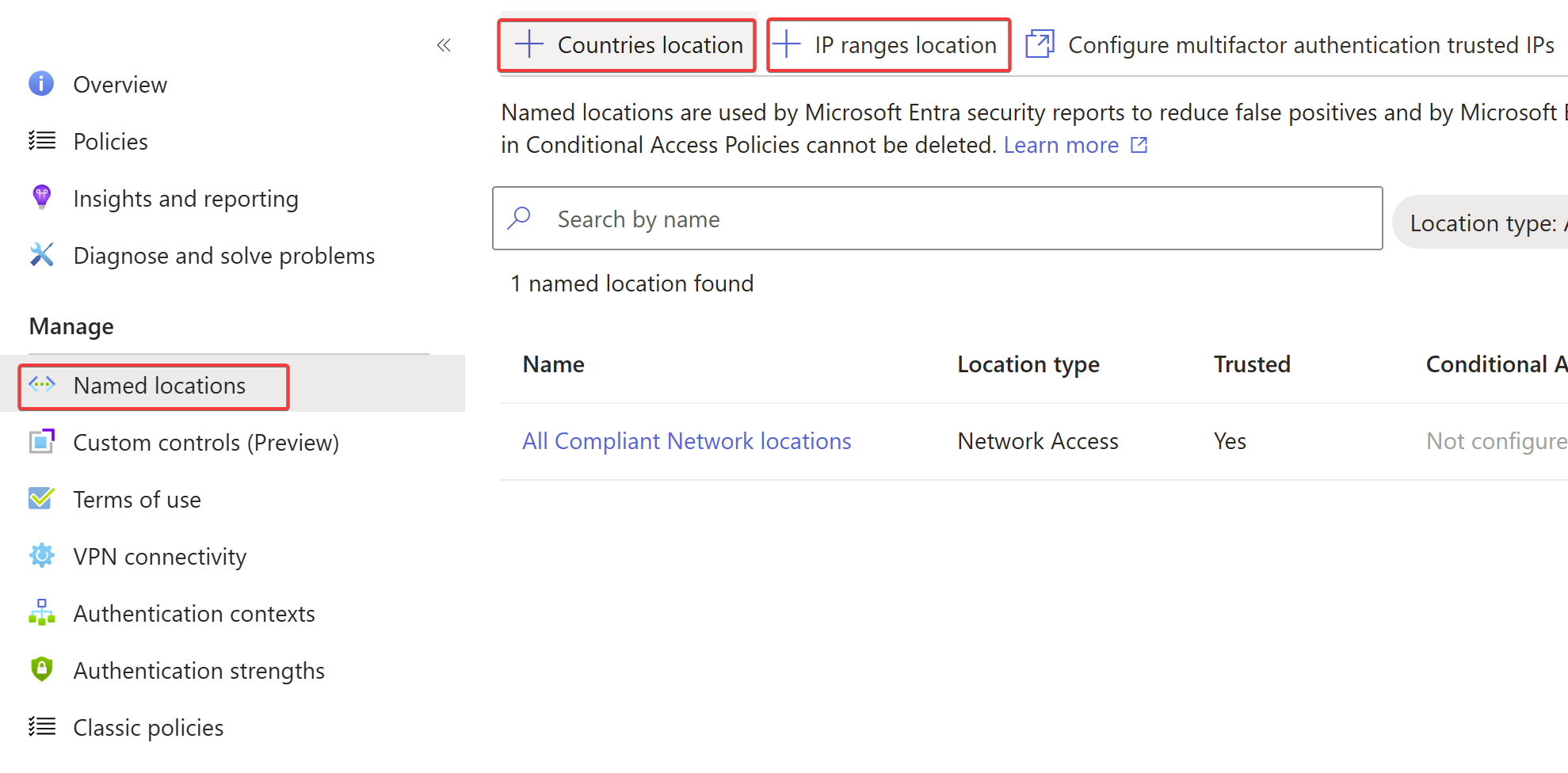

Adlandırılmış konumlar

Microsoft Entra Id'deki adlandırılmış konumlarla, kuruluşunuzdaki güvenilen IP adresi aralıklarını etiketleyebilirsiniz. Microsoft Entra Id, adlandırılmış konumları kullanarak:

- Risk olaylarında hatalı pozitif sonuçları önleyin. Güvenilen bir ağ konumundan oturum açmak kullanıcının oturum açma riskini azaltır.

- Konum tabanlı Koşullu Erişimi yapılandırın.

Önceliğe bağlı olarak, kuruluşunuzun gereksinimlerini en iyi karşılayan önerilen çözümü bulmak için aşağıdaki tabloyu kullanın:

| Öncelik | Senaryo | Öneri |

|---|---|---|

| 1 | PHS veya PTA kullanıyorsanız ve adlandırılmış konumlar tanımlanmamışsa | Risk olaylarının algılanmasında iyileştirme yapmak için adlandırılmış konumları tanımlama |

| 2 | Federasyon kullanıyorsanız ve "insideCorporateNetwork" talebi kullanmıyorsanız ve adlandırılmış konumlar tanımlanmamışsa | Risk olaylarının algılanmasında iyileştirme yapmak için adlandırılmış konumları tanımlama |

| 3 | Koşullu Erişim ilkelerinde adlandırılmış konumları kullanmıyorsanız ve Koşullu Erişim ilkelerinde risk veya cihaz denetimleri yoksa | Koşullu Erişim ilkesini adlandırılmış konumları içerecek şekilde yapılandırma |

| 4 | Federasyon kullanıyorsanız ve "insideCorporateNetwork" talebi kullanıyorsanız ve adlandırılmış konumlar tanımlanmamışsa | Risk olaylarının algılanmasında iyileştirme yapmak için adlandırılmış konumları tanımlama |

| 5 | Adlandırılmış konumlar yerine çok faktörlü kimlik doğrulamasıyla güvenilen IP adresleri kullanıyor ve bunları güvenilir olarak işaretliyorsanız | Adlandırılmış konumları tanımlayın ve risk olaylarının algılanmasında iyileştirme yapmak için güvenilir olarak işaretleyin |

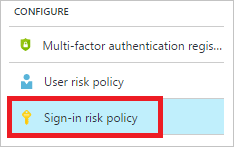

Risk tabanlı erişim ilkeleri

Microsoft Entra Id, her oturum açma ve her kullanıcı için riski hesaplayabilir. Erişim ilkelerinde riski ölçüt olarak kullanmak, daha az kimlik doğrulaması istemi ve daha iyi güvenlik gibi daha iyi bir kullanıcı deneyimi sağlayabilir. Örneğin, kullanıcılara yalnızca gerekli olduğunda sorabilir ve yanıtı ve düzeltmeyi otomatikleştirebilir.

Erişim ilkelerinde risk kullanmayı destekleyen microsoft Entra ID P2 lisanslarınız zaten varsa ancak bu lisanslar kullanılmıyorsa, güvenlik duruşunuza risk eklemenizi kesinlikle öneririz.

Risk tabanlı erişim ilkeleri önerilen okuma

- Nasıl Yapılır: Oturum açma riski ilkesini yapılandırma

- Nasıl Yapılır: Kullanıcı riski ilkesini yapılandırma

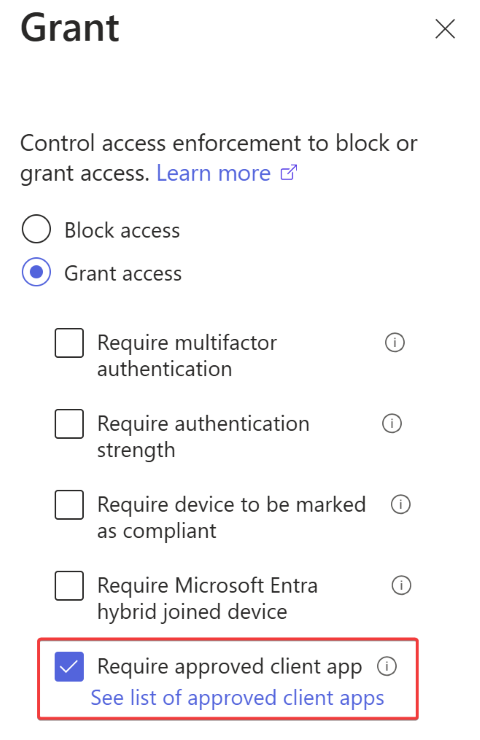

İstemci uygulama erişim ilkeleri

Microsoft Intune Uygulama Yönetimi (MAM), depolama şifrelemesi, PIN, uzak depolama temizleme vb. gibi veri koruma denetimlerini gönderme olanağı sağlar. outlook mobile gibi uyumlu istemci mobil uygulamalarına. Ayrıca, onaylı veya uyumlu uygulamalardan Exchange Online gibi bulut hizmetlerine erişimi kısıtlamak için Koşullu Erişim ilkeleri oluşturulabilir.

Çalışanlarınız Microsoft 365'te Exchange Online veya SharePoint gibi şirket kaynaklarına erişmek için Office mobil uygulamaları gibi MAM özellikli uygulamalar yüklerse ve KCG'yi (kendi cihazını getir) de destekliyorsanız, MDM kaydı olmadan kişisel cihazlarda uygulama yapılandırmasını yönetmek için uygulama MAM ilkelerini dağıtmanızı ve ardından Koşullu Erişim ilkelerinizi yalnızca MAM özellikli istemcilerden erişime izin verecek şekilde güncelleştirmenizi öneririz.

Çalışanlar şirket kaynaklarına mam özellikli uygulamalar yüklerse ve Intune Yönetilen cihazlarda erişim kısıtlanmışsa, kişisel cihazlar için uygulama yapılandırmasını yönetmek üzere uygulama MAM ilkelerini dağıtmayı ve Koşullu Erişim ilkelerini yalnızca MAM özellikli istemcilerden erişime izin verecek şekilde güncelleştirmeyi düşünmelisiniz.

Koşullu Erişim uygulaması

Koşullu Erişim, kuruluşunuzun güvenlik duruşunu geliştirmeye yönelik temel bir araçtır. Bu nedenle, şu en iyi yöntemleri izlemeniz önemlidir:

- Tüm SaaS uygulamalarında en az bir ilkenin uygulandığına emin olun

- Kilitleme riskini önlemek için Tüm uygulamalar filtresini blok denetimiyle birleştirmekten kaçının

- Tüm kullanıcılar'ı filtre olarak kullanmaktan ve yanlışlıkla Konuk eklemekten kaçının

- Tüm "eski" ilkeleri Azure portalına geçirme

- Kullanıcılar, cihazlar ve uygulamalar için tüm ölçütleri yakalama

- Kullanıcı başına MFA kullanmak yerine çok faktörlü kimlik doğrulaması uygulamak için Koşullu Erişim ilkelerini kullanma

- Birden çok uygulamaya uygulanabilecek küçük bir çekirdek ilke kümesine sahip olmak

- Boş özel durum grupları tanımlama ve bir özel durum stratejisine sahip olmak için bunları ilkelere ekleme

- Çok faktörlü kimlik doğrulama denetimleri olmadan kesme camı hesaplarını planlama

- Teams, OneDrive, Outlook gibi Microsoft 365 istemci uygulamalarında tutarlı bir deneyim elde edin.) Microsoft 365'te Exchange Online ve SharePoint gibi hizmetler için aynı denetim kümesini uygulayarak

- İlkelere atama, kişiler aracılığıyla değil gruplar aracılığıyla uygulanmalıdır

- Kullanıcıların güvenlik duruşunun dışında olduğu süreyi sınırlamak için ilkelerde kullanılan özel durum gruplarını düzenli olarak gözden geçirin. Microsoft Entra ID P2'niz varsa, süreci otomatikleştirmek için erişim gözden geçirmelerini kullanabilirsiniz

Koşullu Erişim önerilen okuma

- Microsoft Entra Id'de Koşullu Erişim için en iyi yöntemler

- Kimlik ve cihaz erişim yapılandırmaları

- Microsoft Entra Koşullu Erişim ayarları başvurusu

- Sık Kullanılan Koşullu Erişim ilkeleri

Yüzey alanına erişme

Eski kimlik doğrulaması

Çok faktörlü kimlik doğrulaması gibi güçlü kimlik bilgileri, eski kimlik doğrulama protokollerini kullanarak uygulamaları koruyamaz ve bu da kötü amaçlı aktörler tarafından tercih edilen saldırı vektörü olmasını sağlar. Eski kimlik doğrulamasını kilitlemek, erişim güvenliği duruşunu geliştirmek için çok önemlidir.

Eski kimlik doğrulaması, uygulamalar tarafından kullanılan kimlik doğrulama protokollerine başvuran bir terimdir:

- Modern kimlik doğrulaması kullanmayan eski Office istemcileri (örneğin, Office 2010 istemcisi)

- İnternet İleti Erişim Protokolü (IMAP)/Basit Posta Aktarım Protokolü (SMTP)/iletişim noktası (POP) gibi posta protokolleri kullanan istemciler

Saldırganlar bu protokolleri kesinlikle tercih ediyor- aslında parola spreyi saldırılarının neredeyse %100'ünün eski kimlik doğrulama protokolleri kullanılıyor! Bilgisayar korsanları, çok faktörlü kimlik doğrulaması ve cihaz kimlik doğrulaması gibi ek güvenlik zorlukları için gereken etkileşimli oturum açmayı desteklemedikleri için eski kimlik doğrulama protokollerini kullanır.

Eski kimlik doğrulaması ortamınızda yaygın olarak kullanılıyorsa, eski istemcileri en kısa sürede modern kimlik doğrulamasını destekleyen istemcilere geçirmeyi planlamanız gerekir. Aynı belirteçte, modern kimlik doğrulaması kullanan bazı kullanıcılarınız varsa ancak bazıları hala eski kimlik doğrulamasını kullanıyorsa, eski kimlik doğrulama istemcilerini kilitlemek için aşağıdaki adımları uygulamanız gerekir:

Eski kimlik doğrulamasını kullanmaya devam eden kullanıcıları belirlemek ve düzeltmeyi planlamak için Oturum Açma Etkinliği raporlarını kullanın:

Etkilenen kullanıcılara modern kimlik doğrulaması özellikli istemcilere yükseltin.

Aşağıdaki adımlara göre kilitlemek için tam zaman çerçevesi planlayın.

Hangi eski uygulamaların eski kimlik doğrulamasına bağımlı olduğunu belirleyin. Aşağıdaki 3. adıma bakın.

Daha fazla görünürlüğü önlemek için eski kimlik doğrulaması kullanmayan kullanıcılar için kaynakta eski protokolleri (örneğin Exchange Posta Kutusu) devre dışı bırakın.

Kalan hesaplar için (ideal olarak hizmet hesapları gibi insan olmayan kimlikler), kimlik doğrulamasından sonra eski protokolleri kısıtlamak için Koşullu Erişim'i kullanın.

Eski kimlik doğrulaması önerilen okuma

Onay vermeler

Yasadışı onay verme saldırısında, saldırgan kişi bilgileri, e-posta veya belgeler gibi verilere erişim isteyen bir Microsoft Entra kayıtlı uygulaması oluşturur. Kullanıcılar, kötü amaçlı web sitelerine giriş yaparken kimlik avı saldırıları yoluyla kötü amaçlı uygulamalara onay vermiş olabilir.

Aşağıda, Microsoft Bulut hizmetleri için inceleme yapmak isteyebileceğiniz izinlere sahip uygulamaların listesi yer almaktadır:

- Uygulamalı veya temsilcili *uygulamalar. Okuma Yazma İzinleri

- Temsilci izinlerine sahip uygulamalar kullanıcı adına e-posta okuyabilir, gönderebilir veya yönetebilir

- Aşağıdaki izinler kullanılarak verilen uygulamalar:

| Kaynak | İzin |

|---|---|

| Exchange Online | EAS. AccessAsUser.All |

| EWS. AccessAsUser.All | |

| Mail.Read | |

| Microsoft Graph API | Mail.Read |

| Mail.Read.Shared | |

| Mail.ReadWrite |

- Uygulamalar, oturum açmış kullanıcının tam kullanıcı kimliğine bürünme izni verdi. Örneğin:

| Kaynak | İzin |

|---|---|

| Microsoft Graph API | Directory.AccessAsUser.All |

| Azure REST API | user_impersonation |

Bu senaryodan kaçınmak için, office 365'te izin vermeleri algılama ve düzeltme konusuna başvurarak, yasadışı izinlere sahip uygulamaları veya gerekli olandan daha fazla izni olan uygulamaları tanımlamanız ve düzeltmeniz gerekir. Ardından, self servis hizmetini tamamen kaldırın ve idare yordamları oluşturun. Son olarak, uygulama izinlerinin düzenli gözden geçirmelerini zamanlayın ve gerekli olmadığında kaldırın.

Onay önerilen okuma izni verir

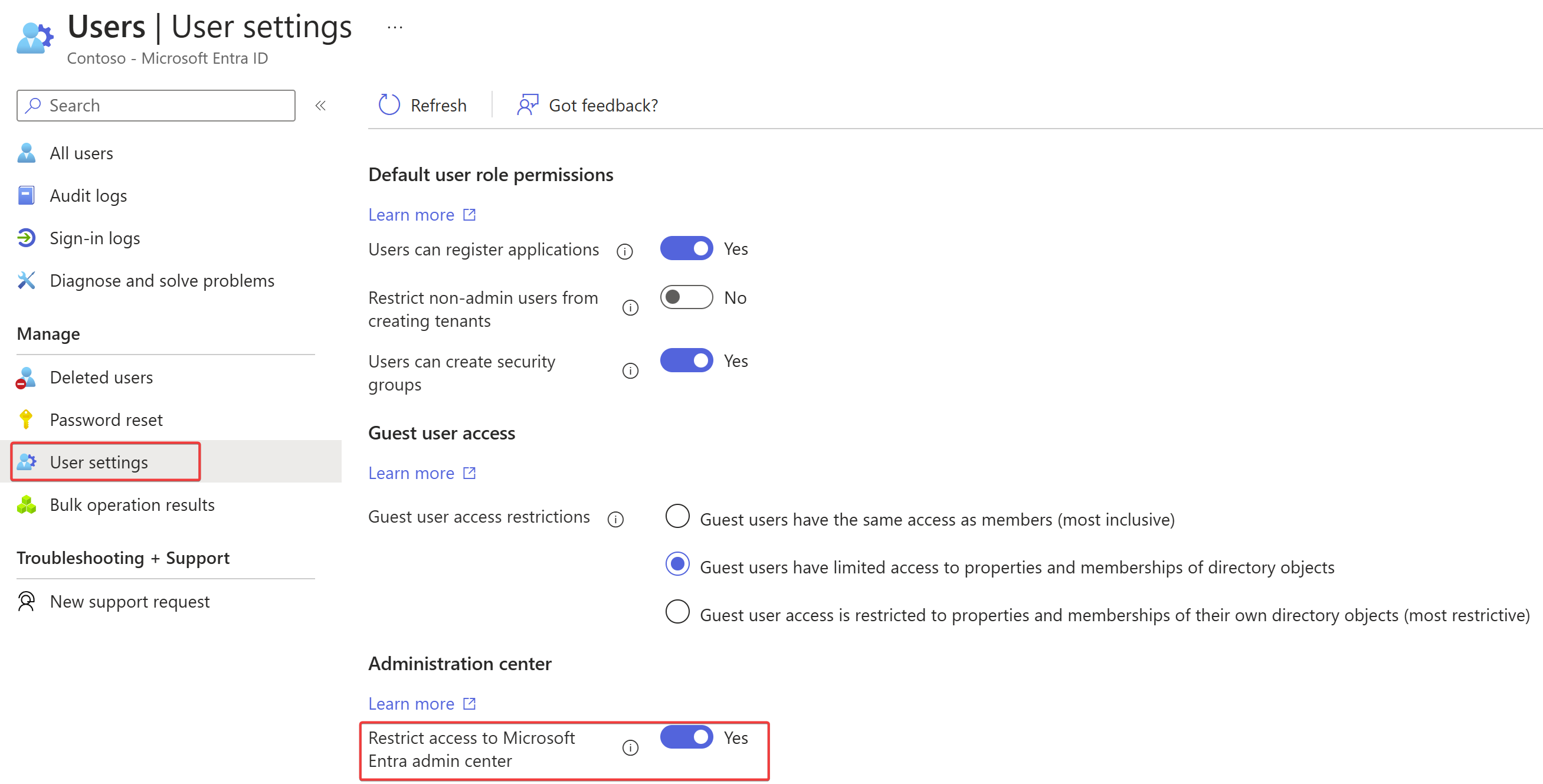

Kullanıcı ve grup ayarları

Açık bir iş gereksinimi yoksa kilitlenebilir kullanıcı ve grup ayarları aşağıdadır:

Kullanıcı ayarları

- Dış Kullanıcılar - Teams, Power BI, Microsoft 365'te SharePoint ve Azure Information Protection gibi hizmetlerle kuruluşta organik işbirliği gerçekleştirilebilir. Kullanıcı tarafından başlatılan dış işbirliğini denetlemek için açık kısıtlamalarınız varsa, Microsoft Entra Yetkilendirme yönetimi veya yardım masanız gibi denetimli bir işlem kullanarak dış kullanıcıları etkinleştirmeniz önerilir. Hizmetler için organik dış işbirliğine izin vermek istemiyorsanız, üyelerin dış kullanıcıları tamamen davet etmelerini engelleyebilirsiniz. Alternatif olarak, dış kullanıcı davetlerinde belirli etki alanlarına izin verebilir veya bunları engelleyebilirsiniz.

- Uygulama Kayıtları - Uygulama kayıtları etkinleştirildiğinde, son kullanıcılar uygulamaları kendileri ekleyebilir ve verilerine erişim verebilir. Uygulama kaydına tipik bir örnek olarak, Kullanıcıların Outlook eklentilerini veya Alexa ve Siri gibi sesli yardımcıları e-postalarını ve takvimlerini okumalarını veya onların adına e-posta göndermelerini sağlar. Müşteri Uygulama kaydını kapatmaya karar verirse InfoSec ve IAM ekipleri, uygulamaları bir yönetici hesabına kaydetmeleri ve büyük olasılıkla süreci kullanıma hazır hale getirmek için bir süreç tasarlamaları gerekeceğinden özel durumların (iş gereksinimlerine göre gerekli olan uygulama kayıtları) yönetimine dahil olmalıdır.

- Yönetim Portalı - Kuruluşlar Azure portalında Microsoft Entra dikey penceresini kilitleyebilir, böylece yönetici olmayanlar Azure portalında Microsoft Entra yönetimine erişemez ve kafaları karışabilir. Erişimi kısıtlamak için Microsoft Entra yönetim portalında kullanıcı ayarlarına gidin:

Not

Yönetici olmayanlar, komut satırı ve diğer programlı arabirimler aracılığıyla Microsoft Entra yönetim arabirimlerine erişmeye devam edebilir.

Grup ayarları

Self Servis Grup Yönetimi / Kullanıcılar Güvenlik grupları / Microsoft 365 grupları oluşturabilir. Buluttaki gruplar için geçerli bir self servis girişimi yoksa, müşteriler bu özelliği kullanmaya hazır olana kadar kapatmaya karar verebilir.

Önerilen okuma grupları

- Microsoft Entra B2B işbirliği nedir?

- Uygulamaları Microsoft Entra Id ile Tümleştirme

- Microsoft Entra Id'deki uygulamalar, izinler ve onay.

- Microsoft Entra Id'de kaynaklara erişimi yönetmek için grupları kullanma

- Microsoft Entra Id'de self servis uygulama erişim yönetimini ayarlama

Beklenmeyen konumlardan gelen trafik

Saldırganlar dünyanın çeşitli yerlerinden geliyor. Koşul olarak konumlu Koşullu Erişim ilkelerini kullanarak bu riski yönetin. Koşullu Erişim ilkesinin konum koşulu, oturum açmak için iş nedeni olmayan konumlar için erişimi engellemenizi sağlar.

Varsa, bölgeler arasında erişim desenlerini analiz etmek ve bulmak için bir güvenlik bilgileri ve olay yönetimi (SIEM) çözümü kullanın. SIEM ürünü kullanmıyorsanız veya Microsoft Entra ID'den kimlik doğrulama bilgilerini almıyorsanız, bölgeler arasında erişim desenlerini belirlemek için Azure İzleyici'yi kullanmanızı öneririz.

Erişim kullanımı

Microsoft Entra günlükleri arşivlenmiş ve olay yanıtı planlarıyla tümleştirilmiş

Microsoft Entra ID için oturum açma etkinliğine, denetimlere ve risk olaylarına erişim sahibi olmak sorun giderme, kullanım analizi ve adli incelemeler için çok önemlidir. Microsoft Entra Id, sınırlı saklama süresine sahip REST API'leri aracılığıyla bu kaynaklara erişim sağlar. Güvenlik bilgileri ve olay yönetimi (SIEM) sistemi veya eşdeğer arşivleme teknolojisi, denetimlerin ve desteklenebilirliğin uzun süreli depolanması için önemlidir. Microsoft Entra günlüklerinin uzun süreli depolanmasını etkinleştirmek için bunları mevcut SIEM çözümünüze eklemeniz veya Azure İzleyici'yi kullanmanız gerekir. Olay yanıtı planlarınızın ve araştırmalarınızın bir parçası olarak kullanılabilecek arşiv günlükleri.

Günlüklerin okunması önerilir

- Microsoft Entra denetim API'si başvurusu

- Microsoft Entra oturum açma etkinliği raporu API başvurusu

- Sertifikalarla Microsoft Entra raporlama API'sini kullanarak veri alma

- Microsoft Entra Kimlik Koruması için Microsoft Graph

- Office 365 Yönetim Etkinliği API'si başvurusu

- Microsoft Entra ID Power BI İçerik Paketi'ni kullanma

Özet

Güvenli kimlik altyapısının 12 yönü vardır. Bu liste, kimlik bilgilerini daha fazla güvenlik altına alıp yönetmenize, kimlik doğrulama deneyimini tanımlamanıza, temsilci ataması yapmanıza, kullanımı ölçmenize ve kurumsal güvenlik duruşu temelinde erişim ilkeleri tanımlamanıza yardımcı olur.

- Anahtar görevlere sahip atama.

- Zayıf veya sızdırılmış parolaları algılamak, parola yönetimini ve korumasını geliştirmek ve kaynaklara kullanıcı erişimini daha da güvenli hale getirmek için çözümler uygulayın.

- Kaynaklarınızı istediğiniz zaman ve herhangi bir konumdan korumak için cihazların kimliğini yönetin.

- Parolasız kimlik doğrulaması uygulayın.

- Kuruluş genelinde standartlaştırılmış bir çoklu oturum açma mekanizması sağlayın.

- Daha iyi güvenlik ve daha tutarlı yönetilebilirlik sağlamak için uygulamaları AD FS'den Microsoft Entra ID'ye geçirin.

- Büyük ölçekte daha fazla esneklik ve yönetme olanağı sağlamak için grupları kullanarak kullanıcıları uygulamalara atayın.

- Risk tabanlı erişim ilkelerini yapılandırın.

- Eski kimlik doğrulama protokollerini kilitleyin.

- Yasadışı onay vermelerini algılayın ve düzeltin.

- Kullanıcı ve grup ayarlarını kilitleyin.

- Sorun giderme, kullanım analizi ve adli araştırma için Microsoft Entra günlüklerinin uzun süreli depolanmasını etkinleştirin.

Sonraki adımlar

Kimlik idaresi operasyonel denetimlerini ve eylemlerini kullanmaya başlayın.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin