Hizmet sorumlusu ve uygulama gizli dizisi ile Power BI içeriği ekleme

Hizmet sorumlusu, Microsoft Entra uygulamasının içerik ve API'ler Power BI hizmeti erişmesine izin vermek için kullanılabilecek bir kimlik doğrulama yöntemidir.

Bir Microsoft Entra uygulaması oluşturduğunuzda, bir hizmet sorumlusu nesnesi oluşturulur. Hizmet sorumlusu olarak da bilinen hizmet sorumlusu nesnesi, Microsoft Entra Id'nin uygulamanızın kimliğini doğrulamasını sağlar. Kimlik doğrulamasından sonra uygulama Microsoft Entra kiracı kaynaklarına erişebilir.

Hizmet sorumlusu kimlik doğrulaması yapmak için Microsoft Entra uygulamasının uygulama kimliğini ve aşağıdakilerden birini kullanır:

- Sertifika

- Uygulama gizli dizisi

Bu makalede, uygulama kimliği ve uygulama gizli dizisi kullanarak hizmet sorumlusu kimlik doğrulaması açıklanmaktadır.

Not

Gizli anahtarlar yerine sertifikaları kullanarak arka uç hizmetlerinizin güvenliğini sağlamanızı öneririz.

- Gizli anahtarlar veya sertifikalar kullanarak Microsoft Entra Id'den erişim belirteçleri alma hakkında daha fazla bilgi edinin.

- Bir sertifika kullanarak çözümünüzün güvenliğini sağlamak için bu makaledeki yönergeleri tamamlayın ve ardından Hizmet sorumlusu ve sertifika ile Power BI içeriği ekleme başlığında açıklanan adımları izleyin.

Metot

Katıştırılmış analiz için hizmet sorumlusu ve uygulama kimliği kullanmak için aşağıdaki adımları uygulayın. Sonraki bölümlerde bu adımlar ayrıntılı olarak açıklanmaktadır.

Bir Microsoft Entra uygulaması oluşturun.

- Microsoft Entra uygulamanız için bir gizli dizi oluşturun.

- Uygulamanın uygulama kimliğini ve uygulama gizli dizisini alın.

Not

Bu adımlar 1. adımda açıklanmıştır. Microsoft Entra uygulaması oluşturma hakkında daha fazla bilgi için bkz . Microsoft Entra uygulaması oluşturma.

Bir Microsoft Entra güvenlik grubu oluşturun.

Power BI hizmeti yönetici ayarlarını etkinleştirin.

Hizmet sorumlusunu çalışma alanınıza ekleyin.

İçeriğinizi ekleyin.

Önemli

Microsoft Entra uygulaması, bir hizmet sorumlusu için oluşturulduğunda Azure portalında temsilci izinlerini veya uygulama izinlerini yapılandırmanızı gerektirmez. Bir hizmet sorumlusunun Power BI REST API'sine erişmesi için bir Microsoft Entra uygulaması oluşturduğunuzda, izin eklemekten kaçınmanızı öneririz. Bunlar hiçbir zaman kullanılmaz ve sorun gidermesi zor olan hatalara neden olabilir.

1. Adım - Microsoft Entra uygulaması oluşturma

Azure portalından veya PowerShell kullanarak bir Microsoft Entra uygulaması oluşturabilirsiniz:

Azure Portal’ında oturum açın.

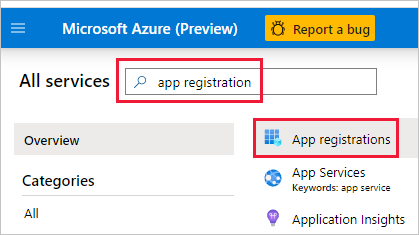

Uygulama kayıtları arayın ve seçin.

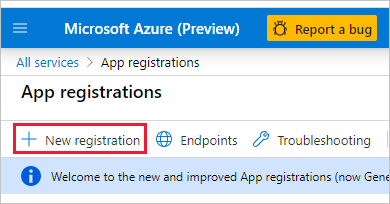

Yeni kayıt öğesini seçin.

Gerekli bilgileri doldurun:

- Ad - Uygulamanız için bir ad girin.

- Desteklenen hesap türleri - Desteklenen hesap türlerini seçin.

- (İsteğe bağlı) Yeniden yönlendirme URI'si - Gerekirse bir URI girin.

Kaydet'i seçin.

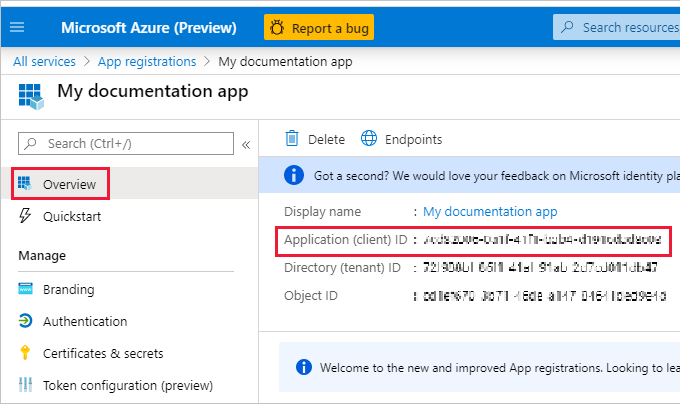

Uygulamanızı kaydettikten sonra, Uygulama Kimliği'ne Genel Bakış sekmesinden ulaşabilirsiniz. Uygulama Kimliğini kopyalayıp daha sonra kullanmak üzere kaydedin.

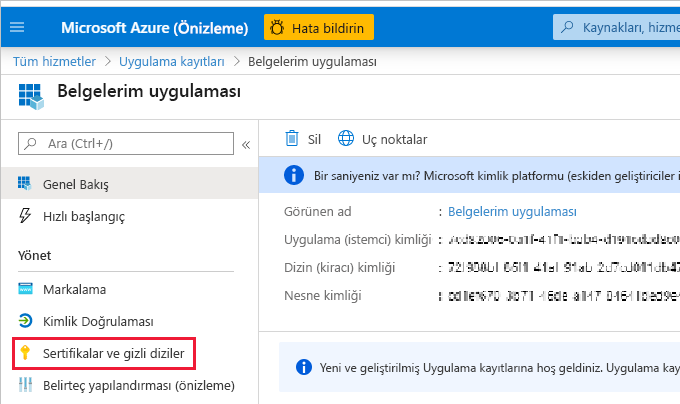

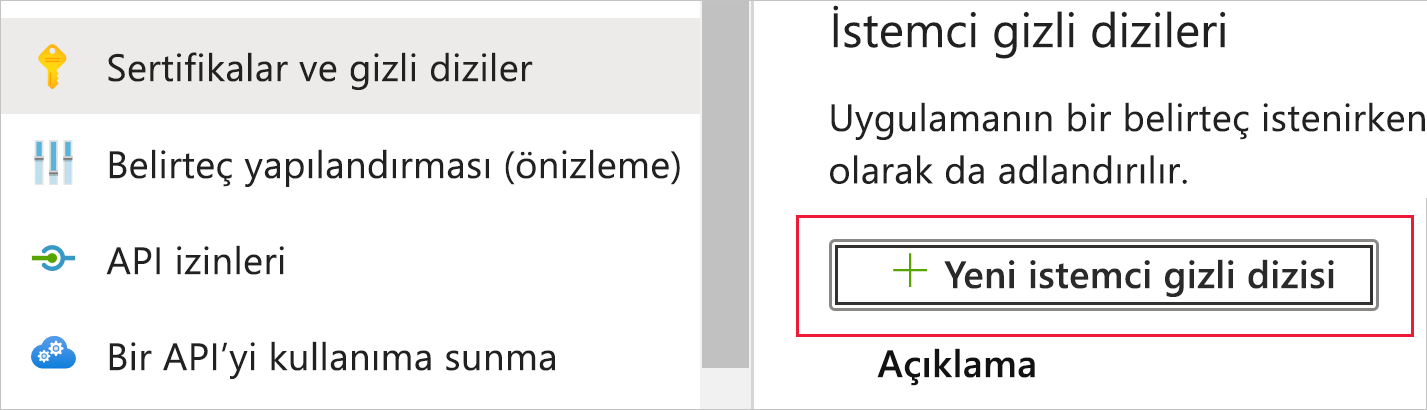

Sertifikalar ve gizli diziler'i seçin.

Yeni gizli anahtar'ı seçin.

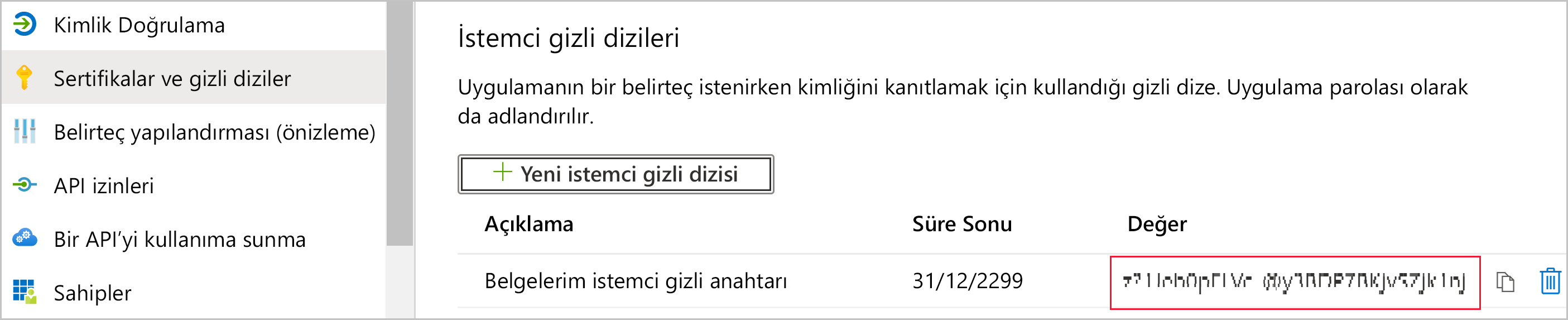

İstemci gizli dizisi ekle penceresinde bir açıklama girin, istemci gizli dizisinin süresinin ne zaman dolmasını istediğinizi belirtin ve Ekle'yi seçin.

Gizli anahtar değerini kopyalayın ve kaydedin.

Not

Bu pencereden ayrıldıktan sonra gizli dizi değeri gizlenir ve yeniden görüntüleyemez veya kopyalayamazsınız.

2. Adım - Microsoft Entra güvenlik grubu oluşturma

Hizmet sorumlunuzun Power BI içeriğinize ve API'lerinize erişimi yoktur. Hizmet sorumlusuna erişim vermek için Microsoft Entra Id'de bir güvenlik grubu oluşturun. Ardından oluşturduğunuz hizmet sorumlusunu bu güvenlik grubuna ekleyin.

Not

Tüm kuruluş için hizmet sorumlusu erişimini etkinleştirmek istiyorsanız bu adımı atlayın.

Microsoft Entra güvenlik grubu oluşturmanın iki yolu vardır:

El ile güvenlik grubu oluşturma

Azure güvenlik grubunu el ile oluşturmak için Temel grup oluşturma başlığındaki yönergeleri izleyin. Şu anda gruba üye eklemeyin.

PowerShell kullanarak güvenlik grubu oluşturma

Aşağıdaki örnek betik yeni bir güvenlik grubu oluşturur. Ayrıca daha önce oluşturduğunuz hizmet sorumlusunu yeni güvenlik grubuna ekler.

- Betiği çalıştırmadan önce değerini yeni uygulamanız için daha önce kaydettiğiniz istemci kimliğiyle değiştirin

<app-client-ID>. - Betiği çalıştırdıktan sonra, betik çıkışında bulabileceğiniz yeni güvenlik grubunun nesne kimliğini not edin.

# Sign in as an admin.

Connect-MgGraph -Scopes "Application.ReadWrite.All"

# Get the service principal that you created earlier.

$servicePrincipal = Get-MgServicePrincipal -Filter "AppId eq '<app-client-ID>'"

# Create an Azure AD security group.

$group = New-MgGroup -DisplayName "securitygroup1" -SecurityEnabled -MailEnabled:$False -MailNickName "notSet"

Write-Host "Object ID of new security group: " $($group.Id)

# Add the service principal to the group.

New-MgGroupMember -GroupId $($group.Id) -DirectoryObjectId $($servicePrincipal.Id)

3. Adım - Power BI hizmeti yönetici ayarlarını etkinleştirme

Bir Microsoft Entra uygulamasının Power BI içeriğine ve API'lerine erişebilmesi için Power BI yöneticisinin aşağıdaki ayarları etkinleştirmesi gerekir:

- Uygulamalara içerik ekleme

- Hizmet sorumlularının Power BI API'leri kullanmasına izin ver

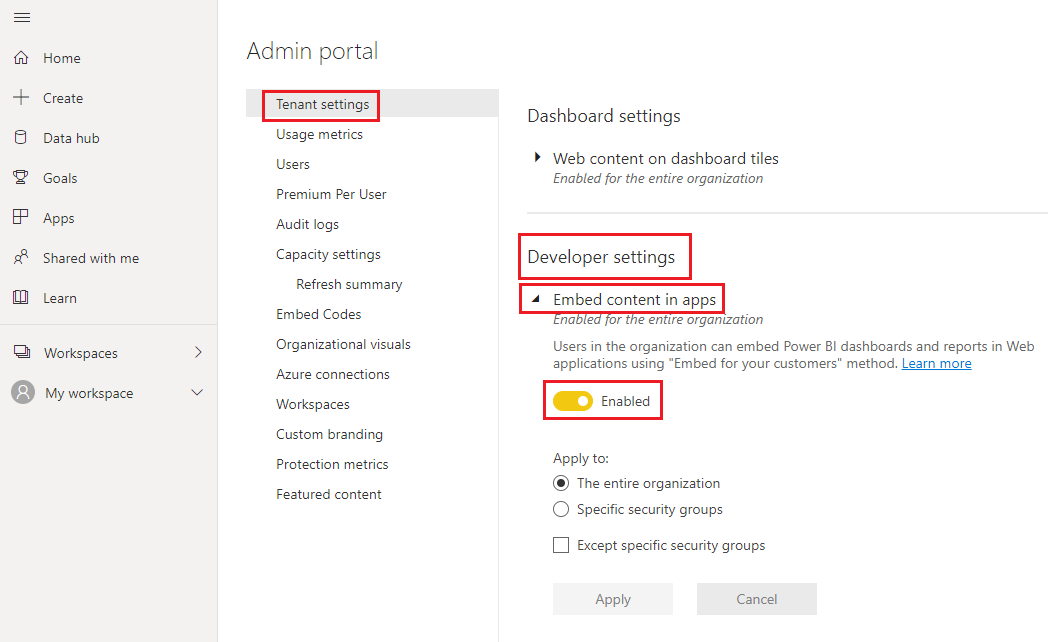

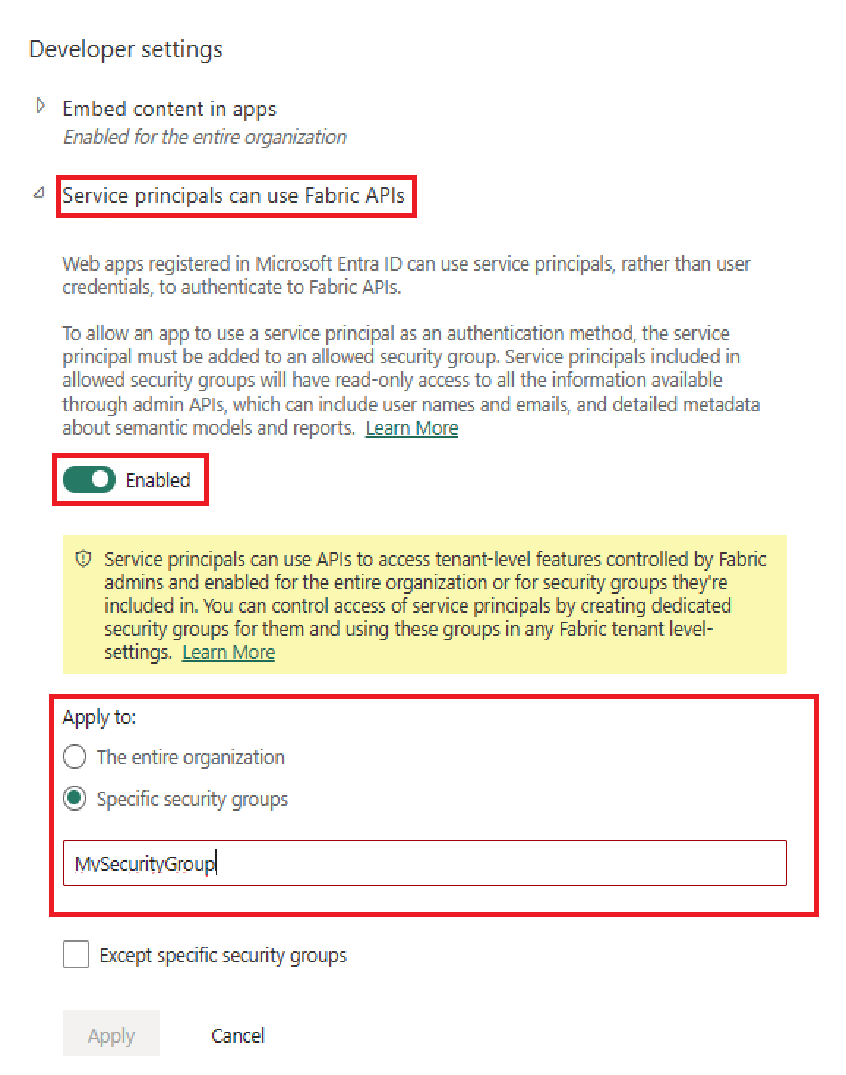

Power BI Yönetici portalında Kiracı ayarları'na gidin ve geliştirici ayarları'na gidin.

Tüm kuruluş için veya Microsoft Entra Id'de oluşturduğunuz belirli bir güvenlik grubu için Uygulamalara içerik ekle'yi etkinleştirin.

Hizmet sorumlularının power BI API'lerini kuruluşun tamamı için veya Microsoft Entra Id'de oluşturduğunuz belirli bir güvenlik grubu için kullanmasına izin ver'i etkinleştirin.

Önemli

Hizmet sorumlularının etkinleştirildiği tüm kiracı ayarlarına erişimi vardır. Yönetici ayarlarınıza bağlı olarak bu, belirli güvenlik gruplarını veya kuruluşun tamamını içerir.

Hizmet sorumlusu erişimini belirli kiracı ayarlarıyla kısıtlamak için yalnızca belirli güvenlik gruplarına erişime izin verin. Alternatif olarak, hizmet sorumluları için ayrılmış bir güvenlik grubu oluşturabilir ve bunu istenen kiracı ayarlarından hariç tutabilirsiniz.

4. Adım - Hizmet sorumlusunu çalışma alanınıza ekleme

Microsoft Entra uygulamanız Power BI raporlarınıza, panolarınıza ve anlam modellerinize yalnızca Power BI çalışma alanınıza üye veya yönetici olarak eriştiğinde erişebilir. Uygulamanın hizmet sorumlusunu veya güvenlik grubunu çalışma alanınıza ekleyerek bu erişimi sağlarsınız.

Çalışma alanınıza hizmet sorumlusu veya güvenlik grubu eklemenin üç yolu vardır:

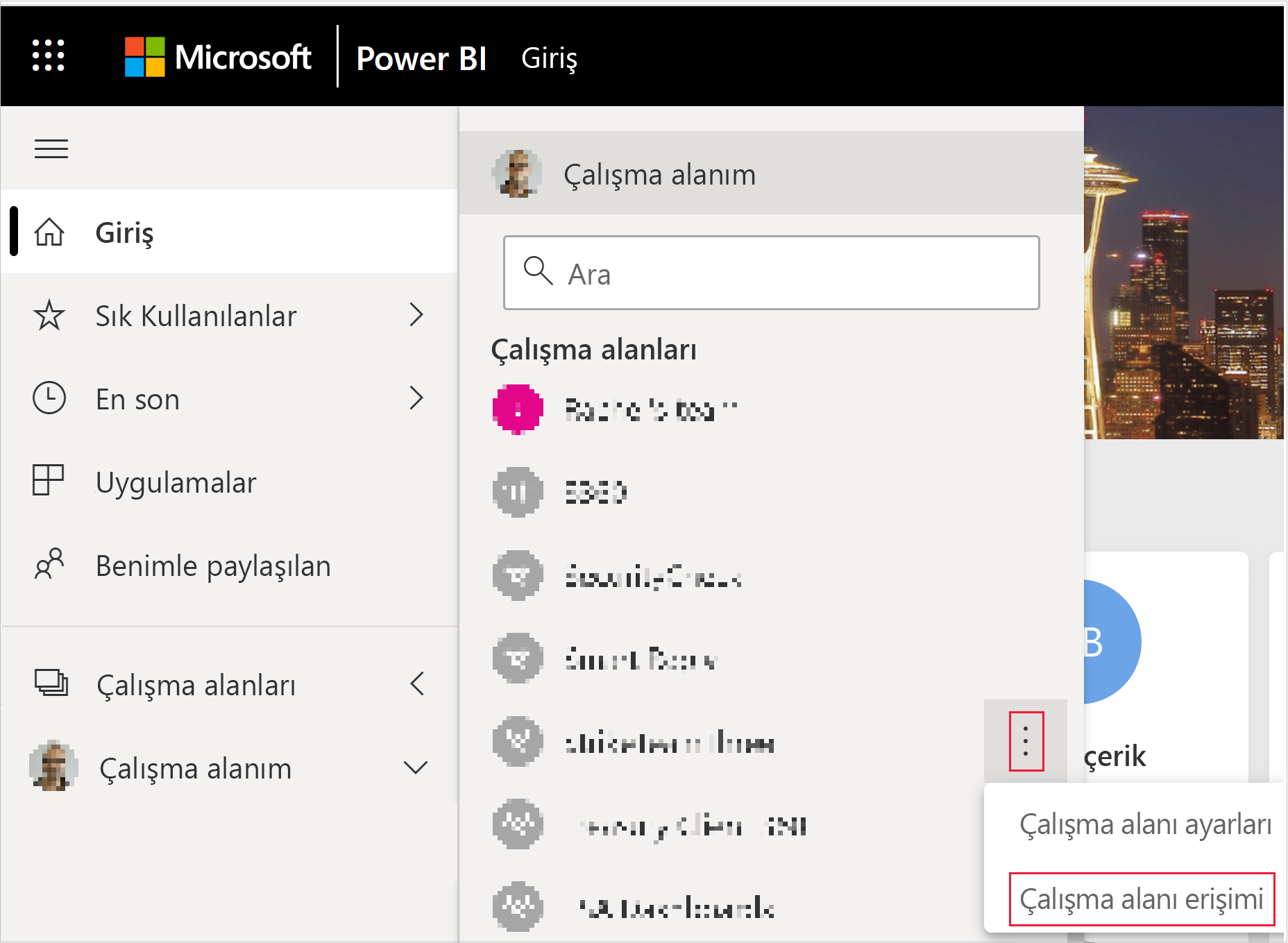

El ile hizmet sorumlusu veya güvenlik grubu ekleme

Power BI hizmeti, erişimini etkinleştirmek istediğiniz çalışma alanına kaydırın. Diğer menüsünde Çalışma alanı erişimi'ni seçin.

Erişim bölmesindeki Yönetici, üye veya katkıda bulunan ekle'nin altında aşağıdakilerden birini ekleyin:

- Hizmet sorumlunuz. Hizmet sorumlunuzun adı, Microsoft Entra uygulamanızın genel bakış sekmesinde göründüğü gibi Microsoft Entra uygulamanızın Görünen adıdır.

- Hizmet sorumlunuzu içeren güvenlik grubu.

Açılan menüde Üye veya Yönetici'yi seçin.

Ekle'yi seçin.

PowerShell kullanarak hizmet sorumlusu veya güvenlik grubu ekleme

Aşağıdaki bölümlerde, Power BI çalışma alanına üye olarak hizmet sorumlusu ve güvenlik grubu eklemek için örnek PowerShell betikleri sağlanır.

PowerShell kullanarak hizmet sorumlusunu çalışma alanı üyesi olarak ekleme

Aşağıdaki betik, çalışma alanı üyesi olarak bir hizmet sorumlusu ekler. Betiği çalıştırmadan önce:

- değerini, yeni hizmet sorumlunuz için daha önce kaydettiğiniz nesne kimliğiyle değiştirin

<service-principal-object-ID>. - değerini, hizmet sorumlusuna erişim vermek istediğiniz çalışma alanının adıyla değiştirin

<workspace-name>.

# Sign in to Power BI.

Login-PowerBI

# Set up the service principal ID.

$SPObjectID = "<service-principal-object-ID>"

# Get the workspace.

$pbiWorkspace = Get-PowerBIWorkspace -Filter "name eq '<workspace-name>'"

# Add the service principal to the workspace.

Add-PowerBIWorkspaceUser -Id $($pbiWorkspace.Id) -AccessRight Member -PrincipalType App -Identifier $($SPObjectID)

PowerShell kullanarak güvenlik grubunu çalışma alanı üyesi olarak ekleme

Aşağıdaki betik, çalışma alanı üyesi olarak bir güvenlik grubu ekler. Betiği çalıştırmadan önce:

- değerini, yeni güvenlik grubunuz için daha önce kaydettiğiniz nesne kimliğiyle değiştirin

<security-group-object-ID>. - öğesini, güvenlik grubuna erişim vermek istediğiniz çalışma alanının adıyla değiştirin

<workspace-name>.

# Sign in to Power BI.

Login-PowerBI

# Set up the security group object ID.

$SGObjectID = "<security-group-object-ID>"

# Get the workspace.

$pbiWorkspace = Get-PowerBIWorkspace -Filter "name eq '<workspace-name>'"

# Add the security group to the workspace.

Add-PowerBIWorkspaceUser -Id $($pbiWorkspace.Id) -AccessRight Member -PrincipalType Group -Identifier $($SGObjectID)

5. Adım - İçeriğinizi ekleme

İçeriğinizi örnek bir uygulamaya veya kendi uygulamanıza ekleyebilirsiniz.

İçeriğiniz eklendiğinde üretim aşamasına geçmeye hazırsınız demektir.

Not

Sertifika kullanarak içeriğinizin güvenliğini sağlamak için Hizmet sorumlusu ve sertifika ile Power BI içeriği ekleme başlığında açıklanan adımları izleyin.

Dikkat edilecekler ve sınırlamalar

- Hizmet sorumlusu kullanılırken Çalışma Alanım desteklenmiyor.

- Üretime geçerken kapasite gereklidir.

- Hizmet sorumlusu kullanarak Power BI portalında oturum açamazsınız.

- Power BI Yönetici portalındaki geliştirici ayarlarında hizmet sorumlusunu etkinleştirmek için Power BI yönetici hakları gereklidir.

- Kuruluşunuz için ekleme uygulamaları hizmet sorumlusunu kullanamaz.

- Veri akışları yönetimi desteklenmez.

- Tüm salt okunur API'ler hizmet sorumlusu tarafından desteklenmez. Salt okunur yönetici API'leri için hizmet sorumlusu desteğini etkinleştirmek için kiracınızdaki Power BI hizmeti yönetici ayarlarını etkinleştirin. Daha fazla bilgi için bkz . Salt okunur yönetici API'leri için hizmet sorumlusu kimlik doğrulamasını etkinleştirme.

- Hizmet sorumlusunu bir Azure Analysis Services veri kaynağıyla kullandığınızda, hizmet sorumlusunun kendisinin Azure Analysis Services örnek izinlerine sahip olması gerekir. Bu amaçla hizmet sorumlusunu içeren bir güvenlik grubu kullanmak işe yaramaz.