Hassas iş verilerini tanımlama ve koruma

Sıfır Güven benimseme kılavuzunun bir parçası olarak, bu makalede en kritik veri varlıklarınızı korumaya yönelik iş senaryosu açıklanmaktadır. Bu senaryo, hassas iş verilerini tanımlamaya ve korumaya odaklanır.

Dijital dönüşüm, kuruluşların artan veri hacimleriyle başa çıkmasına neden oldu. Ancak iş ortakları, satıcılar ve müşteriler gibi dış işbirlikçiler bu paylaşılan verilerin çoğuna şirket ağı dışından erişmektedir. Bu değişiklik, özellikle hibrit iş gücü ve bulut geçişlerinin yaygınlaşması, artan siber tehditler, gelişen güvenlik ve verilerin nasıl yönetildiği ve korunduğuna ilişkin değişen mevzuat gereksinimlerini göz önünde bulundurduğunuzda karmaşık bir veri ortamı oluşturmuştur.

Karma iş modelleriyle, şirket varlıkları ve veriler hareket halindedir. Kuruluşunuzun cihazlarda, uygulamalarda ve iş ortaklarında verilerin depolandığı ve aktarıldığı her yeri denetlemesi gerekir. Ancak, modern güvenlik için artık geleneksel ağ koruma denetimlerine güvenemezsiniz.

| Ağ denetimleriyle geleneksel veri koruması | Sıfır Güven ile modern veri koruması |

|---|---|

| Geleneksel ağlarda ağ çevre denetimi, veri duyarlılığını değil kritik veri erişimini yönetir. Genellikle hassas verilere el ile etiketler uygularsınız ve bu da tutarsız veri sınıflandırmasına neden olabilir. | Sıfır Güven modeli, veri erişim isteklerine güçlü kimlik doğrulaması uygular, her kimliği doğrulamak için ilkeler kullanır ve kimliklerin uygulamalara ve verilere erişimi olmasını sağlar. Sıfır Güven modeli, hassas verileri tanımlamayı ve veri kaybı önleme (DLP) dahil olmak üzere sınıflandırma ve koruma uygulamayı içerir. Sıfır Güven, denetimli ortamınızdan çıktıktan sonra bile verilerinizi koruyan savunmalar içerir. Ayrıca, iç riski azaltmak için uyarlamalı koruma içerir. Bu korumalara ek olarak, Sıfır Güven bir veri ihlalinin kapsamını önlemek ve sınırlamak için sürekli izleme ve tehdit koruması içerir. |

Aşağıdaki diyagramda, soldaki ağ denetimleriyle (sınırlı bilinen konumlardan) geleneksel korumadan, kullanıcıların ve cihazların nerede bulunduğuna bakılmaksızın korumanın uygulandığı sağda Sıfır Güven (bilinmeyen konumlara) sahip modern korumaya geçiş gösterilmektedir.

Bu makaledeki kılavuzda, hassas verileri tanımlama ve koruma stratejinizi kullanmaya başlama ve bu stratejide ilerleme adımları verilmiştir. Kuruluşunuz verileri koruyan düzenlemelere tabiyse, bu makalede öğrendiklerinizi düzenlenen verileri korumaya nasıl uygulayacağınızı öğrenmek için bu serideki Mevzuat ve uyumluluk gereksinimlerini karşılama makalesini kullanın.

İş liderleri hassas verileri koruma hakkında nasıl düşünür?

Herhangi bir teknik çalışmaya başlamadan önce, iş verilerini korumaya yatırım yapmanın farklı motivasyonlarını anlamak önemlidir çünkü bunlar stratejiyi, hedefleri ve başarıya yönelik önlemleri bilgilendirmeye yardımcı olur.

Aşağıdaki tabloda, kuruluş genelindeki iş liderlerinin Sıfır Güven tabanlı veri korumasına yatırım yapma nedenleri sağlanır.

| Role | Hassas verilerin korunması neden önemlidir? |

|---|---|

| İcra Kurulu Başkanı (CEO) | Fikri mülkiyet, birçok kuruluşun iş modellerinin omurgasını oluşturur. Yetkili taraflarla sorunsuz işbirliğine olanak sağlarken sızmasını önlemek işletme için çok önemlidir. Müşterilerin kişisel bilgileriyle (PII) ilgilenen kuruluşlarda sızıntı riski yalnızca finansal cezalarla değil, aynı zamanda şirketin itibarına da zarar verebilir. Son olarak, hassas iş konuşmaları (birleşmeler ve satın almalar, iş yeniden yapılandırma, strateji ve yasal konular gibi) sızdırılırsa bir kuruluşa ciddi zarar verebilir. |

| Pazarlama Müdürü (CMO) | Ürün planlaması, mesajlaşma, markalama ve yaklaşan ürün duyuruları, etkiyi en üst düzeye çıkarmak için doğru zamanda ve doğru şekilde yayınlanmalıdır. Zamansız sızıntı, yatırım getirilerini azaltabilir ve rakipleri gelecek planlara düşürebilir. |

| Enformasyon Müdürü (CIO) | Bilgilerin korunmasına yönelik geleneksel yaklaşımlar bu bilgilere erişimi sınırlamaya dayanırken, hassas verilerin modern teknolojileri kullanarak yeterince korunması, gerektiğinde risk artırmadan dış taraflarla daha esnek bir işbirliği sağlar. BT departmanlarınız, üretkenliği sağlamak ve riski en aza indirmek için görevlerini yerine getirebilir. |

| Bilgi Güvenliği Müdürü (CISO) | Bu rolün birincil işlevi olarak, hassas iş verilerinin güvenliğini sağlamak bilgi güvenliğinin ayrılmaz bir parçasıdır. Bu sonuç, kuruluşun daha büyük siber güvenlik stratejisini doğrudan etkiler. Gelişmiş güvenlik teknolojisi ve araçları, verileri izleme ve sızıntı ve kaybı önleme olanağı sağlar. |

| Teknoloji Müdürü (CTO) | Fikri mülkiyet, başarılı bir işletmeyi başarısız bir işletmeden ayırt edebilir. Bu verilerin aşırı paylaşıma, yetkisiz erişime ve hırsızlığa karşı korunması, kuruluşun gelecekteki büyümesini sağlamak için kilit öneme sahiptir. |

| Operasyon Direktörü (COO) | operasyon verileri, yordamlar ve üretim planları, bir kuruluş için önemli bir stratejik avantajdır. Bu planlar, rakipler tarafından sömürülebilecek stratejik güvenlik açıklarını da ortaya koyabilir. Bu verilerin hırsızlıktan, aşırı paylaşımdan ve kötüye kullanımdan korunması, işletmenin başarısının devam etmesi için kritik önem taşır. |

| Finans Müdürü (CFO) | Kamuya açık ticari şirketler, belirli finansal verileri kamuya açık hale getirilmeden önce koruma görevine sahiptir. Diğer finansal veriler planları ve stratejik güçlü yanları veya zayıflıkları ortaya koyabilir. Bu verilerin hem mevcut düzenlemelere uyumluluğu sağlamak hem de stratejik avantajları korumak için korunması gerekir. |

| Uyumluluk Direktörü (CCO) | Dünya genelindeki düzenlemeler, müşterilerin veya çalışanların ve diğer hassas verilerin PII'lerinin korunmasını zorunlu kılınmaktadır. CCO, kuruluşun bu tür düzenlemelere uymasını sağlamakla sorumludur. Kapsamlı bir bilgi koruma stratejisi, bu hedefe ulaşmanın anahtarıdır. |

| Gizlilik Sorumlusu (CPO) | CPO genellikle kişisel verilerin korunmasından sorumludur. Büyük miktarlarda müşteri kişisel verileriyle ilgilenen kuruluşlarda ve katı gizlilik düzenlemelerine sahip bölgelerde faaliyet gösteren kuruluşlarda hassas verilerin korunamaması ciddi para cezalarına neden olabilir. Bu kuruluşlar da sonuç olarak müşteri güvenini kaybetme riskiyle karşı karşıyadır. GPO'lar ayrıca kişisel verilerin kuruluş içinde ve iş ortaklarıyla yanlış paylaşılmasını da içerebilen müşteri sözleşmelerini veya yasalarını ihlal eden yollarla kötüye kullanılmasını önlemelidir. |

Kritik iş verilerini korumaya yönelik benimseme döngüsü

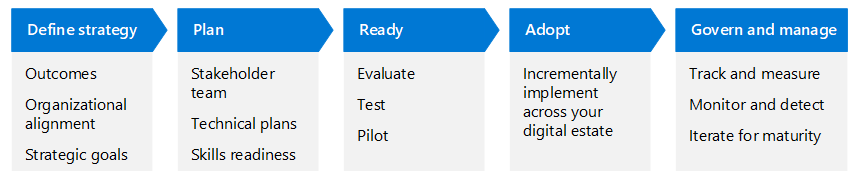

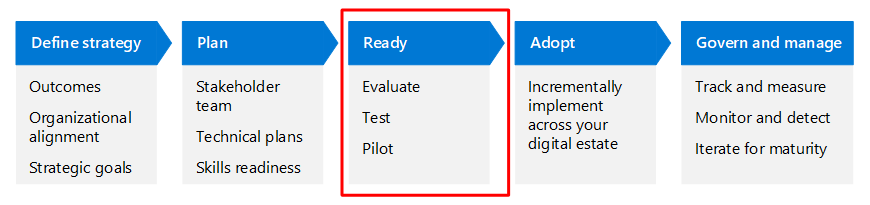

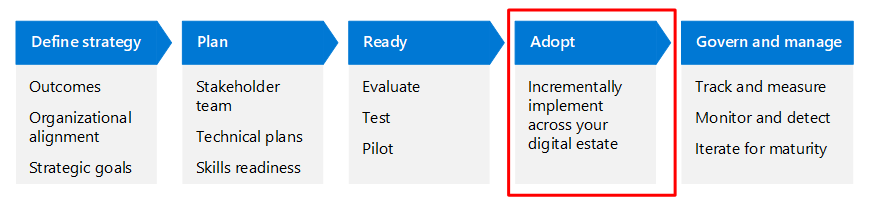

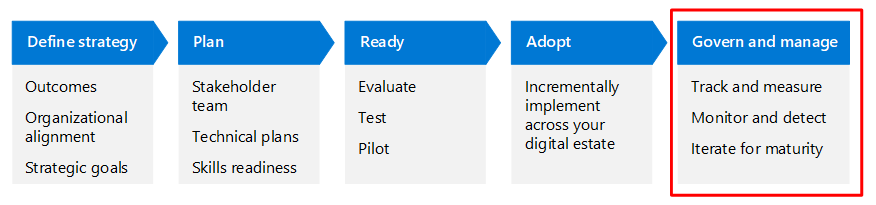

Bu makale, Azure için Bulut Benimseme Çerçevesi (Strateji tanımlama, Planlama, Hazır, Benimseme ve Yönetme ve yönetme) aynı yaşam döngüsü aşamalarını kullanarak bu iş senaryosunda yol gösterir ancak Sıfır Güven için uyarlanmıştır.

Aşağıdaki tablo, çizimin erişilebilir bir sürümüdür.

| Strateji tanımlama | Planlama | Hazır | Benimseme | yönet ve yönet |

|---|---|---|---|---|

| Sonuç -ları Kuruluş hizalaması Stratejik hedefler |

Paydaş ekibi Teknik planlar Beceri açısından hazır olma durumu |

Değerlendirmek Test Pilot |

Dijital varlığınız genelinde artımlı olarak uygulama | İzleme ve ölçme İzleme ve algılama Vade için yineleme |

Sıfır Güven benimseme çerçevesine genel bakış bölümünde Sıfır Güven benimseme döngüsü hakkında daha fazla bilgi edinin.

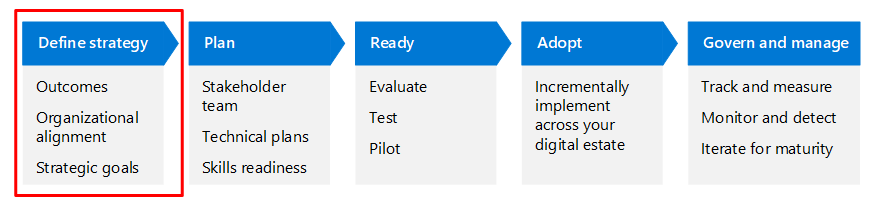

Strateji aşamasını tanımlama

Strateji tanımlama aşaması, çabalarımızı tanımlamak ve resmileştirmek için kritik öneme sahiptir ve "Neden?" bu senaryoya göre. Bu aşamada senaryoyu iş, BT, operasyonel ve stratejik perspektifler aracılığıyla anlayabilirsiniz. Güvenliğin artımlı ve yinelemeli bir yolculuk olduğunu anlayarak senaryoda başarının ölçülecek sonuçlarını tanımlarsınız.

Bu makalede birçok kuruluşla ilgili motivasyonlar ve sonuçlar önerilmektedir. Kuruluşunuz için benzersiz gereksinimlerinize göre stratejiyi güçlendirmek için bu önerileri kullanın.

Veri koruma motivasyonları

Hassas iş verilerini tanımlama ve koruma motivasyonları basittir, ancak kuruluşunuzun farklı bölümleri bu işi yapmak için farklı teşviklere sahiptir. Aşağıdaki tabloda bu motivasyonların bazıları özetlemektedir.

| Alan | Motivasyonlar |

|---|---|

| İş gereksinimleri | Özellikle iş ortaklarıyla paylaşıldığında hassas iş verilerini korumak için. |

| BT gereksinimleri | Dijital varlık genelinde tutarlı bir şekilde uygulanabilen standartlaştırılmış bir veri sınıflandırma şeması. |

| operasyonel ihtiyaçlar | Mümkün olduğunda otomasyonu kullanarak veri korumayı tutarlı ve standart bir şekilde uygulayın. |

| Stratejik ihtiyaçlar | Bir insider'ın neden olabileceği hasarı (kasıtlı veya kasıtsız olarak) veya ortama erişim kazanan kötü bir aktör tarafından azaltın. |

Mevzuat gereksinimlerini karşılamanın bazı kuruluşlar için birincil motivasyon olabileceğini unutmayın. Bu sizin için geçerliyse, bunu kuruluş stratejinize ekleyin ve bu iş senaryoyu bu serideki Mevzuat ve uyumluluk gereksinimlerini karşılayın makalesiyle birlikte kullanın.

Veri koruma sonuçları

Verilerinize "asla güvenme, her zaman doğrulama" Sıfır Güven genel hedefini uygulamak ortamınıza önemli bir koruma katmanı ekler. Kullanıcılarınız da dahil olmak üzere ilgili tüm ekipler için doğru koruma ve kullanılabilirlik dengesini elde edebilmeniz için elde etmek istediğiniz sonuçlar konusunda net olmak önemlidir. Aşağıdaki tabloda önerilen hedefler ve sonuçlar sağlanmaktadır.

| Hedefleme | Sonuç |

|---|---|

| Üretkenlik | Kullanıcılar iş verileri oluşturmak için kolayca işbirliği yapabilir veya iş verilerini kullanarak iş işlevlerini gerçekleştirebilir. |

| erişimi Kasa | Verilere ve uygulamalara erişim uygun düzeyde güvenlik altına alınır. Yüksek düzeyde hassas veriler daha katı korumalar gerektirir, ancak bu korumalar bu verilere katkıda bulunması veya verileri kullanması beklenen kullanıcılara yük oluşturmamalıdır. Hassas iş verileri, bu verileri kullanmaya ihtiyacı olanlar ile sınırlıdır ve kullanıcıların bu verileri hedeflenen kullanım grubu dışında paylaşmasını veya çoğaltmasını sınırlamak veya caydırmak için denetimler yerleştirdiniz. |

| Destek son kullanıcıları | Verilerin güvenliğini sağlama denetimleri genel Sıfır Güven mimarisiyle tümleştirilmiş. Bu denetimler çoklu oturum açma, çok faktörlü kimlik doğrulaması (MFA) ve Microsoft Entra Koşullu Erişim'i içerir, böylece kullanıcılar kimlik doğrulaması ve yetkilendirme istekleriyle sürekli olarak zorlanmıyor. Kullanıcılar verileri güvenli bir şekilde sınıflandırma ve paylaşma hakkında eğitim alır. Kullanıcılar önemli verilerinin denetimini alabilir ve gerektiğinde erişimi iptal edebilir veya bilgilerin paylaşıldıktan sonra kullanımını izleyebilir. Veri koruma ilkeleri, kullanıcıların yükünü hafifletmek için mümkün olduğunda otomatikleştirilir. |

| Güvenliği artırma | Dijital varlıklar genelinde veri korumasının eklenmesi, bu kritik iş varlıklarını korur ve veri ihlalinden kaynaklanan olası zararı azaltmaya yardımcı olur. Veri korumaları, mevcut veya eski çalışanlar ve iş ortaklarının kasıtlı, kasıtsız veya ihmalkar veri ihlallerine karşı koruma önlemlerini içerir. |

| BT'ye güç verme | BT ekibiniz, hassas iş verileri olarak nitelenen verileri net bir şekilde anlayarak güçlendirildi. Hem planları uygulamak hem de durumu ve başarıyı izlemek için teknoloji araçları ve özellikleriyle uyumlu hale getirmek için iyi gerekçeli bir şemaya sahiptirler. |

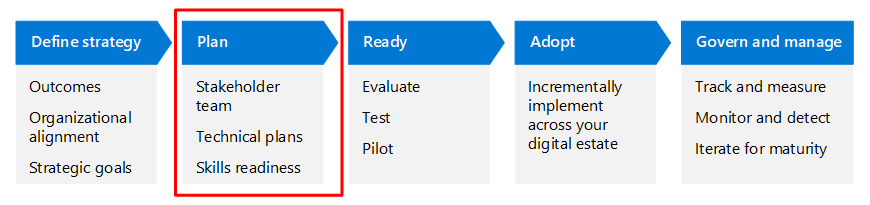

Plan aşaması

Benimseme planları, Sıfır Güven stratejisinin ilkelerini eyleme dönüştürülebilir bir plana dönüştürür. Kolektif ekipleriniz, teknik çalışmalarını yönlendirmek ve bunları kuruluşunuzun iş stratejisiyle uyumlu hale getirmek için benimseme planını kullanabilir.

Tanımladığınız motivasyonlar ve sonuçlar, iş liderleriniz ve ekiplerinizle birlikte "Neden?" ve stratejiniz için Kuzey Yıldızı olun. Ardından, hedeflere ulaşmak için teknik planlama geliyor.

Hassas iş verilerini tanımlamak ve korumak için teknik benimseme şunları içerir:

- Dijital varlığınız genelinde hassas verileri bulma ve tanımlama.

- DLP de dahil olmak üzere bir sınıflandırma ve koruma şeması oluşturma.

- Microsoft 365'teki verilerden başlayıp korumayı şirket içi depolardaki tüm SaaS uygulamalarına, bulut altyapınıza ve verilere genişleterek dijital varlığınızda şemayı dağıtın. SaaS uygulamaları, Microsoft 365 aboneliğinizin dışında olan ancak Microsoft Entra kiracınızla tümleştirilmiş uygulamalardır.

Hassas iş verilerinizi korumak için aşağıdakiler dahil olmak üzere birkaç ilgili etkinlik de vardır:

- Ağ iletişimi şifreleniyor.

- Hassas verilerin paylaşıldığı Teams ve projelere dış erişimi yönetme.

- Microsoft Teams'de son derece hassas iş verileri içeren ve nadir olması gereken projeler için ayrılmış ve yalıtılmış ekipleri ayarlama ve kullanma. Çoğu kuruluş bu düzeyde veri güvenliği ve yalıtımı gerektirmez.

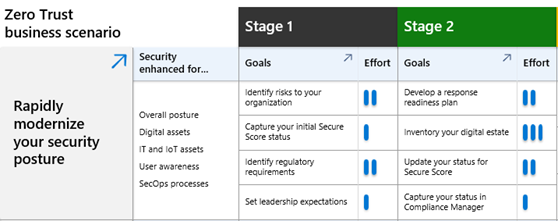

Birçok kuruluş, aşağıdaki tabloda özetlenen bu dağıtım hedeflerine dört aşamalı bir yaklaşım benimseyebilir.

| Aşama 1 | 2. Aşama | 3. Aşama | 4. Aşama |

|---|---|---|---|

| Hassas iş verilerini bulma ve tanımlama Tasdiksiz SaaS uygulamalarını keşfedin Ağ iletişimlerini şifreleme |

Sınıflandırma şeması geliştirme ve test edin Microsoft 365 genelinde verilere etiket uygulama Temel DLP ilkelerini tanıtma İş ortaklarıyla şirket içinde ve dışında veri paylaşmak için güvenli Microsoft Teams'i ayarlama |

Belirli etiketlere koruma ekleme (şifreleme ve diğer koruma ayarları) Office uygulaması ve hizmetlerde otomatik ve önerilen etiketlemeyi tanıtma DLP ilkelerini Microsoft 365 hizmetleri genelinde genişletme Önemli insider risk yönetimi ilkelerini uygulama |

DLP de dahil olmak üzere SaaS uygulamalarındaki verilere etiketleri ve korumayı genişletme Otomatik sınıflandırmayı tüm hizmetlere genişletme Şirket içi depolarda bekleyen verilere etiketleri ve korumayı genişletme Bulut altyapınızdaki kuruluş verilerini koruma |

Bu aşamalı yaklaşım kuruluşunuzda işe yararsa şunları kullanabilirsiniz:

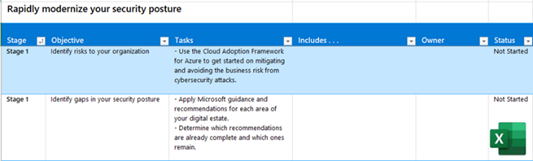

bu indirilebilir PowerPoint slayt destesi , iş liderleri ve diğer paydaşlar için bu aşamalarda ve hedeflerde ilerleme durumunuzu sunmak ve izlemek için. İşte bu iş senaryosunun slaydı.

Sahip atamak ve bu aşamalar, hedefler ve görevleri için ilerleme durumunuzu izlemek için bu Excel çalışma kitabı . İşte bu iş senaryosunun çalışma sayfası.

Kuruluşunuzu anlama

Teknik uygulama için önerilen bu aşamalı yaklaşım, kuruluşunuzu anlama alıştırmasına bağlam sağlamaya yardımcı olabilir. Her kuruluşun hassas iş verilerini korumaya yönelik gereksinimleri ve verilerin bileşimi ve hacmi farklıdır.

Her iş senaryosu için Sıfır Güven benimseme yaşam döngüsünün temel bir adımı envanteri almayı içerir. Bu iş senaryosunda kuruluşunuzun verilerinin envanterini alırsınız.

Aşağıdaki eylemler geçerlidir:

Verilerinizin envanterini belirleyin.

İlk olarak, tüm verilerinizin bulunduğu yeri stoklayabilirsiniz. Bu, uygulamaları ve depoları verilerinizle listelemek kadar basit olabilir. Duyarlılık etiketleme gibi teknolojiler dağıtıldıktan sonra hassas verilerin depolandığı diğer konumları keşfedebilirsiniz. Bu konumlar bazen koyu veya gri BT olarak adlandırılır.

Envantere almayı planladığınız verilerin (birim) ne kadar olduğunu tahmin etmek de yararlıdır. Önerilen teknik süreç boyunca, iş verilerini bulmak ve tanımlamak için araç kümesini kullanırsınız. Sahip olduğunuz veri türlerini ve bu verilerin hizmetler ve bulut uygulamaları genelinde nerede bulunduğunu öğreneceksiniz. Bu sayede verilerin duyarlılığını, bulunduğu konumların açığa çıkarma düzeyiyle ilişkilendirebilirsiniz.

Örneğin Bulut için Microsoft Defender Uygulamaları, farkında olmadığınız SaaS uygulamalarını belirlemenize yardımcı olur. Hassas verilerinizin bulunduğu yeri bulma işi, teknik uygulamanın 1. aşamasında başlar ve dört aşamanın tamamında basamaklar oluşturur.

Öncelikleri temel alarak hedefleri ve artımlı benimseme planını belgele.

Önerilen dört aşama artımlı benimseme planını temsil eden bir aşamadır. Bu planı kuruluşunuzun önceliklerine ve dijital varlıklarınızın bileşimine göre ayarlayın. Bu çalışmayı tamamlamak için zaman çizelgesi kilometre taşlarını veya yükümlülüklerini dikkate almayı unutmayın.

Bölümlenmiş koruma gerektiren tüm veri kümelerinin veya ayrılmış projelerin envanteri (örneğin, belirsiz veya özel projeler).

Her kuruluş bölmeli koruma gerektirmez.

Kurumsal planlama ve hizalama

Hassas iş verilerinin korunmasıyla ilgili teknik çalışmalar, çakışan birkaç alanı ve rolü aşıyor:

- Veri

- Uygulamalar

- Uç Noktalar

- Ağ

- Kimlikler

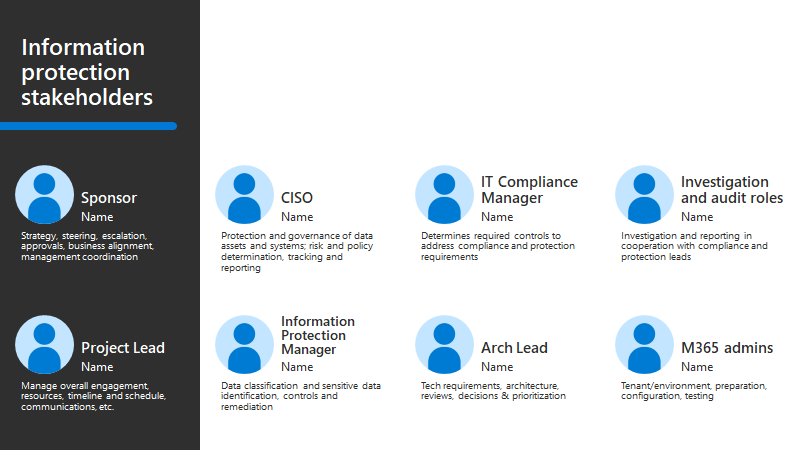

Bu tablo, sonuçları belirlemek ve yönlendirmek için bir sponsorluk programı ve proje yönetimi hiyerarşisi oluştururken önerilen rolleri özetler.

| Program liderleri ve teknik sahipler | Hesap verilebilirlik |

|---|---|

| CISO, CIO veya Veri Güvenliği Direktörü | Yönetici sponsorluğu |

| Veri Güvenliği'nden program lideri | Sonuçları ve ekipler arası işbirliğini yönlendirme |

| Güvenlik Mimarı | Özellikle şifreleme, anahtar yönetimi ve diğer temel teknolojiler hakkında yapılandırma ve standartlar hakkında öneride bulun |

| Uyumluluk Memurları | Uyumluluk gereksinimlerini ve risklerini belirli denetimlerle ve kullanılabilir teknolojilerle eşleme |

| Microsoft 365 Yönetici | OneDrive ve Korumalı Klasörler için Microsoft 365 kiracınızda değişiklikleri uygulama |

| Uygulama Sahipleri | Kritik iş varlıklarını tanımlama ve uygulamaların etiketli, korumalı ve şifrelenmiş verilerle uyumluluğunu sağlama |

| Veri Güvenliği Yönetici | Yapılandırma değişikliklerini uygulama |

| BT Yönetici | Standartları ve ilke belgelerini güncelleştirme |

| Güvenlik İdaresi ve/veya BT Yönetici | Uyumluluğu sağlamak için izleme |

| Kullanıcı Eğitimi Ekibi | Kullanıcılara yönelik yönergelerin ilke güncelleştirmelerini yansıtdığından emin olun ve etiketleme taksonomisinin kullanıcı kabulü hakkında içgörüler sağlayın |

Bu benimseme içeriğine yönelik PowerPoint kaynak destesi, kendi kuruluşunuz için özelleştirebileceğiniz paydaş görünümünü içeren aşağıdaki slaydı içerir.

Teknik planlama ve beceri hazırlığı

Teknik çalışmaya başlamadan önce, Microsoft özellikleri, birlikte nasıl çalıştıklarını ve bu işe yaklaşmak için en iyi yöntemleri öğrenmenizi önerir. Aşağıdaki tabloda, ekiplerinizin beceri kazanmasına yardımcı olacak çeşitli kaynaklar yer almaktadır.

| Kaynak | Açıklama |

|---|---|

| Dağıtım Hızlandırma Kılavuzu-Bilgi Koruması ve Veri Kaybı Önleme | Microsoft Müşteri Katılımı ekiplerinden en iyi yöntemleri öğrenin. Bu kılavuz, kuruluşların bu benimseme kılavuzunda önerilen aşamalarla uyumlu bir gezinme, yürüme, çalıştırma modeli aracılığıyla olgunluk elde etmelerini sağlar. |

RaMP denetim listesi: Veri koruma  |

Proje katılımcıları da dahil olmak üzere önerilen çalışmayı listelemek ve önceliklendirmek için başka bir kaynak. |

| Microsoft Purview Veri Kaybı Önleme giriş (başlangıç) | Bu kaynakta Microsoft Purview Bilgi Koruması'da DLP hakkında bilgi ediniyorsunuz. |

Microsoft Purview Microsoft Learn modülünde bilgi koruma ve veri yaşam döngüsü yönetimine giriş modülü simgesi. (Ara) |

Microsoft 365 bilgi koruma ve veri yaşam döngüsü yönetimi çözümlerinin, yaşam döngüsü boyunca (nerede yaşıyor ve nereye giderse gitsin) verilerinizi korumanıza ve yönetmenize nasıl yardımcı olduğunu öğrenin. |

Microsoft Sertifikalı: Information Protection Yönetici istrator Associate sertifikası için Certifications-Icon |

Sertifikalı Bilgi Koruması Yönetici istrator Associate olmak için önerilen öğrenme yolları. |

Aşama 1

1. Aşama dağıtım hedefleri, verilerinizin envanterini alma sürecini içerir. Bu, kuruluşunuzun verileri depolamak, işlemek ve paylaşmak için kullandığı tasdik edilmemiş SaaS uygulamalarını tanımlamayı içerir. Bu tasdik edilmemiş uygulamaları uygulama yönetimi sürecinize getirebilir ve korumalar uygulayabilir veya iş verilerinizin bu uygulamalarla kullanılmasını engelleyebilirsiniz.

Hassas iş verilerini bulma ve tanımlama

Microsoft 365'ten başlayarak, korunması gereken hassas bilgileri tanımlamak için kullandığınız birincil araçlardan bazıları hassas bilgi türleri (STS) ve eğitilebilir sınıflandırıcılar ve parmak izleri gibi diğer sınıflandırıcılardır. Bu tanımlayıcılar kredi kartı numaraları veya resmi kimlik numaraları gibi yaygın hassas veri türlerinin bulunmasına ve makine öğrenmesi ve diğer yöntemleri kullanarak hassas belge ve e-postaların tanımlanmasına yardımcı olur. Ayrıca ortamınıza özgü verileri tanımlamak için özel SID'ler oluşturabilirsiniz. Örneğin, özel koruma gerektiren belirli kişilerle ilgili verileri (örneğin, müşteri PII'leri) ayırt etmek için tam veri eşleştirmesini kullanabilirsiniz.

Veriler Microsoft 365 ortamınıza eklendiğinde veya değiştirildiğinde, kiracınızda şu anda tanımlanmış olan TÜM SID'ler kullanılarak hassas içerik için otomatik olarak analiz edilir.

ortam genelinde algılanan hassas verilerin oluşumlarını görmek için Microsoft Purview uyumluluk portalı içerik gezginini kullanabilirsiniz. Sonuçlar, ortamınız için SID'leri daha fazla doğruluk için özelleştirmeniz veya ayarlamanız gerekip gerekmediğini size bildirir. Sonuçlar, veri stokunuzun ve bilgi koruma durumunuzun ilk resmini de verir. Örneğin, SIT için çok fazla hatalı pozitif alıyorsanız veya bilinen verileri bulamıyorsanız, standart SIP'lerin özel kopyalarını oluşturabilir ve bunları ortamınız için daha iyi çalışacak şekilde değiştirebilirsiniz. Bunları tam veri eşleştirmeyi kullanarak da geliştirebilirsiniz.

Ayrıca, sözleşmeler veya navlun belgeleri gibi belirli kategorilere ait belgeleri tanımlamak için yerleşik eğitilebilir sınıflandırıcıları kullanabilirsiniz. Tanımlamanız ve korumanız gerekebileceğini bildiğiniz belirli belge sınıflarınız varsa, kendi sınıflandırıcılarınızı eğitmek için Microsoft Purview uyumluluk portalı örnekleri kullanabilirsiniz. Bu örnekler, benzer içerik desenlerine sahip diğer belgelerin varlığını keşfetmek için kullanılabilir.

kuruluşlar, içerik gezginine ek olarak, gelişmiş arama ölçütleri ve özel filtreler de dahil olmak üzere ortamdaki veriler için özel aramalar oluşturmak için İçerik arama özelliğine erişebilir.

Aşağıdaki tabloda hassas iş verilerini bulmaya yönelik kaynaklar listeleniyor.

| Kaynak | Açıklama |

|---|---|

| Microsoft 365 Purview ile bilgi koruma çözümü dağıtma | Bilgi koruması için belirli iş hedeflerinizi gerçekleştirmek için kullanabileceğiniz bir çerçeve, süreç ve özellikler sunar. |

| Hassas bilgi türleri | Hassas bilgi türlerini kullanmaya başlamak için buradan başlayın. Bu kitaplık, SID'leri denemek ve iyileştirmek için birçok makale içerir. |

| İçerik gezgini | MICROSOFT 365 ortamınızı SIP'lerin oluşumu için tarayın ve sonuçları içerik gezgini aracında görüntüleyin. |

| Eğitilebilir sınıflandırıcılar | Eğitilebilir sınıflandırıcılar, bulmak istediğiniz içerik türünden örnekler getirmenize (çekirdek oluşturma) ve ardından makine öğrenmesi altyapısının bu verilerin daha fazlasını nasıl keşfedeceğini öğrenmesine olanak sağlar. Doğruluğu iyileştirilene kadar sonuçları doğrulayarak sınıflandırıcı eğitimine katılırsınız. |

| Tam veri eşleştirme | Tam veri eşleştirme, mevcut kayıtlarla eşleşen hassas verileri (örneğin, müşterilerinizin iş kolu uygulamalarınızda kayıtlı olan PII'leri) bulmanıza olanak tanır ve bu sayede bu tür verileri bilgi koruma ilkeleriyle tam olarak hedefleyerek hatalı pozitif sonuçları neredeyse ortadan kaldırırsınız. |

| İçerik arama | Özel filtreler de dahil olmak üzere gelişmiş aramalar için İçerik aramasını kullanın. Anahtar sözcükleri ve Boole arama işleçlerini kullanabilirsiniz. Anahtar Sözcük Sorgu Dili (KQL) kullanarak arama sorguları da oluşturabilirsiniz. |

| RaMP denetim listesi: Veri koruma: Verilerinizi tanıma | Adım sahiplerine ve belgelere bağlantılara sahip uygulama adımlarının denetim listesi. |

Tasdiksiz SaaS uygulamalarını keşfedin

Kuruluşunuz büyük olasılıkla Salesforce gibi birçok SaaS uygulamasına veya sektörünüze özgü uygulamalara abone olur. Bildiğiniz ve yönettiğiniz SaaS uygulamaları tasdikli olarak kabul edilir. Sonraki aşamalarda, bu tasdikli SaaS uygulamalarındaki verileri korumak için Microsoft 365 ile oluşturduğunuz veri koruma şemasını ve DLP ilkelerini genişletirsiniz.

Ancak bu aşamada, kuruluşunuzun kullandığı tasdiksiz SaaS uygulamalarını bulmak önemlidir. Bu, kuruluşunuzun iş verilerinin bu uygulamalarla paylaşılıp paylaşılmadığını belirlemek için bu uygulamalara gelen ve bu uygulamalardan gelen trafiği izlemenizi sağlar. Bu durumda, Microsoft Entra ID ile çoklu oturum açmayı etkinleştirmeden başlayarak bu uygulamaları yönetime getirebilir ve bu verilere koruma uygulayabilirsiniz.

Kuruluşunuzun kullandığı SaaS uygulamalarını bulma aracı Bulut için Microsoft Defender Uygulamalar'dır.

| Kaynak | Açıklama |

|---|---|

| Sıfır Güven için SaaS uygulamalarını Microsoft 365 ile tümleştirme | Bu çözüm kılavuzu, SaaS uygulamalarını Sıfır Güven ilkeleriyle koruma sürecinde yol gösterir. Bu çözümün ilk adımı, SaaS uygulamalarınızı Microsoft Entra Id'ye ve ilke kapsamlarına eklemeyi içerir. Bu bir öncelik olmalıdır. |

| Bulut için Microsoft Defender Uygulamalarını Değerlendirme | Bu kılavuz, Bulut için Microsoft Defender Uygulamaları en kısa sürede çalışır duruma getirebilirsiniz. Tasdik edilmemiş SaaS uygulamalarını deneme ve pilot aşamaları kadar erken keşfedebilirsiniz. |

Ağ iletişimlerini şifreleme

Bu amaç daha çok ağ trafiğinizin şifrelendiğinden emin olmak için bir denetimdir. Bu önerilerin karşılandığından emin olmak için ağ ekibinize başvurun.

| Kaynak | Açıklama |

|---|---|

| Sıfır Güven-Objective 3 ile ağların güvenliğini sağlama: Kullanıcıdan uygulamaya iç trafik şifrelenir | Kullanıcıdan uygulamaya iç trafiğin şifrelendiğinden emin olun:

|

| Sıfır Güven-Objective 6 ile ağların güvenliğini sağlama: Tüm trafik şifrelenir | Sanal ağlar arasındaki uygulama arka uç trafiğini şifreleyin. Şirket içi ile bulut arasındaki trafiği şifreleme. |

| Ağ oluşturma (buluta)-Bir mimarın bakış açısı | Ağ mimarları için bu makale, önerilen ağ kavramlarını perspektife yerleştirmeye yardımcı olur. Microsoft'ta Güvenlik ve Uyumluluk Mimarı Ed Fisher, en yaygın tuzaklardan kaçınarak ağınızı bulut bağlantısı için iyileştirmeyi açıklar. |

2. Aşama

Envanteri alıp hassas verilerinizin nerede olduğunu keşfettikten sonra, bir sınıflandırma şeması geliştirdiğiniz 2. aşamaya geçin ve bunu kuruluş verilerinizle test etmeye başlayın. Bu aşama, verilerin veya projelerin nerede daha fazla koruma gerektirdiğini belirlemeyi de içerir.

Sınıflandırma şeması geliştirirken birçok kategori ve düzey oluşturmak caziptir. Ancak, en başarılı kuruluşlar sınıflandırma katmanı sayısını 3-5 gibi küçük bir sayıyla sınırlar. Daha azı daha iyidir.

Kuruluşunuzun sınıflandırma şemasını etiketlere çevirmeden ve etiketlere koruma eklemeden önce, büyük resmi düşünmek yararlı olur. Bir kuruluşta ve özellikle büyük bir dijital emlakta herhangi bir koruma türünü uygularken mümkün olduğunca tekdüzen olmak en iyisidir. Bu durum veriler için de geçerlidir.

Bu nedenle, örneğin birçok kuruluş, veriler, cihazlar ve kimlikler arasında üç katmanlı bir koruma modeliyle iyi hizmet vermektedir. Bu modelde çoğu veri taban çizgisi düzeyinde korunabilir. Daha az miktarda veri daha fazla koruma gerektirebilir. Bazı kuruluşlar, çok daha yüksek düzeylerde koruma gerektiren çok az miktarda veriye sahiptir. Örnek olarak gizli veriler veya verilerin veya projelerin son derece hassas doğası nedeniyle yüksek oranda düzenlenmiş veriler verilebilir.

Kuruluşunuz için üç koruma katmanı işe yararsa bu, bunu etiketlere ve etiketlere uyguladığınız korumaya çevirme yönteminizi basitleştirmeye yardımcı olur.

Bu aşamada duyarlılık etiketlerinizi geliştirin ve Bunları Microsoft 365'teki verilerde kullanmaya başlayın. Henüz etiketlere koruma ekleme konusunda endişelenmeyin; bu, kullanıcılar etiketlere aşina olduktan ve bir süredir kısıtlamalarıyla ilgili endişe duymadan bunları uyguladıktan sonra tercihen daha sonraki bir aşamada yapılır. Etiketlere koruma ekleme işlemi sonraki aşamaya eklenir. Ancak, temel DLP ilkelerini kullanmaya da başlamanızı öneririz. Son olarak, bu aşamada yüksek oranda hassas koruma gerektiren projelere veya veri kümelerine belirli bir koruma uygularsınız.

Sınıflandırma şeması geliştirme ve test edin

| Kaynak | Açıklama |

|---|---|

| Duyarlılık etiketleri | Duyarlılık etiketleri hakkında bilgi edinin ve kullanmaya başlayın. Bu aşamada dikkat edilmesi gereken en önemli nokta, etiketlerin hem işletmenin gereksinimlerini hem de kullanıcılar tarafından kullanılan dili yansıtmasını sağlamaktır. Etiketlerin adları kullanıcılarla sezgisel olarak uyuşmazsa veya anlamları amaçlanan kullanımlarıyla tutarlı bir şekilde eşleşmiyorsa, etiketlemenin benimsenmesi engellenebilir ve etiket uygulamasının doğruluğu büyük olasılıkla zarar görebilir. |

Microsoft 365 genelinde verilere etiket uygulama

| Kaynak | Açıklama |

|---|---|

| SharePoint ve OneDrive'da Office dosyaları için duyarlılık etiketlerini etkinleştirme | Kullanıcıların duyarlılık etiketlerinizi Web için Office uygulayabilmesi için SharePoint ve OneDrive'da desteklenen Office dosyaları için yerleşik etiketlemeyi etkinleştirin. |

| Office uygulaması duyarlılık etiketlerini yönetme | Ardından, kullanıcılara etiketleri görebilecekleri ve uygulayabilecekleri etiketleri tanıtmaya başlayın. duyarlılık etiketlerini Microsoft Purview uyumluluk portalı yayımladığınızda, kullanıcılar verileri oluşturuldukça veya düzenlendikçe sınıflandırmak ve korumak için Office uygulaması'lerde görünmeye başlar. |

| Microsoft Teams ve Microsoft 365 gruplarına etiket uygulama | Hazır olduğunuzda Microsoft Teams ve Microsoft 365 gruplarını etiketleme dağıtımınızın kapsamına ekleyin. |

Temel DLP ilkelerini tanıtma

| Kaynak | Açıklama |

|---|---|

| Veri kaybını önleme | DLP ilkelerini kullanmaya başlayın. Uyarı sağlayan ancak eylemleri engellemeyen veya kullanıcıların ilkeyi geçersiz kılması için izin verirken eylemleri engellemeyen "geçici" DLP ilkeleriyle başlamanızı öneririz. Bu, bu ilkelerin etkisini üretkenlikte zarar vermeden ölçmenizi sağlar. Doğruluğu ve iş gereksinimleriyle uyumluluğu konusunda güven kazandıkça ilkeleri daha katı hale getirmek için ince ayarlar yapabilirsiniz. |

İş ortaklarıyla şirket içinde ve dışında veri paylaşmak için güvenli ekipler ayarlama

Son derece hassas koruma gerektiren projeler veya veriler belirlediyseniz, bu kaynaklar bunun Microsoft Teams'de nasıl ayarlandığını açıklar. Veriler ilişkili bir ekip olmadan SharePoint'te depolanıyorsa, SharePoint ayarları için bu kaynaklardaki yönergeleri kullanın.

| Kaynak | Açıklama |

|---|---|

| Son derece hassas veriler için koruma ile ekipleri yapılandırma | Konuk erişiminin güvenliğini sağlama ve yönetme (bu projelerde sizinle işbirliği yapan iş ortaklarınız) dahil olmak üzere, son derece hassas verilerle projelerin güvenliğini sağlamaya yönelik açıklayıcı öneriler sağlar. |

3. Aşama

Bu aşamada, rafine ettiğiniz veri sınıflandırma şemasını kullanıma almaya devam edebilirsiniz. Ayrıca planladığınız korumaları da uygularsınız.

Bir etikete koruma ekledikten sonra (şifreleme ve hak yönetimi gibi):

- Etiketi yeni alan tüm belgeler korumayı içerir.

- Koruma eklenmeden önce etiketi alan SharePoint Online veya OneDrive'da depolanan tüm belgelerde, belge açıldığında veya indirildiğinde koruma uygulanır.

Hizmette bekleyen veya kullanıcının bilgisayarında bulunan dosyalar, bu dosyalar etiketi aldıktan sonra etikete eklenen korumayı almaz. Başka bir deyişle, dosya daha önce etiketlenmişse ve daha sonra etikete koruma eklerseniz, koruma bu dosyalara uygulanmaz.

Etiketlere koruma ekleme

| Kaynak | Açıklama |

|---|---|

| Duyarlılık etiketleri hakkında daha fazla bilgi | Koruma uygulamak için belirli etiketleri yapılandırmanın birçok yolu için bu makaleye bakın. E-postalar için "yalnızca şifrele" ve belgeler için "tüm çalışanlar – tam denetim" gibi temel ilkelerle başlamanız önerilir. Bu ilkeler güçlü koruma düzeyleri sağlarken, şifrelemenin kullanıma sunulmasının uyumluluk sorunlarına veya iş gereksinimleriyle çakışmalara neden olduğu durumları bulduklarında kullanıcılar için kolay yollar sağlar. Kullanıcıların hassas verileri kullanma ihtiyaçları konusunda güven ve anlayış elde ettikçe kısıtlamaları daha sonra artımlı olarak daraltabilirsiniz. |

| Duyarlılık etiketleri için yaygın senaryolar | Duyarlılık etiketleri tarafından desteklenen senaryoların listesine bakın. |

Office uygulaması'lerde otomatik etiketlemeyi tanıtma

| Kaynak | Açıklama |

|---|---|

| İçeriğe otomatik olarak duyarlılık etiketi uygulama | Belirttiğiniz koşullarla eşleştiğinde dosyalara ve e-postalara otomatik olarak etiket atayın. Başlangıçta etiketleri kullanıcılara etkileşimli bir etiketleme önerisi sağlayacak şekilde yapılandırmanız önerilir. Bunların genel olarak kabul edildiğini onayladıktan sonra etiketi otomatik olarak uygulayacak şekilde değiştirin. |

Microsoft 365 genelinde DLP ilkelerini genişletme

| Kaynak | Açıklama |

|---|---|

| Veri kaybını önleme | Microsoft 365 ortamınızda DLP uygulamak, ilkeleri daha fazla konuma ve hizmete genişletmek ve gereksiz özel durumları kaldırarak kural eylemlerini sıkılaştırmak için bu adımları kullanmaya devam edin. |

Temel insider risk yönetimi ilkelerini uygulama

| Kaynak | Açıklama |

|---|---|

| Insider risk yönetimi | Önerilen eylemleri kullanmaya başlayın. İlke şablonlarını kullanarak, ayrılan kullanıcıların veri hırsızlığı da dahil olmak üzere hızlı bir şekilde kullanmaya başlayabilirsiniz. |

4. Aşama

Bu aşamada, Microsoft 365'te geliştirdiğiniz korumaları SaaS uygulamalarınızdaki verilere genişletirsiniz. Ayrıca, mümkün olduğunca çok veri sınıflandırması ve idaresi otomasyonuna da geçiş yapın.

DLP de dahil olmak üzere SaaS uygulamalarındaki verilere etiketleri ve korumayı genişletme

| Kaynak | Açıklama |

|---|---|

| SaaS uygulamaları için bilgi koruması dağıtma | Bulut için Microsoft Defender Uygulamaları kullanarak, SaaS uygulamalarınızdaki verileri korumak için Microsoft 365 özellikleriyle geliştirdiğiniz sınıflandırma şemasını genişletirsiniz. |

Otomatik sınıflandırmayı genişletme

| Kaynak | Açıklama |

|---|---|

| İçeriğe otomatik olarak duyarlılık etiketi uygulama | Verilerinize etiket uygulamak için otomatik yöntemleri dağıtmaya devam edin. Bunları SharePoint, OneDrive ve Teams'deki bekleyen belgelere ve kullanıcılar tarafından gönderilen veya alınan e-postalara genişletin. |

Şirket içi depolardaki verilere etiketleri ve korumayı genişletme

| Kaynak | Açıklama |

|---|---|

| Microsoft 365 Purview Information Protection Tarayıcısı | Microsoft Windows dosya paylaşımları ve SharePoint Server dahil olmak üzere şirket içi depolardaki verileri tarayın. Bilgi koruma tarayıcısı, Windows'un dizine ekleyebilecekleri dosyaları inceleyebilir. Otomatik sınıflandırma uygulamak için duyarlılık etiketlerini yapılandırdıysanız, tarayıcı bulunan dosyaları bu sınıflandırmayı uygulamak için etiketleyebilir ve isteğe bağlı olarak koruma uygulayabilir veya kaldırabilir. |

Bulut altyapınızdaki kuruluş verilerini koruma

| Kaynak | Açıklama |

|---|---|

| Microsoft Purview veri idaresi belgeleri | Kuruluşunuzun veri kaynaklarını bulabilmesi, anlaması, idare edebilmesi ve kullanabilmesi için Microsoft Purview idare portalını kullanmayı öğrenin. Öğreticiler, REST API başvurusu ve diğer belgeler, kullanılabilir veri kaynaklarını keşfedebileceğiniz ve hak kullanımını yönetebileceğiniz veri deponuzu planlamayı ve yapılandırmayı gösterir. |

Bulut benimseme planı

Benimseme planı, başarılı bir bulut benimsemesi için temel bir gereksinimdir. Verileri korumaya yönelik başarılı bir benimseme planının temel öznitelikleri şunlardır:

- Strateji ve planlama uyumlu: Dijital varlığınızda veri sınıflandırma ve koruma özelliklerini test etme, pilot uygulama ve dağıtma planlarınızı hazırlarken planlarınızın uyumlu olduğundan emin olmak için stratejinizi ve hedeflerinizi yeniden ziyaret ettiğinizden emin olun. Buna veri kümelerinin önceliği, veri koruma hedefleri ve hedef kilometre taşları dahildir.

- Plan yinelemeli: Planınızı kullanıma vermeye başladığınızda ortamınız ve kullandığınız yetenek kümesi hakkında birçok şey öğreneceksiniz. Dağıtımınızın her aşamasında, hedeflerle karşılaştırıldığında sonuçlarınızı yeniden ziyaret edin ve planlarda ince ayar yapın. Bu, örneğin ilkelerde ince ayar yapmak için önceki çalışmaları yeniden gözden geçirmeyi içerebilir.

- Personelinizi ve kullanıcılarınızı eğitmek iyi planlanmış bir iştir: Yönetim personelinizden yardım masasına ve kullanıcılarınıza kadar herkes veri tanımlama ve koruma sorumluluklarıyla başarılı olacak şekilde eğitilir.

Azure için Bulut Benimseme Çerçevesi hakkında daha fazla bilgi için bkz. Bulut benimsemeyi planlama.

Hazır aşama

Hassas verileri tanımlama ve koruma planınızın önceliğini belirlemek için daha önce listelenen kaynakları kullanın. Hassas iş verilerini koruma çalışması, çok katmanlı Sıfır Güven dağıtım stratejinizdeki katmanlardan birini temsil eder.

Bu makalede önerilen aşamalı yaklaşım, çalışmayı dijital varlığınız genelinde yöntemsel bir şekilde basamaklandırarak içerir. Bu Hazır aşamasında, her şeyin hazır olduğundan emin olmak için planın bu öğelerini yeniden ziyaret edin:

- Kuruluşunuz için hassas veriler iyi tanımlanmıştır. Büyük olasılıkla verileri ararken ve sonuçları analiz ettikçe bu tanımları ayarlarsınız.

- Hangi veri kümelerinin ve uygulamaların başlayacağına ilişkin net bir haritanız ve tüm dijital varlıklarınızı kapsayana kadar çalışmanızın kapsamını artırmaya yönelik öncelikli bir planınız vardır.

- Kuruluşunuza ve ortamınıza uygun, önceden belirlenmiş teknik rehberde yapılan ayarlamalar belirlendi ve belgelendi.

Bu liste, bu işi yapmak için üst düzey yöntemsel süreci özetler:

- Hassas bilgi türleri, eğitilebilir sınıflandırıcılar, duyarlılık etiketleri ve DLP ilkeleri gibi veri sınıflandırma özelliklerini tanıyın.

- Bu özellikleri Microsoft 365 hizmetlerindeki verilerle kullanmaya başlayın. Bu deneyim şemanızı geliştirmenize yardımcı olur.

- sınıflandırmayı Office uygulaması olarak tanıtın.

- Uç nokta DLP'sini deneyip dağıtarak cihazlardaki verilerin korunmasına geçin.

- Microsoft 365 varlığınızda geliştirdiğiniz özellikleri Bulut için Defender Uygulamaları kullanarak bulut uygulamalarındaki verilere genişletin.

- Microsoft Purview Bilgi Koruması tarayıcı kullanarak şirket içi verileri bulma ve verilere koruma uygulama

- Azure Bloblar, Cosmos DB, SQL veritabanları ve Amazon Web Services S3 depoları gibi bulut veri depolama hizmetlerindeki verileri bulmak ve korumak için Microsoft Purview veri idaresini kullanın.

İşlem bu diyagramda gösterilmektedir.

Veri bulma ve koruma öncelikleriniz farklı olabilir.

Diğer iş senaryolarına yönelik aşağıdaki bağımlılıklara dikkat edin:

- Bilgi korumasını uç nokta cihazlarına genişletmek için Intune ile koordinasyon gerekir (Uzaktan ve karma çalışma güvenliğini sağlama makalesinde yer alır).

- SaaS uygulamalarında bilgi korumasını verilere genişletmek için Bulut için Microsoft Defender Uygulamaları gerekir. Bulut için Defender Uygulamaları pilot olarak kullanma ve dağıtma, bir ihlal iş senaryosunda iş zararını önleme veya azaltma bölümüne dahildir.

Benimseme planlarınızı tamamladığınızda, önerileri gözden geçirmek ve stratejinize ince ayar yapmak için Bilgi Koruma ve Veri Kaybı Önleme Dağıtım Hızlandırma Kılavuzu'nu yeniden ziyaret ettiğinizden emin olun.

Benimseme aşaması

Microsoft, hassas verileri bulmak ve korumak için basamaklı, yinelemeli bir yaklaşım önerir. Bu, sonuçların doğruluğunu artırmaya devam ettikçe stratejinizi ve ilkelerinizi geliştirmenizi sağlar. Örneğin, hassas verileri keşfedip tanımlarken bir sınıflandırma ve koruma şeması üzerinde çalışmaya başlayın. Bulduğunuz veriler şemayı bilgilendirir ve şema, hassas verileri bulmak için kullandığınız araçları ve yöntemleri geliştirmenize yardımcı olur. Benzer şekilde, şemayı test edip pilot olarak, sonuçlar daha önce oluşturduğunuz koruma ilkelerini geliştirmenize yardımcı olur. Sonraki aşamaya başlamadan önce bir aşamanın tamamlanmasını beklemeniz gerekmez. Yol boyunca yineleme yaparsanız sonuçlarınız daha etkili olur.

Aşamaları yönetme ve yönetme

Kuruluşunuzun verilerinin idaresi yinelemeli bir süreçtir. Sınıflandırma şemanızı düşünceli bir şekilde oluşturup dijital varlığınızda dağıtarak bir temel oluşturmuş olursunuz. Bu temel için ilk idare planınızı oluşturmaya başlamanıza yardımcı olması için aşağıdaki alıştırmaları kullanın:

- Metodolojinizi oluşturma: Şemanızı gözden geçirmek için temel bir metodoloji oluşturun, dijital varlığınız genelinde nasıl uygulandığını ve sonuçların başarısını sağlayın. Geçerli durumunuz ve gelecekteki durumunuz da dahil olmak üzere bilgi koruma protokolünüzün başarısını nasıl izleyeceğinize ve değerlendireceğine karar verin.

- İlk idare temelini oluşturma: küçük, kolay uygulanan bir dizi idare aracıyla idare yolculuğunuza başlayın. Bu ilk idare temeli, en düşük uygun ürün (MVP) olarak adlandırılır.

- İlk idare temelinizi geliştirin: Son duruma doğru ilerlediğinizde somut riskleri ele almak için idare denetimlerini yinelemeli olarak ekleyin.

Microsoft Purview, verilerinizi yönetmenize yardımcı olmak için aşağıdakiler dahil olmak üzere çeşitli özellikler sağlar:

- Elde tutma ilkeleri

- Posta kutusu saklama ve arşiv özellikleri

- Daha gelişmiş saklama ve silme ilkeleri ve zamanlamaları için kayıt yönetimi

Bkz. Microsoft Purview ile verilerinizi yönetme. Ayrıca etkinlik gezgini hangi içeriğin keşfedildiğini, etiketlendiğini ve içeriğin nerede olduğunu size gösterir. SaaS uygulamaları için Bulut için Microsoft Defender Uygulamaları, SaaS uygulamalarına giren ve çıkan hassas veriler için zengin raporlama sağlar. Bulut için Microsoft Defender Uygulamaları içerik kitaplığındaki birçok öğreticiye bakın.

Sonraki Adımlar

- Sıfır Güven benimseme çerçevesine genel bakış

- Güvenlik duruşunuzu hızla modernleştirme

- Uzaktan ve karma çalışmanın güvenliğini sağlama

- İhlallerden kaynaklanan iş hasarlarını önleme veya azaltma

- Mevzuat ve uyumluluk gereksinimlerini karşılama

İlerleme izleme kaynakları

Sıfır Güven iş senaryolarından herhangi biri için aşağıdaki ilerleme izleme kaynaklarını kullanabilirsiniz.

| İlerleme izleme kaynağı | Bu size yardımcı olur... | Tasarım:... |

|---|---|---|

Benimseme Senaryosu Planı Aşama Kılavuzu indirilebilir Visio dosyası veya PDF

|

Her iş senaryosu için güvenlik geliştirmelerini ve Plan aşamasının aşamaları ve hedefleri için çaba düzeyini kolayca anlayın. | İş senaryosu proje liderleri, iş liderleri ve diğer paydaşlar. |

| Sıfır Güven benimseme izleyicisi indirilebilir PowerPoint slayt destesi |

Plan aşamasının aşamaları ve hedefleri aracılığıyla ilerlemenizi izleyin. | İş senaryosu proje liderleri, iş liderleri ve diğer paydaşlar. |

İş senaryosu hedefleri ve görevleri indirilebilir Excel çalışma kitabı

|

Sahipliği atayın ve Plan aşamasının aşamaları, hedefleri ve görevleri aracılığıyla ilerleme durumunuzu izleyin. | İş senaryosu proje müşteri adayları, BT müşteri adayları ve BT uygulayıcıları. |

Ek kaynaklar için bkz. değerlendirme ve ilerleme izleme kaynaklarını Sıfır Güven.