Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Sıfır Güven benimseme kılavuzunun bir parçası olarak, bu makalede güvenlik duruşunuzu hızlı bir şekilde modernleştirmeye yönelik iş senaryosu açıklanmaktadır. Bu senaryo, Sıfır Güven mimarisini uygulamak için gereken teknik çalışmalara odaklanmak yerine stratejinizi ve önceliklerinizi geliştirme ve ardından ilerleme durumunuzu ölçüp raporlama sırasında önceliklerinizi parça parça sistematik olarak uygulamaya odaklanır.

Güvenlik duruşunuz, kuruluşunuzun genel siber güvenlik savunma yeteneği ve devam eden siber güvenlik tehditleriyle başa çıkmak için hazırlık ve operasyonel durum düzeyi olarak tanımlanır. Bu duruş, kuruluşunuzun operasyonel durumu veya refahı ile ilgili diğer tüm önemli ölçümlere benzer şekilde ölçülebilir ve ölçülebilir olmalıdır.

Güvenlik duruşunuzun hızla modernleştirilmesi, bir strateji ve bir dizi öncelik ve hedef geliştirmek için kuruluşunuzda, özellikle de kuruluşunuzdaki liderler üzerinde çalışmayı içerir. Ardından, hedeflere ulaşmak için gereken teknik çalışmaları belirler ve bunları gerçekleştirmek için çeşitli ekiplere yol gösterirsiniz. Bu benimseme kılavuzundaki diğer iş senaryoları, bu teknik çalışmayı hızlandırmaya yardımcı olmak için tasarlanmıştır. Son olarak, güçlü bir güvenlik duruşunun önemli bir parçası, durumu, ilerlemeyi ve değeri iş liderlerine iletebilme becerisidir.

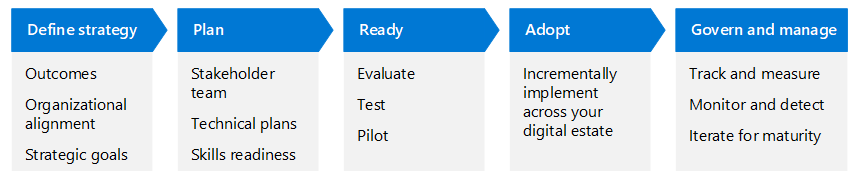

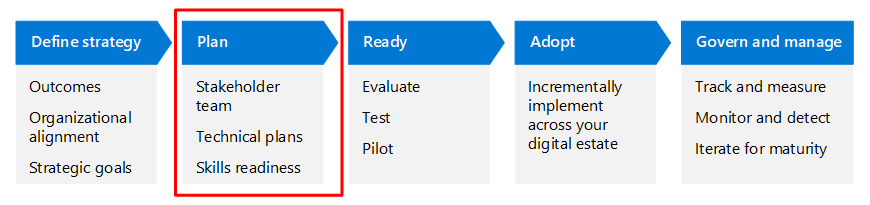

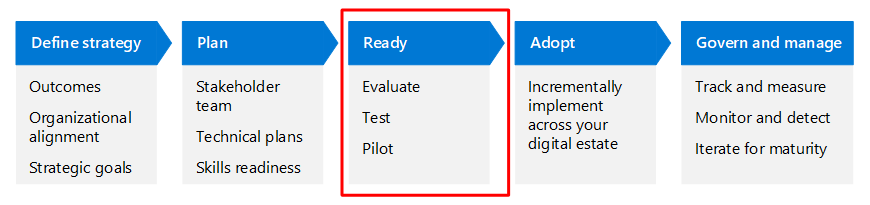

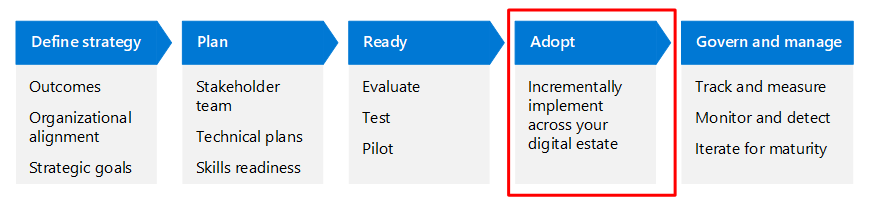

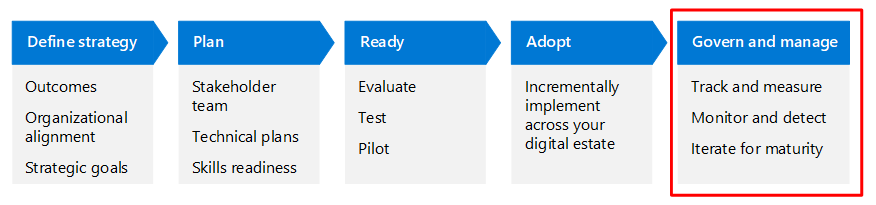

Güvenlik duruşunuzun hızla modernleştirilmesi, benimseme yaşam döngüsü boyunca Sıfır Güven mimarinizin her bileşen parçasına sistematik olarak liderlik etme yeteneğinize bağlıdır. her Sıfır Güven iş senaryosu makalesi dört aşamadaki hedefleri önerir. Her hedefi, benimseme sürecinde yol açabileceğiniz bir teknik proje olarak düşünebilirsiniz. Tek bir hedef veya hedef kümesi için benimseme sürecinin daha ayrıntılı bir gösterimi burada gösterilmiştir.

Aşağıdaki tablo, çizimin erişilebilir bir sürümüdür.

| Strateji tanımlama | Planlama | Hazır | Benimseme | yönet ve yönet |

|---|---|---|---|---|

| Kuruluş hizalaması Stratejik hedefler Sonuçlar |

Paydaş ekibi Teknik planlar Beceri açısından hazır olma durumu |

Değerlendirmek Test Pilot |

Dijital varlığınız genelinde artımlı olarak uygulama | İzleme ve ölçme İzleme ve algılama Vade için yineleme |

Hızlı modernleştirme , kuruluşunuzun güvenlik yapılandırmalarını ve tehdit koruması özelliklerini dijital varlığınız genelinde tehditlerin önüne geçmenize ve en önemli risklerinizi azaltmanıza yardımcı olacak bir hızda dağıtma kapasitesini hızlandırmanızı ifade eder. Bunu, birçok teknik projeyle besleyebileceğiniz tekrarlanabilir bir süreç oluşturduğunuz bir volan olarak düşünün.

Kuruluşunuzun güvenlik yapılandırmalarını dağıtma kapasitesini oluştururken, uygulamalarını kademelendirmeye başlayabilirsiniz. Örneğin, bir iş senaryosunun stratejisini ve hedeflerini tanımladıktan sonra, teknik hedeflerin uygulanmasında kademe oluşturabilirsiniz. İşte bir örnek.

Bazı iş senaryoları geniştir ve önce üzerinde çalışmak üzere senaryonun belirli öğelerini önceliklendirmek isteyebilirsiniz. Alternatif olarak, önce yapılandırma dağıtımı için dijital varlıklarınızın belirli bölgelerine öncelik vekleyebilirsiniz.

Strateji aşamasını tanımlama

Sıfır Güven benimsemenin en büyük zorluklarından biri, kuruluşunuzdaki liderlerden destek ve katkı kazanmaktır. Bu benimseme kılavuzu, kurumsal uyum elde edebilmeniz, stratejik hedeflerinizi tanımlayabilmeniz ve sonuçları belirleyebilmeniz için onlarla iletişim kurmanıza yardımcı olmak üzere tasarlanmıştır.

Güvenliği iş düzeyinde zorunlu olarak tanımlamak, modern ve ölçeklenebilir bir güvenlik yaklaşımının ilk adımıdır.

| BT sorumluluğunun bir uzantısı olarak güvenliğin geleneksel rolü | Sıfır Güven ile modern güvenlik duruşu |

|---|---|

| Geleneksel koruma, BT ekibinin bir parçası olan güvenlik uzmanlarına dayanır. Güvenlik bir BT işlevidir. | Güvenlik, işletmenin tüm düzeyleri arasında paylaşılan bir sorumlulukdur. Güvenlikle ilgili sorumluluk yöneticiye aittir, sorumluluk ise ihlal varsay, Açıkça doğrula ve En az ayrıcalık erişimi kullan'ın üç Sıfır Güven ilkesi kullanılarak paylaşılır. Sıfır Güven modeli, güvenliği reaktiften (günlüğe kaydetmeye göre kim ve ne zaman yaptıysa) en az ayrıcalığı (gerektiğinde sistemlere tam zamanında erişime bağlı olarak) taşır. Ayrıca, bir ihlalden kaynaklanan hasarı sınırlamak için mimari öğeleri ve güvenlik operasyonları özellikleri de uygular. |

Sıfır Güven benimsemeye genel bakış makalesi, Sıfır Güven birçok kuruluşta liderlik rollerine nasıl uygulandığını çevirir. Bu makale, Sıfır Güven ilkelerinin iş açıklamalarını ve kimlikler, cihazlar ve uygulama gibi Sıfır Güven mimarisinde yer alan teknik alanların iş çevirisini içerir. Bu konular, lider ekibinizle görüşmelere başlamak için iyi yerlerdir. Öncelikleri daha kolay kabul edebilmeniz ve uyum ve katılım elde edebilmeniz için kuruluşunuzdaki liderleri neyin motive ettiğinizi araştırdığınızdan ve bu konuda içgörüler edindiğinizden emin olun.

Bu iş senaryosunda, güvenlik duruşunuzu hızlı bir şekilde modernleştirerek, kuruluşunuz, güvenlik stratejiniz ve teknik öncelikleriniz için risklere uyum sağlama işini yaparsınız. İdeal olan bu, işi yapmak için fon ve kaynakları işe almanıza yardımcı olur.

İş liderlerinizin motivasyonlarını anlama

Uyum elde etmek, liderlerinizi neyin motive etmesi gerektiğini ve güvenlik duruşunuzla neden ilgilenmeleri gerektiğini anlamakla başlar. Aşağıdaki tabloda örnek perspektifler sağlanmaktadır, ancak bu liderlerin ve ekiplerin her biriyle bir araya gelmeniz ve birbirinizin motivasyonları hakkında ortak bir anlayışa sahip olmanız önemlidir.

| Rol | Güvenlik duruşunuzu hızlı bir şekilde modernleştirmek neden önemlidir? |

|---|---|

| İcra Kurulu Başkanı (CEO) | Temelde, CEO'nun yasa içindeki hissedarlara geri dönüşleri en üst düzeye çıkarması beklenmektedir. Bunu yapmak için, işletmenin risklerin ve maliyetlerin değerlendirilmesi için ölçülebilir bir şekilde güvenlik stratejisi dahil olmak üzere stratejik hedeflerine ve hedeflerine ulaşma yetkisine sahip olması gerekir. İş çevikliği ve iş yürütme, güvenlik duruşu tarafından güçlendirilmelidir. |

| Pazarlama Müdürü (CMO) | İşletmenin hem şirket içinde hem de dışında nasıl algılandığından, çalışan ve müşteri güveni ile ilişkilidir. İhlal hazırlığı ve güvenlik olayı iletişim stratejisi, algı ve görüşleri yönetmek için çok önemlidir. |

| Enformasyon Müdürü (CIO) | Mobil ve hibrit iş gücü tarafından kullanılan uygulamaların, şirketin verilerinin güvenliğini sağlarken erişilebilir olması gerekir. Güvenlik ölçülebilir bir sonuç olmalı ve BT stratejisiyle uyumlu olmalıdır. |

| Bilgi Güvenliği Müdürü (CISO) | En iyi uygulama güvenlik standartları ve protokolleri, kuruluşların bilgi güvenliği yönetim sisteminin uygunluğunu, yeterliliğini ve verimliliğini sürekli olarak geliştirmesini gerektirir. Güvenlik duruşunun modernleştirilmesi, iş güvenliği ilkelerinin ve yordamlarının gelişmesine olanak tanır ve bu da işletme içindeki genel güvenlik stratejisini ilerletir. |

| Teknoloji Müdürü (CTO) | İşletmenin güvenliğini sağlamak için kullanılan teknoloji, yalnızca önceki veri merkezi düşüncesini kullanarak elde edilebilir olanla sınırlı olamaz. İş sonuçlarını güvenli bir şekilde koruyan ve etkinleştiren ücretsiz teknolojiler benimsenmelidir. |

| Operasyon Direktörü (COO) | İşletmenin saldırı öncesinde, sırasında ve sonrasında karlı bir şekilde çalışabilmesi gerekir. Güvenlik duruşu, iş kesintisini önlemek için hataya dayanıklılık ve kurtarılabilirlik sağlamalıdır. |

| Finans Müdürü (CFO) | Güvenlik duruşu, diğer iş öncelikleri gibi ölçülebilir bir sonuçla tahmin edilebilir bir maliyet olmalıdır. |

Ayrıca, kuruluşunuzun farklı bölümleri bu işi yapmak için farklı motivasyonlara ve teşviklere sahip olacaktır. Aşağıdaki tabloda bu motivasyonların bazıları özetlemektedir. Motivasyonlarını anlamak için paydaşlarınızla bağlantı kurduğunuzdan emin olun.

| Alan | Motivasyonlar |

|---|---|

| İş gereksinimleri | bir işletmeyi, iş gereksinimleri ve zorunluluklarıyla tümleştirilmiş bir güvenlik duruşuyla işletmek. Bu güvenlik duruşu, iş sonuçlarıyla uyumlu hale getirmekte ve işletmenin tek yönlü çalışma sürtüşmeleri oluşturmadan güvenliği uygulamaya çalışmasına yardımcı olur. |

| BT gereksinimleri | BT ve Operasyonel Teknoloji (OT) güvenlik gereksinimlerini karşılayan, güvenlik duruşu araçlarını ve metodolojisini tanımlayan ve bu araçları belirleyen ve sonuçlara uygun tahmin edilebilir harcamalar sağlayan standartlaştırılmış bir güvenlik duruşu. |

| operasyonel ihtiyaçlar | Mevcut güvenlik çözümlerini standartlaştırılmış bir şekilde uygulayın. Güvenlik duruşunu uygulamak ve korumak için gereken yönetim çabasını düşürebilirsiniz. Güvenlik duruşu idaresi, tanımlı roller ve sorumluluklara sahip bir Güvenlik İşlemleri (SecOps) modeline yol açar. |

| Stratejik ihtiyaçlar | Saldırı senaryolarına yönelik güvenlik çözümlerinin oluşturduğu sürtüşmeleri artımlı olarak artırmak ve saldırganın yatırım getirisini mahvetmek. İhlal , patlama yarıçapını ve saldırı yüzeylerini en aza indirmeyi planlamayı ve bir ihlalden kurtarma süresini azaltmayı gerektirir. |

İş uyumluluğu elde edin

Sıfır Güven ilkelerini iş ortağı ekiplerinizle birlikte uygulama konusunda başarılı olmak için iş uyumluluğu sağlamanız kritik önem taşır. Geçerli güvenlik duruşunuz içindeki riskleri ve boşlukları, bunları azaltma adımlarını ve ilerleme durumunu izlemek ve iletmek için kullandığınız yöntemi kabul ettiğinizde, gelişen güvenlik duruşunuzda güven oluşturursunuz.

aşağıdaki yaklaşımlardan biri veya her ikisi kullanılarak iş uyumluluğu elde edilebilir.

Kuruluşunuz için en önemli riskleri ve en uygun risk azaltmalarını tanımladığınız risk tabanlı bir yaklaşım benimsersiniz.

Dijital varlıklarınızın nerede olduğunu, nelerden oluştuğunu ve dijital varlıklarınıza sızdırma veya erişim kaybı temelinde göreli risk profilini anlayarak bir savunma stratejisi oluşturun.

Her iki yaklaşımı da kullanarak bu makalede ilerleyebilirsiniz. Diğer iş senaryolarında açıklanan teknik hedefler ve çalışmalar her iki yaklaşımı da destekler.

Hatta başlangıç yapmak (en önemli risklerinizi azaltmak) ve ardından boşlukları doldurmak için savunma stratejisine geçiş yapmak için risk tabanlı bir yaklaşım benimseyebilirsiniz. Bu bölümde, güvenlik duruşunuzu hızlı bir şekilde modernleştirmek için her iki yaklaşımın nasıl kullanılacağı açıklanır.

Risk tabanlı yaklaşım

Bazı kuruluşlar, işe öncelik vermeyi ve ilerleme durumunu risklere karşı ölçmeyi tercih ediyor. Riskleri belirlemeye yönelik iki yaygın araç, masa üstü alıştırmaları ve ISO standartlarıdır.

Masa üstü alıştırma değerlendirmesi

Başlamanın kolay bir yolu, İnternet Güvenliği Merkezi (CIS) tarafından sağlanan Siber Güvenlik Ekibinizin Hazırlanmasına Yardımcı Olmak için Altı Masa Üstü Alıştırması kullanmaktır.

Bu masa üstü alıştırmaları, kuruluşların farklı risk senaryolarında, kuruluşun hazırlık durumunu değerlendirme amacıyla ilerletilmesine yardımcı olmak için tasarlanmıştır. Her biri paydaş ekibinizle birlikte "15 dakika kadar kısa sürede" tamamlanacak şekilde tasarlanmıştır.

Bu alıştırmalar katılımcılara simülasyon olayı sürecinde yol gösterir ve departmanların ve ekiplerin yanıt vermesini gerektirir. Alıştırmalar, hazırlık durumunuzu disiplinler arası bir şekilde değerlendirmenize yardımcı olur.

Bu alıştırmalar, yalnızca BT veya güvenlik için değil, farklı iş birimlerini temsil eder ve kapsar. Gerekirse, kuruluşunuzla ilgili olduğundan emin olmak ve kuruluşunuzun farklı bölümlerinden pazarlama, yönetici liderliği ve senaryodan etkilenebilecek müşteriye yönelik roller dahil olmak üzere alıştırmalar üzerinde çalışmayı ve bunları değiştirmeyi göz önünde bulundurun.

Bu alıştırmaların çıktısı, genel stratejinize ve önceliklerinize göre besler. Çıkış, boşlukları belirlemenize ve düzeltmeleri önceliklendirmenize yardımcı olur. Bu öncelikler daha sonra plan aşamasındaki çalışmanızı bilgilendirin. Bu alıştırmalar, birlikte tanımladığınız riskleri azaltmak için liderlik ekibiniz genelinde aciliyet ve yatırım oluşturmaya da yardımcı olabilir.

ISO standartları kaynaklarını ve araçlarını kullanma

Birçok kuruluş, bir kuruluşun riskini ölçmek için Uluslararası Standartlaştırma Kuruluşu (ISO) standartları kaynaklarını ve araçlarını kullanır. Bunlar, kuruluşunuz için geçerli riskleri ve risk azaltmaları gözden geçirmeniz ve ölçmeniz için yapılandırılmış ve kapsamlı bir yol sağlar. Daha fazla bilgi için genel bakış makalesinin İzleme ilerleme durumu bölümüne bakın.

Masa üstü alıştırmalarında olduğu gibi, kuruluşunuzun risklerine yönelik bu daha resmi incelemenin çıktısı da genel stratejinize ve önceliklerinize bağlıdır. Çıktı, güvenlik duruşunuzu modernleştirmeye katılmak için ekipleriniz arasında aciliyet ve yatırım oluşturmaya da yardımcı olmalıdır.

Savunma stratejisi

Savunma stratejisiyle dijital varlıklarınızın nerede olduğunu, nelerden oluştuğunu ve dijital varlıklarınıza erişim kaybına veya sızdırmaya dayalı göreli risk profilini belirlemek için dijital varlıklarınıza bakarsınız.

Her alanı alarak ve bu yaygın olay türleri için işletmenize olası zararları tahmin ederek odaklanmak için savunma bölgelerine öncelik verirsiniz:

- Veri kaybı

- Veri sızıntısı

- Veri ihlali

- Veri erişim kaybı

- Siber olay nedeniyle uyumluluk kaybı

Savunmak için öncelik alanlarını belirledikten sonra, bu alanlara Sıfır Güven ilkeleri uygulamak için sistematik olarak çalışabilirsiniz. Ayrıca, bu işi yapmak için gereken fon ve kaynaklar için de makul bir dava oluşturabilirsiniz.

Güvenlik duruşunuzu hızlı bir şekilde modernleştirme stratejisini geliştirme

Dijital varlığınızın savunmaya yatırım yapmak istediğiniz risklerinizi ve savunma alanlarını stokladıktan sonra, diğer birçok kaynak stratejinizi bilgilendirmenize yardımcı olabilir.

Bu benimseme kılavuzu

İster risk yaklaşımını ister savunma yaklaşımını (ya da her ikisini birden) kullanıyor olun, başlangıç noktası olarak bu makaledeki Sıfır Güven benimseme kılavuzunu kullanın ve kuruluşunuzun önceliklerine göre çalışmaya öncelik belirleyin. Bu makalenin kılavuzu, Sıfır Güven ilkelerini uygulamak için sistematik bir yaklaşım sağlar. Saldırganların bir ortama (kimlikler ve cihazlar) erişmek için kullandığı en yaygın hedefleri güçlendirmeye ve bir ihlalin zarar görmesini önlemek veya sınırlamak için iç ortamınıza korumalar uygulamaya (en az ayrıcalıklı erişim ve ağ segmentasyonu gibi) dayanır.

Geçerli kuruluşunuz ve kaynak güçlü yönleriniz

Ayrıca personel olgunluğunuz ve kaynaklarınız nerede olduğunu düşünün ve hızlı galibiyetler için hızlanabilir. Örneğin, yüksek motivasyona sahip ve iyi kaynaklanmış bir ağ ekibiniz varsa, bu beceri kümesini gerektiren önerileri hızlandırabilirsiniz.

Bulut için paylaşılan sorumluluk modeli

Genellikle strateji ve öncelikleri bilgilendirmeye yardımcı olmak için kullanılan bir diğer kaynak da paylaşılan sorumluluk modelidir. Güvenlik sorumluluğunuz bulut hizmetinin türüne bağlıdır. Aşağıdaki diyagramda hem siz hem de Microsoft için sorumluluklar dengesi özetlenmektedir.

Daha fazla bilgi için Bkz . Azure GüvenlikLe İlgili Temel Bilgiler kitaplığındaki bulutta paylaşılan sorumluluk.

Paylaşılan sorumluluk, güvenlik ekipleri tarafından "her şeyin denetiminde" olan zihniyet ve stratejiyi "bulut sağlayıcısıyla sorumluluk paylaşımına" dönüştürmeye yardımcı olmak için sık kullanılan bir planlama modelidir. Bu model, kuruluşunuzda kalan güvenlik çalışmalarını azaltmak için uygulamaları ve kaynakları güvenilir bulut sağlayıcılarına taşıma stratejisini vurgular.

Bu, kuruluşunuzun kişisel olarak sahip olduğu eski uygulamaları ve sunucuları kullanımdan kaldırmaya yönelik bir motivasyon olarak yeni bulut tabanlı uygulamaların alınmasıyla başlayarak uzun vadeli stratejinizin bir parçası olabilir.

Sektörünüz dikey

İşletmenizin doğası veya sektör dikeyi, stratejinizin büyük bir sürücüsüdür. Dijital varlıklarınızın içeriğini, risklerinizi ve yasal uyumluluk yükümlülüklerinizi büyük ölçüde etkiler.

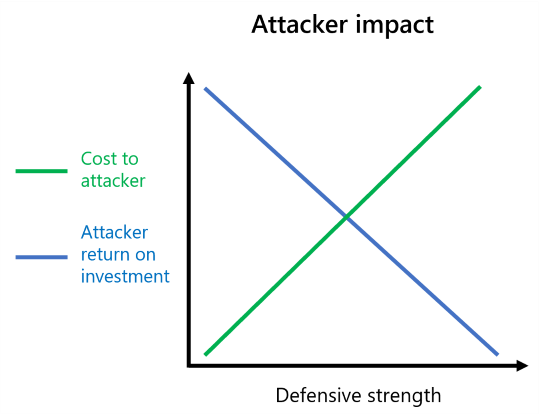

Saldırgan yatırım getirisi

Son olarak, saldırganlar için bir saldırının maliyetini artırmak, kuruluşunuzu siber güvenlik riskine karşı daha dayanıklı hale getirir. Belirli mevzuat gereksinimlerini karşılamanın ötesinde, bütçe harcamanız saldırganın ortamınıza erişmesini ve veri sızdırma veya veri yok etme gibi etkinlikler gerçekleştirmesini daha pahalı ve zor hale getirmelidir. Başka bir deyişle, saldırganların yatırım getirisini (ROI) azaltarak başka bir kuruluşa geçmelerine neden olursunuz.

Saldırganlar genellikle gelişmişlik düzeyine ve kaynaklara (mevcut araçlar ve deneyimli personel gibi), en düşükten en yükseğe( amatör, organize suçlar ve ulus eyaletler) göre kategorilere ayrılmıştır.

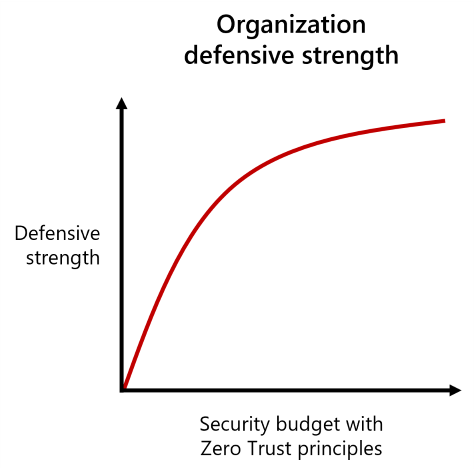

Sıfır Güven ilkeleri, kuruluşunuzun bir saldırının maliyetini yükseltmek için güvenlik savunması bütçenizi en iyi şekilde nasıl harcayabileceğinizi belirlemesine ve önceliklerini belirlemesine yardımcı olur. Böylece tüm saldırgan düzeylerine karşı savunma yapabilirsiniz.

Aşağıdaki şekilde güvenlik savunma bütçeniz ile Sıfır Güven ilkeleri ve savunma gücünüz arasındaki nitel ilişki gösterilmektedir.

Sıfır Güven ilkelerine göre temel güvenlik hijyenini uyguladığınızda ve uyguladığınızda savunma gücü hızla artabilir. Erken kazançların ötesinde, daha gelişmiş güvenlik önlemleri uygulayarak ek savunma gücü elde edersiniz. Daha yüksek savunma gücü, daha yüksek saldırgan düzeylerine karşı koruma sağlar.

Aşağıdaki şekilde savunma gücünüz ile saldırganın maliyeti ile yatırım getirisi arasındaki nitel ilişki gösterilmektedir.

Savunma gücünüz arttıkça saldırganın maliyeti artar ve saldırı çabasının yatırım getirisi azalır.

Saldırgan ROI modeli, liderlerin birkaç mutlak değer olduğunu anlamasına yardımcı olur. Güvenlik duruşu hiçbir zaman mükemmel veya aşılamaz olarak kabul edilmez. Ancak, kuruluşunuzun stratejik olması ve bütçenizi ve kaynaklarınızı önceliklendirmesi için çok fazla fırsat vardır. bu, iş liderleri ekibinizin kuruluşunuzu korumak için birlikte çalışması için ek teşviktir.

Güvenlik duruşunuzun sonuçlarını belirleme

İş uyumluluğu elde etmek ve stratejik öncelikleri belirlemek için birlikte çalıştıktan sonra belirli sonuçları tanımlayabilirsiniz. Bunlar daha fazla öncelik belirlemeye ve planlamaya yol gösterebilir.

Aşağıdaki tabloda, güvenlik duruşunuzu hızlı bir şekilde modernleştirmeye yönelik yaygın hedef sonuçlar listelenmektedir.

| Hedefleme | Sonuç |

|---|---|

| Güvenlik sonuçları | Kuruluşlar, iş ve teknoloji sonuçlarını kısıtlamadan saldırganları engellemek için güvenlik uyuşmalarını yeterince artırmak istiyor. |

| İdare | Şirket varlıklarının, verilerinin ve uygulamalarının, mimari desenlerine uyarken ve uyumluluğu artırırken güvenliğinin sağlanması gerekir. |

| Önleme | Erişim denetimi ve varlık koruması, tüm fiziksel ve dijital varlıkları içeren tümleşik bir güvenlik araç zinciriyle hizalanır. |

| Görünürlük | Kuruluşun risk ve güvenlik durumu ölçülebilir ve birden çok hedef kitle türüne görünür olmalıdır. Öngörülebilir güvenlik sonuçları, öngörülebilir harcama sonuçlarına yol açmalıdır. |

| Yanıt | SecOps rolleri ve sorumlulukları kuruluş, liderlik ve operasyonel iş işlevleri genelinde tanımlanır ve uygulanır. Araçlar ve işlemler, güvenlik işlemleriyle güvenlik sonuçları arasında bağıntı oluşturur. Otomasyon, hızlı olay algılamaya olanak tanır ve uygulamanızın el ile müdahale olmadan yanıt verme becerisini artırır. |

Güvenlik duruşunuzla ilgili belge ve rapor

Son olarak, Microsoft puanlama mekanizmaları ve diğer panolar dahil olmak üzere bir veya daha fazla mekanizma kullanarak güvenlik duruşunuzu sürekli olarak raporlamanız önemlidir. Kullanabileceğiniz birçok yöntem ve araç vardır. Bu senaryoda, kuruluşunuz için en yararlı raporları ve araçları tanımlayacaksınız. Ayrıca, kuruluşunuz için uygun olan güvenlik duruşunuzu belgeleme yöntemi de geliştireceksiniz.

Plan aşaması

Benimseme planları, Sıfır Güven stratejisinin hedeflerini eyleme dönüştürülebilir bir plana dönüştürür. Kolektif ekipleriniz benimseme planını kullanarak teknik çalışmalarına yol gösterebilir ve bunları kuruluşunuzun iş stratejisiyle uyumlu hale getirmek için kullanabilir.

Güvenlik duruşunuzun hızlı bir şekilde modernleştirilmesi, ilerleme durumunuzu ölçmeye ve raporlamaya yönelik yöntemleri benimseme de dahil olmak üzere olgunluk oluşturmaya yönelik gelişmiş bir yaklaşım benimsemeyi içerir.

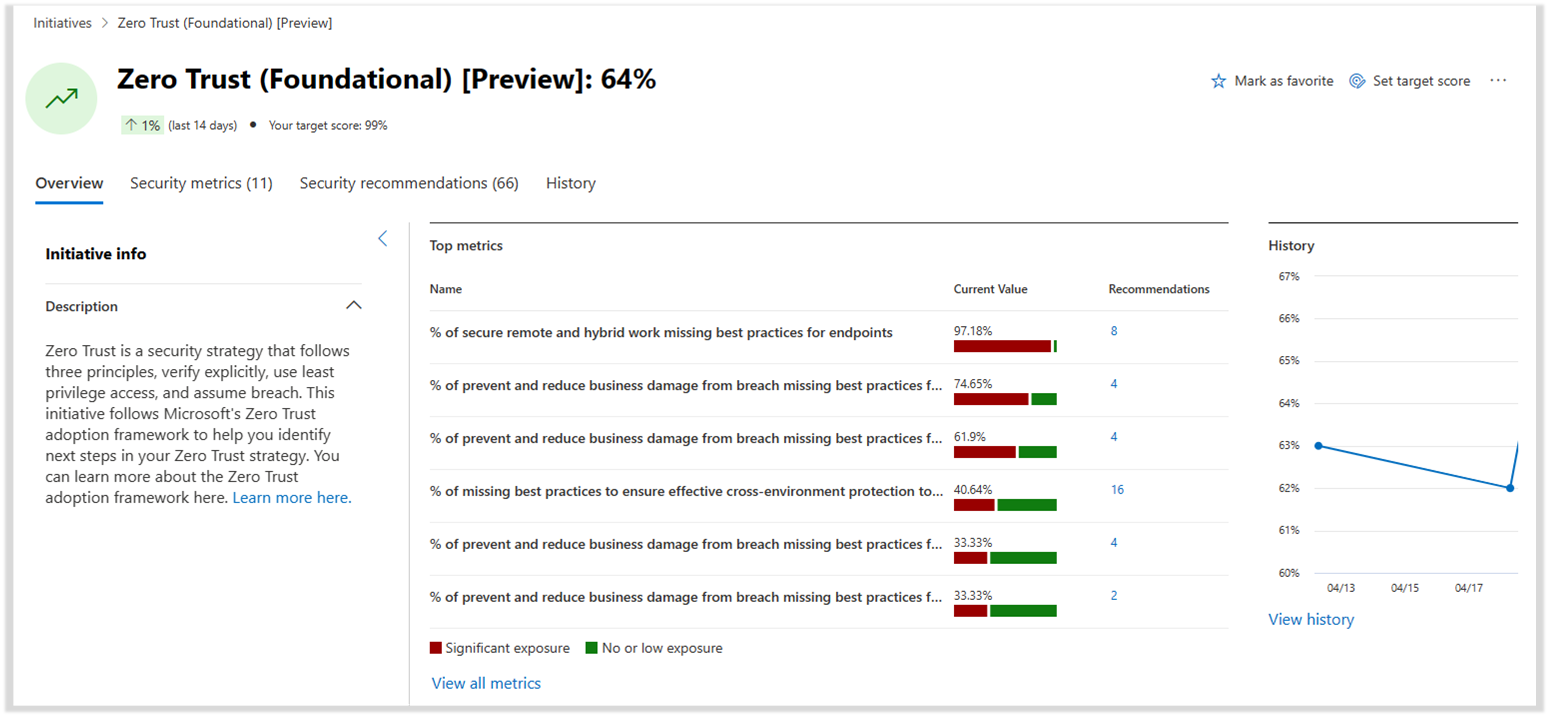

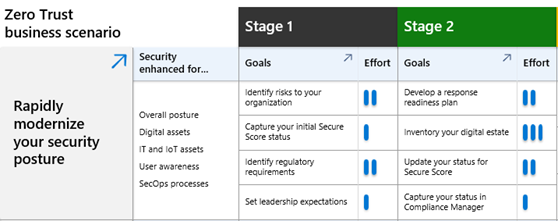

Birçok kuruluş, aşağıdaki grafikte özetlenen bu teknik etkinliklere dört aşamalı bir yaklaşım benimseyebilir.

| Aşama 1 | 2. Aşama | 3. Aşama | 4. Aşama |

|---|---|---|---|

| Kuruluşunuzun risklerini belirleme Güvenlik duruşunuzdaki boşlukları belirleme Microsoft Güvenlik Açığa Çıkarma Yönetimi'nde ilk puanlarınızı yakalama Mevzuat gereksinimlerini belirleme Liderlik beklentilerini belirleme |

Yanıt hazırlığı planı geliştirme Dijital varlığınızın envanterini envantere kaydet Temel hijyen uygulamalarını uygulama Pozlama Yönetimi'nde puanlarınızı güncelleştirme Uyumluluk Yöneticisi'nde durumunuzu yakalama |

hedef kitleye uygun panoları kullanarak güvenlik duruşunuzu görselleştirme Bulut için Microsoft Defender Uygulamaları kullanarak gölge BT'leri belgeleyip yönetme Sistemlere düzeltme eki uygulama ve güncelleştirme metodolojisi geliştirme |

Kullanıcılarınızı sürekli olarak eğitin Kuruluşunuzun SecOps özelliklerini geliştirme Riski yönetmeye devam et |

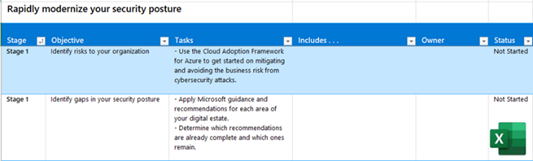

Bu aşamalı yaklaşım kuruluşunuzda işe yararsa şunları kullanabilirsiniz:

bu indirilebilir PowerPoint slayt destesi , iş liderleri ve diğer paydaşlar için bu aşamalarda ve hedeflerde ilerleme durumunuzu sunmak ve izlemek için. İşte bu iş senaryosunun slaydı.

Sahip atamak ve bu aşamalar, hedefler ve görevleri için ilerleme durumunuzu izlemek için bu Excel çalışma kitabı . İşte bu iş senaryosunun çalışma sayfası.

Paydaş ekibi

Bu iş senaryosu için paydaş ekibiniz, kuruluşunuz genelinde güvenlik duruşunuza yatırım yapan ve büyük olasılıkla aşağıdaki rol ve sorumlulukları içeren liderler içerir:

| Paydaş | Roller ve sorumluluklar |

|---|---|

| Destekçi | Strateji, yönlendirme, yükseltme, yaklaşım, iş uyumluluğu ve koordinasyonu yönetme. |

| Proje lideri | Genel katılım, kaynaklar, zaman çizelgesi ve zamanlama, iletişimler ve diğer öğeler. |

| Bilgi Güvenliği Üst Düzey Yöneticisi | Kimliklerin, cihazların ve uygulamaların güvenliği ve idaresi. Risk ve ilke belirleme, izleme ve raporlamanın sahibidir. |

| Mimari müşteri adayı | Teknik gereksinimler, mimari, incelemeler, kararlar ve öncelik belirleme. |

| Son kullanıcı güvenliği ve kullanılabilirliği (EUC) müşteri adayı | Kullanıcılarınızın gereksinimleri ve geri bildirimleri. |

| Cihaz yönetimi mimarı | Cihazları yönetme de dahil olmak üzere cihazlardaki kuruluş verilerini korumaya yönelik strateji. |

| Uygulama yönetimi müşteri adayı | Uygulamaları modern kimlik doğrulaması ve Microsoft Entra Koşullu Erişim ilkeleriyle standartlara getirmek de dahil olmak üzere uygulama yatırımları için öncelik belirleme ve teknik gereksinimler. |

| Hizmet yöneticileri | Kiracı ortamı (hazırlık, test, yapılandırma). |

| İş birimi temsilcileri | İş birimlerinizin ihtiyacı ve geri bildirimi. |

Bu benimseme içeriği için PowerPoint slayt destesi, kendi kuruluşunuz için özelleştirebileceğiniz bir paydaş görünümüne sahip aşağıdaki slaydı içerir.

Teknik planlar ve beceri hazırlığı

Microsoft, güvenlik duruşunuzu hızla modernleştirmenize yardımcı olacak kaynaklar sağlar. Aşağıdaki bölümlerde, önceden tanımlanmış dört aşamadaki belirli görevler için kaynaklar vurgulanmaktadır.

Aşama 1

1. Aşamada, geçerli güvenlik duruşunuzu anlamaya başlarsınız. Sıfır Güven ne olduğunu ve iş stratejisi ve hedefleriyle nasıl uyumlu olduğunu öğrenmek için liderlik ekibiniz ve kuruluşunuz genelinde konuşmalara başlarsınız.

| 1. Aşama hedefleri | Kaynaklar |

|---|---|

| Kuruluşunuzun risklerini belirleme |

Kurumsal ortam genelinde güvenlik uygulama Bu başlangıç kılavuzu, siber güvenlik saldırılarından kaynaklanan iş riskini azaltabilecek veya önleyebilecek temel adımları özetlemektedir. Bulutta hızlı bir şekilde temel güvenlik uygulamaları oluşturmanıza ve güvenliği bulut benimseme sürecinizle tümleştirmenize yardımcı olabilir. Bu makalenin önceki bölümlerinde yer alan kaynaklara da bakın:

|

| Güvenlik duruşunuzdaki boşlukları belirleme |

Sıfır Güven kavramları ve dağıtım hedefleri Bu makale serisi, alana göre (kimlik ve uç noktalar gibi) öneriler sağlar. Önerilerin kaçının zaten tamamlandığı ve hangilerinin kaldığını değerlendirmek için bu makaleleri kullanabilirsiniz. Ayrıca, diğer iş senaryolarındaki planlama kaynakları, bu işi yapmak için önerilen kaynakları içerir. |

| Microsoft Güvenlik Açığa Çıkarma Yönetimi'nde ilk puanlarınızı yakalama |

Microsoft Güvenlik Açığa Çıkarma Yönetimi'ni kullanmaya başlama Varlıklar ve girişimler için ilk puanlarınızı anlamak, ölçülebilir güvenlik hedefleri belirlemenize ve zaman içinde ilerlemeyi ölçmenize yardımcı olur. Ayrıca duruşunuzdaki aşağı yönlü eğilimleri tanımanıza olanak tanıyarak daha modern özellik dağıtımları için gerekçelendirmeyi kolaylaştırır. |

| Mevzuat gereksinimlerini belirleme | Kuruluşunuzun tabi olduğu düzenlemeler hakkında bilgi edinmek için uyumluluk ekibinize başvurun. Yasal düzenleme ve idare çerçevelerini ve tüm denetim bulgularını veya güvenli uyumluluk durumuna ulaşmak için karşılanması gereken belirli denetimleri listeleyin. Kuruluşunuzun belirli gereksinimlere göre ilerleme durumunu izlemeye başlandığını görmek için Microsoft Purview Uyumluluk Yöneticisi'ne göz atın. En yaygın olarak gerekli standartlardan bazıları ve Uyumluluk için Microsoft Entra Id'nin nasıl yapılandırılacağı, standartlar belge kitaplığımızda bulunabilir. |

| Liderlik beklentilerini belirleme | Sıfır Güven liderlik ekibinizle konuşmaları kolaylaştırmak için genel bakış makalesini kaynak olarak kullanın. Güvenliği bir iş zorunlulu olarak çerçeveler ve liderlik rollerine özgü Sıfır Güven tanımlar. İş liderleri ve diğer paydaşlar için işi sunmak ve ilerleme durumunuzu üst düzeyde izlemek için İş Senaryoları bölümündeki ilerleme slaytlarını kullanın. |

2. Aşama

2. Aşamada, geçerli güvenlik duruşunuzu ayrıntılı olarak açıklamaya devam edin:

- Yanıt hazırlığı planı geliştirme

- Dijital varlığınızın envanterini başlatma

- Temel hijyen uygulama

Yanıt hazırlığı planı geliştirme

Sıfır Güven ihlal olduğunu varsayar, uzun süre çalışan bir saldırının ortamınız üzerindeki etkisini dikkate alır ve bir olaydan hızlı bir şekilde kurtarmanıza olanak tanır. Saldırı beklentiniz algılama, yanıtlama ve kurtarma için operasyonel hazırlığa yol açmalıdır.

Bu aşamada, yaygın saldırı türleri için bir yanıt hazırlığı planı geliştirirsiniz. Bu plan, kullanıcılarınıza, müşterilerinize nasıl yanıt verilip gerekirse genelle nasıl iletişim kuracaklarını içerir.

Aşağıdaki senaryoların her biri için, erişim kaybına yönelik geçerli yanıtı belgeleyen bir masa üstü alıştırmasını göz önünde bulundurun:

- Kimlik doğrulaması: Microsoft Entra Kimliği veya şirket içi Active Directory Etki Alanı Hizmetleriniz (AD DS)

- Üretkenlik: Kiracı kilitlenmesi

- Veri kaybı: Verileri kötü amaçlı silme veya şifreleme, rastgele senaryolar

- Veri sızıntısı: Endüstriyel veya ulus devlet casusluğu için verilerin sızdırması, WikiLeaks

- Hizmet Reddi: İş kolu (LOB) veya veriler (yapılandırılmış veriler veya veri gölü gibi)

İk, pazarlama ve ilgili iş grupları dahil olmak üzere etkilenecek tüm rollerin temsilcilerini eklediğinizden emin olun.

Her senaryo için:

- Hem genel hem de iç iletişimler için iletişim stratejisini göz önünde bulundurun. Planınız, kamu ve sektörünüzün düzenlemelerine uygun olarak sorumlu bir şekilde iletişim kurmanızı sağlamalıdır. Yanıtınız, yanlışlıkla saldırganlarla paylaşabileceğiniz bilgi miktarını da azaltmalıdır.

- BT ve iş ekipleri için yanıt vermeye hazır olma durumunu ve operasyonel hazırlığı/siber dayanıklılığı artırmak için Microsoft Algılama ve Yanıt Ekibi (DART) veya başka bir ihlal ortağı gibi bir dış yanıt ekibinin ne zaman gerekli olduğunu veya iç ekiplerin bunalması durumunda bir olaya yanıt vermesini değerlendirin.

Bu alıştırma, yaygın saldırılar için hazırlık planları geliştirmeye ek olarak, azaltmaları uygulama çalışmaları için kuruluşunuz genelinde destek ve yatırım kazanmanıza yardımcı olabilir.

Dijital varlığınızın envanterini envantere kaydet

İhlal hazırlığını planlarken fiziksel ve dijital varlıklarınızın durumunu anlamanız gerekir. Bu aşamadaki ilk amaç envanteri almaktır. Diğer iş senaryolarının, senaryodan etkilenen varlıkların envanterini almayı içerdiğini unutmayın. Bu envanterler ve öğelerin durumu güvenlik duruşunuzun bir parçası haline gelir.

Bu iş senaryosunda, tüm fiziksel ve dijital varlıkların ve hizmetlerin ve LOB uygulamalarının listesini oluşturmanız önerilir. Fiziksel varlıklar uç noktaları (cep telefonları, bilgisayarlar ve dizüstü bilgisayarlar) ve sunucuları (fiziksel veya sanal) içerir. Dijital varlıklara örnek olarak Exchange Online'daki e-postalar ve bekletme verileri, SharePoint Online'daki dosyalar ve kayıtlar, SQL PaaS hizmetleri, veri gölleri, şirket içi dosya sunucularındaki dosyalar veya Azure Dosya Paylaşımları gibi hizmetler verilebilir. Gölge BT veri konumları dahil olmak üzere kullanıcılar tarafından kullanılan hizmetleri kullanıma açmak için Bulut için Microsoft Defender gibi bir Bulut Erişim Güvenlik Aracısı (CASB) hizmeti kullanmayı göz önünde bulundurun.

Envanterinize eklenecek dijital varlıklar şunlardır:

- Kimlikler

- Cihazlar

- Veri

- Uygulamalar

- Altyapı

- Ağ

Bu aşamada varlıkların ve durumlarının ayrıntılı bir listesini geliştirmek mümkün olmayabilir. Bazı durumlarda bu envanter, Microsoft Intune ve Bulut için Defender Apps gibi araçların yüklü olmasına dayanır. İşleme başlamanız yeterlidir. Diğer iş senaryolarında çalışırken bu envanterler daha eksiksiz hale gelecektir.

İdeal olarak aşağıdakileri gerçekleştirebilirsiniz:

- Dijital varlıklarınızı içerik duyarlılığına ve kritikliğine göre derecelendirin. Bu varlıkların konumlarından haberdar değilseniz kritik verileri keşfetmek için Microsoft Purview'u kullanmayı göz önünde bulundurun.

- Tüm varlıklar için dijital varlıklarınızda mevcut olan güvenlik açıklarının güncel bir listesini tutun.

Aşağıdaki Sıfır Güven mimari diyagramında bu varlıkların birbirleriyle ilişkisi gösterilmektedir.

Temel hijyen uygulama

Bu aşama, temel hijyen uygulamalarının uygulanmasını da içerir. Microsoft Dijital Savunma Raporu göre (2022), "Ulus devlet aktörleri teknik olarak karmaşık olabilir ve çok çeşitli taktikler kullanabilir, ancak saldırıları genellikle iyi siber hijyen ile azaltılabilir." Raporda "Temel hijyen önlemlerinin alınmasıyla saldırıların yüzde doksan sekizi durdurulabilir" tahminleri yer alır.

| 2. Aşama hedefleri | Kaynaklar |

|---|---|

| Yanıt hazırlığı planı geliştirme | Siber Saldırılar Kaçınılmazdır. Şirketiniz hazır mı? (Harvard Business Review) |

| Dijital varlığınızın envanterini envantere kaydet | BT varlık envanteri ve belgelerini nasıl yönetirsiniz? (LinkedIn makalesi). Bilgi Sistemleri Denetim ve Denetim Derneği (ISACA) tarafından BT Varlık Değerlemesi, Risk Değerlendirmesi ve Denetimi Uygulama Modeli , varlıkları ölçme ve kategorilere ayırma örnekleri içerir. |

| Temel hijyen uygulamalarını uygulama | Başarıyı ölçme de dahil olmak üzere kuruluşunuz için temel hijyen uygulamalarını belgeleyebilirsiniz. Hijyen uygulamaları, çevrimiçi ihlalleri azaltmak için rutin olarak kullandığınız siber güvenlik uygulamalarıdır. Bu uygulamaların çoğu, diğer iş senaryolarının 1. aşamasına dahil edilir. Bazıları sonraki aşamalara dahil edilir. Daha İyi Siber Hijyene Sahip Olmak |

| Microsoft Güvenlik Açıkları Yönetimi'nden puanlarınızı güncelleştirme | İş senaryoları genelinde öneriler üzerinde çalışırken, Pozlama Yönetimi'ndeki ilgili varlıklar ve girişimler için durumunuzu güncelleştirin. Puanlar, kuruluşunuz genelinde iletişim kurabileceğiniz bir ilerleme ve başarı ölçüsüdür. Microsoft Güvenlik Açığa Çıkarma Yönetimi'ni kullanmaya başlama |

| Uyumluluk Yöneticisi'nde durumunuzu yakalama | Mevzuat uyumluluğu çalışmanızı izlemek için Microsoft Purview Uyumluluk Yöneticisi'ne başladıysanız durumunuzu güncelleştirmek için düzenli aralıklarla tekrar kontrol edin. Pozlama Yönetimi gibi, bu da güvenlik duruşunuzun bir parçası olarak dahil edilebilecek bir ilerleme ve başarı ölçüsüdür. |

3. Aşama

Güvenlik duruşu, görünürlük oluşturmak için izleme gerektirir. Araçlarınızı ve yöntemlerinizi basitleştirmek için mümkün olduğunca az görünümde veya panoda birleştirmek isteyeceksiniz. Bu aşamadaki ilk amaç, hedef kitleye uygun panoları kullanarak güvenlik duruşunuzu görselleştirmektir.

İhlallerin sürekli izleme uygulayarak ve izleyerek ihlale hazırlıklı olup olmadığını aramamızı ve izlememizi gerektirdiğini varsayarsak. Bu adımda, bu işlevi başaran portal veya görünüm sayısını belgeleyin ve gözden geçirin. Bu iç belgeler, el ile derlediğiniz raporlar veya Pozlama Yönetimi, Uyumluluk Yöneticisi, Microsoft Defender XDR, Bulut için Microsoft Defender, Microsoft Sentinel ve diğer araçlar gibi güvenlik araçlarınızdan raporlar olabilir.

Örneğin:

- Risk, ihlal hazırlığı ve mevcut olayların yönetici özet görünümü.

- BT ve OT güvenlik varlıkları için CISO özet görünümü.

- Güvenlik Analisti olaylara yanıt vermek için görüntüler.

- Yasal taleplere ve uzun süre çalışan tehdit avcılığı ile uyumlu olmak için güvenlik bilgileri ve olay yönetimi (SIEM) ve güvenlik düzenlemesi, otomasyon ve yanıt (SOAR) hakkında geçmişe dönük bir bakış.

Role özgü görünümlerin oluşturulması ve korunması, yönetici liderlerden olay yanıtlayıcılarına kadar güvenlik yönetimi yükünü paylaşan paydaşlarınızla güvenlik duruşunun durumuyla saydamlık oluşturur.

3. aşama ayrıca yönetim gölge BT'sini olgunlaştırmayı ve hijyen alanlarını düzeltme eki uygulamayı da içerir.

| 3. Aşama hedefleri | Kaynaklar |

|---|---|

| hedef kitleye uygun panoları kullanarak güvenlik duruşunuzu görselleştirme |

Genel bakış makalesindeki izleme ilerleme durumu bölümünde birkaç örnek verilmiştir. Ek güvenlik özelliklerini dağıtıp yapılandırdıkça, kuruluşunuz için değerli olan ek hedef kitle kapsamlı görünümler arayın. Örneğin bkz. Microsoft Sentinel ile Sıfır Güven (TIC 3.0) güvenlik mimarilerini izleme. |

| Bulut için Defender Uygulamaları kullanarak gölge BT'leri belgele ve yönet | Bu, Bulut için Defender Uygulamaları dağıttıysanız bu aşamada olgunlaşabileceğiniz bir hijyen alanıdır. Bkz. Sıfır Güven için SaaS uygulamalarını Microsoft 365 ile tümleştirme. |

| Sistemleri düzenli aralıklarla ve zaman duyarlılığıyla düzeltme eki uygulama ve güncelleştirme için bir metodoloji geliştirme | Bu iş senaryosundaki bu görev sistemlere düzeltme eki uygulama ve güncelleştirme ile ilgili değildir. Bunun yerine, dijital varlığınızın çeşitli bileşenlerinin düzenli olarak sorumluluk, görünürlük ve etkilenen tüm kişilerle iyi iletişimle gerçekleşmesini sağlamak için bir metodoloji geliştirmekle ilgilidir. Mümkün olduğunda bunu otomatikleştirme fırsatlarını arayın. BT sistemlerinize düzeltme eki uygulama ve güncelleştirme için en iyi yöntemler nelerdir? (LinkedIn makalesi) Düzeltme eki uygulama mükemmel mi? (Infosecurity Dergisi) |

4. Aşama

4. Aşama'nın hedefleri, kuruluşunuzun saldırıları önleme ve yanıtlama becerisini olgunlaştırmaya yöneliktir.

| 4. Aşama hedefleri | Kaynaklar |

|---|---|

| Kullanıcıları sürekli eğitme | Microsoft müşterilerinin kullanıcı eğitimini hızlı, kolay ve etkili bir şekilde dağıtmasına yardımcı olmak için Terranova Security ile ortaklaşa geliştirilen Microsoft Siber Güvenlik Farkındalık Seti'ni kullanın. Kuruluşunuzda gerçekçi saldırı senaryoları çalıştırmak için Microsoft Defender portalında saldırı simülasyonu eğitimini kullanabilirsiniz. Bu simülasyon saldırıları, savunmasız kullanıcıları belirlemenize ve bulmanıza yardımcı olabilir. Bkz. Saldırı simülasyonu eğitimi kullanmaya başlama. Ayrıca bkz . Microsoft 365 güvenlik ipuçları bilgi grafiği ve Microsoft Entra son kullanıcı dağıtımı şablonları ve malzemeleri. |

| Kuruluşunuzun güvenlik operasyonları özelliğini geliştirme |

Microsoft Defender XDR'yi güvenlik operasyonlarınızla tümleştirmek, Güvenlik İşlemleri Merkezi (SOC) ekibinizin oluşturulmasına ve eğitilmesine, olaylara yanıt vermeye yönelik bir süreç geliştirme ve resmileştirme de dahil olmak üzere rehberlik sağlar. Belirli saldırı türlerine yanıt vermek için olaylara ve playbook'lara yanıt verme yönergeleri için Microsoft Güvenlik İşlemleri kitaplığına bakın. |

| Riski yönetmeye devam et | Kuruluşunuzun sürekli olarak risk değerlendirmesi ve yönetmesi için sistematik bir yol geliştirin. Nerede olduğunuzu ve neleri başardığınızı yeniden ayarlamak için masa üstü alıştırmalarını veya ISO standartlarını yeniden ziyaret edin. |

Hazır aşama

Bu iş senaryosu için Hazır aşaması, diğer iş senaryolarından biraz farklıdır. Belirli güvenlik özelliklerini veya yapılandırmalarını değerlendirmek, test edip pilot çalışmak yerine, bu senaryo için Hazır aşaması paydaş ekibinizin oluşturulmasını ve ardından çevik bir yaklaşımla her aşama ve hedef üzerinde çalışmayı içerir.

Örneğin, her hedef için:

- Kimlerin gerekli olduğunu da içeren hedefe ulaşmak için nelerin gerekli olduğunu değerlendirin.

- Makul bir yaklaşımla başlayın ve test edin. Gerektiği gibi ayarlayın.

- Yaklaşımın pilotunu yapın ve öğrendiklerinize göre ayarlayın.

Aşağıdaki tabloda, Plan aşamasının 1. aşamasındaki Kuruluşunuzun risklerini belirleme hedefi için bunun nasıl çalışabileceğine ilişkin bir örnek verilmiştir.

| Hazır görev | Eylemler |

|---|---|

| Değerlendirin | Riskleri değerlendirmek için hangi kaynakları kullanacağınıza ve etkinliklere kimlerin dahil edilmesi gerektiğine karar verin. Bu değerlendirme, masa üstü alıştırmalarını veya ISO standartlarını kullanmayı içerebilir. Kuruluşunuzda kimlerin katılması gerektiğini belirleyin. |

| Test etme | Hedeflediğiniz kaynakları kullanarak, daha kapsamlı proje katılımcıları ekibinizle etkileşim kurmaya hazır olduğunuzu ölçmek için proje katılımcılarınızdan oluşan küçük bir kümeyle önerilen alıştırmaları gözden geçirin. |

| Pilot | Masa üstü alıştırmalarını kullanıyorsanız, seçilen katılımcılarla senaryolardan birini deneyin. Sonuçları gözden geçirin ve diğer alıştırmalara devam etmeye hazır olup olmadığını belirleyin. ISO standartlarını kullanıyorsanız değerlendirmeyi pilot yapmak için standardın bir bölümünü hedefleyebilirsiniz. |

Bunun gibi çevik bir yaklaşım benimseyerek metodolojinizi ve sürecinizi ayarlama ve iyileştirme fırsatlarına izin verirsiniz. Ayrıca, devam ettikçe güven de oluşturursunuz.

Benimseme aşaması

Benimseme aşamasında, stratejinizi ve dağıtım planlarınızı işlevsel alanlarda artımlı olarak uygularsınız. Bu senaryo için, dört aşamada belirlenen hedeflerin veya kuruluşunuz için özelleştirdiğiniz hedeflerin ve aşamaların gerçekleştirilmesi gerekir.

Ancak, güvenlik duruşunuzu modernleştirmek, diğer iş senaryolarında önerilen (veya kuruluşunuz tarafından önceliklendirilen) teknik hedefleri gerçekleştirmeyi içerir. Bunların hepsi güvenlik duruşunuza tahakkuk ettirildi.

Bu senaryo ve diğerleri için benimseme aşamasına geçerken durum, ilerleme ve değer ile iletişim kurmaya özen gösterin.

yönet ve yönet

Güvenlik idaresi sabit bir süreçtir. Bu aşamaya geçerken, uyguladığınız Sıfır Güven mimarisinin her parçasının sonuçlarını izlemeye ve ölçmeye geçin. İzleme ve algılama ile birlikte olgunluk için yineleme fırsatlarını da belirleyeceksiniz.

İzleme ve ölçme

Bu senaryo makalesi, durumunuzu değerlendirmek ve ilerleme durumunu ölçmek için kullanabileceğiniz farklı raporlar ve panolar önerir. Sonuç olarak ilerleme durumunu göstermek ve yeni bir güvenlik açığının nerede ortaya çıkabileceğini belirlemek için kullanabileceğiniz bir ölçüm kümesi geliştirmek istiyorsunuz. Kuruluşunuz için en önemli ölçümleri toplamak için çeşitli raporları ve panoları kullanabilirsiniz.

Ekip ve kuruluş ölçümleri

Aşağıdaki tabloda, ekibinizin ve kuruluşunuzun güvenlik duruşunu izlemek için kullanabileceğiniz bazı örnek ölçümler listelenir.

| İş etkinleştirme | Güvenlik duruşu | Güvenlik yanıtı | Güvenlik iyileştirmesi |

|---|---|---|---|

| Güvenlik gözden geçirmesi için ortalama süre | Yeni uygulama değerlendirmesi sayısı | Ortalama kurtarma süresi (MTTR) | Açık modernizasyon projelerinin sayısı |

| Yönetilen cihazlar için ortalama önyükleme ve oturum açma süresi | Uyumlu uygulamaların yüzdesi | Kritik sistemleri geri yükleme zamanı | İş akışlarından kaldırılan yinelenen el ile adım sayısı |

| Kullanıcı iş akışındaki güvenlik kesintilerinin sayısı | Gereksinimlerin %100'ünün karşılanması için ayrıcalıklı hesap sayısı | yüksek önem derecesine sahip olayların sayısı | İç ve dış olaylardan alınan ders sayısı |

| Düşük değerli güvenlik etkinlikleri için harcanan BT yardım masası süresinin yüzdesi | Gereksinimlerin %100'lerini karşılayan hesap sayısı | Olay büyüme oranı (genel) |

Ürün içi panolar ve raporlar

Microsoft, bu benimseme kılavuzuyla çalışacak şekilde tasarlanmış PowerPoint ve Excel tabanlı izleme araçlarına ek olarak, teknik uygulamadaki ilerlemenizi izlemek için ürün içi deneyimler sağlar.

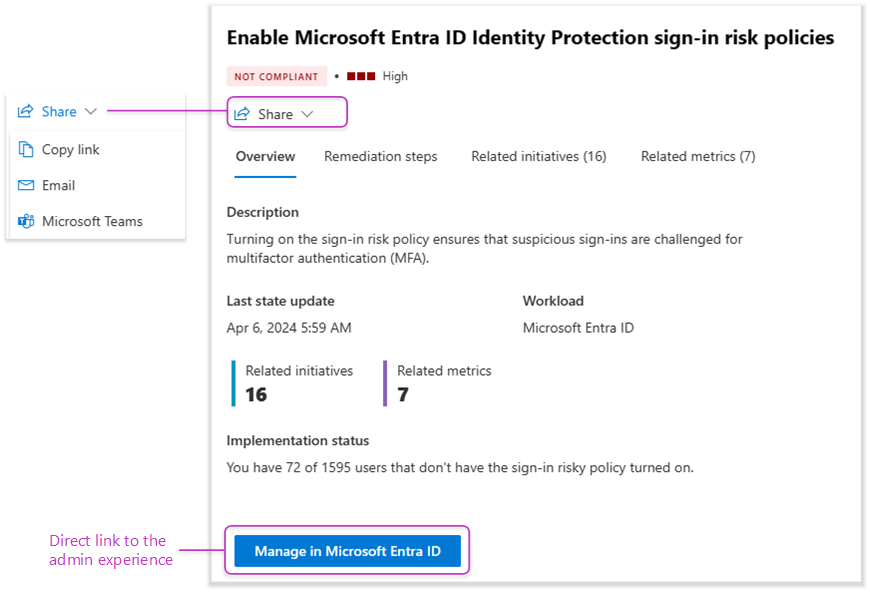

Microsoft Güvenlik Açığa Çıkarma Yönetimi , şirket varlıkları ve iş yükleri genelinde güvenlik duruşunun birleşik bir görünümünü sağlayan bir güvenlik çözümüdür. Bu araç içinde Güvenlik Girişimleri, güvenlik riskinin belirli alanlarında hazır olma durumunu ve olgunluğu değerlendirmenize yardımcı olur. Güvenlik Girişimleri, belirli risklere veya etki alanıyla ilgili hedeflere yönelik güvenlik programlarını yönetmeye yönelik proaktif bir yaklaşım benimser.

Kuruluşunuzun Sıfır Güven güvenliği uygulama yolundaki ilerlemesini izlemek için Sıfır Güven girişimini kullanın. Bu girişim, iş senaryolarıyla uyumlu ölçümlerle ilerleme durumunuzu izlemenize olanak sağlayan bu Microsoft Sıfır Güven benimseme çerçevesiyle uyumludur. Bu ölçümler, güvenlik ekiplerinin kuruluşlarını korumasına yardımcı olmak için öncelikli eyleme dönüştürülebilir önerilerde kaynak kapsamınızı yakalar. Girişim, Sıfır Güven ilerleme durumunuz hakkında paydaşlarla paylaşılabilen gerçek zamanlı veriler de sağlar.

Her ölçüm, ekiplerin geçerli durumu anlamasına yardımcı olan içgörüler içerir; ekiplere öneri ayrıntıları sağlar, hangi varlıkların etkilendiğini belirler ve genel Sıfır Güven olgunluk üzerindeki etkisini ölçer.

Sıfır Güven benimseme, hem güvenlik hem de BT operasyon ekiplerinin uyumlu olmasını ve genel Sıfır Güven olgunluğu geliştiren değişiklikleri önceliklendirmek için birlikte çalışmasını içeren bir takım oyunudur. Ölçüm ve görev düzeyinde, öneriyi uygun ekip ve sahiple paylaşabilirsiniz. Daha sonra, öneriyi yapılandırmak ve dağıtmak için ilgili güvenlik denetiminin yönetici deneyimine doğrudan sahip olabilir.

Bu Sıfır Güven benimseme çerçevesi, risk tabanlı bir yaklaşım ve/veya savunma stratejisi benimsemenizi teşvik eder. Bu yaklaşımlardan biriyle, fidye yazılımı koruması veya belirli bir tehdit girişimi gibi maruz kalma yönetimi aracındaki diğer Güvenlik Girişimlerini hedefleyebilir ve Sıfır Güven girişiminde iş tahakkuk Sıfır Güven olgunluğa tahakkuk ettiğinizi görebilirsiniz.

Sıfır Güven girişimini bu Sıfır Güven benimseme çerçevesiyle birlikte kullanabilirsiniz. Girişimdeki ölçümler ve görevler Sıfır Güven iş senaryosuna göre düzenlenir.

İzleme ve algılama

Her iş senaryosunda çalışırken ortamdaki ve ihlallerde yapılan değişiklikleri nasıl izleyeceğinizi ve algılayabileceğinizi belirleyin. İzleme ve algılama özelliklerinin çoğu, Microsoft Defender XDR ürünleri paketi ve Microsoft Sentinel dahil olmak üzere Genişletilmiş Algılama ve Yanıt (XDR) araçları aracılığıyla sağlanır. Bunlar, bir ihlal iş senaryosunda iş zararını önleme veya azaltma bölümünde uygulanır.

Vade için yineleme

Sıfır Güven uygulamak bir yolculuk. Kurumsal ölçekli kuruluşlarda tam olarak uygulanması yıllar sürebilir. Bu süre içinde saldırganlar tekniklerini geliştirmeye de devam eder. ölçümlerinizi izleme ve algılama özelliklerinizle birlikte kullanarak Sıfır Güven ortamınızın bir yönünü yinelemeniz ve geliştirmeniz gereken yeri belirlemeniz önemlidir. Ayrıca başarıyı ölçme yönteminizi değerlendirmeye ve geliştirmeye ve ilerlemeyi, durumu ve değeri iletmeye devam edin.

Sonraki Adımlar

- Sıfır Güven benimseme çerçevesine genel bakış

- Uzaktan ve karma çalışmanın güvenliğini sağlama

- Hassas iş verilerini tanımlama ve koruma

- İhlallerden kaynaklanan iş hasarlarını önleme veya azaltma

- Mevzuat ve uyumluluk gereksinimlerini karşılama

İlerleme izleme kaynakları

Sıfır Güven iş senaryolarından herhangi biri için aşağıdaki ilerleme izleme kaynaklarını kullanabilirsiniz.

| İlerleme izleme kaynağı | Bu size yardımcı olur... | Tasarım:... |

|---|---|---|

Benimseme Senaryosu Planı Aşama Kılavuzu indirilebilir Visio dosyası veya PDF

|

Her iş senaryosu için güvenlik geliştirmelerini ve Plan aşamasının aşamaları ve hedefleri için çaba düzeyini kolayca anlayın. | İş senaryosu proje liderleri, iş liderleri ve diğer paydaşlar. |

| Sıfır Güven benimseme izleyicisi indirilebilir PowerPoint slayt destesi |

Plan aşamasının aşamaları ve hedefleri aracılığıyla ilerlemenizi izleyin. | İş senaryosu proje liderleri, iş liderleri ve diğer paydaşlar. |

İş senaryosu hedefleri ve görevleri indirilebilir Excel çalışma kitabı

|

Sahipliği atayın ve Plan aşamasının aşamaları, hedefleri ve görevleri aracılığıyla ilerleme durumunuzu izleyin. | İş senaryosu proje müşteri adayları, BT müşteri adayları ve BT uygulayıcıları. |

Ek kaynaklar için bkz. değerlendirme ve ilerleme izleme kaynaklarını Sıfır Güven.