Mevzuat ve uyumluluk gereksinimlerini karşılama

Sıfır Güven benimseme kılavuzunun bir parçası olarak, bu makalede kuruluşunuz için geçerli olabilecek mevzuat ve uyumluluk gereksinimlerini karşılamaya yönelik iş senaryosu açıklanmaktadır.

Kuruluşunuzun BT ortamının karmaşıklığından veya kuruluşunuzun boyutundan bağımsız olarak, işletmenizi etkileyebilecek yeni mevzuat gereksinimleri sürekli olarak ekleniyor. Bu düzenlemeler Arasında Avrupa Birliği Genel Veri Koruma Yönetmeliği (GDPR), California Tüketici Gizliliği Yasası (CCPA), çok sayıda sağlık ve finansal bilgi düzenlemeleri ve veri yerleşimi gereksinimleri yer almaktadır.

Düzenleme ve uyumluluk gereksinimlerini karşılama süreci, düzgün yönetilmediğinde uzun, karmaşık ve yorucu olabilir. Bu zorluk, uyumluluk elde etmek ve kanıtlamak, denetime hazırlanmak ve devam eden en iyi yöntemleri uygulamaya koymak için güvenlik, uyumluluk ve düzenleme ekiplerinin iş yükünü önemli ölçüde artırmıştır.

Sıfır Güven bir yaklaşım genellikle uyumluluk düzenlemeleri tarafından uygulanan bazı tür gereksinimleri (örneğin, kişisel verilere erişimi denetleyenler) aşıyor. Sıfır Güven bir yaklaşım uygulayan kuruluşlar, zaten bazı yeni koşulları karşıladıklarını veya uyumlu olmak için Sıfır Güven mimarilerini kolayca oluşturabileceklerini bulabilir.

| Mevzuat ve uyumluluk gereksinimlerini karşılamaya yönelik geleneksel yaklaşımlar | Sıfır Güven ile mevzuat ve uyumluluk gereksinimlerini karşılamaya yönelik modern yaklaşım |

|---|---|

| Birçok kuruluş, birlikte birleştirilmiş çeşitli eski çözümleri kullanır. Bu çözümler genellikle sorunsuz bir şekilde birlikte çalışmaz ve altyapı boşluklarını ortaya çıkararak operasyonel maliyetleri artırır. Bazı bağımsız "en iyi tür çözümleri", başka bir düzenlemeye alışmışken belirli düzenlemelere uyumluluğu bile engelleyebilir. Yaygın bir örnek, yetkili kişilerin verileri güvenli bir şekilde işlemesini sağlamak için şifrelemenin kullanılmasıdır. Ancak çoğu şifreleme çözümü, Veri Kaybı Önleme (DLP), eBulma veya arşivleme gibi hizmetler için verileri belirsiz hale getirir. Şifreleme, kuruluşun şifrelenmiş veri kullanan kullanıcılar tarafından gerçekleştirilen eylemlerde durum tespiti gerçekleştirmesini engeller. Bu sonuç, kuruluşları hassas verilerin aktarımları için dosya düzeyinde şifrelemenin tüm kullanımını yasaklama veya şifrelenmiş verilerin kuruluş dışına beklenmeyen şekilde gitmesine izin verme gibi zor ve riskli kararlar almak zorunda bırakır. |

güvenlik stratejinizi ve ilkenizi Sıfır Güven bir yaklaşımla birleştirmek, BT ekipleri ve sistemleri arasındaki siloları parçalayarak BT yığınında daha iyi görünürlük ve koruma sağlar. Microsoft Purview'dakiler gibi yerel olarak tümleştirilmiş uyumluluk çözümleri, uyumluluk gereksinimlerinizi ve Sıfır Güven yaklaşımınızı desteklemek için birlikte çalışmakla kalmaz, aynı zamanda bunu tam saydamlık ile gerçekleştirir ve her çözümün içerikteki duyarlılık etiketlerinden yararlanan iletişim uyumluluğu gibi diğer çözümlerin avantajlarından yararlanmasına olanak sağlar. Tümleşik uyumluluk çözümleri, şifrelenmiş içeriğin eBulma veya DLP çözümleri tarafından şeffaf bir şekilde işlenmesi gibi en düşük dengelerle gerekli kapsamı sağlayabilir. Gerçek zamanlı görünürlük, kritik varlıklar ve iş yükleri dahil olmak üzere varlıkların otomatik olarak bulunmasını sağlarken, uyumluluk zorunluluğu sınıflandırma ve duyarlılık etiketleme yoluyla bu varlıklara uygulanabilir. Sıfır Güven mimarisi uygulamak, kapsamlı bir stratejiyle mevzuat ve uyumluluk gereksinimlerini karşılamanıza yardımcı olur. Microsoft Purview çözümlerinin Sıfır Güven mimarisinde kullanılması, kuruluşunuzun tüm veri varlıklarını kuruluşunuzu etkileyen düzenlemelere göre keşfetmenize, yönetmenize, korumanıza ve yönetmenize yardımcı olur. Sıfır Güven stratejiler genellikle belirli mevzuat gereksinimlerini karşılayan veya aşan denetimlerin uygulanmasını içerir ve bu da yeni mevzuat gereksinimlerine uymak için sistem genelinde değişiklik yapma yükünü azaltır. |

Bu makaledeki kılavuz, kuruluşunuzdaki iş liderleri ve ekiplerle nasıl iletişim kurabileceğinizi ve bunlarla nasıl çalışabileceğinizi vurgulayarak mevzuat ve uyumluluk gereksinimlerinizi karşılamaya yönelik bir çerçeve olarak Sıfır Güven kullanmaya başlama konusunda size yol gösterir.

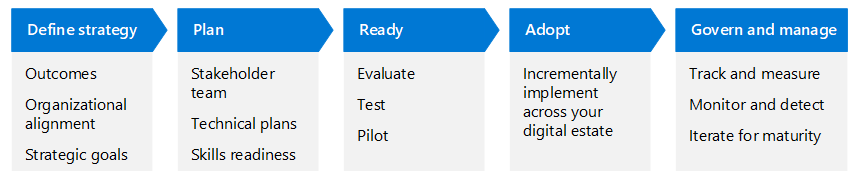

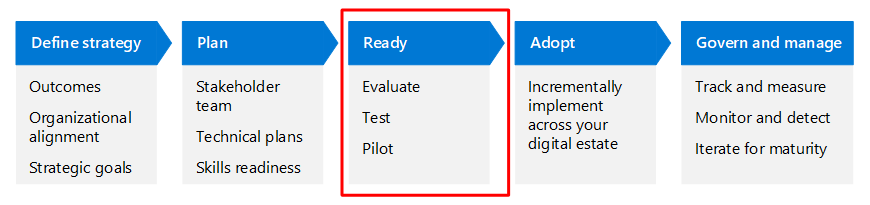

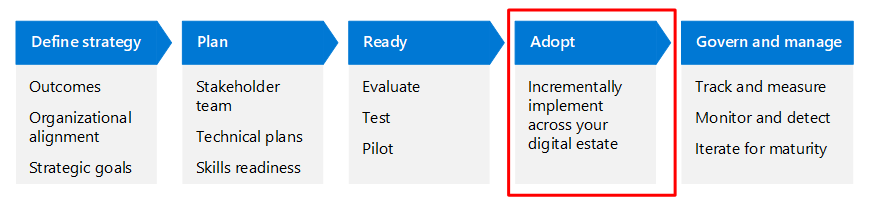

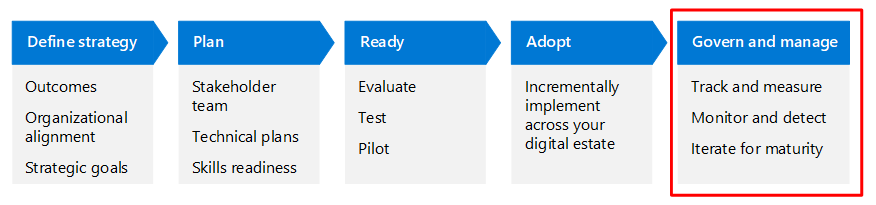

Bu makalede Azure için Bulut Benimseme Çerçevesi (Strateji tanımlama, Planlama, Hazır, Benimseme ve Yönetme ve yönetme) ile aynı yaşam döngüsü aşamaları kullanılır, ancak Sıfır Güven için uyarlanmıştır.

Aşağıdaki tablo, çizimin erişilebilir bir sürümüdür.

| Strateji tanımlama | Planlama | Hazır | Benimseme | yönet ve yönet |

|---|---|---|---|---|

| Kuruluş hizalaması Stratejik hedefler Sonuçlar |

Paydaş ekibi Teknik planlar Beceri açısından hazır olma durumu |

Değerlendirmek Test Pilot |

Dijital varlığınız genelinde artımlı olarak uygulama | İzleme ve ölçme İzleme ve algılama Vade için yineleme |

Strateji aşamasını tanımlama

Strateji tanımlama aşaması, bu senaryonun "Neden?" konusuna yönelik çabaları tanımlamak ve resmileştirmek için kritik öneme sahiptir. Bu aşamada senaryoyu mevzuat, iş, BT, operasyonel ve stratejik perspektifler aracılığıyla anlayabilirsiniz.

Ardından, uyumluluğun artımlı ve yinelemeli bir yolculuk olduğunu anlayarak bu senaryoda başarının ölçülecek sonuçlarını tanımlarsınız.

Bu makalede birçok kuruluşla ilgili motivasyonlar ve sonuçlar önerilmektedir. Kuruluşunuz için benzersiz gereksinimlerinize göre stratejiyi güçlendirmek için bu önerileri kullanın.

İş liderlerinizin motivasyonlarını anlama

Sıfır Güven mevzuat gereksinimlerini karşılama sürecini kolaylaştırmaya yardımcı olsa da, belki de en büyük zorluk kuruluşunuzdaki liderlerden destek ve katkı kazanmaktır. Bu benimseme kılavuzu, kurumsal uyum elde edebilmeniz, stratejik hedeflerinizi tanımlayabilmeniz ve sonuçları belirleyebilmeniz için onlarla iletişim kurmanıza yardımcı olmak üzere tasarlanmıştır.

Uyum elde etmek, liderlerinizi neyin motive etmesi gerektiğini ve mevzuat gereksinimlerini neden karşılamaları gerektiğini anlamakla başlar. Aşağıdaki tabloda örnek perspektifler sağlanmaktadır, ancak bu liderlerin ve ekiplerin her biriyle bir araya gelmeniz ve birbirinizin motivasyonları hakkında ortak bir anlayışa sahip olmanız önemlidir.

| Role | Yasal gereksinimlerin karşılanması neden önemlidir? |

|---|---|

| İcra Kurulu Başkanı (CEO) | Dış denetim kuruluşları tarafından doğrulanan kurumsal stratejinin güvenliğini sağlamakla sorumludur. CEO çoğunlukla kuruluş genelinde yasama gereksinimleriyle uyumluluk düzeyini ve yıllık denetim bulgularını değerlendirebilecek bir yönetim kuruluna rapor sunar. |

| Pazarlama Müdürü (CMO) | Gizli şirket bilgilerinin yalnızca pazarlama amacıyla harici olarak paylaşılmamasını sağlamakla sorumludur. |

| Enformasyon Müdürü (CIO) | Genellikle kuruluştaki bilgi sorumlusudur ve bilgi düzenleyicilerine karşı sorumlu tutulacaktır. |

| Teknoloji Müdürü (CTO) | Dijital emlak içinde mevzuat uyumluluğunun korunmasından sorumludur. |

| Bilgi Güvenliği Müdürü (CISO) | Doğrudan bilgi güvenliği uyumluluğuyla ilgili denetimler sağlayan sektör standartlarına uyum ve benimsemeden sorumludur. |

| Operasyon Direktörü (COO) | Bilgi güvenliği, veri gizliliği ve diğer mevzuat uygulamalarıyla ilgili şirket ilkelerinin ve yordamlarının operasyonel düzeyde korunmasını sağlar. |

| Finans Müdürü (CFO) | Siber sigorta ve vergi uyumluluğu gibi finansal dezavantajları ve uyumluluk avantajlarını değerlendirir. |

| Risk Sorumlusu (CRO) | Kuruluş içindeki İdare Riski ve Uyumluluğu (GRC) çerçevesinin Risk bileşenine sahiptir. Uyumsuzluğa ve uyumluluğa yönelik tehditleri azaltır. |

Düzenleme ve uyumluluk gereksinimlerinin yerine getirilmesi için kuruluşunuzun farklı bölümleri farklı motivasyonlara ve teşviklere sahip olabilir. Aşağıdaki tabloda bu motivasyonların bazıları özetlemektedir. Motivasyonlarını anlamak için paydaşlarınızla bağlantı kurduğunuzdan emin olun.

| Alan | Motivasyonlar |

|---|---|

| İş gereksinimleri | Geçerli mevzuat ve mevzuat gereksinimlerine uymak. |

| BT gereksinimleri | Kuruluşunuz tarafından kimlikler, veriler, cihazlar (uç noktalar), uygulamalar ve altyapı kapsamında belirlenen mevzuat ve uyumluluk gereksinimlerine uyumluluğu otomatik hale getiren teknolojiler uygulamak. |

| operasyonel ihtiyaçlar | İlgili endüstri standartlarına ve ilgili uyumluluk gereksinimlerine uygun ilkeler, yordamlar ve iş yönergeleri uygulayın. |

| Stratejik ihtiyaçlar | Ulusal, bölgesel ve yerel yasaları ihlal etme riskini ve ihlallerden kaynaklanabilecek olası mali ve kamu itibarı zararlarını azaltın. |

Stratejiyi bilgilendirmek için idare piramidini kullanma

Bu iş senaryosunda hatırlanması gereken en önemli şey, Sıfır Güven çerçevesinin kuruluş içindeki çeşitli yasama, yasal düzenleme, politika ve yordam gereksinimleri hiyerarşisini oluşturan daha büyük bir idare modelinin parçası olarak görev yaptığıdır. Uyumluluk ve düzenleme alanında, aynı gereksinime veya denetime ulaşmanın birçok yolu olabilir. Bu makalenin Sıfır Güven bir yaklaşım kullanarak mevzuat uyumluluğunu izlediğini belirtmek önemlidir.

Genellikle mevzuat uyumluluğu içinde kullanılan bir strateji modeli, burada gösterilen idare piramididir.

Bu piramit, çoğu kuruluşun bilgi teknolojisi (BT) idaresini yönettiği farklı düzeyleri göstermektedir. Piramidin en üstünden en altına kadar, bu düzeyler mevzuat, standartlar, politikalar ve prosedürler ve çalışma yönergeleridir.

Piramidin en üst kısmı en önemli düzeyi (mevzuat) temsil eder. Bu düzeyde, ulusal ve işletmeye özgü düzenlemeler yalnızca bazı şirketler için geçerli olsa da, yasalar birçok kuruluş için geçerli olduğundan kuruluşlar arasındaki değişim daha azdır. Piramidin tabanı olan çalışma yönergeleri, kuruluşlar genelinde uygulamanın en büyük varyasyonu ve yüzey alanına sahip alanı temsil eder. Bu, bir kuruluşun daha yüksek düzeyler için daha önemli gereksinimleri yerine getirmek için teknolojiden yararlanmasına olanak tanıyan düzeydir.

Piramidin sağ tarafında, kurumsal uyumluluğun olumlu iş sonuçlarına ve avantajlarına yol açabileceği senaryo örnekleri sağlanır. İş ilgisi, kuruluşların idare stratejisine sahip olması için daha fazla teşvik oluşturur.

Aşağıdaki tabloda piramidin sol tarafındaki farklı idare düzeylerinin sağ taraftaki stratejik iş avantajlarını nasıl sağlayabilecekleri açıklanmaktadır.

| İdare düzeyi | Stratejik iş ilgisi ve sonuçları |

|---|---|

| Toplu olarak değerlendirilen mevzuat ve yasalar | Yasal denetimlerin geçirilmesi, para cezası ve cezalardan kaçınabilir ve tüketici güveni ve marka sadakati oluşturur. |

| Standartlar, insanların bir ürün veya hizmetle ilgili aynı beklentileri paylaşması için güvenilir bir temel sağlar | Standartlar, çeşitli sektör kalite kontrolleri aracılığıyla kalite güvencesi sağlar. Bazı sertifikaların siber sigorta avantajları da vardır. |

| İlkeler ve yordamlar, kuruluşun günlük işlevlerini ve işlemlerini belgelemektedir | İdareyle ilgili birçok el ile işlem kolaylaştırılabilir ve otomatikleştirilebilir. |

| İş yönergeleri, ayrıntılı adımlarda tanımlanan ilkelere ve yordamlara göre bir işlemin nasıl gerçekleştirileceklerini açıklar | Kılavuzların ve yönerge belgelerinin karmaşık ayrıntıları teknoloji tarafından kolaylaştırılabilir. Bu, insan hatalarını büyük ölçüde azaltabilir ve zaman kazandırabilir. Çalışan ekleme işleminin bir parçası olarak Microsoft Entra Koşullu Erişim ilkelerinin kullanılması örnek olarak gösterilebilir. |

İdare piramidi modeli, önceliklere odaklanmaya yardımcı olur:

Yasal ve yasal gereksinimler

Kuruluşlar bunlara uyulmazsa ciddi yansımalarla karşılaşabilir.

Sektöre özgü ve güvenlik standartları

Kuruluşların bu standartlardan biri veya daha fazlası ile uyumlu veya sertifikalı olması gereken bir sektör gereksinimi olabilir. Sıfır Güven çerçevesi çeşitli güvenlik, bilgi güvenliği ve altyapı yönetimi standartlarına göre eşlenebilir.

İlkeler ve yordamlar

Kuruluşa özgüdür ve işletme içindeki daha iç süreçleri yönetir.

çalışma yönergeleri

Kuruluşların ilkeleri ve yordamları yerine getirmesi için son derece teknik ve özelleştirilmiş ayrıntılı denetimler.

Sıfır Güven mimarisinin alanlarına en çok değer katan çeşitli standartlar vardır. Dikkatin sizin için geçerli olan aşağıdaki standartlara odaklanması daha fazla etki yaratacaktır:

İnternet Güvenliği Merkezi (CIS) Karşılaştırmaları, cihaz yönetimi ve uç nokta yönetimi ilkeleri için değerli yönergeler sağlar. CIS Karşılaştırmaları, Microsoft 365 ve Microsoft Azure için uygulama kılavuzlarını içerir. Tüm sektörlerdeki ve dikey kuruluşlar, güvenlik ve uyumluluk hedeflerine ulaşmalarına yardımcı olmak için CIS karşılaştırmalarını kullanır. özellikle yoğun olarak düzenlenmiş ortamlarda çalışan kişiler.

Ulusal Standartlar ve Teknoloji Enstitüsü (NIST), NIST Özel Yayını (NIST SP 800-63-4 ipd) Dijital Kimlik Yönergelerini sağlar. Bu yönergeler, dijital kimlik hizmetlerini uygulayan federal kurumlar için teknik gereksinimler sağlar ve bu amaç dışında standartların geliştirilmesini veya kullanımını kısıtlamaya yönelik değildir. Bu gereksinimlerin, Sıfır Güven stratejisinin bir parçasını oluşturan mevcut protokolleri geliştirmek için yapıldığını unutmayın. Özellikle Birleşik Devletler hem kamu kuruluşları hem de kamu sektörü kuruluşları NIST'ye abone olur, ancak genel olarak listelenen şirketler de çerçevedeki yol gösterici ilkelerden yararlanabilir. NIST ayrıca NIST SP 1800-35 ile birlikte gelen yayınlarda Sıfır Güven mimarisini uygulamaya yönelik yardım sağlar.

Genel veri idaresi ve bilgi güvenliği için yeni düzeltilen ISO 27002:2022 standardı önerilir. Ancak Ek A denetimleri, güvenlik denetimlerinin denetim listesi oluşturmak için iyi bir temel sağlar ve bu denetimler daha sonra işlenebilir hedeflere dönüştürülebilir.

ISO 27001:2022, bilgi güvenliği bağlamında risk yönetiminin nasıl uygulanabileceğine ilişkin kapsamlı yönergeler de sağlar. Bu, çoğu portalda ve panoda kullanıcıların kullanımına sunulan ölçüm sayısı açısından özellikle yararlı olabilir.

Bunlar gibi standartlar, kuruluşunuza yaygın gereksinimleri karşılamaya yönelik bir ilke ve denetim temeli sağlamak için önceliklendirilebilir.

Microsoft, kuruluşunuz için geçerli toplantı standartlarını planlamanıza ve izlemenize yardımcı olmak için Microsoft Purview Uyumluluk Yöneticisi'ni sağlar. Uyumluluk Yöneticisi, veri koruma risklerinizin envanterini almaktan denetimleri uygulama, düzenlemeler ve sertifikalarla güncel kalma ve denetçilere raporlama gibi karmaşıklıkları yönetmeye kadar uyumluluk yolculuğunuz boyunca size yardımcı olabilir.

Stratejinizi tanımlama

Uyumluluk açısından bakıldığında, kuruluşunuzun kendi stratejisini iç GRC metodolojisine göre tanımlaması gerekir. Kuruluş belirli bir standarda, ilkeye veya çerçeveye abone olmazsa, Uyumluluk Yöneticisi'nden bir değerlendirme şablonu alınmalıdır. Her etkin Microsoft 365 aboneliğine, Sıfır Güven dağıtım yönergelerine göre eşlenebilen bir veri koruma temeli atanır. Bu temel, uygulayıcılarınıza uyumluluk açısından Sıfır Güven uygulamasının nasıl görünmesi gerektiği konusunda harika bir başlangıç noktası sağlar. Bu belgelenen denetimler daha sonra ölçülebilir hedeflere dönüştürülebilir. Bu hedefler Belirli, Ölçülebilir, Ulaşılabilir, Gerçekçi ve Zamana Bağlı (SMART) olmalıdır.

Uyumluluk Yöneticisi'ndeki Veri Koruma Temeli şablonu, Sıfır Güven için aşağıdaki denetim aileleri arasında hizalanmış 36 eylemi tümleştirir:

- Sıfır Güven Uygulaması

- Sıfır Güven Uygulama geliştirme kılavuzu

- Sıfır Güven Uç Noktası

- Sıfır Güven Verileri

- Sıfır Güven Kimliği

- Sıfır Güven Altyapısı

- Sıfır Güven Ağı

- Sıfır Güven Görünürlük, otomasyon ve düzenleme

Bunlar, burada gösterilen Sıfır Güven başvuru mimarisiyle güçlü bir şekilde hizalanır.

Plan aşaması

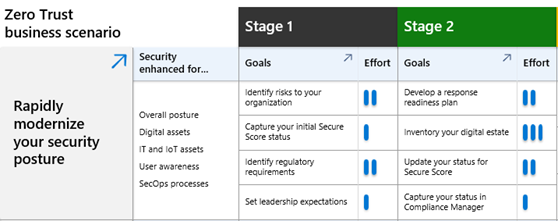

Birçok kuruluş, aşağıdaki tabloda özetlenen bu teknik etkinliklere dört aşamalı bir yaklaşım benimseyebilir.

| 1. Aşama | 2. Aşama | 3. Aşama | 4. Aşama |

|---|---|---|---|

| Kuruluşunuz için geçerli olan mevzuat gereksinimlerini belirleyin. İşletmenizi etkileyebilecek düzenlemeleri belirlemek, bu düzenlemelerin getirdiği üst düzey gereksinimlerle uyumluluğu değerlendirmek ve belirlenen boşluklar için düzeltmeyi planlamak için Uyumluluk Yöneticisi'ni kullanın. Kuruluşunuz için geçerli düzenlemeler için geçerli kılavuzu gözden geçirin. |

Microsoft Purview'da içerik gezginini kullanarak düzenleme gereksinimlerine tabi olan verileri belirleyin ve risk ve maruz kalma durumunu değerlendirin. Bu özelliği iş gereksinimlerinize uyarlamak için özel sınıflandırıcılar tanımlayın. Veri saklama ve kayıt yönetimi ilkeleri gibi bilgi koruması gereksinimlerini değerlendirin ve ardından bekletme ve duyarlılık etiketlerini kullanarak temel bilgi koruma ve veri idare ilkeleri uygulayın. Düzenlenen bilgilerin akışını denetlemek için temel DLP ilkeleri uygulayın. Düzenlemelere göre gerekliyse iletişim uyumluluk ilkeleri uygulayın. |

Veri yaşam döngüsü yönetim ilkelerini otomasyon ile genişletin. Düzenlemelere göre gerekliyse duyarlılık etiketlerini, DLP'yi veya bilgi engellerini kullanarak bölümleme ve yalıtım denetimleri ayarlayın. Kapsayıcı etiketleme, otomatik ve zorunlu etiketleme ve daha katı DLP ilkeleri uygulayarak bilgi koruma ilkelerini genişletin. Ardından, Microsoft Purview'daki diğer özellikleri kullanarak bu ilkeleri şirket içi verilere, cihazlara (uç noktalar) ve üçüncü taraf bulut hizmetlerine genişletin. Uyumluluk Yöneticisi'nin kullanımıyla uyumluluğu yeniden değerlendirir ve kalan boşlukları belirleyip düzeltin. |

Microsoft Sentinel'i kullanarak, bilgilerinizin uyumluluk durumunu sürekli değerlendirmek ve envanterini oluşturmak için birleşik denetim günlüğünü temel alan raporlar oluşturun. Kalan boşlukları belirlemek ve düzeltmek ve yeni veya güncelleştirilmiş düzenlemelerin gereksinimlerini karşılamak için Uyumluluk Yöneticisi'ni sürekli olarak kullanmaya devam edin. |

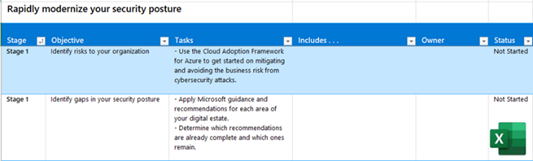

Bu aşamalı yaklaşım kuruluşunuzda işe yararsa şunları kullanabilirsiniz:

bu indirilebilir PowerPoint slayt destesi , iş liderleri ve diğer paydaşlar için bu aşamalarda ve hedeflerde ilerleme durumunuzu sunmak ve izlemek için. İşte bu iş senaryosunun slaydı.

Sahip atamak ve bu aşamalar, hedefler ve görevleri için ilerleme durumunuzu izlemek için bu Excel çalışma kitabı . İşte bu iş senaryosunun çalışma sayfası.

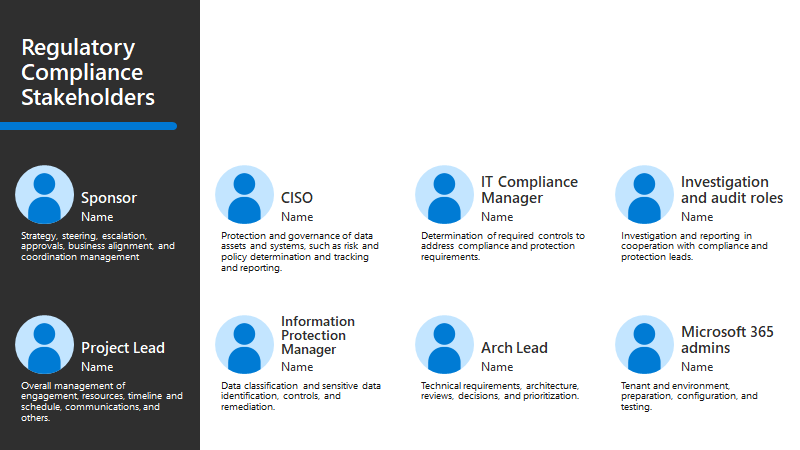

Paydaş ekibi

Bu iş senaryosunda paydaş ekibiniz, kuruluşunuz genelinde güvenlik duruşunuza yatırım yapan ve muhtemelen aşağıdaki rolleri içerebilecek liderler içerir:

| Program liderleri ve teknik sahipler | Hesap verilebilirlik |

|---|---|

| Sponsor | Strateji, yönlendirme, yükseltme, yaklaşım, iş uyumluluğu ve koordinasyon yönetimi. |

| Proje lideri | Katılımın, kaynakların, zaman çizelgesinin ve zamanlamanın, iletişimlerin ve diğerlerinin genel yönetimi. |

| CISO | Risk ve ilke belirleme, izleme ve raporlama gibi veri varlıklarının ve sistemlerinin korunması ve idaresi. |

| BT Uyumluluk Yöneticisi | Uyumluluk ve koruma gereksinimlerini karşılamak için gerekli denetimlerin belirlenmesi. |

| Son kullanıcı güvenliği ve kullanılabilirliği (EUC) müşteri adayı | Çalışanlarınızın temsili. |

| Araştırma ve denetim rolleri | Uyumluluk ve koruma müşteri adaylarıyla işbirliği içinde araştırma ve raporlama. |

| Bilgi koruma yöneticisi | Veri sınıflandırması ve hassas veri tanımlama, denetimler ve düzeltme. |

| Mimari müşteri adayı | Teknik gereksinimler, mimari, incelemeler, kararlar ve öncelik belirleme. |

| Microsoft 365 yöneticileri | Kiracı ve ortam, hazırlık, yapılandırma, test. |

Bu benimseme içeriği için PowerPoint slayt destesi, kendi kuruluşunuz için özelleştirebileceğiniz bir paydaş görünümüne sahip aşağıdaki slaydı içerir.

Teknik planlar ve beceri hazırlığı

Microsoft, mevzuat ve uyumluluk gereksinimlerini karşılamanıza yardımcı olacak kaynaklar sağlar. Aşağıdaki bölümlerde, önceden tanımlanmış dört aşamadaki belirli hedeflere yönelik kaynaklar vurgulanmaktadır.

Aşama 1

1. Aşamada, kuruluşunuz için geçerli olan düzenlemeleri belirler ve Uyumluluk Yöneticisi'ni kullanmaya başlarsınız. Kuruluşunuz için geçerli olan düzenlemeleri de gözden geçirirsiniz.

| 1. Aşama hedefleri | Kaynaklar |

|---|---|

| İdare piramidi kullanarak uyumluluk gereksinimlerini belirleyin. | Uyumluluk Yöneticisi değerlendirmeleri |

| Uyumluluk Yöneticisi'ni kullanarak uyumluluğu değerlendirin ve tanımlanan boşluklar için düzeltmeyi planlayın. | Microsoft Purview uyumluluk portalı ziyaret edin ve kuruluşunuzla ilgili tüm müşteri tarafından yönetilen iyileştirme eylemlerini gözden geçirin. |

| Kuruluşunuz için geçerli düzenlemeler için geçerli kılavuzu gözden geçirin. | Aşağıdaki tabloya bakın. |

Bu tabloda yaygın düzenlemeler veya standartlar listelemektedir.

| Düzenleme veya standart | Kaynaklar |

|---|---|

| Ulusal Standartlar ve Teknoloji Enstitüsü (NIST) | Microsoft Entra Id'yi NIST kimlik doğrulayıcı güvence düzeylerini karşılayacak şekilde yapılandırma |

| Federal Risk ve Yetkilendirme Yönetimi Programı (FedRAMP) | Microsoft Entra Id'yi FedRAMP Yüksek Etki düzeyine uyacak şekilde yapılandırma |

| Siber Güvenlik Olgunluk Modeli Sertifikasyonu (CMMC) | CMMC uyumluluğu için Microsoft Entra Id'yi yapılandırma |

| Ulusun Siber Güvenlik düzeyini artırmaya yönelik yönetim emri (EO 14028) | Microsoft Entra Id ile memorandum 22-09'un kimlik gereksinimlerini karşılama |

| Sağlık Sigortası Taşınabilirliği ve Sorumluluğu Yasası - 1996 (HIPAA) | MICROSOFT Entra Id'yi HIPAA uyumluluğu için yapılandırma |

| Ödeme Kartı Sektörü Güvenlik Standartları Konseyi (PCI SSC) | Microsoft Entra PCI-DSS kılavuzu |

| Finansal hizmetler düzenlemeleri | ABD bankacılık ve sermaye piyasaları için önemli uyumluluk ve güvenlik konuları

|

| Kuzey Amerika Electric Reliability Corporation (NERC) | Enerji Sektörü için Önemli Uyumluluk ve Güvenlik Konuları |

2. Aşama

2. Aşamada, henüz mevcut olmayan veriler için denetimler uygulamaya başlarsınız. Bilgi koruma denetimlerini planlama ve dağıtma hakkında daha fazla kılavuz, Hassas iş verilerini tanımlama ve koruma Sıfır Güven benimseme kılavuzunda yer alır.

| 2. Aşama hedefleri | Kaynaklar |

|---|---|

| Düzenlenen verileri tanımlamak için içerik gezginini kullanın. | İçerik gezginini kullanmaya başlama İçerik gezgini, düzenlenen verilerin geçerli açığa çıkarılma durumunu gözden geçirmenize ve nerede depolanması gerektiğini ve nasıl korunması gerektiğini belirten düzenlemelere uyumluluğunu değerlendirmenize yardımcı olabilir. Özel hassas bilgi türleri oluşturma |

| Bekletme ve duyarlılık etiketlerini kullanarak temel veri idaresi ve bilgi koruma ilkeleri uygulayın. | Saklama ilkeleri ve korunacak veya silinecek etiketler hakkında bilgi edinin Duyarlılık etiketleri hakkında daha fazla bilgi |

| DLP ve şifreleme ilkelerinizi doğrulayın. | Purview veri kaybı önleme Duyarlılık etiketleme ile şifreleme Office 365 için şifreleme |

| İletişim ilkeleri uygulama (varsa). | İletişim uyumluluk ilkeleri oluşturma ve yönetme |

3. Aşama

3. Aşamada, uyarlamalı kapsamların kullanımı dahil olmak üzere saklama ve silme için veri idare ilkelerinizi otomatikleştirmeye başlarsınız.

Bu aşama, ayrıştırma ve yalıtım denetimleri uygulamayı içerir. Örneğin NIST, bu projeler için ve Birleşik Devletler kamu ile belirli sınıflandırılmış çalışma türleriyle ilgiliyse, yalıtılmış bir ortamda barındırma projelerini reçete eder. Bazı senaryolarda finansal hizmet düzenlemeleri, işletmenin farklı bölümlerindeki çalışanların birbirleriyle iletişim kurmasını önlemek için bölümleme ortamları gerektirir.

| 3. Aşama hedefleri | Kaynaklar |

|---|---|

| Veri yaşam döngüsü yönetim ilkelerini otomasyon ile genişletin. | Veri yaşam döngüsü yönetimi |

| Bölümleme ve yalıtım denetimlerini ayarlayın (varsa). | Bilgi engelleri Veri kaybı önleme Kiracılar arası erişim |

| Bilgi koruma ilkelerini diğer iş yüklerine genişletin. | Bilgi koruma tarayıcısı hakkında bilgi edinin Microsoft dışı bulut uygulamaları için veri kaybı önleme ilkelerini kullanma Veri kaybı önleme ve Microsoft Teams Uç nokta veri kaybı önlemeyi kullanma Microsoft Teams, Microsoft 365 grupları ve SharePoint sitelerindeki içeriği korumak için duyarlılık etiketlerini kullanma |

| Uyumluluk Yöneticisi'nin kullanıldığı uyumluluğu yeniden değerlendirir. | Uyumluluk Yöneticisi |

4. Aşama

4. Aşama'daki hedefler, varlıklarınızın geçerli düzenlemelerinize ve standartlarınıza uyumluluğunu değerlendirmeye yönelik sürekli bir harekete geçerek bu senaryoyu kullanıma hazır hale getirmektir.

| 4. Aşama hedefleri | Kaynaklar |

|---|---|

| Kaynakların uyumluluk durumunu sürekli değerlendirme ve envantere alma. | Bu makale gerekli tüm araçları tanımlamıştır ve bu amaç için, dijital varlık içindeki kaynakların ve varlıkların sürekli izlenmesine olanak tanıyan yinelenebilir, yinelemeli bir süreç oluşturursunuz. Uyumluluk portalında denetim günlüğünde arama yapma |

| Uyumluluğu ölçmek üzere raporlar oluşturmak için Microsoft Sentinel'i kullanın. | Uyumluluğu değerlendirmek ve ölçmek ve denetimlerin verimliliğini göstermek için Birleşik Denetim Günlüğü'nü temel alan raporlar oluşturmak için Microsoft Sentinel'i kullanın. Azure'da log analytics |

| Yeni boşlukları belirlemek ve düzeltmek için Uyumluluk Yöneticisi'ni kullanma. | Uyumluluk Yöneticisi |

Hazır aşama

Uyumluluk çalışmalarının çoğu ilke zorlama yoluyla gerçekleşir. Uyumluluk elde etmek için hangi koşulların karşılanması gerektiğini belirlersiniz ve ardından bir dizi denetimi otomatikleştirmek için bir ilke veya ilke kümesi oluşturursunuz. Sıfır Güven ile ilke zorlaması, uygulanan belirli uyumluluk denetimleri için yinelenebilir doğrulama oluşturur. Kuruluşun her gün etkileşimde olduğu operasyonel teknolojiye denetimler oluşturarak denetim hazırlığını sağlamak daha basit bir görev haline gelir.

Hazır aşamasında, bu etkinliklerin hedeflenen sonuçlara ulaştığından emin olmak için hedeflediğiniz ilkeleri değerlendirir, test eder ve pilot gerçekleştirirsiniz. Bunların yeni riskler sunmadığından emin olun. Bu Sıfır Güven iş senaryosu için erişim denetimleri, veri koruma ve diğer altyapı korumalarını uygulayan paydaşlarınızla birlikte çalışmak önemlidir. Örneğin, uzaktan ve karma çalışmayı etkinleştirmek için ilkeleri değerlendirme, test etme ve pilot uygulama önerileri, dijital varlığınız genelinde hassas verileri tanımlamaya ve korumaya yönelik önerilerden farklıdır.

Örnek denetimler

Sıfır Güven her sütunu, bir mevzuat veya standartlar çerçevesindeki belirli denetimlere göre eşlenebilir.

Örnek 1

Kimlik için Sıfır Güven, İnternet Güvenliği Merkezi(CIS) içindeki Erişim Denetimi Yönetimi ile eşlenir Iso 27001:2022'de Karşılaştırma ve Ek A.9.2.2 Kullanıcı Erişimi Sağlama.

Bu diyagramda Erişim Denetimi Yönetimi, ISO 27001 gereksinimleri standardı olan Kullanıcı Erişimi Sağlama'nın Ek 9.2.2'de tanımlanmıştır. Bu bölümün gereksinimleri, çok faktörlü kimlik doğrulaması gerektirerek karşılanmıştır.

Koşullu Erişim ilkelerinin uygulanması gibi her denetimin yürütülmesi her kuruluş için benzersizdir. Kuruluşunuzun risk profili ve varlık envanteri doğru bir yüzey alanı ve uygulama kapsamı oluşturmalıdır.

Örnek 2

Sıfır Güven mimarisi ve endüstri standartları arasındaki daha belirgin bağıntılardan biri bilgi sınıflandırmasını içerir. ISO 27001'den 8.2.1 eksure, şunları belirler:

- Bilgiler yasal gereksinimler, değer, kritiklik ve yetkisiz ifşa veya değişikliklere duyarlılık açısından sınıflandırılmalı, ideal olarak bunları engellemek veya karmaşıklaştırmak yerine iş etkinliğini yansıtacak şekilde sınıflandırılmalıdır.

Bu diyagramda Microsoft Purview veri sınıflandırma hizmeti e-postalara, belgelere ve yapılandırılmış verilere duyarlılık etiketleri tanımlamak ve uygulamak için kullanılır.

Örnek 3

Ek 8.1.1 ISO 27001:2022'de (Varlık envanteri) "bilgi ve bilgi işleme tesisleriyle ilişkili tüm varlıkların yaşam döngüsü boyunca tanımlanması ve yönetilmesi ve her zaman güncel olması" gerekir.

Bu denetim gereksiniminin karşılanması, Intune cihaz yönetiminin uygulanmasıyla gerçekleştirilebilir. Bu gereksinim net bir envanter hesabı sağlar ve tanımlanan şirket veya sektör ilkelerine göre her cihaz için uyumluluk durumunu bildirir.

Bu denetim gereksinimi için Microsoft Intune'u cihazları yönetmek için kullanırsınız. Bu ilkeler, ayarladığınız ilkelere göre cihazların uyumluluğunu raporlamak için uyumluluk ilkeleri ayarlamayı da içerir. Ayrıca, kimlik doğrulaması ve yetkilendirme işlemi sırasında cihaz uyumluluğu istemek için Koşullu Erişim ilkelerini de kullanabilirsiniz.

Örnek 4

Endüstri standartlarına eşlenmiş bir Sıfır Güven sütununun en kapsamlı örneği Tehdit bilgileri ve Olay yanıtı olabilir. Tüm Microsoft Defender ve Microsoft Sentinel ürün kapsamı, tehdit bilgileri ve gerçek zamanlı olay yanıtının ayrıntılı analizi ve yürütülmesi için bu senaryoda uygulanabilir hale gelir.

Bu diyagramda Microsoft Sentinel, Microsoft Defender araçlarıyla birlikte tehdit bilgileri sağlar.

Benimseme aşaması

Benimseme aşamasında teknik planlarınızı dijital varlığınız genelinde artımlı olarak uygularsınız. Teknik planları alana göre kategorilere ayırmanız ve bu aşamayı gerçekleştirmek için ilgili ekiplerle birlikte çalışmanız gerekir.

Kimlik ve cihaz erişimi için, az sayıda kullanıcı ve cihazla başladığınız aşamalı bir yaklaşım benimsedikten sonra dağıtımı aşamalı olarak tam ortamınızı içerecek şekilde artırın. Bu, Güvenli uzak ve karma iş benimseme senaryosunda açıklanmıştır. Aşağıda bir örnek verilmiştir.

Verileri korumak için benimsenmesi, oluşturduğunuz ilkelerin ortamınız için uygun şekilde barındırıldığından emin olmak için çalışmaları basamaklama ve yinelemeyi içerir. Bu, hassas iş verilerini benimseme senaryosunda açıklanmıştır. Aşağıda bir örnek verilmiştir.

yönet ve yönet

Mevzuat ve uyumluluk gereksinimlerini karşılamak, devam eden bir süreçtir. Bu aşamaya geçerken izleme ve izlemeye geçin. Microsoft, yardımcı olacak birkaç araç sağlar.

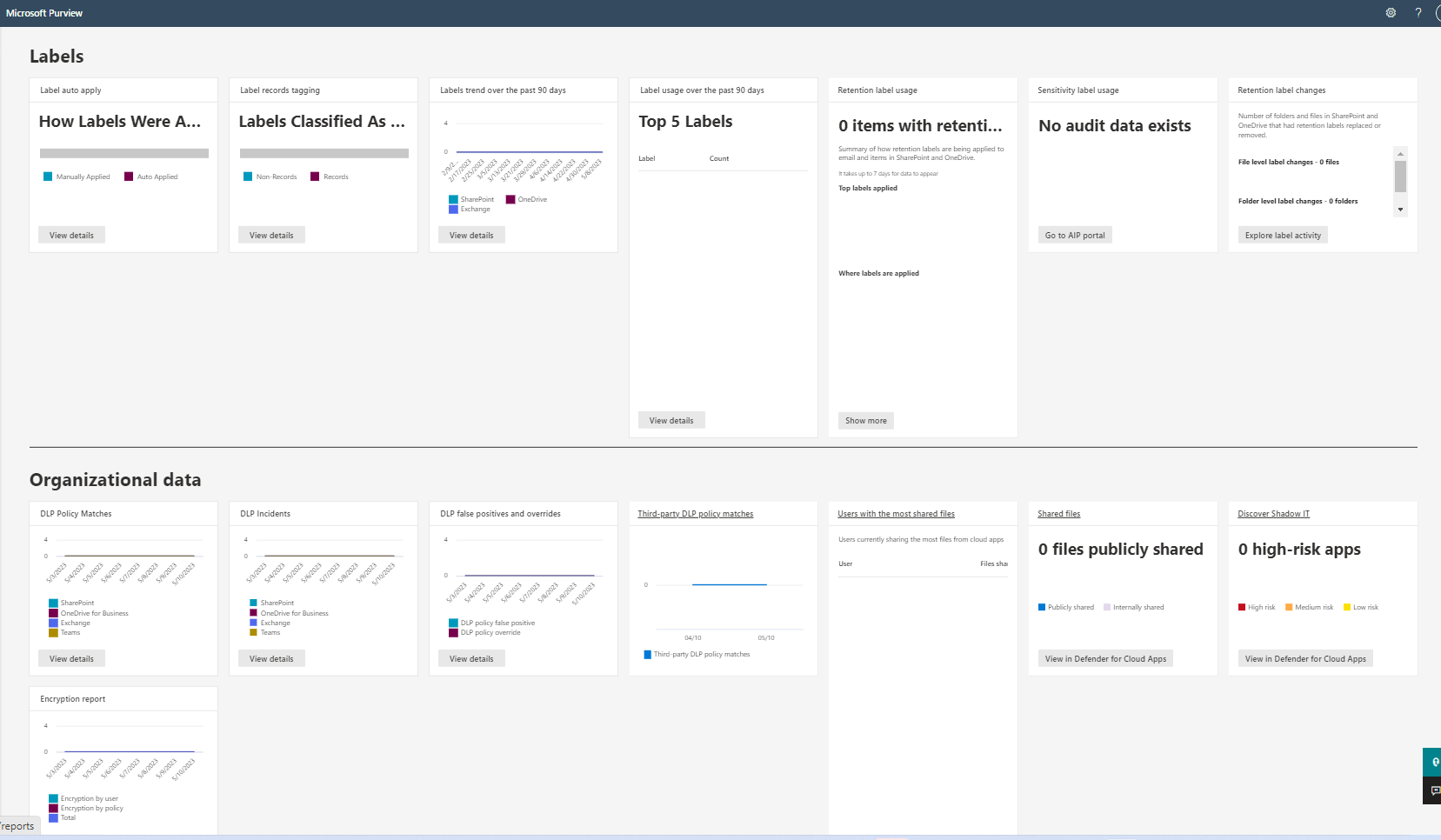

Kuruluş uyumluluğunun durumunu izlemek için içerik gezginini kullanabilirsiniz. Veri sınıflandırması için içerik gezgini, hassas bilgilerin kuruluşunuzdaki yatay ve yayılımına ilişkin bir görünüm sağlar. Eğitilebilir sınıflandırıcılardan uyarlamalı kapsamlar veya el ile oluşturulan duyarlılık etiketleri aracılığıyla farklı hassas veri türlerine kadar yöneticileriniz, belirtilen duyarlılık şemasının kuruluş genelinde doğru şekilde uygulanıp uygulanmadığını görebilir. Bu, hassas bilgilerin Exchange, SharePoint ve OneDrive'da sürekli olarak paylaşıldığı belirli risk alanlarını belirlemek için de bir fırsattır. Aşağıda bir örnek verilmiştir.

Microsoft Purview uyumluluk portalı içinde daha fazla raporlama işlevini kullanarak, uyumluluğun makro görünümünü oluşturabilir ve ölçebilirsiniz. Aşağıda bir örnek verilmiştir.

Aynı düşünce ve süreç Azure'a da uygulanabilir. Purview Uyumluluk Yöneticisi'nde sağlanan puana benzer bir uyumluluk puanı belirlemek için Bulut için Defender-Mevzuat Uyumluluğu'nı kullanın. Puan, çeşitli sektör dikeylerinde birden çok mevzuat standardına ve çerçevesine uygundur. Bu yasal standartlar ve çerçevelerden hangisinin puan için geçerli olduğunu anlamak kuruluşunuza bağlı. Bu pano tarafından sağlanan durum, her standartta başarılı ve başarısız değerlendirmelerin sabit bir gerçek zamanlı değerlendirmesini görüntüler. Aşağıda bir örnek verilmiştir.

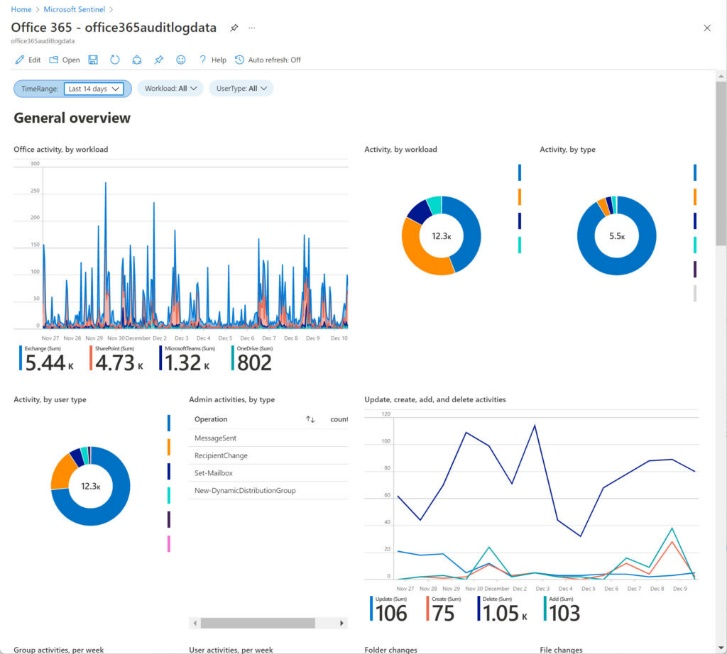

Purview panoları, iş liderlerinizi bilgilendirmeye yardımcı olabilecek ve üç aylık gözden geçirme gibi departman raporlamasında kullanılabilecek geniş bir değerlendirme sağlar. Daha operasyonel bir notta, birleşik denetim günlüğü verileri için bir Log Analytics çalışma alanı oluşturarak Microsoft Sentinel'den yararlanabilirsiniz. Bu çalışma alanı Microsoft 365 verilerinize bağlanabilir ve kullanıcı etkinliği hakkında içgörüler sağlayabilir. Aşağıda bir örnek verilmiştir.

Bu veriler özelleştirilebilir ve kuruluşunuzun stratejisine, risk profiline, hedeflerine ve hedeflerine özel olarak uyumlu mevzuat gereksinimini bağlamsal hale getirmek için diğer panolarla birlikte kullanılabilir.

Sonraki Adımlar

- Sıfır Güven benimseme çerçevesine genel bakış

- Güvenlik duruşunuzu hızla modernleştirme

- Uzaktan ve karma çalışmanın güvenliğini sağlama

- Hassas iş verilerini tanımlama ve koruma

- İhlallerden kaynaklanan iş hasarlarını önleme veya azaltma

İlerleme izleme kaynakları

Sıfır Güven iş senaryolarından herhangi biri için aşağıdaki ilerleme izleme kaynaklarını kullanabilirsiniz.

| İlerleme izleme kaynağı | Bu size yardımcı olur... | Tasarım:... |

|---|---|---|

Benimseme Senaryosu Planı Aşama Kılavuzu indirilebilir Visio dosyası veya PDF

|

Her iş senaryosu için güvenlik geliştirmelerini ve Plan aşamasının aşamaları ve hedefleri için çaba düzeyini kolayca anlayın. | İş senaryosu proje liderleri, iş liderleri ve diğer paydaşlar. |

| Sıfır Güven benimseme izleyicisi indirilebilir PowerPoint slayt destesi |

Plan aşamasının aşamaları ve hedefleri aracılığıyla ilerlemenizi izleyin. | İş senaryosu proje liderleri, iş liderleri ve diğer paydaşlar. |

İş senaryosu hedefleri ve görevleri indirilebilir Excel çalışma kitabı

|

Sahipliği atayın ve Plan aşamasının aşamaları, hedefleri ve görevleri aracılığıyla ilerleme durumunuzu izleyin. | İş senaryosu proje müşteri adayları, BT müşteri adayları ve BT uygulayıcıları. |

Ek kaynaklar için bkz. değerlendirme ve ilerleme izleme kaynaklarını Sıfır Güven.