Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Sıfır Güven benimseme kılavuzunun bir parçası olarak, bu makalede uzaktan ve karma çalışmanın güvenliğini sağlamanın iş senaryosu açıklanmaktadır. İş verilerinizin ve altyapınızın güvenliğini sağlamanın ayrı iş senaryolarının konuları olduğunu ve bu kılavuza dahil edilmediğini unutmayın.

Hibrit çalışma modeline geçiş, kuruluşları hızla uyum sağlamaya zorluyordu. Uzak çalışanlar, kişisel cihazları kullanma, bulut hizmetleri aracılığıyla işbirliği yapma ve kurumsal ağ çevresi dışında veri paylaşma gibi işlerini her şekilde gerçekleştiriyor. Hibrit çalışanlar hem kurumsal hem de ev ağlarında çalışarak iş ve kişisel cihazlar arasında geçiş yapabilir.

Çalışanların ev ağları kurumsal ağ çevresini genişlettiklerinden, farklı cihazların bu ağa katılmasıyla, saldırı vektörleri gelişirken güvenlik tehditleri hem çoğalıyor hem de daha karmaşık hale geliyor.

| Ağ denetimleriyle geleneksel koruma | Sıfır Güven ile modern koruma |

|---|---|

| Geleneksel koruma, şirket kaynaklarını yalıtmak ve kısıtlamak için ağ güvenlik duvarlarına ve sanal özel ağlara (VPN) dayanır. Çalışanlar fiziksel olarak ofiste 'rozet' oluşturur ve cihazlarında oturum açmak için kullanıcı hesabını ve parolalarını kullanır. Varsayılan olarak hem kullanıcı hesabına hem de cihaza güvenilir. |

Sıfır Güven modeli, kullanıcıların ağınıza nereden eriştiğinden bağımsız olarak buluttan kenara güven oluşturmak için ilkeleri, süreçleri ve teknolojiyi birleştirir. Sıfır Güven modeli, herhangi bir ağ üzerinde herhangi bir kullanıcı kimliğinin veya cihazın güvenli olduğunu varsaymaz. Bu yaklaşım, kullanıcı kimliğini ve cihazı doğrulamanızı ve ofiste, evde ve farklı cihazlarda ağ, veri ve uygulama güvenliğini sürekli olarak izlerken bunu yapmanızı zorunlu kılması gerekir. |

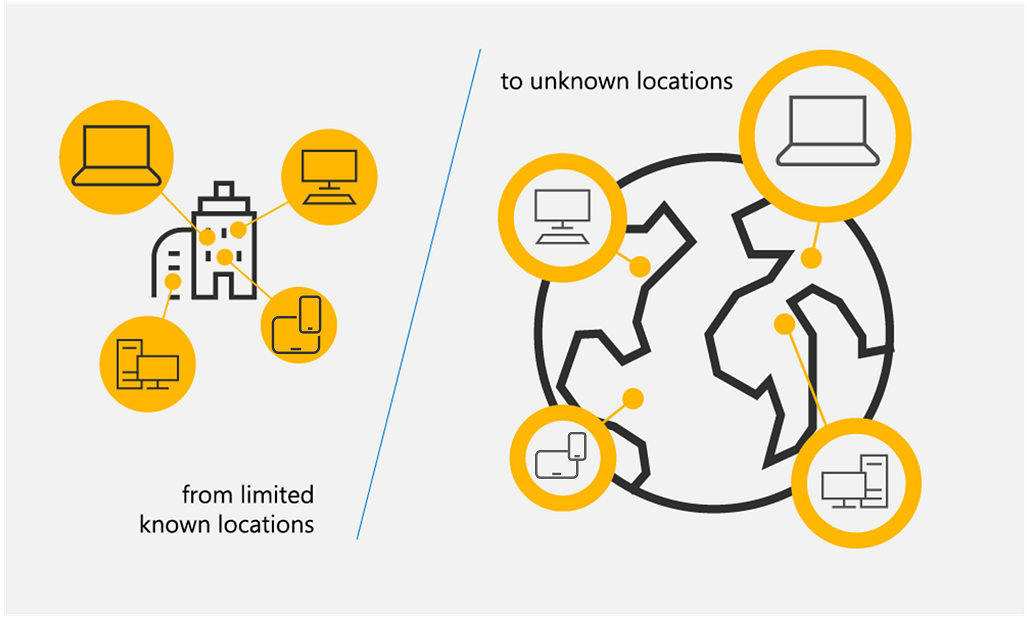

Aşağıdaki diyagramda, soldaki ağ denetimleriyle (sınırlı bilinen konumlardan) geleneksel korumadan, kullanıcıların ve cihazların nerede bulunduğuna bakılmaksızın korumanın uygulandığı sağda Sıfır Güven (bilinmeyen konumlara) sahip modern korumaya geçiş gösterilmektedir.

Bu makaledeki kılavuz, uzak ve karma çalışmanın güvenliğini sağlamaya yönelik stratejinizi kullanmaya başlama ve uygulama adımlarını gösterir.

İş liderleri uzaktan ve karma çalışmanın güvenliğini sağlama konusunda nasıl düşünür?

Herhangi bir teknik çalışmaya başlamadan önce, bu motivasyonlar stratejiyi, hedefleri ve başarıya yönelik ölçüleri bilgilendirmeye yardımcı olduğundan, uzak ve hibrit çalışmayı güvenli hale getirmek için farklı motivasyonları anlamak önemlidir.

Aşağıdaki tabloda, kuruluş genelindeki iş liderlerinin uzak ve karma işlerin güvenliğini sağlamaya yatırım yapma nedenleri sağlanmaktadır.

| Rol | Uzak ve karma çalışmanın güvenliğini sağlamak neden önemlidir? |

|---|---|

| İcra Kurulu Başkanı (CEO) | İşletme, çalışanın konumundan bağımsız olarak stratejik hedeflerine ve hedeflerine ulaşmak için güçlendirilmelidir. İş çevikliği ve iş yürütme kısıtlanmamış olmalıdır. Başarılı bir siber saldırının maliyeti, güvenlik önlemleri uygulama fiyatından çok daha fazla olabilir. Çoğu durumda siber sigorta gereksinimleri, standartları veya bölgesel düzenlemelere uyum sağlanması gerekir. |

| Pazarlama Müdürü (CMO) | İşletmenin hem şirket içinde hem de dışında nasıl algılandığı cihazlar veya koşullar tarafından kısıtlanmamalıdır. Çalışanların refahı, evden veya ofisten çalışma seçeneğiyle güçlendirilmiş yüksek bir önceliktir. Başarılı bir saldırı, marka değerine zarar verme olasılığı olan, genel bilgi haline gelebilir. |

| Enformasyon Müdürü (CIO) | Mobil ve hibrit iş gücü tarafından kullanılan uygulamaların, şirketin verilerinin güvenliğini sağlarken erişilebilir olması gerekir. Güvenlik ölçülebilir bir sonuç olmalı ve BT stratejisiyle uyumlu olmalıdır. Kullanıcı deneyimi ve üretkenlik önemlidir. |

| Bilgi Güvenliği Müdürü (CISO) | Uzak veya hibrit çalışma ortamı, güvenlik ihlalleri için daha büyük bir yüzey alanı oluşturur. Kuruluş, ortam genişledikçe güvenlik ve veri koruma gereksinimlerine, standartlarına ve düzenlemelerine uymaya devam etmelidir. |

| Teknoloji Müdürü (CTO) | İş yeniliklerini desteklemek için kullanılan teknolojiler ve süreçler korunmalıdır. SecOps ve DevSecOps uygulamaları bir saldırının etkisini azaltabilir. Hem uzaktan çalışmayı hem de bulut hizmetlerinin güvenli bir şekilde benimsenmesini kolaylaştıran ücretsiz teknolojiler benimsenmelidir. |

| Operasyon Direktörü (COO) | İş gücü mobil hale geldiğinden ve sabit bir ofis konumunu daha az kullandığından, iş varlıklarının güvende kalması ve iş riskinin yönetilmesi gerekir. Gündelik iş üretimi için CEO'ya karşı sorumlulukla, bir saldırı nedeniyle operasyonlara veya tedarik zincirine yapılan girişimler alt çizgiyi etkileyecektir. |

| Finans Müdürü (CFO) | Harcama öncelikleri sabit olandan çevik modellere kayıyor. Sabit veri merkezi yatırımı ve binaları, bulut uygulamalarına ve evden çalışan kullanıcılara taşınıyor. Güvenlik özelliklerini uygulama maliyetleri risk ve maliyet analizleri ile dengelenmelidir. |

İş liderlerinin motivasyonlarına ek olarak, birçok çalışan esneklik bekler ve her yerden, her zaman ve herhangi bir cihazdan çalışmak ister.

Microsoft, COVID-19 pandemisinin başlangıcında uzaktan ve hibrit çalışmayı benimsemiş birçok kurumsal ölçekli kuruluştur. Microsoft Dijital Savunma Raporu 2022'nin 87. sayfasında Microsoft, bu iş fırsatının riski artırdığını ve saldırılara karşı dayanıklılığı artırmak için güvenlik önlemleriyle eşleştirilmesi gerektiğini vurgular:

- Siber güvenlik, teknolojik başarının en önemli etkinleştiricilerinden biridir. İnovasyon ve gelişmiş üretkenlik, yalnızca kuruluşların modern saldırılara karşı mümkün olduğunca dayanıklı olmasını sağlayan güvenlik önlemleri getirilerek elde edilebilir.

- Pandemi, Microsoft'un çalışanlarını çalıştıkları her yerde korumak için güvenlik uygulamalarımızı ve teknolojilerimizi özetleyelim diye bize meydan okudu. Geçtiğimiz yıl tehdit aktörleri, pandemi ve karma bir çalışma ortamına geçiş sırasında ortaya çıkarılmış güvenlik açıklarından yararlanmaya devam etti.

Bu rapor, başarılı siber saldırıların büyük çoğunluğunun temel güvenlik hijyeni kullanılarak önlenebileceğini vurgular.

Uzak ve karma çalışmanın güvenliğini sağlamaya yönelik benimseme döngüsü

Sıfır Güven ile uzaktan ve karma çalışmanın güvenliğini sağlamak, temel ve aynı zamanda gelişmiş koruma sağlayan güvenlik korumaları dağıtmayı içerir. Teknik olarak bu amaç, tam uçtan uca yaşam döngüsü yaklaşımıyla kuruluşunuzun kaynaklarına tüm erişim için ilke uygulama ve izleme içerir.

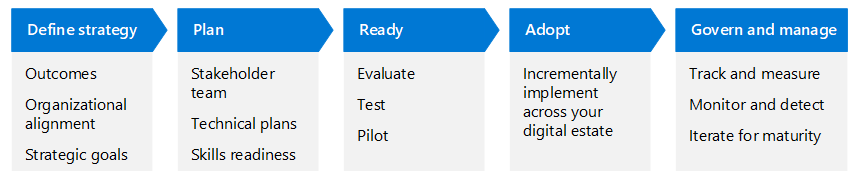

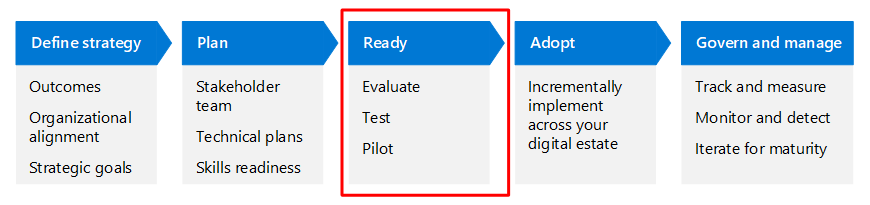

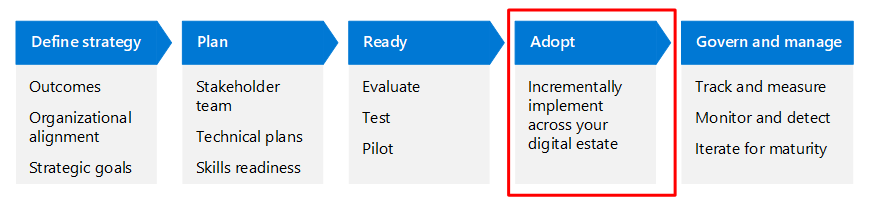

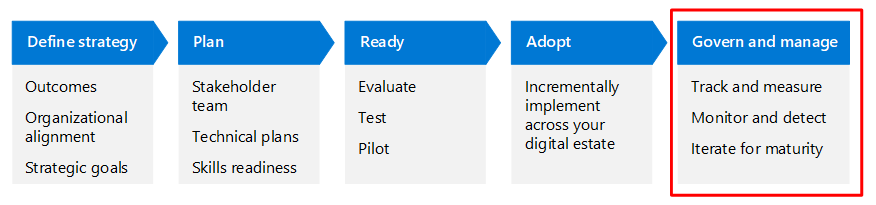

Bu makale, Azure için Bulut Benimseme Çerçevesi (Strateji tanımlama, Planlama, Hazır, Benimseme ve Yönetme ve yönetme) ile aynı yaşam döngüsü aşamalarını kullanarak ancak Sıfır Güven için uyarlanmış olan bu iş senaryosunda yol gösterir.

Aşağıdaki tablo, çizimin erişilebilir bir sürümüdür.

| Strateji tanımlama | Planlama | Hazır | Benimseme | yönet ve yönet |

|---|---|---|---|---|

| Sonuç -ları Kuruluş hizalaması Stratejik hedefler |

Paydaş ekibi Teknik planlar Beceri açısından hazır olma durumu |

Değerlendirmek Test Pilot |

Dijital varlığınız genelinde artımlı olarak uygulama | İzleme ve ölçme İzleme ve algılama Vade için yineleme |

Sıfır Güven benimseme çerçevesine genel bakış bölümünde Sıfır Güven benimseme döngüsü hakkında daha fazla bilgi edinin.

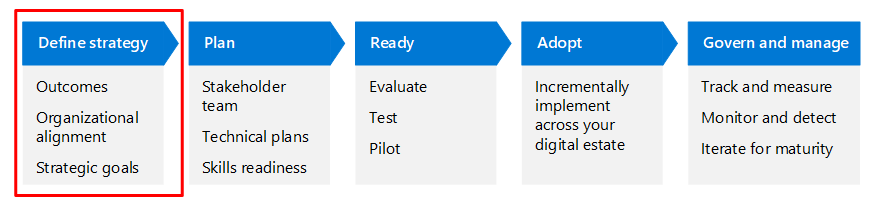

Strateji aşamasını tanımlama

Strateji tanımlama aşaması, bu senaryonun "Neden?" konusuna yönelik çabalarımızı tanımlamak ve resmileştirmek için kritik öneme sahiptir. Bu aşamada senaryoyu iş, BT, operasyonel ve stratejik perspektifler aracılığıyla anlıyoruz.

Güvenliğin artımlı ve yinelemeli bir yolculuk olduğunu anlayarak senaryoda başarının ölçülecek sonuçlarını tanımlarız.

Bu makalede birçok kuruluşla ilgili motivasyonlar ve sonuçlar önerilmektedir. Kuruluşunuz için benzersiz gereksinimlerinize göre stratejiyi güçlendirmek için bu önerileri kullanın.

Uzaktan ve hibrit çalışma motivasyonlarının güvenliğini sağlama

Uzaktan ve karma çalışmanın güvenliğini sağlamanın motivasyonları basittir, ancak kuruluşunuzun farklı bölümleri bu işi yapmak için farklı teşviklere sahip olacaktır. Aşağıdaki tabloda bu motivasyonların bazıları özetlemektedir.

| Alan | Motivasyonlar |

|---|---|

| İş gereksinimleri | Güvenlik standartlarını düşürmeden ve veri erişimi risklerini yönetmeden her zaman, herhangi bir cihazda bilgilere erişim sağlamak. |

| BT gereksinimleri | İnsan ve insan dışı kimlik gereksinimlerini karşılayan, VPN'lerin gereksinimlerini kaldıran, kurumsal ve KCG cihazlarının uyumlu bir şekilde uzaktan yönetilmesini sağlarken, sorunsuz ve olumlu bir kullanıcı deneyimi sağlayan standartlaştırılmış bir kimlik platformu. |

| operasyonel ihtiyaçlar | Mevcut güvenlik çözümlerini standartlaştırılmış bir şekilde uygulayın. Güvenli kimlikleri uygulamak ve korumak için gereken yönetim çabasını düşürebilirsiniz. Kimlik idaresi, kullanıcıları ekleme ve çıkarma, kaynaklara doğru zamanda erişim verme ve yeterli erişim sağlama anlamına gelir. Ayrıca artık gerekli olmadığında erişimi iptal etme anlamına gelir. |

| Stratejik ihtiyaçlar | Güçlü güvenlik çözümleri uygulayarak siber saldırılar için yatırım getirisini artımlı olarak azaltmak. Sıfır Güven, ihlal ilkesinin patlama yarıçapını, saldırı yüzeylerini en aza indirmek ve bir ihlalden kurtarma süresini kısaltmak için planlama yapılmasını sağladığını varsayar. |

Uzak ve karma çalışma senaryosu sonuçlarının güvenliğini sağlama

Üretken olmak için kullanıcıların şunları kullanabilmesi gerekir:

- Kimliklerini doğrulamak için kullanıcı hesabı kimlik bilgileri.

- Bilgisayar, tablet veya telefon gibi uç noktaları (cihaz).

- Onlara sağladığınız uygulamalar.

- İşlerini gerçekleştirmek için gereken veriler.

- Kullanıcı ve cihazlarının şirket içinde veya İnternet'te olup olmadığı, cihazlar ve uygulamalar arasında trafiğin aktığı ağ.

Bu öğelerin her biri saldırganların hedefidir ve Sıfır Güven "asla güvenme, her zaman doğrulama" ilkesiyle korunmalıdır.

Aşağıdaki tabloda güvenli uzak ve karma çalışma senaryosuna yönelik hedefler ve bunların sonuçları sağlanır.

| Hedefleme | Sonuç |

|---|---|

| Üretkenlik | Kuruluşlar, çalışan özelliklerini iş gücü konumuna göre kısıtlamadan üretkenliği kullanıcılara ve cihazlarına güvenli bir şekilde genişletmek istiyor. |

| Güvenli erişim | Şirket verilerine ve uygulamalarına, şirket fikri mülkiyet ve kişisel verilerini koruyan güvenli bir şekilde doğru çalışanlar tarafından erişilmesi gerekir. |

| Destek son kullanıcıları | Kuruluşlar hibrit iş gücü zihniyetini benimsedikçe, çalışanların güvenli ve mobil bir iş deneyimi için daha fazla uygulama ve platform özelliğine ihtiyacı vardır. |

| Güvenliği artırma | Kuruluşların mobil iş gücü gereksinimlerine göre ölçeklendirilmesine yardımcı olmak için geçerli veya önerilen iş çözümlerinin güvenliği artırılmalıdır. Güvenlik özellikleri, şirket içi iş gücü için ulaşılabilir olan özelliklere eşit veya aşmalıdır. |

| BT'ye güç verme | BT ekibi, çalışma alanını güvenli hale getirmek istiyor ve bu da kullanıcılarla ilgili sürtüşmeleri gereksiz bir şekilde artırmadan çalışanın kullanıcı deneyiminin güvenliğini sağlamakla başlıyor. Ayrıca BT ekibinin idareyi desteklemek ve siber saldırıların algılanması ve azaltılmasını sağlamak için süreçlere ve görünürlüğe ihtiyacı vardır. |

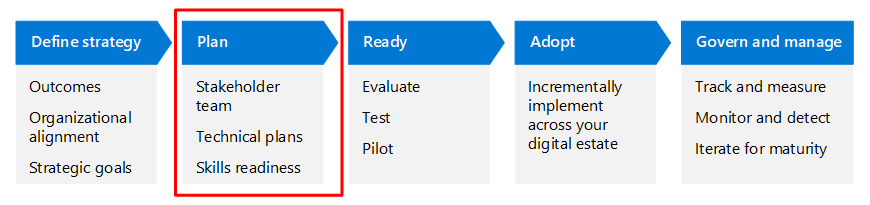

Plan aşaması

Benimseme planları, Sıfır Güven stratejisinin hedeflerini eyleme dönüştürülebilir bir plana dönüştürür. Kolektif ekipleriniz, teknik çalışmalarını yönlendirmek ve bunları kuruluşunuzun iş stratejisiyle uyumlu hale getirmek için benimseme planını kullanabilir.

Tanımladığınız motivasyonlar ve sonuçlar, iş liderleriniz ve ekiplerinizle birlikte kuruluşunuz için "Neden?" öğesini destekler. Bunlar stratejiniz için Kuzey Yıldızı veya yol gösteren hedef haline gelir. Daha sonra motivasyonları ve hedefleri elde etmek için teknik planlama gelir.

Kuruluşunuzun teknoloji stratejisinin uygulanmasını planlamanıza yardımcı olması için aşağıdaki alıştırmaları kullanın. Bu alıştırmalar, önceliklendirilmiş görevleri yakalayarak Sıfır Güven benimseme çalışmalarını destekler. Bu sürecin sonunda, bulut benimseme stratejisinde tanımlanan ölçümlere ve motivasyonlara eşlenen bir bulut benimseme planına sahip olacaksınız.

| Alıştırma | Açıklama |

|---|---|

| Dijital varlık | Dijital varlıklarınızın envanterini alın: kimlikler, cihazlar, uygulamalar. Kuruluşunuzun motivasyonlarını ve iş sonuçlarını uyumlu hale getiren varsayımlara göre dijital varlığınızın önceliğini belirleyin. |

| İlk kurumsal hizalama | Kuruluşunuzu teknik bir strateji ve benimseme planıyla uyumlu hale getirme. Strateji ve plan, envanterinizde tanımladığınız önceliklerin yanı sıra kuruluşunuzun hedeflerini temel alır. |

| Teknik beceri hazırlığı planı | Kuruluşunuzdaki beceri hazırlığı boşluklarını gidermek için bir plan oluşturun. |

| Bulut benimseme planı | Beceriler, dijital varlıklar ve kuruluşunuz genelindeki değişiklikleri yönetmek için bir bulut benimseme planı geliştirin. |

Uzaktan ve hibrit çalışmanın güvenliğini sağlamak için teknik benimseme, kimliklere, cihazlara ve uygulamalara Sıfır Güven ilkelerinin uygulanmasını sağlamak için aşağıdakilerden yararlanarak gelişmiş bir yaklaşım benimsemeyi içerir:

- Koşullu Erişim ile çok faktörlü kimlik doğrulaması (MFA), ortama erişen tüm kullanıcı kimliklerine uygulanır.

- Cihazlar cihaz yönetimine kaydedilir ve sistem durumu için izlenir.

- Uygulamalara ve verilerine erişim için kimliklerin, iyi durumdaki cihazların ve uygun veri erişiminin doğrulanması gerekir.

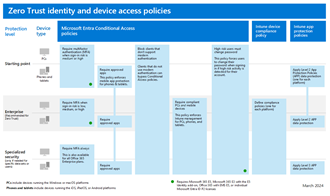

Birçok kuruluş, aşağıdaki grafikte özetlenen bu dağıtım hedeflerine dört aşamalı bir yaklaşım benimseyebilir.

| Aşama 1 | 2. Aşama | 3. Aşama | 4. Aşama |

|---|---|---|---|

| Güçlü kimlik doğrulaması ile her kimliği doğrulama ve güvenliğini sağlama Çoklu oturum açma için SaaS uygulamalarını Microsoft Entra ID ile tümleştirme Tüm yeni uygulamalar modern kimlik doğrulaması kullanır |

Microsoft Entra ID ile cihazları kaydetme Başlangıç noktası Sıfır Güven kimlik ve cihaz erişim ilkelerini uygulama Çoklu oturum açma için şirket içi uygulamalarla Microsoft Entra uygulama ara sunucusunu kullanma |

Cihazları cihaz yönetimi çözümünüzde kaydetme ve önerilen güvenlik korumalarını uygulama Yalnızca uyumlu ve güvenilen cihazların verilere erişmesine izin ver |

Cihaz yapılandırma kayma durumunu izleme Parolasız kimlik doğrulaması uygulama |

Bu aşamalı yaklaşım kuruluşunuzda işe yararsa şunları kullanabilirsiniz:

bu aşamalarda ve hedeflerde ilerleme durumunuzu iş liderlerine ve diğer paydaşlara sunmak ve raporlamak için bu indirilebilir PowerPoint slayt destesi . İşte bu iş senaryosunun slaydı.

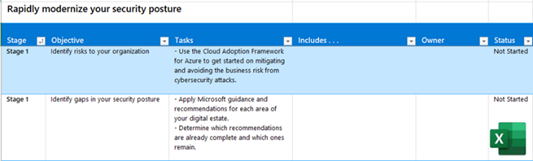

Sahip atamak ve bu aşamalar, hedefler ve görevleri için ilerleme durumunuzu izlemek için bu Excel çalışma kitabı . İşte bu iş senaryosunun çalışma sayfası.

Kuruluşunuz belirli bir İdare Riski ve Uyumluluğu (GRC) veya Güvenlik İşlemleri Merkezi (SOC) stratejisine abone olursa, teknik çalışmanın bu gereksinimleri karşılayan yapılandırmaları içermesi hayati önem taşır.

Kuruluşunuzu anlama

Her kuruluşun ihtiyaçları ve bileşimi farklıdır. Çok sayıda uygulamaya ve yüksek oranda standartlaştırılmış güvenliğe sahip çok uluslu bir kuruluş, çevik bir başlangıçtan veya orta ölçekli bir kuruluştan farklı bir şekilde güvenliği uygular.

Kuruluşunuzun boyutuna ve karmaşıklığından bağımsız olarak aşağıdaki eylemler geçerlidir:

- Güvenlik durumunu anlamak ve varlığı dönüştürmek için gereken çaba düzeyini tahmin etmek için kullanıcıların, uç noktaların, uygulamaların, verilerin ve ağların envanterini oluşturun.

- Öncelikleri temel alarak hedefleri ve artımlı benimseme planını belgele. Kimliklerin ve Microsoft 365 hizmetlerinin ve ardından uç noktaların güvenliğini sağlamak buna bir örnektir. Daha sonra, Koşullu Erişim tarafından sağlanan modern kimlik doğrulama yöntemlerini ve segmentasyon özelliklerini kullanarak uygulamaların ve SaaS hizmetlerinin güvenliğini sağlayın.

- En az ayrıcalıklı erişim kullanma ilkesi için, kaç hesabın ayrıcalıklı erişimi olduğunu envantere alın ve bunları mümkün olan en az hesap sayısına azaltın. Ayrıcalıklı erişim gerektiren hesaplar, sürekli yönetim ayrıcalıklarını sınırlamak için tam zamanında ve yeterli erişim (JIT/JEA) kullanmalıdır. Bir ihlal oluşursa, güvenliği tehlikeye atılan hesaplar sınırlıdır ve bu da patlama yarıçapını en aza indirir. "Kesme camı" hesabı dışında, SharePoint, Exchange ve Teams gibi üretkenlik hizmetleri için uygulama yönetimi rollerini içeren yüksek ayrıcalıklı roller için ayakta yönetici erişimine izin verilmemelidir.

Kurumsal planlama ve hizalama

Güvenli erişim metodolojisinin uygulanması ve idaresi, çakışan birkaç alanı etkiler ve genellikle şu sırayla uygulanır:

- Kimlikler

- Uç noktalar (cihazlar)

- Uygulamalar

- Ağ

Verilerin korunması, uzak ve karma işlerin güvenliğini sağlamak için de önemlidir. Bu konu, hassas iş verilerini tanımlama ve koruma başlığında daha ayrıntılı olarak ele alınmıştır.

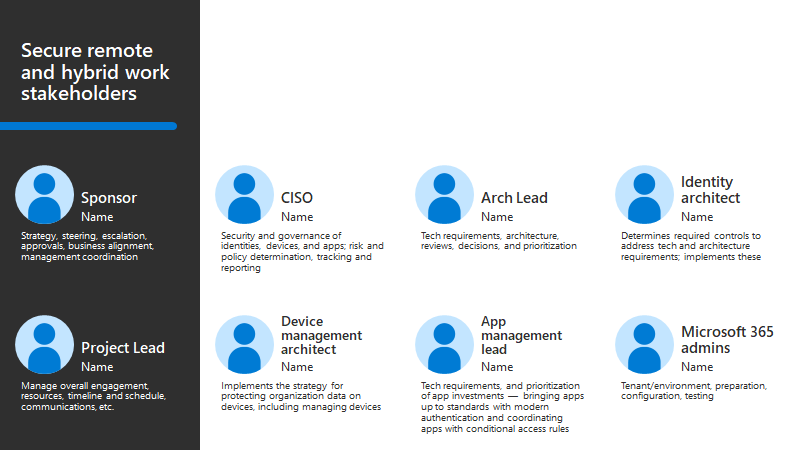

Bu tablo, sonuçları belirlemek ve yönlendirmek için bir sponsorluk programı ve proje yönetimi hiyerarşisi oluştururken önerilen rolleri özetler.

| Alan | Program liderleri | Teknik sahip rolleri |

|---|---|---|

| Kimlikler | CISO, CIO veya Kimlik Güvenliği Direktörü Kimlik Güvenliği veya Kimlik Mimarı'ndan program lideri |

Güvenlik Mimarı Kimlik Güvenliği veya Kimlik Mimarı Kimlik Yöneticisi Güvenlik İdaresi veya Kimlik Yöneticisi Kullanıcı Eğitimi Ekibi |

| Uç Noktalar | CISO, CIO veya Kimlik Güvenliği Direktörü Kimlik Güvenliği'nden veya Kimlik Mimarı'ndan program lideri |

Güvenlik Mimarı Kimlik Güvenliği veya Altyapı Güvenliği Mimarı Mobil cihaz yönetimi (MDM) Yöneticisi Güvenlik İdaresi veya MDM Yöneticisi Kullanıcı Eğitimi Ekibi |

| Uygulamalar | CISO, CIO veya Uygulama Güvenliği Direktörü Uygulama Yönetimi'nden program lideri |

Kimlik Mimarı Geliştirici Mimarı Ağ Mimarı Bulut Ağ Mimarı Güvenlik İdaresi |

| Ağ | CISO, CIO veya Ağ Güvenliği Direktörü Ağ Liderliği'nden program lideri |

Güvenlik Mimarı Ağ Mimarı Ağ Mühendisleri Ağ Uygulayıcıları Ağ İdaresi |

Bu benimseme içeriği için PowerPoint slayt destesi, kendi kuruluşunuz için özelleştirebileceğiniz bir paydaş görünümüne sahip aşağıdaki slaydı içerir.

Teknik planlama ve beceri hazırlığı

Microsoft, bu çalışmaya öncelik vermenize, kullanmaya başlamanıza ve dağıtımınızı olgunlaştırmanıza yardımcı olacak kaynaklar sağlar. Bu aşamada bu kaynakları, önerilen değişikliklerin etkisini anlamak ve bir uygulama planı oluşturmak için planlama etkinlikleri olarak kullanırız.

Bu kaynaklar, kendi kuruluşunuz için önerilen başlangıç noktaları olarak kullanabileceğiniz açıklayıcı kılavuzları içerir. Önerileri önceliklerinize ve gereksinimlerinize göre ayarlayın.

| Kaynak | Açıklama |

|---|---|

Hızlı Modernleştirme Planı (RaMP) denetim listesi: Tüm erişim istekleri için güveni açıkça doğrulama

|

Bu denetim listesi serisi, her güvenlik dağıtım alanının teknik hedeflerini öncelik sırasına göre numaralandırır ve bunlara ulaşmak için uygulamanız gereken adımları belgeler. Ayrıca her alan için dahil edilmesi gereken proje üyeleri listelenir. Bu kaynağın kullanılması, hızlı kazançları belirlemenize yardımcı olur. |

kimlik ve cihaz erişim yapılandırmalarını Sıfır Güven  |

Bu çözüm kılavuzu, birlikte test edilmiş bir dizi kimlik ve cihaz erişim ilkesi önerir. Şunları içerir:

|

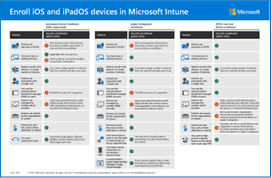

Intune ile cihazları yönetme

|

Bu çözüm kılavuzu, cihazların yönetime kaydedilmesini gerektirmeyen eylemlerden cihazların tam olarak yönetilmesine kadar cihazları yönetme aşamalarında yol gösterir. Bu öneriler yukarıdaki kaynaklarla eşgüdümlü olarak sağlanır. |

Intune Kayıt Seçenekleri

PDF | Vizyon Haziran 2022'de güncelleştirildi |

Bu poster kümesi, platform başına cihaz kayıt seçeneklerinin kolayca taranabilmesini sağlar. |

| MFA dağıtım planı | Bu dağıtım kılavuzu, Microsoft Entra çok faktörlü kimlik doğrulama dağıtımı planlama ve uygulama adımlarını gösterir. |

Bu kaynaklara ek olarak, aşağıdaki bölümlerde daha önce tanımlanmış dört aşamadaki belirli görevler için kaynaklar vurgulanmaktadır.

Aşama 1

| Dağıtım hedefi | Kaynaklar |

|---|---|

| Güçlü kimlik doğrulaması ile her kimliği doğrulama ve güvenliğini sağlama | Microsoft Entra ID'de mevcut olan kimlik doğrulaması ve doğrulama yöntemleri nelerdir? |

| Çoklu oturum açma için SaaS uygulamalarını Microsoft Entra ID ile tümleştirme | SaaS uygulamalarını Microsoft Entra Id'ye ve ilkelerin kapsamına ekleme |

| Yeni uygulamalar modern kimlik doğrulaması kullanıyor | Denetim listesi— İş yükünüz için kimliği nasıl yönetiyorsunuz? |

2. Aşama

| Dağıtım hedefi | Kaynaklar |

|---|---|

| Microsoft Entra ID ile cihazları kaydetme |

Microsoft Entra kayıtlı cihazlar Microsoft Entra katılım uygulamanızı planlama |

| Başlangıç noktası koruma düzeyi için Sıfır Güven kimlik ve cihaz erişim ilkeleri uygulama | Sıfır Güven kimlik ve cihaz erişim yapılandırmaları için koruma düzeyleri |

| Çoklu oturum açma için şirket içi uygulamalarla Microsoft Entra uygulama ara sunucusunu kullanma | Uygulama Ara Sunucusu uygulamasında çoklu oturum açmayı yapılandırma |

3. Aşama

| Dağıtım hedefi | Kaynaklar |

|---|---|

| Cihazları yönetime kaydetme ve önerilen güvenlik korumalarını uygulama |

Intune ile cihazları yönetmeye genel bakış kimlik ve cihaz erişim yapılandırmalarını Sıfır Güven |

| Yalnızca uyumlu ve güvenilen cihazların verilere erişmesine izin ver |

Intune ile cihazlar için uyumluluk ilkeleri ayarlama Intune ile iyi durumda ve uyumlu cihazlar gerektirme |

4. Aşama

| Dağıtım hedefi | Kaynaklar |

|---|---|

| Cihaz yapılandırma kayma durumunu izleme |

Microsoft Intune'da cihaz profillerini dağıtma Cihaz riskini ve güvenlik temellerine uyumluluğu izleme |

| Parolasız kimlik doğrulaması uygulama | Parolasız kimlik doğrulaması ile oturum açma güvenliğini artırma |

Bulut benimseme planı

Benimseme planı, Sıfır Güven başarıyla benimsenmesi için temel bir gereksinimdir. Sıfır Güven benimseme planı, bir şirketin geleneksel güvenlik yaklaşımlarından değişiklik yönetimi ve idareyi içeren daha olgun ve gelişmiş bir stratejiye geçişine yardımcı olan yinelemeli bir proje planıdır.

Kimlikler, Uç Noktalar, Uygulamalar ve Ağlar bu planlama aşamasının kapsamındadır. Bunların her biri, mevcut varlıkların güvenliğini sağlama gereksinimine sahiptir ve ayrıca daha büyük bir ekleme işleminin parçası olarak gelen güvenliği yeni varlıklara genişletmeyi planlıyor.

Güvenli uzaktan ve karma iş çözümü planlaması, kuruluşların güvenlik altına alınması gereken mevcut kimliklere sahip olduğunu ve güvenlik standartlarına uygun yeni kimlikler oluşturulması gerektiğini dikkate alır.

Benimseme planı, personelinizi kuruluşunuzu desteklemek için nelerin gerekli olduğunu anlamak için yeni bir şekilde çalışacak şekilde eğitmenizi de içerir ve bunlar şunları içerebilir:

- Yöneticileri yeni çalışma yöntemleri hakkında eğitin. Ayrıcalıklı erişim yöntemleri, sürekli yönetici erişiminden farklıdır ve evrensel kabule ulaşılana kadar başlangıçta uyuşmalara neden olabilir.

- Yardım Masası ve BT personelinin tüm düzeylerde aynı avantajlarla donatılması gerçekleştirme mesajı. Güvenliğin artırılması saldırganların uyuşmalarına yol açar ve güvenli bir şekilde çalışmanın avantajlarıyla dengelenmiş olur. Bu iletinin her düzeyde anlaşılır ve anlaşılır olduğundan emin olun.

- Kullanıcı benimseme ve eğitim malzemeleri oluşturma. Güvenlik, paylaşılan bir sorumluluk olarak yaygın olarak benimsenmiştir ve iş hedeflerine uygun güvenlik avantajlarının kullanıcılara iletilmesi gerekir. Güvenlik için kullanıcı benimsemesinin, yeni teknoloji için kullanıcı benimseme ile aynı düzeye ulaşılmasını sağlayın.

Bulut Benimseme Çerçevesi hakkında daha fazla bilgi için bkz. Bulut benimseme planı.

Hazır aşama

Bu senaryo (uzak ve karma çalışmanın güvenliğini sağlama) kimlikleri, cihazları ve verileri kullanan ağlar üzerinden değerlendirir ve bunların güvenliğini sağlar. Teknolojiler potansiyel olarak kesintiye neden olabileceğinden, mevcut lisanslamanızdan yararlanan ve en az kullanıcı etkisine sahip hızlı kazançlar sunan küçük projelerden başlayarak aşamalı bir yaklaşım önerilir.

Bir plan oluşturarak başlayın ve ardından planı test edin. Ardından yeni yapılandırmaları ve özellikleri artımlı olarak kullanıma sağlanmaktadır. Bu, dersler öğrenilirken planı geliştirme fırsatı sağlar. Dağıtım kapsamınızı genişlettiğinizde bir iletişim planı geliştirmeyi ve değişiklikleri duyurmayı unutmayın.

Aşağıdaki diyagramda, değişiklikleri değerlendirmek için küçük bir grupla proje başlatma önerisi gösterilmektedir. Bu küçük grup, BT ekibinizin veya sonuca yatırım yapan bir iş ortağı ekibinizin üyeleri olabilir. Ardından, değişiklikleri daha büyük bir grupla pilot yapın. Çizimde tam dağıtımın üçüncü aşaması olsa da, bu genellikle tüm kuruluşunuz ele alınana kadar dağıtımın kapsamını kademeli olarak artırarak gerçekleştirilir.

Örneğin, cihazları kaydederken aşağıdaki yönergeler önerilir.

| Dağıtım aşaması | Açıklama |

|---|---|

| Değerlendirin | 1. Aşama: Test için 50 uç noktayı tanımlama |

| Pilot | 2. Aşama: Üretim ortamındaki sonraki 50-100 uç noktayı belirleme |

| Tam dağıtım | 3. Aşama: Diğer uç noktaları daha büyük artışlarla kaydetme |

Kimliklerin güvenliğini sağlamak, MFA'nın benimsenmesiyle ve Microsoft Entra Koşullu Erişim kullanarak erişimi segmentlere ayırmayla başlar. Bu özellikler açıkça doğrulama ilkesini destekler ancak artımlı bir benimseme işlemi gerektirir. Yaklaşıma bağlı olarak, MFA metodolojisinin özellikle yalnızca parola kullanan mevcut bir iş gücü için geçiş tarihinden önce dağıtılması ve kullanıcılara iletilmesi gerekebilir.

Bu senaryo için planlama yaparken aşağıdaki öğeler göz önünde bulundurularak:

- MFA metodolojisine bağlı olarak, kullanıcı satın alma işleminin FIDO2 veya başka bir belirteç tabanlı yaklaşım yerine mobil uygulama tabanlı MFA kullanmak için aranmış olması gerekebilir. Bu, İş İçin Windows Hello için de geçerlidir.

- Koşullu Erişim ilkeleri, değerlendirme ve karar verme ölçütleri açısından karmaşık olabilir. Bunun için Koşullu Erişim'in uygulama ve kullanıcı ortamı genelinde artımlı olarak pilot olarak kullanıma alınması gerekir.

- Koşullu Erişim, uç noktanın göreli sistem durumunu ve düzeltme eki durumunu ve kullanıcının konumlarını koşullu parametre olarak hesaba katabilir. Uç noktaların bir uygulamaya veya hizmete erişim koşulu olarak erişmelerini sağlamak için yönetilmesi gerekiyorsa uç noktaların yönetime kaydedilmesi gerekir.

- Modern kimlik doğrulama yöntemlerini destekleyen modern uygulamalar, MFA tabanlı kimlik doğrulaması ve Koşullu Erişim ilkeleriyle kolayca tümleşir. Uygulama sayısını ve kimlik doğrulama yöntemlerini anlamak kritik önem taşır.

Sıfır Güven oluşturmak için koruma katmanlarını planlayıp hazırladığınızda, Microsoft tarafından sağlanan kaynaklardan yararlanın. Microsoft, uzaktan ve karma çalışmanın güvenliğini sağlamak için ortak Sıfır Güven kimlik ve cihaz erişim ilkeleri kümesi sağlar. Bu, test edilen ve birlikte iyi çalıştığı bilinen bir ilke kümesidir.

Üç koruma düzeyi için ilkeler aşağıdadır.

Bu ilke kümesi, en az kullanıcı etkisine sahip bir Başlangıç noktası koruma düzeyi içerir. Bu ilke kümesi, cihazların yönetime kaydedilmesini gerektirmez. Hazır olduğunuzda ve cihazları kaydettiğinizde, Sıfır Güven için önerilen Kurumsal düzeyi dağıtabilirsiniz.

Bu koruma düzeylerine ek olarak, ilkelerin kapsamını aşağıdaki yollarla artımlı olarak artırabilirsiniz:

- İlkelerin kapsamını başlangıç olarak küçük bir kullanıcı kümesine uygulayın ve ardından dahil edilen kullanıcıların kapsamını artırın. Kullanıcı segmentasyonu, yalnızca hedeflenen kullanıcılar veya cihazlar etkilendiği için hizmet kesintisine veya kullanıcı kesintisine karşı risk azaltmaya olanak tanır.

- İlkelerin kapsamına Microsoft 365 uygulamaları ve hizmetleri ekleyerek başlayın. Ardından, kuruluşunuzun kullandığı diğer SaaS uygulamalarını dahil etmek için ilerleyin. Hazır olduğunuzda, ilkelerin kapsamına Azure'da veya diğer bulut sağlayıcılarında oluşturduğunuz uygulamaları ekleyin.

Son olarak, kullanıcılarınızı unutmayın. Kullanıcı benimseme ve iletişim, veri merkezi tabanlı hizmetlerden Microsoft 365'e geçişin ilk kullanıcı benimsemesinin önemine benzer şekilde kimlikler için güvenlik uygularken kritik öneme sahiptir. Güvenlik hizmetleri uygulanırken tek aşamalı yaklaşımlar nadiren başarılı olur. Güvenlik girişimleri genellikle değişikliklerin kesintiye neden olması ve kötü bir şekilde iletilip test edilmiş olması durumunda kullanıcılar için artan sürtüşmeler nedeniyle başarısız olur. Burası, güvenlik girişimlerinin yönetici sponsorluğunun en iyi şekilde çalıştığı yerdir. Yöneticiler, dağıtım aşamalarının başlarında benimsenerek destek gösterdiğinde, kullanıcıların izlemesi daha kolaydır.

Microsoft, kullanıcı eğitimi ve benimseme konusunda yardımcı olmak için indirebileceğiniz son kullanıcı dağıtım şablonları ve malzemeleri sağlar. Bunlar, bunları nasıl yeniden markalayabileceğinize ilişkin yönergeleri ve bunları kullanıcılarla paylaşmaya yönelik önerileri içerir. Bkz. https://aka.ms/entratemplates.

Dağıt ve test et

Ekibinizi derledikten, önerilen teknik kaynakları gözden geçirdikten ve projelerinizi ve dağıtımınızı hazırlamak için bir plan geliştirdikten sonra, iyi belgelenmiş bir planınız olmasını umuyoruz. Planı resmi olarak benimsemeden önce yapılandırmaları bir test ortamında derleyip test edin.

Koşullu Erişim ilke kümesi gibi her teknik alan, kiracı genelinde işlevselliği etkinleştirerek güvenli hale getirilebilir. Ancak, yanlış yapılandırılmış bir ilkenin sonuçları çok fazla olabilir. Örneğin, kötü yazılmış bir Koşullu Erişim ilkesi tüm yöneticileri bir kiracının dışına kilitler.

Riski azaltmak için, her özelliği kullanmaya başladıktan sonra uygulamak üzere bir test veya Soru-Cevap kiracısı dağıtmayı veya ilk kez dağıtmayı göz önünde bulundurun. Test veya Soru-Cevap kiracısı, geçerli kullanıcı ortamınızı makul bir şekilde temsil etmeli ve etkinleştirilen işlevselliğin güvenli hale getirildiği işlevin anlaşılıp desteklenmediğini test etmek için QA işlevlerini gerçekleştirecek kadar doğru olmalıdır.

RAMP Denetim Listesi , ilerlemenizi izlemek için kullanılabilir. Hem planlama hem de uygulama adımları listelenir. Soru-Cevap kiracısı, uygulama eylemlerinin ilk kez gerçekleştirildikleri test yatağıdır.

Bu aşamanın çıktısı, yeni öğrenmeler plana uygulanırken değişikliklerin artımlı olarak dağıtıldığı üretim kiracısında benimsemeye geçiş planlarıyla başlangıçta Soru-Cevap kiracısında oluşturulan ve test edilen belgelenmiş bir yapılandırma olmalıdır.

Üretim ortamınızda yeni yapılandırmalar dağıttıkça tutarlı kullanıcı mesajlaşmasını koruyun ve bu değişikliklerin kullanıcılarınızı nasıl etkilediğini öğrenin. Güvenlik özelliklerinin uygulanması, tam zamanında erişimi etkinleştirme gibi düşük bir teknoloji etkisine sahip olabilir, ancak karşılıklı olarak, yöneticilerin görevlerini yerine getirmek için bir onay iş akışı aracılığıyla hizmetlere erişim istemesi gibi yüksek bir süreç etkisine sahiptir.

Benzer şekilde, cihaz kaydı kullanıcı deneyimi üzerinde düşük bir etkiye sahip olurken, cihaz uyumluluğu ve sistem durumu gereksinimlerine göre Koşullu Erişim'in uygulanması, kullanıcılar hizmetlere erişemediğinden kullanıcı tabanı üzerinde önemli bir etkiye sahip olabilir.

Hizmetin etkisini ve planlanan değişikliği anlamak için her hizmetin test edilmesi başarı açısından kritik öneme sahiptir. Üretimde pilot işlemine başlayana kadar bazı etkilerin tam olarak görünür olmayabileceğini unutmayın.

İdare ve yönetim değişikliklerini izleme

Sıfır Güven amacı, güvenliği artımlı olarak artırmak ve ortamda bu hedefe ulaşan değişiklikleri uygulamaktır. Bu değişiklikler, ortamın yönetim ve idare modellerinde değişiklik yapılmasını gerektirir. Test ve dağıtım gerçekleşirken, yönetim ve idare modeli üzerindeki değişiklikleri ve etkileri belgelemeye özen gösterin.

Benimseme aşaması

Benimseme aşamasında, stratejinizi ve dağıtım planlarınızı işlevsel alanlarda artımlı olarak uygularsınız. Benimseme aşaması, kavram kanıtının daha büyük bir uygulamasıdır. Dağıtım planı yürütülür ve dağıtım, kullanıcı segmentasyonuna ve dijital varlığınız genelinde hedeflediğiniz alanlara göre art arda dalgalar halinde gerçekleşir.

Önerilen şekilde, her yeni yapılandırmayı sınırlı bir kavram kanıtı olarak üretim kiracısına dağıtın (aşağıdaki diyagramda "Değerlendir" olarak etiketlenmiştir).

Yeni yapılandırmaları bir Soru-Cevap ortamında zaten test etmiş olsanız da, üretim dağıtım planlarınızın neleri test ettiğinizi ve değerlendirdiğiniz ve her aşamada başarıyı ölçmeye yönelik kabul ölçütlerini de belgelediğinizden emin olun. İdeal olarak, dağıtımı genişletmeden önce test etmek için düşük etkili kullanıcıların, uç noktaların ve uygulamaların bir alt kümesini seçin. Aynı metodolojiyi izleyerek uygulamanın başarı ve başarısızlıklarından ders alır ve planları güncelleştirirsiniz.

Sınırlı bir hedef kitleye hedeflenmiş olsa da dağıtılan bazı işlevlerin hizmet genelinde bir etkisi olabileceğini unutmayın. Soru-Cevap testi sırasında riskleri belirleyerek ve bir geri alma planının mevcut olduğundan emin olarak bu etkiyi azaltabilirsiniz.

Başarılı bir dağıtım planı aşağıdaki öğeleri içerir:

- Kullanıcı iletişim stratejisini dahil etmek için benimseme ve dağıtım planı

- Yönetici onayı sağlamak için yönetici benimseme ve dağıtım planı

- Kullanıcı benimseme ve dağıtım planı

- Proje yönetimi ve idare yapıtları

- İş birimine veya kullanıcı etkisine göre kullanıcı segmentasyonu

- İş birimine veya kullanıcı etkisine göre cihaz segmentasyonu

- Uygulamanın kritikliğine ve karmaşıklığına göre sıralanan uygulamalar

- Günlük yönetim ve idaredeki değişiklikler için taslak güncelleştirmeler

Aşamaları yönetme ve yönetme

Güvenlik idaresi yinelemeli bir süreçtir. Dijital emlak genelinde güvenliği yöneten mevcut ilkeleri olan kuruluşlar için Sıfır Güven stratejisini benimsemek, bu ilkeleri geliştirmeye teşvik sağlar. Güvenlik stratejisi ve ilkeleri zaman içinde büyüdükçe bulut idaresi süreçleri ve ilkeleri de gelişir.

Planlama aşamasında, yönetim etkinliklerinin gerçekleştiği bir test kiracısında yeni işlevler test edildi. Sıfır Güven ilkelerini destekleyen özelliklerin uygulanmasının sonuçta elde edilen son durumu yönetmek için farklı bir yol gerektirdiğini unutmayın.

Bu senaryo için yeni gereksinimlerin bazı örnekleri aşağıda verilmiştir:

- Gerektiğinde, ayakta yönetici erişiminin aksine, yönetim erişimini onaylamak için bir süreç oluşturun.

- Kullanıcıların kuruluşa girerken, kullanırken ve kuruluşta çıktıklarında yaşam döngüsü yönetimini güncelleştirin.

- Cihazların yaşam döngüsü yönetimini güncelleştirin.

- Bunların Koşullu Erişim ilkeleri kapsamına dahil olduğundan emin olmak için yeni uygulamaların yayın ölçütlerini güncelleştirin.

Dağıtım planı ilerledikçe, sonuçta elde edilen ortamın yönetimi yönetim ve idare metodolojisine dönüşür. Sıfır Güven değişikliklerin sonucu olarak ortamın nasıl izlendiği.

Sıfır Güven ortamdaki güvenlik riskini ele alan kimlik nesnesi yaşam döngüsü yönetimi artık isteğe bağlı değildir. Nesne kanıtlama, nesne yaşam döngüsünün bir tezahürüdür ve nesne yaşam döngüsünün tek koruyucusudur ve işletmeye sorumluluk ve BT'den uzaklık sağlar.

Sıfır Güven, kullanıcıların ve yöneticilerin kullanıma sunulan son durumla nasıl etkileşimde bulunduğu da dahil olmak üzere varlığın sonuçtaki yönetiminde olgunluğun artırılmasını gerektirir. Olası değişikliklere örnek olarak aşağıdaki tabloya bakın.

| Hedef Kitle | İşlev | Başvuru |

|---|---|---|

| Kullanıcılar | Kullanıcı tabanlı nesne kanıtlama incelemesi | Erişim gözden geçirmeleri ile kullanıcı ve konuk kullanıcı erişimini yönetme |

| Yöneticiler | Microsoft Entra Kimlik Yönetimi Kimlik ve Erişim yaşam döngüleri | Microsoft Entra Kimlik Yönetimi nedir? |

Günlük idare ve işlem için ek kaynaklar şunlardır:

Microsoft Entra Kimlik Yönetimi belgeleri

Çeşitli alanları ele alan diğer idare alanlarını ve araçları açıklar. Farklı kuruluş gereksinimleri nedeniyle, bu belgede belirtilen idare özelliklerinin tümü tüm kuruluşlar için geçerli değildir.

Sonraki Adımlar

- Sıfır Güven benimseme çerçevesine genel bakış

- Güvenlik duruşunuzu hızla modernleştirme

- Hassas iş verilerini tanımlama ve koruma

- İhlallerden kaynaklanan iş hasarlarını önleme veya azaltma

- Mevzuat ve uyumluluk gereksinimlerini karşılama

İlerleme izleme kaynakları

Sıfır Güven iş senaryolarından herhangi biri için aşağıdaki ilerleme izleme kaynaklarını kullanabilirsiniz.

| İlerleme izleme kaynağı | Bu size yardımcı olur... | Tasarım:... |

|---|---|---|

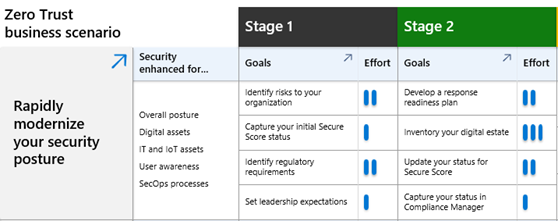

Benimseme Senaryosu Planı Aşama Kılavuzu indirilebilir Visio dosyası veya PDF

|

Her iş senaryosu için güvenlik geliştirmelerini ve Plan aşamasının aşamaları ve hedefleri için çaba düzeyini kolayca anlayın. | İş senaryosu proje liderleri, iş liderleri ve diğer paydaşlar. |

| Sıfır Güven benimseme izleyicisi indirilebilir PowerPoint slayt destesi |

Plan aşamasının aşamaları ve hedefleri aracılığıyla ilerlemenizi izleyin. | İş senaryosu proje liderleri, iş liderleri ve diğer paydaşlar. |

İş senaryosu hedefleri ve görevleri indirilebilir Excel çalışma kitabı

|

Sahipliği atayın ve Plan aşamasının aşamaları, hedefleri ve görevleri aracılığıyla ilerleme durumunuzu izleyin. | İş senaryosu proje müşteri adayları, BT müşteri adayları ve BT uygulayıcıları. |

Ek kaynaklar için bkz. değerlendirme ve ilerleme izleme kaynaklarını Sıfır Güven.