İhlallerden kaynaklanan iş hasarlarını önleme veya azaltma

Sıfır Güven benimseme kılavuzunun bir parçası olarak, bu makalede bir siber güvenlik ihlalinin iş zararını önleme veya azaltmaya yönelik iş senaryosu açıklanmaktadır. Bu senaryo, aşağıdakiler dahil Sıfır Güven yol gösteren Ilkeyi kabul etme ihlalini ele alır:

- Patlama yarıçapı ve segment erişimini en aza indirme

- Uçtan uca şifrelemeyi doğrulama

- Görünürlük elde etmek, tehdit algılamayı yönlendirmek ve savunmayı geliştirmek için analizi kullanma

Karma BT altyapısı modelleriyle kuruluşunuzun varlıkları ve verileri hem şirket içinde hem de bulutta bulunur ve kötü aktörler bunlara saldırmak için birçok farklı yöntem kullanabilir. Kuruluşunuzun bu saldırıları mümkün olduğunca önleyebilmesi ve ihlal edildiğinde saldırının hasarını en aza indirebilmesi gerekir.

Kuruluşunuzun özel ağ çevresi içindeki herkese güvendiğiniz şirket içi için çevre tabanlı güvenlik oluşturmaya odaklanan geleneksel yaklaşımlar artık ilgili değildir. Bir saldırgan özel ağınıza erişim kazanırsa, uygun izinlerle içindeki tüm verilere, uygulamalara veya kaynaklara erişebilir. Kullanıcı kimlik bilgilerini çalarak, bir güvenlik açığından yararlanarak veya kötü amaçlı yazılım bulaşmasını sağlayarak ağınızı ihlal edebilir. Bu tür saldırılar gelir kaybına ve yüksek siber sigorta primlerine neden olabilir, bu da kuruluşunuzun finansal sağlığı ve pazar itibarı için önemli bir geri dönüş olabilir.

Forester 2021 için aşağıdakileri tamamladı:

- Geçen yıl kuruluşların yaklaşık üçte ikisi ihlal edildi ve ihlal başına ortalama 2,4 milyon ABD dolarına mal oldu. – Forester, The 2021 State of Enterprise Breaches (Nisan 2022).

Bulut sayesinde kötü aktörlerin özel ağ çevrenizi fiziksel olarak ihlal etmelerine gerek yoktur. Bulut tabanlı dijital varlıklarınıza dünyanın her yerinden saldırabilir.

Kuruluşunuzun sistem durumu ve itibarı güvenlik stratejinize bağlıdır. Bulut tabanlı kurumsal ortamların yaygın olarak benimsenmesi ve mobil iş gücünün büyümesiyle birlikte, veri ayak izleri kurumsal ağların geleneksel sınırlarının ötesinde mevcuttur. Bu tabloda, Sıfır Güven ile geleneksel ve modern tehdit koruması arasındaki temel farklar özetlemektedir.

| Özel ağ denetimleriyle geleneksel tehdit koruması | Sıfır Güven ile modern tehdit koruması |

|---|---|

| Geleneksel koruma, özel ağ içindeki herkese güvendiğiniz çevre tabanlı güvenliğe dayanır. Çevre ağları şunları içerebilir: - Az ağ segmentasyonu veya güvenlik çevresi ve açık, düz ağlar. - En düşük tehdit koruması ve statik trafik filtreleme. - Şifrelenmemiş iç trafik. |

Sıfır Güven modeli, kullanıcılara, cihazlara, varlıklara ve kaynaklara odaklanmak için statik, ağ tabanlı çevrelerden ağ savunmalarını taşır. Bir ihlalin gerçekleşebileceğini ve gerçekleşeceğini varsayalım. Ağınızın içinde ve dışında güvenlik riskleri olabilir, sürekli saldırı altındasınız ve herhangi bir zamanda bir güvenlik olayı gerçekleşebilir. Kapsamlı ve modern bir tehdit koruma altyapısı, zamanında saldırı algılama ve yanıt sağlayabilir. Birlikte hasarın kapsamını ve ne kadar hızlı yayılabildiğini azaltan koruma katmanlarıyla güvenlik olaylarının patlama yarıçapını en aza indirin. |

Önemli bir olayın etkisini azaltmak için aşağıdakilerin tümü önemlidir:

- bir ihlalin iş riskini belirleme

- İhlal yanıtınız için risk tabanlı bir yaklaşım planlama

- Kuruluşunuzun itibarına ve diğer kuruluşlarla ilişkilerine neden olan zararları anlama

- Derinlemesine savunma katmanları ekleme

Bu makaledeki kılavuzda, ihlalden kaynaklanan hasarı önlemeye ve azaltmaya yönelik stratejinize nasıl başlayabileceğiniz açıklandı. İki ek makale, kullanarak bu stratejinin nasıl uygulandığının ayrıntılarını sağlar:

- Güvenlik ihlali önleme ve kurtarma altyapısı

- Tehdit koruması ve eXtended algılama ve yanıt (XDR) araçları

Sağlam bir güvenlik duruşu sağlamanın ilk adımı, kuruluşunuzun risk değerlendirmesi aracılığıyla nasıl savunmasız olduğunu belirlemektir.

Riski ve güvenlik duruşunuzu değerlendirme

İhlalleri önlemeye ve birinden kaynaklanan hasarı azaltmaya yönelik bir strateji benimsemeye karar verdiğinizde, risk ölçümünü dikkate almak ve ölçmek önemlidir. Stratejik olarak, riski ölçme alıştırması, risk iştahınız için bir ölçüm ayarlamanıza olanak tanır. Bu, işinizi etkileyebilecek iş açısından kritik ihlallerin analiziyle birlikte bir temel risk değerlendirmesi gerçekleştirmenizi gerektirir. Ele almak istediğiniz ihlal senaryolarına karşı belgelenmiş risk iştahınızın birleşimi, bir ihlal hazırlama ve düzeltme stratejisinin temelini oluşturur.

İhlalleri mutlak olarak önlemenin neredeyse imkansız olduğunu unutmayın. Saldırgan yatırım getirisi bölümünde açıklandığı gibi amaç, siber saldırı uyuşmalarını artırarak, savunmak istediğiniz saldırganların artık saldırılarından uygun bir yatırım getirisi elde edemeyecekleri bir noktaya kadar artırmaktır. Saldırı türleri ve savunmak için ekonomik uygulanabilirlik, risk analizinizin bir parçası olarak yakalanmalıdır.

İhlalden kaynaklanan hasarı azaltmak, ihlal sırasında ve sonrasındaki seçeneklere önemli ölçüde enerji verir ve bu da kuruluşunuzun beklenen ihlalden veya ihlal türünden hızlı bir şekilde kurtulmasını sağlar. Bu ihlal türleri ve kurtarmaya hazır olma durumu, bu makalenin sonraki bölümlerinde tanımlanmıştır.

İhlal amacını tanımak, ihlal hazırlığınızın bir parçası olmalıdır. Tüm ihlaller bir suç veya suç amacına sahiptir, ancak finansal olarak yönlendirilen ihlaller "tahrik" veya fırsatçı ihlallere kıyasla çok daha fazla zarar verme potansiyeline sahiptir.

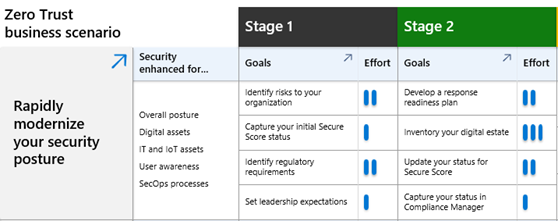

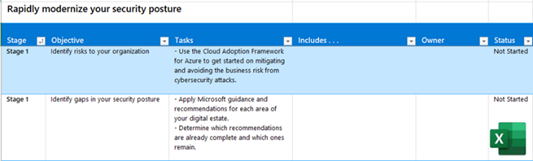

Güvenlik duruşu ve risk değerlendirmesi hakkında daha fazla bilgi için bkz . Güvenlik duruşunuzu hızlı bir şekilde modernleştirme.

İş türüne göre risk örnekleri

İş gereksinimleri, iş türünüz için sonuçta elde edilen risk analizine bağlıdır. Aşağıda çeşitli iş dikeyleri ve bunların belirli gereksinimlerinin segmentlere ayrılmış risk analizini nasıl yönlendirecekleri ele alınmaktadır:

Madencilik

Madencilik sektörü, Operasyonel Teknoloji (OT) sistemlerinin daha az el ile işlem kullandığı geleceğin madenini daha çok arıyor. Bir işleme tesisi içindeki işleri ve görevleri tamamlamak için bir uygulama arabiriminden yararlanan İnsan Makine Arabirimleri (HMI) kullanımı buna örnek olarak gösterilebilir. Bu HMI'ler uygulama olarak tasarlandığından bu sektör için siber güvenlik riskleri daha yüksek olabilir.

Tehdit artık veri kaybından veya şirket varlıklarının çalınmasından biri haline gelir. Tehdit, kritik sistemlere erişmek ve üretim süreçlerine müdahale etmek için kimlik hırsızlığını kullanan dış aktörlerden biri haline gelir.

Retail

Perakende sektöründeki ihlalle ilgili başlıca riskler, aynı kiracıda yaşayan birden çok marka için birden çok etki alanı olduğunda ortaya çıkabilir. Şirket içi veya bulut tabanlı kimlikleri yönetmenin karmaşıklıkları güvenlik açıkları oluşturabilir.

Sağlık Sektörü

Sağlık sektöründeki başlıca riskler veri kaybıdır. Gizli tıbbi kayıtların yetkisiz bir şekilde açıklanması, hem hastalar hem de müşteriler için ayrılmış olan veri ve bilgi gizliliği yasaları için doğrudan bir tehdit olabilir ve yerel düzenlemelere bağlı olarak önemli cezalara neden olabilir.

Kamu Sektörü

Kamu sektörü kuruluşları bilgi güvenliği açısından en yüksek riskleri oluşturur. Saygınlık hasarı, ulusal güvenlik ve veri kaybı risk altındadır. Bu nedenle büyük ölçüde kamu kuruluşlarının Ulusal Standartlar ve Teknoloji Enstitüsü (NIST) gibi daha katı standartlara abone olması gerekir.

İhlal hazırlığınızın ve yanıtınızın bir parçası olarak, dikey ayarlarınıza en uygun saldırı türlerini ve tehdit vektörlerini aramak ve öğrenmek için Microsoft Defender Tehdit Analizi yararlanın.

Yaygın saldırı türlerinin riskleri

Siber güvenlik ihlalinden kaynaklanan iş zararlarını önleme veya azaltma, en yaygın saldırı türlerinin farkındalığı içerir. Aşağıdaki saldırı türleri şu anda en yaygın olan saldırı türleri olsa da, siber güvenlik ekibinizin de yeni saldırı türlerinin farkında olması gerekir ve bunlardan bazıları bunları artırabilir veya değiştirebilir.

Kimlikler

Siber güvenlik olayları genellikle bir tür kimlik bilgisi hırsızlığıyla başlar. Kimlik bilgileri çeşitli yöntemler kullanılarak çalınabilir:

Kimlik avı

Saldırgan güvenilir bir varlık olarak gizlenir ve çalışanları e-postaları, kısa mesajları veya anlık iletileri açmaları için yineler. Ayrıca, bir saldırganın daha makul bir kimlik avı saldırısı oluşturmak için özellikle kullanıcı hakkındaki bilgileri kullandığı zıpkınla kimlik avı da içerebilir. Teknik kimlik bilgisi hırsızlığı, kullanıcının URL'ye tıklaması veya MFA kimlik avı saldırısı nedeniyle oluşabilir.

Vishing

Saldırgan, kimlik bilgilerini almak veya değiştirmek için yardım masaları gibi destekleyici altyapıyı hedeflemek için sosyal mühendislik yöntemlerini kullanır.

Parola spreyi

Saldırgan, belirli bir hesap veya hesap kümesi için olası parolaların büyük bir listesini dener. Olası parolalar, sosyal medya profillerindeki doğum tarihi gibi bir kullanıcı hakkındaki genel verileri temel alabilir.

Tüm bu durumlarda, kimlik avı saldırılarının hedefi olarak beceri ve eğitim hem kullanıcılar hem de sanal makinelerin hedefi olarak yardım masaları için gereklidir. Yardım masalarında, kullanıcı hesaplarında veya izinlerinde hassas eylemler gerçekleştirmeden önce istekte bulunan kullanıcıların kimliğini doğrulamak için protokoller bulunmalıdır.

Cihazlar

Kullanıcı cihazları, genellikle virüsler, casus yazılımlar, fidye yazılımı ve onay olmadan yüklenen diğer istenmeyen yazılımlar gibi kötü amaçlı yazılımları yüklemek için cihaz güvenliğinin aşılmasına güvenen saldırganlar için başka bir yoldur.

Saldırganlar, uygulamalarınıza ve verilerinize erişmek için cihazın kimlik bilgilerini de kullanabilir.

Ağ

Saldırganlar, sistemlerinizi etkilemek veya hassas verileri belirlemek için ağlarınızı da kullanabilir. Yaygın ağ saldırısı türleri şunlardır:

Dağıtılmış hizmet reddi (DDos)

Hizmeti çalışamaz hale getirmek için çevrimiçi hizmetler trafikle bunaltmayı hedefleyen saldırılar.

Dinleme

Saldırgan ağ trafiğini durdurur ve parolaları, kredi kartı numaralarını ve diğer gizli bilgileri almayı amaçlar.

Kod ve SQL ekleme

Saldırgan, veri değerleri yerine kötü amaçlı kodu bir form veya API aracılığıyla iletir.

Siteler arası betik oluşturma

Saldırgan, kurbanın web tarayıcısında betik çalıştırmak için üçüncü taraf web kaynaklarını kullanır.

İş liderleri bir ihlalden kaynaklanan iş hasarını önleme veya azaltma hakkında nasıl düşünür?

Herhangi bir teknik çalışmaya başlamadan önce, iş zararını önlemeye ve azaltmaya yatırım yapmanın farklı motivasyonlarını anlamak önemlidir çünkü bu motivasyonlar stratejiyi, hedefleri ve başarıya yönelik önlemleri bilgilendirmeye yardımcı olur.

Aşağıdaki tabloda, bir kuruluştaki iş liderlerinin bir ihlali önlemeye veya azaltmaya yatırım yapmasının nedenleri vermiştir.

| Role | bir ihlalden kaynaklanan iş hasarını önlemek veya azaltmak neden önemlidir? |

|---|---|

| İcra Kurulu Başkanı (CEO) | İşletme, siber güvenlik iklimine bakılmadan stratejik hedeflerine ve hedeflerine ulaşmak için güçlendirilmelidir. Bir olay veya ihlal nedeniyle iş çevikliği ve iş yürütme kısıtlanmamış olmalıdır. İş liderleri güvenliğin iş zorunluluklarının bir parçası olduğunu anlamalı ve iş sürekliliğini sağlamak için hem ihlal önleme hem de ihlal hazırlığı için yatırım yapılması gerekir. Başarılı ve yıkıcı bir siber saldırının maliyeti, güvenlik önlemleri uygulama fiyatından çok daha fazla olabilir. |

| Pazarlama Müdürü (CMO) | İşletmenin hem şirket içinde hem de dışında nasıl algılandığı, oluşan bir ihlal veya ihlal hazırlığına bağlı olarak kısıtlanmamalıdır. bir ihlale yanıt olarak dahili ve harici olarak ihlal hazırlığını ve mesajlaşmayı nasıl ileteceklerini öğrenmek bir hazırlık meselesidir. Başarılı bir saldırı, ihlal iletişim planı mevcut olmadığı sürece marka değerine zarar verme olasılığı olan genel bilgi haline gelebilir. |

| Enformasyon Müdürü (CIO) | Kuruluşunuz tarafından kullanılan uygulamalar, kuruluşunuzun verilerinin güvenliğini sağlarken saldırılara karşı dayanıklı olmalıdır. Güvenlik ölçülebilir bir sonuç olmalı ve BT stratejisiyle uyumlu olmalıdır. İhlal önleme ve ihlal yönetimi veri bütünlüğü, gizlilik ve kullanılabilirlik ile uyumlu olmalıdır. |

| Bilgi Güvenliği Müdürü (CISO) | Güvenlik, C-Suite'e iş zorunlulu olarak hizalanmalıdır. İhlal hazırlığı ve yanıtı, iş riskini azaltmaya uygun teknoloji güvenliğiyle birlikte birincil iş stratejilerine ulaşmayla uyumlu hale getirmektir. |

| Operasyon Direktörü (COO) | Olay yanıtı süreci, bu rolün sağladığı liderlik ve stratejik rehberliğe bağlıdır. Önleyici ve duyarlı eylemlerin kurumsal stratejiye uygun şekilde gerçekleştirilmesi şarttır. İhlal varsayımı duruşunda ihlal hazırlığı, COO'ya rapor veren tüm disiplinlerin ihlale hazır olma düzeyinde çalışması gerektiği ve bir ihlalin işletmenizi duraklatmadan hızla yalıtılabilmesini ve azaltılabilmesini sağlaması gerektiği anlamına gelir. |

| Finans Müdürü (CFO) | İhlal hazırlığı ve azaltma, bütçelenmiş güvenlik harcamalarının işlevleridir. Finansal sistemler sağlam olmalıdır ve bir ihlalden kurtulabilir. Finansal veriler gizli bir veri kümesi olarak sınıflandırılmalı, güvenli hale getirilmeli ve yedeklenmelidir. |

Sıfır Güven bir yaklaşım, güvenlik ihlallerinden kaynaklanan çeşitli güvenlik sorunlarını çözer. İş liderlerinizle Sıfır Güven yaklaşımın aşağıdaki avantajlarını vurgulayabilirsiniz.

| Sosyal haklar | Açıklama |

|---|---|

| Hayatta kalmayı sağlama | Saldırganın doğasına veya motivasyona bağlı olarak, bir ihlal kuruluşunuzun normal iş etkinlikleri gerçekleştirme becerisini önemli ölçüde etkilemek veya kesintiye uğratmak için tasarlanmış olabilir. İhlale hazırlanmak, kuruluşunuzun sakat bırakmak veya devre dışı bırakmak için tasarlanmış bir ihlali atlatma olasılığını önemli ölçüde artırır. |

| İtibarınıza zarar verme | Gizli verilere erişime neden olan bir ihlalin marka itibarına zarar verme, hassas fikri mülkiyet kaybı, müşterilere zarar verme, mevzuat cezaları ve işletmenize mali zarar gibi ciddi etkileri olabilir. Sıfır Güven güvenliği, BT altyapınızı hem şirket içinde hem de bulutta sürekli olarak değerlendirerek, izleyerek ve analiz ederek saldırı alanını azaltmaya yardımcı olur. Sıfır Güven mimarisi, riskler belirlendiğinde otomatik olarak güncelleştirilen ilkelerin tanımlanmasına yardımcı olur. |

| Kuruluşunuzdaki patlama yarıçapını azaltma | Sıfır Güven modeli dağıtmak, dış veya iç ihlallerin etkisini en aza indirmeye yardımcı olabilir. Kuruluşunuzun tehditleri gerçek zamanlı olarak algılayıp yanıtlama becerisini geliştirir ve yanal hareketi kısıtlayarak saldırıların patlama bölgesini azaltır. |

| Sağlam güvenlik ve risk duruşu gösterme | Sıfır Güven bir yaklaşım, önceliklendirme uyarılarına, ek tehdit sinyallerinin bağıntısına ve düzeltme eylemlerine olanak tanır. Sinyalleri analiz etmek, güvenlik kültürünüzü değerlendirerek ve iyileştirme veya en iyi yöntemler için alanları belirleyerek duruşunuzu geliştirmeye yardımcı olur. Ağınızdaki herhangi bir değişiklik, kötü amaçlı olabilecek etkinlikler için analizi otomatik olarak tetikler. Ağlarınızdaki tüm varlıkların ve kaynakların tam görünürlüğünü ve bunların nasıl performans sergilediklerini elde ederek risklere maruz kalmada önemli bir azalma elde edebilirsiniz. |

| Daha düşük siber sigorta primleri | Siber sigortanın maliyetini değerlendirmek için sağlam ve iyi tanımlanmış bir güvenlik modeline ve mimarisine ihtiyacınız vardır. Sıfır Güven güvenliği uygulayarak ağınızı ve uç noktalarınızı korumaya yönelik gerçek zamanlı analizle denetim, görünürlük ve idareye sahip olursunuz. Güvenlik ekibiniz, genel güvenlik duruşunuzdaki boşlukları algılayabilir ve aşabilir ve sigortacılara proaktif stratejilere ve sistemlere sahip olduğunuzu kanıtlayabilir. Sıfır Güven bir yaklaşım siber dayanıklılığı da artırır ve hatta sigorta primlerini azaltarak ödemeye yardımcı olabilir. |

| Güvenlik ekibi verimliliğini ve morali artırın | Sıfır Güven dağıtımları kaynak sağlama, erişim gözden geçirmeleri ve kanıtlama gibi rutin görevleri otomatikleştirerek güvenlik ekibinizin el ile çalışmasını azaltır. Sonuç olarak, güvenlik ekiplerinizi hem iç hem de dış olarak en kritik saldırıları ve riskleri algılamaları, caydırmaları ve yenmeleri için ihtiyaç duydukları zaman ve telemetri ile güçlendirebilir ve bu da BT ve güvenlik ekibinin moralini artırır. |

İş liderleriyle paylaşmak üzere daha fazla bilgi için iç veya dış kötü aktörlerin etkisini en aza indirme e-kitabına bakın.

bir ihlalden kaynaklanan iş hasarını önlemeye veya azaltmaya yönelik benimseme döngüsü

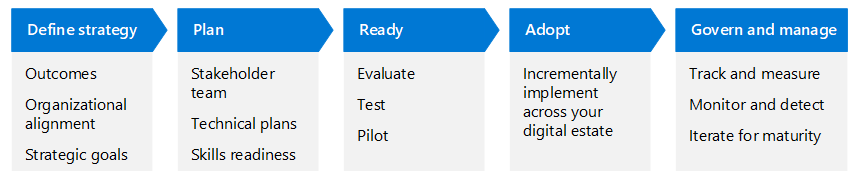

Bu makale kümesi, Azure için Bulut Benimseme Çerçevesi (Strateji tanımlama, Planlama, Hazır, Benimseme ve Yönetme ve yönetme) aynı yaşam döngüsü aşamalarını kullanarak bu iş senaryosunda yol gösterir ancak Sıfır Güven için uyarlanmıştır.

Aşağıdaki tablo, çizimin erişilebilir bir sürümüdür.

| Strateji tanımlama | Planlama | Hazır | Benimseme | yönet ve yönet |

|---|---|---|---|---|

| Sonuç -ları Kuruluş hizalaması Stratejik hedefler |

Paydaş ekibi Teknik planlar Beceri açısından hazır olma durumu |

Değerlendirmek Test Pilot |

Dijital varlığınız genelinde artımlı olarak uygulama | İzleme ve ölçme İzleme ve algılama Vade için yineleme |

Sıfır Güven benimseme çerçevesine genel bakış bölümünde Sıfır Güven benimseme döngüsü hakkında daha fazla bilgi edinin.

bir ihlalden kaynaklanan iş hasarını önlemek veya azaltmak için şu ek makalelerdeki bilgileri kullanın:

Bu iki ayrı parça için dağıtım önerilerinin BT departmanınızın ayrı gruplarının katılımını gerektirdiğini ve her parça için etkinliklerin paralel olarak gerçekleştirilebileceğini unutmayın.

Sonraki Adımlar

Bu iş senaryosu için:

Sıfır Güven benimseme çerçevesindeki ek makaleler:

- Sıfır Güven benimseme çerçevesine genel bakış

- Güvenlik duruşunuzu hızla modernleştirme

- Uzaktan ve karma çalışmanın güvenliğini sağlama

- Hassas iş verilerini tanımlama ve koruma

- Mevzuat ve uyumluluk gereksinimlerini karşılama

İlerleme izleme kaynakları

Sıfır Güven iş senaryolarından herhangi biri için aşağıdaki ilerleme izleme kaynaklarını kullanabilirsiniz.

| İlerleme izleme kaynağı | Bu size yardımcı olur... | Tasarım:... |

|---|---|---|

Benimseme Senaryosu Planı Aşama Kılavuzu indirilebilir Visio dosyası veya PDF

|

Her iş senaryosu için güvenlik geliştirmelerini ve Plan aşamasının aşamaları ve hedefleri için çaba düzeyini kolayca anlayın. | İş senaryosu proje liderleri, iş liderleri ve diğer paydaşlar. |

| Sıfır Güven benimseme izleyicisi indirilebilir PowerPoint slayt destesi |

Plan aşamasının aşamaları ve hedefleri aracılığıyla ilerlemenizi izleyin. | İş senaryosu proje liderleri, iş liderleri ve diğer paydaşlar. |

İş senaryosu hedefleri ve görevleri indirilebilir Excel çalışma kitabı

|

Sahipliği atayın ve Plan aşamasının aşamaları, hedefleri ve görevleri aracılığıyla ilerleme durumunuzu izleyin. | İş senaryosu proje müşteri adayları, BT müşteri adayları ve BT uygulayıcıları. |

Ek kaynaklar için bkz. değerlendirme ve ilerleme izleme kaynaklarını Sıfır Güven.