Azure DevOps Services |Azure DevOps Server 2022 - Azure DevOps Server 2019

本文提供每個內建使用者、群組和許可權的完整參考。

如需預設指派的快速參考,請參閱 默認許可權和存取權。 如需如何管理許可權和安全性的概觀,請參閱 關於許可權、存取權和安全組、 關於安全性角色和 關於存取層級。

如需將使用者新增至群組或設定可透過入口網站管理的特定許可權的詳細資訊,請參閱下列資源:

使用者和群組

Wiki

DevOps

Note

由於系統更新,入口網站中顯示的影像可能與本文中的影像不同,但除非明確提及,否則基本功能會維持不變。

Service accounts

系統會產生一些服務帳戶來支援特定作業。 下表描述這些用戶帳戶,這些用戶帳戶會在組織或集合層級新增。

| User name | Description |

|---|---|

| 代理程式集區服務 | 具有接聽特定集區接收工作之消息佇列的許可權。 在大部分情況下,您不需要直接管理群組成員 - 代理程式註冊程式會為您處理它。 當您註冊代理程式時,會自動新增您指定的服務帳戶(通常是網路服務)。 負責在 GitHub 物件變更時執行 Azure Boards 讀取/寫入作業和更新工作專案。 |

| Azure Boards | 當 Azure Boards 連線到 GitHub 時新增。 您不應該管理此群組的成員。 負責管理 GitHub 與 Azure Boards 之間的連結建立。 |

| PipelinesSDK | 視需要新增以支援 Pipelines 原則服務範圍令牌。 此用戶帳戶類似於建置服務身分識別,但支援個別鎖定許可權。 實際上,涉及此身分識別的令牌會授與管線資源的只讀許可權,以及核准原則要求的一次性功能。 此帳戶應以處理組建服務身分識別的相同方式來處理。 |

| ProjectName Build Service | 具有執行專案建置服務的許可權,而且是用於 XAML 組建的舊版使用者。 它會自動是安全組的成員,用來儲存已授與許可權但沒有其他安全組的使用者。 |

| 專案集合建置服務 | 具有執行集合建置服務的許可權。 它會自動是安全組的成員,用來儲存已授與許可權但沒有其他安全組的使用者。 |

Groups

您可以直接將許可權授與個人或群組。 使用群組讓事情變得更簡單,而且系統會針對該用途提供數個內建群組。 這些群組及其指派的預設許可權會定義在不同的層級:伺服器(僅限內部部署部署)、專案集合、專案和特定物件。 您也可以建立自己的群組,並授與他們組織中特定角色適用的特定許可權集。

Note

安全組會在組織層級進行管理,即使它們用於特定專案也一樣。 視用戶權力而定,某些群組可能會隱藏在入口網站中。 若要檢視組織內的所有組名,您可以使用 Azure DevOps CLI 工具或 REST API。 如需詳細資訊,請參閱 新增和管理安全組。

Note

安全組會在集合層級進行管理,即使它們用於特定專案也一樣。 視用戶權力而定,某些群組可能會隱藏在入口網站中。 若要檢視集合中的所有組名,您可以使用 Azure DevOps CLI 工具或 REST API。 如需詳細資訊,請參閱 新增和管理安全組。

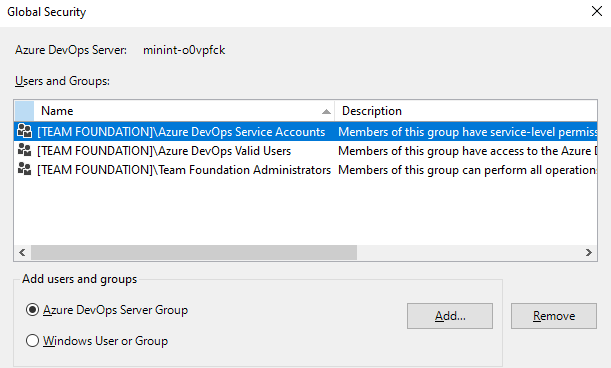

Server-level groups

當您安裝 Azure DevOps Server 時,系統會建立具有 全部署、伺服器層級許可權的預設群組。 您無法移除或刪除內建的伺服器層級群組。

您無法移除或移除預設伺服器層級群組。

這些群組的完整名稱為 [Team Foundation]\{group name}。 因此,伺服器層級系統管理員群組的完整名稱是 [Team Foundation]\Team Foundation Administrators。

Group name

Permissions

Membership

Azure DevOps Service 帳戶

具有伺服器實例的服務等級許可權。

包含安裝期間所提供的服務帳戶

此群組應該只包含服務帳戶,而不是包含使用者帳戶的用戶帳戶或群組。 根據預設,此群組是 Team Foundation Administrators 的成員。

To add an account to this group after you install Azure DevOps Server, use the TFSSecurity.exe utility in the Tools subfolder of your on-premises installation directory. 使用下列命令:TFSSecurity /g+ "[TEAM FOUNDATION]\Team Foundation Service Accounts" n:domain\username /server:http(s)://azuredevopsservername。

Azure DevOps Proxy 服務帳戶

具有 Azure DevOps Server Proxy 的服務等級許可權,以及某些服務層級許可權。

Note

當您安裝 Azure DevOps Proxy 服務時,就會建立此帳戶。

此群組應該只包含服務帳戶,而不是包含使用者帳戶的用戶帳戶或群組。

Azure DevOps 有效使用者

具有檢視伺服器實例層級信息的許可權。

包含已知存在於伺服器實例中的所有使用者。 您無法修改此群組的成員資格。

Team Foundation 系統管理員

具有執行所有伺服器層級作業的許可權。

Local Administrators group (BUILTIN\Administrators) for any server that hosts Azure DevOPs/Team Foundation application services.

Server\Team Foundation Service Accounts group and the members of the \Project Server Integration Service Accounts group.

將此群組限制為需要伺服器層級作業完整系統管理控制權的最少使用者。

Note

如果您的部署使用 Reporting,請考慮 將此群組 的成員新增至 Reporting Services 中的內容管理員群組。

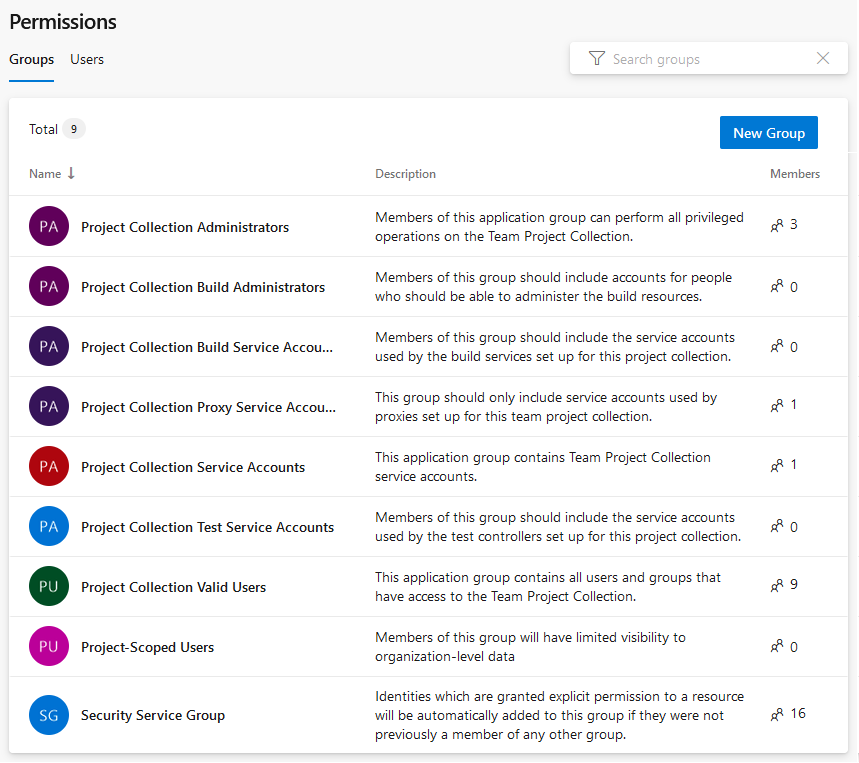

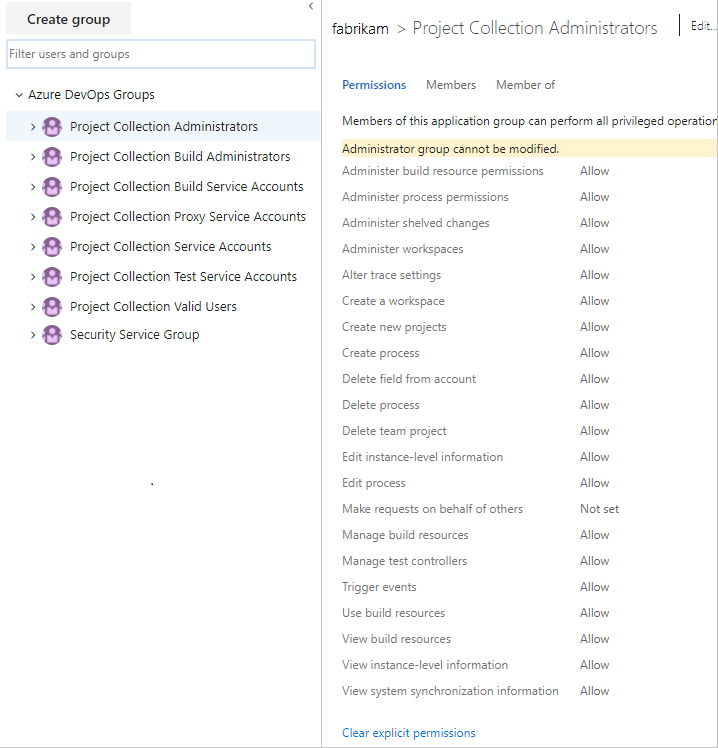

Collection-level groups

當您在 Azure DevOps 中建立組織或專案集合時,系統會建立具有 該集合許可權的集合層級群組。 您無法移除或刪除內建集合層級群組。

Note

若要啟用 [ 組織許可權設定] 頁面 v2 預覽頁面,請參閱 啟用預覽功能。 預覽頁面提供目前頁面未使用的群組設定頁面。

內部部署版本無法使用預覽頁面。

這些群組的完整名稱為 [{collection name}]\{group name}。 因此,預設集合之系統管理員群組的完整名稱是 [預設集合]\Project 集合管理員。

Group name

Permissions

Membership

專案集合管理員

具有許可權可執行集合的所有作業。

Contains the Local Administrators group (BUILTIN\Administrators) for the server where the application-tier services are installed. Contains the members of the CollectionName/Service Accounts group. 將此群組限制為需要完整系統管理控制集合的最少使用者。

Note

如果您的部署使用 Reporting Services,請考慮將此群組的成員新增至 Reporting Services 中的 Team Foundation Content Managers 群組。

專案集合組建管理員

具有管理集合之組建資源和許可權的許可權。

將此群組限制為需要對此集合之組建伺服器和服務進行完整系統管理控制的最少使用者。

專案集合組建服務帳戶

具有執行集合建置服務的許可權。

將此群組限制為僅包含服務帳戶的服務帳戶和群組。 這是用於 XAML 組建的舊版群組。 使用 Project Collection Build Service ({your organization}) 使用者來管理目前組建的許可權。

專案集合 Proxy 服務帳戶

具有許可權可執行集合的 Proxy 服務。

將此群組限制為僅包含服務帳戶的服務帳戶和群組。

專案集合服務帳戶

具有集合和 Azure DevOps Server 的服務等級許可權。

包含安裝期間所提供的服務帳戶。 此群組應該只包含只包含服務帳戶的服務帳戶和群組。 根據預設,此群組是 Administrators 群組的成員。

專案集合測試服務帳戶

具有集合的測試服務許可權。

將此群組限制為僅包含服務帳戶的服務帳戶和群組。

專案集合有效使用者

具有存取小組專案及檢視集合中信息的許可權。

包含集合內任何位置新增的所有使用者和群組。 您無法修改此群組的成員資格。

對於檢視組織設定和專案,其存取權有限,但除了他們特別新增的專案以外。 此外,人員選擇器選項僅限於那些使用者和群組,這些使用者和群組會明確新增至使用者所連線的專案。

當您想要限制其可見度,以及明確新增這些專案的存取權時,請將使用者新增至此群組。如果使用者也新增至 Project Collection Administrators 群組,請勿將使用者新增至此群組。

Note

The Project-Scoped Users group becomes available with limited access when the organization-level preview feature, Limit user visibility and collaboration to specific projects is enabled. 如需包括重要安全性相關注標的詳細資訊,請參閱 管理您的組織、限制專案的用戶可見度等等。

安全性服務群組

用來儲存具有許可權但未新增至任何其他安全組的使用者。

請勿將使用者指派給此群組。 如果您要從所有安全組移除使用者,請檢查是否需要從此群組中移除使用者。

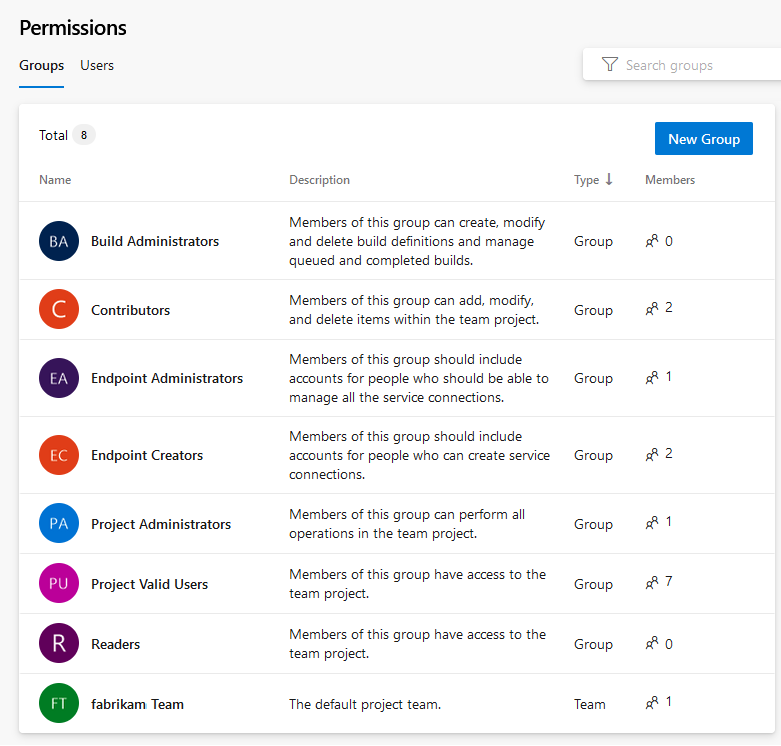

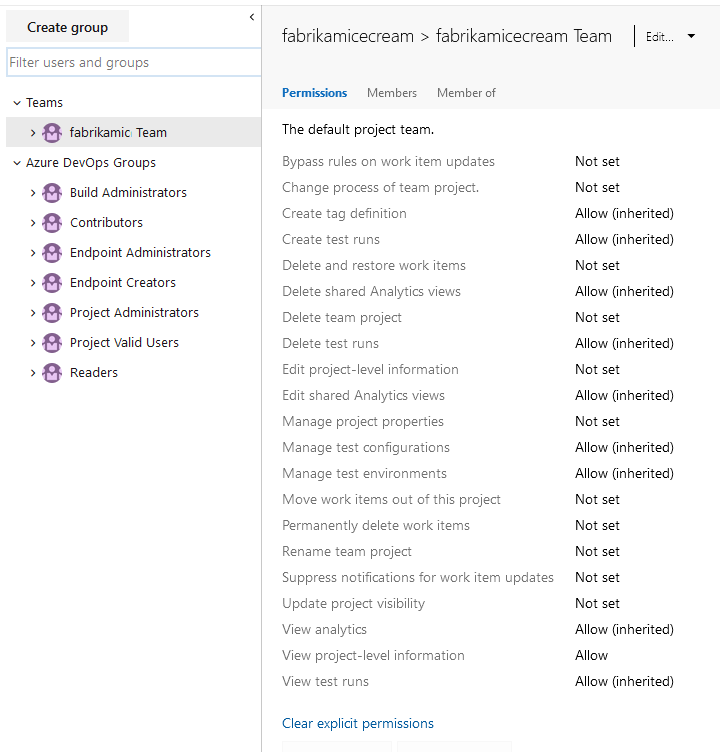

Project-level groups

針對您建立的每個項目,系統會建立下列專案層級群組。 These groups are assigned project-level permissions.

Note

若要啟用 [項目許可權設定] 頁面的 預覽頁面,請參閱 啟用預覽功能。

內部部署版本無法使用預覽頁面。

Tip

這些群組的完整名稱為 [{項目名稱}]\{組名}。 For example, the contributors group for a project called "My Project" is [My Project]\Contributors.

Group name

Permissions

Membership

Build Administrators

具有管理專案建置資源和建置許可權的許可權。 成員可以管理測試環境、建立測試回合,以及管理組建。

指派給定義和管理組建管線的使用者。

Contributors

具有完整參與專案程式代碼基底和工作專案追蹤的許可權。 他們沒有的主要許可權是管理或管理資源的許可權。

根據預設,當您建立專案時建立的小組群組會新增至此群組,而您新增至小組或專案的任何使用者都是此群組的成員。 此外,您為專案建立的任何小組也會新增至此群組。

Readers

具有檢視專案資訊、程式代碼基底、工作專案和其他成品的許可權,但無法加以修改。

指派給您想要為專案提供僅限檢視許可權的組織或集合成員。 這些使用者可以檢視待辦專案、面板、儀錶板等專案,但無法新增或編輯任何專案。

具有管理小組和專案所有層面的許可權,但無法建立小組專案。

指派給需要下列功能的使用者:管理用戶權力、建立或編輯小組、修改小組設定、定義區域或反覆項目路徑,或自定義工作項目追蹤。 Project Administrators 群組的成員具有執行下列工作的許可權:

- 從專案成員資格新增和移除使用者

- 從專案新增和移除自定義安全組

- 新增和管理所有專案小組和小組相關功能

- 編輯專案層級許可權 ACL

- 編輯 小組或專案層級事件的事件訂閱(電子郵件或SOAP )。

專案有效使用者

具有存取和檢視專案信息的許可權。

包含新增至專案的任何位置的所有使用者和群組。 您無法修改此群組的成員資格。

Note

建議您不要變更此群組的默認許可權。

Release Administrators

具有管理所有發行作業的許可權。

指派給定義和管理發行管線的使用者。

Note

發行管理員群組會在定義第一個發行管線時建立。 建立專案時,預設不會建立它。

具有完整參與專案程式代碼基底和工作專案追蹤的許可權。

當您建立專案時,會建立預設的Team群組,且預設會新增至專案的參與者群組。 您建立的任何新小組也會為其建立群組,並新增至參與者群組。

將小組成員新增至此群組。 若要授與設定小組設定的存取權, 請將小組成員新增至小組管理員角色。

小組管理員角色

針對您新增的每個小組,您可以將一或多個小組成員指派為系統管理員。 小組管理員角色不是具有一組已定義許可權的群組。 相反地,小組管理員角色負責管理小組資產。 如需詳細資訊,請參閱 管理小組和設定小組工具。 若要將使用者新增為小組管理員,請參閱 新增小組管理員。

Note

專案管理員可以管理所有小組的所有小組管理區域。

Permissions

系統會管理不同層級的許可權,即組織、項目、物件和角色型許可權,且預設會將許可權指派給一或多個內建群組。 您可以透過入口網站管理大部分的許可權。 使用 命令行工具 (CLI) 管理更多許可權。

系統會管理不同層級的許可權-伺服器、集合、專案、物件和角色型許可權,且預設會將許可權指派給一或多個內建群組。 您可以透過入口網站管理大部分的許可權。 使用 命令行工具 (CLI) 管理更多許可權。

在下列各節中,命名空間許可權會遵循使用者介面中顯示的許可權標籤來提供。 For example:

建立標籤定義

Tagging, Create

如需詳細資訊,請參閱 安全性命名空間和許可權參考。

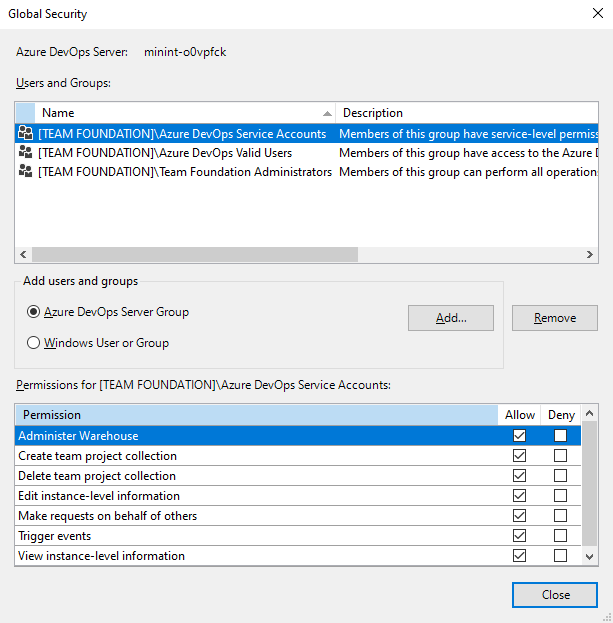

Server-level permissions

透過 Team Foundation 管理主控台 或 TFSSecurity 命令行工具來管理伺服器層級許可權。 Team Foundation 系統管理員會被授與所有伺服器層級的許可權。 其他伺服器層級群組具有選取的許可權指派。

Permission (UI)

Namespace permission

Description

僅適用於設定為支援 SQL Server 報表的 Azure DevOps Server 2020 和舊版。 可以使用倉儲控制 Web 服務來處理或變更數據倉儲或 SQL Server 分析 Cube 的設定。

可能需要更多許可權才能完整處理或 重建數據倉儲和分析 Cube。

可以建立和管理集合。

可以從部署中刪除集合。

Note

刪除集合並不會從 SQL Server 刪除集合資料庫。

可以編輯使用者和群組的伺服器層級許可權,並從集合中新增或移除伺服器層級群組。

Note

編輯實體層級資訊 包括能夠執行針對 實體定義之所有集合中定義的這些工作:

- Modify Extensions and Analytics settings

- 隱含地允許使用者修改版本控制許可權和存放庫設定

- Edit event subscriptions or alerts for global notifications, project-level, and team-level events

- 編輯集合中定義之專案的所有專案和小組層級設定

- 建立和修改全域清單

若要在命令提示字元中授與所有這些許可權,除了 之外,您必須使用 tf.exe Permission 命令來授 AdminConfiguration 與 和 AdminConnections 許可權 GENERIC_WRITE。

可以代表其他用戶或服務執行作業。 只指派給服務帳戶。

可以觸發伺服器層級警示事件。 只指派給 Azure DevOps 或 Team Foundation Administrators 群組的服務帳戶和成員。

可以使用所有內部部署 Web 入口網站功能。 此許可權已被 Azure DevOps Server 2019 和更新版本取代。

Note

如果 [使用完整的 Web 存取功能] 權限設定為 [拒絕],則使用者只會看到專案關係人群組允許的功能(請參閱變更存取層級)。 Deny 會覆寫任何隱含的 Allow,即使是屬於 Team Foundation Administrators 等系統管理群組成員的帳戶。

可以檢視伺服器層級群組成員資格和這些用戶的許可權。

Note

檢視 實例層級信息 許可權也會指派給 Azure DevOps 有效使用者群組。

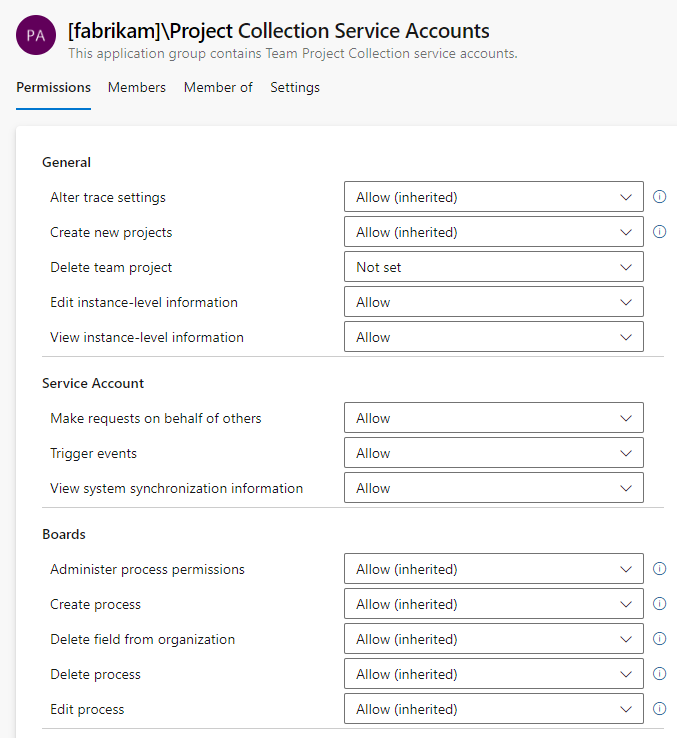

Organization-level permissions

透過 入口網站管理內容 或使用 az devops 安全組 命令來管理組織層級許可權。 專案集合系統管理員會被授與所有組織層級的許可權。 其他組織層級群組具有選取的許可權指派。

Note

若要啟用 [項目許可權設定] 頁面的 預覽頁面,請參閱 啟用預覽功能。

Important

新增或移除組織或集合層級安全組、新增和管理組織或集合層級群組成員資格的許可權,以及編輯集合和專案層級許可權 ACL 的許可權會指派給 Project Collection Administrators 群組的所有成員。 它不受使用者介面內顯示的許可權所控制。

您無法變更 Project Collection Administrators 群組的許可權。 此外,雖然您可以變更此群組成員的許可權指派,但他們的有效許可權仍會符合指派給其所屬系統管理員群組的許可權。

Permission (UI)

Namespace permission

Description

General

可以 變更追蹤設定 ,以收集 Azure DevOps Web 服務的詳細診斷資訊。

可以將 專案 新增至組織或專案集合。 視您的內部部署部署而定,可能需要更多許可權。

可以 刪除專案。 刪除專案會刪除與專案相關聯的所有數據。 除了將集合還原至項目刪除前的點之外,您無法復原項目的刪除。

可以設定組織和專案層級設定。

Note

編輯實體層級資訊 包括能夠針對組織或集合中定義的所有專案執行這些工作:

- Modify organization Overview settings and Extensions

- 修改版本控制許可權和存放庫設定

- Edit event subscriptions or alerts for global notifications, project-level, and team-level events

- 編輯集合中定義之專案的所有專案和小組層級設定

可以檢視使用者或群組的組織層級許可權。

Service Account

可以代表其他用戶或服務執行作業。 僅將此許可權指派給服務帳戶。

可以觸發集合內的專案警示事件。 僅指派給服務帳戶。

可以呼叫同步處理應用程式開發介面。 僅指派給服務帳戶。

Boards

Can modify permissions for customizing work tracking by creating and customizing inherited processes.

可以 建立用來自定義工作追蹤和 Azure Boards 的繼承程式 。 根據預設,授與基本和專案關係人存取權的使用者會被授與此許可權。

可以 刪除已新增至進程的自定義欄位。

可以編輯 自定義繼承的程式。

Repos

僅適用於 Team Foundation 版本控制 (TFVC)

可以刪除 其他使用者所建立的擱置集。

可以為 其他使用者建立和刪除工作區。

可以建立版本控制工作區。 建立 工作區 許可權會授與所有使用者,做為其專案集合有效使用者群組成員資格的一部分。

Pipelines

可以修改組織或專案集合層級建置資源的許可權,包括:

Note

除了此許可權之外,Azure DevOps 還提供管理 代理程式集區安全性的角色型許可權。 Other, object-level settings will override those set at the organization or project-level.

可以管理組建計算機、組建代理程式和組建控制器。

可以透過 組織設定、管線、設定來管理管線設定。

可以保留及配置組建代理程式。 僅指派給建置服務的服務帳戶。

可以檢視,但不能使用針對組織或專案集合設定的組建控制器和建置代理程式。

Test Plans

可以註冊和取消註冊測試控制器。

可以刪除稽核數據流。 稽核數據流處於預覽狀態。 如需詳細資訊,請參閱 建立稽核串流。

可以新增稽核數據流。 稽核數據流處於預覽狀態。 如需詳細資訊,請參閱 建立稽核串流。

可以檢視和導出稽核記錄。 稽核記錄處於預覽狀態。 如需詳細資訊,請參閱 存取、匯出和篩選稽核記錄。

Policies

可以啟用和停用應用程式連線原則,如變更應用程式連線原則中所述。

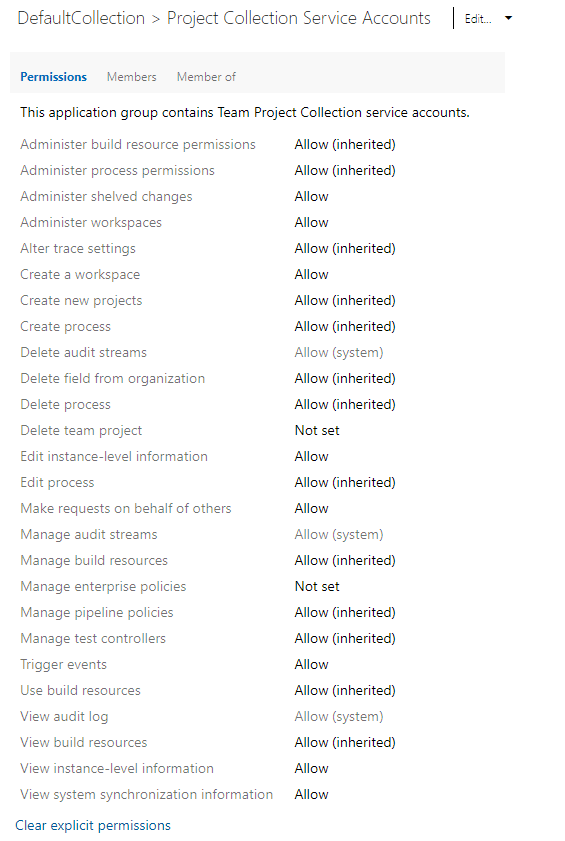

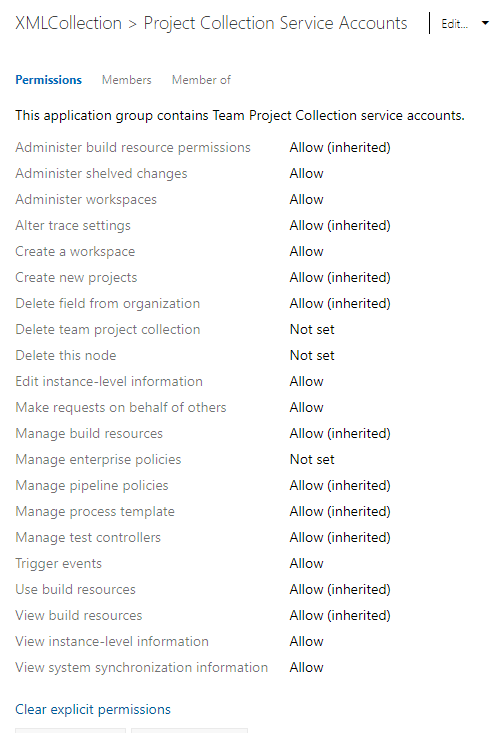

Collection-level permissions

透過 入口網站管理內容 或 TFSSecurity 命令行工具來管理集合層級許可權。 專案集合系統管理員會被授與所有集合層級的許可權。 其他集合層級群組具有選取的許可權指派。

Azure DevOps Server 2019 和更新版本可用的許可權會根據針對集合設定的進程模型而有所不同。 如需程式模型的概觀,請參閱 自定義工作追蹤。

繼承的進程模型

內部部署 XML 進程模型

Important

新增或移除組織或集合層級安全組、新增和管理組織或集合層級群組成員資格的許可權,以及編輯集合和專案層級許可權 ACL 的許可權會指派給 Project Collection Administrators 群組的所有成員。 它不受使用者介面內顯示的許可權所控制。

您無法變更 Project Collection Administrators 群組的許可權。 此外,雖然您可以變更此群組成員的許可權指派,但他們的有效許可權仍會符合指派給其所屬系統管理員群組的許可權。

Permission (UI)

Namespace permission

Description

可以在專案集合層級修改建置管線的許可權。 這包括下列成品:

Can modify permissions for customizing work tracking by creating and customizing inherited processes. 需要設定集合以支援繼承的進程模型。 See also:

可以刪除 其他使用者所建立的擱置集。 當使用 TFVC 做為原始檔控制時適用。

可以為 其他使用者建立和刪除工作區。 當使用 TFVC 做為原始檔控制時適用。

可以 變更追蹤設定 ,以收集 Azure DevOps Web 服務的詳細診斷資訊。

可以建立版本控制工作區。 當使用 TFVC 做為原始檔控制時適用。 此許可權會授與所有使用者,做為其專案集合有效使用者群組成員資格的一部分。

可以將 專案新增至專案集合。 視您的內部部署部署而定,可能需要其他許可權。

可以 建立用來自定義工作追蹤和 Azure Boards 的繼承程式 。 需要設定集合以支援繼承的進程模型。

可以 刪除已新增至進程的自定義欄位。 針對內部部署,需要將集合設定為支援繼承的進程模型。

可以 刪除用來自定義工作追蹤和 Azure Boards 的繼承程式 。 需要設定集合以支援繼承的進程模型。

可以 刪除專案。

Note

刪除專案會刪除與專案相關聯的所有數據。 除了將集合還原至項目刪除前的點以外,您無法復原項目的刪除。

可以設定組織和專案層級設定。

Note

編輯集合層級資訊 包括能夠針對組織或集合中定義的所有專案執行這些工作:

- Modify Extensions, and Analytics settings

- 修改版本控制許可權和存放庫設定

- Edit event subscriptions or alerts for global notifications, project-level, and team-level events

- 編輯集合中定義之專案的所有專案和小組層級設定。

可以編輯 自定義繼承的程式。 需要設定集合以支援繼承的進程模型。

可以代表其他用戶或服務執行作業。 Assign this permission only to on-premises service accounts.

可以管理組建計算機、組建代理程式和組建控制器。

可以啟用和停用應用程式連線原則,如變更應用程式連線原則中所述。

Note

此許可權僅適用於 Azure DevOps Services。 雖然它可能適用於內部部署的 Azure DevOps Server,但不適用於內部部署伺服器。

可以 下載、建立、編輯和上傳程式範本。 程序範本會定義工作專案追蹤系統的建置組塊,以及您透過 Azure Boards 存取的其他子系統。 需要設定集合以支援 ON=premises XML 進程模型。

可以註冊和取消註冊測試控制器。

可以觸發集合內的專案警示事件。 僅指派給服務帳戶。 具有此許可權的使用者無法移除內建集合層級群組,例如 Project Collection Administrators。

可以保留及配置組建代理程式。 僅指派給建置服務的服務帳戶。

可以檢視,但不能使用針對組織或專案集合設定的組建控制器和建置代理程式。

可以檢視使用者或群組的集合層級許可權。

可以呼叫同步處理應用程式開發介面。 僅指派給服務帳戶。

Project-level permissions

Important

若要存取專案層級資源, [檢視專案層級資訊 ] 權限必須設定為 [允許]。 此許可權會閘道所有其他專案層級許可權。

透過 入口網站管理內容 或使用 az devops 安全組 命令來管理專案層級許可權。 專案管理員會被授與所有專案層級的許可權。 其他專案層級群組具有選取許可權指派。

Note

若要啟用 [ 項目許可權設定頁面預覽] 頁面,請參閱 啟用預覽功能。

透過 入口網站管理內容管理專案層級許可權。 專案管理員會被授與所有專案層級的許可權。 其他專案層級群組具有選取許可權指派。

內部部署版本無法使用預覽頁面。

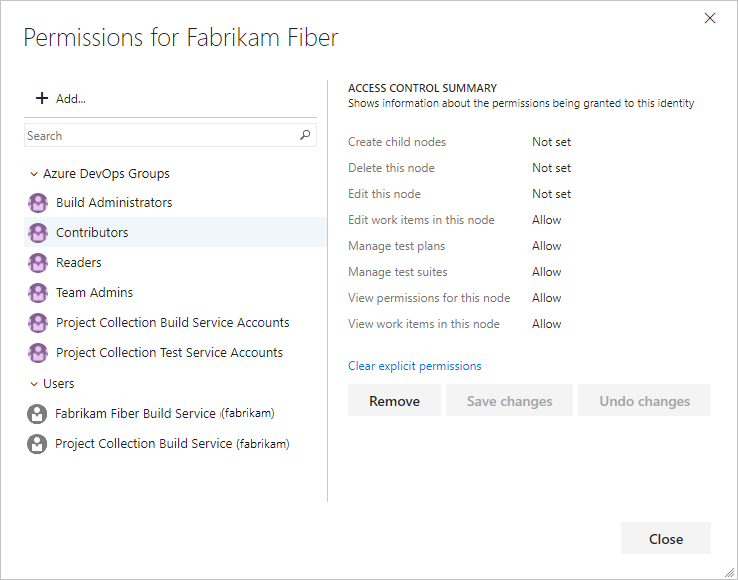

![[專案層級許可權] 對話框的螢幕快照,Azure DevOps Services 預覽頁面。](media/permissions/project-permissions-contributors.png?view=azure-devops)

Important

The permission to add or remove project-level security groups and add and manage project-level group membership is assigned to all members of the Project Administrators group. 它不受使用者介面內顯示的許可權所控制。

You can't change the permissions for the Project Administrators group. 此外,雖然您可以變更此群組成員的許可權指派,但他們的有效許可權仍會符合指派給其所屬系統管理員群組的許可權。

Permission (UI)

Namespace permission

Description

General

可以從 組織或專案集合中刪除專案 。

Note

Even if you set this permission to Deny, users granted permission at the project level can likely delete the project for which they have permission. 若要確保使用者無法刪除專案,請確定您也已將專案層級的 [刪除小組] 項目設定為 [拒絕]。

可以為組織或集合中定義的選取專案執行下列工作。

Note

The permission to add or remove project-level security groups and add and manage project-level group membership is assigned to all members of the Project Administrators group. 它不受使用者介面內顯示的許可權所控制。

可以提供或編輯專案的元數據。 例如,使用者可以提供專案內容的相關高階資訊。 透過設定項目屬性 REST API 支援變更元數據。

可以 變更項目的名稱。

具有此許可權的使用者可以在不產生通知的情況下更新工作專案。 這項功能在依工具執行大量更新的移轉時很有用,而且想要略過產生通知。

請考慮將此許可權授與服務帳戶或具有工作專案更新許可權略過規則的使用者。 您可以透過工作專案更新工作時,將 參數設定suppressNotifications為 true - 更新 REST API。

可以將 項目可見度 從私人變更為公用或公用,變更為私人。 僅適用於 Azure DevOps Services。

可以檢視專案層級資訊,包括安全性資訊群組成員資格和許可權。 If you set this permission to Deny for a user, they can't view the project or sign in to the project.

Boards

具有此許可權的使用者可以儲存忽略工作項目類型所定義之規則的工作專案,例如 複製、條件約束或條件式規則。 實用的案例是移轉,當您不想在匯入時更新 by/date 欄位,或當您想要略過工作項目的驗證時。

規則可以透過兩種方式之一略過。 第一個是透過工作 專案 - 更新 REST API ,並將 參數設定 bypassRules 為 true。 第二個是透過客戶端物件模型,透過略過規則模式初始化 (使用 WorkItemStore初始化 WorkItemStoreFlags.BypassRules )。

與「編輯專案層級資訊」許可權結合時,可讓使用者變更專案的繼承程式。 如需詳細資訊,請參閱 建立和管理繼承的進程。

可以將標籤新增至工作專案。 根據預設,參與者群組的所有成員都有此許可權。 此外,您可以透過安全性管理工具設定更多標記許可權。 如需詳細資訊,請參閱 安全性命名空間和許可權參考、標記。

Note

所有使用者都授與私用專案的項目關係人存取權,只能新增現有的標籤。 即使 [ 建立卷標定義 ] 許可權設定為 [允許],項目關係人也無法新增標籤。 這是項目關係人存取設定的一部分。 根據預設,已授與公用專案項目關係人存取權的 Azure DevOps Services 用戶會獲授與此許可權。 如需詳細資訊,請參閱專案關係人存取快速參考。

雖然 [ 建立卷標定義 ] 許可權會出現在專案層級的安全性設定中,但標記許可權實際上是在使用者介面中顯示的專案層級範圍集合層級許可權。

To scope tagging permissions to a single project when using the TFSSecurity command, you must provide the GUID for the project as part of the command syntax.

否則,您的變更會套用至整個集合。

變更或設定這些許可權時,請記住這點。

可以將 專案中的工作項目標示為已刪除。 根據預設,已授與公用專案項目關係人存取權的 Azure DevOps Services 用戶會獲授與此許可權。

可以將 工作專案從某個專案移至集合中的另一個專案 。

可以 永久刪除此專案的工作專案 。

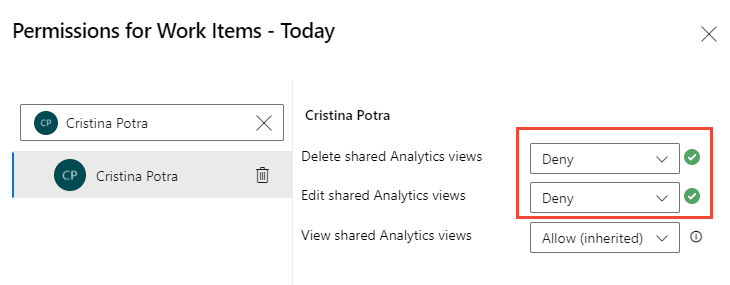

Analytics

除了本節所列的AnalyticsView命名空間許可權之外,您還可以在每個檢視上設定物件層級許可權。

Can delete Analytics views under the Shared area.

可以建立和修改 共用分析檢視。

Can access data available from the Analytics service. 如需詳細資訊,請參閱 存取 Analytics 服務所需的許可權。

Test Plans

可以 刪除測試回合。

Can create and delete test configurations.

Can create and delete test environments.

可以在專案區域路徑下檢視測試計劃。

分析檢視 (物件層級)

透過共用分析檢視,您可以授與特定許可權,以檢視、編輯或刪除您所建立的檢視。 Manage the security of Analytics views from the web portal.

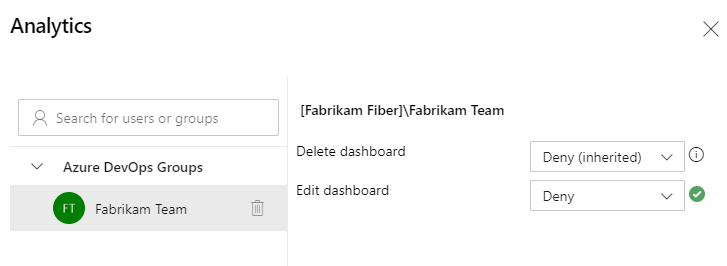

![[管理共用分析檢視安全性] 對話框、變更使用者的許可權、Azure DevOps Server 的螢幕快照。](media/permissions/analytics-view-permissions.png?view=azure-devops)

每個共用分析檢視都會定義下列許可權。 所有有效的用戶都會自動獲得管理 Analytics 檢視的所有許可權。 請考慮將選取許可權授與您建立的其他小組成員或安全組的特定共享檢視。 如需詳細資訊,請參閱 什麼是分析檢視? 和安全性 命名空間和許可權參考。

Permission (UI)

Namespace permission

Description

可以刪除共用分析檢視。

可以變更共用分析檢視的參數。

可以從 Power BI Desktop 檢視和使用共用分析檢視。

Dashboards (object-level)

您可以個別設定小組和項目儀錶板的許可權。 您可以為項目設定小組的預設許可權。 從入口網站管理儀錶板的安全性。 安全性命名空間和許可權參考中所定義,支援更多命名空間許可權。

項目儀表板許可權

![[項目儀錶板許可權] 對話框的螢幕快照。](../../report/dashboards/media/set-permissions/add-user-project-permissions.png?view=azure-devops)

根據預設,專案儀錶板的建立者是儀錶板擁有者,並授與該儀錶板的所有許可權。

PermissionNamespace permission |

Description |

|---|---|

Delete dashboardDashboardsPrivileges, Delete |

可以刪除專案儀錶板。 |

Edit dashboardDashboardsPrivileges, Edit |

可以將小工具新增至 專案儀錶板並變更配置。 |

Manage PermissionsDashboardsPrivileges, ManagePermissions |

可以管理專案儀錶板的許可權。 |

您可以個別設定小組儀錶板的許可權。 您可以為項目設定小組的預設許可權。 從入口網站管理儀錶板的安全性。

小組儀錶板默認許可權

![[小組儀錶板許可權] 對話框的螢幕快照。](../../report/dashboards/media/set-permissions/project-setting-permissions.png?view=azure-devops)

根據預設,小組管理員會為其小組儀錶板授與所有許可權,包括管理預設和個別儀錶板許可權。

PermissionNamespace permission |

Description |

|---|---|

Create dashboardsDashboardsPrivileges, Create |

可以建立小組儀錶板。 |

Delete dashboardsDashboardsPrivileges, Delete |

可以刪除小組儀錶板。 |

Edit dashboardsDashboardsPrivileges, Edit |

可以新增小工具,並變更小組儀錶板的版面配置。 |

個別小組儀表板許可權

小組管理員可以變更下列兩個許可權,以變更個別小組儀錶板的許可權。

PermissionNamespace permission |

Description |

|---|---|

Delete dashboardDashboardsPrivileges, Delete |

可以刪除特定的小組儀錶板。 |

Edit dashboardDashboardsPrivileges, Edit |

可以將小工具新增至 ,並變更特定小組儀錶板的配置。 |

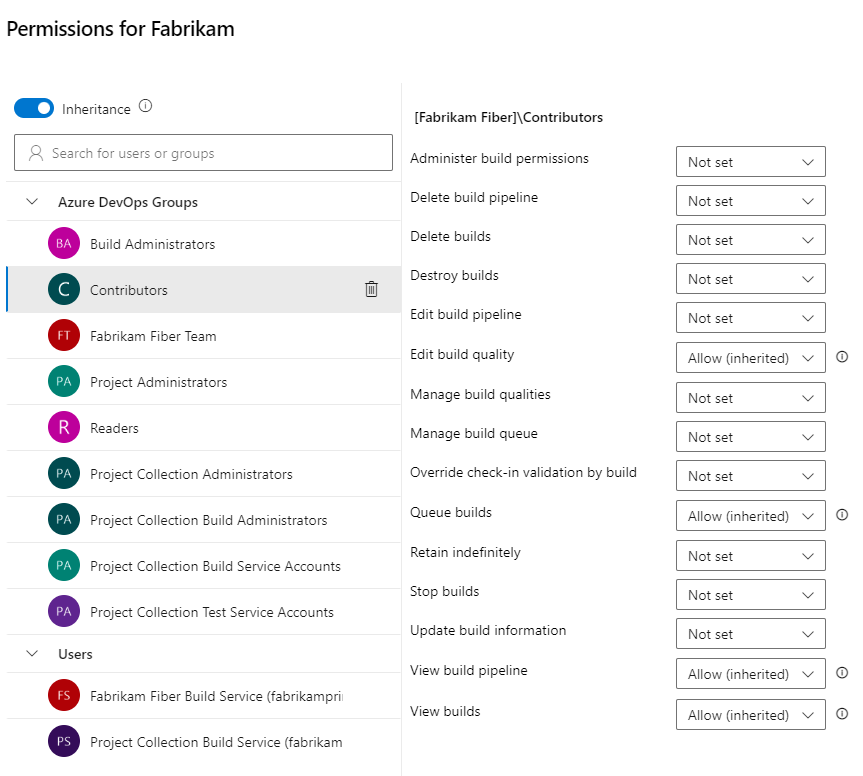

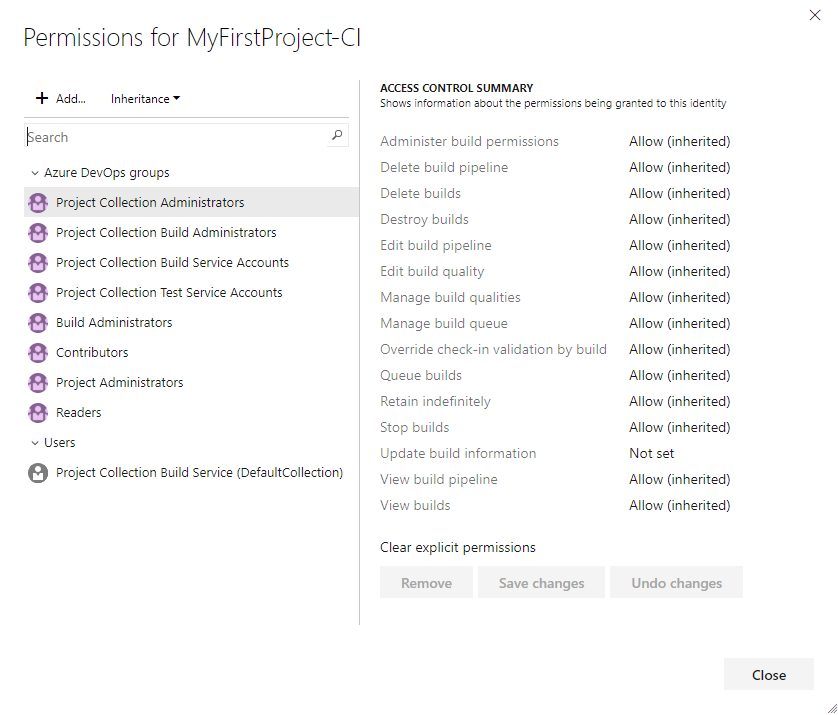

管線或組建 (物件層級)

管理入口網站中所定義之每個管線的管線許可權,或使用 TFSSecurity 命令行工具。 專案管理員會被授與所有管線許可權,而建置管理員會獲派大部分許可權。 您可以設定針對專案或每個管線定義所定義之所有管線的管線許可權。

建置中的許可權會遵循階層式模型。 所有許可權的預設值都可以在專案層級設定,而且可以在個別組建定義上覆寫。

To set the permissions at project level for all build definitions in a project, choose Security from the action bar on the main page of Builds hub.

To set or override the permissions for a specific build definition, choose Security from the context menu of the build definition.

您可以在兩個層級的組建中定義下列許可權。

Permission (UI)

Namespace permission

Description

可以管理其他使用者的組建許可權。

可以建立管線。

可以刪除此項目的組建定義。

可以刪除已完成的組建。 Builds that are deleted are retained in the Deleted tab for some time before they're destroyed.

可以永久刪除已完成的組建。

編輯組建管線:可將任何變更儲存至組建管線,包括組態變數、觸發程式、存放庫和保留原則。 適用於 Azure DevOps Services、Azure DevOps Server 2019 1.1 和更新版本。 取代 [編輯組建定義]。 無法建立新的管線。 編輯組建定義: 可以建立和修改此專案的組建定義。

Note

To control permissions for specific build definitions, turn off inheritance.

When inheritance is turned on, the build definition respects the build permissions defined at the project level or a group or user. 例如,自定義建置管理員群組的許可權設定為手動將專案 Fabrikam 的組建排入佇列。 任何具有專案 Fabrikam 繼承的組建定義,都允許組建管理員群組的成員手動將組建排入佇列。

When inheritance is turned off, you can set permissions so only Project Administrators can manually queue a build for a specific build definition.

可以透過Team Explorer或入口網站新增組建品質的相關信息。

可以新增或移除組建品質。 僅適用於 XAML 組建。

可以取消、重新排定優先順序或延後佇列組建。 僅適用於 XAML 組建。

可以認可影響閘道組建定義的 TFVC 變更集,而不需要觸發系統先擱置並建置其變更。

可以透過Team Foundation Build 的介面或在命令提示字元中放入組建。 他們也可以停止已排入佇列的組建。

可以在將新組建排入佇列時,指定自由文字參數的值(例如 類型 object 為 或 array的 ) 和管線變數。

可以將組建上的保留旗標無限期切換為無限期。 此功能會標示組建,讓系統不會根據任何適用的保留原則自動刪除它。

可以停止任何進行中的組建,包括由另一位使用者排入佇列並啟動的組建。

可以將組建資訊節點新增至系統,也可以新增組建品質的相關信息。 僅指派給服務帳戶。

可以檢視為專案建立的組建定義。

可以檢視此專案的已排入佇列和已完成的組建。

Note

- Turn Inheritance Off for a build definition when you want to control permissions for specific build definitions.

- 當繼承為 On 時,建置定義會遵守專案層級或群組或使用者所定義的組建許可權。 例如,自定義建置管理員群組的許可權設定為手動將專案 Fabrikam 的組建排入佇列。 任何具有繼承 On 的專案 Fabrikam 建置定義,都會允許組建管理員群組的成員手動將組建排入佇列。

- However, by turning Inheritance Off for project Fabrikam, you can set permissions that only allow Project Administrators to manually queue a build for a specific build definition. 如此一來,我就能特別設定該組建定義的許可權。

- 將覆寫簽入驗證指派給建置服務的服務帳戶,以及建置負責程式代碼質量的系統管理員。 適用於 TFVC 閘道簽入組建。 這不適用於PR組建。 如需詳細資訊,請參閱 簽入受網關簽入建置程式控制的資料夾。

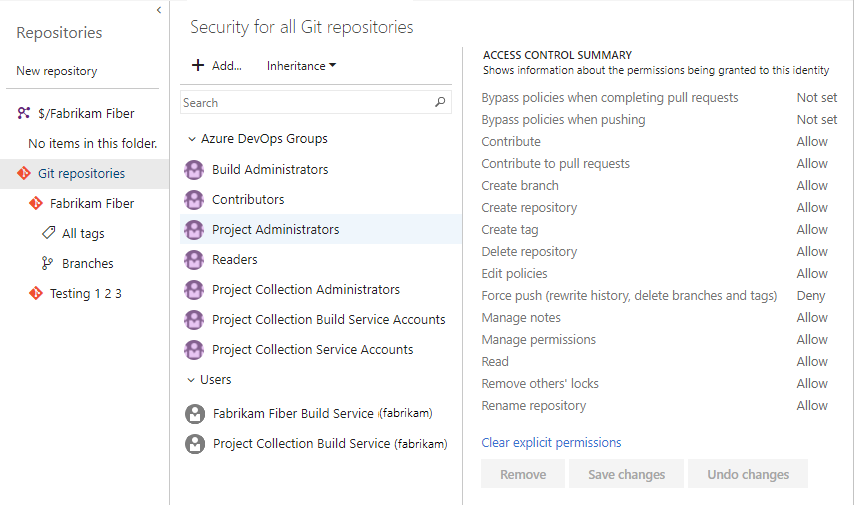

Git 存放函式庫 (物件層級)

Manage the security of each Git repository or branch from the web portal, the TF command line tool, or using the TFSSecurity command-line tool. 專案管理員會獲授與大部分這些許可權(僅適用於使用 Git 存放庫設定的專案)。 您可以管理所有 Git 存放庫或特定 Git 存放庫的這些許可權。

Note

Set permissions across all Git repositories by making changes to the top-level Git repositories entry. Individual repositories inherit permissions from the top-level Git repositories entry. 分支會從存放庫層級所做的指派繼承許可權。 根據預設,專案層級讀者群組只有讀取許可權。

若要管理 Git 存放庫和分支許可權,請參閱 設定分支許可權。

Permission (UI)

Namespace permission

Description

可以檢查 覆寫分支原則,並在完成PR時啟用合併 ,以選擇覆寫分支原則。

Note

完成提取要求時略過原則,並在 推送 取代 [豁免原則強制執行] 時略過原則。

可以推送至已啟用分支原則的分支。 當具有此許可權的用戶進行會覆寫分支原則的推送時,推送會自動略過沒有選擇加入步驟或警告的分支原則。

Note

完成提取要求時略過原則,並在 推送 取代 [豁免原則強制執行] 時略過原則。

在存放庫層級,可以將變更推送至存放庫中的現有分支,並可以完成提取要求。 Users who lack this permission but who have the Create branch permission might push changes to new branches. Doesn't override restrictions in place from branch policies.

在分支層級,可以將變更推送至分支並鎖定分支。 鎖定分支會封鎖其他人的任何新認可,並防止其他使用者變更現有的認可歷程記錄。

可以建立、批注和投票提取要求。

可以在存放庫中建立和發佈分支。 缺少此許可權並不會限制使用者在本機存放庫中建立分支;它只會防止它們將本機分支發佈至伺服器。

Note

當您在伺服器上建立新的分支時,預設會有參與、編輯原則、強制推送、管理許可權,以及移除其他分支的鎖定許可權。 這表示您可以透過分支將新的認可新增至存放庫。

可以建立新的存放庫。 This permission is only available from the Security dialog for the top-level Git repositories object.

可以將標籤推送至存放庫。

可以刪除存放庫。 At the top-level Git repositories level, can delete any repository.

可以編輯存放庫及其分支的原則。

適用於 TFS 2018 Update 2。 可以略過分支原則並執行下列兩個動作:

- 覆寫分支原則並完成不符合分支原則的 PR

- 直接推送至已設定分支原則的分支

Note

在 Azure DevOps 中,它會以下列兩個許可權取代: 在完成提取要求 時略過原則,並在 推送時略過原則。

可以強制更新分支、刪除分支,以及修改分支的認可歷程記錄。 可以刪除標籤和附註。

可以推送和編輯 Git 附注。

可以設定存放庫的許可權。

可以複製、擷取、提取和探索存放庫的內容。

Can remove branch locks set by other users. 鎖定分支會封鎖其他人新增至分支的任何新認可,並防止其他使用者變更現有的認可歷程記錄。

可以變更存放庫的名稱。 When set at the top-level Git repositories entry, can change the name of any repository.

TFVC (object-level)

Manage the security of each TFVC branch from the web portal or using the TFSSecurity command-line tool. 專案管理員獲授與大部分許可權,僅針對設定為使用 Team Foundation 版本控制 做為原始檔控制系統的項目顯示。 在版本控制許可權中,明確拒絕的優先順序高於系統管理員群組許可權。

這些許可權只會針對項目設定使用 Team Foundation 版本控制 做為原始檔控制系統。

![[TFVC 許可權] 對話框的螢幕快照。](media/permissions/tfvc-repo-permissions-vsts.png?view=azure-devops)

In version control permissions, explicit Deny takes precedence over administrator group permissions.

Permission (UI)

Namespace permission

Description

Administer labels

VersionControlItems, LabelOther

可以編輯或刪除其他使用者所建立的標籤。

Check in

VersionControlItems, Checkin

可以簽入專案並修改任何認可的變更集批注。 暫止的變更會在簽入時認可。*

簽入其他用戶的變更

VersionControlItems, CheckinOther

可以簽入其他使用者所做的變更。 暫止的變更會在簽入時認可。

在伺服器工作區中畫上變更

VersionControlItems, PendChange

可以簽出並對資料夾中的項目進行擱置變更。 暫止變更的範例包括新增、編輯、重新命名、刪除、取消刪除、分支和合併檔案。 擱置的變更必須簽入,因此使用者也必須具有簽入許可權,才能與小組共用其變更。*

Label

VersionControlItems, Label

可以標記專案。

可以鎖定和解除鎖定資料夾或檔案。 追蹤的資料夾或檔案可以鎖定或解除鎖定,以拒絕或還原用戶的許可權。 許可權包括簽出專案以編輯至不同的工作區,或簽入不同工作區中專案的擱置變更。 For more information, see Lock command.

Manage branch

VersionControlItems, ManageBranch

可以將該路徑下的任何資料夾轉換成分支,並在分支上採取下列動作:編輯其屬性、重新父系它,然後將它轉換成資料夾。 擁有此許可權的使用者只有在目標路徑也有合併許可權時,才能分支此分支。 用戶無法從沒有管理分支許可權的分支建立分支。

Manage permissions

VersionControlItems, AdminProjectRights

可以管理其他使用者在版本控制中資料夾和檔案的許可權。*

可以將變更合併到此路徑。*

Read

VersionControlItems, Read

可以讀取檔案或資料夾的內容。 如果使用者具有資料夾的讀取許可權,使用者就可以看到資料夾的內容和其中檔案的屬性,即使使用者沒有開啟檔案的許可權也一樣。

修改其他用戶的變更

VersionControlItems, ReviseOther

即使另一位使用者簽入檔案,也可以編輯簽入檔案的批注。*

復原其他用戶的變更

VersionControlItems, UndoOther

可以復原其他使用者所做的擱置變更。*

解除鎖定其他用戶的變更

VersionControlItems, UnlockOther

可以解除鎖定其他使用者鎖定的檔案。*

* 請考慮將此許可權新增至負責監督或監視專案的任何手動新增使用者或群組,而且即使另一位使用者簽入檔案,也可能必須變更簽入檔案的批注。

區域路徑 (物件層級)

區域路徑許可權可管理區域階層分支的存取權,以及這些區域中的工作專案。 Manage the security of each area path from the web portal or using the TFSSecurity command-line tool. 區域許可權會管理建立和管理區域路徑的存取權,以及建立和修改區域路徑下定義的工作專案。

專案管理員群組的成員會自動獲得管理專案區域路徑的許可權。 請考慮授與小組系統管理員或小組潛在客戶許可權,以建立、編輯或刪除區域節點。

Note

多個小組可以參與專案。 在此情況下,您可以設定與區域相關聯的小組。 小組工作項目的許可權會藉由將許可權指派給區域來指派。 There are other team settings that configure the team's agile planning tools.

Permission (UI)

Namespace permission

Description

可以建立區域節點。 擁有此許可權和 [編輯此節點 ] 權限的使用者,可以移動或重新排序任何子區域節點。

請考慮將此許可權新增至可能需要刪除、新增或重新命名區域節點的任何手動新增使用者或群組。

擁有此許可權和 針對另一個節點編輯此節點 許可權的使用者,可以刪除區域節點,並從已刪除的節點重新分類現有的工作專案。 如果已刪除的節點具有子節點,也會刪除這些節點。

請考慮將此許可權新增至可能需要刪除、新增或重新命名區域節點的任何手動新增使用者或群組。

可以設定此節點的許可權,以及重新命名區域節點。

請考慮將此許可權新增至可能需要刪除、新增或重新命名區域節點的任何手動新增使用者或群組。

可以編輯此區域節點中的工作專案。

請考慮將此許可權新增至可能需要編輯區域節點下工作專案的任何手動新增使用者或群組。

可以修改測試計劃屬性,例如組建和測試設定。

請考慮將此許可權新增至可能需要在此區域節點下管理測試計劃或測試套件的任何手動新增使用者或群組。

可以建立和刪除測試套件、新增和移除測試套件中的測試案例、變更與測試套件相關聯的測試元件,以及修改套件階層 (移動測試套件)。

請考慮將此許可權新增至可能需要在此區域節點下管理測試計劃或測試套件的任何手動新增使用者或群組。

可以檢視區域路徑節點的安全性設定。

可以檢視但無法變更此區域節點中的工作專案。

Note

如果您將此節點中的 [檢視工作專案] 設定為 [拒絕],則使用者看不到此區域節點中的任何工作專案。 A Deny overrides any implicit allow, even for users that are members of an administrative groups.

反復項目路徑 (物件層級)

反覆專案路徑許可權可管理建立和管理反覆專案路徑的存取權,也稱為短期衝刺。

Manage the security of each iteration path from the web portal or using the TFSSecurity command-line tool.

專案管理員群組的成員會自動針對針對項目定義的每個反覆專案授與這些許可權。 請考慮授與小組系統管理員、scrum 主機或小組領導建立、編輯或刪除反覆項目節點的許可權。

![[反復項目路徑權限] 對話框的螢幕快照。](media/permissions/iteration-path-permissions-vsts.png?view=azure-devops)

Permission (UI)

Namespace permission

Description

可以建立反覆項目節點。 擁有此許可權和 [編輯此節點 ] 權限的使用者,可以移動或重新排序任何子迭代節點。

請考慮將此許可權新增至可能需要刪除、新增或重新命名反覆項目節點的任何手動新增使用者或群組。

擁有此許可權和 針對另一個節點編輯此節點 許可權的使用者,可以刪除反覆運算節點,並從已刪除的節點重新分類現有的工作專案。 如果已刪除的節點具有子節點,也會刪除這些節點。

請考慮將此許可權新增至可能需要刪除、新增或重新命名反覆項目節點的任何手動新增使用者或群組。

可以設定此節點的許可權,以及重新命名反覆項目節點。

請考慮將此許可權新增至可能需要刪除、新增或重新命名反覆項目節點的任何手動新增使用者或群組。

可以檢視此節點的安全性設定。

Note

[專案集合有效使用者]、[專案有效使用者] 或任何具有 [檢視集合層級資訊] 或 [檢視專案層級資訊] 的使用者或群組的成員可以檢視任何反復專案節點的許可權。

工作項目查詢與查詢資料夾 (物件層級)

Manage query and query folder permissions through the web portal. 專案管理員會被授與所有這些許可權。 參與者只會獲得讀取許可權。

![[查詢資料夾權限] 對話框的螢幕快照。](media/permissions/query-folder-permissions-vsts.png?view=azure-devops)

Consider granting the Contribute permissions to users or groups that require the ability to create and share work item queries for the project. 如需詳細資訊,請參閱 設定查詢的許可權。

Note

若要建立查詢圖表 ,您需要基本存取權。

Permission (UI)

Namespace permission

Description

可以檢視和修改查詢資料夾,或儲存資料夾中的查詢。

可以刪除查詢或查詢資料夾及其內容。

可以管理此查詢或查詢資料夾的許可權。

可以檢視和使用資料夾中的查詢或查詢,但無法修改查詢或查詢資料夾內容。

傳遞計劃 (物件層級)

Manage plan permissions through the web portal. 透過其 [安全性] 對話框管理每個方案的許可權。 專案管理員會獲得建立、編輯和管理計劃的所有許可權。 有效的使用者會被授與檢視 (唯讀) 許可權。

Permission (UI)

Namespace permission

Description

可以刪除選取的方案。

可以編輯針對所選計劃定義的組態和設定。

可以管理所選方案的許可權。

可以檢視計劃、開啟和與計劃互動的清單,但無法修改計劃組態或設定。

Process (object-level)

You can manage the permissions for each inherited process that you create through the web portal. 透過其 [安全性] 對話框管理每個進程的許可權。 專案集合系統管理員獲授與建立、編輯和管理程式的所有許可權。 有效的使用者會被授與檢視 (唯讀) 許可權。

Permission (UI)

Namespace permission

Description

可以設定或變更繼承進程的許可權。

可以刪除繼承的進程。

可以從系統進程建立繼承的進程,或複製或修改繼承的進程。

工作項目標籤

您可以使用 az devops security 權限或 TFSSecurity 命令列工具來管理標記權限。 參與者可以將標籤新增至工作專案,並使用這些標籤快速篩選待辦專案、面板或查詢結果檢視。

您可以使用 TFSSecurity 命令列工具來管理標記許可權。 參與者可以將標籤新增至工作專案,並使用這些標籤快速篩選待辦專案、面板或查詢結果檢視。

Permission (UI)

Namespace permission

Description

可以建立新的標記,並將其套用至工作專案。 沒有此許可權的使用者只能從專案的現有標記集中選取。

根據預設,參與者會獲指派建立 標籤定義 許可權。 雖然 [ 建立卷標定義 ] 許可權會出現在專案層級的安全性設定中,但標記許可權實際上是在使用者介面中顯示的專案層級範圍集合層級許可權。 若要在使用命令列工具時將標記許可權的範圍設定為單一專案,您必須在命令語法中提供專案的 GUID。 否則,您的變更會套用至整個集合。 變更或設定這些許可權時,請記住這點。

可以從該專案的可用標籤清單中移除標籤。

此許可權不會出現在UI中。 您只能使用命令列工具加以設定。 也沒有UI可以明確刪除標記。 相反地,當標記尚未使用三天時,系統會自動刪除它。

可以檢視專案內工作專案可用的標記清單。 沒有此許可權的用戶沒有可用的標籤清單,可在工作專案表單或查詢編輯器中選擇。

此許可權不會出現在UI中。 它只能使用命令行工具來設定。 檢視 專案層級資訊 會隱含地允許用戶檢視現有的標籤。

可以使用 REST API 重新命名標記。

此許可權不會出現在UI中。 它只能使用命令行工具來設定。

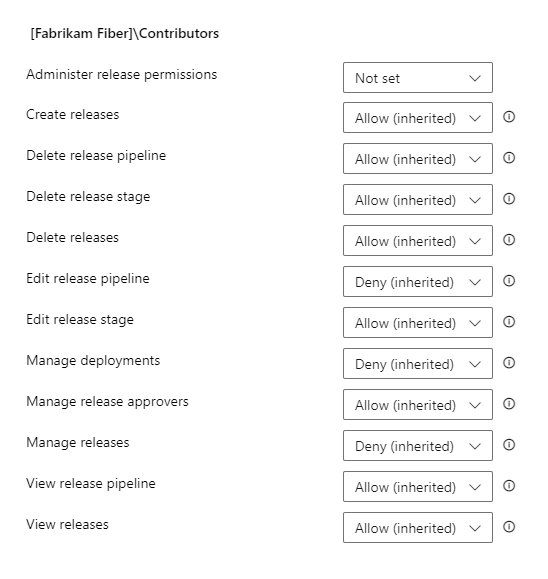

Release (object-level)

管理入口網站中定義之每個版本的許可權。 專案管理員和發行系統管理員會被授與所有發行管理許可權。 這些許可權適用於專案層級的階層式模型、特定發行管線,或發行管線中的特定環境。 在此階層中,許可權可以繼承自父系或覆寫。

Note

當您定義第一個發行管線時,就會建立專案層級發行管理員的群組。

此外,您可以將核准者指派給發行管線內的特定步驟,以確保所部署的應用程式符合質量標準。

發行管理中定義了下列許可權。 範圍數據行說明許可權是否可以在專案、發行管線或環境層級設定。

Permission

Description

Scopes

可以變更這裡所列的任何其他許可權。

專案、發行管線、環境

可以建立新版本。

項目、發行管線

可以刪除發行管線。

項目、發行管線

可以在發行管線中刪除環境。

專案、發行管線、環境

可以刪除管線的版本。

項目、發行管線

可以新增和編輯發行管線,包括組態變數、觸發程式、成品和保留原則,以及發行管線環境中的設定。 若要變更發行管線中的特定環境,使用者也需要 編輯發行環境 許可權。

項目、發行管線

可以在發行管線中編輯環境。 若要將變更儲存至發行管線,使用者也需要 編輯發行管線 許可權。 此許可權也會控制使用者是否可以編輯特定發行實例環境內的組態。 The user also needs Manage releases permission to save the modified release.

專案、發行管線、環境

可以起始發行至環境的直接部署。 This permission is only for direct deployments that are manually initiated by selecting the Deploy action in a release. 如果環境的條件設定為任何類型的自動部署,系統會自動起始部署,而不需要檢查建立發行的用戶許可權。

專案、發行管線、環境

可以在發行管線中新增或編輯環境的核准者。 此許可權也會控制使用者是否可以編輯特定發行實例環境內的核准者。

專案、發行管線、環境

可以編輯發行組態,例如階段、核准者和變數。 若要編輯發行實例中特定環境的組態,使用者也需要 [編輯發行環境 ] 許可權。

項目、發行管線

可以檢視發行管線。

項目、發行管線

可以檢視屬於發行管線的版本。

項目、發行管線

所有這些許可權的預設值都是針對小組專案集合和專案群組所設定。 例如,根據預設, Project Collection Administrators、 Project Administrators 和 Release Administrators 會獲得上述所有許可權。 Contributors are given all permissions except Administer release permissions. Readers, by default, are denied all permissions except View release pipeline and View releases.

工作組 (建置和發行) 許可權

從入口網站的建置和發行中樞管理工作組的許可權。 專案、組建和發行系統管理員會獲授與所有許可權。 工作組許可權遵循階層式模型。 所有許可權的預設值都可以在專案層級設定,而且可以在個別的工作組定義上覆寫。

使用工作組,將組建或發行定義中已定義的工作序列封裝成單一可重複使用的工作。 在建置和發行中樞的 [工作組] 索引標籤中定義和管理工作組。

Permission Description 管理工作組許可權 可以將使用者或群組新增和移除至工作組安全性。 刪除工作組 可以刪除工作組。 編輯工作組 可以建立、修改或刪除工作組。

通知或警示

沒有與 管理電子郵件通知或警示相關聯的 UI 許可權。 Instead, you can manage them using the TFSSecurity command-line tool.

- By default, members of the project level Contributors group can subscribe to alerts for themselves.

- [專案集合管理員] 群組的成員,或擁有 [編輯集合層級資訊] 的使用者,可以為其他人或小組設定該集合中的警示。

- Members of the Project Administrators group, or users who have the Edit project-level information can set alerts in that project for others or for a team.

You can manage alert permissions using TFSSecurity.

TFSSecurity Action

TFSSecurity Namespace

Description

專案集合管理員和

專案集合服務帳戶

CREATE_SOAP_SUBSCRIPTION

EventSubscription

可以建立SOAP型Web服務訂用帳戶。

✔️

GENERIC_READ

EventSubscription

可以檢視針對專案定義的訂用帳戶事件。

✔️

GENERIC_WRITE

EventSubscription

可以為其他使用者或小組建立警示。

✔️

UNSUBSCRIBE

EventSubscription

可以從事件訂用帳戶取消訂閱。

✔️

![Azure DevOps Services 目前頁面 [專案層級許可權] 對話框的螢幕快照。](media/permissions/project-level-permissions.png?view=azure-devops)