Defender for Cloud Apps 如何協助保護您的 ServiceNow 環境

本文內容

主要威脅

Defender for Cloud Apps 如何協助保護您的環境

SaaS 安全性狀態管理

使用內建原則和原則範本控制 ServiceNow

自動化控管控件

實時保護 ServiceNow

將 ServiceNow 連線至 Microsoft Defender for Cloud Apps

後續步驟

顯示其他 4 個

作為主要的 CRM 雲端提供者,ServiceNow 會納入組織內有關客戶、內部程式、事件和報告的大量敏感性資訊。 ServiceNow 是業務關鍵應用程式,由組織內部的人員及其外部的其他人存取和使用, (例如合作夥伴和約聘人員) 各種用途。 在許多情況下,大部分存取 ServiceNow 的使用者對安全性認知不足,而且可能會因為無意中共用敏感性資訊而造成風險。 在其他情況下,惡意執行者可能會存取您最敏感的客戶相關資產。

將 ServiceNow 連線到 Defender for Cloud Apps 可讓您更深入瞭解用戶的活動、使用機器學習型異常偵測提供威脅偵測,以及資訊保護偵測,例如識別敏感性客戶資訊上傳至 ServiceNow 雲端的時機。

使用此應用程式連接器,透過反映在安全分數Microsoft的安全性控制,存取 SaaS 安全性狀態管理 (SSPM) 功能。

深入了解 。

遭入侵的帳戶和內部威脅

數據外洩

安全性感知不足

Unmanaged 將您自己的裝置 (BYOD)

Defender for Cloud Apps 如何協助保護您的環境

聯機 ServiceNow ,以在安全分數Microsoft自動取得 ServiceNow 的安全性建議。

在 [安全分數] 中,選取 [建議的動作 ],並依 [產品 = 服務][Now] 進行篩選。 例如,ServiceNow 的建議包括:

啟用 MFA

啟用明確的角色外掛程式

啟用高安全性外掛程式

啟用腳本要求授權

如需詳細資訊,請參閱:

您可以使用下列內建原則範本來偵測潛在威脅並通知您:

展開資料表

如需建立原則的詳細資訊,請參閱 建立原則 。

除了監視潛在威脅之外,您還可以套用並自動化下列 ServiceNow 治理動作,以補救偵測到的威脅:

展開資料表

類型

動作

使用者控管

- 透過 Microsoft Entra ID) 通知使用者警示 (

如需從應用程式補救威脅的詳細資訊,請參閱 治理連線的應用程式 。

檢閱我們與 外部用戶保護及共同 作業,以及 封鎖和保護將敏感數據下載到非受控或具風險裝置 的最佳做法。

將 ServiceNow 連線至 Microsoft Defender for Cloud Apps 本文提供使用應用程式連接器 API 將 Microsoft Defender for Cloud Apps 連線到現有 ServiceNow 帳戶的指示。 此連線可讓您瞭解及控制 ServiceNow 的使用。 如需 Defender for Cloud Apps 如何保護 ServiceNow 的資訊,請參閱保護 ServiceNow 。

使用此應用程式連接器,透過反映在安全分數Microsoft的安全性控制,存取 SaaS 安全性狀態管理 (SSPM) 功能。

深入了解 。

Defender for Cloud Apps 支援下列 ServiceNow 版本:

尤里卡

斐濟

日內瓦

赫爾辛基

伊斯坦布爾

雅加達

金士頓

倫敦

猶他州

馬德里

紐約

奧蘭多

巴黎

魁北克

羅馬

San Diego

東京

溫哥華

華盛頓州

世外桃源

若要將 ServiceNow 與 Defender for Cloud Apps 連線,您必須具有 管理員 角色,並確定 ServiceNow 實例支援 API 存取。

如需詳細資訊,請參閱 ServiceNow 產品檔 。

我們建議您使用 OAuth 應用程式令牌來部署 ServiceNow,適用於 Fuji 和更新版本。 如需詳細資訊,請參閱相關的 ServiceNow 檔 。

針對舊版,可根據使用者/密碼來使用 舊版連線模式 。 提供的使用者名稱/密碼僅用於產生 API 令牌,不會在初始連線程式之後儲存。

如何使用 OAuth 將 ServiceNow 連線到 Defender for Cloud Apps

使用 管理員 帳戶登入您的 ServiceNow 帳戶。

提供的使用者名稱/密碼僅用於產生 API 令牌,不會在初始連線程式之後儲存。

在 [ 篩選導覽器 ] 搜尋列中,輸入 OAuth ,然後選取 [ 應用程式登錄] 。

在 [ 應用程式登錄] 功能表欄中,選取 [ 新增 ] 以建立新的 OAuth 配置檔。

在 [何種 OAuth 應用程式? ] 底下,選取 [ 為外部用戶端建立 OAuth API 端點] 。

在 [ 應用程式登錄] 底下,[新增記錄 ] 會填入下列欄位:

名稱 字段,命名新的 OAuth 配置檔,例如 CloudAppSecurity。

客戶 端標識 碼會自動產生。 複製此識別碼,您必須將它貼到 Defender for Cloud Apps 以完成連線。

在 [ 客戶端密碼] 欄位中,輸入字串。 如果保留空白,則會自動產生隨機秘密。 複製並儲存以供稍後使用。

將存 取令牌生命週期 增加到至少 3,600 個。

選取 [提交] 。

更新重新整理權杖的存留期:

在 [ ServiceNow] 窗格中,搜尋 [系統 OAuth ],然後選取 [ 應用程式登錄] 。

選取已定義的 OAuth 名稱,並將 [ 重新整理令牌生命週期 ] 變更為 7,776,000 秒 , (90 天) 。

選取 [更新] 。

建立內部程式以確保連線保持運作。 在預期的重新整理令牌生命週期到期前幾天。

撤銷舊的重新整理令牌。 基於安全性考慮,我們不建議保留舊密鑰。

在 [ServiceNow] 窗格上,搜尋 [系統 OAuth ],然後選取 [ 管理令牌] 。

根據 OAuth 名稱和到期日,從清單中選取舊的令牌。

選 取 [撤銷存取 > 權撤銷] 。

在 Microsoft Defender 入口網站中,選取 [設定] 。 然後選擇 [雲端應用程式] 。 在 [ 已連線的應用程式] 底下,選取 [應用程式連接器] 。

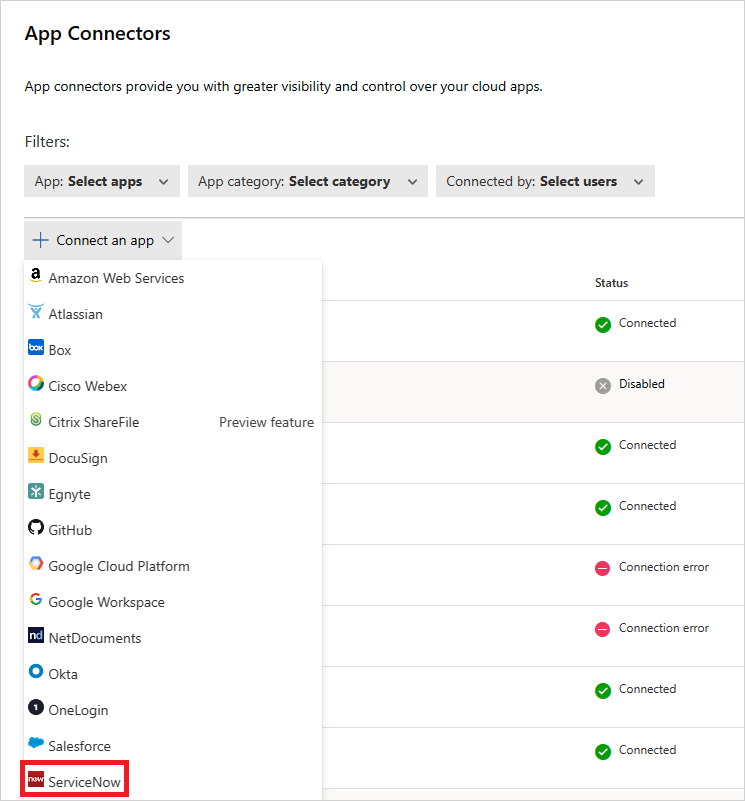

在 [ 應用程式連接器] 頁面中,選取 [ +連線應用程式] ,然後選取 [ServiceNow] 。

在下一個視窗中,為聯機指定名稱,然後選取 [ 下一步] 。

在 [ 輸入詳細數據 ] 頁面中,選取 [使用 OAuth 令牌連線 (建議) 。 選取 [下一步] 。

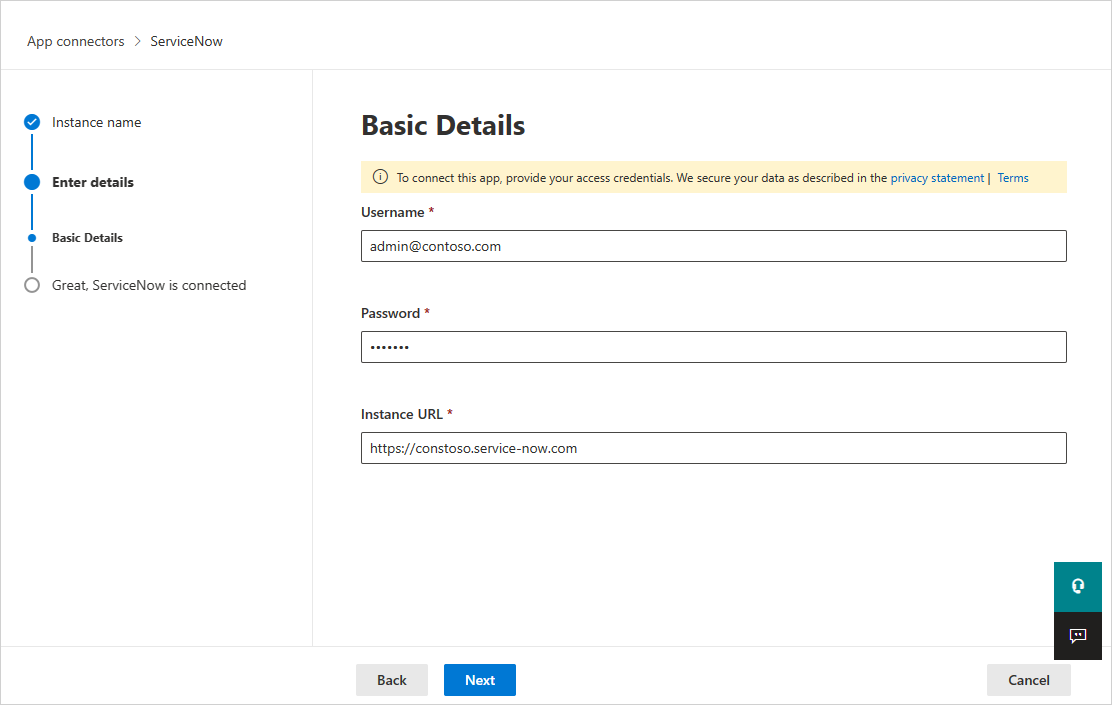

在 [ 基本詳細數據] 頁面中,在適當的方塊中新增您的 ServiceNow 使用者標識碼、密碼和實例 URL。 選取 [下一步] 。

在 [ OAuth 詳細 數據] 頁面中,輸入您的 用戶端識別碼 和 客戶端密碼 。 選取 [下一步] 。

在 Microsoft Defender 入口網站中,選取 [設定] 。 然後選擇 [雲端應用程式] 。 在 [ 已連線的應用程式] 底下,選取 [應用程式連接器] 。 確定已連線應用程式連接器的狀態為 [已連線] 。

線上 ServiceNow 之後,您會在連線前收到 1 小時的事件。

若要將 ServiceNow 與 Defender for Cloud Apps 連線,您必須具有系統管理員層級許可權,並確定 ServiceNow 實例支援 API 存取。

使用 管理員 帳戶登入您的 ServiceNow 帳戶。

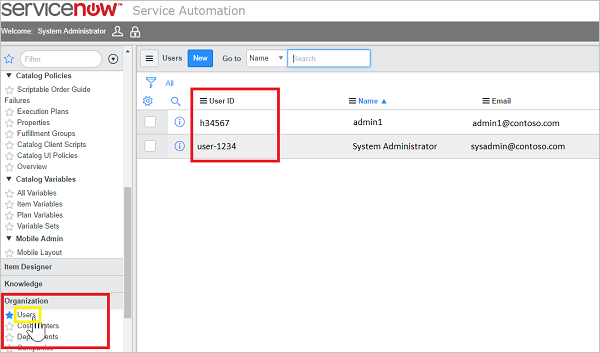

為 Defender for Cloud Apps 建立新的服務帳戶,並將 管理員 角色附加至新建立的帳戶。

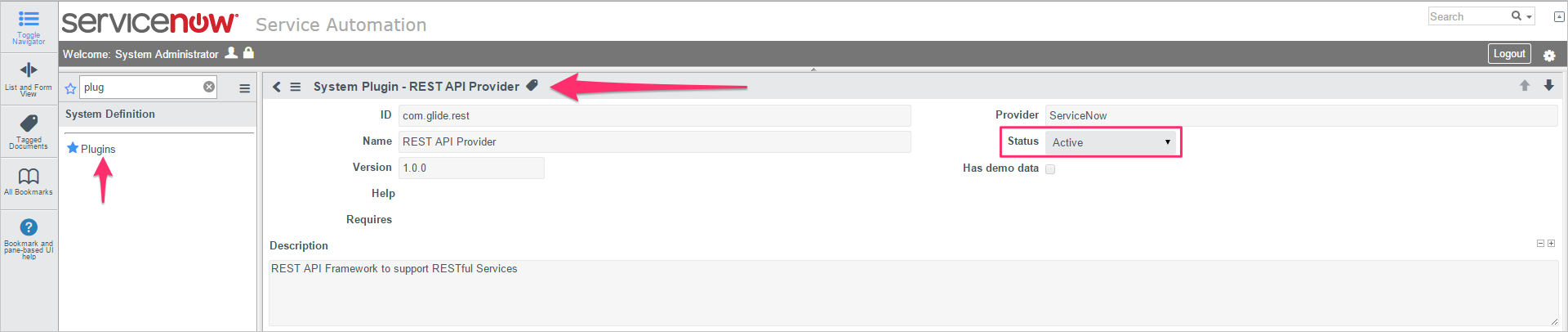

請確定 REST API 外掛程式已開啟。

在 Microsoft Defender 入口網站中,選取 [設定] 。 然後選擇 [雲端應用程式] 。 在 [ 已連線的應用程式] 底下,選取 [應用程式連接器] 。

在 [ 應用程式連接器] 頁面中,選取 [ +連線應用程式] ,然後選取 [ServiceNow] 。

在下一個視窗中,為聯機指定名稱,然後選取 [ 下一步] 。

在 [ 輸入詳細數據 ] 頁面中,選取 [ 僅使用使用者名稱和密碼連線] 。 選取 [下一步] 。

在 [ 基本詳細數據] 頁面中,在適當的方塊中新增您的 ServiceNow 使用者標識碼、密碼和實例 URL。 選取 [下一步] 。

選取 [連線] 。

在 Microsoft Defender 入口網站中,選取 [設定] 。 然後選擇 [雲端應用程式] 。 在 [ 已連線的應用程式] 底下,選取 [應用程式連接器] 。 確定已連線應用程式連接器的狀態為 [已連線] 。

線上 ServiceNow 之後,您會在連線前收到一小時的事件。

如果您在連線應用程式時遇到任何問題,請參閱 針對應用程式連接器進行疑難解答 。

如果您遇到任何問題,我們在這裡提供協助。 若要取得產品問題的協助或支援,請 開啟支援票證 。

![[ServiceNow 應用程式連接器詳細資料] 對話框的螢幕快照。](media/servicenow-app-connector-details-screenshot.png)