適用於身分識別的 Microsoft Defender 的新功能封存

本文列出 6 個月前發行的版本和功能 適用於身分識別的 Microsoft Defender 版本資訊。

如需最新版本和功能的相關信息,請參閱 適用於身分識別的 Microsoft Defender 的新功能。

注意

從 2022 年 6 月 15 日開始,Microsoft 將不再在執行 Windows Server 2008 R2 的裝置上支援適用於身分識別的 Defender 感測器。 我們建議您將仍在執行 Windows Server 2008 R2 的其餘域控制器(DC)或 AD FS 伺服器識別為作業系統,並計劃將它們更新為支援的作業系統。

在 2022 年 6 月 15 日之後的兩個月里,感測器將繼續運作。 在這個為期兩個月的期間之後,從 2022 年 8 月 15 日開始,感測器將不再在 Windows Server 2008 R2 平台上運作。 如需詳細資訊,請參閱: https://aka.ms/mdi/2008r2

2023 年 7 月

適用於身分識別的 Defender 2.209 版

此版本包含雲端服務和適用於身分識別的 Defender 感測器的改進和錯誤修正。

在 Microsoft Defender 全面偵測回應 中搜尋 Active Directory 群組 (預覽)

Microsoft Defender 全面偵測回應 全域搜尋現在支援使用 Active Directory 組名進行搜尋。 任何找到的群組會顯示在不同的 [群組] 索引卷標上的結果中。從搜尋結果中選取 Active Directory 群組,以查看更多詳細數據,包括:

- 類型

- 範圍

- 網域

- SAM 名稱

- SID

- 群組建立時間

- 第一次觀察到群組的活動

- 包含所選群組的群組

- 所有群組成員的清單

例如:

如需詳細資訊,請參閱 Microsoft Defender 全面偵測回應 中的 適用於身分識別的 Microsoft Defender。

新的安全性狀態報告

適用於身分識別的Defender身分識別安全性狀態評估會主動偵測並建議跨 內部部署的 Active Directory組態的動作。

Microsoft 安全分數現已提供下列新的安全性狀態評估:

- 不要過期密碼

- 使用 管理員 SDHolder 許可權移除可疑帳戶的訪問許可權

- 管理密碼超過180天的帳戶

- 拿掉具有DCSync許可權的非系統管理員帳戶

- 拿掉身分識別資產上的本機系統管理員

- 啟動適用於身分識別的Defender部署

如需詳細資訊,請參閱 適用於身分識別的 Microsoft Defender 的安全性狀態評估。

傳統適用於身分識別的Defender入口網站的自動重新導向

適用於身分識別的 Microsoft Defender 入口網站體驗與功能會融合至 Microsoft 的擴充偵測和回應平臺,Microsoft Defender 全面偵測回應。 自 2023 年 7 月 6 日起,使用傳統適用於身分識別的 Defender 入口網站的客戶會自動重新導向至 Microsoft Defender 全面偵測回應,而沒有選項可還原回傳統入口網站。

如需詳細資訊,請參閱我們的部落格文章和 適用於身分識別的 Microsoft Defender Microsoft Defender 全面偵測回應。

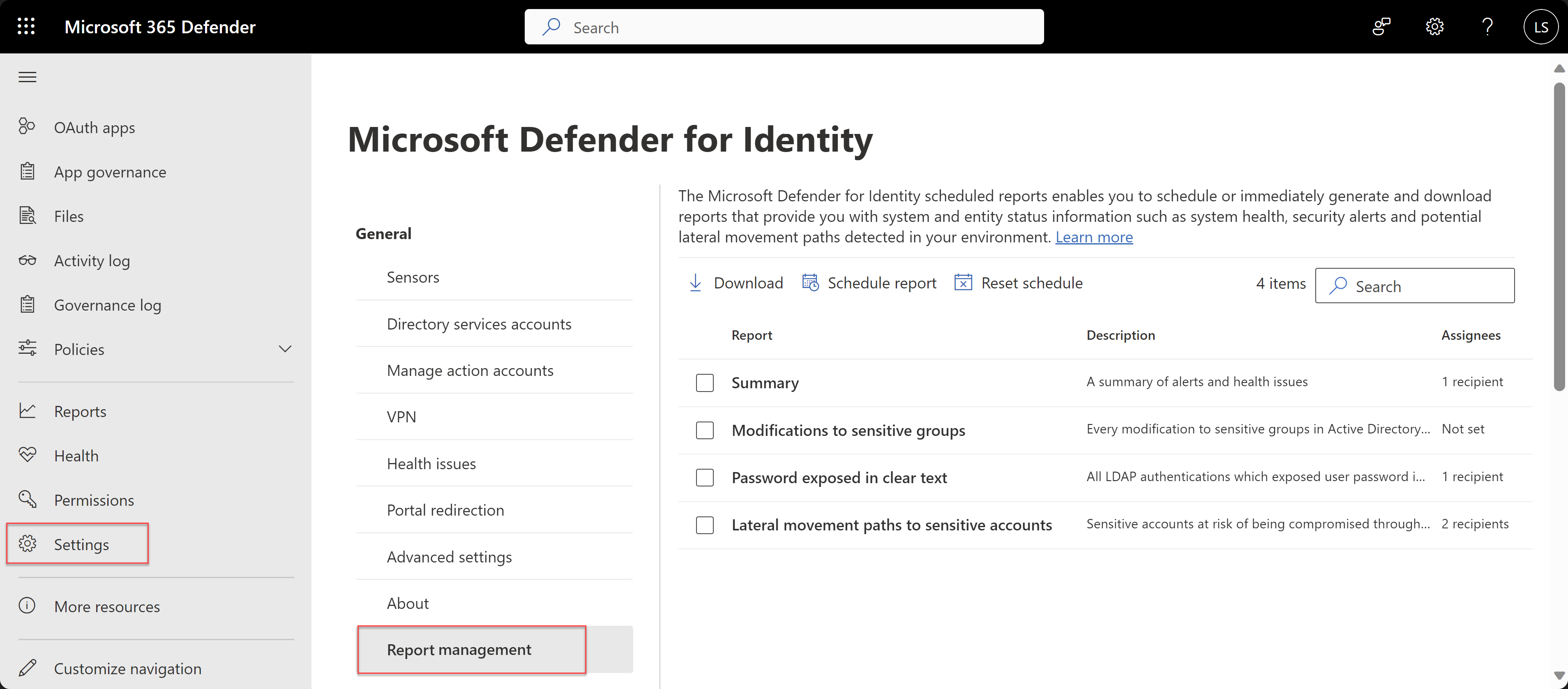

適用於身分識別的 Defender 報告會在 Microsoft Defender 全面偵測回應 下載和排程 (預覽)

現在,您可以從 Microsoft Defender 入口網站下載並排程適用於身分識別的 Defender 定期報告,使用舊版 傳統適用於身分識別的 Defender 入口網站,在報表功能中建立同位。

從 [設定 身分>識別報表管理] 頁面下載並排程 Microsoft Defender 全面偵測回應 > 中的報表。 例如:

如需詳細資訊,請參閱 Microsoft Defender 全面偵測回應 中的 適用於身分識別的 Microsoft Defender 報表。

適用於身分識別的 Defender 2.208 版

- 此版本包含雲端服務和適用於身分識別的 Defender 感測器的改進和錯誤修正。

適用於身分識別的 Defender 2.207 版

此版本提供新的 AccessKeyFile 安裝參數。 在 適用於身分識別的 Defender 感測器的無訊息安裝期間,使用 AccessKeyFile 參數,從提供的文字路徑設定工作區存取密鑰。 如需詳細資訊,請參閱安裝 適用於身分識別的 Microsoft Defender 感測器。

此版本包含雲端服務和適用於身分識別的 Defender 感測器的改進和錯誤修正。

2023 年 6 月

適用於身分識別的Defender 2.206版

- 此版本包含雲端服務和適用於身分識別的 Defender 感測器的改進和錯誤修正。

使用增強的 IdentityInfo 數據表進行進階搜捕

- 針對部署適用於身分識別的 Defender 的租使用者,Microsoft 365 IdentityInfo 進階搜捕數據表現在包含每個身分識別的更多屬性,以及適用於身分識別的 Defender 感測器從內部部署環境偵測到的身分識別。

如需詳細資訊,請參閱 Microsoft Defender 全面偵測回應 進階搜捕檔。

適用於身分識別的Defender 2.205版

- 此版本包含內部感測器基礎結構的改善和錯誤修正。

2023 年 5 月

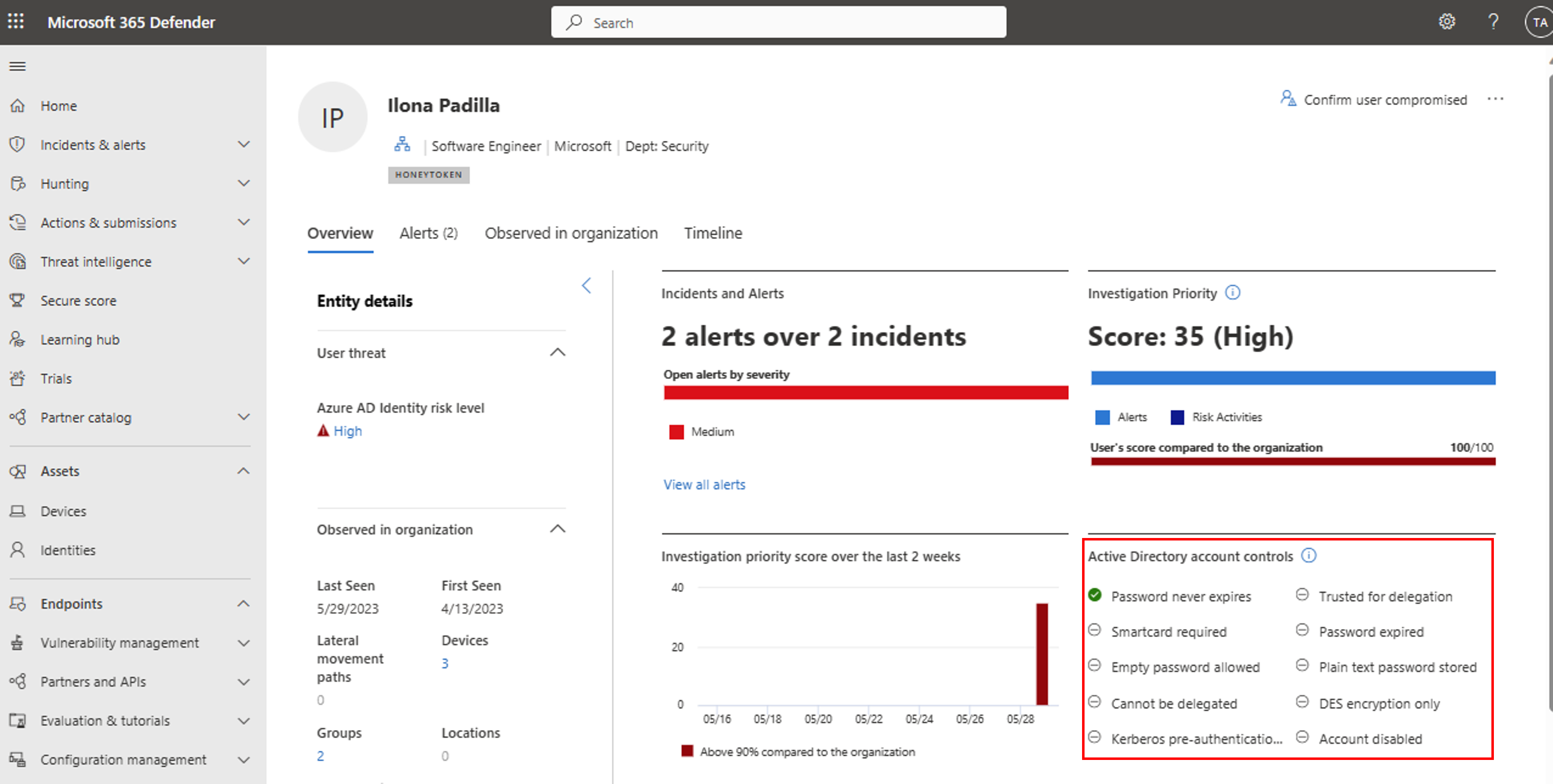

增強的 Active Directory 帳戶控制醒目提示

Microsoft Defender 全面偵測回應 身分>識別使用者詳細數據頁面現在包含新的 Active Directory 帳戶控制數據。

在 [使用者詳細數據概觀] 索引標籤上,我們新增了新的 Active Directory 帳戶控制件卡片,以醒目提示重要的安全性設定和 Active Directory 控制件。 例如,使用此卡片來瞭解特定使用者是否能夠略過密碼需求,或具有永不過期的密碼。

例如:

如需詳細資訊,請參閱 User-Account-Control屬性 檔。

適用於身分識別的 Defender 2.204 版

發行日期:2023年5月29日

VPN(半徑)整合數據擷取失敗的新健康情況警示。 如需詳細資訊,請參閱 適用於身分識別的 Microsoft Defender 感測器健康情況警示。

此版本包含內部感測器基礎結構的改善和錯誤修正。

適用於身分識別的Defender 2.203版

發行日期:2023年5月15日

確認ADFS容器稽核已正確設定的新健康情況警示。 如需詳細資訊,請參閱 適用於身分識別的 Microsoft Defender 感測器健康情況警示。

Microsoft Defender 365 身分 識別頁面包含橫向移動路徑體驗的 UI 更新。 未變更任何功能。 如需詳細資訊,請參閱瞭解並調查具有 適用於身分識別的 Microsoft Defender的橫向動作路徑(LMP)。

此版本包含內部感測器基礎結構的改善和錯誤修正。

身分識別時程表增強功能

[身分 識別時程表] 索引標籤現在包含新功能和增強功能! 透過更新的時程表,除了原始篩選之外,您現在可以依 [活動類型]、 [通訊協定] 和 [位置] 進行篩選。 您也可以將時程表導出至 CSV 檔案,並尋找與 MITRE ATT&CK 技術相關聯的活動的其他資訊。 如需詳細資訊,請參閱調查 Microsoft Defender 全面偵測回應 中的使用者。

Microsoft Defender 全面偵測回應 中的警示微調

警示調整現在可在 Microsoft Defender 全面偵測回應 中取得,可讓您調整警示並將其優化。 警示微調可減少誤判,讓您的SOC小組專注於高優先順序的警示,並改善整個系統的威脅偵測涵蓋範圍。

在 Microsoft Defender 全面偵測回應 中,根據辨識項類型建立規則條件,然後將規則套用到符合條件的任何規則類型上。 如需詳細資訊,請參閱 微調警示。

2023 年 4 月

適用於身分識別的 Defender 2.202 版

發行日期:2023 年 4 月 23 日

- 確認目錄服務設定容器稽核已正確設定的新健康情況警示,如健康情況警示頁面所述。

- 對應至紐西蘭之 AD 租使用者的新工作區會在澳大利亞東部區域建立。 如需最新的區域部署清單,請參閱 適用於身分識別的Defender元件。

- 版本包含內部感測器基礎結構的改進和錯誤修正。

2023 年 3 月

適用於身分識別的Defender 2.201版

發行日期:2023 年 3 月 27 日

我們正在停用 SAM-R honeytoken 警示。 雖然不應該存取或查詢這些類型的帳戶,但某些舊版系統可能會使用這些帳戶作為其一般作業的一部分。 如果您有必要這項功能,您一律可以建立進階搜捕查詢,並將其作為自定義偵測使用。 我們也會在未來幾周內檢閱LDAP Honeytoken警示,但目前仍可正常運作。

我們已修正目錄服務物件稽核健康情況警示中非英文操作系統的偵測邏輯問題,以及 Windows 2012 與版本 87 之前的目錄服務架構。

我們已移除設定要啟動感測器之目錄服務帳戶的必要條件。 如需詳細資訊,請參閱 適用於身分識別的 Microsoft Defender 目錄服務帳戶建議。

我們不再需要記錄 1644 個事件。 如果您已啟用此登入設定,您可以將其移除。 如需詳細資訊,請參閱 事件標識碼 1644。

版本包含內部感測器基礎結構的改進和錯誤修正。

適用於身分識別的 Defender 2.200 版

發行於 2023 年 3 月 16 日

- 版本包含內部感測器基礎結構的改進和錯誤修正。

適用於身分識別的 Defender 2.199 版

發行日期:2023 年 3 月 5 日

透過 SAM-R 警示查詢 Honeytoken 的一些排除項目無法正常運作。 在這些情況下,即使已排除的實體也會觸發警示。 此錯誤現已修正。

已更新 Identity Advanced Hunting 數據表的 NTLM 通訊協定名稱:舊通訊協定名稱現在會列為進階搜捕識別數據表中的新通訊協定名稱

NtlmNTLM:IdentityLogonEvents、IdentityQueryEvents、IdentityDirectoryEvents。 如果您目前使用Ntlm來自 Identity 事件資料表區分大小寫格式的通訊協定,您應該變更為NTLM。版本包含內部感測器基礎結構的改進和錯誤修正。

2023 年 2 月

適用於身分識別的Defender 2.198版

發行日期:2023年2月15日

身分識別時間表現在可在 Microsoft Defender 全面偵測回應 中作為新 [身分識別] 頁面的一部分使用:Microsoft Defender 全面偵測回應 中更新的用戶頁面現在有新的外觀和風格,並已展開相關資產的檢視和新的專用時程表索引卷標。時間軸代表過去 30 天內的活動和警示,並統一使用者的所有可用工作負載的身分識別專案(適用於身分識別/適用於雲端的 Defender Apps/Defender for Endpoint)。 藉由使用時間軸,您可以輕鬆地將焦點放在使用者在特定時間範圍內執行或對其執行的活動。 如需詳細資訊,請參閱調查 Microsoft Defender 全面偵測回應 中的使用者

Honeytoken 警示的進一步改善:在 2.191 版中,我們引進了 Honeytoken 活動警示的數個新案例。

根據客戶的意見反應,我們決定將 honeytoken 活動警示分成五個不同的警示:

- Honeytoken 使用者已透過 SAM-R 進行查詢。

- Honeytoken 使用者已透過LDAP進行查詢。

- Honeytoken 使用者驗證活動

- Honeytoken 使用者已修改屬性。

- Honeytoken 群組成員資格已變更。

此外,我們新增了這些警示的排除專案,為您的環境提供自定義體驗。

我們期待著聽到您的意見反應,以便我們可以繼續改善。

新的安全性警示 - 透過 Kerberos 通訊協定的可疑憑證使用方式(PKINIT)。:濫用 Active Directory 憑證服務 (AD CS) 的許多技術都涉及在攻擊的某個階段使用憑證。 適用於身分識別的 Microsoft Defender 現在會在用戶觀察到這類可疑的憑證使用狀況時發出警示。 此行為監視方法提供對 AD CS 攻擊的全面保護,在針對已安裝適用於身分識別的 Defender 感測器的域控制器進行可疑憑證驗證時觸發警示。 如需詳細資訊,請參閱 適用於身分識別的 Microsoft Defender 現在偵測可疑的憑證使用量。

自動攻擊中斷:適用於身分識別的Defender現在可與 Microsoft Defender 全面偵測回應 搭配運作,以提供自動攻擊中斷。 這項整合表示,對於來自 Microsoft Defender 全面偵測回應 的訊號,我們可以觸發停用用戶動作。 這些動作是由高逼真 XDR 訊號所觸發,結合 Microsoft 研究小組持續調查數千個事件的深入解析。 動作會暫停 Active Directory 中遭入侵的用戶帳戶,並將此資訊同步處理至 Microsoft Entra ID。 如需自動攻擊中斷的詳細資訊,請參閱部落格文章,Microsoft Defender 全面偵測回應。

您也可以從自動化回應動作中排除特定使用者。 如需詳細資訊,請參閱 設定適用於身分識別的Defender自動回應排除專案。

移除學習期間:適用於身分識別的Defender所產生的警示會以分析、決定性偵測、機器學習和行為演算法等各種因素為基礎,瞭解您的網路。 適用於身分識別的Defender完整學習程式每個域控制器最多可能需要30天的時間。 不過,您可能想要在完整學習程式完成之前收到警示。 例如,當您在域控制器上安裝新的感測器或評估產品時,您可能會想要立即收到警示。 在這種情況下,您可以啟用 [移除學習期間] 功能,關閉受影響警示的學習期間 。 如需詳細資訊,請參閱 進階設定。

將警示傳送至 M365D 的新方式:一年前,我們宣佈 Microsoft Defender 入口網站中提供所有 適用於身分識別的 Microsoft Defender 體驗。 我們的主要警示管線現在正逐漸從適用於身>分識別的Defender 適用於雲端的 Defender Apps > Microsoft Defender 全面偵測回應切換至適用於身>分識別的Defender Microsoft Defender 全面偵測回應。 這項整合表示 適用於雲端的 Defender 應用程式中的狀態更新不會反映在 Microsoft Defender 全面偵測回應 中,反之亦然。 這項變更應該可大幅減少警示出現在 Microsoft Defender 入口網站所需的時間。 在此移轉過程中,自 3 月 5 日起,適用於雲端的 Defender Apps 入口網站將不再提供所有適用於身分識別的 Defender 原則。 一如往常,我們建議針對所有適用於身分識別的Defender體驗使用 Microsoft Defender 入口網站。

版本包含內部感測器基礎結構的改進和錯誤修正。

2023 年 1 月

適用於身分識別的 Defender 2.197 版

發行日期:2023年1月22日

- 版本包含內部感測器基礎結構的改進和錯誤修正。

適用於身分識別的Defender 2.196版

發行日期:2023年1月10日

確認目錄服務物件稽核已正確設定的新健康情況警示,如健康情況警示頁面所述。

確認感測器電源設定已設定為最佳效能的新健康情況警示,如健康情況警示頁面所述。

我們已將 MITRE ATT&CK 資訊新增至 Microsoft Defender 全面偵測回應 進階搜捕中的 IdentityLogonEvents、IdentityDirectoryEvents 和 IdentityQueryEvents 數據表。 在 [ AdditionalFields ] 數據行中,您可以找到與部分邏輯活動相關聯之攻擊技術和策略(類別)的詳細數據。

由於 Microsoft Defender 入口網站現已提供所有主要 適用於身分識別的 Microsoft Defender 功能,因此從 2023 年 1 月 31 日起,每個租用戶都會自動啟用入口網站重新導向設定。 如需詳細資訊,請參閱將帳戶從 適用於身分識別的 Microsoft Defender 重新導向至 Microsoft Defender 全面偵測回應。

2022 年 12 月

適用於身分識別的Defender 2.195版

發行於 2022 年 12 月 7 日

適用於身分識別的Defender資料中心現在也部署在澳大利亞東部區域。 如需最新的區域部署清單,請參閱 適用於身分識別的Defender元件。

版本包含內部感測器基礎結構的改進和錯誤修正。

2022 年 11 月

適用於身分識別的 Defender 2.194 版

發行於 2022 年 11 月 10 日

確認目錄服務進階稽核已正確設定的新健康情況警示,如健康情況警示頁面所述。

適用於身分識別的 Defender 2.191 版中引進的一些關於 honeytoken 警示的變更並未正確啟用。 這些問題現已解決。

從 11 月底起,不再支援手動與 適用於端點的 Microsoft Defender 整合。 不過,強烈建議使用內建整合的 Microsoft Defender 入口網站 (https://security.microsoft.com)。

版本包含內部感測器基礎結構的改進和錯誤修正。

2022 年 10 月

適用於身分識別的 Defender 2.193 版

發行日期:2022 年 10 月 30 日

新的安全性警示:使用可疑憑證進行異常 Active Directory 同盟服務 (AD FS) 驗證

這項新技術與臭名昭著的諾貝爾獎演員有聯繫,並被稱為“MagicWeb”,它允許對手在遭入侵的 AD FS 伺服器上植入後門,這樣就能模擬為任何網域用戶,從而存取外部資源。 若要深入瞭解此攻擊,請閱讀 此部落格文章。適用於身分識別的 Defender 現在可以使用域控制器上的 LocalSystem 帳戶來執行補救動作(啟用/停用使用者、強制使用者重設密碼),以及之前可用的 gMSA 選項。 這可啟用現用的補救動作支援。 如需詳細資訊,請參閱 適用於身分識別的 Microsoft Defender 動作帳戶。

版本包含內部感測器基礎結構的改進和錯誤修正。

適用於身分識別的Defender 2.192版

發行日期:2022 年 10 月 23 日

確認已啟用 NTLM 稽核的新健康情況警示,如健康情況警示頁面所述。

版本包含內部感測器基礎結構的改進和錯誤修正。

2022 年 9 月

適用於身分識別的Defender 2.191版

發行於 2022 年 9 月 19 日

- 觸發 honeytoken 警示的更多活動

適用於身分識別的 Microsoft Defender 可讓您定義 honeytoken 帳戶,這些帳戶可用來作為惡意動作專案的陷阱。 與這些 honeytoken 帳戶相關聯的任何驗證(通常是休眠狀態),會觸發 honeytoken 活動 (外部標識符 2014) 警示。 此版本的新功能,針對這些 honeytoken 帳戶的任何 LDAP 或 SAMR 查詢都會觸發警示。 此外,如果稽核事件 5136,當 honeytoken 的其中一個屬性變更或 honeytoken 的群組成員資格變更時,就會觸發警示。

如需詳細資訊,請參閱 設定 Windows 事件集合。

適用於身分識別的 Defender 2.190 版

發行日期:2022 年 9 月 11 日

已更新評量:不安全的網域設定

透過 Microsoft 安全分數提供的不安全網域設定評估現在會評估域控制器 LDAP 簽署原則設定,並在找到不安全的設定時警示。 如需詳細資訊,請參閱 安全性評定:不安全的網域設定。版本包含內部感測器基礎結構的改進和錯誤修正。

適用於身分識別的 Defender 2.189 版

發行日期:2022 年 9 月 4 日

- 版本包含內部感測器基礎結構的改進和錯誤修正。

2022 年 8 月

適用於身分識別的Defender 2.188版

發行日期:2022 年 8 月 28 日

- 版本包含內部感測器基礎結構的改進和錯誤修正。

適用於身分識別的Defender 2.187版

發行於 2022 年 8 月 18 日

我們已變更我們觸發 可疑 DCSync 攻擊(目錄服務複寫)(外部標識碼 2006) 警示背後的一些邏輯。 此偵測器現在涵蓋感測器所見的來源IP位址似乎是NAT裝置的情況。

版本包含內部感測器基礎結構的改進和錯誤修正。

適用於身分識別的Defender 2.186版

發行日期:2022 年 8 月 10 日

健康情況警示現在會顯示感測器的完整功能變數名稱(FQDN), 而不是 NetBIOS 名稱。

新的健康情況警示可用於擷取元件類型和組態,如健康情況警示頁面所述。

版本包含內部感測器基礎結構的改進和錯誤修正。

2022 年 7 月

適用於身分識別的Defender 2.185版

發行日期:2022 年 7 月 18 日

已修正 可疑的黃金票證使用量(不存在帳戶)(外部標識符 2027) 錯誤地偵測 macOS 裝置的問題。

使用者動作:我們決定將用戶頁面上的 [停用使用者 ] 動作分成兩個不同的動作:

- 停用使用者 – 這會停用 Active Directory 層級上的使用者

- 暫停使用者 – 這會停用 Microsoft Entra 識別符層級上的使用者

我們瞭解從 Active Directory 同步處理到 Microsoft Entra ID 所需的時間可能很重要,因此您現在可以選擇一個接一個地停用使用者,以移除同步本身的相依性。 請注意,如果使用者仍在該處,則只有在 Microsoft Entra ID 中停用的使用者才會被 Active Directory 覆寫。

版本包含內部感測器基礎結構的改進和錯誤修正。

適用於身分識別的 Defender 2.184 版

發行日期:2022 年 7 月 10 日

新的安全性評估

適用於身分識別的Defender現在包含下列新的安全性評估:- 不安全的網域設定

適用於身分識別的 Microsoft Defender 持續監視您的環境,以識別具有公開安全性風險之組態值的網域,並報告這些網域以協助您保護環境。 如需詳細資訊,請參閱 安全性評定:不安全的網域設定。

- 不安全的網域設定

適用於身分識別的 Defender 安裝套件現在會安裝 Npcap 元件,而不是 WinPcap 驅動程式。 如需詳細資訊,請參閱 WinPcap 和 Npcap 驅動程式。

版本包含內部感測器基礎結構的改進和錯誤修正。

2022 年 6 月

適用於身分識別的 Defender 2.183.15436.10558 版 (Hotfix)

發行日期:2022 年 6 月 20 日(更新日期:2022 年 7 月 4 日)

- 新的安全性警示:使用分散式文件系統通訊協定的可疑 DFSCoerce 攻擊

為了回應發佈利用 DFS 通訊協定流程的最新攻擊工具,適用於身分識別的 Microsoft Defender 每當攻擊者使用此攻擊方法時,都會觸發安全性警示。 若要深入瞭解此攻擊, 請閱讀部落格文章。

適用於身分識別的Defender 2.183版

發行日期:2022 年 6 月 20 日

- 版本包含內部感測器基礎結構的改進和錯誤修正。

適用於身分識別的Defender 2.182版

發行日期:2022 年 6 月 4 日

- 適用於身分識別的 Defender 有新的 [關於 ] 頁面可供使用。 您可以在 Microsoft Defender 入口網站的 [設定 ->Identities ->About] 底下找到它。 它提供適用於身分識別的 Defender 實例的數個重要詳細數據,包括實例名稱、版本、標識碼和實例的地理位置。 針對問題進行疑難解答並開啟支援票證時,這項資訊會很有説明。

- 版本包含內部感測器基礎結構的改進和錯誤修正。

2022 年 5 月

適用於身分識別的Defender 2.181版

發行日期:2022 年 5 月 22 日

您現在可以使用 適用於身分識別的 Microsoft Defender,直接在內部部署帳戶上採取補救動作。

- 停用使用者 – 這會暫時防止使用者登入網路。 這有助於防止遭入侵的使用者橫向移動,並嘗試外泄數據或進一步入侵網路。

- 重設使用者密碼 – 這會提示使用者在下一次登入時變更其密碼,確保此帳戶無法用於進一步的模擬嘗試。

您可以從 Microsoft Defender 全面偵測回應 中的數個位置執行這些動作:用戶頁面、用戶頁面側邊面板、進階搜捕,甚至是自定義偵測。 這需要設定特殊許可權 gMSA 帳戶,適用於身分識別的 Microsoft Defender 將用來執行動作。 如需需求的詳細資訊,請參閱 適用於身分識別的 Microsoft Defender 動作帳戶。

版本包含內部感測器基礎結構的改進和錯誤修正。

適用於身分識別的 Defender 2.180 版

發行日期:2022 年 5 月 12 日

新的安全性警示:可疑修改 dNSHostName 属性 (CVE-2022-26923)

為了回應最近 CVE 的發佈,每當攻擊者嘗試惡意探索 CVE-2022 -26923 時,適用於身分識別的 Microsoft Defender 就會觸發安全性警示。 若要深入瞭解此攻擊,請閱讀 部落格文章。在 2.177 版中,我們發行了適用於身分識別的 Defender 可涵蓋的其他 LDAP 活動。 不過,我們發現導致事件無法在適用於身分識別的 Defender 入口網站中呈現和內嵌的錯誤。 此問題已在此版本中修正。 從 2.180 版開始,當您啟用事件識別碼 1644 時,您不只是透過 Active Directory Web 服務取得 LDAP 活動的可見度,還會包含其他 LDAP 活動在來源計算機上執行 LDAP 活動的使用者。 這適用於以LDAP事件為基礎的安全性警示和邏輯活動。

為了回應最近的 KrbRelayUp 惡意探索,我們已發行無訊息偵測器,以協助我們評估對此惡意探索的回應。 無訊息偵測器可讓我們評估偵測的有效性,並根據我們收集的事件收集資訊。 如果此偵測會顯示為高品質,我們將在下一個版本中發行新的安全性警示。

我們已將透過 DNS 的遠端程式代碼執行重新命名為透過 DNS 的遠端程式代碼執行嘗試,因為它更能反映這些安全性警示背後的邏輯。

版本包含內部感測器基礎結構的改進和錯誤修正。

適用於身分識別的 Defender 2.179 版

發行日期:2022 年 5 月 1 日

- 版本包含內部感測器基礎結構的改進和錯誤修正。

2022 年 4 月

適用於身分識別的 Defender 2.178 版

發行日期:2022 年 4 月 10 日

- 版本包含內部感測器基礎結構的改進和錯誤修正。

2022 年 3 月

適用於身分識別的 Defender 2.177 版

發行於 2022 年 3 月 27 日

適用於身分識別的 Microsoft Defender 現在可以監視網路中的其他LDAP查詢。 這些LDAP活動會透過Active Directory Web服務通訊協定傳送,並像一般LDAP查詢一樣。 若要了解這些活動,您必須在域控制器上啟用事件 1644。 此事件涵蓋您網域中的LDAP活動,主要用來識別Active Directory域控制器所服務的昂貴、效率低下或緩慢的輕量型目錄存取通訊協定 (LDAP) 搜尋。 如需詳細資訊,請參閱 舊版設定。

版本包含內部感測器基礎結構的改進和錯誤修正。

適用於身分識別的Defender 2.176版

2022 年 3 月 16 日發行

從這個版本開始,從新套件安裝感測器時,[新增/移除程式] 下的感測器版本會顯示完整版本號碼(例如 2.176.x.y),而不是先前顯示的靜態 2.0.0.0。 即使版本會透過適用於身分識別的 Defender 雲端服務的自動更新來更新,它仍會繼續顯示該版本(透過套件安裝的版本)。 您可以在入口網站的感測器設定頁面、可執行檔案路徑或檔案版本中看到實際版本。

版本包含內部感測器基礎結構的改進和錯誤修正。

適用於身分識別的Defender 2.175版

發行日期:2022 年 3 月 6 日

- 版本包含內部感測器基礎結構的改進和錯誤修正。

2022 年 2 月

適用於身分識別的Defender 2.174版

發行日期:2022 年 2 月 20 日

我們已將涉及警示的帳戶 FQDN 新增至傳送至 SIEM 的訊息。 如需詳細資訊,請參閱 適用於身分識別的 Microsoft Defender SIEM 記錄參考。

版本包含內部感測器基礎結構的改進和錯誤修正。

適用於身分識別的Defender 2.173版

發行於 2022 年 2 月 13 日

所有 適用於身分識別的 Microsoft Defender 功能現在都可在 Microsoft Defender 入口網站中使用。 如需詳細資訊,請參閱這篇部落格文章。

此版本修正 了在已安裝 KB5009557 的 Windows Server 2019 上安裝感測器,或在具有強化 EventLog 許可權的伺服器上安裝感測器時的問題。

版本包含內部感測器基礎結構的改進和錯誤修正。

適用於身分識別的 Defender 2.172 版

發行日期:2022 年 2 月 8 日

- 版本包含內部感測器基礎結構的改進和錯誤修正。

2022 年 1 月

適用於身分識別的Defender 2.171版

發行日期:2022 年 1 月 31 日

- 版本包含內部感測器基礎結構的改進和錯誤修正。

適用於身分識別的 Defender 2.170 版

發行於 2022 年 1 月 24 日

- 版本包含內部感測器基礎結構的改進和錯誤修正。

適用於身分識別的 Defender 2.169 版

發行日期:2022 年 1 月 17 日

我們很高興能夠針對 適用於身分識別的 Microsoft Defender 設定動作帳戶。 這是能夠直接從產品對用戶採取動作的第一個步驟。 在第一個步驟中,您可以定義 gMSA 帳戶 適用於身分識別的 Microsoft Defender 將用來採取動作。 強烈建議您開始建立這些使用者,在用戶上線后即可享受動作功能。 如需詳細資訊,請參閱 管理動作帳戶。

版本包含內部感測器基礎結構的改進和錯誤修正。

適用於身分識別的Defender 2.168版

發行日期:2022 年 1 月 9 日

- 版本包含內部感測器基礎結構的改進和錯誤修正。

2021 年 12 月

適用於身分識別的Defender 2.167版

發行於 2021 年 12 月 29 日

- 版本包含內部感測器基礎結構的改進和錯誤修正。

適用於身分識別的Defender 2.166版

發行於 2021 年 12 月 27 日

- 版本包含新的安全性警示:可疑修改 sAMNameAccount 屬性(CVE-2021-42278 和 CVE-2021-42287 惡意探索)(外部標識符 2419)。

為了回應最近發佈的 CVE,每當攻擊者嘗試惡意探索 CVE-2021-42278 和 CVE-2021-42287 時,適用於身分識別的 Microsoft Defender 就會觸發安全性警示。 若要深入瞭解此攻擊, 請閱讀部落格文章。 - 版本包含內部感測器基礎結構的改進和錯誤修正。

適用於身分識別的Defender 2.165版

發行於 2021 年 12 月 6 日

- 版本包含內部感測器基礎結構的改進和錯誤修正。

2021 年 11 月

適用於身分識別的Defender 2.164版

發行於 2021 年 11 月 17 日

- 版本包含內部感測器基礎結構的改進和錯誤修正。

適用於身分識別的Defender 2.163版

發行日期:2021年11月8日

- 版本包含內部感測器基礎結構的改進和錯誤修正。

適用於身分識別的 Defender 2.162 版

發行於 2021 年 11 月 1 日

- 版本包含內部感測器基礎結構的改進和錯誤修正。

2021 年 9 月

適用於身分識別的Defender 2.161版

發行日期:2021年9月12日

- 版本包含新的受監視活動:使用者擷取 gMSA 帳戶密碼。 如需詳細資訊,請參閱 適用於身分識別的 Microsoft Defender 受監視的活動

- 版本包含內部感測器基礎結構的改進和錯誤修正。

2021 年 8 月

適用於身分識別的Defender 2.160版

發行日期:2021年8月22日

- 版本包含各種改進功能,並根據 PetitPotam 惡意探索的最新變更涵蓋更多案例。

- 版本包含內部感測器基礎結構的改進和錯誤修正。

適用於身分識別的 Defender 2.159 版

發行於 2021 年 8 月 15 日

- 版本包含內部感測器基礎結構的改進和錯誤修正。

- 版本包含新發佈的警示改善:透過加密文件系統遠端通訊協定的可疑網路連線(外部標識符 2416)。

我們已擴充此偵測的支援,以在潛在攻擊者透過加密的 EFS-RPCchannel 進行通訊時觸發。 當通道加密時觸發的警示會被視為中嚴重性警示,而不是未加密時的高。 若要深入瞭解警示,請參閱透過加密文件系統遠端通訊協定的可疑網路連線(外部標識元 2416)。

適用於身分識別的Defender 2.158版

發行於 2021 年 8 月 8 日

版本包含內部感測器基礎結構的改進和錯誤修正。

版本包含新的安全性警示:透過加密文件系統遠端通訊協定的可疑網路連線(外部標識碼 2416)。

在此偵測中,每當攻擊者嘗試對域控制器利用 EFS-RPC 時,適用於身分識別的 Microsoft Defender 就會觸發安全性警示。 此攻擊向量與最近的 PetitPotam 攻擊相關聯。 若要深入瞭解警示,請參閱透過加密文件系統遠端通訊協定的可疑網路連線(外部標識元 2416)。版本包含新的安全性警示:Exchange Server 遠端程式代碼執行 (CVE-2021-26855) (外部標識碼 2414)

在此偵測中,每當攻擊者嘗試變更 Exchange 物件上的 「msExchExternalHostName」 屬性以執行遠端程式代碼時,適用於身分識別的 Microsoft Defender 就會觸發安全性警示。 若要深入瞭解此警示,請參閱 Exchange Server 遠端程式代碼執行 (CVE-2021-26855) (外部標識碼 2414)。 此偵測依賴 Windows 事件 4662,因此必須事先啟用。 如需如何設定及收集此事件的資訊,請參閱設定 Windows 事件集合,並遵循在 Exchange 物件上啟用稽核的指示。

適用於身分識別的Defender 2.157版

發行於 2021 年 8 月 1 日

- 版本包含內部感測器基礎結構的改進和錯誤修正。

2021 年 7 月

適用於身分識別的Defender 2.156版

發行日期:2021年7月25日

- 從這個版本開始,我們會將 Npcap 驅動程式可執行檔新增至感測器安裝套件。 如需詳細資訊,請參閱 WinPcap 和 Npcap 驅動程式。

- 版本包含內部感測器基礎結構的改進和錯誤修正。

適用於身分識別的Defender 2.155版

發行日期:2021年7月18日

- 版本包含內部感測器基礎結構的改進和錯誤修正。

適用於身分識別的Defender 2.154版

發行日期:2021年7月11日

- 版本包含內部感測器基礎結構的改進和錯誤修正。

- 版本包含新增了列印後台處理程式惡意探索的改進和偵測,稱為 PrintNightmare 偵測,以涵蓋更多攻擊案例。

適用於身分識別的 Defender 2.153 版

發行日期:2021年7月4日

版本包含內部感測器基礎結構的改進和錯誤修正。

版本包含新的安全性警示:可疑的 Windows 列印後台處理程式服務惡意探索嘗試(CVE-2021-34527 惡意探索)(外部標識碼 2415)。

在此偵測中,每當攻擊者嘗試對域控制器惡意探索 Windows Print Spooler 服務時,適用於身分識別的 Defender 就會觸發安全性警示。 此攻擊向量與列印後台處理程式惡意探索相關聯,稱為 PrintNightmare。 深入瞭解 此警示。

2021 年 6 月

適用於身分識別的Defender 2.152版

發行日期:2021年6月27日

- 版本包含內部感測器基礎結構的改進和錯誤修正。

適用於身分識別的Defender 2.151版

發行日期:2021年6月20日

- 版本包含內部感測器基礎結構的改進和錯誤修正。

適用於身分識別的Defender 2.150版

發行日期:2021年6月13日

- 版本包含內部感測器基礎結構的改進和錯誤修正。

2021 年 5 月

適用於身分識別的 Defender 2.149 版

發行日期:2021年5月31日

- 版本包含內部感測器基礎結構的改進和錯誤修正。

適用於身分識別的Defender 2.148版

發行日期:2021年5月23日

- 如果您 設定及收集 事件標識碼 4662,適用於身分識別的 Defender 將會報告哪些使用者已將更新序號 (USN) 變更為各種 Active Directory 物件屬性。 例如,如果帳戶密碼已變更,且已啟用事件 4662,事件將會記錄變更密碼的人員。

- 版本包含內部感測器基礎結構的改進和錯誤修正。

適用於身分識別的Defender 2.147版

發行日期:2021年5月9日

- 根據客戶的意見反應,我們會將允許感測器的預設數目從 200 增加到 350,並將目錄服務認證從 10 增加到 30。

- 版本包含內部感測器基礎結構的改進和錯誤修正。

適用於身分識別的Defender 2.146版

發行日期:2021年5月2日

健康情況問題和安全性警示的電子郵件通知現在都會有 適用於身分識別的 Microsoft Defender 和 Microsoft Defender 全面偵測回應 的調查 URL。

版本包含內部感測器基礎結構的改進和錯誤修正。

2021 年 4 月

適用於身分識別的Defender 2.145版

發行於 2021 年 4 月 22 日

- 版本包含內部感測器基礎結構的改進和錯誤修正。

適用於身分識別的 Defender 2.144 版

發行於 2021 年 4 月 12 日

- 版本包含內部感測器基礎結構的改進和錯誤修正。

2021 年 3 月

適用於身分識別的 Defender 2.143 版

發行日期:2021年3月14日

- 我們已新增 Windows 事件 4741 來偵測 新增至 Active Directory 活動的電腦帳戶。 設定要由適用於身分識別的Defender收集的新事件 。 設定之後,收集的事件將可在活動記錄檔中檢視,以及 Microsoft Defender 全面偵測回應 進階搜捕。

- 版本包含內部感測器基礎結構的改進和錯誤修正。

適用於身分識別的Defender 2.142版

發行日期:2021年3月7日

- 版本包含內部感測器基礎結構的改進和錯誤修正。

2021 年 2 月

適用於身分識別的Defender 2.141版

發行日期:2021年2月21日

- 新的安全性警示:可疑的 AS-REP 烘焙攻擊 (外部標識符 2412)

適用於身分識別的 Defender 可疑 AS-REP 烘焙攻擊 (外部標識符 2412) 安全性警示現已推出。 在此偵測中,當攻擊者以已停用 Kerberos 預先驗證的帳戶為目標,並嘗試取得 Kerberos TGT 數據時,就會觸發適用於身分識別的 Defender 安全性警示。 攻擊者的意圖可能是使用離線密碼破解攻擊從數據擷取認證。 如需詳細資訊,請參閱 Kerberos AS-REP 烘焙曝光 (外部標識符 2412)。 - 版本包含內部感測器基礎結構的改進和錯誤修正。

適用於身分識別的 Defender 2.140 版

發行於 2021 年 2 月 14 日

- 版本包含內部感測器基礎結構的改進和錯誤修正。

2021 年一月

適用於身分識別的 Defender 2.139 版

發行於 2021 年 1 月 31 日

- 我們已更新可疑 Kerberos SPN 暴露在高狀態的嚴重性,以更好地反映警示的影響。 如需警示的詳細資訊,請參閱 可疑的 Kerberos SPN 曝光 (外部標識碼 2410)

- 版本包含內部感測器基礎結構的改進和錯誤修正。

適用於身分識別的Defender 2.138版

發行日期:2021年1月24日

- 版本包含內部感測器基礎結構的改進和錯誤修正。

適用於身分識別的Defender 2.137版

發行日期:2021年1月17日

- 版本包含內部感測器基礎結構的改進和錯誤修正。

適用於身分識別的Defender 2.136版

發行日期:2021年1月3日

- 適用於身分識別的 Defender 現在支援在 Active Directory 同盟服務 (AD FS) 伺服器上安裝感測器。 在相容的 AD FS 伺服器上安裝感測器,可藉由監視此重要的基礎結構元件,將 適用於身分識別的 Microsoft Defender 可見度延伸至混合式環境。 我們也重新整理了一些現有的偵測(可疑服務建立、 可疑的暴力密碼破解攻擊 (LDAP)、 帳戶列舉偵察),以處理 AD FS 數據。 若要開始部署 AD FS 伺服器的 適用於身分識別的 Microsoft Defender 感測器,請從感測器元件頁面下載最新的部署套件。

- 版本包含內部感測器基礎結構的改進和錯誤修正。

2020 年 12 月

適用於身分識別的Defender 2.135版

發行於 2020 年 12 月 20 日

- 我們已改善 Active Directory 屬性偵察 (LDAP) (LDAP) (外部識別碼 2210) 警示,以偵測用來取得資訊以產生安全性令牌所需的技術,例如被視為 Solorigate 行銷活動的一部分。

- 版本包含內部感測器基礎結構的改進和錯誤修正。

適用於身分識別的Defender 2.134版

發行於 2020 年 12 月 13 日

- 我們 最近發行的 NetLogon 偵測器 已增強,以在 Netlogon 通道交易透過加密通道進行時運作。 如需偵測器的詳細資訊,請參閱 可疑的 Netlogon 許可權提升嘗試。

- 版本包含內部感測器基礎結構的改進和錯誤修正。

適用於身分識別的Defender 2.133版

發行於 2020 年 12 月 6 日

- 版本包含內部感測器基礎結構的改進和錯誤修正。

2020 年 11 月

適用於身分識別的Defender 2.132版

發行於 2020 年 11 月 17 日

- 版本包含內部感測器基礎結構的改進和錯誤修正。

適用於身分識別的Defender 2.131版

發行於 2020 年 11 月 8 日

- 新的安全性警示:可疑的 Kerberos SPN 暴露 (外部標識碼 2410)

適用於身分識別的 Defender 可疑 Kerberos SPN 暴露 (外部標識碼 2410) 安全性警示現已可供使用。 在此偵測中,當攻擊者列舉服務帳戶及其各自的SPN,然後要求服務的 Kerberos TGS 票證時,就會觸發適用於身分識別的Defender安全性警示。 攻擊者的意圖可能是從票證中擷取哈希,並加以儲存,以供稍後在離線暴力密碼破解攻擊中使用。 如需詳細資訊,請參閱 Kerberos SPN 曝光。 - 版本包含內部感測器基礎結構的改進和錯誤修正。

2020 年 10 月

適用於身分識別的Defender 2.130版

發行於 2020 年 10 月 25 日

- 版本包含內部感測器基礎結構的改進和錯誤修正。

Azure ATP 2.129 版

發行於 2020 年 10 月 18 日

- 版本包含內部感測器基礎結構的改進和錯誤修正。

2020 年 9 月

Azure ATP 2.128 版

發行於 2020 年 9 月 27 日

- 已修改的電子郵件通知設定

我們正在移除 開啟電子郵件通知的郵件通知 切換開關。 若要接收電子郵件通知,只要新增位址即可。 如需詳細資訊,請參閱 設定通知。 - 版本包含內部感測器基礎結構的改進和錯誤修正。

Azure ATP 2.127 版

發行日期:2020 年 9 月 20 日

- 新的安全性警示:可疑的 Netlogon 許可權提升嘗試 (外部識別碼 2411)

Azure ATP 可疑的 Netlogon 許可權提升嘗試 (CVE-2020-1472 惡意探索) (外部標識碼 2411) 安全性警示現已推出。 在此偵測中,當攻擊者使用 Netlogon 遠端通訊協定(MS-NRPC),也稱為 Netlogon 特權提升弱點,建立與域控制器的易受攻擊 Netlogon 安全通道連線時,就會觸發 Azure ATP 安全性警示。 如需詳細資訊,請參閱 可疑的 Netlogon 許可權提升嘗試。 - 版本包含內部感測器基礎結構的改進和錯誤修正。

Azure ATP 2.126 版

發行日期:2020 年 9 月 13 日

- 版本包含內部感測器基礎結構的改進和錯誤修正。

Azure ATP 2.125 版

發行於 2020 年 9 月 6 日

- 版本包含內部感測器基礎結構的改進和錯誤修正。

2020 年 8 月

Azure ATP 2.124 版

發行於 2020 年 8 月 30 日

- 新的安全性警示

Azure ATP 安全性警示現在包含下列新的偵測:- Active Directory 屬性偵察 (LDAP) (外部識別碼 2210)

在此偵測中,當攻擊者懷疑成功取得網域相關信息以用於攻擊終止鏈結時,就會觸發 Azure ATP 安全性警示。 如需詳細資訊,請參閱 Active Directory 屬性偵察。 - 可疑的流氓 Kerberos 憑證使用方式 (外部標識符 2047)

在此偵測中,當攻擊者藉由入侵證書頒發機構單位伺服器而獲得組織控制權時,會觸發 Azure ATP 安全性警示,因為懷疑在未來的攻擊中產生可做為後門帳戶的憑證,例如在網路中橫向移動。 如需詳細資訊,請參閱 可疑的 Rogue Kerberos 憑證使用方式。 - 可疑的黃金票證使用 (使用 RBCD 的票證異常) (外部標識碼 2040)

具有網域系統管理員許可權的攻擊者可能會危害 KRBTGT 帳戶。 使用 KRBTGT 帳戶,他們可以建立 Kerberos 票證授與票證 (TGT),以提供任何資源的授權。

這種偽造的 TGT 稱為「黃金票證」,因為它可讓攻擊者使用以資源為基礎的限制委派(RBCD)達成持久的網路持續性。 此類型的偽造黃金票證具有獨特的特性,這個新的偵測是設計來識別。 如需詳細資訊,請參閱可疑的黃金票證使用量(使用 RBCD 的票證異常)。

- Active Directory 屬性偵察 (LDAP) (外部識別碼 2210)

- 版本包含內部感測器基礎結構的改進和錯誤修正。

Azure ATP 2.123 版

發行日期:2020 年 8 月 23 日

- 版本包含內部感測器基礎結構的改進和錯誤修正。

Azure ATP 2.122 版

發行於 2020 年 8 月 16 日

- 版本包含內部感測器基礎結構的改進和錯誤修正。

Azure ATP 2.121 版

發行於 2020 年 8 月 2 日

- 版本包含內部感測器基礎結構的改進和錯誤修正。

2020 年 7 月

Azure ATP 2.120 版

發行日期:2020 年 7 月 26 日

- 版本包含內部感測器基礎結構的改進和錯誤修正。

Azure ATP 2.119 版

發行日期:2020 年 7 月 5 日

- 功能增強:Excel 報表中的 [新增 排除的域控制器 ] 索引標籤

為了改善域控制器涵蓋範圍計算的精確度,我們將排除具有外部信任的域控制器,以達到100%的涵蓋範圍。 排除的域控制器將會顯示在網域涵蓋範圍 Excel 報表下載的 [新 排除的域控制器 ] 索引標籤中。 如需下載報告的相關信息,請參閱 域控制器狀態。 - 版本包含內部感測器基礎結構的改進和錯誤修正。

2020 年 6 月

Azure ATP 2.118 版

發行於 2020 年 6 月 28 日

新的安全性評估

Azure ATP 安全性評定現在包含下列新的評估:- 最危險的橫向動作路徑

此評量會持續監視您的環境,以識別 具有風險最危險橫向動作路徑的敏感性 帳戶,並報告這些帳戶以協助您管理環境。 如果路徑有三個以上的非敏感性帳戶,可能會讓敏感性帳戶遭到惡意執行者竊取認證,則會被視為有風險。 如需詳細資訊,請參閱 安全性評估:風險最高的橫向動作路徑 (LMP) 。 - 不安全的帳戶屬性

此評量 Azure ATP 會持續監視您的環境,以識別具有屬性值的帳戶,這些帳戶會公開安全性風險,並報告這些帳戶,以協助您保護環境。 如需詳細資訊,請參閱 安全性評估:不安全的帳戶屬性。

- 最危險的橫向動作路徑

已更新敏感度定義

我們正在擴充內部部署帳戶的敏感度定義,以包含允許使用 Active Directory 複寫的實體。

Azure ATP 2.117 版

發行日期:2020 年 6 月 14 日

功能增強:整合 SecOps 體驗中可用的其他活動詳細數據

我們已擴充我們傳送至 適用於雲端的 Defender Apps 的裝置資訊,包括裝置名稱、IP 位址、帳戶 UPN 和使用埠。 如需與 適用於雲端的 Defender Apps 整合的詳細資訊,請參閱搭配 適用於雲端的 Defender Apps 使用 Azure ATP。版本包含內部感測器基礎結構的改進和錯誤修正。

Azure ATP 2.116 版

發行日期:2020 年 6 月 7 日

- 版本包含內部感測器基礎結構的改進和錯誤修正。

2020 年 5 月

Azure ATP 2.115 版

發行日期:2020 年 5 月 31 日

新的安全性評估

Azure ATP 安全性評定現在包含下列新的評估:- 不安全的 SID 歷程記錄屬性

此評量會報告惡意攻擊者可用來存取您環境的 SID 歷程記錄屬性。 如需詳細資訊,請參閱 安全性評估:不安全的 SID 歷程記錄屬性。 - Microsoft LAPS 使用量

此評量報告本機系統管理員帳戶未使用 Microsoft 的「本機 管理員 istrator 密碼解決方案」(LAPS)來保護其密碼。 使用LAPS可簡化密碼管理,也有助於防範網路攻擊。 如需詳細資訊,請參閱 安全性評估:Microsoft LAPS 使用量。

- 不安全的 SID 歷程記錄屬性

版本包含內部感測器基礎結構的改進和錯誤修正。

Azure ATP 2.114 版

發行日期:2020 年 5 月 17 日

- 版本包含內部感測器基礎結構的改進和錯誤修正。

Azure ATP 2.113 版

發行日期:2020 年 5 月 5 日

功能增強:使用 NTLMv1 擴充的資源存取活動

從此版本開始,Azure ATP 現在會提供資源存取活動的信息,顯示資源是否使用NTLMv1驗證。 此資源設定不安全,並造成惡意執行者可能會強制應用程序發揮其優勢的風險。 如需風險的詳細資訊,請參閱 舊版通訊協定使用方式。功能增強:可疑的暴力密碼破解攻擊(Kerberos、NTLM) 警示

攻擊者會使用暴力密碼破解攻擊來了解貴組織,而且是 Azure ATP 中威脅和風險探索的重要方法。 為了協助您專注於使用者的重要風險,此更新可藉由限制並排定警示數量,更輕鬆且更快速地分析及補救風險。

2020 年 3 月

Azure ATP 2.112 版

發行日期:2020 年 3 月 15 日

新的 Azure ATP 實例會自動與 適用於雲端的 Microsoft Defender Apps 整合

建立 Azure ATP 實例時,預設會啟用與 適用於雲端的 Microsoft Defender Apps 的整合。 如需整合的詳細資訊,請參閱搭配 適用於雲端的 Microsoft Defender Apps 使用 Azure ATP。新的受監視活動

下列活動監視器現已可供使用:使用憑證進行互動式登錄

使用憑證登入失敗

委派的資源存取

深入瞭解 Azure ATP 監視哪些活動,以及如何在入口網站中篩選和搜尋受監視的活動。

功能增強:擴充的資源存取活動

從此版本開始,Azure ATP 現在會提供資源存取活動的信息,顯示資源是否受到不受限制委派的信任。 此資源設定不安全,並造成惡意執行者可能會強制應用程序發揮其優勢的風險。 如需風險的詳細資訊,請參閱 安全性評估:不安全的 Kerberos 委派。可疑的 SMB 封包操作 (CVE-2020-0796 惡意探索) - (預覽)

Azure ATP 的 可疑 SMB 封包操作 安全性警示現在處於公開預覽狀態。 在此偵測中,當涉嫌惡意探索 CVE-2020-0796 安全性弱點的 SMBv3 封包針對網路中域控制器時,就會觸發 Azure ATP 安全性警示。

Azure ATP 2.111 版

發行日期:2020 年 3 月 1 日

- 版本包含內部感測器基礎結構的改進和錯誤修正。

2020 年 2 月

Azure ATP 2.110 版

發行日期:2020 年 2 月 23 日

- 新的安全性評估:未受監視的域控制器

Azure ATP 安全性評估現在包含未受監視域控制器的報告、沒有感測器的伺服器,以協助您管理環境的完整涵蓋範圍。 如需詳細資訊,請參閱 未受監視的域控制器。

Azure ATP 2.109 版

發行日期:2020 年 2 月 16 日

- 功能增強:敏感性實體

從此版本 (2.109) 開始,Azure ATP 識別為證書頒發機構單位、DHCP 或 DNS 伺服器的機器現在會自動標記為 敏感性。

Azure ATP 2.108 版

發行日期:2020 年 2 月 9 日

新功能:支援群組受管理的服務帳戶

Azure ATP 現在支援使用群組受控服務帳戶 (gMSA),在將 Azure ATP 感測器連線到您的 Microsoft Entra 樹系時改善安全性。 如需搭配 Azure ATP 感測器使用 gMSA 的詳細資訊,請參閱 連線 Active Directory 樹系。功能增強:具有太多數據的排程報表

當排程的報表有太多數據時,電子郵件現在會顯示下列文字,通知您事實:在指定的期間內有太多數據無法產生報表。 這會取代在單擊電子郵件中的報表連結之後,才探索事實的先前行為。功能增強:更新的域控制器涵蓋範圍邏輯

我們已更新域控制器涵蓋範圍報告邏輯,以包含來自 Microsoft Entra ID 的其他資訊,進而更精確地檢視域控制器,而不需要感測器。 這個新邏輯也應該對對應的 Microsoft 安全分數產生正面影響。

Azure ATP 2.107 版

發行日期:2020 年 2 月 3 日

新的受監視活動:SID 歷程記錄變更

SID 歷程記錄變更現在是受監視且可篩選的活動。 深入瞭解 Azure ATP 監視哪些活動,以及如何在入口網站中篩選和搜尋受監視的活動。功能增強:已關閉或隱藏的警示不再重新開啟

在 Azure ATP 入口網站中關閉或隱藏警示之後,如果在短時間內再次偵測到相同的活動,就會開啟新的警示。 先前,在相同的條件下,警示已重新開啟。入口網站存取和感測器所需的 TLS 1.2

TLS 1.2 現在必須使用 Azure ATP 感測器和雲端服務。 使用不支援 TLS 1.2 的瀏覽器,將無法再存取 Azure ATP 入口網站。

2020 年 1 月

Azure ATP 2.106 版

發行日期:2020 年 1 月 19 日

- 版本包含內部感測器基礎結構的改進和錯誤修正。

Azure ATP 2.105 版

發行日期:2020 年 1 月 12 日

- 版本包含內部感測器基礎結構的改進和錯誤修正。

2019 年 12 月

Azure ATP 2.104 版

發行日期:2019 年 12 月 23 日

排除感測器版本到期

Azure ATP 感測器部署和感測器安裝套件在多個版本之後不再過期,現在只會自行更新一次。 這項功能的結果是,即使先前下載的感測器安裝套件數目超過最大數目,您現在仍可安裝這些套件。確認入侵

您現在可以確認特定 Microsoft 365 使用者的入侵,並將其風險等級設定為 高。 此工作流程可讓您的安全性作業小組提供另一個回應功能,以減少其安全性事件解決時間臨界值。 深入瞭解如何使用 Azure ATP 和 適用於雲端的 Defender Apps 來確認入侵。新體驗橫幅

在 適用於雲端的 Defender Apps 入口網站中提供新體驗的 Azure ATP 入口網站頁面上,會顯示新的橫幅,描述存取連結可用的內容。此版本也包含內部感測器基礎結構的改進和錯誤修正。

Azure ATP 2.103 版

發行於 2019 年 12 月 15 日

- 版本包含內部感測器基礎結構的改進和錯誤修正。

Azure ATP 2.102 版

發行於 2019 年 12 月 8 日

- 版本包含內部感測器基礎結構的改進和錯誤修正。

2019 年 11 月

Azure ATP 2.101 版

發行於 2019 年 11 月 24 日

- 版本包含內部感測器基礎結構的改進和錯誤修正。

Azure ATP 2.100 版

發行日期:2019 年 11 月 17 日

- 版本包含內部感測器基礎結構的改進和錯誤修正。

Azure ATP 2.99 版

發行於 2019 年 11 月 3 日

功能增強:已將 適用於雲端的 Defender Apps 入口網站可用性的使用者介面通知新增至 Azure ATP 入口網站

確保所有使用者都知道使用 適用於雲端的 Defender Apps 入口網站所提供的增強功能可用性,已從現有的 Azure ATP 警示時間軸新增入口網站的通知。版本包含內部感測器基礎結構的改進和錯誤修正。

2019 年 10 月

Azure ATP 2.98 版

發行於 2019 年 10 月 27 日

功能增強:可疑的暴力密碼破解攻擊警示

使用其他分析改善可疑的暴力密碼破解攻擊 (SMB) 警示,並改善偵測邏輯,以減少良性真陽性 (B-TP) 和誤判 (FP) 警示結果。版本包含內部感測器基礎結構的改進和錯誤修正。

Azure ATP 2.97 版

發行於 2019 年 10 月 6 日

- 版本包含內部感測器基礎結構的改進和錯誤修正。

2019 年 9 月

Azure ATP 2.96 版

發行於 2019 年 9 月 22 日

使用 Windows 事件 8004 擴充 NTLM 驗證數據

Azure ATP 感測器現在可以在啟用NTLM稽核時,使用您存取的伺服器數據自動讀取和擴充NTLM驗證活動,並開啟Windows事件 8004。 Azure ATP 會剖析適用於 NTLM 驗證的 Windows 事件 8004,以擴充用於 Azure ATP 威脅分析和警示的 NTLM 驗證數據。 這項增強的功能會透過NTLM資料提供資源存取活動,以及擴充失敗的登入活動,包括用戶嘗試但無法存取的目的地電腦。深入瞭解使用 Windows 事件 8004 的 NTLM 驗證活動。

版本也包含內部感測器基礎結構的改進和錯誤修正。

Azure ATP 2.95 版

發行於 2019 年 9 月 15 日

- 版本包含內部感測器基礎結構的改進和錯誤修正。

Azure ATP 2.94 版

發行日期:2019 年 9 月 8 日

- 版本包含內部感測器基礎結構的改進和錯誤修正。

Azure ATP 2.93 版

發行日期:2019 年 9 月 1 日

- 版本包含內部感測器基礎結構的改進和錯誤修正。

2019 年 8 月

Azure ATP 2.92 版

發行日期:2019 年 8 月 25 日

- 版本包含內部感測器基礎結構的改進和錯誤修正。

Azure ATP 2.91 版

發行於 2019 年 8 月 18 日

- 版本包含內部感測器基礎結構的改進和錯誤修正。

Azure ATP 2.90 版

發行於 2019 年 8 月 11 日

- 版本包含內部感測器基礎結構的改進和錯誤修正。

Azure ATP 2.89 版

發行於 2019 年 8 月 4 日

感測器方法改進

為了避免在建立精確的橫向移動路徑 (LMP) 評估時產生過多NTLM流量,已改善 Azure ATP 感測器方法,以較少依賴NTLM使用量,並大幅使用 Kerberos。警示增強:可疑的黃金票證使用量(不存在帳戶)

SAM 名稱變更已新增至此類型警示中列出的支持辨識項類型。 若要深入瞭解警示,包括如何防止這種類型的活動及補救,請參閱可疑的黃金票證使用量(不存在的帳戶)。正式運作:可疑的NTLM驗證竄改

可疑的 NTLM 驗證竄改警示已不再處於預覽模式,現已正式推出。版本包含內部感測器基礎結構的改進和錯誤修正。

2019 年 7 月

Azure ATP 2.88 版

發行日期:2019 年 7 月 28 日

- 此版本包含內部感測器基礎結構的改善和錯誤修正。

Azure ATP 2.87 版

發行日期:2019 年 7 月 21 日

功能增強:Azure ATP 獨立感測器的自動化 Syslog 事件收集

Azure ATP 獨立感測器的傳入 Syslog 連線現在已完全自動化,同時從組態畫面移除切換選項。 這些變更不會影響傳出 Syslog 連線。此版本包含內部感測器基礎結構的改善和錯誤修正。

Azure ATP 2.86 版

發行日期:2019 年 7 月 14 日

新的安全性警示:可疑的NTLM驗證竄改 (外部標識碼 2039)

Azure ATP 的新 可疑 NTLM 驗證竄改 安全性警示現在處於公開預覽狀態。 在此偵測中,當使用「中間人」攻擊時,會觸發 Azure ATP 安全性警示,懷疑已成功略過 NTLM 訊息完整性檢查 (MIC),這是 Microsoft CVE-2019-040 中詳述的安全性弱點。 這些類型的攻擊會嘗試降級 NTLM 安全性功能並成功進行驗證,最終目標是成功橫向移動。功能增強:擴充裝置操作系統識別

到目前為止,Azure ATP 會根據 Active Directory 中的可用屬性提供實體裝置操作系統資訊。 先前,如果 Active Directory 中無法使用作業系統資訊,Azure ATP 實體頁面上的資訊也無法使用。 從此版本開始,Azure ATP 現在會使用擴充裝置操作系統識別方法,為 Active Directory 中沒有資訊或未在 Active Directory 中註冊的裝置提供這項資訊。新增擴充裝置操作系統識別數據有助於識別未註冊和非 Windows 裝置,同時協助調查程式。 如需深入瞭解 Azure ATP 中的網路名稱解析,請參閱 瞭解網路名稱解析 (NNR) 。

新功能:已驗證的 Proxy - 預覽

Azure ATP 現在支援已驗證的 Proxy。 使用感測器命令行指定 Proxy URL,並指定使用者名稱/密碼以使用需要驗證的 Proxy。 如需如何使用已驗證 Proxy 的詳細資訊,請參閱 設定 Proxy。功能增強:自動化網域同步器程式

在設定和進行中設定期間,將域控制器指定和標記為網域同步器候選專案的程式現在已完全自動化。 拿掉手動選取域控制器作為網域同步器候選的切換選項。此版本也包含內部感測器基礎結構的改進和錯誤修正。

Azure ATP 2.85 版

發行日期:2019 年 7 月 7 日

- 此版本包含內部感測器基礎結構的改善和錯誤修正。

Azure ATP 2.84 版

發行日期:2019 年 7 月 1 日

新增位置支援:Azure UK 數據中心

Azure UK 資料中心現在支援 Azure ATP 實例。 若要深入瞭解如何建立 Azure ATP 實例及其對應的數據中心位置,請參閱 Azure ATP 安裝的步驟 1。功能增強:可疑新增至敏感性群組警示的新名稱和功能 (外部標識碼 2024)

敏感性 群組 警示的可疑新增專案先前已命名為 敏感性群組 警示的可疑修改。 警示的外部標識碼 (ID 2024) 保持不變。 描述性名稱變更更準確地反映對敏感性群組新增的警示目的。 增強的警示也提供新的辨識項和改良的描述。 如需詳細資訊,請參閱 敏感性群組的可疑新增專案。新的檔功能:從進階威脅分析移至 Azure ATP 的指南

本文包含必要條件、規劃指引,以及從 ATA 移至 Azure ATP 服務的設定和驗證步驟。 如需詳細資訊,請參閱 從 ATA 移至 Azure ATP。此版本也包含內部感測器基礎結構的改進和錯誤修正。

2019 年 6 月

Azure ATP 2.83 版

發行日期:2019 年 6 月 23 日

功能增強:可疑的服務建立警示(外部標識碼 2026)

此警示現在具有改良的警示頁面,其中包含其他辨識項和新的描述。 如需詳細資訊,請參閱 可疑的服務建立安全性警示。實例命名支援:僅針對數位網域前綴新增的支援

支援使用只包含數位的初始網域前置詞來建立 Azure ATP 實例。 例如,現在僅支援使用數位初始網域前置詞,例如 123456.contoso.com。此版本也包含內部感測器基礎結構的改進和錯誤修正。

Azure ATP 2.82 版

發行於 2019 年 6 月 18 日

新的公開預覽

Azure ATP 的身分識別威脅調查體驗現在處於 公開預覽狀態,可供所有 Azure ATP 保護的租使用者使用。 若要深入瞭解,請參閱 Azure ATP 適用於雲端的 Microsoft Defender Apps 調查體驗。正式運作

未受信任的樹系的 Azure ATP 支援現已正式運作。 若要深入瞭解,請參閱 Azure ATP 多樹 系。此版本包含內部感測器基礎結構的改善和錯誤修正。

Azure ATP 2.81 版

發行日期:2019 年 6 月 10 日

- 此版本包含內部感測器基礎結構的改善和錯誤修正。

Azure ATP 2.80 版

發行於 2019 年 6 月 2 日

功能增強:可疑的 VPN 連線警示

此警示現在包含增強的辨識項和文字,以提升可用性。 如需警示功能的詳細資訊,以及建議的補救步驟和預防,請參閱 可疑的 VPN 連線警示描述。此版本也包含內部感測器基礎結構的改進和錯誤修正。

2019 年 5 月

Azure ATP 2.79 版

發行日期:2019 年 5 月 26 日

正式運作:安全性主體偵察 (LDAP) (外部標識碼 2038)

此警示現已正式推出。 如需警示、警示功能和建議的補救和預防的詳細資訊,請參閱 安全性主體偵察 (LDAP) 警示描述

此版本也包含內部感測器基礎結構的改進和錯誤修正。

Azure ATP 2.78 版

發行於 2019 年 5 月 19 日

功能增強:敏感性實體

Exchange Server 的手動敏感性標記您現在可以在設定期間手動將實體標記為 Exchange Server。

若要手動將實體標記為 Exchange Server:

- 在 Azure ATP 入口網站中,選取 [ 設定]。

- 在 [偵測] 底下,選取 [實體卷標],然後選取 [敏感性]。

- 選取 [Exchange Server ],然後新增您想要標記的實體。

將計算機標記為 Exchange Server 之後,它將會標記為 [敏感性],並顯示它標記為 Exchange Server。 [敏感性] 卷標會出現在計算機的實體配置檔中,而且計算機會考慮在以敏感性帳戶和橫向動作路徑為基礎的所有偵測中。

此版本也包含內部感測器基礎結構的改進和錯誤修正。

Azure ATP 2.77 版

發行日期:2019 年 5 月 12 日

- 此版本包含內部感測器基礎結構的改善和錯誤修正。

Azure ATP 2.76 版

發行日期:2019 年 5 月 6 日

- 此版本包含內部感測器基礎結構的改善和錯誤修正。

2019 年 4 月

Azure ATP 2.75 版

發行於 2019 年 4 月 28 日

功能增強:敏感性實體

從此版本 (2.75) 開始,Azure ATP 識別為 Exchange Server 的機器現在會自動標記為 敏感性。自動標記為 敏感性 的實體,因為它們會做為 Exchange Server,所以會將此分類列為標記的原因。

此版本包含內部感測器基礎結構的改善和錯誤修正。

Azure ATP 2.74 版

發行於 2019 年 4 月 14 日

- 此版本包含內部感測器基礎結構的改善和錯誤修正。

Azure ATP 2.73 版

發行於 2019 年 4 月 10 日

- 此版本包含內部感測器基礎結構的改善和錯誤修正。

2019 年 3 月

Azure ATP 2.72 版

發行日期:2019 年 3 月 31 日

功能增強:橫向移動路徑 (LMP) 範圍深度

橫向動作路徑 (LMP) 是 Azure ATP 中威脅和風險探索的重要方法。 為了協助將焦點放在您最敏感使用者的重要風險上,此更新可藉由限制所顯示之每個圖形的範圍和深度,更輕鬆地分析及補救每個 LMP 上的敏感性用戶的風險。請參閱 橫向動作路徑 ,以深入瞭解 Azure ATP 如何使用 LMP 來呈現環境中每個實體的存取風險。

此版本也包含內部感測器基礎結構的改進和錯誤修正。

Azure ATP 2.71 版

發行於 2019 年 3 月 24 日

功能增強:網路名稱解析 (NNR) 健康情況警示

已針對以 NNR 為基礎的 Azure ATP 安全性警示相關聯的信賴等級,新增健康情況警示。 每個健康情況警示都包含可採取動作且詳細的建議,以協助解決低 NNR 成功率。請參閱 什麼是網路名稱解析 ,以深入瞭解 Azure ATP 如何使用 NNR,以及警示精確度為何很重要。

伺服器支援:使用 KB4487044 新增 Server 2019 的支援

已新增使用 Windows Server 2019 的支援,且修補程式層級為 KB4487044。 不支援在沒有修補程序的情況下使用 Server 2019,並從此更新開始封鎖。功能增強:使用者型警示排除

擴充警示排除選項現在允許從特定警示中排除特定使用者。 排除專案有助於避免使用或設定特定類型內部軟體重複觸發良性安全性警示的情況。此版本也包含內部感測器基礎結構的改進和錯誤修正。

Azure ATP 2.70 版

發行日期:2019 年 3 月 17 日

功能增強:網路名稱解析 (NNR) 信賴等級新增至多個警示 網路名稱解析或 (NNR) 可用來協助積極識別可疑攻擊的來源實體身分識別。 藉由將 NNR 信賴等級新增至 Azure ATP 警示辨識項清單,您現在可以立即評估和了解與識別之可能來源相關的 NNR 信賴等級,並適當地補救。

NNR 信賴等級辨識項已新增至下列警示:

其他健康情況警示案例:Azure ATP 感測器服務無法啟動

在 Azure ATP 感測器因網路擷取驅動程式問題而無法啟動的實例中,現在會觸發感測器健康情況警示。 針對 Azure ATP 感測器與 Azure ATP 記錄 進行疑難解答,以取得 Azure ATP 記錄的詳細資訊,以及如何使用這些記錄。此版本也包含內部感測器基礎結構的改進和錯誤修正。

Azure ATP 2.69 版

發行於 2019 年 3 月 10 日

功能增強:可疑的身分識別竊取(票證傳遞)警示 此警示現在提供新的辨識項,顯示使用遠端桌面通訊協定 (RDP) 建立的連線詳細數據。 新增的證據可讓您輕鬆地補救透過 RDP 連線使用遠端認證防護所造成的已知問題 (B-TP) 良性-真正面警示。

功能增強:透過 DNS 警示執行遠端程式代碼

此警示現在提供新的辨識項,其中顯示域控制器安全性更新狀態,通知您何時需要更新。新的檔功能:Azure ATP 安全性警示 MITRE ATT&CK 矩陣 ™

為了說明並讓您更輕鬆地對應 Azure ATP 安全性警示與熟悉的 MITRE ATT&CK 矩陣之間的關聯性,我們已將相關的 MITRE 技術新增至 Azure ATP 安全性警示清單。 此額外參考可讓您更輕鬆地瞭解在觸發 Azure ATP 安全性警示時,可能正在使用的可疑攻擊技術。 深入瞭解 Azure ATP 安全性警示指南。此版本也包含內部感測器基礎結構的改進和錯誤修正。

Azure ATP 2.68 版

發行日期:2019 年 3 月 3 日

功能增強:可疑的暴力密碼破解攻擊 (LDAP) 警示

這項安全性警示的重大可用性改善,包括修訂的描述、布建其他來源資訊,以及猜測嘗試詳細數據,以加快補救速度。

深入瞭解 可疑的暴力密碼破解攻擊 (LDAP) 安全性警示。新的檔功能:安全性警示實驗室

為了說明 Azure ATP 在偵測您工作環境實際威脅方面的強大功能,我們已將新的 安全性警示實驗室 新增至本檔。 安全性 警示實驗室 可協助您快速設定實驗室或測試環境,並說明針對常見、真實世界威脅和攻擊的最佳防禦姿態。逐步實驗室的設計目的是要確保您花費最少的時間建置,以及更多時間了解威脅環境,以及可用的 Azure ATP 警示和保護。 我們很高興聽到您的意見反應。

此版本也包含內部感測器基礎結構的改進和錯誤修正。

2019 年 2 月

Azure ATP 2.67 版

發行日期:2019 年 2 月 24 日

新的安全性警示:安全性主體偵察 (LDAP) - (預覽)

Azure ATP 的安全性 主體偵察 (LDAP) - 預覽 安全性警示現在處於公開預覽狀態。 在此偵測中,當攻擊者使用安全性主體偵察來取得網域環境重要資訊時,就會觸發 Azure ATP 安全性警示。 這項資訊可協助攻擊者對應網域結構,以及識別特殊許可權帳戶,以供後續攻擊終止鏈結中的步驟使用。輕量型目錄存取通訊協定 (LDAP) 是用於查詢 Active Directory 之合法和惡意用途的最常用方法之一。 LDAP 重點安全性主體偵察通常用來作為 Kerberoasting 攻擊的第一個階段。 Kerberoasting 攻擊可用來取得安全性主體名稱 (SPN) 的目標清單,攻擊者接著會嘗試取得票證授與伺服器 (TGS) 票證。

功能增強:帳戶列舉偵察 (NTLM) 警示

已改善 帳戶列舉偵察 (NTLM) 警示,使用其他分析,並改善偵測邏輯以減少 B-TP 和 FP 警示結果。功能增強:網路對應偵察 (DNS) 警示

新增至網路對應偵察 (DNS) 警示的新偵測類型。 除了偵測可疑的AXFR要求之外,Azure ATP 現在還偵測到來自非 DNS 伺服器且要求數目過多的可疑要求類型。此版本也包含內部感測器基礎結構的改進和錯誤修正。

Azure ATP 2.66 版

發行日期:2019 年 2 月 17 日

功能增強:可疑的DCSync攻擊(目錄服務的複寫) 警示

這項安全性警示的可用性改進包括修訂的描述、提供其他來源資訊、新的資訊圖,以及更多證據。 深入瞭解 可疑的DCSync攻擊(目錄服務複寫) 安全性警示。此版本也包含內部感測器基礎結構的改進和錯誤修正。

Azure ATP 2.65 版

發行於 2019 年 2 月 10 日

新的安全性警示:可疑的 NTLM 轉送攻擊 (Exchange 帳戶) - (預覽)

Azure ATP 的 可疑 NTLM 轉送攻擊 (Exchange 帳戶) - 預覽 安全性警示現在處於公開預覽狀態。 在此偵測中,識別出來自可疑來源的 Exchange 帳戶認證時,會觸發 Azure ATP 安全性警示。 這些類型的攻擊會嘗試利用NTLM轉送技術來取得域控制器交換許可權,並稱為 ExchangePriv。 從 2019 年 1 月 31 日首次發佈的 ADV190007 諮詢和 Azure ATP 警示回應中深入瞭解 ExchangePriv 技術。正式運作:透過 DNS 執行遠端程式代碼

此警示現已正式推出。 如需詳細資訊和警示功能,請參閱 透過 DNS 的遠端程式代碼執行警示描述頁面。正式運作:透過SMB的數據外流

此警示現已正式推出。 如需詳細資訊和警示功能,請參閱 透過SMB警示描述的數據外流頁面。此版本也包含內部感測器基礎結構的改進和錯誤修正。

Azure ATP 2.64 版

發行於 2019 年 2 月 4 日

正式推出:可疑的黃金票證使用量(票證異常)

此警示現已正式推出。 如需詳細資訊和警示功能,請參閱 可疑的黃金票證使用量(票證異常)警示描述頁面。功能增強:網路對應偵察(DNS)

已改善針對此警示部署的警示偵測邏輯,以將誤判和警示雜訊降到最低。 此警示現在有8天的學習期間,警示可能會第一次觸發。 如需此警示的詳細資訊,請參閱 網路對應偵察 (DNS) 警示描述頁面。由於此警示的增強功能,nslookup 方法不應該再用來在初始設定期間測試 Azure ATP 連線能力。

功能增強:

此版本包含重新設計的警示頁面,以及新的辨識項,可提供更佳的警示調查。此版本也包含內部感測器基礎結構的改進和錯誤修正。

2019 年 1 月

Azure ATP 2.63 版

發行日期:2019 年 1 月 27 日

新功能:不受信任的樹系支援 – (預覽)

Azure ATP 對不受信任樹系中感測器的支援現在處於公開預覽狀態。 從 [Azure ATP 入口網站 目錄服務 ] 頁面,設定其他一組認證,讓 Azure ATP 感測器連線到不同的 Active Directory 樹系,並回報給 Azure ATP 服務。 若要深入瞭解,請參閱 Azure ATP 多樹 系。新功能:域控制器涵蓋範圍

Azure ATP 現在提供 Azure ATP 受監視域控制器的涵蓋範圍資訊。

從 [Azure ATP 入口網站 感測器 ] 頁面,檢視您環境中 Azure ATP 偵測到的受監視和未受監視域控制器數目。 下載受監視的域控制器清單以進一步分析,並建立行動計劃。 若要深入瞭解,請參閱域控制器監視操作指南。功能增強:帳戶列舉偵察

Azure ATP 帳戶列舉偵察偵測現在會使用 Kerberos 和 NTLM 來偵測列舉嘗試的警示併發出警示。 先前,偵測僅適用於使用 Kerberos 的嘗試。 若要深入瞭解,請參閱 Azure ATP 偵察警示 。功能增強:遠端程式代碼執行嘗試警示

- 所有遠端執行活動,例如服務建立、WMI 執行,以及新的 PowerShell 執行,都會新增至目的地電腦的配置文件時間軸。 目的地電腦是執行命令的域控制器。

- PowerShell 執行已新增至實體配置檔警示時程表中列出的遠端程式代碼執行活動清單。

- 請參閱 遠端程式代碼執行嘗試 以深入瞭解。

Windows Server 2019 LSASS 問題和 Azure ATP

為了回應客戶對於執行 Windows Server 2019 之域控制器的 Azure ATP 使用意見反應,此更新包含額外的邏輯,以避免在 Windows Server 2019 計算機上觸發回報的行為。 Windows Server 2019 上 Azure ATP 感測器的完整支援已規劃為未來的 Azure ATP 更新,不過目前不支援在 Windows Server 2019 上安裝和執行 Azure ATP。 若要深入瞭解,請參閱 Azure ATP 感測器需求 。此版本也包含內部感測器基礎結構的改進和錯誤修正。

Azure ATP 2.62 版

發行日期:2019 年 1 月 20 日

新的安全性警示:透過 DNS 執行遠端程式代碼 – (預覽)

Azure ATP 透過 DNS 的遠端程式代碼執行安全性警示現在處於公開預覽狀態。 在此偵測中,當懷疑惡意探索安全性弱點 CVE-2018-8626 的 DNS 查詢針對網路中域控制器時,就會觸發 Azure ATP 安全性警示。功能增強:72 小時延遲感測器更新

已變更選項,將所選感測器上的感測器更新延遲為 72 小時(而不是先前的 24 小時延遲),之後每個版本的 Azure ATP 更新。 如需設定指示,請參閱 Azure ATP 感測器更新 。此版本也包含內部感測器基礎結構的改進和錯誤修正。

Azure ATP 2.61 版

發行於 2019 年 1 月 13 日

新的安全性警示:透過 SMB 的數據外洩 - (預覽)

Azure ATP 透過 SMB 安全性警示的數據外泄現在處於公開預覽狀態。 具有網域系統管理員許可權的攻擊者可能會危害 KRBTGT 帳戶。 使用 KRBTGT 帳戶,攻擊者可以建立 Kerberos 票證授與票證 (TGT),以提供任何資源的授權。功能增強:遠端程式代碼執行嘗試 安全性警示

已新增新的警示描述和其他辨識項,以協助讓警示更容易瞭解,並提供更佳的調查工作流程。功能增強:DNS 查詢邏輯活動

其他查詢類型已新增至 Azure ATP 受監視的活動 ,包括: TXT、 MX、 NS、 SRV、 ANY、 DNSKEY。功能增強:可疑的黃金票證使用(票證異常)和可疑的黃金票證使用(不存在的帳戶)

已將改善的偵測邏輯套用至這兩個警示,以減少 FP 警示的數目,並提供更精確的結果。功能增強:Azure ATP 安全性警示檔

Azure ATP 安全性警示檔已增強並擴充,以包含更佳的警示描述、更精確的警示分類,以及辨識項、補救和預防的說明。 使用下列連結熟悉新的安全性警示文件設計:此版本也包含內部感測器基礎結構的改進和錯誤修正。

Azure ATP 2.60 版

發行日期:2019 年 1 月 6 日

- 此版本包含內部感測器基礎結構的改善和錯誤修正。

2018 年 12 月

Azure ATP 2.59 版

發行於 2018 年 12 月 16 日

- 此版本包含內部感測器基礎結構的改善和錯誤修正。

Azure ATP 2.58 版

發行日期:2018 年 12 月 9 日

- 安全性警示增強:異常通訊協議實作警示分割

Azure ATP 的一系列不尋常的通訊協定實作安全性警示,先前共用 1 個 externalId (2002),現在會分割成四個獨特的警示,並具有對應的唯一外部標識符。

新的警示 externalIds

新的安全性警示名稱 先前的安全性警示名稱 唯一的外部標識碼 可疑暴力密碼破解攻擊 (SMB) 不尋常的通訊協議實作(可能使用 Hydra 等惡意工具) 2033 可疑的 Overpass-the-hash 攻擊 (Kerberos) 不尋常的 Kerberos 通訊協議實作(潛在的 Overpass-the-hash 攻擊) 2002 可疑使用 Metasploit 駭客架構 不尋常的通訊協議實作(可能使用 Metasploit 駭客工具) 2034 可疑的 WannaCry 勒索軟體攻擊 不尋常的通訊協議實作(潛在的 WannaCry 勒索軟體攻擊) 2035

新的受監視活動:透過SMB複製檔案

使用SMB複製檔案現在是受監視和可篩選的活動。 深入瞭解 Azure ATP 監視哪些活動,以及如何在入口網站中篩選和搜尋受監視的活動。大型橫向動作路徑影像增強功能

檢視大型橫向動作路徑時,Azure ATP 現在只會醒目提示連線到所選實體的節點,而不是模糊其他節點。 這項變更可大幅改善大型 LMP 轉譯速度。此版本包含內部感測器基礎結構的改善和錯誤修正。

Azure ATP 2.57 版

發行於 2018 年 12 月 2 日

新的安全性警示:可疑的黃金票證使用 - 票證異常 (預覽)

Azure ATP 的 可疑黃金票證使用 - 票證異常 安全性警示現在處於公開預覽狀態。 具有網域系統管理員許可權的攻擊者可能會危害 KRBTGT 帳戶。 使用 KRBTGT 帳戶,攻擊者可以建立 Kerberos 票證授與票證 (TGT),以提供任何資源的授權。這種偽造的 TGT 稱為「黃金票證」,因為它可讓攻擊者達到持久的網路持續性。 此類型的偽造黃金票證具有獨特的特性,這個新的偵測是設計來識別。

功能增強:自動化 Azure ATP 實例 (實例) 建立

從今天起,Azure ATP 實例 會重新命名為 Azure ATP 實例。 Azure ATP 現在支援每個 Azure ATP 帳戶的一個 Azure ATP 實例。 新客戶的實例會使用 Azure ATP 入口網站中的實例建立精靈來建立。 使用此更新,現有的 Azure ATP 實例會自動轉換成 Azure ATP 實例。若要深入瞭解 Azure ATP 實例,請參閱 建立 Azure ATP 實例。

此版本包含內部感測器基礎結構的改善和錯誤修正。

2018 年 11 月

Azure ATP 2.56 版

發行日期 2018 年 11 月 25 日

功能增強:橫向動作路徑 (LMP)

新增了兩個額外的功能,以增強 Azure ATP 橫向移動路徑 (LMP) 功能:- LMP 歷程記錄現在會儲存並探索每個實體,以及使用 LMP 報表時。

- 透過啟用時間軸追蹤 LMP 中的實體,並使用提供的其他辨識項進行調查,以探索潛在的攻擊路徑。

請參閱 Azure ATP 橫向動作路徑 ,以深入瞭解如何使用和調查增強的 LMP。

檔增強功能:橫向動作路徑、安全性警示名稱

Azure ATP 文章已新增和更新描述橫向動作路徑描述和功能,所有舊安全性警示名稱實例的名稱對應會新增至新名稱和 externalId。- 若要深入瞭解,請參閱 Azure ATP 橫向動作路徑、 調查橫向動作路徑和安全性 警示指南 。

此版本包含內部感測器基礎結構的改善和錯誤修正。

如需在 2.55 版之前每個適用於身分識別的 Defender 版本的詳細資訊,請參閱適用於身分識別的 Defender 版本參考。