توجد العديد من اعتبارات الأمان لتوزيع تطبيقات البنية الأساسية كخدمة (IaaS) على Azure. تعتمد هذه المقالة على البنى المرجعية لأحمال العمل المستندة إلى الجهاز الافتراضي والبنى التحتية للشبكات المختلطة للتركيز على الأمان لأحمال عمل IaaS شديدة الحساسية في Azure، استناداً إلى أساسيات أمان Azure.

راجع أيضاً نظرة عامة على أمان الأجهزة الظاهرية في Azure وأفضل ممارسات الأمان لأحمال عمل IaaS في Azure.

الأجهزة الظاهرية لـ Azure

يعتمد النظام الأساسي للحوسبة في Azure على المحاكاة الظاهرية للجهاز. يعمل المشرف على الأجهزة المادية لكل عقدة Azure أو نقطة نهاية شبكة، وينشئ عدداً متغيراً من الأجهزة الظاهرية Hyper-V (VMs) في العقدة. يتم تنفيذ جميع التعليمة البرمجية للمستخدم على الأجهزة الظاهرية. للحصول على إرشادات توزيع Azure VM الأساسية، راجع تشغيل Linux VM على Azure أو تشغيل Windows VM على Azure. معظم عمليات التوزيع هي نفسها بالنسبة لنظامي التشغيل (OS)، ولكن قد تختلف الأدوات الخاصة بنظام التشغيل مثل تشفير القرص.

يمكنك استخدام Microsoft Defender for Cloud لإدارة التصحيح VM وتوزيع أدوات مكافحة البرامج الضارةومراقبتها. بدلاً من ذلك، يمكنك إدارة أدوات التحديث الجزئي ومكافحة البرامج الضارة الخاصة بك أو الخاصة بطرف ثالث، وهو أمر شائع عند توسيع البنى الأساسية الحالية أو ترحيلها إلى Azure.

توفر Microsoft الحماية الأساسية للرفض الموزع للخدمة (DDoS) كجزء من النظام الأساسي Azure. يمكن للتطبيقات التي تحتوي على نقاط نهاية عامة استخدام حماية Azure DDoS Standard لتوفير حماية إضافية. ومع ذلك، لا تحتوي أحمال العمل شديدة الحساسية عادةً على نقاط نهاية عامة، ولا يمكن الوصول إليها إلا من مواقع محددة عبر شبكة ظاهرية خاصة (VPN) أو خط مؤجر.

N-tier architectures

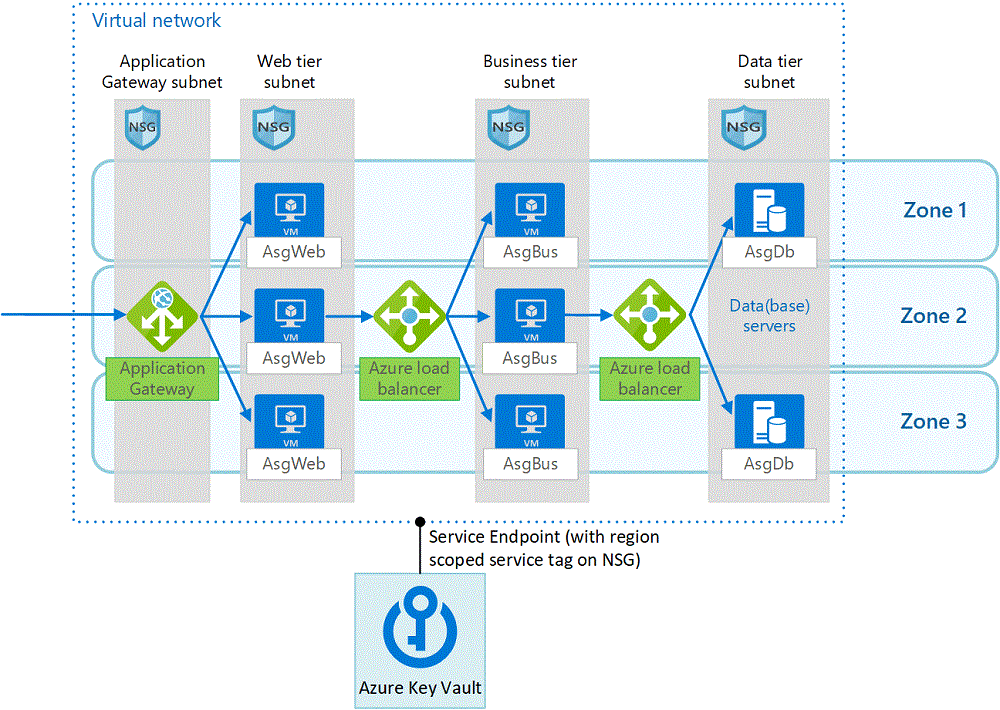

يتكون العديد من تطبيقات IaaS من مستويات متعددة، مثل طبقة الويب وطبقة الأعمال والطبقة المسؤولة عن البيانات، والتي تتم استضافتها عبر أجهزة ظاهرية متعددة. تشمل الجوانب الرئيسية لتوزيع بنيات التطبيقات n-tier على Azure VMs ما يلي:

- قابلية وصول عالية (HA). يجب أن تتوفر تطبيقات قابلية وصول عالية في أكثر من 99.9% من الوقت. يضمن وضع الأجهزة الظاهرية في الطبقة في مناطق توفر Azure المختلفة قابلية الوصول العالية، لأن مناطق التوفر تمتد على مركز بيانات واحد أو أكثر، ما يوفر المرونة من خلال مقاومة فشل مركز البيانات. يمكن للمناطق التي لا تدعم مناطق التوفر استخدام مجموعات التوفر، والتي توزع الأجهزة الظاهرية عبر عقد أجهزة معزولة متعددة.

- موازنة التحميل. موازين التحميل توزع نسبة استخدام الشبكة بين الأجهزة الظاهرية، لموازنة الحمل والمرونة عند فشل الجهاز الظاهري. لا تحتاج إلى موازنة التحميل إذا كان التطبيق يدير موازنة التحميل وكانت الأجهزة الظاهرية الفردية معروفة للمتصل.

- الشبكات الظاهرية. تعمل الشبكات الظاهرية والشبكات الفرعية على تقسيم شبكتك إلى شبكات فرعية، ما يتيح إدارة أمان أسهل وتوجيهاً متقدماً.

- Domain Name System (DNS). يوفر Azure DNS خدمة DNS عالية التوفر والأمان. تتيح لك المنطقة الخاصة في Azure DNS استخدام المجالات المخصصة داخل شبكاتك الظاهرية.

النسخ الاحتياطي والاستعادة

للحماية من الأخطاء البشرية وحذف البيانات الضارة وبرامج الفدية، يجب عليك إجراء نسخ احتياطي على الأقل لأجهزة VM الخاصة بك من فئة البيانات. يمكن للحل Azure Backup إجراء نسخ احتياطي واستعادة أجهزة ظاهرية مشفرة إذا كان بإمكان هذا الحل الوصول إلى مفاتيح التشفير في Azure Key Vault.

بالنسبة لمستويات الويب والشركات، يمكنك استخدام قواعد التحجيم التلقائي مجموعة مقياس الجهاز الافتراضي لتدمير الأجهزة الظاهرية المخترقة تلقائياً وتوزيع مثيلات VM جديدة من صورة أساسية.

حساب العزل

في كل عقدة Azure أو نقطة نهاية شبكة، يضمن برنامج hypervisor ونظام التشغيل الجذر الخاص أن الأجهزة الظاهرية الضيف لا يمكنها الوصول إلى الخادم المضيف الفعلي، ولا يتم تنفيذ التعليمة البرمجية للمستخدم إلا على الأجهزة الظاهرية الضيف. يمنع هذا العزل المستخدمين من الحصول على وصول القراءة أو الكتابة أو التنفيذ الأولي إلى النظام، ويقلل من مخاطر مشاركة الموارد. يوفر Azure الحماية من جميع هجمات القنوات الجانبية والجيران المزعجين من خلال برنامج hypervisor وخوارزمية وضع VM المتقدمة. لمزيد من المعلومات، راجع حساب العزل.

لأحمال العمل شديدة الحساسية، يمكنك إضافة حماية إضافية ضد هجمات القنوات الجانبية باستخدام أجهزة ظاهرية معزولة أو أجهزة مضيفة مخصصة.

أجهزة ظاهرية معزولة

الأجهزة الظاهرية المعزولة هي أحجام أجهزة VM كبيرة معزولة عن نوع جهاز معين ومخصصة لعميل واحد. يضمن استخدام حجم الجهاز الظاهري معزولاً أن الجهاز الظاهري الخاص بك هو الوحيد الذي يعمل على مثيل خادم معين. يمكنك إجراء تقسيم إضافي لموارد الأجهزة الظاهرية المعزولة باستخدام دعم Azure للأجهزة الظاهرية المتداخلة.

الحد الأدنى لحجم الجهاز الظاهري المعزول هو 64 مركزاً افتراضياً لوحدة المعالجة المركزية و256 غيغابايت من الذاكرة. تعد أجهزة VM هذه أكبر بكثير مما تتطلبه معظم التطبيقات ذات المستوى n، ويمكن أن تخلق تكلفة كبيرة. لتقليل العبء، يمكنك تشغيل طبقات تطبيقات متعددة على جهاز افتراضي واحد مع محاكاة ظاهرية متداخلة، أو في عمليات أو حاويات مختلفة. لا تزال بحاجة إلى نشر أجهزة ظاهرية مختلفة في مناطق التوفر للمرونة، وتشغيل أجهزة المنطقة المنزوعة السلاح (DMZ) على أجهزة ظاهرية منفصلة. قد يتعارض أيضاً الجمع بين تطبيقات متعددة في بنية أساسية واحدة لأسباب اقتصادية مع نُهج الفصل بين التطبيقات التنظيمية.

نظراً لتوسيع إمكانات منطقة Azure بمرور الوقت، قد يزيل Azure أيضاً ضمانات العزل من أحجام أجهزة ظاهرية معينة، مع إشعار عام واحد.

مضيفين Azure المخصصين

Azure Dedicated Host هو حل عزل الحوسبة المفضل لأحمال العمل شديدة الحساسية. المضيف المخصص هو خادم فعلي مخصص لعميل واحد لاستضافة أجهزة ظاهرية متعددة. بالإضافة إلى عزل الأجهزة الظاهرية، تتيح لك الأجهزة المضيفة المخصصة التحكم في الصيانة وموضع الأجهزة الظاهرية لتجنب الجيران المزعجين.

المضيفات المخصصة لها نفس الحجم الأدنى والعديد من نفس اعتبارات الحجم مثل الأجهزة الظاهرية المعزولة. ومع ذلك، يمكن للمضيف المخصص استضافة أجهزة ظاهرية موجودة في شبكات ظاهرية مختلفة، لتلبية نُهج فصل التطبيقات. لا يزال يتعين عليك تشغيل أجهزة ظاهرية DMZ على مضيف مختلف، لمنع أي هجوم على القناة الجانبية من جهاز افتراضي مخترق في DMZ.

التشفير

يعد تشفير البيانات مكوناً مهماً لتأمين أحمال العمل. يقوم التشفير بترميز المعلومات بحيث يمكن للمستقبل المعتمد فقط فك تشفيرها باستخدام مفتاح أو شهادة. يتضمن التشفير تشفير القرص، لتشفير البيانات في حالة عدم التشغيل، وTransport Level Security (TLS)، للتشفير أثناء النقل عبر الشبكات.

Azure Key Vault

يمكنك حماية مفاتيح التشفير والشهادات من خلال تخزينها في Azure Key Vault، وهو حل Hardware Security Module (HSM) سحابي تم التحقق من صحته وفقاً لمعايير معالجة المعلومات الفيدرالية (FIPS) 140-2 المستوى 2. للحصول على أفضل الممارسات للسماح فقط للتطبيقات المصرح لها والمستخدمين بالوصول إلى Key Vault، راجع الوصول الآمن إلى مخزن المفاتيح.

لحماية المفاتيح في Key Vault، يمكنك تمكين الحذف مبدئي، والذي يضمن إمكانية استرداد المفاتيح المحذوفة. لمزيد من الحماية، يمكنك إجراء نسخ احتياطي للمفاتيح الفردية إلى ملف مشفر يمكنك استخدامه لاستعادة المفاتيح، والتي يُحتمَل أن تكون في منطقة Azure أخرى في نفس المنطقة الجغرافية.

عند استضافة Microsoft SQL Server على جهاز افتراضي، يمكنك استخدام Microsoft SQL Server Connector for Microsoft Azure Key Vault للحصول على مفاتيح لـ تشفير البيانات الشفاف (TDE)، تشفير على مستوى العمود ( CLE)وتشفير النسخ الاحتياطي. للحصول على تفاصيل، راجع تكوين تكامل Azure Key Vault لـ Microsoft SQL Server على أجهزة Azure الظاهرية.

تشفير قرص Azure

يستخدم تشفير قرص Azure واقي مفتاح خارجي BitLocker لتوفير تشفير وحدة التخزين لنظام التشغيل وأقراص البيانات في Azure VMs، ويمكن دمجه مع Azure Key Vault لمساعدتك في التحكم في مفاتيح تشفير القرص والبيانات السرية وإدارتها. ينشئ كل جهاز افتراضي مفاتيح التشفير الخاصة به ويخزنها في Azure Key Vault. لتكوين Azure Key Vault لتمكين تشفير قرص Azure، راجع إنشاء مخزن مفاتيح وتكوينه Azure Disk Encryption.

لأحمال العمل شديدة الحساسية، يجب أيضاً استخدام مفتاح تشفير المفتاح (KEK) لطبقة أمان إضافية. عند تحديد KEK، يستخدم تشفير قرص Azure هذا المفتاح للالتفاف بالبيانات السرية للتشفير قبل الكتابة إلى Key Vault. يمكنك إنشاء KEK في Azure Key Vault، ولكن الطريقة الأكثر أماناً هي إنشاء مفتاح في HSM الداخلي واستيراده إلى Azure Key Vault. وغالباً ما يشار إلى هذا السيناريو بمصطلح إنشاء مفتاحكأو BYOK. نظراً لأن المفاتيح المستوردة لا يمكنها مغادرة حدود HSM، فإن إنشاء المفتاح في HSM الخاص بك يضمن لك التحكم الكامل في مفاتيح التشفير.

لمزيد من المعلومات حول المفاتيح المحمية بواسطة HSM، راجع كيفية إنشاء مفاتيح محمية بـ HSM ونقلها لـ Azure Key Vault.

تشفير حركة مرور الشبكة

تقوم بروتوكولات الشبكة مثل HTTPS بتشفير البيانات أثناء نقلها باستخدام الشهادات. عادةً ما تستخدم نسبة استخدام الشبكة من عميل إلى تطبيق شهادة من مرجع مصدق (CA)موثوق. يمكن للتطبيقات الداخلية استخدام شهادة من CA داخلي أو CA عام مثل DigiCert أو GlobalSign. عادةً ما يستخدم الاتصال من مستوى إلى آخر شهادة صادرة عن مرجع مصدق داخلي أو شهادة موقعة ذاتياً. يمكن أن يستوعب Azure Key Vault أياً من أنواع الشهادات هذه. لمزيد من المعلومات حول إنشاء أنواع شهادات مختلفة، راجع طرق إنشاء الشهادات.

يمكن أن يعمل Azure Key Vault كمرجع مصدق لشهادة موقعة ذاتياً لنسبة استخدام الشبكة من مستوى إلى آخر. يوفر ملحق Key Vault VM المراقبة والتحديث التلقائي للشهادات المحددة على الأجهزة الظاهرية، مع أو من دون المفتاح الخاص بناءً على حالة الاستخدام. لاستخدام ملحق Key Vault VM، راجع ملحق Key Vault الظاهري للجهاز لنظام التشغيل Linux أو ملحق الجهاز الظاهري لـ Key Vault لنظام التشغيل Windows.

يمكن لـ Key Vault أيضاً تخزين المفاتيح لبروتوكولات الشبكة التي لا تستخدم الشهادات. قد تتطلب أحمال العمل المخصصة برمجة ملحق برنامج نصي مخصص يسترد مفتاحاً من Key Vault ويخزنه لتستخدمه التطبيقات. يمكن للتطبيقات أيضا استخدام الهوية المدارة للجهاز الظاهري لاسترداد البيانات السرية مباشرة من Key Vault.

أمن الشبكة

تعملمجموعات أمان الشبكة (NSG) على تصفية نسبة استخدام الشبكة بين الموارد في شبكات Azure الظاهرية. تسمح قواعد أمان NSG أو ترفض حركة مرور الشبكة من وإلى موارد Azure استناداً إلى عناوين IP والمنافذ. بشكل افتراضي، تحظر مجموعات موردي المواد النووية نسبة استخدام الشبكة الواردة من الإنترنت، ولكنها تسمح بالاتصالات الصادرة من الأجهزة الظاهرية إلى الإنترنت. لمنع نسبة استخدام الشبكة الصادرة غير المقصودة، أضف قاعدة مخصصة بأقل أولوية ممكنة، 4096، لحظر جميع حركات المرور الواردة والصادرة. يمكنك بعد ذلك إضافة قواعد ذات أولوية أعلى للسماح بحركة مرور معينة.

تنشئ مجموعات موردي المواد النووية سجلات تدفق للاتصالات الحالية، وتسمح بالاتصال أو ترفضه بناءً على حالة اتصال سجل التدفق. يسمح سجل التدفق لـNSG بأن تكون ذات حالة. على سبيل المثال، إذا حددت قاعدة أمان صادرة لأي عنوان عبر المنفذ 443، فليس من الضروري أيضاً تحديد قاعدة أمان واردة للاستجابة. تحتاج فقط إلى تحديد قاعدة أمان واردة إذا تم بدء الاتصال خارجياً.

تسمح لك معظم خدمات Azure باستخدام علامة خدمة شبكة ظاهرية بدلاً من NSG. تمثل علامة الخدمة مجموعة من بادئات عناوين IP من خدمة Azure، وتساعد في تقليل التعقيد من تحديثات قواعد أمان الشبكة المتكررة. يمكن أن تسمح علامة خدمة Azure Key Vault للجهاز الظاهري باسترداد الشهادات والمفاتيح والأسرار من Azure Key Vault.

هناك طريقة أخرى للتحكم في أمان الشبكة وهي من خلال توجيه حركة مرور الشبكة الظاهرية وإنشاء نفق مفروض. يُنشئ Azure مسارات النظام تلقائياً وتُعين المسارات لكل شبكة فرعية في شبكة ظاهرية. لا يمكنك إنشاء مسارات النظام أو إزالتها، ولكن يمكنك تجاوز بعض مسارات النظام باستخدام المسارات المخصصة. يتيح لك التوجيه المخصص توجيه نسبة استخدام الشبكة عبر جهاز ظاهري للشبكة (NVA) مثل جدار الحماية أو الوكيل، أو إسقاط نسبة استخدام الشبكة غير المرغوب فيها، والتي لها تأثير مشابه لحظر نسبة استخدام الشبكة باستخدام NSG.

يمكنك استخدام NVAs مثل Azure Firewall للسماح بحركة مرور الشبكة وحظرها وفحصها. Azure Firewall عبارة عن خدمة جدار حماية للنظام الأساسي مُدارة ومتوفرة بدرجة كبيرة. يمكنك أيضاً توزيع NVAs لجهات خارجية من Azure Marketplace. لجعل NVA هذه متاحة بشكل كبير، راجع توزيع أجهزة ظاهرية للشبكة عالية التوفر.

مجموعات أمان التطبيقات

لتصفية نسبة استخدام الشبكة بين طبقات التطبيق داخل شبكة ظاهرية، استخدم مجموعات أمان التطبيق (ASG). تتيح لك ASGs تكوين أمان الشبكة كملحق لبنية التطبيق، ما يتيح لك تجميع الأجهزة الظاهرية وتحديد نُهج أمان الشبكة بناءً على المجموعات. يمكنك إعادة استخدام نهج الأمان الخاص بك على نطاق واسع دون الاحتفاظ يدوياً بعناوين IP الصريحة.

نظراً لأنه يتم تطبيق ASGs على واجهة الشبكة بدلاً من الشبكة الفرعية، فإنها تتيح التجزئة الدقيقة. يمكنك التحكم بإحكام في الأجهزة الظاهرية التي يمكنها التحدث مع بعضها، حتى حظر نسبة استخدام الشبكة بين الأجهزة الظاهرية في نفس المستوى، وجعل من السهل عزل الجهاز الظاهري عن طريق إزالة ASGs من هذا الجهاز الظاهري.

الشبكات المختلطة

تربط البنيات المختلطة الشبكات المحلية بالسحب العامة مثل Azure. توجد عدة طرق لتوصيل الشبكات المحلية بالتطبيقات التي تعمل في Azure:

- نقطة نهاية عامة عبر الإنترنت. يمكنك الاعتماد على الهوية والأمان على مستوى النقل (HTTPS) وبوابة التطبيق لحماية التطبيق، ربما بالاقتران مع جدار الحماية. ومع ذلك، بالنسبة لأحمال العمل شديدة الحساسية، لا يوصى بكشف نقطة نهاية عامة عبر الإنترنت.

- Azure أو بوابة VPN من جهة خارجية. يمكنك توصيل شبكة محلية بـ Azure باستخدام بوابةAzure VPN. لا تزال نسبة استخدام الشبكة تنتقل عبر الإنترنت، ولكن عبر نفق مشفر يستخدم TLS. يمكنك أيضاً تشغيل بوابة جهة خارجية في جهاز افتراضي، إذا كانت لديك متطلبات محددة لا تدعمها مدخل Microsoft Azure VPN.

- ExpressRoute. تستخدم اتصالات ExpressRoute اتصالاً خاصاً ومخصصاً من خلال موفر اتصال تابع لجهة خارجية. يوسع الاتصال الخاص شبكتك المحلية إلى Azure، ويوفر قابلية التوسع واتفاقية مستوى خدمة موثوقة (SLA).

- ExpressRoute مع تجاوز فشل VPN. يستخدم هذا الخيار ExpressRoute في الظروف العادية، ولكنه يفشل في اتصال VPN إذا كان هناك فقدان في الاتصال في دائرة ExpressRoute، ما يوفر توفراً أعلى.

- VPN عبر ExpressRoute. هذا الخيار هو الأفضل لأحمال العمل شديدة الحساسية. يوفر ExpressRoute دائرة خاصة مع قابلية التوسع والموثوقية، وتوفر VPN طبقة إضافية من الحماية التي تنهي الاتصال المشفر في Azure شبكة ظاهرية خاصة.

لمزيد من الإرشادات حول الاختيار بين أنواع مختلفة من الاتصال المختلط، راجع اختيار حل لتوصيل شبكة محلية بـ Azure.

قم بتوزيع DMZ

يتيح الاتصال بالبيئات المحلية وAzure للمستخدمين المحليين الوصول إلى تطبيقات Azure. توفر الشبكة الفرعية المراقَبة أو المنطقة المنزوعة السلاح (DMZ) حماية إضافية لأحمال العمل شديدة الحساسية.

تتوزع بنية مثل تلك الموجودة في شبكة DMZ بين Azure ومركز البيانات المحلي جميع DMZ وخدمات التطبيقات في نفس الشبكة الظاهرية، مع قواعد NSG والمسارات التي يحددها المستخدم لعزل DMZ والشبكات الفرعية للتطبيق. يمكن لهذه البنية أن تجعل الشبكة الفرعية للإدارة متاحة عبر الإنترنت العام، لإدارة التطبيقات حتى إذا كانت البوابة المحلية غير متاحة. ومع ذلك، لأحمال العمل شديدة الحساسية، يجب أن تسمح فقط بتجاوز البوابة في سيناريو كسر الزجاج. الحل الأفضل هو استخدام Azure Bastion، والذي يتيح الوصول مباشرة من مدخل Microsoft Azure مع الحد من عرض عناوين IP العامة.

يمكنك أيضاً استخدام الوصول إلى الجهاز الظاهري في نفس الوقت للإدارة عن بُعد مع الحد من عرض عناوين IP العامة. مع الوصول إلى الجهاز الظاهري في نفس الوقت، تحظر NSG منافذ الإدارة عن بعد مثل بروتوكول سطح المكتب البعيد (RDP) وshell الآمن (SSH) بشكل افتراضي. عند الطلب، يتيح الوصول إلى الجهاز الظاهري في نفس الوقت المنفذ فقط لنافذة زمنية محددة، وربما لعنوان IP أو نطاق محدد. يعمل الوصول في نفس الوقت أيضاً مع الأجهزة الظاهرية التي لها عناوين IP خاصة فقط. يمكنك استخدام Azure Bastion لمنع حركة مرور البيانات (نسبة استخدام الشبكة) إلى جهاز ظاهري حتى يتم تمكين الوصول إلى الجهاز الظاهري في نفس الوقت.

لتوزيع المزيد من التطبيقات، يمكنك استخدام تخطيط شبكة مركز-محور في Azure، مع DMZ في الشبكة الظاهرية للمحور والتطبيقات الموجودة في الشبكات الظاهرية. يمكن أن تحتوي الشبكة الظاهرية للمحور على بوابة VPN و/أو ExpressRoute وجدار حماية NVA ومضيفي الإدارة والبنية الأساسية للهوية والخدمات المشتركة الأخرى. تتصل الشبكات الظاهرية التي تحدثت بالمحور من خلال تناظر الشبكة الظاهرية. لا تسمح Azure شبكة ظاهرية بالتوجيه العابر عبر الموزع من اتصال إلى آخر. لا يمكن إجراء نسبة استخدام الشبكة من خلال المتحدثين إلا عبر أجهزة جدار الحماية في المركز. تعمل هذه البنية على عزل التطبيقات بشكل فعال عن بعضها.

توزيع متعدد المناطق

قد تتطلب استمرارية الأعمال والإصلاح بعد كارثة توزيع تطبيقك عبر مناطق Azure المتعددة، ما قد يؤثر على مكانة البيانات وأمانها. للحصول على بنية مرجعية لعمليات التوزيع متعددة المناطق، راجع تشغيل تطبيق N-tier في مناطق Azure المتعددة للحصول على قابلية الوصول عالية.

أزواج إقليمية

جغرافية Azure هي منطقة محددة من العالم تحتوي على منطقة Azure واحدة على الأقل، لكل منها مركز بيانات واحد أو أكثر. يتم إقران كل منطقة من مناطق Azure بمنطقة أخرى في نفس المنطقة الجغرافية في زوج إقليمي. لا يتم تحديث الأزواج الإقليمية في نفس الوقت، وإذا ضربت كارثة كلتا المنطقتين، فسيتم تحديد الأولوية لإحدى المناطق للعودة عبر الإنترنت أولاً. لاستمرارية الأعمال، يجب عليك توزيع تطبيقات حساسة للغاية على الأقل للأزواج الإقليمية إذا قمت بالتوزيع في مناطق متعددة.

لمزيد من التفاصيل، راجع استمرارية الأعمال والإصلاح بعد كارثة (BCDR): Azure Paired Regions. يناقش المستند التقني تحقيق أمن وأمن بيانات متوافقين مع Azure موقع البيانات، وما يجب فعله لتلبية متطلبات موقع البيانات.

النسخ المتماثل بين المناطق

في معماريات IaaS، يعد نسخ البيانات بين المناطق مسؤولية التطبيق. يستخدم سيناريو النسخ المتماثل الأكثر شيوعاً تقنيات نسخ قاعدة البيانات المتماثلة في منتج خادم قاعدة البيانات، مثل SQL Server Always On Availability Groupsأو Oracle Data Guard أو MySQL Replication.

لا يعد إعداد النسخ المتماثل بين خوادم قاعدة بيانات IaaS أمراً سهلاً، وتحتاج إلى مراعاة متطلبات استمرارية العمل. تسهل خدمات قاعدة بيانات Azure مثل قاعدة بيانات Azure SQL وقاعدة بيانات Azure ل MySQL وAzure Cosmos DB النسخ المتماثل بين المناطق، ولكنها قد لا تفي بمتطلبات الأمان لأحمال العمل الحساسة للغاية.

لمزيد من المعلومات والإرشادات حول عمليات توزيع SQL Server وOracle متعددة المناطق، راجع:

- تكوين مجموعة توفر على أجهزة Azure الظاهرية التي تشغل SQL Server في مناطق مختلفة

- التعافي من الكوارث لقاعدة بيانات Oracle Database 12c في بيئة Azure

التناظر عبر المنطقة

يمكنك تمكين الاتصال الآمن بين الشبكات الظاهرية في مناطق مختلفة باستخدام نظير الشبكة الظاهرية. يعمل التناظر العالمي بنفس طريقة العمل داخل المنطقة. تعمل نسبة استخدام الشبكة بين المناطق عبر العمود الفقري لـ Microsoft، ولا تعبر الإنترنت، وهي معزولة عن نسبة استخدام الشبكة الأخرى. لمزيد من الأمان، يمكنك توزيع VPN NVAs في كلتا المنطقتين، واستخدام المسارات التي يحددها المستخدم لفرض نسبة استخدام الشبكة بين المناطق عبر NVAs، على غرار توزيع DMZ.

توجيه نسبة استخدام الشبكة تجاوز الفشل

باستخدام نقاط النهاية العامة، يمكنك استخدام Traffic Manager أو Azure Front Door لتوجيه نسبة استخدام الشبكة إلى المنطقة النشطة أو أقرب منطقة في تكوين تجاوز فشل نشط-نشط. ومع ذلك، يتطلب كل من Traffic Manager وAzure Front Door نقاط نهاية عامة لمراقبة قابلية الوصول، وإدخالات DNS المقابلة لها عامة. بالنسبة لأحمال العمل شديدة الحساسية، فإن الحل البديل هو توزيع DNS محلياً، وتغيير الإدخالات إلى المنطقة النشطة لتجاوز الفشل.

الإدارة والحوكمة

يتطلب تأمين تطبيقات IaaS شديدة الحساسية أكثر من مجرد توزيع البنى الصحيحة وتطبيق قواعد أمان الشبكة. نظراً لأنه يتم تغيير البيئات السحابية بسهولة، فمن المهم بشكل خاص ضمان إمكانية إجراء التغييرات فقط بأذونات معينة، وضمن حدود نُهج الأمان. على سبيل المثال، يجب عليك منع الفاعل الضار من تغيير قاعدة أمان الشبكة للسماح بنسبة استخدام الشبكة من الإنترنت.

لتوزيع أحمال العمل في Azure، تحتاج إلى واحد أو أكثر من حسابات الإدارة. يعد تأمين حسابات الإدارة أمراً بالغ الأهمية لتأمين أحمال العمل لديك. لمزيد من المعلومات، راجع تأمين الوصول المتميز للنشر المختلط والسحابات في Microsoft Entra ID.

استخدم الموارد الموجودة في الشبكة الفرعية للإدارة لمنح الوصول إلى طبقة التطبيق فقط للأشخاص الذين يحتاجون إلى إدارة تلك الطبقة. على سبيل المثال، يمكنك استخدام Microsoft Identity Manager مع معرف Microsoft Entra. ومع ذلك، بالنسبة للسيناريوهات الأصلية على السحابة، يفضل إدارة الهويات المتميزة Microsoft Entra (PIM).

هناك عدة طرق أخرى للتحكم في الأدوار والنُهج في Azure:

- يتيح لكالتحكم في الوصول المستند إلى الدور Azure (Azure RBAC) لموارد Azure تعيين أدوار مضمنة أو مخصصة للمستخدمين، بحيث تكون لديهم الامتيازات التي يحتاجون إليها فقط. يمكنك دمج Azure RBAC مع PIM لتنفيذ سير عمل الموافقة المدقق الذي يرفع الامتيازات لفترة زمنية محدودة.

- تفرض النُهج قواعد الشركة ومعاييرها واتفاقيات على مستوى الخدمة. Azure Policy هي خدمة Azure تقوم بإنشاء النُهج وتعيينها وإدارتها وتقييم مواردك للامتثال للنهج.

- تجمعAzure Blueprints بين تعيينات الأدوار وتعيينات النهج وقوالب التوزيع لتحديد مجموعة من موارد Azure القابلة للنسخ التي تنفذ وتتبع معايير وأنماط ومتطلبات المؤسسة. المخططات هي طريقة تعريفية لتنظيم توزيع قوالب الموارد وغيرها من البيانات الاصطناعية. يمكنك إنشاء المخططات بنفسك، أو الاستفادة من المخططات الحالية. على سبيل المثال، توزيع ISO 27001 Shared Services مركز خدمات مشتركة يمكنك تعديله وتوسيعه ليشمل متطلبات مؤسستك.

مراقبة

يوفرMicrosoft Defender for Cloud المراقبة والتنبيهات التي تساعدك في الحفاظ على أمان بيئتك. تتحقق الخدمة المجانية تلقائياً من الثغرات الأمنية مثل تصحيحات نظام التشغيل المفقودة والتكوين الخاطئة للأمان وأمان الشبكة الأساسي. يمنحك الإصدار القياسي المدفوع ميزات إضافية، مثل التحليلات السلوكية وتقوية الشبكة التكيفية والوصول إلى جهاز ظاهري في نفس الوقت. للحصول على قائمة كاملة بالميزات، راجع تغطية الميزات للأجهزة. يوفر Defender for Cloud أيضاً الحماية من التهديدات لموارد أخرى مثل Azure Key Vault.

يمكنك استخدام Azure Monitor لمزيد من المراقبة والتحليل. لمراقبة الهوية والوصول، يمكنك توجيه سجلات نشاط Microsoft Entra إلى Azure Monitor. يمكنك أيضاً مراقبة الأجهزة الظاهرية، والشبكات، وAzure Firewall، وتحليل السجلات المستوردة بإمكانيات استعلام السجل القوية. يمكنك دمج Azure Monitor مع Security Information and Event Manager (SIEM)، والتي يمكن أن تكون جهة خارجية SIEM أو Microsoft Sentinel.

الموارد ذات الصلة

- لمزيد من المعلومات حول البنيات متعددة المستويات، راجع تطبيق Linux n-tier في Azure باستخدام Apache Cassandra.

- للحصول على برنامج تعليمي شامل حول استخدام ملحق الجهاز الظاهري Azure Key Vault، راجع تأمين خادم ويب على جهاز ظاهري يعمل بنظام Windows في Azure باستخدام شهادات SSL المخزنة في Key Vault.

- لمزيد من المعلومات حول تشفير القرص Azure، راجع تشفير القرص Azure لأجهزة Linux VMs أو تشفير قرص Azure for Windows VMs.

- لمزيد من المعلومات حول أمان شبكة Azure، راجع نظرة عامة على أمان شبكة Azure.