إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

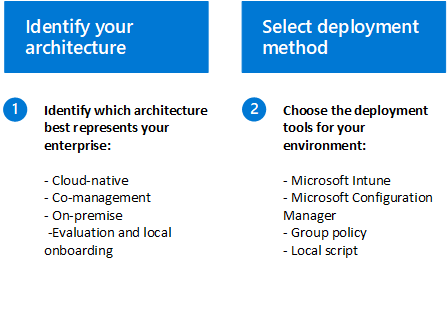

إذا كنت قد أكملت بالفعل الخطوات لإعداد بيئتك ل Defender لنقطة النهاية، وقمت بتعيين أدوار وأذونات ل Defender لنقطة النهاية، فإن خطوتك التالية هي إنشاء خطة للإلحاق. يجب أن تبدأ هذه الخطة بتحديد البنية الخاصة بك واختيار طريقة التوزيع الخاصة بك.

نحن نفهم أن كل بيئة مؤسسة فريدة من نوعها، لذلك قدمنا العديد من الخيارات لمنحك المرونة في اختيار كيفية توزيع الخدمة. إن تحديد كيفية إلحاق نقاط النهاية بخدمة Defender لنقطة النهاية ينزل إلى خطوتين مهمتين:

هام

إذا كنت ترغب في تشغيل حلول أمان متعددة جنبا إلى جنب، فشاهد اعتبارات الأداء والتكوين والدعم.

ربما تكون قد قمت بالفعل بتكوين استثناءات الأمان المتبادل للأجهزة التي تم إلحاقها Microsoft Defender لنقطة النهاية. إذا كنت لا تزال بحاجة إلى تعيين استثناءات متبادلة لتجنب التعارضات، فشاهد إضافة Microsoft Defender لنقطة النهاية إلى قائمة الاستبعاد للحل الحالي.

الخطوة 1: تحديد البنية الخاصة بك

اعتماداً على بيئتك، تكون بعض الأدوات أكثر ملاءمة لبنى معينة. استخدم الجدول التالي لتحديد بنية Defender لنقطة النهاية الأنسب لمؤسستك.

| التصميم | الوصف |

|---|---|

| السحابة الأصلية | نوصي باستخدام Microsoft Intune لإلحاق نقاط النهاية وتكوينها ومعالجتها من السحابة للمؤسسات التي ليس لديها حل إدارة تكوين محلي أو تتطلع إلى تقليل بنيتها الأساسية المحلية. |

| الإدارة المشتركة | بالنسبة للمؤسسات التي تستضيف أحمال العمل المحلية والمستندة إلى السحابة، نوصي باستخدام ConfigMgr Microsoft Intune لاحتياجات الإدارة الخاصة بها. توفر هذه الأدوات مجموعة شاملة من ميزات الإدارة المدعومة بالسحابة، وخيارات الإدارة المشتركة الفريدة لتوفير نقاط النهاية والتطبيقات وتوزيعها وإدارتها وتأمينها عبر المؤسسة. |

| محلي | بالنسبة للمؤسسات التي ترغب في الاستفادة من القدرات المستندة إلى السحابة Microsoft Defender لنقطة النهاية مع زيادة استثماراتها إلى أقصى حد في Configuration Manager أو خدمات مجال Active Directory، نوصي بهذه البنية. |

| التقييم والإلحاق المحلي | نوصي بهذه البنية ل SOCs (مراكز عمليات الأمان) الذين يتطلعون إلى تقييم أو تشغيل إصدار تجريبي Microsoft Defender لنقطة النهاية، ولكن ليس لديهم أدوات إدارة أو توزيع موجودة. يمكن أيضا استخدام هذه البنية لإلحاق الأجهزة في بيئات صغيرة بدون بنية أساسية للإدارة، مثل DMZ (المنطقة المجردة من السلاح). |

الخطوة 2: حدد طريقة التوزيع

بمجرد تحديد بنية بيئتك وإنشاء مخزون كما هو موضح في قسم المتطلبات، استخدم الجدول أدناه لتحديد أدوات التوزيع المناسبة لنقاط النهاية في بيئتك. ستساعدك هذه المعلومات على التخطيط للتوزيع بفعالية.

| نقطه النهايه | أداة التوزيع |

|---|---|

| أجهزة عميل Windows |

أداة توزيع Defender Microsoft Intune / إدارة الجهاز المحمول (MDM) Microsoft Configuration Manager البرنامج النصي المحلي (حتى 10 أجهزة) نهج المجموعة أجهزة البنية الأساسية لسطح المكتب الظاهري (VDI) غير المستمرة سطح المكتب الظاهري لـ Azure أداة توزيع Defender (إصدار أولي)System Center Endpoint ProtectionوMicrosoft Monitoring Agent (للإصدارات السابقة من Windows) |

|

Windows Server (يتطلب خطة خادم) |

البرنامج النصي المحلي التكامل مع Microsoft Defender for Cloud إرشادات Windows Server باستخدام SAP أداة توزيع Defender (معاينة) Windows Server 2008 R2 SP1 |

| ماك |

Intune JAMF Pro البرنامج النصي المحلي (النشر اليدوي) أدوات MDM |

|

خادم Linux (يتطلب خطة خادم) |

أداة توزيع Defender التوزيع المستند إلى البرنامج النصي المثبت Ansible الشيف دميه Saltstack النشر اليدوي الإلحاق المباشر مع Defender for Cloud إرشادات لنظام التشغيل Linux باستخدام SAP |

| Android | Microsoft Intune |

| iOS |

Microsoft Intune إدارة تطبيقات الأجهزة المحمولة |

ملاحظة

بالنسبة للأجهزة التي لا تتم إدارتها بواسطة Intune أو Configuration Manager، يمكنك استخدام Defender for Endpoint Security Settings Management لتلقي تكوينات الأمان مباشرة من Intune. لإلحاق الخوادم ب Defender لنقطة النهاية، يلزم الحصول على تراخيص الخادم . يمكنك الاختيار من بين هذه الخيارات:

- Microsoft Defender للخوادم الخطة 1 أو الخطة 2 (كجزء من عرض Defender for Cloud)

- Microsoft Defender لنقطة النهاية للخوادم

- خوادم Microsoft Defender for Business (للشركات الصغيرة والمتوسطة الحجم فقط)

الخطوة التالية

بعد اختيار بنية Defender لنقطة النهاية وطريقة النشر، تابع إلى الخطوة 4 - إلحاق الأجهزة.