دليل المستخدم التجريبي: Microsoft Defender لـ Office 365

تلميح

هل تعلم أنه يمكنك تجربة الميزات في Microsoft Defender XDR Office 365 الخطة 2 مجانا؟ استخدم الإصدار التجريبي Defender لـ Office 365 لمدة 90 يوما في مركز الإصدارات التجريبية لمدخل Microsoft Defender. تعرف على الأشخاص الذين يمكنهم التسجيل وشروط الإصدار التجريبي هنا.

مرحبا بك في دليل المستخدم التجريبي Microsoft Defender لـ Office 365! يساعدك دليل المستخدم هذا على تحقيق أقصى استفادة من الإصدار التجريبي المجاني من خلال تعليمك كيفية حماية مؤسستك من التهديدات الضارة التي تشكلها رسائل البريد الإلكتروني والارتباطات (عناوين URL) وأدوات التعاون.

ما هو Defender لـ Office 365؟

تساعد Defender لـ Office 365 المؤسسات على تأمين مؤسستها من خلال تقديم مجموعة شاملة من القدرات، بما في ذلك سياسات الحماية من التهديدات والتقارير وقدرات التحقيق في التهديدات والاستجابة لها وقدرات التحقيق والاستجابة التلقائية.

بالإضافة إلى الكشف عن التهديدات المتقدمة، يوضح الفيديو التالي كيف يمكن لقدرات SecOps Defender لـ Office 365 مساعدة فريقك على الاستجابة للتهديدات:

وضع التدقيق مقابل وضع الحظر Defender لـ Office 365

هل تريد أن تكون تجربتك Defender لـ Office 365 نشطة أو سلبية؟ هذان هما الوضعان التان يمكنك الاختيار من بينهما:

وضع التدقيق: يتم إنشاء نهج تقييم خاصة لمكافحة التصيد الاحتيالي (والتي تتضمن حماية الانتحال) والمرفقات الآمنة والارتباطات الآمنة. يتم تكوين نهج التقييم هذه للكشف عن التهديدات فقط. يكتشف Defender لـ Office 365 الرسائل الضارة لإعداد التقارير، ولكن لا يتم التصرف بناء على الرسائل (على سبيل المثال، لا يتم عزل الرسائل المكتشفة). يتم وصف إعدادات نهج التقييم هذه في قسم النهج في وضع التدقيق لاحقا في هذه المقالة.

يوفر وضع التدقيق الوصول إلى التقارير المخصصة للتهديدات التي تم اكتشافها بواسطة نهج التقييم في Defender لـ Office 365 في صفحة التقييم Microsoft Defender لـ Office 365 في https://security.microsoft.com/atpEvaluation.

وضع الحظر: يتم تشغيل القالب القياسي لنهج الأمان المعينة مسبقا واستخدامه في الإصدار التجريبي، وتتم إضافة المستخدمين الذين تحددهم لتضمينهم في الإصدار التجريبي إلى نهج الأمان القياسي المحدد مسبقا. Defender لـ Office 365 بالكشف عن الرسائل الضارة واتخاذ إجراء بشأنها (على سبيل المثال، يتم عزل الرسائل المكتشفة).

التحديد الافتراضي والموصى به هو تحديد نطاق نهج Defender لـ Office 365 هذه لجميع المستخدمين في المؤسسة. ولكن، أثناء إعداد الإصدار التجريبي أو بعده، يمكنك تغيير تعيين النهج إلى مستخدمين أو مجموعات أو مجالات بريد إلكتروني محددة في مدخل Microsoft Defender أو في PowerShell.

لا يوفر وضع الحظر تقارير مخصصة للتهديدات التي تم اكتشافها بواسطة Defender لـ Office 365. بدلا من ذلك، تتوفر المعلومات في التقارير العادية وميزات التحقيق Defender لـ Office 365 الخطة 2. لمزيد من المعلومات، راجع تقارير وضع الحظر.

العوامل الرئيسية التي تحدد الأوضاع المتوفرة لك هي:

ما إذا كان لديك حاليا Defender لـ Office 365 (الخطة 1 أو الخطة 2) كما هو موضح في التقييم مقابل الإصدار التجريبي Defender لـ Office 365.

كيفية تسليم البريد الإلكتروني إلى مؤسسة Microsoft 365 كما هو موضح في السيناريوهات التالية:

يتدفق البريد من الإنترنت مباشرة Microsoft 365، ولكن لا يحتوي اشتراكك الحالي إلا على Exchange Online Protection (EOP) أو Defender لـ Office 365 الخطة 1.

في هذه البيئات، يتوفر وضع التدقيق أو وضع الحظر ، اعتمادا على الترخيص الخاص بك.

أنت تستخدم حاليا خدمة أو جهازا تابعا لجهة خارجية لحماية علب بريد Microsoft 365 بالبريد الإلكتروني. يتدفق البريد من الإنترنت عبر خدمة الحماية قبل التسليم إلى مؤسسة Microsoft 365. حماية Microsoft 365 منخفضة قدر الإمكان (لا تكون متوقفة تماما أبدا؛ على سبيل المثال، يتم فرض الحماية من البرامج الضارة دائما).

في هذه البيئات، يتوفر وضع التدقيق فقط. لا تحتاج إلى تغيير تدفق البريد (سجلات MX) لتقييم Defender لـ Office 365 الخطة 2.

فلنبدأ!

وضع الحظر

الخطوة 1: البدء في وضع الحظر

بدء الإصدار التجريبي Microsoft Defender لـ Office 365

بعد بدء الإصدار التجريبي وإكمال عملية الإعداد، قد يستغرق سريان التغييرات ما يصل إلى ساعتين.

لقد قمنا تلقائيا بتمكين نهج الأمان القياسي المعين مسبقا في بيئتك. يمثل ملف التعريف هذا ملف تعريف حماية أساسي مناسب لمعظم المستخدمين. تتضمن الحماية القياسية ما يلي:

- الارتباطات الآمنة والمرفقات الآمنة ونهج مكافحة التصيد الاحتيالي التي يتم تحديد نطاقها للمستأجر بأكمله أو مجموعة فرعية من المستخدمين الذين قد تكون اخترتهم أثناء عملية الإعداد التجريبي.

- حماية المرفقات الآمنة ل SharePoint وOneDrive وMicrosoft Teams.

- حماية الروابط الآمنة لتطبيقات Office 365 المدعومة.

شاهد هذا الفيديو لمعرفة المزيد: الحماية من الارتباطات الضارة باستخدام الارتباطات الآمنة في Microsoft Defender لـ Office 365 - YouTube.

تمكين المستخدمين من الإبلاغ عن محتوى مريب في وضع الحظر

تمكن Defender لـ Office 365 المستخدمين من الإبلاغ عن الرسائل إلى فرق الأمان الخاصة بهم وتسمح للمسؤولين بإرسال الرسائل إلى Microsoft للتحليل.

- تحقق من الإعدادات التي أبلغ عنها المستخدم أو قم بتكوينها بحيث تنتقل الرسائل المبلغ عنها إلى علبة بريد تقارير محددة أو إلى Microsoft أو كليهما.

- انشر الوظيفة الإضافية "رسالة التقرير" أو الوظيفة الإضافية "التصيد الاحتيالي للتقرير" للمستخدمين للإبلاغ عن الرسائل. أو، يمكن للمستخدمين استخدام زر التقرير المضمن في Outlook على ويب (المعروف سابقا باسم Outlook Web App أو OWA).

- إنشاء سير عمل للإبلاغ عن الإيجابيات الخاطئة والسلبيات الخاطئة.

- استخدم علامة التبويب User reported في صفحة Submissions في https://security.microsoft.com/reportsubmission?viewid=user لمشاهدة الرسائل التي أبلغ عنها المستخدم وإدارتها.

شاهد هذا الفيديو لمعرفة المزيد: تعرف على كيفية استخدام صفحة الإرسالات لإرسال الرسائل للتحليل - YouTube.

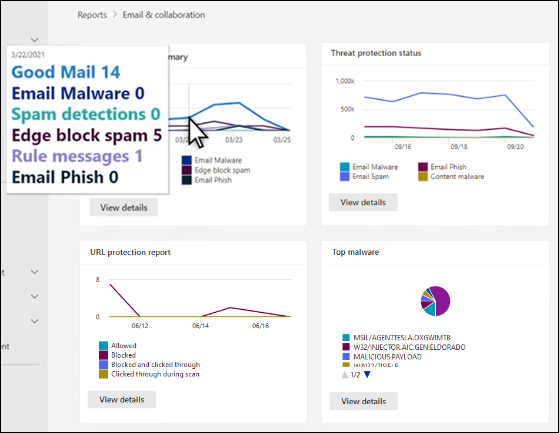

مراجعة التقارير لفهم مشهد التهديد في وضع الحظر

استخدم قدرات إعداد التقارير في Defender لـ Office 365 للحصول على مزيد من التفاصيل حول بيئتك.

- فهم التهديدات الواردة في البريد الإلكتروني وأدوات التعاون باستخدام تقرير حالة الحماية من التهديدات.

- تعرف على مكان حظر التهديدات باستخدام تقرير حالة Mailflow.

- استخدم تقرير حماية عنوان URL لمراجعة الارتباطات التي عرضها المستخدمون أو حظرها النظام.

الخطوة 2: الخطوات الوسيطة في وضع الحظر

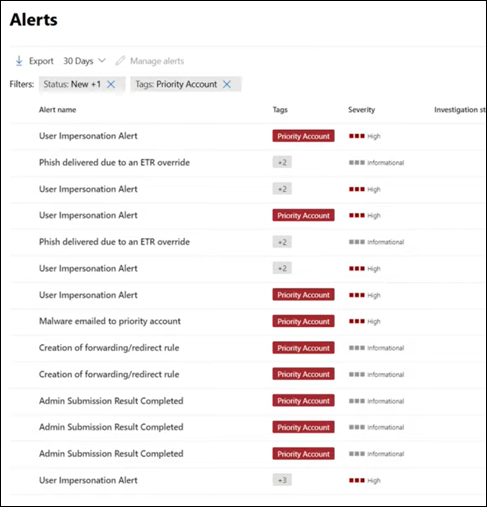

تحديد أولويات التركيز على المستخدمين الأكثر استهدافا

حماية المستخدمين الأكثر استهدافا والأكثر وضوحا باستخدام حماية حساب الأولوية في Defender لـ Office 365، مما يساعدك على تحديد أولويات سير العمل لضمان أمان هؤلاء المستخدمين.

- حدد المستخدمين الأكثر استهدافا أو الأكثر وضوحا.

- وضع علامة على هؤلاء المستخدمين كحسابات ذات أولوية.

- تعقب التهديدات للحسابات ذات الأولوية في جميع أنحاء المدخل.

شاهد هذا الفيديو لمعرفة المزيد: حماية الحسابات ذات الأولوية في Microsoft Defender لـ Office 365 - YouTube.

تجنب الخروقات المكلفة عن طريق منع اختراق المستخدم

الحصول على تنبيه إلى الاختراق المحتمل والحد تلقائيا من تأثير هذه التهديدات لمنع المهاجمين من الحصول على وصول أعمق إلى بيئتك.

- مراجعة تنبيهات المستخدم المخترقة.

- التحقيق والاستجابة للمستخدمين المخترقين.

شاهد هذا الفيديو لمعرفة المزيد: الكشف عن الاختراق والاستجابة له في Microsoft Defender لـ Office 365 - YouTube.

استخدام مستكشف التهديدات للتحقيق في البريد الإلكتروني الضار

Defender لـ Office 365 تمكنك من التحقيق في الأنشطة التي تعرض الأشخاص في مؤسستك للخطر واتخاذ إجراءات لحماية مؤسستك. يمكنك القيام بذلك باستخدام مستكشف التهديدات (مستكشف):

- البحث عن البريد الإلكتروني المشبوه الذي تم تسليمه: البحث عن الرسائل وحذفها، أو تحديد عنوان IP لمرسل بريد إلكتروني ضار، أو بدء حادث لمزيد من التحقيق.

- سيناريوهات أمان البريد الإلكتروني في مستكشف التهديدات واكتشافات الوقت الحقيقي

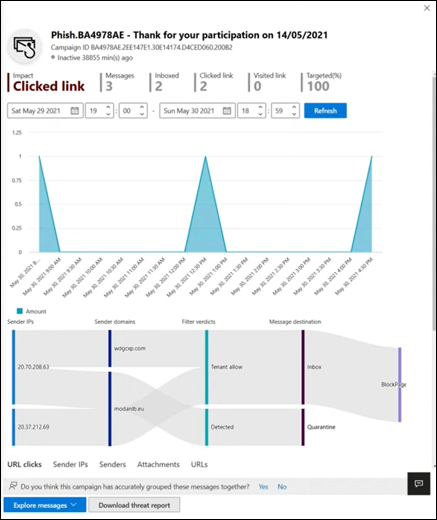

الاطلاع على الحملات التي تستهدف مؤسستك

اطلع على الصورة الأكبر باستخدام طرق عرض الحملات في Defender لـ Office 365، والتي تمنحك طريقة عرض للحملات الهجومية التي تستهدف مؤسستك وتأثيرها على المستخدمين.

تحديد الحملات التي تستهدف المستخدمين.

تصور نطاق الهجوم.

تعقب تفاعل المستخدم مع هذه الرسائل.

شاهد هذا الفيديو لمعرفة المزيد: طرق عرض الحملة في Microsoft Defender لـ Office 365 - YouTube.

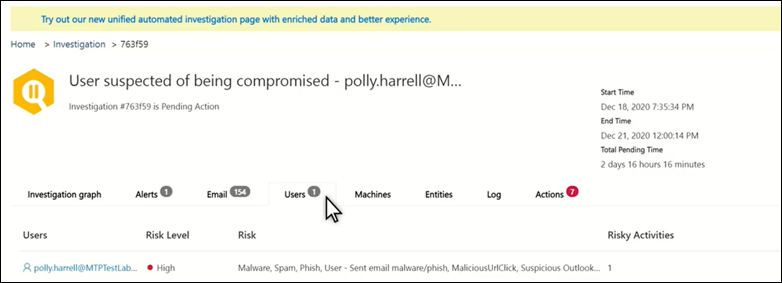

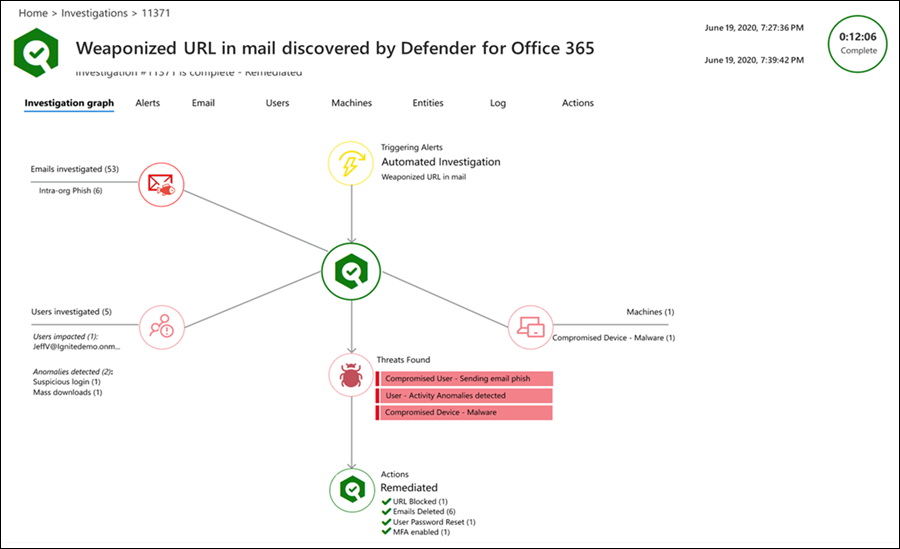

استخدام الأتمتة لمعالجة المخاطر

الاستجابة بكفاءة باستخدام التحقيق والاستجابة التلقائيين (AIR) لمراجعة التهديدات وتحديد أولوياتها والاستجابة لها.

- تعرف على المزيد حول إرشادات مستخدم التحقيق.

- عرض تفاصيل ونتائج التحقيق.

- قم بالقضاء على التهديدات من خلال الموافقة على إجراءات المعالجة.

الخطوة 3: محتوى متقدم في وضع الحظر

التعمق في البيانات باستخدام التتبع المستند إلى الاستعلام

استخدم التتبع المتقدم لكتابة قواعد الكشف المخصصة، وفحص الأحداث في بيئتك بشكل استباقي، وتحديد موقع مؤشرات التهديد. استكشف البيانات الأولية في بيئتك.

- إنشاء قواعد الكشف المخصصة.

- الوصول إلى الاستعلامات المشتركة التي أنشأها الآخرون.

شاهد هذا الفيديو لمعرفة المزيد: تتبع التهديدات باستخدام Microsoft Defender XDR - YouTube.

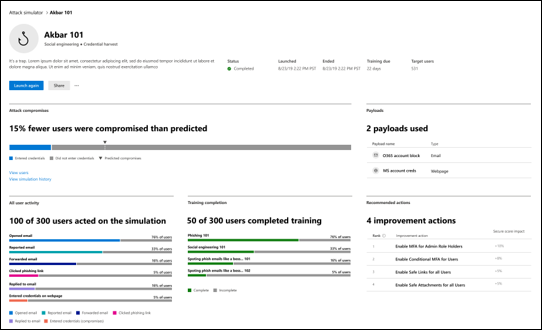

تدريب المستخدمين على اكتشاف التهديدات من خلال محاكاة الهجمات

تزويد المستخدمين بالمعرفة الصحيحة لتحديد التهديدات والإبلاغ عن الرسائل المشبوهة باستخدام التدريب على محاكاة الهجوم في Defender لـ Office 365.

محاكاة التهديدات الواقعية لتحديد المستخدمين المعرضين للخطر.

تعيين التدريب للمستخدمين استنادا إلى نتائج المحاكاة.

تعقب تقدم مؤسستك في المحاكاة وإكمال التدريب.

وضع التدقيق

الخطوة 1: البدء في وضع التدقيق

بدء تقييمك Defender لـ Office 365

بعد الانتهاء من عملية الإعداد، قد يستغرق سريان التغييرات ما يصل إلى ساعتين. لقد قمنا تلقائيا بتكوين نهج التقييم المسبق في بيئتك.

تضمن نهج التقييم عدم اتخاذ أي إجراء على البريد الإلكتروني الذي تم اكتشافه بواسطة Defender لـ Office 365.

تمكين المستخدمين من الإبلاغ عن محتوى مشبوه في وضع التدقيق

تمكن Defender لـ Office 365 المستخدمين من الإبلاغ عن الرسائل إلى فرق الأمان الخاصة بهم وتسمح للمسؤولين بإرسال الرسائل إلى Microsoft للتحليل.

- تحقق من الإعدادات التي أبلغ عنها المستخدم أو قم بتكوينها بحيث تنتقل الرسائل المبلغ عنها إلى علبة بريد تقارير محددة أو إلى Microsoft أو كليهما.

- انشر الوظيفة الإضافية "رسالة التقرير" أو الوظيفة الإضافية "التصيد الاحتيالي للتقرير" للمستخدمين للإبلاغ عن الرسائل. أو، يمكن للمستخدمين استخدام زر التقرير المضمن في Outlook على ويب (المعروف سابقا باسم Outlook Web App أو OWA).

- إنشاء سير عمل للإبلاغ عن الإيجابيات الخاطئة والسلبيات الخاطئة.

- استخدم علامة التبويب User reported في صفحة Submissions في https://security.microsoft.com/reportsubmission?viewid=user لمشاهدة الرسائل التي أبلغ عنها المستخدم وإدارتها.

شاهد هذا الفيديو لمعرفة المزيد: تعرف على كيفية استخدام صفحة الإرسالات لإرسال الرسائل للتحليل - YouTube.

مراجعة التقارير لفهم مشهد التهديد في وضع التدقيق

استخدم قدرات إعداد التقارير في Defender لـ Office 365 للحصول على مزيد من التفاصيل حول بيئتك.

- توفر لوحة معلومات التقييم عرضا سهلا للتهديدات التي تم اكتشافها بواسطة Defender لـ Office 365 أثناء التقييم.

- فهم التهديدات الواردة في البريد الإلكتروني وأدوات التعاون باستخدام تقرير حالة الحماية من التهديدات.

الخطوة 2: الخطوات المتوسطة في وضع التدقيق

استخدام مستكشف التهديدات للتحقيق في البريد الإلكتروني الضار في وضع التدقيق

Defender لـ Office 365 تمكنك من التحقيق في الأنشطة التي تعرض الأشخاص في مؤسستك للخطر واتخاذ إجراءات لحماية مؤسستك. يمكنك القيام بذلك باستخدام مستكشف التهديدات (مستكشف):

- البحث عن البريد الإلكتروني المشبوه الذي تم تسليمه: البحث عن الرسائل وحذفها، أو تحديد عنوان IP لمرسل بريد إلكتروني ضار، أو بدء حادث لمزيد من التحقيق.

- سيناريوهات أمان البريد الإلكتروني في مستكشف التهديدات واكتشافات الوقت الحقيقي

التحويل إلى الحماية القياسية في نهاية فترة التقييم

عندما تكون مستعدا لتشغيل نهج Defender لـ Office 365 في الإنتاج، يمكنك استخدام التحويل إلى الحماية القياسية للانتقال بسهولة من وضع التدقيق إلى وضع الحظر عن طريق تشغيل نهج الأمان القياسي المحدد مسبقا، والذي يحتوي على أي/كل المستلمين من وضع التدقيق.

الترحيل من خدمة حماية أو جهاز تابع لجهة خارجية إلى Defender لـ Office 365

إذا كان لديك بالفعل خدمة أو جهاز حماية تابع لجهة خارجية موجود أمام Microsoft 365، يمكنك ترحيل الحماية إلى Microsoft Defender لـ Office 365 للحصول على فوائد تجربة إدارة موحدة، ومن المحتمل أن تكون التكلفة منخفضة (باستخدام المنتجات التي تدفع مقابلها بالفعل)، ومنتج ناضج مع حماية أمان متكاملة.

لمزيد من المعلومات، راجع الترحيل من خدمة أو جهاز حماية تابع لجهة خارجية إلى Microsoft Defender لـ Office 365.

الخطوة 3: محتوى متقدم في وضع التدقيق

تدريب المستخدمين على اكتشاف التهديدات عن طريق محاكاة الهجمات في وضع التدقيق

تزويد المستخدمين بالمعرفة الصحيحة لتحديد التهديدات والإبلاغ عن الرسائل المشبوهة باستخدام التدريب على محاكاة الهجوم في Defender لـ Office 365.

محاكاة التهديدات الواقعية لتحديد المستخدمين المعرضين للخطر.

تعيين التدريب للمستخدمين استنادا إلى نتائج المحاكاة.

تعقب تقدم مؤسستك في المحاكاة وإكمال التدريب.

موارد إضافية

- دليل تفاعلي: غير معتاد على Defender لـ Office 365؟ راجع الدليل التفاعلي لفهم كيفية البدء.

- دليل بدء التتبع السريع*: Microsoft Defender لـ Office 365

- وثائق Microsoft Defender لـ Office 365: احصل على معلومات مفصلة حول كيفية عمل Defender لـ Office 365 وكيفية تنفيذها بشكل أفضل لمؤسستك. تفضل بزيارة وثائق Microsoft Defender لـ Office 365.

- ما هو مضمن: للحصول على قائمة كاملة بميزات أمان البريد الإلكتروني Office 365 المدرجة حسب مستوى المنتج، اعرض مصفوفة الميزات.

- لماذا Defender لـ Office 365: تعرض ورقة بيانات Defender لـ Office 365 أهم 10 أسباب لاختيار العملاء Microsoft.

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ