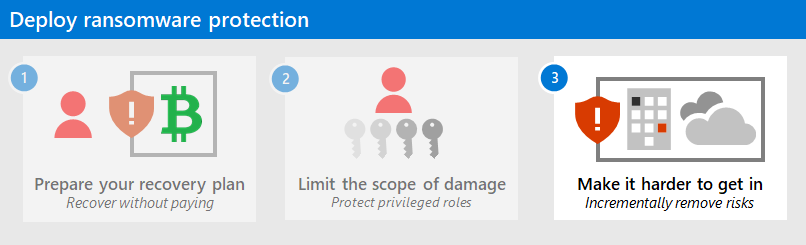

Omezení rozsahu a dopadu útoků ransomwaru

Dalším krokem, jak zabránit útokům ransomwaru, je chránit privilegované role – druh úloh, ve kterých lidé zpracovávají velké množství privilegovaných informací v organizaci.

Cílem této fáze prevence ransomwaru je zabránit kybernetickým útočníkům v získání velkého množství přístupu k vašim systémům.

Čím větší je přístup kyberzločince, musí mít vaše organizace a zařízení vyšší potenciální škody na vašich datech a systémech.

Důležité

Přečtěte si řadu prevence ransomwaru a ztěžujte kybernetický útok vaší organizace.

Vytvoření ransomwaru "strategie privilegovaného přístupu"

Abyste snížili riziko ohrožení privilegovaného přístupu, musíte použít důkladnou a komplexní strategii.

Jakýkoli jiný bezpečnostní prvek, který použijete, může útočník snadno zneplatnit s privilegovaným přístupem ve vašem prostředí. Útočníci ransomwaru používají privilegovaný přístup jako rychlou cestu k řízení všech důležitých prostředků v organizaci za účelem útoku a následného vydírání.

Kdo zodpovídá za program nebo projekt

Tato tabulka popisuje strategii privilegovaného přístupu, která brání ransomwaru z hlediska sponzorství, řízení programů nebo hierarchie řízení projektů za účelem řízení výsledků.

| Lead | Implementátor | Odpovědnost |

|---|---|---|

| CISO nebo CIO | Podpora z vedení | |

| Vedoucí programu | Podpora výsledků a spolupráce mezi týmy | |

| IT a bezpečnostní architekti | Stanovení priorit integrace komponent do architektur | |

| Správa identit a klíčů | Implementace změn identity | |

| Centrální produktivita IT / tým koncových uživatelů | Implementace změn v zařízeních a tenantovi Office 365 | |

| Zásady zabezpečení a standardy | Aktualizace standardů a dokumentů zásad | |

| Správa dodržování předpisů zabezpečení | Monitorování pro zajištění dodržování předpisů | |

| Tým pro vzdělávání uživatelů | Aktualizace pokynů k heslám | |

Kontrolní seznam ransomwaru "strategie privilegovaného přístupu"

Vytvořte vícedílnou strategii s využitím pokynů v https://aka.ms/SPA tomto kontrolním seznamu.

| Hotovo | Úloha | Popis |

|---|---|---|

| Vynucujte zabezpečení kompletní relace. | Explicitně ověří důvěryhodnost uživatelů a zařízení před povolením přístupu k rozhraním pro správu (pomocí podmíněného přístupu Microsoft Entra). | |

| Ochrana a monitorování systémů identit | Zabraňuje útokům na eskalaci oprávnění, včetně adresářů, správy identit, účtů správců a skupin a konfigurace udělení souhlasu. | |

| Zmírnění laterální procházení | Zajišťuje, aby ohrožení zabezpečení jednoho zařízení okamžitě vedlo k řízení mnoha nebo všech ostatních zařízení pomocí místních hesel účtů, hesel účtů služeb nebo jiných tajných kódů. | |

| Zajistěte rychlou reakci na hrozby. | Omezuje přístup a čas nežádoucího uživatele v prostředí. Další informace najdete v tématu Detekce a odpověď . | |

Výsledky a časové osy implementace

Zkuste dosáhnout těchto výsledků za 30 až 90 dní:

- K používání zabezpečených pracovních stanic se vyžaduje 100 % správců.

- 100 % místních hesel pracovních stanic/serverů jsou náhodná

- Nasadí se 100 % omezení eskalace oprávnění.

Detekce a reakce ransomwaru

Vaše organizace potřebuje rychlou detekci a nápravu běžných útoků na koncové body, e-maily a identity. Záleží na minutách.

Abyste omezili čas útočníka na pozdější procházení vaší organizace, musíte rychle napravit běžné vstupní body útoku.

Kdo zodpovídá za program nebo projekt

Tato tabulka popisuje zlepšení možností detekce a reakce proti ransomwaru z hlediska sponzorství, řízení programů nebo hierarchie řízení projektů za účelem určení a řízení výsledků.

| Lead | Implementátor | Odpovědnost |

|---|---|---|

| CISO nebo CIO | Podpora z vedení | |

| Vedoucí programu z operací zabezpečení | Podpora výsledků a spolupráce mezi týmy | |

| Tým centrální infrastruktury IT | Implementace klientských a serverových agentů/funkcí | |

| Operace zabezpečení | Integrace všech nových nástrojů do procesů operací zabezpečení | |

| Centrální produktivita IT / tým koncových uživatelů | Povolení funkcí pro Defender for Endpoint, Defender pro Office 365, Defender for Identity a Defender for Cloud Apps | |

| Centrální tým IT Identity | Implementace zabezpečení Microsoft Entra a Defenderu for Identity | |

| Architekti zabezpečení | Rady o konfiguraci, standardech a nástrojích | |

| Zásady zabezpečení a standardy | Aktualizace standardů a dokumentů zásad | |

| Správa dodržování předpisů zabezpečení | Monitorování pro zajištění dodržování předpisů | |

Kontrolní seznam k detekci ransomwaru a odpovědi

Použijte tyto osvědčené postupy pro zlepšení detekce a odezvy.

| Hotovo | Úloha | Popis |

|---|---|---|

| Určení priority společných vstupních bodů: – Pomocí integrovaných nástrojů rozšířené detekce a reakce (XDR), jako je XDR v programu Microsoft Defender, můžete poskytovat vysoce kvalitní výstrahy a minimalizovat tření a ruční kroky během reakce. - Monitorujte pokusy o hrubou silou, jako je třeba password spray. |

Ransomwarové operátory (a další) upřednostňují koncový bod, e-mail, identitu a protokol RDP jako vstupní body. | |

| Monitorování pro nežádoucí osobu, která zakazuje zabezpečení (často je součástí řetězu útoků), například: – Vymazání protokolu událostí, zejména protokolu událostí zabezpečení a provozních protokolů PowerShellu. - Zakázání nástrojů a ovládacích prvků zabezpečení. |

Útočníci cílí na zařízení pro detekci zabezpečení, aby mohli pokračovat v útoku bezpečněji. | |

| Neignorujte komoditní malware. | Útočníci ransomwaru pravidelně nakupují přístup k cílovým organizacím z tmavých trhů. | |

| Integrujte externí odborníky do procesů pro doplnění odborných znalostí, jako je tým Microsoftu pro detekci a reakce (DART). | Počty zkušeností pro detekci a obnovení | |

| Rychle izolovat ohrožené počítače pomocí defenderu for Endpoint. | Integrace s Windows 11 a 10 usnadňuje. | |

Další krok

Pokračujte ve fázi 3, abyste útočníkovi znesnadněli dostat se do vašeho prostředí tím, že postupně odeberete rizika.

Další zdroje informací o ransomwaru

Klíčové informace od Microsoftu:

- Rostoucí hrozba ransomware, Microsoft On the Issues blogový příspěvek 20. července 2021

- Ransomwar provozovaný člověkem

- Rychlá ochrana před ransomwarem a vydíráním

- 2021 Microsoft Digital Defense Report (viz stránky 10–19)

- Ransomwaru: Sestava analýzy hrozeb pro trvalou a průběžnou hrozbu na portálu Microsoft Defender

- Přístupk ransomwaru a případová studie týmu Microsoftu pro detekci a reakce (DART)

Microsoft 365:

- Nasazení ochrany ransomwaru pro vašeho tenanta Microsoftu 365

- Maximalizace odolnosti ransomwaru pomocí Azure a Microsoftu 365

- Zotavení z útoku ransomwarem

- Ochrana proti malwaru a ransomwaru

- Ochrana počítače s Windows 10 před ransomwarem

- Zpracování ransomwaru v SharePointu Online

- Sestavy analýzy hrozeb pro ransomware na portálu Microsoft Defenderu

XDR v programu Microsoft Defender:

Microsoft Azure:

- Azure Defenses for Ransomware Attack

- Maximalizace odolnosti ransomwaru pomocí Azure a Microsoftu 365

- Plán zálohování a obnovení pro ochranu před ransomwarem

- Pomoc s ochranou před ransomwarem pomocí služby Microsoft Azure Backup (26minutové video)

- Zotavení z ohrožení systémové identity

- Pokročilá detekce útoků s více fázemi ve službě Microsoft Sentinel

- Fúzní detekce ransomwaru v Microsoft Sentinelu

Microsoft Defender for Cloud Apps:

Blogové příspěvky týmu zabezpečení Microsoftu týkající se pokynů ke zmírnění rizik ransomwaru:

Průvodce bojem proti ransomwaru provozovanému člověkem: část 1 (září 2021)

Klíčové kroky týkající se toho, jak tým Microsoftu pro detekci a reakce (DART) provádí vyšetřování incidentů ransomwaru.

Průvodce bojem proti ransomwaru provozovanému člověkem: část 2 (září 2021)

Doporučení a osvědčené postupy

-

Viz část Ransomware.

Útoky ransomwaru provozované lidmi: Prevence havárie (březen 2020)

Zahrnuje analýzy skutečných útoků z řetězu útoků.

Norsk Hydro reaguje na útok ransomwaru s transparentností (prosinec 2019)

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro