Přihlášení k virtuálnímu počítači s Windows v Azure pomocí ID Microsoft Entra včetně bez hesla

Organizace můžou zlepšit zabezpečení virtuálních počítačů s Windows v Azure integrací s ověřováním Microsoft Entra. Teď můžete použít Microsoft Entra ID jako základní ověřovací platformu pro protokol RDP (Remote Desktop Protocol) do edice Windows Server 2019 Datacenter a novější nebo Windows 10 1809 a novější. Pak můžete centrálně řídit a vynucovat řízení přístupu na základě role (RBAC) Azure a zásady podmíněného přístupu, které povolují nebo zakazují přístup k virtuálním počítačům.

V tomto článku se dozvíte, jak vytvořit a nakonfigurovat virtuální počítač s Windows a přihlásit se pomocí ověřování založeného na ID microsoftu Entra.

Existuje mnoho výhod zabezpečení při přihlašování k virtuálním počítačům s Windows v Azure pomocí ověřování založeného na ID microsoftu Entra. Patří sem:

Ověřování Microsoft Entra včetně bez hesla použijte k přihlášení k virtuálním počítačům s Windows v Azure.

Snižte závislost na účtech místního správce.

Složitost hesla a zásady životnosti hesel, které konfigurujete pro Microsoft Entra ID, pomáhají také zabezpečit virtuální počítače s Windows.

S Azure RBAC:

- Určete, kdo se může k virtuálnímu počítači přihlásit jako běžný uživatel nebo s oprávněními správce.

- Když se uživatelé připojí nebo opustí váš tým, můžete aktualizovat zásady Azure RBAC pro virtuální počítač, aby podle potřeby udělily přístup.

- Když zaměstnanci opustí vaši organizaci a jejich uživatelské účty jsou zakázané nebo odebrané z Microsoft Entra ID, už nemají přístup k vašim prostředkům.

Nakonfigurujte zásady podmíněného přístupu tak, aby "vícefaktorové ověřování" používaly řízení ověřování (Preview) a vyžadovaly vícefaktorové ověřování a další signály, jako je například riziko přihlašování uživatelů, než budete moct RDP připojit k virtuálním počítačům s Windows.

Pomocí Azure Policy nasaďte a auditujte zásady, které vyžadují přihlášení Microsoft Entra pro virtuální počítače s Windows a označení použití neschválené místní účty na virtuálních počítačích.

Pomocí Intune můžete automatizovat a škálovat připojení k Microsoft Entra pomocí automatického zápisu správy mobilních zařízení (MDM) virtuálních počítačů Azure s Windows, které jsou součástí nasazení infrastruktury virtuálních klientských počítačů (VDI).

Automatická registrace MDM vyžaduje licence Microsoft Entra ID P1. Virtuální počítače s Windows Serverem nepodporují registraci MDM.

Poznámka:

Po povolení této funkce budou vaše virtuální počítače s Windows v Azure připojené k Microsoft Entra. Nemůžete je připojit k jiné doméně, jako je místní Active Directory nebo Microsoft Entra Domain Services. Pokud to potřebujete udělat, odpojte virtuální počítač od Microsoft Entra ID odinstalací rozšíření.

Požadavky

Podporované oblasti Azure a distribuce Windows

Tato funkce aktuálně podporuje následující distribuce systému Windows:

- Windows Server 2019 Datacenter a novější

- Windows 10 1809 a novější

- Windows 11 21H2 a novější

Tato funkce je teď dostupná v následujících cloudech Azure:

- Globální Azure

- Azure Government

- Platforma Microsoft Azure provozovaná společností 21Vianet

Síťové požadavky

Pokud chcete povolit ověřování Microsoft Entra pro virtuální počítače s Windows v Azure, musíte zajistit, aby konfigurace sítě vašeho virtuálního počítače umožňovala odchozí přístup k následujícím koncovým bodům přes port TCP 443.

Globální Azure:

https://enterpriseregistration.windows.net: Pro registraci zařízení.http://169.254.169.254: Koncový bod služby Azure Instance Metadata Service.https://login.microsoftonline.com: Pro toky ověřování.https://pas.windows.net: Pro toky Azure RBAC.

Azure Government:

https://enterpriseregistration.microsoftonline.us: Pro registraci zařízení.http://169.254.169.254: Koncový bod služby Azure Instance Metadata Service.https://login.microsoftonline.us: Pro toky ověřování.https://pasff.usgovcloudapi.net: Pro toky Azure RBAC.

Microsoft Azure provozovaný společností 21Vianet:

https://enterpriseregistration.partner.microsoftonline.cn: Pro registraci zařízení.http://169.254.169.254: Koncový bod služby Azure Instance Metadata Service.https://login.chinacloudapi.cn: Pro toky ověřování.https://pas.chinacloudapi.cn: Pro toky Azure RBAC.

Požadavky na ověření

Účty Microsoft Entra Guest se nemůžou připojit k virtuálním počítačům Azure nebo virtuálním počítačům s podporou služby Azure Bastion prostřednictvím ověřování Microsoft Entra.

Povolení přihlášení Microsoft Entra pro virtuální počítač s Windows v Azure

Pokud chcete pro virtuální počítač s Windows v Azure použít přihlášení Microsoft Entra, musíte:

- Povolte pro virtuální počítač možnost přihlášení Microsoft Entra.

- Nakonfigurujte přiřazení rolí Azure pro uživatele, kteří mají oprávnění k přihlášení k virtuálnímu počítači.

Existují dva způsoby, jak pro virtuální počítač s Windows povolit přihlášení Microsoft Entra:

- Na webu Azure Portal při vytváření virtuálního počítače s Windows.

- Azure Cloud Shell, když vytváříte virtuální počítač s Windows nebo používáte existující virtuální počítač s Windows.

Poznámka:

Pokud existuje objekt zařízení se stejným názvem displayName jako název hostitele virtuálního počítače, na kterém je nainstalované rozšíření, virtuální počítač se nepodaří připojit Id Microsoft Entra s chybou duplikace názvu hostitele. Vyhněte se duplikaci úpravou názvu hostitele.

portál Azure

Pro image virtuálních počítačů ve Windows Serveru 2019 Datacenter nebo Windows 10 1809 a novějších můžete povolit přihlášení Microsoft Entra.

Vytvoření virtuálního počítače s Windows Serverem 2019 Datacenter v Azure pomocí přihlášení Microsoft Entra:

Přihlaste se k webu Azure Portal pomocí účtu, který má přístup k vytváření virtuálních počítačů, a vyberte + Vytvořit prostředek.

Na panelu hledání na Marketplace zadejte Windows Server.

Vyberte Windows Server a potom v rozevíracím seznamu Vybrat plán softwaru zvolte Windows Server 2019 Datacenter.

Vyberte Vytvořit.

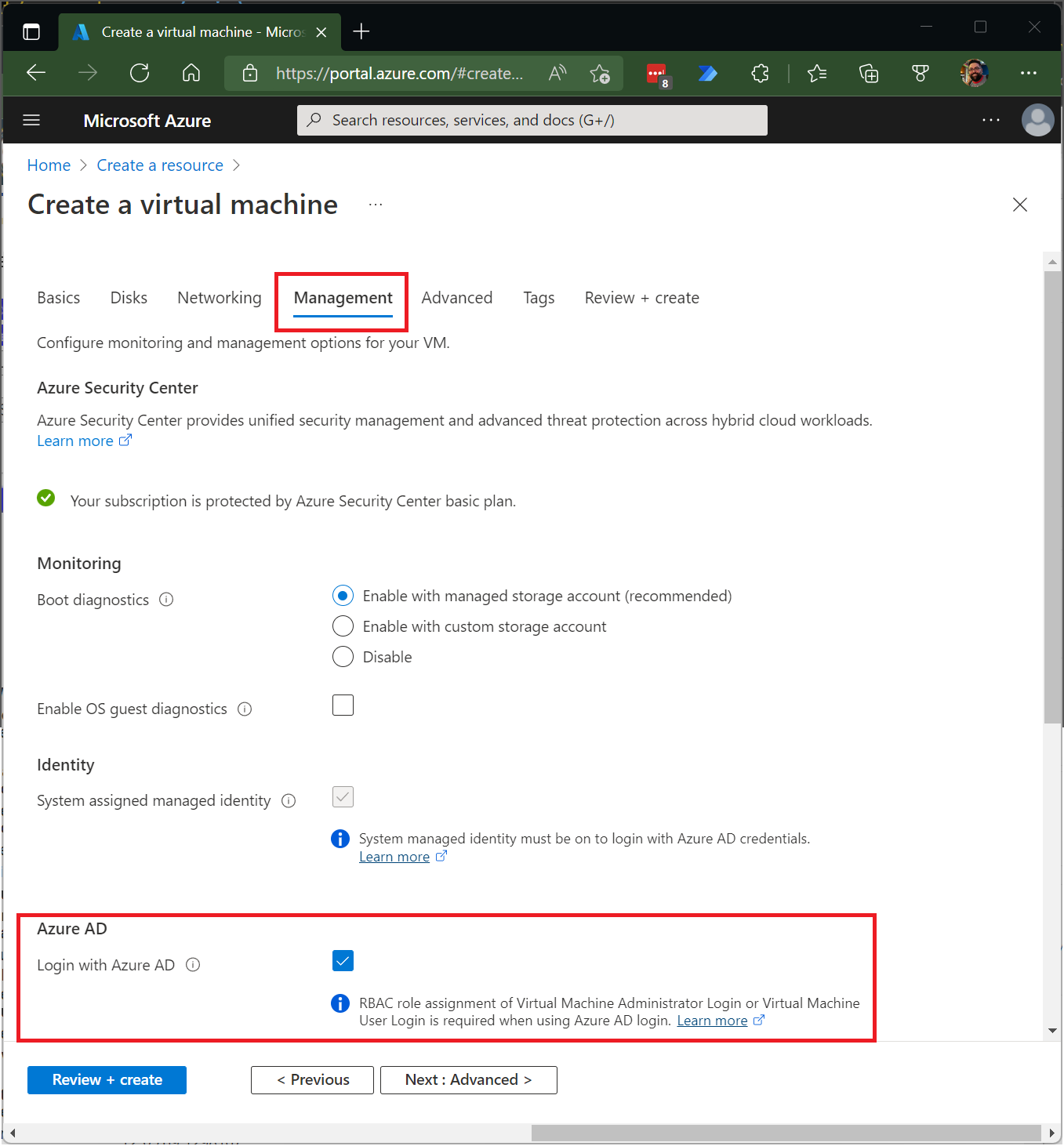

Na kartě Správa zaškrtněte políčko Přihlásit se pomocí ID Microsoft Entra v části ID Microsoft Entra.

Ujistěte se, že je vybraná spravovaná identita přiřazená systémem v části Identita . Tato akce by se měla provést automaticky po povolení přihlášení pomocí Microsoft Entra ID.

Projděte si zbytek prostředí pro vytvoření virtuálního počítače. Pro virtuální počítač musíte vytvořit uživatelské jméno a heslo správce.

Poznámka:

Pokud se chcete k virtuálnímu počítači přihlásit pomocí přihlašovacích údajů Microsoft Entra, musíte nejprve nakonfigurovat přiřazení rolí pro virtuální počítač.

Azure Cloud Shell

Azure Cloud Shell je bezplatné interaktivní prostředí, které můžete použít k provedení kroků v tomto článku. Ve službě Cloud Shell jsou předinstalované obvyklé nástroje Azure a jsou nakonfigurované pro použití s vaším účtem. Stačí vybrat tlačítko Kopírovat a zkopírovat kód, vložit ho do Cloud Shellu a pak ho spustit stisknutím klávesy Enter. Cloud Shell můžete otevřít několika způsoby:

- Zvolte Vyzkoušet v pravém horním rohu bloku kódu.

- Otevřete Cloud Shell ve vašem prohlížeči.

- V nabídce v pravém horním rohu webu Azure Portal vyberte tlačítko Cloud Shell.

Tento článek vyžaduje, abyste spustili Azure CLI verze 2.0.31 nebo novější. Verzi zjistíte spuštěním příkazu az --version. Pokud potřebujete nainstalovat nebo upgradovat, přečtěte si článek Instalace Azure CLI.

- Vytvořte skupinu prostředků spuštěním příkazu az group create.

- Vytvořte virtuální počítač spuštěním příkazu az vm create. Použijte podporovanou distribuci v podporované oblasti.

- Nainstalujte rozšíření virtuálního počítače Microsoft Entra pro přihlášení.

Následující příklad nasadí virtuální počítač s názvem myVM (který používá Win2019Datacenter) do skupiny prostředků s názvem myResourceGroupv southcentralus oblasti. V tomto příkladu a v dalším příkladu můžete podle potřeby zadat vlastní skupinu prostředků a názvy virtuálních počítačů.

az group create --name myResourceGroup --location southcentralus

az vm create \

--resource-group myResourceGroup \

--name myVM \

--image Win2019Datacenter \

--assign-identity \

--admin-username azureuser \

--admin-password yourpassword

Poznámka:

Před instalací rozšíření virtuálního počítače Microsoft Entra login VM musíte na virtuálním počítači povolit spravovanou identitu přiřazenou systémem. Spravované identity se ukládají v jednom tenantovi Microsoft Entra a v současné době nepodporují scénáře napříč adresáři.

Vytvoření virtuálního počítače a podpůrných prostředků trvá několik minut.

Nakonec nainstalujte rozšíření virtuálního počítače Microsoft Entra pro přihlášení, které povolí přihlášení Microsoft Entra pro virtuální počítače s Windows. Rozšíření virtuálních počítačů jsou malé aplikace, které poskytují úlohy po nasazení a automatizace ve službě Azure Virtual Machines. Pomocí příkazu az vm extension set nainstalujte rozšíření AADLoginForWindows na virtuální počítač pojmenovaný myVMmyResourceGroup ve skupině prostředků.

Rozšíření AADLoginForWindows můžete nainstalovat na existující virtuální počítač s Windows Serverem 2019 nebo Windows 10 1809 a novějším, abyste ho povolili pro ověřování Microsoft Entra. Následující příklad používá k instalaci rozšíření Azure CLI:

az vm extension set \

--publisher Microsoft.Azure.ActiveDirectory \

--name AADLoginForWindows \

--resource-group myResourceGroup \

--vm-name myVM

Po instalaci rozšíření na virtuální počítač provisioningState se zobrazí Succeeded.

Konfigurace přiřazení rolí pro virtuální počítač

Teď, když jste vytvořili virtuální počítač, musíte přiřadit jednu z následujících rolí Azure, abyste zjistili, kdo se může k virtuálnímu počítači přihlásit. Pokud chcete tyto role přiřadit, musíte mít roli přístupu k datům virtuálního počítače Správa istrator nebo jakoukoli roli, která zahrnuje Microsoft.Authorization/roleAssignments/write akci, jako je například role řízení přístupu na základě role Správa istrator. Pokud ale používáte jinou roli než přístup k datům virtuálního počítače Správa istrator, doporučujeme přidat podmínku, která omezí oprávnění k vytváření přiřazení rolí.

- Přihlášení virtuálního počítače Správa istrator: Uživatelé, kteří mají přiřazenou tuto roli, se mohou přihlásit k virtuálnímu počítači Azure s oprávněními správce.

- Přihlášení uživatele virtuálního počítače: Uživatelé, kteří mají přiřazenou tuto roli, se můžou přihlásit k virtuálnímu počítači Azure s běžnými uživatelskými oprávněními.

Pokud chcete uživateli umožnit přihlášení k virtuálnímu počítači přes protokol RDP, musíte k prostředku virtuálního počítače přiřadit roli přihlášení virtuálního počítače Správa istrator nebo roli Přihlášení uživatele virtuálního počítače.

Poznámka:

Ruční zvýšení úrovně uživatele tak, aby se stal místním správcem virtuálního počítače přidáním uživatele do člena místní skupiny Administrators nebo spuštěním net localgroup administrators /add "AzureAD\UserUpn" příkazu, se nepodporuje. K autorizaci přihlášení k virtuálnímu počítači je potřeba použít výše uvedené role Azure.

Uživatel Azure, který má přiřazenou roli Vlastník nebo Přispěvatel pro virtuální počítač, nemá automaticky oprávnění k přihlášení k virtuálnímu počítači přes protokol RDP. Důvodem je poskytnout auditované oddělení mezi sadou lidí, kteří řídí virtuální počítače, a sadou lidí, kteří mají přístup k virtuálním počítačům.

Existují dva způsoby konfigurace přiřazení rolí pro virtuální počítač:

- Prostředí Centra pro správu Microsoft Entra

- Prostředí Azure Cloud Shellu

Poznámka:

Role přihlášení virtuálního počítače Správa istratoru a přihlášení uživatele virtuálního počítače se používajídataActions, takže je nelze přiřadit v oboru skupiny pro správu. V současné době můžete tyto role přiřadit pouze v rámci předplatného, skupiny prostředků nebo oboru prostředků.

Centrum pro správu Microsoft Entra

Konfigurace přiřazení rolí pro virtuální počítače s Windows Serverem 2019 Datacenter s podporou Microsoft Entra:

V části Skupina prostředků vyberte skupinu prostředků, která obsahuje virtuální počítač a jeho přidruženou virtuální síť, síťové rozhraní, veřejnou IP adresu nebo prostředek nástroje pro vyrovnávání zatížení.

Vyberte Řízení přístupu (IAM) .

Výběrem možnosti Přidat>přiřazení role otevřete stránku Přidat přiřazení role.

Přiřaďte následující roli. Podrobný postup najdete v tématu Přiřazení rolí Azure pomocí webu Azure Portal.

Nastavení Hodnota Role Přihlášení virtuálního počítače Správa istrator nebopřihlášení uživatele virtuálního počítače Přiřadit přístup k Uživatel, skupina, instanční objekt nebo spravovaná identita

Azure Cloud Shell

Následující příklad pomocí příkazu az role assignment create přiřadí virtuálnímu počítači roli Správa istrator Login virtuálnímu počítači pro aktuálního uživatele Azure. Uživatelské jméno aktuálního účtu Azure získáte pomocí příkazu az account show a pomocí příkazu az vm show nastavíte obor na virtuální počítač vytvořený v předchozím kroku.

Obor můžete přiřadit také na úrovni skupiny prostředků nebo předplatného. Platí normální oprávnění dědičnosti Azure RBAC.

$username=$(az account show --query user.name --output tsv)

$rg=$(az group show --resource-group myResourceGroup --query id -o tsv)

az role assignment create \

--role "Virtual Machine Administrator Login" \

--assignee $username \

--scope $rg

Poznámka:

Pokud se doména Microsoft Entra a doména přihlašovacího uživatelského jména neshodují, musíte zadat ID objektu vašeho uživatelského účtu pomocí , --assignee-object-idnikoli pouze uživatelského jména pro --assignee. ID objektu pro uživatelský účet můžete získat pomocí příkazu az ad user list.

Další informace o použití Azure RBAC ke správě přístupu k prostředkům předplatného Azure najdete v následujících článcích:

- Přiřazení rolí Azure pomocí Azure CLI

- Přiřazení rolí Azure pomocí webu Azure Portal

- Přiřazení rolí Azure pomocí Azure PowerShellu

Přihlášení pomocí přihlašovacích údajů Microsoft Entra k virtuálnímu počítači s Windows

Pomocí jedné ze dvou metod se můžete přihlásit přes protokol RDP:

- Bez hesla s použitím některého z podporovaných přihlašovacích údajů Microsoft Entra (doporučeno)

- Heslo/omezené bez hesla pomocí Windows Hello pro firmy nasazené pomocí modelu důvěryhodnosti certifikátů

Přihlášení pomocí ověřování bez hesla pomocí Microsoft Entra ID

Pokud chcete pro virtuální počítače s Windows v Azure používat ověřování bez hesla, potřebujete klientský počítač s Windows a hostitele relace v následujících operačních systémech:

- Windows 11 s kumulativním Aktualizace 2022-10 pro Windows 11 (KB5018418) nebo novějším.

- Windows 10 verze 20H2 nebo novější s nainstalovaným kumulativním Aktualizace 2022-10 pro Windows 10 (KB5018410) nebo novějším.

- Windows Server 2022 s kumulativní aktualizací 2022-10 pro operační systém microsoft serveru (KB5018421) nebo novější.

Důležité

Klientský počítač s Windows musí být zaregistrovaný buď microsoft Entra, nebo microsoft Entra, nebo hybridní připojení Microsoft Entra ke stejnému adresáři jako virtuální počítač. Kromě toho musí uživatelé při použití přihlašovacích údajů Microsoft Entra patřit do jedné ze dvou rolí Azure, virtuální počítač Správa istrator Login nebo Virtual Machine User Login. Tento požadavek neexistuje pro přihlášení bez hesla.

Připojení ke vzdálenému počítači:

- Spusťte vzdálenou plochu Připojení ion ze služby Windows Search nebo spuštěním

mstsc.exepříkazu . - Vyberte Možnost Použít webový účet pro přihlášení ke vzdálenému počítači na kartě Upřesnit . Tato možnost je ekvivalentní

enablerdsaadauthvlastnosti RDP. Další informace naleznete v tématu Podporované vlastnosti protokolu RDP se službou Vzdálená plocha. - Zadejte název vzdáleného počítače a vyberte Připojení.

Poznámka:

IP adresu nelze použít při použití webového účtu pro přihlášení k možnosti vzdáleného počítače . Název se musí shodovat s názvem hostitele vzdáleného zařízení v Microsoft Entra ID a musí být adresovatelný a přeložit na IP adresu vzdáleného zařízení.

- Po zobrazení výzvy k zadání přihlašovacích údajů zadejte své uživatelské jméno ve

user@domain.comformátu. - Zobrazí se výzva k povolení připojení ke vzdálené ploše při připojování k novému počítači. Microsoft Entra si pamatuje až 15 hostitelů po dobu 30 dnů, než se znovu zobrazí výzva. Pokud se zobrazí tento dialog, vyberte Možnost Ano , abyste se připojili.

Důležité

Pokud vaše organizace nakonfigurovala a používá podmíněný přístup Microsoft Entra, musí vaše zařízení splňovat požadavky podmíněného přístupu, aby umožňovalo připojení ke vzdálenému počítači. Zásady podmíněného přístupu se můžou použít pro aplikaci Vzdálená plocha Microsoft (a4a365df-50f1-4397-bc59-1a1564b8bb9c) pro řízený přístup.

Poznámka:

Zamykací obrazovka Windows ve vzdálené relaci nepodporuje ověřovací tokeny Microsoft Entra ani metody ověřování bez hesla, jako jsou klíče FIDO. Nedostatek podpory těchto metod ověřování znamená, že uživatelé nemohou odemknout své obrazovky ve vzdálené relaci. Při pokusu o uzamčení vzdálené relace, ať už prostřednictvím akce uživatele nebo zásad systému, je relace odpojena a služba odešle uživateli zprávu s vysvětlením, že byl odpojen. Odpojení relace také zajišťuje, že když se připojení znovu spustí po určité době nečinnosti, Microsoft Entra ID znovu vyhodnocuje příslušné zásady podmíněného přístupu.

Přihlášení pomocí hesla nebo omezeného ověřování bez hesla pomocí Microsoft Entra ID

Důležité

Vzdálené připojení k virtuálním počítačům, které jsou připojené k ID Microsoft Entra, je povolené jenom z počítačů s Windows 10 nebo novějších, které jsou zaregistrované v Microsoft Entra (minimální požadovaný build je 20H1) nebo microsoft Entra nebo hybridní připojení Microsoft Entra ke stejnému adresáři jako virtuální počítač. Kromě toho musí uživatelé při použití přihlašovacích údajů Microsoft Entra patřit do jedné ze dvou rolí Azure, virtuální počítač Správa istrator Login nebo Virtual Machine User Login.

Pokud používáte počítač s Windows 10 nebo novějším zaregistrovaným systémem Microsoft Entra, musíte zadat přihlašovací údaje ve AzureAD\UPN formátu (například AzureAD\john@contoso.com). V tuto chvíli se můžete pomocí služby Azure Bastion přihlásit pomocí ověřování Microsoft Entra pomocí Azure CLI a nativního klienta RDP mstsc.

Pokud se chcete přihlásit k virtuálnímu počítači s Windows Serverem 2019 pomocí Microsoft Entra ID:

- Přejděte na stránku s přehledem virtuálního počítače, který je povolený s přihlášením Microsoft Entra.

- Výběrem Připojení otevřete podokno Připojení do virtuálního počítače.

- Vyberte Stáhnout soubor RDP.

- Výběrem možnosti Otevřít otevřete klienta Připojení ion vzdálené plochy.

- Výběrem Připojení otevřete dialogové okno přihlášení k Systému Windows.

- Přihlaste se pomocí svých přihlašovacích údajů Microsoft Entra.

Teď jste přihlášení k virtuálnímu počítači Azure s Windows Serverem 2019 s přiřazenými oprávněními role, jako je uživatel virtuálního počítače nebo virtuální počítač Správa istrator.

Poznámka:

Můžete uložit . Soubor RDP místně na vašem počítači, aby se spustila budoucí připojení ke vzdálené ploše virtuálního počítače, místo toho, abyste na stránce přehledu virtuálního počítače na webu Azure Portal a používali možnost připojení.

Vynucení zásad podmíněného přístupu

Před povolením přístupu k virtuálním počítačům s Windows v Azure s povoleným přihlášením k Microsoft Entra můžete vynutit zásady podmíněného přístupu, jako je například útok phishing odolný proti vícefaktorovým ověřováním ( MFA), s využitím síly ověřování (Preview) udělovat řízení nebo vícefaktorové ověřování nebo kontrolu rizik přihlašování uživatelů. Pokud chcete použít zásady podmíněného přístupu, musíte vybrat aplikaci pro přihlášení k virtuálnímu počítači Microsoft Azure z cloudových aplikací nebo akcí. Pak použijte riziko přihlášení jako podmínku nebo "vícefaktorové ověřování odolné proti útokům phishing" pomocí vyžadování síly ověřování (Preview) udělte řízení nebo jako řízení pro udělení přístupu vyžadovat vícefaktorové ověřování.

Poznámka:

Pokud potřebujete vícefaktorové ověřování jako řízení pro udělení přístupu k aplikaci Microsoft Azure Pro přihlášení k virtuálnímu počítači s Windows, musíte jako součást klienta zadat deklaraci vícefaktorového ověřování, která zahájí relaci protokolu RDP cílovému virtuálnímu počítači s Windows v Azure. Toho je možné dosáhnout pomocí metody ověřování bez hesla pro protokol RDP, která splňuje zásady podmíněného přístupu, ale pokud používáte omezenou metodu bez hesla pro protokol RDP, jediným způsobem, jak toho dosáhnout na klientovi s Windows 10 nebo novějším, je použít Windows Hello pro firmy PIN nebo biometrické ověřování s klientem RDP. Podpora biometrického ověřování byla přidána do klienta RDP ve Windows 10 verze 1809. Vzdálená plocha používající ověřování Windows Hello pro firmy je dostupná jenom pro nasazení, která používají model důvěryhodnosti certifikátů. Aktuálně není k dispozici pro model důvěryhodnosti klíče.

Použití služby Azure Policy ke splnění standardů a posouzení dodržování předpisů

S využitím Azure Policy:

- Ujistěte se, že je pro nové a existující virtuální počítače s Windows povolené přihlášení Microsoft Entra.

- Vyhodnoťte dodržování předpisů vašeho prostředí ve velkém měřítku na řídicím panelu dodržování předpisů.

Díky této funkci můžete použít mnoho úrovní vynucování. Nové a existující virtuální počítače s Windows můžete označit ve vašem prostředí, které nemají povolené přihlášení Microsoft Entra. Azure Policy můžete použít také k nasazení rozšíření Microsoft Entra na nové virtuální počítače s Windows, které nemají povolené přihlášení Microsoft Entra, a napravit stávající virtuální počítače s Windows na stejný standard.

Kromě těchto možností můžete pomocí služby Azure Policy detekovat a označit virtuální počítače s Windows, které mají na svých počítačích vytvořené neschválené místní účty. Další informace najdete v Azure Policy.

Řešení potíží s nasazením

Rozšíření AADLoginForWindows musí být úspěšně nainstalováno, aby virtuální počítač dokončil proces připojení Microsoft Entra. Pokud se rozšíření virtuálního počítače nenainstaluje správně, proveďte následující kroky:

Připojení RDP k virtuálnímu počítači pomocí účtu místního správce a prozkoumání souboru CommandExecution.log v části C:\WindowsAzure\Logs\Plugins\Microsoft.Azure.ActiveDirectory.AADLoginForWindows\1.0.0.1.

Poznámka:

Pokud se rozšíření restartuje po počátečním selhání, uloží se protokol s chybou nasazení jako CommandExecution_YYYYMMDDHHMMSSSSS.log.

Na virtuálním počítači otevřete okno PowerShellu. Ověřte, že následující dotazy na koncový bod služby Azure Instance Metadata Service spuštěné na hostiteli Azure vrací očekávaný výstup:

Spuštění příkazu Očekávaný výstup curl.exe -H Metadata:true "http://169.254.169.254/metadata/instance?api-version=2017-08-01"Správné informace o virtuálním počítači Azure curl.exe -H Metadata:true "http://169.254.169.254/metadata/identity/info?api-version=2018-02-01"Platné ID tenanta přidružené k předplatnému Azure curl.exe -H Metadata:true "http://169.254.169.254/metadata/identity/oauth2/token?resource=urn:ms-drs:enterpriseregistration.windows.net&api-version=2018-02-01"Platný přístupový token vydaný ID Microsoft Entra pro spravovanou identitu přiřazenou k tomuto virtuálnímu počítači Poznámka:

Přístupový token můžete dekódovat pomocí nástroje, jako je https://jwt.ms/. Ověřte, že

oidhodnota v přístupovém tokenu odpovídá spravované identitě přiřazené k virtuálnímu počítači.Ujistěte se, že jsou požadované koncové body přístupné z virtuálního počítače přes PowerShell:

curl.exe https://login.microsoftonline.com/ -D -curl.exe https://login.microsoftonline.com/<TenantID>/ -D -curl.exe https://enterpriseregistration.windows.net/ -D -curl.exe https://device.login.microsoftonline.com/ -D -curl.exe https://pas.windows.net/ -D -

Poznámka:

Nahraďte

<TenantID>ID tenanta Microsoft Entra, které je přidružené k předplatnému Azure.login.microsoftonline.com/<TenantID>,enterpriseregistration.windows.netapas.windows.netměla by vrátit hodnotu 404 Nenalezena, což je očekávané chování.Zobrazte stav zařízení spuštěním

dsregcmd /statuspříkazu . Cílem je, aby se stav zařízení zobrazoval jakoAzureAdJoined : YES.Poznámka:

Aktivita připojení Microsoft Entra se zaznamenává v Prohlížeč událostí v protokolu Registrace zařízení uživatele\Správa v Prohlížeč událostí (místní)\Protokoly aplikací a služeb\Microsoft\Windows\Registrace zařízení uživatele\Správa.

Pokud rozšíření AADLoginForWindows selže s kódem chyby, můžete provést následující kroky.

Kód chyby terminálu 1007 a ukončovací kód -2145648574.

Kód chyby terminálu 1007 a ukončovací kód -2145648574 přeložit na DSREG_E_MSI_TENANTID_UNAVAILABLE. Rozšíření se nemůže dotazovat na informace o tenantovi Microsoft Entra.

Připojení k virtuálnímu počítači jako místní správce a ověřte, že koncový bod vrací platné ID tenanta ze služby Azure Instance Metadata Service. V okně PowerShellu se zvýšenými oprávněními na virtuálním počítači spusťte následující příkaz:

curl -H Metadata:true http://169.254.169.254/metadata/identity/info?api-version=2018-02-01

K tomuto problému může dojít také v případě, že se správce virtuálního počítače pokusí nainstalovat rozšíření AADLoginForWindows, ale spravovaná identita přiřazená systémem nejdřív nepovolila virtuální počítač. V takovém případě přejděte do podokna Identita virtuálního počítače. Na kartě Přiřazený systém ověřte, že je přepínač Stav nastavený na Zapnuto.

Ukončovací kód -2145648607

Ukončovací kód -2145648607 se přeloží na DSREG_AUTOJOIN_DISC_FAILED. Rozšíření se nemůže připojit ke koncovému https://enterpriseregistration.windows.net bodu.

Ověřte, že jsou požadované koncové body přístupné z virtuálního počítače přes PowerShell:

curl https://login.microsoftonline.com/ -D -curl https://login.microsoftonline.com/<TenantID>/ -D -curl https://enterpriseregistration.windows.net/ -D -curl https://device.login.microsoftonline.com/ -D -curl https://pas.windows.net/ -D -

Poznámka:

Nahraďte

<TenantID>ID tenanta Microsoft Entra, které je přidružené k předplatnému Azure. Pokud potřebujete najít ID tenanta, můžete najet myší na název účtu nebo vybrat ID tenanta Přehled identity>>>.Pokusy o připojení

enterpriseregistration.windows.netk můžou vrátit hodnotu 404 Nenalezena, což je očekávané chování. Pokusy o připojenípas.windows.netse můžou zobrazit výzvy k zadání přihlašovacích údajů PIN kódu nebo můžou vrátit chybu 404 Nenalezena. (Pin kód nemusíte zadávat.) Buď jedna z nich je dostatečná k ověření, že adresa URL je dostupná.Pokud některý z příkazů selže s chybou Nejde přeložit hostitele

<URL>, zkuste spuštěním tohoto příkazu zjistit, který server DNS virtuální počítač používá:nslookup <URL>Poznámka:

Nahraďte

<URL>plně kvalifikovanými názvy domén, které koncové body používají, napříkladlogin.microsoftonline.com.Zjistěte, jestli zadání veřejného serveru DNS umožňuje úspěšné provedení příkazu:

nslookup <URL> 208.67.222.222V případě potřeby změňte server DNS, který je přiřazený ke skupině zabezpečení sítě, do které virtuální počítač Azure patří.

Ukončovací kód 51

Ukončovací kód 51 se překládá na "Toto rozšíření není podporováno v operačním systému virtuálního počítače".

Rozšíření AADLoginForWindows je určeno k instalaci pouze ve Windows Serveru 2019 nebo Windows 10 (build 1809 nebo novější). Ujistěte se, že je podporovaná vaše verze nebo build Windows. Pokud není podporované, odinstalujte rozšíření.

Řešení potíží s přihlášením

Při opravě problémů s přihlášením použijte následující informace.

Stav zařízení a jednotného přihlašování (SSO) můžete zobrazit spuštěním příkazu dsregcmd /status. Cílem je, aby se stav zařízení zobrazoval jako AzureAdJoined : YES stav jednotného přihlašování a aby se zobrazil AzureAdPrt : YES.

Přihlášení pomocí protokolu RDP prostřednictvím účtů Microsoft Entra se zaznamenává v Prohlížeč událostí v protokolech událostí aplikací a služeb\Windows\AAD\Operational.

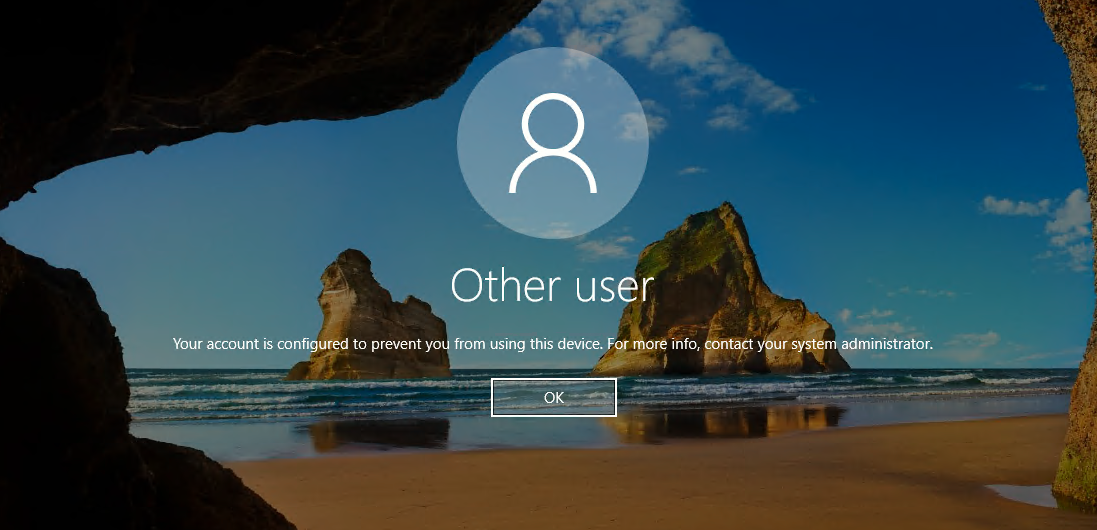

Nepřiřazená role Azure

Při zahájení připojení ke vzdálené ploše k virtuálnímu počítači se může zobrazit následující chybová zpráva: Váš účet je nakonfigurovaný tak, aby vám zabránil v používání tohoto zařízení. Další informace získáte od správce systému.

Ověřte, že jste nakonfigurovali zásady Azure RBAC pro virtuální počítač, které uživateli udělují roli přihlášení virtuálního počítače Správa istrator nebo roli přihlášení uživatele virtuálního počítače.

Poznámka:

Pokud máte problémy s přiřazeními rolí Azure, přečtěte si téma Řešení potíží s Azure RBAC.

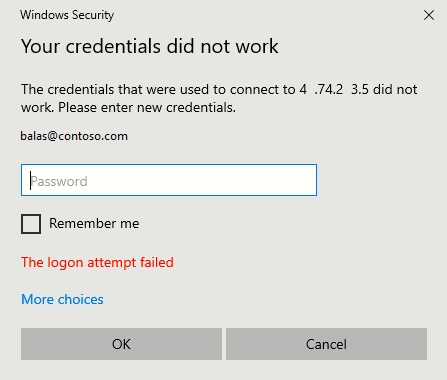

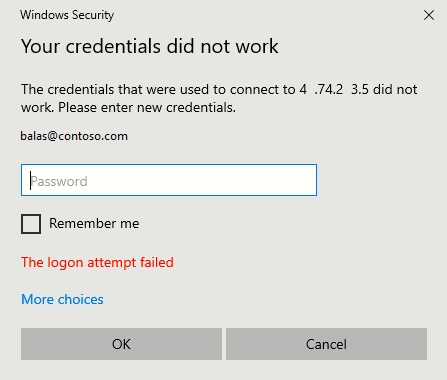

Je vyžadována neoprávněná změna klienta nebo hesla.

Při zahájení připojení ke vzdálené ploše k virtuálnímu počítači se může zobrazit následující chybová zpráva: Vaše přihlašovací údaje nefungují.

Vyzkoušejte tato řešení:

Počítač s Windows 10 nebo novějším, který používáte k zahájení připojení ke vzdálené ploše, musí být připojený k Microsoft Entra nebo hybridní připojení Microsoft Entra ke stejnému adresáři Microsoft Entra. Další informace o identitě zařízení najdete v článku Co je identita zařízení?.

Poznámka:

Windows 10 Build 20H1 přidal podporu pro počítač zaregistrovaný v Microsoft Entra, aby se zahájilo připojení RDP k vašemu virtuálnímu počítači. Pokud k zahájení připojení k vašemu virtuálnímu počítači používáte počítač, který je zaregistrovaný Microsoft Entra (není připojený k Microsoft Entra nebo hybridní připojení Microsoft Entra) jako klient RDP, musíte zadat přihlašovací údaje ve formátu

AzureAD\UPN(napříkladAzureAD\john@contoso.com).Po dokončení připojení Microsoft Entra ověřte, že rozšíření AADLoginForWindows nebylo odinstalováno.

Také se ujistěte, že je na serveru i klientovi povolené zabezpečení zabezpečení zabezpečení Zabezpečení: Povolit žádostem o ověření PKU2U na tomto počítači používat online identity.

Ověřte, že uživatel nemá dočasné heslo. Dočasná hesla se nedají použít k přihlášení k připojení ke vzdálené ploše.

Přihlaste se pomocí uživatelského účtu ve webovém prohlížeči. Přihlaste se například k webu Azure Portal v privátním okně procházení. Pokud se zobrazí výzva ke změně hesla, nastavte nové heslo. Pak se zkuste znovu připojit.

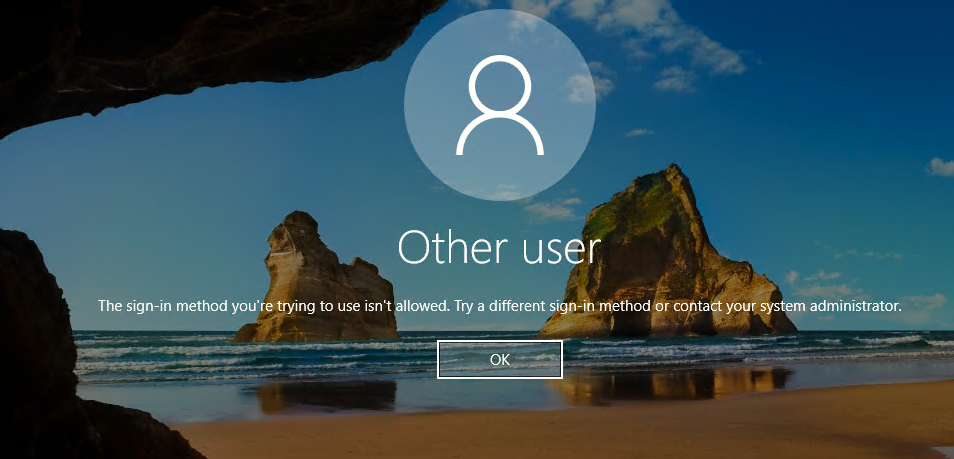

Požadovaná metoda přihlášení k vícefaktorovým ověřováním

Při zahájení připojení ke vzdálené ploše k virtuálnímu počítači se může zobrazit následující chybová zpráva: "Metoda přihlášení, kterou se pokoušíte použít, není povolená. Zkuste jinou metodu přihlášení nebo se obraťte na správce systému.

Pokud jste nakonfigurovali zásady podmíněného přístupu, které před přístupem k prostředku vyžadují vícefaktorové ověřování s vícefaktorovým ověřováním microsoft Entra pro jednotlivé uživatele nebo starší verze, musíte zajistit, aby se počítač s Windows 10 nebo novějším, který iniciuje připojení vzdálené plochy k vašemu virtuálnímu počítači, přihlašoval pomocí metody silného ověřování, jako je Windows Hello. Pokud pro připojení ke vzdálené ploše nepoužíváte silnou metodu ověřování, zobrazí se chyba.

Další chybová zpráva související s vícefaktorovým ověřováním je ta, která je popsaná dříve: Vaše přihlašovací údaje nefungují.

Pokud jste nakonfigurovali starší verzi nastavení vícefaktorového ověřování Microsoft Entra pro jednotlivé uživatele a zobrazí se výše uvedená chyba, můžete problém vyřešit odebráním nastavení vícefaktorového ověřování pro jednotlivé uživatele. Další informace najdete v článku Povolení vícefaktorového ověřování Microsoft Entra pro jednotlivé uživatele za účelem zabezpečení událostí přihlašování.

Pokud jste ještě nenasadili Windows Hello pro firmy a pokud to zatím není možné, můžete nakonfigurovat zásady podmíněného přístupu, které vylučují aplikaci Microsoft Azure Pro přihlášení k virtuálnímu počítači s Windows ze seznamu cloudových aplikací, které vyžadují vícefaktorové ověřování. Další informace o Windows Hello pro firmy najdete v přehledu Windows Hello pro firmy.

Poznámka:

Windows Hello pro firmy ověřování pin kódem pomocí protokolu RDP se podporuje pro několik verzí Windows 10. Podpora biometrického ověřování pomocí protokolu RDP byla přidána ve Windows 10 verze 1809. Použití Windows Hello pro firmy ověřování během protokolu RDP je k dispozici pro nasazení, která používají model důvěryhodnosti certifikátů nebo model důvěryhodnosti klíčů.

Podělte se o svůj názor na tuto funkci nebo nahlašte problémy s jeho používáním na fóru Microsoft Entra pro zpětnou vazbu.

Chybějící aplikace

Pokud v podmíněném přístupu chybí přihlašovací aplikace virtuálního počítače Microsoft Azure s Windows, ujistěte se, že je aplikace v tenantovi:

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň cloudová aplikace Správa istrator.

- Přejděte k podnikovým aplikacím> identit.>

- Odeberte filtry, aby se zobrazily všechny aplikace, a vyhledejte virtuální počítač. Pokud se v důsledku toho nezobrazuje přihlášení k virtuálnímu počítači Microsoft Azure s Windows, v tenantovi chybí instanční objekt.

Tip

Někteří tenanti můžou místo přihlášení k virtuálnímu počítači s Windows v Microsoft Azure vidět aplikaci s názvem Přihlášení k virtuálnímu počítači Azure s Windows. Aplikace bude mít stejné ID aplikace 372140e0-b3b7-4226-8ef9-d57986796201.

Další kroky

Další informace o Microsoft Entra ID naleznete v tématu Co je Microsoft Entra ID?.