Segmentace je model, ve kterém využíváte síťové nároky a vytváříte softwarově definované hraniční sítě pomocí nástrojů dostupných v Microsoft Azure. Pak nastavíte pravidla, která řídí provoz z/do těchto hraničních sítí, abyste mohli mít různé bezpečnostní stavy pro různé části sítě. Při umístění různých aplikací (nebo částí dané aplikace) do těchto hraničních zařízení můžete řídit komunikaci mezi těmito segmentovanými entitami. Pokud dojde k ohrožení zabezpečení části zásobníku aplikací, budete schopni lépe obsahovat dopad tohoto porušení zabezpečení a zabránit jejímu pozdějšímu šíření ve zbytku sítě. Tato schopnost je klíčovým principem spojený s modelem nulová důvěra (Zero Trust) publikovaným Microsoftem, jehož cílem je přinést do vaší organizace špičkové myšlení o zabezpečení.

Modely segmentace

Když pracujete v Azure, máte k dispozici širokou a různorodou sadu možností segmentace, které vám pomůžou chránit.

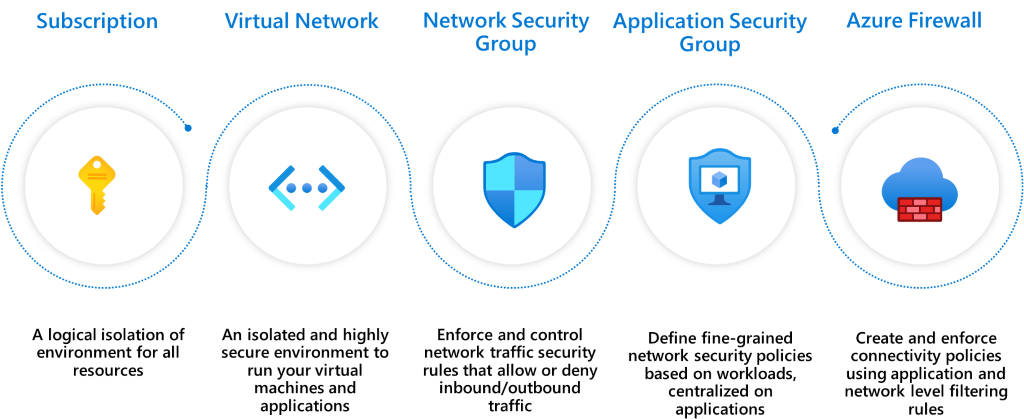

Předplatné: Předplatná jsou konstrukce vysoké úrovně, která poskytuje oddělení platforem mezi entitami. Účelem je vyřezávat hranice mezi velkými organizacemi v rámci společnosti. Je potřeba explicitně zřídit komunikaci mezi prostředky v různých předplatných.

Virtuální síť: Virtuální sítě se vytvářejí v rámci předplatného v privátních adresních prostorech. Sítě poskytují blokování prostředků na úrovni sítě, bez výchozího provozu mezi dvěma virtuálními sítěmi. Stejně jako předplatná je potřeba explicitně zřídit veškerou komunikaci mezi virtuálními sítěmi.

Skupiny zabezpečení sítě (NSG): Skupiny zabezpečení sítě jsou mechanismy řízení přístupu pro řízení provozu mezi prostředky ve virtuální síti jako brána firewall vrstvy 4. Skupina zabezpečení sítě také řídí provoz s externími sítěmi, jako je internet, další virtuální sítě atd. Skupiny zabezpečení sítě můžou využít strategii segmentace na členitou úroveň vytvořením hraničních sítí pro podsíť, skupinu virtuálních počítačů nebo dokonce na jeden virtuální počítač.

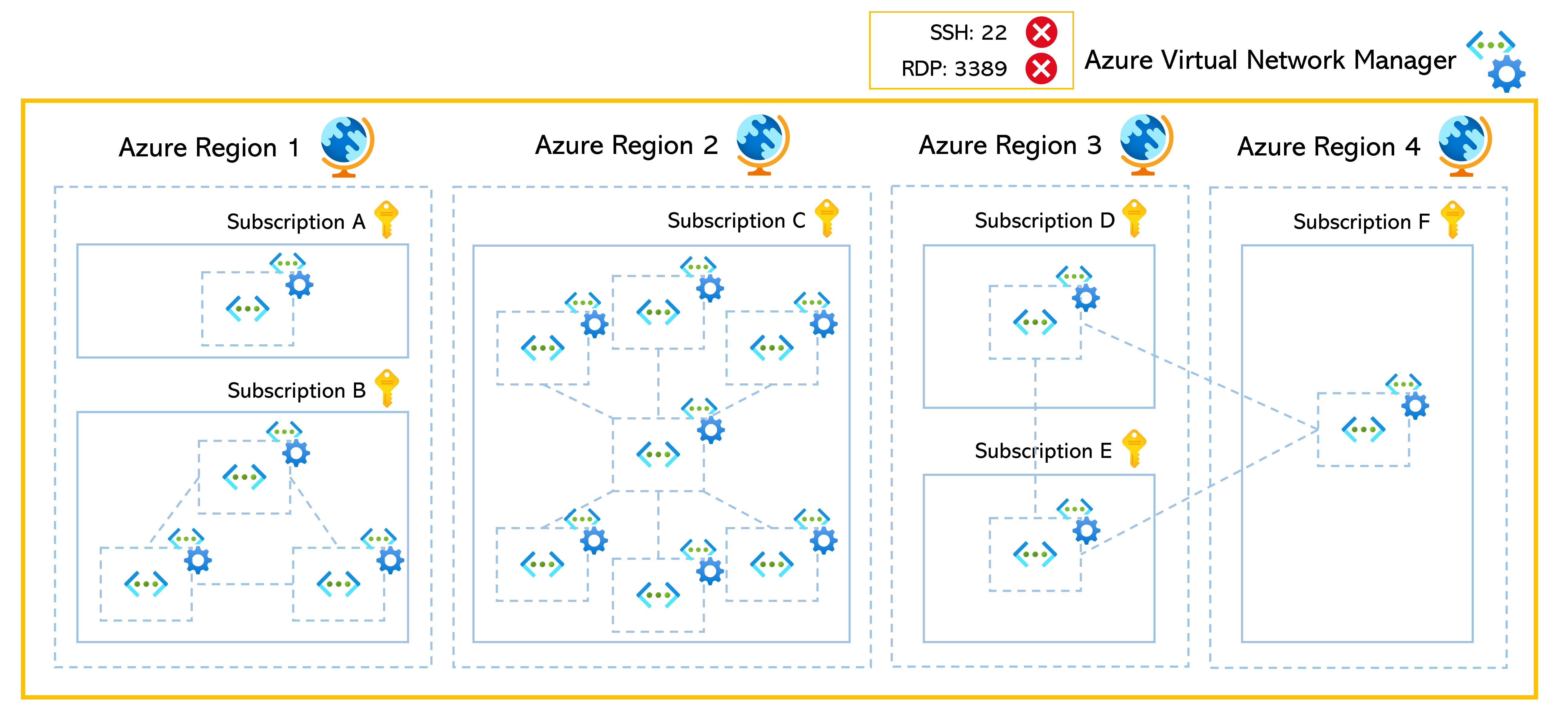

Azure Virtual Network Manager (AVNM):Azure Virtual Network Manager (AVNM) je služba pro správu sítě, která umožňuje centrálnímu týmu pro správu IT spravovat virtuální sítě globálně napříč předplatnými ve velkém měřítku. Pomocí AVNM můžete seskupit několik virtuálních sítí a vynutit předdefinovaná pravidla správce zabezpečení, která by se měla použít u vybraných virtuálních sítí najednou. Podobně jako u skupiny zabezpečení sítě fungují pravidla správce zabezpečení vytvořená prostřednictvím AVNM také jako brána firewall vrstvy 4, ale jako první se vyhodnocují pravidla správce zabezpečení před skupinou zabezpečení sítě.

Skupiny zabezpečení aplikací (ASG): Skupiny zabezpečení aplikací poskytují kontrolní mechanismy podobné skupinám zabezpečení sítě, ale odkazují se na kontext aplikace. AsG umožňuje seskupit sadu virtuálních počítačů pod značkou aplikace. Může definovat pravidla provozu, která se pak použijí na každý z podkladových virtuálních počítačů.

Azure Firewall: Azure Firewall je cloudová nativní stavová brána firewall jako služba. Tuto bránu firewall je možné nasadit ve virtuálních sítích nebo v nasazeních centra Azure Virtual WAN pro filtrování provozu, který proudí mezi cloudovými prostředky, internetem a místním prostředím. Vytváříte pravidla nebo zásady (pomocí služby Azure Firewall nebo Azure Firewall Manager) určující povolený nebo odepřít provoz pomocí ovládacích prvků vrstvy 3 do vrstvy 7. Přenosy do internetu můžete filtrovat také pomocí služby Azure Firewall i třetích stran. Přímé nebo veškeré přenosy prostřednictvím poskytovatelů zabezpečení třetích stran pro pokročilé filtrování a ochranu uživatelů.

Následující vzory jsou běžné, pokud jde o uspořádání úloh v Azure z hlediska sítí. Každý z těchto vzorů poskytuje jiný typ izolace a připojení. Volba modelu, který je pro vaši organizaci nejvhodnější, je rozhodnutí, které byste měli provést na základě potřeb vaší organizace. U každého z těchto modelů popisujeme, jak je možné segmentaci provést pomocí výše uvedených síťových služeb Azure.

Je také možné, že správný návrh pro vaši organizaci je něco jiného než ten, který tady uvádíme. A tento výsledek se očekává, protože neexistuje žádná velikost, která by vyhovovala všem. Pomocí principů z těchto vzorů můžete vytvořit to, co je pro vaši organizaci nejlepší. Platforma Azure poskytuje flexibilitu a nástroje, které potřebujete.

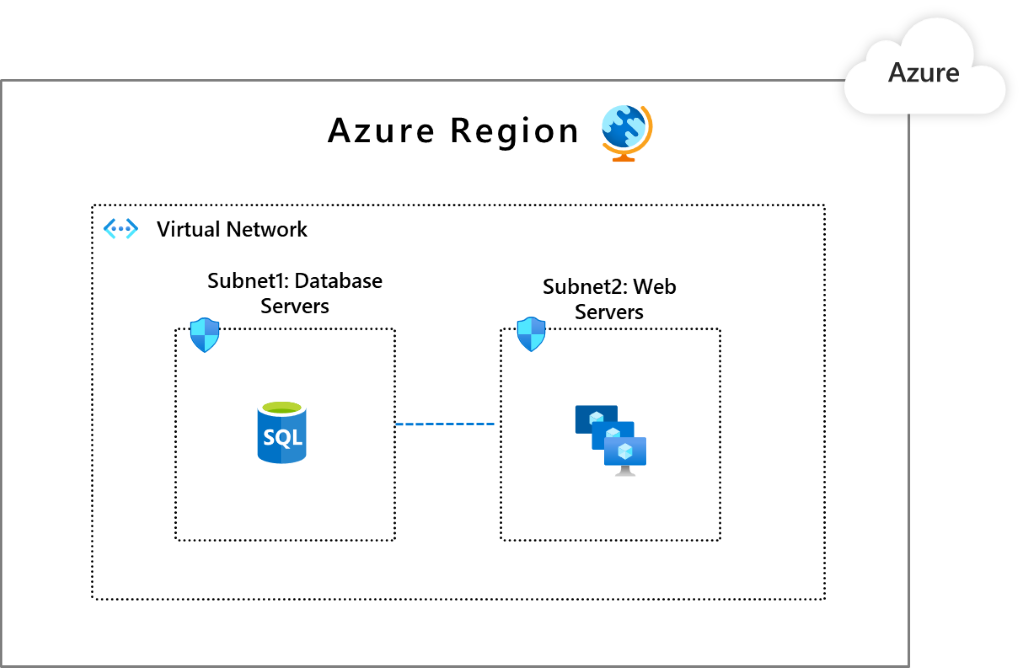

Model 1: Jedna virtuální síť

V tomto modelu se všechny komponenty vaší úlohy nebo v některých případech všechny vaše nároky na IT umístí do jedné virtuální sítě. Tento model je možný, pokud pracujete výhradně v jedné oblasti, protože virtuální síť nemůže zahrnovat více oblastí.

Entity, které byste pravděpodobně použili k vytváření segmentů v této virtuální síti, jsou skupiny zabezpečení sítě nebo skupiny zabezpečení sítě. Volba, která závisí na tom, jestli chcete odkazovat na segmenty jako podsítě sítě nebo skupiny aplikací. Následující obrázek je příkladem toho, jak by taková segmentovaná virtuální síť vypadala.

V tomto nastavení máte podsíť1, kde jste umístili databázové úlohy a podsíť2, kam jste umístili webové úlohy. Skupiny zabezpečení sítě, které říkají, že podsíť1 může komunikovat pouze s podsítí2, a podsíť2 může komunikovat s internetem. Tento koncept můžete také dále využít v přítomnosti mnoha úloh. Vyřešte podsítě, které například neumožňují, aby jedna úloha komunikuje s back-endem jiné úlohy.

I když jsme použili skupiny zabezpečení sítě k ilustraci způsobu řízení provozu podsítě, můžete tuto segmentaci vynutit také pomocí síťového virtualizovaného zařízení z Azure Marketplace nebo služby Azure Firewall.

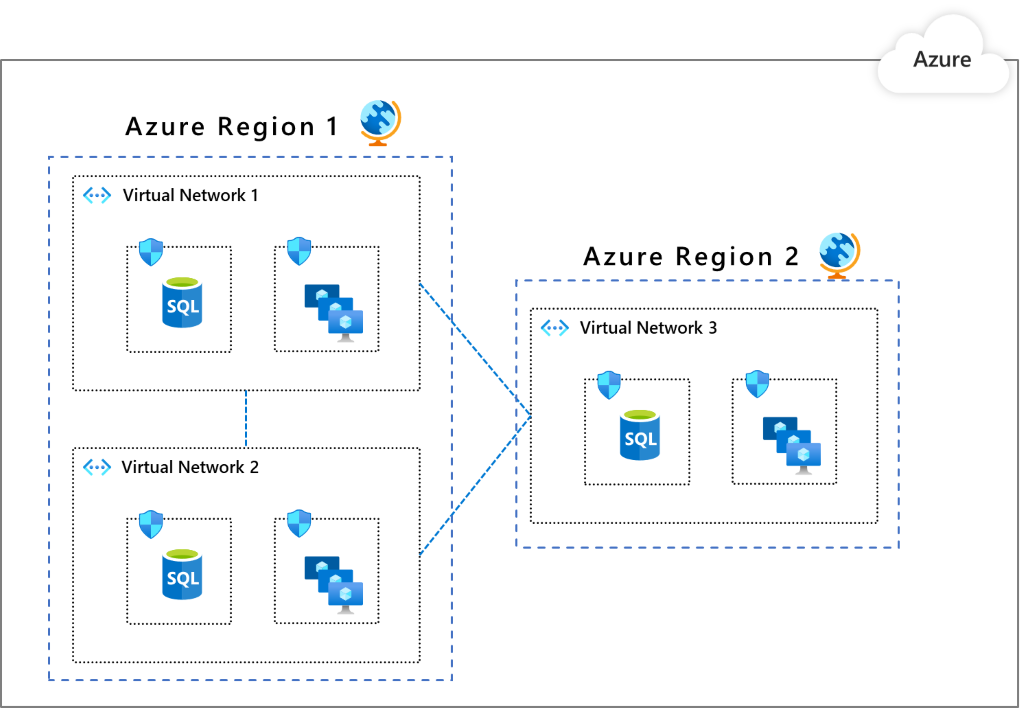

Model 2: Více virtuálních sítí s partnerským vztahem mezi nimi

Tento model je rozšířením předchozího modelu, ve kterém máte více virtuálních sítí s potenciálními připojeními peeringu. Tento model můžete vyjádřit pro seskupení aplikací do samostatných virtuálních sítí nebo možná budete potřebovat přítomnost ve více oblastech Azure. Získáte integrovanou segmentaci prostřednictvím virtuálních sítí, protože musíte explicitně propojit virtuální síť s jinou, aby mohly komunikovat. (Mějte na paměti, že připojení peeringu virtuálních sítí není tranzitivní.) Pokud chcete v rámci virtuální sítě dále segmentovat podobným způsobem jako model 1, použijte ve virtuálních sítích skupiny zabezpečení sítě nebo skupiny zabezpečení sítě.

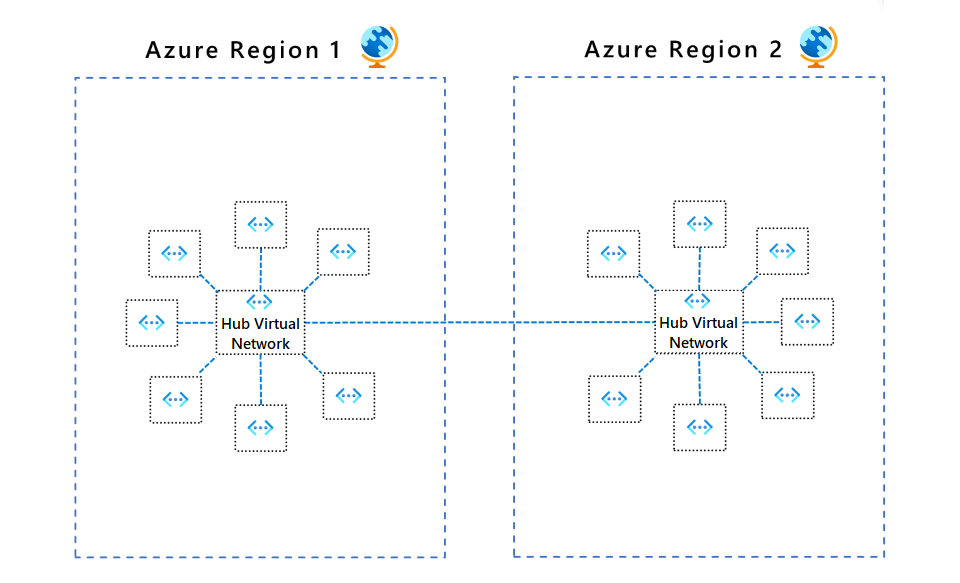

Model 3: Více virtuálních sítí v hvězdicovém modelu

Tento model je pokročilejší organizací virtuální sítě, ve které jako centrum pro všechny ostatní virtuální sítě v dané oblasti zvolíte virtuální síť. Připojení mezi hvězdicovou virtuální sítí a paprskovými virtuálními sítěmi se dosahuje pomocí partnerského vztahu virtuálních sítí Azure. Veškerý provoz prochází virtuální sítí centra a může fungovat jako brána do jiných center v různých oblastech. V centrech nastavíte stav zabezpečení, takže se dostanou k segmentacím a řízení provozu mezi virtuálními sítěmi škálovatelným způsobem. Jednou z výhod tohoto modelu je, že. s rostoucí topologií sítě se režie zabezpečení nezvětší (s výjimkou případů, kdy rozbalíte nové oblasti). Tento model topologie může být také nahrazen službou Azure Virtual WAN, která uživatelům umožňuje spravovat virtuální síť centra jako spravovanou službu. Další podrobnosti o výhodách zavedení služby Azure Virtual WAN najdete v architektuře hvězdicové virtuální sítě WAN.

Doporučeným řízením segmentace nativního pro cloud Azure je Azure Firewall. Azure Firewall funguje napříč virtuálními sítěmi i předplatnými a řídí toky provozu pomocí řízení provozu vrstvy 3 až 7. Můžete definovat, jak vaše komunikační pravidla vypadají (například virtuální síť X nemůže komunikovat s virtuální sítí Y, ale může komunikovat s virtuální sítí Z, bez internetu pro virtuální síť X s výjimkou přístupu k *.github.coma tak dále) a používat ji konzistentně. Pomocí Azure Firewall Manageru můžete centrálně spravovat zásady napříč několika bránami Azure Firewall a umožnit týmům DevOps další přizpůsobení místních zásad. Azure Firewall Manager můžete také použít, když jako síť spravovaného centra zvolíte Azure Virtual WAN.

Následující tabulka ukazuje porovnání topologií vzorů:

| Vzor 1 | Vzor 2 | Vzor 3 | |

|---|---|---|---|

| Připojení/směrování: jak jednotlivé segmenty vzájemně komunikují | Směrování systému poskytuje výchozí připojení k libovolné úloze v jakékoli podsíti. | Stejné jako vzor 1 | Mezi paprskovými virtuálními sítěmi není výchozí připojení. K povolení připojení se vyžaduje směrovač vrstvy 4, jako je azure Firewall v centrální virtuální síti. |

| Filtrování provozu na úrovni sítě | Provoz je ve výchozím nastavení povolený. Pro filtrování tohoto modelu je možné použít skupinu zabezpečení sítě nebo skupinu asG. | Stejné jako vzor 1 | Provoz mezi paprskovými virtuálními sítěmi je ve výchozím nastavení odepřen. Konfigurace služby Azure Firewall může povolit vybraný provoz, například windowsupdate.com. |

| Centralizované protokolování | Protokoly skupiny zabezpečení sítě nebo skupiny zabezpečení sítě pro virtuální síť | Agregace protokolů NSG/ASG ve všech virtuálních sítích | Protokoly služby Azure Firewall do služby Azure Monitor všechny přijaté nebo odepřené přenosy odeslané přes centrum. |

| Nezamýšlené otevřené veřejné koncové body | DevOps může omylem otevřít veřejný koncový bod prostřednictvím nesprávných pravidel skupiny zabezpečení sítě nebo skupiny zabezpečení sítě. | Stejné jako vzor 1 | Nechtěně otevřený veřejný koncový bod ve virtuální síti paprsku nepovolí přístup. Vrácený paket se zahodí přes stavovou bránu firewall (asymetrické směrování). |

| Ochrana na úrovni aplikace | Skupina zabezpečení sítě nebo skupina zabezpečení sítě poskytuje pouze podporu síťové vrstvy. | Stejné jako vzor 1 | Azure Firewall podporuje filtrování plně kvalifikovaných názvů domén pro http/S a MSSQL pro odchozí provoz a napříč virtuálními sítěmi. |

Model 4: Více virtuálních sítí napříč několika segmenty sítě

Tento model vysvětluje, jak spravovat a chránit více virtuálních sítí, které jsou také napříč několika předplatnými, jako centralizovanou metodou. Pravidla správce zabezpečení vytvořená v AVNM můžou konzistentním způsobem vynutit základní pravidlo zabezpečení bez ohledu na to, jestli jsou virtuální sítě vzájemně propojené nebo jestli patří k různým předplatným. Například zakažte port SSH 22, port RDP 3389 a další vysoce rizikové porty z internetu, abyste ochránili řešení před porušením zabezpečení ve všech virtuálních sítích v organizaci. Další podrobnosti o pravidlech správce zabezpečení a jeho fungování najdete v tématu Pravidla správy zabezpečení ve službě Azure Virtual Network Manager .

I když je AVNM skvělým řešením pro ochranu celé sítě organizace s minimální sadou pravidel sítě, skupiny zabezpečení sítě a skupiny zabezpečení sítě se stále musí používat k použití podrobných pravidel sítě pro každou virtuální síť, a to kromě AVNM. Tento proces se může lišit od systému až po systém na základě požadavků na zabezpečení.

Další kroky

Další informace o technologiích komponent:

- Co je Azure Virtual Network?

- Co je Azure Virtual Network Manager (Preview)?

- Co je Azure Firewall?

- Přehled služby Azure Monitor

Související prostředky

Prozkoumejte související architektury: