Sítě perimetru

Hraniční sítě, někdy označované jako demilitarizované zóny (DMZ), pomáhají zajistit zabezpečené připojení mezi cloudovými sítěmi, místními nebo fyzickými sítěmi datacentra a internetem.

V efektivních hraničních sítích příchozí pakety procházejí bezpečnostními zařízeními hostovanými v zabezpečených podsítích předtím, než se pakety dostanou k back-endovým serverům. Mezi bezpečnostní zařízení patří brány firewall, síťová virtuální zařízení a další systémy pro detekci a prevenci neoprávněných vniknutí. Dříve, než budou moct opustit síť, musí pakety úloh vázané na internet protékat také bezpečnostními zařízeními v hraniční síti.

Za definování provozních požadavků hraničních sítí obvykle zodpovídají centrální IT týmy a bezpečnostní týmy. Hraniční sítě můžou zajišťovat vynucování zásad, kontrolu a auditování.

Hraniční sítě můžou využívat následující funkce a služby Azure:

- Virtuální sítě, trasy definované uživatelem a skupiny zabezpečení sítě (NSG)

- Azure Firewall

- Azure Web Application Firewall v Azure Application Gateway

- Azure Web Application Firewall ve službě Azure Front Door

- Jiná síťová virtuální zařízení (NVA)

- Azure Load Balancer

- veřejné IP adresy,

Další informace o hraničních sítích najdete v tématu Virtuální datové centrum: Perspektiva sítě.

Například šablony, které můžete použít k implementaci vlastních hraničních sítí, najdete v referenční architektuře Implementace zabezpečené hybridní sítě.

Topologie hraniční sítě

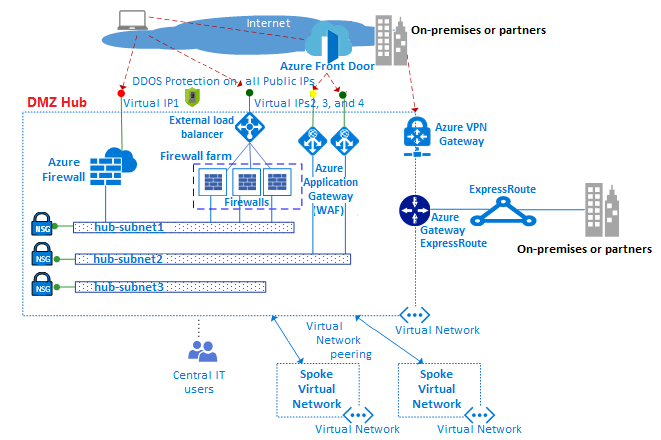

Následující diagram znázorňuje příklad hvězdicové sítě s hraničními sítěmi, které vynucují přístup k internetu a k místní síti.

Hraniční sítě jsou připojené k centru DMZ. V centru DMZ se hraniční síť k internetu může škálovat tak, aby podporovala mnoho obchodních činností. Tato podpora využívá více farem firewallu webových aplikací (WAF) a Azure Firewall instancí, které pomáhají chránit paprskové virtuální sítě. Centrum také umožňuje připojení k místním nebo partnerským sítím přes virtuální privátní síť (VPN) nebo Azure ExpressRoute podle potřeby.

Virtuální sítě

Hraniční sítě se obvykle vytvářejí v rámci virtuálních sítí. Virtuální síť používá více podsítí k hostování různých typů služeb, které filtrují a kontrolují provoz do nebo z jiných sítí nebo z internetu. Mezi tyto služby patří síťová virtuální zařízení, WAF a instance Application Gateway.

Trasy definované uživatelem

V hvězdicové síťové topologii musíte zaručit, že provoz generovaný virtuálními počítači v paprscích prochází správnými virtuálními zařízeními v centru. Toto směrování provozu vyžaduje trasy definované uživatelem v podsítích paprsků.

Trasy definované uživatelem můžou zaručit, že provoz prochází určenými vlastními virtuálními počítači, síťovými virtuálními zařízeními a nástroji pro vyrovnávání zatížení. Trasa nastaví front-endovou IP adresu interního nástroje pro vyrovnávání zatížení jako další segment směrování. Interní nástroj pro vyrovnávání zatížení distribuuje interní provoz do virtuálních zařízení v back-endovém fondu nástroje pro vyrovnávání zatížení.

Trasy definované uživatelem můžete použít ke směrování provozu přes brány firewall, systémy detekce neoprávněných vniknutí a další virtuální zařízení. Zákazníci můžou směrovat síťový provoz přes tato zabezpečovací zařízení za účelem vynucení, auditování a kontroly zásad zabezpečení hranic.

Brána Azure Firewall

Azure Firewall je spravovaná cloudová služba brány firewall, která pomáhá chránit vaše prostředky ve virtuálních sítích. Azure Firewall je plně stavová spravovaná brána firewall s integrovanou vysokou dostupností a neomezenou cloudovou škálovatelností. Pomocí Azure Firewall můžete centrálně vytvářet, vynucovat a protokolovat zásady připojení aplikací a sítí napříč předplatnými a virtuálními sítěmi.

Azure Firewall používá pro prostředky virtuální sítě statickou veřejnou IP adresu. Externí brány firewall můžou pomocí statické veřejné IP adresy identifikovat provoz, který pochází z vaší virtuální sítě. Azure Firewall funguje se službou Azure Monitor pro protokolování a analýzu.

Síťová virtuální zařízení

Hraniční sítě můžete spravovat s přístupem k internetu prostřednictvím Azure Firewall nebo farmy bran firewall nebo souborů WAF. Instance Azure Firewall a brána firewall síťového virtuálního zařízení mohou používat společnou rovinu správy se sadou pravidel zabezpečení. Tato pravidla pomáhají chránit úlohy hostované v paprskech a řídit přístup k místním sítím. Azure Firewall má integrovanou škálovatelnost a brány firewall síťového virtuálního zařízení je možné ručně škálovat za nástrojem pro vyrovnávání zatížení.

Různé obchodní oblasti používají mnoho různých webových aplikací, které mohou trpět různými ohroženími zabezpečení a potenciálními zneužitími. WaF detekuje útoky na webové aplikace HTTP/S do větší hloubky než obecná brána firewall. V porovnání s tradiční technologií brány firewall mají soubory WAF sadu specifických funkcí, které pomáhají chránit interní webové servery před hrozbami.

Farma brány firewall má méně specializovaný software než WAF, ale má také širší obor aplikace pro filtrování a kontrolu jakéhokoli typu výchozího a příchozího provozu. Pokud používáte přístup síťového virtuálního zařízení, můžete najít a nasadit software z Azure Marketplace.

Jednu sadu Azure Firewall instancí nebo síťových virtuálních zařízení použijte pro provoz, který pochází z internetu, a jinou sadu pro provoz, který pochází z místního prostředí. Použití pouze jedné sady bran firewall pro oba druhy provozu představuje bezpečnostní riziko, protože mezi těmito dvěma sadami síťových přenosů není žádná bezpečnostní hranice. Použití samostatných vrstev brány firewall snižuje složitost kontroly pravidel zabezpečení a objasňuje, která pravidla odpovídají jakým příchozím síťovým požadavkům.

Azure Load Balancer

Azure Load Balancer nabízí službu vyrovnávání zatížení protokolu TCP/UDP (Transmission Control Protocol/User Datagram Protocol) vrstvy 4 s vysokou dostupností. Tato služba může distribuovat příchozí provoz mezi instance služby definované sadou vyrovnávání zatížení. Load Balancer může redistribuovat provoz z veřejných nebo privátních IP koncových bodů front-endu s překladem adres nebo bez do fondu back-endových IP adres, jako jsou síťová virtuální zařízení nebo virtuální počítače.

Load Balancer může také testovat stav instancí serveru. Pokud instance na test stavu nereaguje, nástroj pro vyrovnávání zatížení zastaví odesílání provozu na instanci serveru, která není v pořádku.

V příkladu hvězdicové síťové topologie nasadíte externí nástroj pro vyrovnávání zatížení do centra i paprsků. Nástroj pro vyrovnávání zatížení v centru efektivně směruje provoz do služeb v paprscích. Nástroj pro vyrovnávání zatížení v paprscích spravuje provoz aplikací.

Azure Front Door

Azure Front Door je vysoce dostupná a škálovatelná platforma pro akceleraci webových aplikací a globální nástroj pro vyrovnávání zatížení HTTPS. Službu Azure Front Door můžete použít k sestavení, provozu a horizontálnímu navýšení kapacity dynamické webové aplikace a statického obsahu. Azure Front Door běží na více než 100 místech na okraji globální sítě Microsoftu.

Azure Front Door poskytuje vaší aplikaci:

- Jednotná automatizace regionální údržby a údržby kolku.

- Automatizace provozní kontinuity a zotavení po havárii (BCDR).

- Sjednocené informace o klientovi a uživateli.

- Mezipaměti.

- Přehledy služeb.

Azure Front Door nabízí výkon, spolehlivost a smlouvy o úrovni služeb (SLA) pro podporu. Azure Front Door také nabízí certifikace dodržování předpisů a auditovatelné postupy zabezpečení, které Azure vyvíjí, provozuje a nativně podporuje.

Application Gateway

Application Gateway je vyhrazené virtuální zařízení, které poskytuje spravovaný kontroler doručování aplikací. Application Gateway nabízí pro vaši aplikaci různé možnosti vyrovnávání zatížení vrstvy 7.

Application Gateway pomáhá optimalizovat produktivitu webové farmy přesměrováním ukončení protokolu SSL (Secure Socket Layer) náročným na procesor. Application Gateway poskytuje také další možnosti směrování vrstvy 7, například:

- Distribuce příchozího provozu pomocí kruhového dotazování.

- Spřažení relací na základě souborů cookie.

- Směrování na základě cesty URL.

- Hostování několika webů za jednou službou Application Gateway

Application Gateway se skladovou položkou WAF zahrnuje WAF a poskytuje ochranu webovým aplikacím před běžnými webovými chybami zabezpečení a zneužitím. Application Gateway můžete nakonfigurovat jako internetovou bránu nebo jen jako interní bránu, případně jako kombinaci obojího.

Veřejné IP adresy

S některými funkcemi Azure můžete přidružit koncové body služby k veřejné IP adrese. Tato možnost poskytuje přístup k vašemu prostředku z internetu. Koncový bod používá překlad adres (NAT) ke směrování provozu na interní adresu a port ve virtuální síti Azure. Tato cesta je hlavním způsobem přenosu externího provozu do virtuální sítě. Veřejné IP adresy můžete nakonfigurovat tak, aby bylo možné řídit, jaký provoz prochází a jak a kam se překládá do virtuální sítě.

Azure DDoS Protection

Azure DDoS Protection nabízí další možnosti omezení rizik, které pomáhají chránit vaše prostředky Azure ve virtuálních sítích před distribuovanými útoky na dostupnost služby (DDoS). DDoS Protection má dvě skladové položky, DDoS IP Protection a DDoS Network Protection. Další informace najdete v tématu Porovnání skladových položek služby Azure DDoS Protection.

DDoS Protection se snadno povolí a nevyžaduje žádné změny aplikace. Zásady ochrany můžete ladit prostřednictvím vyhrazeného monitorování provozu a algoritmů strojového učení. DDoS Protection používá ochranu na veřejné IP adresy Azure IPv4, které jsou přidružené k prostředkům nasazeným ve virtuálních sítích. Mezi ukázkové prostředky patří Load Balancer, Application Gateway a instance Azure Service Fabric.

Telemetrie v reálném čase je k dispozici prostřednictvím zobrazení služby Azure Monitor, a to jak během útoku, tak pro historické účely. Ochranu vrstvy aplikace můžete přidat pomocí Web Application Firewall v Application Gateway.

Další kroky

Zjistěte, jak efektivně spravovat běžné požadavky na komunikaci nebo zabezpečení pomocí modelu hvězdicové síťové topologie .